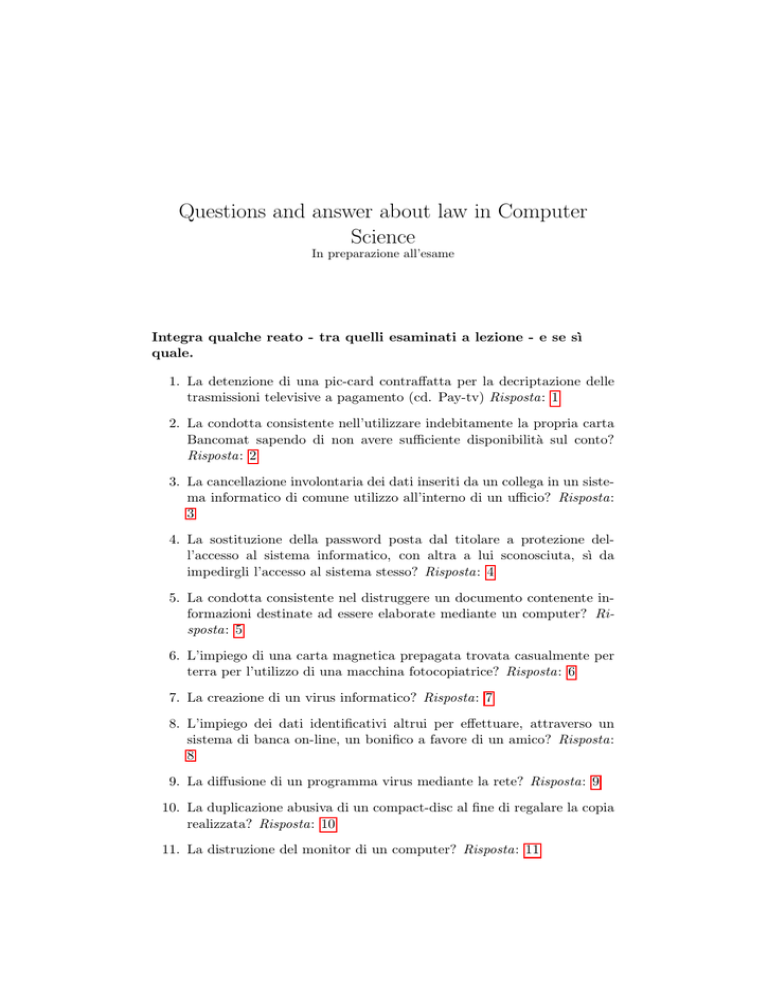

Questions and answer about law in Computer

Science

In preparazione all’esame

Integra qualche reato - tra quelli esaminati a lezione - e se sı̀

quale.

1. La detenzione di una pic-card contraffatta per la decriptazione delle

trasmissioni televisive a pagamento (cd. Pay-tv) Risposta: 1

2. La condotta consistente nell’utilizzare indebitamente la propria carta

Bancomat sapendo di non avere sufficiente disponibilità sul conto?

Risposta: 2

3. La cancellazione involontaria dei dati inseriti da un collega in un sistema informatico di comune utilizzo all’interno di un ufficio? Risposta:

3

4. La sostituzione della password posta dal titolare a protezione dell’accesso al sistema informatico, con altra a lui sconosciuta, sı̀ da

impedirgli l’accesso al sistema stesso? Risposta: 4

5. La condotta consistente nel distruggere un documento contenente informazioni destinate ad essere elaborate mediante un computer? Risposta: 5

6. L’impiego di una carta magnetica prepagata trovata casualmente per

terra per l’utilizzo di una macchina fotocopiatrice? Risposta: 6

7. La creazione di un virus informatico? Risposta: 7

8. L’impiego dei dati identificativi altrui per effettuare, attraverso un

sistema di banca on-line, un bonifico a favore di un amico? Risposta:

8

9. La diffusione di un programma virus mediante la rete? Risposta: 9

10. La duplicazione abusiva di un compact-disc al fine di regalare la copia

realizzata? Risposta: 10

11. La distruzione del monitor di un computer? Risposta: 11

2

12. L’accesso non autorizzato ad un computer che contiene esclusivamente

dati di pubblico dominio? Risposta: 12

13. La diffusione di informazioni su come creare virus? Risposta: 13

14. La condotta di chi fornisce ad altri un programma mediante il quale è

possibile accedere abusivamente al computer che gestisce un distributore automatico? Risposta: 14

15. La condotta di un tecnico informatico che, dietro compenso, installa

più copie di un software di cui ha acquistato una sola licenza? Risposta:

15

16. La condotta di chi si introduce in un computer protetto, contenente dati riservati, ed immediatamente si scollega dallo stesso senza prendere

visione di alcun dato riservato? Risposta: 16

17. La distribuzione su internet del codice sorgente di un virus? Risposta:

17

18. La distruzione di una solo copia di backup, fra molte? Risposta: 18

19. La vendita di un programma che che può essere utilizzato sia per scopi

leciti che per rimuovere protezioni anticopia da un software? Risposta:

19

20. La diffusione di virus informatico dovuta a disattenzione? Risposta:

20

21. La condotta del tecnico informatico che, dopo aver riparato un computer contenente dati riservati, lo utilizza per leggere la propria posta

elettronica? Risposta: 21

Risposta 1 Si, è reato secondo l’art 12 L. 5 Luglio 1991, n◦ 197 Abuso di carte

di credito, di pagamento e documenti che abilitano il prelievo di

denaro contante; nello specifico il secondo comma: è solo il 2◦

comma in quanto per applicare il primo ci dovrebbe essere stato

l’utilizzo che in questo caso non c’è; ma è presente invece il

possesso che rientra appunto nel secondo comma. Ritorna alla

domanda 1

Risposta 2 Non sussiste alcun reato. Potrebbe essere Abuso di carte di

credito ma tuttavia non lo è in quanto manca un elemento fondamentale: “utilizzo indebito” in altre parole finché la carta è

mia. . .

Attenzione: se io ho un contratto con una banca ed alla scadenza dello stesso continuo ad utilizzare la carta allora in quel caso

3

commetto reato di abuso di carte di credito; perché la carta non

è più mia. Ritorna alla domanda 2

Risposta 3 No, non sussista alcun reato, tutti i reati che abbiamo trattato

fanno parte della classe delitti e come tali per esistere deve esserci

il DOLO se c’è la colpa non c’è reato. Ritorna alla domanda 3

Risposta 4 Sussiste il reato di danneggiamento di sistema informatico art.

635bis; in quanto ho reso inservibile un sistema altrui. Ritorna

alla domanda 4

Risposta 5 Danneggiamento Ritorna alla domanda 5

Risposta 6 Il fatto costituisce reato ai sensi dell’art. 12 L. 5 Luglio 1991

n◦ 197 Abuso di carte di credito, in quanto utilizzo una carta

non mia: cioè contro la volontà del proprietario; che dà accesso

ad un servizio: la fotocopiatrice ed da questo traggo profitto.

Ritorna alla domanda 6

Risposta 7 Non è reato in quanto io posso fare quello che voglio l’importante che non comunico, diffondo o consegno ad altri questo

programma. Ritorna alla domanda 7

Risposta 8 Sussiste il reato di Frode informatica art. 640ter; in quanto

altero il funzionamento nel senso che il bonifico non arriva al

proprietario ma ad il mio amico; intervengo senza diritto su dati

altrui; e procuro al mio amico un ingiusto profitto. Ritorna alla

domanda 8

Risposta 9 Ovviamente reato; ai sensi dell’art. 615quiquies Diffusione di

programmi diretti a danneggiare o interrompere un sistema informatico o telematico. Ritorna alla domanda 9

Risposta 10 Con il termine compact-disc, intendiamo un cd audio; tuttavia

non è reato in quanto manca il fine del lucro1 previsto nell’art

171ter l.d.a Ritorna alla domanda 10

Risposta 11 Sussiste il reato di danneggiamento di sistema informatico ai

sensi dell’art.635bis in quanto rendo inservibile un sistema informatico altrui Ritorna alla domanda 11

Risposta 12 Non sussiste alcun reato in quanto io si faccio l’accesso ma i dati

non sono riservati; in altre parole la riservatezza dei dati non

ha corso nessun pericolo; quindi non è accesso abusivo. Ritorna

alla domanda 12

1

Lucro: si intende l’aspetto legato al denaro;

Profitto: si intende un tornaconto che può anche non essere del denaro

4

Risposta 13 La diffusione colposa; la diffusione di codici sorgenti di virus e

e la diffusione di istruzioni su come fabbricare i virus non costituiscono reato di diffusione di programmi diretti a danneggiare

un sistema informatico Ritorna alla domanda 13

Risposta 14 Non essendoci alcuna riservatezza dei dati, questa non viene

violata; di conseguenza non c’è nessun reato; non c’è accesso

abusivo. Ritorna alla domanda 14

Risposta 15 Sussiste reato ai sensi dell’articolo 171bis l.d.a. in quanto io ho

duplicato, installando varie copie su più pc con una sola licenza;

a scopo commerciale ed ho tratto profitto. Ritorna alla domanda

15

Risposta 16 Sussiste reato di Accesso abusivo ai sensi dell’art. 615ter essendo

l’articolo 615ter di pericolo, in questo caso i dati, hanno corso

un pericolo di essere letti; quindi è reato. Ritorna alla domanda

16

Risposta 17 Vedi la Risposta 13 Ritorna alla domanda 17

Risposta 18 Con fra molte, si intende copie tutte identiche; ed in questo caso

non c’è reato in quanto i dati non sono stati distrutti, esistono

ancora molte altre copie contenenti gli stessi dati.

Attenzione: se le copie invece di essere molte, sono una sola

allora c’è la perdita del dato ed in quel caso è reato di danneggiamento art.635bis. Ritorna alla domanda 18

Risposta 19 Non è reato in quanto nell’art.171bis l.d.a. viene punito la fabbricazione di mezzi idonei a rimuovere protezioni; ma intesi unicamente in quello; cioè un programma che fa solo rimozione di

protezione; invece nel nostro caso il programma ha anche scopi

leciti. Ritorna alla domanda 19

Risposta 20 Vedi la Risposta 13 Ritorna alla domanda 20

Risposta 21 Sussiste il reato di accesso abusivo ai sensi dell’art. 615-ter in

quanto il tecnico aveva sı̀ il diritto di riparare il pc; ma dopo

aver portato a termine la sua mansione lui deve scollegarsi dal

sistema; nel nostro caso non l’ha fatto e quindi è reato di acceso

abusivo per permanenza in un sistema. Ritorna alla domanda

21

Arrivederci al 12 Gennaio 2006 alle ore 11:00