Il Fenomeno dello Spamming

Cos’è e Come Difendersi

Con questo articolo si vuole affrontare il problema dello Spam, cioè quelle

fastidiosissime e-mail commerciali e non (orologi, viagra, etc.) che stanno riempiendo le nostre

caselle di posta elettronica.

Che cos’è lo Spam

Lo spam consiste nell’invio massivo di e-mail non richieste e contenenti pubblicità e contenuti

di vario tipo tra cui anche codice pericoloso e dannoso (Virus*, Worms** e Trojan***) per i

dati residenti sul proprio personal computer. Questo fenomeno costituisce reato anche se

difficilmente perseguibile e difficilmente estirpabile. Vediamo in breve quali sono le tattiche

comuni degli spammer e come difendersi.

Una classica domanda di aiuto è la seguente:

"La mia cartella di posta in arrivo è sommersa si spam! Come hanno fatto gli spammer ad

avere il mio indirizzo?"

Le possibili tecniche sono:

1) Attacchi basati su parole

Lo spammer, attraverso l’uso di programmi creati ad hoc, sceglie un "dizionario" di

parole e nomi comuni, li combina (da noi ad esempio sta girando la parola V I A G R A in tutte

le salse V IA i d GRA, V I A u d G R A, ecc…) ed invia un messaggio di posta elettronica

indirizzato a tutte le diverse varianti, ad esempio [email protected],

[email protected], [email protected]. E’ importante non

rispondere mai a questi messaggi onde evitare di certificare inconsciamente il proprio indirizzo

di posta elettronica.

2) Email spoofing

Al momento, lo stratagemma preferito dagli spammer è l’e-mail spoofing, vale a dire

l’utilizzo di intestazioni false che danno l’impressione di ricevere un messaggio da una persona

o una provenienza diversa dallo spammer. È abbastanza facile dare l’impressione che un

messaggio di posta elettronica sia stato inviato dall’indirizzo dell’utente o da una fonte

apparentemente credibile. Gli spammer utilizzano lo spoofing per spingere l’utente ad aprire il

messaggio e inviare una risposta. È bene ricordare che non bisogna mai rispondere ai

messaggi di posta elettronica indesiderati.

Tale stratagemma spinge gli utenti ad aprire lo spam con l’inganno, facendo credere di

conoscere la persona o utilizzando un argomento "personale" nella riga dell’oggetto. Ad

esempio, tra gli oggetti tipici troviamo "Come stai?", "Urgente e confidenziale", "Dobbiamo

incontrarci", "Ho i tuoi soldi" o "Ha nevicato ancora". Per evitare tale trappola, non rispondere

mai ai messaggi di posta elettronica indesiderati.

3) Ricerche in Forum di Discussione e Chat Room

Non pubblicare il proprio indirizzo di posta elettronica in luoghi accessibili a tutti,

consideralo come il proprio numero di telefono. Se l’indirizzo di posta elettronica appare in un

forum di discussione, una chat room o qualsiasi altro luogo pubblico, gli spammer possono

utilizzare robot automatizzati per effettuare ricerche su Internet e raccogliere indirizzi di posta

elettronica per poi utilizzarli per attività di spamming.

4) Catene di Sant’Antonio

Molti utenti ricevono lettere a catena che invitano ad inoltrare il messaggio agli amici.

Talvolta tali messaggi promettono una quantità di denaro per ogni e-mail inviata o disgrazie se

l’inoltro avviene a meno di cinque persone, piuttosto che solidarietà nei confronti di bambini

piccoli bisognosi di cure, etc. Si tratta di hoax (bufale) creati per promuovere lo spam. Mai

inoltrare tali messaggi di posta elettronica se non si è assolutamente certi dell’originalità della

loro provenienza.

Suggerimenti per evitare la ricezione di altro s p a m

•

•

•

•

•

•

Proteggere il proprio indirizzo di posta elettronica, considerandolo tanto personale

quanto il proprio numero di telefono.

Non inviare mai informazioni personali (password, numeri delle carte di credito etc.) in

un messaggio di posta elettronica.

Non pubblicare il proprio indirizzo di posta elettronica Aziendale in luoghi accessibili a

tutti (ad esempio newsgroup, forum e chat room).

Non rispondere ai messaggi di posta elettronica indesiderati: è possibile che al mittente

venga notificata la validità dell’indirizzo del destinatario.

Non selezionare mai un URL o sito Web inserito in un messaggio di spam per evitare di

inviare, anche in questo caso, una notifica al mittente in merito alla validità

dell’indirizzo.

Non inoltrare le "catene di Sant’Antonio" che risultano essere messaggi di spam.

Molte di queste regole sono segnalate all’interno delle Norme ad Uso degli Incaricati

per il Trattamento dei Dati con Strumenti Elettronici scaricabili dalla Intranet Aziendale.

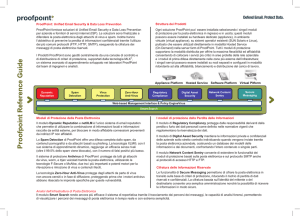

L’Azienda dispone di un sistema di antispamming per cui le e-mail di spam che arrivano

vengono eliminate direttamente dal server o contrassegnate nell’oggetto con la parola

“Spam:”. In tal modo è possibile creare nella propria casella di posta elettronica una regola

antispamming che elimini e isoli direttamente le e-mail indesiderate (di seguito descritto).

Come Creare una Regola?

Una

volta

entrati

nella

propria

casella

di

posta

elettronica

http://mailbox.hsangiovanni.roma.it) è necessario accedere alla sezione regole.

Selezionare il tasto “Regole”, per aprire la seguente finestra

(da

OWA

selezionare il tasto “Nuova”

Si aprirà una nuova finestra

Per prima cosa è necessario dare un nome alla regola (per esempio “SPAM”). Scrivere nel

campo “l’oggetto contiene” la parola Spam.

Selezionare la voce “sposta il messaggio nella cartella specificata” se si vuole spostare

automaticamente lo spamming in un acartella come quella denominata “posta indesiderata”

oppure selezionare direttamente “Elimina il Messaggio” se si vuole cancellare direttamente i

messaggi senza avere modo di leggerli.

Selezionare la cartella (posta indesiderata) infine ciccare su OK

e dopo esser tornati sulla finestra precedente selezionare “Salva e chiudi” in alto a sinistra

Si consiglia la prima modalità in quanto tal volta alcuni messaggi non spam possono essere

intercettati dal sistema come spam e pertanto è sempre buona norma avere la possibilità di

controllare la messaggistica prima di eliminarla definitivamente.

Ad ogni modo è a completa discrezione dell’utente. Dalla cartella posta indesiderata, nonché

dal cestino, è possibile cancellare tutti i messaggi in un solo colpo selezionando con il tasto

destro del mouse la voce “svuota”.

-----------------------------------------------------------------------------------------------------------------------------------------------* Un virus è una parte di codice del computer presente in un programma oppure in un file e che tramite essi

riesce a diffondersi da un computer all'altro. Più viaggia, più riesce a infettare. I virus possono danneggiare il

software, l'hardware e i file.

Virus (n.) Codice scritto con lo scopo di riprodursi. Un virus si inserisce in un programma host e tenta quindi di

diffondersi nel maggior numero di computer possibile. È in grado di danneggiare l'hardware, il software o le

informazioni presenti nel computer.

In natura esistono virus pericolosissimi come Ebola e virus molto meno pericolosi come quelli influenzali. La

stessa cosa vale per i virus informatici che possono causare fastidi o essere assolutamente distruttivi. La buona

notizia è che un virus informatico non si diffonde senza un'azione umana. Per diffondersi alcuni devono

condividere un file o inviare un messaggio di posta elettronica.

** I worm, proprio come i virus, sono realizzati per riprodursi da un computer all'altro ma, a differenza dei

virus, questa operazione avviene automaticamente. Per prima cosa i worm assumo il controllo delle funzioni del

computer destinate al trasporto dei file o delle informazioni. Una volta presente nel sistema, il worm è in grado

di viaggiare autonomamente. Il pericolo maggiore dei worm è la loro capacità di riprodursi in numero sempre

maggiore. Ad esempio, un worm può inviare copie di se stesso a tutti i contatti presenti in una rubrica di posta

elettronica, facendo lo stesso in tutti i computer a cui riesce ad accedere e causando un effetto domino nel

traffico di rete con conseguente rallentamento sia della rete aziendale che di Internet. Quando vengono

rilasciati nuovi worm, la loro diffusione avviene in modo estremamente rapido. Intasano la rete e sono la causa

di lunghe attese per l'apertura delle pagine Web in Internet.

*** Il mitologico cavallo di Troia che all'apparenza doveva sembrare un dono ma che in realtà conteneva

soldati greci il cui scopo era quello di assalire la città di Troia, può essere paragonato ai moderni cavalli di Troia

informatici che all'apparenza sembrano software utili ma che in realtà possono compromettere la sicurezza del

sistema e causare seri danni. Un cavallo di Troia odierno giunge attraverso un messaggio di posta elettronica

contenente un allegato che può sembrare un aggiornamento alla protezione di Microsoft ma che in realtà

contiene un virus il cui scopo è quello di disattivare il software antivirus o il firewall.