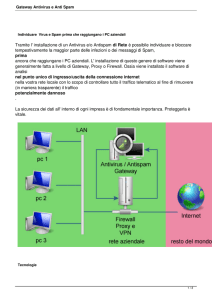

Proofpoint Reference Guide

ProofPoint: Unified Email Security & Data Loss Prevention

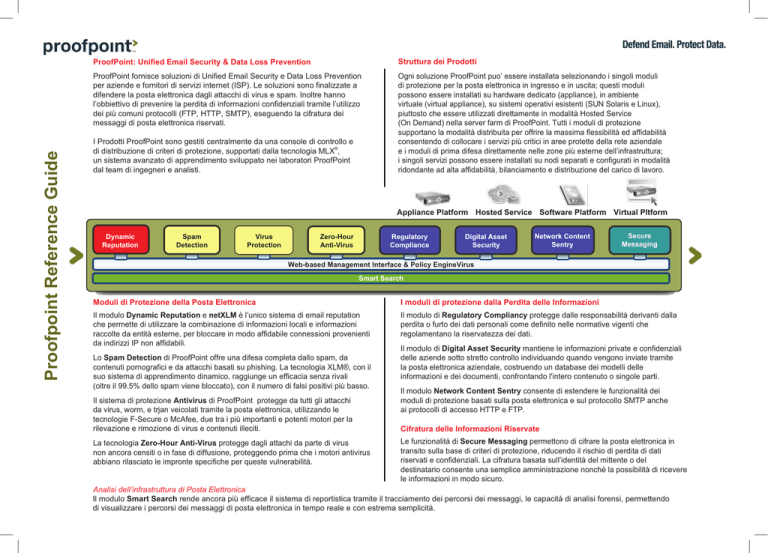

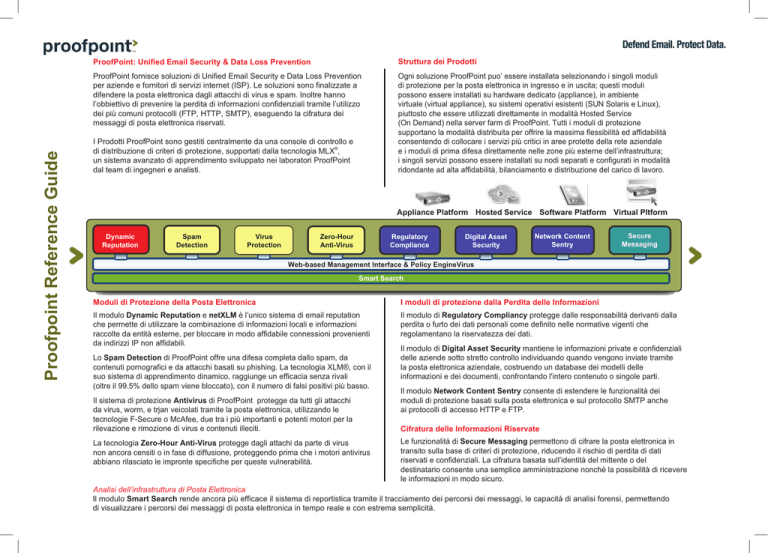

Struttura dei Prodotti

ProofPoint fornisce soluzioni di Unified Email Security e Data Loss Prevention

per aziende e fornitori di servizi internet (ISP). Le soluzioni sono finalizzate a

difendere la posta elettronica dagli attacchi di virus e spam. Inoltre hanno

l’obbiettivo di prevenire la perdita di informazioni confidenziali tramite l’utilizzo

dei più comuni protocolli (FTP, HTTP, SMTP), eseguendo la cifratura dei

messaggi di posta elettronica riservati.

Ogni soluzione ProofPoint puo’ essere installata selezionando i singoli moduli

di protezione per la posta elettronica in ingresso e in uscita; questi moduli

possono essere installati su hardware dedicato (appliance), in ambiente

virtuale (virtual appliance), su sistemi operativi esistenti (SUN Solaris e Linux),

piuttosto che essere utilizzati direttamente in modalità Hosted Service

(On Demand) nella server farm di ProofPoint. Tutti i moduli di protezione

supportano la modalità distribuita per offrire la massima flessibilità ed affidabilità

consentendo di collocare i servizi più critici in aree protette della rete aziendale

e i moduli di prima difesa direttamente nelle zone più esterne dell’infrastruttura;

i singoli servizi possono essere installati su nodi separati e configurati in modalità

ridondante ad alta affidabilità, bilanciamento e distribuzione del carico di lavoro.

I Prodotti ProofPoint sono gestiti centralmente da una console di controllo e

di distribuzione di criteri di protezione, supportati dalla tecnologia MLX®,

un sistema avanzato di apprendimento sviluppato nei laboratori ProofPoint

dal team di ingegneri e analisti.

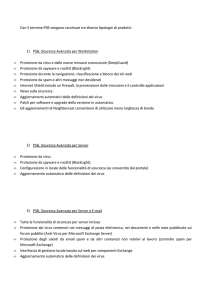

Appliance Platform Hosted Service Software Platform Virtual Pltform

Dynamic

Reputation

Spam

Detection

Virus

Protection

Zero-Hour

Anti-Virus

Regulatory

Compliance

Digital Asset

Security

Network Content

Sentry

Secure

Messaging

Web-based Management Interface & Policy EngineVirus

Smart Search

Moduli di Protezione della Posta Elettronica

I moduli di protezione dalla Perdita delle Informazioni

Il modulo Dynamic Reputation e netXLM è l’unico sistema di email reputation

che permette di utilizzare la combinazione di informazioni locali e informazioni

raccolte da entità esterne, per bloccare in modo affidabile connessioni provenienti

da indirizzi IP non affidabili.

Il modulo di Regulatory Compliancy protegge dalle responsabilità derivanti dalla

perdita o furto dei dati personali come definito nelle normative vigenti che

regolamentano la riservatezza dei dati.

Lo Spam Detection di ProofPoint offre una difesa completa dallo spam, da

contenuti pornografici e da attacchi basati su phishing. La tecnologia XLM®, con il

suo sistema di apprendimento dinamico, raggiunge un efficacia senza rivali

(oltre il 99.5% dello spam viene bloccato), con il numero di falsi positivi più basso.

Il sistema di protezione Antivirus di ProofPoint protegge da tutti gli attacchi

da virus, worm, e trjan veicolati tramite la posta elettronica, utilizzando le

tecnologie F-Secure o McAfee, due tra i più importanti e potenti motori per la

rilevazione e rimozione di virus e contenuti illeciti.

La tecnologia Zero-Hour Anti-Virus protegge dagli attachi da parte di virus

non ancora censiti o in fase di diffusione, proteggendo prima che i motori antivirus

abbiano rilasciato le impronte specifiche per queste vulnerabilità.

Il modulo di Digital Asset Security mantiene le informazioni private e confidenziali

delle aziende sotto stretto controllo individuando quando vengono inviate tramite

la posta elettronica aziendale, costruendo un database dei modelli delle

informazioni e dei documenti, confrontando l'intero contenuto o singole parti.

Il modulo Network Content Sentry consente di estendere le funzionalità dei

moduli di protezione basati sulla posta elettronica e sul protocollo SMTP anche

ai protocolli di accesso HTTP e FTP.

Cifratura delle Informazioni Riservate

Le funzionalità di Secure Messaging permettono di cifrare la posta elettronica in

transito sulla base di criteri di protezione, riducendo il rischio di perdita di dati

riservati e confidenziali. La cifratura basata sull’identità del mittente o del

destinatario consente una semplice amministrazione nonchè la possibilità di ricevere

le informazioni in modo sicuro.

Analisi dell’infrastruttura di Posta Elettronica

Il modulo Smart Search rende ancora più efficace il sistema di reportistica tramite il tracciamento dei percorsi dei messaggi, le capacità di analisi forensi, permettendo

di visualizzare i percorsi dei messaggi di posta elettronica in tempo reale e con estrema semplicità.

L’andamento nel 2007

Crescita dei volumi dello spam: un incremento di 3 o 4 volte rispetto al 2006

• Gli utenti percepiscono che l’efficacia dei prodotti antispam sia diminuita

Incremento dello spam basato su files PDF e immagini: capacità di evasione dei filtri statici

• L’efficacia generale dei sistemi antispam è diminuita; il 25% dello spam è inviato sotto

forma di files PDF

Incremento delle attività coordinate: attacchi brevi ed intensi

• Sistemi automatici o computer zombie (di utenti inconsapevoli)

• Gli attacchi sono generati da più indirizzi IP, generalmente non ancora censiti

Esplosione di virus nuovi: aggirano agevolmente i sistemi antivirus basati

sulle impronte specifiche

• Circa dal 2% al 5% dei virus quando attaccano non sono ancora stati censiti

Lo spam basato su Files PDF e Immagini: le mutazioni aggirano facilmente i filtri statici

Randomizzazione dei PDF e delle Immagini

• Ogni azione di invio di spam genera contenuti randomizzati basati su PDF e immagini

per eludere i sistemi di controllo basati sulle impronte censite

Scomposizione delle immagini i segmenti più piccoli

• Le immagini vengono scomposte in sotto-immagini ed allineate tramite formattazioni del

testo; ogni immagine non contiene informazioni sufficienti per essere analizzate

Utilizzo di immagini animate

• Immagini costruite da una combinazione di colori trasparenti e con zone che si sovrappongono

rendono impossibile l’elaborazione tramite scansioni a riconoscimento dei caratteri (OCR)

Le contromisure: sono necessarie soluzioni dinamiche

• Circa dal 2% al 5% dei virus quando attaccano non sono ancora stati censiti

Le contromisure: sono necessarie soluzioni dinamiche

Migliorare l’utilizzo della banda di rete

• Sono richieste gestioni dinamiche delle connessioni per contrastare gli attacchi coordinati

Aumentare la capacità operativa

• È necessaria un architettura modulare e scalabile per consentire di fare crescere

rapidamente le linee di difesa; l’approccio con appliances virtuali rende flessibile e rapida

l’installazione ed il rilascio di nuovi moduli

Raggiungere un efficacia del 99% per la rilevazione di Spam e Virus

• È richiesta una tecnologia dinamica che possa rapidamente adattarsi alle nuove forme di

attacco

• Una migliore efficacia nella protezione corrisponde ad una migliore efficienza dei sistemi di

posta elettronica protetti

Pianificate il futuro dei sistemi di protezione cercando la soluzione con il minor

costo di gestione: ProofPoint

• Una sola piattaforma per la protezione della posta elettronica e la prevenzione della perdita di

informazioni riservate

• Scalabilità virtualmente infinita per ogni tipo e volume di traffico

• Sistema di gestione unificato: una singola console per tutti i componenti distribuiti

• Riduzione dei tempi di gestione e amministrazione: sistema di gestione autonomo per gli utenti

• Piattaforma con un modello di rilascio flessibile per andare incontro alle singole necessità

+

Data Loss Prevention

L’andamento nel 2007

• Basandosi sullo studio effettuato da Forrester su più di 300 aziende

• 1 messaggio di posta elettronica su 5 in uscita potrebbe causare problemi legali o di

violazione della riservatezza

• Il 49,5% utilizza sistemi di cifratura dei dati

• Il 46,6% vorrebbe che il sistema antispam controllasse anche la posta in uscita

• Il 19,4 controlla regolarmente e analizza i flussi di posta in uscita

• Il 60,2% ha formato il personale sulle politiche per la sicurezza della posta in uscita

• Il 47,6% ha eseguito azioni disciplinari per la violazione delle politiche aziendali sull’uso

della posta elettronica

• Il 33,0% ha licenziato dipendenti per la violazione delle politiche aziendali sull’uso della

posta elettronica

• Il 29,1% ha subito richieste di controlli da parte dagli organi di polizia

• I motivi dei rischi della perdita di dati

• Aumento dei canali di comunicazione elettronica (chat, IM, ecc), Email (il più grande), i blog,

l’upload FTP e HTTP

• I dati vengono conservati ovunque: nella posta elettronica come allegati (si stima il 70% !!!),

file server, personal computer (senza sistemi di backup !!)

Le contromisure: catalogare e censire i dati

• Definire le linee di condotta

• Documentare

• Comunicare e formare

• Mettere le tecnologia al servizio delle esigenze

• Imporre linee di condotta praticabili

• Proteggere la riservatezza

• Controllare i dati confidenziali e le proprietà intellettuali

• Cifrare i dati basandosi su criteri definiti

Per avere una panoramica generale delle funzionalità dei prodotti ProofPoint

1) Visualizzate la panoramica generale del prodotto in soli 7 minuti

www.proofpoint.com/demo

2) Provate le soluzioni scaricando la versione di prova per 45 giorni

www.proofpoint.com/trial

3) Per altre informazioni contattate Sidin S.p.A

www.sidin.it

•Iterate

Email Security