NOTE

Carlo Pedevillano

[email protected]

Damiano Musella

Istituto Superiore CTI

[email protected]

E N I G M A

ommario: Enigma era la macchina cifratrice/

decifratrice impiegata dalle forze armate tedesche nella Seconda Guerra Mondiale. Fu inventata nel

1918 da Arthur Scherbius di Berlino subito dopo la

conclusione della Prima Guerra Mondiale e brevettata

come prodotto commerciale. L'inventore tedesco puntò

sull'esigenza degli uomini d'affari di comunicare in

modo riservato. Successivamente, una versione di

Enigma fu usata per cifrare i messaggi radio dei militari tedeschi.

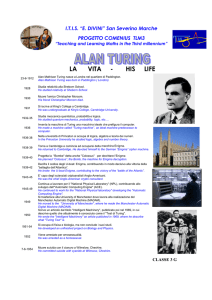

Alan Turing lavorò come criptoanalista a Bletchley

Park, il centro segreto britannico di criptografia, avente

lo scopo di decodificare i messaggi cifrati trasmessi dai

tedeschi durante il più grande conflitto armato della

storia. Turing inventò e mise in atto diverse tecniche

per violare i codici di Enigma, compreso il metodo delle

cosiddette “bombe”, macchine elettromeccaniche in

grado di trovare il settaggio di Enigma.

Il lavoro di decifrazione è stato mantenuto segreto

fino agli anni '70.

Turing, considerato il padre dell'informatica moderna, si suicidò nel 1954, a 41 anni, mangiando una

mela intinta nel cianuro. Il famoso marchio dei computers Apple (profilo di una mela con i colori dell'arcobaleno) vuole essere un omaggio ad Alan Turing.

S

bstract:The Enigma was enciphering/decipher

machine employed by German armed forces in

World War II. It was invented in 1918 by Arthur

Scherbius in Berlin shortly after the end of World War

I and patented as a commercial product.The German

inventor aimed at businesses with a need for secure

communication.The basic Enigma, in a modified form,

was later used to enciphering radio messages of the

German military.

Alan Turing worked as a cryptanalyst at Bletchley

Park, the secret British cryptography unit, where he led

the effort to decode encrypted messages sent by the

Germans during World War II.

In the Britain's codebreaking centre,Turing devised

a number of techniques for breaking German ciphers,

including the method of the bombe, an electromechanical machine which could find settings for the Enigma

machine.

Turing's codebreaking work was kept secret until

the 1970s.

Turing, considered the father of modern computer

science, commited suicide by eating an apple that was

laced with cyanide in 1954. He was 41 years old.The

famous Apple Computer logo (a profile of a rainbow

colored apple) was in homage to Alan Turing.

1. Introduzione

un sistema di comunicazione rende evidente che

per nascondere l'esistenza stessa del messaggio

occorre utilizzare un canale di trasmissione sicuro,

al riparo da occhi e orecchie indiscrete. In alternativa, occorre convertire il testo (detto in chiaro) in

un testo diverso e incomprensibile (detto testo

cifrato o crittogramma) mediante l'applicazione di

regole predefinite (chiave del cifrario) e note solo

ai due interlocutori.

Volendo introdurre un'ulteriore complicazione

La necessità della riservatezza e quindi di celare messaggi e fare in modo che solo il legittimo

destinatario sia capace di trovarlo, leggerlo e/o

interpretarlo correttamente si è presentata fin

dalla nascita della scrittura. Ciò primariamente per

scopi militari, ma anche per motivi commerciali o

puramente personali.

L’analisi del più semplice schema di principio di

La Comunicazione - numero unico 2005

A

65

NOTE

Carlo Pedevillano - Damiano Musella

è possibile celare il documento cifrato in un altro

dall'aspetto inoffensivo (tecniche steganografiche).

Possono essere ideati numerosi ed ingegnosissimi procedimenti per nascondere e/o rendere

incomprensibili i messaggi riservati. Tuttavia, l'operazione di decifratura (ma lo stesso vale per la

cifratura) deve avere la proprietà di essere eseguita con grande facilità e velocità dal destinatario e

risultare estremamente complessa per coloro che,

intercettato il messaggio, tentano di decifrarlo utilizzando tutte le possibili chiavi, fino ad ottenere un

testo sensato. Sostanzialmente procedendo per

tentativi, seppure sostenuti da un qualche ragionamento legato alle particolari circostanze.

Dovendo utilizzare un canale di trasmissione

non sicuro, come ad esempio un canale pubblico,

occorre dotare il sistema di comunicazione di un

codificatore/decodificatore, con compiti di cifratura/decifratura del messaggio in chiaro (fig. 1).

Sorgente +

Codificatore

I primi, come ad es. il cifrario di Cesare, erano

basati sulla semplice sostituzione di ogni lettera

chiara con una lettera spostata di un numero fisso

k (costituente la chiave) di posti nell'alfabeto.

Nei messaggi cifrati con metodo monoalfabetico

le lettere (simboli) componenti il messaggio cifrato hanno la stessa probabilità di presentarsi delle

corrispondenti lettere del messaggio in chiaro per

cui è relativamente facile decrittare il messaggio.

Esempio: per k=2 si sostituisce la lettera a con la

c, che, in un messaggio in lingua italiana abbastanza

lungo, si presenterà con una frequenza dell’11,74%,

tipica della lettera a.

I metodi polialfabetici (cifrario di Augusto o di

Vigenère derivato dagli studi di Leon Battista

Alberti ) sono più sicuri perché ogni lettera viene

spostata di un numero variabile di posti definito dal

singolo carattere di una chiave, costituita da una

Canale di

Trasmissione

Destinatario+

Decodificatore

SISTEMA DI COMUNICAZIONE

2. Sistemi e Tecniche crittografiche

Nell'antichità un mezzo di trasmissione sicuro

ed economico poteva ben essere rappresentato da

uno schiavo fidato a cui si poteva tatuare il messaggio sul cranio e inviarlo al destinatario, dopo la

ricrescita dei capelli. Tuttavia fu subito evidente la

scarsa praticabilità di questa soluzione per cui non

restava che servirsi di qualche artificio crittografico.

Nel corso della storia le tecniche crittografiche

si sono affinate sempre più passando dalle tecniche

manuali a quelle meccaniche ed elettroniche, grazie all'ausilio di strumenti meccanici prima, delle

macchine automatiche poi, fino ai moderni computers.

Ovviamente, ai progressi della crittografia (che

ha lo scopo di rendere incomprensibile un testo

scritto) sono seguiti a ruota i progressi della crittoanalisi (il cui scopo è quello di violare i sistemi

crittografici).

I metodi più antichi erano basati sui codici a

sostituzione, monoalfabetici e polialfabetici.

66

fig.1

parola o anche dal brano di un testo (ad esempio

un classico) noto ai due interlocutori.

Per molto tempo la cifratura polialfabetica fu

ritenuta inviolabile, in quanto ogni lettera della

chiave definisce un alfabeto diverso. In effetti, la sua

debolezza dipende dalla lunghezza della chiave in

quanto questa, consentendo di scegliere tra un

numero finito di alfabeti, introduce una periodicità

nella codificazione.

Tale circostanza fu evidenziata da Babbage (l'inventore della macchina alle differenze, in grado di

svolgere calcoli specializzati) nel 1854 e quasi contemporaneamente (1863) da Kasiski al cui nome è

legato il metodo di analisi crittografica che consentì di violare la cifratura polialfabetica di

Vigenère quasi tre secoli dopo la sua invenzione.

3. La cifratura ideale

Da quanto esposto deriva che nella cifratura

ideale dovrebbero essere mascherate tutte le pro-

La Comunicazione - numero unico 2005

NOTE

ENIGMA

prietà statistiche del messaggio originario, pertanto detta cifratura dovrebbe essere eseguita da una

macchina ad evoluzione casuale in grado di generare sequenze di caratteri che si ripetono dopo un

tempo infinito. In tal caso, se il mittente ed il destinatario del messaggio dispongono di macchine

identiche e che si evolvono a partire dalle stesse

condizioni iniziali il messaggio può essere scambiato

senza errori e con poche probabilità di essere

decifrato.

Le condizioni iniziali di evoluzione delle due

macchine costituiscono la chiave di cifratura del

messaggio per il mittente e la chiave di decifrazione

per il destinatario.

Macchine ad evoluzione perfettamente casuale

sono irrealizzabili: la costruzione di un dispositivo

con periodo di ripetizione infinito comporterebbe l'attualizzazione del concetto di infinito che è

invece di natura potenziale in quanto posto un

numero n grande a piacere è sempre possibile

fig.2

La Comunicazione - numero unico 2005

immaginare il numero n+1.

Sono invece fisicamente realizzabili macchine in

grado di generare sequenze di caratteri con periodo di ripetizione molto lungo, la più famosa macchina di questo tipo, Enigma, fu realizzata nel 1918

dal tedesco Arthur Scherbius per usi commerciali.

Successivamente, dopo essere stata ritirata dal

mercato, fu perfezionata per le forze armate tedesche che la usarono come macchina cifrante

durante la Seconda Guerra Mondiale.

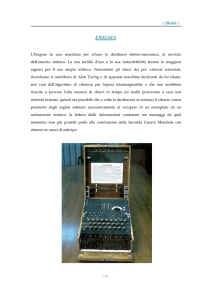

4. La macchina Enigma

La macchina Enigma, di cui un esemplare è conservato nel Museo delle Comunicazioni sito presso il Ministero delle Comunicazioni in Roma ha un

aspetto molto simile a quello di una macchina da

scrivere (vedi fig. 2). Dispone, infatti, di una tastiera alfabetica a 26 lettere e di un pannello con 26

lampadine, anch'esse corrispondenti alle 26 lettere

dell'alfabeto.

Il dispositivo di cifratura vero e proprio (scrambler) viene realizzato tramite tre dischi coassiali

rotanti, chiamati rotori, e da un quarto disco fisso

detto riflessore.

Sul frontale della macchina è presente un pannello a prese multiple che consente all'operatore

di effettuare dei collegamenti elettrici, tramite cordoni, tra le boccole delle suddette prese.

I tre rotori (fig.3) dispongono ciascuno di 26

ingressi collegati elettricamente a 26 uscite secondo un cablaggio proprio di ciascun rotore.

Digitando un tasto si invia corrente ad uno

degli ingressi del primo rotore, la corrispondente

uscita è, a sua volta, collegata ad uno degli ingressi

del secondo rotore e procedendo come sopra si

arriva all’uscita del terzo rotore, collegata ad una

lampadina che evidenzia la lettera del messaggio

cifrato corrispondente alla lettera del testo in

chiaro.

Poiché ogni rotore può scambiare una lettera

dell'alfabeto con una qualsiasi altra lettera, il numero di scambi ammonta a:

26 x 26 x 26 = 17.576

E' quindi possibile scegliere un alfabeto tra

17.576, caratteristica chiaramente insufficiente in

quanto la scelta di una cifratura monoalfabetica

non maschera le proprietà statistiche del messaggio (nel caso specifico le frequenze delle lettere

67

NOTE

Carlo Pedevillano - Damiano Musella

fig.3

dell'alfabeto).

Per ottenere un livello di sicurezza più elevato

Enigma realizza una cifratura polialfabetica, in

quanto ogni qualvolta l’operatore digita un tasto il

primo disco (rotore più veloce) avanza di una posizione (1/26 di giro) con conseguente cambiamento di alfabeto.Al raggiungimento di una determinata posizione del primo rotore si ha l’avanzamento

del secondo e lo stesso accade per il terzo (rotore più lento) con un meccanismo analogo a quello

in uso nei contachilometri meccanici delle autovetture in cui il passaggio da 9 a 0 di una cifra fa

scattare di una unità la cifra successiva.

Ogni rotore può essere inserito nella macchina

in una determinata posizione (a tal fine sui rotori

sono marcate le 26 lettere dell’alfabeto) e la scelta della posizione iniziale dei rotori costituisce di

fatto la chiave di decifrazione del messaggio. Il

destinatario, per decifrare il messaggio, deve disporre i rotori nella stessa posizione iniziale in

modo da assicurare la stessa evoluzione delle due

macchine, quella cifrante e quella decifrante.

Un livello di sicurezza ancora superiore viene

ottenuto con Enigma scambiando la posizione dei

rotori (in questo caso si agisce non solo sulle condizioni iniziali della macchina ma direttamente sulla

sua configurazione); infatti, i 3 rotori erano scelti

tra i 5 forniti a corredo. Conseguentemente, le

possibilità di scelta erano:

5x4x3 =60

e le possibili chiavi divenivano:

15.576 x 60 = 1.054.560

68

Un contributo decisivo all’incremento del

numero delle chiavi era poi dato dal pannello a

prese multiple interposto tra la tastiera e l’insieme

dei rotori.

Detto pannello consentiva, tramite l’inserimento di appositi cordoni, di scambiare alcune lettere

tra loro. In particolare, era possibile effettuare 6

scambi tra 12 lettere nell’ambito dell’alfabeto di 26

lettere per cui le possibili chiavi divenivano milioni

di miliardi!

Inoltre, un quarto disco (fisso), detto riflessore

permetteva di utilizzare la stessa macchina sia

come dispositivo cifrante che decifrante. Poiché

non ruotava, non influenzava la scelta dell’alfabeto.

Nell’uso come cifrante il messaggio in chiaro

veniva introdotto da tastiera, mentre il messaggio

cifrato veniva visualizzato, lettera per lettera, tramite le lampadine. Per la decifratura il meccanismo

è inverso: da tastiera si introduceva il messaggio

cifrato e tramite le lampadine si osservava il messaggio in chiaro.

5. La decrittazione di Enigma

Il tradimento di Schmidt (vedi riquadro Enigma:

la storia) permise ai francesi e poi ai polacchi di

costruire delle macchine del tutto uguali alle versioni militari di Enigma. Ma questo era solo il punto

di partenza in quanto la suddetta eventualità era

ampiamente prevista dall’inventore di Enigma. Il

vero punto di forza della macchina cifrante era il

gran numero di chiavi utilizzabili, ciascuna delle

La Comunicazione - numero unico 2005

quali era legata:

- alla posizione iniziale dei rotori (es. C-W-E);

- all’ordine di impiego dei rotori (es. 5-3-1);

- ai collegamenti predisposti per le prese multiple del pannello frontale.

Pertanto, il vero problema era quello di trovare

le chiavi.

In effetti, vi erano due tipi di chiavi: una chiave

giornaliera, il cui elenco veniva aggiornato mensilmente, che veniva utilizzata per cifrare una seconda chiave, detta chiave di messaggio, che cifrava il

messaggio vero e proprio e che quindi doveva

essere trasmessa al destinatario tutte le volte che

gli si inviava un messaggio. Inoltre, allo scopo di evitare errori, la chiave di messaggio, di tre lettere,

veniva trasmessa due volte, consecutivamente.

Praticamente, tutti i messaggi intercettati nel corso

della giornata iniziavano con le sei lettere della

doppia chiave di messaggio, cifrata con la chiave

giornaliera.

Gli studi per la decrittazione dei messaggi di

Enigma furono iniziati dai polacchi fin dal 1932,

timorosi di una possibile invasione da parte del

Terzo Reich. In particolare, Rejewski, matematico

dell’ufficio cifra polacco, polarizzò le sue attenzioni sulla doppia chiave di messaggio. Egli mise in

relazione le lettere delle chiavi, forte del fatto che

la prima e la quarta lettera dovevano essere la

cifratura della stessa lettera e lo stesso dicasi per

la seconda e la quinta e per la terza e la sesta lettera. Inoltre, grazie all’attenta analisi delle concatenazioni e ad alcune felici intuizioni, riuscì a separare gli effetti dei rotori da quelli dei collegamenti a

prese multiple, il che condusse a limitare drasticamente il numero delle possibili chiavi giornaliere

(da circa dieci milioni di miliardi a 6x17.576=

105.456), legate all’assetto iniziale di Enigma. Non

solo, complici alcune leggerezze degli operatori

tedeschi, Rejewski stabilì il numero e le lunghezze

di alcune concatenazioni che gli permisero di ottenere i primi frammenti sensati, che a loro volta

condussero ad altre concatenazioni, fino a completare l’opera decifrando quasi interamente molti

messaggi intercettati. In effetti, per testare rapidamente le 17.576 possibili posizioni iniziali dei rotori (prescindendo dagli scambi di lettere effettuati

dai collegamenti del pannello frontale), Rejewski

costruì una macchina detta bomba. Di tali macchine ne furono costruite sei esemplari corrispondenti alle sei possibili posizioni dei rotori

La Comunicazione - numero unico 2005

NOTE

ENIGMA

(3!= 1x2x3=6).

Nel 1939, apprestandosi all’invasione della

Polonia e dare inizio alla Seconda Guerra

Mondiale, i tedeschi decisero di cambiare le regole di cifratura di Enigma (ivi compreso la scelta dei

rotori, da 3 a 5). Tuttavia, qualche settimana prima

dell’invasione i polacchi riuscirono a mettere al

corrente gli inglesi dei risultati delle loro ricerche.

I britannici, reduci dai notevoli successi conseguiti contro il Kaiser durante la Prima Guerra

Mondiale con la “Room 40” (l’allora Ufficio di

decrittazione inglese, che si rese famoso soprattutto per l’affare Zimmermann) organizzarono un

nuovo centro di criptoanalisti nella località di

Bletchley Park (oggi ospita un museo della crittografia) reclutando le migliori menti matematiche

dell'epoca, fra cui Alan Turing.

Il lavoro di Rejewski si era basato sulla cifratura della doppia chiave; e se i tedeschi avessero

cambiato questa procedura? Turing, viene incaricato di cercare altre strade e, analizzando i numerosi crittogrammi giornalieri intercettati, pensò di

catalogarli per provenienza e per orario di trasmissione. L’analisi evidenziò ben definite tipologie

di messaggi, tutti strutturati allo stesso modo,

secondo i tipici stili militari, contenenti parole attinenti l’argomento trattato. Esempio, i bollettini

meteorologici contenevano il termine wetter

(tempo) in una ben definita posizione del crittogramma. Ciò permetteva di definire nuove concatenazioni, ma l’idea vincente di Turing andava ben

oltre. Se del crittogramma intercettato si conoscevano le concatenazioni di poche parole (es. wetter

codificata come azgxhy), oltre che la loro posizione, era possibile individuare la chiave; bastava codificare, con le Enigma riprodotte, la parola wetter

fino a trovare la parola azgxhy. Infatti:

- la difficoltà di testare miliardi di combinazioni

poteva essere superata scindendo l’influenza dei

rotori da quelli dei collegamenti del pannello frontale (che agivano solo su alcune lettere delle parole in chiaro, quindi potevano essere facilmente

deducibili);

- i tempi potevano essere accorciati con le

cosiddette “bombe” costituite da un certo numero di macchine Enigma poste in serie e settate allo

stesso modo.

Le bombe di Turing furono adattate in modo da

69

NOTE

Carlo Pedevillano - Damiano Musella

decrittare anche le ultime versioni di Enigma, compresa quella in dotazione alla kriegsmarine, che disponeva di otto rotori tra cui selezionare i tre da

utilizzare ed il cui riflessore era anch'esso rotante

per cui i rotori in pratica divenivano quattro.

Le ricerche condotte a Bletchley Park consentirono inoltre di mettere in funzione nel dicembre

del 1943 il primo computer elettronico della storia. La macchina denominata "Colossus", progettata da Tommy Flowers del centro ricerche del Post

Office Inglese in base alle ricerche di Max

Newman, impiegava 1500 valvole termoioniche ed

era in grado di decrittare i messaggi della cifrante

Lorentz SZ40. Quest’ultima era la macchina, più

complessa di Enigma (pur simile nel principio di

funzionamento), utilizzata da Hitler per comunicare con il suo Stato Maggiore.

Al termine del conflitto Colossus fu distrutto

insieme alle bombe per ordine diretto di Churchill.

Solo due esemplari restarono in funzione nel centro di Cheltenham fino al 1960 e utilizzati per

scopi didattici, mentre l'informazione relativa all'esistenza della macchina fu resa pubblica (declassificata) solo nel 1976. Attualmente una replica di

Colossus è visibile nel museo di Bletchley Park la

cui ricostruzione è dovuta all'iniziativa di Tony Sale.

6. La crittografia dopo la Seconda Guerra

Mondiale

I criptoanalisti cercano una risposta alle domande seguenti:

Come risolvere il cruciale problema della distribuzione delle chiavi ?

Ma è proprio necessario lo scambio della chiave tra mittente e destinatario ?

In teoria, per ovviare all’inconveniente di trasmettere la chiave al destinatario, si poteva pensare di inviare il messaggio in chiaro su un canale in

cui il destinatario, immettendo un forte rumore, lo

rendeva incomprensibile.

Se il rumore, anziché essere del tutto casuale,

aveva caratteristiche definite e note al solo destinatario, questi poteva eliminarlo ed estrarre il messaggio in chiaro.

In questo caso la chiave era costituita dal rumore e alla cifratura ci pensava lo stesso destinatario.

Lo sviluppo di questo tipo di ragionamenti

70

indusse a concepire algoritmi (detti a chiave pubblica, in antitesi di quelli a chiave privata) il cui scopo

principale era proprio quello di eliminare lo spinoso problema della trasmissione della chiave.

La prima chiara proposta di una crittografia a

chiave pubblica apparve alla fine del 1976 in un

articolo sulle IEEE Transactions on Information

Theory, firmato da Diffie ed Hellman: “New directions in cryptography”.

L’anno successivo tre matematici, Rivest, Shamir

e Adleman definirono un metodo, detto RSA, che

realizzava l’idea di Diffie ed Hellman.

La crittografia a chiave pubblica utilizza due

diverse chiavi, una pubblica (nota a tutti gli interessati) ed una privata (segreta, ovvero a conoscenza

del solo mittente).

Le due chiavi sono però legate da una funzione

matematica unidirezionale (nel senso che non possiedono una funzione inversa) per cui la chiave

pubblica si ricava da quella privata con grande facilità e rapidità mentre il contrario risulta estremamente difficile (quindi richiede tempi lunghissimi),

anche con l’ausilio di potentissimi computers.

Esempio, il metodo RSA, che è quello più diffuso, permette di cifrare un messaggio sfruttando le

proprietà dei numeri primi in associazione con le

funzioni di Eulero e col teorema di Fermat-Eulero.

Ciò stabilito, se il Sig. A intende scrivere un

messaggio riservato al Sig. B procede nel modo

seguente: scrive il messaggio in chiaro, lo cifra con

la chiave pubblica del Sig. B (destinatario) e glielo

invia.

Il destinatario, ricevuto il messaggio, è l’unica

persona al mondo in grado di riconvertirlo in chiaro con la sua chiave segreta. Ovviamente, l’eventuale risposta del Sig. B dev’essere cifrata con la

chiave pubblica del Sig. A.

La diffusione capillare dei computers ed il loro

impiego nelle transazioni di carattere commerciale

(e-commerce) e finanziario (e-banking) ha reso corrente l’impiego della crittografia.

Oltre che per la protezione dell’informazione

trasmessa (es. i numeri delle carte di credito) la

crittografia viene utilizzata anche per l’autenticazione dei documenti o dei messaggi di posta elettronica (firma elettronica), la procedura diventa la

seguente: il mittente cifra il messaggio in chiaro

due volte: prima con la propria chiave privata (con

La Comunicazione - numero unico 2005

cui “firma” il messaggio) e poi con la chiave pubblica del destinatario. Quest’ultimo, ricevuto il messaggio, lo decifra anch’egli due volte, prima con la

propria chiave privata e poi con la chiave pubblica

del mittente. L’algoritmo assicura non solo la riservatezza del messaggio ma anche l’autenticazione

(identità) del mittente, nonché l’integrità ovvero

l’impossibilità di modificare il messaggio (anche da

parte del destinatario).

Tutti i problemi sono risolti ?

I moderni metodi crittografici fanno affidamento sulla limitata potenza computazionale dei computers del nostro tempo e non risolvono il problema di possibili intercettazioni della comunicazione senza essere scoperti.

Tali problemi possono essere risolti con la crittografia quantistica che si basa sul principio di indeterminazione di Heisenberg.

I fotoni, indotti a passare attraverso filtri, possono essere polarizzati (e quindi vibrare) in una

qualsiasi direzione rispetto alla direzione di propagazione. La comunicazione fotonica inviata su un

NOTE

ENIGMA

canale quantistico (fibra ottica), arriva a destinazione senza errori (ossia con la stessa polarizzazione) solo se non viene disturbata (come accadrebbe nel caso di una possibile intercettazione).

Il nuovo filone scientifico, che fa riferimento ai

principi della meccanica quantistica, ha origine da

una felice (ma trascurata, in quanto troppo in anticipo sui tempi) intuizione di Wiesner, alla fine degli

anni sessanta.

Fortunatamente l’idea venne ripresa da C.

Bennet, che insieme a Brassard, nel 1984, idearono

l’algoritmo BB84 che permette di scambiare la

chiave tra due utenti senza che questa possa essere intercettata, pena la distruzione dell’informazione. Inoltre, gli stessi interlocutori possono rivelare

il tentativo di intercettazione verificando un incremento di errori di trasmissione.

I moderni metodi crittografici pongono il problema di un loro possibile impiego per finalità non

lecite per cui in alcuni paesi sono vigenti restrizioni all'impiego da parte del pubblico di metodi crittografici particolarmente avanzati.

Ing. Damiano Musella

Nato in Napoli il 19 luglio 1948. Si è laureato in Ingegneria delle Telecomunicazioni

presso l'Università di Roma Tor Vergata ed ha conseguito il Diploma di Scuola Superiore

di Specializzazione in Telecomunicazioni presso l’Istituto Superiore delle Comunicazione e

delle Tecnologie dell’Informazione. Ha insegnato per tre anni in Istituti Tecnici per periti

industriali, è membro di alcuni Comitati tecnici UNI-CEI ed ha fatto parte del Working

Group 4 WP 2/4 ITU-T (International Telecommunication Union).Attualmente è il responsabile del Laboratorio di Optoelettronica dell'Uff. IV dell'ISCTI e coordina le attività di

ricerca, condotte nello stesso Lab., relative allo studio, alla realizzazione e caratterizzazione di materiali e dispositivi polimerici nell'ambito della Convenzione ISCTI - Università di

Roma Tor Vergata.

Ing. Carlo Pedevillano

Nato in Roma il 1 Dicembre 1945 si è laureato in Ingegneria Elettronica presso

l'Università degli studi di Roma. Ha operato come progettista di sistemi di acquisizione dati

e come capocommessa presso varie ditte del settore ed ha collaborato con varie riviste di

carattere scientifico-divulgativo.Ha curato la pubblicazione dell' Annuario dell'Elettronica e

del relativo prontuario (edizioni EPC). Nel 2003 ha partecipato al gruppo di lavoro "Internet

e minori" istituito presso il Ministero delle Comunicazioni per l'elaborazione del relativo

Codice di autoregolamentazione. Attualmente i suoi interessi sono rivolti prevalentemente

alla didattica ed alla realizzazione di apparati dimostrativi.

La Comunicazione - numero unico 2005

71

NOTE

Carlo Pedevillano - Damiano Musella

Enigma: la storia

La macchina cifratrice Enigma fa il suo ingresso nella storia nel 1918, anno in cui viene brevettata dai tedeschi Arthur Scherbius e Richard Ritter. L’obiettivo del suo inventore, Scherbius, è quello di fornire uno strumento ai grandi industriali tedeschi, impegnati nella ricostruzione della nazione dopo la disfatta della prima

guerra mondiale, per fronteggiare il dilagante fenomeno dello spionaggio industriale.

Il primo esemplare commerciale (se ne venderanno pochi esemplari) vede la luce in occasione del congresso internazionale dell’Unione Postale del 1923. Il successo non è immediato, tant’è che Enigma viene prodotta su larga scala solo a partire dal 1925 e va in dotazione alle forze armate tedesche, in versione modificata (i circuiti dei rotori sono diversi), solo l’anno successivo.

Ovviamente, Enigma attirò subito le attenzioni dei servizi segreti dei vari Paesi, consci dell’importanza strategica delle intercettazioni e della crittoanalisi delle comunicazioni dei possibili nemici. Peraltro, la nuova macchina rappresentava il top nel campo della sicurezza delle trasmissioni per cui costituiva un vantaggio non trascurabile per le forze armate germaniche.

Alla fine del 1931 il tedesco Hans Thilo Schmidt, addetto alle comunicazioni crittate, in cambio di danaro,

permise all’agente segreto francese Rodolphe Lemoine (nome in codice Rex) di fotografare due manuali di

istruzione per l’uso della versione militare di Enigma. Ma Schmidt (nome in codice Ache) pur fornendo preziose informazioni fino alla sua scoperta, avvenuta nel 1943, non permette di risolvere il problema della decrittazione dei messaggi, in quanto le chiavi di cifratura venivano cambiate continuamente.

L’ufficio cifra francese si vede costretto a passare i documenti forniti da Schmidt all’ufficio cifra polacco (il

Biuro Szyfrow), che può giovarsi della collaborazione di tre matematici, Rejewski, Zygalski e Rozycki, crittoanalisti di grande talento, che non tardano a cogliere i primi parziali successi, tanto che nell’agosto del 1932

Enigma venne violata per la prima volta.

Nel 1933 la Germania cessa di essere una repubblica democratica e al potere arriva il nazismo di Hitler.

Il gruppo polacco, lavora alacremente (sanno che le mire espansioniste di Hitler puntano sulla Polonia) e,

arrivati al 1937, sebbene riesca a capire il senso di un buon numero dei moltissimi messaggi cifrati analizzati,

anche grazie a dispositivi elettromeccanici di sua invenzione (ciclometro, bombe, fogli perforati), si rende

conto che, in caso di guerra, i suoi sforzi sono vanificati dai lunghi tempi di decrittazione (settimane).

L’invasione della Polonia, nel settembre del ’39, segna l’inizio della Seconda Guerra Mondiale, ma la guerra dei codici è già stata definitivamente persa l’anno precedente perché i tedeschi hanno pensato bene di

modificare le macchine Enigma (che passano a impiegare cinque rotori), incrementando fortemente il numero delle possibili chiavi. Inoltre, l’unità di intelligence franco-polacca, Bruno, costituita in seguito alla fuga del

gruppo polacco, ha vita breve in quanto nel maggio del 1940 cade anche la Francia sotto i colpi del nazismo.

Entra in gioco il centro di Bletchley Park . . .

Compreso l’inevitabilità della guerra, a metà del ’39, gli inglesi decidono di organizzare un nuovo e più efficiente servizio di intercettazione e decrittazione avente le stesse funzioni della Room 40 durante la Prima

Guerra Mondiale, ove aveva giocato un ruolo di prima piano in una celebre operazione di intelligence, detta

affare Zimmermann.

Il nuovo potente organismo, Government Code and Cypher School (GCCS), ed il servizio di decrittazione, detto Ultra, comprendente un gruppo di brillanti matematici e ingegneri, tra cui Alan Turing, aveva sede in

un grande edificio di Bletchley Park, nella contea di Buckingam.

L’obiettivo era preciso: decodificare i codici emessi da Enigma in tempi rapidi.

I crittoanalisti inglesi, partendo dalla conoscenza della costituzione di Enigma, dal lavoro del gruppo polacco e da un enorme numero di messaggi intercettati, arrivarono con una certa celerità a risolvere i problemi

creati dai due rotori supplementari, anche grazie all’aiuto di un gran numero di assistenti con le più disparate funzioni.

In effetti, al successo contribuirono molti fattori, come gli elementari errori commessi dagli operatori del

Terzo Reich per eccesso di sicurezza (utilizzo ripetuto delle medesime chiavi), alcune limitazioni imposte (con

conseguente riduzione del numero delle chiavi) o proprie della macchina (reciprocità interna che dava luogo

alla reversibilità chiaro/cifrato), la struttura fissa di alcuni tipi di messaggi (come i bollettini meteorologici), ecc.

Una volta ottenuto dei crittogrammi parzialmente decifrati, le “bombe” di Turing completavano rapidamente

l’opera.

Ing. Damiano Musella (ISCOM)

72

La Comunicazione - numero unico 2005