Corso di Laurea Magistrale in Sicurezza Informatica

Biometria delle impronte digitali senza

contatto tramite smartphone

RELATORE

Prof. Fabio SCOTTI

TESI DI LAUREA DI

Angelo BONISSI

CORRELATORE

Matr. 825762

Dott. Ruggero

DONIDA LABATI

Anno Accademico 2013/2014

ii

Indice

1 Introduzione

1

2 Biometria delle impronte digitali

5

2.1

2.2

Sistema di riconoscimento biometrico . . . . . . . . . . . . . . . . . .

5

2.1.1

Cenni Storici . . . . . . . . . . . . . . . . . . . . . . . . . . .

5

2.1.2

Caratteristiche . . . . . . . . . . . . . . . . . . . . . . . . . .

7

2.1.3

Autenticazione e identificazione . . . . . . . . . . . . . . . . .

10

Le impronte digitali . . . . . . . . . . . . . . . . . . . . . . . . . . . .

12

2.2.1

Storia . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

13

2.2.2

Immutabilità e individualità . . . . . . . . . . . . . . . . . . .

14

2.2.3

Classificazione . . . . . . . . . . . . . . . . . . . . . . . . . . .

16

3 Stato dell’arte

3.1

3.2

19

Sistemi bidimensionali . . . . . . . . . . . . . . . . . . . . . . . . . .

21

3.1.1

Acquisizione . . . . . . . . . . . . . . . . . . . . . . . . . . . .

22

3.1.2

Calcolo di un’immagine equivalente a quella a contatto . . . .

23

3.1.3

Confronto delle identità . . . . . . . . . . . . . . . . . . . . .

24

3.1.4

Sistemi rilevanti . . . . . . . . . . . . . . . . . . . . . . . . . .

26

Sistemi tridimensionali . . . . . . . . . . . . . . . . . . . . . . . . . .

32

3.2.1

Acquisizione . . . . . . . . . . . . . . . . . . . . . . . . . . . .

33

3.2.2

Calcolo di un’immagine equivalente a quella a contatto . . . .

34

3.2.3

Confronto delle identità . . . . . . . . . . . . . . . . . . . . .

36

3.2.4

Livello commerciale . . . . . . . . . . . . . . . . . . . . . . . .

37

iii

iv

INDICE

4 Approccio proposto

39

4.1

Acquisizione . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

39

4.2

Miglioramento delle immagini (preprocessing) . . . . . . . . . . . . .

4.2.1 Segmentazione . . . . . . . . . . . . . . . . . . . . . . . . . .

41

41

4.2.2

Normalizzazione . . . . . . . . . . . . . . . . . . . . . . . . . .

45

4.2.3

4.2.4

Selezione dell’ultima falange . . . . . . . . . . . . . . . . . . .

Conversione in immagini equivalenti al tocco . . . . . . . . . .

51

53

Estrazione delle caratteristiche e confronto . . . . . . . . . . . . . . .

56

4.3.1

4.3.2

NIST Biometric Image Software (NBIS) . . . . . . . . . . . .

Minutia Cylinder-Code (MCC) . . . . . . . . . . . . . . . . .

57

62

Template multi-risoluzione . . . . . . . . . . . . . . . . . . . . . . . .

67

4.3

4.4

5 Risultati sperimentali

69

5.1

Ambiente di test . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

5.1.1 Configurazione dell’ambiente di acquisizione . . . . . . . . . .

5.1.2 Configurazione del sistema di calcolo . . . . . . . . . . . . . .

69

69

71

5.2

Segmentazione del dito . . . . . . . . . . . . . . . . . . . . . . . . . .

5.2.1 Metodo Otsu . . . . . . . . . . . . . . . . . . . . . . . . . . .

5.2.2 Analisi del colore della pelle . . . . . . . . . . . . . . . . . . .

72

72

72

5.3

Riconoscimento biometrico . . . . . . . . . . . . .

5.3.1 Robustezza alla modalità di messa a fuoco

5.3.2 Robustezza alle condizioni di illuminazione

5.3.3 Invarianza alla distanza di acquisizione . .

5.3.4 Ridimensionamento in ambiente vincolato

Ambiente non vincolato . . . . . . . . . . . . . .

Template multi-risoluzione . . . . . . . . . . . . .

Interoperabilità . . . . . . . . . . . . . . . . . . .

79

79

81

83

88

89

90

91

5.4

5.5

5.6

6 Conclusioni e sviluppi futuri

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

97

Capitolo 1

Introduzione

Nel campo della sicurezza informatica, l’interesse verso le tecnologie di tipo biometrico è in continuo aumento. I sistemi di riconoscimento biometrico distinguono una

persona basandosi sulle sue caratteristiche fisiche o comportamentali. Esistono vari

tratti biometrici, come le impronte digitali, il viso, la voce o l’iride. Un’impronta digitale rappresenta una riproduzione dell’epidermide del polpastrello di una delle dita

della mano. Ogni impronta digitale è unica in quanto non esistono due individui

con le medesime caratteristiche. Il riconoscimento biometrico dell’impronta digitale

è una disciplina in continua evoluzione. Negli ultimi anni, è sempre maggiore l’interesse nel portare questa tecnologia in dispositivi mobili di consumo come telefoni

cellulari e tablet. L’impronta digitale è tipicamente ottenuta premendo il dito contro

la superficie di un sensore. Questa tecnologia so↵re di problemi intrinseci quali, ad

esempio, l’igiene, la pulizia del sensore e l’impronta latente lasciata sullo stesso ad

ogni acquisizione. Recentemente sta emergendo un interesse nei riguardi dei sistemi

biometrici basati sulle impronte digitali acquisite senza contatto, tramite l’ausilio di

fotocamere digitali. Gli studi in letteratura inerenti questi sistemi mirano a ridurre le

problematiche intrinseche delle tecnologie tradizionali di riconoscimento biometrico

delle impronte digitali, descritte in precedenza. In tale contesto, la maggior parte

delle ricerche riguarda metodi basati sull’acquisizione delle impronte digitali attraverso le fotocamere professionali. Un settore meno esplorato consiste nello studio

di sistemi di acquisizione ed elaborazione basati su fotocamere presenti nei comuni

1

2

CAPITOLO 1. INTRODUZIONE

smartphone. I moderni smartphone possiedono caratteristiche hardware elevate. La

loro potenza di calcolo e la loro memoria è sempre più vicina a quella di un normale

computer. Inoltre, sono dotati di fotocamere ad alta risoluzione, in grado di mettere

a fuoco anche a distanze ravvicinate e con un discreto numero di megapixel. Queste caratteristiche aprono alla possibilità di rilevare le impronte digitali attraverso

uno smartphone. È già stato mostrato che sia possibile e↵ettuarne l’acquisizione in

questo modo, tuttavia i risultati ottenuti non eguagliano le fotocamere professionali.

Inoltre, tutti i lavori pubblicati catturano le immagini in un ambiente vincolato, ovvero con una distanza tra camera e dito fissa. Risulta di elevato interesse esplorare

la possibilità di catturare le fotografie del dito in un ambiente non vincolato senza

che questo possa degradare le prestazioni del sistema.

Il presente lavoro si pone come obiettivo lo studio e l’implementazione di metodi innovativi per l’acquisizione e l’elaborazione delle caratteristiche delle impronte

digitali acquisite utilizzando la fotocamera degli smartphone. Il sistema biometrico proposto segue quattro passi principali. Il primo passo consiste nell’acquisizione

dell’immagine. Sono stati studiati metodi di acquisizione specifici per di↵erenti condizioni applicative, quali il tipo di illuminazione, la distanza tra la fotocamera e il

dito e la tipologia di messa a fuoco. Il secondo passo è basato sulla trasformazione dell’immagine del dito in una impronta digitale simile a quella ottenibile con un

lettore a contatto, cosı̀ da rendere il sistema compatibile con gli standard attuali. In ogni immagine viene individuato il polpastrello, separato dallo sfondo e dalle

altre componenti della mano, viene normalizzata la risoluzione e viene migliorato

il contrasto cosı̀ da risaltare le creste e le valli componenti l’impronta digitale. In

particolare, la fase di normalizzazione è cruciale alla buona resa degli algoritmi di

estrazione delle caratteristiche e confronto delle identità poiché i metodi più utilizzati

in letteratura si basano sulle distanze euclidee tra due impronte digitali, i quali richiedono immagini con risoluzione nota a priori. Il terzo passo estrae caratteristiche

distintive dalle impronte convertite, chiamate minuzie. In particolare, si ricorre ad

algoritmi di confronto delle identità ben noti in letteratura: il software NIST Biometric Image Software (NBIS) e il Minutia Cylinder-Code (MCC). Il quarto passo

compara due impronte digitali restituendo un indice di similitudine calcolato uti-

3

lizzando le informazioni ottenute dal passo precedente. Il sistema è stato valutato

creando più dataset biometrici. Sono stati creati sei dataset acquisendo le immagini

delle 10 dita di un soggetto. Questi dataset sono stati progettati per studiare il cambiamento delle prestazioni del sistema al mutare dei fenomeni quali illuminazione,

distanza, messa a fuoco e il modello di smartphone. I risultati ottenuti hanno dimostrato la fattibilità del riconoscimento biometrico basato su immagini di impronte

digitali acquisite utilizzando la fotocamera degli smartphone, mostrando un tasso di

accuratezza adeguato a di↵erenti contesti applicativi.

Il resto della tesi è organizzato nel modo seguente. Nel Capitolo 2 sono introdotti

alcuni concetti riguardanti la biometria, prendendo in esame i punti fondamentali

per lo sviluppo di un sistema di riconoscimento dell’impronta digitale. Nel Capitolo

3 sono analizzate le tecniche di acquisizione ed elaborazione dell’impronta digitale

senza contatto, ponendo particolare attenzione allo stato dell’arte. Nel Capitolo 4

vengono presentati i metodi studiati e implementati per acquisire, elaborare, estrarre

le caratteristiche e confrontare le impronte digitali. Nel Capitolo 5 sono riportati

i risultati sperimentali e la descrizione dei test e↵ettuati. Nell’ultimo capitolo si

presentano le conclusioni a cui si è giunti nel lavoro di tesi e vengono proposti dei

possibili sviluppi futuri.

4

CAPITOLO 1. INTRODUZIONE

Capitolo 2

Biometria delle impronte digitali

2.1

Sistema di riconoscimento biometrico

Come descritto in [1], un sistema di riconoscimento biometrico è un sistema informatico che ha lo scopo di riconoscere una persona in base a una o più caratteristiche

fisiologiche e/o comportamentali, confrontandole con dati precedentemente acquisiti

e presenti nel database del sistema stesso. I dati vengono acquisiti mediante appositi

sensori ed elaborati in maniera tale da essere utilizzabili nel sistema biometrico.

2.1.1

Cenni Storici

Il primo metodo d’identificazione scientifico biometrico viene sviluppato nei laboratori del carcere di Parigi da Alphonse Bertillon (23 aprile 1853 - 13 febbraio 1914).

Bertillon era figlio dello statistico Louis Bertillon e fratello del demografo - statistico

Jacques. Nel 1870 viene nominato fotografo di servizio presso la prefettura di Parigi:

annotando tutte le caratteristiche fisiche dei detenuti, fonda cosı̀ il primo laboratorio

di polizia scientifica e d’identificazione dei criminali, inventa l’antropologia giudiziaria chiamata appunto Sistema Bertillon o Bertillonage, un sistema di identificazione

rapidamente adottato in tutta l’Europa continentale e in seguito anche a Londra.

Il suo metodo consiste nella rilevazione delle misure fisiche dei detenuti in quanto

l’ossatura umana non cambia più dopo il ventesimo anno d’età ed ogni scheletro è

5

6

CAPITOLO 2. BIOMETRIA DELLE IMPRONTE DIGITALI

Figura 2.1: Procedura per la rilevazione delle caratteristiche antropometriche con il

sistema Bertillon, una serie di strumenti utilizzati, una parte delle misurazioni svolte

sul volto e un detenuto in fase di rilevazione

diverso per ciascun individuo. Il nome del detenuto, le descrizioni e le misure fisiche

del corpo di un individuo (cranio, lunghezza degli arti, lunghezza delle dita e dei piedi, lunghezza del naso, caratteristiche dell’orecchio) e una foto segnaletica, frontale

e laterale dell’individuo a mezzo busto, vengono annotate su una scheda detta “Osservazioni Antropometriche”. La Figura 2.1 mostra la procedura per la rilevazione

delle caratteristiche antropometriche, una serie di strumenti utilizzati, una parte delle misurazioni svolte sul volto e un detenuto in fase di rilevazione. L’archivio cresce

molto velocemente, è cosı̀ possibile riconoscere un soggetto nuovamente arrestato che

presentava una falsa identità. Il problema maggiore che si evidenziò era per le misure, dovevano essere e↵ettuate con grande accuratezza, solo lo scopritore di questo

sistema di classificazione era in grado di e↵ettuare i rilievi con la dovuta precisione.

2.1. SISTEMA DI RICONOSCIMENTO BIOMETRICO

7

Bertillon organizzò corsi di formazione per numerosi esponenti di polizie europee a

Londra e Parigi, ma le misure prese da altri soggetti, pure addestrati erano imprecise

e non cosı̀ affidabili come quelle del francese. La tecnica cadde gradualmente in disuso anche perché nel frattempo vi fu la scoperta dell’impronta digitale. Diversi sono

i nomi legati a questa invenzione anche se i due nomi più significativi sono quello di

Galton e di sir Henry, che impostarono in modo sistematico la classificazione delle

impronte digitali e che, all’inizio di questo secolo, contribuirono a dare alle impronte

digitali il valore criminologico che oggi ricoprono. In Italia questo metodo fu messo

a punto da un funzionario di polizia, Giovanni Gasti.

Un importante avanzamento tecnologico nell’utilizzo delle impronte digitali, soprattutto a fini criminologici, si è avuta una dozzina di anni fa, quando la crescente

potenza dei sistemi di elaborazione permise alla polizia americana di mettere a punto il primo sistema AFIS (Automatic Fingerprint Identification System). Solo grazie all’utilizzo di questo dispositivo informatico, collegato ad un capiente database,

l’impronta digitale ha raggiunto l’attuale importanza criminologica.

2.1.2

Caratteristiche

Le caratteristiche prese in considerazione dal sistema di riconoscimento biometrico

possono essere:

Fisiologiche

Ossia caratteristiche fisiche dell’individuo, come:

• Le impronte digitali,

• L’iride,

• La retina,

• L’altezza,

• Il peso,

• La sagoma della mano,

8

CAPITOLO 2. BIOMETRIA DELLE IMPRONTE DIGITALI

• Il palmo della mano,

• La vascolarizzazione,

• La forma dell’orecchio,

• La fisionomia del volto.

Comportamentali

Ossia azioni che l’individuo compie, come:

• L’impronta vocale,

• La scrittura grafica,

• La firma,

• Lo stile di battitura sulla tastiera,

• I movimenti del corpo.

La Figura 2.2 mostra alcuni tra i più famosi tratti biometrici. Le caratteristiche

fisiologiche di un individuo sono solitamente più stabili rispetto a quelle comportamentali. I sistemi biometrici vogliono garantire l’identità della persona. Codici

segreti e carte di identificazione verificano solo ciò che una persona conosce o possiede, come una password o un distintivo, ma non verificano l’identità della persona

stessa. Inoltre, i sistemi di autenticazione basati sulla conoscenza di un segreto soffrono del fatto che questo può essere dimenticato per errore, indovinato o scoperto

da malintenzionati. In quelli basati sul possesso di un oggetto (smart card, ecc.) vi

è la possibilità di smarrimento o furto. I sistemi biometrici non so↵rono di queste

debolezze in quanto si basano su caratteristiche appartenenti ad un individuo. Essi

possono anche essere integrati ai sistemi di riconoscimento classici in modo da creare

sistemi sempre più sicuri.

Una caratteristica fisica/comportamentale per diventare un tratto biometrico

deve possedere queste proprietà:

• Universalità,

ogni individuo, tranne rare eccezioni, possiede quel tratto.

2.1. SISTEMA DI RICONOSCIMENTO BIOMETRICO

9

Figura 2.2: Esempio di alcuni tra i più famosi tratti biometrici

• Unicità,

due o più individui non possono avere la stessa uguale caratteristica.

• Permanenza,

la caratteristica non deve modificarsi o scomparire con il passare del tempo.

• Misurabilità,

la caratteristica è quantificabile oggettivamente.

• Performabilità,

la caratteristica deve permettere un’accuratezza adeguata nel riconoscimento.

• Accettabilità,

le persone sono disposte a mostrare la caratteristica.

10

CAPITOLO 2. BIOMETRIA DELLE IMPRONTE DIGITALI

• Circonvenzione.

grado di difficoltà nell’ingannare il sistema con delle tecniche fraudolente.

Il riconoscimento in un sistema biometrico è basato sulle caratteristiche estratte

dal tratto biometrico scelto. Esse formano il campione, o template. Confrontando

tra loro i template è possibile stabilire se provengono dallo stesso tratto biometrico

o meno.

2.1.3

Autenticazione e identificazione

I sistemi biometrici possono operare in due diverse modalità: autenticazione e identificazione. Il processo di autenticazione (verifica uno ad uno) si ha quando il soggetto

dichiara la sua identità. Il sistema quindi e↵ettua un confronto tra il template ricavato dal campione rilevato in tempo reale e il template corrispondente presente

nell’archivio. Per template si intende la rappresentazione numerica di un dato biometrico grezzo, recepibile da un sistema automatico di riconoscimento biometrico.

L’identificazione (verifica uno a molti) si ha quando il template ricavato dal campione

rilevato in tempo reale viene confrontato con tutti i template presenti nel database

del sistema e viene poi associato ad un template oppure non riconosciuto (caso di

reiezione).

Il funzionamento di un sistema biometrico può essere diviso in due parti: registrazione (enrollment) e riconoscimento. La registrazione di un individuo consiste

nell’acquisizione del tratto biometrico per la prima volta, l’elaborazione del dato e

il salvataggio delle caratteristiche d’interesse in un template all’interno di un database insieme all’identità dell’individuo. La fase di riconoscimento invece consiste

nell’acquisizione del tratto dell’individuo in un momento successivo, l’estrazione delle caratteristiche, la formazione del template e la ricerca dell’identità dell’individuo

all’interno del database.

Se il sistema è un sistema di autenticazione insieme al tratto verrà fornita l’identità dell’individuo. Se il sistema è un sistema d’identificazione viene fornito solo il

tratto.

2.1. SISTEMA DI RICONOSCIMENTO BIOMETRICO

11

Le caratteristiche utilizzate in un sistema biometrico devono essere fortemente

discriminanti tra individui diversi e invarianti per uno stesso individuo. Si dice appunto che le caratteristiche devono avere un’alta variabilità interclasse (molto diverse

tra individui diversi) e una bassa variabilità intraclasse (poco diverse per lo stesso

individuo).

Il confronto (matching) tra due template produce come risultato un punteggio

che indica il livello di similarità o dissimilarità tra i due template (matching score).

Il riconoscimento in un sistema biometrico è basato su un parametro detto soglia. Se

il punteggio di matching è maggiore di questa soglia l’individuo viene riconosciuto,

altrimenti viene scartato. La soglia è uno dei parametri più importanti per la definizione di un sistema biometrico. Una soglia bassa potrebbe permetterebbe l’accesso

a degli utenti illegittimi con caratteristiche simili a quelle di un individuo all’interno

del database. Una soglia alta invece potrebbe non permettere l’accesso ad utenti

legittimi a cui il tratto è un po’ cambiato o è stato rilevato in modo non ottimale.

Due acquisizioni di un tratto biometrico per lo stesso individuo non producono mai

un risultato identico in quanto molti fattori concorrono alla modifica, anche minima,

delle condizioni di acquisizione.

L’identificazione può essere e↵ettuata in due modi:

1. Identificazione positiva: quando si cerca di stabilire con elevata accuratezza

che l’utente sia chi dice di essere,

2. Identificazione negativa: quando si cerca di stabilire con elevata accuratezza se

l’utente non è chi dice di essere.

Quando un individuo autorizzato viene autenticato si parla di genuino; quando un

individuo non autorizzato riesce ad autenticarsi si parla di impostore. Di conseguenza

un sistema biometrico presenta due tipologie di errore:

• False Non Match Rate (FNMR): è la percentuale di falsi rifiuti, utenti autorizzati ma respinti per errore, il sistema non riesce a riconoscerli,

12

CAPITOLO 2. BIOMETRIA DELLE IMPRONTE DIGITALI

• False Match Rate (FMR): è la percentuale di false accettazioni, utenti non

autorizzati ma accettati per errore, il sistema quindi accetta delle persone non

autorizzate.

Qualunque sistema biometrico permette di regolare il rapporto tra i falsi rifiuti

e le false accettazioni modificando la soglia decisionale. Un parametro valutativo

dei sistemi biometrici è l’EER (Equal Error Rate). Esso rappresenta il punto di

equilibrio del sistema, ovvero quando il tasso di falsi rifiuti è pari al tasso di false

accettazioni. Più il suo valore è basso, migliore è il sistema in analisi.

Lo studio degli indici di FNMR e FMR al variare della soglia permette l’impostazione di un sistema a bassa sicurezza ma con pochi errori di rifiuto (alti FMR e

bassi FNMR), ad alta sicurezza ma con più falsi rifiuti (alti FNMR e bassi FMR)

o equilibrato (valori di FMR e FNMR vicini all’EER). Infine un giudizio generale

sulle prestazioni di un sistema biometrico può essere fatto anche mediante lo studio

dell’area sottesa alla curva ROC (AUC). Quest’ultimo è un parametro valutativo calcolato in base al variare dei valori di sensibilità e specificità in funzione della soglia

di riconoscimento. La sensibilità indica i Veri Positivi (TP), cioè i genuini correttamente riconosciuti, l’inverso della specificità indica invece i Falsi Positivi (FP), cioè

gli impostori. Al variare della soglia impiegata per accettare i genuini e scartare gli

impostori si ottengono diversi rapporti tra sensibilità e specificità. Un valore di AUC

tendente al 100% indica ottimi valori di TP e FP per tutte le soglie utilizzate.

2.2

Le impronte digitali

Come riportato in [2] e in [3], un’impronta digitale è un’impronta lasciata dai dermatoglifi dell’ultima falange delle dita delle mani. Un dermatoglifo è il risultato

dell’alternarsi di creste e solchi. Dermatoglifi sono presenti sui palmi delle mani,

sulle piante dei piedi e sui polpastrelli delle dita. Le creste variano in ampiezza da

100 ai 300 micron, mentre il periodo cresta-solco corrisponde all’incirca a 500 micron.

La Figura 2.3 mostra le creste e le valli del dito di un uomo. Le impronte digitali

2.2. LE IMPRONTE DIGITALI

13

Figura 2.3: Creste e valli visibili sul dito di una mano

sono utilizzate da molto tempo per l’identificazione degli esseri umani e per poterne

rilevare la presenza su oggetti collegati a eventi criminosi.

2.2.1

Storia

Per quanto riguarda i primordi della storia delle impronte digitali, sono state trovate tavolette babilonesi risalenti al 500 a.C. (e quasi contemporaneamente anche

in Cina) riguardanti transazioni commerciali e recanti impronte impresse sulla loro

superficie, probabilmente utilizzate come una specie di firma personale o di sigillo

del documento. Lo studio vero e proprio delle impronte digitali, che va sotto il nome

di dattiloscopia, a↵onda le sue radici in un passato molto più recente: le moderne

tecniche si sono evolute da studi compiuti per la prima volta alla fine del XVII secolo

d.C.

Uno dei primi documenti scientifici riguardante le creste cutanee è stato il De

externo tactus organo anatomica observatio, redatto nel 1665 dallo scienziato Marcello Malpighi, seguito nel 1684 dal botanico e fisico inglese Nehemiah Grew che si

occupò di uno studio sulla struttura delle creste e dei pori. Successivamente, nel

1788, J. C. A. Mayer individuò e descrisse alcune caratteristiche ricorrenti delle impronte papillari, a↵ermando anche la loro unicità da individuo a individuo. La prima

classificazione delle impronte digitali in nove categorie, basate sulla struttura generale delle creste, viene ideata nel 1823 con Jan Evangelista Purkyně, professore di

14

CAPITOLO 2. BIOMETRIA DELLE IMPRONTE DIGITALI

anatomia all’Università di Breslavia. Nel 1880, lo scozzese Henry Faulds, medico e

missionario in Giappone, in un articolo pubblicato sulla rivista scientifica Nature,

suggerı̀ l’individualità delle impronte digitali e un loro possibile utilizzo nell’identificazione dei criminali. Quasi contemporaneamente, William James Herschel annunciò

di averle già utilizzate per diversi anni in India a fini amministrativi, dimostrando

cosı̀ la praticabilità dell’idea. Le ultime due importanti scoperte in questo campo

furono apportate da Sir Francis Galton, che introdusse la struttura di minuzia nel

1888, e Sir Edward Henry, che nel 1899 realizzò un sistema di classificazione delle

impronte digitali in grado di semplificare molto il processo di identificazione. In particolare, Sir Edward Henry in India nei primi anni del ventesimo secolo espanse il

lavoro di Galton arrivando a definire cinque classi di base. Si può quindi ritenere che

già nei primi anni del ventesimo secolo, la formazione e i principi generali alla base

delle impronte digitali e della loro verifica fossero già ben compresi a tal punto da

consentire un loro primo utilizzo nei tribunali di giustizia di diversi stati.

2.2.2

Immutabilità e individualità

L’identificazione attraverso l’utilizzo delle impronte digitali è basata su due basilari

premesse: l’immutabilità, secondo la quale le caratteristiche delle impronte digitali

non cambiano attraverso il tempo, e l’individualità, la quale a↵erma che l’impronta

è unica da individuo a individuo.

Immutabilità

Le impronte digitali si formano definitivamente nel feto al settimo mese di gravidanza

e non cambiano per tutta la vita. In caso di graffi o tagli, la pelle dei polpastrelli

ricresce con le stesse caratteristiche. Modificarle chirurgicamente è quasi impossibile:

un medico riconoscerebbe a occhio nudo che la cresta originaria è stata sostituita da

una cicatrice.

Per trattare brevemente l’aspetto dal punto di vista biologico, la pelle è costruita

da tre tipi di tessuto, epidermide e derma, che insieme formano la cute e l’ipoderma che si trova più in profondità. Mentre l’epidermide costituisce lo strato più

2.2. LE IMPRONTE DIGITALI

15

superficiale, il derma si trova immediatamente sotto a questa e quindi ha con lei

intimi rapporti, perché la sostiene, la nutre e o↵re sede alle appendici epidermiche

(le ghiandole e i peli). L’epidermide e il derma sono uniti tramite le papille dermiche, cioè dei prolungamenti conici di tessuto connettivo che dal derma si estendono

a compenetrare l’epidermide.

Il disegno superficiale della cute è in rapporto al variare della disposizione e dello

spessore delle fibre connettive del derma e questo dà origine a una precisa disposizione

papillare. Questo disegno è appunto cosı̀ tipico che è utilizzabile per l’identificazione

di un individuo e, a meno di traumi o di interventi, la prima caratteristica di persistenza è assicurata quindi dalla ricrescita dello strato di pelle morta con le stesse

esatte caratteristiche.

Le impronte digitali fanno parte, insieme all’aspetto fisico, del fenotipo di un

individuo, che si ritiene sia univocamente determinato dalla combinazione di uno

specifico genotipo con uno specifico ambiente. La loro formazione è quindi simile

a quella dei vasi sanguigni nell’angiogenesi; le caratteristiche generali cominciano

a emergere con la definizione della pelle sui polpastrelli, ma allo stesso tempo la

posizione del feto nell’utero e i flussi del liquido amniotico cambiano durante questo

processo di formazione rendendolo unico. Questo micro ambiente varia da mano a

mano e da dito a dito: esistono quindi molti fattori che variano durante tale sviluppo,

anche se esiste un patrimonio genetico che in principio lo ha fortemente influenzato.

Individualità

Per quanto riguarda quindi la seconda premessa, l’individualità, essa viene ritenuta

essere vera sulla base di risultati empirici, ma non ne è stata scientificamente dimostrata la validità assoluta. L’unicità di un’impronta digitale è un’ipotesi di lavoro

che in senso matematico è difficile, se non impossibile, da provare. La dimostrazione opposta è sicuramente più facile da ottenere in teoria, trovando nella pratica

due impronte digitali identiche di due dita diverse. L’uguaglianza di due impronte appartenenti a due persone diverse, dalla loro scoperta ad oggi non è stata mai

provata.

16

CAPITOLO 2. BIOMETRIA DELLE IMPRONTE DIGITALI

Figura 2.4: Esempio di minuzie di tipo biforcazione (nel quadrato) e terminazione

(nel cerchio)

2.2.3

Classificazione

A livello globale, lo schema di creste-valli esibisce una o più regioni caratterizzate da

una forma particolare; esse vengono definite “regioni o punti singolari”. La presenza

di tali regioni determina la classificazione dell’intera impronta digitale in una delle

cinque classi definite da Sir Edward Henry. Già agli albori della loro utilizzazione

infatti, appariva necessario un sistema di suddivisione delle impronte digitali in classi

per rendere più veloce il processo di comparazione. Tali classi sono chiamate Right

Loop (che è rilevabile con una frequenza del 31,7%), Left Loop (33,8%), Arch (3,7%),

Tented Arch (2,9%) e infine, Whorl (27,97%). Si definisce questo tipo di analisi come

di Primo livello.

A livello locale invece, le discontinuità delle creste vengono chiamate minuzie, o

“dettagli di Galton”, in onore del primo studioso che ne approfondı̀ lo studio e ne

accertò la persistenza. Esse possono essere fatte corrispondere semplicisticamente

alle terminazioni o alle biforcazioni delle creste (si veda l’esempio in Figura 2.4, dove

il cerchio evidenzia una terminazione e il quadrato, una biforcazione). Si definisce

questo tipo di analisi come di Secondo livello.

Esiste anche un’analisi di terzo livello. In questo caso vengono analizzati i pori

per la sudorazione distribuiti sulle creste e le creste non completamente formate

2.2. LE IMPRONTE DIGITALI

17

(incipient ridges) poste tra quelle completamente formate. I dettagli di terzo livello

sono considerati altamente distintivi, ma sono rilevabili solo ad altissima risoluzione,

almeno 1000 dpi, e in condizioni di acquisizione ideali.

Tipi di impronte digitali

L’impronta digitale è costituita non solo da linee ma anche dalla figura che esse

creano, e non ne esistono cosı̀ tante come si potrebbe supporre. Ce ne sono circa

sette tipi diversi:

• Arch: Le linee vanno come le onde da un lato all’altro,

• Tentarch: Come il precedente ma con un bastone crescente nel mezzo,

• Left/right loop: Le linee partono da un lato e rientrano nel mezzo dello stesso

lato,

• Double loop: Come il precedente ma con due cappi interni che vanno in

direzioni opposte,

• Left/right pocket loop: Come il loop ma con un piccolo cerchio nel punto di

svolta,

• Whorl: Le linee formano una spirale,

• Misto: Composto con varie figure.

La Figura 2.5 mostra graficamente i diversi tipi di impronta digitale.

18

CAPITOLO 2. BIOMETRIA DELLE IMPRONTE DIGITALI

Figura 2.5: Classificazione delle impronte digitali

Capitolo 3

Stato dell’arte

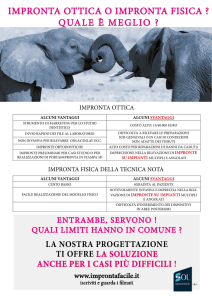

La maggior parte degli attuali sistemi di riconoscimento dell’impronta digitale effettuano l’acquisizione appoggiando il dito sul lettore, ne sono un esempio i sensori

ottici o a stato solido. Questo tipo di sensori, detti a contatto, so↵rono dei seguenti

problemi intrinseci:

• L’immagine dell’impronta digitale presenta delle deformazioni dovute alla frizione del dito sul lettore,

• Il contrasto dell’immagine può non essere uniforme per via di una pressione

non costante del dito, della secchezza della pelle, delle malattie, del sudore,

dello sporco e dell’umidità nell’aria,

• Per ogni acquisizione, un’impronta latente resta sul sensore, introducendo un

problema di sicurezza.

Come mostrato in [4], in letteratura sono presenti recenti studi che mirano a superare

questi problemi creando un sistema di riconoscimento delle impronte digitali senza

contatto in cui il dito non viene più appoggiato su un lettore. Inoltre, questi sistemi possono aumentare l’accettazione dell’utilizzo dell’impronta digitale come tratto

biometrico superando limitazioni culturali e di timore legate alla trasmissione delle

malattie della pelle. L’acquisizione del tratto si basa su una o più fotocamere digitali. L’immagine ottenuta presenta notevoli di↵erenze rispetto a quella ottenibile con i

19

20

CAPITOLO 3. STATO DELL’ARTE

Figura 3.1: Esempio di acquisizione e↵ettuata con tecnologie di↵erenti: (a) immagine

a contatto catturata con il sensore CrossMatch V300; (b) immagine senza contatto

ottenuta utilizzando una fotocamera Sony XCD-SX90CR.

sensori a contatto. Un esempio di immagine ottenuta con le due tipologie di sensori è

mostrata in Figura 3.1. È possibile osservare che le impronte digitali senza contatto

presentano più riflessi e uno sfondo più complesso. In aggiunta, anche la pelle è da

considerare come parte dello sfondo, dato che le caratteristiche analizzate consistono

nelle creste poste sulla superficie del polpastrello. Altri problemi sono legati alla

risoluzione incostante dell’immagine e alle distorsioni date dalla prospettiva. Per

risolvere questi problemi, recenti studi hanno proposto varie soluzioni hardware e

software. Tutti i sistemi presenti in letteratura possono essere suddivisi nei seguenti

passi:

• Acquisizione,

• Calcolo di un’immagine a contatto equivalente,

• Estrazione delle caratteristiche,

• Confronto.

Lo schema del processo di riconoscimento biometrico è mostrato nella Figura 3.2.

Discriminando i sistemi in base al metodo di acquisizione, possiamo classificare i lavori presenti in letteratura in due grandi gruppi: acquisizione di dati bidimensionali

3.1. SISTEMI BIDIMENSIONALI

21

Figura 3.2: Schema del processo di riconoscimento biometrico senza contatto.

e acquisizione di dati tridimensionali. I primi, solitamente, si basano su una sola fotocamera digitale, i secondi possono essere basati su viste multiple, luce strutturata o

stereo-fotometria. La computazione di un’immagine a contatto equivalente ha come

obiettivo di ottenere una buona visibilità delle creste che costituiscono l’impronta

digitale con una risoluzione costante. Questo processo viene eseguito in modo differente dai due tipi di sistema. L’estrazione delle caratteristiche e il confronto sono

solitamente e↵ettuati con gli algoritmi già utilizzati per le immagini a contatto. La

risoluzione costante è un punto cruciale per il buon funzionamento di quest’ultimi

algoritmi poiché spesso i confronti delle impronte digitali si basano sulla distanza

euclidea tra le minuzie. Il capito è strutturato nel seguente modo: nella Sezione 3.1

sono presentati una serie di lavori basati sui sistemi bidimensionali. Nella Sezione

3.2 sono analizzati i sistemi tridimensionali.

3.1

Sistemi bidimensionali

I sistemi di riconoscimento senza contatto basati su campioni bidimensionali presentano delle di↵erenze importanti tra loro. In letteratura, ci sono tecnologie basate

22

CAPITOLO 3. STATO DELL’ARTE

su acquisizioni senza vincoli, integrabili anche in dispositivi mobili, e sistemi più

complessi e vincolanti che mirano ad ottenere prestazioni migliori.

3.1.1

Acquisizione

La modalità più semplice di acquisizione consiste nell’utilizzo di una singola fotocamera in condizioni di illuminazione non controllata. Uno studio delle impronte

digitali rilevate tramite una webcam con illuminazione naturale è presentato in [5],

e metodi basati sulla fotocamera dei telefoni cellulari sono descritti in [6, 7]. Le

immagini catturate in questi modi, tuttavia, presentano un basso contrasto tra le

creste e le valli delle impronte digitali. Per questo motivo, sono spesso utilizzate delle tecniche di illuminazione controllata, cosı̀ da migliorare la qualità delle immagini.

Alcuni studi si basano su sistemi di illuminazione semplice composti da una singola

fonte di luce [8, 9, 10, 11, 12, 13]. Altri studi utilizzano una luce di↵usa uniforme per

migliorare il contrasto [14]. Ci sono studi basati su anelli di illuminazione appositamente progettati [15], che permettono di ottenere raggi di luce perpendicolari a tutta

la superficie del dito. Sono stati e↵ettuati degli studi anche per comprendere qual è

la lunghezza d’onda che illumina meglio le creste delle impronte digitali [16, 17]. È

emerso che i raggi con maggiore lunghezza d’onda, come la luce bianca e gli infrarossi,

tendono a penetrare la pelle e a essere assorbiti dall’epidermide. Per contro, la luce

blu con una lunghezza d’onda di 500 nm ha un minore assorbimento da parte dell’emoglobina e permette una migliore visibilità delle creste. Il sistema di acquisizione

descritto in [18] utilizza una luce rossa posizionata sopra l’unghia per focalizzare

la luce trasmessa attraverso il dito in un sensore CCD. Questa tecnica permette di

ottenere delle immagini più robuste alle malattie della pelle e all’invecchiamento,

ma richiede un ambiente di acquisizione vincolato. Un altro aspetto dei sistemi di

acquisizione è la distanza tra il dito e la fotocamera. La maggior parte dei sistemi

e↵ettuano le acquisizioni a una distanza inferiore ai 10 cm dal sensore. Solo alcuni

metodi catturano le immagini a una distanza maggiore di 20 cm [11, 12, 13, 14]. Per

evitare la sfocatura da movimento e ottenere immagini con risoluzione costante, la

maggior parte dei sistemi in letteratura utilizzano delle guide al posizionamento del

3.1. SISTEMI BIDIMENSIONALI

23

dito poste a una distanza fissa dal dispositivo di acquisizione. Ci sono anche studi

in ambienti senza vincoli [11]. Data la forma curva del dito, le immagini catturate

da una sola fotocamera presentano una risoluzione non costante. Nel tentativo di

ridurre questo problema, alcuni sistemi utilizzano più fotocamere posizionata intorno

al dito [19]. In letteratura, ci sono anche dei sistemi basati sull’acquisizione di più

dita e sistemi capaci di catturare sia le impronte digitali che il percorso delle vene

sottostanti [20].

3.1.2

Calcolo di un’immagine equivalente a quella a contatto

La gran parte dei sistemi di riconoscimento dell’impronta digitale senza contatto in

letteratura e↵ettuano l’estrazione delle caratteristiche e il confronto con i metodi

sviluppati per le immagini a contatto, cosı̀ da ottenere dei risultati compatibili con

i metodi tradizionali, tra cui AFIS (Automated Fingerprint Identification Systems).

Questi algoritmi, se applicati direttamente alle immagini senza contatto originali,

tipicamente producono scarsi risultati. Come mostrato in [6], i software commerciali per il riconoscimento delle impronte digitali possono ottenere risultati sufficienti

soltanto con immagini senza contatto di qualità molto alta. Al fine di ottenere delle

immagini compatibili con i sistemi a contatto vanno dunque calcolate delle immagini equivalenti. Questo passaggio mira a ottenere delle immagini che rappresentano

solo il percorso delle creste con una risoluzione costante. Un esempio di immagine

equivalente al contatto è mostrato in Figura 3.3. Nei sistemi basati su una singola

immagine, la computazione di un’immagine equivalente al contatto può essere divisa

in due passaggi: miglioramento e normalizzazione della risoluzione. In letteratura

ci sono vari metodi per il miglioramento di questo tipo di immagini. Quello proposto in [11, 12, 13, 6, 21, 14] prima di tutto e↵ettua una sottrazione dello sfondo

e dunque applica degli algoritmi di filtraggio contestuali. Altre tecniche utilizzano algoritmi di miglioramento morfologici prima di applicare i metodi di filtraggio

contestuale [8, 9, 10]. Ci sono anche dei metodi basati sulle tecniche di sottrazione

dello sfondo e su i filtraggi in frequenza [5]. Dato che la maggior parte dei sistemi

di riconoscimento dell’impronta digitale sono basati sulle tecniche di comparazione

24

CAPITOLO 3. STATO DELL’ARTE

Figura 3.3: Esempio di immagine a contatto ottenuta da una senza contatto: (a)

immagine senza contatto; (b) immagine equivalente al contatto.

dell’identità che richiedono una risoluzione fissa dell’immagine (per esempio gli algoritmi di confronto delle minuzie), una fase di normalizzazione della risoluzione è

solitamente svolta. Nella gran parte dei sistemi senza contatto, questa operazione

è e↵ettuata con un coefficiente di ridimensionamento costante calcolato analizzando

la distanza tra le fotocamere e il supporto di posizionamento del dito. Nei sistemi

senza vincoli, questo coefficiente può soltanto essere stimato dalle immagini catturate [5]. I sistemi di acquisizione a due dimensioni, tuttavia, non possono ottenere

delle immagini con una risoluzione costante in ogni parte del dito poiché so↵rono di

deformazioni da prospettiva. Alcuni metodi in letteratura riducono questo problema

calcolando un’immagine equivalente al tocco partendo da acquisizioni multiple del

dito da più prospettive [19]. Un approccio di↵erente calcola l’immagine equivalente

al tocco da una sequenza di frame che riprendono il dito muoversi in uno specchio ad

anello. Un approccio software per la compensazione delle distorsioni da prospettiva

dovute alla rotazione del dito è descritto in [14].

3.1.3

Confronto delle identità

La maggior parte dei sistemi di riconoscimento dell’impronta digitale senza contatto

in letteratura è basata su algoritmi progettati per l’analisi delle minuzie in immagini

3.1. SISTEMI BIDIMENSIONALI

25

acquisite tramite il contatto. Nei sistemi senza vincoli, tuttavia, le tecniche tradizionali basate sulle minuzie possono ottenere scarsi risultati a causa della presenza di

distorsioni da prospettiva, della risoluzione non costante dei campioni e del minore

contrasto tra le creste e le valli componenti l’impronta digitale. Dei metodi di estrazione delle caratteristiche e confronto progettati per superare questi problemi sono

stati quindi studiati. Il metodo descritto in [12] e↵ettua l’estrazione delle caratteristiche di primo livello utilizzando un classificatore a rete neurale. Da ogni immagine

in ingresso al sistema vengono estratte due caratteristiche. La prima consiste nella

classe dell’impronta digitale. Viene ottenuta dal classificatore PCASYS del National Institute of Standard and Technologies (NIST). Questa informazione descrive la

struttura globale delle creste. Il software categorizza le immagini in sei classi: arch,

left loop, right loop, scar, tented arch e whorl. La seconda caratteristica è un vettore

contenente tutti i punti singolari (SP, singular point) dell’immagine. Questi sono

zone dell’impronta digitale che corrispondono a forme delle creste predeterminate.

Il confronto delle caratteristiche estratte viene e↵ettuato attraverso la famiglia delle

“k-Nearest Neighbor classifier” con k (1, 3, 5, 10) e una rete neurale “Feed Forward

(FF-Nr)” con un di↵erente numero di neuroni Nr (1, 3, 5, 10). Al fine di verificare

l’accuratezza del metodo, gli autori hanno creato due database popolati a partire dalle stesse dita ma campionati in modo di↵erente: il primo database con un lettore di

impronte digitali a contatto e il secondo con una fotocamera. Confrontando i risultati

si può notare che le prestazioni con i due gruppi di immagini sono paragonabili.

Una tecnica di confronto delle minuzie basata sulle reti neurali è proposta in [13].

Dopo una fase iniziale di conversione delle immagini senza contatto in immagini

a contatto, vengono estratte le minuzie di secondo livello dalle impronte digitali

attraverso il software Mindtct del NIST. Questo è uno dei software più utilizzati

in letteratura per l’estrazione delle minuzie dalle impronte digitali. L’efficacia delle

caratteristiche estratte viene verificata con più algoritmi. Nel dettaglio, è stato scelto

il “Linear Bayes Normal Classifier (LDC)”, la famiglia delle “k-Nearest Neighbor

classifier” con k (1, 3, 5, 10), la “Linear classifier by KL expansion of common

covariance matrix (KLLDC)”, la “Linear classifier by PCA expansion on the joint

data (PCA-LDC)” e una rete neurale “Feed Forward (FF-Nr)” con un di↵erente

26

CAPITOLO 3. STATO DELL’ARTE

numero di neuroni Nr (1, 3, 5, 10). Con un database di 120 immagini di due dita,

viene raggiunto un EER dello 0,8% con la FF-Nr 1.

Il sistema descritto in [22] e↵ettua la comparazione dell’identità tramite le macchine a vettori di supporto. Insieme a un meccanismo di protezione del template,

viene implementato un sistema biometrico con cifratura “end-to-end”. Come in

tutti gli altri sistemi in esame, le immagini subiscono inizialmente una fase di preelaborazione. Essa è caratterizzata dalla segmentazione del dito basata sul colore

della pelle, dagli operatori morfologici, dal ritaglio dell’area di interesse e dal miglioramento della visibilità delle creste attraverso la trasformata di Fourier breve

(STFT, Short Time Fourier Transform). Dopo questa fase, una tecnologia nominata

“Multiple Random Projections-Support Vector Machine (MRP-SVM)” è utilizzata

per proteggere il template e migliorare le prestazioni. MRP in una prima fase si

occupa di estrarre le caratteristiche, dunque esegue le proiezioni casuali matriciali.

Se il template creato diviene compromesso, è sufficiente crearne uno nuovo con una

nuova matrice casuale. Dal vecchio template non è possibile ricostruire l’impronta

digitale originale poiché la funzione generatrice è unidirezionale. Nel passo successivo

i template sono processati dalla SVM che discrimina genuini e impostori, calcolando

infine l’EER. Il database è proprietario, sono 1938 immagini collezionate da 103 dita.

L’ambiente di acquisizione è vincolato e la fotocamera è una Canon PowerShot Pro1.

Il sistema raggiunge un EER del 3,63%, tuttavia la fase di ritaglio dell’impronta

digitale non è automatizzata ma manuale.

3.1.4

Sistemi rilevanti

In questa sezione sono analizzati alcuni tra i lavori più rilevanti nel campo dei sistemi

biometrici basati sulle impronte digitali senza contatto.

Acquisizione delle impronte digitali con una webcam

In [5] gli autori mostrano come sia possibile rilevare l’impronta digitale fotografando

un dito con una webcam Microsoft LifeCam VX-1000 a risoluzione di 640x480 pixel.

Assume un ruolo importante un nuovo processo di miglioramento dell’immagine cat-

3.1. SISTEMI BIDIMENSIONALI

27

Figura 3.4: Struttura completa del metodo proposto in [5]

turata, antecedente la fase di estrazione delle caratteristiche (detto preprocessing),

per risolvere problemi comuni come la sfocatura data da un’errata messa a fuoco

delle lenti o dal movimento del soggetto di fronte alla fotocamera. Inoltre è sempre presente il rumore elettronico specifico dei sensori CCD. Per valutare il sistema

proposto ogni impronta digitale viene rilevata anche con un lettore tradizionale a

contatto, il Cross Match Verifier 300. I due tipi di campioni vengono poi comparati.

Nella fase iniziale, una volta che l’immagine è stata catturata, si eseguono le operazioni preliminari. Si applica un filtro per ridurre la sfocatura, si sottrae lo sfondo,

si identifica la posizione precisa del dito nell’immagine, si calcola la frequenza delle

creste e il loro orientamento. Terminate queste operazioni si ottiene un’immagine in

cui restano visibili solo le creste delle impronte digitali. È dunque possibile procedere

con i metodi classici di estrazione delle minuzie e di confronto. La Figura 3.4 mostra

lo schema di questo processo. Il metodo proposto ottiene risultati inferiori rispetto

al lettore a contatto preso come riferimento. Il sistema senza contatto ha un EER

pari a 0,042 e un FNMR con FMR = 0,01 pari a 0,11. Il sistema a contatto ha un

28

CAPITOLO 3. STATO DELL’ARTE

EER pari a 0,040 e un FNMR con FMR = 0,01 pari a 0,051.

Sistema di controllo qualità per le immagini senza contatto

In [7] viene implementato un sistema di controllo qualità per le impronte digitali

catturate con gli smartphone. Un punto critico per le acquisizioni senza vincoli è la

dinamicità dello sfondo che può causare errori nel rilevamento dell’impronta digitale. Invece di eseguire la segmentazione del dito, che secondo gli autori è un processo

complesso e troppo costoso per le capacità hardware di un telefono, l’immagine viene

divisa in blocchi e per ognuno di essi viene assegnato un punteggio di qualità. Combinando tutti i punteggi viene deciso se mantenere l’immagine o scartarla e tentare

una nuova acquisizione. Il processo proposto per il calcolo del punteggio si divide

nelle seguenti fasi:

1. Allenamento manuale di una macchina a vettori di supporto (SVM, dall’inglese

Support Vector Machines) con i vari possibili scenari,

2. Allineamento dei blocchi in base all’orientamento delle creste tramite l’analisi

in componenti principali (PCA, dall’inglese Principal Component Analysis) del

gradiente,

3. Estrazione di sei caratteristiche normalizzate da ogni blocco basate sull’autocorrelazione e la trasformata discreta del coseno,

4. Assegnamento del punteggio di qualità da parte dell’SVM.

Sono acquisite le dita di 25 persone, in totale 100 dita di↵erenti, ovvero 2100 immagini in tutto. Le immagini hanno uno sfondo dinamico. I punteggi sono divisi in tre

gruppi: qualità bassa, media, alta. Per ogni gruppo viene calcolato l’EER, rispettivamente risulta pari a: 19,36%, 7,4% e 5,81%. Gli autori provano anche a classificare le

impronte digitali con il software Neurotechnology VeriFinger 6.0. Esso mostra di non

operare in modo ottimale con le impronte senza contatto e produce EER superiori e

incoerenti con la scala della qualità bassa, media, alta precedentemente definita.

3.1. SISTEMI BIDIMENSIONALI

29

Immagini acquisite da smartphone e processate con VeriFinger

Un approccio semplice è mostrato in [6]. Gli autori mettono alla prova l’SDK del

software VeriFinger con le immagini delle impronte digitali acquisite senza contatto.

Vengono utilizzati i telefoni cellulari Nokia X6 e HTC HD2, entrambi dotati di una

fotocamera da 5 Mega pixel. Dai loro esperimenti deducono che le condizioni ideali

per rilevare l’impronta digitale sono le seguenti:

• Esposizione diretta alla luce del sole, senza flash, sia al chiuso che all’aperto,

• La distanza tra il dito e la fotocamera è intorno ai 10 cm,

• Il polpastrello è ben visibile,

• L’orientamento a ritratto è preferito,

• Nessuno zoom, modalità macro,

• Le migliori immagini possono essere scattate dove lo sfondo è scuro, dal blu al

nero.

Il processo di elaborazione da loro proposto si divide nei seguenti passi:

1. Processo preliminare, modifica della dimensione dell’immagine,

L’obiettivo è di rendere l’immagine più simile a quella che un lettore a

contatto produrrebbe. Viene ritagliata e mantenuta solo la parte centrale

dell’impronta digitale, come mostrato in Figura 3.5.

2. Estrazione delle minuzie con VeriFinger,

3. Confronto delle minuzie,

Due immagini dello stesso dito sono processate per la verifica con l’SDK

di VeriFinger. Un’immagine è usata come riferimento, l’altra come verifica. Il

risultato è verificato manualmente.

Gli autori, dai risultati che visionano, concludono che sia possibile confrontare le

minuzie con il metodo proposto, a patto che le immagini siano di ottima qualità.

30

CAPITOLO 3. STATO DELL’ARTE

Figura 3.5: Ritaglio dell’immagine cosı̀ da renderla più simile a un’impronta digitale

a contatto come riportato in [6].

Algoritmi di preprocessing per migliorare il rilevamento del centro dell’impronta digitale

In [8], gli autori mostrano una tecnica per segmentare, migliorare e trovare il centro

dell’immagine di una impronta digitale. È loro parere che delle buone prestazioni

in un sistema biometrico basato sulle impronte digitali senza contatto debba avere

degli ottimi algoritmi di preparazione dell’immagine all’estrazione delle caratteristiche. Tra questi algoritmi va sottolineato quello che si occupa di trovare il centro

dell’impronta digitale. La procedura di preprocessing dell’immagine è la seguente:

1. Conversione in scala di grigi e normalizzazione,

2. Determinazione della probabile posizione del dito,

3. Creazione di una maschera binaria con operatori morfologici per delimitare

l’area del dito,

4. Ritaglio e miglioramento dell’area di interesse con le tecniche STFT (in inglese

Short-Time Fourier Transform),

5. Calcolo dell’orientamento delle creste e del centro dell’impronta digitale.

La fotocamera utilizzata è una Canon PowerShot Pro1, con 8 megapixel e uno zoom

ottico Canon serie L. Le alte prestazioni di questo dispositivo permettono di mettere

a fuoco il dito con una distanza minima di solo 3 cm, ottenendo un primo piano ben a

3.1. SISTEMI BIDIMENSIONALI

31

fuoco e uno sfondo molto sfocato. Questo aiuta a rilevare l’area del dito. L’ambiente

di rilevamento è vincolato: la posizione della luce artificiale bianca, della fotocamera

e del dito sono fissi sulla scrivania. La prima fase di preprocessing ha soprattutto

lo scopo di uniformare la luminosità dell’immagine. Questo processo è importante

dato che una illuminazione non costante è uno dei principali motivi che degradano le

prestazioni del sistema.L’algoritmo di normalizzazione, per operare, calcola la media

e la varianza dell’immagine. Nella seconda e terza fase un algoritmo viene allenato

con 1056 di↵erenti tonalità della pelle, questo permette ad esso di segmentare l’area

del dito. Nella quarta e quinta fase l’immagine viene divisa in blocchi parzialmente

sovrapposti. Per ogni blocco viene analizzato l’orientamento delle creste e ridotto

il rumore applicando gli operatori morfologici di chiusura e apertura. Infine, viene

stimato il centro dell’impronta digitale rilevando il punto di maggiore curvatura delle

creste.

Su un totale di 1938 immagini, la tecnica proposta rileva correttamente le creste

e il centro dell’impronta digitale nel 95,44% dei casi. Nei casi di errore, i problemi

sono legati a una scarsa qualità dell’immagine a↵etta da sfocatura, movimento del

soggetto o rughe troppo profonde nel dito.

Stima della distorsione da prospettiva in ambienti di acquisizione non

controllati

In [14] gli autori propongo un nuovo metodo per sopperire ai problemi di distorsione

da prospettiva e agli errori di allineamento imperfetto tra il dito e la fotocamera nei

sistemi di riconoscimento basati su una sola camera. L’approccio proposto stima le

di↵erenze di orientamento tra due acquisizioni senza contatto utilizzando una rete

neurale e un modello tridimensionale della superficie del dito. L’utilizzo di una sola

telecamera permette di aumentare i possibili scenari applicativi della biometria delle

impronte digitali. Per esempio, questi sistemi possono essere adottati anche in dispositivi mobili dotati di fotocamera senza aggiungere nuovo hardware. Inoltre questo

sistema è più robusto alla polvere e allo sporco, rispetto alle tecnologie a contatto.

La distorsione da prospettiva può ridurre drasticamente l’accuratezza degli algoritmi

32

CAPITOLO 3. STATO DELL’ARTE

di confronto dato che, la maggior parte di essi, richiede dei campioni con risoluzione

costante. Gran parte di questi algoritmi, in e↵etti, sono basati sulla valutazione della

distanza euclidea tra i punti delle minuzie. Ci sono molti contesti reali dove è difficile

rispettare questi limiti. Scopo di questo articolo è la creazione di un sistema biometrico che possa operare anche in ambienti di acquisizione non controllati. L’approccio

proposto usa una rete neurale e delle caratteristiche specificatamente progettate per

stimare le di↵erenze nell’angolatura di rotazione tra le varie acquisizioni. Questa

stima permette di calcolare un immagine tridimensionale sintetica che possa essere ruotata per migliorare il confronto. Nella fase di registrazione iniziale, vengono

memorizzati più template della stessa acquisizione, ognuno con un angolo di rotazione di↵erente. Ogni template consiste in una serie di minuzie estratte utilizzando

il software MINDTCT del National Institute of Standards and Technology (NIST).

In aggiunta ci sono le informazioni relative alle deformazioni date dalla prospettiva,

ovvero un vettore di 18 numeri reali estratti dalla forma del dito e il percorso delle

creste. Nel database creato, pari a 800 impronte digitali senza contatto, il metodo

proposto permette di ottenere un EER pari a 2,20%. L’uso di una rete neurale rende

il processo robusto pur mantenendo basse le necessità computazionali.

3.2

Sistemi tridimensionali

Rispetto ai sistemi bidimensionali, le tecnologie basate su dati tridimensionali forniscono più informazioni e campioni meno distorti. Il campione ottenuto, in e↵etti,

è una ricostruzione metrica della pelle del dito. Per contro, questi sistemi, sono tipicamente basati su ambienti di acquisizione più complessi e costosi. Il processo di

acquisizione può essere basato su di↵erenti strategie di ricostruzione tridimensionale,

quali i metodi a viste multiple, le tecniche a luce strutturata, o i metodi di stereo fotometria. Anche il campione ottenuto presenta delle di↵erenze importanti. La maggior

parte dei sistemi in letteratura calcola un’immagine equivalente al tocco per poter

ottenere informazioni compatibili con l’esistente AFIS. I processi di estrazione delle

caratteristiche e di confronto sono dunque e↵ettuati utilizzando algoritmi sviluppati

3.2. SISTEMI TRIDIMENSIONALI

33

Figura 3.6: Esempio di modelli 3D ottenuti con tecniche di↵erenti: (a) volume del dito con sovrimpresso l’immagine delle creste; (b) porzione di un modello

tridimensionale delle creste e dei solchi.

per i campioni a contatto. Ci sono anche studi preliminari sull’uso di algoritmi che

lavorano direttamente sulle immagini tridimensionali.

3.2.1

Acquisizione

Le tecniche dei sistemi di acquisizione tridimensionali presentano importanti di↵erenze tra loro.

I sistemi basati su viste multiple possono semplicemente ottenere un campione composto dal volume del dito con sovrimpresso l’immagine bidimensionale del percorso

delle creste. Invece, i sistemi basati sulla luce strutturata e la fotometria stereo possono stimare anche un modello tridimensionale delle creste e dei solchi. Tuttavia,

questi sistemi richiedono una maggiore cooperazione da parte dell’utente. Egli deve

restare fermo per tutto il tempo necessario all’acquisizione di un modello 3D, processo certamente più lento rispetto al catturare una fotografia del dito. La Figura

3.6 mostra un esempio del volume del dito con sovrimpresso il percorso delle creste

e un modello 3D delle creste e dei solchi.

34

CAPITOLO 3. STATO DELL’ARTE

Un dispositivo di acquisizione basato sulle tecniche di viste multiple è presentato

in [23, 24]. L’ambiente di acquisizione è composto da cinque fotocamere posizionate

lungo un semicerchio e orientate tutte al suo centro, ovvero dove il dito deve essere

posto durante l’acquisizione biometrica. Vengono inoltre utilizzate cinque luci LED

posizionate sempre intorno al dito. Il sistema di ricostruzione 3D utilizzato prima

di tutto stima il volume del dito in modo grezzo attraverso la sua sagoma e dunque

perfeziona il modello grazie alla triangolazione di una serie di punti fissati e algoritmi

basati sulla correlazione.

Il sistema presentato in [21] utilizza un ambiente di acquisizione basato su due

fotocamere e della luce strutturata con un pattern statico proiettato per poter

e↵ettuare una ricostruzione 3D veloce in un ambiente meno vincolato.

Un altro sistema basato sulle tecniche di luce strutturata è presentato in [25, 26].

Questo sistema permette di stimare sia la forma 3D delle creste e dei solchi che

l’aspetto visuale del percorso delle creste del dito. La ricostruzione tridimensionale

è e↵ettuata tramite la proiezione di uno schema d’onda sinusoidale ruotato molte

volte. La struttura delle creste è calcolata con le caratteristiche albedo.

Un sistema di acquisizione basato sulla “photometric stereo” è descritto in [27].

Esso stima la forma 3D delle creste da una sequenza di fotogrammi catturati da

una sola fotocamera. Vengono utilizzati sette LED disposti in modo simmetrico.

L’algoritmo di ricostruzione tridimensionale utilizzato è basato sul riflesso uniforme

della superficie lambertiana [28].

3.2.2

Calcolo di un’immagine equivalente a quella a contatto

Questo processo mira a ottenere delle immagini del percorso delle creste compatibili

con i database biometrici già esistenti e con i software AFIS. Un esempio di immagine

equivalente ottenuta da un modello tridimensionale del dito è mostrato in Figura 3.7.

I modelli tridimensionali vengono mappati nello spazio a due dimensioni attraverso

degli algoritmi che permettono di preservare le distanze tra i punti discriminanti

dell’impronta digitale. Questo processo è comunemente chiamato “scartamento”

o “svolgimento”, in inglese unwrapping o unrolling. L’ultimo passo consiste nel

3.2. SISTEMI TRIDIMENSIONALI

35

Figura 3.7: Esempio di un’impronta digitale equivalente al contatto ottenuta da un

modello tridimensionale: (a) volume del dito e percorso delle creste; (b) immagine

equivalente al contatto.

miglioramento della struttura delle creste ed è basato sulle stesse strategie utilizzate

per le immagini senza contatto bidimensionali.

Gli algoritmi di scartamento in letteratura possono essere divisi tra quelli che

utilizzano dei metodi parametrici (tecniche basate su dei modelli geometrici definiti

in precedenza che approssimano la forma del dito) e quelli che usano dei metodi non

parametrici (tecniche che non hanno assunzioni a priori sulla forma del dito).

Un algoritmo semplice di unwrapping basato sulla strategia parametrica è proposto in [6] ed è basato sulla conversione del dito 3D in coordinate cilindriche. L’immagine ottenuta, tuttavia, presenta delle distorsioni lungo l’asse x non trascurabili.

Il metodo descritto in [25] approssima la forma del dito utilizzando una serie di

anelli, convertendo ogni anello in coordinate polari.

Un altro metodo parametrico è descritto in [29]. Esso, prima di tutto, approssima

la forma del dito a una sfera e dunque migliora il risultato attraverso una strategia

di mappatura non lineare.

La strategia non parametrica proposta in [6] mira a preservare la distanza tra i

36

CAPITOLO 3. STATO DELL’ARTE

punti della superficie. Innanzitutto, essa divide il modello del dito in sezioni lungo la

direzione verticale, e dunque spiega ogni fetta con un algoritmo di ricampionamento

che cerca di preservare le distanze tra i punti appartenenti alla sezione.

Un altro metodo non parametrico è presentato in [30]. Esso calcola il piano dei

punti più adatto per ogni regione locale del modello 3D del dito, dunque svolge i

punti per ogni piano minimizzando una funzione di costo che descrive il movimento

esercitato tra ogni punto e i suoi vicini.

Con l’obiettivo di migliorare la compatibilità tra le immagini equivalenti al tocco

e i database già esistenti, il metodo proposto in [31] include una simulazione della

pressione del dito appoggiato su un sensore a contatto.

In letteratura, ci sono anche dei metodi per valutare la qualità delle immagini

equivalenti al tocco ottenute tramite lo svolgimento di un modello tridimensionale

[32].

3.2.3

Confronto delle identità

La maggior parte dei metodi in letteratura adottano delle tecniche di confronto progettate per le immagini a contatto. Degli studi preliminari sulle caratteristiche di

Primo livello estratte dai modelli tridimensionali e delle tecniche sul confronto delle

minuzie 3D sono riportati in [27]. Il sistema implementato svolge innanzitutto l’estrazione delle minuzie e il confronto su un database di immagini 2D. Viene utilizzata

la distanza euclidea. Dunque si espandono i dettagli delle minuzie trovate nel campo

del 3D. Si aggiunge la coordinata z e il corrispondente angolo sferico alle usuali coordinate 2D x, y e il relativo angolo. Con un database appositamente creato, composto

da 1440 immagini senza contatto di 240 dita, le prestazioni del sistema 3D risultano

leggermente peggiori del corrispondente 2D. Esse sono rispettivamente pari a 2,73%

e 2,12%. Gli autori mostrano dunque interesse alla multi-biometria: unendo i sistemi

3D e 2D è possibile abbassare l’EER a 1,02%.

Con l’obiettivo di ridurre lo sforzo necessario a collezionare i dati necessari per

la progettazione e la valutazione degli algoritmi di estrazione delle caratteristiche e

3.2. SISTEMI TRIDIMENSIONALI

37

confronto, anche dei metodi per la simulazione di modelli tridimensionali sintetici

sono stati studiati [33, 34].

3.2.4

Livello commerciale

In [35], gli autori mostrano le performance delle tecnologie 3D disponibili in commercio. Le impronte digitali tridimensionali sono state raccolte utilizzando uno scanner

sviluppato dalla TBS North America. Esso utilizza una tecnologia di acquisizione

delle impronte digitali 3D chiamata Surround Imager: il dispositivo è un gruppo

di tre telecamere situate su un semicerchio che puntano al centro di quest’ultimo,

ovvero dove il dito deve essere collocato durante l’acquisizione. Inoltre, il dispositivo

contiene una schiera di LED verdi. La grande dimensione dello scanner è stata scelta

per dissipare il calore generato dal sistema di illuminazione. È stato creato un database di 3000 immagini, composto da una doppia acquisizione delle 10 dita di 150

volontari. Un’ulteriore collezione di 3000 immagini, organizzate nello stesso modo,

è stata e↵ettuata per confrontare le prestazioni con lo scanner 2D ottico a contatto

CROSSMATCH Verifier 300 LC 2.0. Le operazioni di confronto sono tutte e↵ettuate

con il software VeriFinger SDK. I primi risultati, ottenuti senza operazioni di preprocessing sulle immagini tridimensionali, mostrano un EER peggiore nel sistema 3D

rispetto al corrispondente 2D. Successivamente, il contrasto dei campioni 3D viene

migliorato utilizzando l’algoritmo “contrast-limited adaptive histogram equalisation

(CLAHE)” . L’EER medio del sistema 3D diviene paragonabile a quello ottenuto nel

sistema 2D, ovvero pari allo 0,07%.

38

CAPITOLO 3. STATO DELL’ARTE

Capitolo 4

Approccio proposto

Il funzionamento del sistema biometrico realizzato è schematizzato nella Figura 4.1.

La prima fase consiste nell’acquisizione delle immagini attraverso la fotocamera di

uno smartphone. Esse vengono trasferite a un computer per le successive fasi di preprocessing, estrazione delle caratteristiche e confronto. Il processo viene dettagliato

nelle sezioni seguenti. Tutto il codice è stato scritto in ambiente MATLAB. Alcune

istruzioni richiamano del codice binario esterno, quali gli eseguibili per l’estrazione delle minuzie e il confronto delle identità. I dettagli del codice utilizzato sono

mostrati nelle apposite sezioni di questo capitolo.

4.1

Acquisizione

L’ambiente di acquisizione non richiede particolari vincoli nel posizionamento del

dito. È stato utilizzato un tavolo come appoggio del dito e lo smartphone viene

inserito in un’apposita guida che lo sostiene al fine di garantire la misurabilità e

la ripetibilità dei test. In questo modo viene ridotto l’e↵etto di sfocatura dovuto

ai movimenti involontari del dito. L’immagine 4.2 mostra l’ambiente di acquisizione

utilizzato. La guida che sostiene il telefono può essere posizionata a di↵erenti distanze

dal tavolo di appoggio, da un minimo di 70 mm a un massimo di 150 mm.

39

40

CAPITOLO 4. APPROCCIO PROPOSTO

Figura 4.1: Schema del sistema biometrico implementato nelle fasi di enrollment e

verifica

4.2. MIGLIORAMENTO DELLE IMMAGINI (PREPROCESSING)

41

Figura 4.2: Configurazione dell’ambiente di acquisizione

4.2

Miglioramento delle immagini (preprocessing)

La fase successiva all’acquisizione delle immagini consiste nel preprocessing, ovvero

nel migliorare la visibilità delle impronte digitali nelle immagini. Lo schema in Figura

4.3 mostra i passi di questa fase. I dettagli vengono riportati nelle sezioni seguenti.

4.2.1

Segmentazione

Il primo passo è la segmentazione del dito. Questo passo è necessario al fine di

eliminare tutta la regione dell’immagine non necessaria, ovvero lo sfondo. Viene

considerato sfondo anche il dito stesso, dato che la parte rilevante sono solo le creste

su di esso nell’ultima falange. Viene inizialmente ricercata la regione dell’immagine

rappresentante il dito e separata dal resto dell’immagine creando dunque una maschera binaria discriminante. Per fare questo sono stati implementati due metodi, i

dettagli sono riportati nelle successive due sezioni.

4.2. MIGLIORAMENTO DELLE IMMAGINI (PREPROCESSING)

43

Metodo Otsu

Il metodo Otsu è un metodo di sogliatura automatica dell’istogramma nelle immagini digitali. L’algoritmo assume che nell’immagine da sogliare siano presenti due

distribuzioni di intensità e quindi calcola la soglia ottimale per separare queste due

distribuzioni minimizzando la varianza intra-classe [36]. In MATLAB questo algoritmo è implementato nativamente con la funzione graythresh [37]. L’obiettivo, di

questo metodo, è di separare l’immagine in due classi, il dito e lo sfondo. L’algoritmo

compie i seguenti passi:

1. Riceve un’acquisizione originale in ingresso,

2. Calcola la soglia ottimale per dividere l’immagine in due classi tramite l’algoritmo di Otsu,

3. Con il parametro appena calcolato separa l’immagine originale in due livelli

operando nel modo seguente,

⇢

0, se I(x, y) > S

M (x, y) =

1,

altrimenti

dove M è la maschera binaria, I è l’immagine in esame e S è il valore di

soglia ottimale.

4. Applica un operatore morfologico di chiusura e poi un disco di erosione pari a

10 pixel,

5. Restituisce la maschera binaria ottenuta.

L’immagine 4.4 mostra un esempio di funzionamento di questa procedura.

Analisi del colore della pelle

L’analisi del colore della pelle nello spazio colore YUV è il secondo metodo implementato per segmentare il dito. Il metodo filtra il colore della pelle, applica gli

operatori morfologici per rifinire le regioni trovate e mantiene la più grande di esse.

Nel dettaglio:

44

CAPITOLO 4. APPROCCIO PROPOSTO

(a) Originale 1

(b) Segmentazione corretta dell’immagine 1

Figura 4.4: Esempio di immagine in ingresso e della maschera binaria in uscita dal

metodo Otsu

1. L’immagine RGB viene convertita nello spazio colore YUV e il contrasto viene

migliorato con il seguente metodo,

IY U V (i, j, Y ) = (IRGB (i, j, R) + 2 ⇥ IRGB (i, j, G) + IRGB (i, j, B))/4

IY U V (i, j, U ) = IRGB (i, j, R) IRGB (i, j, G)

IY U V (i, j, V ) = IRGB (i, j, B) IRGB (i, j, G)

Dove IRGB è l’immagine originale, IY U V è l’immagine convertita nello spazio

colore YUV e i, j sono le coordinate cartesiane del pixel in esame.

2. Per ogni pixel della maschera binaria si esegue la seguente decisione,

⇢

1, se IY U V (x, y, U ) > LM IN ^ < LM AX

M (x, y) =

0,

altrimenti

dove M è la maschera, IY U V (x, y, U ) è il valore del pixel alla posizione x, y

nell’immagine convertita sul canale U ; LM IN e LM AX sono rispettivamente il

valore minimo e massimo dell’intervallo di filtraggio sul canale scelto.

3. Si rimuovono tutti gli oggetti con dimensione inferiore a 100 pixel (regioni

8-connesse) nella maschera binaria con l’operatore morfologico di apertura,

4.2. MIGLIORAMENTO DELLE IMMAGINI (PREPROCESSING)

(a) Immagine in ingresso

(b) Maschera binaria

45

(c) Unione delle due immagini precedenti

Figura 4.5: Esempi di segmentazione del dito filtrando il colore della pelle

4. Si rende più omogenea la maschera binaria con l’operatore morfologico di

dilatazione utilizzando una maschera binaria di dimensione 4x4 pixel,

5. Si rilevano tutti gli oggetti (regioni 8-connesse) presenti nella maschera binaria

e si mantiene solo l’oggetto con area maggiore supponendo che esso corrisponda

al dito.

Le immagini della Figura 4.5 mostrano un esempio di immagine in ingresso e in uscita

da questo algoritmo. L’algoritmo utilizzato si basa su un’implementazione MATLAB

disponibile pubblicamente [38].

4.2.2

Normalizzazione

La maggior parte degli algoritmi per l’estrazione e il confronto delle minuzie si basano sulla misurazione della distanza euclidea tra le loro coordinate spaziali. Di

conseguenza, per il buon funzionamento degli algoritmi, è essenziale che le impronte

digitali abbiano tutte la stessa risoluzione. In questo lavoro di tesi il software che

estrae le minuzie, i cui dettagli sono mostrati nella sezione 4.3, è progettato per

immagini a risoluzione costante pari a 500 PPI. In letteratura vi sono metodi che

46

CAPITOLO 4. APPROCCIO PROPOSTO

normalizzano la risoluzione delle immagini di impronte digitali acquisite senza contatto a distanza predefinita dalla fotocamera. In caso di ambiente non vincolato,

non è possibile conoscere a priori la distanza tra la camera e il dito. Di conseguenza

non si può calcolare in modo preciso la scala di ridimensionamento a 500 PPI. In

questa tesi è stato posto particolare interesse alla ricerca di un metodo che possa

ridimensionare le immagini a 500 PPI a prescindere dalla loro distanza camera-dito.

Nelle prossime sezioni sono descritti gli algoritmi studiati e implementati.

Ambiente vincolato

Viene definito ambiente vincolato un ambiente di acquisizione delle immagini in cui

vi sono delle guide di posizionamento del dito e della fotocamera. Di conseguenza

essi sono posti a una distanza tra loro nota e non possono essere liberamente mossi

nello spazio. Questa configurazione garantisce la misurabilità e la ripetibilità dei

test. In un ambiente di acquisizione vincolato, il ridimensionamento delle immagini

alla risoluzione fissa risulta automatico in quanto la distanza tra il dito e la camera

è nota a priori. Nella pratica, nel punto in cui si posiziona il dito per e↵ettuare

l’acquisizione si va a posizionare un oggetto di dimensioni note e se ne valutano le

dimensioni nello spazio dell’immagine (in pixel). L’oggetto deve essere posizionato

parallelamente al piano focale del sensore di acquisizione al fine di ridurre al minimo

la presenza di distorsioni prospettiche. Si determina la scala di ridimensionamento

nel seguente modo.

a

scala = ⇥ 500

b

dove: