UNIVERSITÀ DEGLI STUDI DI FERRARA

FACOLTÀ DI INGEGNERIA

Corso di Laurea Specialistica in Ingegneria Informatica e

dell’Automazione

ALGORITMI PER IL PEER TO PEER REALTIME

Tesi di Laurea di:

Relatore:

Danilo Merlanti

Prof. Ing. Gianluca Mazzini

ANNO ACCADEMICO 2007

200 – 2008

1

Indice

1

ITRODUZIOE ____________________________________________________________________ 5

1.1

MODELLI DI COMUNICAZIONE [1] ___________________________________________________ 5

1.1.1

IL MODELLO CLIET/SERVER __________________________________________________ 5

1.1.2

ASPETTI PRICIPALI DEL MODELLO CLIET – SERVER ____________________________ 6

1.1.3

ALTRE CARATTERISTICHE DEL MODELLO CLIET – SERVER: “MODALITA’ DI

FUZIOAMETO PUSH E PULL” __________________________________________________________ 6

1.1.4

MODELLO CLIET SERVER: “ITERAZIOE TRA I DUE PROCESSI” _________________ 7

1.1.5

ALTRI MODELLI DI ITERAZIOE OLTRE AL CLIET/SERVER ______________________ 7

1.1.6

IL MODELLI PEER TO PEER ____________________________________________________ 7

1.1.7

ALTRI MODELLI O CLIET/SERVER __________________________________________ 12

1.2

DAL MODELLO CLIENT – SERVER AL MODELLO PEER TO PEER [6] _____________________ 13

1.2.1

PROBLEMATICHE DEL MODELLO CLIET – SERVER _____________________________ 13

1.2.2

UTILIZZO DEI PEER PER LA DIFFUSIOE DI FILE DI GRADI DIMESIOI _________ 14

1.2.3

COFROTO TRA I DUE MODELLI _____________________________________________ 14

1.2.4

ITRODUZIOE ALLE TIPOLOGIE DI RETI PEER TO PEER ________________________ 15

1.2.5

APSTER ___________________________________________________________________ 15

1.2.6

GUTELLA __________________________________________________________________ 17

1.2.7

KaZaA ______________________________________________________________________ 21

1.2.8

BitTorrent ___________________________________________________________________ 24

1.3

UTILIZZO DEL PEER TO PEER NELLA DIFFUSIONE DI CONTENUTI MULTIMEDIALI _____ 28

1.3.1

UICAST, BROADCAST E MULTICAST [7]_________________________________________ 28

1.3.2

MULTICAST E PROTOCOLLO IGMP [7] __________________________________________ 29

1.3.3

FUZIOAMETO DEL MULTICAST A LIVELLO LOCALE [7] ________________________ 30

1.3.4

FUZIOAMETO DEL MULTICAST A LIVELLO GEOGRAFICO [7] ___________________ 32

1.3.5

PROBLEMATICHE DEL MULTICAST [7][8]_________________________________________ 32

1.4

PEER TO PEER SU CANALE ASIMMETRICO __________________________________________ 34

PEER TO PEER DISTRIBUTIO O ASYMMETRIC CHAELS [9] ______________________ 35

2

2.1

TOPOLOGIA DELLE RETI__________________________________________________________ 35

2.2

DESCRIZIONE DELL’ALGORITMO [9] _______________________________________________ 36

3

UOVI ALGORITMI ________________________________________________________________ 39

3.1

TOPOLOGIA DELLE RETI GENERATE: SEQUENZA DI NODI CHE ACCEDONO ALLA RETE_ 39

3.2

PRIMO ALGORITMO DI PEER TO PEER: ALGORITMO MAZZINI / ROVATTI ADATTATO ALLE

NUOVE CONDIZIONE DI RETE ______________________________________________________________ 45

3.3

SECONDO ALGORITMO DI PEER TO PEER CON RISTRUTTURAZIONE LOCALE DELLA RETE

CON BLOCCO ALL’INGRESSO _______________________________________________________________ 47

2

3.4

TERZO ALGORITMO SENZA RISTRUTTURAZIONE LOCALE ___________________________ 55

3.4.1

DESCRIZIOE DETTAGLIATA DELL’ALGORITMO 3 _______________________________ 56

3.4.2

SVATAGGI DELL’ALGORITMO3 E ITRODUZIOE ALL’ALGORITMO4 _____________ 60

3.4.3

OTA IMPORTATE __________________________________________________________ 61

3.5

QUARTO ALGORITMO CON RISTRUTTURAZIONE LOCALE CON BLOCCO ALL’INGRESSO 62

3.6

QUINTO ALGORITMO SENZA BLOCCO ALL’INGRESSO _______________________________ 63

3.7

SESTO ALGORITMO CON RISTRUTTURAZIONE SENZA BLOCCO ALL’INGRESSO________ 63

4

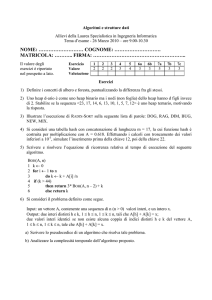

ESEMPI E COFROTI _____________________________________________________________ 65

4.1

ALGORITMI 1,2,3 E 4 ______________________________________________________________ 65

4.1.1

UTILIZZO DEL SOFTWARE IMPLEMETATO _____________________________________ 66

4.1.2

UMERO DI ODI ISERIBILI ELLA RETE I FUZIOE DELLA OUTPUT BAD

FORITA DAL ODO SORGETE ___________________________________________________________ 67

4.1.3

BADA TOTALE RESIDUA DELLA RETE I FUZIOE DELLA OUTPUT BAD FORITA

DAL ODO SORGETE ___________________________________________________________________ 78

4.1.4

STIMA DEL COSTO DELLE RISTRUTTURAZIOI I FUZIOE DELLA OUTPUT BAD

FORITA DAL ODO SORGETE ___________________________________________________________ 86

4.2

ALGORITMI 5 E 6 _________________________________________________________________ 93

4.2.1

UTILIZZO DEL SOFTWARE IMPLEMETATO _____________________________________ 95

4.2.2

UMERO DI ODI ISERIBILI I FUZIOE DELLA PERCETUALE DI ODI CHE

HAO OUTPUT BAD < 1 ELLA SEQUEZA DI IGRESSO __________________________________ 96

4.2.3

STIMA DEL COSTO DELLE RISTRUTTURAZIOI LOCALI I FUZIOE DELLA

PERCETUALE DI ODI CHE HAO OUTPUT BAD < 1 ELLA SEQUEZA DI IGRESSO _______ 102

4.2.4

BADA DISPOIBILE O RESIDUA I FUZIOE DELLA PERCETUALE DI ODI CHE

HAO OUTPUT BAD < 1 ELLA SEQUEZA DI IGRESSO _________________________________ 107

4.2.5

UMERO ODI I ATTESA I FUZIOE DELLA PERCETUALE DI ODI CHE HAO

OUTPUT BAD < 1 ELLA SEQUEZA DI IGRESSO _________________________________________ 112

5

COCLUSIOI____________________________________________________________________ 119

6

BIBLIOGRAFIA ___________________________________________________________________ 125

7

RIGRAZIAMETI _______________________________________________________________ 127

3

4

1 INTRODUZIONE

L’obiettivo di questa tesi è la creazione e la realizzazione di nuovi algoritmi per la costruzione

di reti peer to peer adottate per la diffusione di contenuti su linee asimmetriche; questi algoritmi

sono stati ideati basandosi su un algoritmo di peer to peer, per la diffusione di contenuti su canale

asimmetrico, sviluppato dal prof. Ing. Gianluca Mazzini e Riccardo Rovatti [9].

Nei capitoli successivi vengono trattati i seguenti argomenti:

nel primo capitolo viene fornita una descrizione dei vari modelli di comunicazione ed

in particolare del modello peer to peer. Inoltre in questo capitolo: vengono descritte le

problematiche del modello client/server, nella diffusione di file e contenuti, che portano

a considerare il modello peer to peer; viene fornita una descrizione delle varie tipologia

di reti peer to peer, quali ad esempio Napster, Gnutella, KaZaA e BitTorrent; viene

effettuata una descrizione delle problematiche che portano a scegliere le reti peer to

peer, per effettuare la diffusione di contenuti multimediali; vengono descritte le

problematiche del peer to peer su canali asimmetrici e viene introdotto il conseguente

algoritmo per la creazione di reti peer to peer che si adatta a tale problematica;

nel secondo capitolo viene effettuata la descrizione dell’algoritmo di Mazzini/Rovatti

[9]

, utilizzato per la creazione e gestione delle reti peer to peer adottate per la diffusione

di contenuti su linee asimmetriche, con particolari condizioni per quanto riguarda i peer

che vogliono accedere alla rete;

nel terzo capitolo si fornisce una descrizione degli algoritmi realizzati in questa tesi, che

sono stati ottenuti basandosi sull’algoritmo descritto nel secondo capitolo ;

infine nel quarto e nel quinto capitolo si presentano alcuni esempi su parametri

significativi (quali il numero massimo di nodi inseribili nella rete, la banda totale

residua della rete quando non è più in grado di accettare nodi, ecc…), al fine di poter

confrontare i vari algoritmi realizzati e poter fornire le conclusioni dello studio che si è

condotto in questa tesi.

1.1 MODELLI DI COMUNICAZIONE [1]

1.1.1 IL MODELLO CLIENT/SERVER

Il modello client/server prevede la presenza di due entità:

1.

l’entità client: consente di accedere ad una macchina server (remota) che eroga un

certo servizio. Per fare questo il client effettua una richiesta di un servizio

all’applicazione server residente sulla macchina server;

5

2.

l’entità server: è un applicazione che permane nell’attesa che arrivino delle richieste di

servizio provenienti da applicazioni client. Nel momento in cui il server riceve una

richiesta di servizio la soddisfa erogando il servizio richiesto al client richiedente.

Un esempio di comunicazione client – server è rappresentata dalla richiesta di una pagina web

che può effettuare un client web al desiderato server web.

1.1.2 ASPETTI PRINCIPALI DEL MODELLO CLIENT – SERVER

Il modello client – server prevede una comunicazione:

1.

asimmetrica, poiché

il client designa esplicitamente il server destinatario attraverso l’indirizzo IP del

server e la sua porta, ossia il client, per richiedere un servizio al server, deve

conoscere l’indirizzo del server;

invece il server non deve nominare o identificare il client ossia tale macchina

server, per definizione, rimane in attesa di ricevere le richieste di servizio e

quando le riceve risponde erogando un particolare servizio; quindi il server non

deve avere l’indirizzo del client poiché è in attesa che un client effettui una

richiesta di servizio;

2.

molti a 1 poiché: molti client possono richiedere lo stesso servizio ad un solo servitore

(o server).

1.1.3 ALTRE CARATTERISTICHE DEL

MODELLO CLIENT – SERVER:

“MODALITA’ DI FUNZIONAMENTO PUSH E PULL”

Il modello client – server può funzionare in modalità push o in modalità pull cioè:

1.

modello pull (tirare): in tal caso il client recupera il servizio dal sistema server ossia il

client invia una richiesta di servizio al sistema server con la quale preleva direttamente

dal server il servizio richiesto;

2.

modello push (spingere): in tal caso il server si preoccupa di spedire al client il

pacchetto di risposta al servizio richiesto decidendo autonomamente quando mandare

al client le informazioni da lui richieste al server stesso. Quindi in tal caso il server,

quando ritiene opportuno, trasmette le informazioni richieste verso il client

(richiedente) collegato o connesso al server stesso. In tal modo quando il client

interrompe la connessione con il server accade che il server non è più in grado di

spedire i dati precedentemente richiesti dal client stesso.

6

1.1.4 MODELLO CLIENT SERVER: “INTERAZIONE TRA I DUE PROCESSI”

Il modello client – server stabilisce quando si ha l’interazione tra il processo client ed il

processo server. La comunicazione tra processo client e processo server, in generale, è soggetta al

problema del rendez-vous, ossia il problema di stabilire quando sincronizzare i processi

comunicanti (ossia quando avviene l’incontro tra il processo client e quello server ).

Il modello client – server risolve il problema del rendez-vous definendo il server come un

processo che rimane sempre in attesa di richieste di servizio da parte di processi client.

Quindi nel caso del modello client – server la sincronizzazione tra il processo client e quello

server avviene secondo le seguenti modalità: quando il client effettua una richiesta di servizio al

server (attraverso un pacchetto di richiesta servizio) accade che il server, che era in attesa della

richiesta di un servizio, esegue la richiesta ed invia i risultati, di tale esecuzione, al client

richiedente.

La risoluzione del problema del rendez-vous (dell’incontro tra client e server) si ottiene

con un processo mandato in esecuzione al boot della macchina server, il quale rimane in attesa che

arrivi la richiesta di servizio da un client.

1.1.5 ALTRI MODELLI DI INTERAZIONE OLTRE AL CLIENT/SERVER

Il modello client – server non è l’unico modello di comunicazione disponibile. Altri modelli

esistenti sono i seguenti:

1. peer to peer: dove si ha una interazione tra processi pari (peer) ed in tal modo ogni

entità può essere sia client che server;

2. modelli ad eventi e Publish/Subscribe: dove il server prende l’iniziativa e segnala

il verificarsi di un evento. Sono modelli Push.

1.1.6 IL MODELLI PEER TO PEER

Nel modello client/server, il server può rappresentare un colo di bottiglia. Il modello peer to

peer supera il punto di centralizzazione del server poiché prevede che le comunicazioni avvengano

da pari a pari e quindi tutti i nodi o processi sono allo stesso livello dal punto di vista delle

responsabilità e dei protocolli; di conseguenza ogni processo può giocare contemporaneamente sia

il ruolo di client che quello di server.

7

In questo modo scompare il ruolo di centralizzazione del server e quindi tutti i pari si possono

scambiare i file tra loro. Gli obiettivi applicativi di tale sistema sono: alta disponibilità ed alto

grado di replicazione.

1.1.6.1 FUZIOAMETO

Tipicamente , un sistema peer to peer, per reperire un file, richiede due passi:

1. localizzazione: viene effettuata la localizzazione del file di interesse ossia si cerca tale

file in tutti i possibili utenti pari disponibili in quel momento (tale argomento è di grande

complessità e sono possibili diverse soluzioni architetturali);

2. trasferimento del file: trovato l’utente pari che possiede il file desiderato (attraverso

l’operazione di localizzazione), e quindi conoscendo il suo indirizzo IP, il trasferimento

del file avviene direttamente tra i due pari ossia con una comunicazione diretta tra loro.

1.1.6.2 IL MODELLO PEER TO PEER: LOCALIZZAZIOE COTEUTI

I metodi di localizzazione della macchina dalla quale prelevare il file (o il contenuto)

desiderato seguono modelli architetturali diversi che hanno un diverso grado di distribuzione cioè:

1. nel caso di apster si ha una directory centralizzata, contenuta su un server diretto

centralizzato, che contiene per ogni utente conosciuto gli identificativi dei file che esso

possiede;

2. nel caso di KaZaA si ha una directory decentralizzata;

3. nel caso di Gnutella si ha un processo detto di Query Flooding.

Questi sistemi offrono diversi vantaggi/svantaggi da vari punti di vista:

tolleranza ai guasti;

prestazioni;

“Responsabilità Legali”.

1.1.6.3 MODELLO PEER TO PEER CO DIRECTORY CETRALIZZATA

(apster)

Il modello peer to peer con directory centralizzata (come Napster) ha un sistema di

localizzazione del file desiderato con una directory centralizzata che contiene le informazioni sui

file disponibili con il relativo nodo di residenza. A tale directory centralizzata tutti gli utenti si

collegano per localizzare, e richiedere, il file desiderato.

8

Quindi la richiesta del file viene effettuata al server che contiene la directory centralizzata dei

file e se il server trova nel suo data base un utente che ha tale file allora viene fornito al richiedente

l’indirizzo IP dell’utente che ha il file di modo che il richiedente stesso, possa prelevare

direttamente il file desiderato dall’utente che lo possiede.

1.1.6.4 MODELLO

PEER

TO

PEER

CO

DIRECTORY

DECETRALIZZATA(KaZaA)

Nel caso di modello peer to peer con directory decentralizzata le funzioni di Directory vengono

distribuite direttamente ad alcuni nodi peer chiamati leader di gruppo ai quali si possono collegare

gli utenti.

Quindi i peer leader di un gruppo contengono la directory con le informazioni sui file

disponibili sui vari nodi del gruppo stesso.

Quindi quando un utente richiede un file, lo chiede al nodo leader del suo gruppo il quale:

1. se conosce un nodo del suo gruppo che possiede tale file allora fornisce all’utente

richiedente l’indirizzo del nodo che possiede tale file. In tal modo l’utente richiedente

può effettuare il prelievo del file dal nodo specificato del suo stesso gruppo;

2. se invece il leader del gruppo non trova un nodo del suo gruppo che contiene il file

desiderato allora il leader richiederà tale file ad un altro leader di gruppo. Quando il

leader del gruppo considerato otterrà da un altro qualsiasi leader di gruppo l’indirizzo

del nodo che contiene il file desiderato allora il leader invierà tale indirizzo al nodo

richiedente il quale preleverà direttamente il file considerato dal nodo appartenente ad un

altro gruppo specificato.

Quando un utente si accede a tale sistema distribuito si collega ad un qualunque leader di

gruppo che possiede l’elenco (o directory) dei file contenuti nei nodi di tale gruppo.

Quindi in questo modello di peer to peer esistono dei nodi di bootstrap allo scopo di:

1. indicare i peer leader ai nodi che si vogliono connettere alla rete;

2. e selezionare i peer leader cioè ad esempio: se in un gruppo il peer leader “muore”

allora il nodo di bootsdrap designerà come nuovo peer leader uno di quelli del gruppo

considerato.

9

1.1.6.5 MODELLO PEER TO PEER CO QUERY FLOODIG (Gnutella)

È il modello di peer to peer adottato da Gnutella. In questo caso non si ha un sistema di

decentralizzazione ossia non si ha una directory decentralizzata che consenta di reperire l’indirizzo

degli utenti o nodi che posseggono tale file, in quanto in tale modello si ha che:

quando un nodo o utente effettua la richiesta di ricerca di un file tale richiesta viene

mandata (inoltrata) a tutti i suoi nodi vicini, i quali a loro volta inviano tale messaggio di

richiesta file ai loro nodi successivi (della catena) o nodi vicini;

in tal modo la localizzazione del file richiede un broadcast del messaggio di richiesta del

file o un flooding di messaggi e quindi la richiesta di un file si propagherà in tutti i nodi

del sistema;

quando, con tale tecnica, si trova un nodo che possiede il file desiderato accade che viene

mandato un messaggio di ritorno al nodo richiedente con il quale si specifica l’indirizzo

del nodo che possiede il file, di modo che il nodo richiedente possa prelevare tale file

direttamente dal nodo che lo possiede con un collegamento diretto tra loro;

affinché il messaggio di “ricerca file” non percorra tutti i nodi della rete, determinando un

tempo di ricerca troppo elevato e determinando l’intasamento della rete, viene fissato

arbitrariamente un numero massimo di salti o HOP superato il quale il messaggio di

“richiesta file” viene soppresso;

in questo modello si ha sempre un nodo di bootsdrap che comunica, al nodo che si vuole

collegare alla rete, solamente il nome dei nodi pari più vicini a cui collegarsi;

se il nodo al quale è collegato il nodo considerato si spegne allora vi sono particolari

protocolli che consentono di collegare il nodo considerato ad un altro nodo vicino attivo

(cioè non spento).

1.1.6.6 TOLLERAZA AI GUASTI EI TRE MODELLI

1. modello peer to peer con directory centralizzata: tale sistema è poco tollerante ai

guasti, avendo un unico server che contiene le informazioni sui file disponibili con il

relativo nodo, in quanto se il server (contenente la directory centralizzata) va in crash

allora non funzione più nulla, poiché gli utenti non possono più localizzare il nodo

contenete il file desiderato;

2. modello peer to peer con directory decentralizzata: la tolleranza ai guasti è buona in

quanto se il nodo leader di un gruppo “muore” accade che il nodo di bootsdrap

10

riorganizza la rete definendo un nodo di tale gruppo come nodo leader e collegando tutti

gli altri nodi al nuovo leader designato;

3. modello peer to peer con query flooding: tolleranza ai guasti è buona in quanto se il

nodo al quale è collegato il nodo considerato si spegne allora vi sono particolari

protocolli che consentono di collegare il nodo considerato ad un altro nodo vicino attivo

(cioè non spento).

1.1.6.7 PRESTAZIOI EI TRE MODELLI

Nel peer to peer le prestazioni sono diverse e dipendono solamente dalla fase di ricerca dati o

localizzazione del file desiderato, in quanto in tutti i modelli peer to peer la fase di trasferimento

dati avviene direttamente tra il pari richiedente ed il pari che possiede il file. Quindi nel caso del

modello peer to peer con directory centralizzata la fase di localizzazione sarà in genere più veloce

rispetto agli altri due modelli.

1.1.6.8 SISTEMI PEER TO PEER

I maggiori sistemi peer to peer attuali sono: Napster, Gnutella, KaZaA, Winmx e consentono la

condivisione di file con un’architettura caratterizzata da gradi di distribuzione crescente.

Il peer to peer è la causa di maggiore traffico nella rete internet. Esistono molti altri sistemi

peer to peer quali:

JXTA: ambiente SUN per lo sviluppo di applicazioni peer to peer in java;

Freenet: filesystem con elevato grado di replicazione e a diffusione derivante dalle

richieste. Strategie di propagazione ispirate al routing globale. Sistema di nomi basato su

indici (integrità via hash);

Freeheaven: informazioni più suddivise per robustezza e con un alto grado di sicurezza;

Publius: condivisione di informazioni con diversi gradi di sicurezza e privatezza;

SETI@home: peer to peer che elabora ed analizza segnali trasmessi e provenienti dallo

spazio, controllando i pattern di tali segnali per verificare se provengono da una

intelligenza extraterrestre. Tale ricerca ed analisi viene effettuata su nodi distribuiti cioè:

quando un utente si collega a tale rete peer to peer riceve una porzione di dati dalla

stazione centrale e li elabora. I dati elaborati (durante i cicli di idle della cpu) dall’utente

connesso vengono, infine, inviati alla stazione centrale e quindi si ha la ripartizione del

lavoro tra i calcolatori appartenenti a tale rete peer to peer;

Jabber supporto alla conversazione e cooperazione tra utenti.

11

1.1.7 ALTRI MODELLI NON CLIENT/SERVER

Oltre ai modelli client/server ed ai modelli peer to peer vi sono altri modelli quali: il modello

ad eventi ed il modello publish/subscribe.

1.1.7.1 IL MODELLO A EVETI

Tale modello si contrappone al modello di richiesta e di attesa della risposta che si ha nel

modello client – server.

Si gestisce la possibilità di inviare messaggi su necessità disaccoppiando gli interessati cioè:

il client segnala al server il proprio interesse verso un determinato servizio, e poi passa a

fare altro;

il server invia l’informazione o un evento se e quando è disponibile;

un servizio di notifica eventi segnala l’occorrenza degli eventi significativi agli

interessati.

Fissando un’altra terminologia si può dire che:

Client = è “il consumatore”;

Server = è “il produttore di un determinato servizio”.

Funzionamento: un consumatore decide di essere interessato ad un determinato evento e quindi

specifica al produttore tale interesse registrandosi con la specifica dell’evento che gli interessa.

Quando il produttore produce (o riceve) l’evento tale evento viene spedito al Servizio di Notifica

Eventi, il quale segnala l’occorrenza degli eventi significativi agli interessati, ossia forza il push

dell’evento alle entità (o consumatori) che si sono registrate per tale evento; quindi il servizio di

notifica eventi inoltra l’evento (servizio) prodotto dal produttore (o server) a tutti i consumatori (o

client) che si erano registrati per tale evento.

1.1.7.2 IL MODELLO PUBLISH/SUBSCRIBE

Quando un utente si interessa ad un particolare evento lo indica ad un server, che tiene traccia

degli utenti che si sono registrati per un particolare evento. Quando il gestore o server ha l’evento lo

inoltra, con una notifica, a tutti gli utenti che sono interessati all’evento considerato.

Riassumendo: da una parte si ha una serie di utenti (chiamati consumatori) che specificano il

proprio interesse verso alcuni eventi (chiamati subscribe); dall’altra parte si ha un gestore (chiamato

produttore) che registra le loro richieste di evento e notifica gli eventi ai consumatori interessati a

tali eventi (esempio mailing list).

12

1.2 DAL MODELLO CLIENT – SERVER AL MODELLO PEER TO PEER [6]

1.2.1 PROBLEMATICHE DEL MODELLO CLIENT – SERVER

Supponiamo che un server debba inviare un file di grandi dimensioni a N client differenti. Si

effettuano le seguenti ipotesi:

il file ha una dimensione pari a F bit;

si ha un unico server con velocità di upload pari a us;

per i = 1…N, la velocità di download dell’i-esimo ricevitore è pari a di.

Quindi il server trasmette il file agli N ricevitori e quindi deve trasmette un numero

complessivo di bit pari a N·F e ciò richiede un tempo di trasmissione di almeno N·F/us.

Dal lato dei ricevitori, bisogna però considerare che:

il ricevitore più lento riceve il file ad una velocità pari a: dmin = mini{di};

e quindi il tempo necessario per riceve l’intero file è almeno pari a F/ dmin;

Quindi il tempo che serve agli N ricevitori per riceve l’intero file di dimensione F è pari al

massimo tra il tempo che necessita il server per trasmettere il file di dimensione F agli N ricevitori

(N·F/us) ed il tempo che impiega il ricevitore più lento ad ottenere il file di dimensione F (F/ dmin).

Quindi in questa situazione per accelerare la velocità di distribuzione del file è sufficiente

aumentare la banda in upload del server:

aumentando l’ampiezza di banda del link (collegato) di un server;

uso di server multipli che erogano lo stesso file, ed ognuno di questi ha un proprio link

attraverso il quale distribuisce il file considerato;

tutto ciò richiede l’impiego di una maggiore infrastruttura di rete.

Una soluzione alternativa, nella quale non viene aumentata la banda di upload del nodo

sorgente, è quella di utilizzare i ricevitori per distribuire il file ad altri ricevitori, utilizzando la loro

upload band:

i ricevitori ottengono una copia dei dati relativi al file considerato;

e successivamente ridistribuiscono i dati agli altri ricevitori che richiedono lo stesso file,

sfruttando la banda in upload che hanno a disposizione;

in questo modo si riduce il carico sul server ossia si riducono le richieste che il server

riceve e che deve soddisfare.

13

1.2.2 UTILIZZO DEI PEER PER LA DIFFUSIONE DI FILE DI GRANDI

DIMENSIONI

Si inizia con una singola copia di un file di grandi dimensioni:

si suppone di avere un file di grandi dimensioni costituito da F bits e si suppone che il

server abbia una banda in upload pari a us;

si suppone che ogni peer i-esimo abbia una banda in download pari a di ed una banda in

upload pari a ui;

Si hanno due componenti relativamente al tempo necessario per distribuire il file (a livello del

server):

il server deve inviare ogni bit del file di dimensione F e l’intera trasmissione del file

viene effettuata in un tempo minimo pari a: F/us;

il peer più lento che riceve ogni bit del file impiega, per riceve l’intero file, un tempo

minimo pari a: F/ dmin;

Con le precedenti considerazioni si determina il tempo di upload totale che si ha utilizzando

tutte le risorse di upload che sono date dalla banda di upload del server + le bande di upload di tutti

i peer della rete:

il numero totale di bit che devono essere recapitati agli N ricevitori è pari a: N·F;

la banda di upload totale è pari alla upload band del nodo sorgente + le bande di upload

di tutti i peer della rete cioè: [totalUpBand ] = u s + ∑i u i

quindi il tempo complessivo necessario per trasferire il file agli N peer della rete è:

F F

⋅ F

max ,

,

u s d min u s + ∑i ui

1.2.3 CONFRONTO TRA I DUE MODELLI

Nel caso del modello client server il tempo necessario per effettuare il download del file su N

⋅F F

,

client è pari a : max

.

us d min

Invece nel caso del modello peer to peer il tempo necessario per effettuare il trasferimento del

F F

⋅ F

file su N pari è: max ,

,

.

u s d min u s + ∑i ui

Il modello peer to peer è scalabile cioè:

consente di avere molto meno richieste sulla banda offerta dal server;

14

il tempo necessario per distribuire il file cresce solo lentamente con N;

Ma il modello peer to peer presenta alcun difficoltà:

i peer possono facilmente entrare nella rete ed uscirne poiché:

o i peer sono collegati alla rete peer to peer in maniera intermittente;

o possono entrare ed uscire dalla rete in un qualunque istante di tempo;

o o possono ritornare nella rete con un differente indirizzo IP (se l’assegnamento

dell’indirizzo IP al peer avviene in maniera dinamica);

i peer necessitano di trovarsi l’un l’altro per permettere lo scambio di file; quindi il

problema fondamentale è quello di localizzare i peer pertinenti ossia è necessario:

o determinare i peer che sono attualmente on line al fine di chiedergli se

posseggono il file desiderato;

o e determinare i peer che hanno il file o contenuto desiderato;

i peer necessitano di essere aiutati l’un l’altro. Bisogna cercare un modo per motivare i

peer a rimanere nel sistema ossia:

o occorre trovare una motivazione che induca il peer a non lasciare il sistema non

appena che terminano i suoi download;

o occorre trovare una motivazione che induca il peer a non preoccuparsi

nell’uploading dei contenuti che esso possiede a qualunque altro peer.

1.2.4 INTRODUZIONE ALLE TIPOLOGIE DI RETI PEER TO PEER

Le reti peer to peer si suddividono nelle seguenti tipologie:

Centralized Directory Model (CDM), ad esempio: Napster e BitTorrent;

Flooded Requests Model (FRM), ad esempio: Gnutella;

Selective Queries Model (SQM) o anche detto Overlay Gerarchico, ad esempio:

KaAZaA.

Nei seguenti capitoli viene presentata una descrizione più dettagliata delle reti peer to peer

appena indicate.

1.2.5 NAPSTER

STORIA [2]

Napster era un servizio di condivisione di file musicali creato da Shawn Fanning mentre stava

frequentando la Northeastern University sita a Boston. Il sistema fu operativo dal giugno 1999 a

luglio 2001. Nel gennaio 1999 fu rilasciata la versione 1.0 di Napster. Nel maggio dello stesso anno

15

fu fondata l’omonima compagnia e nel settembre dello stesso anno ebbe inizio la prima causa legale

contro Napster. Nel 2000 Napster contava 80 milioni di utenti. La sua tecnologia consentiva alle

persone di condividere facilmente tra loro i file musicali in formato MP3 con dei server centrali che

contenevano informazioni riguardanti i file condivisivi e gli utenti che condividevano tali file; per

tali motivazioni l’industria della musica accusò Napster per violazione del copyright. Sebbene il

servizio originario era stato chiuso dal tribunale nel luglio del 2001, tale evento aprì la strada, nello

stesso anno, ai programmi di peer to peer decentralizzati utilizzati per la condivisione di file, il cui

controllo risultò essere più difficoltoso. La marca ed il logo di Napster furono venduti nel 2003,

dopo che la compagnia chiuse i battenti, e Napster fu ricostituito come un servizio a pagamento.

1.2.5.1 APSTER TECHOLOGY: SERVIZIO DI DIRECTORY [6]

La tecnologia sulla quale si basa Napster è un Servizio di Directory ossia: l’utente installa il

software, scaricando il programma client e registrandosi al sistema indicando la username, la

password e la directory locale nella quale vengono mantenuti i file condivisi ed i file scaricati da

altri utenti di Napster. Il client contatta Napster (ossia uno dei server centralizzati di Napster),

attraverso il protocollo di trasporto TCP, e gli fornisce la lista di file musicali che condivide. In

questo modo il server centrale di Napster aggiorna (con la lista dei file ricevuti) la directory.

Attraverso il servizio di directory il client ricerca il file desiderato specificando il titolo della

canzone o l’artista al server centrale: il server centrale di Napster individua i client on line che

posseggono tale file e fornisce i loro indirizzi IP al client richiedente; in questo modo avendo gli

indirizzi IP degli host che posseggono il file desiderato, il client scarica direttamente il file da tali

host usando, quindi, una comunicazione peer to peer. Quindi il client richiede il file desiderato al

fornitore scelto: in questo modo il fornitore trasmette il file desiderato al client e sia il client che il

fornitore riportano lo stato della transazione a Napster.

1.2.5.2 APSTER TECHOLOGY: SERVIZIO DI PROPRIETA’ [6]

La directory del server è continuamente aggiornata con le informazione relative ai file

condivisi provenienti dai client. In questo modo si consoce sempre quale contenuto musicale è

correntemente disponibile. Il fatto di avere un server centralizzato che contiene le informazioni

relative ai file condivisi e ai peer che condividono tali file rappresenta una vulnerabilità per quanto

riguarda le azioni legali da parte di case discografiche.

Il trasferimento del file desiderato dal client che possiede il file al client richiedente viene

effettuato con un trasferimento peer to peer ed in questo modo non vi è alcun carico sul server

16

centrale e vi è la negabilità plausibile per quanto riguarda le azioni legali, ma questo non è

abbastanza poiché le trasmissione di file tra due client possono essere tracciate osservando le

comunicazioni che riceve il server centrale dai client.

Napster utilizza un protocollo proprietario per quanto riguarda le operazioni di: login, ricerca

file, upload di file, download di file e le operazioni di stato. Con tale protocollo vi è un basso livello

di sicurezza poiché le password vengono trasmesse in chiaro e non in maniera crittografata e poiché

vi sono altre vulnerabilità nel sistema.

Nel sistema utilizzato da Napster vi sono problemi riguardanti l’ampiezza di banda poiché i

client che forniscono file condivisi vengono classificati in base alla loro ampiezza di banda ed in

base al loro tempo di risposta apparente o stimato.

1.2.5.3 LIMITAZIOI DEL SISTEMA A DIRECTORY CETRALIZZATA

DI APSTER [6]

Le limitazioni del sistema utilizzato da Napster sono rappresentate dal fatto che:

si ha un singolo punto di guasto rappresentato dal server centrale e quindi il sistema ha

una bassa tolleranza ai guasti;

si ha un colo di bottiglia nelle prestazioni rappresentato dal server centrale poiché il

trasferimento del file desiderato tra due peer è completamente decentralizzato, ma la

localizzazione del contenuto è fortemente centralizzata poiché è il servizio di directory

centralizzato che localizza il contenuto;

vi è un servizio di directory centralizzato che localizza il contenuto desiderato e quindi le

violazioni di copyright sono facilmente individuabili analizzando i file conosciuti dal

servizio di directory stesso.

Quindi per tali limitazioni i sistemi di peer to peer più recenti sono maggiormente distribuiti

fino ad arrivare ad alcuni sistemi di peer to peer, come ad esempio Gnutella, che sono

completamente distribuiti.

1.2.6 GNUTELLA

STORIA [3]

Gnutella è una rete utilizzata per la condivisione di file. Gnutella è la più popolare rete per il

file sharing su internet con un mercato di condivisione di più del 40%. Nel giugno del 2005 la

popolazione di Gnutella era di 1.81 milioni di computer.

17

Il primo client fu sviluppato da Justin Frankel e Tom Pepper (della compagnia Nullsoft) nel

2000, e la compagnia in questione fu successivamente acquisita da AOL. Il 14 marzo del 2000 il

software fu reso disponibile per il download sui servers della Nullsoft. Il giorno dell’evento fu

prematuramente annunciato e in quel giorno si ebbe un numero molto elevato di download del

client di file sharing. Per tale motivo il giorno successivo, AOL fermò la disponibilità del

programma per possibili cause legali analoghe a quella del caso Napster, ed inoltre limitò NullSoft

dal fornire qualunque ulteriore sviluppo o lavoro relativo al progetto. Questo comportamento della

compagnia AOL non fermò lo sviluppo di Gnutella; infatti dopo pochi giorni, venne effettuato il

reverse enginiring del protocollo e conseguentemente, iniziarono ad apparire dei cloni free e open

source compatibili con la rete di Gnutella. Quindi molto presto vennero sviluppati molti altri client

(come ad esempio Morpheus, Limewire, Bearshare) basati sul protocollo di Gnutella. Lo sviluppo

in parallelo di differenti client da parte di differenti gruppi rimane tutt’oggi la modalità di sviluppo

di Gnutella.

La rete di Gnutella è completamente distribuita ed è quindi alternativa a quei sistemi semicentralizzati come KazAa e quei sistemi centralizzati come Napster o BitTorrent. Inizialmente la

popolarità della rete era fortemente accresciuta dalla chiusura di Napster per cause legali nel 2001.

Questa enorme crescita di popolarità di Gnutella svelarono le limitazioni di scalabilità del

protocollo iniziale. Nel 2001 le modifiche apportate al protocollo consentirono il miglioramento del

sistema in termini di scalabilità. Ad esempio uno dei miglioramenti consiste nella seguente

considerazione: invece di trattare ogni utente come client e server, certi utenti vengono trattati come

“ultrapeer” ai quali vengono inoltrate le richieste di ricerca da parte degli utenti collegati a tali

ultrapeer e questi inoltrano agli utenti che sono a loro collegati le risposte relative alle richieste che

loro avevano effettuato. Questo consentì alla rete di aumentare di dimensione.

Oggigiorno la parola “Gnutella” non fa riferimento ad un particolare progetto o ad una

porzione di software ma fa riferimento al protocollo aperto utilizzato dai vari client.

1.2.6.1 PROTOCOLLO DI QUERY FLOODIG [6]

Il protocollo di query flooding utilizzato da Gnutella consente di effettuare le seguenti

operazioni:

Join: operazione con la quale, il peer che vuole accedere alla rete, contatta alcuni nodi di

modo che questi diventino dei suoi vicini; per fare questo si ha un nodo di bootsdrap che

ha lo scopo di indicare al nodo considerato i suoi vicini;

18

Publish: in questo caso la pubblicazioni dei file che possiede l’utente considerato non è

necessaria poiché non si ha una directory centralizzata nel quale pubblicare i file che

possiede;

Search: un utente per cercare un file lo richiede ai suoi vicini i quali a loro volta

chiederanno il file desiderato ai loro vicini. Ogni volta che in questa ricerca si trova un

nodo che possiede il file desiderato si verifica che l’indirizzo IP di tale nodo viene

comunicato all’utente che ha generato la ricerca;

Fetch: il nodo considerato ottiene il file desiderato direttamente da un altro nodo della

rete peer to peer che possiede tale file.

Quindi Gnutella prevede un sistema:

completamente distribuito ossia non vi è alcun server centrale, come invece accade nel

caso di Napster;

con un protocollo di pubblico dominio ossia noto a tutti;

molti client di Gnutella che implementano tale protocollo.

Nella rete peer to peer di Gnutella si ha una rete di overlay che consiste in un grafo nel quale

ogni suo nodo corrisponde ad un peer partecipante della rete peer to peer stessa:

vi è un collegamento TCP tra due nodi della rete, se questi due nodi si conoscono tra

loro;

se un peer partecipante conosce la locazione di un altro peer nella rete peer to peer, allora

vi è un arco diretto tra il primo nodo ed il secondo nodo nella rete di overlay; quindi vi è

un arco tra il peer X ed il peer Y se vi è una connessione TCP tra i due;

tutti i peer attivi ed gli archi che li collegano formano la rete di overlay;

dato un peer questo sarà collegato, tipicamente, con un numero di vicini della rete di

overlay inferiore a 10.

19

1.2.6.2 PROTOCOLLO DI QUERY FLOODIG [6]

Quando uno nodo X della rete richiede un file si verifica che:

un messaggio di richiesta (o “Query Message”) è inviato a tutti i vicini del nodo

considerato attraverso le connessioni TCP già esistenti tra il nodo X ed i suoi vicini, con

il quale si richiede se i nodi che lo ricevono hanno il file desiderato;

ogni nodo che riceve la richiesta effettua due operazioni:

o inoltra il messaggio di richiesta ai propri vicini (o “Query Message”) sfruttando le

connessioni TCP già esistenti con loro;

o se ha il file considerato allora invia, nel percorso inverso che lo collega al nodo

richiedente, un messaggio di “Query Hit” che contiene ad esempio l’indirizzo IP

del nodo a cui è appena giunta la richiesta, di modo che il nodo X possa scaricare

direttamente il file dai peer che lo posseggono già.

La scalabilità di questo protocollo è limitata all’ambito di questo flooding ossia di quanto

inondare la rete con questi messaggi di richiesta.

1.2.6.3 GUTELLA: JOIIG DEL PEER ALLA RETE [6]

Un peer X per potersi unire alla rete peer to peer di Gnutella, deve trovare degli altri nodi peer

che ne fanno parte. Per fare ciò il nodo X esegue i seguenti passi:

inizia con una lista di peer candidati;

il nodo X prova sequenzialmente a creare una connessione TCP con ogni peer della lista

considerata fino a che non riesce a mettere in piedi una connessione con un nodo Y (della

lista).

A questo punto il nodo X invia un messaggio di Ping al nodo Y:

il nodo Y inoltra il messaggio di Ping a tutti gli altri suoi vicini;

tutti i peer che ricevono il messaggio di Ping rispondono con un messaggio di Pong che

viene inoltrato al peer X.

In questo modo il nodo X riceve molti messaggi di Pong (un messaggio di Pong per ogni nodo

che Y conosce) e quindi X può mettere in piedi ulteriori connessioni TCP verso i nodi che gli

hanno inviato il messaggio di Pong.

20

1.2.6.4 VATAGGI E SVATAGGI DI GUTELLA [6]

I vantaggi di Gnutella sono i seguenti:

si ha un sistema completante decentralizzato;

il costo della ricerca di un file è distribuito tra tutti i nodi della rete che vengono

interpellati con il protocollo di flooding;

l’elaborazione distribuita tra i vari nodi permette potenti ricerche semantiche.

Gli svantaggi di Gnutella sono i seguenti:

l’area di ricerca del file desiderato è abbastanza vasta;

il tempo necessario alla ricerca dei nodi che posseggono il contenuto desiderato può

essere molto lungo, siccome la richiesta deve essere propagata in tutta la rete di Overlay

della rete peer to peer;

si ha un alto contenuto di overhead nei messaggi e i nodi entrano ed escono dalla rete

molto spesso.

1.2.7 KaZaA

STORIA [4]

La rete peer o peer KaZaA fu creata nel marzo del 2001 dalla Dutch company, vicino alla fine

della prima generazione di reti peer to peer di prima generazione, che ha fine con la chiusura di

Napster nel luglio 2002. In questo sistema si ha una singola rete chiamata FastTrack utilizzata anche

da altri client.

Inizialmente molti utenti di KaZaA utilizzavano un client alternativo, che utilizzava lo stesso

protocollo e accedeva alla stessa rete di KaZaA. Ma una volta che il client ufficiale di KaZaA

divenne molto più diffuso di tutti gli altri, gli sviluppatori di KaZaA utilizzarono la loro abilità per

far sì che il client si aggiornasse automaticamente. In questo modo, attraverso la funzionalità di

aggiornamento automatico, venne cambiato il protocollo su cui si basava la rete di KaZaA in modo

da rendere inutilizzabili i Morpheus client, quando i suoi sviluppatori mancarono il pagamento della

licenza. Successivamente Morpheus divenne un client della rete peer to peer Gnutella.

Quindi, eventualmente, il protocollo può essere cambiato o modificato cosicché altri client

(non prodotti dagli sviluppatori di KaZaA) non possono più comunicare attraverso tale protocollo, e

ciò è possibile senza intaccare le funzionalità dei client di KaZaA poiché questi ultimi si aggiornano

automaticamente acquisendo in questo modo la conoscenza del comportamento del nuovo

protocollo.

Come tutti i produttori di prodotti simili, i proprietari di KaZaA sono stati citati in tribunale

dalle case discografiche per restringere il suo uso nella condivisione di materiale soggetto a

21

copyright. Nel novembre 2001, il tribunale ordinò ai proprietari di KaZaA di prendere

provvedimenti in modo tale da prevenire la presenza nella rete di KaZaA di utenti che violino il

copyright o in alternativa subire una pesante multa. I proprietari di KaZaA risposero a tale

ordinanza vendendo l’applicazione di KaZaA ad una complicata rete di compagnie offshore. Alla

fine di marzo del 2002 la corte d’appello della Dutch company rovesciò il primo giudizio, e stabilì

che KaZaA non era responsabile per le azioni dei suoi utenti, ed il conseguente appello delle case

discografiche fu perso nel dicembre 2003. In ogni modo i problemi legali di KaZaA erano

solamente all’inizio. I nuovi proprietari di KaZaA furono citati nel tribunale di Los Angeles da varie

compagnie discografiche e compagnie cinematografiche. La causa fu persa dai proprietari di

KaZaA dopo un controverso processo. Dopo questa decisione, a favore delle compagnie

discografiche e quelle cinematografiche, i proprietari di KaZaA si accordano con le case

discografiche e cinematografiche con il pagamento di una penale di 100 milioni di dollari per i

danni subiti delle quattro maggiori compagnie discografiche (Universal Music, Sony BMG, EMI e

Warner Music) e un ammontare non conosciuto per le case cinematografiche. Successivamente i

proprietari di KaZaA ebbero altri problemi giudiziari che non verranno qui descritti.

1.2.7.1 SMART QUERY FLOODIG [6]

Il protocollo utilizzato da KaZaA è detto “Smart Query Flooding” e prevede le seguenti

operazioni:

Join: all’avvio il client contatta un super – node e successivamente potrebbe lui stesso

diventare un super – node;

Publish: il client invia la lista dei file che possiede al proprio super – node ed in questo

modo pubblica la lista dei suoi file;

Search: il nodo richiedente invia al super – node il messaggio di query, e i super – node si

propagano tra loro la query;

Fetch: il nodo richiedente ottiene il file direttamente dal peer o dai peer che posseggono il

file desiderato; in questo modo il nodo richiedente recuperare il file da più peer alla volta.

1.2.7.2 KaZaA: SFRUTTARE L’ETEROGEEITA’ [6]

Nella rete Peer To Peer di KaZaA viene sfruttata l’eterogeneità esistente tra i nodi della rete, in

quanto vi possono essere due tipologie di nodi differenti i super – node ed i nodi ordinari, che

assolvono compiti leggermente diversi: ogni nodo della rete è un leader di un gruppo di nodi oppure

22

è assegnato ad un gruppo leader ed in questo caso è un peer ordinario. Quindi in questa situazione si

verifica che:

viene creata una connessione TCP tra ogni peer ordinario ed il suo nodo leader del

gruppo a cui appartiene;

vi sono delle connessioni TCP tra alcune coppie di nodi leader di gruppo.

Quindi ogni group leader è un nodo che tiene traccia dei contenuti presenti nei suoi nodi figli

ossia nei nodi che gli sono associati.

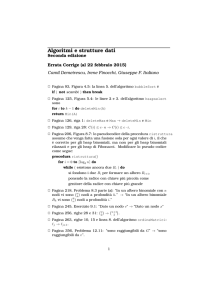

ordinary peer

group-leader peer

neighoring relationships

in overlay network

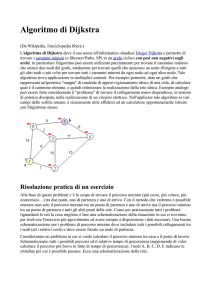

Figura 1

1.2.7.3 COSOLIDAMETO DELLE QUERY [6]

Il consolidamento delle query di richiesta file viene effettuato considerando che: molti nodi

collegati ad un super nodo potrebbero avere solamente un numero molto piccolo di file e quindi la

propagazione della query ad un sub-node (ad un nodo ordinario) potrebbe richiedere più tempo

rispetto alla risposta che si ottiene direttamente al super – node.

Quindi avendo nella rete dei nodi particolari detti super – node si ha un miglioramento del

protocollo di query flooding poiché è sufficiente propagare il messaggio di richiesta ai soli super

node e non a tutti i nodi della rete peer to peer.

23

1.2.7.4 STABILITA’ [6]

I super node favoriscono i nodi aventi un tempo di up elevato ossia un tempo in cui sono attivi

più elevato, poiché la durata di tempo in cui il nodo è attivo è una buona predizione di quanto tempo

sarà attivo in futuro.

1.2.8 BitTorrent

STORIA [5]

Il client BitTorrent è un programma che gestisce il download e l’upload di torrent

(letteralmente “torrenti”) utilizzando il protocollo BitTorrent.

Il primo client, conosciuto come BitTorrent, fu creato da Bram Cohen nell’estate del 2002.

Molti client successivi sono stati, almeno parzialmente, basati sul primo client di BitTorrent.

All’inizio non tutti i client erano stati implementati per il protocollo BitTorrent e a questi client è

stato aggiunto il supporto per tale protocollo solo successivamente.

1.2.8.1 OBIETTIVI DI BITTORET [6]

L’obiettivo di BitTorrent è quello di consentire un recupero, ossia un download, efficiente del

contenuto desiderato. Quindi non si ha come scopo quello di migliorare il ricerca dei contenuti. In

questo modo si vuole ottimizzare la distribuzione dei file a molti peer, considerando che si ha un

singolo editore (del file) e molti downloader. Un altro obiettivo di BitTorrent è quello di prevenire il

problema di Free – Riding.

1.2.8.2 DOWLOAD SIMULTAEI I BITTORRET [6]

Per consentire ai peer di scaricare il file desiderato in maniera simultanea da altri peer, sono

effettuate le due seguenti operazioni:

viene diviso il file in molte porzioni:

o le varie porzioni vengono replicate su differenti peer;

o un peer avente una porzione completa del file può contrattare con altri peer per

ottenere altre porzioni;

o in questo modo si spera che ogni peer possa riassemblare l’intero file;

viene consentito il download simultaneo di porzioni diverse ossia:

o ogni peer può recuperare le differenti parti del file desiderato da peers differenti

allo stesso tempo;

24

o ogni peer può fornire le parti del file che possiede agli altri peer richiedenti;

o questa gestione delle porzioni dei file è molto importante per file di grandi

dimensioni.

1.2.8.3 BITTORRET: TRACKER [6]

Il traker è un’infrastruttura di nodi che tiene traccia dei peer che stanno partecipando al torrent

considerato. I peer si registrano al tracker ossia: quando un peer entra a far parte del torrent

considerato si registra sul tracker. Inoltre ogni peer, periodicamente, informa il tracker che è ancora

attivo o presente nel torrent. Quando un nuovo peer entra a far parte del torrent il tracker seleziona

l’insieme dei nodi dai quali il nuovo peer potrà scaricare il file del torrent considerato. Quindi il

tracker fornisce al nuovo peer un insieme casuale di peer da cui scaricare il torrent includendo gli

indirizzi IP dei peer selezionati. In questo modo il nuovo peer conosce chi contattare per scaricare i

dati.

1.2.8.4 BITTORET: CHUK [6]

In BitTorrent i file di grandi dimensioni sono divisi in pezzi più piccoli detti chunk. I chunck

sono porzioni del file considerato di dimensione fissa, tipicamente ogni chunk ha una dimensione di

256 Kbyte.

L’utilizzo dei chunk consente il trasferimento simultaneo delle varie porzioni del file cioè: ogni

nodo può scaricare i vari chunk dai suoi vicini e i chunk che possiede li può fornire ad altri suoi

vicini.

Ogni nodo deve essere in grado di imparare quali chunk posseggono i suoi vicini ossia:

periodicamente richiede ai propri vicini la lista dei blocchi che posseggono, relativamente al file

considerato. Il download del file è completato quando sono stati acquisiti tutti i chunk relativi.

1.2.8.5 BITTORET: ARCHITETTURA GEERALE [6]

Si consideri un peer X che voglia scaricare un dato torrent; per fare questo il peer accede al

web server che contiene la pagina web avente il link al file .torrent desiderato, e scarica tale file

.torrent. Nel file .torrent vie è la lista dei tracker che gestiscono i peer che posseggono il file

desiderato. Quindi il peer X effettua la richiesta verso i tracker (indicati nel file .torrent) con la

quale si registra in questi ed ottiene come risposta la lista dei peer che posseggono il file

considerato. A questo punto il peer X effettua la richiesta delle porzioni o chunk ai nodi della lista

25

che ha ricevuto e si mette d’accordo con essi per ottenere chunk diversi dai vari nodi contattati. I

peer che ricevono la richiesta di download dal peer X rispondono inviandogli le porzioni del file

concordate. Inoltre il peer X, nel momento in cui acquisisce almeno un chunk, fornisce (in upload) i

chunk che ha acquisito agli altri peer che non posseggono l’intero file; tali peer sono detti leecher

mentre i peer che posseggono l’intero file sono detti seeder. Periodicamente il peer X invia degli

annunci al tracker per dirgli che è ancora attivo e disponibile ed attraverso tali annunci ottiene la

lista aggiornata dei peer che posseggono il torrent considerato.

1.2.8.6 BITTORRET:

SCELTA

DELL’ORDIE

DEI

CHUK

DA

RICHIEDERE [6]

Il problema che si presenta è quello di stabilire quale ordine si deve fissare per i chunk

richiesti: una possibile soluzione può essere quella di scaricare le varie porzioni del file nell’ordine

con il quale compaiono nell’intero file. Però, adottando tale soluzioni, si incorre al seguente

problema: scaricando i vari chunk del file nell’ordine in cui appaiono nel file stesso si verifica che

molti peer hanno solamente i primi chunk del file stesso. In questo modo, i peer avendo tutti i primi

chunk hanno poche porzioni da condividere con gli altri peer. Inoltre tale soluzione limita la

scalabilità del sistema. Un ulteriore problema è rappresentato dal fatto che, con tale soluzione,

nessuno avrà i chunck più rari, cioè ad esempio si può verificare che i chunk, richiesti dalla maggior

parte dei nodi, siano quelli relativi alla parte finale del file ed in questo modo viene limitata la

capacità del download dell’intero file.

Quindi la soluzione migliore è quella di selezionare i chunk in maniera casuale e fornire prima

i chunk che risultano essere più rari di modo che aumenti la probabilità di completamento del file

considerato.

1.2.8.7 BITTORET: SCELTA DEI CHUK PIU’ RARI [6]

Quale chunk richiedere per primo? Si richiede il chunk che ha il minor numero di copie

disponibili, cioè ad esempio si richiedono prima i chunk più rari.

Con questa soluzione si hanno dei benefici a livello di ogni peer, poiché si evita la starvation

ossia l’attesa di chunk non più disponibili a causa del fatto che i peers che li possedevano se ne sono

andati dal torrent, poiché ogni peer della rete richiede per primi i chunck aventi meno copie

disponibili.

26

Inoltre con tale soluzione si hanno dei benefici a livello di sistema poiché: si evita la starvation

di tutti i peer che stanno aspettando un file e viene bilanciato il carico rendendo uguali il numero di

copie per ogni chunk.

1.2.8.8 IL PROBLEMA DEI FREE–RIDIG ELLE RETI PEER TO PEER [6]

L’enorme maggioranza degli utenti sono free – rider, ossia la maggior parte degli utenti non

condividono file e non effettuano query di richiesta. Altri peer sono considerati free – rider poiché

hanno un numero di connessioni limitate o una velocità di upload limitata.

Essenzialmente vi sono solamente pochi peer che si comportano da server e quindi vi sono

pochi contributi individuali al bene pubblico. A tale scopo BitTorrent previene il fenomeno del free

– riding consentendo ai peer veloci di scaricare dai peer che si comportano da server, ed ogni tanto

si permette anche ai free – riding di effettuare il download del contenuto desiderato.

1.2.8.9 BITTORET: PREVEZIOE DEL FREE – RIDIG [6]

Bisogna considerare che i peer che hanno una banda di upload limitata la devono condividere

tra peer multipli. Quindi le tecniche per prevenire il fenomeno del free – riding sono le seguenti:

dare una maggiore priorità alla banda di upload, ossia favorire i vicini che stanno

uploadando ad una velocità maggiore;

ricompensare i migliori 4 vicini ossia:

o viene misurata la velocità di download che si ha verso ogni vicino;

o i nodi si scambiano tra loro inviandosi i migliori quattro peer;

o il calcolo dei migliori quattro vicini e la riallocazione del download viene

effettuata ogni 10 secondi.

Optimistic unchoking:

o casualmente si prova un nuovo vicino ogni 30 secondi;

o in questo modo un nuovo vicino ha la possibilità di diventare un migliore

partner nella comunicazione.

1.2.8.10

BITTORET: PROBLEMI ATTUALI [6]

Il maggiore problema è quello dei download incompleti: di solito i peer lasciano il sistema

quando terminano il loro download. In questo modo certi peer non saranno mai in grado di

27

completare il download del desiderato; soprattutto, tale problema si verifica per i contenuti meno

popolari.

Un altro problema riguarda il fatto che una percentuale significativa (stimata nel 30%) del

traffico su internet è assorbita dallo scambio file attraverso peer to peer.

Infine vi sono ancora molte questioni legali in sospeso per quanto riguarda lo scambio di file

protetti da copyright.

1.3 UTILIZZO DEL PEER TO PEER NELLA DIFFUSIONE DI CONTENUTI

MULTIMEDIALI

Una modalità attraverso la quale un nodo sorgente può diffondere un contenuto multimediale

(in streaming) ad un dato gruppo di nodi è rappresentato dal protocollo multicast a livello IP. In

questo capitolo verrà fornita una breve descrizione del multicast e verranno esposte le ragioni e le

problematiche che determinano il passaggio dalla distribuzione di contenuti multimediali attraverso

multicast alla distribuzione di contenuti multimediali attraverso opportune reti peer to peer.

1.3.1 UNICAST, BROADCAST E MULTICAST [7]

La versione classica del protocollo IP contempla solamente l’unicast ed il broadcast, mentre il

supporto al multicast è stato aggiunto solamente in tempi successivi. Ogni router presente in

internet è configurato in modo tale che blocchi il traffico di tipo broadcast poiché se si farebbe

passare tutto il traffico broadcast si rischierebbe di irrorare tutta la rete di pacchetti, portandola ad

una possibile congestione. Quindi il broadcast è utilizzato a livello IP ma è mantenuto solamente a

livello locale. Le tre modalità di instradamento pacchetti unicast, broadcast e multicast si

differenziano tra loro in base a coloro i quali è destinato il pacchetto prodotto dal nodo sorgente,

ossia: nel caso dell’unicast il nodo sorgente invia il pacchetto ad uno ed un solo nodo di

destinazione; mentre nel caso broadcast il pacchetto emesso dal nodo sorgente è destinato a tutti i

nodi presenti nella rete locale; ed infine il multicast prevede la definizione di un insieme di

destinatari multicast ai quali viene inviato opportunamente il pacchetto emesso dal nodo sorgente.

Da queste considerazioni le tre modalità di instradamento dei pacchetti presentano anche piani di

indirizzamento differenti cioè: nel caso dell’unicast ogni macchina ha un è proprio indirizzo IP; nel

caso del broadcast il relativo indirizzo (broadcast) non individua una sola macchina ma tutte le

macchine che appartengono ad una rete; invece nel caso del multicast si deve identificare il gruppo

di macchina a cui inoltrare il pacchetto emesso dal nodo sorgente e quindi occorre identificare

28

l’affiliazione delle macchine al gruppo multicast considerato. Quindi per il multicast si ha uno

spazio di indirizzamento che è rappresentato dalla classe di indirizzi D: 224.0.0.0 ÷

239.255.255.255. Questa classe di indirizzi è riservata al multicast e di conseguenza per ogni

gruppo si ha un solo indirizzo IP multicast che lo individua. Inoltre occorre considerare che ogni

indirizzo IP di tipo multicast è solamente un indirizzo destinatario che individua un gruppo di

macchine destinatarie appartenenti al gruppo multicast considerato.

1.3.2 MULTICAST E PROTOCOLLO IGMP [7]

Per permettere alle macchine di entrare a far parte di un gruppo o lasciare un gruppo occorre un

protocollo particolare detto IGMP (“Internet Group Management Protocol”). Attraverso tale

protocollo ogni macchina dichiara al router che afferisce alla sua rete, con una particolare procedura

di segnalazione, l’interesse di appartenere al gruppo desiderato o l’interesse a non appartenere più a

tale gruppo. Il nodo sorgente o trasmettitore non è a conoscenza degli indirizzi unicast dei singoli

ricevitori che appartengono al gruppo ma conosce solamente l’indirizzo multicast del gruppo dei

ricevitori. Quindi è responsabilità dei ricevitori effettuare la richiesta di associazione al gruppo

multicast desiderato sfruttando il protocollo IGMP, il cui scopo è quello di informare il router della

presenza di almeno una macchina, nella rete locale considerata, interessata al dato gruppo. Si

osserva che in un generico gruppo vi possono essere più trasmettitori e di conseguenza quando una

macchina di un gruppo si comporta da trasmettitore tutte le altre macchine del medesimo gruppo si

comportano da ricevitori. Per il protocollo IGMP l’associazione di una macchina ad un dato gruppo

può avvenire in due modi diversi:

1.

prima modalità: la macchina A richiede al router di confine R l’affiliazione al gruppo

desiderato mentre il router R non consoce tale gruppo;

2.

seconda modalità: il router R, determina periodicamente i gruppi conosciuti e li indica

alle macchina della propria rete locale ed in questo modo le macchine della rete locale

fanno richieste al router stesso per potersi affiliare ad uno dei gruppi che gli sono stati

indicati dal router stesso.

Inoltre il protocollo IGMP prevede che un router possa chiedere alle macchine connesse di

indicare tutti i gruppi ai quali sono affiliati o se sono affiliati ad un gruppo specifico; a tale richiesta

le macchine della rete gestita dal router rispondono con un pacchetto uguale a quello utilizzato per

segnalare la volontà di associarsi ad un gruppo per la prima volta.

Infine l’IGMP prevede un pacchetto per indicare al router di confine la volontà di una

macchina di lasciare un particolare gruppo. Questa segnalazione non è strettamente necessaria in

quanto le macchine rinnovano periodicamente la loro affiliazione ad un gruppo ossia il router di

29

confine aspetta una risposta periodica di rinnovo dell’appartenenza al gruppo corrispondente dalle

sue macchine e se tale rinnovo non giunge al router in tempo utile allora il router assume

automaticamente che la macchina abbia abbandonato il gruppo a cui apparteneva.

A livello locale la gestione del multicast attraverso il protocollo IGMP avviene nel seguente

modo:

1.

la macchina A che vuole entrare a far parte di un dato gruppo, effettua la prima

richiesta di appartenenza al gruppo multicast desiderato verso il proprio router di

confine R;

2.

a questo punto il router R vede se esistono pacchetti, in internet, relativi a tale gruppo

e se sì li inoltra verso le macchine richiedenti della propria rete locale;

3.

successivamente il router R richiede periodicamente, a livello locale, chi vuole il

traffico del gruppo multicast considerato ed i client che vogliono effettivamente tale

traffico lo accettano rispondendo alle richieste del router. In questo modo quando il

router riceve i pacchetti multicast del gruppo considerato, li inoltra opportunamente

alla propria rete locale;

4.

se invece le macchine locali non rispondono più alle richieste periodiche del ruoter R

allora il router non farà passare più nulla alla propria rete locale, per quanto riguarda

tale traffico multicast.

Nel caso del multicast si verifica che: la gestione dell’instradamento dei pacchetti a livello

locale è diversa da quella che si adotta a livello geografico.

1.3.3 FUNZIONAMENTO DEL MULTICAST A LIVELLO LOCALE [7]

Per ogni pacchetto multicast che il router di confine R invia alla propria rete locale è necessario

capire come funziona il multicast a livello 2, all’interno delle reti locali. Dovendo inviare un

pacchetto multicast nella rete locale il router R lo può effettuare nei seguenti modi:

1.

caso unicast di livello 2. Siccome il router R conosce l’indirizzo MAC delle macchine

che appartengono al gruppo multicast considerato, allora per ogni macchina locale

appartenente al gruppo il router invia il pacchetto al MAC address della macchina

locale di destinazione considerata; in questo modo la scheda di rete del destinatario

vede un pacchetto con il suo MAC address e quindi lo passa a livello applicativo

scatenando un interrupt verso il sistema operativo. In questo modo il pacchetto viene

passato al sistema operativo senza appesantire quest’ultimo poiché non deve

controllare tutti i pacchetti che circolano sulla rete, in quanto tale operazione è

effettuata dalla scheda di rete per conto del sistema operativo stesso. Occorre notare

30

che, in questa soluzione, il router R invia il pacchetto multicast alla rete locale

inviandolo ad ogni macchina locale, appartenente al gruppo multicast considerato,

come un pacchetto unicast di livello 2 e di conseguenza ciò provoca uno spreco di

risorse e di banda delle rete locale;

2.

caso broadcast di livello 2. Un’altra soluzione può essere la seguente: quando il router

R riceve dall’esterno un pacchetto multicast e lo deve inoltrare alla propria rete locale,

il router trasforma tale pacchetto in un corrispondente pacchetto broadcast di livello 2

(all’interno del quale vi è l’indirizzo IP del gruppo multicast associato) e lo invia alla

propria rete locale. In questo modo ogni macchina della rete locale si comporta nel

seguente modo:

la scheda di rete, di ogni macchina della rete locale, ricevendo un pacchetto di

tipo broadcast di livello 2, interrompe il sistema operativo il quale a seguito di

tale evento determina se il pacchetto ricevuto è rivolto alla sua macchina

controllando se l’indirizzo IP multicast, contenuto nel payload del pacchetto

stesso, è quello del gruppo multicast a cui appartiene la macchina considerata;

in questo modo il sistema operativo di ogni macchina della rete locale viene

interrotto, ogni volta che il router inoltra nella rete locale un pacchetto multicast

sottoforma di un pacchetto broadcast di livello 2, anche se tale pacchetto non è

rivolto alla macchina locale considerata.

In questo modo tutte le macchine della rete locale diventano lente poiché il sistema

operativo di ognuna di esse si dovrà occupare solamente di determinare se i pacchetti

broadcast di livello 2 che riceve sono effettivamente rivolti a lui o meno. Quindi

questa soluzione ha come vantaggio quello di essere semplice da realizzare e come

svantaggio quello che determina un notevole rallentamento delle macchine della rete

locale;

3.

caso multicast di livello 2. Un possibile rimedio alle problematiche introdotte dalle

due precedenti soluzioni è quello di utilizzare un multicast di livello 2. In questo caso

occorre che ogni singola scheda di rete possa programmare al suo interno n indirizzi

multicast di livello 2 ed in questo modo quando la scheda di rete riconosce un

pacchetto multicast di livello 2, avente indirizzo multicast (di livello 2) appartenete

alla lista degli indirizzi gestiti dalla scheda di rete, allora si verifica che tale scheda di

rete inoltra un’interruzione verso il sistema operativo di modo che questo possa gestire

il pacchetto ricevuto. In questa tecnica l’indirizzo IP del gruppo multicast considerato

31

viene mappato opportunamente in un corrispondente indirizzo multicast di livello 2

(per questioni di brevità non verrà descritto in dettaglio tale mapping).

Quindi considerando il multicast a livello locale il router di confine della rete locale deve avere

funzionalità aggiuntive rispetto al semplice instradamento, in particolare deve essere in grado di

gestire l’affiliazione e la rimozione di un nodo della rete locale ad un gruppo e l’inoltro dei

pacchetti relativi ad un gruppo multicast alla propria rete locale.

1.3.4 FUNZIONAMENTO DEL MULTICAST A LIVELLO GEOGRAFICO [7]

Per poter instradare i pacchetti emessi dal nodo sorgente del gruppo multicast ai router di

confine, che gestiscono le reti locali nelle quali vi è almeno un nodo che è affiliato al gruppo

multicast considerato, occorre costruire e mantenere aggiornato l’albero multicast. Tale albero ha

come radice il nodo sorgente (o il router di confine del nodo sorgente), ha come nodi foglie i router

di confine delle reti locali che contengono almeno un nodo interessato al gruppo considerato, ed ha

come nodi intermedi i router che collegano il nodo sorgente ai router foglia. A livello geografico,

quando il pacchetto multicast giunge ad un router intermedio (dell’albero) viene replicato su tutte le

sue interfacce sulle quali si hanno dei router (o nodi) figli interessati al gruppo relativo al pacchetto

considerato. Per fare questo i router devono avere anche le funzionalità necessarie per la gestione

dei pacchetti multicast sia a livello locale (nel caso dei router di confine) che a livello geografico

(nel caso dei router presenti nell’albero di instradamento multicast), oltre alle funzionalità di

instradamento di base. La creazione e la gestione dell’albero multicast può essere effettuata con

protocolli differenti (che in questa sede verranno solamente citati e non descritti) quali ad esempio:

Reverse Path Forwarding, Distance Vector Multicast Routing Protocol e Protocol Indipendent

Multicast.

1.3.5 PROBLEMATICHE DEL MULTICAST [7][8]

Le maggiori problematiche che si riscontrano utilizzando il multicast, per la diffusione di

contenuti multimediali, sono le seguenti:

1. il multicast a livello IP richiede che tutti i router mantengano lo stato per ogni gruppo

multicast che conoscono e tale fatto introduce nei router un’elevata complessità ed

impone dei forti vincoli di scalabilità dei router stessi. I router delle dorsali sono stati,

originariamente progettati per avere un’architettura senza stato e sono dedicati

solamente al forwarding dei pacchetti. Quindi per supportare il multicast a livello IP

ogni router deve essere in grado di riconoscere i gruppi multicast sui quali ognuna delle

32

sue interfacce di rete ha almeno un partecipante e deve essere in grado di gestire le

richieste delle macchine che vogliono entrare a far parte o che vogliono lasciare un dato

gruppo multicast. Queste nuove funzionalità complicano la progettazione dei router;

2. il multicast a livello IP non ha un meccanismo di allocazione degli indirizzi. Gli

indirizzi multicast possono essere assegnati o da un’autorità centralizzata o dalla

particolare applicazione. Se si ha un’autorità centrale che assegna e ricicla (quando non

sono più in uso) gli indirizzi multicast, allora tale autorità deve essere in grado di

gestire tali indirizzi IP multicast in maniera scalabile, consistente e distribuita. Questo è

molto difficile da ottenere specialmente quando un elevato numero di gruppi multicast

sono frequentemente costituiti e rilasciati su tutta la rete internet. Se invece ogni

applicazione individuale è responsabile dell’assegnamento del relativo indirizzo IP

multicast allora potenzialmente vi potrebbe essere la contesa dello stesso indirizzo IP

multicast da parte di differenti applicazioni, e senza la gestione opportuna di questa

situazione si otterrebbe come risultato che il traffico generato da differenti gruppi, che

utilizzano lo stesso indirizzo IP multicast, verrebbe erroneamente mescolato;

3. il multicast a livello IP ha delle vulnerabilità per quanto riguarda la sicurezza, che

possono essere ricondotti al problema del Denial of Service e attacchi flooding

provenienti da utenti malevoli. Il multicast a livello IP differisce dalle comunicazioni IP

unicast nelle sue implicazioni di sicurezza cioè: il corrente modello dell’IP multicast

consente ad una sorgente arbitraria (che è entrata a far parte del relativo gruppo) di

inviare dati ad un gruppo arbitrario e tale fatto determina la vulnerabilità della rete ad

attacchi flooding generati da sorgenti malintenzionate. Per risolvere tale problema è

necessario implementare delle politiche di sicurezza molto complicate prima che il

multicast a livello IP venga ampiamente impiegato;

4. il multicast a livello IP è un servizio di tipo “Best Effort” ossia si consegnano i

pacchetti nel miglior modo possibile utilizzando il protocollo a livello di trasporto

UDP. Quindi attualmente non vi è un protocollo a livello di trasporto efficace e

scalabile che opera per il multicast a livello IP al fine di garantire la consegna affidabile

dei pacchetti e garantire un’implementazione del meccanismo del controllo di flusso e

di congestione. Per tali motivi l’utilizzo del multicast IP è ristretto solamente ad alcune

particolari applicazioni (ad esempio diffusione e distribuzione di contenuti

multimediali, che per le loro caratteristiche non possono avere un meccanismo

affidabile di consegna dei pacchetti e un meccanismo di controllo di flusso e di

congestione);

33

5. l’IP multicast richiede molti cambiamenti a livello di infrastruttura di rete. Per tali

motivi la maggior parte degli Internet Service Provider non sono disposti a fornire il

supporto al multicast a livello IP a causa del fatto che dovrebbero effettuare

significativi investimenti. Ma d’altro canto, la forte necessità delle funzionalità offerte

dal multicast ed il consumo inefficiente di banda che si verifica nelle tradizionali

applicazioni client – server, richiedono un modo alternativo per fornire le funzionalità

offerte dal multicast.

Una possibile soluzione alternativa al multicast a livello IP, per la diffusione di contenuti

multimediali generati a partire da un nodo sorgente, è quello di utilizzare reti peer to peer nelle quali

vi è un unico nodo sorgente che fornisce il contenuto multimediale ed ogni nodo altro nodo che

entra nella rete acquisisce il contenuto da un altro peer o dal nodo sorgente e sfrutta la sua output

band per fornire il servizio ad altri peer che successivamente entreranno nella rete stessa; in questo

modo non è necessario avere una infrastruttura di rete che supporti una data tecnologia o uno

specifico meccanismo di comunicazione come accade per il multicast a livello IP.

1.4 PEER TO PEER SU CANALE ASIMMETRICO

Utilizzi più innovativi del peer to peer prevedono l'impiego delle reti peer to peer per la

diffusione di elevati flussi di dati generati in tempo reale, come per esempio programmi televisivi,

film o comunque contenuti multimediali in genere. Questi sistemi si basano sull'utilizzo delle banda

di trasmissione che i singoli utenti dispongono e la banda viene utilizza per trasmettere agli altri

fruitori il flusso dati. Questa tipologia di sistemi, in linea di principio, non richiedono server dotati

di elevate prestazioni dato che il server fornisce a un numero molto limitato di utenti i flussi video,

e poi i singoli utenti ridistribuiscono agli altri utenti i flussi video.

Questo metodo di diffusione permette in teoria la trasmissione in tempo reale di contenuti

video ma richiedono che i singoli utenti siano dotati di connessioni che oltre ad avere elevata banda

in ricezione siano anche dotati di elevata banda in trasmissione, altrimenti il primo nodo della rete

(il server) dovrebbe fornire la larghezza di banda mancante portando rapidamente a una saturazione

della banda fornita dal server. Questo limita la diffusione di questa tecnologia in Italia dove sono

molto diffusione le linee asimmetrica (quali ad esempio le adsl) che forniscono elevata banda di

ricezione ma scarsa banda in trasmissione. Per tali motivi è utile studiare, ed eventualmente