VERSIONE 10.5

Copyright 2006 Incomedia. Distribuzione vietata.

www.incomedia.it/recoverycard

La scheda Incomedia Recovery Card è distribuita in esclusiva da:

C.so Vercelli, 11 - 10015 Ivrea (TO)

Tel. 0125 252629 - Fax 0125 252524

[email protected] - www.incomedia.it

www.incomedia.it/recoverycard

1

CONDIZIONI GENERALI DI FORNITURA

Nel redigere il presente manuale, si è cercato di controllare la correttezza di tutte le informazioni

riportate al fine di fornire uno strumento di lavoro utile e sicuro. Nonostante tutto, per evitare la perdita

di dati importanti a causa di inesattezze o incomprensioni è importante seguire questa semplice

raccomandazione:

Attenzione

Prima di procedere all’effettiva installazione della scheda Incomedia Recovery Card, creare una copia di

backup di tutti i file importanti e archiviarla su un supporto di memorizzazione esterno al PC.

Il Capitolo 1 relativo al tema della Sicurezza Informatica ha un carattere puramente introduttivo: una

trattazione più completa ed esauriente avrebbe, infatti, esulato dagli scopi del presente manuale,

richiedendo un approfondimento puntuale di ogni argomento menzionato.

Il Capitolo 5 relativo al partizionamento e all’utilizzo del comando FDISK riporta tutte le informazioni

necessarie per portare a termine con successo il partizionamento dell’hard disk. Prima di procedere è

doveroso ricordare che l’uso improprio del comando FDISK può portare alla perdita di tutti i dati presenti

sull’hard disk per cui è necessario procedere con estrema cautela e non utilizzarlo in prima persona se si

hanno dei dubbi a proposito.

Copyright - Incomedia

Questo manuale è soggetto a copyright da parte della Incomedia s.n.c., con tutti i diritti riservati. Secondo le leggi di

copyright, questo manuale non può essere copiato, in tutto o in parte, senza il consenso scritto da parte della

Incomedia s.n.c.

Non è quindi permesso fare copie per altri, siano queste vendute o meno.

I loghi Incomedia e Incomedia Recovery Card sono marchi registrati: l’uso di tali loghi senza un esplicito consenso

scritto può costituire una violazione di marchio e una concorrenza sleale in violazione delle leggi statali.

La citazione dei prodotti di terze parti è solo a scopo informativo e non costituisce nessun impegno o

raccomandazione. La Incomedia s.n.c. non si assume nessuna responsabilità riguardo le prestazioni o l’uso di questi

prodotti. I prodotti software citati nel presente manuale sono marchi registrati di proprietà dei rispettivi intestatari.

Le informazioni contenute nel presente manuale sono soggette a modifiche senza preavviso. Se non specificato

diversamente, ogni riferimento a società, nomi, dati e indirizzi utilizzati nelle riproduzioni delle schermate e negli

esempi è puramente casuale ed ha il solo scopo di illustrare l’uso del prodotto.

www.incomedia.it/recoverycard

2

1.1 UN PROBLEMA DI SICUREZZA

La sicurezza informatica rappresenta un tema talmente vasto e complesso da giustificare la creazione di

associazioni nazionali che nascono con il preciso scopo di sistematizzare le conoscenze a riguardo,

divulgarle e contribuire alla diffusione di una “cultura sulla sicurezza”. D’altro canto, dato l’utilizzo

sempre maggiore dei PC sia in casa che sul posto di lavoro, il problema della sicurezza non deve essere

trascurato o sottovalutato da parte di nessuno: utente privato, ente, azienda, ecc.

Navigare in Internet, scaricare un software o un file musicale dalla rete, ricevere una e-mail o condividere

un file sono ormai diventate azioni comuni. Purtroppo, nessuna di queste attività può considerarsi esente

da rischi. Le fonti di questi rischi potenziali possono essere molteplici: dai virus informatici, al codice

alterato scaricato da qualche sito fino ad arrivare, nel peggiore dei casi, all'incursione di un hacker.

Il modo migliore per capire come proteggere i nostri dati è di sapere quali sono i principali sistemi di

intrusione al fine di poter mettere in atto difese appropriate.

I maggiori punti deboli della rete sono rappresentati da:

Cookies

Java Script e Applet Java

Malware (Virus, Macro Virus, Troyans, Worm)

Bug dei sistemi operativi e dei browser

Spyware e adware

Hoax

Indirizzo IP

I cookies

Descrizione:

Un cookie (letteralmente “biscottino”) è un piccolo file di testo che viene copiato sul disco rigido da un

Server Web e rappresenta una sorta di carta di identità dell’utente. I cookies vengono utilizzati per

diversi scopi (carrelli della spesa, form intelligenti, pubblicità mirata, ecc.) ma, in realtà, possono

fornire solo poche informazioni: numero ID, durata e modalità dell’ultima visita al sito Web,

informazioni fornite volontariamente (password, e-mail, ecc.).

I cookies non contengono virus ma sono potenzialmente rischiosi per la privacy: possono infatti essere

utilizzati per la creazione di profili dettagliati degli utenti e delle loro abitudini di navigazione di cui

non è possibile escludere a priori un utilizzo abusivo da parte di terzi.

Come difendersi:

I browser, almeno nelle versioni più recenti, permettono di controllare e monitorare l’invio e la

ricezione dei cookies. La loro disabilitazione completa può rendere difficoltosa la navigazione per cui è

possibile valutare l’impiego di software specifici che ne consentono la gestione o, per lo meno, avere

l’accortezza di cancellarli a fine navigazione (in genere, con Internet Explorer, sono archiviati nella

directory Windows/Cookies).

Java Script e Applet Java

Descrizione:

Mentre Java Script è un’estensione del linguaggio HTML e viene scritto direttamente del codice delle

pagine Internet, le Applet Java sono piccoli file eseguibili che vengono scaricati sul computer

dell’utente e eseguiti dal browser tramite il caricamento della pagina.

Il linguaggio Java prevede delle limitazioni proprio per impedire l’esecuzione di azioni dannose ma, di

fatto, spesso vengono individuati dei bug nel linguaggio, nei sistemi operativi e/o nei browser tali da

rendere possibili anche azioni non lecite. In linea generale, le Applet Java possono creare problemi al

computer sul quale vengono installate (danneggiamento file, formattazione hard disk, ecc.), mentre i

Java Script possono creare problemi legati alla privacy mediante la trasmissione di dati.

Come difendersi:

Come per i cookies, disabilitare tutti gli Script e le Applet Java rischia di rendere la navigazione in

Internet estremamente frustrante. La cosa migliore è mantenere il browser costantemente aggiornato e

disabilitare Applet e Java Script solo per i siti poco attendibili e notoriamente a rischio.

www.incomedia.it/recoverycard

3

Malware

Con il termine “malware” (contrazione di “malicious software”) viene indicato un qualsiasi frammento

di codice che, penetrato all'interno di un computer, si dimostra potenzialmente in grado di

danneggiarlo. In questa categoria rientrano: i Virus, i Macro Virus, i Cavalli di Troia e i Worm.

I Virus

Descrizione:

Sono definiti come qualsiasi porzione di codice che si installa all'interno di un programma ospite al fine

di utilizzarlo come mezzo di propagazione. Come quelli umani, anche i virus informatici hanno livelli di

gravità diversi: nessuno, però, può essere eseguito in maniera autonoma ed indipendente ma è

necessaria l’attivazione da parte di un programma ospite.

I virus possono appartenere a due diverse categorie. I virus di tipo parassita infettano i file eseguibili

(.com, .exe e .dll) lasciandoli perfettamente utilizzabili e impiegandoli come mezzo di propagazione. I

virus del settore di avvio, invece, copiano se stessi nel settore di avvio dei dischetti o del disco rigido.

Sono particolarmente subdoli poiché sono in grado di acquisire il controllo del sistema prima che sia

caricato il sistema operativo e, conseguentemente, qualsiasi programma antivirus.

I Macro Virus

Descrizione:

Rappresentano l’evoluzione dei virus tradizionali: si tratta di script che si celano e vengono eseguiti

dalle macro di applicativi come quelli di Microsoft Office. Ricordiamo che una macro non è altro che la

registrazione di una sequenza di comandi, generalmente utilizzata per compiere operazioni complesse o

per velocizzare dei procedimenti ripetitivi.

I Cavalli di Troia

Descrizione:

Sono programmi che ingannano l’utente dichiarando di svolgere determinate funzioni, in genere di

utilità, ma che in realtà compiono, in maniera nascosta, una serie di operazioni dannose e, soprattutto,

aprono un canale di comunicazione con l’esterno attraverso il collegamento a Internet.

Un Cavallo di Troia, dunque, non può in alcun modo operare sul sistema se non viene attivato da parte

dell'utente.

I Worm

Descrizione:

Il concetto di worm è molto simile a quello di virus con la sola differenza che un worm non si riproduce

localmente ma si propaga attraverso sistemi differenti.

Vengono definiti come frammenti di codice autonomi ed indipendenti che esistono solo in memoria

consumando le risorse del sistema ed auto-propagandosi.

Come difendersi:

Sicuramente, una delle precauzioni da adottare è di installare un buon anti-virus e di mantenerlo

costantemente aggiornato. In genere, questi programmi sono in grado di rilevare anche i Troyans, per i

quali, comunque, sono disponibili anche software specifici in grado di individuarli e rimuoverli.

Per i Macro Virus è inoltre utile impostare il rilievo delle macro nei programmi ed attivare le macro solo

se si riconosce l'effettiva presenza ed utilità.

www.incomedia.it/recoverycard

2

Bug dei sistemi operativi e dei browser

Descrizione:

Con il termine “bug” viene comunemente indicato un difetto di programmazione. Queste anomalie nel

sistema operativo o nei software applicativi possono essere impiegate come porte di accesso per

intrusioni dall’esterno potenzialmente pericolose. Per esempio, utilizzando alcuni bug di Outlook è

possibile mandare in esecuzione dei virus non appena vengono scaricati dal server.

Come difendersi:

In questi casi la miglior difese è la prevenzione: è opportuno verificare periodicamente il rilascio di

aggiornamenti da parte delle case produttrici e provvedere alla loro installazione sul proprio computer.

Spyware e adware

Descrizione:

Si tratta di programmi che vengono installati all’insaputa dell’utente assieme a software freeware o

shareware e che agiscono trasmettendo dati all’esterno.

Mentre per gli adware (utilizzati per la visualizzazione di banner) esiste solo il dubbio che violino la

privacy dell’utente, per gli spyware se ne ha la certezza. Uno spyware può comunicare qualsiasi tipo di

informazione e spesso rimane perfettamente funzionante anche quando il software freeware o

shareware dietro il quale si nascondeva viene disinstallato.

Come difendersi:

E’ possibile rimuovere tutti i componenti spyware e adware tramite alcuni software specifici tra cui si

possono menzionare Ad-ware e SpyBot (gratuiti).

Hoaxs

Descrizione:

Si tratta di e-mail su presunti virus. Possono essere distinte in due categorie: la prima è quella della

“catena di S. Antonio” dove si punta alla massima diffusione senza un fine preciso; la seconda è quella

dei “falsi allarmi”, messaggi che mettono in guardia sulla presenza di un file infetto presente sul

sistema. L’eliminazione di tale file comporta, però, il danneggiamento del sistema operativo.

Come difendersi:

Di fronte a questo genere di e-mail è meglio utilizzare il proprio senso critico e affidarsi comunque al

proprio anti-virus.

Indirizzo IP

Descrizione:

Durante una connessione Internet, tutte le informazioni vengono trasmesse tramite i protocolli TCP e IP.

In particolare, il protocollo IP si occupa di instradare correttamente i pacchetti di dati da un computer

all’altro. Questo sistema presuppone che ogni computer sia identificato univocamente da un indirizzo

IP, un indirizzo numerico a cui viene poi fatto corrispondere un indirizzo letterale. Gli indirizzo possono

essere statici o dinamici: quando ci si connette a Internet dal computer di casa, a questo viene

generalmente assegnato un indirizzo IP dinamico, che varierà alla prossima connessione.

Rimane possibile risalire all’indirizzo IP di un computer e utilizzarlo per carpirne informazioni o, fatto

più grave, assumerne il controllo in remoto.

Come difendersi:

Per non rivelare il proprio indirizzo IP è possibile utilizzare i “public Anonimous Proxy”: server con

funzioni da intermediario che si frappongono nella connessione tra il computer locale e il sito che si

intende visitare.

www.incomedia.it/recoverycard

3

Come si evince da questa breve panoramica, due strumenti indispensabili nel tentativo di rendere più

sicuro il proprio computer sono gli antivirus e i firewall.

Gli antivirus

Un antivirus è un programma capace di individuare e bloccare i virus e di cercare di rimediare ai danni

da questi provocati. Generalmente gli antivirus utilizzano un motore di scansione che, operando in

background, disassembla in tempo reale i vari file alla ricerca di determinate sequenze di codice che

costituiscono l'impronta identificativa di un virus.

Dato il continuo affinamento delle tecniche di programmazione impiegate per la costruzione di virus, un

buon antivirus non può limitarsi a rilevare ed eliminare soltanto i virus noti ma deve anche cercare di

identificare, anche se in modo solo probabilistico, nuove tipologie di virus.

Infine, considerata la frequenza con la quale i nuovi virus vengono messi in circolazione,

l’aggiornamento periodico del file delle definizioni è fondamentale per garantire l’individuazione e, se

possibile, la rimozione anche dei virus più recenti.

I firewall

I firewall sono dispositivi software o hardware posti a protezione dei punti di interconnessione esistenti

tra due reti differenti. Agendo come filtri, i firewall controllano tutto il traffico di rete, permettendo

solo quello che risulta effettivamente autorizzato in base al set di regole definito dall’utente.

Per poter prendere delle decisioni, dunque, i firewall devono essere "istruiti" e la corretta

predisposizione di questo set di regole, più o meno lunga e laboriosa in base alle specifiche esigenze di

difesa, costituisce il fulcro dell'intero funzionamento di questi dispositivi. Anche il software più evoluto,

infatti, è di scarsa utilità se configurato in maniera errata o non aggiornato.

Se antivirus e firewall non dovrebbero mancare su nessun computer dotato di connessione ad Internet, è

anche vero che non sono strumenti sufficienti per garantire una piena protezione del proprio sistema.

Per evitare molti dei problemi che tipicamente si presentano quando si tratta della sicurezza di un sistema

informatico si dovrebbero adottare le seguenti azioni correttive:

Usare un buon antivirus e un firewall.

Non aprire ingenuamente allegati di posta elettronica o eseguire programmi di ogni tipo.

Mantenere costantemente aggiornati il sistema operativo e il software applicativo.

Prestare la massima attenzione al funzionamento anomalo del sistema operativo.

Disabilitare Java, JavaScript ed ActiveX oltre che le funzionalità di scripting nei client di posta

elettronica.

Eseguire regolarmente un backup dei dati importanti.

Creare un disco di boot per un eventuale ripristino del sistema.

www.incomedia.it/recoverycard

4

1.2 UN PREZIOSO ALLEATO

Nonostante tutti gli accorgimenti presi e le cautele mantenute nel navigare in Internet o nell’utilizzare la

posta elettronica, può accadere comunque di ritrovarsi con un computer infetto per la presenza di un

virus. In questi casi, può verificarsi un generale rallentamento delle prestazioni oppure il computer può

smettere di rispondere alle richieste o bloccarsi e riavviarsi continuamente. Talvolta, poi, i virus

attaccano i file necessari per avviare il computer e, in questo caso, all’accensione ci si trova a fissare uno

schermo vuoto.

Non sono soltanto i virus a rendere il computer inutilizzabile. Per esempio, l’installazione di programmi,

regolarmente licenziati, shareware o freeware, di giochi e enciclopedie multimediali porta a un sistema

“intasato” a cui è naturale cercare di ovviare tramite la disinstallazione di ciò che non è strettamente

necessario. Purtroppo, com’è ormai risaputo, continue installazioni e disinstallazioni si traducono in un

complessivo rallentamento dell’intero sistema.

Infine, bisogna valutare il problema dell’incompatibilità software, nell’installazione dei programmi, e di

quella hardware, nell’installazioni di nuove componenti.

In molti di questi casi, per tornare a disporre di un computer perfettamente funzionante occorre

intervenire drasticamente formattando il sistema (dopo aver spostato, quando è possibile, i dati che si

desidera non perdere) e procedendo nuovamente all’installazione del sistema operativo e dei software

regolarmente acquistati.

Tali operazioni, anche se necessarie, si rivelano spesso lunghe e noiose, e in tutte quelle situazioni in cui

si devono gestire numerose postazioni con altrettanto numerosi utenti (laboratori, uffici, internet cafe,

ecc.) comportano un costo non indifferente in termini di tempo e risorse.

La soluzione più semplice è rappresentata dalla possibilità di installare ciò che si vuole e di navigare

tranquillamente in Internet ed effettuare periodicamente un semplice “reset” per ripristinare il PC e il

relativo sistema operativo nelle condizioni inizialmente programmate. Tutto questo è facilmente

realizzabile grazie all’impiego della scheda di protezione hardware Incomedia Recovery Card.

La scheda Incomedia Recovery Card permette di proteggere i dati di una o più partizioni la CMOS da ogni

possibile cambiamento: virus, cancellazioni accidentali, formattazioni, corruzioni del registro di Windows,

shutdown improvvisi, ecc. In pratica, crea un’immagine dei cambiamenti apportati in fase di lavoro in

modo perfettamente trasparente, ed è in grado di ripristinare tutti i dati delle partizioni selezionate al

successivo riavvio del computer, o dopo un intervallo di tempo preimpostato.

In questo modo, grazie alla scheda Incomedia Recovery Card, è possibile ridurre sensibilmente gli

interventi di gestione e manutenzione del computer pur avendo la possibilità di disporre sempre di un

sistema perfettamente funzionante.

www.incomedia.it/recoverycard

5

2.1 INSTALLAZIONE DELLA SCHEDA INCOMEDIA RECOVERY CARD

2.1.1 Caratteristiche

Incomedia Recovery Card è una piccola scheda hardware che si inserisce in uno slot PCI libero consentendo

di proteggere i dati di una o più partizioni e il CMOS.

Fra le principali caratteristiche della scheda Incomedia Recovery Card:

Supporta tutti i tipi di schede madri (incluso Intel 915, 925).

Supporta differenti tipi di hard disk (IDE, EIDE, S-ATA e SCSI, PIO, DMA33, DMA66, Ultra DMA66, ATA100, Ultra ATA-100 IDE) e permette la protezione delle partizioni presenti solo sull’hard disk

principale (di tipo FAT16/16E, FAT32/32E, NTFS/HPFS). La capacità massima supportata è di 256 GB.

Supporta Partition Magic e multi-OS booting by System Commander e multi-bootable-partition booting

tramite BootMagic.

Supporta DOS/Windows 95/98/ME/NT/2000/XP/2003. Non è richiesta l’installazione di driver per

DOS/Windows 95/98/ME.

Consente diverse modalità di ripristino: a ogni riavvio, allo scadere di un intervallo prefissato,

manuale.

Modalità Aperta: consente all’amministratore del sistema di procedure all’installazione di nuovi

software.

Plug&Play: l’installazione della scheda non comporta l’occupazione di spazio di memoria su hard disk

e permette di effettuare il ripristino dei dati protetti in meno di tre secondi.

Salvataggio dei dati: procedendo al salvataggio dei dati, l’utilizzatore non deve più preoccuparsi di

eventuali perdite di informazioni.

Modalità Protetta: consente di prevenire l’infezione da parte di virus e gli eventuali danni che possono

conseguire a un’infezione.

Consente di proteggere i dati dell’intero hard disk o solo delle partizioni selezionate.

Garantisce una protezione intelligente del CMOS.

2.1.2 Requisiti di sistema

Per un corretto funzionamento della scheda, prima di installare Incomedia Recovery Card è bene

assicurarsi che il computer soddisfi alcuni requisiti minimi:

CPU:

IBM compatibile

Memoria:

16 MB o superiore

Hard disk:

2 GB o superiore

Scheda video

2 MB o superiore

2.1.3 Prima dell’installazione

Prima di procedere all’effettiva installazione della scheda Incomedia Recevery Card, è consigliabile:

Aprire la confezione e assicurarsi che la scheda non sia danneggiata.

Assicurarsi che il computer risponda ai requisiti di sistema precedentemente menzionati.

Se è già installato un prodotto analogo, rimuoverlo e disinstallare i relativi driver.

Lanciare il software anti-virus per individuare eventuali virus e rimuoverli.

Procedere alla creazione di una copia di backup dei dati, dei programmi e del sistema operativo.

Effettuare la deframmentazione (defrag) della partizione che si intende proteggere.

Assicurarsi di essere isolati da fonti di elettricità statica.

www.incomedia.it/recoverycard

6

2.1.4 Inizio dell’installazione

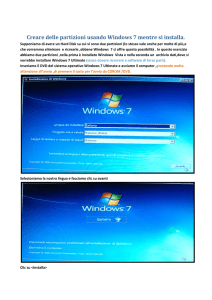

L’installazione della scheda Incomedia Recovery Card varia a seconda del tipo di sistema operativo:

Per computer con Windows 2000/NT/XP/2003, è necessaria sia un’installazione hardware che software.

Per computer con altro sistema operativo, è necessaria solo l’installazione hardware.

Installazione software

Comporta l’installazione dei driver per Windows 2000/NT/XP/2003 e prevede i seguenti passi:

Avviare il computer.

Lanciare il file “Setup.exe” presente fra i driver di installazione scaricabili dal sito www.hdguard.it.

Riavviare il computer.

Installazione hardware

Oltre all’inserimento della scheda Incomedia Recovery Card sulla scheda madre, prevede i seguenti passi:

Spegnere il computer.

Inserire la scheda Incomedia Recovery Card in uno slot PCI libero della scheda madre.

Accendere il computer.

Appena acceso il PC, durante la fase di booting, viene visualizzata una scritta (es.: “Press CANC to

enter SETUP”) che indica di premere un tasto che consente di accedere al CMOS. Normalmente i tasti

da premere sono CANC, DEL, F2 o la barra di spazio.

Il CMOS si presenta come una serie di videate dove sono presenti le varie opzioni che possono essere

configurate per il proprio PC. Tra queste è necessario verificare i seguenti parametri:

Se viene proposta l’opzione “Boot from LAN” o un’opzione analoga, abilitarla.

Se viene proposta l’opzione “Virus Warning”, disabilitarla.

Se è presente un programma di ripristino dell’hard disk, disabilitarlo.

Per maggiori informazioni, riferirsi al manuale di istruzioni del CMOS fornitovi dal vostro rivenditore.

Riavviare il computer.

Slot

Sono connettori presenti sulla scheda madre del computer, utili per inserire schede specializzate (di

rete, grafiche, ecc.) o di memoria RAM aggiuntiva.

PCI

(Peripheral Component Interconnect) Architettura per i bus di trasferimento dati fra la CPU e le schede

che permette una maggiore velocità rispetto a quelle precedenti (ISA, EISA, MCA). In genere, gli slot PCI

si distinguono perché di colore bianco.

BIOS

(Basic Input/Output System) Parte integrale del PC, è il programma che il microprocessore utilizza per

inizializzare il computer all’accensione. Contiene le informazioni sulla configurazione del computer, ed

è responsabile della comunicazione tra il sistema operativo e le periferiche di input e output.

CMOS

E’ una particolare memoria, alimentata direttamente dalla batteria tampone della scheda madre, in cui

sono archiviate le impostazioni relative al BIOS.

www.incomedia.it/recoverycard

7

2.1.5 Note di funzionamento

L’installazione della scheda Incomedia Recovery Card, come anche il suo successivo impiego, comporta la

visualizzazione di alcune finestre di menu e l’utilizzo dei comandi da queste presentati.

Per operare con questi comandi occorre ricordare che:

Per inserire o togliere il segno di spunta da un’opzione, è necessario utilizzare la barra spaziatrice.

Per spostarsi fra diversi blocchi di opzioni, si deve ricorrere al tasto <Tab>.

Per spostarsi fra opzioni diverse, è necessario utilizzare i tasti <Up>, <Down>, <Left> e <Right>.

Per confermare una scelta o un comando, è necessario utilizzare il tasto <Enter>.

2.1.6 Definizione delle impostazioni per l’installazione

A questo punto, l’installazione della scheda Incomedia Recovery Card prosegue attraverso la definizione

delle impostazioni presentate nelle finestre che verranno analizzate di seguito.

Finestra Installation Menu

Una volta riavviato il computer, viene visualizzata la finestra Installation Menu che si presenta come

nell’immagine di seguito:

La finestra Installation Menu presenta un menu laterale nel quale viene ricordato che la password

impostata di default è “12345678”. La finestra presenta le seguenti sezioni:

Quick installation

Permette di procedere ad un’installazione rapida della scheda accettando tutte le impostazioni

previste di default. Procedendo con questo tipo di installazione viene protetta solo la partizione

principale, viene effettuato il ripristino a ogni riavvio della macchina e la password è “12345678”.

Custom installation

Permette di procedere a un’installazione personalizzata della scheda e avere, quindi, la possibilità

di specificare quali partizioni proteggere, quando effettuare il ripristino e quale password utilizzare.

Install later

Permette di posticipare l’installazione della scheda e accedere prima al sistema operativo.

www.incomedia.it/recoverycard

8

Se si desidera procedere all’installazione personalizzata, è necessario scegliere <Custom installation>

nella finestra Installation Menu. Viene visualizzata la finestra visualizzata nell’immagine seguente,

attraverso la quale è possibile procedere alla definizione delle Impostazioni generali (General Setting),

delle impostazioni avanzate (Advanced Setting).

Definita la configurazione desiderata, occorre confermare selezionando “OK” e riavviare il computer.

General Setting

I parametri su cui è possibile agire per la definizione delle impostazioni generali (General Setting) sono

raggruppati nelle seguenti sezioni:

Selected protected partition

Permette di selezionare quali partizioni proteggere, fra quelle presenti sull’hard disk. Per ogni

partizione viene specificato il tipo di File System e la capacità (MB). E’ consigliabile lasciare almeno

una partizione non protetta sulla quale poter salvare i dati.

Select work mode

Permette di specificare secondo quale modalità di lavoro la scheda deve operare:

- Recovery Mode: attivando questa opzione (prevista di default), si attiva il ripristino dei dati.

Impostando il valore 0 (zero) per l’opzione Auto recover day, il ripristino viene effettuato a ogni

riavvio del sistema. Impostando un valore da 1 a 99 Auto recover day, il ripristino viene

effettuato allo scadere dell’intervallo di giorni fissato.

- Keep mode: attivando questa opzione, è possibile avviare il computer senza che venga

effettuato il ripristino dei dati. Questa modalità prevede che il ripristino venga effettuato

manualmente utilizzando il comando CRTRL + R all’avvio del computer.

- Open Mode: attivando questa opzione, è possibile operare come se la scheda non fosse

installata. Tutti i cambiamenti effettuati vengono salvati in maniera permanente.

Uninstall

Permette di procedere alla disintallazione delle scheda e dei driver relativi. Si ricorda che

disinstallando la scheda viene effettuato un ripristino automatico senza nessun messaggio di avviso.

www.incomedia.it/recoverycard

9

Advanced Setting

I parametri su cui è possibile agire per la definizione delle impostazioni avanzate (Advanced Setting)

sono raggruppati nelle seguenti sezioni:

Modify password

Permette di procedere alla modifica della password (di 8 caratteri).

Select startup picture

Permette di specificare se visualizzare (Display picture) o non visualizzare (Hide, no display) la

schermata di inizio (finestra Hotkeys Menu). E’ anche possibile impostare per quanti secondi la

schermata deve essere visualizzata (Startup picture stay xx second).

Advanced setting

Permette di eseguire una copia di backup del CMOS prima di impostare la protezione sul CMOS

stesso. Attivando l’opzione Anti I/O operation, inoltre, è possibile prevenire attacchi di pirateria

che mirano a danneggiare i dati sull’hard disk sfruttando l’avvio da periferiche I/O.

Buffer data management

Nella modalità protetta, tutti i dati che subiscono delle modifiche vengono salvati in un buffer.

Salvare (Save buffer data)tali modifiche del buffer, equivale a salvare i dati in maniera permanente:

si ottiene lo stesso risultato salvando i dati con il comando CTRL + S. Eliminare (Clear buffer data) i

dati dal buffer, equivale a effettuare un ripristino: si ottiene lo stesso risultato con il comando CTRL

+ R.

Gestione del buffer

Il buffer è uno spazio su hard disk che la scheda utilizza per fare la copia dei file protetti, solo quando

questi vengono modificati. Di default, il buffer viene creato nella partizione protetta ma è possibile

specificare una diversa partizione all’interno della quale effettuare il backup. Spostando il buffer su una

diversa partizione o su un altro disco non ci sono limiti sulla dimensioni che il buffer stesso può assumere e

viene garantita una copia di backup nel caso di danneggiamento del disco protetto.

Per specificare la posizione del buffer è necessario avviare il programma setbuf.exe (scaricabile

direttamente da internet: www.incomedia.it/recoverycard) e selezionare la voce desiderata per l’opzione

Buffer in partition. Questa operazione comporta il ripristino automatico dei dati.

www.incomedia.it/recoverycard

10

3.1 UTILIZZO DELLA SCHEDA INCOMEDIA RECOVERY CARD

3.1.1 La finestra Hotkeys Menu

Dopo aver installato la scheda Incomedia Recovery Card, all’avvio del computer, se non specificato

diversamente nella finestra Advanced Setting, viene visualizzata la finestra Hotkeys Menu che si presenta

come nell’immagine seguente:

La finestra Hotkeys Menu presenta l’elenco dei tasti attraverso i quali agire per operare con la scheda

Incomedia Recovery Card:

Enter: permette di lavorare in Modalità Protetta (Protected Mode). In questa modalità, tutti i

cambiamenti apportati sulle partizioni protette vengono mantenuti.

CTRL + W: permette di lavorare in Modalità Aperta (Open Mode). In questa modalità la scheda è

disabilitata e possono essere apportate modifiche. Al riavvio successivo, viene automaticamente

reimpostata la Modalità Protetta.

CTRL + R: permette di lavorare in Modalità Protetta effettuando prima il ripristino (Recovery) delle

partizioni protette.

CTRL + S: permette di procedere al salvataggio di tutte le modifiche apportate sulle partizioni

protette dall’ultimo salvataggio effettuato.

HOME: permette di richiamare la finestra Installation Menu al fine di ridefinire i parametri di

funzionamento della scheda Incomedia Recovery Card.

Questa finestra viene visualizzata per il tempo impostato attraverso l’opzione Startup picture stay xx

second della finestra Advanced setting. Se si desidera bloccare la visualizzazione della finestra per

operare con maggior calma è sufficiente utilizzare la barra spaziatrice.

www.incomedia.it/recoverycard

11

4.1 CONSIGLI PER UN CORRETTO UTILIZZO DELLA SCHEDA

Come specificato, la scheda Incomedia Recovery Card consente di proteggere una o più partizioni di un

computer in modo da rendere possibile un loro rapido ripristino alla configurazione ottimale.

Per impiegare al meglio la scheda, dunque, è necessario partizionare il proprio sistema in maniera

opportuna attraverso l’impiego del comando fdisk o di appositi software disponibili sul mercato.

Nella maggior parte dei casi, la configurazione ottimale del computer prevede:

la creazione di una partizione primaria (C:), sulla quale installare il sistema operativo e i software

regolarmente acquistati, e di una o due partizioni logiche da utilizzare per il salvataggio dei dati.

la protezione attraverso la scheda Incomedia Recovery Card della partizione primaria.

Occorre, inoltre, ricordare che mentre la maggior parte dei software consentono di specificare in quale

cartella e su quale disco effettuare il salvataggio dei documenti generati, altri programmi li salvano

internamente. Microsoft Outlook e Microsoft Outlook Express, per esempio, salvano internamente le email. Per non perdere tutto l’archivio delle e-mail inviate e ricevute al primo ripristino effettuato con la

scheda Incomedia Recovery Card, è dunque necessario fare in modo che i messaggi non vengano salvati in

una cartella di una partizione protetta.

Per specificare la cartella per il salvataggio delle e-mail, con Microsoft Outlook è necessario attenersi alla

seguente procedura:

-

Dal menu Strumenti scegliere la voce Opzioni in modo da visualizzare la relativa finestra.

-

Aprire la sezione Configurazione della posta e, nell’omonima sezione, cliccare sul pulsante File di

dati… e impostare una cartella presente su una partizione non protetta.

Se, invece, come programma di posta elettronica si utilizza Microsoft Outlook Express, occorre agire nel

seguente modo:

-

Dal menu Strumenti scegliere la voce Opzioni in modo da visualizzare la relativa finestra.

-

Aprire la sezione Manutenzione e cliccare sul pulsante Archivia cartella posto a seguito della dicitura

“Per modificare la posizione dell’archivio messaggi, fare clic su Archivia cartella”.

-

Nella finestra richiamata, cliccare sul pulsante Cambia per modificare il percorso della cartella in cui

salvare l’archivio dei messaggi personali e specificare una cartella presente su una partizione non

protetta.

Per maggiori informazioni, fare riferimento all’help on-line dei suddetti programmi.

Attenzione

Per non perdere dati importanti, prima di eseguire il ripristino delle partizioni protette tramite la

scheda Incomedia Recovery Card è bene ricordare di:

Spostare dal desktop e dalla cartella Documenti di Windows a una cartella di una partizione non

protetta tutti i file aggiunti che non si desidera vengano eliminati.

Esportare in una cartella di una partizione non protetta i siti archiviati come Preferiti nel Browser

Internet.

Copiare in una partizione non protetta la cartella dei font in modo da non perdere quelli

eventualmente aggiunti oltre a quelli di sistema.

Maggiori informazioni sul partizionamento e sull’utilizzo del comando fdisk, sono riportate nel prossimo

capitolo della presente guida.

www.incomedia.it/recoverycard

12

5.1 COSA VUOL DIRE PARTIZIONARE?

Un disco fisso, o Hard Disk (HD), è l'unità di memoria di massa più importante di un computer ed è una

sorta di serbatoio al cui interno vengono memorizzati dati e programmi.

Prima di essere utilizzato, però, un disco fisso va partizionato e formattato.

L'operazione di partizione consente, infatti, di specificare il tipo di file system utilizzato dal disco fisso (o

da una sua parte). Qualunque sistema operativo, per poter memorizzare anche solo un byte di dati, ha

bisogno che sul disco fisso sia presente un certo tipo di file system, per cui, a priori di ogni formattazione

e installazione, ha bisogno di almeno una partizione (definita primaria).

Pertanto, in primo luogo, partizionare un disco significa creare sullo stesso uno spazio idoneo alla vita

del sistema operativo.

Usualmente, invece, si associa al termine partizionamento la semplice suddivisione virtuale del disco fisso

in parti che vengono riconosciute dal sistema operativo come settori a se stanti e, specularmente, una

partizione viene definita come "parte di un disco fisico che funziona come se fosse un'unità disco

separata fisicamente".

In realtà si possono identificare più tipi di partizione:

Partizione Primaria

Una parte del disco fisso che può contenere un sistema operativo e che

non può essere suddivisa. Questa partizione deve essere quella attiva. E'

la partizione da cui il PC può avviarsi e, in genere, è posta sempre

all'inizio dello spazio disponibile su HD.

Partizione estesa

Una partizione del disco fisso che NON può contenere il sistema

operativo ma che può essere ulteriormente divisa in partizioni logiche

(fino a 26) che verranno poi riconosciute tramite identificazione con una

lettera dalla A alla Z (se libere).

Partizione (o unità) logica

Una zona della partizione estesa a cui è stato attribuito un nome di

unità e che il sistema operativo vede come disco fisso autonomo.

Sistema Operativo

E’ il software che controlla e gestisce l’hardware e le operazioni di base, oltre che gli accessi degli

utenti e i processi che vengono eseguiti.

Con l’evoluzione del PC, si è registrata anche l’evoluzione dei sistemi operativi: così, mentre all’inizio

c’era MS-DOS con un’interfaccia testuale, gradatamente si è passati a Windows, con una più intuitiva

interfaccia grafica. Anche Windows ha avuto una costante crescita che ha portato dal primo Windows

3.x agli attuali Windows 2000/NT/XP.

File System

In un sistema operativo, è la struttura generale nell’ambito della quale vengono denominati, archiviati e

organizzati i file.

I tipi di file system sono:

-

FAT16: file system a 16 bit utilizzato da DOS e da Windows 3.x. Può gestire, al massimo, hard disk

di 4 GB.

-

FAT32: introdotto nella OSR2 di Windows 95, supporta dimensioni di cluster inferiori e volumi più

grandi rispetto alla tabella FAT16 da cui deriva, con una conseguente maggiore efficienza di

allocazione. Può gestire memorie di massa fino a 2 TB.

-

NTFS: file system utilizzato da Windows NT/2000/XP che offre livelli di prestazioni, protezione e

affidabilità nonché funzionalità avanzate non disponibili nelle precedenti versioni.

www.incomedia.it/recoverycard

13

5.2 PERCHÈ PARTIZIONARE L’HARD DISK?

In genere, i computer hanno un disco fisso che si presenta con la sola lettera C:. In questi casi il disco è un

unico blocco: ha una sola partizione primaria e nessuna partizione estesa.

Attualmente, però, gli hard disk hanno raggiunto dimensioni talmente ragguardevoli da rendere necessario

un loro frazionamento in parti più piccole. Tale frazionamento consente di ottenere due tipi di vantaggi:

- Dischi di dimensioni più piccole sono più semplici da gestire e da controllare attraverso operazioni

come la scansione per la rilevazione di errori o la deframmentazione.

- La suddivisione di un disco in più parti permette di ottenere un sistema con "comparti a tenuta

stagna". Se, per esempio, si divide l'hard disk in due parti, se ne può usare una per il sistema

operativo e i programmi e la seconda per il backup dei lavori importanti. In questo modo, i dati più

importanti risiedono su una sezione del disco a loro dedicata e questo significa che un'eventuale

formattazione o un qualsiasi danno del sistema operativo non influiranno minimamente su di essi.

Definire il tipo e il numero di partizioni in cui suddividere l'hard disk non è sempre così intuitivo. Fra gli

elementi principali da prendere in considerazione ci sono:

- il tipo e il numero di sistemi operativi installati;

- lo spazio da riservare ai sistemi operativi e ai programmi;

- lo spazio da riservare ai dati;

- lo spazio da riservare ai file di swap;

- il livello di sicurezza e/o di performance;

- la modalità di gestione delle partizioni dei rispettivi sistemi operativi.

E' necessario valutare con attenzione questi fattori perchè modificare le dimensioni delle partizioni in un

secondo momento è un'operazione abbastanza critica.

Un buon compromesso è, come si accennava in precedenza, quello di dividere il disco in 2/3 partizioni:

- una partizione primaria, per il sistema operativo e i software;

- una o due unità logiche sulla partizione estesa, per l'archiviazione dei dati.

Deframmentazione

La registrazione di un file su hard disk comporta la sua suddivisione, in base al file system, in parti dette

cluster. Se lo spazio contiguo presente su disco non è sufficiente per contenere tutti i cluster di un file,

questi vengono registrati negli spazi liberi sparsi sul disco rigido. Tale frammentazione dei cluster

comporta un rallentamento nelle fasi di lettura e registrazione dei file.

La deframmentazione è, quindi, un processo di riscrittura delle diverse parti di un file su settori contigui

di un disco rigido al fine di aumentare la velocità di accesso e recupero dei dati.

Scansione

La scansione è un processo attraverso il quale vengono ricercati eventuali errori nel file system e settori

danneggiati sul disco rigido.

www.incomedia.it/recoverycard

14

5.3 CREARE UNA PARTIZIONE CON FDISK

5.3.1 Operazioni preliminari

FDISK è un programma presente fin dal vecchio sistema MS-DOS e, pertanto, ha un'interfaccia poco

intuitiva (soprattutto a confronto dei più recenti tool visuali) ma è uno strumento semplice e gratuito.

Attenzione

L'uso improprio di FDISK può portare alla completa distruzione di tutti i dati presenti sull'hard disk. E'

necessario dunque procedere con estrema cautela e creare preventivamente una copia di backup dei

file importanti su un supporto esterno.

Prima di procedere è consigliabile tenere pronto o creare un floppy di avvio, attenendosi alla seguente

procedura:

- Aprire Pannello di Controllo/Installazione Applicazioni/Disco di ripristino/Crea Disco (Le voci possono

essere diverse per Windows 2000/XP).

- Mettere il CD Rom di installazione del sistema operativo e un floppy disk nei rispettivi lettori. Il floppy

verrà formattato e reso avviabile.

- Se occorre, copiare manualmente i driver del CD Rom sul floppy disk (l'operazione non viene eseguita

in automatico).

A questo punto, si dispone di tutti gli strumenti necessari per rimediare ad eventuali errori e si può

procedere.

FDISK è un comando DOS e, anche se può essere eseguito nella finestra DOS di Windows, è meglio lanciarlo

da DOS puro. Riavviare, quindi, in modalità DOS, digitare "fdisk" e premere sul tasto INVIO.

Prima della schermata principale vera e propria, viene visualizzato un messaggio testuale che chiede se

utilizzare il "Supporto per unità grandi": tale supporto è FAT32. Rispondendo "SI" a tale domanda, FAT32

viene attivata e le successive partizioni create saranno in FAT32. Bisogna tener presente che, di norma,

FDISK non attiva FAT32 su partizioni inferiori a 512 MB.

Si arriva, così, al menu principale di FDISK.

Nei menu e nei sotto-menu di FDISK di opera nel seguente modo:

- ESC: per annullare l'operazione e tornare al menu precedente o direttamente al DOS (o Windows).

- INVIO: per confermare la scelta fatta.

Perchè le eventuali modifiche apportate siano rese effettive, sarà poi necessario riavviare il PC premendo

Control+Alt+Canc o premendo il tasto RESET.

Il menu principale di FDISK, in genere, presenta 4 voci:

1. Crea partizione o Unità logica DOS

2. Imposta partizione attiva

3. Elimina partizione o unità logica DOS

4. Visualizza informazioni sulla partizione

Se viene proposta una quinta voce, "Cambia unità disco", significa che sul PC è installato più di un hard

disk (fisico) ed è possibile, quindi, scegliere su quale lavorare.

Software per partizionare

In commercio sono disponibili diversi software utili per partizionare il disco fisso: uno dei software più

utilizzati per la gestione delle partizioni è PowerQuest Partition Magic. Questo programma consente di

creare una partizione sull’hard disk, di eliminare una partizione, di copiarla da un’altra parte (per

esempio su un altro hard disk), di formattare una partizione e di installarvi un sistema operativo.

www.incomedia.it/recoverycard

15

5.3.2 Eliminazione di una partizione attiva esistente

Per avere un quadro della situazione attuale delle partizioni sul PC, scegliere la voce 4 “Visualizza

informazioni sulla partizione” del menu principale di FDISK e confermare premendo INVIO.

Dalla schermata che viene visualizzata si apprenderà, nella maggior parte dei casi, che l'hard disk

presenta un'unica partizione, C: ovvero la partizione Dos primaria, pari a un tot di GB con una

compressione FAT16 o FAT32, usato per intero (100%), cioè priva di spazio libero per impostare ulteriori

partizioni. Se esiste una partizione estesa contenente unità logiche, un messaggio chiede se visualizzare

anche le informazioni circa il contenuto della partizione estesa.

Dal momento che l'obiettivo è di arrivare ad aver 2 partizioni, è necessario eliminare questa partizione al

fine di poter rendere completamente vergine l'hard disk e poter ripartire nella definizione delle partizioni.

Ovviamente, l'eliminazione della partizione primaria, comporta la perdita dei dati (è un'operazione ancora

più drastica di FORMAT).

Per eliminare la partizione, tornare nel menu principale di FDISK premendo ESC e scegliere la voce 3

“Elimina partizione o unità logica Dos”.

Il sotto-menu richiamato dal comando “Elimina partizione o unità logica Dos” presenta 4 opzioni:

1. Elimina partizione DOS Primaria

2. Elimina partizione DOS Estesa

3. Elimina unità logiche DOS dalla partizione DOS Estesa

4. Elimina partizione non DOS

Scegliere l'opzione 1 “Elimina partizione DOS Primaria” e confermare anche ai successivi messaggi di

avvertimento di perdita dei dati.

Terminata l'operazione, una finestra avvisa che la partizione è stata eliminata e che non esiste più alcuna

partizione sull'hard disk.

5.3.3 Creazione di una nuova partizione attiva

Una volta eliminata la partizione primaria attiva, è necessario ritornare alla finestra principale di FDISK e

procedere nella creazione delle nuove partizioni desiderate.

Dal menu principale di FDISK, scegliere la voce 1 “Crea partizione o unità logica Dos”.

Il sotto-menu richiamato dal comando “Crea partizione o unità logica Dos” consente di scegliere il

tipo di partizione desiderata, proponendo le seguenti opzioni:

1. Crea partizione DOS Primaria

2. Crea partizione DOS Estesa

3. Crea unità logiche nella partizione DOS Estesa.

In genere, si procede creando prima una partizione primaria, poi una estesa e, infine, si suddivide quella

estesa in unità logiche.

Scegliere, dunque, l’opzione 1 “Crea partizione DOS Primaria” e premere INVIO. Alla domanda “Utilizzare

la dimensione massima?” rispondere “NO”. E' possibile definire quanto la partizione deve essere grande

specificando o la percentuale dello spazio residuo totale o il numero di MB. Inserito il valore desiderato, e

confermata l'operazione, la partizione viene creata.

FDISK avverte che non è impostata nessuna partizione attiva. Dalla finestra principale scegliere, quindi, la

voce 2 “Imposta partizione attiva” e indicare la partizione 1, ovvero quella appena creata. Confermata la

scelta, la partizione primaria creata diventa la partizione attiva, quella che conterrà il sistema operativo

ed eventualmente i programmi.

www.incomedia.it/recoverycard

16

5.3.4 Creazione di una nuova partizione estesa

Dopo aver creato la partizione primaria, si può procedere creando la partizione estesa. Dal menu

principale di FDISK scegliere, dunque, la voce 1 “Crea partizione o unità logica Dos” e dal sotto-menu

richiamato scegliere l’opzione 2 “Crea partizione DOS estesa”. Anche in questo caso occorre specificare le

dimensioni della partizione. Se si intende creare un'unica partizione estesa, scegliere la percentuale di

spazio residuo rimanente e confermare tutto.

A questo punto, viene visualizzata una domanda che chiede di “creare unità logiche all'interno della

partizione Dos estesa”: una partizione estesa senza unità logiche è, infatti, inutilizzabile.

Confermare la creazione delle unità logiche e, se si vuole creare un'unica unità di questo tipo, scegliere il

100% delle dimensioni della partizione estesa. Con una percentuale inferiore, ovviamente, ci sarà dello

spazio residuo da dedicare ad altre unità logiche. Nella creazione delle unità logiche occorre ricordare che

lo spazio minimo per unità è di 1 MB.

5.3.5 Riavvio del sistema

A questo punto, per rendere effettive le modifiche apportate è necessario uscire da FDISK (utilizzando

ESC) e riavviare il PC.

Attenzione

Avendo cancellato la partizione primaria pre-esistente, sul PC non c'è nulla ed è strettamente

necessario, prima di proseguire, disporre di un disco di sistema per avviare il dos.

Inserire il floppy controllando che sia presente il file FORMAT (per formattare le partizioni create) quindi

digitare il comando Control+Alt+Canc per riavviare il computer.

Una volta riavviato, è necessario entrare ancora in modalità Dos e lanciare di nuovo FDISK. Dal menu

principale, scegliere la voce 4 “Visualizza informazioni sulla partizione” per vedere com'è cambiata la

situazione delle partizioni sul PC. Se lo stato delle partizioni create corrisponde a quanto si voleva

realizzare, è possibile procedere alla formattazione delle unità.

5.3.6 Formattazione delle partizioni

Riavviare e digitare nel prompt dei comandi FORMAT C: per eseguire la formattazione della partizione Dos

Primaria.

Finito con C:, procedere con la formattazione dell'unità logica della partizione estesa, ovvero, nel nostro

caso, di D. Digitare, dunque, FORMAT D: e confermare.

Completata la formattazione, le partizioni sono pronte ed è possibile cominciare con l'installazione del

sistema operativo.

A questo punto sull'hard disk sono presenti due partizioni diverse e indipendenti: C: per il sistema

operativo e i programmi e D: per tutti gli altri file. Chiaramente la lettera associata al lettore CD Rom

sarà diventata E:.

www.incomedia.it/recoverycard

17

6.1 RISOLUZIONE PROBLEMI

Legenda:

Descrizione dettagliata del problema.

Analisi delle possibili cause.

Come risolvere il problema.

Ho dimenticato la password

Provare con la password di default: 12345678. Se non viene accettata, è necessario contattare

il distributore.

E’ come se la scheda non fosse installata

All’avvio del computer non viene visualizzata nessuna finestra relativa alla scheda Incomedia

Recovery Card ma viene subito avviato il Sistema Operativo. Anche utilizzando il tasto <Home>

(<Inizio>) la videata per l’installazione della scheda non viene visualizzata.

La scheda non è inserita correttamente.

Il CMOS non è configurato correttamente.

Si è verificata un’incompatibilità con altre schede PCI.

Controllare che la scheda sia inserita correttamente e verificare che lo slot PCI utilizzato

funzioni correttamente.

Impostare il BIOS attenendosi a quanto specificato precedentemente nel paragrafo

“Installazione hardware”.

Inserire la scheda in uno slot diverso.

www.incomedia.it/recoverycard

18

INDICE

CONDIZIONI GENERALI DI FORNITURA

PAG. 2

CAPITOLO 1

1.1

UN PROBLEMA DI SICUREZZA

PAG. 3

1.2

UN PREZIOSO ALLEATO

PAG. 5

INSTALLAZIONE DELLA SCHEDA INCOMEDIA RECOVERY CARD

PAG. 6

2.1.1

Caratteristiche

PAG. 6

2.1.2

Requisiti di sistema

PAG. 6

2.1.3

Prima dell'installazione

PAG. 6

2.1.4

Inizio dell'installazione

PAG. 7

2.1.5

Note di funzionamento

PAG. 8

2.1.6

Definizioni delle impostazioni per l'installazione

PAG. 8

CAPITOLO 2

2.1

CAPITOLO 3

3.1

UTILIZZO DELLA SCHEDA INCOMEDIA RECOVERY CARD

PAG. 11

3.1.1

PAG. 11

La finestra Hotkeys Menu

CAPITOLO 4

4.1

CONSIGLI PER UN CORRETTO UTILIZZO DELLA SCHEDA

PAG. 12

5.1

COSA VUOL DIRE PARTIZIONARE

PAG. 13

5.2

PERCHÈ PARTIZIONARE L'HARD DISK

PAG. 14

5.3

CREARE UNA PARTIZIONE CON FDISK

PAG. 15

5.3.1

Operazioni preliminari

PAG. 15

5.3.2

Eliminazione di una partizione attiva esistente

PAG. 16

5.3.3

Creazione di una nuova partizione attiva

PAG. 16

5.3.4

Creazione di una nuova partizione estesa

PAG. 17

5.3.5

Riavvio del sistema operativo

PAG. 17

5.3.6

Formattazione delle partizioni

PAG. 17

CAPITOLO 5

CAPITOLO 6

6.1

RISOLUZIONE PROBLEMI

www.incomedia.it/recoverycard

PAG. 18

19