SISTEMI DI ELABORAZIONE DELLE INFORMAZIONI

Le reti di calcolatori

Prof. Andrea Borghesan

http://venus.unive.it/borg

[email protected]

Ricevimento:

martedì, 12.00-13.30. Dipartimento di Matematica

Modalità esame: scritto + tesina facoltativa

1

TERMINOLOGIA

Account

Sistema operativo di rete

Amministratore di rete

Gruppo

Amministrazione centralizzata

Local Area Network (LAN: rete locale)

Server

Risorse di rete

Rete paritetica

Client

Client/Server

Richiesta-risposta

rete metropolitana)

Wide Area Network (WAN: rete

geografica)

Network Interface Card (NIC: scheda

di interfaccia con la rete)

Condivisione

Protocollo di rete

Condivisione di dispositivi

Rete basata su server

Controller di dominio

Dispositivo collegato localmente

Dispositivo periferico

Ftp

2

Metropolitan Area Network (MAN:

Dns

Rete ibrida

Dispositivo periferico

Tcp/ip

Http

Le Reti di calcolatori

La rete è un collegamento tra due o più computer (detti nodi) che

condividono delle risorse.

I nodi sono:

Interconnessi: in grado di scambiare informazioni attraverso

svariati mezzi di trasmissione (cavi di rame, canali radio, ecc ..)

Autonomi: nessun calcolatore dipende totalmente da un altro

calcolatore

Nella rete, i computer comunicano utilizzando dei protocolli di

comunicazione: insieme di regole e convenzioni (linguaggio) .

3

SISTEMI OPERATIVI DI RETE

I primi sistemi operativi non erano pensati per comunicare/scambiare dati in

rete. Bisognava dunque installare dei pacchetti/software aggiuntivi, tali

funzionalità aggiuntive (LAN Manager–Microsoft) “espandevano/potenziavano”

il sistema operativo (OS) e lo faceva diventare un sistema operativo di rete

(NOS)

In ogni computer doveva essere installato il software per la comunicazione in

rete

I veri NOS riescono a gestire sia le attività dei singoli calcolatori sia le

comunicazioni in rete (NetWare, dalla famigliaWindows NT a windows7).

I sistemi operativi di rete richiedono molta potenza di elaborazione, tale potenza

si ottiene da una configurazione HW/SW, chiamata processo di multitasking

4

MULTITASKING

Consente al SO di avviare numerosi processi, quindi può controllare contemporaneamente

più attività. Il multitasking è in grado di supportare tanti processi quante sono le CPU, ma

nei computer che ne hanno una sola ciò viene effettuato con una tecnica detta partizione di

tempo.

La partizione di tempo è una divisione dei cicli macchina della CPU tra molteplici attività o

task; questo si fa assegnando a ciascuna attività una parte dei cicli di elaborazione, e

successivamente interrompendo quell’attività per attivare la successiva. Ciò si ripete finché

tutte le attività sono terminate.

Esistono 2 tipi di multitasking:

•A sospensione: il SO controlla quali processi possono accedere alla CPU e per quanto

tempo. Quando la partizione di tempo assegnata si è esaurita, il processo in corso viene

fermato e il task successivo ottiene il suo tempo per l’elaborazione. Un NOS ad alte

prestazioni si serve di questo tipo di multitasking.

•Cooperativo: il SO non può fermare il processo. Quando il processo ha il controllo della

CPU, lo tiene fino a quando non è terminato.

5

Funzioni di una Rete

Condivisione di risorse: dati, programmi, hardware utilizzati

dagli utenti a prescindere dalla collocazione fisica

Accesso ad informazioni e servizi remoti: permette la

consultazioni di giornali in rete, sportelli bancari elettronici, ecc..

Mezzo di comunicazione: permette di spedire e ricevere

messaggi di posta elettronica, partecipare a video conferenze, ecc..

Supporto all’affidabilità del sistema: duplicare informazioni

su più calcolatori, distribuire l’elaborazione di dati su più

calcolatori, ecc..

6

Classificazione delle reti

Esistono numerose tipologie di rete, si caratterizzano per:

Modalità di collegamento

Modalità di gestione dei pacchetti (informazioni)

Estensione geografica

Canale trasmissivo

7

Classificazione delle reti

Modalità di collegamento

Reti Broadcast: unico mezzo di comunicazione condiviso tra tutti

i nodi della rete

N1

N2

N3

N4

Mezzo di comunicazione

Si accede al mezzo di comunicazione tramite un protocollo che

coordina la gestione dei conflitti

Il mittente invia un messaggio contenente l’indirizzo del destinatario

Il messaggio raggiunge tutti i nodi che leggono l’indirizzo del

destinatario

Il destinatario recepisce il messaggio e gli altri nodi lo ignorano

8

Classificazione delle reti

Modalità di collegamento

Reti punto-a-punto (point-to-point): costituite da molte

linee di comunicazione, ognuna delle quali connette 2 nodi

Idealmente si vorrebbe connettere ogni coppia di nodi

In pratica si connettono solo alcune coppie di nodi

N1

N3

N4

N2

N5

I messaggi seguono un determinato percorso per giungere a

9

destinazione

Classificazione delle reti

Modalità di gestione dei percorsi

Reti punto-a-punto (point-to-point) si suddividono in:

Commutazione di circuito, le risorse fisiche rimangono impegnate

durante tutta la comunicazione

Si stabilisce un percorso mittente-destinatario detto circuito

I dati seguono sempre lo stesso percorso

Commutazione a pacchetto, non richiede di impegnare la risorsa

fisica durante tutta la comunicazione

Il mittente suddivide il messaggio in pacchetti

I pacchetti sono inoltrati in modi indipendente (possono seguire percorsi differenti,

arrivare in ordine sparso)

10

Classificazione delle reti

Estensione geografica

11

Distanza

computer

Luogo fisico

Tipologia di rete

1 Mt

scrivania

PAN, Personal Area Netwok

10 Mt

stanza

LAN, Local Area Network

100 Mt

Edificio

LAN, Local Area Network

1 Km

campus

CAN, Campus Area Network

10 Km

città

MAN, Metropolitan Area

Network

100 Km

nazione

WAN, Wide Area Network

1000 Km

continente

WAN, Wide Area Network

10000 Km

pianeta

Internet

Classificazione delle reti

Canale trasmissivo

Doppino telefonico (Modem, ADSL): coppia di fili di rame

utilizzato per scambiare informazioni

Wireless (reti senza fili): utilizza principalmente onde radio a

bassa potenza, in taluni casi radiazione infrarossa o laser

Fibre ottiche: filamenti di materiali vetrosi o polimerici. I

filamenti conducono la luce

Parabola (rete satellitare): utilizza connessioni satellitari

bidirezionali (non stiamo parlando del segnale televisivo

proveniente dal satellite, monodirezionale)

12

Doppino telefonico

non schermato 1/2

CARATTERISTICHE:

Definito in 5 categorie (con più coppie di fili e torsioni)

CAT1 è adatto per le comunicazioni vocali

CAT3 ha velocità di trasferimento fino a 10Mbps (minimo per le reti

moderne)

CAT4: 16 Mbps

CAT5 ha velocità fino a 100 Mbps

Connesso tra la NIC di ogni host e il pannello di raccordo della rete, che

a sua volta connesso a un hub, per mezzo di connettori RJ-45

RJ45, connettore per supporti a 8 fili; collega una linea telefonica da

una presa al modem o al telefono

13

Doppino telefonico

non schermato 2/2

IL SUO UTILIZZO IN UNA ETHERNET 10BaseT:

Si usano cavi da CAT3 a CAT5 e connettori RJ-45

Questa topologia di rete supporta velocità da 10 a 100Mbps

Può trasmettere fino a una distanza 100 metri

Questa topologia è molto diffusa, perché supportata da molte piattaforme

Supporti poco costosi, pochi problemi per il cablaggio della rete

DIFETTI:

14

Interferenze elettromagnetiche (diafonia)

È privo di schermatura, allora è facile alle intercettazioni.

Abbassamento dell’intensità del segnale sulla distanza

Cavo coassiale

IL SUO UTILIZZO IN UNA ETHERNET 10BaseT:

Primo tipo di cavo per connettere i calcolatori a una rete, ancora utilizzato

Dentro ha un filo centrale conduttore di rame. Il conduttore centrale è

ricoperto da un isolante, attorniato da un altro conduttore messo a terra, che

isola da interferenze.

Può trasmettere a 10 Mbps

La distanza va da 185 a 500 metri

Le specifiche che separano i cavi coassiali sono l’impedenza (Ώ) e lo spessore

del cavo

Le due categorie principali di cavi coassiali sono:

• Thinnet o RG-58 (da Thin Ethernet);

• Thicknet (da Thick Ethernet).

15

Fibra Ottica

Copre lunghe distanze circa 2 km

Immune da interferenze e intercettazioni

Conduttore centrale in vetro rivestito, più un’altra guaina protettiva

esterna.

I dati sono inviati da un LED, che manda impulsi luminosi al centro della

fibra; un fotodiodo riceve il segnale e converte gli impulsi luminosi in

segnale elettrico.

Velocità va da 100 Mbps a 2Gbps

DIFETTI:

Rigido, allora difficile da installare

Costoso, per ridurre i costi lo si usa in dorsali di rete o in aree con

interferenze

16

Reti Paritetiche

VANTAGGI

SVANTAGGI

Relazione di pari importanza tra

Gli utenti potrebbero ritrovarsi a

computer

Ciascun utente è amministratore di

rete

ricordare tante password quante

sono le risorse condivise

Si blocca se ci sono troppi utenti

Facili da installare e configurare

Bisogna effettuare backup individuali

Non è costosa

su

ciascuna

macchina,

per

proteggere tutti i dati condivisi

Quando qualcuno accede alle risorse

condivise, la macchina su cui tali

risorse risiedono subisce un calo di

prestazioni

Non serve alcuna attrezzatura o

server

Non è necessario avere un impiegato

con

mansioni

administrator

17

da

system

Reti Client/Server

PREGI

DIFETTI

I server sono progettati

Costi aggiuntivi

per

gestire velocemente più richieste

di risorse condivise

Sicurezza fisica: verifica account

utente e password

Gli utenti sono tenuti a ricordare

una sola password di accesso alla

rete

Più semplice esecuzione di

operazione

di

backup

e

manutenzione di risorse dati

18

Serve un system administrator (a

volte anche uno staff di esperti)

per gestire il complesso software

per i/il server

Se il server si blocca gli utenti non

possono neppure accedere alla

rete, rendendo quindi la rete

inutilizzabile

Esempio tipico di una LAN

Rete cablata, utilizza modalità broadcast

Topologia a stella (tra le più diffuse)

N3

N1

SWITCH

N4

N2

Switch: dispositivo che inoltra i messaggi dal mittente al destinatario

Reti wireless: utilizzano le modalità broadcast

Access point gestisce la comunicazione tra i nodi della rete e

successivamente li connette alla rete principale

19

Esempio tipico di una WAN

Rete cablata, utilizza modalità broadcast

N4

Topologia a stella (tra le più diffuse)

R

N1

S

N2

N3

G

S

N4

G

N4

R

G

S

N4

Router: nodi della rete che smistano pacchetti verso altre reti

N1, N2.., Nodi o Host: sono destinati ad eseguire applicazioni degli utenti

Gateway: router di confine che collegano una rete locale ad una rete

geografica e assicurano compatibilità/validità dei pacchetti

20

Componenti di una rete

Tra i dispositivi che possono servire a creare, segmentare, unire e

migliorare una rete troviamo:

Adattatori

Ripetitori

Amplificatori

Bridge

Router

Gateway

21

Adattatori o Network Interface Card

La scheda adattatrice o NIC ( Network Interface Card ) è l’elemento che

connette fisicamente un computer alla rete.

Gli adattatori Plug and Play possono:

configurarsi da sé

Oppure se non si possiede un adattatore Plug and Play:

occorre configurare il livello di Interrupt Request Line ( IRQ) e l’indirizzo

Input/Output ( I/O ).

Sia l’IRQ che l’indirizzo I/O devono essere configurati in modo appropriato,

perché la scheda di rete possa funzionare correttamente

22

RIPETITORI E AMPLIFICATORI

Per neutralizzare il deterioramento del segnale su una rete si possono utilizzare

ripetitori o amplificatori, che identificano il segnale che vi passa attraverso.

RIPETITORI, usati nelle reti insieme a schemi di segnalazione digitale per

combattere l’attenuazione di segnale. Quando un ripetitore riceve una

trasmissione in entrata in banda base attenuata, ripulisce il segnale, lo

rinforza e lo passa al segmento successivo.

AMPLIFICATORI, servono ad aumentare le distanze di

trasmissione su reti che utilizzano segnali analogici, ovvero per la

trasmissione di banda larga. I segnali analogici possono trasferire

contemporaneamente sia la voce sia i dati, il filo è diviso in molteplici

canali, per poter trasmettere diverse frequenze nello stesso momento.

23

HUB o SWITCH

Esistono tre tipi di hub:

PASSIVI, non hanno bisogno di alimentazione elettrica e si comportano

solo come punto di collegamento fisico

ATTIVI, richiedono alimentazione elettrica, che serve per rinforzare i

segnali che vi passano attraverso

INTELLIGENTI,

possono

l’instradamento del traffico

24

fornire

servizi

come

ad

esempio

BRIDGE (o ponte)

Leggono l’indirizzo MAC della destinazione assegnata da ciascun pacchetto dati

in entrata e esaminano le “bridging tables” per determinare dove devono

inoltrare/spedire il pacchetto.

VANTAGGI:

Possono connettere segmenti che usano vari tipi di supporto

SVANTAGGI:

Non possono connettere reti che usano differenti schemi di accesso ai

supporti

25

ROUTER (o instradatore)

Confronta l’indirizzo di rete del pacchetto con le voci della tabella di instradamento se

trova una corrispondenza, invia il pacchetto sul percorso individuato. Si tratta di

terminali con più schede di rete ciascuna collegata ad una rete differente. Quindi, nella

configurazione più semplice, il router deve solo "guardare" su quale rete si trova un

computer per fargli arrivare i datagrammi da parte del mittente

Esistono due tipi di dispositivi di instradamento:

•Router statici, la tabella di routing è inserita

manualmente dall'amministratore (utilizzabile

per piccole reti)

•Router dinamici, costruisce da solo la tabella

di routing in funzione delle informazioni ricevute

(attraverso i protocolli di routing)

26

VANTAGGI ROUTER

SVANTAGGI ROUTER

Aiutano a diminuire la congestione in

Più costosi

27

rete

Rendono più affidabile il recapito dei

dati

Sono in grado di selezionare un

percorso alternativo per il pacchetto,

se quello predefinito è fuori uso

Sono superiori ai bridge per quanto

riguarda la capacità di filtrare e

dirigere i pacchetti di dati attraverso

la rete

Può collegare molte reti piccole

posto che i protocolli impiegati siano

instradabili (siano in grado di operare

al di fuori della sua stessa sottorete)

Più difficili da gestire rispetto ai

ripetitori

Router

dinamici

possono

aggiungere un traffico eccessivo

alla rete

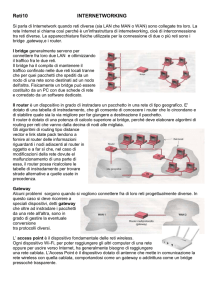

GATEWAY

Termine generico che indica il servizio di inoltro dei pacchetti verso l'esterno,

permette la comunicazione tra due o più segmenti di rete. Funzionamento:

Funzionamento: un computer connesso alla rete locale confronta, i primi bit

dell'indirizzo di destinazione dei dati da inviare, con quelli del proprio

indirizzo:

se corrispondono, significa che il computer di destinazione è sulla stessa rete

locale;

se invece non corrispondono, il computer d'origine invia i dati

al gateway predefinito, il quale si occuperà del loro successivo instradamento

verso la rete remota di destinazione

SVANTAGGI

Difficili da installare e configurare

Più costosi rispetto agli altri dispositivi di connessione

A causa del processo di traduzione possono essere più lenti dei router

28

TOPOLOGIE DI RETE

Una topologia di rete è la rappresentazione più intuitiva di una rete di

telecomunicazioni. Una topologia di rete rappresenta un modello

geometrico (grafo) i cui elementi costitutivi sono i nodi e i rami.

Esistono varie topologie:

Bus

Anello

Stella

Maglia

Ibridi:

Stella-bus

Maglia ibrida

29

BUS

VANTAGGI

30

•

Sistema più rapido e semplice per

installare una rete

•

Più facile da configurare

•

Buon sistema per mettere in piedi una

rete provvisoria in poco tempo

•

È la scelta migliore per reti di piccole

dimensioni

SVANTAGGI

•

Un difetto di funzionamento nella

dorsale del bus può compromettere

l’operatività di tutta la rete

ANELLO

VANTAGGI

31

SVANTAGGI

•

Il gettone garantisce equa opportunità di

accedere al supporto e quindi di trasmettere

i propri dati

•

Un computer può inviare i propri dati

solamente quando è in possesso del

gettone

•

Ciascun computer è in grado di

ritrasmettere qualunque pacchetto di dati

che ha ricevuto e che è indirizzato ad altre

stazioni sull’anello

•

Un difetto di funzionamento su una

stazione può compromettere l’intera rete

•

Bisogna disattivare temporaneamente

tutta la rete se in una qualsiasi parte della

rete sono necessarie operazioni di

manutenzione o riconfigurazione

•

Elimina la necessità di ripetitori

•

È facile da installare e configurare e richiede

pochissimo hardware

STELLA

VANTAGGI

32

•

un difetto nel funzionamento di una

stazione non compromette l’intera rete

•

È più semplice localizzare cavi rotti e

altri guasti

•

L’hub centralizzato rende più semplice

l’aggiunta di nuovi computer o la

riconfigurazione della rete

SVANTAGGI

•

Se due stazioni emettono segnali in direzione

dello hub contemporaneamente nessuna delle

due trasmissioni avrà successo e ciascuno dei

due computer dovrà aspettare un periodo

casuale di tempo prima di tentare

nuovamente l’accesso al supporto

•

Utilizza molti cavi

•

L’hub centrale gestisce la maggior parte delle

funzioni per questo un suo guasto fa cessare

l’attività di tutta la rete

MAGLIA

VANTAGGI

•

•

33

SVANTAGGI

Il sistema è abile nello “schivare” i guasti,

ridondante nelle connessioni

•

Quantità di cavi in rete maggiore

•

Più costoso

Un singolo cavo rotto non interrompe le

comunicazioni in rete perché ogni

computer dispone di diversi percorsi

possibili

•

Molto difficile da installare

STELLA-BUS

VANTAGGI

34

•

Non basta un guasto in un singolo

computer o segmento per inattivare

l’intera rete

•

Se si rompe un singolo hub, solo i

computer connessi a tale hub non

possono comunicare sulla rete

MAGLIA IBRIDA

VANTAGGI

35

•

Maglie esistono solo su una parte della

rete

•

Assicura una certa tolleranza ai guasti

tra i server

•

Costa meno di una rete a maglia

completa

SVANTAGGI

•

Non è a prova di guasto (anche se in

verità nessuna rete lo è…)

Stratificazione protocollare

(Protocol “Layering”)

Le reti sono complesse!

Molti elementi:

host

router

link fisici dalle

caratteristiche diverse

applicazioni

protocolli

hardware, software

36

Domanda:

Come organizzare la struttura

della rete?

Modello a livelli

Le reti di calcolatori sono organizzate secondo una pila di livelli

37

(detta anche strati), tali livelli semplificano il compito ai

programmatori delle applicazioni

Ciascun livello offre servizi per il livello soprastante

Ciascun livello utilizza servizi offerti dal livello sottostante

Ogni livello dialoga con un pari livello (detto anche peer) ma su

nodi differenti per realizzare i servizi di competenza

Il protocollo di comunicazione fornisce le regole per lo

scambio di informazioni tra peer dello stesso livello

Unità dati del livello N: formato pacchetti utilizzato dai peer di

livello N

Servizio postale: una prospettiva diversa

Sorgente

Destinazione

Lettera (mittente)

Lettera (cons. a dest.)

Controllo destinazione

(consegna a corriere)

Controllo destinazione

(riceve da corriere)

Corriere

Corriere (consegna)

Trasporto (aereo, treno...)

Strati: ogni strato implementa un servizio

Mediante funzionalità interne

Usando i servizi messi a disposizione dagli strati inferiori

38

Perché la stratificazione?

I sistemi sono complessi:

La stratificazione permette una più facile organizzazione e

individuazione delle funzionalità

La modularità facilita la manutenzione e la modifica dei

sistemi

La modifica dell’implementazione dei servizi resi da uno strato

è trasparente (non si modifica l’interfaccia)

Esempio, cambiare il corriere non altera il funzionamento

complessivo del servizio postale

39

La stratificazione di Internet

application: scambio messaggi nelle applicazioni di

40

application

rete

ftp, smtp, http

transport

transport: trasferimento segmento dati end-to-end

tcp, udp

network: trasferimento di datagrammi da sorgente a network

destinazione (host-to-host)

ip, routing protocols

link

link: trasferimento di frame tra elementi di rete

adiacenti

ppp, ethernet

physical

physical: bit “sul cavo”

Protocollo TCP/IP

Livello Physical

Trasmette e riceve un flusso di bit attraverso una determinata

linea di comunicazione

Il principale problema affrontato a questo livello riguarda la

codifica dei bit per la trasmissione su:

Doppino telefonico

Fibra ottica

Canale radio

Trasmissione caratterizzata da 3 parametri:

Velocità di trasmissione

Tasso di errore

Ritardo di propagazione

41

Protocollo TCP/IP

Livello Data-link

Trasferisce un frame tra due nodi direttamente collegati da una linea di

42

comunicazione

Scheda di rete è identificata da un indirizzo MAC (Media Access Control),

ovvero un identificativo di 48 bit scritto permanentemente sulla ROM (ad es.

01:23:45:67:89:ab)

Quando il livello di rete deve spedire un datagramma:

il livello data-link crea un pacchetto (frame) definito dal datagramma e

dall’indirizzo MAC di destinazione

invia il frame a livello fisico

Quando un frame arriva al livello di data-link:

Confronta il proprio indirizzo MAC con quello contenuto nel frame

Estrae dal frame il datagramma originario e lo invia al livello di rete

Si occupa dei problemi riguardanti il mezzo fisico e il coordinamento

dell’accesso al mezzo condiviso

Protocollo TCP/IP

Livello di Network

Trasferisce un datagramma tra due nodi della rete connessi da un percorso

43

(problema dell’instradamento)

Nodi della rete identificati mediante gli indirizzi IP (Internet Protocol),

ovvero un identificativo di 32 bit scritto in un file di configurazione del sistema

operativo (ad es. 127.0.0.1, localhost)

Quando il livello di trasporto deve spedire un segmento:

il livello rete crea un datagramma con il segmento, l’indirizzo IP del

mittente e l’indirizzo IP del destinatario

Se l’indirizzo IP appartiene alla rete locale, il pacchetto è spedito al nodo di

destinazione, altrimenti è spedito al router della rete. Le spedizioni

avvengono passando il datagramma al livello data-link.

Quando il datagramma arriva al livello di rete:

Il router utilizza una tabella di instradamento

Il nodo di destinazione riconosce il proprio indirizzo IP

Estrae il segmento originario e lo recapita al livello di trasporto

Protocollo TCP/IP

Livello diTrasport

Trasferisce un segmento tra due processi applicativi in esecuzioni

su due nodi della rete (problema dello smistamento)

Il processo applicativo è identificato mediante un numero di porta,

ovvero un identificativo di 16 bit

Affinché un processo possa accedere alla rete deve richiedere la

creazione di un canale di comunicazione (detto anche socket) al

quale è associata una porta

UDP (User Datagram Protocol): non garantisce che i dati

arrivino al destinatario

TCP (Trasfer Control Protocol): garantisce la consegna dei

44

dati nell’ordine di spedizione

Protocollo TCP/IP

Livello di Application

Ciascuna applicazione si avvale di specifici protocolli per:

la struttura e il significato dei messaggi scambiati

le regole secondo cui il processo invia e riceve messaggi

Comprende le applicazioni che fanno uso della rete attraverso i

servizi offerti dal livello di trasporto (ad es. i browser)

Protocolli di comunicazione più diffusi:

HTTP (servizio web)

FTP (servizio per il trasferimento di file)

TELNET/SSH (servizio per l’uso di terminali remoti)

SMTP (servizio di posta elettronica)

45