Solo quello che ti interessa | Codici e macchine - Altri codici della II Guerra Mondiale

Copyright admin [email protected]

http://www.belloma.it/codici-e-macchine-altri-codici-della-ii-guerra-mondiale/

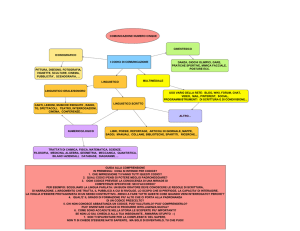

Codici e macchine - Altri codici della II Guerra

Mondiale

- Il Giappone sviluppò due sistemi di codificazione: il Porpora (per

comunicazioni diplomatiche) e il JN-25 (per comunicazioni militari). Entrambi i

cifrari erano realizzati medianti macchine e si basavano su algoritmi di

sostituzione. Gli inglesi e gli americani riuscirono a decifrarli entrambi,

contribuendo così a decidere le sorti delle prime battaglie cruciali del Pacifico (

del Mar dei Coralli e del Midway) del 1942 e l’intercettazione e l’omicidio

dell’ammiraglio Yamamoto. Il materiale ottenuto grazie all’intercettazione di

questi due cifrari si chiamava Magic.

- Gli statunitensi per la codifica dei messaggi, utilizzarono un nuovo espediente.

Venivano utilizzati come codice madre le lingue dei nativi d’America, il

Choctaw, il Comanche, il Meskwaki e soprattutto il Navajo. Per fare ciò

l’esercito statunitense collocò al fronte operatori radio appartenenti a queste

etnie, dando loro il compito di trasmettere i messaggi nelle rispettive lingue,

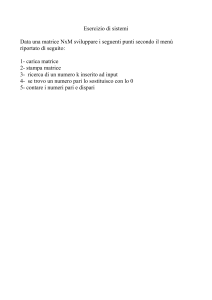

sconosciute non solo ai Giapponesi ma anche ai loro compatrioti. Il cifrario di Hill - Nel 1929 il matematico statunitense Lester S. Hill ideò, brevettò e mise in

vendita, senza successo, un nuovo sistema di cifratura che si serviva di una

combinazione d’aritmetica modulare ed algebra lineare.

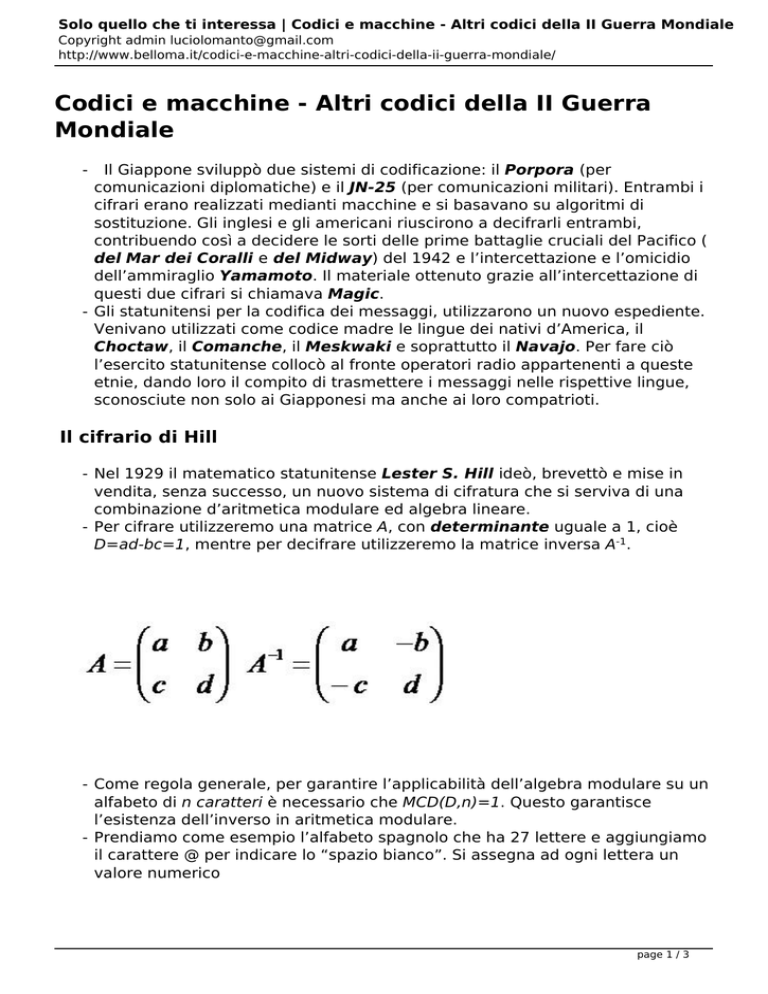

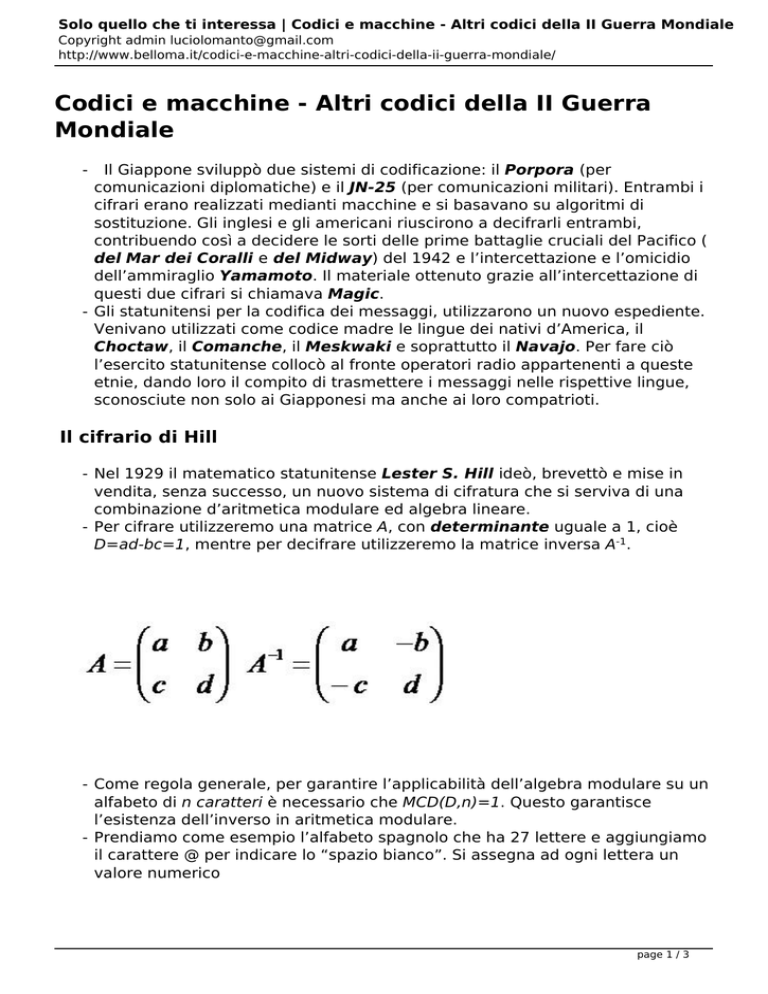

- Per cifrare utilizzeremo una matrice A, con determinante uguale a 1, cioè

D=ad-bc=1, mentre per decifrare utilizzeremo la matrice inversa A-1.

- Come regola generale, per garantire l’applicabilità dell’algebra modulare su un

alfabeto di n caratteri è necessario che MCD(D,n)=1. Questo garantisce

l’esistenza dell’inverso in aritmetica modulare.

- Prendiamo come esempio l’alfabeto spagnolo che ha 27 lettere e aggiungiamo

il carattere @ per indicare lo “spazio bianco”. Si assegna ad ogni lettera un

valore numerico

page 1 / 3

Solo quello che ti interessa | Codici e macchine - Altri codici della II Guerra Mondiale

Copyright admin [email protected]

http://www.belloma.it/codici-e-macchine-altri-codici-della-ii-guerra-mondiale/

- Per ottenere valori tra 0 e 27 si lavorerà in modulo 28.

- Per prima cosa si individua una matrice A dicifrazionecon determinate=1 e

quella di decifrazione, che sarà la sua inversa. Ad esempio (D=7-6=1)

- Supponiamo di voler codificare il messaggio “HOY”. Si raggruppano i caratteri

a coppie e poiché la parola è dispari si aggiungerà il carattere @, per tanto il

messaggio in chiaro sarà “HOY@”.

- Le loro corrispondenze numeriche secondo l’assegnazione precedente saranno

le coppie (7,15) e (25,27).

- Si moltiplica la matrice A per ogni coppia di cifre per ottenere una coppia in

modulo 28 a cui verrà assegnata la lettere cifrata corrispondente.

- Il messaggio cifrato sarà “XHVO” . Attraverso il calcolo con la matrice inversa,

otterremo il messaggio originario.

- Per aumentare la sicurezza, si potrebbero raggruppare i caratteri a gruppi di 3

page 2 / 3

Solo quello che ti interessa | Codici e macchine - Altri codici della II Guerra Mondiale

Copyright admin [email protected]

http://www.belloma.it/codici-e-macchine-altri-codici-della-ii-guerra-mondiale/

o 4. In questo caso i calcoli si farebbero con matrici 3x3 o 4x4, cosa laboriosa

se compiuta manualmente. Con i computer è possibile però operare con

matrici di ordine immenso.

- Il cifrario di Hill ha una grande debolezza: nel caso in cui il ricevente

disponga di un frammento piccolo di testo piano , si riesce a decifrare il

messaggio nella sua totalità.

- Si è dimostrato, quindi, che fino ad ora tutti questi sistemi di cifratura possono

sempre essere stati sempre “rotti”. page 3 / 3