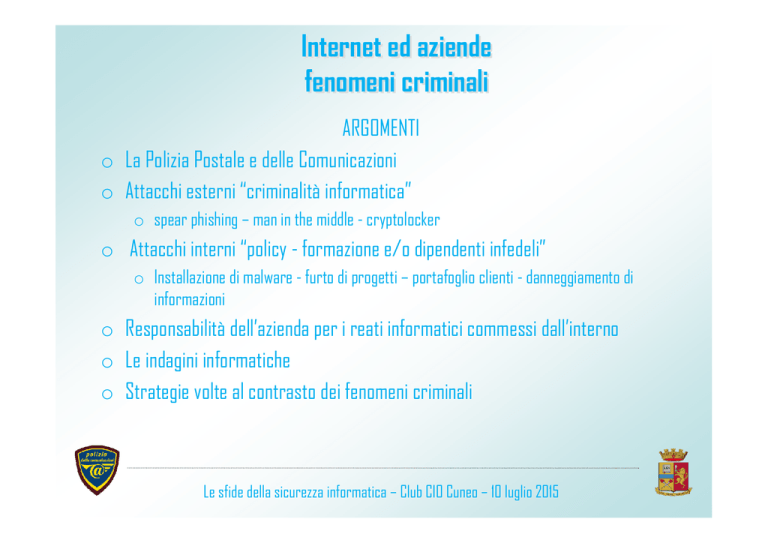

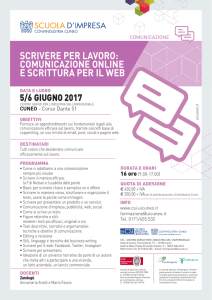

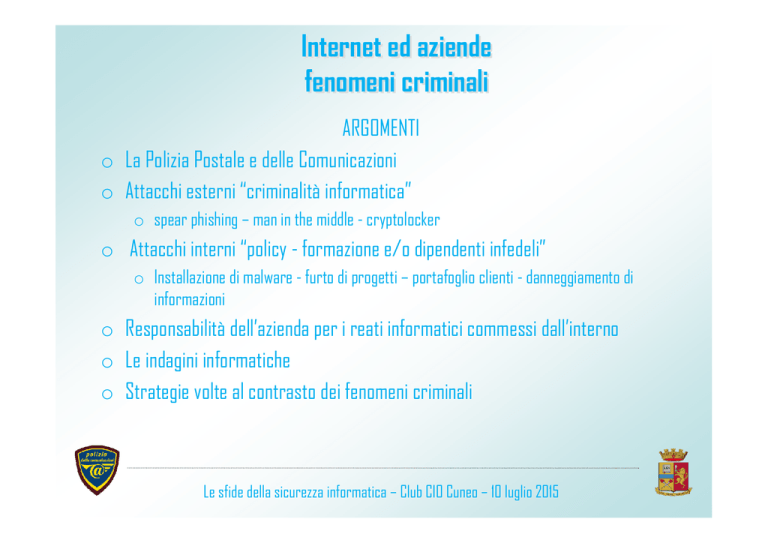

Internet ed aziende

fenomeni criminali

ARGOMENTI

o La Polizia Postale e delle Comunicazioni

o Attacchi esterni “criminalità informatica”

o spear phishing – man in the middle - cryptolocker

o Attacchi interni “policy - formazione e/o dipendenti infedeli”

o Installazione di malware - furto di progetti – portafoglio clienti - danneggiamento di

informazioni

o Responsabilità dell’azienda per i reati informatici commessi dall’interno

o Le indagini informatiche

o Strategie volte al contrasto dei fenomeni criminali

Le sfide della sicurezza informatica – Club CIO Cuneo – 10 luglio 2015

LA POLIZIA POSTALE E

DELLE COMUNICAZIONI

Servizio Centrale

20Compartimenti regionali

80 Sezioni provinciali

Le sfide della sicurezza informatica – Club CIO Cuneo – 10 luglio 2015

COMPETENZE DELLA POLIZIA POSTALE E

DELLE COMUNICAZIONI

Cyberterrorismo

Computer forensics

Controllo radio frequenze

Computer crimes

Computer related crimes

Diritto d’autore

Diffamazione in rete

Commercio elettronico

Giochi e scommesse on line (legge 266/’05)

Pedofilia on line

Protezione infrastrutture critiche

Pirateria satellitare

Reati postali e falsi filatelici

Sorveglianza del mercato (D.lgs 269/2001)

Telefonia

Collaborazione operativa con Forze di Polizia straniere (h 24 / 7)

Le sfide della sicurezza informatica – Club CIO Cuneo – 10 luglio 2015

Attacchi dall’esterno

spear phishing

Ecco come funziona | Anatomia di un ATP (advanced persistent threat)

Fonte: Wall Street Journal

Le sfide della sicurezza informatica – Club CIO Cuneo – 10 luglio 2015

Attacchi dall’esterno

Man in the middle (l’uomo nel mezzo)

Come funziona questo tipo di attacco.

Cominciamo con il dire che una comunicazione tra client e server avviene normalmente in modo sicuro e diretto

Durante questo genere di attacco, vengono meno i due presupposti che abbiamo citato sopra,

in quanto l’attaccante riuscirà a posizionarsi tra il client e il server nel seguente modo

La caratteristica di questo attacco è quella che nessuna delle due parti è in grado di accorgersi che il collegamento

che le usisce è stato compromesso. L’attacante può quindi tranquillamente intercettare tutto il traffico, replicandolo

verso una destinazione diversa dall’originale.

Le sfide della sicurezza informatica – Club CIO Cuneo – 10 luglio 2015

Attacchi dall’esterno

•

CryptoLocker (Ransomware)

•

CryptoLocker è un Trojan che ha fatto la sua comparsa alla

fine del 2013; questo virus fa parte della famiglia dei

Ransomware e colpisce i sistemi Windows, ed è

attualmente giunto alla versione 3.0;

•

Il virus cripta i dati contenuti nei dischi collegati al

computer colpito, siano essi locali o remoti, e richiede un

riscatto (ransom) al malcapitato;

•

Nella sua ultima versione, CryptoLoker ha potenziato il

sistema di criptazione dei dati, ha incluso una infezione al

file “Explorer.exe” in modo da eliminare le “copie shadow”

dei file e tenta di distribuirsi ad altri utenti sfruttando la

rubrica della vittima colpita;

In genere l’infezione colpisce via email e, tramite l’apertura di un allegato all’apparenza lecito, infetta il

computer colpito. Il pagamento del riscatto richiesto non garantisce il recupero dei dati criptati; esistono anche

alcuni siti che propongono soluzioni di recupero dati, ma quanto sono affidabili?

Le sfide della sicurezza informatica – Club CIO Cuneo – 10 luglio 2015

Attacchi dall’interno

Policy e formazione

• Pare che circa il 70% degli attacchi alle aziende italiane abbia origine dall’interno

dell’azienda stessa, di questi oltre il 50% sono causati dalla mancanza di «formazione» dei

dipendenti;

• La mancanza di linee guida ben definite (policy) e di un costante aggiornamento dei

dipendenti sulle stesse o sulle nuove tipologie di attacco informatico, creano delle

vulnerabilità gravi all’interno dell’azienda stessa;

• Molti attacchi informatici possono essere contrastati più da una buona policy che da un

antivirus (vedi CryptoLocker), ma ricordiamoci che una policy imposta e non compresa può

fare più danno che bene, in quanto l’utente, anziché eseguirla, cercherà di aggirarla;

• Inoltre i danni causati da «distrazione» possono essere evitati mantenendo il personale

aggiornato.

Le sfide della sicurezza informatica – Club CIO Cuneo – 10 luglio 2015

Attacchi dall’interno

Dipendenti «infedeli»

• Il danno più comune, causato da dipendenti «infedeli» o «scontenti» è il danneggiamento

delle informazioni; questo tipo di si può rilevare molto velocemente e se il dipendente che lo

causa non ha diritti amministrativi e l’azienda esegue dei backup pianificati, il recupero dei

dati è relativamente semplice e veloce. La cosa si complica se al dipendente vengono lasciati

i diritti amministrativi (quindi può avere accesso anche ai file di backup) o il backup dei dati

non è costante;

• Il furto di progetti o del portafoglio clienti è un danno difficile da riscontrare nel

breve/medio periodo e può causare ingenti danni all’azienda. In questo caso, l’utilizzo di file

di LOG completi e la loro costante analisi può prevenire un tipo di danni di questo genere.

Le sfide della sicurezza informatica – Club CIO Cuneo – 10 luglio 2015

Attacchi dall’interno

Dipendenti «infedeli»

Altra azione che può recare importanti danni ad una azienda può essere causata dal dipendente

che commette un reato sfruttando la rete aziendale.

L’utente non crea un danno diretto all’azienda, quindi risulta difficile rilevarlo nel breve/medio

periodo.

L’utilizzo di un proxy con policy di navigazione e un sistema di LOG ben configurato, possono

essere un buon deterrente per evitare questo genere di problemi; ovviamente anche in questo

caso i LOG devono essere analizzati costantemente.

Un proxy può consentire la creazione di blacklist di siti web, alcune policy possono inibire

l’utilizzo di determinati programmi, sia in modo permanente sia con orari specifici.

Le sfide della sicurezza informatica – Club CIO Cuneo – 10 luglio 2015

Indagini

Necessaria denuncia/querela, la tempestività è obbligatoria in quanto molti

server di servizi Internet (Google, FaceBook, Microsoft, Ecc.) tengono i LOG di

connessione per un tempo molto breve (± tra i 15 e i 60 gg).

Nella denuncia bisogna fare dei precisi riferimenti dei fatti, annotare tempi e

luoghi (anche virtuali), descrivere le modalità di attuazione, fornire precisi

riferimenti ai nome profili utilizzati, salvare pagine

web/immagini/video/testi ecc… e consegnare i vari file di LOG acquisiti nel

periodo in cui si sono svolti i fatti.

Le sfide della sicurezza informatica – Club CIO Cuneo – 10 luglio 2015

Indagini

Es. di indirizzo IP 0-255 . 0-255 . 0-255 . 0-255

Gli ISP italiani conservano i log per un anno (art.132 D.Lgs.196/03 in relazione

alla L.45/2004 modificata dall’art. 2 D.Lgs 109/2008)

Società straniere hanno tempi di conservazioni diversi (± tra i 15 e i 60 gg)

Le connessioni anonime (TOR)/wi-fi libere/luoghi virtuali senza regole

Le sfide della sicurezza informatica – Club CIO Cuneo – 10 luglio 2015

COMPARTIMENTO POLIZIA POSTALE E DELLE COMUNICAZIONI

“Piemonte e Valle d'Aosta”

Corso Tazzoli nr. 235 – 10135 Torino

0113014611 – fax 0113014670

[email protected]

www.poliziadistato.it

www.commissariatodips.it

grazie!

Sost. Commissario Sandro De Vecchis

[email protected]

Tel.0113014615

Assistente Capo F. Luzzo

Tel. 011/3014611

Le sfide della sicurezza informatica – Club CIO Cuneo – 10 luglio 2015