Il "cyber crime", visto da vicino

Federico Maggi, PhD

Ricercatore, Politecnico di Milano

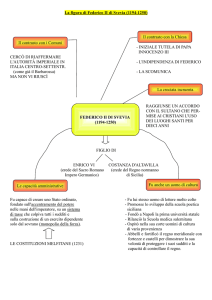

Sofisticazione

TRENT’ANNI DI STORIA

Attacchi strategici

soggetti di alto profilo

!

infrastrutture critiche

!

attivismo politico

!

spionaggio

Attacchi di massa

!

stati

"prove generali"

orientati al profitto

!

gruppi organizzati

attacchi dimostrativi

!

!

opportunismo

auto-celebrazione

1990–2000

(icone tratte da http://thenounproject.com)

> 2000

Federico Maggi

> 2010

Sofisticazione

TRENT’ANNI DI STORIA

Attacchi strategici

soggetti di alto profilo

!

infrastrutture critiche

!

attivismo politico

!

spionaggio

Attacchi di massa

!

stati

"prove generali"

orientati al profitto

!

gruppi organizzati

attacchi dimostrativi

!

!

opportunismo

auto-celebrazione

1990–2000

(icone tratte da http://thenounproject.com)

> 2000

Federico Maggi

> 2010

ORGANIZZAZIONI ORIENTATE AL PROFITTO

•

"cyber crime": crimine informatico

•

mercato globale stimato

•

•

oltre 1 trilione di dollari

•

complessivamente superiore al mercato nero di

cocaina, eroina, marijuana

nel 2012 l’88% dei cittadini europei è stato colpito o

ne ha subito indirettamente gli effetti

Federico Maggi

REGIME DI PRODUZIONE

nuovi virus/mese

https://www.shadowserver.org/wiki/pmwiki.php/Stats/Malware

Federico Maggi

IMPRENDITORI: DA VIRUS A IMPRESA

PROFITTO INDIRETTO

•

virus = tecnologia abilitante

•

costruzione di infrastrutture di attacco e spionaggio

•

affittate, vendute

•

rivendita informazioni, carte di credito, credenziali di accesso

PROFITTO DIRETTO

•

dal phishing alle frodi bancarie completamente automatizzate

•

ransomware: riscatto per dati personali in ostaggio

•

reti di affiliazione

•

"social engineering" e finti antivirus

Federico Maggi

DIETRO LE QUINTE DI UN ATTACCO DI MASSA

decine

decine

SVILUPPATORE

DI MALWARE

IMPRENDITORE

decine di migliaia

RETE DI DISTRIBUZIONE

VITTIMA

SITO WEB

VULNERABILE

TRANSAZIONI BANCARIE

CREDENZIALI DI ACCESSO

RISCATTI

CLIENTI

AFFILIATI

INFRASTRUTTURE

DI ATTACCO

AFFITTO

Federico Maggi

centinaia di migliaia

UNA VERA STANZA DEI BOTTONI

Federico Maggi

DOVE AVVIENE TUTTO QUESTO?

INFRASTRUTTURE

DI ATTACCO

Federico Maggi

DOVE AVVIENE TUTTO QUESTO?

https://www.shadowserver.org/wiki/pmwiki.php/Stats/DDoSMaps

Federico Maggi

AFFITTASI BOTNET

Federico Maggi

VENDESI NUMERI DI CARTE DI CREDITO

Federico Maggi

AAA, CERCASI "PROGRAMMATORI"

Federico Maggi

SOFISTICAZIONE

!

TECNICHE ANTI ANALISI

•

malware in grado di rilevare gli strumenti di analisi

usati dai ricercatori

•

cooperazione dell’utente per evadere i controlli

automatici

Federico Maggi

"PROVE TECNICHE" PER GLI ATTACCHI DI DOMANI?

•

•

infrastrutture e sistemi critici

•

centrali di produzione di energia

•

impianti di produzione

•

trasporto pubblico (traffico, treni, aerei)

•

armi

nuovi oggetti interconnessi

•

cellulari

•

automobili

•

elettrodomestici

Federico Maggi

LE RESPONSABILITÀ ISTITUZIONALI

•

politiche pubbliche e internazionali

•

per "spegnere" una delle più proficue infrastrutture di attacco

($100M di profitto), ci sono voluti anni

•

necessità di una strategia di nazionale contro il cyber crime

•

creare e rafforzare il senso di community

•

•

ricerca

•

condivisione di dati e informazioni

sviluppare sistemi migliori

•

sistemi "sicuri by design"

World Economic Forum, "Risk and Responsibility in a Hyper connected World", Jan 2014

Federico Maggi

LE RESPONSABILITÀ DELLA RICERCA

•

•

formare gli studenti

•

quali sono le criticità di questo e quel sistema?

•

cosa farebbe un aggressore?

•

come si progetta e realizza un sistema informatico "sicuro"?

incoraggiare la ricerca applicata

•

analisi di malware e attacchi reali

•

condivisione dati, informazioni di intelligence

•

avvicinamento istituzioni-università (ottimo esempio del DIS)

Federico Maggi

DOMANDE?

•

Grazie per l’attenzione!

•

Potete contattarmi via

[email protected]

http://syssec-project.eu

Federico Maggi

http://red-book.eu (PDF)