Nome Prodotto

Syllabus revision

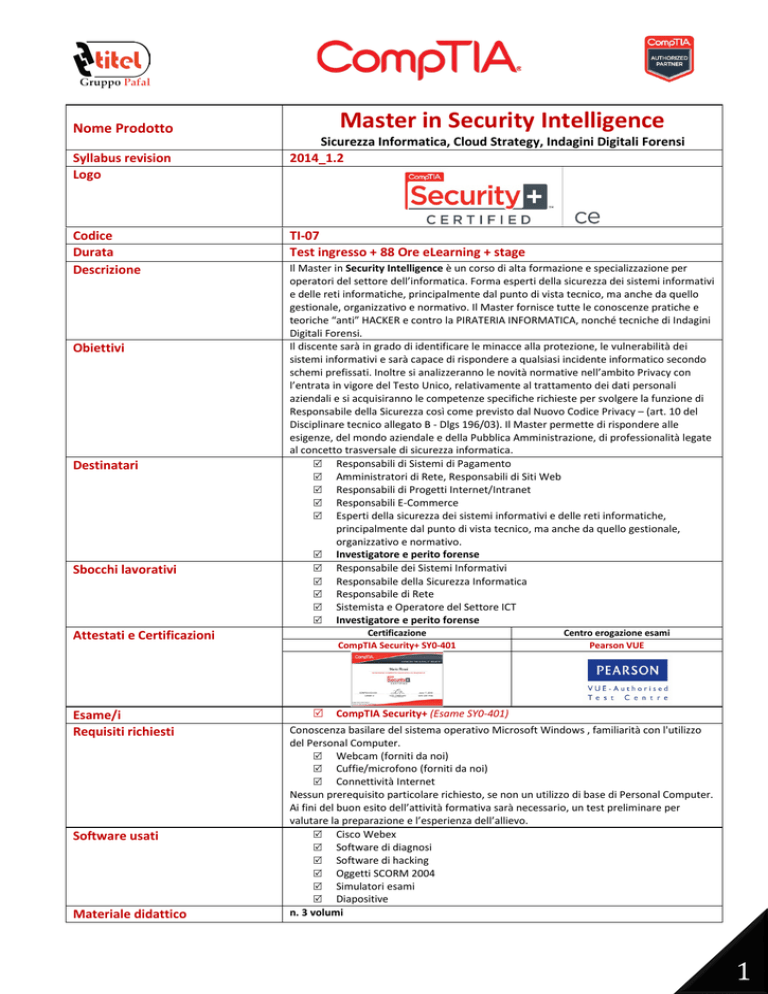

Logo

Codice

Durata

Descrizione

Obiettivi

Destinatari

Sbocchi lavorativi

Attestati e Certificazioni

Esame/i

Requisiti richiesti

Software usati

Materiale didattico

Master in Security Intelligence

Sicurezza Informatica, Cloud Strategy, Indagini Digitali Forensi

2014_1.2

TI-07

Test ingresso + 88 Ore eLearning + stage

Il Master in Security Intelligence è un corso di alta formazione e specializzazione per

operatori del settore dell’informatica. Forma esperti della sicurezza dei sistemi informativi

e delle reti informatiche, principalmente dal punto di vista tecnico, ma anche da quello

gestionale, organizzativo e normativo. Il Master fornisce tutte le conoscenze pratiche e

teoriche “anti” HACKER e contro la PIRATERIA INFORMATICA, nonché tecniche di Indagini

Digitali Forensi.

Il discente sarà in grado di identificare le minacce alla protezione, le vulnerabilità dei

sistemi informativi e sarà capace di rispondere a qualsiasi incidente informatico secondo

schemi prefissati. Inoltre si analizzeranno le novità normative nell’ambito Privacy con

l’entrata in vigore del Testo Unico, relativamente al trattamento dei dati personali

aziendali e si acquisiranno le competenze specifiche richieste per svolgere la funzione di

Responsabile della Sicurezza così come previsto dal Nuovo Codice Privacy – (art. 10 del

Disciplinare tecnico allegato B - Dlgs 196/03). Il Master permette di rispondere alle

esigenze, del mondo aziendale e della Pubblica Amministrazione, di professionalità legate

al concetto trasversale di sicurezza informatica.

Responsabili di Sistemi di Pagamento

Amministratori di Rete, Responsabili di Siti Web

Responsabili di Progetti Internet/Intranet

Responsabili E-Commerce

Esperti della sicurezza dei sistemi informativi e delle reti informatiche,

principalmente dal punto di vista tecnico, ma anche da quello gestionale,

organizzativo e normativo.

Investigatore e perito forense

Responsabile dei Sistemi Informativi

Responsabile della Sicurezza Informatica

Responsabile di Rete

Sistemista e Operatore del Settore ICT

Investigatore e perito forense

Certificazione

CompTIA Security+ SY0-401

Centro erogazione esami

Pearson VUE

CompTIA Security+ (Esame SY0-401)

Conoscenza basilare del sistema operativo Microsoft Windows , familiarità con l'utilizzo

del Personal Computer.

Webcam (forniti da noi)

Cuffie/microfono (forniti da noi)

Connettività Internet

Nessun prerequisito particolare richiesto, se non un utilizzo di base di Personal Computer.

Ai fini del buon esito dell’attività formativa sarà necessario, un test preliminare per

valutare la preparazione e l’esperienza dell’allievo.

Cisco Webex

Software di diagnosi

Software di hacking

Oggetti SCORM 2004

Simulatori esami

Diapositive

n. 3 volumi

1

Programma Didattico (Test d’ingresso +88 Ore eLearning)

Master in Security intelligence

Modulo

Contenuto

Modulo 1

Concetti generali di

sicurezza

Infrastruttura e

connettività

Modulo 2

Identificare potenziali

rischi

Monitorare le attività e

rilevamento delle

intrusioni

Modulo 3

Security Management

Implementare e gestire

una rete sicura

Argomenti

Ambiente statico e

metodi di Mitigazione

Mobile Security

Test ingresso

Introduzione ai concetti di sicurezza

Individuare gli obiettivi per la gestione della sicurezza

Comprendere i processi di sicurezza

Distinguere le diverse tipologie di sicurezza

Controlli ambientali (corretta illuminazione, barricate, allarmi, sistemi di rilevamento)

Autentificazione

Problemi legali, privacy, condivisione dati non autorizzata ed etica

Riservatezza, integrità e disponibilità e sicurezza

Test intermedio

Analisi dell’infrastruttura di sicurezza

Periferiche di rete: firewall, hub, router, switch, access point, modem, VPN, strumenti di

controllo e analisi della rete, rendere sicuri workstation e server

Rendere sicure le connessioni ad Internet

Funzionamento del protocollo SNMP e degli altri protocolli TCP/IP

Connessioni cablate e wireless

Sicurezza Wireless

Test intermedio

Cybercrime

Ransomware (CryptoLocker )

Rilevamento anti-virus di malware polimorfico e virus blindati

Strategie di attacco

Fattori di autenticazione

Analisi degli attacchi più comuni

Identificare le problematiche di sicurezza del protocollo TCP/IP

Software Exploitation

Contromisure per il “Malicious Code”

“Social Engineering”

Introduzione al controllo dei processi e dei file

Tipi di attacchi e malware (Typo squatting e dirottamento URL)

Intrusivi vs non-intrusivo", "accreditati vs non-accreditati" e "falsi positivi"

Test intermedio

Monitorare la rete, Introduzione ai sistemi di “Intrusion Detection”

Lavorare con sistemi wireless, Caratteristiche dell’ “Instant Messaging”

“File naming” 8.3 e “Packet Sniffing”, Autenticazione e accesso remoto

Sicurezza nelle trasmissioni

UTM

Test intermedio

Gestione della sicurezza

Educazione alla sicurezza

Privacy & Security

Test intermedio

Panoramica sui processi di sicurezza della rete

Definire i punti fondamentali per la sicurezza

Hardening del sistema operativo, Hardening delle periferiche di rete, Hardening delle

applicazioni

Test intermedio

SCADA ("controllo di supervisione e acquisizione dati"; comune in automazione

industriale)

Incorporato (comprese le stampanti, televisori intelligenti e controlli HVAC). Android, iOS,

mainframe, console di gioco e sistemi informatici di bordo.

Segmentazione della rete, livelli di sicurezza, firewall applicativi, aggiornamenti manuali,

controllo di versione del firmware

Test intermedio

Periferiche Mobili, accessi remoti

Sicurezza del dispositivo

Sicurezza delle applicazioni(gestione delle chiavi, gestione delle credenziali di

autenticazione, geo-tagging, applicazione whitelist)

Preoccupazioni BYOD (proprietà dei dati, la proprietà di supporto, gestione delle patch,

gestione antivirus)

Pulitura remota, blocco, screen-serrature, GPS, controllo delle applicazioni

Segmentazione di storage, asset tracking, controllo del magazzino, gestione dei dispositivi

mobili,

Controllo di accesso del dispositivo, di archiviazione rimovibili e disabilitare le funzionalità

non utilizzate.

Test intermedio

2

Modulo 4

Fondamenti di

crittografia, metodi e

standard

Modulo 5

Accenno CIA trade con

implementazioni su

controlli di sicurezza e

nuovi standard

industriali

Implicazioni di

integrazione con terze

parti

Implementazioni

procedure contro

attacchi o incidenti

Security Policies e

procedure

Rendere sicura

l’infrastruttura di rete

Modulo 6

Aspetti Legali

Panoramica sulla crittografia

Comprendere gli algoritmi di crittografia, utilizzare i sistemi di crittografia

Utilizzare un’infrastruttura a chiave pubblica

Chiavi di sessione, "In-band vs out-of-band scambio di chiavi," chiave temporanea

Standard di crittografia e protocolli

Gestione delle chiavi di crittografia e loro ciclo di vita

OCSP, CSR

Computer Forensics

Test intermedio

Cenni di crittografia, stenografia, controlli di accesso

Hasing, firme digitali, certificati e non ripudio

Ridondanza, tolleranza ai guasti e patching

Recinzioni, serrature, CCVT, fufa dai piani

ARO, MTTR, MTTF e MTBF

Test intermedio

Onboarding e Partner Offboarding commerciali

Reti di social media

Applicazioni e backup dei dati(Cloud)

Test intermedio

Identificazione e isolamento incidente

Quarantena e rimozione

Misure di mitigazione

Danni e perdita di controllo e perdita dati

Test intermedio

Assicurare la “Business Continuity”

Rafforzare il supporto dei Vendor

Generare policy e procedure, Gestione dei privilegi

Test intermedio

Sicurezza fisica e di rete

Progettare un piano di “Business Continuity”

Sviluppo di policy, standard e linee guide

Lavorare con gli standard di sicurezza a la ISO 17799

Classificazione delle informazioni

Test intermedio

Il Testo Unico Privacy , Il Disciplinare Tecnico

Il DPSS , Mappa delle misure di sicurezza

Cenni sulla BS7799 e ISO17799

Test intermedio

Laboratori Pratici su quanto appreso

Indagini Digitali Forensi:

Computer Forensics

Assistenza a distanza

(Software TeamViewer)

Exam prep

Concetti generali– della computer Forensics

L’ambito processuale

Computer crime

Studio file system , Data Recovery, Password Recovery, Chain of custody

Acquisizione del dato, Analisi forense, Analisi con software commerciali

Analisi con tools open source , Linux Forensics

Live CD

Problematiche in ambito processuale, Analisi di casi (omicidio Perugia…)

Stesura di una relazione peritale

Test intermedio

Concetti sulla assistenza tecnica on-line

Vantaggi e svantaggi, Privacy dei dati del cliente

Limiti del Software di teleassistenza TeamViewer

Funzionamento di TeamViewer

Test intermedio

Preparazione per esame di Certificazione “CompTIA Security+”

3