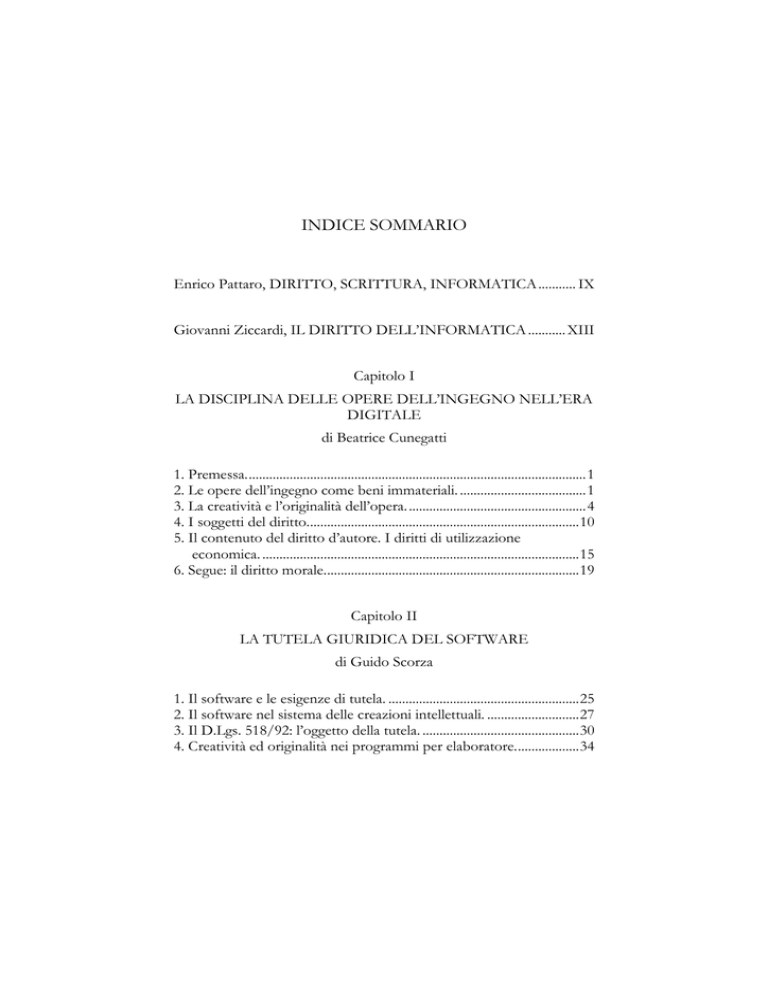

INDICE SOMMARIO

Enrico Pattaro, DIRITTO, SCRITTURA, INFORMATICA ........... IX

Giovanni Ziccardi, IL DIRITTO DELL’INFORMATICA ........... XIII

Capitolo I

LA DISCIPLINA DELLE OPERE DELL’INGEGNO NELL’ERA

DIGITALE

di Beatrice Cunegatti

1. Premessa. ................................................................................................... 1

2. Le opere dell’ingegno come beni immateriali. ..................................... 1

3. La creatività e l’originalità dell’opera. .................................................... 4

4. I soggetti del diritto................................................................................ 10

5. Il contenuto del diritto d’autore. I diritti di utilizzazione

economica. ............................................................................................. 15

6. Segue: il diritto morale........................................................................... 19

Capitolo II

LA TUTELA GIURIDICA DEL SOFTWARE

di Guido Scorza

1. Il software e le esigenze di tutela. ........................................................ 25

2. Il software nel sistema delle creazioni intellettuali. ........................... 27

3. Il D.Lgs. 518/92: l’oggetto della tutela. .............................................. 30

4. Creatività ed originalità nei programmi per elaboratore. .................. 34

II

Indice Sommario

5. I diritti esclusivi dell’autore. .................................................................. 36

6. Le facoltà riservate all’utilizzatore. ...................................................... 39

7. Software e sistema brevettuale. ............................................................ 43

8. Il divieto di brevettabilità del software in quanto tale. Limiti e

prospettive. ............................................................................................ 46

9. Verso la brevettabilità dei programmi per elaboratore. .................... 50

10. La tutela giuridica del firmware. ........................................................... 52

Capitolo III

LA DISCIPLINA GIURIDICA DELLE BANCHE DI DATI

di Beatrice Cunegatti

1. Premessa. ................................................................................................. 59

2. Definizione di banca di dati.................................................................. 60

3. La banca di dati originale. ..................................................................... 64

4. Il diritto del costitutore. ........................................................................ 71

5. La durata del diritto del costitutore. .................................................... 75

6. Le deroghe al diritto dell’autore e del costitutore.............................. 77

7. Considerazioni conclusive. ................................................................... 79

Capitolo IV

LA QUALIFICAZIONE GIURIDICA DELL’OPERA

MULTIMEDIALE

di Beatrice Cunegatti

1. Definizione di opera multimediale. ..................................................... 81

2. Tutela delle opere preesistenti. ............................................................. 87

3. Tutela dell’opera multimediale nel suo insieme. ................................ 89

4. L’opera multimediale come opera derivata di un unico autore. ...... 90

5. L’opera multimediale come opera di più autori. ................................ 92

Indice Sommario

III

6. La classificazione dell’opera multimediale in ragione del suo

contenuto informativo. ........................................................................ 95

7. L’opera multimediale come programma per elaboratore. ................ 97

8. L’opera multimediale come opera cinematografica. ......................... 98

9. L’opera multimediale come banca di dati. ........................................102

10. L’opera multimediale come opera letteraria. ..................................104

Capitolo V

I CONTRATTI AD OGGETTO INFORMATICO

di Guido Scorza

1. I contratti ad oggetto informatico. ....................................................107

2. La fornitura e la locazione di hardware. ...........................................110

3. Cessione dei diritti di utilizzazione economica del software. ........113

4. La licenza d’uso di software. ..............................................................114

5. I contratti di sviluppo software. .........................................................117

6. I contratti di vendita di fornitura di sistema informatico. ..............123

7. Configurabilità del contratto di edizione dell’opera digitale. .........125

Capitolo VI

IL DOCUMENTO INFORMATICO E LA FIRMA DIGITALE

di Claudia Cevenini

1. Introduzione .........................................................................................129

2. Sottoscrizione autografa e documento. ............................................130

3. La disciplina anteriore alla L. 59/97. .................................................134

4. La firma digitale: aspetti tecnici..........................................................137

5. La legge delega......................................................................................140

6. Il D.P.R. 513/97...................................................................................142

6.1. Il documento informatico. .........................................................142

IV

Indice Sommario

6.2. La certificazione. ..........................................................................151

6.3. La firma digitale. ..........................................................................157

6.4. Norme relative alle pubbliche amministrazioni. .....................160

6.5. Contratti e pagamenti..................................................................162

7. L’allegato tecnico al D.P.C.M. 8 febbraio 1999. ..............................163

8. La carta di identità elettronica. ...........................................................168

9. La Direttiva europea sulle firme elettroniche. .................................170

Capitolo VII

I CONTRATTI CONCLUSI CON STRUMENTI TELEMATICI

di Claudio Di Cocco

1. Premessa. ...............................................................................................173

2. Introduzione: il commercio elettronico. ...........................................173

3. I contratti telematici.............................................................................177

3.1. La conclusione del contratto telematico. .................................179

3.2. Il tempo e il luogo della conclusione. .......................................182

4. La tutela del consumatore. ..................................................................186

4.1. Il D.Lgs. 15 gennaio 1992, n. 50. ..............................................188

4.2. D.Lgs. 22 maggio 1999, n. 185. .................................................192

Capitolo VIII

IL TRATTAMENTO DEI DATI PERSONALI NEL QUADRO

DELINEATO DALLA L. 31 DICEMBRE 1996, N. 675

di Juri Monducci

1. Premessa. ...............................................................................................197

2. I principi e l’ambito di applicazione della L. 31 dicembre 1996,

n. 675. ...................................................................................................199

3. Le definizioni. .......................................................................................203

Indice Sommario

V

4. I soggetti. ...............................................................................................205

5. Il trattamento dei dati personali. ........................................................206

5.1. Le modalità del trattamento dei dati personali. .......................206

5.2. Le misure di sicurezza. ................................................................210

5.3. La notificazione. ..........................................................................211

5.4. L’informativa. ...............................................................................213

5.5. Il consenso dell’interessato e la cause di esclusione. ..............215

5.6. La comunicazione e la diffusione dei dati personali. ..............218

5.7 Il trattamento dei dati sensibili, dei dati sanitari e dei dati

giudiziari. ..............................................................................................222

5.8. Il trasferimento dei dati all’estero. .............................................225

6. I diritti dell’interessato. ........................................................................228

7. Il trattamento da parte di soggetti pubblici. .....................................232

8. La tutela giurisdizionale e amministrativa.........................................235

9. La responsabilità nel trattamento dei dati. .......................................237

9.1. La responsabilità civile. ...............................................................237

9.2. La responsabilità penale..............................................................242

10. Il Garante per la protezione dei dati personali. .............................246

Capitolo IX

L’INFORMATICA NELLA PUBBLICA AMMINISTRAZIONE

di Sergio Niger

1. Informatica e Pubblica Amministrazione. ........................................249

2. Il processo di automazione delle amministrazioni pubbliche........253

3. L’Autorità per l’Informatica nella Pubblica Amministrazione. .....259

4. La Rete Unitaria della Pubblica Amministrazione. .........................263

5. Il Centro Tecnico per l’assistenza. .....................................................266

6. L’informatica negli enti locali. ............................................................268

7. La tenuta del protocollo amministrativo con procedura

informatica. ..........................................................................................271

VI

Indice Sommario

Capitolo X

I CONTRATTI AD OGGETTO INFORMATICO CONCLUSI

CON LA PUBBLICA AMMINISTRAZIONE

di Giulia Pasetti

1. Introduzione. ........................................................................................277

2. Nozione di contratto. ..........................................................................278

3. Tipologia delle fattispecie dei contratti di informatica. ..................279

4. Limiti all’autonomia negoziale delle parti nei contratti ad

oggetto informatico conclusi con la Pubblica

Amministrazione. ................................................................................280

5. Fasi del procedimento di evidenza pubblica. ...................................281

5.1 La deliberazione a contrarre. .......................................................282

5.2 Scelta del contraente. ...................................................................283

5.3. I metodi meccanici: asta pubblica e licitazione privata. .........283

5.4. I metodi negoziati: l’appalto concorso e la trattativa

privata. 284

5.5. L’aggiudicazione. .........................................................................285

5.6. Controllo del contratto. ..............................................................286

6. Analisi dei capitolati A.I.P.A. .............................................................286

6.1. Studio di fattibilità. ......................................................................287

6.2. Locazione di apparecchiature informatiche. ............................288

6.3. Acquisto di apparecchiature informatiche. ..............................289

Capitolo XI

IL TELELAVORO NEL QUADRO GIURIDICO ITALIANO

di Claudio Di Cocco

1. Premessa. ...............................................................................................291

2. Introduzione: la dimensione del fenomeno telelavoro. ..................292

3. La nozione di telelavoro......................................................................295

Indice Sommario

VII

4. L’inquadramento giuridico del telelavoro in Italia. .........................296

5. Problematiche e disciplina applicabile al telelavoro: i disegni di

legge. .....................................................................................................304

6. Il telelavoro nella Pubblica Amministrazione. .................................309

7. Le esperienze di telelavoro in Italia. ..................................................312

8. L’accordo interconfederale sul telelavoro. .......................................316

9. Conclusioni. ..........................................................................................320

Capitolo XII

IL DIRITTO PENALE DELL’INFORMATICA

di Giovanni Ziccardi

1. I computer crimes: sviluppo storico e definizioni. ................................323

2. Le forme di manifestazione dei computer crimes. ................................328

3. Le disposizioni principali della L. 547/93. .......................................330

4. La tutela penale della proprietà intellettuale. ....................................343

5. La pornografia minorile. .....................................................................348

6. La diffusione di contenuti illeciti in Internet e la responsabilità

dell’operatore di sistema ....................................................................354

DIRITTO, SCRITTURA, INFORMATICA

di Enrico Pattaro

Il tipo umano che oggi popola la terra, l’homo sapiens sapiens, compare

sul pianeta ‘soltanto’ ventiquattromila anni or sono (duecentoventi

secoli prima di Cristo, duecentoquaranta secoli prima di noi); circa cento

secoli or sono, passa a praticare l’agricoltura; e ottanta secoli or sono

(seimila anni prima di Cristo), addomestica la pecora e il cane, fa case in

mattone crudo, modella ceramica, costruisce le prime città fortificate da

mura (Gerico), e si governa mediante il diritto (ubi societas, ibi ius).

Da allora, la preistoria prende a rotolare verso la storia.

Sessantacinque secoli or sono: tombe megalitiche in Bretagna (religione

e culto dei morti), fusione e lavorazione a caldo dei metalli in Cilicia e

Palestina.

Finalmente, cinquanta secoli or sono, la ruota, l’aratro, il giogo, i telai

orizzontali, e la scrittura: ideografica egiziana (geroglifico) e sumerica

(cuneiforme). Con la scrittura comincia la storia, la quale dunque è

ormai vecchia (o giovane) cinquanta secoli (cinquemila anni) dei quali

venti post Christum natum.

Il diritto precede la scrittura e la storia la cui origine viene

convenzionalmente collegata all’apparire della scrittura.

La scrittura è memoria non più soltanto umana, bensì lignea, litica,

metallica, cartacea.

Il diritto è largamente memoria: originariamente soltanto umana (su

supporto umano), tramandata oralmente e con l’esempio di generazione

in generazione. Con la scrittura il diritto diviene memoria esterna alla

mente umana: memoria che la mente umana può rintracciare e

ricostruire mediante lettura e interpretazione di ciò che è scritto su

supporto non umano, ossia ligneo, litico, metallico o cartaceo.

La scrittura rivoluzionò la vita associata e il diritto.

X

Diritto, Scrittura, Informatica

Man mano che la scrittura prese piede, il diritto transitò dalla

dimensione magico-religiosa (nella quale la pronuncia sacramentale della

parola e il compimento rituale del gesto producono miracolosamente e

meccanicisticamente effetti giuridici ex opere operato: mancipatio, sponsio,

ecc.) alla dimensione laica e civile (nella quale la parola, in particolare

scritta, realizza o prova la manifestazione di volontà dalla quale si fanno

discendere gli effetti giuridici).

L’invenzione della stampa a caratteri mobili in lega di piombo e

antimonio (Gutenberg, XV secolo) e la sua diffusione nel corso dei

secoli portarono a dimensioni enormi l’esportazione del diritto dal

supporto mnemonico umano (dalla memoria umana) e da supporti

esterni di lentissima riproduzione (i manoscritti) a supporti esterni a

stampa (memoria cartacea) riproducibili velocemente in più copie.

Questo fenomeno è oggi al suo massimo rigoglio.

Da circa quarant’anni, tuttavia, ha preso avvio nella vita associata e

nel diritto una nuova rivoluzione epocale di cui non sempre i giuristi

intuiscono la portata.

Per lo più non si avverte che l’avvento dell’informatica rappresenta

nei rapporti interpersonali, nel diritto, semplicemente nella storia

dell’umanità, un turning point paragonabile a quello che cinquemila anni

or sono si determinò con l’invenzione della scrittura; né si avverte che,

mentre la diffusione della scrittura e il suo progressivo e pervasivo

intreccio con ogni attività sociale quotidiana si misurano in millenni, la

diffusione dell’informatica e il suo progressivo e pervasivo intreccio con

la vita sociale quotidiana si misureranno in decenni.

Il diritto dell’informatica che qui si presenta è un diritto provvisorio,

embrionale, perché la rivoluzione informatica in termini sociali non è

ancora compiuta: quando lo sarà, tutto il diritto sarà diritto informatico

così come finora, in particolare a partire dalla diffusione della stampa,

tutto il diritto è stato diritto scritto (anche quello consuetudinario:

trascritto, come è noto, in raccolte ufficiali autorizzate).

Come la scrittura nel corso di cinquanta secoli è divenuta trama

Enrico Pattaro

XI

essenziale del tessuto sociale, e quindi oggetto del diritto oltre che sua

precipua modalità espressiva, così l’informatica si avvia a divenire nei

prossimi decenni la nuova trama essenziale di un tessuto sociale

destinato a soppiantare quello sorretto dalla scrittura.

Tutto il diritto sarà diritto informatico perché, come già la scrittura,

così l’informatica, oltre che modalità espressiva del diritto, diverrà

l’oggetto precipuo del diritto: l’informatica invero sarà costitutiva della

nuova realtà sociale così come la scrittura lo è stata di quella sviluppatasi

durante gli ultimi cinquemila anni.

In questo manuale, sono presentati i primi esiti del nuovo diritto

italiano, prodotti - potrei dire imposti - dalla IT society (information

technology society), come essa è denominata dagli addetti ai lavori.

I capitoli I, II, III, IV, V, VIII, IX, X, XI e XII riguardano

mutamenti introdotti dall’informatica nei rapporti sociali e trattano delle

attuali risposte normative a tali mutamenti (in questi capitoli

l’informatica è oggetto del diritto, ma non necessariamente ne è mezzo

espressivo). I capitoli VI e VII, invece, riguardano l’uso dell’informatica

per esprimere e produrre regole giuridiche, a prescindere dai rapporti

sociali che queste disciplinano, i quali potranno avere o non avere

oggetto informatico (in questi due capitoli si illustrano norme che

disciplinano l’informatica in quanto essa è sostitutiva della scrittura, ad

substantiam, ad probationem o sotto entrambi i profili, nella formazione di

atti giuridici e di contratti).

Con maggiore dettaglio: il primo capitolo, «La disciplina delle opere

dell’ingegno nell’era digitale», affidato a Beatrice Cunegatti, il secondo, «La

tutela giuridica del software», di Guido Scorza, il terzo, «La disciplina

giuridica delle banche di dati», anch’esso affidato a Beatrice Cunegatti, come

anche il quarto, «La qualificazione giuridica dell’opera multimediale», vertono

direttamente sui nuovi beni informatici; il quinto capitolo, «I contratti ad

oggetto informatico», affidato a Guido Scorza, illustra le norme disciplinanti

gli atti di disposizione di questi nuovi beni; il sesto capitolo, «Il documento

informatico e la firma digitale», affidato a Claudia Cevenini e il settimo, «I

XII

Diritto, Scrittura, Informatica

contratti conclusi con strumenti telematici», affidato a Claudio Di Cocco,

vertono sull’uso dell’informatica quale sostituto della scrittura in attività

tipicamente giuridiche e produttive di effetti giuridici come la firma, gli

atti giuridici e i contratti; l’ottavo capitolo «Il trattamento dei dati personali

nel quadro delineato dalla L. 31 dicembre 1996, n. 675», affidato a Juri

Monducci, verte sui diritti della personalità, in particolare sul diritto alla

riservatezza e sul diritto all’identità personale, quali si sono configurati a

seguito della rivoluzione informatica; il nono, «L’informatica nella Pubblica

Amministrazione», affidato a Sergio Niger, e il decimo, «I contratti ad oggetto

informatico conclusi con la Pubblica Amministrazione», affidato a Giulia Pasetti,

illustrano le novità organizzative che l’informatica ha introdotto nella

Pubblica Amministrazione; l’undicesimo capitolo, «Il telelavoro nel quadro

giuridico italiano», affidato a Claudio Di Cocco, verte su una

trasformazione (essenziale, in prospettiva) del rapporto di lavoro

determinata dalle tecnologie informatiche; il dodicesimo, «Il diritto penale

dell’informatica», affidato a Giovanni Ziccardi, illustra le nuove fattispecie

penali che il legislatore ha dovuto introdurre a tutela dei beni

informatici e delle persone che, a causa di un uso improprio

dell’informatica, possano venire lese nei loro diritti.

IL DIRITTO DELL’INFORMATICA

di Giovanni Ziccardi

Per diritto dell’informatica si intende un complesso di norme

giuridiche che regolamentano l’utilizzo dei beni e dei servizi

informatici nella società.

Una delle caratteristiche più evidenti che contribuiscono a definire

il diritto dell’informatica è rappresentata dal fatto che i vari casi

concreti di conflitto che si possono presentare all’analisi del giuristainformatico non sempre sono regolamentati da norme specifiche di

diritto dell’informatica.

In molti casi, le soluzioni ai problemi di diritto dell’informatica si

ricavano dal corpus del diritto civile (ad esempio in tema di contratti ad

oggetto informatico), del diritto penale (ad esempio in tema di frodi

perpetrate attraverso computer), del diritto amministrativo, ecc.

Ciò comporta che le norme di diritto dell’informatica, pur

prevedendo tutte, implicitamente o esplicitamente, un aspetto

informatico o tecnologico, possano appartenere - e nella maggior

parte dei casi appartengano - a branche specifiche e distinte

dell’ordinamento giuridico.

Il diritto pubblico, ad esempio, si occuperà delle problematiche

giuridiche connesse alle libertà informatiche, al flusso dei dati

informatizzati, alla tutela della privacy. Il diritto penale prevederà reati

cosiddetti ‘informatici’, punendo le condotte che coinvolgono

strumenti, beni o risorse informatiche. Il diritto privato ed il diritto

civile, d’altro canto, disciplineranno, ad esempio, i contratti aventi ad

oggetto l’hardware ed il software, prevederanno norme volte a

regolamentare i contratti conclusi attraverso strumenti telematici,

disporranno l’applicazione della tutela del diritto d’autore ai

programmi per elaboratore.

In molti casi il giurista si trova di fronte ad innovazioni delle

partizioni tradizionali del diritto operate mediante provvedimenti che

hanno uno specifico oggetto informatico e/o tecnologico e che

XIV

Il diritto dell’informatica

modificano, estendono o integrano le disposizioni previgenti,

incidendo in ogni settore dell’ordinamento giuridico.

Un’analisi del panorama attuale del diritto dell’informatica richiede

allora, inevitabilmente, un’analisi di tutti i comparti tradizionali ed

un’evidenziazione di tutte quelle norme, siano esse dell’ambito

penalistico, privatistico, pubblicistico, civilistico, lavoristico, che

prevedono l’elemento informatico come oggetto di possibile

regolamentazione.

Tutti i tradizionali comparti giuridici sono stati modificati o

integrati da disposizioni che contemplano, in maniera implicita od

esplicita, l’informatica e le nuove tecnologie.

Alcune problematiche giuridico-tecnologiche sono discusse da

decenni, altre sono molto più recenti e, a volte, non sono ancora

regolamentate, in ogni loro aspetto, dal diritto.

Uno dei problemi più dibattuti e ormai ‘tradizionali’ del diritto

dell’informatica è quello che riguarda la disciplina giuridica del

programma per elaboratore (‘software’).

Questa prima area di studio, che coinvolge istituti prettamente

civilistici quali la tutela del diritto d’autore, la tutela brevettuale, le

forme contrattuali più idonee per una tutela del creatore dell’opera,

muove dalla necessità, da più parti richiamata, della individuazione di

una forma di tutela giuridica che sia in grado di garantire un’adeguata

retribuzione degli ingenti investimenti necessari alla creazione del

software e che rappresenti uno stimolo costante per il progresso del

settore.

Il dibattito dottrinale e giurisprudenziale, nell’ottica di una

possibile collocazione del ‘bene-software’ nell’universo delle creazioni

intellettuali, coinvolgeva la scelta tra il ricorso al sistema brevettuale o,

piuttosto, a quello del diritto d’autore.

Negli anni novanta l’Unione europea, con le disposizioni

contenute nella Direttiva 91/250/CE, decise di tutelare il software

secondo le disposizioni del diritto d’autore ai sensi della Convenzione

di Berna sulla protezione delle opere letterarie ed artistiche.

Tale direttiva è stata poi recepita, con il D.Lgs. 29 dicembre 1992,

n. 518, anche nel nostro Paese; questo decreto ha modificato ed

Giovanni Ziccardi

XV

integrato il dettato della legge sul diritto d’autore, che risaliva al 1941

(L. 22 aprile 1941, n. 633).

Di grande interesse scientifico sono poi le disposizioni della L. 21

febbraio 1989, n. 70, con riferimento alla tutela giuridica delle

topografie e dei prodotti a semiconduttori.

Il comparto del diritto civile non è attento unicamente alle

problematiche concernenti il diritto d’autore. In quest’area, e alla luce

dei principi comuni di questo corpus, vengono studiate tutte le

problematiche contrattuali che riguardano il computer e, più in

generale, il mondo informatico e telematico (ad esempio i contratti di

licenza d’uso, i contratti di sviluppo di software, la tutela delle opere

multimediali e delle banche di dati, i contratti aventi ad oggetto

hardware e software, i contratti conclusi con mezzi informatici o

telematici, la tutela del consumatore di servizi offerti in rete, ecc.).

Muovendo l’attenzione sul versante penalistico, gli argomenti

oggetto di studio da parte del diritto dell’informatica sono numerosi e

di grande interesse. L’analisi, in questo campo, coinvolge gli aspetti

sanzionatori del già citato D.Lgs. 518/92 e, soprattutto, i reati previsti

e puniti dalla L. 23 dicembre 1993, n. 547 (la cosiddetta legge sui

computer crimes). Coinvolge aspetti penalistici anche la recente

normativa contro lo sfruttamento sessuale dei minori quale nuova

forma di riduzione in schiavitù (L. 3 agosto 1998, n. 269), legge che

prevede espressamente telematica ed informatica quali mezzi per la

trasmissione di materiale illecito o per la commissione di determinati

reati.

Accanto ai due filoni tradizionali del diritto dell’informatica (quello

penalistico e quello privatistico-civilistico) si sono ben presto

delineati, in seguito all’incessante progredire delle nuove tecnologie,

nuove aree disciplinari, caratterizzate da provvedimenti normativi ad

hoc aventi ad oggetto l’informatica e le nuove tecnologie.

Anche queste nuove aree si collocano in comparti del diritto già

noti. Ad esempio, la L. 31 dicembre 1996, n. 675 sulla tutela

dell’individuo e di altri soggetti rispetto al trattamento dei dati

personali (cosiddetta ‘legge sulla privacy’) e la normativa riguardante il

XVI

Il diritto dell’informatica

documento informatico e la firma digitale hanno aperto nuove

prospettive di studio che coinvolgono le nuove tecnologie.

Accanto a queste due recenti aree di ricerca, particolare interesse

per il giurista rivestono, poi, le problematiche relative al telelavoro e

all’inquadramento di questo istituto nelle categorie lavoristiche

tradizionali, l’informatizzazione della Pubblica Amministrazione e i

contratti stipulati con e fra amministrazioni pubbliche in materia

informatica.

Tutti questi aspetti intersettoriali ed interdisciplinari del diritto

dell’informatica aprono costantemente nuove problematiche e nuovi

filoni di ricerca e coinvolgono ogni aspetto dell’ordinamento giuridico

vigente.

Capitolo I

LA DISCIPLINA DELLE OPERE DELL’INGEGNO

NELL’ERA DIGITALE

di Beatrice Cunegatti

Sommario: 1. Premessa. 2. Le opere dell’ingegno come beni immateriali. 3. La

creatività e l’originalità dell’opera. 4. I soggetti del diritto. 5. Il contenuto del

diritto d’autore. I diritti di utilizzazione economica. 6. Segue: il diritto morale.

1. Premessa.

Il presente capitolo ha lo scopo di fornire un quadro generale,

seppure sintetico, della disciplina in materia di opere dell’ingegno.

Di seguito vengono prese in esame le norme generali di

regolamentazione degli specifici ‘beni informatici’, il cui regime

giuridico sarà oggetto di analisi nei prossimi capitoli II, III e IV

rispettivamente dedicati ai programmi per elaboratore e al firmware

(quest’ultimo, peraltro, escluso, come si avrà modo di constatare, dalla

disciplina delle opere dell’ingegno), alle banche di dati e alle opere

multimediali.

2. Le opere dell’ingegno come beni immateriali.

I beni in senso giuridico, ossia le cose che possono formare

oggetto di diritti (art. 810 c.c.), sono suddividibili in: (a) beni materiali

(mobili e immobili) e (b) beni immateriali.

2

La disciplina delle opere dell’ingegno nell’era digitale

Ciò che distingue le due categorie è che solo i primi (i beni

materiali) sono caratterizzati dall’esistenza di un corpus mechanicum

‘materiale’1.

La seconda categoria, quella dei beni immateriali, è costituita da un

insieme di beni giuridici nei quali l’eventuale corpus mechanicum

rappresenta unicamente il ‘supporto materiale’ nel quale il bene

immateriale è ‘incorporato’.

Per meglio comprendere cosa determini una suddivisione dei beni

in materiali e immateriali, prendiamo in considerazione, quale

esempio, questo libro. Se lo consideriamo come l’insieme di fogli,

colla e inchiostro del quale è composto, esso è un bene materiale.

Purtuttavia, nel momento in cui nelle pagine che lo compongono

viene ‘fissata’ l’idea degli autori, esso diviene altresì il ‘supporto

materiale’ di una specifica opera d’ingegno, ossia il suo corpus

mechanicum. L’idea ‘fissata’ nel libro non si ‘fonde’ nel corpus mechanicum

il quale resta, in ogni caso, un mero ‘supporto materiale’: lo studente

che compra una copia di questo libro, ad esempio, non acquista

l’opera dell’ingegno degli autori, bensì molto più semplicemente un

bene materiale, mentre avrà la possibilità di ‘fruire’ dell’opera

d’ingegno in esso contenuta nei modi e con i limiti stabiliti dalla

disciplina sulle opere dell’ingegno.

Come vedremo in seguito, anche le idee creative, ossia le opere

dell’ingegno, possono essere oggetto di cessione: in questo caso,

peraltro, la cessione ‘dell’opera’ (o, meglio, dei diritti di utilizzazione

economica dell’opera) non si perfeziona semplicemente con la traditio

del corpus mechanicum che la incorpora, necessitando altresì di un

accordo esplicito tra le parti avente ad probationem forma scritta.

Per determinare l’esatta accezione del termine ‘materialità’ del supporto, occorre

tenere presente che, ad esempio, anche l’energia è considerata un bene materiale

(specificatamente un bene mobile) (art. 814 c.c.). La materialità del bene non

dipende, quindi, dalla sua ‘visibilità’ ad occhio nudo, quanto dalla possibilità per un

soggetto di appropriarsene ‘in senso fisico’ per farne oggetto di un uso esclusivo (in

questo senso si pensi, ad esempio, all’energia elettrica, alle frequenze di trasmissione

via etere, ecc.).

1

Beatrice Cunegatti

3

Le opere dell’ingegno appartengono al genere dei beni immateriali.

Esse sono rappresentate dalle invenzioni di carattere creativo che

appartengono alle scienze, alla letteratura, alla musica, alle arti

figurative, all’architettura, al teatro e alla cinematografia (art. 2575

c.c.).

Sono beni immateriali, oltre alle opere dell’ingegno, le invenzioni

industriali, ivi comprese quelle di carattere decorativo (artt. 2584-2594

c.c.).

Le due fattispecie (opere dell’ingegno e invenzioni) si distinguono

tra loro per la ‘finalità’ intrinseca alla creazione la quale, solo nel caso

delle invenzioni industriali, è la sua applicazione pratica (ossia,

utilizzando la terminologia del codice, ‘industriale’).

Nel caso delle opere dell’ingegno, viceversa, il creatore si propone,

quale unico scopo, la ricerca del ‘nuovo’, indipendentemente e a

prescindere da ogni considerazione circa la possibilità che ‘l’idea’

possa trovare applicazioni pratiche.

Come si avrà modo di rilevare in seguito, la differenza tra le due

fattispecie determina una sostanziale difformità di disciplina giuridica2.

Rimandando al capitolo successivo l’approfondimento della disciplina

giuridica delle invenzioni industriali, ci dedicheremo per il momento

al regime giuridico delle opere dell’ingegno.

Affinché la creazione intellettuale sia riconosciuta e tutelata dal

diritto è necessaria la sua estrinsecazione nel mondo materiale: ‘l’idea

creativa’ fin tanto che rimane ‘idea astratta’ non è riconosciuta come

bene giuridico. La forma e il modo di esteriorizzazione della creazione

possono peraltro essere i più diversi: l’art. 2575 c.c., infatti, stabilisce

che le opere dell’ingegno sono tutelate «qualunque ne sia il modo o la

forma di espressione».

I caratteri propri delle invenzioni industriali e delle opere dell’ingegno sono stati a

lungo considerati dalla dottrina e dalla giurisprudenza al fine di determinare la

qualificazione giuridica del software. La diversa caratterizzazione e, quindi, il diverso

regime giuridico delle invenzioni rispetto alle opere dell’ingegno saranno oggetto di

approfondimento nel capitolo dedicato alla tutela giuridica del software (infra,

capitolo II).

2

4

La disciplina delle opere dell’ingegno nell’era digitale

L’oggetto della tutela legale della disciplina delle opere dell’ingegno

non è, quindi, la rappresentazione intellettuale interna (ossia ‘l’idea

astratta’), bensì la sua ‘realizzazione esterna’3. Questa estrinsecazione

può assumere le forme più disparate: i generi di opere tutelate

possono essere: testi di narrativa, scientifici, di divulgazione

informativa; composizioni musicali; rappresentazioni pittoriche; opere

cinematografiche; opere della scultura, ecc.

Come detto in precedenza, lo scopo perseguito dall’autore è, in

tutti i casi, la ‘ricerca del nuovo’, intesa come estrinsecazione della

propria ‘creatività intellettuale’ indipendentemente da una sua

immediata applicazione pratica.

3. La creatività e l’originalità dell’opera.

Non qualunque ‘idea’ è ritenuta meritevole di tutela come opera

dell’ingegno, bensì solo quelle ‘creative’. Il requisito della creatività è

necessario e sufficiente affinché l’opera dell’ingegno sia tutelata:

«Formano oggetto di diritto di autore le opere dell’ingegno di carattere creativo»

(art. 2575 c.c.).

Il concetto giuridico di creatività, così come adottato in ambito di

opere d’ingegno, non coincide con quelli estetici o anche etici di

creazione, originalità e novità assoluta, dovendo essere correttamente

riferito all’individuale e personale espressione di un’idea appartenente

alle categorie di opere indicate dall’art. 2575 c.c. Conseguentemente,

per la protezione di un’opera è sufficiente la sussistenza di un atto

creativo, benché minimo, suscettibile di estrinsecazione nel mondo

esteriore.

Nelle cosiddette opere di invenzione pura, ossia in quelle

tradizionali (la letteratura, la musica, la pittura, ecc.) dalle quali è del

tutto estranea ogni finalità ‘applicativa’ o pratica dell’opera, il requisito

della creatività è normalmente considerato intrinseco all’invenzione

stessa e coincidente con il concetto di ‘paternità’ dell’opera. Questo

3 Cfr.

Cass., 1 febbraio 1962, n. 190.

Beatrice Cunegatti

5

significa che, anche se alla base delle diverse opere vi è la medesima

‘idea’, una volta che l’autore l’estrinseca nel mondo materiale, essa è

ritenuta ‘creativa’ ex se.

Poniamo, ad esempio, il caso in cui a diversi autori, o allo stesso

autore in momenti diversi, sia richiesto di creare un’opera avente ad

oggetto (ossia come fonte di ispirazione) un paesaggio lacustre. Non

vi sarà alcun dubbio che le opere realizzate (siano esse opere

letterarie, musicali, pittoriche, di scultura, cinematografiche, ecc.), pur

avendo ad oggetto la stessa ‘idea’ di fondo, saranno ‘creative’, in

quanto espressione della ‘sensibilità’ e ‘abilità’ personale dei singoli

autori. In questi casi, per ‘verificare’ il carattere creativo dell’opera, ci

si limita ad accertarne la ‘paternità’: ogni estrinsecazione materiale di

un’idea è ritenuta creativa qualora non sia un mero plagio di un’opera

preesistente.

La sussistenza del requisito della creatività è, per lo più, un

problema che si pone di fronte alle ‘nuove’ opere, ossia a generi di

opere non specificatamente contemplate nell’indicazione contenuta

nell’art. 2575 c.c. Nel momento in cui un soggetto realizza un ‘genere

di opera’ non contemplata dalla disciplina vigente, infatti, il carattere

creativo della stessa è il primo requisito a dover essere verificato per

determinare la sua tutelabilità.

Inoltre, come si avrà modo di vedere in modo più approfondito

nel prosieguo4, il problema della sussistenza del requisito della

creatività si è posto, e in parte ancora si pone, per alcune opere di

nuova realizzazione come le banche di dati e le opere multimediali,

nelle quali l’elemento della creatività è connesso ‘all’utilità’ (seppure

non intesa nel senso di ‘industrialità’) dell’opera. Proprio per questa

caratteristica le banche di dati e alcune opere multimediali vengono

talvolta definite ‘creazioni utili’, giustapposte a quelle di ‘creazione

pura’ di cui si è parlato in precedenza.

Oltre ad essere creativa, l’opera realizzata, affinché sia tutelabile

come opera dell’ingegno, deve essere ‘originale’.

4

Vedi infra, capitoli III e IV.

6

La disciplina delle opere dell’ingegno nell’era digitale

Il requisito dell’originalità non è espressamente contemplato a

livello normativo. Esso è comunque richiesto al fine di tutelare la

‘prima’ invenzione creativa, escludendo dalla tutela tutte quelle

successivamente realizzate sfruttando in modo ‘parassitario’ la

precedente opera intellettuale.

Ciò non significa, peraltro, che un’opera derivata da una creazione

precedente non sia tutelabile, bensì che, per esserlo, deve anch’essa

possedere un grado seppure minimo di originalità. Il principio del

requisito dell’originalità, in sostanza, nega dignità giuridica al mero

plagio dell’opera originale.

Anche in questo caso, come già in precedenza per il requisito della

creatività, il grado di originalità richiesto ad un’opera per la sua tutela

è normalmente minimo5.

L’opera dell’ingegno creativa e originale è tutelata come creazione

intellettuale dalle norme del capo I del titolo IX del libro V del codice

civile, dedicato al diritto d’autore sulle opere dell’ingegno, letterarie e

artistiche.

La disciplina normativa dei diritti d’autore, pur enunciata nei suoi

caratteri fondamentali nelle norme del codice civile, è contenuta nella

L. 22 aprile 1941, n. 633 di protezione del diritto d’autore e di altri

diritti connessi al suo esercizio. Alle leggi speciali in materia fa rinvio

l’art. 2583 c.c. di chiusura del capo I del codice civile: «L’esercizio dei

diritti contemplati in questo capo e la loro durata sono regolati dalle leggi speciali».

L’art. 1 della L. 633/41 definisce l’ambito di applicazione della

disciplina delle opere dell’ingegno stabilendo che: «Sono protette ai sensi

di questa legge le opere dell’ingegno di carattere creativo che appartengono alla

letteratura, alla musica, alle arti figurative, all’architettura, al teatro ed alla

cinematografia, qualunque ne sia il modo o la forma di espressione.

Cfr. Trib. Milano, 17 maggio 1984, secondo cui la creatività richiesta per la

protezione dell’opera d’ingegno ai sensi della disciplina in materia di diritto d’autore

va individuata in un novum realizzato mediante uno sforzo intellettuale di

rappresentazione non banale di un contenuto o di un’idea. Idem Corte App. Perugia,

23 febbraio 1995, ove si stabilisce che un’opera dell’ingegno, per essere tutelata,

deve possedere il carattere della creatività e presupporre un seppur minimo grado di

originalità ed individualità, idonea a distinguerla dalle altre.

5

Beatrice Cunegatti

7

Sono altresì protetti i programmi per elaboratore come opere letterarie ai sensi

della Convenzione di Berna sulla protezione delle opere letterarie ed artistiche

ratificata e resa esecutiva con legge 20 giugno 1978, n. 3996, nonché le banche di

dati che per la scelta o la disposizione del materiale costituiscono una creazione

intellettuale dell’autore7».

La letteratura, la musica, le arti figurative, l’architettura e le

rappresentazioni teatrali e cinematografiche rappresentano, quindi,

‘generi’ di opere specificatamente contemplati dalla legge.

L’indicazione contenuta nell’art. 1, L. 633/41 non è tassativa:

l’evoluzione ‘artistica’ o ‘tecnologica’ potrebbe determinare il sorgere

di ‘altri’ generi di opere non specificatamente contemplati i quali, in

quanto creazioni originali, goderebbero comunque della tutela propria

delle opere dell’ingegno.

L’evoluzione tecnologica, in effetti, ha già indotto il legislatore ad

integrare l’art. 1, L. 633/41 al quale, a seguito dell’emanazione del

D.Lgs. 29 dicembre 1992, n. 518, è stato aggiunto il secondo comma

che dispone la tutela dei programmi per elaboratore. La novella del

1992 non ha determinato la configurazione giuridica di un nuovo

‘genere’ di opera in quanto i programmi per elaboratore sono tutelati

«come opere letterarie» e il loro regime giuridico è quindi, dove non

espressamente derogato con norme di applicazione speciale, quello

proprio di questo genere di opere.

L’art. 1, L. 633/41 è stato altresì recentemente novellato dal D.

Lgs. 6 maggio 1999, n. 169 il quale ha previsto che siano protette

come opere dell’ingegno «le banche di dati che per la scelta o la disposizione

del materiale costituiscono una creazione intellettuale dell’autore». In questo

caso, diversamente da quanto in precedenza disposto in ordine ai

programmi per elaboratore, il legislatore non ha fornito le banche di

dati di una particolare qualificazione giuridica idonea a classificarle tra

uno degli specifici generi di opere di cui all’art. 1, comma 1, L.

Comma aggiunto dall’art. 1, D.Lgs. 29 dicembre 1992, n. 518 di attuazione della

Direttiva 91/250/CEE relativa alla tutela giuridica dei programmi per elaboratore.

7 Periodo aggiunto dall’art. 1, D.Lgs. 6 maggio 1999, n. 169 di attuazione della

Direttiva 96/9/CE relativa alla tutela giuridica delle banche di dati.

6

8

La disciplina delle opere dell’ingegno nell’era digitale

633/41. Si avrà modo di vedere in seguito le conseguenze della scelta

normativa effettuata8.

Ai generi di opere di cui all’art. 1, comma 1, L. 633/41 possono

appartenere diverse ‘tipologie’ di opere. Queste ultime sono indicate,

a titolo meramente esemplificativo e non tassativo9, dal successivo art.

2, il quale indica particolari ‘tipologie’ di opere da ricondursi ai generi

indicati nel precedente articolo: «In particolare sono comprese nella

protezione:

1) le opere letterarie, drammatiche, scientifiche, didattiche, religiose, tanto se in

forma scritta quanto se orale;

2) le opere e le composizioni musicali, con o senza parole, le opere drammaticomusicali e le variazioni musicali costituenti di per sé opera originale;

3) le opere coreografiche e pantomimiche, delle quali sia fissata la traccia per

iscritto o altrimenti;

4) le opere della scultura, della pittura, dell’arte del disegno, della incisione e

delle arti figurative similari, compresa la scenografia, anche se applicata

all’industria, sempre che il loro valore artistico sia scindibile dal carattere

industriale del prodotto al quale sono associate;

5) i disegni e le opere dell’architettura;

6) le opere dell’arte cinematografica, muta o sonora, sempre che non si tratti di

semplice documentazione protetta ai sensi delle norme del capo quinto del titolo

secondo;

7) le opere fotografiche e quelle espresse con procedimento analogo a quello della

fotografia sempre che non si tratti di semplice fotografia protetta ai sensi delle

norme del capo V del titolo II10;

Vedi infra, capitolo III.

La natura esemplificativa e non tassativa dell’indicazione di cui all’art. 2, L.

633/41, oltre che da elementi testuali quali l’uso della locuzione «in particolare» con la

quale si apre l’elenco, discende dalla constatazione che se l’indicazione dei generi di

opere di cui all’art. 1 della stessa legge non è tassativa, potendo esistere creazioni

originali non appartenenti a nessuno dei generi indicati, a maggior ragione non può

essere considerata tassativa l’indicazione dei tipi di opere che appartengono ai generi

tra quelli indicati nell’art. 1, L. 633/41.

10 Numero aggiunto dall’art. 1, D.P.R. 8 gennaio 1979, n. 19.

8

9

Beatrice Cunegatti

9

8) i programmi per elaboratore, in qualsiasi forma espressi purché originali

quale risultato di creazione intellettuale dell’autore. Restano esclusi dalla tutela

accordata dalla presente legge le idee e i principi che stanno alla base di qualsiasi

elemento di un programma, compresi quelli alla base delle sue interfacce. Il termine

programma comprende anche il materiale preparatorio per la progettazione del

programma stesso11;

9) le banche di dati di cui al secondo comma dell’articolo 1, intese come raccolte

di opere, dati o altri elementi indipendenti sistematicamente o metodicamente

disposti e individualmente accessibili mediante mezzi elettronici o in altro modo.

La tutela delle banche di dati non si estende al loro contenuto e lascia

impregiudicati i diritti esistenti su tale contenuto12».

Oltre ad una suddivisione delle opere dell’ingegno in ‘generi’ (art.

1, L. 633/41) e ‘tipologie’ (art. 2, L. 633/41), la disciplina giuridica

delle opere dell’ingegno contiene norme specifiche per alcune

‘categorie’ alle quali tutti i generi e le tipologie di opere di cui agli artt.

1 e 2, L. 633/41 possono, almeno astrattamente, appartenere, salvo

norme speciali di regolamentazione13.

Le diverse ‘categorie’ si distinguono a seconda (a) dell’origine del

contenuto o della struttura dell’opera (creazione originale o derivata

da un’opera preesistente) e (b) dell’attribuzione della titolarità del

diritto d’autore (opere di un unico autore o di più autori, queste

ultime a loro volta distinguibili in opere comuni o collettive a seconda

delle dinamiche sottese alla loro creazione).

Come in precedenza detto, tutti i generi di opera possono

appartenere ad una determinata categoria. Così, ad esempio, un’opera

letteraria potrà, a seconda delle specifiche caratteristiche, essere

un’opera originaria o derivata, attribuibile ad un unico autore o a più

autori, ecc.

La suddivisione introdotta è utile per identificare il regime

giuridico di una specifica opera in quanto la L. 633/41 comprende,

Numero aggiunto dall’art. 2, D.Lgs. 29 dicembre 1992, n. 518.

Numero aggiunto dall’art. 2, D.Lgs. 6 maggio 1999, n. 169.

13 Le opere cinematografiche, ad esempio, sono ex lege definite come opere comuni,

salvo l’attribuzione dell’esercizio dei diritti di utilizzazione cinematografica al

produttore.

11

12

10

La disciplina delle opere dell’ingegno nell’era digitale

essenzialmente, due nuclei di norme: uno dedicato alla disciplina

generale delle opere dell’ingegno, indipendentemente dalla loro

appartenenza ad un determinato ‘genere’, ‘tipologia’ o ‘categoria’ di

opera; l’altro contenente norme di applicazione speciale, ossia di

disciplina di specifici generi, categorie o tipologie di opere.

Una struttura simile a quella della L. 633/41 è rinvenibile in tutti i

testi normativi dedicati alle opere dell’ingegno (tra i quali, in primis, la

Convenzione internazionale di Berna sulle opere letterarie e

artistiche).

Per determinare il regime giuridico di un’opera è quindi necessario

raccordare le norme di applicazione generale a quelle di applicazione

speciale proprie del genere, della categoria o della tipologia della

specifica opera.

4. I soggetti del diritto.

Quello che accomuna tutti i generi di opera riconosciuti

dall’ordinamento giuridico è la circostanza che essi sono il frutto

dell’attività creativa propria del genere umano: «Il titolo originario

dell’acquisto del diritti di autore è costituito dalla creazione dell’opera, quale

particolare espressione del lavoro intellettuale» (art. 2576 c.c. e art. 6, L.

633/41).

La creatività è una peculiare caratteristica del genere umano.

Conseguentemente, i diritti sulle opere realizzate sono ab origine

riconosciuti in capo a persone fisiche e, poiché parte del contenuto

del diritto d’autore (in specie il diritto morale) è inalienabile, ne

consegue che, in linea di principio, una persona giuridica non potrà

vantare a titolo originario il diritto d’autore su un’opera dell’ingegno,

né essere titolare del diritto morale sull’opera di cui ha acquistato i

diritti a titolo derivativo.

In alcuni casi, tuttavia, il diritto d’autore è attribuito a particolari

persone giuridiche: le Amministrazioni dello Stato, le Province e i

Comuni. Questi divengono titolari dei diritti d’autore delle opere

create e pubblicate sotto il loro nome e a loro conto e spese. Lo

Beatrice Cunegatti

11

stesso diritto spetta agli enti privati che non perseguano scopo di

lucro, salvo diverso accordo con gli autori, nonché alle Accademie e

agli altri enti pubblici culturali limitatamente alla raccolta dei loro atti e

sulle loro pubblicazioni (art. 11, L. 633/41).

La classificazione delle opere a seconda dell’origine del loro

contenuto o della loro struttura determina la suddivisione delle stesse

in: (a) creazioni originali o ex nihilo e (b) opere derivate.

Le opere create ex nihilo sono caratterizzate da un contenuto e una

struttura originali.

Alle creazioni ex nihilo appartengono le ipotesi classiche e più

semplici di opere, quali ad esempio, un quadro, un testo, un software,

un testo contenente illustrazioni, ecc., ove l’opera finale non sia

‘tratta’ da un’opera preesistente (non sia, quindi, derivata

dall’elaborazione di una preesistente creazione originale).

L’opera derivata è caratterizzata da un contenuto parzialmente non

originale, al quale sono ‘accostate’ alcune parti (seppure minime)

originali o, quantomeno, ‘strutturato’ in modo originale. Il suo

contenuto, quindi, non è completamente originale, ma in parte

derivato da opere preesistenti, ovvero contraddistinto da una

rappresentazione formale originale.

L’apporto originale minimo può essere tutelato della legge sul

diritto d’autore, ai sensi dell’art. 4, L. 633/41 di disciplina delle opere

derivate.

Nelle opere derivate il carattere creativo è insito nell’elaborazione

successiva, che può consistere: nella trasformazione dell’opera

originaria in altra forma letteraria o artistica, nella modifica e aggiunta

che determinino un rifacimento sostanziale dell’opera originaria,

nell’adattamento, nella riduzione, nella trasformazione in compendi

dell’opera originaria.

Il grado di originalità che deve contraddistinguere questi apporti

affinché il ‘prodotto’ finale sia tutelato come opere dell’ingegno è

12

La disciplina delle opere dell’ingegno nell’era digitale

minimo e di fatto sostanzialmente inferiore a quello richiesto per

l’opera originaria14.

La seconda delle succitate ‘categorie’ distingue le opere in ragione

dell’attribuzione della titolarità del diritto d’autore.

Il diritto d’autore può essere attribuito in via esclusiva ad un solo

soggetto, ovvero ad una pluralità di individui (opere plurisoggettive).

Alla categoria delle opere attribuite ad un unico autore

appartengono tutte le creazioni ideate ed estrinsecate nel mondo

materiale da un unico soggetto.

Possono farne parte esempi classici, quali le opere pittoriche

realizzate da un solo artista; composizioni musicali di un solo

musicista; programmi per elaboratore ideati da un unico

programmatore, ecc.

La creazione di un’opera d’ingegno può essere altresì il frutto

dell’apporto intellettivo originale di più soggetti. In quest’ultimo caso,

l’opera si definisce comune o collettiva a seconda delle dinamiche

sottese alla sua realizzazione.

L’attività creativa posta in essere da diversi autori e che si ponga su

un piano di parità dà origine ad un’opera comune, nella quale le

porzioni o i frammenti di opera sono destinati a ‘fondersi’ nel

prodotto finale.

La definizione di opera comune è contenuta nell’art. 10, comma 1,

L. 633/41, secondo il quale si considera tale l’opera creata con il

contributo ‘indistinguibile’ e ‘inscindibile’ di più persone. I contributi

dei singoli autori si intendono ‘indistinguibili’ ove si pongano, come in

precedenza rilevato, su un piano di ‘parità’: nessuno dei singoli

contributi prevale, nella logica dell’opera finale, sull’altro. Per essere in

presenza di un’opera comune, i singoli contributi debbono altresì

Cfr. Cass. 10 marzo 1994, n. 2345, che ribadisce l’orientamento, peraltro

consolidato in giurisprudenza, favorevole a riconoscere il carattere originario

dell’elaborazione di opera preesistente, anche se in concreto il grado di creatività

risulti minimo ed inferiore a quello dell’opera originaria. Tale apporto creativo,

seppure minimo, non viene però riconosciuto in caso di rielaborazione che si basi

sulla semplice modifica dell’ordine, cronologico o alfabetico, in cui sono raccolte le

opere originarie. In questo senso, cfr. Cass. 10 gennaio 1977, n. 67.

14

Beatrice Cunegatti

13

essere ‘inscindibili’: essi sono, quindi, destinati a ‘fondersi’ nell’opera

finale, la quale, per la sua stessa esistenza, necessiterà di tutti i

contributi.

In questo senso, un programma per elaboratore posto in essere da

più programmatori, ognuno dei quali si occupi della realizzazione di

una porzione di software preposta al compimento di una certa

operazione, nel caso in cui nessuna porzione sia di importanza

‘prevalente’ sull’altra, costituisce un’opera comune.

Nell’opera comune il diritto d’autore appartiene a tutti i coautori

secondo parti che si presumono uguali, salvo l’esistenza di una prova

scritta che disponga diversamente.

A questa categoria di opere sono applicabili le norme generali sulla

comunione (quindi, in particolare, gli artt. 1100 - 1116 c.c.), mentre le

azioni di difesa del diritto morale sull’opera sono esercitabili

individualmente da ciascun coautore.

In deroga alle disposizioni generali in materia di comunione, sono

previste alcune ipotesi nelle quali è necessario il consenso di tutti i

coautori. Queste sono: l’autorizzazione alla pubblicazione del c.d.

inedito, la modifica dell’opera originaria e la sua utilizzazione in forma

diversa da quella della prima pubblicazione. Contro l’ingiustificato

rifiuto di uno o più coautori può essere richiesta un’espressa

autorizzazione all’autorità giudiziaria (art. 10, comma 3, L. 633/41).

La durata dei diritti di utilizzazione economica sulle opere comuni

spettanti a ciascuno dei coautori si determina sulla vita del coautore

che muore per ultimo (art. 26, comma 1, L. 633/41).

L’attività prestata dai singoli autori per la realizzazione dell’opera

può, viceversa, diversificarsi a seconda dell’importanza delle singole

porzioni di opera rispetto al progetto finale, o al ruolo assunto da

determinati soggetti nella fase di organizzazione del lavoro creativo,

dando origine ad un’opera collettiva.

Alla disciplina delle opere collettive sono dedicati gli artt. 3 e 7, L.

633/41, oltre al capo IV, sez. II della L. 633/41 contenente norme

particolari per i diritti di utilizzazione economica per le opere

collettive costituite da riviste e giornali.

14

La disciplina delle opere dell’ingegno nell’era digitale

Nell’opera collettiva è considerato autore della stessa chi ne

organizza e dirige la creazione (art. 7, comma 1, L. 633/41).

Le opere collettive, costituite dalla riunione di opere o da parti di

opere, hanno carattere di creazioni autonome come risultato della

scelta e del coordinamento delle porzioni di opere preesistenti ad un

determinato fine letterario, scientifico, didattico, religioso, politico od

artistico. Esse godono della protezione prevista per le opere originali,

indipendentemente e senza pregiudizio dei diritti di autore sulle opere

o sulle parti di opere di cui sono composte.

Tra la tipologia delle opere collettive, l’art. 3, L. 633/41 assume, a

titolo esemplificativo15, le enciclopedie, i dizionari, le antologie, le

riviste e i giornali.

La disciplina delle opere collettive è quindi applicabile a quelle

fattispecie in cui è ravvisabile la riunione di creazioni letterarie,

scientifiche o artistiche autonome, scelte e coordinate per un

determinato fine dal soggetto che ha organizzato e diretto la

realizzazione dell’opera. Il soggetto organizzatore vanta il diritto

d’autore relativamente all’idea e alla realizzazione di tale attività

organizzatrice, mentre i creatori delle singole opere o parti di opere

conservano il proprio diritto d’autore su di esse16.

Nelle opere collettive la durata di utilizzazione economica

spettante ad ogni collaboratore si determina sulla vita di ciascuno;

mentre la durata dei diritti di utilizzazione economica dell’opera nel

suo insieme («come un tutto») si determina dalla prima pubblicazione,

salve le disposizioni speciali in materia di riviste, giornali e altre opere

periodiche (art. 26, comma 2, L. 633/41).

È di particolare importanza evidenziare che le tipologie espressamente previste

dall’art. 3, L. 633/41 sono inserite con mero valore esemplificativo e non tassativo,

in quanto, se così non fosse, sarebbe impossibile ritenere applicabili le norme in

materia di opere collettive a generi non contemplati (tra i quali, ad esempio, le opere

multimediali).

16 Cfr. Cass. 15 giugno 1951, n. 1522 e Cass. 8 luglio 1943, n. 1752.

15

Beatrice Cunegatti

15

5. Il contenuto del diritto d’autore. I diritti di utilizzazione

economica.

La normativa vigente in materia di opere dell’ingegno attribuisce

all’autore una serie di diritti scomponendoli in due categorie

funzionalmente distinte: (a) i diritti di utilizzazione economica

dell’opera e (b) i diritti morali sull’opera.

I diritti di utilizzazione economica esistenti nell’ambito delle

creazioni dell’ingegno sono direttamente finalizzati a garantire i diritti

patrimoniali degli autori e, quindi, a salvaguardare lo sviluppo delle

opere intellettuali. In una prospettiva più ampia, inoltre, essi

assicurano lo sviluppo della cosiddetta impresa della cultura, ossia di

quelle attività imprenditoriali indotte dalla riproduzione, diffusione,

trasmissione, ecc., delle opere create.

Ai diritti di utilizzazione economica sono dedicate diverse

disposizioni normative, di origine nazionale, comunitaria ed

internazionale. Tra quelle vigenti in ambito nazionale ricordiamo, in

particolare, quelle contenute nel titolo I, capo III, sez. I della L.

633/41 (artt. da 12 a 19).

I diritti di utilizzazione economica sono funzionalmente connessi

alla tutela di quei diritti aventi contenuto patrimoniale, caratterizzati

dal requisito dell’assolutezza (nel senso che vi corrisponde un generale

dovere di astensione da parte di ogni altro consociato), dall’elasticità

(intesa nel senso dell’attitudine del diritto patrimoniale ad espandersi,

a favore del suo titolare, fino a comprendervi tutte le possibili facoltà

di godimento e di disposizione, anche oltre a quelle tipiche enumerate

dalla legge) e della realtà (in quanto assicura al suo titolare una

signoria immediata sul bene immateriale)17.

In merito alla definizione di ‘diritto di utilizzazione economica’, cfr. Cass. 13

novembre 1973, n. 3004. In una prospettiva più ampia, v. M. AMMENDOLA, (voce)

Diritto d’autore II: diritto materiale, Torino, 1990, IV ed., vol. IV, p. 376 ss.; M.

FABIANI, Autore (diritto di) - II: Diritti connessi, in «Enciclopedia giuridica Treccani»,

1988, vol. IV, p. 3 ss.; G. OPPO, Creazione intellettuale, creazione industriale, e diritti di

utilizzazione economica, in «Rivista di diritto civile», 1969, I, p. 13 ss.

17

16

La disciplina delle opere dell’ingegno nell’era digitale

I diritti di utilizzazione economica consistono nella possibilità per

l’autore di utilizzare economicamente l’opera in ogni forma e modo,

originale o derivato, con i soli limiti fissati dalla legge (art. 12, comma

2, L. 633/41).

L’indicazione degli specifici modi di utilizzazione economica delle

opere, regolamentati dagli artt. 12 - 18-bis non è tassativa, bensì

meramente esemplificativa, come risulta dalla locuzione «in ogni forma e

modo», seguita dall’espressione «in particolare» con la quale l’elenco

stesso è introdotto18.

I diritti esclusivi indicati dalla legge sono: il diritto di pubblicazione

(art. 12), il diritto di riproduzione in copie (art. 13), il diritto di

trascrizione o riproduzione su supporto delle opere orali (art. 14), il

diritto di esecuzione, rappresentazione e recitazione (art. 15), il diritto

di diffusione (art. 16), il diritto di distribuzione (art. 17), il diritto di

traduzione, modificazione, elaborazione, trasformazione (art. 18) e il

diritto di prestito e di noleggio (art. 18-bis).

Le privative sull’opera dell’ingegno sono tra loro indipendenti (art.

19, L. 366/41). Il principio di indipendenza dei diritti di utilizzazione

economica ha come conseguenza che gli stessi possano essere ceduti

ed esercitati l’uno a prescindere dall’altro, anche a favore di soggetti

diversi, senza che la cessione o l’esercizio di uno di loro implichi la

cessione o l’esercizio degli altri.

La cessione dei diritti di utilizzazione economica deve essere

provata per iscritto (art. 2581 c.c. e art. 110, L. 633/41).

Il principio di indipendenza dei diritti di utilizzazione economica e

la necessità ad probationem della forma scritta per la loro cessione si

pongono a salvaguardia della posizione contrattuale dell’autore, il

Sul valore esemplificativo e non tassativo dell’elencazione di cui all’art. 12,

comma 2, L. 633/41, cfr. P. AUTERI, Contratti traslativi del diritto di autore e principio di

indipendenza delle facoltà di utilizzazione, in «Rivista di diritto industriale», 1963, II, p.

105 ss.; T. ASCARELLI, Teoria della concorrenza e beni immateriali: istituzioni di diritto

industriale, Milano, 1960, p. 734 ss.; P. GRECO, P. VERCELLONE, I diritti sulle opere

dell’ingegno, Torino, 1974, p. 130 ss.; M. AMMENDOLA, (voce) Diritto d’autore II cit., p.

376 ss.; ID., (voce) Diritto d’autore: diritto materiale, in «Digesto delle discipline

privatistiche», Torino, 1989, Sez. commerciale, vol. IV, p. 372 ss.

18

Beatrice Cunegatti

17

quale rimane ex lege l’unico titolare di ogni diritto sull’opera che non

sia stato espressamente oggetto di negoziazione e cessione.

La posizione dell’autore è ulteriormente tutelata quando egli debba

negoziare con soggetti forniti di particolare potere contrattuale, ossia

con parti economicamente più forti.

Esemplificativa, su questo punto, è la disciplina del contratto di

edizione, ossia quel contratto con il quale «l’autore concede ad un editore

l’esercizio del diritto di pubblicare per le stampe, per conto e a spese dell’editore

stesso, l’opera dell’ingegno» (art. 118, L. 633/41).

Essa sancisce che non possano essere compresi nel contratto

stipulato «i futuri diritti eventualmente attribuiti da leggi posteriori» (art. 119,

comma 3, L. 633/41) e che «salvo pattuizione espressa», l’alienazione non

si estenda «ai diritti di utilizzazione dipendenti dalle eventuali elaborazioni e

trasformazioni di cui l’opera è suscettibile, compresi gli adattamenti alla

cinematografia, alla radiodiffusione ed alla registrazione su apparecchi meccanici»

(art. 119, comma 4, L. 633/41).

La durata dei diritti di utilizzazione economica dell’opera è

disciplinata dal titolo I, capo III, sez. III della L. 633/41 (artt. 25 - 32bis).

In linea generale essa è stabilita per tutta la durata della vita

dell’autore e fino al termine del settantesimo anno solare dopo la sua

morte (art. 25, L. 633/41). Questa regola subisce, per altro, numerose

eccezioni, come nel caso: delle opere comuni e collettive di cui all’art.

26, L. 633/41 (precedentemente esaminate); delle opere anonime o

pseudonime di cui all’art. 27, L. 633/41; dei programmi per

elaboratore di cui all’art. 27-bis, L. 633/41 (per i quali si rimanda al

prossimo capitolo); delle opere la cui titolarità dei diritti spetta alle

Amministrazioni dello Stato e agli altri enti indicati nell’art. 11, L.

633/41 precedentemente citato; delle opere pubblicate in parti o

volumi di cui all’art. 30, L. 633/41; delle opere pubblicate per la prima

volta dopo la morte dell’autore di cui all’art. 31, L. 633/41; delle opere

cinematografiche di cui all’art. 32, L. 633/41; nonché delle opere

fotografiche di cui all’art. 32-bis, L. 633/41.

18

La disciplina delle opere dell’ingegno nell’era digitale

Decorso il termine stabilito per la durata dei diritti di utilizzazione

economica, l’opera può essere liberamente utilizzata da chiunque,

salvi i limiti eventualmente imposti dal diritto morale dell’autore.

In deroga ai diritti di utilizzazione, l’opera può essere altresì

liberamente utilizzata nei casi previsti dal titolo I, capo V della L.

633/41 (artt. 65 - 71).

Tra le ipotesi di ‘utilizzazione libera’ dell’opera disciplinate dai

citati articoli, particolare rilevanza è attribuita a quella prevista dall’art.

68, L. 633/41, il cui comma 1 dispone: «È libera la riproduzione di singole

opere o brani di opere per uso personale dei lettori, fatta a mano o con mezzi di

riproduzione non idonei a spaccio o diffusione dell’opera nel pubblico».

Il succitato articolo non dispone la libera riproducibilità delle opere

in ogni caso in cui essa sia destinata a soddisfare un’esigenza

prettamente ‘personale’ dell’utilizzatore - giustapposta ad un uso

‘commerciale’ - bensì stabilisce che l’uso personale possa assurgere a

motivo per l’applicazione della deroga solo nel caso in cui la

riproduzione sia effettuata «a mano» o «con altri mezzi di riproduzione non

idonei a spaccio o diffusione».

Se in un non lontano passato ci si è dovuti chiedere se la

‘fotocopia’ rappresentasse un mezzo idoneo a spaccio o diffusione

(giungendo ad una risposta affermativa), il problema che si pone

attualmente è quello di determinare se la riproduzione delle opere

diffuse in Internet (principalmente per il tramite di operazioni di

‘salvataggio’ nelle unità di memoria del computer dell’utente e di

stampa) rappresenti un’ipotesi di libera utilizzazione dell’opera ogni

qual volta la riproduzione stessa non sia finalizzata a spaccio o

diffusione. L’opinione che si va affermando, almeno a livello europeo,

è negativa e, conseguentemente, si ritiene che ogni atto di

riproduzione delle opere diffuse su rete telematica necessiti della

previa autorizzazione del titolare dei diritti di utilizzazione economica

sull’opera (quanti degli abituali ‘navigatori’ in Internet ci pensano

prima di ‘scaricare’ o ‘stampare’ materiale protetto dalla rete?).

Contro la violazione dei diritti di utilizzazione economica

dell’opera, così come del diritto morale di cui si avrà modo di parlare

in seguito, possono essere esercitate azioni inibitorie tendenti ad

Beatrice Cunegatti

19

impedire la prosecuzione dell’attività lesiva e a limitare i danni subiti

dal titolare dei diritti, nonché azioni risarcitorie tendenti a riparare il

danno subito.

Accanto alle norme di difesa e alle sanzioni civili, contro alcune

ipotesi di violazione dei diritti sull’opera sono altresì previste sanzioni

penali. Delle difese e sanzioni giudiziarie si occupano le norme di cui

al titolo III, capo III della L. 633/41 (artt. 156 - 174).

6. Segue: il diritto morale.

Accanto ed indipendentemente dalla titolarità dei diritti di

utilizzazione economica, l’autore gode del diritto morale sull’opera

creata.

Al diritto morale dell’autore fanno riferimento gli articoli 2577 c.c.

e dal 20 al 24 della L. 633/41, nonché, nell’ambito delle convenzioni

internazionali, l’art. 6-bis della Convenzione di Berna.

Il diritto morale consiste nella possibilità, riconosciuta in capo

all’autore, di «rivendicare la paternità dell’opera e di opporsi a qualsiasi

deformazione, mutilazione o altra modificazione, ed ogni atto a danno dell’opera

stessa, che possano essere di pregiudizio al suo onore e alla sua reputazione» (art.

20, I comma, L. 633/41).

Il contenuto del diritto è sostanzialmente scomponibile in due

fattispecie: (a) il diritto alla paternità dell’opera (specificatamente

disciplinato dall’art. 21, L. 633/41) e (b) il diritto all’integrità

dell’opera (di cui all’art. 22, L. 633/41).

La sussistenza della lesione del diritto morale dell’autore richiede

l’accertamento del ‘pregiudizio all’onore o reputazione’ dell’autore,

ossia dell’avvenuto detrimento del suo ‘patrimonio morale’19.

L’insieme dei requisiti di onore e reputazione possono essere considerati il

‘patrimonio morale’ di un soggetto. Questa definizione chiarisce con efficacia la

dicotomia degli interessi, economici e morali, facenti capo all’autore. L’inciso è

rinvenibile in Cass. Pen., sez. V, 15 febbraio 1983, n. 1341, ud. 10 gennaio 1983,

Greco.

19

20

La disciplina delle opere dell’ingegno nell’era digitale

La ‘reputazione’ di un soggetto - in questo caso, dell’autore –

consiste nelle qualità che la maggioranza dei consociati gli

attribuiscono. Conseguentemente un soggetto può dirsi leso nella sua

reputazione quando la maggioranza dei consociati gli attribuiscono

qualità morali o valore sociale inferiori a quelli che gli erano

riconosciuti antecedentemente al fatto lesivo.

L’accertamento della sussistenza dell’offesa ‘all’onore’ è di più

difficile realizzazione in quanto non si basa, come nel caso della

reputazione, su elementi oggettivi esterni al soggetto leso e, pur

dovendosi basare su un minimun certo20, non può effettuarsi

tralasciando dal considerare la personalità dell’offeso21, ossia la ‘stima’

che esso ha di sé stesso.

L’ambito di operatività delle norme per la salvaguardia del diritto

morale risulta perciò alquanto ampio, potendosi configurare delle

ipotesi nelle quali un fatto di per sé non valutato, dalla maggioranza

dei consociati, come lesivo della reputazione o dell’onore di un

soggetto, sia giudicato tale dal soggetto stesso.

Il diritto morale dell’autore è inalienabile, irrinunciabile e

indisponibile.

La normativa italiana, tuttavia, stempera le implicazione

dell’applicazione di questo principio prevedendo che «l’autore che abbia

conosciute ed accettate le modificazioni alla propria opera non è più ammesso ad

agire per impedirne l’esecuzione o per chiederne la soppressione» (art. 22, L.

633/41).

Il ricorso ai mezzi di tutela del diritto morale dell’autore per

l’integrità della sua opera è perciò escluso nel caso in cui lo stesso

abbia preventivamente autorizzato la commissione degli atti lesivi, in

deroga al principio di indisponibilità del diritto morale.

Il principio del ricorso al ‘previo consenso’ dell’autore alla

modificazione dell’opera lesiva del proprio onore e reputazione non è

previsto in via generale nella Convenzione di Berna, per la quale le

azioni di difesa del diritto d’autore sono in ogni caso irrinunciabili.

20

21

Cfr. Cass. Pen., sez. II, 28 novembre 1974, n. 8980, ud. 22 marzo 1974, Iannetti.

Cfr. Cass. Pen., sez. II, 28 novembre 1974, n. 8980, cit.

Beatrice Cunegatti

21

Il diritto morale sussiste in capo all’autore per l’intera durata della

sua vita ed è esercitabile «senza limite di tempo, dal coniuge e dai figli, e, in

loro mancanza, dai genitori e dagli altri ascendenti e dai discendenti diretti:

mancando gli ascendenti ed i discendenti, dai fratelli e dalle sorelle e dai loro

discendenti» (art. 23, comma 1, L.633/41).

Qualora finalità pubbliche lo esigano, è previsto che i competenti

organi dello Stato22 possano esercitare le azioni a difesa del diritto

morale dell’autore (art. 23, comma 1, ultima parte, L. 633/41).

La disposizione di cui all’ultima parte dell’art. 23, comma 1, L.

633/41, acquisisce rilevanza nel caso siano utilizzate opere o porzioni

di opere di particolare valore storico, artistico o culturale per lo Stato,

come potrebbero essere, ad esempio, il testo e la musica dell’inno

nazionale: in questo caso il soggetto utilizzatore potrebbe dover

rispondere delle modificazioni apportate agli organi dello Stato del

Paese di origine dell’opera.

Le disposizioni relative alla durata della tutela del diritto morale

della Convenzione di Berna sono sensibilmente difformi da quelle

previste in ambito nazionale. Esse prevedono che il diritto morale sia

esercitabile, dopo la morte dell’autore, solamente «fino all’estinzione dei

diritti patrimoniali»; mentre nell’ipotesi in cui la legislazione interna

dello Stato firmatario non contenga norme atte al riconoscimento e

alla protezione di tutti i diritti d’autore dopo la morte dello stesso, è

prevista la possibilità che talune delle facoltà connesse alla tutela del

diritto morale non siano riconosciute dopo la morte dell’autore (art.

6-bis, comma 2, Convenzione di Berna).

La diversa formulazione delle disposizioni di attuazione degli Stati

ratificanti la Convenzione in merito al regime di tutela del diritto

L’articolo, nella sua forma originaria, stabiliva la titolarità in capo al «Ministro per la

cultura popolare, sentita l’Associazione sindacale competente». Successivamente alle riforme