Capitolo 1: Sorgenti a singolo fotone: applicazioni e proprietà

Capitolo 1

Sorgenti a singolo fotone:

applicazioni e proprietà

Nel primo paragrafo di questo capitolo vedremo cosa si intende per sorgente a singolo

fotone, mentre nel resto del capitolo descriveremo le applicazioni a medio e lungo termine di

una sorgente a singolo fotone soffermandoci, in particolare, sulle notevoli potenzialità nel

campo della crittografia quantistica ed accennando, più in generale, allo sviluppo di

protocolli logici quantistici finalizzati alla produzione di un computer quantistico.

1.1 Definizione

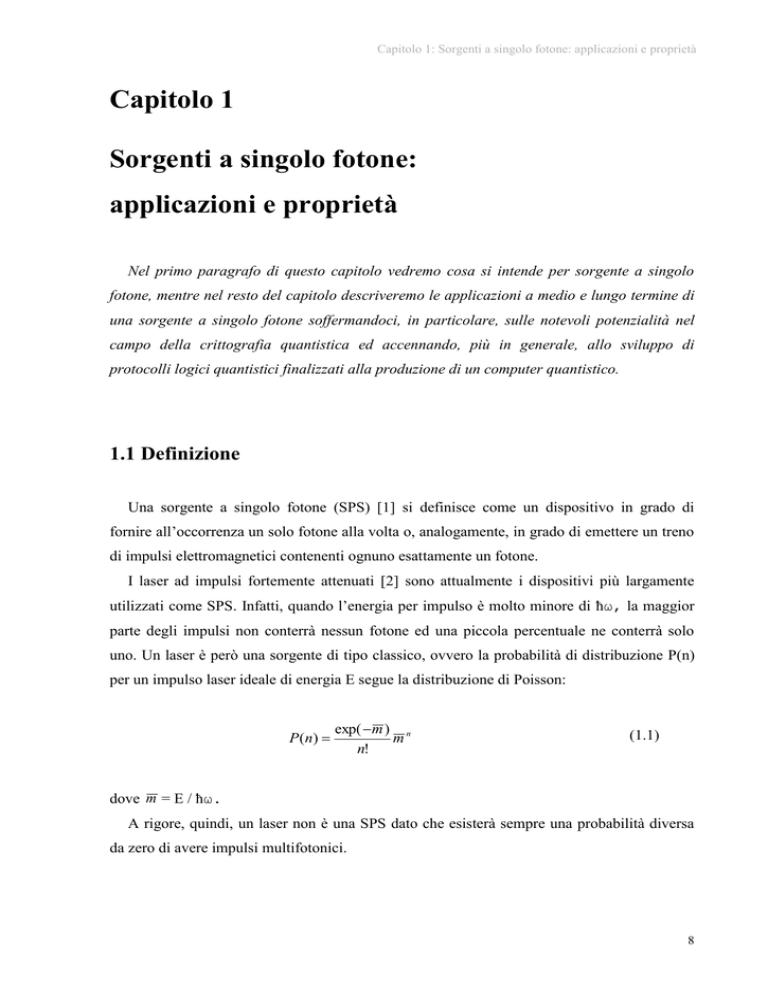

Una sorgente a singolo fotone (SPS) [1] si definisce come un dispositivo in grado di

fornire all’occorrenza un solo fotone alla volta o, analogamente, in grado di emettere un treno

di impulsi elettromagnetici contenenti ognuno esattamente un fotone.

I laser ad impulsi fortemente attenuati [2] sono attualmente i dispositivi più largamente

utilizzati come SPS. Infatti, quando l’energia per impulso è molto minore di ħω, la maggior

parte degli impulsi non conterrà nessun fotone ed una piccola percentuale ne conterrà solo

uno. Un laser è però una sorgente di tipo classico, ovvero la probabilità di distribuzione P(n)

per un impulso laser ideale di energia E segue la distribuzione di Poisson:

P ( n)

exp( m ) n

m

n!

(1.1)

dove m = E / ħω.

A rigore, quindi, un laser non è una SPS dato che esisterà sempre una probabilità diversa

da zero di avere impulsi multifotonici.

8

Capitolo 1: Sorgenti a singolo fotone: applicazioni e proprietà

I laser attenuati attuali vengono tipicamente utilizzati con m = 0.1 che corrisponde ad una

probabilità di avere un impulso monofotonico di P(1) ~ 0.09 e di avere un impulso con due

fotoni di P(2) ~ 0.004.

Se consideriamo invece un sistema a due livelli, con un elettrone nello stato fondamentale

come quello di un singolo atomo [3], e popoliamo lo stato eccitato, il sistema si può

diseccitare emettendo un fotone e una volta rieccitato potrà emettere nuovamente un altro

fotone con la stessa energia: quello che si ottiene è un treno di impulsi ottici separati

temporalmente dal tempo di vita media dello stato eccitato e contenenti esattamente un

fotone. Quindi, eccitando l’atomo, ad esempio con un impulso ottico di durata molto più

piccola del tempo di vita media, possiamo essere ragionevolmente sicuri di avere una SPS.

In questo lavoro di dottorato si è posto interesse allo studio di emettitori basati su punti

quantici all’interno di microcavità ottiche (vedi cap. 2) dove è possibile sfruttare,

analogamente al singolo atomo, le transizioni eccitoniche di singoli punti quantici per ottenere

impulsi di singolo fotone. In questo caso il tempo caratteristico della sorgente è il tempo di

rilassamento interbanda dell’eccitone, che in questi sistemi è tipicamente dell’ordine del

nanosecondo. Attualmente i fotorivelatori in InGaAs hanno un tempo di recupero (recovery

time), vale a dire l’intervallo di tempo che passa dall’arrivo di un impulso a quando il

rivelatore è di nuovo operativo, dell’ordine di 100ns; per cui non è possibile contare

direttamente il numero di fotoni in un impulso.

PMT

delay

PMT

Coincidence

counts

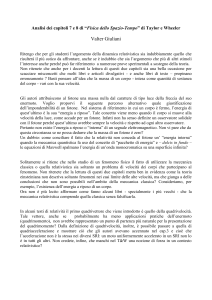

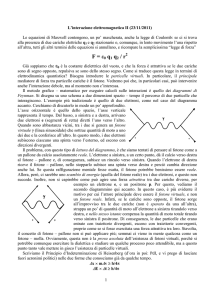

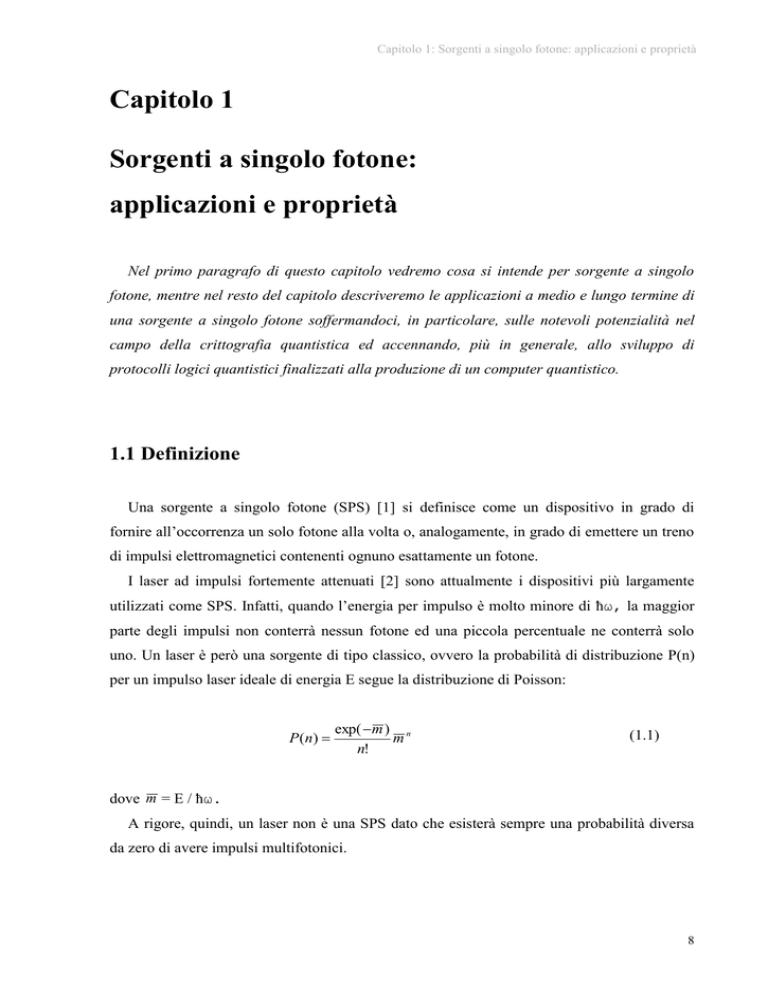

Figura 1.1: Schema dell’apparato sperimentale proposto da Harbury-Brown e Twiss [5].

9

Capitolo 1: Sorgenti a singolo fotone: applicazioni e proprietà

Notevoli sforzi sono stati effettuati per arrivare a fabbricare fotorivelatori più veloci basati

soprattutto su materiali superconduttori [4], ma attualmente il metodo più efficace per misure

di singolo fotone è rappresentato dalla misura della funzione di correlazione al secondo ordine

tramite esperimento di Hanbury-Brown e Twiss [5] (Fig. 1.1).

In questa configurazione il treno di impulsi proveniente dalla sorgente incide su un beamsplitter (con stessa probabilità di riflessione e trasmissione) e su un cammino elettrico viene

applicata una linea ritardante τ; si fa quindi uso di due fotorivelatori (tipicamente con stessa

efficienza quantica) per la misura della fotocorrente.

La funzione di correlazione g(2) (τ) può essere scritta in termine di prodotto delle due

fotocorrenti:

g ( 2) ( )

I (t ) I (t )

I

(1.2)

2

che sarà diverso da zero quando un fotone arriva al tempo t su un fotorivelatore e un altro

fotone arriva al tempo t + τ sull’altro fotorivelatore (proporzionale al numero di coincidenze).

Si può descrivere la (1.2) in termini quantistici tramite gli operatori di creazione a(+) e

distruzione a del campo elettromagnetico ottenendo:

g ( 2) ( )

a (t )a (t )a(t )a(t )

a (t )a(t )

2

(1.3)

Se si incide su un lato del beam-splitter con impulsi provenienti da una sorgente classica,

in generale si troverà:

g classica (0) 1

( 2)

(1. 4)

Questo fenomeno, chiamato “photon bunching”, che mostra come i fotoni arrivino

preferibilmente raggruppati nelle sorgenti termiche, è stato ampiamente studiato negli anni

’60 (per approfondire Ref. [6]). Il limite g ( 2) (0) 1 corrisponde ad una sorgente laser.

La regione 0 g ( 2) ( ) 1 corrisponde, invece, al fenomeno del “photon anti-bunching”,

che mostra come i fotoni arrivino preferibilmente isolati, ed è specifico delle sorgenti non

10

Capitolo 1: Sorgenti a singolo fotone: applicazioni e proprietà

classiche. Se si invia, per esempio, uno stato a singolo fotone n1 1 su una parte del beamsplitter la funzione sarà:

g quant (0) 0

( 2)

(1. 5)

Questo risultato non può essere ottenuto da trattazioni classiche, ma è possibile spiegarlo in

termini di fotoni che si comportano come particelle (dualità onda particella): il fotone si

comporta come una particella e non può essere rivelata contemporaneamente sui due

rivelatori.

I primi esperimenti [3] per la misura del “photon anti-bunching” furono effettuati sulla

fluorescenza di singoli atomi nel 1977.

Misurazioni più raffinate, perfezionate su singoli ioni in trappole elettromagnetiche, hanno

portato a valori prossimi a zero [7, 8] per la g(2)(0), in perfetto accordo con la previsione

quantistica.

1.2 Crittografia quantistica

Fin dai tempi antichi l'uomo ha sempre avuto la necessità di comunicare con interlocutori

distanti cercando di non far intercettare il messaggio inviato.

La crittografia è caratterizzata dall’utilizzo di chiavi crittografiche (pubbliche o private)

per criptare e decriptare il messaggio. Attualmente le civiltà moderne hanno sviluppato una

serie di tecniche di codifica dell'informazione da trasmettere, che si basano su algoritmi più o

meno articolati e che sfruttano la complessità di problemi matematici di difficile soluzione. Il

sistema RSA, per esempio, si basa sulla difficoltà computazionale di fattorizzare il prodotto di

due numeri primi grandi [9]. Questo significa che in generale il sistema può essere violato, ma

i tempi di computazione sono talmente lunghi da rendere il codice relativamente sicuro. La

sicurezza di questo approccio potrebbe venire meno o attraverso progressi tecnologici

(computer più veloci) o matematici (algoritmi più efficaci o sviluppi teorici nel calcolo

computazionale).

11

Capitolo 1: Sorgenti a singolo fotone: applicazioni e proprietà

Il più famoso metodo per scambiare informazioni in maniera totalmente sicura è il

protocollo one-time pad [10] in cui i dati sono rappresentati da una stringa di bits e combinati

con un’altra stringa di uguale lunghezza che definisce la “chiave”. La scelta completamente

casuale della chiave assicura che il messaggio cifrato sia totalmente indecifrabile da un

potenziale attacco esterno. In questo caso la sicurezza della trasmissione è interamente

dipendente dalla sicurezza della chiave, che deve essere segreta e scambiata solamente da

mittente e destinatario. Il problema quindi è incentrato unicamente su come distribuire questa

chiave casuale tra i due utenti.

Proprietà fondamentali della meccanica quantistica, quali il concetto di misura e il "no

cloning theorem" [11] (ovvero l’impossibilità di riprodurre esattamente una copia di un certo

stato quantistico), hanno suggerito la possibilità di utilizzare chiavi crittografiche distribuite in

maniera quantistica: una serie di bit classici (elenco di zero e uno) viene codificata in

proprietà quantistiche di un certo sistema che viene poi distribuito attraverso un opportuno

canale. Tentare di intercettare la chiave significa eseguire una misura che irrimediabilmente

perturba lo stato quantistico del sistema e quindi le proprietà della chiave inviata, cosicché chi

si sta scambiando il messaggio è in grado di capire se il canale di trasmissione è sicuro.

L’abbinamento di un protocollo quantistico con il protocollo one-time pad risulta

teoricamente inviolabile.

1.2.1 Protocollo BB84

Questo è senza ombra di dubbio uno dei più semplici e più facilmente implementabili

protocolli crittografici proposti nella teoria dell'informazione quantistica; fu ideato da Bennett

e Brassard nel 1984 [12] e poi dimostrato nel 1992 [2] utilizzando sorgenti coerenti attenuate.

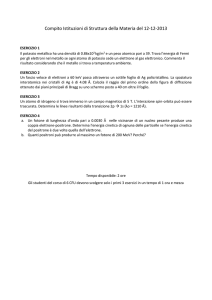

L'informazione che si intende trasferire in maniera sicura è codificata attraverso la

polarizzazione di fotoni scambiati (vedi Fig. 1.2).

12

Capitolo 1: Sorgenti a singolo fotone: applicazioni e proprietà

Bob

Alice

01011...

Single-

source

01011...

Eve

Figura 1.2: Schema apparato di crittografia quantistica.

Alice (il mittente) prepara arbitrariamente singoli fotoni in stati di polarizzazione non

ortogonali su due basi diverse, scelte a loro volta in maniera arbitraria. Possiamo pensare ad

esempio che Alice metta i suoi fotoni in maniera casuale in quattro differenti stati

corrispondenti agli autostati di una base orizzontale-verticale e di una base a 45°, in modo che

si abbia:

1

0

0

1

Bob (il destinatario) esegue misure di polarizzazione sui fotoni che gli vengono inviati,

scegliendo anch'egli in maniera arbitraria tra le due possibili basi.

Dopo la trasmissione della chiave, Alice, attraverso un canale classico, comunica in serie le

basi in cui ha inviato i fotoni, ma non il loro stato di polarizzazione, in modo che Bob possa

eliminare le misure effettuate, proiettando sugli stati di polarizzazione sbagliati, e che le

restanti misure (sifted key) corrispondano esattamente allo stato dei fotoni in arrivo.

La probabilità che Bob “indovini” la base corretta con cui Alice ha preparato i fotoni è del

50%, pertanto circa la metà delle misure totali formerà la sifted key (Tabella 1.1).

13

Capitolo 1: Sorgenti a singolo fotone: applicazioni e proprietà

• elenco di codifica:

=1

=1

=0

=0

1 1 0 0 0 1 0 1 1

• Alice manda la chiave di codifica:

• Bob seleziona casualmente le basi:

• solamente i bit con la stessa base vengono

considerati (sifted key)

1 1

0 0

1 1

Tabella 1.1: Esempio di codifica di bit nel protocollo BB54.

Si deve notare che quando Bob e Alice utilizzano basi differenti il bit ha comunque una

probabilità del 50% di essere corretto (con il polarizzatore errato lo stato di polarizzazione del

fotone viene proiettato sull’altra base), quindi la probabilità totale che Bob abbia un bit errato

è uguale a 1/4 (Tabella 1.2).

• Elenco di codifica:

=1

=1

=0

=0

1 1 0 0 0 1 0 1 1

• Alice manda la chiave di codifica:

• Bob seleziona casualmente le basi:

• Fotoni misurati:

• bit a differente base:

1 1 1 0 0 1

no

si

1 1 1

no

Tabella 1.2: Evidenza di bit errati nell’elenco di Bob.

Ipotizziamo che una spia (Eve) abbia intenzione e capacità di intercettare tutti i bit della

chiave e di ritrasmettere a Bob il risultato delle sue misure (intercept/resend attack); Eve,

analogamente a Bob, deve scegliere casualmente tra le 2 basi di polarizzazione con una

probabilità del 50% di indovinare la base scelta da Alice. Questa misura intermedia

inevitabilmente produrrà un aumento nella probabilità totale che Bob ricevi bit errati anche

all’interno della sifted key (Tabella 1.3).

14

Capitolo 1: Sorgenti a singolo fotone: applicazioni e proprietà

• Elenco di codifica:

=1

=0

=1

=0

1 1 0 0 0 1 0 1 1

• Alice manda la chiave di codifica:

• Eve intercetta e ritrasmette:

• Bob seleziona casualmente le basi:

• Fotoni considerati

• errori nella sifted key:

1 1

1 0

no

1 0

no

Tabella 1.3: Evidenza di bit errati nella sifted key.

Se si considerano esclusivamente i bit appartenenti alla sifted key, la probabilità che Bob

riceva bit errati in presenza di Eve è di circa il 25%. Con le stesse considerazioni fatte fino ad

adesso, si può facilmente calcolare la probabilità di errore di Bob su tutti i bit ricevuti, che, in

presenza di Eve, salirà al 37,5%.

A questo punto, se Alice e Bob sacrificano una parte della chiave e si trasmettono

integralmente il contenuto su un canale classico, possono analizzare statisticamente la

probabilità di bit errati di Bob e valutare con certezza se la chiave è stata intercettata o se è

arrivata "sana e salva" a destinazione. In questo ultimo caso la parte restante della sifted key

non condivisa sul canale classico, viene utilizzata come chiave ed il messaggio può essere

tranquillamente inviato tramite canale classico.

1.2.2 Sistemi crittografici reali

Il sistema presentato fin ora è totalmente sicuro da attacchi esterni solamente se

consideriamo il caso ideale in cui si abbiano impulsi contenenti perfettamente un singolo

fotone e non si abbia nessun tipo di difetto sia nella trasmissione che nella ricezione. In

pratica, come abbiamo visto, le SPS non sono ancora state implementate e si preferisce usare

laser molto attenuati; inoltre bisogna considerare perdite di bit a causa di inefficienze nella

15

Capitolo 1: Sorgenti a singolo fotone: applicazioni e proprietà

fibra ottica di trasmissione ed ancora bisogna considerare le caratteristiche dei fotorivelatori

attuali. Tutti questi difetti si ripercuotono tipicamente nella riduzione della massima

lunghezza di trasmissione entro la quale si può considerare la trasmissione “sicura” (per

approfondire Ref [13]).

Consideriamo il caso in cui si abbia una SPS ideale ma si sia in presenza di una linea con

perdite; i segnali arriveranno a Bob con una probabilità F (efficienza della fibra) ed una volta

arrivati verranno rilevati dal fotorivelatore con una efficienza quantica ηB . La probabilità di

avere segnale sarà :

signal

pexp

F B .

L’efficienza della fibra F può essere scritta come:

F 10

( l c )

10

(1. 6)

dove βè il coefficiente di assorbimento della fibra, l è la lunghezza e c è una costante.

dark

Il rivelatore di Bob è anche caratterizzato da una probabilità di conteggi di buio pexp

dB .

In pratica dB è riferito ai conteggi per impulso in assenza di segnale.

La probabilità totale di rivelare qualcosa sarà quindi data dalla (trascurando termini misti

signal

dark

nell’ipotesi pexp

, pexp

1 ):

signal

dark

pexp pexp

pexp

(1. 7)

I due termini della (1.7) contribuiranno in maniera diversa alla probabilità totale di avere

bit errati. Il segnale vero e proprio darà un errore con probabilità per unità di segnale

(arrivato) pesignal dovuto a disallineamenti o effetti di polarizzazione; quindi la corrispondente

signal signal

probabilità di errore per unità di tempo sarà e signal pexp

pe . Un conteggio di buio darà

invece un errore con probabilità pedark 1 / 2 , che deriva dalla scelta casuale delle due basi di

polarizzazione, come visto nel paragrafo precedente, quindi il contributo totale sarà

dark

edark pexp

(1 / 2) . Trascurando di nuovo termini misti la probabilità totale sarà

signal signal

dark

e pexp

pe

pexp

(1/ 2) .

16

Capitolo 1: Sorgenti a singolo fotone: applicazioni e proprietà

La probabilità di errore per singolo bit appartenente alla sifted key è pe e / pexp , se questa

quantità è maggiore di 1/4 e Eve ha pieno controllo sui fotoni scambiati, Bob non ha nessuna

possibilità di sapere se la trasmissione è sicura (vedi paragrafo precedente). Un semplice

attacco in cui Eve intercetta il fotone e lo rimanda renderà sia Bob che Eve a conoscenza di

circa la stessa metà di bit utili di Alice e nessuna chiave sarà scambiata.

Quindi una condizione di sicurezza necessaria è:

pexp

e

1/ 4

(1. 8)

ora poiché:

signal signal

dark

dark

e pexp

pe

pexp

(1/ 2) pexp

(1/ 2)

(1. 9)

e sostituendo nella (1.7) si ha:

signal

dark

dark

pexp

pexp

2 pexp

(1. 10)

prendendo in considerazione i parametri del sistema si ottiene FB d B 2d B da cui

FB d B .

Infine possiamo dire che nel caso di una SPS ideale, non si può avere un sistema

crittografico “sicuro” se l’efficienza della fibra non obbedisce alla condizione:

F FSPS

dB

B

(1.11)

si noti come il limite della (1.11) esista anche nel caso ideale di efficienza quantica ηB = 1 .

Dato che F è legato alla lunghezza della fibra dalla (1.6) si può capire come la (1.11) imponga

un limite nella massima lunghezza di trasmissione.

La situazione peggiora enormemente se non abbiamo una SPS, ma una sorgente classica

attenuata con una probabilità diversa da zero pmulti di avere impulsi multifotonici. In questo

caso Eve può portare un attacco di tipo photon number splitting (PNS) [14], cioè prendere

17

Capitolo 1: Sorgenti a singolo fotone: applicazioni e proprietà

deterministicamente un fotone da ogni impulso multifotonico. La meccanica quantistica infatti

permette di effettuare misure di tipo quantum nondemolition per ottenere il numero totale di

fotoni n in un impulso senza modificare lo stato di polarizzazione. Una volta individuato

l’impulso multifotonico Eve può catturare un fotone e lasciare andare gli altri (n-1) fotoni. In

questo modo ha piena accessibilità all’informazione proveniente da impulsi multifotonici.

Se si considerano anche le perdite della fibra di trasmissione ed Eve ne ha il pieno

controllo, ella può rimpiazzare completamente la linea con un canale quantistico perfetto

(supponendo che si possa fare) ed inoltrare a Bob solamente un segnale scelto. Questa

procedura può essere sviluppata in maniera tale che Bob trovi precisamente il segnale che si

aspetta considerando le perdite e quindi non accorgendosi di nulla. Eve può misurare e far

passare unicamente impulsi multifotonici e, sopprimendo quelli a singolo fotone, ottenere

piena informazione sui bit trasmessi.

Da quanto detto sopra è possibile definire, anche in caso di fotorivelatori perfetti (ηB = 1 e

dB = 0 ), una condizione necessaria alla sicurezza (per approfondire Ref. [13]) :

signal

pexp

pmulti

(1.12)

che è possibile combinare con le condizioni definite sopra in presenza di perdite nella fibra,

ed ottenere una condizione necessaria più forte definita dalla:

e

pexp pmulti

1/ 4

(1.13)

Poiché il numero di fotoni per impulso si distribuisce tramite statistica di Poisson data dalla

(1.1), si arriva alla condizione:

F

dB

m

B m 2 B

(1.14)

Come esempio ragionevole si possono introdurre i parametri dell’esperimento condotto da

Marand e Towsend [15], quali ηB = 0.11 e dB = 10-5. La condizione sarà F > 0.041 che, posto

c = 5 dB e β = 0.38 dB / km, corrisponde ad una lunghezza massima della fibra di 24 Km; nel

calcolo è stato posto come numero medio m di fotoni per impulso il valore di 4.5x10-3, molto

più piccolo di 0.1 che è il valore standard utilizzato.

18

Capitolo 1: Sorgenti a singolo fotone: applicazioni e proprietà

In conclusione, allo stato attuale, è impossibile pensare di avere un sistema crittografico

sicuro con sorgenti classiche attenuate senza una radicale riduzione delle perdite della fibra e

dei conteggi di buio: in teoria questi sistemi possono essere totalmente insicuri anche con

distanza uguale a zero, a causa delle imperfezioni nella ricezione.

Numerosi altri protocolli sono stati sviluppati per aumentare la massima distanza di

trasmissione [16, 17], ma essenzialmente un’evoluzione sensibile nell’applicabilità della

crittografia quantistica sembra essere attualmente imprescindibile dalla realizzazione e

fabbricazione di SPS quasi ideali.

1.3 Computer quantistico

Un altro importante campo applicativo per una SPS è quello che la vede come componente

di un circuito ottico, all’interno di elaboratori elettronici di nuova generazione chiamati

computer quantistici.

L’utilizzo di stati di sovrapposizione per sistemi a due livelli e, soprattutto, degli stati

multiparticella di tipo entangled consente in linea di principio di dare una radicale

accelerazione ai metodi computazionali odierni, permettendo di risolvere certi problemi di

calcolo complessi in tempi molto più brevi rispetto a quelli richiesti da un computer classico.

Ad esempio, l’algoritmo di Shor [18], per la fattorizzazione in numeri primi di numeri molto

grandi, mostra come il calcolo scali in maniera polinomiale, riducendo notevolmente i tempi

rispetto ad algoritmi classici [19].

Gli elementi fondamentali da cui un computer quantistico non potrebbe prescindere, per

come è pensato al momento, sono [20]: un insieme di qu-bit; un insieme di porte logiche

universali, che operino trasformazioni unitarie su di essi; opportuni apparati di misura, che

convertano l’informazione contenuta nel sistema quantistico in un formato maneggiabile dallo

sperimentatore.

Esistono molte proposte per implementare dispositivi quantistici opportuni ed esempi di

tecnologie promettenti includono ad esempio: trappole ioniche, punti quantici, giunzioni

Josephson, spin nucleari in silicio e spin nucleari nelle molecole [21].

19

Capitolo 1: Sorgenti a singolo fotone: applicazioni e proprietà

I sistemi ottici, oltre a costituire l’unica possibilità per comunicazioni quantistiche a lunga

distanza, rappresentano anche un’interessante alternativa per implementare computer

quantistici.

Un qu-bit è definito come stato generale di un sistema a due livelli, e può essere scritto

come:

Q 0 1

(1.14)

dove 0 e 1 sono i due livelli e e sono coefficienti complessi.

Poiché questi elementi divengono l’analogo dei bit classici, un insieme di sistemi a due

livelli formerà il registro quantistico del nostro computer. Lo stato dei qu-bit deve essere

mantenuto quasi puro per non perdere la potenzialità dello stato di sovrapposizione. Questo

significa che i qubit devono essere propriamente isolati dall’ambiente, cosicché il processo di

decoerenza temporale sia sufficientemente lento. Per sistemi atomici e materiali è

particolarmente difficile soddisfare questa proprietà poiché sono fortemente influenzati dalle

condizioni circostanti. Meno arduo può invece dimostrarsi il compito se si pensa di utilizzare

come sistema di manipolazione dell’informazione gli stati di singolo fotone. La scarsa

interazione dei fotoni con l’ambiente e la facilità con cui possono essere maneggiati, rendono

notevolmente più facile il compito dello sperimentatore.

Negli ultimi anni, inoltre, è stato dimostrato [22] che per effettuare in maniera efficiente

operazioni logiche fondamentali basta utilizzare componenti ottici lineari. Per cui sono

necessari: SPS, beam-splitters, sfasatori, fotorivelatori ed un sistema di controllo per la

risposta dei fotorivelatori.

In particolare un circuito NOT quantistico, operante sugli stati di polarizzazione dei fotoni,

è stato dimostrato nel 2001 [23].

20

Capitolo 1: Sorgenti a singolo fotone: applicazioni e proprietà

Bibliografia capitolo 1

[1] A.Imamoglu et al. Phys. Rev. Lett. 72, 210 (1994).

[2] C. H. Bennet, F. Bessette, G. Brassard, L. Salvail and J. Smolin J. Cripto. 5, 1 (1992).

[3] H. J. Kimble et al Phys. Rev. Lett. 39, 691 (1977).

[4] G. Gol’tsman et al. IEEE Transaction on Applied Superconductivity 11, 1 (2001).

[5] R. Harbury-Brown, R. Q. Twiss Nature 177, 27 (1956).

[6] R. Loudon The quantum theory of light Clarendon Press, Oxford (1973).

[7] F. Diedrich and H. Walther Phys. Rev. Lett. 58, 203 (1987)

[8] M. Teich and E. Saleh Progress in Optics 26, (1988).

[9] M.E. Hellman, The mathematics of public-key cryptography, Sci. Amer. 241, 146 (1979).

[10] G. Brassard Modern Cryptology: A. Tutorial, Lecture Notes in Computer Science

Berlin 325 (1988)

[11] W.K. Wootters and W.H. Zurek, Nature, 299, 802 (1982).

[12] C.H. Bennett, G. Brassard, in proceedings of IEEE. International Conference on

Computers, Systems and Signal Processing, Bangalore, India, 175.

[13] G. Brassard, N. Lutkenhaus, M. Tal and B. C. Senders Phys. Rev. Lett. 85(6) (2000).

[14] B. Huttner, N. Imoto, N. Gisin and T. Mor Phys. Rev A 51, 1863 (1995).

[15] C. Marand and P. T. Townsend Opt. Lett. 20, 1695 (1995).

[16] J. G. Rarity, S. C. Kitson and P. R. Tapster “Single photon sources and applications”

in Confined photon system H. Benisty et al , Editors 1999, Springer (Berlin).

[17] K. Inoue and T. Honjo Phys. Rev. A 71, 042305 (2005).

[18] P.W. Shor, Proceedungs of the 3th Annual Symposium on the Foundations of Computer

Science, 124 (1994).

[19] A.E. Kert and R. Josza, Rev. Mod. Phys., 68, 733 (1995).

[20] D.P. Di Vincenzo, Fortschr. Phys., 48, 771 (2000).

[21] Experimental proposals for quantum computation (Special Focus Issue) Fortschr. Phys.

48, 767-1138 (2000).

[22] E. Knill, R. Laflamme and G. J. Milburn Nature 409, 46 (2001).

[23] F. De Martini, V. Buzek, F. Sciarrino and C. Sias Nature 419, 815 (2002).

21