1

IT Security – 2

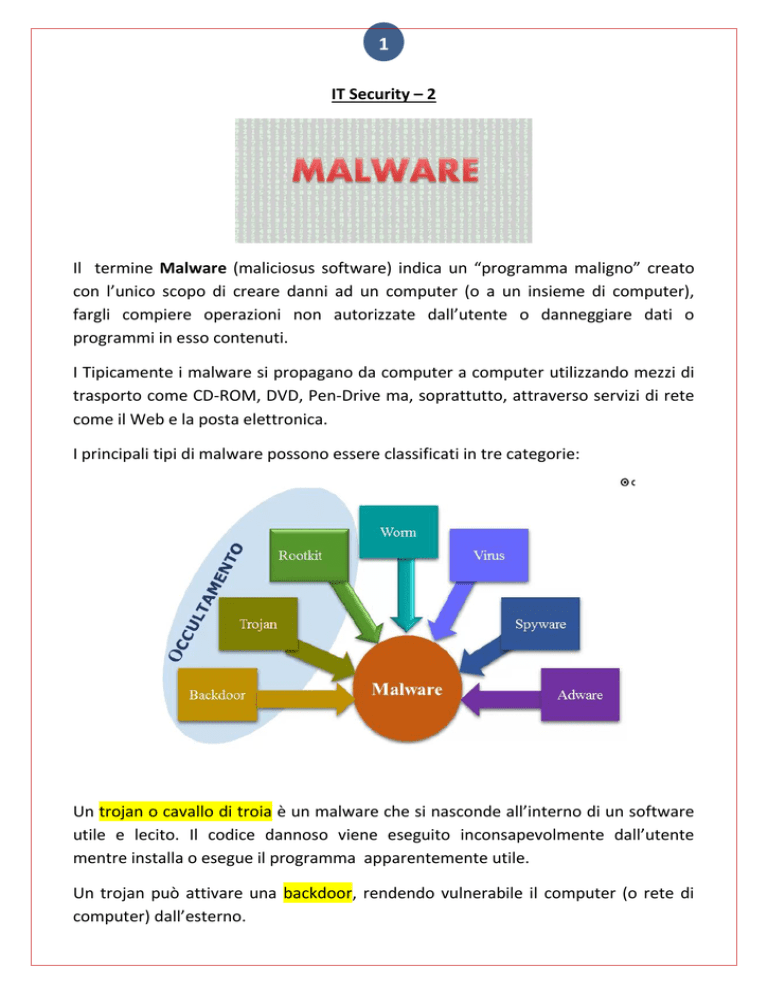

Il termine Malware (maliciosus software) indica un “programma maligno” creato

con l’unico scopo di creare danni ad un computer (o a un insieme di computer),

fargli compiere operazioni non autorizzate dall’utente o danneggiare dati o

programmi in esso contenuti.

I Tipicamente i malware si propagano da computer a computer utilizzando mezzi di

trasporto come CD-ROM, DVD, Pen-Drive ma, soprattutto, attraverso servizi di rete

come il Web e la posta elettronica.

I principali tipi di malware possono essere classificati in tre categorie:

Un trojan o cavallo di troia è un malware che si nasconde all’interno di un software

utile e lecito. Il codice dannoso viene eseguito inconsapevolmente dall’utente

mentre installa o esegue il programma apparentemente utile.

Un trojan può attivare una backdoor, rendendo vulnerabile il computer (o rete di

computer) dall’esterno.

2

Le backdoor (letteralmente “porte su retro”)

conosciuti solo dall’amministratore del sistema.

sono degli accessi di sicurezza

Il Rootkit è un tipo di malware disegnato per attaccare computer ed eludere i

sistemi di sicurezza. Il rootkit permettere all’hacker di installare una serie di

strumenti che gli danno accesso al computer da remoto con privilegi di

amministratore. In genere il malware si nasconde in un punto profondo del sistema

operativo ed è studiato in modo tale da non essere rilevato dalle applicazioni antimalware e dai principali strumenti di controllo e sicurezza. I rootkit possono

contenere vari moduli nocivi come keylogger, moduli per rubare password,

informazioni bancarie e dati di carte di credito, e diverse funzionalità in grado di

disabilitare i software di sicurezza. I rootkit si comportano come i programmi di

backdoor dando la possibilità all’hacker di connettersi in modalità remota al

computer infetto, installare e disinstallare specifici componenti.

3

Il malware infettivo è un tipo di codice maligno che, una volta eseguito, ha la

capacità di riprodursi e propagarsi infettando altri file o altri computer utilizzando

diversi mezzi di propagazione, come per esempio la posta elettronica o scambio di

file mediante supporti rimovibili.

I principali malware infettivi sono i virus e i worm.

Entrambi i malware hanno la capacità di riprodursi e di propagarsi ma i virus, al

contrario dei worm, non possono farlo autonomamente.

Precisando:

I virus sono parti di codici che si diffondono copiandosi all’interno di altri programmi

o in una particolare sezione del disco fisso in modo da essere eseguiti ogni volta che

il file infetto viene aperto.

Il worm , letteralmente verme, è simile ad un virus ma a differenza di questo non

necessita di legarsi ad altri eseguibili per diffondersi in quanto modifica il computer

che infetta in modo da venir eseguito ogni volta che si avvia la macchina.

4

SPYWARE

Lo spyware è un programma che raccoglie informazioni sull’attività online di un

utente e le trasmette ad un server remoto senza il suo consenso. Il server, raccolti i

dati, li utilizza per diversi scopi tra cui l’invio di pubblicità.

Gli spyware sono spessi installati all’interno di applicazioni rilasciate con licenza

gratuita e possono dare luogo anche ad ulteriori conseguenze, come per esempio la

modifica della pagina iniziale del browser, l’alterazione dell’elenco Preferiti, redirect

su falsi siti (phishing) e installazione di dialer

I dialer sono programmi che all’insaputa dell’utente si connettono ad Internet

utilizzando numeri a tariffazione speciale.

ADWARE

L’adware è un software che durante l’installazione o l’esecuzione mostra inserzioni

pubblicitarie che consigliano eventuali miglioramenti o versioni aggiornate dello

stesso software in esecuzione o di altri software accessori. L’adware è insidioso

anche perché confonde l’utente con vari messaggi mostrati ripetutamente a video.

L’utente potrebbe involontariamente cliccare su un link che scarica un programma

che potrebbe contenere malware.

Gli adware più aggressivi modificano la pagina iniziale. Quasi tutti gli adware

registrano le abitudini di navigazione dell’utente e le comunicano a server remoti.

5

KEYLOGGER

Un keylogger è un software o hardware che ha la capacità di intercettare e

registrare qualsiasi tasto digitato dall’utente sulla tastiera. Il keylogger è in grado di

posizionarsi tra la tastiera e il sistema operativo e intercettare tutte le comunicazioni

all’insaputa dell’utente. Può rubare sia i dati registrati localmente sul computer

infetto, che (se implementato all’interno di un attacco più ampio con capacità di

comunicare con l’esterno) inviarli all’hacker in remoto. Tuttavia il termine keylogger,

normalmente usato per indicare programmi malware, indica anche altri tipi di

strumenti, come i sistemi di sorveglianza usati dalle forze dell’ordine.

BOTNET

Una botnet è una rete formata da dispositivi informatici collegati ad Internet e

infettati da malware, controllata da un'unica entità, il botmaster. A causa di falle

nella sicurezza o per mancanza di attenzione da parte dell'utente e

dell'amministratore di sistema, i dispositivi vengono infettati da virus informatici o

6

trojan i quali consentono ai loro creatori di controllare il sistema da remoto. I

controllori della botnet possono in questo modo sfruttare i sistemi compromessi per

scagliare attacchi distribuiti del tipo distributed denial of service (DDoS) contro

qualsiasi altro sistema in rete oppure compiere altre operazioni illecite, in taluni casi

agendo persino su commissione di organizzazioni criminali. I dispositivi che

compongono la botnet sono chiamati bot (da roBOT) o zombie.

RASOMWARE

Un Ransomware è un tipo di malware che limita l'accesso del dispositivo che infetta,

richiedendo un riscatto (ransom in Inglese) da pagare per rimuovere la limitazione.

Ad esempio alcune forme di ransomware bloccano il sistema e intimano l'utente a

pagare per sbloccare il sistema, altri invece cifrano i file dell'utente chiedendo di

pagare per riportare i file cifrati in chiaro.

SOFTWARE ANTIVIRUS

I software antivirus sono dei programmi scritti per rilevare, prevenire ed

eventualmente rimuovere malware.

Una volta installato e mantenuto attivo in background, il software controlla la

sicurezza di ogni file scaricato ed eseguito su dispositivo, inclusi quelli ricevuti per

posta elettronica.

Un antivirus ricerca nella memoria RAM degli schemi tipici di ogni virus.

Un software antivirus conserva, in un database, le definizioni, le cosiddette

impronte virali, dei malware più diffusi.

7

Il software antivirus, inoltre, analizza il comportamento dei vari programmi (pattern

di comportamento) in esecuzione sul computer alla ricerca di comportamenti

sospetti in quanto tipici del malware.

L’antivirus presenta alcuni limiti:

Riconosce solamente i malware presenti nell’archivio delle definizioni che,

sebbene sia vasto, non può contenere tutti i malware in circolazione;

Riconosce i malware solamente quando hanno infettato un file o quando

scrivono le istruzioni in memoria.

Se il software antivirus, nel controllo, riconosce un file sospetto, lo segnala all’utente

offrendogli la possibilità di riconoscerlo come lecito, o di “ripulirlo” o ancora di

cancellarlo.

Se il file non è riconosciuto sicuramente infetto viene messo in quarantena ossia

viene isolato e messo in disparte. Allo scadere del tempo di quarantena, sen non è

stata chiarita la natura del file, viene definitivamente eliminato.

Anche se il software effettua automaticamente le operazioni di scansione, è buona

norma scansionare manualmente file e cartelle che si considerano sospetti.

È anche possibile programmare scansioni periodiche dei file e cartelle.

Può capitare che l’antivirus consideri sospetti file perfettamente leciti che attivano

funzioni previste e volute dall’utente, impedendo che questi siano eseguiti e le

funzioni portate a termine. In questo caso (il cd. falso positivo) è l’utente che deve

specificare che quel file è lecito e non deve essere segnalato come pericoloso.

È fondamentale aggiornare continuamente l’archivio delle definizioni dell’antivirus

in modo da garantire la protezione anche da nuovi virus.