Università degli Studi di Bologna

FACOLTÀ DI INGEGNERIA

Corso di Laurea in Ingegneria Gestionale

Sistemi Informativi

Progettazione e Sviluppo di un Sistema Informativo

per la Gestione della Distinta Base

Tesi di Laurea di:

Relatore:

Michele Borghi

Chiar.ma Prof. Wilma Penzo

Correlatori:

Ing. Marco Patella

Ing. Andrea Regazzi

Anno Accademico 2002-2003

Introduzione _______________________________________________10

1.

LA DISTINTA BASE____________________________________15

1.1.

La definizione di distinta base ______________________15

1.1.1. Una ricetta tecnica di prodotto _________________15

1.1.2. Un risultato della progettazione di prodotto _______16

2.

1.2.

Le conseguenze di errori nella distinta base ___________16

1.3.

La struttura della distinta base _____________________17

1.4.

La distinta base nei sistemi MRP ____________________18

1.5.

Le problematiche relative alla distinta base ___________19

1.6.

L’importanza della distinta base ____________________20

IL SISTEMA PREESISTENTE ___________________________21

2.1.

Caratteristiche tecniche ___________________________21

2.2.

La struttura del database __________________________22

2.2.1. Le due anime del vecchio database ______________26

2.2.2. Analisi statistica sulle tabelle __________________29

2.2.3. I risultati dell’analisi della struttura______________38

2.3.

Analisi della qualità dei dati ________________________39

2.3.1. La codifica degli elementi _____________________40

La gerarchia degli elementi________________________41

I dati reali e il codice ____________________________44

2.3.2. La descrizione dei componenti _________________45

2

2.3.3. I documenti allegati__________________________46

2.3.4. Altri piccoli problemi ________________________46

2.3.5. I risultati dell’analisi della qualità dei dati ________47

2.4.

Analisi delle procedure di gestione __________________48

2.4.1. La creazione di un elemento ___________________48

2.4.2. L’inserimento di una distinta___________________50

2.4.3. La revisione di un elemento ___________________53

Cos’è una revisione ______________________________53

La procedura di revisione _________________________54

2.5.

Analisi dei sistemi di sicurezza ______________________55

2.5.1. La gestione dei permessi ______________________56

2.5.2. I backup e il ripristino dei dati__________________57

2.6.

Analisi dell’interfaccia ____________________________57

2.6.1. L’home page _______________________________58

2.6.2. La visualizzazione delle tabelle_________________59

2.6.3. La scheda elemento __________________________60

2.6.4. La visualizzazione della distinta ________________61

2.6.5. La ricerca delle informazioni __________________61

2.6.6. L’esportazione dei dati _______________________62

2.6.7. Considerazioni conclusive sull’interfaccia utente ___63

3.

IL SISTEMA DI CODIFICA______________________________64

3.1.

Gli obiettivi da raggiungere ________________________64

3.2.

La soluzione proposta _____________________________64

3.2.1. La funzione di analisi del codice ________________65

3.2.2. La razionalizzazione del sistema di codifica _______66

3

3.2.3. Il controllo sui dati inseriti ____________________67

3.3.

La soluzione operativa: il modello di riferimento_______67

3.3.1. L’albero dei formati _________________________68

3.3.2. La rappresentazione testuale dell’albero __________69

4.

LA GESTIONE DELLE DISTINTE ________________________73

4.1.

I limiti del sistema preesistente _____________________73

4.2.

La distinta base per Sadel__________________________74

4.2.1. Gli elementi e la distinta base __________________75

I prodotti Sadel _________________________________75

Le schede elettroniche ____________________________76

Le parti meccaniche _____________________________77

Il caso limite ___________________________________78

Gli assemblati senza distinta _______________________78

L’esplosione della distinta_________________________79

4.3.

I requisiti della distinta base________________________80

4.4.

La proposta operativa_____________________________81

4.4.1. La distinta base come auto-associazione __________82

4.4.2. Procedura di inserimento di una distinta __________83

5.

LA GESTIONE DELLE REVISIONI _______________________87

5.1.

Cosa si intende per revisione _______________________87

5.2.

Gli obiettivi da raggiungere ________________________88

5.3.

Gli elementi obsoleti ______________________________89

5.4.

La politica aziendale delle revisioni __________________89

4

L’essenza del problema ___________________________91

5.5.

L’effetto domino sulle revisioni _____________________92

5.6.

Il confronto tra le due alternative ___________________94

La scelta aziendale ______________________________95

Alcuni dubbi conclusivi ___________________________96

6.

7.

8.

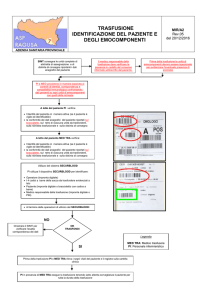

LA PROCEDURA DI APPROVAZIONE ____________________97

6.1.

La situazione preesistente__________________________97

6.2.

Come affrontare il problema _______________________98

6.3.

Il protocollo di approvazione _______________________99

6.4.

I miglioramenti apportati _________________________104

LA GESTIONE DEI DOCUMENTI _______________________105

7.1.

I documenti nel sistema preesistente ________________105

7.2.

Una soluzione semplice e potente ___________________106

7.3.

Obiettivi raggiunti_______________________________108

RICERCA E VISUALIZZAZIONE DELLE INFORMAZIONI _109

8.1.

Il limite del sistema preesistente____________________110

8.1.1. La soluzione al problema dei componenti speciali _110

8.1.2. L’importazione del campo descrizione __________112

8.2.

Le viste principali e la struttura delle informazioni ____114

8.3.

La struttura di visualizzazione_____________________116

8.4.

La ricerca ______________________________________117

5

8.4.1. La ricerca semplice _________________________117

8.4.2. La ricerca avanzata _________________________118

9.

8.5.

La progettazione operativa________________________119

8.6.

Esportazione e stampa delle informazioni____________121

LA SICUREZZA ______________________________________123

9.1.

Gestione dei permessi di accesso ___________________123

9.1.1. Gli strumenti offerti da MySQL _______________124

9.1.2. La progettazione della logica di gestione ________125

9.1.3. La gestione dei permessi _____________________127

9.2.

Sistemi di prevenzione e recupero dei dati ___________127

9.2.1. Gli strumenti offerti da MySQL _______________128

9.2.2. Il file di log _______________________________128

9.2.3. La gestione dei backup ______________________130

10. IL PROGETTO DELLA BASE DI DATI ___________________131

10.1.

La progettazione concettuale ______________________131

10.1.1. Lo schema E-R ____________________________131

Individuazione delle entità e delle associazioni _______132

Lo schema scheletro ____________________________133

Gli attributi e le chiavi __________________________135

Il modello completo _____________________________141

10.2.

La progettazione logica___________________________142

10.2.1. Lo schema normalizzato _____________________142

10.2.2. Gli schemi di relazioni ______________________144

10.3.

6

La progettazione fisica ___________________________145

10.3.1. Definizione degli attributi ____________________146

11. L’IMPLEMENTAZIONE DEL SISTEMA__________________154

11.1.

Gli strumenti ___________________________________154

11.1.1. Il linguaggio PHP __________________________154

11.1.2. Il database MySQL _________________________155

Perché MySQL è meglio di Access _________________156

11.1.3. L’architettura del sistema ____________________159

11.2.

La realizzazione del database______________________159

11.2.1. La creazione delle tabelle ____________________159

PhpMyAdmin__________________________________164

11.2.2. La creazione dei permessi iniziali ______________165

11.2.3. L’importazione dei dati ______________________166

Riempimento delle tabelle compatibili ______________167

L’importazione dei documenti allegati ______________168

La pulizia dei dati ______________________________170

Importazione dei componenti speciali _______________171

11.3.

L’interfaccia utente ______________________________172

11.3.1. L’usabilità ________________________________172

11.3.2. La struttura di visualizzazione_________________175

Il menù di navigazione __________________________175

11.3.3. L’home page ______________________________176

11.3.4. Le viste principali __________________________177

Gli elementi ___________________________________178

I prodotti _____________________________________179

Il magazzino __________________________________180

11.3.5. La “scheda elemento” _______________________180

7

11.3.6. L’esplosione della distinta____________________181

11.3.7. La ricerca_________________________________182

La ricerca semplice _____________________________183

La ricerca avanzata_____________________________183

11.3.8. La gestione dei dati _________________________185

L’inserimento di un elemento e la codifica assistita ____186

Il controllo sui dati _____________________________188

La modifica e l’eliminazione dei dati _______________189

La gestione della distinta_________________________190

L’amministrazione dei permessi e la gestione dei backup192

11.3.9. L’esportazione e la stampa ___________________193

La stampa diretta e i CSS ________________________194

La stampa della distinta _________________________196

12. VARO DEL SISTEMA E SUA VALUTAZIONE _____________199

12.1.

Come misurare i miglioramenti ottenuti _____________199

Velocità ______________________________________200

Usabilità dell’interfaccia_________________________201

Ricerca delle informazioni _______________________201

Qualità dei dati ________________________________201

Quantità dei dati contenibili ______________________202

Sicurezza _____________________________________202

Esportazione e stampa dei dati ____________________202

Stabilità del sistema_____________________________203

Costi ________________________________________203

12.2.

Valutazione degli indicatori di processo _____________203

12.2.1. Numero di codici errati ______________________203

8

12.2.2. Numero di link interrotti _____________________205

12.2.3. Percentuale di errori evitati nell’inserimento _____205

12.2.4. Istanze eliminate nel passaggio al nuovo sistema __206

12.3.

Il questionario __________________________________207

12.4.

Valutazioni conclusive sul nuovo sistema ____________210

12.4.1. Miglioramenti ottenuti_______________________210

12.4.2. I lati negativi ______________________________211

Conclusioni_______________________________________________212

Sviluppi futuri_____________________________________________213

Bibliografia_______________________________________________214

Ringraziamenti ____________________________________________216

9

Introduzione

La progettazione e lo sviluppo di un sistema informativo per la

gestione della distinta base è il tema del presente elaborato. Il discorso

nasce

dal

contesto

aziendale

e

si

sviluppa

su

problematiche

economico/gestionali ed informatiche.

L’azienda SADEL s.r.l. di Castelmaggiore (BO), presso la quale è

stata svolta questa tesi, si occupa di progettazione, sviluppo e realizzazione

di schede elettroniche e di macchine che fanno uso di schede elettroniche.

Al fine di ottenere la Certificazione di Qualità secondo le norme ISO 9000,

l’azienda ha pensato alla realizzazione di un sistema organizzativo per la

gestione della distinta base estremamente snello e gestibile con applicazioni

informatiche.

La distinta base è la “ricetta tecnica” del prodotto ed è un documento

chiave per l’azienda di progettazione e di produzione; essa rappresenta

difatti il legame tra la fase di progettazione e la fase di realizzazione di un

prodotto, inoltre ha numerose implicazioni gestionali su diverse altre

problematiche aziendali: il magazzino, l’approvvigionamento, l’assistenza

ai clienti, la gestione delle revisioni, il sistema di codifica, la gestione dei

documenti di progetto, ecc. All’interno del contesto aziendale presso la

quale è stata svolta questa tesi, la distinta base svolge un ruolo

fondamentale: essa è il “cuore informativo” dell’azienda e da sola consente

la realizzazione di qualsiasi prodotto sviluppato in quanto comprende oltre

che i componenti per la realizzazione anche i documenti di progetto

necessari per la produzione e la realizzazione.

La situazione aziendale, e quindi le caratteristiche del sistema di

gestione della distinta base esistente, è il punto dal quale bisogna partire per

10

individuare i requisiti necessari minimi da rispettare, le problematiche

maggiori da risolvere e per studiare la struttura delle informazioni conformi

alle nuove esigenze.

L’individuazione dei requisiti minimi che il sistema dovrà soddisfare

precede un’analisi dei requisiti più approfondita relativa alle numerose

esigenze aziendali. In particolare si possono distinguere due diverse

tipologie di requisiti: requisiti gestionali e requisiti del sistema informativo.

Il primo punto debole riscontrato nel sistema preesistente riguarda la

mancanza di una verifica sui dati inseriti che ha generato numerosi errori

sui dati esistenti ed in particolare provoca gravi effetti relativi al sistema di

codifica semiparlante adottato dall’azienda: il rischio è quello di perdere la

corrispondenza tra l’elemento fisico codificato e il codice che lo

rappresenta all’interno del sistema informativo aziendale. Si rende pertanto

necessaria l’introduzione di un sistema di controllo sui dati inseriti ed in

particolare sui codici che si basi su una codifica definita in maniera

rigorosa affidata al sistema di gestione.

Un’altra delle problematiche fondamentali legate alla distinta base

riguarda la gestione delle revisioni, cioè le metodologie gestionali con cui i

prodotti cambiano di versione e di come tali cambiamenti si ripercuotono

sulla distinta base dei prodotti. In particolare, il sistema esistente ha una

gestione discutibile per quanto riguarda la reperibilità delle informazioni

riguardo le precedenti versioni dei prodotti. L’analisi dei requisiti in questo

campo impone la definizione di una metodologia di gestione delle revisioni

precisa e gestita in maniera semiautomatica dal sistema.

All’interno dell’azienda la gestione della distinta base è affidata ad

unico amministratore del sistema che ne ha la responsabilità per quanto

riguarda qualunque modifica che venga effettuata su di essa. Data

11

l’importanza della distinta base e degli elementi che la compongono, risulta

però rischioso affidare tutta la responsabilità ad un’unica persona. D’altro

canto risulta pericoloso anche concedere troppe autorizzazioni per

l’intervento sul database. La soluzione a questo problema è l’istituzione di

una procedura di approvazione che delega l’approvazione di un

componente, di una distinta o di una revisione a chi ne ha effettivamente

richiesto l’approvazione mediante uno scambio di e-mail che si instaura tra

il sistema, l’amministratore e l’utente “approvatore”.

Tra le problematiche più importanti relative alla distinta base spicca

anche la gestione dei documenti allegati. L’idea è quella di legare

indissolubilmente il documento fisico al link testuale contenuto nel

database, per assicurare una perfetta reperibilità dei documenti stessi

mediante semplici ricerche sul database ed evitare perdite estremamente

gravi.

Per quanto riguarda i requisiti a cui deve rispondere il sistema

informativo, essi si concretizzano in due grandi categorie: ricerca delle

informazioni e sicurezza. È chiaro come la visualizzazione e la ricerca delle

informazioni debbano rispettare le esigenze di interrogazione del database

da parte degli utenti. Per questo motivo oltre a due meccanismi di ricerca

(semplice ed avanzata) si rende necessario un sistema per una ricerca

dettagliata all’interno di quelle categorie di elementi più numerose e

ritenute più importanti dagli utenti, oltre a meccanismi per l’esportazione e

la stampa delle informazioni in altri formati. I requisiti relativi alla

sicurezza del sistema si possono invece dividere in due aspetti diversi:

gestione dei permessi d’accesso e sistemi di recupero dei dati. In entrambi i

casi le procedure rispecchiano le metodologie di sicurezza standard per il

database utilizzato.

12

Il naturale sbocco dell’analisi dei requisiti è la progettazione e

l’implementazione del sistema. La progettazione, come noto dalla teoria, si

suddivide

in

progettazione

della

base

di

dati

e

progettazione

dell’applicazione. La progettazione della base di dati, sviluppata secondo le

metodologie standard, ci consente di ottenere lo schema ER normalizzato e

quindi la definizione precisa delle tabelle del database. La progettazione

dell’applicazione consiste invece nella realizzazione di un programma

informatico per la gestione del database appena creato. Questo presuppone

la scelta degli strumenti di programmazione che nel nostro caso è ricaduta

su PHP (PHP: Hypertext Preprocessor) con database MySQL, entrambi

disponibili gratuitamente sul mercato e largamente utilizzate nelle

applicazioni web. Il vantaggio principale del PHP è la generazione di

pagine HTML interpretabili da un qualsiasi browser e quindi totalmente

indipendenti dalla piattaforma di utilizzo. Oltre alla programmazione

dell’applicazione bisogna prevedere metodologie di importazione, pulizia e

analisi dei dati del sistema preesistente, ed inoltre sviluppare un interfaccia

utente potente e facile da usare. L’implementazione del sistema riguarda

principalmente quest’ultimo aspetto, cioè su come far interagire l’utente col

database attraverso l’applicazione PHP, e, oltre ad implementare le

procedure definite, si scontra con numerosi ed ostici problemi relativi alla

compatibilità dei formati delle informazioni.

Il varo del sistema è l’ultimo passo nella realizzazione di un sistema

informativo ed è l’elemento che ci consente di dargli una valutazione.

Questo può essere effettuato mediante la raccolta di dati relativi ad alcuni

indicatori di processo e mediante la misurazione della soddisfazione

dell’utente finale, attraverso un questionario. I risultati ottenuti mostrano un

13

netto miglioramento delle prestazioni del sistema riguardo l’affidabilità dei

dati, l’usabilità dell’interfaccia, la ricerca delle informazioni e i costi.

Fra i possibili sviluppi futuri del sistema implementato vi è l’apertura

verso la rete Internet, naturale sbocco per un sistema web-based, ed il

miglioramento delle procedure di esportazione e stampa delle informazioni

su un formato più portabile.

14

1.

LA DISTINTA BASE

La distinta base, la sua funzione, la sua importanza per l’azienda e le

problematiche relative ad essa, sono elementi conoscitivi fondamentali per

la comprensione del significato della tesi sviluppata nel presente elaborato.

In questo capitolo cercheremo di fornire al lettore una base teorica sulla

“distinta base” per una comprensione più chiara dei capitoli successivi.

1.1.

La definizione di distinta base

La distinta base si può definire come “prospetto di dettaglio” qualiquantitativo che riporta i componenti (materie prime, accessori, ecc.) e le

quantità-qualità degli stessi, necessari per la produzione di dati prodotti.

Essa disegna la configurazione di un prodotto la cui architettura viene

abbozzata dal mix delle parti e materiali che lo compongono e che sono

necessari per la sua realizzazione.

1.1.1.

Una ricetta tecnica di prodotto

La distinta base è spesso paragonata alla lista di ingredienti di una

torta. Entrambi sono composti da una serie di componenti che insieme

costituiscono un prodotto finito, ma gli ingredienti della distinta base,

anziché uova, zucchero e farina, sono materie prime, sottoassemblati ed

elementi intangibili che contribuiscono al costo del prodotto finito.

Non per niente, in inglese, la distinta base è identificata dall’acronimo

B.O.M. (Bill Of Materials) e comunque il paragone funziona in quanto la

distinta base è sufficiente alla realizzazione del prodotto se associata a delle

specifiche di montaggio, così come la lista degli ingredienti è sufficiente

15

alla realizzazione della torta se associata alla ricetta che spiega come

utilizzare tali ingredienti.

Se associata a delle specifiche di montaggio, quindi sufficiente per la

realizzazione di un prodotto, la distinta base può essere considerata una

vera e propria “ricetta tecnica di prodotto”.

1.1.2.

Un risultato della progettazione di prodotto

La distinta base è uno tra i risultati della progettazione del prodotto

[9]. I disegni esecutivi generati da questa importante fase dello studio di

fattibilità contengono oltre che i disegni di complessivo e di dettaglio, tutte

le indicazioni da fornire ai reparti interessati alla produzione ed in

particolare la distinta base, rivolta all’ufficio acquisti, che contiene la lista

dei materiali da approvvigionare con le relative quantità.

1.2.

Le conseguenze di errori nella distinta base

Se un ingrediente sbagliato nella torta può avere pesanti effetti nel

contesto familiare (un forte mal di pancia o una figuraccia con gli ospiti),

nel contesto aziendale ciò assume proporzioni ben più gravi ed incide

negativamente sulle prestazioni dell’azienda.

Gli effetti indesiderati che può causare sono [6]:

errato costo di prodotto;

errati livelli di inventario;

errori nella contabilità;

ritorni di prodotti dal cliente;

realizzazione di prodotti “non conformi” alle specifiche;

reclami e lamentele dei clienti.

16

Una gestione accurata della distinta base è un prerequisito

fondamentale per lo sviluppo di altri sistemi di gestione operativi, come la

gestione degli ordini d’acquisto, la gestione delle revisioni di prodotto, la

gestione del magazzino.

1.3.

La struttura della distinta base

La distinta base può essere riportata su una struttura ad albero oppure

più semplicemente in un documento in cui ogni sottolivello è rientrato

rispetto il livello superiore (vedi esempio).

La distinta base può essere strutturata per vari gradi di complessità a

seconda dei requisiti aziendali. Un documento relativo a una distinta base

dovrebbe rappresentare perlomeno le seguenti informazioni:

livello nella struttura;

un codice identificativo del componente;

il numero di revisione;

la quantità richiesta;

l’unità di misura (se le quantità non sono omogenee);

una descrizione;

un indicatore di “Make or Buy” (naturalmente solo gli elementi

realizzati dall’azienda, e pertanto “Make”, avranno a loro volta livelli

inferiori di dettaglio, mentre le “foglie dell’albero” saranno

necessariamente acquistati “Buy”).

17

La distinta può essere completata con informazioni relativi ai costi di

acquisto o di lavorazione dei singoli componenti ai diversi livelli, grazie ai

quali si può risalire un costo complessivo del prodotto. In ogni caso

bisogna porre molta attenzione nel convertire una distinta di produzione in

una distinta di costo in quanto i costi della distinta base di produzione sono

stime e non rappresentano costi reali.

1.4.

La distinta base nei sistemi MRP

La distinta base di produzione contiene tutte le informazioni relative al

prodotto e tiene traccia di tutti i passaggi che il prodotto percorre fino alla

sua realizzazione.

La distinta base di produzione è utilizzata nei sistemi MRP. Esistono

due tipi di sistemi MRP:

MRP I (Materials Requirements Planning);

MRP II (Manufacturing Resources Planning).

Il sistema MRP I è lo strumento che permette di tenere sotto controllo

produzione, fornitori, terzisti, allo scopo di consentire una lineare gestione

18

dei materiali; inoltre sviluppa un piano di produzione allo scopo di

assicurare la disponibilità dei materiali, dei componenti e dei semilavorati

per rispettare assetto, processo e risultato del piano di produzione fino alle

consegne.

Negli anni ottanta si è sviluppato l’MRP II che non riguarda solo i

materiali ma tutte le risorse che si trovano lungo il processo produttivo. Per

questo l’MRP II è diventato uno strumento di “decision-making” per

qualsiasi azienda di produzione.

In tali sistemi la distinta base non è più una semplice ricetta tecnica

ma rappresenta un prodotto che si evolve e si trasforma, nello spazio e nel

tempo, dalla progettazione al cliente finale.

1.5.

Le problematiche relative alla distinta base

La corretta gestione della distinta base racchiude in sé una serie di

problematiche dalla quale non si può prescindere. Riportiamo le principali

di seguito.

La rappresentazione dei livelli. Come rappresentare i livelli e i

legami di parentela tra i componenti e gli assemblati.

Il sistema di codifica. I componenti sono identificati nella distinta

base mediante un codice, è necessario pertanto istituire un sistema di

codifica adeguato per la rappresentazione delle distinte e dei

componenti.

La gestione delle revisioni. Come gestire le nuove versioni dei

componenti in distinta.

19

La gestione dei documenti. Come gestire i documenti allegati alla

distinta base e che insieme ad essa consentono la realizzazione

effettiva del prodotto.

La gestione del magazzino. Come gestire il magazzino e

l’approvvigionamento in relazione alla distinta base di produzione.

Il supporto informativo. Come conservare e reperire le informazioni

relative alla distinta base.

1.6.

L’importanza della distinta base

La distinta base è il cuore dell’azienda di progettazione e/o produzione

e rappresenta il legame tra la fase di progettazione e la fase di produzione

di un prodotto, con forti implicazioni anche riguardo il problema

dell’approvvigionamento e della gestione del magazzino. Abbiamo inoltre

visto come la distinta base assuma un ruolo principale all’interno

dell’azienda e come essa rappresenti la base informativa su cui sviluppare

qualsiasi tipo di sistema informativo per la gestione aziendale.

20

2.

IL SISTEMA PREESISTENTE

Nelle pagine che seguono riportiamo l’analisi svolta riguardo la

struttura del sistema preesistente.

L’analisi si può suddividere nelle seguenti fasi:

analisi generica delle caratteristiche tecniche;

analisi della struttura del database;

analisi qualitativa dei dati;

analisi delle procedure di gestione;

analisi dei sistemi di sicurezza;

analisi dell’interfaccia utente.

L’obiettivo è individuare le cose da mantenere, quelle da eliminare,

quelle da modificare e quelle da aggiungere.

2.1.

Caratteristiche tecniche

Si tratta di un database realizzato con Microsoft Access 2000, delle

dimensioni di circa 10Mbyte (dopo la compressione). Dal punto di vista

tecnico, a giudicare dall’opinione degli utenti, non presenta particolari

problemi. Svolge senza problemi le operazioni principali per cui è stato

creato, mentre la gestione degli inserimenti e di eventuali problemi tecnici

è affidata ad un operatore che lo conosce molto bene e che è in grado di

risolvere qualsiasi problema si presenti. Il database funziona bene se è

usato bene: richiede una conoscenza tecnica elevata e poco trasmissibile.

21

2.2.

La struttura del database

Aprendo il database Access è possibile visualizzare la struttura

tabellare su cui esso si basa dalla quale è necessario individuare:

le tabelle che rappresentano delle “entità” (qualcosa che esiste

“fisicamente”).

le tabelle che rappresentano “associazioni” tra più entità;

le tabelle che rappresentano “proprietà” (attributi) di entità.

La cosa risulta abbastanza semplice in quanto le entità rappresentano

qualcosa di tangibile ed hanno senso in sé e per sé (non necessitano di altre

tabelle per avere significato), le associazioni collegano due entità e quindi

contengono le “chiavi” di entrambe, le proprietà (oltre ad essere per forza

le rimanenti) si individuano in quanto perdono di significato se non

collegati all’entità di riferimento.

Riportiamo di seguito le tabelle così come sono state trovate nel

database Access (le chiavi dove presenti sono in neretto).

22

Facendo le considerazioni sopra descritte per tutte le tabelle si giunge

al seguente risultato:

la tabelle TBLELEMENTI, TBLFORNITORI, TBLORDINI

rappresentano entità;

23

la tabella TBLCOSTI rappresenta una associazione tra l’entità

TBLELEMENTI e l’entità TBLFORNITORI;

le tabelle TBLCODICICOSTRUTTORI,

TBLALTRICOSTRUTTORI, TBLLINK, TBLREVISIONI,

TABELLAMASA e TABELLAOPERAZIONIMAS rappresentano

proprietà relative all’entità TBLELEMENTI;

le tabelle TBLLOTTOPROD, TBLPROGETTI, TBLTIPOACQ

rappresentano proprietà relative all’entità ORDINI;

la tabella TBLDISTINTE rappresenta un’associazione, in particolare

un’auto-associazione tra l’entità TBLELEMENTI e sé stessa, serve

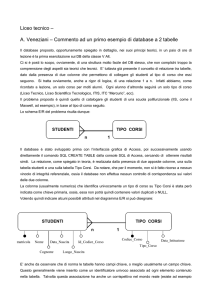

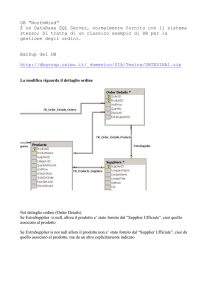

per evidenziare il legame di parentela tra due elementi (vedi figura).

TBLELEMENTI

(0,N) PADRE

TBLDISTINTE

(0,N) FIGLIO

A questo punto è possibile ricavare lo “schema scheletro” della

struttura del database preesistente.

24

(1,1)

(0,N)

tblaltricostruttori

tblcodicicostruttori

Tabellamasa

(0,N)

(1,N)

(0,1)

(0,N)

(1,1)

(0,1)

(1,1)

(0,1)

(0,1)

tblelementi

(0,N)

PADRE

(0,N)

FIGLIO

tbllink

tblrevisioni

tbldistinte

(0,N)

tblcosti

(0,N)

(1,1)

Tabellaoperazionimas

tblfornitori

(0,N)

(0,N)

tblLottoProd

(0,1)

(1,1)

tblordini

(0,1)

(0,1)

(0,N)

tblTipoAcq

(0,N)

tblprogetti

25

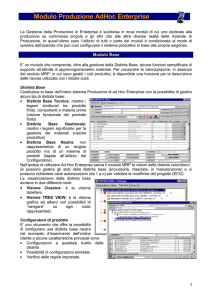

2.2.1.

Le due anime del vecchio database

Guardando lo schema rappresentante la struttura del database

preesistente si nota immediatamente una suddivisione logica e funzionale

tra due aree:

la gestione della produzione;

la gestione degli ordini.

L’area di “produzione” si occupa di immagazzinare le informazioni

relative agli elementi e alla distinta base, l’area di gestione degli ordini

raccoglie invece i dati relativi agli ordini emessi con le relative

caratteristiche.

GESTIONE

DELLA

PRODUZIONE

(1,1)

(0,N)

tblaltricostruttori

tblcodicicostruttori

Tabellamasa

(0,N)

(1,N)

(0,1)

(0,N)

(1,1)

(0,1)

(1,1)

(0,1)

(0,1)

tblelementi

(0,N)

PADRE

(0,N)

FIGLIO

tbllink

tblrevisioni

tbldistinte

(0,N)

tblcosti

(0,N)

(1,1)

Tabellaoperazionimas

tblfornitori

(0,N)

(0,N)

tblLottoProd

(0,1)

(1,1)

tblordini

(0,1)

(0,1)

(0,N)

tblTipoAcq

(0,N)

tblprogetti

GESTIONE

DEGLI ORDINI

26

Queste due aree appaiono a prima vista scollegate tra loro e il loro

collegamento sembra quantomeno forzato. In particolare la divisione logica

che si evidenzia nell’analisi della struttura è causata dal fatto che tale

database non è il risultato di un unico processo di studio del sistema

informativo aziendale, bensì l’insieme di successivi miglioramenti fatti per

rispondere alle esigenze che si presentavano con l’aumentare delle

dimensioni dell’azienda.

Esaminando la struttura del database riportata in precedenza si

evidenziano le due aree di gestione della produzione e di gestione degli

ordini che si intersecano nell’entità TBLFORNITORI. Tale intersezione è

estremamente debole, basti considerare la numerosità dei fornitori (circa

170) rispetto quella degli elementi (quasi 9000). La causa di questo si può

individuare proprio nella forzata unione di due parti che sia

concettualmente che operativamente svolgono funzioni diverse all’interno

dell’azienda. Si evidenziano pertanto i seguenti problemi:

sono pochi gli elementi a cui è associato un costo e quindi un

fornitore;

dal singolo ordine non è possibile risalire direttamente al codice

elemento in quanto ogni elemento viene codificato nel momento in cui

viene utilizzato;

le due parti hanno diversi obiettivi e diverse funzioni.

Queste considerazioni portano alla conclusione che non vi è alcun

motivo che giustifichi l’unione di queste due aree così diverse tra loro, a

meno che non si operi una revisione globale di tutto il sistema degli ordini.

In particolar modo vi dovrebbe essere una correlazione diretta tra “ordine”

ed “elemento”. Ciò implica una lunga serie considerazioni:

27

prima dell’emissione di un ordine sarebbe necessario effettuare la

codifica degli elementi che si stanno ordinando;

fino ad ora su ogni ordine non è mai stato specificato il relativo codice

elemento, l’introduzione del nuovo sistema implicherebbe un lungo

lavoro di reperimento delle informazioni altrimenti la perdita di una

notevole mole si dati;

nell’entità TBLELEMENTI sono codificati nel medesimo modo sia

componenti acquistati (per i quali vi è un relativo ordine) sia prodotti

realizzati all’interno dell’azienda;

il legame tra TBLELEMENTI e TBLFORNITORI non sarebbe diretto

bensì realizzabile solo attraverso l’entità TBLORDINI, stesso discorso

vale per la relazione tra TBLELEMENTI e TBLCODICI

COSTRUTTORI;

la ricostruzione di tali relazioni a partire dalla struttura attuale è

pressoché impossibile, significherebbe procedere nell’analisi manuale

di ogni singolo ordine emesso, con una elevatissima probabilità di

errore.

Le soluzioni che possono essere prese sono infine le seguenti due:

Creazione di una nuova struttura informativa corretta concettualmente e

che comprenda tutte le aree dell’azienda. Questo significherebbe la

perdita pressoché totale di tutti le informazioni che attualmente

afferiscono all’entità elementi e che passerebbero all’entità

TBLORDINI (codice costruttore, costi), fatto non accettabile per

l’azienda. Riporto di seguito una rappresentazione semplificata sulla

possibile nuova struttura del database (sono omesse le parti meno

rilevanti).

28

DATA

COSTO

TBLORDINE

TBLELEMENTO

TBLDISTINTE

CODICE

COSTRUTTORE

CODICE_ELEMENTO

TBLFORNITORE

ID_FORNITORE

Suddivisione delle due parti in due sistemi di gestioni differenti. Questo

consente di mantenere tutti i dati storici relativi alla gestione della

produzione e alla gestione degli ordini. L’unico limite è l’impossibilità

di future interrogazioni incrociate sulle due aree, cosa che comunque

attualmente è impedita dalla scorretta impostazione.

Date le considerazioni fatte, si è optato per la seconda soluzione

decidendo di affidare la gestione degli ordini ad un sistema commerciale e

di procedere invece allo studio della gestione della produzione. Pertanto

d’ora in avanti ci occuperemo solo di tale parte.

2.2.2.

Analisi statistica sulle tabelle

Per comprendere a fondo la struttura del database preesistente e

necessario cercare eventuali errori nella definizione delle tabelle. Per

questo, è necessaria un’analisi statistica sulle tabelle del database che ci

fornisca il significato reale dei campi da confrontare con il significato che i

medesimi campi “dovrebbero” avere.

29

Per eseguire tale analisi abbiamo realizzato un programma,

denominato “statistiche_tabelle.php”, in linguaggio PHP, che svolge le

seguenti funzioni:

determina il totale delle istanze per ciascuna tabella;

determina, per ogni campo di ogni singola tabella, la lunghezza

massima (in caratteri) della stringa;

determina, per ogni campo di ogni tabella, il totale delle istanze che

hanno un valore “non nullo” relativamente a quel campo.

Questo serve per individuare eventuali errori nella scelta delle chiavi,

quali campi dovrebbero essere dichiarati obbligatori (a parte le chiavi

nessun campo era stato impostato come obbligatorio in precedenza) e ci

aiuterà, in fase di riprogettazione del database, nel determinare le

lunghezze massime da assegnare ai vari campi.

Per funzionare, tale programma, necessita delle tabelle in formato

CSV (Comma Separated Values) ottenibile mediante i seguenti semplici

passi:

aprire il file Access contenente tutto il database;

selezionare la tabella che si vuole esportare;

nel menu a tendina selezionare FILE, poi EXPORT;

posizionarsi in una directory qualsiasi e salvare il file in un formato

Excel, per esempio “Microsoft Excel 97-2002”;

aprire il file appena salvato con Excel;

nel menu a tendina selezionare FILE, poi SALVA CON NOME;

posizionarsi nella directory del server in cui verrà eseguito lo script PHP

e salvare nel formato “CSV (OS/2 or MS-DOS)”;

30

ripetere tale procedura per tutte le tabelle da esportare.

Aprendo uno dei file CSV appena creati con un qualsiasi editor di

testo si può notare che tale formato è una semplice rappresentazione di una

tabella, in particolare ogni riga del file corrisponde a un’istanza della

tabella, ed ogni campo è separato dall’altro mediante un “punto e virgola” e

nel nostro caso la prima riga corrisponde al nome dei campi rappresentati.

Il programma procederà quindi alla parserizzazione dei file in

questione e gli esaminerà generando un output contenente le statistiche

relative.

Il risultato consiste in una serie di tabelle, che riportiamo di seguito

insieme a un breve elenco di problematiche riscontrate.

TBLELEMENTI

L’attributo “descrizione” deve essere un attributo obbligatorio, ma vi

sono un certo numero di istanze (12) con tale campo nullo: da

eliminare.

L’attributo “data_inserimento” è un attributo obbligatorio, ma vi sono

molte istanze con tale campo nullo: nel nuovo sistema verrà inserita la

“data nulla” 0000-00-00.

31

L’attributo “gestione” identifica quegli elementi il cui acquisto è

gestito dall’azienda stessa, questo in realtà varia a seconda della

distinta in cui il componente è utilizzato, quindi tale attributo è una

proprietà della entità TBLDISTINTE.

TBLDISTINTE

Non è definita la chiave della tabella! Essendo tale tabella

un’associazione, la chiave è individuata dall’insieme delle due chiavi

delle entità a cui essa afferisce: “codice_distinta” e

“codice_elemento”. Inoltre siccome all’interno della stessa distinta

può essere presente più volte lo stesso elemento ma in posizione

diversa, la chiave definitiva deve essere il trio “codice_distinta”,

“codice_elemento”, “pos”.

L’attributo “descrizione” è una banale ripetizione della descrizione

dell’elemento padre, è pertanto una ridondanza inutile da eliminare.

L’attributo “quantità” è un attributo obbligatorio ma può essere anche

zero, nelle istanze dove non è presente sarà inserito “0”.

32

TBLREVISIONI

Questa tabella ha un bassissimo numero totale di istanze, è per questo

che nonostante sia un attributo con cardinalità unaria (ad ogni

elemento può essere associata una sola revisione) non può essere

incorporato nell’entità TBLELEMENTI.

Ad ogni elemento può essere associata al più una revisione pertanto è

identificativo della revisione stessa il “codice_elemento”: è del tutto

inutile e superfluo l’identificatore “ID_rev”;

“descrizione_revisione” è un attributo obbligatorio;

“data_revisione” è un attributo obbligatorio;

Gli attributi “originato” e “approvato” sono facoltativi, ma necessari;

I campi “conseguenze” e “azioni_attuate”, nonostante la bassissima

numerosità di valori non nulli vanno mantenuti in quanto potrebbero

essere utilizzati maggiormente in futuro;

L’attributo “link”, anche se praticamente inutilizzato, può essere

molto utile quindi va mantenuto.

33

TBLLINK

La tabella TBLLINK rappresenta un attributo composto a cardinalità

multipla (0,N), cioè ad ogni “codice_elemento” possono essere

associati più link, per questo non è possibile incorporarlo con l’entità

ELEMENTI.

“codice_elemento” e “link” caratterizzano univocamente un’istanza, il

loro insieme è pertanto la chiave primaria della tabelle rendendo

superfluo l’identificatore progressivo “ID” e prive di significato le

istanze contenenti link nulli.

TBLCODICICOSTRUTTORI

Tale tabella rappresenta un attributo unario (0,1) e composto, non

viene integrato con ELEMENTI per evitare troppi campi con valori

nulli;

La chiave primaria è “codice_elemento”, ad essa deve riferire sempre

un “codicecostruttore” che pertanto è attributo obbligatorio;

34

“costruttore” e “note” sono attributi facoltativi;

TBLALTRICOSTRUTTORI

Tale tabella rappresenta un attributo multiplo (0,N) composto

dell’entità ELEMENTI.

Ad ogni “codice_elemento” (campo obbligatorio) deve essere

associato un “costruttore” e un “codice_costruttore” (campi

obbligatori).

La chiave primaria è l’insieme degli attributi “codice_elemento” e

“codice_costruttore” (ID è superfluo).

TBLFORNITORI

35

L’identificatore primario è “ID_fornitore”, un numero progressivo

auto-incrementante; non viene preso “fornitore” come identificatore

perché potrebbe esistere il caso limite in cui due fornitori diversi

hanno la stessa denominazione.

gli altri attributi sono tutti caratterizzanti del fornitore stesso, sono

tutti facoltativi tranne fornitore.

TBLCOSTI

Deve essere possibile associare un elemento a un costo anche in

assenza di un fornitore, quindi è corretto utilizzare come identificatore

“ID”. Da notare però che in tale modo l’associazione tra elementi e

costi è più debole.

“codice_elemento”, “costo” e “data” sono attributi obbligatori;

gli altri attributi sono facoltativi.

TABELLAMASA

36

Tale tabella rappresenta un attributo unario e composto dell’entità

ELEMENTI, non può essere incorporato in ELEMENTI a causa della

bassa numerosità.

è identificativo lo stesso “codice_sadel” (che in realtà corrisponde

esattamente al solito “codice_elemento”), “ID-codice” è superfluo;

“posizione” è un attributo facoltativo in quanto anche se non è

specificata la posizione del componente in magazzino va comunque

mantenuta l’informazione della sua presenza.

TABELLAOPERAZIONIMASA

Tale tabella rappresenta un attributo composto multiplo (0,N)

dell’entità ELEMENTI, non può pertanto essere incorporata e

“codice_sadel” (“codice_elemento”) non può svolgere il ruolo di

chiave primaria che è affidato a “ID-op”, numero progressivo autoincrementante;

“codice_sadel”, “npezzi_operazione” e “data” sono attributi

caratterizzanti e quindi obbligatori;

Riassumiamo quindi i risultati ottenuti relativamente ai valori nulli

nella tabella TBLELEMENTI allargata agli attributi composti unari che in

linea di principio potrebbero essere accorpati ad essa:

37

E’ evidente come l’incidenza dei valori nulli sarebbe troppo elevata

se

le

tabelle

TBLREVISIONI,

TBLCODICICOSTRUTTORI

e

TABELLAMASA fossero incorporati nell’entità TBLELEMENTI.

2.2.3.

I risultati dell’analisi della struttura

Completata l’analisi della struttura del database preesistente abbiamo

le idee un po’ più chiare su quali saranno le modifiche strutturali da

effettuare, quali tabelle dovremo mantenere, quali i campi che dovremo

definire come “chiavi” e quali come “obbligatori”, come dovremo

comportarci in alcuni casi nella fase di importazione (per esempio cosa fare

dei valori nulli nei campi obbligatori). Tutto questo però non è sufficiente

se non accompagnato da un’analisi qualitativa sui dati e sulle procedure.

38

2.3.

Analisi della qualità dei dati

Un’analisi di questo tipo si presenta inizialmente quantomeno ardua,

in quanto la mole di dati da esaminare è notevole. In realtà l’obbiettivo di

questa analisi non è quello di confrontare i dati contenuti nel database con

altri dati noti contenuti su altri tipi di supporto, ma “semplicemente”

comprendere quali informazioni debbano essere associate ad elevati livelli

di precisione e per tali informazioni verificare la presenza o meno di

meccanismi di controllo ed eventualmente procedere alla verifica dei dati

storici preesistenti.

L’analisi in particolare si deve concentrare su:

la documentazione esistente riguardo il sistema di codifica;

eventuali sistemi di controllo nell’inserimento dei dati;

le informazioni considerate più importanti dall’azienda;

Per quanto riguarda gli ultimi due punti la risposta è semplice: non è

presente alcun sistema di controllo nell’inserimento dei dati, quindi non c’è

nulla che è sicuramente corretto. Ciò non significa, però, che non vi siano

dati importanti; anzi, i dati relativi alle tabelle TBLELEMENTI e

TBLDISTINTE, contenenti rispettivamente le informazioni su tutti gli

elementi gestiti dal database e su tutte le distinte, sono considerate vitali per

l’azienda. Inoltre sono ritenuti importantissimi tutti i documenti allegati nei

quali sono riportati, tra l’altro, i progetti relativi alle schede elettroniche e

ai prodotti realizzati.

L’attenzione a questo punto passa sulla documentazione esistente che

determina il formalismo a cui si deve attenere il “codice_elemento”

(identificatore dell’entità TBLELEMENTI).

39

2.3.1.

La codifica degli elementi

Dall’analisi della struttura del database preesistente si è potuto notare

quanto sia centrale il ruolo dell’entità “Elementi”, rappresentata nella sua

forma tabellare da TBLELEMENTI, per l’intero sistema. Tale importanza

deriva dal fatto che essa definisce il soggetto che le altre tabelle descrivono.

Diventa cruciale a questo punto l’identificatore primario di tale entità che

di conseguenza diventa una “chiave esterna” per quasi tutte le altre tabelle.

La scelta di tale identificatore è caduta su un codice semi-parlante, in

parte ereditato dalla azienda precedente, in parte rivisto dall’azienda

attuale.

Esiste una serie di documenti che riporta la struttura che il codice

dovrebbe avere, che si può riassumere nei seguenti formati (le lettere

minuscole individuano numeri, quelle maiuscole lettere, le “xxxx” numeri

progressivi, le “yy” i numeri di revisione):

tAAxxxx: componenti per circuito stampato

AAxxxx-yy: assemblati

AAxxxx-BByy: documenti relativi all’assemblato

AAxxxx: componenti commerciali

AAxxxx-BByy: Software, Firmware

Naturalmente i valori letterali presenti, assumono diverso significato a

seconda del tipo di elemento che viene identificato dal formato ed inoltre vi

è un certo numero di eccezioni che complica notevolmente le cose:

Per i componenti per circuito stampato codificati da Sadel viene

introdotta una S tra la prima e la seconda cifra

40

Le schede elettroniche già codificate in passato da FEP viene

mantenuta la codifica originaria aggiungendo due parametri:

0CSADxxxx-DI-yy

Per effettuare una valutazione del sistema di codifica esistente è

necessario esaminare i seguenti punti:

confrontare il sistema di codifica con le tipologie di elementi;

verificare l’attinenza dei dati reali al formato di codifica.

La gerarchia degli elementi

Il codice semi-parlante, se esistente, deve poter dare informazioni

sull’elemento che rappresenta. Utilizzato in un database ciò significa poter

effettuare selezioni di istanze sulla base del tipo di codice. Questo ha senso

solo se tali selezioni raggruppano un insieme di dati simili, quindi una

tipologia di codice deve essere associata ad una ben precisata tipologia di

elementi.

Parlando più dipendenti dell’azienda è stato possibile determinare una

certa gerarchia di elementi (vedi figura).

41

Liv.0

Liv.1

Liv.2

42

In particolare, si possono individuare due livelli principali di

categorie:

Livello 1. Vi sono 4 grandi tipi di elemento: assemblati, componenti

commerciali, componenti per circuito stampato, documenti e software.

Il primo dubbio riguarda la denominazione della categoria

“componenti commerciali”, in quanto anche i componenti per circuito

stampato sono in larga parte commerciali: quindi sarebbe necessario

cambiare tale denominazione, ma comunque la divisione tra le due

categorie è corretta in quanto si tratta di elementi che svolgono ruoli

molto diversi nel processo di produzione. L’altro dubbio da chiarire è

il perché dell’unione di documenti e software. Il motivo è perché

nonostante l’evidente diversità tra le due tipologie essi svolgono ruoli

simili in quanto si tratta di elementi associati a distinte con quantità

nulla, necessari per la costruzione e l’utilizzo del prodotto ma

difficilmente quantificabili. In ogni caso l’unione tra documenti e

software rimane discutibile, ma è tollerabile in quanto nel successivo

livello di definizione i ruoli si possono distinguere facilmente.

Livello 2. A questo livello si differenziano le singole tipologie di

elementi (in figura sono riportate solo le principali), più in basso vi

sono solamente caratteristiche tecniche che possono differenziare un

elemento da un altro (per esempio due condensatori con capacità

diverse).

La gerarchia sopra descritta, se confrontata con la struttura del codice,

è rappresentata abbastanza bene, in particolare si nota come le categorie al

primo livello corrispondano a diversi formati di codice, mentre quelle al

secondo hanno per ogni ramo il medesimo formato e si distinguono tra loro

grazie alla parte “parlante” del codice. Per livelli di dettaglio superiore il

43

sistema di codifica prevede, saggiamente, una parte di codice seriale

evitando così codici troppo complicati e lunghi e, di conseguenza,

difficilmente interpretabili.

I dati reali e il codice

Considerato il fatto che non esiste alcun meccanismo di controllo

sull’inserimento dei dati è facile immaginare come un buon numero di

codici inseriti non corrispondano al sistema di codifica previsto.

Per effettuare quest’analisi ci siamo serviti di un piccolo programma

(“analisi_vecchi_codici.php”), realizzato in linguaggio PHP, che prende

tutti i codici contenuti nella tabella TBLELEMENTI e li confronta con i

diversi formati possibile, restituendo quanti codici rispettano tale codifica.

Tale programma si basa su un file di testo “strutturato” mediante un

certo formalismo che permette di esprimere l’intero sistema di codifica (un

file simile lo utilizzeremo anche per effettuare la verifica dei dati inseriti

nel sistema in progettazione; allora lo descriveremo nel dettaglio).

Otteniamo il seguente risultato.

44

Come si può notare il numero di codici errati si aggira attorno all’1%

e corrisponde a un valore assoluto di circa 100 codici, quindi solo un

numero limitato di elementi non rispetta la codifica. E’ necessaria pertanto

una revisione di tali codici per ricondurli eventualmente a una codifica

nota, ma non la creazione di nuove tipologie di codice. Per contenere in

futuro tale numero di codici errati è inoltre auspicabile l’introduzione di

meccanismi di controllo sull’inserimento dei dati.

2.3.2.

La descrizione dei componenti

Un’altra caratteristica molto importante dell’elemento è naturalmente

la descrizione che, associata a al codice, esprime le caratteristiche

(prevalentemente tecniche) dell’elemento. Tale descrizione assume

un’importanza ancora maggiore per una serie di “componenti per circuito

stampato” presenti in elevata numerosità e con caratteristiche tecniche ben

definite. In particolare per i seguenti componenti, che in seguito

denomineremo “speciali” a causa dell’importanza del loro ruolo, dovrebbe

essere previsto un “campo descrizione” formalizzato in modo tale da poter

distinguere chiaramente componenti con diverse caratteristiche tecniche:

condensatori;

resistenze;

circuiti integrati;

connettori;

diodi;

transistor.

In effetti, la definizione di un formato per il campo descrizione dei

suddetti elementi è già in studio all’interno dell’azienda, in quanto la

45

mancanza di un formalismo preciso si rivela un fortissimo limite alle

potenzialità di ricerca e di interrogazione del database.

2.3.3.

I documenti allegati

Altro punto importantissimo e che non può essere tralasciato

nell’analisi della qualità dei dati è quello dei documenti allegati. Nella

tabella TBLLINK del database preesistente sono contenuti i collegamenti ai

documenti reali presenti all’interno di un apposito server.

Questo rischia di essere un fortissimo limite per l’affidabilità e

l’integrità dei dati contenuti, in quanto non vi è un legame biunivoco tra il

collegamento scritto all’interno del database e i dati reali contenuti in una

directory del server. Un operatore distratto o un malintenzionato potrebbe,

per ipotesi, modificare o eliminare un documento senza che questo venga

rilevato nel database.

Non è possibile pertanto dare un giudizio, come nei casi precedenti,

sulla qualità e sull’integrità dei dati contenuti attualmente nel database

(anche se una decina di link che indirizzano a documenti inesistenti fanno

riflettere), ma si può senz’altro dire che tale sistema di gestione dei

documenti presenta gravi falle e, se possibile, deve essere cambiato.

2.3.4.

Altri piccoli problemi

Vi è una serie di altri piccoli problemi legati alla qualità dei dati, ma

che in genere possono essere risolti con un’adeguata pulizia dei dati:

“codici costruttori” senza codice, ma con solo il nome del costruttore;

“costi” senza costo, ma con solo l’associazione del fornitore;

“elementi” senza descrizione;

46

“revisioni” senza descrizione della revisione;

“link” senza collegamento;

“altri costruttori” senza il nome del costruttore;

La maggior parte di questi casi, che per fortuna non sono molti, in fase

di importazione dei dati saranno eliminati, in quanto sono privi delle

informazioni necessarie affinché la loro esistenza abbia senso.

Per fortuna non sono stati rilevati problemi di questo tipo in relazione

alle “distinte”, evidentemente è stata posta maggiore attenzione su questa

associazione che in fondo è il cuore del sistema e che rappresenta i dati più

importanti per l’azienda.

2.3.5.

I risultati dell’analisi della qualità dei dati

In base a tutte le considerazioni fatte riguardo l’attuale livello di

qualità dei dati si rilevano le seguenti problematiche:

manca un sistema di verifica dei dati in inserimento, in particolare per

quanto riguarda il codice di un elemento;

risulta mal definito il “campo descrizione” di alcuni componenti per il

quale si rendono necessarie frequenti interrogazioni complesse del

database;

manca un sistema che garantisca la corretta associazione dei link ai

documenti che essi rappresentano, creando un problema di sicurezza e

di integrità dei dati.

47

2.4.

Analisi delle procedure di gestione

Per comprendere bene il funzionamento del sistema preesistente è

necessario focalizzare la propria attenzione sulle procedure più importanti

che risultano essere elementi chiave per il funzionamento del sistema.

Abbiamo individuato nei seguenti tre punti le procedure principali:

la creazione di un elemento;

l’inserimento di una distinta;

la revisione di un elemento.

Tutte le suddette funzioni sono affidate ad un operatore che ha la

responsabilità dell’intero sistema e delle operazioni che su di esso svolge.

Questo fatto favorisce possibili errori determinati dall’inserimento di dati

richiesti da altri e sui quali l’operatore non può valutare la correttezza (per

esempio schede tecniche o progetti).

Nei seguenti paragrafi si descrivono le tre procedure in uso.

2.4.1.

La creazione di un elemento

Nel momento in cui si rende necessaria la creazione di un elemento si

procede secondo i seguenti passi:

Codifica di un elemento. Avviene determinando il formato e la parte

parlante del codice a seconda della tipologia dell’elemento e

successivamente cercando tra i codici già esistenti un numero seriale

non ancora utilizzato, in modo tale da avere la certezza che

l’identificatore non esista (fortunatamente Access impedisce

l’inserimento di istanze se la chiave è già esistente).

48

Inserimento dell’istanza nella tabella. Il codice elemento, insieme alla

descrizione, alla data e a gli altri attributi viene inserito molto

semplicemente aggiungendo una riga in fondo alla tabella degli elementi

(vedi figura).

Si individuano pertanto i seguenti problemi:

non vi è alcun controllo sull’inserimento;

una distrazione potrebbe modificare altri elementi già inseriti;

non vi è una chiara attribuzione delle responsabilità. Il campo

“approvato da” indica chi ha approvato l’inserimento dell’elemento,

quindi chi ha la responsabilità dei dati immessi nel database. Potrebbe

per assurdo capitare che risulti che una persona ha approvato un

elemento che però a causa di un banale errore di battitura

dell’operatore contiene dati sbagliati. In questo caso, la responsabilità

è dell’operatore, ma l’errore risulta attribuito a chi è nominato

all’interno del campo “approvato da”.

49

2.4.2.

Per

L’inserimento di una distinta

comprendere

l’inserimento

della

distinta

è

necessario

comprendere come viene creata una distinta.

La distinta, che come abbiamo già detto, è la ricetta tecnica di un

prodotto, viene estratta dal progetto sotto forma di B.O.M. (Bill Of

Materials). In genere, si tratta di una tabella Excel, con determinati campi,

che prima di essere inserita nel database deve essere rivista, ordinata ed

eventualmente modificata.

Riportiamo di seguito un esempio di B.O.M.

Per capire a quali modifiche essa debba essere sottoposta affinché

possa collocarsi all’interno del database riportiamo la struttura della tabella

TBLDISTINTE utilizzata.

50

Confrontando le due strutture si evidenzia come tra tutti i campi gli

unici rilevanti siano “code” (corrispondente al codice_elemento della

tabella), “description” (descrizione), “item” (pos), “qty” (quantità) e

“reference”.

Inoltre oltre all’eliminazione dei campi inutili, prima dell’inserimento

nel database è necessario:

riordinare i campi;

aggiungere come primo campo il codice della distinta (è l’elemento

padre ed è lo stesso per tutti i componenti);

sommare le quantità e unire le stringhe di “reference” per i

componenti con lo stesso codice elemento (a meno che non vi sia la

dicitura “non saldare”);

se presente il campo “non saldare” inserire l’elemento con quantità

pari a zero;

modificare la quantità dei documenti che deve essere sempre pari a

zero;

aggiungere eventuali note.

Il risultato dell’elaborazione “manuale” del file dovrebbe essere il

seguente:

51

A questo punto, con una delicata operazione di “copia e incolla” si

trasferiscono i dati (tranne la prima riga contenente l’intestazione delle

colonne) nel database Access.

Considerazioni sulla procedura

Essendo la distinta un elemento critico dell’intero sistema, riteniamo

sia troppo poco affidabile la procedura di gestione della distinta. In

particolare, il susseguirsi di operazioni estremamente delicate realizzate

manualmente e senza alcun meccanismo di verifica dei dati inseriti, può

generare gravi errori ed è suscettibile di distrazioni e dimenticanze. Si

ritiene pertanto che il sistema di gestione della distinta base debba essere

modificato.

52

2.4.3.

La revisione di un elemento

L’ultima procedura di gestione considerata critica per il sistema è la

“revisione di un elemento”. Per comprendere la procedura è necessario

conoscere cosa si intende all’interno dell’azienda per “revisione”.

Cos’è una revisione

Il significato di revisione cambia a seconda dell’elemento che viene

revisionato. Non tutti gli elementi presenti nel database possono essere

oggetto di revisione per esempio ne sono esclusi tutti i componenti

commerciali e quindi non prodotti all’interno dell’azienda.

Elenchiamo di seguito i diversi elementi che possono essere soggetti a

revisione e ne esplichiamo il significato per ognuno di essi.

Assemblati (prodotti, schede, parti meccaniche, cablaggi). Per tali tipi

di elementi la revisione è il cambiamento di un componente nella

distinta corrispondente che lascia invariate le caratteristiche funzionali

dell’elemento, modificando (innalzando) la caratteristiche

prestazionali dello stesso (per es. affidabilità). Da notare che è

possibile l’esistenza di una “versione” (relativa a una revisione) di un

elemento senza che nel database sia presente la distinta

corrispondente.

Documenti. Per revisione di un documento si intende

l’aggiornamento del documento (per esempio se si tratta di un

progetto CAD, qualche piccola modifica dello stesso, che non

influisce sulla distinta a cui il documento si riferisce). I documenti non

hanno mai una distinta (cioè non sono mai l’elemento padre di una

distinta).

53

Software. Cambiamenti nel programma che non cambia la

funzionalità dello stesso ma ne migliora le prestazioni. Come i

documenti non hanno distinta.

Componenti. E’ un caso limite: può capitare che un componente

commerciale debba essere sottoposto a lavorazioni (per esempio di

tipo chimico) per migliorarne le prestazioni, in tal caso si crea una

piccola distinta contenente il componente e la lavorazione a cui è stato

sottoposto. Tale componente modificato può successivamente essere

sottoposto a revisione come un qualsiasi altro assemblato.

La procedura di revisione

Nel momento in cui si decide di effettuare una revisione, vi è una

procedura di tipo operativo a cui fare riferimento:

individuare il numero di revisione (per esempio, se si tratta di una

scheda il cui codice è HS0001-01, quindi di versione 01, la sua

revisione sarà del tipo HS0001-02, con numero di revisione 02);

creare un nuovo elemento con il codice determinato in precedenza;

inserire nella tabella TBLREVISIONI i dati relativi alla revisione

(descrizione revisione, motivazione, ecc.);

se prevista, inserire la distinta relativa alla nuova revisione

dell’elemento;

si dichiarano obsoleti tutti gli elementi con versioni precedenti

(cambiando il campo “obsoleto” nella tabella TBLELEMENTI);

se qualche versione dell’elemento revisionato era già presente in

qualche distinta, si modifica l’elemento (aggiornandolo a l’ultima

revisione) in tutte le distinte non ancora marchiate come obsolete.

54

Da notare come tutte le operazioni sopra descritte avvengano

intervenendo manualmente sulle istanze presenti all’interno delle tabelle,

senza alcun meccanismo di controllo o verifica dei dati inseriti.

E’ da segnalare inoltre il fatto che le revisioni debbano essere

approvate da qualcuno che si prende la responsabilità delle modifiche

effettuate sull’elemento. Questo avviene mediante una procedura di

approvazione assai simile a quella per la creazione di un elemento, con tutti

i limiti sull’attribuzione delle responsabilità che ciò comporta.

Considerazioni sulla procedura

Dal punto di vista operativo la procedura presenta tutti i limiti che

abbiamo già visto nel caso della creazione di un elemento e di inserimento

di una distinta. In particolare l’assenza di controllo sui dati inseriti e la

difficile attribuzione delle responsabilità minano fortemente l’affidabilità e

l’integrità di dati relativi. Inoltre, sorgono alcuni dubbi, riguardo la

procedura logica utilizzata per le revisioni, soprattutto riguardo la

reperibilità delle informazioni (modificando elementi in distinte già in uso

non si rischia di perdere informazioni su prodotti già realizzati o venduti?).

2.5.

Analisi dei sistemi di sicurezza

In questo paragrafo analizzeremo la sicurezza del sistema sotto due

aspetti fondamentali:

la gestione dei permessi;

i backup e il ripristino dei dati.

55

2.5.1.

La gestione dei permessi

La gestione degli utenti e dei permessi a loro assegnati, nel sistema

preesistente, è di una semplicità disarmante. Una sola persona,

l’amministratore del sistema, ha accesso sia in lettura che in scrittura al

database, mentre tutti gli altri utenti possono accedervi solo in lettura.

Tale sistema nella sua semplicità funziona abbastanza bene. Si evitano

rischi di inquinamento dei dati da parte di malintenzionati o inesperti e si

da la responsabilità dell’intero sistema ad una persona affidabile all’interno

dell’azienda stessa.

In sostanza qualsiasi operazione effettuata sul database ed eventuali

errori di inserimento di “basso livello” (errori di battitura o di distrazione)

sono attribuibili solo ed esclusivamente all’amministratore del sistema, con

un chiara attribuzione delle responsabilità. Il problema sorge per gli errori

più gravi, che minano effettivamente la qualità globale dei dati: in questo

caso tale meccanismo non è sufficiente, come abbiamo visto nell’analisi

della qualità dei dati.

Vi è anche un problema di riservatezza delle informazioni. Ci sono un

certo tipo di dati che sono considerati riservati e che pertanto non devono

uscire dall’azienda. Tali dati sono in particolare quelli relativi ai costi degli

elementi e alla situazione del magazzino. Non è previsto alcun permesso

che conceda ad un utente di vedere tutti i dati tranne quelli riservati,

impedendo pertanto di aprire le porte del database verso l’esterno (in

particolare verso i terzisti e i fornitori che necessitano solo dei dati relativi

alla distinta base).

56

2.5.2.

I backup e il ripristino dei dati

L’altro aspetto importante della sicurezza è quello relativo alle

operazioni di backup e all’eventuale ripristino dei dati.

L’intero database preesistente consiste in un unico file che può essere

letto con l’applicazione Microsoft Access. Esso è contenuto in un apposito

server sul quale sia l’amministratore che gli utenti accedono, l’hard disk nel

quale si trova è replicato per tutelarsi da eventuali crash del sistema.

Si adottano inoltre i seguenti accorgimenti:

tutte le operazioni di inserimento o modifica del database vengono

effettuate su una copia del file contenente il database;

a fine giornata, se tutto è andato bene (cioè se non ci sono stati crash

del sistema), si memorizza il file con un nome contenente la data del

giorno.

In sostanza si effettua un backup del sistema ogni giorno, questo

consente di perdere, nella peggiore delle ipotesi, al massimo una giornata

lavorativa di dati inseriti. Questo è tollerabile se il numero di modifiche e

inserimenti che giornalmente si effettuano è basso, mentre diventa un forte

limite se tale numero è destinato ad aumentare.

2.6.

Analisi dell’interfaccia

In questo paragrafo descriveremo la struttura generale dell’interfaccia

utente, senza dilungarsi nei particolari tecnici, per limiti di tempo e di

pertinenza.

L’obiettivo e valutare l’usabilità dell’attuale sistema e individuare

quegli elementi che entrati ormai nell’uso comune all’interno dell’azienda

57

non devono, se possibile, essere modificati, per evitare rivoluzioni

d’utilizzo troppo grosse.

Si procede di seguito analizzando:

l’home page;

la visualizzazione delle tabelle;

la scheda degli elementi;

la visualizzazione della distinta;

la ricerca delle informazioni;

l’esportazione dei dati.

2.6.1.

L’home page

Riportiamo di seguito l’home page del sistema preesistente.

Si denotano immediatamente i tasti che consentono la visualizzazione

delle varie viste più importanti.

Tutti gli elementi. La visualizzazione della tabella elementi.

Elementi. Tutti gli elementi non obsoleti.

58

Schede. Tutte le schede elettroniche Sadel non obsolete.

Prodotti Sadel. Tutti i prodotti non obsoleti.

Circuiti stampati. Tutti i circuiti stampati.

Fornitori, clienti, ordini. Si accede ad un altro menu contenente i

tasti relativi alla “gestione degli ordini”.

Produzione. Si accede a un menu da cui è possibile interrogare il

database secondo query standard.

Magazzino. Il magazzino dell’azienda (corrispondente al “join” tra le

tabelle TBLELEMENTI, TABELLAMASA,

TBLCODICICOSTRUTTORI).

Ricerca dati. Si accede ad una pagina dalla quale si può impostare

una ricerca.

2.6.2.

La visualizzazione delle tabelle

Di seguito la visualizzazione che si ottiene premendo dall’home page

il tasto ELEMENTI.

59

Tale visualizzazione è abbastanza chiara anche se si riscontrano i

seguenti difetti:

manca la possibilità di effettuare selezioni se non mediante il tasto

“Ricerca dati” o mediante l’apposito tasto di Access dopo aver

selezionato la parte del campo che interessa;

non si possono eseguire interrogazioni complesse (per es. tutti gli

elementi con data maggiore di …., ecc.)

manca un modo semplice di ordinamento dei dati se non utilizzando le

caratteristiche di Access;

2.6.3.

La scheda elemento

Ciccando su un codice elemento dalla tabella “Elementi” è possibile

visualizzare la “scheda dell’elemento”.

60

Tale scheda raccoglie tutte le informazioni relative a un elemento,

dall’eventuale distinta, ai dati della revisione, al magazzino, costi,

costruttore ed allegati. Inoltre è possibile calcolare il numero totale di pezzi

a magazzino e trovare in quali distinte l’elemento in questione è utilizzato.

2.6.4.

La visualizzazione della distinta

Mediante il tasto “Visualizza” vicino alla distinta riportata in basso a

destra nella scheda elemento si accede alla visualizzazione completa della

distinta.

2.6.5.

La ricerca delle informazioni

Dall’home page la ricerca delle informazioni può essere effettuata

mediante il tasto “Ricerca Dati” che invia alla seguente pagina.

61

Tale operazione individua nella particolare tabella in basso

(contenente

solo

Codice

Sadel,

Descrizione,

Codice

Costruttore,

Costruttore) l’elemento ricercato, dal quale è possibile successivamente

accedere alla scheda elemento. Per effettuare una selezione è comunque

necessario utilizzare il tasto Access “filtro in base a selezione”, impedendo

a chi non conosce l’applicazione di effettuare ricerche più complesse.

2.6.6.

L’esportazione dei dati

L’esportazione dei dati in altri formati e la stampa degli stessi e

senz’altro la funzionalità migliore che si ritrova nel database preesistente.

In particolare la perfetta compatibilità di Access con gli altri prodotti

Microsoft consente di esportare i dati in tutti i formati più comunemente

utilizzati (tipica è l’esportazione di una tabella in Excel) con ottimi risultati.

Inoltre è ottimo anche il sistema di stampa che consente di riportare le

tabelle su più pagine mantenendo belle intestazioni e impaginazioni.

Riportiamo di seguito, per esempio, l’anteprima di stampa di una

distinta Sadel.

62

2.6.7.

Considerazioni conclusive sull’interfaccia utente

Abbiamo rilevato che l’interfaccia utente su cui si basa il sistema

preesistente presenta i seguenti limiti:

è “Access dipendente”, l’utente che ne fa uso deve conoscere bene

l’applicazione Microsoft;

mancano funzioni che ne facilitino l’usabilità (per esempio un menu

fisso che consenta di navigare fra le varie aree del database);

è difficile effettuare interrogazioni complesse e selezioni successive.

63

3.

IL SISTEMA DI CODIFICA

Il sistema di codifica come abbiamo dimostrato nel capitolo

precedente è uno dei punti critici del sistema preesistente, in quanto

identificatore unico degli elementi e di conseguenza punto di raccordo per

tutti gli attributi che afferiscono ad un qualche elemento del database.

3.1.

Gli obiettivi da raggiungere

Dall’analisi della qualità dei dati del sistema preesistente abbiamo

individuato nella mancanza di una verifica sui dati inseriti il difetto

maggiore del sistema di codifica. Non è pertanto sbagliata la codifica semiparlante utilizzata bensì il fatto che non c’è alcun meccanismo che controlli

l’attinenza dei dati inseriti con il codice.

Sono tre gli obiettivi da raggiungere:

in fase di “importazione dei dati” bisogna ricondurre i codici “errati”

alla codifica scelta (razionalizzazione);

in fase “operativa” bisogna impedire l’inserimento di codici non

attinenti alla codifica (validità dei dati);

in ogni caso è necessario consentire l’inserimento di nuove tipologie

di codici e di poter modificare le esistenti (flessibilità).

3.2.

La soluzione proposta

Per raggiungere tutti gli obiettivi proposti è necessario fornire al

sistema che è in fase di sviluppo la capacità di “riconoscere un codice” e di

64

valutarne la correttezza sulla base di un “modello di riferimento” che

rappresenti tutti i possibili formati.

Una volta “istruito il sistema” in tal senso sarà possibile individuare i

codici

errati

preesistenti,

impedirne

l’inserimento

di

nuovi

e,

semplicemente modificando il “modello di riferimento”, garantire la

flessibilità necessaria.

3.2.1.

La funzione di analisi del codice

La rappresentazione logica della “funzione” necessaria è la seguente.

CODICE

1

codice corretto

SIGNIFICATO

codice errato

ERRORE

Come si può notare dato in input il codice da esaminare essa

restituisce l’interpretazione del codice se corretto, mentre restituisce un

errore (e magari anche il motivo dell’errore) se sbagliato. Tutto questo il

programma lo realizza confrontando il codice con le specifiche contenute

nel “modello di riferimento”.

65

3.2.2.