07/06/2012

La sicurezza in rete

Prof. Carlo Renzullo

Modulo 1 (I. C. T.)

indice

Modulo 1

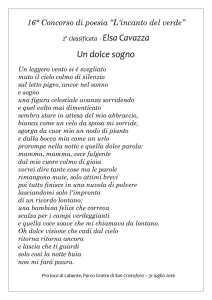

Sommario

• Il problema della sicurezza in

rete: principi di base

• Tipologie di attacchi in rete

–

–

–

–

–

–

–

Intercettazioni

Portscan

Virus

Troiani

Spyware

Worm

Phishing

ritorna

• Strumenti per la difesa in rete

–

–

–

–

–

–

Gestione delle password

Antivirus

Firewall

Antispyware

Crittografia

IDS

1

07/06/2012

Modulo 1 (I. C. T.)

indice

Modulo 1

Il problema della sicurezza in rete: principi di base [1]

ritorna

Elevato sviluppo di servizi e tecnologie Internet

Elevate numero di connessioni

Sicurezza Informatica

Acquisire un buon livello

di conoscenza informatica

Garantire

Integrità e

Riservatezza

dei dati

Dotarsi di opportuni strumenti

per tenere alto il livello

di sicurezza

Modulo 8

indice

Modulo 8

Il problema della sicurezza in rete: principi di base [2]

ritorna

Dietro agli attacchi a un sistema si celano motivazioni ben più serie di quello che si

può pensare; molti tentativi di violazione di una rete vengono effettuati con scopi

diversi:

spionaggio industriale

sottrazione di informazioni riservate

vendetta a scopi personali

diffamazione pubblica di un’azienda

guadagno di vantaggi economici

4

2

07/06/2012

Modulo 8

indice

Modulo 8

Il problema della sicurezza in rete: principi di base [3]

ritorna

SICUREZZA indica anche:

“la capacità di salvaguardare riservatezza, integrità e disponibilità dell'informazione (elaborata

su computer, memorizzata su supporti di varia natura o trasmessa lungo canali di

comunicazione).”

•

salvaguardare la riservatezza dell'informazione:

– Ridurre a livelli accettabili il rischio che un'entità possa accedere ai dati senza esserne

autorizzata

salvaguardare l'integrità dell'informazione:

– Ridurre il rischio che i dati possano essere cancellati/modificati a seguito di interventi non

autorizzate o fenomeni non controllabili e prevedere adeguate procedure di recupero delle

informazioni

salvaguardare la disponibilità dell'informazione:

– Ridurre il rischio che possa essere impedito alle entità autorizzate l'accesso alle

informazioni a seguito di interventi non autorizzate o fenomeni non controllabili

•

•

5

Modulo 8

indice

Modulo 8

Il problema della sicurezza in rete: principi di base [4]

ritorna

Aspetti legali

La legge suddivide la tutela in due parti:

1.

Da un lato impone l’obbligo di apporre delle misure di sicurezza, anche se

minime, al proprio sistema informatico.

Il codice penale impone l’adozione di misure di sicurezza necessarie ad

impedire l’introduzione nel sistema informatico da parte di chi non è

autorizzato, per prevenire:

•

•

•

Perdita, o distruzione dei dati

Ridurre il rischio di accesso non autorizzato

Impedire il trattamento dei dati in modo non consentito

6

3

07/06/2012

Modulo 8

indice

Modulo 8

Il problema della sicurezza in rete: principi di base [5]

2.

ritorna

Dall’altro la legge si occupa dei vari crimini informatici:

Delitto di accesso abusivo: fa riferimento all’accesso abusivo ad un sistema informatico

protetto da misure di sicurezza anche se minime.

Abuso di operatore di sistema: fa riferimento all’abuso di un soggetto con tale qualifica, al

fine di compiere attività “illegali”.

Delitto di frode informatica: si intende la “ricerca” di modifica, o sfruttamento, dei sistemi

informatici al fine di compiere attività criminose.

Impedimento o turbamento di un sistema informatico: fa riferimento ad abusi che si

possono verificare nelle licenze sw, o installazione di particolari programmi, tali da alterare

la funzionalità di un sistema a favore dei “produttori” di sw.

Detenzione e diffusione abusiva di codici di accesso: sanziona l’abusiva acquisizione, in

qualunque modo, duplicazione e distribuzione, dei mezzi, o dei codici di accesso ad un

sistema informatico.

7

Modulo 8

indice

Modulo 8

Il problema della sicurezza in rete: principi di base [6]

ritorna

Per determinare una politica di sicurezza bisogna anzitutto

individuare quali sono le componenti del sistema che

devono essere protette.

1. Hardware – le apparecchiature

2. Software – i programmi per il funzionamento del sistema

e l’elaborazione

3. Dati – le informazioni gestite dai programmi

4. Supporti di memorizzazione – possono contenere sw e

dati (anche backup)

5. Reti – permettono l’interconnessione di vari sistemi e

quindi lo scambio di informazioni

6. Accessi – la possibilità che viene data ai soggetti di

accedere alle risorse

7. Individui chiave – fa riferimento agli amministratori di

sistema, ed eventuali operatori specializzati

8

4

07/06/2012

Modulo 8

indice

Modulo 8

Il problema della sicurezza in rete: principi di base [7]

ritorna

Da chi proteggersi

Per adottare le opportune misure di sicurezza bisogna sapere da chi proteggersi, possiamo fare

due distinzioni.

La prima:

1.

Hacker: colui che entra nei sistemi altrui per divertimento, studio, curiosità o

semplicemente per dimostrare di essere in grado di farlo. Nella maggior parte dei casi

l’hacker non causa danni al sistema vittima.

2.

Cracker: è colui che viola i sistemi informatici con l’intento ben preciso di provocare

un danno.

La seconda:

1.

Outsiders: sono coloro che operano dall’esterno del network che intendono attaccare.

2.

Insiders: sono coloro che sono autorizzati all’uso della rete e che cercano di abusarne.

9

Modulo 8

indice

Modulo 8

Il problema della sicurezza in rete: principi di base [8]

ritorna

10

5

07/06/2012

Modulo 8

indice

Modulo 8

Tipologie di attacchi [1]

ritorna

Dopo aver individuato le minacce, bisogna capire quali siano i possibili attacchi a cui il

sistema può essere sottoposto per adottare le relative misure di sicurezza. Vi sono

diverse tipologie di attacco che possono essere così classificate:

•

•

•

•

Acquisizione di informazioni: è un insieme di azioni che anticipano un attacco.

Accesso non autorizzato: un intruso ottiene l'accesso ad una rete, o ad un computer, pur

non avendone l'autorizzazione, ottenendo informazioni riservate, o provocando danni di

vario genere al sistema.

Accesso/modifica/cancellazione delle informazioni.

Denial of Service: l'intruso rende un sistema, un servizio,o una rete non disponibile

esaurendone le risorse di rete (banda), connessioni TCP (Syn Floods), o spazio disco

(effettuando upload di dati).

Luglio 2003

Sicurezza dei dati

11

Modulo 8

indice

Modulo 8

Tipologie di attacchi [2]

ritorna

Gli attacchi possono essere realizzati seguendo diverse tecniche, quali

ad esempio:

•

•

•

•

•

•

•

Intercettazioni

Portscan

Virus

Troiani

Spyware

Worm

Phishing

12

6

07/06/2012

Modulo 1 (I. C. T.)

indice

Modulo 1

Tipologie di attacchi [3]: intercettazioni

•

•

ritorna

Si dice sniffer un qualsiasi strumento, software o hardware che

raccoglie le informazioni che viaggiano lungo una rete.

Il nome deriva dal primo software di questo tipo “The Sniffer Network

Analyzer”

Modulo 8

indice

Modulo 8

Tipologie di attacchi [4]: intercettazioni

•

ritorna

Le funzioni tipiche di uno sniffer sono:

– Conversione e filtraggio dei dati e dei pacchetti

– Analisi dei difetti di rete

– Performance Analysis (qualità e portata della rete)

– Setacciamento di Password e Nomi di Utente

– Creazione di LOG (elenchi del traffico di rete)

– Scoperta di intrusioni attraverso l’analisi dei LOG

14

7

07/06/2012

Modulo 8

indice

Modulo 8

Tipologie di attacchi [5]: intercettazioni

ritorna

Componenti di un packet sniffer:

•

Hardware:

–

Standard network adapters

–

Con hardware speciale analizzano errori di CRC, problemi della tensioni, del

cavo, “dribbles”, errori della negoziazione

•

Capture driver:

–

Cattura il traffico della rete

–

Filtraggio

–

Memorizzazione dei dati in un buffer

•

Buffer

Pacchetti catturati dalla rete e immagazzinati in un buffer

Cattura finché il buffer non si riempie

Usa il buffer come un “round robin”

15

Modulo 8

indice

Modulo 8

Tipologie di attacchi [6]: intercettazioni

ritorna

L’esistenza di uno sniffer in rete rappresenta una minaccia alla sicurezza e alla

riservatezza delle comunicazioni.

Se la LAN è sottoposta al controllo di uno sniffer significa che

• un intruso è riuscito ad installare uno sniffer all’interno della rete

• un utente interno ne sta facendo un uso improprio

• il gestore della rete sta monitorando (o ne fa un uso improprio)

Lo sniffing è un attacco di secondo livello -> l’intruso è già introdotto all’interno

della rete e cerca di compromettere la sicurezza del sistema.

16

8

07/06/2012

Modulo 8

indice

Modulo 8

Tipologie di attacchi [7a]: intercettazioni

ritorna

Un dispositivo di sniffing analizza e

processa i pacchetti che arrivano al suo

dispositivo di rete, l’hw Ethernet si presta a

questo tipo di attacco visto che più

macchine condividono lo stesso cavo

Esiste una tecnica piuttosto evoluta ( arp

spoofing ) tramite la quale è possibile

sniffare i pacchetti di terzi anche in una rete

di tipo switched

I pacchetti inviati sono visti dalle interfacce

di rete di tutte le macchine, ma, grazie al

controllo fatto da un chip dell’interfaccia

che confronta MAC locale e MAC

destinatario solo l’interfaccia del

destinatario passa i dati allo strato

superiore.

17

Modulo 8

indice

Modulo 8

Tipologie di attacchi [7b]:

[7b]: intercettazioni

•

ritorna

Nel caso in cui sia installato un

dispositivo di sniffing, il funzionamento

è differente: le API del sistema operativo

permettono di leggere tutto ciò che passa

sul canale ponendo l’interfaccia in

modalità promiscua. In tal caso i dati

vengono consegnati all’applicazione che

li richiede in modo grezzo, senza che

essi passino attraverso gli opportuni

strati di protocollo; resta a carico dello

sniffer effettuare un’interpretazione dei

pacchetti e assemblare i dati.

a. s. 20112011-2012 prof. Carlo Renzullo CORSO ECDL STUDENTI

18 copyright © Carlo Renzullo 2011/2012

9

07/06/2012

Modulo 8

indice

Modulo 8

Tipologie di attacchi [8]: intercettazioni

ritorna

Sniffing di reti di tipo switched:

Switch jamming: nel caso di reti di tipo switched, per poter sniffare, è prima

necessario portare lo switch dalla modalità ”bridge” alla modalità “hub”,

effetto ottenibile sovraccaricando la tabella degli indirizzi, cioè generando

traffico o inviando un flusso continuo di traffico verso lo switch (provocando

un FAIL OPEN: per errori di trasmissione sono rimosse le condizioni di

sicurezza).

ARP redirect: si invia un pacchetto in broadcast sostenendo di essere il

router, o inviarlo solo alla macchina vittima, è anche possibile dire al router

di essere la macchina vittima (da fare più volte per rinfrescare le entries della

cache)

ICMP redirect: indica alla macchina di inviare i pacchetti in una direzione

diversa

ICMP Router Advertisment: informa gli utenti su chi sia il router

19

Modulo 8

indice

Modulo 8

Tipologie di attacchi [9]: intercettazioni

ritorna

Sniffing con un modem

Un cable-modem si divide in due canali asimmetrici:

• Upstream: canale di sola ricezione ad alta velocità (30-50 mbps)

• Downstream: canale di sola trasmissione a bassa velocità (1 mbps)

I cable-modem separano gli indirizzi MAC dagli indirizzi IP, quindi settare

la scheda Ethernet in modalità promiscua non serve.

Solitamente non è possibile sniffare su cavo modem.

Metodi di sniffing:

• ARP: ci si spaccia per qualcun altro tramite l’invio di un pacchetto ARP

• ICMP redirect: ridirezionare il traffico

• ICMP ROUTER ADVERTISEMENT: ridireziona il traffico

convincendo una macchina che il proprio sistema è il router

20

10

07/06/2012

Modulo 8

indice

Modulo 8

Tipologie di attacchi [10]: intercettazioni

ritorna

Sniffing senza accesso al cavo

• Si vogliono catturare i pacchetti da una connessione tra due macchine

senza avere accesso al cavo; inizialmente impossibile.

•

Tecniche di sniffing:

– Accesso remoto al cavo:

• Si accede al sistema e si installa un software di cattura

controllabile da remoto

• Si accede al relativo ISP e si installa il software di cattura

• Trovare un sistema presso l’ISP che supporti la cattura (RMON,

DDS)

– Chiusura del cavo: si reinstrada il traffico (Man In The Middle)

– Rootkits e Admin Trojan Remoto: possono essere usati in teoria per

sniffare traffico in generale, sono solitamente configurati per

sniffare e-mail e password

21

Modulo 8

indice

Modulo 8

Tipologie di attacchi [11]: intercettazioni

ritorna

Programmi per packet sniffing

• Windows

– Ethereal

– WinDump (versione di tcpdump per WINDOWS)

– WinNT server

– Spynet/PeepNet

•

Unix

– Tcpdump

– esniff (per user e password)

– Snort

– sniffit

22

11

07/06/2012

Modulo 8

indice

Modulo 8

Tipologie di attacchi [12]: port scan

ritorna

Port scanning

• Azione di scansione remota delle porte note per rilevare l’elenco dei servizi attivi su

una certa macchina

•

si manda un pacchetto particolare “costringendo” la macchina target a una

determinata risposta, da cui si possono trarre le informazioni del caso

•

Letteralmente significa "scansione delle porte" e consiste nell'inviare richieste di

connessione al computer bersaglio (soprattutto pacchetti TCP, UDP e ICMP creati

ad arte): elaborando le risposte è possibile stabilire (anche con precisione) quali

servizi di rete siano attivi su quel computer. Una porta si dice "in ascolto"

("listening") o "aperta" quando vi è un servizio o programma che la usa.

23

Modulo 8

indice

Modulo 8

Tipologie di attacchi [13]: port scan

ritorna

Il risultato della scansione di una porta rientra solitamente in una delle

seguenti categorie:

•

aperta (accepted): l'host ha inviato una risposta indicando che un

servizio è in ascolto su quella porta

•

chiusa (denied): l'host ha inviato una risposta indicando che le

connessioni alla porta saranno rifiutata

•

bloccata (dropped): non c'è stata alcuna risposta dall'host

•

filtrata (filtered): rileva la presenza di un Firewall o di un ostacolo di

rete in grado di bloccare l’accesso alla porta impedendo a Nmap di

individuarne lo stato.

24

12

07/06/2012

Modulo 8

indice

Modulo 8

Tipologie di attacchi [14]: port scan

ritorna

Di per sé il port scanning non è pericoloso per i sistemi informatici, e viene

comunemente usato dagli amministratori di sistema per effettuare controlli e

manutenzione.

Rivela però informazioni dettagliate che potrebbero essere usate da un eventuale

attaccante per preparare facilmente una tecnica mirata finalizzata a

destabilizzare la sicurezza del sistema, pertanto viene posta molta attenzione

dagli amministratori a come e quando vengono effettuati port scan verso i

computer della loro rete.

Un buon amministratore di sistema deve sapere che un firewall ben configurato

permette alle macchine di svolgere tutti i loro compiti, ma rende difficile (se

non impossibile) la scansione delle porte.

25

Modulo 8

indice

Modulo 8

Tipologie di attacchi [15]: virus

ritorna

I Virus informatici devono penetrare nel programma ospite modificandolo, sia

per riprodursi, sia per danneggiare dati e/o programmi presenti su supporti

registrabili; sono costituiti da poche centinaia di istruzioni per far notare la

loro presenza all'utente del computer.

Virus di file: Si sostituiscono in parte o completamente ad un programma

(.exe, bat, .com …). Quando viene eseguito il programma, sarà eseguito il

virus.

Virus di boot: Sfruttano il settore di boot o MBR del disco per essere eseguiti

ad ogni avvio della macchina. Risiedono in memoria.

Virus multipartiti: Sono i più pericolosi e possono infettare sia il settore di

avvio dei dischi che i programmi.

Virus di macro: Infettano solo file di dati ( e non i programmi) e

precisamente quei file al cui interno possono essere contenute le macro.

26

13

07/06/2012

Modulo 8

indice

Modulo 8

Tipologie di attacchi [16]: troiani

ritorna

Cosa sono:

Si camuffano bene, sembrano programmi normali e

magari anche utili, non si replicano, ma ne

richiedono l’esecuzione inconsapevole da parte

dell’utente

Come si diffondono:

Tramite Internet (collegamenti peer to peer con

Kazaa, WinMX, Edonkey, Emule) ed e-mail

Conseguenze:

Consentono il controllo remoto del PC da qualcuno

via Internet, perdita e furto di dati ed informazioni

personali (IP, Password..) installando Backdoor o

Keylogger all’insaputa dell’utente

27

Modulo 8

indice

Modulo 8

Tipologie di attacchi [17]: spyware

ritorna

Cosa sono:

Software che raccoglie informazioni riguardanti l'attività online di

un utente (siti visitati, acquisti eseguiti in rete etc) senza il suo

consenso; non si replica, ma ne richiede l’esecuzione

inconsapevole da parte dell’utente

Come si diffondono:

L’installazione può avvenire, sfruttando le vulnerabilità del

browser, visitando pagine Web o con tecniche di social

engineering

Conseguenze:

Invio di pubblicità non richiesta (Spam), modifica pagina iniziale

del browser, la redirezione su falsi siti di e-commerce (Phishing),

l'installazione di dialer truffaldini, occupazione di memoria,

instabilità del sistema

28

14

07/06/2012

Modulo 8

indice

Modulo 8

Tipologie di attacchi [18]: Worms

ritorna

Cosa sono:

Frammenti di codice indipendenti ed autonomi che agiscono

principalmente in memoria, non hanno bisogno di legarsi ad

altri programmi per diffondersi

Come si diffondono:

Tramite Internet ed e-mail, sfruttando i bug del client di

posta e S.O. con tecniche di social engineering

Conseguenze:

Non mira a danneggiare i dati; crea malfunzionamenti

(rallentamento o blocco) al sistema o peggio a carpire dati ed

informazioni personali (IP, Password..)

29

Modulo 8

indice

Modulo 8

Tipologie di attacchi [19]: Phishing

ritorna

Cosa è:

Una tecnica utilizzata (cercando a caso) per ottenere

le credenziali (password, Numero di carte di credito,

riservate) di altre persone

Come si diffonde:

Tecniche di social engineering, telefonate, e-mail

esca con grafica di banca, provider web, aste online

Conseguenze:

Furto di identità, numeri di carte di credito

30

15

07/06/2012

Modulo 8

indice

Modulo 8

Strumenti per la difesa in rete [1]

ritorna

Bisogna fare particolare attenzione al fatto che:

"la sicurezza è un processo, non un prodotto”

Come tale ha molti componenti, che devono essere affidabili e ben studiati e,

soprattutto, collaborare fra loro. Infatti, l'efficacia del sistema di sicurezza dipende

principale da come i vari componenti collaborano fra loro.

La Progettazione e la realizzazione di un sistema informatico deve tener presente:

Gestione degli accessi al sistema

Sistema Antivirus Centralizzato

Gestione del traffico da e verso Internet (Firewall –antispyware – IDS )

Protezione dell'informazione (Crittografia )

31

Modulo 8

indice

Modulo 8

Strumenti per la difesa in rete [2]

ritorna

32

16

07/06/2012

Modulo 8

indice

Modulo 8

Strumenti per la difesa in rete [3]: gestione delle passwordritorna

Devono essere garantiti i seguenti punti:

•

Autenticazione dell'utente (login e password)

– E’ la prima barriera che un intruso deve superare, in questo modo si riduce

il rischio che utenti "sconosciuti" possano accedere al sistema, ed alle sue

risorse, senza averne le autorizzazioni.

•

Delimitazione degli spazi logici

– Garantisce un certo livello di privacy, in quanto un utente può accedere a

file dati o programmi per cui è stato autorizzato.

•

Tracking dell'attività

– Permette di controllare le attività svolte da un utente sulla rete e rilevare

eventuali comportamenti anomali.

33

Modulo 8

indice

Modulo 8

Strumenti per la difesa in rete [3]: gestione delle passwordritorna

Il primo ostacolo che un cracker deve superato per accedere ad un sistema è quello

dell’autenticazione.

Esistono varie metodologie di autenticazione:

– Login e Password: è il metodo più diffuso; se queste non corrispondono a

quelle conservate con quelle conservate nel sistema l’accesso viene negato.

– Carta magnetica: il riconoscimento viene effettuato inserendo la carta in un

apposito lettore e digitando una password.

– Biometrie: si tratta di lettori di impronte digitali o vocali, analisi della retina,

analisi della firma.

–

Il sistema biometrico è composto da:

• Registrazione – vengono misurate ed immagazzinate le caratteristiche

dell’utente.

• Identificazione – l’utente fornisce la sua “account”, il sistema esegue

delle misurazioni e confronta i valori con quelli già campionati.

34

17

07/06/2012

Modulo 8

indice

Modulo 8

Strumenti per la difesa in rete [4]: antivirus

ritorna

Per proteggere il proprio sistema da virus (di vario tipo), trojan, spyware, ecc… è

necessario dotarsi di opportuni SW che rilevano la presenza di strani file all’interno

del sistema, quali:

– Anti-Virus: per file infetti da virus, worm, trojan.

– Anti-Trojan: per scovare ed eliminare trojan.

– Spyware Detectors: per scovare ed eliminare i programmi spia.

Perché questi SW risultino efficaci devono essere seguite determinate regole:

•

•

•

•

deve essere aggiornato in automatico giornalmente, o settimanalmente

deve rimanere in esecuzione mentre l'utente lavora

deve controllare i Files e i contenitori di messaggi di posta

è opportuno controllare anche tutti i file di dubbia provenienza

35

Modulo 8

indice

Modulo 8

Strumenti per la difesa in rete [4]: Firewall

ritorna

Il Firewall può essere pensato come una coppia di meccanismi: uno serve a bloccare

il traffico in ingresso e l'altro per veicolare quello in uscita dalla rete.

Possono essere programmati per “controllare”, o bloccare diverse attività quali:

– Permettere solo il passaggio di mail

– Proteggere da login non autenticati dall’esterno

– Bloccare il traffico dall’esterno all’interno e permettere il contrario

36

18

07/06/2012

Modulo 8

indice

Modulo 8

Strumenti per la difesa in rete [5]: Firewall

ritorna

E’ importante ricordare che un firewall non può proteggere da attacchi che

non vi passano attraverso, quindi non è sufficiente per realizzare un buon

livello di sicurezza.

37

Modulo 8

indice

Modulo 8

Strumenti per la difesa in rete [6]: Antispyware

ritorna

Un antispyware è un programma il cui scopo è quello di cercare ed

eliminare dal sistema, tramite un'apposita scansione, Spyware,, trojan e

altri programmi potenzialmente dannosi.

Le funzioni di questi programmi sono simili a quelle degli antivirus

anche se bisogna stare sempre attenti a non confonderli con essi.

Come gli antivirus, anche gli antispyware necessitano di costante

aggiornamento del database delle definizioni per trovare anche gli ultimi

spyware.

38

19

07/06/2012

Modulo 8

indice

Modulo 8

Strumenti per la difesa in rete [7]: Crittografia

ritorna

Difendere la privacy individuale in un era di crescente computerizzazione

sta diventando un problema cardine, in quanto oggi le nostre vite sono

controllate in molti modi (transazioni con carte di credito, telefonate,

assegni, ecc…).

Proprio per questi motivi, ed altri ancora, è necessario trovare uno, o più

metodi che ci permettano di immagazzinare, o trasmettere in modo sicuro

tutte quelle informazioni che sono tutelate dal diritto alla privacy, ma

anche quelle che, per qualche motivo personale, o aziendale, sono ritenute

“riservate”. Il più diffuso è la crittografia.

39

Modulo 8

indice

Modulo 8

Strumenti per la difesa in rete [8]: Crittografia

ritorna

La Crittologia è la scienza che studia il discorso e la scrittura

segreta ed è suddivisa in due grosse branche:

– Crittografia: la scienza di scrivere dei messaggi che nessuno al

di là del vero destinatario potrà leggere (dal greco kryptós =

nascosto e dal tema, sempre greco, gráphò cioè, scrivere)

– Crittoanalisi: la scienza che si occupa della lettura delle

informazioni crittografate attraverso la rottura dei sistemi

cifranti

40

20

07/06/2012

Modulo 8

indice

Modulo 8

Strumenti per la difesa in rete [9]: Crittografia

ritorna

Crittografia: è quella scienza che fornisce uno strumento adatto a mantenere

segrete tutte quelle informazioni che non si vogliono divulgare pubblicamente, in

maniera tale che la possibilità di accedervi sia data solo a persone autorizzate.

Possono essere fatte due operazioni:

– Crittazione: è l’operazione tramite la quale si nascondono le informazioni ed

è effettuata tramite un apposito algoritmo chiamato cifrario; l'informazione da

cifrare è noto come testo chiaro. La crittazione sfrutta come mezzo

fondamentale una chiave per convertire il testo chiaro in testo cifrato o

crittogramma.

– Decrittazione: è l'operazione inversa rispetto alla crittazione, ossia la

conversione da testo cifrato a testo chiaro; anch'essa sfrutta la chiave del

cifrario.

41

Modulo 8

indice

Modulo 8

Strumenti per la difesa in rete [10]: Crittografia

ritorna

Ci sono due casi generali in cui è necessario avvalersi dell'appoggio della

crittografia:

quando l'informazione deve semplicemente essere conservata sul

posto e dunque "confezionata" in modo tale da renderla invulnerabile

ad accessi non autorizzati.

quando l'informazione deve essere trasmessa e dunque la crittazione è

necessaria perché se qualcuno la intercettasse non potrebbe capir

nulla di quello che si trova tra le mani.

42

21

07/06/2012

Modulo 8

indice

Modulo 8

Strumenti per la difesa in rete [11]: Crittografia

ritorna

Tecniche

Al giorno d'oggi la parola "crittografia" è usata per indicare una grande varietà di

tecniche; entra in gioco la chiave, che è una stringa di caratteri che seleziona una tra

le molte cifrature potenziali.

Tutti i moderni metodi utilizzano una chiave per eseguire la crittazione e la

decrittazione; un messaggio può essere decrittato solo se la chiave di decifratura si

"accoppia" con quella di cifratura.

Per alcuni algoritmi le due chiavi sono uguali, mentre per altri esse sono diverse; in

base a questa sostanziale differenza gli algoritmi basati sull'utilizzo di chiavi si

dividono in:

•simmetrici (detti anche a chiave simmetrica o a chiave segreta)

•asimmetrici (detti anche a chiave asimmetrica o a chiave pubblica).

43

Modulo 8

indice

Modulo 8

Strumenti per la difesa in rete [12]: Crittografia

ritorna

Sistemi a chiave simmetrica

Tali sistemi possono essere utilizzati per implementare servizi di sicurezza quali:

Riservatezza: proteggere l'informazione da visione non autorizzata. Spesso la

protezione riguarda solo il corpo del messaggio e non la testata, trasmessa in

chiaro per semplificare l'instradamento del messaggio fino al destinatario.

Integrità: garantire che l'informazione non venga alterata e che il messaggio

arrivi esattamente come è stato spedito.

Autenticazione: serve a prevenire la dissimulazione degli utenti, cioè consente al

vero mittente di includere nel messaggio informazioni che lo identifichino con

certezza.

44

22

07/06/2012

Modulo 8

indice

Modulo 8

Strumenti per la difesa in rete [13]: Crittografia

ritorna

Sistemi a chiave asimmetrica

Le tecniche asimmetriche utilizzano coppie di chiavi complementari invece di una

sola chiave segreta.

Un singolo utente possiede una coppia univoca di chiavi complementari:

–una è pubblica, nel senso che può essere conosciuta da tutti, ed è usata per cifrare

il messaggio.

–una è privata ed è tenuta al sicuro dal suo proprietario di modo che solo lui possa

utilizzarla.

Le due chiavi sono create in maniera tale che un messaggio cifrato da una delle due

può essere decifrato solo e soltanto dall'altra.

In pratica se si vuole spedire un messaggio a una certa persona, si critta quel

messaggio con la sua chiave pubblica, e si è sicuri che soltanto quella persona potrà

decifrarla con la propria chiave privata: neanche la chiave pubblica utilizzata per

cifrare riuscirà a decrittare il messaggio.

45

Modulo 8

indice

Modulo 8

Strumenti per la difesa in rete [14]: Intrusion Detection

System

ritorna

I Network Analyzer sono dei dispositivi che si occupano di monitorare ed

analizzare in tempo reale il traffico di rete.

Gli Intrusion Detection System sono da considerarsi un’estensione dei network

analyzer. Il loro incarico, infatti, é quello di registrare e segnalare, nel minor

tempo possibile, le violazioni (anche sotto forma di tentativo) dei sistemi

informativi.

INTERNET

INTRANET

firewall

IDS

46

23

07/06/2012

Modulo 1 (I. C. T.)

indice

Modulo 1

Strumenti per la difesa in rete [15]: Intrusion Detection

System

ritorna

Esistono due tipi di IDS:

HIDS

Host IDS: basati su host

ed analizzano in real-time

le attività interne al

sistema (utenti –

applicazioni – log).

NIDS

Network IDS: web server

basati su traffico di rete,

analizzano in real-time

tutto il traffico di rete

(sniffing), alla ricerca di

attacchi sconosciuti, o

particolari tipi di traffico.

Alcuni tipi di IDS possono

interagire con particolari

firewall ed attivare

contromisure.

Modulo 8

indice

Modulo 8

Strumenti per la difesa in rete [16]: Intrusion Detection

System

ritorna

•Un IDS è costituito da una serie di sensori

di rete o agenti e da un analizzatore centrale,

ognuno di essi risiede su un host dedicato

• I sensori di rete vengono installati su

determinate porzioni di rete, solitamente

quelle su cui sono presenti i sistemi più

critici

•I dati raccolti vengono inviati

all’analizzatore che verifica o meno la

presenza di traffico sospetto in tal caso

attiva una serie di procedure di allarme

48

24

07/06/2012

Modulo 8

indice

Modulo 8

Strumenti per la difesa in rete [17]: Intrusion Detection

System

ritorna

Per la realizzazione di questi strumenti si fa ricorso a due strategie di

base:

• Anomaly detection

• Misuse detection

49

Modulo 8

indice

Modulo 8

Strumenti per la difesa in rete [18]: Intrusion Detection

System

ritorna

Parametri rilevati attraverso la Anomaly datection:

•

•

•

•

•

•

•

•

Login frequency by day and time

Frequency of login at different locations

Time since last login

Password failures at login

Execution frequency

Execution denials

Read, write, create, delete frequency

Failure count for read, write, create and delete

50

25

07/06/2012

Modulo 8

indice

Modulo 8

Strumenti per la difesa in rete [19]: Intrusion Detection

System

ritorna

Funzionamento del misuse detection:

•

I caratteri distintivi di attacchi noti (signatures) vengono memorizzati in

appositi database di attacchi

•

alla ricezione di ogni pacchetto l’analizzatore confronta lo stesso o la

sequenza a cui appartiene con le signature memorizzate nel proprio database

•

quando trova delle coincidenze attiva una serie di allarmi

51

Modulo 8

indice

Modulo 8

Strumenti per la difesa in rete [20]: Intrusion Detection

System

ritorna

Misuse detection:

•

Un intrusion detection system può erroneamente riconoscere una

sequenza di pacchetti innocua come maligna e quindi provvedere ad

attivare un falso allarme

•

In questo caso si dice che l’intrusion detection system ha commesso un

errore di tipo falso positivo (false positive)

52

26

07/06/2012

Modulo 1 (I. C. T.)

indice

Modulo 1

Bibliografia

ritorna

La comunicazione in rete: sicurezza, privacy, copyright in Internet : soluzioni tecniche e

giuridiche - Marcello Morelli - FrancoAngeli, 1999

Qualcuno ci spia. Spyware nel tuo PC - Elio Molteni, Rossano Ferraris - Mondadori Informatica,

2005

Firewalls e sicurezza in rete - William R. Cheswick, Steven M. Bellovin, Aviel D. Rubin Pearson Education Italia, 2003

Computer sicuro. La guida Symantec contro spyware, worm, virus, spam e intrusi nel tuo PC Andrew Conry-Murray, Vincent Weafer - Mondadori Informatica, 2006

Introduzione alla crittografia: algoritmi, protocolli, sicurezza informatica - Alessandro

Languasco, Alessandro Zaccagnini - HOEPLI EDITORE, 2004

Modulo 8

indice

Modulo 8

Sezione 1.7 Sicurezza

ritorna

Tema

Rif

Argomento

1.7.1 Sicurezza dei

dati

1.7.1.1

Comprendere il termine sicurezza dei dati e quali sono i

vantaggi per un’azienda che si occupa di gestire i problemi di

sicurezza quali: adozione di una politica di sicurezza relativa

alla gestione di dati sensibili, disponibilità di procedure per

riferire incidenti riguardanti la sicurezza, preparazione del

personale in modo che conoscano le proprie responsabilità

riguardanti la sicurezza dei dati.

1.7.1.2

Conoscere le problematiche di privacy relative ai computer,

quali l’adozione di una corretta politica di password.

Comprendere cosa si intende con il termine ID utente e la

differenza esistente tra ID utente e password. Comprendere il

termine “diritti di accesso” e sapere per quale motivo sono

importanti.

1.7.1.3

Conoscere lo scopo e la validità di effettuare salvataggi di

back up di dati e software su un supporto di memoria

rimovibile.

1.7.1.4

Conoscere le possibili implicazioni del furto di un laptop, di un

PDA o di un telefono cellulare, quali: possibile uso improprio

di file riservati, perdita di file, perdita di importanti

informazioni di contatti, se non sono disponibili anche su un

altro supporto separato, e possibile uso improprio dei numeri

di telefono.

a. s. 20072007-2008 prof. Carlo RenzulloAnno scolastico 2006_2007 CORSO ECDL STUDENTI

54 copyright © Carlo Renzullo 2006/2007

54

27

07/06/2012

Modulo 1 (I. C. T.)

Rif. 1.7

indice

Modulo 1

COMPUTER E SICUREZZA

ritorna

termini chiave

• Backup (completo o incrementale)

• Password (parola d’ordine)

• Virus (programmi autoinstallanti

?

in grado di causare danni anche ingenti)

• Firewall barriera (muro di fuoco) che si interpone

tra la rete (o il pc) ed il mondo (internet) proteggendo da

intromissioni nei sistemi informatici al fine di spiare,

danneggiare o sottrarre dati.

• Intrusion Detection System

(IDS):è un dispositivo software/hardware utilizzato per

identificare accessi non autorizzati ai computer o alle reti

locali. Le intrusioni rilevate possono essere quelle prodotte da

cracker esperti, da tool automatici o da utenti inesperti che

utilizzano programmi semiautomatici.

a. s. 20112011-2012 prof. Carlo Renzullo CORSO ECDL STUDENTI

copyright © Carlo Renzullo 2006/2007

55

Modulo 8

Rif. 1.7.1

indice

Modulo 8

COMPUTER E SICUREZZA

ritorna

• Backup:

copia fatta allo scopo di preservare l’integrità dell’originale

Fare un backup significa sostanzialmente effettuare copie del

contenuto dei dischi interni del Pc, su altri supporti immagazzinati

in modo indipendente rispetto al computer da cui i dati provengono

(ovvero: i supporti devono essere messi in un altro posto!). I

supporti devono quindi poter essere riletti in caso di bisogno, per

estrarre tutti o parte dei dati contenuti. In effetti pensare a un

backup senza porre attenzione a come i dati devono essere

recuperati è un lavoro fatto a metà.

56 copyright © Carlo Renzullo 2006/2007

56

28

07/06/2012

Modulo 8

Rif. 1.7.1

indice

Modulo 8

COMPUTER E SICUREZZA

ritorna

• Nella famiglia dei backup esiste quindi una

distinzione tra backup veri e propri e copie di

archivio.

• L'archiviazione

archiviazione indica che una volta che il

supporto di backup è stato riempito di dati, viene

stoccato in appositi spazi e successivi accessi ai

contenuti sono fatti solo in caso di necessità.

• Un backup invece prevede il riutilizzo continuo

degli stessi supporti, in modo ciclico, per contenere

solo i file modificati più recentemente. È una scelta

puramente economica quindi, ma che permette di

ridurre la spesa rappresentata dai supporti

utilizzati.

57 copyright © Carlo Renzullo 2006/2007

57

Modulo 8

Rif. 1.7.1

indice

Modulo 8

COMPUTER E SICUREZZA

ritorna

• In mancanza dei backup, una volta che i dischi sono

rovinati o che i dati sono stati cancellati (in modo

accidentale o meno), le soluzioni per il recupero sono

poche e, in alcuni casi, così onerose che non sempre

sono considerate una spesa da poter affrontare. Fino a

che i dati da conservare erano pochi, potevamo

tranquillamente accontentarci di copiarli sui dischetti,

magari in doppia o triplice copia, ma oggi questo non è

più possibile. Occorre quindi trovare delle soluzioni

alternative al disco floppy che permettano di fare le

copie dei dati in tempi ragionevoli e con un costo

relativamente economico.

58 copyright © Carlo Renzullo 2006/2007

58

29

07/06/2012

Modulo 8

Rif. 1.7.1

indice

Modulo 8

COMPUTER E SICUREZZA: how to …

ritorna

• Il backup può essere:

• completo: con questo tipo di backup viene salvato

Windows, le applicazioni e tutti i dati presenti sul

tuo disco fisso.

• Parziale: devi scegliere i dati da salvare. In

questo caso generalmente si esclude dal backup

Windows (o il S.O. in esecuzione) e le sue

applicazioni.

59 copyright © Carlo Renzullo 2006/2007

59

Modulo 8

Rif. 1.7.1

indice

Modulo 8

COMPUTER E SICUREZZA: how to …

•

ritorna

Incrementale: Windows (o il S. O.) associa ad ogni file diversi attributi

e uno di questi è il bit di archiviazione. Questo può assumere due valori:

0 e 1.

Quando il bit di archiviazione del file è zero, Windows (o il S. O.)

considera questo file già salvato e quindi lo esclude dal backup.

Il sistema operativo invece salverà il file se il bit di archiviazione risulta

uguale ad 1.

Ogni volta che Windows (o il S. O.) salva i dati con l'unità di backup

nella modalità incrementale azzera il bit di archiviazione a tutti i file

salvati. Quindi al successivo backup incrementale salverà solo i file

modificati e quelli nuovi perché questi ultimi avranno il bit di

archiviazione uguale a 1.

60 copyright © Carlo Renzullo 2006/2007

60

30

07/06/2012

Modulo 8

indice

Modulo 8

COMPUTER E SICUREZZA: how to …

ritorna

• Differenziale: quando Windows (o il S. O.)

effettua il backup nella modalità differenziale,

non azzera il bit di archiviazione dei dati salvati.

Nel successivo backup quindi salverà i dati nuovi

e modificati, ma anche i dati già salvati la prima

volta con il backup differenziale.

Se si effettuano ripetutamente backup

differenziali, il file di backup diventa sempre più

grande.

61 copyright © Carlo Renzullo 2006/2007

61

Modulo 8

indice

Modulo 8

COMPUTER E SICUREZZA: supporti

•

•

•

•

•

•

•

ritorna

Floppy,

CD-R, CD-RW, DVD,

Data Cartrigde, nastri magnetici,

Hard Disk rimovibili,

Iomega Zip, Jaz…

Pen Drive, (su porte USB 1.1, 2.0, Firewire)

Memorie Flash.

62 copyright © Carlo Renzullo 2006/2007

62

31

07/06/2012

Modulo 8

Rif. 1.7.1

indice

Modulo 8

COMPUTER E SICUREZZA DATI

ritorna

Backup_ la sua frequenza può essere :

In un piccolo ufficio su base giornaliera

o settimanale (a seconda dell’importanza e quantità di

dati)

In una banca di grande dimensioni su

base plurigiornaliera

A casa…ogni tanto e sempre su più di

un supporto.

63

Modulo 8

Rif. 1.7.1.2

indice

Modulo 8

COMPUTER E SICUREZZA DATI

ritorna

I dati riservati devono essere protetti da accessi non

desiderati, ad esempio con l’utilizzo di

Password (parole d’ordine).

Una buona password deve essere:

Di media lunghezza

Difficile da indovinare ma facile da ricordare

Non prevedibile

Cambiata di frequente

Memorizzata (se lascio copie in giro…)

a. s. 20112011-2012 prof. Carlo Renzullo CORSO ECDL STUDENTI

64

32

07/06/2012

Modulo 1 (I. C. T.)

Rif. 1.7.1.2

indice

Modulo 1

COMPUTER E SICUREZZA DATI

ritorna

• Evitare date di nascita,

nomi dei figli e le

comuni ”Pippo”

“Topolino” e simili.

a. s. 20112011-2012 prof. Carlo Renzullo CORSO ECDL STUDENTI

Modulo 8

indice

Modulo 8

Sezione 1.7 Sicurezza (virus)

ritorna

Tema

Rif

Argomento

1.7.2 Virus

1.7.2.1

Comprendere il termine virus quando viene impiegato

nell’ambito informatico e sapere che esistono diversi tipi di

virus. Sapere quando e come i virus possono penetrare in un

computer.

1.7.2.2

Conoscere le principali misure anti-virus e le tattiche da

adottare quando un virus infetta un computer. Conoscere le

limitazioni del software anti-virus e comprendere il significato

del termine “disinfezione” dei file.

1.7.2.3

Comprendere le corrette operazioni da effettuare quando si

scaricano i file o si accede ad allegati di posta, quali: usare

software di verifica antivirus, evitare di aprire messaggi di email provenienti da sconosciuti, evitare di aprire file allegati a

messaggi di e-mail provenienti da sconosciuti.

66

33

07/06/2012

Modulo 1 (I. C. T.)

Rif. 1.7.2.1

indice

Modulo 1

COMPUTER E SICUREZZA DATI

ritorna

Virus

• I

possono provocare

danni temporanei o

permanenti del tipo:

• danneggiamento o

cancellazione di archivi

• Danneggiamento o

cancellazione di programmi

incluso il S.O.

• Rallentamento nel

funzionamento del PC

• False segnalazioni di errori e/o

guasti

a. s. 20112011-2012 prof. Carlo Renzullo CORSO ECDL STUDENTI

Modulo 1 (I. C. T.)

Rif. 1.7.2.1

indice

Modulo 1

COMPUTER E SICUREZZA DATI

ritorna

I virus possono

attivarsi:

• Immediatamente

• A data prefissata

• All’esecuzione di un

particolare comando

• Tutte le cose

precedenti insieme

a. s. 20112011-2012 prof. Carlo Renzullo CORSO ECDL STUDENTI

34

07/06/2012

Modulo 1 (I. C. T.)

Rif. 1.7.2.2

indice

Modulo 1

COMPUTER E SICUREZZA DATI

ritorna

Per una buona protezione

dai virus:

• Installare un buon antivirus

• Aggiornarlo periodicamente

(almeno mensilmente, ma più

frequente è l’aggiornamento

meglio è)

• Controllare floppy disk,

materiale internet e allegati di

e-mail

• Disattivare le macro

a. s. 20112011-2012 prof. Carlo Renzullo CORSO ECDL STUDENTI

Modulo 1 (I. C. T.)

Rif. 1.7.2.2

indice

Modulo 1

COMPUTER E SICUREZZA DATI

ritorna

Per chi naviga in

internet la

protezione dai

virus può (forse è

meglio dire deve)

essere garantita

anche da un buon

firewall

a. s. 20112011-2012 prof. Carlo Renzullo CORSO ECDL STUDENTI

35

07/06/2012

Modulo 8

Rif. 1.7

indice

Modulo 8

COMPUTER E PROTEZIONE

ritorna

In definitiva, un buon sistema deve

prevedere:

•

•

•

•

•

•

•

Protezione fisica del computer e degli archivi

Controllo degli accessi

Codici utenti e password

Diversi livelli di autorizzazioni

Antivirus e/o crittografia

Backup degli archivi

Piani di emergenza

71

Modulo 8

indice

Modulo 8

Semplici consigli sulla sicurezza informatica

ritorna

Ricavato da

"http://it.wikipedia.org/wiki/Semplici_consigli_sulla_sicurezza_informatica"

Questa pagina è una breve raccolta di alcune

semplici regole per ottenere un computer

sicuro. La maggioranza dei consigli sono

generici ma gli utilizzatori di Windows

dovrebbero seguirli con particolare

attenzione dato che la grande

maggioranza dei virus informatici

funzionano sul sistema operativo della

Microsoft.

72

36

07/06/2012

Modulo 8

indice

Modulo 8

Semplici consigli sulla sicurezza informatica

1 -2

ritorna

1. Se ricevete allegati da sconosciuti non apriteli,

probabilmente sono virus.

2. Quando un vostro conoscente vi invia un

allegato ditegli di specificarlo sempre nel corpo

dell'e-mail, così che se dovesse essere infettato

il virus non si potrebbe propagare a voi perché

il virus potrebbe anche spedirsi a voi ma

difficilmente potrebbe scrivere una e-mail di

senso compiuto da inviarvi.

73

Modulo 8

indice

Modulo 8

Semplici consigli sulla sicurezza informatica

3 -4

ritorna

3. Per quanto un prodotto sia diffuso (come lo

sono ad esempio i prodotti della Microsoft), se

è notoriamente affetto da un gran numero di

bachi è utile sostituirlo con altri software esenti

da tali problemi. Per la posta elettronica e la

navigazione web esistono molte alternative

sicure e semplici da usare, ad esempio Mozilla.

4. Installate un programma antivirus e tenetelo

aggiornato.

74

37

07/06/2012

Modulo 8

indice

Modulo 8

Semplici consigli sulla sicurezza informatica

5 -7

ritorna

5. Nel caso non siate sicuri di un file, tenetelo in

una cartella e fatelo analizzare dall'antivirus. Se

è un virus nuovo nel giro di un paio di giorni al

massimo dalla sua diffusione l'antivirus

dovrebbe essere in grado di riconoscerlo.

6. Installate e utilizzate un programma firewall se

avete una connessione fissa tipo ADSL,

altrimenti un software che impedisca il

fenomeno dei dialers (un firewall è comunque

sempre utile!!) .

75

Modulo 8

indice

Modulo 8

Semplici consigli sulla sicurezza informatica

7 -8

ritorna

7. Utilizzate e modificate frequentemente le

password di sistema. Le password dovrebbero

essere di lunghezza adeguata (indicativamente

almeno 8-10 caratteri), non legate a dati

personali (ad es. NON nome del marito/moglie,

codice fiscale, data di nascita, ecc.) e non

ricavabili da dizionario.

8. Tenete aggiornato il vostro sistema installando

gli aggiornamenti di sicurezza.

76

38

07/06/2012

Modulo 8

indice

Modulo 8

Semplici consigli sulla sicurezza informatica

9-10

ritorna

9. Usate il cervello quando utilizzate il computer,

nessun programma potrà mai difendervi al

100%.

10. Effettuate regolarmente il backup dei dati: un

prodotto software si può reinstallare dal disco

originale, nessuno invece può restituirvi i vostri

dati persi per una rottura dell'hardware, per furto

o incendio, o anche semplicemente per

distrazione.

77

Modulo 8

indice

Modulo 8

Semplici consigli sulla sicurezza informatica

11

ritorna

11. Non diffondete mai, a meno di particolari

necessità, dei dati tecnici specifici

(password, indirizzi IP, etc) della vostra

rete e/o computer anche nel caso in cui i

dati vengano esplicitati ad una persona

fidata. Questo onde evitare gli effetti della

cosiddetta ingegneria sociale (ad esempio

il pishing).

78

39

07/06/2012

Modulo 8

indice

Modulo 8

Semplici consigli sulla sicurezza informatica

12

ritorna

12. Installate un Intrusion prevention system

• Gli Intrusion prevention system sono dei componenti sviluppati

per impedire ad un programma non autorizzato di entrare in

esecuzione. La tecnologia "Intrusion prevention" spesso viene

considerata come un estensione della tecnologia intrusion

detection (IDS) sebbene sia più simile ad una lista di controllo

degli accessi di un firewall con la differenza che un firewall

lavora su porte e indirizzi IP mentre questa tecnologia lavora su

programmi e utenti.

• Intrusion prevention system evita l'attivazione di programmi

potenzialmente malevoli. Questi sistemi hanno un numero molto

basso di falsi positivi e possono essere utilizzati in congiunzione

con gli IDS per evitare la propagazione di virus o worm.

• (esempio Prevx Home

http://info.prevx.com/downloadprevx1.asp )

79

Modulo 1 (I. C. T.)

Rif. 1.7

indice

Modulo 1

COMPUTER E PROTEZIONE

ritorna

• La legge 547/93

punisce con la

reclusione:

• Il danneggiamento di

sistemi informatici

a. s. 20112011-2012 prof. Carlo Renzullo CORSO ECDL STUDENTI

40

07/06/2012

Modulo 8

indice

Modulo 8

Sezione 1.8 Diritto d'autore e aspetti

giuridici

ritorna

Tema

Rif

Argomento

1.8.1 Copyright

1.8.1.1

Comprendere il concetto di copyright quando è applicato al software e a

file di tipo grafico, testuale, audio e video. Comprendere le problematiche

di copyright legate al reperimento (download) di informazioni da

Internet.

1.8.1.2

Comprendere le problematiche di copyright associate all’utilizzo e alla

distribuzione di materiale presente su supporti rimovibili quali CD, dischi

zip, floppy.

1.8.1.3

Sapere come verificare il numero di serie di un prodotto software.

Comprendere i termini shareware, freeware e licenza d’uso.

1.8.2.1

Conoscere la legislazione sulla privacy in Italia. Comprendere le

implicazioni di questa legislazione per quanto riguarda i soggetti dei dati

e chi li possiede. Descrivere alcuni degli impieghi dei dati personali.

1.8.2 Legislazione

sulla protezione dei

dati

81

Modulo 1 (I. C. T.)

Rif. 1.8

indice

Modulo 1

COMPUTER E PROTEZIONE

ritorna

Riguardo il software,

sono punibili con

pene pecuniarie e di

reclusione:

•

•

•

•

•

La riproduzione

La detenzione

La distribuzione

La vendita

La locazione

a. s. 20112011-2012 prof. Carlo Renzullo CORSO ECDL STUDENTI

41

07/06/2012

Modulo 8

Rif. 1.8

indice

Modulo 8

COMPUTER E PRIVACY

ritorna

Scopo della legge (31.12.1996, n. 675) sulla salvaguardia

dei dati personali

• Migliorare la protezione dei dati

• Tener conto della tutela giuridica e della riservatezza

individuale, nella stesura e conservazione dei documenti

• Proteggere i dati da utilizzi esterni non autorizzati

• Garantire i diritti dei soggetti dei dati

• Imporre obblighi ai detentori dei dati

• Tener conto della sicurezza nazionale

83

Modulo 8

Rif. 1.8.1.1

indice

Modulo 8

COMPUTER E COPYRIGHT©

COPYRIGHT©

ritorna

Ogni programma viene distribuito con un tipo di licenza ben

preciso, vediamo qualche termine chiave per comprendere

i meccanismi chiave:

Licenza d’uso:(licenza

d’uso:

che consente l’uso del software su

una o più macchine);

Adware:: programma sostanzialmente gratuito che si paga

Adware

con la pubblicità (spesso sono spyware

spyware, programmi che

spiano le abitudini del fruitore, per inviare i suoi gusti a un

server centrale);

Freeware:software distribuito e ridistribuibile

Freeware:

gratuitamente, sia pure protetto da diritti d’autore

84

42

07/06/2012

Modulo 8

Rif. 1.8.1.3

indice

Modulo 8

COMPUTER E COPYRIGHT©

COPYRIGHT©

ritorna

Pubblico Dominio:il software non è coperto da diritti d’autore

e quindi è completamente “libero”e di fatto riutilizzabile a piacimento

anche rimodificandolo;

Shareware:programma in prova, generalmente 2-4 settimane, con

limitazioni e/o messaggi incitanti alla registrazione, che può avvenire

anche tramite card postale (Cardware);

Demo:software con limitazioni e non ridistribuibile;

Free software, Open Source, GNU:il software libero

(open source) è distribuito in modo che ognuno ne abbia il permesso di

uso copia e distribuzionein forma modificata o meno gratis o a

pagamento. Il codice sorgente deve essere disponibile. (fonte

www.gnu.org )

85

Modulo 8

Rif. 1.8.1.3

indice

Modulo 8

COMPUTER E COPYRIGHT©

COPYRIGHT©

ritorna

• Copyright significa letteralmente diritto di copia e viene

associato al diritto d’autore. Specifichiamo: il marchio ©

protegge il diritto d’autore ma il termine significa diritto di

copiare (ad esempio un software)

• Cosa dice la legge: con la legge 633/41 si regola il diritto

d’autore, la 518/92 modificata dalla 248/2000 tutela

giuridicamente il software introducendo sanzioni penali per

chi produce copie “per scopo di profitto” quindi anche per

uso personale.

• Si può produrre una copia di sicurezza solo di software (o

CD musicali o DVD) legalmente detenuti.

86

43

07/06/2012

Modulo 8

indice

Modulo 8

L'uso obbligatorio delle password in Italia

in base al D.Lgs. 196/2003

ritorna

• http://www.rohos.it/art34_password.htm#al

legatob

87

Modulo 8

indice

Modulo 8

ritorna

•

•

•

•

•

•

•

•

•

http://www.cnipa.gov.it/

http://sicurezza.html.it/

http://sicurezza.html.it/guide/lezione/2397/il-decalogo-della-sicurezza/

http://sicurezza.html.it/guide/leggi/86/guida-sicurezza-dei-pc/

http://sicurezza.html.it/guide/lezione/3372/un-panorama-dei-softwareutili/

http://www.mooseek.com/software/sicurezza/portali.htm

http://it.wikipedia.org/wiki/Portale:Sicurezza_informatica

http://www.auditmypc.com/intrusion-detection-software.asp

88

44