Nuova ondata di ransomware Teslacrypt 3.0

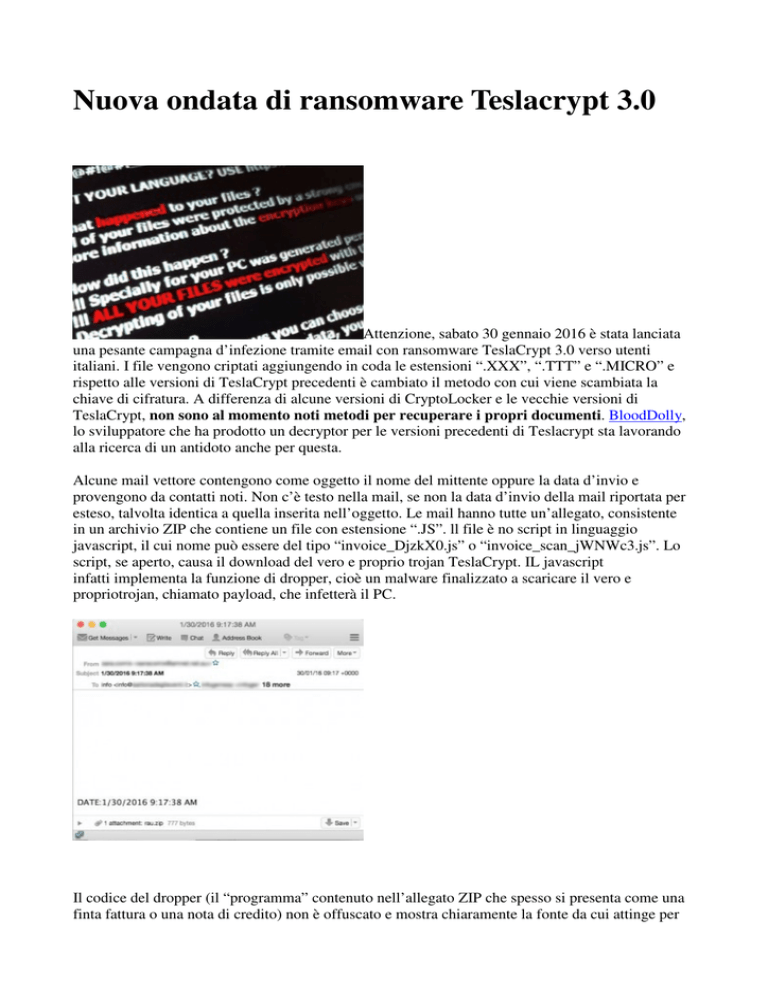

Attenzione, sabato 30 gennaio 2016 è stata lanciata

una pesante campagna d’infezione tramite email con ransomware TeslaCrypt 3.0 verso utenti

italiani. I file vengono criptati aggiungendo in coda le estensioni “.XXX”, “.TTT” e “.MICRO” e

rispetto alle versioni di TeslaCrypt precedenti è cambiato il metodo con cui viene scambiata la

chiave di cifratura. A differenza di alcune versioni di CryptoLocker e le vecchie versioni di

TeslaCrypt, non sono al momento noti metodi per recuperare i propri documenti. BloodDolly,

lo sviluppatore che ha prodotto un decryptor per le versioni precedenti di Teslacrypt sta lavorando

alla ricerca di un antidoto anche per questa.

Alcune mail vettore contengono come oggetto il nome del mittente oppure la data d’invio e

provengono da contatti noti. Non c’è testo nella mail, se non la data d’invio della mail riportata per

esteso, talvolta identica a quella inserita nell’oggetto. Le mail hanno tutte un’allegato, consistente

in un archivio ZIP che contiene un file con estensione “.JS”. ll file è no script in linguaggio

javascript, il cui nome può essere del tipo “invoice_DjzkX0.js” o “invoice_scan_jWNWc3.js”. Lo

script, se aperto, causa il download del vero e proprio trojan TeslaCrypt. IL javascript

infatti implementa la funzione di dropper, cioè un malware finalizzato a scaricare il vero e

propriotrojan, chiamato payload, che infetterà il PC.

Il codice del dropper (il “programma” contenuto nell’allegato ZIP che spesso si presenta come una

finta fattura o una nota di credito) non è offuscato e mostra chiaramente la fonte da cui attinge per

scaricare il trojan TeslaCrpyt 3.0 sul PC della vittima, infettarla e criptare i documenti. Per quanto

pericoloso, il codice viene eseguito soltanto se si apre l’archivio ZIP (in genere cliccandovi sopra

con il mouse) e si clicca sul file il cui nome termina con “.JS” al suo interno. La semplice apertura

e visualizzazione del testo della mail – in questo caso – non causa l’infezione del PC.

Una volta criptati i documenti, il ransomware lascia

un messaggio nelle cartelle dove risiedono i file codificati, chiamato

“help_recover_instructions.BMP” e “help_recover_instructions.txt” come questo:

Il testo ove viene richiesto il riscatto in bitcoin è importante perché contiene il riferimento cui è

legata la chiave privata necessaria per decriptare i documenti. Lo si trova all’interno dei file con le

istruzioni lasciato dal ransomware sul PC e questo ne è un esempio:

__!@#!@#!__!@#!@#!__!@#!@#!__!@#!@#!__!@#!@#!__!@#!@#!__!@#!@#!__!@#!@#!__!

@#!@#!__!@#!@#!

NOT YOUR LANGUAGE? USE https://translate.google.com

What happened to your files ?

All of your files were protected by a strong encryption with RSA-4096.

More information about the encryption keys using RSA-4096 can be found here:

http://en.wikipedia.org/wiki/RSA_(cryptosystem)

How did this happen ?

!!! Specially for your PC was generated personal RSA-4096 KEY, both public and private.

!!! ALL YOUR FILES were encrypted with the public key, which has been transferred to your

computer via the Internet.

Decrypting of your files is only possible with the help of the private key and decrypt program,

which is on our secret server.

What do I do ?

So, there are two ways you can choose: wait for a miracle and get your price doubled, or start

obtaining BTC NOW, and restore your data easy way.

If You have really valuable data, you better not waste your time, because there is no other way to

get your files, except make a payment.

For more specific instructions, please visit your personal home page, there are a few different

addresses pointing to your page below:

1. http://q5ndhhtnk345urs.baungam.com/72557C51ED3348E7

2. http://y5bsdmnfb254fsh.nomaalkyl.com/72557C51ED3348E7

3. http://e3mvjm8fn5jfnks.gregorole.com/72557C51ED3348E7

If for some reasons the addresses are not available, follow these steps:

1. Download and install tor-browser: http://www.torproject.org/projects/torbrowser.html.en

2. After a successful installation, run the browser and wait for initialization.

3. Type in the address bar: wbozgklno6x2vfrk.onion/72557C51ED3348E7

4. Follow the instructions on the site.

!!! IMPORTANT INFORMATION:

!!! Your personal pages:

http://q5ndhhtnk345urs.baungam.com/72557C51ED3348E7

http://y5bsdmnfb254fsh.nomaalkyl.com/72557C51ED3348E7

http://e3mvjm8fn5jfnks.gregorole.com/72557C51ED3348E7

!!! Your personal page in TOR Browser: wbozgklno6x2vfrk.onion/72557C51ED3348E7

!!! Your personal identification ID: 72557C51ED3348E7

——————————————————————————————————–

All’indirizzo segnalato dal ransomware si troverà una pagina che ricicla parte del codice e grafica

CryptoWall e si presenta con uno sfondo blu e il solito testo che comunica l’indirizzo Bitcoin verso

il quale eseguire il versamento e le condizioni di pagamento. Dalla stessa pagina, le vittime che

pagano il riscatto scaricheranno decryptor, il software per decriptare i propri documenti.

Alcuni utenti hanno segnalato che, invece della pagina di richiesta del riscatto da pagare per

decriptare i documenti, all’indirizzo visitato tramite Tor Browser compare la scritta “If login was

unsuccessful few times in a row, please upload “recover_file_xxxxx.txt” file located in “My

Documents” folder. If something is going wrong – please visit this site later, in 10-12 hours.“. Non

è chiaro se il problema è che è stato interrotto il processo di encryption del ransomware o siano

problemi lato server Command & Control.

In ogni caso, il consiglio per le vittime è ovviamente di non pagare il riscatto, che viene richiesto in

bitcoin per una cifra iniziale di 500 dollari che raddoppia dopo alcuni giorni. Per essere certi di

rimuovere l’infezione è preferibile ripulire e reinstallare il sistema, anche se diversi antivirus

rilevano e sono in grado di rimuovere il trojan. Se siete già stati infettati, potete contattarci

inviandoci un campione dell’infezione per finalità di studio utilizzando le indicazioni fornite nella

pagina delle segnalazioni.

Il consiglio per chi riceve email con allegati ZIP, anche da contatti noti, è come al solito quello di

non aprirli ed eventualmente contattare il mittente oppure caricare l’allegato su VirusTotal oppure

VirScan per verificare se esistono antivirus che rilevano una potenziale minaccia.

Per chi volesse analizzare i campioni del ransomware TeslaCrypt 3.0 inviati durante questa

campagna d’infezione o bloccare il sito da cui viene scaricato il payload, forniamo alcuni link:

DROPPER: invoice_DjzkX0.js

•

•

•

https://www.virustotal.com/en/file/ea83f58ba3184f42673bfdff2518520b9691d7cb10451914

edaef5e51abc6d50/analysis/1454144003

https://malwr.com/analysis/ZGM4YWYyODgwMDYyNGU4NThhMGU3YmYyMTYwNG

YwZTg

https://www.hybridanalysis.com/sample/ea83f58ba3184f42673bfdff2518520b9691d7cb10451914edaef5e51abc

6d50?environmentId=4

PAYLOAD: 93.zip

•

•

•

•

Viene scaricato dal dropper dai domini skuawill.com e skuawillbil.com, registrati

tramite Key-Systems GmbH e WebNic, con record DNS A verso gli IP

191.101.251.155, 162.221.176.52, 173.82.74.197 e 37.123.101.74

https://www.virustotal.com/en/file/0d036a5f5d6b64b64ddee327c8a5c02ce5a8a9ebef46419a

65e58884e093aea3/analysis/

https://malwr.com/analysis/MGI5ZWJiY2YwZDY2NDY5OWJkYzZmNWE5ZTU4MTM2

YjM/

https://www.hybridanalysis.com/sample/0d036a5f5d6b64b64ddee327c8a5c02ce5a8a9ebef46419a65e58884e09

3aea3?environmentId=1

Update (7 febbraio 2016)

E’ stata segnalata una ondata precedente, lanciata il 22 gennaio (esempio di subject della contenente

il dropper “1_22_2016 6_20_53 PM”) che scarica i payload dai seguenti domini:

•

•

piglyeleutqq.com

skuawillbeh.com

Update (9 febbraio 2016)

Sembra che alcuni utenti senza privilegi amministrativi siano riusciti ad evitare che il trojan

cancellasse le shadow copy non confermando la richiesta di eliminazione delle copie shadow del

volume Microsoft. TeslaCrypt tenta infatti di lanciare, con privilegi amministrativi, il

tool “c:\Windows\System32\vssadmin.exe delete shadows /all /Quiet” chiedendo all’utente

di eseguire il comando come amministratore con la domanda “Consentire al programma seguente

di apportare modifiche al computer?“.

Non consentendo la cancellazione delle shadow copies, si permette il recupero (quando queste sono

presenti e per le cartelle per le quali sono attive) anche dopo la cifratura dei file.

Update (11 febbraio 2016)

Diversi utenti segnalano – probabilmente per aver interrotto la fase di encryption del ransomware

staccando i cavi di rete e la connettività Internet – di non riuscire ad accedere alla pagina Onion

segnalata nel file help_recover_instructions.TXT. Tale pagina serve per pagare il riscatto – cosa che

ovviamente sconsigliamo – e per decriptare un file come prova del possesso della chiave da parte

del sistema. Diversi utenti ottengono infatti il messaggio: “If login was unsuccessful few times in a

row, please upload “recover_file_xxxxx.txt” file located in “My Documents” folder. If something is

going wrong – please visit this site later, in 10-12 hours“.

Alcuni utenti sono riusciti a trovare il file recover_file.txt e caricarlo in upload sul server, altri

non sono riusciti a verificare dove si trova il file recover_file.txt. Il file “recover_file.txt” nella

versione TeslaCrypt 3.0 sembra contenere i seguenti parametri:

•

•

•

1 linea: Indirizzo Bitcoin su cui viene richiesto di pagare il riscatto (Bitcoin Address)

2 linea: Chiave pubblica (PublicKey)

3 linea: Identificativo della vittima del ransomware (IDhex)

•

4 linea: Identificativo ID del payload utilizzato (kryptik/injector)

Termini di ricerca frequenti

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

Teslacrypt 3

Ransomware

Ransomware Teslacrypt

Decriptare File Micro

Teslacrypt

Come Decriptare File Micro

File Micro

Skuawill

Ransomware Teslacrypt 3

Virus Teslacrypt

Email Con Virus Zip Micro

Cryptolocker Micro

File Criptati Micro

Rimuovere Teslacrypt 3

Recuperare File Crypt Micr

Skuawill 4096

Decriptare Files Micro

Virus Not Your Language

Virus Tesla 3

Decrypt Teslacrypt 3

Skuawill Com

Teslacrypt 3 Private Key

File Criptati Rsa 4096

Ransomware It Teslacrypt 3

Teslacrypt 3 Ransomware

Cryptolocker 3 Tesla Micro

Tesla Crypt 3

Cryptolocker Ransomware Micro

Ondata Di Ransomware

Tesla Crypto

Recover Instructions

Decriptare Rsa 4096

Virus Mail Gennaio 2016

Ransomware Tesla

Decriptare File Micro 2016

Virus Computer Riscatto Micro

Estensione Micro Virus

Come Recuperare File Infettati Micro

Decriptare Files

Teslacrypt Allegato

Decriptare File Estensione Micro

Rsa 4096

Virus Computer Gennaio 2016

Ransomware Antivirus Programma

Tesla 3 Cryptowall

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

•

Decriptare Cryptolocker

Se Ho Aperto Un Allegato Zip

Micro Decriptare

Nuova Ondata Di Ransomware 30 Gennaio

Recuperare File Micro

Teslacrypt Micro

Decriptare File Teslacrypt 3

Virus Tesla

Estensione Micro

Problema Pc Virus Gennaio 2016

Wbozgklno6X2Vfrk Onion

Come Rimuovere Cryptolocker Tesla

Virus Doc Micro

Rimuovere Trojan Teslacrypt 3

Come Decriptare Il Virus Micro

Tesla Crypt Italia

Ransomware It

Recuperare File Virus Micro

Virus Via Email 2016

Teslacrypt Ransomware Rimuovere