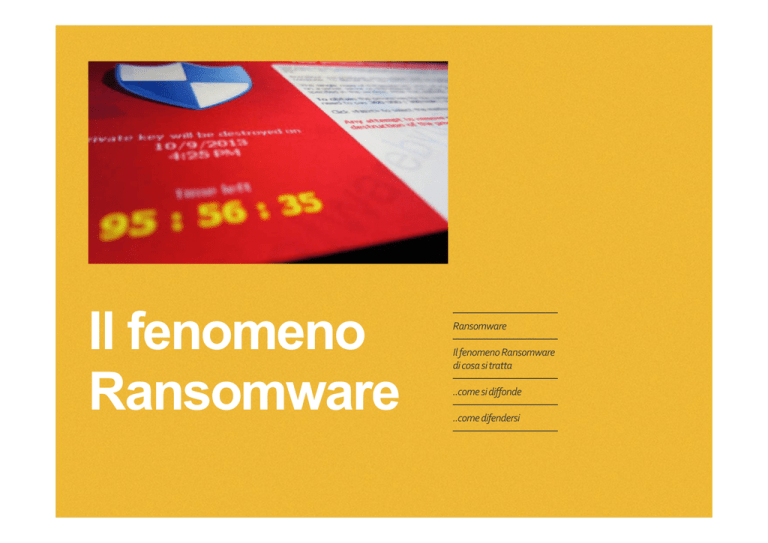

Il fenomeno

Ransomware

Ransomware

Il fenomeno Ransomware

di cosa si tratta

..come si diffonde

..come difendersi

Ransomware

Ransomware

I ransomware sono virus informatici che bloccano i documenti contenuti sui

PC infettati e chiedono un riscatto. Una volta contagiato, il computer continua

a funzionare ma foto, filmati, musica e scritti della vittima vengono protetti

tramite algoritmi di cifratura. Al pagamento del riscatto, i criminali in genere

sbloccano la protezione dai documenti e rimuovono il virus.

Virus informatici che

bloccano i documenti

contenuti sui PC infettati

e chiedono un riscatto.

L’infezione si diffonde

tramite email di

phishing.

A parte alcuni casi

specifici, non è

tecnicamente possibile

recuperare i documenti,

se non ripristinarndoli da

copie.

L’infezione si diffonde tramite email con diversi soggetti e tipologie in base

alle diverse ondate di Cryptolocker. Le prime versioni dei ransomware come

Cryptolocker, Cryptowall o TorrentLocker si presentavano sotto forma di

fatture o note di credito e venivano inviate direttamente in allegato al

messaggio. Successivamente, le mail hanno cominciato a contenere codici di

tracking di Corrieri Espresso (FedEX, DHL, UPS, SDA, etc.) o relative a bollette

di gestori di energia (Enel Energia, etc.) o ancora operatori telefonici (TIM, Tre,

Vodafone, Wind, etc.).

I messaggi di posta sono spesso convincenti e contengono un allegato

che passa incolume attraverso diversi antivirus oppure un link a un sito di

phishing. Ovviamente l’allegato o il file che viene scaricato dal sito linkato

non è un documento vero e proprio, ma un malware, che se aperto infetta

il PC e blocca i documenti, inclusi quelli in rete.

A parte alcuni casi specifici, non è ancora stato trovato – e non è tecnicamente

possibile farlo – un antidoto generico per recuperare i documenti, se non

ripristinarli da copie di sicurezza eseguite prima di contrarre il virus.

http://www.ransomware.it/

|

2

Il fenomeno

Ransomware

di cosa si tratta

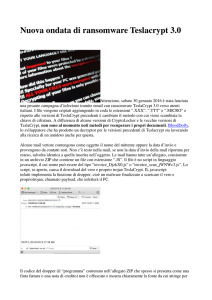

Da qualche tempo si sta verificando

un picco di spam contenente virus

molto pericolosi, in grado di criptare

il contenuto del disco dei PC e dei

server, con conseguente richiesta di

riscatto per ottenere la chiave in

grado di rendere nuovamente

disponibili i dati.

I sistemi automatici di protezione,

come gli antivirus e gli antispam,

filtrano il grosso dei potenziali rischi

ma non riescono mai a raggiungere il

100 % di successo, specialmente nel

caso di minacce molto recenti che

potrebbero non essere ancora

riconosciute.

Antivirus e Antispam,

non riescono mai a

raggiungere il 100 % di

successo

Qualsiasi allegato di

posta elettronica DEVE

essere considerato

potenzialmente

pericoloso

Potrebbe essere un virus

non ancora riconosciuto

Ne consegue che qualsiasi allegato

ricevuto in posta elettronica DEVE

essere considerato potenzialmente

pericoloso, e valutato anche con

l’apporto dell’intelligenza umana,

dall’utente o, in casi dubbi, da un

tecnico

Le ragioni sono molteplici:

potrebbe essere un virus o un

codice malevolo non ancora

riconosciuto e di conseguenza

fatto filtrare erroneamente

dall’antispam e dall’antivirus

potrebbe essere un virus che ha

infettato il computer di un vostro

corrispondente che è stato

aggiunto alla white list

dell’antispam (su vostra richiesta

o di un collega)

potrebbe essere un virus o un

codice malevolo che vi è stato

inoltrato da un ignaro collega

attraverso la posta interna

potrebbe essere un codice

realizzato ad hoc e quindi

tecnicamente non un vero e

proprio virus, non riconoscibile

come minaccia dai sistemi

antispam / antivirus.

http://www.digibyte.it/sicurezza/i-virus-del-tipo-cryptolocker-sono-una-minaccia-concreta-per-i-vostri-dati/

|

3

Il fenomeno

Ransomware

come si diffonde

Gli allegati potenzialmente pericolosi

si riconoscono dalle icone o meglio

dalle estensioni cioè la parte del

nome che segue il punto (es: in

DOCUMENTO.DOC l’estensione è

DOC, in FOGLIO.XLS è XLS)

Le estensioni pericolose più diffuse

sono:

Documenti Office (Word Excel,

Powerpoint) . DOC, .DOCX, .DOT-XLS,

PPT

Gli allegati pericolosi si

riconoscono dalle

estensioni cioè la parte

del nome che segue il

punto.

Word, Excel,Powerpoint:

DOC, .DOCX, .DOT-XLS, PPT

Eseguibili:.EXE, .CMD, .BAT,

.SCR, .JAR, .PIF, .COM, .DLL,

.MSC, .MSI, .HTA, .MSP, JS,

.PS1, .PS2, REG, .LNK,

Macro Office .DOCM, .DOTM,

.XLSM, .XLTM, .XLAM,

.PPTM, .POTM, .PPAM,

.PPSM, .SLDM

File archivio .ZIP, .RAR

ingannano più

facilmente l’antispam

Programmi eseguibili .EXE, .CMD,

.BAT, .SCR, .JAR, .PIF, .COM, .DLL,

.MSC, .MSI, .HTA, .MSP, JS, .PS1, .PS2,

REG, .LNK, .INF

macro di office .DOCM, .DOTM,

.XLSM, .XLTM, .XLAM, .PPTM, .POTM,

.PPAM, .PPSM, .SLDM

File di archivio .ZIP, .RAR perché

ingannano più facilmente l’antispam

e possono contenere gli altri tipi di

file pericolosi.

Non c’è ragione al mondo per aprire

un allegato che abbia una estensione

che non conosciamo (quindi che

NON SIA DOC, DOCX, XLS, PDF, ZIP)

Se si riceve un allegato con una

estensione diversa da queste, il livello

di attenzione si deve

immediatamente alzare.

Non c’è ragione al mondo per aprire

un allegato di tipo eseguibile o

macro (quindi che SIA EXE, CMD,

BAT, SCR, JAR, WS, VBS, DOTM,

XLAM, ecc.)

Un altro modo di ingannare i sistemi

e gli utenti è l’uso della doppia

estensione.

Se L’utente riceve un allegato che si

chiama APRIMI.PDF.exe sarà portato

a credere di avere a che fare con un

innocuo documento PDF, in realtà è

l’estensione presente DOPO il punto

situato più a destra che definisce il

tipo di file. Si tratta quindi di un

eseguibile che con ogni probabilità

sarà stato nominato in quel modo

con scopi fraudolenti.

http://www.digibyte.it/sicurezza/i-virus-del-tipo-cryptolocker-sono-una-minaccia-concreta-per-i-vostri-dati/

|

4

Esempio di

mail Malevola

Falsa fattura

TIM

|

5

FBI e Ransomware

Articolo del 20 Gennaio 2015 pubblicato sul sito dell’FBI:

Ransomware on the Rise

“Ransomware doesn’t just impact home

computers. Businesses, financial institutions, government

agencies, academic institutions, and other organizations can

and have become infected with it as well, resulting in the loss

of sensitive or proprietary information, a disruption to regular

operations, financial losses incurred to restore systems and

files, and/or potential harm to an organization’s reputation.”

“According to the U.S. CERT, these infections can be

devastating and recovery can be a difficult process that

may require the services of a reputable data recovery

specialist.”

Articolo del 29 Aprile 2016 pubblicato sul sito dell’FBI:

Incidents of Ransomware on the Rise

https://www.fbi.gov/news/stories/2015/january/ransomware-on-the-rise

https://www.fbi.gov/news/stories/2016/april/incidents-of-ransomware-on-the-rise/incidents-of-ransomware-on-the-rise

|

6

12 Aprile 2016:

Why Ransomware is Winning - and How to Turn the Tide

«First, it’s important to understand, that most (if not all)

ransomware victims are typically running fully-updated

antivirus engines, and sometimes even anti-exploit and/or HIPS

engines. The problem is, rapid changes made in the builds and

versions of the malware used in ransomware campaigns

creators allows the code to repeatedly evade detection by

traditional security measures’’

The root of the ransomware problem lies in our reliance on

signature-based detection techniques.

The methods attackers use to infect victims are well-known, very effective and difficult to

eliminate no matter how end-user education and patching organizations perform. These include

spearphishing emails and silent drive-by downloads that use exploit kits to take advantage of

system vulnerabilities. Or more recently have taken a network-based approach, like the

SamSam campaign, that targets vulnerable JBoss application servers, using accessible

pentesting tools. Once inside the network the attackers collect credentials to install the actual

payloads, and eventually get to the ransom stage.

|

7

Ransomware Virus Shuts Down Electric and Water Utility

Articolo del 29 Aprile 2016

http://thehackernews.com/2016/04/power-ransomware-attack.html

Recently, the American public

utility Lansing Board of Water

& Light (BWL) has announced

that the company has become a

victim of Ransomware attack

that knocked the utility's

internal computer systems

offline.

|

8

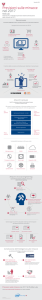

Evoluzione, diffusione ed esplosione

|

9

30Novembre2015

Why Ransomware Is Not Going Away Any Time Soon

Ransomware short-circuits this highly complicated fencing operation. Criminals encrypt

the data and demand payment directly from victims. Payment is typically delivered in

bitcoins or similar crypto-currency.

This relatively direct path to cash makes ransomware attacks profitable and removes the

need for a large, complex criminal network. It also lowers the bar for would-be

cybercriminals, and in effect brings more bad guys onto the playing field.

Attackers don’t need your data to be valuable to the outside world, they only need that

data to be valuable to you.

Ransomware makes building these coalitions far more daunting. Many victims pay the

ransom and do not report the crime. Likewise, since victims can come from any industry,

it further complicates the process of sharing information between organizations.

Additionally, ransomware operations have fewer moving parts and a lower dependence

on command-and-control attack maneuvers. Unlike other malware campaigns that

require consistent C&C communications, ransomware only needs C&C servers for

encryption and decryption keys.

http://www.securityweek.com/why-ransomware-not-going-away-any-time-soon

|

10

Proofpoint Locky Demo

https://www.youtube.com/watch?v=to8lCoSYF9U

|

11

Il fenomeno

Ransomware

come difendersi

La provenienza del messaggio, in sé,

non costituisce una garanzia.

Tipicamente questi messaggi

fraudolenti usano tecniche di

mascheramento (spoofing) e di

ingegneria sociale per apparire

“normali”, nascondere le

caratteristiche che potrebbero

mettere in allarme e indurre gli utenti

ad aprirli.

E’ più che mai necessaria l’attenzione

e la collaborazione di tutti per

innalzare il livello di consapevolezza

dei rischi e dei limiti dei sistemi

automatici di protezione.

Nel dubbio:

NON APRITE ALCUN ALLEGATO

NON APRITE NEMMENO LA MAIL

AVVISATE UN TECNICO

La provenienza del

messaggio, in sé, non

costituisce una

garanzia.

E’ più che mai necessaria

l’attenzione e la

collaborazione di tutti.

Grazie per l’attenzione.

http://www.digibyte.it/sicurezza/i-virus-del-tipo-cryptolocker-sono-una-minaccia-concreta-per-i-vostri-dati/

|

12

Fonti

http://www.digibyte.it/sicurezza/i-virus-del-tipo-cryptolocker-sono-unaminaccia-concreta-per-i-vostri-dati/

http://www.ransomware.it/

Approfondimenti

http://www.howtogeek.com/137270/50-file-extensions-that-arepotentially-dangerous-on-windows/

http://www.trendmicro.com/vinfo/us/security/news/cybercrime-anddigital-threats/ransomware-101-what-it-is-and-how-it-works

https://blogs.sophos.com/2015/03/03/anatomy-of-a-ransomware-attackcryptolocker-cryptowall-and-how-to-stay-safe-inf

|

13