Soluzione Dell

per l’analisi

forense

digitale

Una sfida:

lo tsunami digitale

Negli ultimi anni si è assistito a un aumento esponenziale in termini di volumi,

velocità, varietà e complessità dell’attività digitale da parte di criminali e

gruppi terroristici in tutto il mondo. La maggior parte dei crimini oggi ha una

componente digitale. Alcuni hanno definito questo fenomeno “tsunami digitale”.

Tale aumento è stato peggiorato dagli incredibili progressi

realizzati nell’ambito dei componenti hardware. La crescente

varietà dei dispositivi elettronici di consumo, dotati di una

sempre maggiore capacità di memoria o storage, offre a

criminali e terroristi numerose opportunità per nascondere

informazioni dannose.

È facile che desktop e notebook siano dotati di un disco rigido

con centinaia di gigabyte di storage. I dischi rigidi più recenti

possono essere offerti con 2 o 4 terabyte di spazio disponibile.

Un solo terabyte permette di memorizzare 200 DVD: si tratta

quindi di una capacità di storage molto ampia che contribuisce

all’aggravarsi del problema.

Le attività connesse alla gestione e all’analisi dei dati digitali

acquisiti da PC, notebook, cellulari, penne USB e persino

console di gioco sono sempre più impegnative per le forze

dell’ordine che sono ormai costrette a clonare, acquisire (o

eseguire il mirroring), indicizzare e analizzare quantità crescenti

di dati sospetti dovendo però preservare referti e reperti, oltre a

proteggere i cittadini.

In caso di incriminazione e sequestro delle risorse

informatiche, le forze dell’ordine sono sottoposte a enormi

pressioni perché devono elaborare e analizzare potenziali

prove in tempi molto brevi e in ambienti informatici non

sempre ottimali. Nel caso di intere organizzazioni a essere

sospettate di attività criminali o terroristiche, il numero di

dispositivi da analizzare aumenta a dismisura.

Le sfide del mercato

Vantaggi della soluzione

• Mancanza di esperienza e risorse e volumi di dati sospetti in

crescita esponenziale che hanno provocato l’accumulo di lavoro

per 18-24 mesi1.

• Semplifica l’acquisizione, la condivisione e l’archiviazione dei

dati tra gli esperti e i team, con un considerevole aumento

della produttività.

• Approccio informatico ad hoc e non strutturato incentrato su

infrastrutture costituite da uno o più computer.

• Consente di standardizzare l’infrastruttura tecnologica per l’analisi

forense e stabilisce un processo chiaro per proteggere gli scambi

informatici di informazioni.

• Analisi costosa dei dati forensi incentrata sulla gestione

delle risorse tecnologiche, sulla duplicazione dei dati

e sulla conservazione sicura di reperti e referti.

• Offre un’unica interfaccia utente per un gruppo di applicazioni

che consente di concentrare l’analisi forense sui dati sospetti.

• Accesso remoto ai dati limitato. Gli investigatori devono trovarsi

in sede per evitare il rischio di fughe di informazioni.

• Offre la possibilità di analizzare ed esaminare i dati sospetti

e le prove in loco o in remoto.

• Le workstation degli analisti possono essere danneggiate da

codici dannosi, il che renderebbe necessaria la ricostruzione dei

sistemi e potrebbe essere la causa di un eventuale inquinamento

delle prove.

• Rende possibile l’esecuzione di un codice dannoso in un ambiente

circoscritto, senza compromettere l’integrità del sistema.

• Gli approcci al backup dei dati sospetti differiscono a seconda

dell’organizzazione che esegue questa operazione. Nel corso

del tempo, è possibile che i dispositivi o i supporti presentino

problemi di funzionamento.

• Consente di definire un processo chiaro per la protezione della

conservazione di reperti e referti e della condivisione dei dati

e per impedirne la distruzione grazie a configurazioni opzionali

di backup, ripristino e archiviazione (BURA) e di ripristino di

emergenza (DR).

L’acquisizione dei dati

richiede tempo

La prima operazione da eseguire è la copia

o “clonazione” dei dischi rigidi per evitare

“contaminazioni” della fonte dei dati. Si

tratta del problema principale che le forze

dell’ordine devono affrontare poiché è

necessaria una capacità di storage elevata.

L’elaborazione e la copia dei dischi

rigidi confiscati e dei relativi sistemi

può richiedere ore, persino giorni.

Queste operazioni vanno eseguite con

meticolosità e attenzione ai dettagli.

Devono essere rispettate linee guida

rigorose per garantire la conservazione

(o continuità) di referti e reperti.

La documentazione deve includere

le condizioni in cui le prove vengono

raccolte. È necessario rendere nota

l’identità di tutti coloro che vi lavorano,

indicare la durata della conservazione

delle prove, le condizioni di sicurezza

in cui vengono eseguite la relativa

gestione o archiviazione, e le modalità di

trasferimento ai successivi depositari. Tutti

questi passaggi richiedono tempo.

Gli attuali problemi

legati all’acquisizione

e all’analisi dei dati

Dopo la clonazione, i dati vengono

acquisiti dagli esperti forensi digitali su una

o più workstation o su computer ad alte

prestazioni. Anche questa fase richiede

molto tempo, in base alla quantità di

informazioni che devono essere acquisite

per poi essere indicizzate, classificate e

analizzate.

A causa dell’elevato volume di dati da

analizzare e del rischio di perdite, gli

esperti devono trovarsi in laboratorio per

eseguire tali analisi. La legislazione locale

può inoltre vietare le ricerche in remoto

sui dischi rigidi sequestrati per le analisi da

parte delle unità per i crimini high tech.

Non sorprende quindi che si assista a un

accumularsi di lavoro arretrato: spesso

il ritardo è di 18-24 mesi1. Nella migliore

delle ipotesi i dati possono essere

condivisi tra server di file, ma l’analisi deve

comunque essere eseguita in laboratorio

e richiede le funzionalità di rete più

avanzate per consentire il trasferimento

di dati continuo tra server centrali e

computer degli analisti. Molto spesso ciò

non permette la condivisione dei dati tra

analisti che collaborano presso la stessa

sede, men che meno se si trovano in siti

diversi. La condivisione in tempo reale

tra diverse agenzie o persino paesi ed

enti sovragovernativi è fuori questione.

Di conseguenza, l’unica soluzione per

eseguire ulteriori analisi attualmente

richiede la presenza in laboratorio.

Se poi l’immagine clonata contiene dei

codici dannosi ciò potrebbe causare danni

alla workstation dell’esperto forense, che

imporrebbero di ricominciare nuovamente

dal processo di acquisizione oppure, se

i danni non vengono rilevati, la catena di

custodia potrebbe essere compromessa.

Soluzione Dell per l’analisi forense digitale

L’ approccio di Dell alle investigazioni forensi digitali utilizza un processo seriale

e applica i principi del cloud computing attraverso le funzionalità dei data

center per consentire l’elaborazione simultanea in parallelo delle prove digitali.

Fase 1 (triage)

Fase 3 (archiviazione)

Utilizzando un notebook ultraresistente

Latitude™ E6400 XFR di Dell e il software di

triage Spektor di Evidence Talks, gli esperti

in crimini digitali hanno l’opportunità di

recuperare velocemente possibili prove

da dispositivi sospetti per visualizzarle sul

posto. In questo modo è possibile non

solo risparmiare tempo, ma tutti i dati

raccolti sono idonei dal punto di vista

probatorio, siano essi esportati in un file

EO1 per essere caricati direttamente nel

data center o acquisiti come immagini con

normale caricamento mediante interfaccia

USB nello storage centrale per essere

quindi trattati in laboratorio.

L’archiviazione di dati sospetti direttamente

nel data center consente agli analisti di

concentrarsi sul proprio lavoro anziché

sullo spazio disponibile nel disco rigido del

proprio computer ai fini dell’archiviazione

e dell’indicizzazione dei dati. Ciò consente

inoltre di evitare rallentamenti per eseguire

il backup di altri progetti forensi su supporti

registrabili quali DVD.

Fase 2 (acquisizione)

Come nelle prassi esistenti, i dati sospetti

vengono clonati, ma invece di trasferire i

dati di immagine su una sola workstation,

i dati vengono acquisiti da un archivio

centrale delle prove e non dal computer di

un singolo analista.

Fornendo immediatamente le

informazioni al data center i trasferimenti

tra dispositivi sono ridotti al minimo,

con un aumento della disponibilità

dei dati stessi per più analisti e con

un considerevole innalzamento della

produttività e dell’efficienza.

L’archiviazione centrale dei dati permette

anche la condivisione più efficiente dei

dati stessi e dei carichi di lavoro, riducendo

altresì il tempo necessario per copiare

set di dati di dimensioni considerevoli da

un dispositivo all’altro, con un ulteriore

incremento della produttività. Anche

con le reti più veloci queste operazioni

possono richiedere ore, impegnando con

scarsa efficienza le risorse informatiche e

di rete.

Ogni istanza delle applicazioni è eseguita

in una sessione indipendente del server,

contribuendo a proteggere il resto del

sistema da codici dannosi e virus, al fine

di preservare l’integrità del sistema stesso.

Laddove è necessaria l’esecuzione di un

codice o applicazioni dannose ai fini di

approfondimento e di studio delle prove,

gli analisti possono eseguirli in ambienti

appositamente predisposti, sicuri e isolati.

In passato, se veniva eseguito per

errore un codice dannoso, ciò poteva

compromettere l’integrità delle presunte

prove, della catena di custodia e del tempo

già dedicato all’analisi. Di conseguenza,

tale evento avrebbe probabilmente

reso necessaria la ricostruzione della

workstation dell’analista e avrebbe imposto

di ricominciare da capo l’acquisizione

dell’immagine e l’analisi.

Ciclo di vita dei dati nelle applicazioni digitali per l’analisi forense di Dell

1. Classificazione

Grazie al resistente notebook Latitude™

E6400 XFR di Dell e al software di

classificazione Spektor di Evidence

Talks, gli analisti forensi possono

accedere rapidamente ai dati contenuti

nei dispositivi sospetti sulla scena

del crimine.

2. Acquisizione

In seguito alla clonazione, i dati sospetti

vengono acquisiti direttamente in

un archivio centrale anziché su una

workstation. La soluzione consente

l’acquisizione dei dati di più dispositivi

contemporaneamente.

L’archiviazione centrale dei dati sospetti

consente di eseguire l’indicizzazione e il

triage all’interno del data center su server

ad elevate prestazioni, invece di utilizzare i

computer dedicati degli analisti.

In questo modo è possibile eseguire

contemporaneamente sessioni multiple

mediante software quali AccessData

FTK e Guidance EnCase su una o

più workstation, con il risultato di un

considerevole aumento della produttività.

E ovviamente gli esperti possono dedicarsi

all’analisi dei dati invece che alla loro

gestione.

Quando i dati sono stati elaborati e sono

state individuate le potenziali aree di

interesse, è possibile assegnare ai team

addetti alla visualizzazione del materiale,

costituiti anche da 200 agenti a seconda

delle dimensioni della struttura forense,

l’accesso sicuro in tempo reale alle

potenziali prove del caso. La natura

formalizzata di questa struttura consente

inoltre un accesso remoto più sicuro

agli esperti qualificati: i team di esame

non devono trovarsi necessariamente in

loco per prestare il proprio supporto in

caso di imprevisti e non vi sono rischi nel

trasferimento delle prove su CD.

Contribuisce

a prevenire la

divulgazione o la fuga

di informazioni

Accesso condiviso

alle prove digitali

24 ore su 24, tutti i

giorni dell’anno

3. Archiviazione

copia dei dati direttamente su

dispositivi di storage ad alta velocità

quali EqualLogic™ Dell™ ed EMC2 facilita

lo scambio dei dati tra server e storage,

con un incremento della produttività

Integrità

Aiuta a preservare i

reperti e referti digitali

Disponibilità

Ottimizza la

produttività e

l’efficienza dell’analisi

dei dati

Accesso e

collaborazione

sicuri in loco o in

remoto

La

Interoperabilità

e

scalabilità

Esecuzione

sicura di codici

dannosi

Opzioni BURA

e di ricerca dei

dati sospetti

formalizzate

Fig. 1. Suddivisione del processo di analisi digitale forense in 5 fasi distinte.

Fase 5 (presentazione)

Fase 4 (analisi)

Riservatezza

4. Analisi

possibile eseguire più sessioni di

analisi contemporaneamente su

uno o più computer OptiPlex™, il che

permette di aumentare ulteriormente

la produttività.

È

Fase 6. (archiviazione e ricerca)

Il progetto Dell “Blueprint” per le

soluzioni digitali forensi modulari può

aiutare a fornire un ambiente modulare

e scalabile che è possibile espandere

e aggiornare per stare al passo con la

crescente domanda di elaborazione

e gli imponenti requisiti di storage.

1

L’integrazione di un’infrastruttura BURA

(backup, ripristino e archiviazione)

formalizzata contribuisce a ottimizzare

la collaborazione tra agenzie e forze

dell’ordine anche di diversi paesi.

5. Presentazione

soluzione garantisce l’accesso

sicuro 24 ore su 24, tutti i giorni

dell’anno, a un numero sempre

maggiore di team addetti alla

visualizzazione in loco o in remoto

dei dati del caso.

La

Le funzionalità BURA basate sugli

standard di settore aiutano inoltre a

sollevare gli analisti dalle incombenze

amministrative, consentono prassi

omogenee tra i diversi laboratori, in

particolare nei momenti di crisi, e

contribuiscono a ridurre i rischi per la

catena digitale di custodia nella quale

sono presenti le copie di backup su

DVD e dispositivi di backup “domestici”

dei dati sospetti. Ciò semplifica

notevolmente il trasferimento sicuro

delle informazioni tra i laboratori che

si occupano di crimini high tech.

6. Archiviazione e ricerca

Le opzioni BURA standard di settore

contribuiscono alla conservazione di

reperti e referti, allo scambio sicuro

dei dati e alla collaborazione in caso

di crisi.

Il progetto digitale per l’analisi forense

di Dell include inoltre la possibilità

di effettuare ricerche per stabilire la

correlazione tra le informazioni dei set

di dati acquisiti. È quindi possibile cercare

tra i dati archiviati nello stesso modo in

cui si effettua una ricerca su Internet,

avendo la possibilità di consultare

i contenuti attivi online e il materiale

archiviato relativo a casi precedenti.

Analisi più rapida dei dati per consegnare

alla giustizia un maggior numero di criminali

Riepilogo

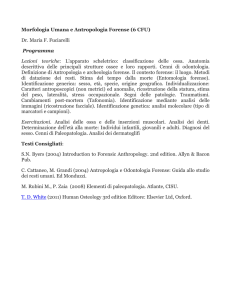

Fig. 2. Soluzione digitale per l’analisi

forense di Dell su una workstation con

doppio schermo durante l’esecuzione

di più istanze di AccessData FTK

(versioni 1.8 e 2.2) e di Guidance Encase

contemporaneamente.

Soluzione Dell

per l’analisi

forense digitale

Storage

Elaborazione

Archivio

online

Archivio

offline

Disco a prestazioni

elevate

Disco ad alta

capacità

Nastro

La soluzione digitale forense è una suite

a elevata disponibilità di servizi server,

di storage e software progettata per

l’elaborazione e l’archiviazione di dati

digitali forensi e per garantire la massima

sicurezza e integrità dei dati in tutto il

ciclo di vita. Gli elementi della soluzione

indicati nella Fig. 3 comprendono:

Disponibilità

Input

Storage delle

prove

Virtualizzazione

delle applicazioni

Servizi per

l’integrità

Output

Dispositivi

ripristinati

Servizi per la

riservatezza

Fig. 3. Soluzione digitale forense

di Dell: acquisizione, analisi

e backup formale, ripristino

e archiviazione (BURA).

Gestione

dei casi

Workstation

per il riesame

Workstation degli analisti

• S

torage delle prove: una piattaforma

modulare di storage comune

costituita da un insieme di dispositivi

con prestazioni e capacità elevate

che permette di elaborare i dati

rapidamente e di trasferirli con facilità

su supporti di storage più economici

per la conservazione per periodi brevi

(online) e per periodi lunghi (offline).

• S

ervizi per le applicazioni: tutte

le principali applicazioni forensi

vengono eseguite nel data center

per ridurre l’attività e la latenza di

rete e aumentare la produttività.

Ciò consente all’analista forense

di eseguire diverse istanze delle

applicazioni in un’unica workstation

senza comprometterne le

prestazioni in alcun modo.

• S

ervizi per l’integrità: una suite

di prodotti software COTS

(Commercial Off the Shelf)

personalizzati progettati per

proteggere le applicazioni e i dati del

sistema da codice non autorizzato

o dannoso, pur consentendo

l’esecuzione controllata di codice o

applicazioni sospetti in un ambiente

sicuro e appositamente predisposto.

• S

ervizi per la riservatezza: un’area

protetta progettata per eliminare le

fughe di dati non autorizzati.

• G

estione dei casi: possibilità

di integrazione con il software

di gestione dei casi esistente

dell’agenzia o delle forze dell’ordine.

• S

ervizi aggiuntivi: Dell fornisce

ulteriori servizi da integrare alla

soluzione, ad esempio la traduzione

di testi, audio e video e la ricerca

di aziende.

Informazioni su Dell

Dell è stata fondata nel 1984 da Michael Dell sulla base di un semplice concetto:

vendendo sistemi informatici direttamente ai clienti, avremmo potuto capire meglio

le loro esigenze e fornire con efficienza le soluzioni più idonee a soddisfarle.

La nostra strategia di business è in continua evoluzione e unisce il nostro

rivoluzionario modello di relazione con il cliente a nuovi canali distributivi che

ci consentono di raggiungere clienti governativi, commerciali e singoli consumatori

in tutto il mondo. Dell collabora con forze di polizia, agenzie di sicurezza, integratori

di sistemi (SI) e fornitori di soluzioni specialistiche per semplificare le complessità

insite nelle attuali procedure di gestione ed elaborazione di dati e informazioni

sospetti. Dell progetta, fabbrica e personalizza prodotti e servizi che vanno dalle

soluzioni mobili per veicoli alle soluzioni forensi digitali scalabili di classe enterprise.

Possiamo fornire alle forze di polizia e alle agenzie di sicurezza l’accesso remoto in

tempo reale e in modo sicuro a informazioni essenziali e progetti in collaborazione.

Per migliori decisioni, azioni più tempestive e maggiore agilità,

la gamma dei prodotti Dell propone:

• N

otebook Latitude™ per utenti che viaggiano spesso, comprese le soluzioni

sui veicoli per le comunicazioni in tempo reale.

• W

orkstation Dell™ Precision™ e server PowerEdge™ per applicazioni ad alta

richiesta di capacità di calcolo come Digital Forensics, data center efficienti

di simulazione e modeling e infrastruttura di comando e di controllo.

• S

oluzioni di storage Dell/EMC, Dell EqualLogic™ e PowerVault™ che consentono

l’accesso scalabile, protetto e interoperabile, oltre a soluzioni BURA (backup,

ripristino e archiviazione) per informazioni sensibili e servizi di intelligence.

• D

ell Global Services è in grado di fornire un insieme di progetti pratici ed eseguibili

per la semplificazione IT che comprendono servizi di consulenza per

le infrastrutture, servizi per l’installazione, servizi gestiti e Dell ProSupport.

1.La polizia richiede nuove possibilità di ricerca remota nei dischi rigidi The Register - Pubblicato il 29 aprile 2009

www.theregister.co.uk/2009/04/29/remote_hard_drive_forensics

EMC è il marchio registrato di EMC Corporation.

Solo clienti aziendali. Dell™, il logo Dell, Latitude, OptiPlex, Precision, PowerEdge, PowerVault sono marchi registrati e

di esclusiva proprietà di Dell Inc. Le foto sono solo a scopo illustrativo; Dell SpA - Viale Milanofiori, Palazzo Congressi,

20090 Assago - MI