DOCUMENTO PROGRAMMATICO

SULLA SICUREZZA

Rev. 2

del 21/03/2007

Pagina 1 di 1

Documento Programmatico

sulla Sicurezza

Decreto Legislativo 196/2003

DOCUMENTO PROGRAMMATICO

SULLA SICUREZZA

Indice

INDICE

Rev 2

del 21/03/2007

Pagina 1 di 1

INDICE

01

PRESENTAZIONE DEL DOCUMENTO PROGRAMMATICO SULLA

SICUREZZA

02

ELENCO DEI TRATTAMENTI E RIPARTIZIONE DEI COMPITI E

DELLE RESPONSABILITA’

03

ANALISI E VALUTAZIONE DEI RISCHI

04

LE MISURE DI PREVENZIONE E PROTEZIONE DEGLI STRUMENTI

ELETTRONICI E DEI DATI PERSONALI

05

LINEE GUIDA PER IL RIPRISTINO DEI DATI

06

FORMAZIONE DEGLI INCARICATI

07

CRITERI PER LA SICUREZZA DEI DATI IN CASO DI AFFIDAMENTO

DEI TRATTAMENTI ALL’ESTERNO

DOCUMENTO PROGRAMMATICO

SULLA SICUREZZA

SEZIONE 01

Rev. 2

del 21/03/2007

Presentazione del Documento Programmatico sulla

Sicurezza

Pagina 1 di 3

PRESENTAZIONE DEL DOCUMENTO

PROGRAMMATICO SULLA SICUREZZA (DPS)

01.01

SCOPO

01.02

STRUTTURA DEL

SICUREZZA (DPS)

01.03

PRINCIPI GENERALI

01.04

RESPONSABILITÀ

ALLEGATI

DOCUMENTO

PROGRAMMATICO

SULLA

DOCUMENTO PROGRAMMATICO

SULLA SICUREZZA

SEZIONE 01

Rev. 2

del 21/03/2007

Presentazione del Documento Programmatico sulla

Sicurezza

Pagina 2 di 3

01.01. Scopo

Il presente Documento (costituente il Documento Programmatico sulla Sicurezza per brevità denominato DPS) è stato redatto dall’ERSU di Camerino, in qualità di

titolare del trattamento dei dati personali, come entità nel suo complesso, ai sensi

dell’art. 28 del D. Lgs. 30 giugno 2003, n. 196 (codice della privacy).

Il DPS, redatto in base a quanto previsto dall’allegato B del codice della privacy,

coinvolgendo i responsabili degli Uffici e delle Aree di Posizione Organizzative, ha lo

scopo di descrivere le modalità di trattamento dei dati effettuati utilizzando strumenti

elettronici, favorendo l’analisi e la valutazione delle minacce, che possono

interessare il sistema informativo automatizzato dell’ente, al fine dell’adozione delle

misure minime e idonee di sicurezza.

01.02. Struttura del Documento Programmatico sulla Sicurezza (DPS)

Il presente documento è strutturato in sezioni, al fine di consentire una gestione

flessibile e dinamica del documento medesimo e di favorire un agevole

aggiornamento.

In particolare, la revisione e l’aggiornamento del DPS devono avvenire con cadenza

almeno annuale e ogni qualvolta sia necessario, a seguito di revisioni organizzative,

ovvero dell’introduzione di nuove procedure o di innovazioni di natura tecnologica.

L’aggiornamento deve avvenire entro il 31 marzo di ciascun anno e si ha l’obbligo di

riferirne nella relazione accompagnatoria del bilancio di esercizio (come previsto dal

punto 26 dell’allegato B del codice privacy).

Il DPS è, altresì, corredato da allegati tecnici (che sono individuati dalla sigla AL

seguita da una coppia di numeri separati da un punto – ad es. AL01.01):

•

la prima coppia di numeri indica la sezione di riferimento del documento;

• la seconda coppia indica il numero d’ordine progressivo dell’allegato.

Ad esempio il documento AL01.02 individua l’allegato numero 02 riferito alla sezione

01.

01.03. Principi generali

Il presente documento sulla sicurezza si basa sui seguenti principi generali:

• tutte le informazioni (dati, documenti, archivi, …) devono essere protette e

mantenute;

•

•

•

•

•

•

DOCUMENTO PROGRAMMATICO

SULLA SICUREZZA

SEZIONE 01

Rev. 2

del 21/03/2007

Presentazione del Documento Programmatico sulla

Sicurezza

Pagina 3 di 3

per la riservatezza dei contenuti scambiati, la sicurezza deve essere garantita

anche a livello delle reti di comunicazioni dati;

tutte le operazioni di trattamento dei dati che sono effettuate utilizzando

strumenti connessi alla rete di comunicazione elettronica dell’ente devono

essere oggetto di tracciabilità, garantendo ove possibile il non ripudio delle

operazioni svolte, utilizzando a tal fine un sistema di autenticazione

informatica, che può basarsi anche sull’utilizzo di certificati di firma elettronica

sicuri;

devono essere predisposte adeguate misure di sicurezza per l’accesso ai

locali che ospitano i server e le postazioni di lavoro, favorendo una

localizzazione e ubicazione in unico luogo o in luoghi collegati, al fine di

consentire una migliore gestione degli strumenti e della sicurezza attiva e

passiva;

ogni eventuale incidente o evento straordinario, che possa pregiudicare la

sicurezza, deve essere oggetto di analisi e di rapporto scritto;

tutti i progetti di nuove applicazioni/servizi, che sono di natura trasversale e

interessano il sistema informativo automatizzato dell’Ente, devono essere

valutati dall’Area CED, e inseriti nel presente documento;

tutte le modifiche, eventualmente apportate ai processi organizzativi, devono

essere inserite nel presente DPS.

01.04. Responsabilità

L’Area CED deve procedere all’attuazione del DPS.

Con cadenza annuale i Responsabili degli Uffici e delle Aree di Posizione

Organizzative e del Responsabile del CED, ciascuno per quanto di propria

competenza devono procedere alla rinnovazione dell’attività di monitoraggio secondo

quanto previsto nelle sezioni 2, 3, 4 e 5 del presente DPS.

Le risultanze dell’attività sopra indicate, approvate con determinazione del Direttore,

costituiranno l’aggiornamento delle sezioni e degli allegati del DPS.

ALLEGATI

AL01.01 – Elenco degli allegati al DPS

AL01.02 – Allegato B al D.Lgs. 196/2003 (codice privacy) – Disciplinare tecnico in

materia di misure minime di sicurezza

DOCUMENTO PROGRAMMATICO

SULLA SICUREZZA

SEZIONE 02

Rev. 2

del 21/03/2007

Elenco dei trattamenti e ripartizione

dei compiti e delle responsabilità

Pagina 1 di 4

ELENCO DEI TRATTAMENTI E

RIPARTIZIONE DEI COMPITI E DELLE RESPONSABILITÀ

02.01

SCOPO

02.02

NOMINA DEI RESPONSABILI DEL TRATTAMENTO

02.03

ELENCO DEI TRATTAMENTI DEI DATI PERSONALI

02.04

RIPARTIZIONE DEI COMPITI E DELLE RESPONSABILITÀ

ALLEGATI

DOCUMENTO PROGRAMMATICO

SULLA SICUREZZA

SEZIONE 02

Rev. 2

del 21/03/2007

Elenco dei trattamenti e ripartizione

dei compiti e delle responsabilità

Pagina 2 di 4

02.01. Scopo

Scopo della presente sezione è definire le modalità operative per consentire all’Area

CED e ai responsabili del trattamento di procedere all’attività di monitoraggio, al fine

di redigere l’elenco dei trattamenti e di determinare il relativo ambito, per

l’individuazione degli incaricati.

Inoltre, vengono definiti in modo analitico i compiti da assegnare ai responsabili del

trattamento e le relative istruzioni scritte da impartite agli incaricati.

02.02. Nomina dei responsabili del trattamento

I responsabili degli Uffici e delle Aree di Posizione Organizzative dell’ERSU di

Camerino, indicati nell’allegato “Organigramma dell’ERSU di Camerino” (AL02.01),

considerata l’esperienza, la capacità e l’affidabilità, sono nominati, ai sensi dell’art.

29, comma 2 del codice privacy, responsabili del trattamento.

Ai responsabili del trattamento sono assegnati i compiti analiticamente specificati, ai

sensi del comma 4 dell’articolo 29 del codice privacy, riportati nel manuale della

privacy (allegato al presente DPS - AL02.04).

02.03. Elenco dei trattamenti dei dati personali

Il punto 19.1 dell’allegato B al codice della privacy (riportato in allegato al presente

DPS – AL01.02) richiede che nel DPS debba essere riportato l’elenco dei trattamenti,

al fine di procedere all’analisi dei rischi e all’adozione delle misure di sicurezza e di

protezione.

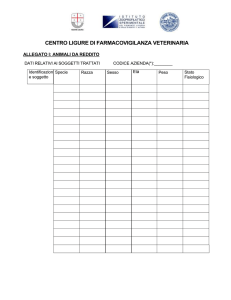

Per la redazione del predetto elenco dei trattamenti, l’Area CED ha predisposto una

scheda per il monitoraggio, con relative istruzioni e linee guida per la corretta

compilazione, il cui modello è riportato in allegato (AL02.02), che è stata inviata ai

responsabili del trattamento.

Le risultanze dell’attività svolta sono riportate in allegato al presente DPS (AL02.03),

che costituisce l’elenco completo dei trattamenti, da utilizzare anche come

determinazione dell’ambito dei trattamenti, al fine delle individuazione degli incaricati

da parte dei responsabili del trattamento.

DOCUMENTO PROGRAMMATICO

SULLA SICUREZZA

SEZIONE 02

Rev. 2

del 21/03/2007

Elenco dei trattamenti e ripartizione

dei compiti e delle responsabilità

Pagina 3 di 4

02.04. Ripartizione dei compiti e delle responsabilità

L’elenco e la determinazione dell’ambito dei trattamenti (con la specificazione delle

tipologie di operazioni e della natura dei dati oggetto di trattamento), costituiscono la

base di riferimento per una organica ripartizione dei compiti e delle responsabilità.

I responsabili del trattamento, ai sensi dell’art. 30, comma 2 del codice della privacy,

individuano ciascun dipendente e collaboratore della propria area in qualità di

incaricato del trattamento, associando a ciascun operatore l’ambito del trattamento

individuato nell’allegato “Elenco dei trattamenti” (AL02.03).

Ai responsabili e agli incaricati del trattamento sono impartite le istruzioni scritte

contenute nel Manuale della privacy riportato in allegato (AL02.04), costituenti parte

integrante e sostanziale del presente DPS, consegnate a ciascun incaricato all’atto

dell’individuazione, in adempimento di quanto previsto dall’allegato B (paragrafo

19.6) e descritto nella sezione 06 del presente DPS.

Con cadenza annuale, i responsabili del trattamento, devono procedere alla

rinnovazione dell’attività di monitoraggio, utilizzando il modello di scheda riportata in

allegato (AL02.02), al fine dell’aggiornamento dell’ambito di trattamento consentito ai

singoli incaricati del trattamento e agli addetti alla manutenzione e alla gestione degli

strumenti elettronici (in ottemperanza a quanto previsto dal punto 15 dell’allegato B al

codice della privacy).

All’esito della rinnovazione dell’attività di monitoraggio, i responsabili degli Uffici e

delle Aree di Posizione Organizzative aggiornano le schede riportate in allegato al

DPS (AL02.03).

Il responsabile pro-tempore dell’Area CED è nominato quale amministratore di

sistema e ad esso sono impartiti i compiti riportati nel Manuale della privacy

(AL02.04).

Per quanto riguarda la gestione del sistema di sicurezza, l’amministratore di sistema

può delegare a terzi, che per esperienza, capacità ed affidabilità forniscano idonea

garanzia di adempimento, i seguenti compiti:

a) verifica della idoneità e della configurazione degli strumenti anti-intrusione e

per la protezione da programmi virus, ai sensi dell’art. 615-quinquies del codice

penale;

b) aggiornamento e controllo delle vulnerabilità dei programmi per elaboratore;

c) effettuazione, gestione e conservazione delle copie di salvataggio, anche al

fine della garanzia del ripristino dei dati in tempi certi.

DOCUMENTO PROGRAMMATICO

SULLA SICUREZZA

SEZIONE 02

Rev. 2

del 21/03/2007

Elenco dei trattamenti e ripartizione

dei compiti e delle responsabilità

Pagina 4 di 4

ALLEGATI

AL02.01 – Organigramma dell’ERSU di Camerino

AL02.02 – Scheda per il monitoraggio “Elenco dei trattamenti”

AL02.03 – Elenco dei trattamenti

AL02.04 – Manuale della Privacy

DOCUMENTO PROGRAMMATICO

SULLA SICUREZZA

SEZIONE 03

Rev. 2

del 21/03/2007

Analisi e valutazione dei rischi

Pagina 1 di 4

ANALISI E VALUTAZIONE DEI RISCHI

03.01

SCOPO

03.02

RESPONSABILITÀ

03.03

CRITERI PER L’INDIVIDUAZIONE DEI RISCHI

03.04

CRITERI PER LA VALUTAZIONE DEI RISCHI

ALLEGATI

DOCUMENTO PROGRAMMATICO

SULLA SICUREZZA

SEZIONE 03

Rev. 2

del 21/03/2007

Analisi e valutazione dei rischi

Pagina 2 di 4

03.01. Scopo

Scopo della presente sezione è definire i criteri e le modalità operative per procedere

all’analisi e alla valutazione dei rischi, secondo quanto previsto dal punto 19.3.

dell’allegato B del codice della privacy, al fine dell’adozione delle misure di sicurezza

per la protezione dei dati specificate nella sezione 04.

03.02. Responsabilità

L’ERSU di Camerino (di seguito denominato ente) in qualità di titolare del

trattamento, come entità nel suo complesso, secondo quanto previsto dal codice

privacy, deve procedere all’adozione delle misure di sicurezza idonee e minime.

Tuttavia, l’articolo 29 del codice della privacy consente al titolare di poter nominare

uno o più responsabili del trattamento, che “per esperienza, capacità ed affidabilità

fornisca idonea garanzia del pieno rispetto delle vigenti disposizioni in materia di

trattamento, ivi compreso il profilo relativo alla sicurezza”.

L’analisi e la valutazione dei rischi è effettuata dai responsabili del trattamento e

dall’amministratore di sistema.

03.03. Criteri per l’individuazione dei rischi

L’adeguatezza delle misure di sicurezza deve essere valutata, secondo le linee guida

indicate in questo documento, tenendo conto delle conoscenze acquisite in base al

progresso tecnico, alla natura dei dati trattati e alle specifiche caratteristiche del

trattamento.

A tal proposito, la check-list riportata in allegato (AL03.01) è stata inviata ai

Responsabili degli Uffici e delle Aree di Posizione Organizzative indicati nell’allegato

“Organigramma dell’ERSU di Camerino” (AL02.02) al fine della raccolta di

informazioni relative alla sicurezza e protezione dei dati personali e all’adozione delle

misure di sicurezza.

Le check-list così compilate sono riportate in allegato al presente DPS (AL03.02),

costituendone parte integrante e sostanziale.

Per motivi di protezione del sistema informativo dell’ente e dei dati personali oggetto

di trattamento, gli allegati della presente sezione sono da considerarsi riservati e non

possono essere oggetto di pubblicazione e diffusione.

DOCUMENTO PROGRAMMATICO

SULLA SICUREZZA

SEZIONE 03

Rev. 2

del 21/03/2007

Analisi e valutazione dei rischi

Pagina 3 di 4

Saranno soggetti ad accesso controllato e selezionato, per finalità di controllo da

parte dell’autorità giudiziaria, degli organi politici e di eventuali terzi, portatori di un

interesse diretto, concreto e attuale.

L’amministratore di sistema, coadiuvato da propri collaboratori, ha proceduto a

verificare il rispetto delle misure di sicurezza e delle procedure, utilizzando il modello

riportato nell’allegato AL03.03, riguardanti i sotto elencati asset da proteggere:

- rete di comunicazione elettronica;

- server;

- elaboratori elettronici;

- informazioni di natura sensibile;

- dati personali comuni;

- personale.

La lista di controllo compilata è riportato in allegato al presente DPS (AL03.04),

costituendone parte integrante e sostanziale.

L’amministratore di sistema, coadiuvato da propri collaboratori ha inoltre provveduto

all’analisi dei rischi, servendosi dell’apposita lista di controllo (riportata in allegato –

AL03.05), in cui sono specificate le diverse possibili minacce (classificate per

tipologia – come rischi naturali, umani e attività illecite), che possono interessare le

procedure informatiche e i dati personali trattati con strumenti elettronici.

L’analisi dei rischi svolta per macro-processi e riguardante gli asset da proteggere,

costituisce parte integrante e sostanziale del presente DPS (AL03.06).

03.04. Criteri per la valutazione dei rischi

Una volta individuati i singoli fattori di rischio, si deve procedere alla valutazione dei

rischi oggetto di analisi, attraverso una indicizzazione, che sia riferita alle possibili

perdite.

La valutazione deve essere condotta partendo dal massimo possibile rischio fino a

considerare il rischio probabile, che rappresenta quello da considerare effettivamente

e concretamente.

In particolare, si deve tener conto di due indici:

- la probabilità (P), che riguarda la frequenza riscontrata o riscontrabile dell’evento

(o minaccia) considerati;

- la gravità (D), da valutarsi in termini quantitativi.

Per cui per ogni minaccia si avrà un fattore di rischio R, che sarà la risultante del

prodotto della probabilità (P) e della gravità (D), secondo la formula

DOCUMENTO PROGRAMMATICO

SULLA SICUREZZA

SEZIONE 03

Rev. 2

del 21/03/2007

Analisi e valutazione dei rischi

Pagina 4 di 4

R=PxD

Probabilità (P)

1 - improbabile Danni dovuti a eventi 1 – lieve

molto rari

2

–

poco Danni dovuti ad eventi 2 – medio

probabile

rari,

occasionali

ed

inattesi

3 – probabile

Danni dovuti a eventi 3 – grave

normali

Danno (D)

Danni reversibili e sanabili

Danni sanabili in modo

quasi completo

Danni che comportano

interruzione di servizio –

non sanabile in modo

completo

4

–

molto Danni dovuti ad eventi 4 – molto Danni irreversibili e non

probabile

continui e frequenti

grave

sanabili

La valutazione del rischio è la risultante del prodotto dell’indice di probabilità e di

quello di danno.

La valutazione del rischio effettuata dall’amministratore di sistema costituisce parte

integrante e sostanziale del presente DPS (AL03.06).

Con cadenza annuale i responsabili del trattamento devono procedere alla

rinnovazione dell’attività di monitoraggio, utilizzando la check-list riportata in allegato

(AL03.01) e le relative risultanze devono essere allegate al presente DPS (AL 03.02).

L’amministratore di sistema, sempre annualmente, deve:

a) verificare il rispetto delle misure di sicurezza e delle procedure, utilizzando il

modello riportato in allegato (AL03.03) e riportare le risultanze nell’allegato al

presente DPS (AL03.04);

b) integrare l’elenco dei rischi riportati nell’allegato (AL03.05);

c) rinnovare l’analisi e la valutazione dei rischi, utilizzando la predetta lista di

controllo (AL03.05) e riportare l’esito del processo considerato nell’allegato al

presente DPS (AL03.06).

ALLEGATI

AL03.01 – Modello di check-list per lo stato di adozione delle misure di sicurezza

AL03.02 – Stato di adozione delle misure di sicurezza per unità di trattamento

AL03.03 – Modello di check-list per la verifica del rispetto delle misure di sicurezza e

delle procedure

AL03.04 – Verifica del rispetto delle misure di sicurezza e delle procedure

AL03.05 – Elenco dei rischi

AL03.06 – Analisi e valutazione dei rischi

DOCUMENTO PROGRAMMATICO

SULLA SICUREZZA

SEZIONE 04

Rev. 2

del 21/03/2007

Le misure di prevenzione e protezione degli strumenti

elettronici e dei dati personali

Pagina 1 di 7

LE MISURE DI PREVENZIONE E PROTEZIONE

DEGLI STRUMENTI ELETTRONICI E DEI DATI PERSONALI

04.01

SCOPO

04.02

LINEE GUIDA E INDIRIZZI IN TEMA DI GESTIONE DELLA

SICUREZZA

04.03

GLI OBBLIGHI DI SICUREZZA SECONDO IL CODICE DELLA

PRIVACY

04.04

MISURE ED AZIONI PER IL CORRETTO TRATTAMENTO DEL

RISCHIO

04.05

IL PROGRAMMA DELLE MISURE DI PREVENZIONE E

PROTEZIONE DEGLI STRUMENTI ELETTRONICI E DEI DATI

ALLEGATI

DI

DOCUMENTO PROGRAMMATICO

SULLA SICUREZZA

SEZIONE 04

Rev. 2

del 21/03/2007

Le misure di prevenzione e protezione degli strumenti

elettronici e dei dati personali

Pagina 2 di 7

04.01. Scopo

Scopo della presente sezione è fornire indirizzi per la protezione degli strumenti

elettronici e dei dati personali dalle minacce.

04.02. Linee guida e indirizzi in tema di gestione della sicurezza

Secondo la definizione ISO, la sicurezza è “l’insieme delle misure atte a garantire la

disponibilità, l’integrità e la riservatezza delle informazioni gestite” e dunque l’insieme

di tutte le misure atte a difendere il sistema informatico dalle possibili minacce

d’attacco.

Rendere sicuro un sistema informatico non significa esclusivamente attivare un

insieme di contromisure specifiche, di carattere tecnologico ed organizzativo, che

neutralizzino tutti gli attacchi ipotizzabili al sistema di servizi, ma significa, in

particolare, collocare ciascuna delle contromisure individuate in una politica organica

di sicurezza, che tenga conto dei vincoli (tecnici, logistici, organizzativi, amministrativi

e legislativi) imposti dalla struttura tecnica ed organizzativa, in cui il sistema di servizi

opera e che giustifichi ciascuna contromisura in un quadro complessivo.

A livello internazionale il tema sicurezza è affrontato in modo sistematico dal 1995

(norme BS7799).

Principale obiettivo di un sistema di sicurezza è la salvaguardia delle informazioni.

Lo standard BS7799 individua tre aspetti fondamentali relativi alla sicurezza delle

informazioni:

• Confidenzialità : solo gli utenti autorizzati possono accedere alle informazioni

necessarie;

• Integrità: protezione contro alterazioni o danneggiamenti; tutela dell’accuratezza

e completezza dei dati;

• Disponibilità:le informazioni sono rese disponibili quando occorre e nell’ambito

di un contesto pertinente.

L’approccio alla sicurezza deve avvenire in una logica di prevenzione (risk

management) piuttosto che in una logica di gestione delle emergenze o di semplice

controllo/vigilanza.

L’architettura per rispondere alle esigenze di sicurezza è costituita da 3 elementi

fondamentali:

• le politiche dell’organizzazione,

• gli strumenti organizzativi e tecnologici,

• gli atteggiamenti individuali.

DOCUMENTO PROGRAMMATICO

SULLA SICUREZZA

SEZIONE 04

Rev. 2

del 21/03/2007

Le misure di prevenzione e protezione degli strumenti

elettronici e dei dati personali

Pagina 3 di 7

Un sistema di gestione della sicurezza delle informazioni efficiente ed efficace

permette all’organizzazione di:

• mantenersi aggiornata su nuove minacce e vulnerabilità e prenderle in

considerazione in modo sistematico;

• trattare incidenti e perdite in ottica di prevenzione e di miglioramento continuo del

sistema;

• sapere quando politiche di sicurezza e procedure non sono implementate, in

tempo utile per prevenire danni;

• implementare politiche e procedure di primaria importanza.

Le BS7799 affrontano il problema sicurezza ad alto livello, indipendentemente dalla

tecnologia, concentrandosi principalmente sulla gestione della sicurezza.

Per la corretta applicazione delle norme BS7799 è necessario predisporre ed attuare

adeguati strumenti e controlli per la gestione e il controllo della sicurezza.

Tali norme forniscono un’utile base per l’effettiva gestione della sicurezza, grazie

anche alla presenza di indicazioni relative alla creazione di politiche di sicurezza, alla

formazione e sensibilizzazione di tutto il personale, nonché alle azioni da

intraprendere per garantire la continuità delle attività.

L’applicazione delle BS7799 consente di:

•

•

•

verificare l’adeguatezza dei processi per il trattamento delle informazioni;

dimostrare che sono rispettati i requisiti espressi in contratti, leggi o regolamenti;

valutare il rapporto costi/benefici dei propri investimenti.

04.03. Gli obblighi di sicurezza secondo il codice della privacy

L’art. 1 del codice della privacy riconosce a ciascun soggetto “il diritto alla protezione

dei dati personali”.

Questo diritto assume una duplice rilevanza:

a) sotto un profilo esterno, si sostanzia nel potere di controllo sul processo di

trattamento svolto da terzi riconosciuto a ciascun interessato, secondo quanto

previsto dall’art. 7 del codice della privacy;

b) per quanto concerne i titolari del trattamento, il diritto alla protezione dei dati

personali si sostanzia, principalmente, nell’obbligo di adottare le misure di

sicurezza a protezione dei dati dal rischio di minacce.

Per minaccia si intende un evento non desiderato da parte di chi lo subisce, sia

deliberato, sia accidentale, capace di arrecare un danno, che può essere

conseguenza specifica della perdita o distruzione dei dati, anche accidentale,

dell’accesso abusivo, di un trattamento illecito o non consentito.

DOCUMENTO PROGRAMMATICO

SULLA SICUREZZA

SEZIONE 04

Rev. 2

del 21/03/2007

Le misure di prevenzione e protezione degli strumenti

elettronici e dei dati personali

Pagina 4 di 7

Per misura minima di sicurezza il codice della privacy intende “il complesso delle

misure tecniche, informatiche, organizzative, logistiche o procedurali di sicurezza che

configurano il livello minimo di protezione richiesto in relazione ai rischi specifici

previsti dall’articolo 31 del codice privacy”.

Per misura idonea di sicurezza, invece, si deve intendere ogni azione preventiva di

contrasto che, “in relazione alle conoscenze acquisiste in base al progresso tecnico,

alla natura dei dati e alle specifiche caratteristiche del trattamento”, sia finalizzata a

“ridurre al minimo i rischi di distruzione o perdita, anche accidentale, dei dati stessi, di

accesso non autorizzato o di trattamento non consentito o non conforme alle finalità

della raccolta”.

Le misure idonee di sicurezza devono essere adottate a seguito di una valutazione

delle minacce possibili, che devono essere considerate dal titolare del trattamento,

che all’uopo si avvale di uno o più soggetti nominati responsabili del trattamento.

Le misure idonee di sicurezza devono essere adottate secondo la filosofia

dell’autodeterminazione, per cui occorre tendere costantemente alla riduzione al

minimo dei rischi, che possono interessare i dati personali oggetto di trattamento in

seno all’ente e il sistema informativo automatizzati nel suo complesso.

Il legislatore, infatti, definisce l’obbligo di adozione di misure di sicurezza idonee in

termini funzionali, obbligando, come detto, ad una valutazione tesa ad eliminare (ove

possibile) ovvero a ridurre i rischi, senza provvedere a specificare quali debbano

essere tali misure, che sono affidate alla valutazione discrezionale del titolare, a

seguito di un processo organico e dinamico di analisi del rischio, descritto nel

presente documento alla sezione 03.

Al fianco delle misure idonee di sicurezza, al fine di favorire un livello omogeneo di

sicurezza per ogni soggetto che tratti i dati personali, il legislatore ha previsto (ai

sensi dell’articolo 33 del codice della privacy) un obbligo di adozione di misure

minime, che sono individuate dagli articoli 34 e 35 del codice della privacy e

specificate dall’allegato B del medesimo codice (AL01.02).

Le misure minime sono ripartite e specificate a seconda della diversa tipologia di

strumenti utilizzati, siano essi elettronici ovvero non elettronici.

Per strumenti elettronici, secondo la definizione del codice della privacy, si

intendono “gli elaboratori, i programmi per elaboratore e qualunque dispositivo

elettronico o comunque automatizzato con cui si effettua il trattamento”.

L’omessa adozione delle misure minime di sicurezza costituisce condotta

penalmente rilevante ai sensi dell’articolo 169, comma 1 del codice della privacy, il

quale dispone che: “Chiunque, essendovi tenuto, omette di adottare le misure

DOCUMENTO PROGRAMMATICO

SULLA SICUREZZA

SEZIONE 04

Rev. 2

del 21/03/2007

Le misure di prevenzione e protezione degli strumenti

elettronici e dei dati personali

Pagina 5 di 7

minime previste dall’articolo 33 è punito con l’arresto sino a due anni o con

l’ammenda da diecimila euro a cinquantamila euro”.

Si tratta di un reato omissivo proprio, per il quale non rileva il dolo o la colpa.

Tuttavia, l’articolo 169, comma 2 del codice della privacy prevede l’istituto del

cosiddetto ravvedimento operoso, che consiste nella possibilità concessa all’autore

del reato, all’atto dell’accertamento o, nei casi più complessi, anche con successivo

atto del Garante, di:

1) adempiere entro un termine alle prescrizioni impartite, al fine della

regolarizzazione del proprio sistema e delle misure di sicurezza non adottate in

precedenza (il periodo di tempo concesso per l’adeguamento è prorogabile in

caso di particolare complessità o per l’oggettiva difficoltà dell’adempimento e

comunque non superiore a sei mesi);

2) provvedere, nei sessanta giorni successivi allo scadere del termine, ove risultasse

il corretto adempimento rispetto alle prescrizioni ricevute dall’autorità Garante, a

pagare una somma pari al quarto del massimo dell’ammenda stabilita per la

contravvenzione, ossia una somma di 12.500 euro;

3) ottenere l’estinzione del reato, a seguito del positivo riscontro dell’avvenuto

adempimento degli obblighi di adeguamento alle prescrizioni e del pagamento

dell’ammenda in misura ridotta.

04.04. Misure ed azioni per il corretto trattamento del rischio

Le misure minime di sicurezza, riportate in allegato (AL04.01), sono adottate

dall’amministratore di sistema e dai responsabili del trattamento, ciascuno per quanto

di propria competenza e con riferimento al settore e alla struttura di pertinenza.

Come detto, gli obblighi di protezione concernono anche l’adozione di misure idonee

di sicurezza, per cui in questo paragrafo si intendono delineare gli indirizzi per una

corretta gestione dei rischi oggetto di analisi e valutazione, secondo quanto descritto

nella sezione 03.

Le azioni necessarie per l’adozione di idonee misure di sicurezza riguardano:

a) la prevenzione: attività che permette di impedire gli accadimenti negativi, agendo

direttamente sulla diminuzione della probabilità di manifestazione delle minacce;

b) la protezione: attività che permette di diminuire la gravità degli effetti causati

eventualmente dall’accadimento dell’evento di pericolo.

Dopo aver analizzato e valutato i fattori di rischio, relativi ai rischi di distruzione o

perdita dei dati, di accesso abusivo e di trattamento illecito o non consentito, con

specifico riferimento alle garanzie di riservatezza, integrità e disponibilità dei dati

devono essere individuate le misure di prevenzione e protezione.

DOCUMENTO PROGRAMMATICO

SULLA SICUREZZA

SEZIONE 04

Rev. 2

del 21/03/2007

Le misure di prevenzione e protezione degli strumenti

elettronici e dei dati personali

Pagina 6 di 7

L’insieme delle misure preventive e protettive costituisce un programma di

fondamentale importanza nell’ambito della politica per la Sicurezza, poiché fornisce

una guida operativa, che permette di gestire la Sicurezza con organicità e

sistematicità e in modo dinamico.

Il processo di gestione dei rischi, affidato all’amministratore di sistema e ai propri

collaboratori, comporta la necessità di dover procedere nel valutare la possibilità di:

− eliminare il rischio: consiste nel verificare se si possa fronteggiare in modo

assoluto una minaccia annullandola completamente. Tra le ipotesi, possono

figurare il rischio di accesso abusivo degli incaricati del trattamento interni, dovuto

alla mancanza di un sistema di autenticazione per accedere al sistema operativo;

− ridurre il rischio: ove non sia possibile eliminare in via assoluta la minaccia

considerata, occorre verificare le possibilità di contenere il rischio in termini di

probabilità di accadimento e di danno derivante. Si pensi, con riferimento al

rischio di accesso abusivo, all’obbligo di fornire istruzioni per la scelta di una

parola chiave robusta (ossia non facilmente associabile all’identità dell’incaricato)

e con una lunghezza non inferiore aglio otto caratteri;

− assumere il rischio in proprio, previa valutazione dei costi benefici, i

responsabili della valutazione e trattamento dei rischi possono decidere

l’assunzione da parte dell’ente di una certa quota di rischio, segnalando

annualmente al Direttore dell’ente tale circostanza mediante la redazione di un

report;

− trasferire il rischio a terzi contrattualmente (si tratta della forma di

trasferimento non assicurativo): si pensi alla stipulazione di un contratto con

soggetto esterno per il servizio di back-up, che garantisca la ridondanza e la

facoltà del ripristino dell’uso e della disponibilità dei dati personali in caso di

danneggiamento o di blocco del sistema;

− stipulare un contratto di assicurazione per il trasferimento del rischio ad un

soggetto terzo dietro pagamento di un premio assicurativo. Quest’ultima

soluzione deve essere valutata ove non sia possibile procedere nel trattamento

del rischio secondo quanto delineato ai punti precedenti; tale scelta in apparenza

può sembrare più agevole, ma, in realtà, in un sistema di gestione del rischio

comporta un costo fisso a fronte di un evento che non è detto che si verifichi.

04.05. Il programma delle misure di prevenzione e di protezione degli strumenti

elettronici e dei dati

Il programma delle misure di sicurezza da adottare per la rete di comunicazione

elettronica dell’ente e per la protezione dei server centrali, secondo gli indirizzi

contenuti nel presente DPS, è redatto dell’amministratore di sistema, che deve

essere coadiuvato dai responsabili del trattamento e dai propri collaboratori, addetti

alla manutenzione e gestione degli strumenti elettronici.

DOCUMENTO PROGRAMMATICO

SULLA SICUREZZA

SEZIONE 04

Rev. 2

del 21/03/2007

Le misure di prevenzione e protezione degli strumenti

elettronici e dei dati personali

Pagina 7 di 7

Il programma così redatto costituisce parte integrante e sostanziale del presente

DPS (AL04.02) e deve essere verificato ed aggiornato, con determinazione Del

Direttore, nell’ottica di un miglioramento continuo della Sicurezza almeno con

cadenza annuale e comunque ogni qualvolta si verifichi la necessità, a seguito di

malfunzionamenti o di interventi di natura tecnologica o organizzativa nel sistema

informatico dell’ente, oppure per iniziativa dei responsabili, che riscontrino necessità

di intervento o non conformità, tecniche e/o normative.

Obiettivo delle misure programmate è quello di ridurre il valore dell’indice di rischio

relativo ad ogni singola minaccia oggetto di valutazione, attraverso l’adozione, da

parte dei singoli responsabili, delle misure idonee di protezione; le risultanze di tali

misure per la protezione dei dati personali (manuali, procedure, registri, etc) sono

contenute nell’allegato AL04.03.

Sono previste anche modalità per la verifica dell’adozione delle misure programmate

e per il monitoraggio della idoneità delle stesse.

È importante anche definire a quali soggetti è affidata la responsabilità dell’adozione

e verifica delle misure di protezione, secondo quanto delineato nella sezione 02 del

presente DPS, dell’applicazione di tali contromisure e dell’eventuale controllo

dell’efficacia delle stesse.

In particolare, i responsabili del trattamento possono individuare uno o più incaricati

del controllo del rispetto delle misure minime, impartendo specifiche istruzioni, ad

integrazione di quelle riportate in allegato alla sezione 02 del DPS (AL02.04).

Coloro che vengono incaricati di verificare l’efficacia delle misure di protezione e

prevenzione adottate devono avere la possibilità di controllare che i soggetti

incaricati si attengano alle regole che gli sono state impartite e che le modalità di

utilizzo degli strumenti siano coerenti con quanto stabilito dal presente DPS e

oggetto di programmazione (AL04.02).

In caso di difformità con quanto previsto, gli incaricati dei controlli devono riferire al

responsabile del trattamento in forma scritta i termini della non conformità e le

condizioni in cui si è fatta la verifica.

Sarà cura del responsabile adottare le dovute contromisure, per risolvere le non

conformità riscontrate.

ALLEGATI

AL04.01 – Elenco delle misure minime di sicurezza adottate

AL04.02 – Piano delle misure idonee di sicurezza

AL04.03 – Procedure e registri per la protezione dei dati personali

DOCUMENTO PROGRAMMATICO

SULLA SICUREZZA

SEZIONE 05

Rev. 2

del 21/03/2007

Linee guida per il ripristino dei dati

Pagina 1 di 2

LINEE GUIDA PER IL RIPRISTINO DEI DATI

05.01

SCOPO

05.02

IL PIANO DI RISPRISTINO

ALLEGATI

DOCUMENTO PROGRAMMATICO

SULLA SICUREZZA

SEZIONE 05

Rev. 2

del 21/03/2007

Linee guida per il ripristino dei dati

Pagina 2 di 2

05.01. Scopo

Scopo della presente sezione è fornire gli indirizzi all’amministratore di sistema per

garantire la continuità operativa nel trattamento dei dati personali, adottando un

piano di ripristino.

05.02. Il piano di ripristino

Il punto 23 dell’allegato B del codice della privacy prevede l’obbligo dell’adozione di

misure idonee per garantire il ripristino dei dati in caso di danneggiamento degli

stessi o degli strumenti elettronici, in tempi certi compatibili con i diritti degli

interessati e non superiori a sette giorni.

Il piano di ripristino deve essere redatto dall’amministratore di sistema, secondo gli

indirizzi di seguito riportati, e costituisce parte integrante e sostanziale del presente

DPS (AL05.01).

Nel piano di ripristino devono essere riportati:

1) gli eventi che possono causare la distruzione o il danneggiamento dei dati o degli

strumenti elettronici;

2) la definizione dei ruoli e delle responsabilità;

3) la descrizione delle azioni da intraprendere in caso di emergenza al fine del

ripristino dei dati e del sistema.

Il piano di ripristino deve essere aggiornato con cadenza almeno annuale.

ALLEGATI

AL05.01 – Piano di ripristino del sistema informatico dell’ERSU di Camerino

DOCUMENTO PROGRAMMATICO

SULLA SICUREZZA

SEZIONE 06

Rev. 2

del 21/03/2007

Formazione degli incaricati

Pagina 1 di 2

FORMAZIONE DEGLI INCARICATI

06.01

SCOPO

06.02

PROGRAMMAZIONE DELLA FORMAZIONE DEGLI INCARICATI

ALLEGATI

DOCUMENTO PROGRAMMATICO

SULLA SICUREZZA

SEZIONE 06

Rev. 2

del 21/03/2007

Formazione degli incaricati

Pagina 2 di 2

06.01. Scopo

Scopo della presente sezione è descrivere gli indirizzi per la programmazione di

interventi formativi degli incaricati.

06.02. Programmazione della formazione degli incaricati

Il punto 19.6. dell’allegato B del codice della privacy prevede l’obbligo di

programmare interventi formativi degli incaricati del trattamento, al fine di renderli

edotti:

a) dei rischi che incombono sui dati;

b) delle misure disponibili per prevenire eventi dannosi;

c) dei profili della disciplina sulla protezione dei dati personali più rilevanti in

rapporto alle relative attività;

d) delle responsabilità che ne derivano e delle modalità per aggiornarsi sulle misure

minime adottate dal titolare.

L’ERSU di Camerino ritiene che la formazione dei responsabili e degli incaricati sia

un elemento fondamentale ed indefettibile per sostenere una cultura del rispetto della

riservatezza e per garantire la corretta adozione degli adempimenti previsti dal

codice della privacy.

I corsi di formazione, tenuti da docenti esperti, dovranno delineare i principi generali

del codice della privacy, le regole fondamentali di comportamento e avere un taglio

pratico ed operativo.

Il programma di formazione degli incaricati deve essere allegato alla presente

sezione (AL06.01), unitamente all’indicazione dei materiali informativi e operativi

messi a disposizione dal docente incaricato, favorendone la massima diffusione,

anche con strumenti elettronici.

ALLEGATI

AL06.01 – Piano di formazione e materiali segnalati e distribuiti ai partecipanti

DOCUMENTO PROGRAMMATICO

SULLA SICUREZZA

SEZIONE 07

Rev. 2

del 21/03/2007

Criteri per la sicurezza dei dati in caso di affidamento

dei trattamenti all’esterno

Pagina 1 di 3

CRITERI PER LA SICUREZZA DEI DATI IN CASO DI

AFFIDAMENTO DEI TRATTAMENTI ALL’ESTERNO

07.01

SCOPO

07.02

CRITERI PER LA SICUREZZA DEI DATI IN CASO DI AFFIDAMENTO

DEI TRATTAMENTI ALL’ESTERNO

DOCUMENTO PROGRAMMATICO

SULLA SICUREZZA

SEZIONE 07

Rev. 2

del 21/03/2007

Criteri per la sicurezza dei dati in caso di affidamento

dei trattamenti all’esterno

Pagina 2 di 3

07.01. Scopo

Scopo della presente sezione è delineare gli indirizzi e le azioni da adottare per

l’affidamento all’esterno dei trattamenti di dati personali.

07.02. Criteri per la sicurezza dei dati in caso di affidamento dei trattamenti

all’esterno

Nel caso di affidamento di attività di trattamento di dati, di cui è titolare l’ERSU di

Camerino, a soggetti esterni si pongono due problemi:

a) il primo riguarda la legittimazione al trasferimento dei dati personali oggetto di

trattamento: il far conoscere dati personali a soggetti terzi, diversi

dall’interessato, dal responsabile e dall’incaricato del trattamento, in qualunque

forma, costituisce operazione di comunicazione, che, ove effettuata da parte di

un soggetto pubblico nei confronti di soggetti privati e avente ad oggetto dati

comuni, è ammessa solamente se prevista da legge o da regolamento (ai sensi

dell’articolo 19, comma 3 del codice privacy) . Per i dati sensibili, per comunicare

i dati a terzi occorre una specifica autorizzazione di legge o di regolamento, che

determini i tipi di dati e la specifica operazione ivi considerata;

b) in secondo luogo, la definizione di criteri, per favorire l’adozione delle misure di

sicurezza, secondo quanto previsto dall’allegato B (punto 19.7).

Ove la comunicazione dei dati personali sia finalizzata a consentire l’adempimento di

funzioni o di compiti assegnati ad un soggetto terzo (con un atto formale) per scopi

istituzionali dell’ente titolare, si ritiene opportuno dover procedere alla nomina del

soggetto esterno in qualità di responsabile.

La conseguenza di una tale determinazione, è che la conoscenza dei dati personali,

da parte di questo soggetto, non concreterebbe una operazione di comunicazione

dei dati e che il soggetto privato si trova ad operare con le regole di legittimazione

proprie del soggetto pubblico titolare del trattamento.

La nomina dei responsabili esterni deve essere effettuata dalla struttura e dal

responsabile, che stipula il contratto o comunque l’atto di affidamento di una certa

attività o servizio, per il quale è necessario un trattamento di dati detenuti dall’ente

titolare.

I Responsabili degli Uffici e delle Aree di Posizione Organizzative indicati

nell’allegato “Organigramma dell’ERSU di Camerino” (AL02.02), che possono essere

autorizzati a procedere alla nomina dei responsabili esterni di trattamento, secondo

le disposizioni dell’art. 29 del codice della privacy e quanto stabilito in AL02.04,

devono verificare che il soggetto affidatario si attenga ai seguenti criteri generali, al

DOCUMENTO PROGRAMMATICO

SULLA SICUREZZA

SEZIONE 07

Rev. 2

del 21/03/2007

Criteri per la sicurezza dei dati in caso di affidamento

dei trattamenti all’esterno

Pagina 3 di 3

fine di garantire l’adozione delle misure di sicurezza, ai sensi del punto 19.7

dell’allegato B del codice privacy:

a) impartire ai propri collaboratori e preposti allo svolgimento delle operazioni di

trattamento istruzioni scritte;

b) adottare procedure per la gestione delle credenziali di autenticazione;

c) gestire correttamente i profili di autorizzazione, attraverso la definizione dei poteri

di visualizzazione, elaborazione, modifica dei dati;

d) verificare il rispetto delle istruzioni impartite agli incaricati e favorire eventuali

visite ispettive o audit da parte del personale incaricato dei controlli per conto

dell’ERSU di Camerino;

e) verificare i criteri adottati per l’analisi dei rischi, secondo la classificazione

adottata dall’ente;

f) dare conoscenza delle risultanze della valutazione dei rischi (secondo l’uso di

indici riferiti a probabilità e danno);

g) fornire, se richiesto, l’elenco delle misure di sicurezza adottate;

h) adottare procedure di monitoraggio e di aggiornamento del sistema di sicurezza.