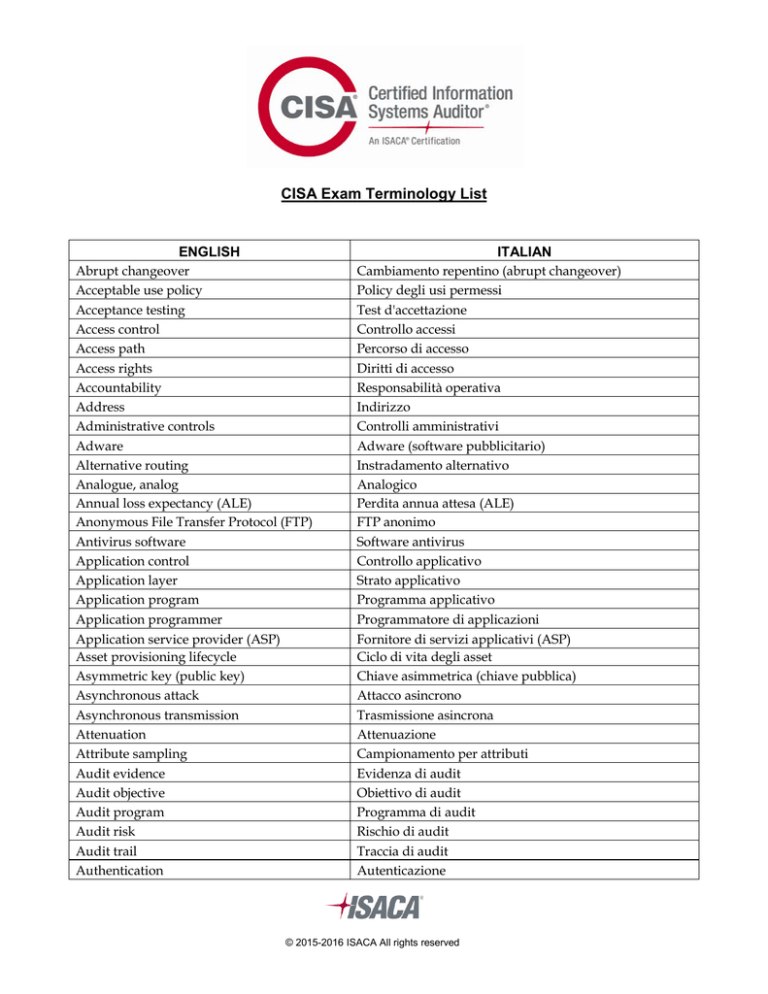

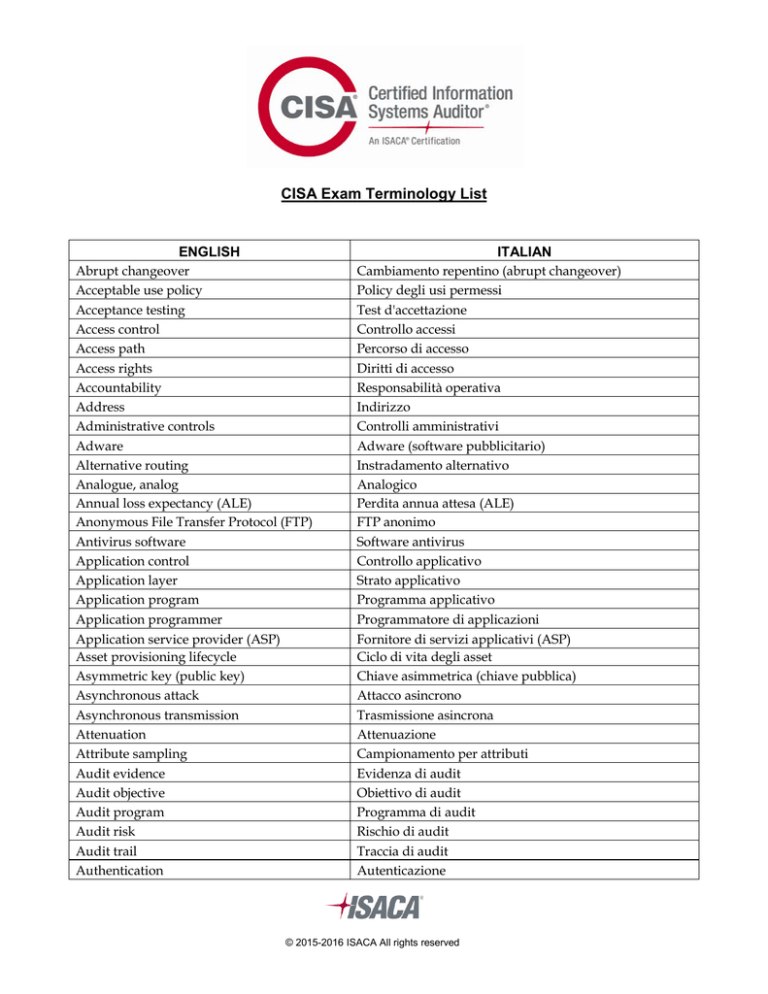

CISA Exam Terminology List

ENGLISH

Abrupt changeover

Acceptable use policy

Acceptance testing

Access control

Access path

Access rights

Accountability

Address

Administrative controls

Adware

Alternative routing

Analogue, analog

Annual loss expectancy (ALE)

Anonymous File Transfer Protocol (FTP)

Antivirus software

Application control

Application layer

Application program

Application programmer

ITALIAN

Cambiamento repentino (abrupt changeover)

Policy degli usi permessi

Test d'accettazione

Controllo accessi

Percorso di accesso

Diritti di accesso

Responsabilità operativa

Indirizzo

Controlli amministrativi

Adware (software pubblicitario)

Instradamento alternativo

Analogico

Perdita annua attesa (ALE)

FTP anonimo

Software antivirus

Controllo applicativo

Strato applicativo

Programma applicativo

Programmatore di applicazioni

Application service provider (ASP)

Asset provisioning lifecycle

Asymmetric key (public key)

Asynchronous attack

Asynchronous transmission

Attenuation

Attribute sampling

Audit evidence

Audit objective

Audit program

Audit risk

Audit trail

Authentication

Fornitore di servizi applicativi (ASP)

Ciclo di vita degli asset

Chiave asimmetrica (chiave pubblica)

Attacco asincrono

Trasmissione asincrona

Attenuazione

Campionamento per attributi

Evidenza di audit

Obiettivo di audit

Programma di audit

Rischio di audit

Traccia di audit

Autenticazione

© 2015-2016 ISACA All rights reserved

CISA Terminology List

(continued)

ENGLISH

ITALIAN

Authorization

Backbone

Back door

Backup

Badge

Autorizzazione

Dorsale di rete

Back door

Backup

Tessera di riconoscimento

Balanced scorecard

Bandwidth

Barcode

Baseline

Bastion host

Batch control

Batch job

Batch processing

Benchmark

Binary code

Biometric locks

Biometrics

Black box testing

Blade server

Bonded courier

Bridge

Breakeven-point analysis

Broadband

Brownout

Browser

Browser caches

Brute force attack

Buffer

Buffer capacity

Buffer overflow

Business case

Business continuity plan (BCP)

Business impact analysis (BIA)

Business intelligence

Scheda di valutazione a punteggio bilanciato (balanced

scorecard)

Larghezza di banda

Codice a barre

Base

Bastion Host

Controllo batch / controllo per lotti

Batch job

Elaborazione batch

Valutazione comparativa (benchmark)

Codice binario

Blocchi biometrici

Biometrica

Test a scatola nera (black box)

Scheda server (blade server)

Corriere doganale

Bridge

Analisi del punto di pareggio

Banda larga

Abbassamento di tensione

Browser

Memoria di lavoro (cache) del browser

Attacco di forza bruta

Memoria di transito (buffer)

Capienza di buffer

Sovraccarico del buffer

Casistica di applicazione al Business (Business Case)

Piano di continuità del business

Analisi d’impatto sul business (BIA)

Intelligenza aziendale (Business Intelligence)

Business process reengineering (BPR)

Business resumption plan

Business risk

Reingegnerizzazione di processi di business (BPR)

Piano di ripresa del business

Rischio di business

© 2015-2016 ISACA All rights reserved

CISA Terminology List

(continued)

ENGLISH

ITALIAN

Business unit

Bypass label processing (BLP)

Call tree

Capability maturity model (CMM)

Capacity stress testing

Card key

Card swipes

Central communication processor

Central processing unit (CPU)

Centralized data processing

Certification authority (CA)

Unità di business

Omissione del controllo di etichetta

Albero delle chiamate (Call Tree)

CMM (Capability maturity model)

Test di carico

Tessera magnetica

Strisciate di tessera magnetica

Processore centrale di comunicazioni

Unità centrale di elaborazione (CPU)

Elaborazione dati centralizzata

Ente Certificatore (certification authority)

Certification revocation list (CRL)

Chain of custody

Challenge/response token

Change control log

Check digit

Checklist

Checkpoint restart procedures

Checksum technique

Chief information officer (CIO)

Ciphertext

Circuit-switched network

Circular routing

Client-server

Closed circuit television (CCTV)

Cloud

Cloud computing

Cluster controller

Clustered architecture

Coaxial cable

Cold site

Common gateway interface (CGI)

Communications controller

Compensating control

Compiler

Completeness check

Compliance tests

Comprehensive audit

Elenco dei certificati revocati (CRL)

Catena di custodia

Chiave di autenticazione a domanda-risposta

Log di controllo delle modifiche

Cifra di controllo

Elenco di verifica (checklist)

Ripartenza da punto di controllo (checkpoint restart)

Metodo checksum (metodo a somma di controllo)

CIO

Testo cifrato

Rete a commutazione di circuito

Instradamento circolare

Client-server

Televisione a circuito chiuso

Cloud

Cloud computing

Concentratore di terminali

Architettura a grappolo (cluster)

Cavo coassiale

Centro di calcolo d’emergenza “freddo”

Common gateway interface (CGI)

Unità di controllo di comunicazioni

Controllo compensativo

Compilatore

Controllo di completezza

Test di conformità

Audit esteso

© 2015-2016 ISACA All rights reserved

CISA Terminology List

(continued)

ENGLISH

Computer emergency response team (CERT)

Computer forensics

Computer fraud

Computer sequence checking

Computer virus

ITALIAN

Gruppo di pronto intervento per emergenze informatiche

Informatica forense

Frode informatica

Controllo automatico di sequenza

Virus

Computer-aided software engineering

(CASE)

Progettazione software automatizzata (CASE)

Computer-assisted audit technique (CAAT)

Concentrator

Concurrency control

Concurrent access control

Confidentiality

Configuration

Console log

Contingency plan

Continuous auditing approach

Control

Control risk

Control self-assessment

Cookies

Core dumps

Corporate governance

Corrective action

Corrective control

Cost-effective controls

Critical path method (CPM)

Cross-site scripting (XSS)

Customer relationship management (CRM)

Cyclic redundancy checks

Data at rest

Data center

Data classification

Data custodian

Data dictionary

Data diddling

Data Encryption Standard (DES)

Data flow

Data in transit

Strumento automatizzato di audit (CAAT)

Concentratore

Controllo di concomitanza

Controllo della simultaneità degli accessi

Confidenzialità / Riservatezza

Configurazione

Log di console

Piano d'emergenza

Approccio di Audit continuo

Controllo

Rischio di controllo

Autovalutazione dei controllo

Cookies

Stampa dei contenuti di memoria centrale

Governo di Corporate (Corporate governance)

Azione correttiva

Controllo correttivo

Controlli economicamente convenienti

Metodo di percorso critico (CPM)

Cross-site scripting

Sistema di gestione della clientela (CRM)

Controllo ciclico di ridondanza (CRC)

Dati quiescenti

Centro di calcolo

Classificazione dei dati

Custode dei dati

Dizionario dati

Falsificazione di dati

Standard crittografico (DES)

Flusso dati

Dati in transito

© 2015-2016 ISACA All rights reserved

CISA Terminology List

(continued)

ENGLISH

ITALIAN

Data leakage

Data mart

Data mirroring

Data owner

Data repository

Data sanitization

Data structure

Database

Database administrator (DBA)

Fuga di informazioni

Data mart

Dischi speculari

Proprietario dei dati

Repository di dati

Neutralizzazione dei contenuti sensibili dei dati (data

sanitization)

Struttura dati

Base dati

Amministratore della base dati

Database management systems (DBMS)

Database replication

Database specifications

Data-oriented systems development

Deadman door

Decentralization

Decision support systems (DSS)

Decryption

Decryption key

Degauss

Demilitarized zone (DMZ)

Demodulation

Denial of service attack

Denormalization

Detection risk

Detective control

Dial-up

Digital certificate

Digital signature

Disaster recovery plan

Discovery sampling

Diskless workstations

Sistemi di gestione della base dati (DBMS)

Base dati speculare

Specifiche della base dati

Sviluppo di sistemi orientato ai dati

Bussola di sicurezza

Decentramento

Sistema di supporto decisionale (DSS)

Decifrazione

Chiave di decifrazione

Demagnetizzare

Zona demilitarizzata

Demodulazione

Attacco di rifiuto del servizio

Denormalizzazione

Rischio di rilevazione

Controllo di scoperta (detective control)

Linea commutata

Certificato digitale

Firma digitale

Piano di ripristino dopo evento catastrofico

Campionamento di scoperta

Terminale senza disco fisso

Distributed data processing network

Domain name server

Download

Downtime report

Dry-pipe fire extinguisher system

Rete ad elaborazione dati distribuita

Domain name server

Scaricare

Tabulato (report) tempi di fermo

Antincendio a pioggia a tubature asciutte

© 2015-2016 ISACA All rights reserved

CISA Terminology List

(continued)

ENGLISH

Dry-pipe sprinkler system

Due diligence

Duplex routing

ITALIAN

Antincendio a pioggia a tubature asciutte

Due diligence

Instradamento duplex

Dynamic Host Configuration Protocol

(DHCP)

Earned value analysis

Eavesdropping

Echo checks

E-commerce

Edit controls

Editing

Electronic cash

Electronic funds transfer (EFT)

E-mail

Embedded audit modules

Encapsulation

Encapsulation (objects)

Encryption

Encryption key

Enterprise resource planning (ERP)

Enterprise risk management

Environmental control

Equal-error rate (EER)

Escrow agent

Escrow agreement

Ethernet

Exception reports

Executable code

Expected error occurrence

Exposure

Extensible Markup Language (XML)

Failover service

Fallback procedures

False authorization

False enrollment

False-acceptance rate (FAR)

False-identification rate (FIR)

False-rejection rate (FRR)

False negative

Protocollo DHCP

Analisi del valore prodotto (EVA)

Ascolto clandestino

Controlli eco

Commercio elettronico (e-commerce)

Controlli di editing / controlli di editazione

Editazione (editing)

Moneta elettronica

Trasferimento elettronico di fondi

Posta elettronica (E-mail)

Moduli di audit integrati nell’applicativo

Incapsulazione

Incapsulazione (oggetti)

Cifratura

Chiave crittografica

ERP

Gestione del rischio d’impresa

Controllo ambientale

Tasso di uguale errore (EER)

Garante

Accordi di garanzia

Ethernet

Tabulati (report) di anomalie

Codice eseguibile

Tasso d’errore previsto

Vulnerabilità

Linguaggio XML

Servizio sostitutivo d’emergenza

Procedure di ritorno (fallback)

Autorizzazione indebita

Errata registrazione

Tasso di errata accettazione (FAR)

Tasso di errata identificazione (FIR)

Tasso di errato rigetto (FRR)

Falso negativo

© 2015-2016 ISACA All rights reserved

CISA Terminology List

(continued)

ENGLISH

ITALIAN

False positive

Fault-tolerant

Feasibility study

Fiber optic cable

Fiber optics

File

File allocation table (FAT)

File layout

File server

File Transfer Protocol (FTP)

Filter

Financial audit

Firewall

Firmware

Follow-up audit

Force majeure agreement

Forensic

Format checking

Frame relay assembler/disassembler (FRAD)

device

Frame-relay

Fraud risk

Full duplex

Function point analysis

GANTT chart

Gap analysis

Gateway

Generalized audit software

Go-live

Governance

Hacker

Hacking

Half duplex

Handover

Handprint scanner

Hardening (the operating system)

Hardware

Hash totals

Help desk

Falso positivo

Sistema non interrompibile

Studio di fattibilità

Cavo a fibre ottiche

Fibre ottiche

File, archivio (elettronico)

Tabella di allocazione dei file / tabella FAT

Tracciato di file

File server

Protocollo FTP

Filtro

Audit finanziario

Firewall [m]

Firmware

Audit di follow-up

Clausola di forza maggiore

Forense (adjective)

Controllo formato

Unità di assemblaggio/disassemblaggio frame relay

(FRAD)

Frame-relay

Rischio di frode

Full duplex

Analisi per punti funzione

Diagramma GANTT

Analisi di scostamento (gap analysis)

Gateway [m]

Software di audit generalizzato

Primo utilizzo / Avvio

Governo / governance

Hacker

Pirateria informatica (hacking)

Half Duplex

Trasferimento

Scanner palmare

Rafforzamento (del sistema)

Hardware

Totali di controllo

Centralino d'assistenza / help desk

© 2015-2016 ISACA All rights reserved

CISA Terminology List

(continued)

ENGLISH

ITALIAN

Heuristic filter

Hexadecimal

Hierarchical database

Honeypot

Host

Hot site

Hotline

Hypertext Markup Language (HTML)

Image processing

Incident

Incremental testing

Independence

Indexed sequential access method (ISAM)

Indexed sequential file

Inference engine

Information processing facility (IPF)

Information security

Information security manager

Information technology (IT)

Inherent risk

Inheritance (objects)

Initial program load (IPL)

Input controls

Instant messaging

Integrated service digital network (ISDN)

Integrated test facility (ITF)

Integrity

Interface

Interface testing

Internal control

Internal storage

Internet

Internet packet (IP) spoofing

Internet protocol

Internet service provider (ISP)

Interval sampling

Intranet

Intrusion detection system (IDS)

Intrusion prevention system (IPS)

filtro euristico

Esadecimale

Base dati gerarchica

Sistemi diversivi (honeypot)

Host

Centro di calcolo d’emergenza “caldo”

Linea calda (hotline)

HTML

Elaborazione di immagini

Incidente

Test incrementale

Autonomia

Accesso ISAM

File sequenziale indicizzato

Motore inferenziale

Centro elaborazione dati (CED)

Sicurezza delle informazioni

Responsabile della sicurezza delle informazioni

Tecnologie Informatiche (IT)

Rischio intrinseco / rischio inerente

Eredità

Caricamento iniziale (IPL)

Controlli di input

Messaggistica istantanea

Rete digitale servizi integrati (ISDN)

Testing integrato (ITF)

Integrità

Interfaccia

Test d’interfaccia

Controllo interno

Memoria interna

Internet

Falsificazione di pacchetti IP (spoofing)

Protocollo Internet

Servizio Internet (ISP)

Campionamento per intervalli

Intranet

Sistema anti-intrusione (IDS)

Sistema di prevenzione delle intrusioni (IPS)

© 2015-2016 ISACA All rights reserved

CISA Terminology List

(continued)

ENGLISH

ITALIAN

Irregularities

IS auditor

Issues management

IT balanced scorecard

IT governance

IT infrastructure

IT synergy

IT value analysis

Judgmental sample

Key controls

Key performance indicator (KPI)

Key stakeholders

Key success factor (KSF)

Knowledge management

Leased lines

Lessons-learned exercise

Librarian

Limit check

Link editor (linkage editor)

Literals

Load balancing

Local area network (LAN)

Log

Logic bombs

Logical access

Logical access controls

Logical access right

Logoff

Logon

Magnetic card reader

Malicious code

Malware

Man-in-the-middle attack

Mapping

Masking

Master file

Materiality

Maturity models

Maximum tolerable outages (MTOs)

Irregolarità

Auditor IS / revisore dei Sistemi Informativi

Gestione delle questioni aperte (issues)

Scheda bilanciata per l'IT

Governo IT / Governance IT

Infrastruttura IT

Sinergia IT

Analisi di valore dell’IT

Campione arbitrario

Controlli chiave

Indicatore chiave di performance (KPI)

Detentori d’interessi con ruolo chiave (key stakeholders)

Fattore chiave di successo

Gestione della conoscenza

Linee affitttate / Linee dedicate

Esercizio sulle lezioni apprese

Gestore di librerie

Controllo di valori limite

Linkage editor

Costanti

Bilanciamento del carico

Rete locale (LAN)

Log [m]

Bomba logica

Accesso logico

Controlli di accesso logico

Diritto d'accesso logico

Chiusura di sessione (logoff)

Apertura di sessione (logon)

Lettore di schede magnetiche

Codice malevolo

Software doloso (malware)

Attacco “Man in the Middle”

Mappatura

Estrazione selettiva / mascheratura

File mastro

Materialità

Modelli di maturità

Durate massime ammissibili di blocco (MTOs)

© 2015-2016 ISACA All rights reserved

CISA Terminology List

(continued)

ENGLISH

Mean time between failure (MTBF)

Media access control (MAC)

Media oxidation

Memory dump

Message digest

Message switching

Metadata

Meta-tags

Metering software

Middleware

Mission-critical application

Modem (modulator-demodulator)

Modulation

Monetary unit sampling

Multiplexing

Multiplexor

Multiprocessing

Network address translation (NAT)

Network administrator

Network congestion

Network diversity

Network hubs

Network protocol

Network topology

Node

Noise

Noncompliance

Nondisclosure agreements

Nonrepudiation

Normalization

Numeric check

Object code

Objectivity

Object-oriented

Offsite storage

On-demand computing

Online data processing

Open source

ITALIAN

Tempo medio di guasto

Controllo MAC (media access control)

Ossidazione dei supporti

Stampa del contenuto di memoria

Digest del messaggio

Commutazione di messaggi

Metadati

Meta-tag

Software di misurazione

Software d’Interfaccia per applicativi

Applicativi critici

Modem

Modulazione

Campionamento per unità monetarie

Multiplexing

Multiplexor

Elaborazione multipla

Conversione indirizzi di rete NAT (Network address

translation)

Amministratore di rete

Intasamento di rete

Rete diversificata

Hub di rete

Protocollo di rete

Topologia di rete

Nodo

Rumore

Nonconformità

Accordi di non divulgazione

Non-ripudio

Normalizzazione

Verifica numerica

Codice oggetto

Oggettività

Ad oggetti (Adjective)

Conservazione supporti dati in sede distaccata

Elaborazione a richiesta

Elaborazione dati in linea

Open source

© 2015-2016 ISACA All rights reserved

CISA Terminology List

(continued)

ENGLISH

ITALIAN

Open systems

Operating system

Operational audit

Operational control

Operator console

Optical character recognition (OCR)

Optical scanner

Outbound data transmission

Output analyzer

Outsourcing

Packet

Packet Switching

Parallel run

Parallel simulation

Parallel testing

Parity check

Partitioned file

Passive assault

Password

Patch management

Payroll system

Penetration test

Performance measurement

Performance testing

Peripherals

Personal identification number (PIN)

Personally identifiable data

Personally identifiable information (PII)

Phishing

Piggybacking

Pilot

Plaintext

Platform for Internet Content Selection (PICS)

Point-of-sale (POS) systems

Polymorphism (objects)

Port

Post-implementation review

Posting

Sistemi aperti

Sistema operativo

Audit operativo

Controllo operativo

Console d’operatore

Riconoscimento ottico di caratteri (OCR)

Scanner ottico

Trasmissione dati in uscita

Analizzatore di output

Outsourcing (Noleggio di servizi)

Pacchetto

Commutazione di pacchetto

Elaborazione in parallelo

Simulazione in parallelo

Test in parallelo

Controllo di parità

File suddiviso / Partitioned file

Attacco passive

Password [f]

Gestione patch / gestione correzioni

Sistema di calcolo stipendi

Test d’intrusione

Misura delle prestazioni

Test prestazionale

Periferiche

Numero di identificazione personale (PIN)

Dati di identificazione personale

Informazioni di identificazione personale (PII, Personally

identifiable data)

Phishing

Accesso non autorizzato (piggybacking)

Pilota

Testo in chiaro

Piattaforma PICS

Sistemi per punti vendita (POS)

Polimorfismo

Porta

Riesame di post-implementazione

Inputazione contabile

© 2015-2016 ISACA All rights reserved

CISA Terminology List

(continued)

ENGLISH

Power conditioning

Power distribution unit (PDU)

Preventive control

Private branch exchange (PBX)

Private key cryptosystems

Privileged mode

Production programs

Production software

Program change request (PCR)

Program evaluation and review technique

(PERT)

Program flowcharts

Program narratives

Programming walk-through

Project management

Project portfolio

Protocol

Protocol converter

Prototyping

Proxy server

Proximity card

Public domain software

Public key cryptosystem

Public key infrastructure (PKI)

Public-switched network (PSN)

Quality assurance

Quality management system (QMS)

Quality of service (QoS)

Queue

Random access memory (RAM)

Range check

Real-time processing

Reasonable assurance

Reasonableness check

Reciprocal agreement

Reconciliation

Record

Recovery point objective (RPO)

Recovery testing

ITALIAN

Alimentazione stabilizzata

Unità distribuzione alimentazione (PDU)

Controllo preventivo

Centralino di commutazione privato

Criptosistemi a chiave privata

Modalità privilegiata

Programmi di produzione

Software di produzione

Richesta di modifica di un programma

PERT (Program evaluation and review technique)

Diagrammi di flusso di un programma

Documentazione descrittiva di un programma

Riesame passo-passo della programmazione

Gestione di progetto

Portafoglio di progetto

Protocollo

Convertitore di protocollo

Prototipazione

Server Proxy

Scheda di prossimità

Software di pubblico dominio

Criptosistema a chiave pubblica

Infrastruttura di chiave pubblica (PKI)

Rete pubblica commutata

Controllo qualità / Certificazione qualità

Sistema di gestione qualità

Qualità del servizio (QoS)

Coda

Memoria RAM

Controllo di banda di valori

Elaborazione in tempo reale

Ragionevole certezza

Controllo di verosimiglianza

Accordo reciproco

Riconciliazione

Registrazione / Record

Recovery point objective (RPO)

Test di ripristino

© 2015-2016 ISACA All rights reserved

CISA Terminology List

(continued)

ENGLISH

Recovery time objective (RTO)

Redundancy

Redundancy check

ITALIAN

Recovery time objective (RTO)

Ridondanza

Controllo di ridondanza

Redundant array of inexpensive disks (RAID)

Reengineering

Reference check

Referential integrity

Registration authority (RA)

Regression testing

Relational database

Remote access service (RAS)

Remote logon

Replay attack

Replication

Repository

Request for proposal (RFP)

Requirements definition

Residual risk

Return on investment (ROI)

Reverse engineering

Right-to-audit

Risk

Risk analysis

Role-based access control (RBAC)

Rollback

Rollout

Root cause

Rounding down

Router

Run-to-run totals

Salami technique

Scalability

Scanning

Scheduling

Scope creep

Screened subnet

Screening routers

Secure hash algorithm 1 (SHA-1)

Batteria di dischi a basso costo (RAID)

Reingegnerizzazione (reengineering)

Controllo referenze

Integrità referenziale

Ente di Registrazione

Test di regressione

Database relazionale

Servizio d’accesso remoto (RAS)

Logon remote

Attacco di reply [m.]

Duplicazione

Raccolta Dati (repository)

Richiesta di offerta commerciale

Definizione di requisiti

Rischio residuo

Remuneratività degli investimenti (ROI)

Retro-ingegnerizzazione (reverse engineering)

Diritto di audit

Rischio

Analisi dei rischi

Controllo accessi basato sul rischio (RBAC)

Ricostruzione (Rollback)

Completamento

Causa prima

Arrotondamento per difetto

Router

Totali run-to-run

Tecnica del "salame"

Scalabilità

Scansione

Pianificazione / Schedulazione

Progressiva modifica delle specifiche (scope creep)

Sottorete protetta (screened subnet)

Router di protezione

Algoritmo SHA-1 (Secure Hash Algorithm 1)

© 2015-2016 ISACA All rights reserved

CISA Terminology List

(continued)

ENGLISH

Secure Sockets Layer (SSL)

Security administrator

Security policy

Security software

Security testing

Segregation of duties

Sensitive

Separation of duties

Sequence check

Sequential file

Service bureau

Service level agreement (SLA)

Service set identifiers (SSIDs)

Service-oriented architecture (SOA)

Shield twisted cable

Sign-off

Simple Object Access Protocol (SOAP)

ITALIAN

SSL

Amministratore della sicurezza

Politica della sicurezza / policy della sicurezza

Software di sicurezza

Test della sicurezza

Separazione dei ruoli

Sensibile

Suddivisione dei compiti

Controllo di sequenza

File sequenziale

Centro servizi

Accordo sui livelli di servizio

Marcatori SSID (service set identifier) {m.}

Archietttura orientata ai servizi (SOA)

Doppino schermato

Firma d’approvazione

Protocollo SOAP

Simultaneous peripheral operations online

(Spool)

Single sign-on process

Slack time

Smart card

Sniffing

Social engineering

Source code

Source code compare programs

Source documents

Spam

Spoofing program

Spooling program

Spyware

Statistical sampling

Steering committee

Steganography

Stop or go sampling

Storage area network (SAN)

Strategic alignment

Stratified sampling

Striped disk array

Accodamento / Spool

Single sign-on

Tempi morti

Tessera a microprocessore (smart card)

Monitoraggio illecito del traffico (sniffing)

Ingegneria sociale

Codice sorgente

Programmi di comparazione di codice sorgente

Documenti sorgente

Posta indesiderata (spam)

Programma di spoofing

Programma di spooling

Software spia (spyware)

Campionamento statistico

Comitato Guida

Steganografia

Campionamento stop or go

Storage area network

Allineamento strategico

Campionamento stratificato

Stripped disk array

© 2015-2016 ISACA All rights reserved

CISA Terminology List

(continued)

ENGLISH

Structured programming

Structured Query Language (SQL)

Substantive test

Succession planning

Surge protector

Surge suppression

Switch

Symmetric key encryption

Synchronous

Synchronous data link

Synchronous transmission

System edit routine

System flowcharts

System initialization log

System software

System testing

Systematic sampling/selection

Systems analyst

Systems development life cycle (SDLC)

Table look-ups

Tape library

Tape management system (TMS)

Telecommunications

Telecommunications network

Template

Terminal

Test data

Test generators

Test programs

Thin client architecture

Third-party reviews

Throughput

Throughput index

Time bomb

Token

Total cost of ownership (TCO)

Transaction

Transaction log

Transmission Control Protocol (TCP)

ITALIAN

Programmazione strutturata

SQL

Test di sostanza

Gestione avvicendamenti

Protezione di picco

Protezione da sovratensioni

Switch

Cifratura a chiave simmetrica

Sincrono

Collegamento sincrono

Trasmissione sincrona

Routine di edit del sistema

Diagrammi di flusso del sistema

Inizializzazione del sistema

Software di sistema

Test di sistema

Selezione / campionamento sistematico

Analista di sistemi

Ciclo di vita dello sviluppo di sistemi

Controlli tabellari (table look-up)

Libreria nastri

Sistema di gestione nastri

Telecomunicazioni

Rete di telecomunicazioni

Prefincato

Terminale

Dati di prova

Generatori di dati di prova

Programmi di prova

Architettura thin-client

Revisioni condotte da terzi

Capacità di trasporto / capacità di elabirazione

Indice del throughput

Programma-bomba a tempo

Testimone (token)

Costo totale di proprietà (TCO)

Transazione

Log delle transazioni

Transport Control Protocol (TCP)

© 2015-2016 ISACA All rights reserved

CISA Terminology List

(continued)

ENGLISH

Transport layer security (TLS)

Trap door

Trojan horse

Trunks

Tunneling

Turnaround time

Twisted pairs

Twisted pairs cable

Two-factor authentication

Two-way replication

Uninterruptible power supply (UPS)

Unit testing

Uploading

User awareness

User service levels

Utility programs

Utility script

Vaccine

Validity check

Value added activity

Value added chain

Value added network (VAN)

Value delivery

Variable sampling

Variables estimation

Verification

Version stamping

Virtual local area network (VLAN)

Virtual memory

Virtual private network (VPN)

ITALIAN

Sicurezza dello strato di trasporto (TLS)

Trap door

Cavallo di Troia

Tronchi

Tunneling [m.]

Tempo di turnaround

Doppini

Doppino

Autenticazione a due fattori

Doppia replica (dati)

Gruppo statico di continuità (UPS)

Test d’unità

Caricare ad Host

Consapevolezza degli utenti

Livelli di servizio utente

Programmi di utilità

Procedura di utilità

Vaccino

Controllo di validità

Attività a valore aggiunto

Catena del valore aggiunto

Rete a valore aggiunto (VAN)

Resa di valore

Campionamento per variabili

Stima delle variabili

Verifica

Marcatura di versione

LAN virtuale (VLAN)

Memoria virtuale

Reti private virtuali (VPN)

Virtual storage access method (VSAM)

Virus

Voicemail

Vulnerability scan

Walk-through

Warm site

Watermark

Web server

Accesso VSAM

Virus

Posta vocale

Scansione delle vulnerabilità

Riesame passo passo

Sito tiepido

Filigrana

Server web

© 2015-2016 ISACA All rights reserved

CISA Terminology List

(continued)

ENGLISH

Wet-pipe sprinkler system

White box testing

Wide area network (WAN)

Wi-Fi Protected Access (WPA)

ITALIAN

Antincendio a pioggia precaricato

Test a scatola bianca / Test white box

Rete geografica (WAN)

Accesso WPA (Wi-Fi Protected Access)

Wired Equivalency Privacy (WEP)

Wiretapping

Work breakdown structure

Workflow model

Worm program

Autenticazione WEP (Wired Equivalency Privacy)

Intercettazione clandestina

Diagramma di suddivisione delle attività

Modello processuale (workflow model)

Worm

© 2015-2016 ISACA All rights reserved