INDICE

1

RIPRISTINO CONFIGURAZIONE DI SISTEMA

Panoramica

4

GOOGLE HACKING

Difficoltà: PRINCIPIANTE

6

SPAMMING E MAILBOMBING

Difficoltà: PRINCIPIANTE

LE VENTI VULNERABILITÀ PIÙ CRITICHE PER LA

SICUREZZA IN INTERNET (19^ PARTE)

9

Difficoltà: INTERMEDIA

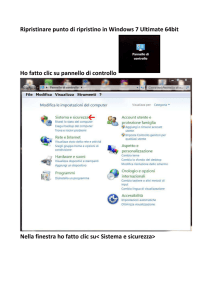

RIPRISTINO CONFIGURAZIONE DI SISTEMA

Panoramica

L'utilità di Windows “Ripristino configurazione di sistema” consente, in caso di problemi,

di ripristinare il sistema operativo, riportandolo a una configurazione precedente

sicuramente funzionante, senza che vengano persi i dati personali. Tale utilità monitora

attivamente le modifiche apportate ai file di sistema, e ad alcuni file di applicazione,

memorizzando o archiviando le versioni precedenti alla modifiche. In aggiunta, è

sempre possibile creare manualmente ulteriori punti di ripristino. In caso di un grave

problema del sistema operativo è possibile usare “Ripristino configurazione di sistema”

per ristabilire il funzionamento ottimale del sistema operativo.

Gli utenti amministratori hanno la facoltà di creare punti di ripristino manuale (Figura 1).

Per farlo devono selezionare:

Start → Programmi → Accessori → Utilità di sistema

→ Ripristino configurazione di sistema

e, nella finestra che si attiva, scegliere:

Figura 1

Crea un punto di ripristino, fare clic su Avanti,

immettere una descrizione e fare clic su Crea.

Se il sistema operativo dovesse successivamente presentare problemi, sarà possibile

tornare ad un punto di ripristino precedente, attraverso una procedura guidata.

L’operazione è eseguita attraverso la stessa applicazione

utilizzata per la creazione dei punti, scegliendo nella

prima schermata la voce Ripristino configurazione di

sistema e premendo il pulsante Avanti.

Figura 2

La seconda schermata (figura 2), permette di scegliere il

punto di ripristino. Un calendario sulla sinistra mostra in

grassetto le date di creazione dei punti di ripristino

(figura 3). Scegliendone una, compare l’elenco di quelli

selezionabili. Cliccando su uno di questi e su Avanti,

parte il processo che riavvia il computer e che si conclude

con il messaggio di Ripristino completato.

In base all'impostazione predefinita, l’utilità Ripristino

configurazione di sistema genera automaticamente un

punto di ripristino ogni giorno, durante la fase di avvio del

computer. Inoltre, vengono creati ulteriori punti di

Figura 3

ripristino prima dell’installazione di applicazioni o driver,

dell’aggiornamento del sistema operativo, del ripristino di

backup. Per disabilitare la generazione automatica dei punti di ripristino è sufficiente

1

cliccare col pulsante destro del mouse sull’icona Risorse del computer, selezionare la

voce Proprietà (oppure Start→Pannello di Controllo→Sistema→Ripristino

configurazione di Sistema) e

spuntare l’apposita casella nella scheda Ripristino configurazione di sistema. In

questa finestra, tra le varie opzioni, è possibile stabilire anche la percentuale della

quantità dell’hard disk da destinare all’utilizzo dell’applicazione (figura 4), da un

minimo del 2% fino ad un massimo del 12 %. D’altro

canto, però, se l’utilizzo di questa applicazione svolge

un’interessante funzione mirante a reinstallare una

versione del sistema operativo sicuramente

funzionante, si consideri anche che, il processo porta

ad un dispendio di memoria sia sull’hard disk in

quanto il servizio di Ripristino di Configurazione di

Windows utilizza una cartella dove mette man mano

le

varie

snapshot

fatte

nel

tempo.

La cartella in questione è di sistema e si trova di

Figura 4

solito nella root del disco fisso C nella directory:

c:\System Volume Information

Qui dentro vengono immagazzinate le varie "snapshot" fatte al sistema, quindi

registro, librerie di sistema e così via.

Sebbene l’Utilità di ripristino di sistema rappresenti uno degli strumenti di sicurezza a

disposizione degli utenti Windows, la finalità di questo articolo è quella di mettere in

luce come essa possa interferire con l’attività dei comuni software antivirus ed

antispyware. I problemi sono essenzialmente due:

1. possibile ripristino di configurazioni compromesse:

ipotizziamo che su una macchina infetta venga creato un punto di ripristino e

venga successivamente ripulita , con una normale scansione antivirus, dai

codici malevoli presenti; nel momento in cui si tornerà al vecchio punto di

ripristino ci si ritroverà con la macchina infetta, vanificando, senza

probabilmente rendersene conto, la pulizia effettuata.

2. occultamento di codici malevoli nella cartella c:\System Volume Inormation:

alcuni virus o trojan potrebbero copiarsi in questa cartella che, essendo

bloccata dal sistema operativo, non risulta accessibile o modificabile dai

programmi antivirus; la sola cosa che il programma antivirus può fare è rilevare

la presenza dei codici malevoli, ma quando tenterà di cancellare i malware, il

programma visualizzerà l’errore di “cancellazione non riuscita, in quanto file

protetto o in uso”.

2

Il consiglio, a questo punto, è disabilitare la funzione: i passi che seguono mostrano

come bisogna fare per raggiungere questo obbiettivo:

spuntare la casellina presente nella schermata che appare seguendo:

Start → Pannello di Controllo → Sistema

→ Ripristino configurazione di Sistema (figura 4)

(attenzione, perché così facendo saranno cancellati tutti i punti di ripristino,

precedentemente salvati) e successivamente cliccare su Applica.

Qualora la postazione fosse utilizzata

da più utenti e si volesse avere la

certezza che nessuno di essi riattivi

tale utilità, bisognerà procedere come

segue:

agire sul registro di sistema (figura

5) avviando l'Editor del registro di

sistema (Start → Esegui... →

REGEDIT) ed aprire la seguente

chiave:

Figura 5

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\WindowsNT\SystemRestor

Qualora la chiave SystemRestore non esistesse, provvedere a crearla (menù

Modifica → Nuovo → Chiave) assicurandosi di posizionarla all'interno di:

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\WindowsNT

Selezionare quindi la chiave SystemRestore, quindi scegliere il menù:

Modifica → Nuovo → Valore DWORD.

Per fare in modo che non sia possibile avviare l'utilità Ripristino configurazione di

sistema dal menù Start di Windows XP, attribuite al nuovo valore DWORD il nome

DisableSR, fate doppio clic su DisableSR ed inserite il valore 1 nel campo "Dati

valore".

A questo punto se qualcuno deciderà di riablitare la funzione di “ripristino di

configurazione” non lo potrà fare in quanto nella schermata di Sistema mancherà

completamente la cartella “Ripristino configurazione di Sistema”. Si tenga presente

che l'utilità continuerà ad operare così come è stata configurata nella scheda

"Ripristino configurazione di sistema", contenuta nella finestra Sistema del Pannello

di controllo: impostando ad 1 il valore DWORD DisableSR verrà esclusivamente

inibito l'accesso al programma. Per ripristinare la situazione iniziale è sufficiente

cancellare il valore DWORD DisableSR od impostarne il campo "Dati valore" a 0.

Per quanto riguarda invece, la possibilità di effettuare delle copie di backup, esistono

3

in commercio numerosi programmi che sono in grado di replicare l’immagine esatta

del sistema operativo con tutti i dati fino a quel momento inseriti, copiandolo su un

file o su un dispositivo removibile come CD o DVD. Il consiglio prima di effettuare le

copie di backup, che potranno risultare utilissime nel caso di avaria al sistema

operativo, è quello di assicurarsi che il “sorgente” sia privo di errori di sistema e

soprattutto esente da virus o malware di ogni genere, per fare questo si agisca nel

modo seguente :

1. scollegarsi momentaneamente dalla rete;

2. cancellare tutti i file derivanti dalla navigazione in Internet (cookie,

temporary file etc.);

3. riavviare il sistema operativo in modalità provvisoria, per far si che il

controllo avvenga anche in quelle cartelle normalmente bloccate perchè in

uso dal sistema operativo;

4. effettuare lo scan con un programma antivirus aggiornato;

5. effettuare lo scan con un programma antispyware aggiornato;

6. ripetere i punti 4 e 5 riavviando il sistema operativo in modalità normale;

7. effettuare il defrag del device/file da copiare e successivamente procedere

con la copia.

GOOGLE HACKING

Difficoltà: PRINCIPIANTE

Normalmente l’uso che si fa dei motori di ricerca come Google, Altavista, Virgilio etc.,

consiste nel digitare una o più parole chiave nella apposita finestra e successivamente

avviare la ricerca nell’intero web o solo limitato ai siti in lingua italiana. Ma non tutti

sono a conoscenza che la ricerca può avvalersi degli “operatori di ricerca”, capaci di

settorializzarla verso specifici scopi. Un fenomeno che si sta diffondendo ormai dallo

scorso anno è quello conosciuto come : “Google Hacking”, questo permette di

compromettere siti web e soprattutto raccogliere informazioni e dati sensibili. Per poter

mettere in pratica questa nuova minaccia, bisogna conoscere l’utilizzo delle funzioni

avanzate (operatori) di Google (http://www.google.com/help/operators.html): l’uso di

questi operatori, presi singolarmente o combinati tra loro, può produrre risultati molto

interessanti per un malintenzionato alla ricerca di informazioni e vulnerabilità. Questa

minaccia risulta direttamente proporzionale alla crescita del motore di ricerca:

Google, per esempio, è diventato un vero è proprio archivio della rete, con un

database di riconoscimento di pagine html che si dirige inesorabilmente verso quota

4

10 miliardi. I suoi robot sono capaci di riconoscere e memorizzare documenti Web,

file personali, documenti in Word, Excel etc., così come password, elenco utenti e

tutte quelle informazioni sensibili che per imperizia o noncuranza non vengono

protetti. Di seguito riportiamo alcuni esempi degli operatori più comuni :

•

•

•

•

•

•

site: trova il termine ricercato soltanto nel sito specificato (es. site:www.difesa.it

bollettino)

filetype: trova soltanto documenti con l'estensione indicata (es. filetype:ppt)

link: trova tutti i siti che hanno un link al termine ricercato

cache: visualizza la copia cache archiviata da Google della pagina ricercata

intitle: cerca tutte le pagine web che contengano nel titolo il termine ricercato

inurl: cerca all'interno dell'URL di una pagina

L’operazione di usare più operatori contemporaneamente viene sfruttata dai moderni

worm, come per esempio Perl.Santy e relative varianti, un worm scritto il linguaggio

Perl con all’interno la combinazione di questi operatori di Google, per ricercare tutti

quei siti su cui era installato il Forum phpBB 2 e, sfruttando una vulnerabilità del

codice PhP, cambiare tutte le homepage. Ma l’uso indiscriminato di questi operatori è

sfruttato principalmente dagli hacker alla ricerca di informazioni (a costo zero) che gli

amministratori di server web lasciano involontariamente a disposizione: proprio questa

mancanza di sicurezza ha portato a coniare in rete un nuovo termine conosciuto come

GoogleDorks. Questo è un termine che unisce Google a dork (in inglese = persona

stupida), e serve per identificare chi rende disponibili inavvertitamente o per imperizia

via web dati sensibili, come numeri di carte di credito e password. Esiste anche un

database (GHDB = Google Hacking Database), disponibile in rete, composto (al

momento) di 903 stringhe suddivise in 14 categorie, dove è possibile trovare

veramente di tutto, come elenchi di password, elenchi di vulnerabilità dei sistemi

operativi, directory con dati sensibili ed addirittura alcune stringhe possono riportare

immagini di Web cam o di videocamere digitali che riprendono scene di vita da uffici,

aziende o fabbriche. Al momento i produttori che trattano sicurezza cominciano ad

avvertire questo problema, ed il primo prodotto nato per contrastare questo fenomeno

è il programma chiamato “SiteDigger 2.0” della Foundstone.inc, una divisione della

McAfee, il quale controlla se sul sito non ci sono vulnerabilità oppure se sono visibili

dall’esterno dati sensibili o riservati. Si consiglia a tutti i gestori di siti Web di porre

maggiore attenzione alla configurazione del file robots.txt , che permette di

comunicare ai motori di ricerca quali sono i file/directory o le pagine da escludere

dall’indicizzazione.

5

SPAMMING E MAILBOMBING

Difficoltà: PRINCIPIANTE

Spamming e mailbombing sono due tecniche usate per creare disservizi nelle

caselle di posta elettronica che, nei casi più estremi, possono causare perdita di

dati, oppure l’inutilizzabilità delle casella di posta od il sovraccarico della linea. I

vari accorgimenti usati per reagire a queste due tecniche sono molteplici, ma non

risultano molto efficaci, pertanto la soluzione migliore rimane la prevenzione. Infatti

una controllata divulgazione del proprio indirizzo di posta elettronica combinata ad

un buon filtraggio, dovrebbe ridurre drasticamente questo fastidio. Lo spamming

indica quell’azione per cui viene inviata una e-mail non desiderata ad una persona

o ad un gruppo di persone, con scopi promozionali o pubblicitari. In particolare

viene definito “atto di spamming” :

-

-

inviare, in un forum oppure in un newsgroup, un messaggio senza nessuna

relazione con il tema discusso, a scopo provocatorio o commerciale;

utilizzare la messaggeria interna di Windows in modo che sulla postazione

dell’utente compaiano finestre di dialogo contenenti generalmente messaggi

pubblicitari;

registrare qualcuno in una qualsiasi mailing list, senza essere in possesso

dell’autorizzazione e/o impedirgli di annullare la registrazione.

Più in generale, lo spamming può essere definito come “l'impiego abusivo di un

sistema di posta elettronica o di trattamento automatico di dati, destinato ad esporre

deliberatamente e in modo genericamente ripetuto tutto o parte dei suoi utenti, con

messaggi o contenuti non pertinenti e non richiesti, normalmente chiamati "spams",

sfruttato per confondere con messaggi o contenuti solitamente scambiati o ricercati

dagli utenti stessi”. Il supporto utilizzato conta poco (posta, instant messenger, SMS,

forum, motore di ricerca, ecc.), come il numero di messaggi inviati dallo spammer. Lo

spamming si compone spesso da una parte di spammer, di una o più pratiche

generalmente riconosciute come illegali a livello mondiale (furto d'identità, raccolta

sleale di dati personali, contraffazione di marchio, frode, ostacolo volontario ad un

sistema), ma queste pratiche sono da considerarsi circostanti aggravanti e non

caratteristiche intrinseche dello spamming.

In rete, inoltre, esistono dei termini che indicano quei personaggi che sfruttano

questa tecnica ognuno con una variante diversa, ricordiamo :

- Junk Mailers - chi invia annunci commerciali non richiesti;

- Mailbombers - chi invia un' enorme quantità di posta per inondare le mailbox di

altri utenti, costringendoli a sprecare molto tempo nel tentativo di smaltirla;

6

- Forgers - chi invia messaggi ad altri inserendo il tuo nome ed indirizzo e-mail

all'interno;

- Nuisances - chi vuole disturbare per qualche ragione o senza ragione.

La tecnica dello spamming non è dannosa ma diventa “fastidiosa” quando la quantità

di posta non desiderata diventa consistente, oppure quando i temi contenuti in queste

mail riguardano la pornografia o altri temi non particolarmente interessanti se non

addirittura offensivi. Si pensi anche al tempo di scaricamento della posta che, in

questo stato di cose, viene a moltiplicarsi con tutte le conseguenze del caso, e come

poi risulti particolarmente fastidioso cancellare la posta indesiderata, con il pericolo di

cancellare per sbaglio posta desiderata. Di seguito proponiamo alcuni accorgimenti

da usare per limitare in qualche modo questo fenomeno cercando di gestire in modo

appropriato le caselle di posta elettronica :

¾ non utilizzare mai per scopi personali, indirizzi e-mail ufficiali ricevuti dai

Comandi/Enti, limitando l’uso a quello previsto;

¾ definire un account dedicato esclusivamente alle iscrizioni alle newsletters

d’informazione, attivandolo da un servizio di indirizzi posta gratuito;

¾ definire un altro indirizzo gratuito per la posta di uso comune, in quanto in caso di

spamming potrà essere facilmente “sacrificata”, con la possibilità di farne una

completamente nuova;

¾ non rivelare, se non strettamente necessario la propria identità reale, sia su un

sito Internet sia su forum di discussione, in quanto i motori di ricerca ed alcuni siti

specializzati permetteranno a chiunque di effettuare una ricerca con il nome come

parola e conoscere così il contenuto degli interventi, interessi e indirizzo di posta

elettronica;

¾ verificare, nel limite del possibile, che il proprio indirizzo di posta elettronica non

sia diffuso senza il vostro esplicito consenso;

¾ non diffondere indirizzi altrui. Quando si invia un messaggio a più persone, si

metta possibilmente gli indirizzi email dei destinatari nei campi "Cci" (copia

carbone invisibile, “Bcc” nei client in lingua inglese) e non "A" (destinatario) o "Cc"

(copia carbone), così che ogni destinatario non abbia conoscenza dell'indirizzo di

tutti gli altri (e dunque non possa recuperarli). Allo stesso modo, quando

trasferiamo o copiamo in un forum un messaggio ricevuto da posta elettronica,

cancelliamone gli indirizzi email eventualmente presenti nell'intestazione.

Per quanto riguarda invece il mailbombing, questa è una tecnica che prevede l’invio

indiscriminato di centinaia, migliaia o decine di migliaia, di messaggi di qualsiasi

genere chiamati “mailbombs”, diretti ad un unico destinatario per scopi

evidentemente dannosi. Questi messaggi possono essere vuoti, oppure con allegati

di diverse centinaia di Kilobyte, questo a seconda se il tipo di bersaglio sia un server

di posta o la saturazione di una normale casella di posta di un computer vittima.

Alcuni virus come Sircam o Sobig.F hanno nel proprio threat, tra le altre cose, la

7

possibilità di praticare mailbombing, inviandosi in molte centinaia di copie alla stessa

persona in tempi ragionevolmente ridotti. Alcuni consigli su come limitare il fenomeno

mailbombing sono illustrati di seguito:

-

nel caso di ricezione di messaggi voluminosi, si arresti la ricezione dei messaggi

in corso; quindi si configuri il proprio client di posta elettronica, aggiungendo una

nuova regola per la posta elettronica che accetti solo e-mail con dimensioni

inferiori ad alcune decine di kilobyte. Nel caso di Outlook Express il path per

configurare nuove regole per la posta elettronica è :

strumenti → regole messaggi → posta elettronica → nuova

Il problema che potrebbe sussistere a questo punto è che un messaggio

desiderato, con dimensioni maggiori di quelle configurate, possa non venir

scaricato;

-

per ovviare al problema sopraccitato, si potrebbe usare, prima di scaricare la

posta, un programmino freeware chiamato : “Magic Mail Monitor”. La funzione di

questo programma è quella di verificare direttamente sul server il contenuto delle

proprie mail, quindi di conseguenza scegliere quali mail scaricare e quali

cancellare direttamente sul server. Si potrà così controllare da chi proviene la

posta indesiderata ed eventualmente bloccare sul client mail tutti i messaggi che

provengono da tale mittente. In Outlook Express il percorso per attivare questa

opzione è il seguente :

strumenti > regole messaggi > elenco mittenti bloccati > aggiungi

L’indirizzo dello spammer potrà essere visionato nella descrizione della mail,

questo però vale soltanto in alcune occasioni, in quanto gli spammer

internazionali usano caselle e-mail provvisorie e quindi difficilmente rintracciabili.

8

LE VENTI VULNERABILITA’ PIU’ CRITICHE PER

SICUREZZA IN INTERNET (19^ PARTE)

Difficoltà: INTERMEDIA

U9 Configurazioni non corrette dei servizi NIS/NFS

U9.1 Descrizione

Il Network File System (NFS) e il Network Information Service (NIS) sono due importanti

servizi usati sulle reti UNIX. NFS è un servizio creato originariamente da Sun

Microsystems, progettato per condividere file attraverso una rete tra sistemi UNIX. Anche

NIS è un set di servizi che lavora come un database che fornisce informazioni di

localizzazione, chiamate Map, ad altri servizi di rete come NFS. L'esempio più comune di

queste Map sono i file passwd e group usati per l'autenticazione centralizzata.

I problemi di sicurezza di entrambi i servizi, rappresentati dalle continue vulnerabilità

scoperte nel corso degli anni (buffer overflow, DoS e autenticazione debole), fanno in

modo che questi servizi siano obiettivo di frequenti attacchi.

Oltre al fatto che persistono molti servizi a cui non sono state applicate tutte le patch, il

rischio più alto è rappresentato da configurazioni non corrette di NFS e NIS che aprono

falle di sicurezza che possono essere sfruttate e attaccate da utenti locali o remoti.

L'autenticazione debole offerta da NIS nell'interrogazione delle map NIS permette agli

utenti di usare applicazioni come ypcat che possono visualizzare i valori del database NIS

database, o le map, e permettere di entrare in possesso del file della password. Lo stesso

tipo di problemi si verificano con NFS che implicitamente accredita gli UID (user ID) e i

GID (group ID) che il client NFS presenta al server e, a seconda della configurazione del

server, può permettere all'utente il mount e l'esplorazione del file system remoto.

U9.2 Sistemi operativi interessati

Quasi tutti i sistemi Unix e Linux sono distribuiti con una versione di NFS e NIS installata e

spesso abilitata per default.

U9.3 Riferimenti CVE/CAN

NFS

CVE-1999-0002, CVE-1999-0166, CVE-1999-0167, CVE-1999-0170, CVE-1999-0211,

CVE-1999-0832,

9

CVE-2000-0344

CVE-1999-1021,

CAN-1999-0165, CAN-1999-0169, CAN-2000-0800, CAN-2002-0830, CAN-2002-1228,

CAN-2003-0252,

CAN-2003-0379, CAN-2003-0576

NIS

CVE-1999-0008,

CVE-1999-0208,

CVE-1999-0245,

CVE-2000-1040

CAN-1999-0795, CAN-2002-1232, CAN-2003-0176, CAN-2003-0251

U9.4 Come stabilire se siete vulnerabili

I seguenti punti si riferiscono alle vulnerabilità del software NIS/NFS:

1. Verificate di essere al passo con le patch rilasciate dal vostro produttore. Nella

maggior parte dei sistemi operativi il comando rpc.mountd -version per NFS e

ypserv -version per NIS mostrerà la versione del software. Qualsiasi versione

obsoleta o non aggiornata del software è da considerarsi vulnerabile.

2. Per quanto riguarda le vulnerabilità software, un approccio più completo sarebbe

quello di utilizzare un vulnerability scanner aggiornato per verificare periodicamente

che i vostri sistemi non contengano nuove vulnerabilità.

I seguenti punti si riferiscono alla configurazione di NIS:

1. Assicuratevi che la password Root non sia conservata in una map NIS.

2. Controllate che le password degli utenti siano in accordo con i criteri di sicurezza.

Per portare a termine questo compito potete utilizzare un password cracker.

Attenzione: Non utilizzate mai un password cracker, neanche sui sistemi per i quali

avete un accesso root, senza autorizzazione esplicita e preferibilmente scritta da

parte del vostro datore di lavoro. È già accaduto che amministratori di sistema con

le migliori intenzioni siano stati licenziati per aver utilizzato strumenti per la

determinazione delle password senza autorizzazione.

I seguenti punti si riferiscono alla configurazione di NFS:

1. Verificate se gli host, i gruppi di rete e i permessi di accesso nel file /etc/exports

siano aggiornati.

2. Eseguite il comando showmount e per vedere cosa è stato esportato. Controllate se

i vostri mount sono in accordo con la vostra security policy.

10

U9.5 Come proteggersi

I seguenti punti si riferiscono alla configurazione di NIS:

1. Potete specificare in ciascun una lista dei server NIS a cui possono collegarsi,

evitando così che altri sistemi si mascherino da server NIS.

2. Quando fate i file DBM, attivate la funzione YP_SECURE per assicurarvi che il

server risponda ai client solo sulle porte che hanno i corretti privilegi. Ciò può

essere realizzato usando lo switch s con il comando makedbm.

3. Inserite gli host e le reti affidabili in /var/yp/securenets usato dai processi ypserv e

ypxfrd, e ricordatevi di riavviare i daemon perché le modifiche abbiano effetto.

4. Controllate sui vostri client che sulla vostra password map vi sia il valore +:*:0:0::: .

I seguenti punti si riferiscono alla configurazione di NFS:

1. Quando assegnate i client nel file /etc/exports file usate indirizzi IP numerici o domi

a dominio completi invece di alias.

2. Per testare la configurazione potete usare uno strumento chiamato NFSBug. I test

comprendono la ricerca dei file system esportati, la determinazione di come

funzionano le restrizioni di esportazione, la verifica se si possa eseguire il mount dei

file system attraverso il portmapper, il tentativo di indovinare i file handle e la

verifica di diversi bug che possono comportare l'accesso ai file system.

ftp://coast.cs.purdue.edu/pub/tools/unix/nfsbug/

3. Usate il file /etc/exports per limitare l'accesso al file system NFS aggiungendo i

seguenti parametri:

o Per evitare che i normali utenti possano eseguire mount su un file system

NFS si aggiunge un parametro secure dopo l'indirizzo IP o il nome a dominio

del vostro client NFS. (e.g.: /home 10.20.1.25(secure) )

o Esportare il file system NFS con i permessi appropriati. Per fare ciò

aggiungete i permessi appropriati (ro per Read-only o rw for Read-Write)

dopo l'indirizzo IP o il nome a dominio del vostro client NFS nel file

/etc/exports (es. /home 10.20.1.25(ro) )

o Se possibile, usate il parametro root_squash dopo l'indirizzo IP o il nome a

dominio del vostro client NFS. Se questo parametro è abilitato, il superuser

ID root sul client NFS sarà sostituito con lo user ID nobody nel server NFS.

Ciò significa che l'utente root sul client non può più accedere o modificare file

che solo root del server può accedere o modificare, evitando che il primo

ottenga privilegi superuser sul server. (es: /home 10.20.1.25(root_squash))

o Una gamma completa di parametri è disponibile sulla pagina principale di

/etc/exports. http://www.netadmintools.com/html/5exports.man.html

4. Su sistema operativo Solaris attivate la funzione di Port Monitoring, aggiungendo la

linea

set

nfssrv:nfs_portmon

=

1

sul

file

/etc/system.

11

I sistemi Linux negano per default la connessione a client NFS che usano porte che

non hanno i corretti privilegi.

Considerazioni generali su NIS e NFS:

1. Controllate le policy del vostro firewall e assicuratevi che siano bloccate le porte

non necessarie, come anche la porta 111 (Portmap) e la porta 2049 (Rpc.nfsd).

Permettete inoltre l'accesso ai server NIS e NFS solo ai client autorizzati. Si può

anche applicare una misura locale restringendo l'accesso attraverso tcp_wrappers,

disponibile

su

http://sunsite.cnlab-switch.ch/ftp/software/security/securityporcupine.org/. Nel vostro file etc/hosts.allow indicate il servizio e gli IP autorizzati

ad accedere al servizio (es. portmap: 10.20.1.1/16 per permettere alla rete

10.20.0.0 di accedere al servizio portmap). Dovreste inoltre includere nel file

/etc/hosts.deny il servizio e gli IP che NON sono autorizzati ad accedere al servizio

(es: portmap: ALL, che negherà l'accesso a tutti gli indirizzi IP non inclusi in

/etc/hosts.allow). Portmap è un servizio per cui è importante bloccare gli accessi

non necessari, poiché è uno dei servizi che opera tramite NFS.

2. Considerate la possibilità di usare NFS su un protocollo sicuro come SSH. Un buon

punto di partenza è http://www.math.ualberta.ca/imaging/snfs/.

3. Applicate tutte le patch o gli aggiornamenti forniti dal vostro produttore per i server

NIS e NFS. Per maggiori informazioni sull'hardening della vostra installazione

UNIX, consultate la UNIX Security Checklist del CERT.

4. Disabilitate i daemon NFS e NIS su tutti i sistemi che non sono specificatamente

designati ed autorizzati ad essere server NFS e/o NIS. Per fare in modo che questa

modifica non sia capovolta, potrebbe essere saggio rimuovere del tutto il software

NFS e/o NIS.

12