A.S. 2014/2015- Programmazione di INFORMATICA

ITCG ”E. Fermi” - Tivoli - Classe V A S.I.A

PROGRAMMA DI INFORMATICA

Classe 5° sez. A Sistemi Informativi Aziendali

Anno scolastico 2014-2015

Insegnante: Prof. Romolo AGOSTINO

ITP: Prof.ssa Letizia CANOVA

Testi di riferimento:

Piero GALLO-Pasquale Sirsi

CLOUD INFORMATICA - SECONDO BIENNIO

Istituti tecnici- settore economico

Articolazione Sistemi Informativi Aziendali

MINERVA Scuola

C. IACOBELLI – M.AIME – V. MARRONE – G.BRUNETTI

EPROGRAM INFORMATICA – QUINTO ANNO

Istituti tecnici- settore economico

Articolazione Sistemi Informativi Aziendali

JUVENILIA Scuola

LEZIONI SU PIATTAFORMA CISCO

Dal libro: CLOUD

I SISTEMI OPERATIVI

1.

2.

3.

4.

5.

6.

7.

8.

9.

10.

11.

12.

13.

14.

15.

16.

17.

18.

19.

Concetti introduttivi

Evoluzione dei sistemi operativi

Dai sistemi proprietari ai sistemi portabili

Principi per la gestione delle informazioni

Programmi, processi e risorse

Processi e interruzioni

Gestione delle interruzioni

Scheduling dei lavori e dei processi

La memoria

L’organizzazione a partizioni

La memoria virtuale

Funzionamento della memoria virtuale paginata

La segmentazione

La memoria virtuale segmentata

I dispositivi periferici

Gestione dei dispositivi condivisi: i dischi

Gestione dei dispositivi virtuali: sistemi di spoolong

Il file system

La gestione della comunicazione

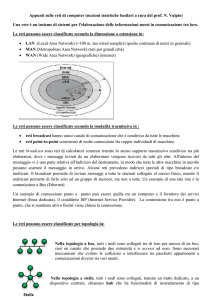

LE RETI DI COMPUTER

1.

2.

3.

4.

5.

Che cos’è una rete di computer

Come funziona una rete

La topologia fisica di una rete

La topologia logica di una rete

Topologia a bus e a maglia

A.S. 2014/2015- Programmazione di INFORMATICA

ITCG ”E. Fermi” - Tivoli - Classe V A S.I.A

6.

7.

Quanto può essere grande una rete

Tecniche di commutazioni e protocolli

Dal libro: EPROGRAM

LE RETI PER L’AZIENDA E LA PUBBLICA AMMINISTRAZIONE

1.

2.

3.

4.

5.

6.

7.

8.

9.

10.

11.

12.

13.

14.

15.

16.

17.

18.

19.

Concetto di rete

Modello client-server

Modello peer-to-peer

Classificazione e struttura generale

Topologia fisica e logica

Apparati per le reti: NIC, Modem, Hub, Bridge, Switch, Router e Gateway

Il cablaggio: scelta, distanze, connettori e norme.

Caratteristiche di una VLAN

Scenari di reti locali

MAN: Ethernet MAN e Wireless metropolitane

WAN: normative, apparati e topologie

Il Wireless satellitare

Le reti wireless

Le reti WiFi

WPAN, WLAN, WMAN e WWAN

Normativa WLAN

Conservazione dei dati

Liberalizzazione, normativa sul WiFi e problemi legati all’accesso

Configurazioni reti wireless domestiche

LA SICUREZZA INFORMATICA

1.

2.

3.

4.

5.

6.

7.

8.

9.

10.

11.

12.

13.

14.

15.

16.

La sicurezza

Gestione rischi

Sicurezza fisica

Sicurezza dati e programmi

Backup e Restore

Il controllo degli accessi

Password

Crittografia

La steganografia

Criptare e decriptare

Crittografia asimmetrica

Firma digitale

PEC

Sicurezza reti wireless.

Sostituzione SID

Gateway e firewall

PRIVACY E DATI PERSONALI

1.

2.

3.

4.

5.

6.

7.

8.

9.

10.

11.

Privacy

Normativa europea

Testo unico sulla privacy

Principali definizioni

Obblighi relativi ai servizi di comunicazione elettronica

Trattamenti con strumenti elettronici

Codice di deontologia

Comunicazioni elettroniche

Diritto d’autore sul software

Copyright

Software Open Source

A.S. 2014/2015- Programmazione di INFORMATICA

ITCG ”E. Fermi” - Tivoli - Classe V A S.I.A

12.

13.

I sistemi peer-to-peer

Crimini informatici

Dal libro: CLOUD

SISTEMI INFORMATIVI E SISTEMI INFORMATICI

Definizioni

Dal libro: EPROGRAM

I DATA WAREHOUSE

1.

2.

3.

4.

5.

6.

7.

Immagazzinare i dati

Repository

Database

Data Warehouse

Accessi OLTP e OLAP

Decision Support System

Business Intelligence

LABORATORIO

ATTESTAZIONE CISCO:

Reti di telecomunicazione

-

Reti di Telecomunicazione

Rischi e procedure di sicurezza relativi alle reti

Pericoli legati a cavi

Individuazione della topologia di rete

Protocolli e applicazioni

Individuazione delle componenti (cavi e schede di rete)

Tipi di connessione ISP

Istallazione e configurazione di una rete

Mail Server

Manutenzione e troubleshooting di una rete

Packer Tracer

-

Ambiente di lavoro Packer Tracer

Interfaccia Fisica

Interfaccia Logica

Lo strumento Add Simple PDU.

La modalità di simulazione

Troubleshooting con Packer Tracer

ACCESS:

Creare un database (creazione guidata e personalizzata)

Uso di maschere (creazione guidata e personalizzata)

Stampare Report

Ordinamento e ricerca dati

Importazione dati da altre applicazioni

Gestione e interrogazione dati tramite Query