Prova di Idoneità informatica

prof. V.Tontodonato

[email protected]

Organizzazione corso

Nozioni

generali di informatica

Utilizzo di EXCEL

Esami:

Quiz a risposta multipla +

Prova di uso di excel

1

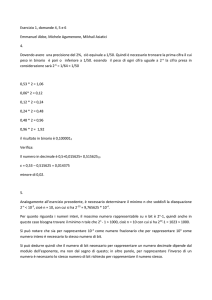

Testi

Per

le nozioni di base:

ECDL: La guida McGraw-Hill alla Patente

Europea del Computer

Casa Editrice: MGraw-Hill

ISBN:88-386-6029-8

Alcune

dispense su EXCEL saranno

fornite durante il corso

Il mondo del digitale

2

Cos’è l’informatica

Scienza del trattamento razionale,

specialmente per mezzo di macchine

automatiche, dell’informazione, considerata

come supporto alla conoscenza umana e alla

comunicazione

Ass. of Computing Machinery: l’informatica è

lo studio sistematico degli algoritmi che

descrivono e trasformano l’informazione: la

loro teoria, analisi, progetto, efficienza,

realizzazione e applicazione.

Due anime

Metodologica

Tecnologica

Cos’è il digitale

Società

dell’informazione

Ma… cosa vuol dire società

dell’informazione?

Definiamo il concetto di informazione

3

Cos’è il digitale

Informazione

????

Associamo una

definizione molto generica

Cos’è il digitale

Definiamo

l’informazione in modo più

specifico

Colleghiamo l’informazione al concetto di

scelta

4

Cos’è il digitale

Ogni

situazione in cui

occorre fare delle scelte

(o in cui non si sa quali

scelte siano state fatte

da altri) è una situazione

di incertezza

Cos’è il digitale

Effettuare

le scelte (o conoscere quali

scelte siano state fatte) riduce o elimina

l’incertezza

Riduzione dell’incertezza = Informazione

5

Cos’è il digitale

Un

esempio semplice: l’interruttore

Due sole possibilità:

spento

acceso

L’informazione

sullo stato

dell’interruttore corrisponde dunque alla

scelta fra due sole alternative

Possiamo rappresentarla attraverso 1

bit

BIT

BIT (BInary digT: cifra binaria)

Unità di misura dell’informazione

Corrisponde alla quantità di informazione

fornita dalla scelta fra due sole alternative

(considerate egualmente probabili)

Un bit è la quantità di informazione necessaria per

risolvere l’indeterminazione di un sistema a due stati

equiprobabili

6

BIT

1

bit rappresenta lo stato dell’interruttore

o il lato di una moneta

Interruttore

acceso: 1 (o testa)

Interruttore spento: 0 (o croce)

Oltre il bit

E

se abbiamo a che fare con una scelta

fra più di due alternative?

Useremo

più di 1 bit!

7

Il semaforo: 3 bit

Nel

nostro esempio, abbiamo deciso di

utilizzare un bit per rappresentare lo

stato di ciascuna delle lampadine del

semaforo

In questo modo, con 3 bit potremmo

rappresentare tutti gli stati possibili del

semaforo

Nel caso del semaforo, le alternative

disponibili sono comunque poche

Codifica dei caratteri

Si,

ma…

…è possibile applicare queste idee alla

rappresentazione di informazione più

complessa, ad esempio di un testo?

Un testo è rappresentato attraverso una

successione di caratteri

Ogni carattere viene scelto all’interno di

un insieme finito di simboli

8

Codifica dei caratteri

Con

8 bit, è possibile rappresentare la

scelta fra 256 alternative diverse

(28=256)

da 00000000…

…a 11111111

passando per tutte le combinazioni

intermedie (00000001, 00000010, …)

Codifica caratteri

Nel

caso del semaforo, facevamo

corrispondere diverse combinazioni di 3

bit a stati diversi del semaforo

Nel caso del testo, faremo corrispondere

diverse combinazioni di 8 bit (otto

cellette, ciascuna delle quali può

contenere 0 o 1) a caratteri diversi

9

Codifica caratteri

Ad esempio:

00000000 -> A

00000001 -> B

00000010 -> C

00000011 -> D

00000100 -> E

…. e così via

Codifica caratteri

Costruiremo cioè una

TABELLA DI CODIFICA DEI

CARATTERI

che associ caratteri alfanumerici a gruppi

di 8 bit

10

ASCII

La più diffusa tabella di codifica dei

caratteri a 8 bit si chiama ISO Latin1 ed

è basata sulla vecchia tabella ASCII ( a

7 bit)

(attenzione: le associazioni della tabella ISO Latin 1 sono

diverse da quelle riportate prima come esempio)

ASCII

Il

risultato? Una stringa di caratteri sarà

rappresentata dal computer come una

successione di gruppi di 8 bit

OGGI

01001111

01000111

PIOVE

01000111 01001001 00100000 01010000 01001001

01001111 01010110 01000101

11

BYTE

Un

gruppo di 8 bit corrisponde a 1 byte

1 byte = 8 bit

Per dare un'idea di che cos'è un byte, si

tenga presente che può essere

identificato come l'ingombro di memoria

di un singolo carattere digitato a tastiera.

UNITA’ MISURA

BIT

8 bit = Byte

1024 Byte = 1 Kilobyte (1KB)

1024 KB = 1 Megabyte (1MB) circa 1.048.576

byte

1024 MB = 1 Gigabyte (1GB) circa 1,07

miliardi di byte

1024 MB = 1 Terabyte (TB) circa 1100 miliardi

di byte

12

Digitalizzare informazione

multimediale

OK, nel caso dei testi è tutto chiaro…

…ma come la mettiamo con immagini,

suoni, filmati?

Cominciamo dalle immagini…

Rappresentare informazioni

Esistono due modi di rappresentare le informazioni:

ANALOGICO e DIGITALE

La trasformazione delle informazioni in digitale

è oggi molto importante. E' una delle chiavi di

lettura principali dello sviluppo tecnologico del

fine millennio e del secolo a venire.

La codifica digitale, infatti, permette di unificare le

rappresentazioni dei più svariati tipi di informazione

riducendoli ad insiemi di numeri che possono essere

analizzati, modificati e registrati mediante i computer

13

Digitalizzare immagini

L’idea

di base:

l’immagine viene suddivisa in una griglia

di cellette

ogni celletta corrisponde a un ‘puntino’

(pixel) dell’immagine

Tanto più è fitta la griglia (più numerose

sono le cellette), tanto migliore è la

risoluzione dell’immagine

Digitalizzare immagini

14

In dettaglio …

Ogni

pixel dell’immagine viene codificato

usando gruppi di 0 e 1

Se l’immagine è solo in bianco e nero

(senza grigi), basterà usare un ‘1’ per i

pixel neri, e uno ‘0’ per i pixel bianchi

Se l’immagine ha più di due colori, si

faranno corrispondere a gruppi diversi di

‘0’ e ‘1’ sfumature diverse di colore (o di

grigio)

In dettaglio …

Così,

ad esempio, se si fa corrispondere

a ogni pixel un byte (cioè 8 bit), potremo

differenziare 256 colori

Al posto della tabella di codifica dei

caratteri avremo una tabella di codifica

dei colori

Ad es: 00101101

15

In dettaglio …

La

nostra immagine viene in questo

modo fatta corrispondere a una

larghissima matrice

Ogni pixel dell’immagine viene codificato

dal gruppo di ‘0’ e ‘1’ associato al suo

colore dalla tabella di codifica dei colori

utilizzata

Suoni

E i suoni?

Sappiamo che le onde sonore sono rappresentabili

attraverso cure di pressione

È facile immaginare di poter rappresentare l’onda

sonora usando solo ‘0’ e ‘1’:

Ad esempio, si può usare l’aritmetica binaria per

codificare i valori della ‘x’ e della ‘y’

16

Video

E

i filmati?

Un filmato non è altro che una

successione di fotogrammi (frame)

accompagnata da una colonna sonora

Video

Basterà codificare, uno per uno, tutti i

fotogrammi (sappiamo come fare: ogni

fotogramma è un’immagine)…

…e codificare la colonna sonora.

Non stupisce che per codificare un breve

filmato servano moltissimi bit!

17

Compressione

Per

cercare di ridurre l’impiego di bit,

possiamo cercare di utilizzare tecniche di

compressione

Le tecniche di compressione usano ogni

trucco possibile per ‘economizzare’ sul

numero di bit utilizzati per la codifica

Jpeg – mp3 – mp4

ZIP

La compressione delle immagini

Compressione senza perdita di informazione

Compressione con perdita di informazione

Sono ad esempio GIF,TIFF e tutti quei sistemi che operano una

“runlenght encoding” dei dati. E’ come se l’immagine fosse

internamente compressa con un sistema analogo allo ZIP

Poco utile per immagini con una forte entropia, ottimo per le

immagini con zone omogenee di colore

JPG,JPEG,PNG,DCT,Kodak-CD utilizzano tecniche di filtraggio

in frequenza delle immagini eliminando quella parte dello spettro

che non viene percepita dall’occhio

Poco utile per immagini con alto contenuto in frequenza o che

devono essere analizzate nei contorni

Altri tipi con perdita di informazione: frattale, wavelet,

etc…

18

Digitale - analogico

La

contrapposizione analogico e digitale

è più spesso riportata come segue:

ANALOGICO -> CONTINUO -> NUMERI REALI

PERCEZIONE UMANA

DIGITALE -> PUNTI -> NUMERI INTERI

UTILIZZABILE DA UN COMPUTER

Trasformazioni digitali-analogiche

E'

possibile trasformare una

informazione (o segnale) digitale in una

analogica e viceversa

Nel primo caso dobbiamo utilizzare uno

strumento chiamato DAC nel secondo

caso, invece, dobbiamo utilizzare un

ADC

Digital Analogical Converter

Analogical Digital Converter

19

Campionamento

La

trasformazione di un segnale analogico

in uno digitale avviene con una procedura

detta campionamento

1

0.8

0.6

1

0.4

0.8

0.2

0

0.6

-0.2

0.4

-0.4

0.2

-0.6

0

-0.8

-1

0

-0.2

1

2

3

4

5

6

7

-0.4

-0.6

0

0.2150

0.4199

0.6052

0.7622

0.8835

0.9635

0.9985

…

-0.8

-1

0

1

2

3

4

5

6

7

Quantizzazione

Oltre al campionamento, occorre operare una

quantizzazione dei livelli1:

Segnale originario

Segnale quantizzato

Quanto più numerosi

sono i gradini, tanto più il

segnale originario sarà

simile a quello

quantizzato

(1) - Nel settore delle analisi delle immagini si indica a volte come profondità di acquisizione

20

256

128

Pixels

32

64

16

32

DPI : dot per inch utile in fase di stampa

8

4

Teorema di Shannon o Nyquist

Occorre campionare un segnale analogico

con un numero sufficiente di punti per poter

poi ottenere una informazione digitale che

descriva il sistema originario senza perdita di

informazione.

Shannon dimostrò che è sufficiente

campionare con una frequenza pari al doppio

della massima frequenza di “variazione” del

segnale originario.

21

Sottocampionamento

Avviene

quando si campiona un segnale

ad una frequenza inferiore a quella di

Shannon

La ricostruzione delle informazioni è

imprecisa

alcune frequenze vengono trasformate in

altre, come nell'esempio del disco rotante che

appare ruotare in senso inverso

in certe immagini l'effetto è evidente, se

creano i "pattern di Moiré"

Aliasing – un esempio

Se guardiamo tutti i "punti" campionati ci appare una

rotazione in senso orario

Se guardiamo ogni 3 punti non sappiamo distinguere

se il moto è orario o antiorario

Frequenza di Shannon

Se guardiamo ogni 4 punti il moto appare in senso

antiorario: abbiamo campionato con una frequenza

troppo bassa, otteniamo una informazione falsa

Ecco perché a volte nelle riprese video le ruote delle macchine

appaiono girare nel verso opposto

22

Aliasing - esempio

La creazione di pattern moiré è un esempio di

aliasing per le immagini (effetto retino)

alcuni s/w di analisi delle immagini (Photoshop)

prevedono l'applicazione di filtri anti-aliasing per la

rappresentazione delle immagini

A volte una scansione di una immagine

appare ricoperta da un "plaid" a quadretti a

causa dell'interferenza moiré tra il

campionamento dello scanner e la stampa

scannerizzata

Effetto moiré

23

Il computer

Cos’è un computer

Un

computer non è altro che un

contenitore, che equipaggiato con gli

opportuni dispositivi

elettronici(Hardware) e programmi

(Software), è in grado di svolgere i più

disparati lavori prevalentemente di tipo

intellettivo: calcoli, memorizzazione

d’informazioni e loro elaborazione.

24

Il Computer

Tipi di Computer: il PC

Il

computer multimediale (personal

computer – PC –) è:

dotato dell’hardware e del software

necessari la riproduzione simultanea di

audio e filmati consentendo, se necessario,

di intergire con i programmi

dotato di lettori di CD-ROM o DVD (Digital

Video Disc), supporti particolarmente

indicati per contenere grandi quantità di dati

25

Tipi di Computer: il Portatile

Il computer portatile è:

potente (quasi) come quelli da scrivania tradizionali

di dimensioni ridotte, limitate particolarmente adatto

per chi ha necessità di spostarsi senza rinunciare a

lavorare, per esempio per fare proiezioni delle

proprie presentazioni con l’uso di videoproiettori

In particolare il laptop è un computer portatile

che è:

particolarmente leggero (oggi per esempio ≈3kg)

utilizzabile come computer da scrivania poiché è

collegabile a una tastiera e ad un video di

dimensioni standard

Tipi di Computer: il Palmare

Il palmare (PDA: Personal Digital Assistant) è:

un computer di dimensione molto ridotte (10-18 cm) e di peso

di 300-400 g

nato come evoluzione delle agendine elettroniche

dotato di un sistema operativo simile al windows dei computer

standard con comunicazione ad icone

facilmente interfacciabile per comunicare con i personal

computer e i portatili

tale da navigare in internet, inviare fax e messaggi di posta

elettronica, integrare GPS

provvisto di molti programmi di utilità (per scrivere,

organizzare appuntamenti, per usare fogli elettronici, per

leggere libri in formato elettronico ed ascoltare musica MP3)

26

Tipi di Computer: il Supercomputer

Il

supercomputer:

è un computer con grande potenza di

calcolo e memorizzazione, assai costoso e

sofisticato

può essere utilizzato da un numero medio di

utenti contemporaneamente mediante

opportuni terminali

Specializzato nell’esecuzione di calcoli

matematici e scientifici in genere

Tipi di Computer: il Mainframe

Il mainframe:

è un computer con grande potenza di calcolo e

memorizzazione, assai costoso e sofisticato

può essere utilizzato da molti utenti

contemporaneamente mediante opportuni terminali

vi fanno ricorso grandi organizzazioni che devono

elaborare enormi quantità di dati (per esempio per

la previsione del tempo, per le gestione delle

prenotazioni ferroviarie, ecc.)

27

Tipi di Computer: il Minicomputer

Il

minicomputer:

un computer di medio-alta potenza

in grado di gestire fino ad un centinaio di

terminali contemporaneamente

tale che le sue risorse sono utilizzate

tramite terminali

Tipi di Computer: il Terminale

Un terminale senza alcuna capacità di

calcoloè detto terminale stupido

È costituito unicamente di tastiera e monitor

Affida interamente i calcoli al minicomputer o

mainframe a cui è collegato

Il terminale intelligente:

è in grado di svolgere localmente una certa

quantità di funzioni in modo da alleggerire i compiti

del computer centrale a cui è collegato

non è dotato di memorie di massa per il salvataggio

dei dati in locale

28

Tipi di Computer: Network Computer

Network

Computer:

computer con costi e prestazioni contenuti

Collegati in rete tra di loro per condividere

dati e applicazioni

Componenti di un Computer

29

Componenti di un Computer

INPUT/OUTPUT

UCE (CPU: Central Processing Unit)

Unità di Input/Output: Immissione ed Emissione

dati

Unità Centrale di Elaborazione: elaborazione dei

dati, sincronizzazione della comunicazione tra

INPUT, Memoria, OUTPUT

MEMORIA

Memoria Centrale: memorizza dati e programmi

Hardware e Software

L’Hardware

è l’insieme dei dispositivi

fisici del computer: la tastiera, la

stampante, il monitor ecc..

Il Software rappresenta l’insieme dei

programmi che permettono il

funzionamento dell’Hardware.

30

HARDWARE

IL CASE

Motherboard (Scheda Madre)

CPU (Central Processing Unit)

RAM (Random Access Memory)

Memoria Centrale

ROM (Read Only Memory)

Unità Centrale di Elaborazione

Memoria

Porte di comunicazione con le periferiche

HD (Hard Disk)

Memoria di Massa (Disco Rigido)

UCE: Unità Centrale di Elaborazione

All’interno del case l’oggetto più importante del

computer è la CPU o UCE

È il circuito integrato (chip) che effettua l’elaborazione vera e

propria dei dati, delle operazioni di calcolo e di controllo

I modelli più usati sono quelli prodotti dalla Intel (8088, 8086,

80286, 80386, 80486, Pentium I, II, III, IV Celeron), dalla AMD

(K6, k7, Athlon, Duron), dalla Motorola (classe 68000)

È composta di due parti: l’unità di controllo che sovrintende

alla corretta esecuzione dei programmi e coordina il lavoro

degli altri componenti hardware del computer

L’unità logico-aritmetica (ALU – Arithmetic Logic Unit) che

esegue le operazioni matematiche, logiche e di confronto

31

UCE: Unità Centrale di Elaborazione

La potenza di elaborazione di un processore è data dal numero di

operazioni che l’ ALU esegue in un secondo (MIPS – milioni d

istruzioni al secondo, MFLOPS – milioni di istruzioni in virgola

mobile al secondo

La velocità di un computer è però generalmente misurata in hertz.

Ogni computer un orologio interno, il clock, che cronometra e

sincronizza tutte le operazioni svolte dalla CPU (un po’ come il

cuore nel nostro organismo)

Ogni operazione elementare avviene in un ciclo macchina.

L’hertz indica il numero di cicli che il clock effettua in un secondo

1 hertz (Hz) = 1 ciclo al secondo

1 megahertz (MHz) = 1 milione di cicli al secondo

1 gigahertz (GHz) = 1000 MHz, 1 miliardo di cicli al secondo

RAM: La Memoria Centrale

LaRAM (Random Access Memory) è

accessibile in scrittura e lettura.

L’accesso è velocissimo, l’ordine è di

poche decine di nano secondi (60/70

ns). Questa memoria ha la

caratteristica di perdere il suo

contenuto allo spegnimento della

macchina.

Lo scopo è quello di contenere i

programmi che il processore sta

eseguendo, ed i dati attualmente

necessari ai programmi in

questione.

32

RAM: La Memoria Centrale

RAM

Elettronica (chip su Motherboard)

Lettura/Scrittura

Velocissima

Capacità Limitata

Volatile

Costosa

Si misura in Megabyte

Altre memorie: la ROM

LaROM (Read Only memory) è un tipo di

memoria il cui contenuto non può essere

modificato in alcun modo dall’utente,

non è possibile scrivere in tale memoria

(memoria di sola lettura) poiché contiene le

funzioni base di funzionamento del computer

ossia il BIOS (Basic Input Output System)

33

Altre memorie: la ROM

ROM

Elettronica (chip su Motherboard)

Lettura

Velocissima

Capacità Limitata (molto meno della RAM)

Non Volatile

Si misura in kilobyte

Le Memorie di Massa

La memoria centrale dell'elaboratore, per quanto grande sia diventata,

non può contenere tutti i programmi che servono all'utente per essere

produttivo

Si rende quindi necessario avere a disposizione dispositivi che

consentano di memorizzare grandi quantità di byte e che li mantengano

in memoria anche qualora il PC venisse spento (che siano cioè non

volatili)

Tali supporti vengono chiamati anche con il termine di memorie di massa

e si dividono in:

Floppy disk

Hard disk

CD-Rom o riscrivibili

Cassette a nastro

Cartucce Iomega Zip e Jaz

DVD

Dischi rimovibili a stato solido (PenDrive, Memory card etc …)

34

Floppy

floppy disk o dischetto: il supporto che fino a

poco tempo fa racchiudeva in se le

caratteristiche della mobilità e

dell’economicità.

La loro capacità però è alquanto limitata: solo

1,44 Mbyte (1.500.000 di caratteri )

Si guastano facilmente, non sono molto

affidabili

Le Memorie di Massa

Hard disk o disco fisso: inserito all'interno del case dei computer è quello

che mantiene in memoria i diversi programmi e ne consegna una copia

alla RAM qualora l'unità di controllo del processore glielo ordini.

Hard disk esterno: ha le stesse funzioni del disco fisso ma può essere

trasportato. Ha forme e capacità diverse: dalle centinaia di MB (per quelli

a forma di piccole penne) a decine di GB (per quelli a forma di scatolette)

Non è estraibile e la sua capacità è di varie decine di GB

Si collegano al computer mediante porte veloci (USB o FireWire)

Entrambi le tipologie di Hard Disk hanno un’elevata affidabilità

35

Le Memorie di Massa

CD-ROM e CD riscrivibili: uniscono gli aspetti

positivi di floppy disk e dischi fissi.

Sono trasportabili, economici e possono

contenere oltre 650 MB di dati e programmi.

I CD-ROM sono di sola lettura mentre i CD

riscrivibili possono essere anche riscritti (da

una a più volte a secondo del tipo) utilizzando

appositi dispositivi chiamati masterizzatori

Memorie di Massa

Da qualche tempo i CD-ROM sono stati affiancati da

nuovi supporti, i DVD (Digital Video Disk)

all'apparenza identici ai CD, ma dalla capacitàfino a

26 volte superiore.

I DVD sono fondamentalmente nati come supporto per

filmati in alta risoluzione, anche se ormai molte

distribuzioni distribuiscono prodotti in questo formato.

I DVD non possono essere letti dai lettori CDROM, ma

richiedono unità apposite, mentre è possibile il caso

contrario.

Ormai i masterizzatori dvd hanno soppiantato i

masterizzatori per CD anche perché ormai molto

economici (dual layer < 100 €)

36

Dispositivi di Backup

Cassette a nastro, Cartucce Iomega e Jaz, Zip

Disk:

Servono principalmente per fare il back-up dei dati.

La loro capacità varia centinaia di MB sino a decine

di GB

Che cos’è il back-up?

Operazione di duplicazione (da realizzarsi

periodicamente) di programmi e dati da utilizzare

nel caso venga danneggiata la memoria di massa

principale (HD)

Lezione 2

37

Le prestazioni dei computer

Frequenza

di clock

Tipo di CPU

Dimensioni della

RAM e della Cache

Velocità disco

Prestazioni

La memoria Cache è una memoria di tipo RAM, in

piccola quantità (128-256 KB), strettamente connessa

alla CPU che migliora la performance del sistema

Installare una scheda video più veloce e con una

maggiore quantità di memoria video (VRAM, Video

RAM) evita che il rallentamento avvenga durante la

visualizzazione, soprattutto se si lavora molto in

grafica oppure se si utilizzano videogiochi di ultima

generazione.

La velocità della CPU e quella di accesso alle RAM

sono enormemente più elevate di quella di lettura e

scrittura sui dischi. I componenti elettronici, infatti,

lavorano a centinaia di milioni di operazioni al

secondo, mentre l'accesso a un disco rigido si misura

in migliaia di operazioni al secondo.

38

Prestazioni

Prestazioni di un HD

A velocità di rotazione più elevate corrispondono maggiori

quantità di dati trasferiti al secondo.

Dai dischi da 5400 rpm (revolutions per minute, ossia “giri per

minuto”), si è passati a quelli a 7200 rpm, e sono già

disponibili unità che superano il valore di 10000 rpm.

La velocità media di accesso da traccia a traccia non è un

indicatore diretto della reale velocità di risposta di un disco

rigido in condizioni operative.

A valori più bassi (che sono intorno a una decina di

millisecondi) corrispondono unità con migliori

prestazioni elettromeccaniche e tempo di accesso più

rapidi ai dati memorizzati negli archivi sul disco.

Come Funziona il PC

Il BIOS è il primo programma che l’UCE esegue

all’accensione

Cosa c’è nel BIOS??

Dimensione e Velocità RAM

Dimensione e Velocità HD

Insieme di periferiche potenzialmente collegate

…

La ROM è quindi al prima memoria ad essere usata in

lettura

Successivamente si legge il Sistema Operativo dalla

memoria di massa (HD)

Infine si scrive il Sistema Operativo in RAM

A questo punto il PC è pronto per interagire con

l’utente….

39

Hardware

Monitor

Tastiera

Mouse

Scanner

Stampante

Video

camera digitale

Proiettore

Tastiera

Tasti speciali:

Alt – Backspace, \ ed /, Block Num, Bloc

Scorr, canc, Ctrl, Esc, Fine, frecce, F1F12, Home, Ins, Invio, CapsLock, Shift,

Pag, Stamp, Tab, tasti windows

40

Il Mouse

Interazione visuale

Due tasti vs Un tasto

I puntatori

Scheda video

Risoluzione

SVGA

Risoluzione

Pixel

Impostazione

RAMDAC

41

Il monitor

Il monitor è tra i più comuni dispositivi che consentono di

visualizzare i risultati delle elaborazioni effettuate dal computer.

Lo schermo CRT è dotato di un tubo a raggi catodici,

tecnologicamente simile a quello di un televisore.

Lo schermo LCD, invece, è uno schermo a cristalli liquidi, più

leggero e meno ingombrante del primo, utilizzato anche per i

computer portatili, ma piuttosto costoso.

Ottima qualità di visione (per i modelli top)

Elevata emissione di calore

Emissione media di radiazioni

Buona qualità di visione

Bassissima emissione di calore e di radiazioni

La dimensione dei monitor è misurata in pollici e calcolata sulla

sua diagonale.

Monitor

Parametri di valutazione

• LCD o CRT

• Dimensioni (in pollici)

• Risoluzione (pixel)

• Costo

– Acquisto

LCD: Contrasto e tempo di risposta

risoluzioni possibili

42

Stampante

Per ottenere su carta ciò che è stato preparato a video

occorre utilizzare le stampanti.

Nelle aziende spesso esse vengono condivise da

un'ampia utenza, tramite le reti locali.

Esistono diversi modelli di stampante, che si

differenziano tra quelle in grado di fornire stampe in

bianco e nero e quelle che supportano il colore.

Le tecnologie più utilizzate sono le seguenti:

Ad aghi

A getto d'inchiostro

Termica

Laser

Sublimazione di colore

Stampante

La differenza tra le varie tipologie dipende

dal tipo di tecnologia adottata,

dal numero di colori,

dalla velocità di stampa

dai supporti utilizzati.

La scelta varia da quelle a getto d'inchiostro, di uso amatoriale,

che si trovano in commercio a un prezzo economico pur

soddisfacendo le più comuni esigenze di stampa, alle più

sofisticate laser, di uso professionale, più evolute e costose.

Quando si acquista una stampante, oltre alla spesa iniziale,

occorre tener conto dei costi di esercizio, su cui incidono:

il costo delle singole cartucce, dei nastri di inchiostro, dei toner ecc.

il tipo di carta suggerita.

Il costo di stampa per una singola copia.

43

Stampante

Le stampanti ad aghi sfruttano l'impatto di una serie di

aghi contro un nastro inchiostrato, trasferendo

l'inchiostro sulla carta.

La qualità di stampa dipende dal numero di aghi.

Questo tipo di stampante è piuttosto rumorosa e la qualità

della stampa ottenuta risulta abbastanza scadente;

Particolarmente adatta nel caso di stampe su modulo

Continuo ed in multiplacopia (impatto)

Le stampanti a getto d'inchiostro spruzzano piccoli

getti d'inchiostro sulla carta o sul lucido.

Sono piuttosto silenziose, ma solo relativamente veloci.

Stampante

Le stampanti termiche imprimono la carta bruciando

dei punti su di essa, tramite un gruppo di piccoli e

veloci elementi riscaldanti.

Risultano tra quelle più economiche e sono utilizzate spesso

nelle calcolatrici da tavolo e nei fax di basso costo.

Richiedono carta speciale, trattata chimicamente, che può

scolorire nel tempo.

Le stampanti laser sono dotate di un'alta qualità di

stampa.

Sono silenziose e veloci, e generano un'immagine trasferendo

sulla carta, mediante particelle di toner elettrostatico, la

scansione ottenuta da un raggio laser.

44

Stampanti

Prestazioni

Velocità di Stampa (numero di byte stampati al

secondo)

Risoluzione (numero di pixel per pollice/dpi: dot per

inch)

Colore/Bianco & Nero

Rumorosità (db= decibel))

Set di Caratteri (Font)

Formato di Stampa (A4, A3, A2..)

Costo

Acquisto

Gestione

Le porte

Dopo aver esaminato le periferiche di un computer bisogna esaminare le

porte, dispositivi che permettono l’invio e la ricezione delle informazioni e

quindi il collegamento tra l’unità di elaborazione e i dispositivi di

Input/Output

Sul retro di un elaboratore vi sono dei connettori che collegano l’unità

centrale con le periferiche, tramite cavi

Prima di connettere le periferiche al computer è necessario quasi

sempre interrompere l’alimentazione spegnendo l’elaboratore (non vale

per le porte di nuova generazione)

Le tipologie di collegamento avvengono tramite:

•La porta seriale

•La porta parallela

•La porta SCSI

•La porta IrDA

•La porta USB

•La porta HSSB

•Firewire (IEEE 1394)

•Bluetooth

45

Le porte

Le porte seriali hanno un connettore a 25 pin o 9 pin

Sono dette seriali per trasmettono i dati un bit alla

volta

Il nome delle porte seriali è COM1, COM2 ecc., dove

COM è l’abbreviazione di COMmunication

(comunicazione) ed il numero indica se è la prima, la

seconda ecc. porta seriale

Oggi i computer hanno, in genere, 1 porta seriale, ma

anche questa tende ad essere sostituite da porte più

versatili ed a maggiore capacità di trasmissione (USB,

ecc.) quando ci sono problemi di spazio (portatili)

Le porte

Le porte parallele hanno un connettore a 25 piccoli

fori. Il trasferimento dei dati avviene 8 bit alla volta

Il nome delle porte parallele è LPT1, LPT 2 ecc., dove

LPT è l’abbreviazione di Line PrinTer (stampante) ed il

numero indica se è la prima, la seconda ecc. porta

parallela

Anche se è nata per connettere le stampanti la porta

parallela è stata in seguito usata anche per altre

applicazioni

Oggi i computer hanno, in genere, 1 porta parallela,

ma tenderanno a sostituirle con porte più versatili ed a

maggiore capacità di trasmissione (USB, ecc.)

46

Le porte

Le porte SCSI supportano fino a sette

periferiche in cascata che richiedono alta

velocità di trasferimento

Un singolo adattatore SCSI è in grado di

interfacciare contemporaneamente un computer a

più dischi rigidi, ad un drive CD-ROM, ad una unità

a nastri ed ad uno scanner

Il cavo che esce da una porta SCSI è un bus a 8 bit

( 16 o 32 bit nel nuovo standard SCSI-2)

La porta IDE è l’input/output di un controller

Può controllare fino a due hard disk o altre

periferiche IDE

Le porte

I collegamenti USB connettano al personal computer

periferiche che sono provviste di questa interfaccia

USB sta per Universal Serial Bus e permette una

velocità di trasmissione di 12 Mbit (milioni di bit al

secondo) per USB1e 480 Mbit per USB2

Le periferiche USB possono essere collegate in

cascata fino a formare un bus di 127 elementi,

evitando numerosi cordoni di collegamento

È possibile collegare e scollegare queste periferiche a

computer acceso senza causare danni al computer

Dato che il connettore USB è piccolo, gli attacchi USB

sono molto usati sui portatili e palmari

47

Le porte

La porta IrDa (Infrared Data Association)

consente di collegare le periferiche al personal

computer senza l’uso di cavi

Le connessioni sono di tipo seriale, mediante raggi

infrarossi

I dispositivi devono essere “a vista”

La porta HSSB (High Speed Serial Bus) è un

dispositivo di tipo seriale che connette fino a

63 dispositivi su un solo bus

È utilizzato per collegare periferiche

particolarmente sofisticate

Le porte

FireWire

(400 Mbit/s) (IEEE 1394) è nato

come tecnologia per la connessione di

PC alle sue periferiche. A differenza di

USB, FireWire supporta la Quality of

Service (QoS), per cui si configura come

soluzione adatta a flussi audio-video.

Il limite è rappresentato dalla piccola

distanza che può essere coperta senza

ricorrere a ripetitori di segnale.

48

Le porte

Bluetooth

è nato come tecnologia veloce

per la connessione di dispositivi

elettronici senza l’utilizzo di fili

A differenza di IrDa non necessita che i

dispositivi siano “a vista” ma solo entro

un certo raggio d’azione (10/12 metri)

Il Software

Insieme all’ hardware è la componente essenziale per

il funzionamento dei computer. Senza di esso il PC

non è in grado di compiere assolutamente alcuna

azione.

Il software è costituito da programmi, cioè da un

insieme di istruzioni che la macchina deve seguire per

produrre determinati risultati.

Tali programmi nascono da una fase di analisi dei

problema che il PC dovrà risolvere ed è svolta

dall'uomo.

Come risultato di questa indagine si otterrà un

algoritmo, un insieme finito di istruzioni che, se

eseguite ordinatamente, sono in grado di risolvere il

problema di partenza.

49

Il software

Il software può essere diviso in due grandi categorie:

Il software di base: racchiude in sé sia il software di

sistema, necessario a far funzionare l'elaboratore, sia

quello utilizzato dagli sviluppatosi di programmi per

facilitare il loro lavoro;

Il software applicativo: comprende invece tutti quei

programmi utilizzati dagli utenti per gestire, per

esempio, la posta, la contabilità di casa, per redigere

una lettera, creare una presentazione, telefonare via

Internet, ecc., oppure applicativi creati ad hoc per

risolvere un determinato problema.

50

Il software di Base: SO

Il

sistema operativo è il programma che

mette in comunicazione l’utente con il

computer.

Software di Base: SO

Il sistema operativo è quel software di base che viene

avviato automaticamente all'accensione della

macchina e che le consente di acquisire le funzionalità

indispensabili per poter interagire con l'utente

(gestione dei mouse, del video ecc.) e per permettergli

di caricare i programmi desiderati.

In un computer possono essere presenti più sistemi

operativi, utilizzabili singolarmente poiché un uso

contemporaneo creerebbe un conflitto nella gestione

delle risorse della macchina.

Per poter installare più sistemi operativi è necessario

suddividere l'hard disk in sezioni separate (partizioni)

e assegnare a ognuna un sistema operativo che avrà

il compito di gestire il computer ogni volta che si lavora

servendosi di essa.

51

Software di Base: SO

Un sistema operativo in uso sin dal 1981, in seguito

all'introduzione del personal computer IBM, è l'MSDOS (Microsoft-Disk Operating System) che, nel corso

degli anni ha subito notevoli modifiche che gli

permettono di funzionare sui computer più avanzati.

L'interfaccia testuale dell'MS-DOS si presenta

piuttosto scarna, con lo schermo nero e i soli caratteri

del prompt per dare al computer le opportune

istruzioni, l'utente deve digitare da tastiera una serie di

comandi di testo piuttosto complessi.

Introducendo i sistemi operativi Windows-based

all'inizio degli anni novanta, la Microsoft ha diffuso il

sistema operativo che è oggi maggiormente utilizzato

e ha semplificato notevolmente la comunicazione tra

utente e computer.

Software di Base: SO

La distinzione più importante rispetto tra Windows e MS-DOS è

l'interfaccia. Windows utilizza un'interfaccia grafica, chiamata GUI

(Graphic User Interface), tramite la quale l'utente comunica con il

computer attraverso il mouse, servendosi di una serie di icone, di

finestre e di menu a discesa che semplificano notevolmente la

scelta dei comandi.

Alcuni tipi di sistemi operativi Windows sono Windows 95, 98

2000, Millennium edition, NT, XP

I vantaggi offerti dall'uso di sistemi operativi a interfaccia grafica

si possono riassumere come segue:

I programmi hanno aspetto e linguaggio comuni, che consentono

il rimando da un programma all'altro in modo immediato.

La scelta delle opportunità offerte dai comandi e l'accesso alle

varie funzioni avvengono con facilità.

Il passaggio da un programma a un altro è un'operazione

semplificata e lineare.

52

Software applicativo

Elaboratore testi

Foglio di calcolo

Database

Grafica

Disegno tecnico

Posta elettronica

Browser

Gestionali

Utility

Sviluppo

Scientifici

Custom

Gli algoritmi

Obiettivo: dato un problema

definire un procedimento che possa essere

eseguito automaticamente da un esecutore per

risolvere un problema assegnato

Definizione di Algoritmo

Dato un problema e un esecutore, l’algoritmo è:

una successione finita di passi elementari (operazioni

e direttive)

eseguibili senza ambiguità dall’esecutore

che risolve il problema dato

53

Proprietà degli Algoritmi

Procedimenti sequenziali: un passo dopo l’altro

secondo un ordine specificato (flusso di esecuzione)

I passi elementari devono essere eseguiti in modo

univoco dall’esecutore

devono essere descritti in una forma eseguibile per

l’esecutore

La descrizione di un algoritmo per un esecutore deve

avere una formulazione generale

la soluzione individuata non deve dipendere solo da valori

predefiniti dei dati, cosi che l’algoritmo sia utilizzabile nel

maggior numero possibile di casi

gli algoritmi prevedono particolari passi destinati ad acquisire i

valori dei dati da utilizzare ed elaborare in ogni particolare

esecuzione

Proprietà degli Algoritmi

L’esecutore

deve terminare in tempo

finito per ogni insieme di valori in

ingresso

L’esecutore

deve essere in grado di

eseguire l’algoritmo con le risorse a sua

disposizione (informazioni + tecnologia)

54

Proprietà degli Algoritmi

Ogni operazione o direttiva deve:

terminare entro un intervallo finito di tempo

produrre un effetto osservabile (stato prima

dell’esecuzione, stato dopo l’esecuzione)

Es.: calcolare le cifre decimale di π, NO!

Es.: pensare al numero 5, NO!

Produrre lo stesso effetto ogni volta che viene

eseguita a a partire dalle stesse condizioni iniziali

Es. X=5, y=10 x+y=15

Elementi degli Algoritmi

Oggetti: le entità su cui opera l’algoritmo

Operazioni: Interventi da effettuare sui dati

Dati iniziali del problema, informazioni ausiliarie, risultati

parziali e finali

Le informazioni sono dette dati (anche i risultati parziali e

finali) e possono essere variabili o costanti

Calcoli, confronti, ricopiature,acquisizioni, emissioni, ecc.

Flusso di controllo: l’indicazione delle possibili

successioni dei passi dell’algoritmo

La correttezza dei risultati dipende non solo dalla corretta

esecuzione delle singole operazioni, ma anche dalla corretta

sequenza con cui sono eseguite

55

Elementi degli Algoritmi

NOTA:

Flusso di controllo: la descrizione a priori di tutte

le possibili sequenze nell’esecuzione dei passi

dell’algoritmo, in particolare di operazioni in

alternativa e di operazioni da ripetere più volte

ciclicamente

Flusso di esecuzione: la sequenza di operazioni

effettivamente seguita durante una particolare

esecuzione dell’algoritmo e che dipende dai

particolari valori che i dati assumono in

quell’esecuzione

Rappresentazione di un algoritmo

destinato all’esecuzione automatica

Rappresentazione

di un algoritmo

Descrizione, univoca per l’esecutore, di

tutte le possibili sequenze di operazioni

da eseguire per risolvere il problema dato

Descrizione del flusso di controllo, delle

operazioni eseguibili, e degli oggetti su

cui agiscono le singole operazioni

56

Linguaggi

E’ necessario un formalismo di

rappresentazione, cioè un linguaggio costituito

da:

Vocabolario: insieme di elementi per la

descrizione di oggetti, operazioni e flusso di

controllo

Sintassi: insieme di regole di composizione degli

elementi in frasi eseguibili e costrutti di controllo

(istruzioni)

Semantica: insieme di regole per l’interpretazione

degli elementi e delle istruzioni sintatticamente

corrette

Linguaggi di descrizione di algoritmi

Formalismi descrittivi costituiti da LINGUAGGI

(artificiali) DI PROGRAMMAZIONE

Oggetti rappresentati tramite nomi simbolici

(identificatori)

Variabile: una rappresentazione simbolica dei dati a cui si

possono attribuire diversi valori di un certo tipo

Operazioni rappresentate mediante operatori (es. +)

o funzioni (es. cos(x))

Sequenza di operazioni (flusso di controllo) con

appositi costrutti di controllo

57

Linguaggi di descrizione di algoritmi

I linguaggi per descrivere gli algoritmi devono

essere noti all’uomo che progetta gli algoritmi

e al calcolatore che deve eseguirli

Fasi iniziali di progetto: struttura generale

dell’algoritmo

descrizione rigorosa del flusso di controllo

descrizione semplificata delle direttive, per es.

mediante l’uso di linguaggio naturale

Linguaggi di descrizione di algoritmi

Due esempi di linguaggi semiformali:

schemi a blocchi (o diagrammi di flusso)

elementi grafici per indicare il flusso di controllo e i tipi di

operazioni

elementi testuali per descrivere le operazioni e gli oggetti

pseudo-codice

completamente testuale

costrutti di controllo descritti con la forma e le parole

chiave dei linguaggi di programmazione

le operazioni possono essere descritte in modo

informale

58

Schemi a Blocchi

Blocco

esecutivo

Blocco di inizio

Blocco di terminazione

Flusso di controllo delle

operazioni

Blocco condizionale

Blocco di ingresso dati

Blocco di uscita dati

operazione

Inizio

Fine

vera

Condizione

falsa

Operazione di ingresso

Operazione di uscita

Schemi a Blocchi

Variabili: rappresentate tramite nomi simbolici

Variabile: contenitore di valori

Le operazioni descritte possono essere eseguite di volta in

volta sui diversi valori assegnabili alle variabili (formulazione

generale)

Proprietà: una variabile non può essere vuota, cioè ad una

variabile è sempre associato un valore

Negli schemi a blocchi operazioni e condizioni sono

rappresentate in modo testuale e tramite simboli che

rappresentano le operatori aritmetici, di confronto, ecc.

59

Alcune regole

Un solo blocco di inizio

Almeno un blocco di terminazione

Dal blocco di inizio e da ogni blocco esecutivo deve uscire una

sola freccia

Se per ogni blocco c’e’ un solo blocco successivo: flusso di

controllo sequenziale (sequenza)

Inizio

operazione

Da ogni blocco condizionato devono uscire due frecce

contrassegnate dalle indicazioni vero (si) e falso (no)

vera

Condizione

falsa

Un esempio

Inizio

Leggi(W)

Leggi(Y)

Acquisizione dall’utente dei particolari

valori da considerare per i due fattori

del prodotto e da assegnare alle

variabili W e Y

Moltiplica intero W

per intero Y e denota

il risultato con Z

Operazioni di elaborazione, valide

per qualsiasi valore dei dati

Scrivi (Z)

Emissione all’utente del risultato

dell’elaborazione

Variabili W, Y, Z intere

Fine

W, Y, fattori di ingresso

Z risultato in uscita

60

Cenni sulla rappresentazione dei

numeri

Abbiamo

visto nella prima lezione che è

possibile “codificare” le informazioni

mediante l’utilizzo di “alfabeti” informatici

ed in ultima analisi grazie ad i BIT

Approfondiamo (anche se solo con dei

cenni) un particolare tipo di

rappresentazione, quella dei numeri

Rappresentazione dei NUMERI NATURALI

Rappresentazione in base p

Metodo posizionale: ogni cifra ha un peso

Esempio: 123 = 100 +20 +3

Di solito noi usiamo la base decimale

Un numero generico di m cifre è rappresentato

dalla sequenza: an, an-1, an-2,..., a0

an : cifra più significativa

a0 : cifra meno significativa

n = m-1

ai ∈ {0, 1, ..., p-1}

61

Rappresentazione dei NUMERI NATURALI

Rappresentazione

in base p

Un numero naturale N, composto da m cifre, in base

p, si esprime come:

n

N p = an ⋅ p n + an −1 ⋅ p n −1 + ... + a1 ⋅ p1 + a0 ⋅ p 0 = ∑ ai ⋅ p i

i =0

Esempio in base decimale (p=10):

58710 = 5·102+8·101+7·100

Posso rappresentare i numeri nell’intervallo discreto:

[0 , pm - 1]

Rappresentazione in base due

Base binaria: p=2; cifre ai ∈ {0, 1}

chiamate bit (binary digit)

Otto bit sono chiamati byte

Esempio, con m=5:

110112 = (1·24+1·23+0·22+1·21+1·20)10 = 2710

Posso rappresentare i numeri nell’intervallo discreto:

[0 , 2m -1]

Esempio con m=8:

rappresento numeri binari: [000000002 , 111111112],

ovvero: [0 , 255]

62

Basi ottale ed esadecimale

Base ottale: p=8; ai ∈ {0, 1, 2, 3, 4, 5, 6, 7}

Esempio: 2348 = (2·82+3·81+4·80)10 = 15610

Base esadecimale: p=16;

ai ∈ {0, 1, 2, …, 9, A, B, C, D, E, F}

Esempio: B7F16 = (11·162+7·161+15·160)10 = 294310

Notare: “11” al posto di “B” e “15” al posto di “F”, i

loro equivalenti in base dieci

Numero interi con segno

Non posso memorizzare il “segno”, uso una codifica

Uso un bit per memorizzare il segno: “1” significa

numero negativo, “0” numero positivo. Esempio m=3:

Num. intero, base 10

Num. intero, base due, modulo e segno

–3

111

–2

110

–1

101

–0

100

+0

000

+1

001

+2

010

+3

011

63

CPL a 2

Usando m bit: (-N)CPL2 = (2m - N10)2

Esempio (m=3): (-N)CPL2 = (23 - N10)2

Num. intero base 10

Trasformazione

Num. intero, base 2,

CPL2, m=3

-4

8-4=4

410 = 100

-3

8-3=5

510 = 101

-2

8-2=6

610 = 110

-1

8-1=7

710 = 111

0

nessuna

010 = 000

1

nessuna

110 = 001

2

nessuna

210 = 010

3

nessuna

310 = 011

Numeri con la virgola

Virgola fissa

Uso m bit e n bit per parte intera e frazionaria

Esempio (m=8, n=6, tot. 14 bit): -123,2110

-12310 = 100001012

0,2110 ≈ 0011012

-123,2110 ≈ 10000101,0011012

Virgola mobile (floating point)

Il numero è espresso come: r = m·bn

m e n sono in base p

m: mantissa (numero frazionario con segno)

b: base della notazione esponenziale (numero naturale)

n: caratteristica (numero intero)

Esempio (p=10, b=10):

-331,6875 =

-0,3316875⋅103

m = -0,3316875;

n=3

64

Boole

Cenni di algebra di Boole

Esiste una definizione generale di algebra in cui, oggi, viene fatta

rientrare la geniale intuizione del matematico inglese George Boole

(1815 - 1864) che, intorno al 1850 si rese conto, molto prima che

l'Elettronica muovesse i primi passi, delle potenzialità di una struttura

matematica basata su un sistema minimale (2 soli elementi rappresentativi).

La riscoperta e l'utilizzazione in Elettronica dell'algebra di Boole si deve

a von Neumann, colui che propose il modello strutturale su cui si basano

i moderni computer.

L'algebra binaria di Boole, come richiesto dalla definizione di algebra,

prevede un insieme di supporto, A e due operatori binari che si

chiamano, "somma" (simbolo ⊕ ) e "prodotto" (simbolo ⊗ ) che

associano a coppie di elementi di A un elemento dello stesso insieme.

Possiamo considerare come operazioni :

OR, ed AND

Unione e Intersezione di insiemi

65

Diagrammi di Venn

Visualizzazione grafica delle operazioni nel modello di Algebra di

Boole consistente nell'algebra degli insiemi. T è l'universo della

nostra struttura di insiemi, cioè è l'insieme contenente tutti gli

elementi possibili. A e B sono due insiemi di punti

∪B T

A∪

T

A

A

B

B

∩B

A∩

~A T

~B T

A

A

B

B

OR, AND e NOT

TABELLE di Verità

OR, AND e NOT, definite in maniera sintetica, possono essere messe

in una forma esplicita con la tecnica delle "tabelle di verità".

L'espressione deriva da un modello di algebra binaria equivalente a

quella delle porte logiche in cui i due valori booleani sono "vero"

("1") e "falso" ("0").

x

0

AND

y xy

0 0

x

0

OR

y x+y

0 0

NOT

x x

0 1

0

1

0

0

1

1

1

1

1

0

1

0

1

1

1

0

1

1

1

0

66

Il computer e la società

Computer ed Ergonomia

Un uso continuo dei computer può causare diversi

disturbi patologici, che possono essere prevenuti

adottando alcuni particolari accorgimenti.

Tra le forme di malessere più diffuse vi è la sindrome dei

tunnel carpale, provocata da un uso continuativo di

mouse e tastiera.

Per evitare o ridurre gli effetti di un utilizzo inadeguato

dei computer è consigliabile effettuare ogni tanto brevi

sospensioni, adottare appoggi appropriati per i polsi e

scegliere mouse e tastiera ergonomici.

Le pause si rivelano utili anche per salvaguardare la

vista, spesso affaticata dall'uso spropositato di monitor

non sempre di qualità.

In commercio è possibile trovare apparecchiature dotate

di proprietà che permettono di prevenire eventuali disagi.

67

Computer ed Ergonomia

Per garantire un valido acquisto i monitor dovrebbero

rispondere a particolari requisiti, quali:

Le dimensioni, che non dovrebbero essere inferiori ai

15 pollici, specialmente se si fa uso di applicazioni

grafiche.

La risoluzione: è consigliabile optare per un elevato

numero di pixel e colori visualizzabili. La migliore

qualità della visualizzazione a monitor è influenzata

non solo dallo schermo, ma anche dal tipo di scheda

grafica utilizzata per visualizzare le informazioni.

Il refresh: più alta è la velocità con la quale il monitor

ridisegna la videata in base alle nuove informazioni

ricevute, minore sarà l'instabilità del testo sullo

schermo.

Computer ed Ergonomia

La luminosità dei monitor dovrebbe essere regolata al

livello minimo per consentire una corretta visione delle

immagini e non di più, per non danneggiare la vista

La posizione da assumere davanti al monitor

dovrebbe essere tale da far sì che lo sguardo formi un

angolo di 90°con lo schermo.

Le normative sulla sicurezza obbligano i datori di

lavoro a fornire ai loro dipendenti attrezzature di

qualità, disponendo di schermi antiriflesso protettivi e

prevedendo periodici controlli oculistici.

Altre misure di sicurezza da adottare durante il lavoro

al computer riguardano la luminosità dell'ambiente, la

postura, la seduta ergonomica, la distanza dal

monitor, i collegamenti elettrici ecc. (legge 626)

68

Computer e Sicurezza

Per evitare di perdere irrimediabilmente dati in seguito a uno

spegnimento accidentale del computer è buona abitudine salvare spesso

i documenti durante la digitazione.

Alcuni programmi permettono anche il salvataggio automatico dei

documenti impostato a intervalli di tempo fissati dall'utente.

Per proteggere l'elaboratore da interruzioni di elettricità è sufficiente

collegare al computer un apparecchio UPS (Uninterruptible Power

Supply, o gruppo di continuità). L'UPS è un accumulatore a batterie che

garantisce l’alimentazione per un periodo di tempo necessario al

salvataggio dei dati in lavorazione, permettendo un corretto spegnimento

del computer.

Un richiamo all'attenzione, infine, per i numerosi utilizzatori di computer

portatili che usano le proprie macchine in diversi paesi dei mondo,

durante i propri viaggi: poiché i computer portatili devono essere spesso

ricaricati collegandoli alle prese di corrente, è essenziale ricordare che

gli standard relativi alla tensione di rete possono variare nei diversi

paesi, e che questo, talvolta, può creare seri problem a all'alimentatore

dei computer.

Computer e Sicurezza

Per evitare che utenti non autorizzati riescano ad accedere a

informazioni riservate è opportuno utilizzare una password.

Si tratta di una parola d'ordine, costituita da caratteri alfabetici o

numerici che è necessario digitare per poter utilizzare un

computer.

Molti sistemi operativi, come Windows, in fase di avvio dei

computer consentono l'utilizzo di password di protezione, utili a

impedire l'accesso a persone non autorizzate che,

volontariamente o involontariamente, potrebbero infettare il

computer con virus informatici, cancellare o duplicare dati

importanti.

Oltre che accedere al sistema operativo, una password può

consentire di condividere risorse di rete, collegamenti a Internet o

alla posta elettronica, dati riservati o documenti protetti.

69

Computer e Sicurezza

Per utilizzare la password nel migliore dei modi è

indispensabile attenersi ad alcuni consigli:

Evitare che corrisponda al proprio nome o a numeri di

telefono personali, cosa che la renderebbe piuttosto

prevedibile.

Evitare di annotarla su carta in un luogo che sia

rintracciabile da chiunque.

Evitare di memorizzarla in documenti elettronici,

facilmente recuperabili.

Evitare di utilizzare la stessa password per scopi

diversi.

Cercare di ricordarla, altrimenti si rischierebbe di non

potere più accedere a dati importanti.

Computer e Sicurezza

Il secondo fondamentale strumento di protezione dei

propri dati informatici è il Backup, che assicura di

recuperare il patrimonio informativo perso

accidentalmente o in seguito al malfunzionamento

dell'hard disk.

Si tratta delle cosiddette copie di sicurezza dei dati

Nelle grandi aziende i backup vengono gestiti

automaticamente, grazie all'uso di strumenti hardware e

software tecnologicamente avanzati e sofisticati

Svolgere abitualmente procedure di backup è un buon

comportamento anche del piccolo utente, che

dovrebbe salvare i documenti più importanti in singoli

floppy disk o, meglio, in supporti più capaci e sicuri

quali i CD, gli Iomega zip, i Jaz etc.

70

Computer e Sicurezza

Per salvaguardare le copie di backup è consigliabile

seguire alcune semplici norme di sicurezza:

Conservarle in un luogo lontano da fonti magnetiche.

Riporle in una stanza diversa da quella in cui si trova il

computer.

Sistemarle in un posto compatibile con le norme

consigliate per la conservazione dei supporto utilizzato.

Preferire supporti sicuri scegliendo CD piuttosto che

floppy disk.

Strutturare un archivio organizzato per rendere

immediato un eventuale recupero di file di backup.

Consentire l'accesso alle copie di backup e al recupero

dei dati esclusivamente a personale autorizzato.

Computer e Sicurezza

I virus sono pericolosi programmi auto-installanti che si

nascondono in floppy disk, in CD-ROM o in altri supporti.

Il numero dei virus è altissimo e destinato ad aumentare

vertiginosamente.

Possono essere causa di danni anche irrimediabili, come la

distruzione di tutti i dati, la cancellazione di programmi e

documenti, la distruzione definitiva dell'hard disk.

L'infezione più comune avviene nel momento in cui si accede a

file contenenti il virus.

Lo scambio di dati mediante floppy disk o tra sistemi informatici

collegati in rete rimane la più comune causa scatenante il

contagio.

Anche Internet è frequente causa di contagio informatico.

71

Computer e Sicurezza

Per ridurre le possibilità di contagio è consigliabile

attenersi ad alcune regole:

Installare buoni programmi antivirus e firewall, che

possano e devono essere aggiornati.

Antivirus: Riconosce ed elimina il virus

Firewall: Protegge da accessi indesiderati

Non installare programmi di provenienza incerta.

Installare solo programmi originali.

Non eseguire programmi o aprire file allegati

(attachment) ricevuti tramite la posta elettronica.

Creare copie di backup.

Computer e copyright

La legge sul copyright (right to copy, diritto di

riprodurre) impone limiti alla diffusione di opere

dell'ingegno per proteggere i diritti morali e materiali

dell'autore di un'opera originale.

Normalmente viene applicata in ambito editoriale alla

diffusione di libri o riviste, ma anche per registrazioni

audio e video, per software informatici e altro ancora.

La maggior parte dei software è protetta non solo dal

copyright, per il quale è illegale produrne copie, ma

anche da clausole dettate dal contratto di licenza

d'uso.

Un programma protetto da copyright è caratterizzato

dal simbolo © seguito da una nota.

72

Computer e copyright

Non è lecito riprodurre materiale protetto da copyright.

Anche l'installazione dello stesso programma su più

computer è un atto illecito, indipendentemente dal

fatto che essi appartengano a un unico proprietario, a

meno che egli non possieda una licenza per ogni

singola macchina.

Può invece consentita dalla legge la realizzazione di

una sola copia di sicurezza (backup) di ogni software

posseduto. Tale copia deve essere utilizzata

esclusivamente al fine di preservare l'integrità dei

supporto originale, pertanto dovrà essere sempre

accompagnata dall'originale.

Computer e copyright

Anche per i software distribuiti gratuitamente

(spesso direttamente tramite Internet),

chiamati freeware, è consigliato controllare le

indicazioni riguardanti la protezione copyright.

Non sempre, infatti, questi programmi possono

essere divulgati liberamente.

Per i programmi shareware, invece, è

necessario un pagamento al momento della

registrazione come utenti, ma tali programmi

possono essere utilizzati anche senza

registrarsi, e possono essere diffusi senza

alcun vincolo.

73

Cenni (ma proprio cenni)

di reti

Le reti

Comunicazione,

protocolli

Ruoli nella comunicazione

Reti paritetiche e client-server

Livelli

di comunicazione

74

Tipologie di reti LAN

Stella

BUS

HUB/SWitc

I protocolli

Come

fanno i dispositivi della

rete a dialogare fra loro?

75

Tipi di commutazione

A

circuito e a pacchetto

Internet – la rete delle reti

Internet è una rete di reti

Gli elementi fondamentali

della (di una) rete sono:

•Linee

•Dispositivi

•Protocolli

76

Breve storia di Internet

Nasce

negli USA per iniziativa del

Dipartimento della Difesa alla fine

degli anni ‘60

Viene “battezzata” con il nome di

ARPANet (Advanced Research

Project Agency Network)

Il suo obiettivo era garantire

l’interconnessione di Computer in caso

di attacco nucleare

Quale caratteristica doveva avere?

La rete doveva essere progettata in modo tale

da garantire l’interconnessione fra tutti i

computer anche nel caso di distruzione di una

parte di essa

Fu pensata come un sistema intelligente in

grado di ristabilire le connessioni in caso di

perdita di una parte della rete

Fu realizzata in modo che tutti i dispositivi

interconnessi fossero in grado di svolgere

tutte le funzioni per garantire la

connessione

77

Gli anni ‘80

Alla fine degli anni ‘70 vengono

interconnessi alla rete molti enti di ricerca

Negli anni ‘80 la rete cresce molto

rapidamente e il Dipartimento della Difesa

(DoD)

DoD) introdusse uno standard

denominato TCP/IP

Alla fine degli anni ‘80 ARPANet viene

divisa in ARPANet e MILNet

La supervisione di ARPANet viene affidata

alla National Science Fundation (NSF)

Gli anni ‘90

Nel 1992 la NSF adegua la dorsale ad una

velocità

velocità di 45Mbit

Nell’

Nell’aprile del 1995 vengono attivate le

prime carrier commerciali. Da questa data

la rete diventerà

diventerà un business

Si diffondono le applicazioni Network

Oriented,

Oriented, nasce Mosaic (alla NCSA)

Negli ultimi nove anni la rete ha

raddoppiato i suoi utenti ogni 36 mesi

78

Le cifre di oggi

162 milioni di computers collegati che

raddoppiano ogni anno e mezzo, 580 milioni di

persone , oltre 2 miliardi di pagine Web ,

l'informazione online e' ormai circa 10.000

terabyte (equivalente a 10 milioni di CD) e per

il 90% e' gratis con un giro di affari in continua

espansione nonostante i tracolli della New

Economy (ma ormai Internet interessa tutta

l'economia) : queste sono le stupefacenti cifre

di Internet e della sua crescita.

Una grande fiera

Potete pensare ad essa come ad una enorme

Fiera Campionaria con milioni di padiglioni, dove

anche voi potete costruirvi il vostro sito. La

maggioranza della fiera sarebbe formata da tutti

questi padiglioni che costituiscono il cosiddetto

Web.

Ci sono anche dei servizi ad esso strettamente

collegati. Ad esempio caselle e buche postali della

posta elettronica. Migliaia di bacheche elettroniche

sugli argomenti più' diversi dove chiunque può

affiggere il proprio intervento o leggere quello degli

altri (sono i newsgroups). Un servizio che come la

posta pneumatica permette l'inoltro celere di

“buste” tra i vari edifici (e' il servizio ftp).

79

Internet come comunicazione

La vera ricchezza di Internet e' nel numero di persone

online. Internet e' prima di tutto uno strumento di

comunicazione che vi permette di comunicare con

milioni di persone,come il telefono, ma molto più

economico.

Per dirla con le parole di qualcuno: su Internet e' come

avere a disposizione milioni di consulenti gratis. La

cosa interessante e' che ognuna di queste persone

può pubblicare sul Web ed almeno il 10% approfittano

di questa possibilità.

La pubblicazione avviene senza filtri ne' censure ed

ecco spiegata la qualità bassa dei materiali Web.

Come ci si collega a internet

Connessioni

stand-alone

ADSL

80

Excel

Una gerarchia di oggetti

Il programma Microsoft Excel è

organizzato secondo una struttura

gerarchica che parte dalla cartella di

lavoro (oggetto contenitore principale)

fino ad arrivare alla singola cella presente

in ciascuno dei fogli di lavoro.

81

L’interfaccia

Hands on system

82