Teoria quantistica

dell'informazione e crittografia

Daniel Onori

Indice:

1

INFORMAZIONE QUANTISTICA

1.1 Il qubit

2

ENTANGLEMENT

2.1 L’entanglement in un protocollo quantistico: Il

teletrasporto

3

CRITTOGRAFIA QUANTISTICA

3.1 Distribuzione quantistica della chiave

Lo sviluppo della meccanica quantistica ci ha permesso di approfondire la

nostra visione del mondo, presentandoci inoltre una pletora di strani nuovi

fenomeni.

Stiamo assistendo alla nascita della tecnologia quantistica: stiamo

imparando a imbrigliare tali nuovi fenomeni, che diventano predominanti

man mano che ci si spinge con la miniaturizzazione dei dispositivi.

I principali ambiti verso cui oggi la tecnologia quantistica si sta orientando

riguardano:

●

●

●

la trasmissione

l'elaborazione

l'immagazzinamento di informazione.

Si sviluppa quindi la teoria dell'informazione quantistica, che utilizza i principi e le

teorie della meccanica quantistica per trattare l'informazione. È quindi il campo di

ricerca che estende e adatta le teorie di Shannon per poter utilizzare questo

nuovo approccio al trattamento dell'informazione.

1

INFORMAZIONE QUANTISTICA

Ossia l’informazione immagazzinata, elaborata e trasmessa in sistemi fisici descritti

(necessariamente) dalla meccanica quantistica

Parliamo di comunicazione quantistica quando due o più sottosistemi si

scambiano informazione attraverso un canale che preserva il carattere quantistico

dell’informazione

●

Parliamo poi di computazione quantistica quando è possibile immagazzinare,

leggere e scrivere l’informazione in supporti (memorie) costituiti da sistemi fisici con

proprietà genuinamente quantistiche.

●

Risulta quindi neccessario utilizzare opportuni circuiti o porte logiche che sfruttino

al pieno le caratteristiche non classiche di tali sistemi. Non è inoltre sufficiente, per

tali sisitemi, estendere per analogia gli algoritmi classici già noti; la formulazione di

algoritmi quantistici radicalmente nuovi che sfruttino il principio di

sovrapposizione e/o l’entanglement è un passaggio fondamentale della

compuazione quantistica

1.1 Il qubit

Così come il bit è il quanto di informazione della computazione classica, la

computazione quantistica si basa su un concetto analogo: il quantum bit

Il vantaggio nel trattare i qubit come entità astratte risiede nella libertà di costruire

una teoria generale della computazione quantistica che non dipende dagli specifici

sistemi utilizzati per la sua realizzazione.

Per comprendere le proprietà del qubit non è necessario studiare, in modo

approfondito, la meccanica quantistica. Bisogna però assimilare i suoi quattro

postulati fondamentali, di seguito enunciati in una forma consona alla trattazione.

1°Postulato:

1°Postulato ad ogni sistema quanto-meccanico isolato è associato uno spazio di

Hilbert, noto come spazio degli stati del sistema. Il sistema è completamente

descritto dal suo vettore di stato che è un vettore unitario appartenente allo spazio

degli stati.

2°Postulato:

2°Postulato L'evoluzione di un sistema quanto-meccanico isolato è descritto da una

trasformazione unitaria U(t1,t2). Quindi |ψ' = U|ψ

3°Postulato:

3°Postulato Le misurazioni di un sistema quanto-meccanico relative ad un fissato

esperimento sono descritte da una collezione {Mm} di operatori di proiezione

agenti sullo spazio degli stati del sistema oggetto di misurazione.

4°Postulato:

4°Postulato Lo spazio degli stati di un sistema quanto-meccanico composto è il

prodotto tensoriale degli spazi degli stati dei sistemi componenti. Ovvero se |ψi

rappresenta lo stato dell'i-esimo sistema componente, lo stato del sistema

composto sarà dato da |ψ1⊗|ψ2⊗...⊗|ψn

Proprietà del qubit:

- In accordo col primo postulato, un qubit è rappresentato da un vettore

unitario di uno spazio di Hilbert.

- Come il bit classico ammette lo stato (0) e lo stato (1) analogamente il qubit

ammette lo stato |0 e lo stato |1. Ma grazie al principio di sovrapposizione,

che emerge dal primo postulato, è anche possibile combinare linearmente i due

stati per ottenere lo stato di sovrapposizione:

|ψ = a |0 + b |1

in cui a e b sono due numeri complessi tali per cui |a|2 + |b|2 = 1

- Il terzo postulato ci dice che è possibile acquisire una quantità più limitata di

informazioni relative allo stato quantistico. Quando misuriamo lo stato di un qubit

possiamo ottenere il risultato |0 con una probabilità |a|2 o il risultato |1 con probabilità

|b|2.

Quindi, dalla misurazione di un qubit, è possibile ottenere la stessa quantità di

informazione rappresentabile con un bit classico.

2

ENTANGLEMENT

Anche se non è possibile immagazzinare più di un bit in ciascun qubit, è

possibile spedire due bit per ogni qubit in un canale di comunicazione, sfruttando

l'entanglement.

L'entanglement è un fenomeno quantistico, privo di analogo classico, in cui ogni stato

quantico di un insieme di due o più sistemi fisici dipende dagli stati di ciascuno dei

sistemi che compongono l'insieme, anche se questi sistemi sono separati

spazialmente.

Ad esempio, se |ψC = |ψA⊗ |ψB allora C è separabile (A e B non entangled)

Analizzando questo caso invece (stato di Bell) |ψC = 1 ( |0A⊗ |1B - |1A⊗ |0B )si vede

2

che che A e B sono entangled.

2.1 L’entanglement in un protocollo quantistico: Il teletrasporto

È una tecnica che permette di trasferire uno stato quantistico in un punto

arbitrariamente lontano.

Il teorema di no-cloning quantistico vieta la creazione di un duplicato esatto di uno

stato quantistico sconosciuto. È però possibile trasferire lo stato quantistico di un

sistema in un altro sistema. Questo, ovviamente, a patto di rispettare il teorema di nocloning, ossia distruggere l'informazione nel sistema originale.

Alice vuole trasportare lo stato del qubit X a Bob. Allora essi condividono due qubit

entagled nello stato di Bell |ψ-- (stato di massimo entaglement). Alice applica

un'operazione unitaria sui suoi 2 qubits, ottenendo 2 bits classici,distruggendo i suoi

qbits. Bob applica l'operazione unitaria (tra le 4 disponibili) indicatagli dai 2 bit classici e

porta il suo qubit allo stato |X

3

CRITTOGRAFIA QUANTISTICA

Usa le peculiari proprietà della meccanica quantistica per garantire comunicazioni

sicure. Essa permette alle due parti, intente a comunicare, di condividere una stringa

binaria casuale conosciuta solo da loro, che può essere usata come chiave per cifrare e

decifrare messaggi in modo classico.

La CQ è quindi usata nella fase dello scambio della chiave e la sua proprietà più

importante è che permette ai due comunicanti di scoprire se un attaccante sta cercando

di intercettarla, che provvederanno all'arresto della comunicazione.

Infatti, il processo di misura di un sistema quantistico in generale disturba il sistema. Un

attaccate che voglia origliare la chiave deve in qualche modo misurare il sistema,

introducendo anomalie rivelabili.

La sicurezza della CQ si basa proprio sui principi della meccanica quantistica, al

contrario della tradizionale crittografia a chiave pubblica che confida sulla complessità

computazionale di alcune funzioni matematiche.

La CQ rende fattibile l'uso del cifrario di Vernam, unico cifrario perfetto (di cui quindi è

stata dimostrata matematicamente l'indecifrabilità). Il grosso problema di tale cifrario, nel

suo uso puramente classico, sta appunto nello scambio della chiave, che deve essere

lunga quanto il messaggio, casuale e può essere usata una sola volta (OTP).

È ovvio quindi che se è possibile disporre di un canale sicuro per scambiare una chiave

lunga quanto il messaggio lo stesso canale sarebbe da utilizzare per scambiare il

messaggio stesso.

Nel cifrario di Vernam la chiave è una stringa di bit casuali (cioè ciascun bit della

chiave ha probabilità ½ ). Uso lo XOR tra messaggio e chiave per cifrare e decifrare

3.1 Distribuzione quantistica della chiave

La chiave verrà scambiata tramite un canale quantisico (l'informazione sarà quindi

codificata in qubit) mentre il messaggio ciftato sarà scambiato tramite comune

canale classico.

I protocolli di distribuzione possono essere suddivisi in due gruppi principali, in

base alla proprietà quantistica che utilizzano.

- Protocolli ”Prepare and measure”: sfruttano appunto le proprietà dell'azione di

misura nella meccanica quantistica date dal principio di indeterminazione

quantistica (complementarietà) e dal teorema no-cloning

- Protocolli ”Entanglement based”: sfruttano la condivisione di stati entangled in

modo tale che l'intercettazione uno di essi altera l'intero sistema complessivo.

Agoritmo BB84 (Bennett and Brassard – 1984)

Algoritmo di tipo ”Prepare and measure”. Due interlocutori Alice e Bob, dispongono di

due canali di comunicazione, uno quantistico ed uno convenzionale, e su questi canali

sono possibili intercettazioni da parte dell' origliatore Eve.

Sul canale quantistico Alice invierà fotoni con una determinata polarizzazione scelta a

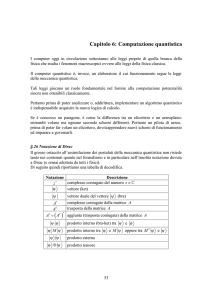

caso tra quattro possibili, ad esempio: 0°, 45°, 90°, 135°.

Queste orientazioni determinano rispettivamente le basi + e x non ortogonali tra di loro.

Per ogni base, un'orientazione è interpretata come 0 e l'altra come 1 (vedi Figura 1)

Vediamo ora i singoli passaggi per realizzare una comunicazione segreta.

1- Alice sceglie casualmente, con probabilità del 50%, n basi di polarizzazione x e +,

e successivamente genera, sempre casualmente, n fotoni codificati in 0 o 1 nelle basi

corrispondenti. Invia questi fotoni a Bob.

2- Bob misura la polarizzazione di ogni fotone ricevuto segliedo casualmente una delle

due basi, ottenendo 0 o 1.

Se le basi scelte per generare (Alice) e misurare (Bob) il fotone sono le stesse allora

l’identificazione sarà corretta. Se Bob sceglie la base sbagliata rispetto a quella usata

da Alice, il risultato della misura sarà casuale, ovvero 0 o 1 con probabilità del 50%.

3- Raggiuntu un numero adeguato di scambi Alice smette di spedire. Mediante il

canale classico Alice e Bob diffondono le basi che hanno usato rispettivamente per

trasmettere e ricevere e scarteranno i bit dove sono state usate basi differenti (circa la

metà, altrimenti potrebbe esserci stato un attacco).

4- Per verificare la presenza di intercettazioni Alice e Bob comparano una piccola

porzione della stringa di bit risultante. Se c'è stato ”origliamento” ci saranno delle

incongruenze, i due elimineranno la chiave e ricominceranno dal punto 1.