2

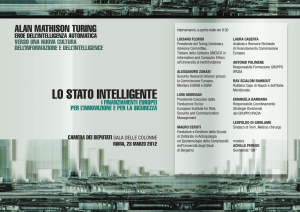

PIRATI CELEBRI

Condor, l’hacker

diventato un mito

Quarant’anni, californiano, nome in codice «Condor»: Kevin

Mitnick (foto) è

l’hacker più famoso

del mondo. Ha violato i sistemi di sicurezza di 35 compagnie

provocando danni

per 300

milioni

di dollari. L’Fbi

lo ha arrestato

nel ’95

dopo 14

anni di caccia. «Pentito», nel 2000 ha

fondato un’agenzia di

sicurezza informatica

e nel 2003 ha scritto

il libro «L’arte dell’inganno».

«Bucava» i sistemi

Ora li protegge

Raul Chiesa, nato a

Torino 28 anni fa, è

uno degli eroi dei pirati informatici italiani. In 13 anni di

scorribande ha violato 40 mila aziende,

tra cui quelli dell’agenzia spaziale italiana e della Telecom Italia. Dopo

aver «bucato» i sistemi di sicurezza, ora

lavora per renderli

impenetrabili: nel

’97 ha fondato una

società di security telematica

Inventò «Melissa»:

le email nel caos

David L. Smith, 35

anni, del New Jersey,

è noto come «il padre

di Melissa», un devastante virus che nel

1999 ha infettato la

posta elettronica di

migliaia di utenti. La

polizia lo arresta dopo 17 mesi. Ad incastrarlo è un suo omonimo: con un computer immune dai virus,

il professor Smith di

Cambridge si mette

sulle sue tracce e suggerisce all’Fbi la pista giusta

Mafiaboy digitale

Spense la Cnn

Nel febbraio del

2000 «Mafiaboy»,

un ragazzino canadese di quindici anni,

con i suoi due compagni «Coolio» (il Freddo) e «Scare» (Spavento), mette al tappeto i server dei più

importanti siti del

mondo, da Yahoo!, a

Amazon, alla Cnn.

Ha trascorso due anni in un carcere minorile: fosse stato

adulto la sentenza sarebbe stata di 10 anni di prigione

Ricreò «Blaster»:

è terremoto online

Nel 2003 Jeffrey

Lee Parson fa perdere alle aziende

americane 3,5 miliardi di euro e infetta

500 mila computer.

Il 18enne del Minnesota ha prodotto il cyberterremoto con

«Blaster», un virus

già esistente che le

sue modifiche rendono ancor più temibile. È stato arrestato

grazie alla soffiata di

uno dei testimoni

dei suoi esperimenti

telematici

28%

è la percentuale di reti wireless

attivate a Milano che possono

essere considerate sicure. A

Francoforte sono il 59%, a Londra il

66% (ricerca Rsa Security)

1.000

sono i punti di connessione

wireless presenti oggi in Italia.

Per la maggior parte sono stati

attivati in aeroporti, alberghi

e centri congressi

2.920

metri è l’altitudine dell’«hot spot»

attivato sull’Etna: è il record

europeo. Installato da Videobank, un

provider privato catanese, funziona

con batterie solari

IL CASO INFORMAZIONI PERSONALI RUBATE DA CELLULARI E COMPUTER PORTATILI: ECCO I RIMEDI

Furti digitali, trappola fra le onde radio

Umberto Torelli

isitando i forum presenti su

Internet alla voce «sicurezza wireless», si leggono le

disavventure dei cybernaviganti che a loro insaputa si sono fatti

rubare informazioni personali. O peggio ancora l’identità elettronica. Ma

attacchi hacker e pirateria informatica non sono certo una novità. A fare

notizia sono le modalità. Gli attacchi

ora sono lanciati verso telefonini cellulari e computer portatili. Insomma,

mentre l’utente si trova in mobilità.

Ma come può accadere? «Semplice

— spiega Luca La Ferla di Digitaltrust, un’azienda milanese che si occupa di security —: il furto di informazioni wireless avviene attraverso

un collegamento Bluetooth lasciato

attivo mentre si fa la spesa al supermercato o si cammina per strada». È

sufficiente che il malintenzionato sia

nel raggio d’azione del dispositivo

«senza fili», perché con un semplice

scanner elettronico individui la frequenza di trasmissione del telefonino. Ma lo stesso può succedere mentre siamo connessi con il notebook a

una rete Wi-Fi in attesa del volo in

aeroporto. O in una sala congressi

mentre assistiamo a una conferenza.

«Abbiamo ricevuto segnalazioni di

furti digitali anche nei condomini —

dice ancora La Ferla — dove è capitato che qualche inquilino entri abusivamente nelle rete senza fili di un

vicino di casa». In questo caso il

danno non riguarda solo la manomissione e il furto di informazioni, ma il

fatto di navigare su Internet a spese

altrui.

V

Con Bluetooth mai lasciare attive le connessioni dopo l’uso. Sui telefonini le

applicazioni Java devono essere scaricate solo da fonti sicure. Assicurarsi che il pc

sia munito di antivirus. E per le reti aziendali usare protocolli con sistemi crittografati

ENDERS/BILDERBERG/G.NERI

24

mila: sono gli «hot spot» che, secondo

le previsioni, saranno attivati in Europa

entro la fine del 2004. Nel 2002 se ne

contavano appena un migliaio, l’anno

successivo erano già 8.200

LA SICUREZZA

CORRIERE

TECNOLOGIE

Al problema sicurezza non sfugge cer-

to il commercio

elettronico che

si avvale di transazioni online

per vendere merci. eBay, il priWORM

mo sito di e-comIl «verme»

merce mondiale

che si insedia

con 114 milioni

nel computer

di clienti, offre

e lancia

la possibilità anprogrammi

che in Italia di

dannosi: può

effettuare pagaimpossessarsi

menti a distanza

dell’identità

tramite normale

personale

carta di credito.

per compiere

Il servizio viene

operazioni

fornito da

illecite

PayPal, una società del gruppo

PERSONAL

e consente a priFIREWALL

vati e aziende di

Una «barriera

effettuare in moantifuoco» che

do sicuro i pagaprotegge il pc

menti per l’acdagli accessi

quisto di oggetti

illeciti esterni

messi all’asta.

Spiega Andrea

HOT SPOT

Piccioni, direttoLetteralmente

re di eBay Italia:

«luogo caldo»,

«L’utilizzo di

punto di

PayPal ha regiaccesso di una

strato una crescirete senza fili

ta a due cifre,

perché consente

di effettuare pagamenti online nella

massima sicurezza e con facilità, ricorrendo a strumenti come la webmail abilitata da procedure di identificazione».

Ma con eBay gli acquisti si effettuano, seguendo analoghe procedure di

sicurezza, anche mentre si è in mobilità. Con telefonini cellulari e computer palmari. In questo caso si utilizza

il servizio MobilMat. Una società finanziaria nata dall’unione tra Banca

Sella e Wind. Uno tra i primi esempio italiani di m-commerce sicuro.

Anche senza fili.

PAROLE

Dunque la sicurezza di una rete wire-

less risulta più complessa di quella

di una rete fissa? «Certo — conferma Fabrizio Croce, country manager

di Watchguard Tecnologies —. Non

essendoci un mezzo fisico di trasmissione come i tradizionali cavi, le informazioni viaggiano nell’aria e possono essere intercettate a distanza

con apparecchi che captano le onde

radio». Nel momento in cui il terminale (cellulare o Pda) è in comunicazione con la rete wireless, è vulnerabile a una serie di attacchi da parte

di terzi. Si va dalla semplice intercettazione dati, al subentro dell’intruso

nella connessione al posto dell’utente. In questo caso si parla di «furto

di identità elettronica» perché il pirata informatico si impossessa dei dati

anagrafici e fiscali per compiere operazioni illecite in nostra vece.

Allora quali contromisure può mettere in atto l’utente? Per i dispositivi

portatili come Pda e cellulari che

utilizzino Bluetooth, questi vanno abilitati solo al momento dell’uso senza

lasciarli attivi in modo permanente.

so a confronto quattro città europee:

Londra, Parigi, Francoforte e Milano.

Risultato? Su 148 «access point» individuati nel centro di Milano, oltre

il 72% non risultano conformi allo

standard di criptografia Wep. Questo

significa che i dati viaggiano in chiaro, con pericolo di intrusioni. Un

altro 70% non prevede procedure di

identificazione per l’accesso in rete,

mentre solo il 2% delle wireless Lan

utilizzano il Vpn (Virtual private

network) per proteggere il traffico e

garantire la privacy del cittadino. Diversa la situazione all’estero. A Francoforte, su 160 reti wi-fi, quelle sicure sono il 59%. A Londra, nell’area

della City, le sicure risultano il 66%.

Un consiglio valido per i telefonini, è

quello di non scaricare applicazioni

Java se non provengono da fonti sicure. «È già capitato — dice ancora

Croce — che attraverso i virus di

tipo «worm» siano attivati programmi

che prendono possesso del telefonino

ed inviano silenziosamente sms con

servizi a pagamento». Per quanto riguardo i pc portatili bisogna ricordarsi di installare barriere di protezione

(i «personal firewall») e antivirus. E

non condividere informazioni con

l’esterno usando cartelle con file in

comune. Per le connessioni su reti

aziendali bisogna invece sincerarsi

di usare protocolli con sistemi elettronici crittografati. Per intenderci gli

stessi usati dell’ambito bancario con

cui effettuiamo transazioni economiche.

Ma qual è la diffusione di reti wi-fi

in Italia? Entro fine anno gli hot spot

(i punti di accesso) pubblici avranno

superato 1000 unità. La diffusione

geografica nel nostro Paese risulta

ancora a macchia di leopardo. In

testa troviamo la regioni Lombardia

con 195 accessi, il doppio del Lazio

e quattro volte quelli della Campania. Lo rivela una ricerca condotta

da Rsa Security, azienda leader nella

sicurezza dell’e-business che ha mes-

L’INIZIATIVA

E Telefono Azzurro spiega come proteggersi dai pericoli della rete

è anche lo stand di

C’

Telefono Azzurro allo Smau

(pad 22). L’associazione Onlus,

che dal 1987 tutela i diritti di

bambini e adolescenti, presenterà

i suoi servizi come il portale

e-commerce solidale www.

azzurroshopping.it e il sito

www.114.it dove si possono

segnalare immagini o dialoghi

che molestano i ragazzi. Dedicata

alle chatline la campagna dal

titolo «Le persone che incontri in

chat potrebbero non essere quelle

che dicono di essere».

INVESTIMENTI CRESCE IL MERCATO DELLE SOLUZIONI GESTIONALI PER SFRUTTARE AL MEGLIO GLI ARCHIVI E RAZIONALIZZARE I COSTI

«Mettiamo in ordine i dati». L’impresa scopre il business intelligente

Alessandra Puato

i chiama business intelligence, si traduce conoscenza del business: il proprio. È la scienza tecnologica che insegna agli imprenditori a capire esattamente

che cosa stanno producendo e quanto, per

chi, con quali errori e mercati potenziali. A

lavorare meglio, insomma. Si fonda su una

parola: dati. E su un

processo: la standarIl 75% delle aziende

dizzazione — e la gereagisce alla crisi

stione — di quei mipuntando sulla

lioni di numeri, preinnovazione tecnologica ziosissimi, che le

aziende hanno archiviato negli anni, ma dai quali non sono mai

state tratte informazioni, perché disomogenei. Fino a ieri, le imprese italiane non ci

facevano caso. Ora non possono più permetterselo. È soltanto conoscendo il proprio

business, infatti (e il proprio personale e i

propri clienti), che si possono prendere le

decisioni migliori e razionalizzare i costi.

S

041020DC002NACB

Da un paio d’anni, dunque, anche l’impresa

nostrana segue l’andamento mondiale: investire in business intelligence. Anche se

l’economia è in difficoltà.

Secondo Idc, il mercato italiano della business intelligence — software, soluzioni gestionali, applicazioni, servizi — vale intorno ai 375 milioni di euro, con una crescita

prevista del 5% dall’anno prossimo al

2008: un valore più o meno in linea con il

totale Europa (1,02 miliardi di euro nel

2003, + 6% sul 2002). E che l’investimento in tecnologia, in generale, cominci a

diventare una priorità per le imprese italiane è dimostrato da una ricerca presentata al

Com.Day, in Borsa Italiana, il 14 ottobre.

Condotta per conto di Byte Software House

dall’Ispo di Renato Mannheimer, su 250

aziende con oltre 49 addetti, rivela che il

75% delle imprese è favorevole a reagire

alla stasi economica puntando sull’innovazione tecnologica, perché (94% del campio-

ne) «gli investimenti in nuove tecnologie

sono un vantaggio per il sistema Italia».

«C’è un’esigenza crescente di utilizzo della

business intelligence: per due motivi —

dice Walter Lanzani, direttore marketing

Italia di Sas, la maggiore azienda di software al mondo non quotata in Borsa, 66 milioni di euro fatturati nel nostro Paese nel

2003, clienti come Vodafone, CartaSì, Tim

—. Uno è l’internazionalizzazione: per operare su mercati stranieri bisogna essere più

rapidi ed efficaci nelle decisioni. Il secondo motivo è che con la crescita continua dei

dati archiviati, diventa sempre più difficile

fare una sintesi chiara». «C’è ancora molto

da lavorare sulle piccole imprese, ma le

medio-grandi investono in business intelligence almeno il 10% del loro capitale destinato all’information technology — conferma Enrico Durango, amministratore delegato di Ascential Software Italia, filiale dell’Ascential quotata al Nasdaq, leader mon-

diale di soluzioni per l’integrazione dei dati

aziendali —. Negli ultimi due anni noi

abbiamo raddoppiato il giro d’affari, da 7 a

15 milioni di euro. Gli imprenditori? Ci

chiedono di aumentare le vendite e diminuire i costi. E aiutarli a leggere in modo

intelligente i dati».

Il fatto è che c’è un nuovo protagonista

nell’industria: il cliente. Diventato centrale. «Ieri prima producevo e poi pensavo a

come vendere, oggi è il contrario — dice

Fabio Vennettilli, direttore generale di Cata

Informatica nel gruppo Byte, soluzioni gestionali per 51,5 milioni di euro di fatturato

—. L’approccio è per cliente, non più per

prodotto». Anche in uno spersonalizzato

call center: «Mostrare all’operatore che risponde al telefono il profilo del cliente per

il quale sta lavorando — dice Lanzani —

aiuta l’efficienza dell’azienda». Soddisfazione uguale profitto.

041020DC002NACB