EDHEC BUSINESS SCHOOL

RESEARCH CENTRE

LegalEdhec

16-18 rue du Quatre Septembre

75002 Paris

Tél. : 33 (0)1 53 32 76 30

Web : http://legal.edhec.com

Attaccare le forniture di denaro per

combattere i contenuti illeciti online?

Settembre 2012

Cédric Manara

Professore, EDHEC Business School

LegalEdhec Research Centre

Executive Summary1

Internet ha determinato una crescita

economica e la nascita di nuove forme di

interazione sociale e di rivoluzione politica.

Tuttavia, Internet è stato anche il luogo

dove si sono diffuse nuove forme di truffe

e di violazione dei diritti. Tagliare ogni

forma di finanziamento ai soggetti che

caricano o sfruttano contenuti in modo

illegale e con finalità lucrative, potrebbe

essere un mezzo efficace per combattere

la diffusione delle loro attività.

Nuove forme di tutela sono già state

apprestate per combattere le truffe online.

Queste forme di tutela hanno in comune

l’obiettivo di aggredite i profitti realizzati

dai truffatori per mezzo delle loro attività

illecite. Questi meccanismi sono stati

il risultato, da un lato, di un processo

di autoregolamentazione – si pensi, ad

esempio, alla battaglia contro la pratica

fraudolenta degli errori di battitura nella

digitazione dei nomi di dominio – ovvero

di interventi legislativi – come quelli

previsti negli Stati Uniti per contrastate il

gioco d’azzardo online illegale

Ci sono due forme principali di introiti

ottenuti dalle attività illecite via Internet:

denaro pagato direttamente ai fornitori

di servizi e denaro pagato indirettamente

attraverso forme di monetizzazione.

Occorre distinguere gli introiti diretti

da quelli indiretti nell’analizzare la

possibilità di attaccare i circuiti finanziari

che avvantaggiano i soggetti coinvolti

in attività illecite. L’identificazione di un

pagamento compiuto attraverso questi

intermediari, un pagamento di cui beneficia

uno specifico soggetto, noto o ignoto, e che

gestisce attività illecite online, dovrebbe

condurre alla sospensione del pagamento

laddove sia possibile stabilire che esso

favorisce quest’attività o determina un

vantaggio patrimoniale alla persona

che si nasconde dietro l’attività stessa.

Un soggetto che si rende conto che

un’attività

illecita

costituisce

una

violazione, totale o parziale, dei propri

diritti dovrebbe segnalare tale violazione

all’intermediario o agli intermediari

cui ricorrono i truffatori per ottenere

i

pagamenti.

Questi

intermediari

dovrebbero, quindi, porre in essere una o

più misure, come sospendere i pagamenti

ai gestori di siti all’interno dei quali

sono gestite attività illecite nel caso in

cui sia chiaro il beneficiario è coinvolto

nella monetizzazione di contenuti

manifestamente illeciti, salvaguardando le

regole del giusto processo e garantendo i

diritti della persona interessata.

Questo position paper ha lo scopo di

sviluppare dibattito in merito ai meccanismi

che potrebbero:

•

essere “preventivi” piuttosto che

“curativi”;

• colpire i flussi finanziari e non i flussi di

informazioni;

•

coinvolgere una categoria critica di

intermediari che attualmente non sono al

centro della regolamentazione di Internet

sebbene siano al centro della sua economia.

1Questo Position Paper della EDHEC è stato commissionato da Google, ma le opinioni al suo interno non vanno

necessariamente attribuite a Google.

2

Il lavoro qui presentato è un riassunto dettagliato della ricerca accademica condotta dall’EDHEC. Le opinioni espresse

sono quelle dell'autore. EDHEC Business School declina ogni responsabilità per eventuali errori o omissioni.

L'Autore

Cédric Manara è professore all’EDHEC

Business School. Si occupa principalmente di

proprietà intellettuale e di diritto di Internet.

Ha pubblicato libri e report sul commercio

elettronico, la proprietà intellettuale, così

come numerosi articoli sui profili economici

dell’economia digitale, specialmente per

l’autorevole editore Dalloz. Il prof. Manara

è stato consulente ed esperto giuridico di

istituzioni governative Europee e francesi.

3

Prefazione alla versione italiana

È opinione diffusa, e anche scontata, che

internet rappresenti il più importante

mezzo di comunicazione di massa. È

altrettanto scontato osservare che

internet ha modificato le modalità di

comunicazione, consentendo agli utenti di

essere protagonisti e non meri destinatari

delle informazioni.

L’architettura delle reti telematiche vede la

compresenza di soggetti che, a diverso titolo

e con diversi ruoli, partecipano al processo

informativo. Vi sono operatori che mettono

a disposizione le reti di telecomunicazione

sulle quali l’informazione è veicolata;

altri soggetti “ospitano” le informazioni,

svolgendo un’attività qualificata come

hosting; altri ancora scelgono i contenuti,

sia in qualità di titolari dei siti o delle

piattaforme, sia in qualità di utenti degli

stessi. La descrizione di tali soggetti,

dell'attività che svolgono e delle relative

responsabilità sono contenute nella

cd Direttiva commercio elettronico,

recepita in Italia con il Decreto Legislativo

70/2003.

Un profilo, però, sul quale si riflette

poco (o, evidentemente, non abbastanza)

è la modifica, rispetto ai tradizionali

strumenti di comunicazione, dei modelli

proprietari dei soggetti che trasmettono

le informazioni. Per essere più chiari, si

avverte una dissociazione tra proprietari

(o titolari dei diritti) dei contenuti

immessi in rete e proprietari (o titolari dei

diritti) degli strumenti di comunicazione.

Una dissociazione che rappresenta una

novità che non può non incidere anche

sulle risposte che il diritto è chiamato a

offrire dinanzi ai tanti, e sempre nuovi,

interrogativi posti dall’evoluzione delle

reti telematiche, risposte che devono tener

conto di questi mutati assetti. Per questo,

se tra i tanti quesiti posti, il binomio

violazioni/diritti di proprietà intellettuale

sta sicuramente catalizzando una sempre

4

maggiore attenzione da parte di tutti i

soggetti facenti parte dell’ecosistema

internet, la soluzione che il prof. Manara

propone in questo paper ha l’indubbio

vantaggio di essere

onnicomprensiva,

abbracciando tutti gli illeciti, sia civili che

penali, perpetrati per mezzo della rete.

L’approccio qui analizzato mira, infatti, ad

affrontare il problema direttamente al suo

cuore, ovvero attaccando le motivazioni

economiche che muovono i soggetti che

violano i diritti di proprietà intellettuale,

trovando applicazione in un ampio novero

di situazioni: dalla tutela dei marchi online

(ad esempio permettendo di affrontare

il tema della vendita online di materiale

contraffatto), alle violazioni del copyright

più comunemente note (ad esempio lo

streaming illegale di contenuti protetti dal

diritto d’autore in ambito cinematografico,

musicale, sportivo, etc.).

Tradizionalmente,

chi

sceglieva

le

informazioni era anche il proprietario dello

strumento per veicolare le informazioni

stesse, nonché, ma meno frequentemente,

il proprietario delle infrastrutture per

la loro distribuzione. Non a caso le leggi

susseguitesi nel tempo – a partire idealmente

dalla Loi sur la Presse francese del 1881,

che costituisce il modello di riferimento

anche della nostra legge sulla stampa –

hanno sempre previsto una responsabilità

non solo, e non tanto, per gli autori degli

illeciti commessi a mezzo stampa, quanto

soprattutto per gli editori ossia per quei

soggetti che ottengono i maggiori benefici

economici

dall’attività

comunicativa.

In fondo, si tratta di un corollario del

principio romanistico cuius commoda eius

et incommoda o, in epoca più recente, della

teoria del rischio di impresa, secondo cui

chi ottiene dei vantaggi dall’attività che

svolge, deve anche sostenerne i relativi

svantaggi.

Prefazione alla versione italiana

Lo schema in questione è stato inizialmente

applicato anche agli intermediari di

Internet: nel corso degli anni novanta,

alcune corti hanno ritenuto opportuno

riprendere le regole della responsabilità

editoriale o di altre figure di responsabilità

oggettiva.

Ben presto, però, ci si è resi conto della scarsa

efficienza, non solo in termini economici,

di un siffatto modello. Gli operatori di

Internet non erano (e non sono) in grado

di monitorare tutti i contenuti veicolati

dai propri servizi; c’è una dissociazione tra

chi seleziona i contenuti e chi li propaga;

imporre le regole sulla responsabilità

editoriale avrebbe, di fatto, paralizzato

lo sviluppo di Internet e le opportunità –

economiche, sociali e lato sensu politiche

– che Internet offriva.

Da queste premesse, è scaturita l’esigenza

di assicurare quella che, con una formula

divenuta forse abusata, è stata qualificata

come “neutralità della rete”. L’avvento del

web 2.0 e la possibilità per gli utenti di

interagire, divenendo protagonisti del flusso

informativo, ha confermato l'efficacia di

questa soluzione, non limitando lo sviluppo

della Rete e consentendo l’interazione degli

utenti.

Questa conclusione, però, potrebbe essere

considerata parziale o faziosa, giacché

sembra tenere in scarsa considerazione la

posizione degli operatori che si sono sentiti

danneggiati dallo sviluppo delle nuove

tecnologie.

A ben vedere però, molte delle proposte

avanzate finora si sono rivelate inefficaci

- non permettendo di bloccare l’attività

dei pirati - nonchè nocive per lo sviluppo

virtuoso del mercato dei contenuti online.

Il paper di Cedric Manara ha l’indubbio merito

di spezzare questo immaginario cerchio.

Il punto di partenza consiste nello scindere i

soggetti che offrono servizi via internet, ma

che sono indifferenti rispetto ai contenuti

veicolati, dai soggetti il cui ritorno

economico è direttamente connesso con

la violazione delle regole giuridiche. Questi

ultimi, le cui tracce si perdono facilmente

nelle

autostrade

dell’informazione,

possono essere paralizzati solo incidendo

sui pagamenti che, direttamente o

indirettamente, ricevono.

In questo modo è possibile attaccare

e risolvere il problema alla radice,

permettendo a chi ha subito una lesione

di veder tutelati i propri diritti, ponendo

chi ha commesso l’illecito nella concreta

impossibilità di continuare a perpetrarlo,

e facendo al tempo stesso salvi i diritti di

soggetti terzi ed estranei all’illecito, come

gli utenti o le piattaforme.

La soluzione suggerita nel paper,

convincente anche alla luce dell’esperienza

nordamericana relativa al gioco d’azzardo,

conduce invece a bloccare i flussi finanziari

verso gli autori dell’illecito. Se si riesce a

spezzare questa catena, si interrompono –

o, quanto meno, si riducono sensibilmente –

le violazioni. Occorre, pertanto, intervenire

sul momento preventivo, individuando i

reali autori dell’illecito e scoraggiando le

loro condotte e non su quello risarcitorio,

che oltre ad essere meno efficace è anche

più rischioso nella ricostruzione della

catena delle responsabilità.

Un ulteriore profilo di interesse,

implicitamente

ma

inscindibilmente

connesso con il precedente, attiene

alla necessità di implementare forme

stragiudiziali

di

risoluzione

delle

controversie. Il ricorso all’ADR (Alternative

Dispute Resolution, ovvero il ricorso a metodi

alternativi alla via giudiziale), sempre più

diffuso in molti settori dell’ordinamento

giuridico,

rappresenta

uno

sbocco

5

Prefazione alla versione italiana

necessario per le controversie in rete,

consentendo di risolvere le criticità relative

alla distanza tra le parti, all’individuazione

di legge e foro competenti e agli alti costi

transattivi per avvocati e spese processuali.

Anche in questo caso, il Prof. Manara

si rifà a un modello già sperimentato,

quello dello Uniform Dispute Resolution

Policy, adottato nelle controversie sui

nomi di dominio. In questo caso, il ricorso

all’arbitrato ha di fatto annullato le

pratiche fraudolente di domain grabbing,

typosquatting e così via discorrendo. La

via dell’autoregolamentazione e delle ADR,

del resto, era già stata suggerita dalla

direttiva sul commercio elettronico. Una

direttiva che in tanti, oggi, considerano

desueta e da rifare, pur avendone colto

solo parzialmente le potenzialità.

Nella medesima prospettiva deve essere letta

anche la proposta – ripresa espressamente

dal Commissario europeo Michel Barnier,

nel discorso tenuto il 27 gennaio scorso

al simposio “Music for everyone” – di

ragionare su figure procedurali snelle per le

violazioni manifeste dei diritti di proprietà

intellettuale. Ostinarsi sulla via giudiziaria

può essere una risposta (lunga e costosa) nel

breve periodo, non una risposta definitiva.

Al contrario, è tempo di sganciarsi dalla

demonizzazione

dell’architettura

di

Internet e attaccare il sistema centrale

di coloro che commettono, per mezzo

di Internet, attività illecite. Non bisogna

trovare i colpevoli, ci sono già. Basta solo

bloccare i flussi monetari di cui beneficiano

illegittimamente.

La strada sembra chiara, occorre solo una

volontà reale di percorrerla.

Giovanni Maria Riccio

Professore di Diritto europeo e

comparato della comunicazione

Università di Salerno

6

Sommario

Introduzione............................................................................................................................................ 8

1. La possibilità di eliminare le attività illecite online individuando le “appendici” delle

entrate finanziarie: un case-study................................................................................................... 11

1.1. Il domain tasting come pratica fraudolenta: un esempio di autodisciplina......................................... 11

1.2. Lotta contro il gioco d’azzardo online illegale negli Stati Uniti................................................................13

2. Identificare profitti connessi ad attività illecite e la possibilità di attaccarli

2.1. Entrate dirette.............................................................................................................................................................17

2.2. Ricavi indiretti (Monetizzazione)..........................................................................................................................20

2.3. Come aggredire i pagamenti derivanti da fonti di ricavo identificate?..................................................22

3. Misure di regolamentazione suggerite.......................................................................................24

3.1. Modalità........................................................................................................................................................................24

3.2. Garantire i diritti della persona gravata dalla misura...................................................................................26

Appendice: Proposta di modifiche legislative...............................................................................31

Bibliografia.............................................................................................................................................32

7

Introduzione

Cybersquatting, slamming, typosquatting,

dotsquatting, pornsquatting, front running,

phising, hosting illegale, straming illegale…

Sebbene Internet abbia determinato una

crescita economica e la nascita di nuove

forme di interazione sociale e di rivoluzione

politica, tuttavia, è stato anche il luogo

dove si sono diffuse nuove forme di truffe

e di violazione dei diritti. Questi fenomeni

endogeni, che promanano dalla “rete delle

reti”, alle volte condividono le caratteristiche

stesse di Internet: sono globali, su vasta

scale, con ampia distribuzione, ecc.

La proliferazione di illeciti specifici di

Internet ha talvolta determinato la

creazione di meccanismi di tutela interni

alla rete stessa, come, ad esempio, forme

di risoluzione delle controversie nate

dall’esigenza di impedire la registrazione

illecita di nomi di dominio ovvero forme

di take-down finalizzate all’eliminazione di

contenuti illegali.

Il primo di questi meccanismi, l’Uniform

Dispute Resolution Policy (UDRP), sorse

dalla necessità di contrastare coloro che

registravano, ad un costo molto basso,

nomi di dominio identici o simili a marchi

registrati, evitando ripercussioni legali o

nascondendo e modificando la propria

identità ovvero, ancora, scegliendo, quale

domicilio, alcuni Paesi in virtù di una

giurisdizione “conveniente”. L’UDRP, che

è un sistema per risolvere le controversie

online, consente al titolare di un marchio

di presentare un reclamo al register che

ha registrato il nome di dominio e che è

in possesso dell’e-mail del soggetto che

ha effettuato la registrazione (in linea

di principio la sola valida informazione

fornita dal truffatore), richiedere una

risposta da questo soggetto, ottenere una

decisione dal centro della risoluzione delle

controversie online, e assicurarsi che la

decisione sia eseguita una volta ricevuta

8

dal register. Questa procedura, che viene

concentrata in un breve lasso di tempo,

è stata ampiamente adottata in pratica,

con oltre 33.000 decisioni prese dalla sua

creazione, avvenuta alla fine del 1999

(Manara, 2011).

Il secondo di questi meccanismi, noto

come “notice and take down” (notifica

e rimozione), è pensato con la finalità

di limitare la facilità con cui si possono

pubblicare online, per mezzo degli operatori

che offrono servizi di hosting, i contenuti

illeciti. Per garantire che l’illecito commesso

caricando tali contenuti non si perpetui

per tutto il processo di identificazione

della persona responsabile e che si possa

ottenere una decisione nei suoi confronti

e l’esecuzione di questa decisione, sono

state introdotte delle disposizioni di legge

in base alle quali il soggetto che “ospita”

il contenuto è obbligato a rimuoverlo.

Nell’Unione europea, questo meccanismo

è previsto dalla Direttiva sul commercio

elettronico (8 giugno 2000). Si tratta di

un meccanismo ben noto e ampiamente

utilizzato: Google da solo, per esempio, ha

dichiarato che può ricevere fino a 1.000.000

di notifiche mensili da parte dei titolari dei

diritti d’autore (Google, 2012).

Questi esempi di meccanismi di

autodisciplina (UDRP) e legislativi (notifica

e rimozione) sono entrambi in vigore da

più di 12 anni e sono utilizzati molto

frequentemente2. Dal momento in cui sono

stati realizzati, sono state avanzate anche

altre proposte per la lotta contro le pratiche

illecite online. Si tratta, in particolare,

di tecniche di filtraggio o di blocco che

consentono a un intermediario tecnico

(fornitore di servizi online) di rilevare uno

specifico contenuto e prevenire la sua

diffusione. Sono state formulate proposte

legislative, sono state intraprese azioni

legali, nell’ottica di consentire allo Stato

2 - La natura sommaria di questi meccanismi ha attirato talune critiche:

- la velocità del UDRP e la mancanza di garanzie per l'imputato, in particolare per quanto riguarda i diritti di difesa, sono stati ampiamente analizzati e hanno condotto a proposte

di riforma (Komaitis, 2009);

- anche la natura accelerata delle notifiche è ampiamente documentata ed è attualmente sottoposta all'esame della Commissione (DG MARKT, iniziativa sulle procedure di notifica

e di azione sui contenuti illeciti online, ottobre 2011).

Introduzione

(o al giudice) di implementare questo tipo

di soluzione tecnica3 alla comunicazione

illecita di informazioni. La Corte di giustizia

dell’Unione europea si è pronunciata contro

le pratiche di filtraggio e di blocco da

parte dei fornitori di accesso alla Rete o

di hosting di contenuti, stabilendo che le

misure predisposte sarebbero eccessive e

comprometterebbero determinate libertà. I

diritti non devono essere tutelati attraverso

il ricorso a tali misure, sebbene permanga

la necessità di trovare una soluzione a tali

violazioni dei diritti.

Tali iniziative legislative o interventi

giudiziari sono finalizzate a regolamentare

l’architettura di Internet. Tuttavia, una

modifica in senso coercitivo o restrittivo

nei confronti dei fondamenti di Internet

non appare una strada da perseguire,

se l’obiettivo è quello di preservare e

proteggere la natura aperta di Internet, la

cui importanza, in termini di innovazione,

scambi sociali e partecipazione politica, è

già stata sottolineata.

L’ipotesi di partenza di questo position

paper è che non si debba prendere di

mira l’architettura della rete Internet, ma

piuttosto il sistema centrale di coloro che

si sono resi colpevoli di attività illegali

online. Le persone che caricano o sfruttano

contenuti in modo illegale lo fanno a scopo

di lucro. Tagliare le forme di finanziamento

utilizzate potrebbe costituire un mezzo

efficace per combattere la propagazione

delle loro attività.

Lo scopo di questo position paper è quello

di individuare uno o più strumenti per

impedire a coloro che consapevolmente si

nascondono dietro la diffusione illecita di

contenuti, di ottenere un profitto dalla loro

condotta. Il punto di partenza consiste nel

suggerire che, se ci fosse un modo di privarli

degli utili, essi cesserebbero di impegnarsi

in attività volte a utilizzare determinate

fonti di profitto, in quanto queste fonti

sarebbero prosciugate. Vi sono già esempi

– in questo senso – dei cambiamenti

normativi che hanno posto fine ad attività

fraudolente. Gli esempi nella Sezione 1

dimostrano che l’eliminazione del circuito

finanziario porta alla cessazione effettiva

dell’attività illegale che se ne avvale. La

Sezione 2 studia quindi la fattibilità di tale

soluzione nella lotta contro l’upload e lo

sfruttamento dei contenuti illeciti on line,

mentre la Sezione 3 fornisce proposte per

una modifica normativa:

• una risposta graduata da parte degli

intermediari finanziari all’esistenza di

pagamenti per contenuti illegali;

• una evoluzione delle politiche delle reti

pubblicitarie per la lotta contro la creazione

di ricavi legati a contenuti illeciti.

Rilevanza alla luce della revisione della direttiva c.d. enforcement

La tematica affrontata dal presente position paper è particolarmente rilevante alla luce

della revisione in atto della direttiva 2004/48/CE sul rispetto dei diritti di proprietà

intellettuale – considerata inadeguata a contrastare efficacemente le violazioni

commesse online nei confronti dei diritti di proprietà intellettuale – e tenuto conto

che la Commissione ha assicurato “un ampio dialogo con le parti interessate […] per

adottare altri provvedimenti per rafforzare la protezione contro violazioni permanenti

dei diritti di proprietà intellettuale online, coerenti con le garanzie offerte dal quadro

applicabile alle telecomunicazioni e ai diritti fondamentali sulla protezione dei dati e

la riservatezza”4.

3 - La cui affidabilità non è certa.

4 - COM(2010) 245, 19.5.2012, al par. 2.1.1.

9

Introduzione

La tabella di marcia per la revisione di questa direttiva delinea tre alternative in chiave

di policy:

• specificare le condizioni in base alle quali è possibile ottenere delle prove dagli

intermediari, in modo da semplificare l’identificazione dei soggetti che hanno violato i

diritti di proprietà intellettuale per finalità commerciali, così come “i circuiti finanziari

coinvolti”;

• creare una procedura accelerata e a basso costo per le violazioni manifeste ai diritti

di proprietà intellettuale delle PMI;

• agire giudizialmente contro le pagine web che contengono violazioni di diritti di

proprietà intellettuale.

Coloro che, direttamente o indirettamente, ottengono un beneficio economico

dall’upload o dallo sfruttamento di contenuti illeciti ricevono un pagamento dagli

utenti di Internet che desiderano accedere o utilizzare questo contenuto, o ottengono

dei ricavi dalla pubblicità distribuita per mezzo dei siti stessi. Sforzi per tagliare queste

fonti di ricavo potrebbero rispondere, rispettivamente, alla prima e alla terza opzione

identificata dalla Commissione.

Poiché la Commissione ha sottolineato la necessità di rispettare un equilibrio tra la

tutela dei diritti di proprietà intellettuale e altri diritti fondamentali, sarà necessario, in

termini metodologici da tenere a mente questi imperativi a venire con una proposta che

non investissero le libertà fondamentali e il diritto di privacy. Allo stesso tempo, questo

studio dovrebbe idealmente portare a una soluzione che sia efficace: invece di cercare

la prova dell’identità dei responsabili, sarebbe preferibile sviluppare un meccanismo che

possa neutralizzare le reti di criminalità organizzata.

10

1. La possibilità di eliminare le attività illecite online individuando

le “appendici” delle entrate finanziarie: un case-study.

Nuovi meccanismi sono già stati ideati per

combattere le frodi online; quello che hanno

in comune è che prendono di mira i profitti

realizzati dai truffatori attraverso le loro

attività illegali. Questi meccanismi sono il

risultato di forme di auto regolazione (1.1)

o legislative (1.2).

1.1. Il domain tasting come

pratica fraudolenta: un esempio

di autodisciplina

Nella prima metà del 2008, c’erano oltre

160 milioni di nomi di dominio esistenti,

di cui la metà erano domini .net o .com

(Verisign, 2008). Fino a quel momento,

centinaia di migliaia di domini, che erano

identici o si differenziavano per una singola

lettera rispetto a migliaia di marchi famosi

venivano fraudolentemente registrati o

ri-registrati ogni giorno – a costo zero!

I titolari di questi domini stavano sfruttando

l’Add Grace Period, che, a quel tempo,

permetteva a chiunque avesse riservato

un nome di dominio di eliminarlo entro un

periodo di cinque giorni. Si trattava di una

pratica finalizzata a consentire di risolvere

un contratto di registrazione di nomi di

dominio erroneamente registrato (a causa

di un errore tipografico) o registrato in

modo fraudolento da un terzo utilizzando

una carta di credito. Una volta che questo

periodo era trascorso, gli eventuali nomi

di dominio che non erano stati mantenuti

potevano essere ri-registrati da un terzo

o dal titolare precedente utilizzando uno

pseudonimo e, successivamente, potevano

essere ancora una volta abbandonati dopo

un periodo di cinque giorni.

I nomi di dominio coinvolti in questa

sorta di gioco, consistente nel “passare

la patata bollente”, venivano agganciati

alle pagine web note come pagine di

“parcheggio”, ossia quelle che contengono

link sponsorizzati e possono determinare

profitto per il titolare del nome di dominio

ogni volta che i visitatori cliccano su di

un determinato link. In linea di principio,

questi introiti erano poco rilevanti,

seppur con costi pari a zero. I titolari dei

domini che però aumentavano il numero

registrazioni associate a tali tipologie di

pagine potevano in ultima analisi produrre

sostanziali livelli di entrate, costituendo

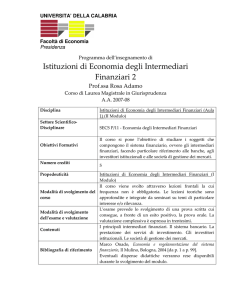

Il circuito finanziario del typosquatting (McAfee, 2007)

11

1. La possibilità di eliminare le attività illecite online individuando

le “appendici” delle entrate finanziarie: un case-study.

un esempio della economia “a coda lunga”

prodotta da Internet.

Una relazione del 2007 (McAfee, 2007) ha

mostrato che la ri-registrazione automatica

dei nomi di dominio per un periodo di

cinque giorni ha favorito il rapido sviluppo

di una pratica nota come typo-squatting,

che comporta la registrazione di un nome

che imita un noto marchio giocando con

la combinazione di lettere o modificando,

eliminando o aggiungendo un carattere: “Il

crescente utilizzo di meccanismi automatici

per comprare e vendere un gran numero di

domini, in combinazione con un periodo

di 5 giorni di prova gratuita (noto come

“assaggio”) per le nuove registrazioni dei

domini di primo livello, come dot.com,

sembrano essere due fattori significativi

per la rapida crescita del typo-squatting”. La

relazione ha illustrato il circuito finanziario

di cui hanno beneficiato i truffatori, come

indicato nella pagina precedente.

A metà del 2008, l’ICANN, l’organismo

incaricato di sovrintendere all’assegnazione

dei nomi di dominio, ha introdotto una

misura volta a eliminare la pratica di coloro

che fraudolentemente hanno beneficiato

dell’opportunità fornita dall’Add Grace

Period.

Il Consiglio di amministrazione ha deciso

di restringere le condizioni alle quali i

titolari di nomi di dominio possono essere

rimborsati nel caso in cui il loro dominio

venga cancellato entro un periodo di cinque

giorni5. La presente decisione ha messo fine

a tali pratiche fraudolente. Un successivo

rapporto ha riscontrato che, nei nove mesi

seguenti, queste pratiche sono diminuite

del 99,7% (ICANN, 2009).

Questo esempio ci fornisce alcune lezioni

interessanti:

• il provvedimento adottato ha determinato

la fine rapida ed efficace di pratiche

fraudolente su larga scala;

• si è interrotto il circuito finanziario che

aveva portato alla nascita di tali pratiche;

• la misura adottata, della quale hanno

beneficiato molti titolari dei diritti

di proprietà intellettuale (marchi, nel

caso di specie), è una misura di autoregolamentazione e non ha richiesto alcun

intervento da parte del legislatore.

Negli Stati Uniti, gli sforzi per combattere

il gioco d'azzardo illegale online si sono

spostati dall’autoregolamentazione alle

norme legislative.

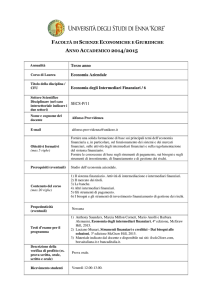

Volume dei nomi di dominio cancellati nell’arco dei primi cinque giorni tra giugno 2008 e aprile 2009 (ICANN, 2009)

12

5 - Consiglio ICANN, 26 giugno 2008. Questa misura è entrata in vigore l’1 luglio 2008. La risoluzione dispone quanto segue: “Durante un determinato mese, un operatore gTLD non

potrebbe offrire alcun rimborso per la registrazione di nomi di dominio cancellati durante l'AGP se questi superano (I) il 10% delle nuove registrazioni nette fatte da quel registrante

in quel mese (definito come il totale delle registrazioni meno il numero dei domini cancellati durante l’AGP), o (ii) 50 nomi di dominio, qualunque sia maggiore”.

1. La possibilità di eliminare le attività illecite online individuando

le “appendici” delle entrate finanziarie: un case-study.

1.2. Lotta contro il gioco

d’azzardo online illegale negli

Stati Uniti

Negli Stati Uniti, il Dipartimento di

Giustizia (DoJ) ha cercato di limitare il

gioco d’azzardo su siti con sede all’estero.

Le scommesse realizzate in questo modo,

stimate in diverse decine di migliaia, sono

state considerate in violazione del Wire

Act, una legge americana che vieta alle

società di gioco d’azzardo di ricevere

consapevolmente scommesse effettuate

tramite bonifici interstatali o internazionali.

Ciò significa che una società con sede

all’estero che consentisse a una persona

domiciliata negli Stati Uniti di fare una

scommessa violerebbe il Wire Act.

Analogamente le associazioni professionali

- che non rilasciano carte di credito

proprie, ma autorizzano i propri membri a

farlo e autorizzano le imprese ad accettarle

- hanno deciso di sviluppare un sistema di

operazioni codificate che permette ai loro

membri di rifiutare le carte identificate

come relative alle scommesse online. La

maggior parte delle istituzioni finanziarie

che appartengono a queste associazioni

professionali, come la Bank of America,

ha deciso di bloccare tali operazioni,

da un lato, per il timore di potenziali

responsabilità e, dall’altro, per gli elevati

livelli di crediti inesigibili in tale settore.

Il governo ha preferito concentrarsi su

società che offrono strumenti di pagamento,

come Visa e MasterCard, che, senza alcuna

specifica previsione legislativa, hanno

deciso nel 20036 di non consentire l'uso

delle loro carte di credito per aprire conti

nei casinò online o siti di gioco d’azzardo

(Pondel, 2003).

È stato osservato che tali pratiche hanno

portato alcuni siti di gioco d’azzardo a

camuffare le proprie transazioni in modo

da non essere bloccati dalle banche.

Ci sono stati anche casi di titolari di

carte che hanno cercato di aggirare il

divieto utilizzando i servizi di pagamento

online – in base al quale gli intermediari

come PayPal ricevono ed emettono fondi

elettronicamente – che di solito non sono

in grado di identificare la natura dei

pagamenti che processano (GAO, 2002).

Questo è probabilmente ciò che ha portato

PayPal a seguire le società di carte di

credito nel vietare contrattualmente l’uso

dei suoi servizi per tali attività illegali.

La decisione di limitare l’uso dei loro

metodi di pagamento per le operazioni di

gioco d’azzardo online è stata raggiunta

sulla base di accordi tra società di carte

di credito, consumatori ed imprese. Nel

caso dei consumatori, sono state stipulate

nuove disposizioni contrattuali in base

alle quali essi non potevano usare la loro

carta per le transazioni sui siti web di

gioco d’azzardo; nel caso delle imprese, si

è deciso di non consentire alle imprese di

gioco d’azzardo online di unirsi alla loro

rete, impedendo loro di accettare i loro

pagamenti per mezzo di carta di credito.

Questa tendenza non è limitata agli Stati

Uniti: nel 2004, Citibank, nel Regno Unito,

per esempio, ha contrattualmente vietato ai

suoi utenti di effettuare pagamenti sui siti di

gioco d’azzardo online. American Express ha

implementato una policy identica a livello

internazionale (Cards International, 2004). Si

deve anche notare che, nel 2004, le aziende

statunitensi che effettuavano comunicazioni

pubblicitarie sui siti considerati illegali dal

Dipartimento di Giustizia americano hanno

cessato le loro relazioni commerciali con

questi siti web a seguito delle pressioni

subite a livello federale (Schettini, 2005).

Diverse proposte legislative sono state

redatte con l’obiettivo comune di

attribuire alla DoJ il potere di vietare agli

ISP americani di permettere l’accesso a tali

siti web stranieri.

6 - Nel caso di Visa, questo è stato annunciato in una lettera ai suoi membri del 18 marzo 2003, con effetto decorrente dal 22 maggio. Un rappresentante della società ha osservato che “è in ultima analisi decisione della banca se onorare o meno le transazioni relative al gioco d'azzardo online” (Pondel, 2003).

13

1. La possibilità di eliminare le attività illecite online individuando

le “appendici” delle entrate finanziarie: un case-study.

Nel settembre del 2006, dopo le denunce di titolari di diritti contro allofmp3.com, alla

banca del sito – sotto contratto con Visa e a seguito di una richiesta di pagamento

da questo operatore – è stato vietato di effettuare operazioni con questo mezzo

di pagamento. Per un certo periodo di tempo, le operazioni sono state effettuate

attraverso un sito affiliato (Alltunes) al quale – a sua volta – venne, successivamente

e per contratto, impedito di utilizzarlo. Nel 2007, è stata emanata una sentenza nei

confronti della banca e di Visa per inadempimento contrattuale, determinando il

sovvertimento della decisione iniziale delle società, che hanno dovuto consentire di

nuovo l’uso del loro sistema di pagamento. Da allora, Visa ha cambiato la sua policy

globale, che ora include la seguente disposizione: “una transazione deve essere legale

sia nella giurisdizione del titolare della carta sia nella giurisdizione del esercente”

(Yee, 2011)7.

Nel 2006, è stato adottato l’Unlawful

Internet Gambling Enforcement Act8 per

integrare il Wire Act, proibendo ai siti

di gioco d'azzardo online di accettare

consapevolmente pagamenti relativi alla

partecipazione illegale di una terza parte

in una scommessa online.

Lo spirito generale di questa legge è quello

di forzare gli operatori di pagamento, e in

particolare gli operatori di carte di credito,

a stabilire regole o procedure volte a

identificare e bloccare o prevenire e vietare

alcuni tipi di transazioni. Il legislatore degli

Stati Uniti ha dovuto tenere conto delle

differenze di regolamentazione tra uno

Stato e l’altro in termini di scommesse

online e, quindi, astenersi dal costringere

gli operatori di pagamento a monitorare

e individuare le operazioni vietate. Essi

sono solo tenuti ad agire con diligenza nel

rilevare tali operazioni al fine di chiudere

il conto del beneficiario in questione. Nel

caso degli operatori di reti di carte di

credito, le cose sono diverse: la possibilità

di operazioni di codifica permette loro

di identificare e bloccare quelle proibite,

il che significa che le regole da cui sono

gravati risultano essere le più restrittive.

Gli operatori che hanno rispettato queste

regole non possono essere ritenuti

14

responsabili in caso di operazioni che non

hanno effettivamente avuto luogo. Questa

è una nuova applicazione del principio

che va sotto il nome di “safe harbor”, già

familiare agli intermediari tecnici delle

reti di comunicazione. È interessante a

questo proposito osservare la legislazione

americana, dal momento che non si

affida agli intermediari della rete – è,

infatti, prassi comune passare attraverso

di loro per cercare di evitare pratiche

fraudolente o illecite – ma su di un numero

limitato di altri intermediari: quelli che

permettono i pagamenti online. Va inoltre

ricordato che parte di tali meccanismi è

stata rapidamente messa in atto prima

dell’introduzione di qualsiasi normativa,

e che era stata l’efficacia del sistema ad

incoraggiare il legislatore a tradurre questi

meccanismi in legge.

Questa prima sezione evidenzia che ci sono

delle iniziative volte a combattere un tipo

specifico di frode (domain name tasting) o

contro lo sviluppo di attività illegali (gioco

d’azzardo online).

Queste iniziative sono simili in quanto

impediscono a chi si nasconde dietro

pratiche mirate di trarre da esse profitto,

sia con l’introduzione di restrizioni alle

condizioni alle quali l’attività fraudolenta

7 - A luglio del 2012 è stata emessa un'altra sentenza contro Valitor, il rappresentante islandese di Visa, dove si riscontra che questa società ha violato il contratto che aveva con

Wikileaks e si ordina la fine della sospensione del servizio che essa aveva deciso (Beadon, 2012).

8 - 31 USC 5361-5366, entrato in vigore il 1 giugno 2010.

1. La possibilità di eliminare le attività illecite online individuando

le “appendici” delle entrate finanziarie: un case-study.

Progressiva estensione del meccanismo ad altri settori (USA)

Il 16 maggio 2011, American Express, Discover, MasterCard, PayPal e Visa hanno prodotto

insieme un memorandum denominato “Le migliori pratiche per trattare le violazioni del

copyright e le vendita di prodotti contraffatti su Internet”, con il quale hanno messo in

atto una procedura volta a combattere la vendita di prodotti contraffatti9. Se un titolare

di diritti fornisce ad un operatore di pagamento una serie di elementi (descrizione della

presunta violazione con l’identità del sito Internet che viola il diritto, prova del suo

diritto, prova che i prodotti violano i suoi diritti e che è possibile acquistarli utilizzando

l’operatore di servizi di pagamento, copia della diffida inviata dal titolare del diritto

e/o notifica DMCA al gestore del sito web che si è impegnato in attività illecite o

dichiarazione che il sito non ha la licenza o non è autorizzato a vendere questi prodotti)

e accetta di non ritenere in alcun modo responsabile l'operatore (questa condizione è a

discrezione dell’operatore contattato), l’intermediario di pagamento dovrà effettuare

o far effettuare un’indagine tempestivamente. Se questa indagine dimostra che il sito

è coinvolto effettivamente nella vendita illecita di prodotti, possono essere adottate

diverse misure; la più grave è la cessazione dei servizi di pagamento al venditore. La

procedura sembra essere usata raramente: ad esempio, nei confronti di Visa sono state

operate solo 30 notifiche in 6 mesi, tra agosto 2010 e febbraio 2011 (Yee, 2011)10.

A metà del 2012, PayPal ha annunciato di voler adottare una politica più rigorosa contro

gli utenti del file-sharing (Farivar, 2012)11, una mossa preceduta dal rifiuto di fornire il

servizio ad un venditore online di e-book i cui contenuti erano la bestialità, lo stupro,

l’incesto o i rapporti sessuali con i minori (Coker, 2012)12.

sia con il coinvolgimento degli intermediari

necessari per elaborare i pagamenti. Le

iniziative stesse dimostrano che il ricorso

alla legge è un fenomeno recente e che le

restrizioni introdotte sono principalmente

il risultato di provvedimenti adottati da

professionisti che sono stati in grado di

contenere tali pratiche.

Provando ad allargare lo sguardo, non

sarebbe forse possibile per l’Unione Europea

utilizzare simili soluzioni nei suoi sforzi per

combattere le frodi online?

9 - Il documento parla solo di prodotti contraffatti, ma sembra essere stato inteso come riguardante tutte le forme di uso illegale, compresi i servizi (Future of Music Coalition,

2011).

10 - Prima della nota politica del 16 maggio 2011 ce ne è stata un’altra con lo stesso nome, del 4 agosto 2010. Questo spiega perché ci sono state notifiche prima del maggio

2011. Nella versione precedente, era previsto che il titolare del diritto poteva essere tenuto a pagare le tasse a discrezione del gestore del sistema di pagamento dinanzi al quale

era fatta la denuncia, o che il commerciante doveva essere sistematicamente e intenzionalmente impegnato nella vendita di prodotti illeciti.

11 - Con queste parole: “I commercianti devono vietare agli utenti di caricare file che coinvolgono contenuti illeciti e indicare che gli utenti coinvolti nei trasferimenti di file

in questione saranno definitivamente rimossi dal loro servizio” e “I commercianti devono fornire a PayPal libero accesso al loro servizio, in modo che il dipartimento di PayPal

addetto alle Politiche di usi ammissibili sia in grado di monitorare il contenuto”.

12 - Vedi anche Unglue, Unglue.it payment options: Amazon vs. Paypal, May 3, 2012, blog.unglue.it/2012/05/03/unglue-it-payment-options-amazon-vs-paypal/ che indica che

Unglue, una piattaforma online specializzata in libri, è stata nella revisione di affari per 4 mesi, poiché PayPal voleva assicurarsi che “si trattasse di una operazione legittima, che

stessero lavorando in stretta collaborazione con i titolari dei diritti e non l’emporio di un pirata ebook".

[nel mese di agosto 2012, a questo sito è stato impedito di usare un altro provider, Amazon Payments. A quel tempo il motivo non era chiaro. Il sito web ha scritto che Amazon

ha deciso contro “l’imbarco di freschi conti iperfinanziati in questo momento” : blog.unglue.it/2012/08/09/open-thread-amazon-forces-unglue-it-to-suspend-crowdfunding-forcreative-commons-ebooks/]

15

1. La possibilità di eliminare le attività illecite online individuando

le “appendici” delle entrate finanziarie: un case-study.

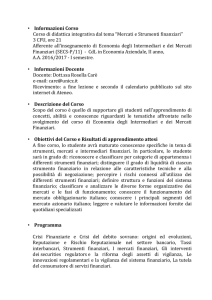

Procedura per il blocco di una transazione attraverso carta di credito negli US (GAO, 2002)

16

2. Identificare i profitti connessi ad attività illecite e

possibilità di attaccarli

Ci sono due tipi di profitto che tipicamente

vengono generati attraverso attività

online: profitti direttamente pagati

ai prestatori di servizi online e profitti

generati indirettamente attraverso la

monetizzazione. Nello studiare la possibilità

di prendere di mira i circuiti finanziari su

cui contano coloro che sono coinvolti in

attività illegali, bisognerebbe distinguere

tra profitti diretti (sezione 2.1) e indiretti

(sezione 2.2), prima di considerare come

attaccare entrambi (sezione 2.3).

• l’80% ha usato una carta di credito – le

carte Visa hanno rappresentato il 55%

delle operazioni, MasterCard il 22% e le

altre carte (American Express e Diners Club,

in particolare) il 4% (OECD, 2010).

2.1. Entrate dirette

2.1.2. Entrate riscosse mediante un

prestatore di servizi di pagamento e

moneta elettronica

I pagamenti online possono essere

effettuati anche tramite un provider di

servizi elettronici di pagamento.

C’è qualcosa in comune tra un newsgroup

o un forum di discussione che fanno

pagare gli utenti di Internet per le copie

digitali di film, un venditore online di

prodotti che violano i diritti di proprietà

intellettuale, un sito web che offre

contenuti in streaming a pagamento13,

etc.: tutti ricevono pagamenti da persone

attratte dai contenuti illeciti che essi

veicolano. Questi pagamenti avvengono,

in genere, a distanza e per via elettronica.

Un rapido sguardo alle procedure di

pagamento14 è necessario per affrontare la

questione specifica di come ridurre gli utili

realizzati attraverso tali pagamenti.

2.1.1. Le entrate riscosse da

transazioni per mezzo di carte

726 milioni di carte di pagamento erano

in uso nell’Unione europea nel 2009

(Commissione, 2012). Le carte di credito

sono il principale mezzo di pagamento

a distanza impiegato nel commercio

elettronico.

Nel corso del 2009:

• il 12% dei pagamenti effettuati da parte

di individui sono stati effettuati utilizzando

carte di debito (un terzo dei quali hanno

utilizzato MasterCard Maestro);

Il mercato delle carte di credito sembra

essere

estremamente

concentrato

all’interno dell’Unione europea.

Ai pagamenti con carta si aggiungono i

pagamenti elettronici, realizzati con servizi

basati sulle reti delle carte di credito.

Ciò avviene mediante l’apertura di un

conto individuale con una società e poi

versando soldi in quel conto per mezzo di

carta di credito o bonifico bancario.

Il più noto servizio di questo tipo è

probabilmente PayPal, che è anche

il più utilizzato. PayPal Inc. funge da

intermediario per i pagamenti effettuati sia

dal conto bancario dell’utente, per mezzo

di una carta di credito, sia utilizzando

il credito già immesso sul proprio conto

PayPal. Il beneficiario del pagamento è un

altro utente di questo servizio e può essere

un privato o un professionista. Il denaro

accreditato sul conto di un utente può

essere raccolto su richiesta con metodi di

pagamento tradizionali (assegno, bonifico

bancario, o con accredito sulla loro carta

di credito, etc.)

PayPal ha 230 milioni di conti in tutto

il mondo, che rappresentano operazioni

per un valore complessivo pari a 6

miliardi e 300 milioni di euro per ogni

13 - V., ad esempio, il case study “Megavideo” (Le Louedec et al., 2010.)

14 - L'inventario che segue non vuole essere esaustivo ma mira solo a dare una visione generale. Esclude pagamento-contro-modelli promozionali come Ukash o Paysafecard.

17

2. Identificare i profitti connessi ad attività illecite e

possibilità di attaccarli

trimestre15, ed è riconosciuto da oltre il

10% dei commercianti online (McCune,

2009). Il suo metodo di pagamento può

essere integrato in applicazioni esterne

utilizzando un’interfaccia e questo ha

creato un “ecosistema” intorno a PayPal

(ad esempio, Twitpay, GetGiving, etc.).

Accanto a PayPal, gli intermediari offrono

la possibilità di pagamento tramite bonifico

bancario tra i conti bancari di coloro che

si iscrivono a questo servizio. Il sistema

tedesco Giropay (che rappresentava il 3%

della quota di mercato europeo in materia

di pagamenti e-commerce effettuati nel

2009) ne è un esempio.

Alcuni di questi fornitori di servizi (ad

esempio Neteller) emettono anche moneta

elettronica, che costituisce un altro metodo

di pagamento online e che comporta la

conservazione elettronica del denaro, su un

dispositivo elettromagnetico (ad esempio

una scheda) o su un server. Gli utenti

possono quindi utilizzare questo metodo

di pagamento non appena hanno scelto il

loro sistema di storage.

La linea che separa i servizi di pagamento

elettronico dalla moneta elettronica non

è sempre chiara. Sono stati sviluppati

sistemi di “portafoglio virtuale”, il che

potrebbe comportare la conservazione dei

dati della carta di credito di un cliente,

consentendo loro di essere identificati e di

effettuare un pagamento in pochi semplici

clic (ad esempio, App Store di Apple,

Checkout Amazon, Facebook Credits 16),

o un’applicazione per smartphone che

consente di effettuare pagamenti connessi

a una carta di credito o un account che

è ricaricato attraverso la rete bancaria

(Google Wallet, per esempio)17.

A prescindere dal livello di complessità o

varietà di utilizzo offerti da questi sistemi

di pagamento online, va notato che i più

diffusi di essi fanno affidamento su di un

numero limitato di soggetti: banche, nel

caso della maggior parte dei pagamenti, e

operatori di telecomunicazioni, nel caso di

pagamenti di telefonia mobile.

Pagamenti telefonici

Dato l’uso sempre più diffuso dei pagamenti con carte e PayPal, i metodi online che

offrono una valida alternativa ai pagamenti basati su una carta o un conto bancario non

sembrano essere ampiamente utilizzati. Gli esempi includono Zong, che permette agli

utenti registrati di convalidare il pagamento inserendo il codice inviato al loro cellulare.

L’importo addebitato viene poi riportato in fattura, inviata agli utenti dal loro operatore

telefonico. Micro-sistemi di pagamento quali Allopass sono basati sulla stessa tecnica di

fatturazione e avvengono attraverso un operatore (telefono o Internet). Anche se questi

metodi sono meno popolari, si deve rilevare che “il volume dei pagamenti effettuati

attraverso i telefoni cellulari attualmente riporta la più rapida crescita di tutti i metodi

di pagamento” (Commissione, 2012); è stato previsto che questo metodo rappresenterà

il 5% dei pagamenti effettuati in tutto il mondo nel 2014 (Juniper Research, 2010).

Per quanto riguarda bonifici o addebiti diretti (realizzati con i servizi bancari online),

che richiedono agli utenti di passare attraverso la piattaforma online della banca

per dimostrare la loro identità, questi sono ampiamente evitati in quanto non sono

generalmente accettati come mezzo di pagamento da parte dei commercianti online (o

da quelli impegnati in attività fraudolente).

18

15 - https://www.paypal.com/fr/cgi-bin/webscr?cmd=xpt/Marketing/bizui/AccessUserBase-outside.

16 - La società ha annunciato ulteriori sviluppi in questo metodo di pagamento per la fine del 2012: developers.facebook.com/blog/post/2012/06/19/introducing-subscriptionsand-local-currency-pricing /.

17 - Altri esempi includono Linden Dollars e WOW (World of Warcraft) Gold. Queste valute elettroniche non saranno esaminate nel presente documento poiché sono di natura

contrattuale e potrebbero essere eliminate se l'emittente decidesse in tal senso.

2. Identificare i profitti connessi ad attività illecite e

possibilità di attaccarli

Principali soggetti coinvolti nei pagamenti online18

Principali metodi di pagamento utilizzati dagli operatori di siti Internet

18 - I beneficiari (commercianti) possono o utilizzare lo stesso schema del titolare della carta (modello a tre parti) o avere un provider di servizi di pagamento diverso da quello

del titolare della carta (modello quattro parti). In quest'ultimo caso, il livello ulteriore risulta nelle commissioni a carico del commerciante. Per semplificare, questo livello non è

rappresentato nel grafico presente ed in quelli successivi

19

2. Identificare i profitti connessi ad attività illecite e

possibilità di attaccarli

La principale condizione necessaria per

effettuare un pagamento è quella di avere

un conto presso una banca o un altro

operatore.

Per quanto riguarda i beneficiari del

pagamento, essi di solito ricevono il denaro

sotto forma di credito aggiunto ad un

conto aperto da loro con un pagamento

elettronico o con un fornitore di servizi

di moneta elettronica o con un istituto

finanziario.

Ad un estremo del sistema, troviamo i

fornitori di servizi riconosciuti, le cui

attività sono soggette ad accreditamento

e a controllo prudenziale. Queste aziende

cercano di evitare le frodi, mettendo in

atto un sistema per identificare i loro

clienti; in alcuni casi sono legalmente

obbligati a farlo. Tali sistemi non sono

sempre sufficienti per identificare un

cliente, in caso di frode organizzata

(fornitura di una falsa identità, ecc.). Un

pagamento che si ritiene effettuato da un

cliente identificato non può sempre essere

attribuito al cliente fino a quando esistono

pagamenti fraudolenti, in particolare dei

pagamenti con carta di credito nei quali

la carta è utilizzata da qualcuno che

non sia il legittimo titolare (Commissione,

2012). In questo contesto, gli unici soggetti

identificati e identificabili sono le banche,

i fornitori di servizi di pagamento e

di moneta elettronica, gli operatori di

telecomunicazioni.

2.2. Ricavi indiretti

(monetizzazione)

“Ogni editore Internet può monetizzare

lo spazio vuoto sulle pagine Web con

la vendita di spazi pubblicitari online”

(Commissione, 2008). Ciò significa che

l’operatore di un sito web che vuole ottenere

dei guadagni può inserire nelle sue pagine

web annunci pubblicitari che sono stati

messi a disposizione da uno o più fornitori:

potrebbe trattarsi di pubblicità contestuale

(il cui contenuto di solito dipende da quello

della pagina su cui appare), banner correlati

(il cui contenuto non è necessariamente

legato a quello della pagina in cui viene

visualizzato), retargeting (pubblicità

progettata per rinnovare l’interesse di un

utente verso un prodotto che ha guardato

altrove), o “parcheggio” (raccolta di vari

link sponsorizzati, connessi al nome del

dominio in questione). Gli editori Internet

possono anche avere la propria soluzione

pubblicitaria (come nel caso di Google,

Amazon e Microsoft).

Queste pubblicità possono apparire in

sovrapposizione nella parte superiore della

pagina o in un’altra finestra o browser

oppure possono essere inserite nella pagina

o in una sezione specifica, far parte di un

file audio o video (pre-roll, mid-roll o post

-roll), essere composte da immagini (con

o senza animazione o suono), testi o una

combinazione di entrambi, o semplicemente

apparire come link.

L’uso indiscriminato da parte dei truffatori

Un rapporto sui siti web e altri servizi che offrono contenuti illegali in streaming o

direttamente scaricabili (IDATE, 2012) indica che i principali metodi di pagamento

accettati dagli operatori del sito web/fornitori di servizi sono PayPal, Skrill/Moneybookers,

Paysafecard, Egatepay, Allopass, Neteller e Mercanet BNP (per i siti utilizzati in Francia).

Ciò sembrerebbe suggerire che non c’è nessun intermediario specifico o metodo di

pagamento preferito da coloro che si impegnano in attività illecite online. In un

rapporto britannico sui siti web che violano il copyright, è stato osservato che il 69% di

essi reca il logo di una carta di pagamento, e che fino al 61% di essi reca il logo di un

sistema di pagamento elettronico (BAE Systems Detica, 2012).

20

2. Identificare i profitti connessi ad attività illecite e

possibilità di attaccarli

I ricavi dipendono dal modello economico

proposto dal fornitore: il pagamento può

essere basato sul numero di volte che un

annuncio viene visualizzato (impressionbased), sul rendimento della pubblicità (cioè

sul numero di volte che gli utenti cliccano

su un annuncio o sulle volte che i visitatori

al sito che contiene l’annuncio vanno a

fare un acquisto) o una combinazione dei

due.

Anche se gli editori dei siti web scelgono

il/i partner/s che forniscono la pubblicità,

raramente hanno il controllo sulla

pubblicità stessa. Essi semplicemente

forniscono lo spazio in cui la pubblicità

appare, ma l’aspetto e il contenuto delle

pubblicità cambiano e vengono decisi dal

fornitore della pubblicità (US District

Court for the District of Columbia, 2004;

Corte di Cassazione francese, 2011).

I “fornitori pubblicitari” possono essere

sia gli stessi pubblicitari che contattano

direttamente gli editori dei siti web, sia gli

intermediari, che raggruppano le offerte di

spazio web fatte dagli operatori del sito web

e centralizzano le richieste di pubblicità da

parte di coloro che desiderano inserire la

pubblicità nello spazio a disposizione.

La maggior parte degli intermediari fa

parte di reti pubblicitarie, una serie di

imprese che offrono agli inserzionisti

non solo sbocchi per la loro pubblicità,

ma anche gli strumenti per incrementare

e analizzare le prestazioni delle loro

campagne. Esempi di questi intermediari,

che sono pagati per il servizio che

forniscono, sono Google AdSense, Yahoo!

Publisher Network, DrivePM (Microsoft),

TradeDoubler, Zanox, AdLINK, Interactive

Media, AOL o SponsorBoost. Vi è anche un

mercato che visualizza offerta e domanda

in tempo reale, ad esempio, Rightmedia

(Yahoo!), AdECN (Microsoft), Tomorrow

Focus (Commissione, 2008) o Advertising.

Com.

Le agenzie più tradizionali che acquistano

spazio giocano anche un ruolo importante

nel riunire i pubblicitari e gli operatori

del sito web, avvicinando l’offerta e la

domanda.

I ricavi realizzati dalla pubblicità online

sono stati stimati in un valore pari a

$ 31 miliardi nel 2011 (IAB, 2012), da

suddividere tra i gestori dei siti web e gli

intermediari. C’è dunque un ricavo che si

può realizzare attraverso questo modello,

sia che sia scelto da editori di siti web

Modello semplificato della vendita online della pubblicità

21

2. Identificare i profitti connessi ad attività illecite e

possibilità di attaccarli

che operano nel rispetto della legge sia da

coloro che monetizzano i contenuti illegali.

I servizi che offrono contenuti coperti

da copyright scaricabili o in streaming, o

che offrono un link verso tali contenuti,

utilizzano l’intera gamma di intermediari

esistenti dai più piccoli ai più grandi

nomi, ma non possono utilizzare i servizi

di intermediari che hanno rifiutato di

trattare con tali siti web, direttamente o

sottoscrivendo uno statuto (IDATE, 2012).

I pagamenti sono realizzati tra le diverse

parti interessate nella catena dell’ecommerce e sono realizzati utilizzando i

servizi sopra descritti.

I siti che offrono contenuti che violano i

diritti di proprietà intellettuale (contenuti

audiovisivi per lo più) che dipendono dai

contenuti aggiunti dagli utenti a volte

decidono di pagare questi collaboratori

in base alla popolarità del contenuto che

caricano (IDATE, 2012).

Sembrerebbe che i ricavi realizzati

attraverso la monetizzazione dei contenuti

online avvengano tramite intermediari di

varie dimensioni, che sono più o meno noti

e con cui un gestore di un sito web può fare

affari su base alternativa o cumulativa. La

varietà delle forme di pubblicità online

rende impossibile identificare tutti.19 In

linea di principio, il gestore di un sito web

può lavorare solo con intermediari che si

impegnano a includere tale sito in una

rete pubblicitaria o in una lista di annunci,

sebbene, in pratica, possa risultare difficile

per un intermediario o un inserzionista

verificare l’affidabilità commerciale dei

fornitori di spazi pubblicitari: il contenuto

del loro sito web può essere modificato

successivamente alla loro richiesta di

aderire alla rete, o l’intermediario può non

essere in grado di valutare la legittimità di

22

un contenuto o di una determinata attività

(che potrebbero essere conformi alla legge

nel paese A ma non nel paese B).

2.3. Come aggredire i pagamenti

derivanti da fonti di ricavo

identificate?

Abbiamo identificato le principali fonti

di ricavo utilizzate da editori di siti web.

Questi sono comuni agli operatori di siti

web legali e a quelli la cui attività è sospetta

o il cui contenuto violi manifestamente

la legge. Coloro che sono impegnati in

attività illecite online di solito gestiscono la

propria attività fraudolenta mascherando

la propria identità, diffondendo i propri

contenuti con la complicità dei fornitori

di servizi ospiti o degli Stati. Tuttavia,

la ricerca di un profitto costringe questi

soggetti a passare attraverso l’ostacolo

degli intermediari finanziari o dei metodi

di pagamento descritti nella sezione

2.1 e degli intermediari di pubblicità di

cui alla sezione 2.2. La prima categoria

di intermediari è costituita da imprese

regolate che sono ben note, anche se poche

numericamente; la seconda comprende

un gruppo diffuso di intermediari che

non sono soggetti a nessuna forma di

accreditamento o a misure di controllo e

che non sono facilmente enumerabili.20

Il fatto che i ricavi derivanti da attività

online siano realizzati utilizzando i servizi

di intermediazione consente di identificare

differenti passaggi nella circolazione dei

pagamenti. Prima di essere realizzati in

via definitiva, questi sono immobilizzati

per un certo periodo di tempo in un conto

presso una banca, un fornitore di servizi

di pagamento o di moneta elettronica (e,

talvolta, un intermediario pubblicitario)

o, a causa dei metodi di fatturazione,

19 - Ci sono mercati, ad esempio, con convenzioni di collegamento progettate per indirizzare il sito A verso il sito B tramite uno o più collegamenti ipertestuali; queste convenzioni

hanno lo scopo di migliorare la visibilità del sito di destinazione e sono riservate in quanto sono vietate dalle Linee Guida Webmasters del motore di ricerca Google, che si basa in parte

su questi link per strutturare i risultati di ricerca.

20 - Nel Regno Unito, lo IAB ha individuato 71 membri che si qualificano come intermediari (iabuk.net/about/member-directory?keys=&member_directory_type_

filter[0]=4774&page=7).

In Francia, per esempio, 27 intermediari sono membri del Syndicat des Régies Internet e 140 aziende (pochi dei quali non sono intermediari pubblicitari (sri-france.org/membres/regiesri/) sono membri dello IAB (iabfrance.com /? Go = edito & eid = 119), che rappresenta solo alcuni di quelli che effettivamente operano nel paese.

2. Identificare i profitti connessi ad attività illecite e

possibilità di attaccarli

presso un operatore di telecomunicazioni

o un intermediario pubblicitario. Mentre

la persona che emette il pagamento non è

necessariamente nota (la sua identificazione

non è un requisito per la validità dei

pagamenti online21 e il metodo prescelto

potrebbe essere stato utilizzato in modo

fraudolento) e l’identità del beneficiario

del pagamento potrebbe essere fraudolenta

nel caso di attività illecita (agli occhi di

terzi e/o degli intermediari finanziari e

dei pubblicitari con cui sono entrati in

contratto), l’attribuzione del pagamento

a tale beneficiario può essere identificata.

L’identificazione di un pagamento

effettuato tramite tali intermediari, un

pagamento di cui beneficia un particolare

individuo, conosciuto o sconosciuto, e che si

avvale di contenuti illegali, può comportare

la sospensione del pagamento, se è possibile

stabilire che ciò ha incoraggiato tale

attività o portato profitto alla persona che

si cela dietro il pagamento stesso. Come

abbiamo visto, tale meccanismo esiste già.

Ma come potrebbe essere implementato in

termini concreti?

La banca o il fornitore di servizi di

pagamento/moneta elettronica accreditano

solo il denaro dovuto dal loro cliente; una

volta che l’hanno ricevuto (e gli operatori

di telecomunicazioni o intermediari

pubblicitari possono informare i loro clienti

del denaro che hanno ricevuto solo una

volta che questo è stato calcolato); a questo

punto si procederà con il pagamento, su

richiesta del loro cliente.

Alto numero di pagamenti ma basso numero di intermediari di pagamenti

21 - Vedi CJEU, C-492-07, 22 January 2009, Commission c/ Poland.

23

3. Misure di regolamentazione suggerite

Sembrerebbe possibile implementare un

meccanismo che individui il pagamento di

ricavi derivanti da una presunta attività

illecita (sezione 3.1), ma tale meccanismo

deve essere accompagnato da alcune

garanzie, se si vogliono evitare abusi o

effetti indesiderati (sezione 3.2).

3.1 Modalità

L’idea che un tale meccanismo possa essere

messo in atto presuppone che sia possibile

identificare i pagamenti che vanno a

benefico di attività fraudolente (sezione

3.1.1) e che misure appropriate possano

essere adottate (sezione 3.1.2).

3.1.1 Identificazione dei flussi di

pagamento

Coloro che lottano contro le violazioni

online dei diritti – si pensi in particolare alle

società che detengono diritti di proprietà

intellettuale – spesso incontrano difficoltà

a individuare la persona/e che si nasconde

dietro la violazione. Anche se raggiungono

quest’obiettivo, devono poi affrontare un

secondo ostacolo che consiste nella ricerca

di sanzioni rapide contro i responsabili,

legate però alla celerità delle relative

procedure giudiziarie e dalla giurisdizione

competente.

L’identificazione dei truffatori potrebbe

essere possibile se comunicassero la propria

identità – ipotesi rara, come si è visto.

Ciò si potrebbe ottenere per mezzo di

un’ingiunzione che obblighi coloro che

detengono i dati rilevanti a consegnarli

agli interessati.22

I truffatori che cercano di trarre profitto

direttamente dalle loro attività online,

sebbene nascondano la propria identità

attraverso un sito web, devono comunque

fornire informazioni che consentiranno

loro di ricevere il denaro in un conto

aperto da essi con un fornitore di servizi di

24

pagamento elettronico. Se quindi è facile

per un terzo individuare la destinazione

di un pagamento fatto a un truffatore,

ciò non permette di individuare l’identità

del beneficiario del pagamento. Anche

questa identità può essere rilevata

mediante un’ingiunzione adottata contro

l’intermediario con il quale è stato aperto

il conto, anche se il tempo necessario a

fare ciò consentirebbe ad un truffatore

ben organizzato di cambiare intermediario

o di cambiare il suo conto (una tattica

finalizzata ad evitare di usare lo stesso

conto durante questo periodo e, quindi,

evitare di essere rintracciati), tralasciando

la possibilità che l’identità utilizzata per

aprire il conto sia falsa sin dall’origine.

Il tempo necessario ad agire contro il

truffatore in realtà consente al truffatore

di preservare l’attività illegale e gli atti

contro coloro che cercano di far sanzionare

le violazioni dei loro diritti; anche se i dati

per l’identificazione sono stati ottenuti,

non si può essere certi di identificare

correttamente l’individuo interessato.

Risulta chiaro dai meccanismi per la

circolazione dei pagamenti che, da un

lato, i beneficiari non possono essere

immediatamente identificati e che il

processo di identificazione è soggetto a

situazioni contingenti, ma, dall’altro, anche

che gli intermediari utilizzati per questi

pagamenti devono conoscere, se non la

vera identità dei loro clienti, almeno quella

dell’account utilizzato (nel caso di banche

e fornitori di servizi di pagamento) e/o

esercitare un controllo sul pagamento (nel

caso degli operatori di telecomunicazioni e

intermediari di pubblicità).

L’analisi di un sito che fa da tramite ad

attività illegali di solito rivela il mezzo con

cui un operatore realizza il suo profitto:

• ricavi diretti: osservando i metodi di

pagamento accettati, come indicati sul

sito;

22 - Intermediari tecnici, per esempio: per saperne di più, v. decisioni del CJEU sui casi Bonnier Audio (C-461/10, 19 April 2012) ProMusicae (C-275/06, 29 January 2008).

3. Misure di regolamentazione suggerite

• ricavi indiretti: osservando il codice

sorgente delle diverse pagine web, che

rivelano l’intermediario utilizzato per la

pubblicità che appare sul sito.

Sembrerebbe quindi più facile identificare

la posizione di un conto o la persona

che paga i soldi ricavati attraverso la

monetizzazione di un sito web che

individuare il titolare del conto o il

beneficiario del pagamento. Così come

non vi è alcuna necessità di misure legali

da intraprendere, non c’è neanche bisogno

di implementare un sistema specifico di

rintracciamento, evitando qualsivoglia

violazione di privacy o protezione dei dati

personali23 ovvero delle norme sul segreto

bancario. Senza necessità di modificare

l’assetto legislativo, è possibile accedere

a queste informazioni e quindi attuare un

meccanismo progettato per neutralizzare i

ricavi realizzati da attività illecite.

3.1.2 Azioni relative ai flussi di

pagamenti

Una volta che l’intermediario attraverso

il quale vengono effettuati i pagamenti è

stato identificato, imporre su quest’ultimo

l’obbligo di sospendere i pagamenti

potrebbe avere l’effetto di “soffocare” il

beneficiario autore delle pratiche online

illegali.

Ma come può un intermediario essere

costretto a sospendere il pagamento di

denaro nei confronti di un cliente?

Nei paesi europei, come in altri Stati, un

individuo che si avvede della pubblicazione

di contenuti che violano i suoi diritti,

nel caso non riesca a ottenere la loro

eliminazione da parte dell’editore, può

chiedere direttamente all’intermediario

tecnico il ritiro dalla rete dei contenuti

oggetto di lite. L’intermediario deve agire

prontamente non appena la richiesta è

fatta in modo chiaro, in caso contrario,

potrebbe essere ritenuto responsabile.

Questo regime giuridico comprende

anche una disposizione secondo cui gli

intermediari tecnici non hanno alcun

obbligo di effettuare la sorveglianza

generale delle attività realizzate per

mezzo delle infrastrutture o dei server che

mettono a disposizione.

Nel tentativo di eliminare, o almeno di

ridurre, i ricavi realizzati dalle attività

illecite, una possibilità potrebbe essere

quella di integrare questo meccanismo

collaudato per la gestione dei contenuti

illeciti immessi online con un’altra

categoria di intermediari: quelli attraverso

i quali vengono effettuati i pagamenti.

Un soggetto che ritiene che un’attività

illecita sia svolta in violazione parziale o

totale dei suoi diritti potrebbe effettuare

una notifica all’intermediario utilizzato per

ricevere i pagamenti frutto di tale attività.

Al ricevimento e presa visione di tale

notifica, l’intermediario potrebbe quindi

sospendere l’account associato all’attività

ritenuta illecita, laddove abbia appurato

a sua volta l’illiceità di tale condotta.

Affinché il sistema sia completo, un regime

di esenzione di responsabilità – simile a

quello vigente per gli intermediari tecnici24

della rete – dovrebbe essere attuato per

evitare il coinvolgimento dei fornitori di

pagamento che aiutano a combattere i

contenuti illeciti. Se si conformano alle

procedure e/o ai requisiti previsti per un

sistema di pagamento, questi soggetti

dovrebbero essere esonerati da qualsiasi

responsabilità per il blocco di un account,

il rifiuto di onorare una transazione

commerciale ovvero per aver posto una

somma sotto sequestro.

Questo tipo di meccanismo è simile a quello

utilizzato dal legislatore americano contro

i servizi di gioco d’azzardo online. La sua

efficacia è stata evidente nel dicembre

2010, quando il sito Wikileaks è stato

23 - L'ente responsabile della raccolta dei dati, a seconda delle leggi del paese in cui opera, dovrebbe forse comunque includere una dichiarazione su come gestisce i dati personali

ai fini della lotta contro le violazioni dei diritti umani.

24 - Articoli da 12 a 14 della Direttiva 2000/31/CE.

25

3. Misure di regolamentazione suggerite

privato di gran parte delle sue risorse

finanziarie, non appena gli intermediari

incaricati di canalizzare i versamenti (Visa,

MasterCard e PayPal) hanno deciso di

bloccare i pagamenti diretti verso il sito.

Questo esempio mostra come sia facile

mettere in atto un simile meccanismo, ma,

al contempo, dimostra anche l’importanza

di includere misure di salvaguardia per

evitare abusi o una irregolare attuazione,

questione importante che sarà affrontata

in dettaglio più avanti.

Ancor prima, però, bisogna notare che

questo strumento sembra essere più facile

da implementare nel caso di ricavi ottenuti