Comune di Pieve di

Cento

DPS Piano di sicurezza

dell’ente

Marzo 2011

Indice

INDICE ------------------------------------------------------------------------------------------------------------- 2

1 LA SICUREZZA: PREMESSA---------------------------------------------------------------------------- 6

2 PROTEZIONE CONTRO L’ACCESSO INDEBITO ALLE RISORSE ED

APPLICAZIONE DEL D.LGS. N. 196/2003.------------------------------------------------------------- 9

3 LO SCHEMA DEL PIANO DI SICUREZZA DI MARZO 2011 ---------------------------------- 10

Verifica degli adempimenti formali ----------------------------------------------------------------------------------------------- 12

Dati residenti su elaboratori elettronici ----------------------------------------------------------------------------------------------12

Verifica degli adempimenti sostanziali ------------------------------------------------------------------------------------------- 14

Adempimenti sostanziali dati elettronici --------------------------------------------------------------------------------------------15

Verifica degli adempimenti formali ----------------------------------------------------------------------------------------------- 16

Dati residenti su archivi cartacei ------------------------------------------------------------------------------------------------------16

Adempimenti sostanziali dati cartacei -----------------------------------------------------------------------------------------------17

Piano formativo degli incaricati: regola 19.6 dell’Allegato B al Codice---------------------------------------------------- 18

Il censimento delle banche dati dell’ente ----------------------------------------------------------------------------------------- 21

Regola 19.1 dell’Allegato B al Codice: elenco dei trattamenti di dati personali, sensibili, giudiziari. --------------------21

Il censimento dei beni che rientrano nel piano di sicurezza ------------------------------------------------------------------ 30

Analisi organizzativa dell’ente ----------------------------------------------------------------------------------------------------- 35

Rapporti con professionisti ed incaricati non dipendenti dell’ente --------------------------------------------------------------39

Distribuzione dei compiti e delle responsabilità (regola 19.2 dell’Allegato B al Codice) ------------------------------- 40

L’accesso alle strutture fisiche dell’ente ---------------------------------------------------------------------------------------------42

Analisi tecnologica dei dati elettronici -------------------------------------------------------------------------------------------- 44

Lo schema generale della rete ---------------------------------------------------------------------------------------------------------44

Analisi ambientale -----------------------------------------------------------------------------------------------------------------------47

Analisi del sistema di cablaggio-------------------------------------------------------------------------------------------------------48

Analisi dell’architettura LAN/WAN -------------------------------------------------------------------------------------------------48

Analisi delle vulnerabilità interne e dell’accesso ai dati --------------------------------------------------------------------------49

Analisi delle applicazioni: regola 19.8 dell’Allegato B al Codice --------------------------------------------------------------51

________________________________________________________________________________________________________________________

02/06/17

2

Analisi delle comunicazioni verso Internet------------------------------------------------------------------------------------------54

Analisi dei servizi pubblicati sulla rete Internet ------------------------------------------------------------------------------------54

Analisi dei dati cartacei -------------------------------------------------------------------------------------------------------------- 56

Analisi ambientale -----------------------------------------------------------------------------------------------------------------------56

Analisi delle vulnerabilità interne e dell’accesso dei dati -------------------------------------------------------------------------56

Le criticità dei beni informatici preposti al trattamento dei dati elettronici ---------------------------------------------- 57

Il fault tolerance --------------------------------------------------------------------------------------------------------------------------58

Il disaster recovery ----------------------------------------------------------------------------------------------------------------------59

L’analisi dei rischi a cui possono essere soggetti i dati elettronici e i dati cartacei: regola 19.3 dell’Allegato B al

Codice ----------------------------------------------------------------------------------------------------------------------------------- 60

Analisi dei rischi dei dati elettronici --------------------------------------------------------------------------------------------------60

Presentazione sintetica dei rischi a cui sono soggetti i dati elettronici trattati dall’Unione Reno Galliera. -----------61

Analisi dei rischi dei dati cartacei-----------------------------------------------------------------------------------------------------63

Presentazione sintetica dei rischi a cui possono essere soggetti i dati cartacei trattati dall’ente ------------------------63

La definizione della politica di sicurezza dell’ente ----------------------------------------------------------------------------- 65

Chi-fa-cosa dentro -----------------------------------------------------------------------------------------------------------------------65

Chi-fa-cosa fuori -------------------------------------------------------------------------------------------------------------------------68

Chi, interno, fa cosa da fuori -----------------------------------------------------------------------------------------------------------69

Chi, esterno, può fare cosa da fuori o, in casi definiti, da dentro ----------------------------------------------------------------70

Rapporti con aziende esterne all’organizzazione assimilabili a titolari del trattamento: regola 19.7 dell’Allegato B al

Codice -------------------------------------------------------------------------------------------------------------------------------------73

Adempimenti inerenti l’Amministratore di Sistema --------------------------------------------------------------------------- 74

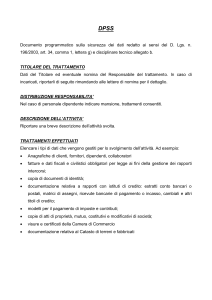

4 DPS DOCUMENTO PROGRAMMATICO SULLA SICUREZZA DEI DATI: LE AZIONI 75

Dati residenti su supporto cartaceo ----------------------------------------------------------------------------------------------- 75

Analisi dei rischi -------------------------------------------------------------------------------------------------------------------------75

Analisi dei rischi e delle azioni intraprese per cautela relativamente al trattamento dei dati cartacei: regola 19.4

dell’Allegato B al Codice --------------------------------------------------------------------------------------------------------------75

Dati residenti su elaboratori elettronici ------------------------------------------------------------------------------------------ 76

Analisi dei rischi -------------------------------------------------------------------------------------------------------------------------76

Analisi dei rischi e delle azioni intraprese per cautela: regola 19.4 dell’Allegato B al Codice -----------------------------77

Le operazioni di salvataggio dei dati: regola 19.5 dell’Allegato B al Codice ---------------------------------------------- 80

________________________________________________________________________________________________________________________

02/06/17

3

I controlli anti-intrusione dall’esterno -------------------------------------------------------------------------------------------- 81

5 AZIONI INTRAPRESE PER IL FAULT TOLERANCE: REGOLA 19.5

DELL’ALLEGATO B AL CODICE ----------------------------------------------------------------------- 82

Server Windows 200X – Server Linux – Database server -------------------------------------------------------------------- 83

Switch ----------------------------------------------------------------------------------------------------------------------------------- 83

Firewall e Router --------------------------------------------------------------------------------------------------------------------- 83

Collegamenti WAN per telecomunicazioni -------------------------------------------------------------------------------------- 84

Sistema di Storage -------------------------------------------------------------------------------------------------------------------- 84

Alimentazione elettrica -------------------------------------------------------------------------------------------------------------- 84

6 PROCEDURE DA SEGUIRE IN CASO DI FAULT ----------------------------------------------- 85

Server ----------------------------------------------------------------------------------------------------------------------------------- 85

Switch ----------------------------------------------------------------------------------------------------------------------------------- 85

Firewall e connessione ad Internet ------------------------------------------------------------------------------------------------ 85

Sistema di storage--------------------------------------------------------------------------------------------------------------------- 85

Alimentazione elettrica -------------------------------------------------------------------------------------------------------------- 86

7 AZIONI DA INTRAPRENDERE PER IL DISASTER RECOVERY ---------------------------- 87

Azione preventive da eseguire nella sede principale --------------------------------------------------------------------------- 87

8 PROCEDURE DA SEGUIRE IN CASO DI DISASTER ------------------------------------------ 88

Considerazioni su Router e Wan Link -----------------------------------------------------------------------------------------------88

Sistema di Storage e Alimentazione elettrica ---------------------------------------------------------------------------------------89

9 CONCLUSIONI --------------------------------------------------------------------------------------------- 90

10 TERMINI E DEFINIZIONI ------------------------------------------------------------------------------- 91

________________________________________________________________________________________________________________________

02/06/17

4

DOCUMENTO APPROVATO CON DELIBERA DI GIUNTA N. 28 DEL 30/03/2009

DOCUMENTO AGGIORNATO NEL MARZO 2010 APPROVATO CON DELIBERA N. 33 DEL 29/3/2010

DOCUMENTO AGGIORNATO NEL MARZO 2011 APPROVATO CON DELIBERA N. ____ DEL ____

________________________________________________________________________________________________________________________

02/06/17

5

1 La sicurezza: premessa

Con l’entrata in vigore del “Codice in materia di protezione dei dati personali” il legislatore sancisce che il diritto alla

riservatezza, all’identità personale e alla protezione dei dati riferiti a persone fisiche o giuridiche sono da annoverarsi tra

i diritti fondamentali. Di conseguenza qualsiasi trattamento di dati personali deve svolgersi nel rispetto della dignità del

soggetto interessato sottoposto al trattamento.

Da quanto esposto sopra deriva la necessità di rafforzare, in un quadro di evoluzione tecnologica, le misure di sicurezza

contro i rischi di distruzione o perdita, anche accidentale, dei dati personali, di accesso non autorizzato o di uso

improprio dei dati stessi. A tal fine alle precauzioni già previste nella normativa precedente (password, codici

identificativi, antivirus etc.), se ne aggiungono altre come: password di non meno di otto caratteri, autenticazione

informatica, sistemi di cifratura, procedure per il ripristino dei dati, ecc., nonché la tenuta di un aggiornato documento

programmatico sulla sicurezza.

Nonostante sia utopistico credere che possa esistere la sicurezza assoluta, questo non esime qualsiasi titolare,

responsabile o incaricato del trattamento dei dati personali a predisporre un piano di sicurezza dell’ente. Occorre però

individuare, in via preliminare, quali sono i requisiti minimi di sicurezza di un sistema informativo basato su strumenti

elettronici o su strumenti cartacei per poterli applicare al sistema stesso nella totalità o in parte.

L’obiettivo è quindi quello di stabilire il livello di sicurezza da raggiungere in relazione al valore del bene intangibile da

proteggere (informazione) ed al rischio sostenibile, senza ridurre la possibilità di fruizione dello stesso.

Un sistema informativo deve, quindi, avere un sistema di protezione contro i seguenti rischi:

accesso indebito alle risorse;

azioni dolose;

errori operativi;

manomissioni o furti;

fault di servizi;

eventi dannosi o disastrosi

offrendo al contempo garanzia di:

autenticità e integrità delle registrazioni elettroniche

ed assicurando:

facilità di auditing

Per accesso indebito alle risorse s’intende che dati, programmi e strumenti di comunicazione devono essere protetti da

accessi non autorizzati, in ottemperanza al d.lgs. n. 196/2003.

Per protezione da azioni dolose s’intende che devono esistere procedure e strumenti per proteggere le risorse del S.I.

________________________________________________________________________________________________________________________

02/06/17

6

da azioni particolari come modifica o copia di informazioni, messaggi, file, programmi da parte di persone non

autorizzate, uso non autorizzato dei privilegi di sistema, dirottamento o duplicazione di informazioni o programmi da

parte di persone non autorizzate, bombe logiche, cavalli di Troia, virus.

Per protezione dagli errori operativi s’intende che il S.I. deve essere progettato in modo che errori operativi non

arrechino danni alle risorse hardware e software, che le operazioni critiche siano attivabili solo da personale autorizzato

e che devono essere previsti strumenti per ripristinare lo stato corretto del sistema nel caso vengano rilevati errori

operativi.

Per protezione da manomissioni o furti s’intende che i server dell’ente, nonché i documenti cartacei, devono essere

custoditi in locali protetti in cui l’accesso è permesso solo agli incaricati per lo svolgimento di compiti ad essi assegnati.

Per protezione contro il fault o la caduta di alcuni servizi, s’intende che è opportuno che esista una procedura in

grado di far ripartire un servizio più o meno critico, più o meno importante, servizio caduto in seguito ad un guasto

hardware e/o software, con i tempi ed i modi definiti dal “manuale della sicurezza”.

Infine per protezione contro eventi dannosi o disastrosi s’intende che è necessario che il sistema informativo preveda

contromisure per tutelarlo da eventi dannosi (assenza di alimentazione elettrica o condizionamento) o disastrosi (incendi

ecc.).

La garanzia che deve essere offerta dal sistema informativo è relativa all’autenticità dei dati, ovvero deve essere

disponibile un meccanismo per associare ad una unità di registrazione l’identificativo dell’utente che l’ha generata nella

forma in cui essa è memorizzata, con una prova incontestabile, e all’integrità del dato stesso. Per integrità dei dati

gestiti e registrati a livello applicativo; si afferma che il compito del S.I. è quello di garantire l’integrità logica (coerenza

e consistenza) e fisica (esistenza di copie o di salvataggi) di tali dati.

Per quanto riguarda i requisiti di auditing essi riguardano quelle caratteristiche del sistema informativo che possono

facilitare le attività ispettive necessarie per assicurare il mantenimento del livello di sicurezza.

Il presente documento viene redatto tenendo conto dell’architettura centralizzata del servizio informatico associato

dell’Unione Reno Galliera a cui l’Amministrazione ha conferito con apposita convenzione la gestione delle funzioni

informatiche.

Il primo passo da fare per decidere la politica da seguire nel garantire la sicurezza di un sistema è l’analisi del rischio.

L’obiettivo di tale analisi è quello di identificare le minacce alle risorse critiche del sistema per valutare le perdite

derivanti dal verificarsi di tali minacce e potere eventualmente giustificare i costi da sostenere per la gestione della

sicurezza.

Il processo è quindi il seguente:

________________________________________________________________________________________________________________________

02/06/17

7

Analisi dei rischi

Identificare il servizio da erogare

Identificare le risorse critiche

Identificare le possibili minacce a

queste risorse

Calcolare la probabilità di accadimento

Valutare i costi che l’azienda dovrà sostenere

nel caso si manifesti una di queste minacce

L’analisi dei rischi, oggetto del presente lavoro, non tratta in dettaglio le probabilità di accadimento dei rischi stessi, né i

costi, legati al mancato uso dei sistemi, in quanto si da per scontato che tali eventi si verifichino e che i costi ad essi

associati siano ingenti.

________________________________________________________________________________________________________________________

02/06/17

8

2 Protezione contro l’accesso indebito alle risorse ed

applicazione del d.lgs. n. 196/2003.

In primo luogo è utile riassumere quali sono gli strumenti ordinari di sicurezza che gli utenti già utilizzano per accedere

ai dati elettronici e/o ai dati cartacei.

Ogni utente è dotato di uno username ed una password per l’accesso alla rete dell’ente. Detto username è fisso ed è

assegnato dal gruppo sistemistico del servizio sistemi informativi dell’Unione Reno Galliera. La password invece è

gestita dall’utente che deve forzatamente modificarla ogni 90 giorni. Il primo identificativo dell’utente permette

l’accesso a tutte le risorse di rete; alcuni servizi però richiedono, per problemi tecnici legati all’integrazione degli utenti

nel Dominio Microsoft (il sistema di directory dell’ente), un ulteriore livello di identificazione quale, per esempio,

l’accesso alla posta elettronica. Solo alcune applicazioni che non sono state ancora integrate con il Dominio Microsoft

ha un ulteriore livello di autenticazione.

Per ciò che concerne le misure minime di sicurezza richieste dalla nuova normativa, l’ente si è opportunamente

attrezzato in base a quanto previsto dal Titolo V, Capo II del Codice in materia di protezione dei dati personali e

dall’Allegato B dello stesso Codice.

In primo luogo occorre precisare che il Comune di Pieve di Cento tratta dati che si configurano sia come dati personali,

sia come dati sensibili, e ancora dati giudiziari in base all’interpretazione letterale del d.lgs. n. 196/2003. In secondo

luogo durante le sessioni formative ai dipendenti è presentato il disciplinare di utilizzo dei sistemi informativi approvato

con delibera di Giunta dell’Unione N. 19 del 29/06/2010 nel quale vengono fornite indicazioni a cui attenersi nel

trattamento dei dati nello svolgimento dei compiti assegnati. Sono stati, inoltre, definiti il responsabile del trattamento

dei dati, gli incaricati autorizzati a compiere specifiche operazioni e le procedure relative alla gestione dei dati stessi.

Tutti i dettagli del piano di sicurezza verranno approfonditi nei capitoli successivi.

________________________________________________________________________________________________________________________

02/06/17

9

3 Lo schema del piano di sicurezza di marzo 2011

Con questo documento si è provveduto a uniformare e a dare una coerenza complessiva al piano di sicurezza

dell’Unione e a quelli degli 8 comuni aderenti tra cui il Comune di Pieve di Cento. Questo in ragione del fatto che la

gestione centralizzata dei servizi informatici presuppone un’organizzazione e un’architettura unica per tutti i comuni.

Restano distinte quelle parti del documento in cui si tratta la gestione dei dati memorizzati su supporto non elettronico,

l’organizzazione logistica e l’assegnazione delle responsabilità legate al modello organizzativo dei singoli Enti (elenco

incaricati, elenco sedi, possessori delle chiavi, ecc.).

Si evidenzia che il presente documento recepisce anche il provvedimento del garante della privacy inerente

l’amministratore di sistema adottati con delibera di Giunta N. 47 del 15/12/2009 e con successive determinazioni

applicative.

L’intero lavoro è denominato DOCUMENTO PROGRAMMATICO SULLA SICUREZZA DEI DATI ai sensi del

d.lgs. n. 196/2003, ma si presenta come un vero e proprio PIANO DI SICUREZZA DELL’ENTE.

Il PIANO DI SICUREZZA DELL’ENTE prevede vari ambiti di analisi: sia da un punto di vista normativo che

organizzativo e si conclude con il Documento programmatico sulla sicurezza vero e proprio.

verifica degli adempimenti formali;

verifica degli adempimenti sostanziali;

piano formativo degli incaricati;

censimento delle banche dati trattati;

definizione e censimento di tutti i beni che rientrano nel piano di sicurezza dell’ente;

analisi organizzativa dell’ente;

analisi tecnologica dei dati elettronici:

a.

analisi ambientale;

b.

analisi del sistema di cablaggio;

c.

analisi dell’architettura LAN e WAN;

d.

analisi delle vulnerabilità interne e dell’accesso ai dati;

e.

analisi delle comunicazioni verso Internet;

f.

analisi dei servizi pubblicati sulla rete Internet.

analisi tecnologica dei dati cartacei:

g.

analisi ambientale;

________________________________________________________________________________________________________________________

02/06/17

10

h.

analisi delle vulnerabilità interne e dell’accesso ai dati.

Definizione dei livelli di criticità dei beni informatici preposti al trattamento dei dati elettronici

l’analisi dei rischi a cui possono essere soggetti i dati elettronici e i dati cartacei;

analisi dei sistemi di videosorveglianza;

Definizione di una politica di sicurezza dell’ente.

predisposizione di un Documento programmatico sulla sicurezza dei dati.

________________________________________________________________________________________________________________________

02/06/17

11

Verifica degli adempimenti formali

Dati residenti su elaboratori elettronici

Tavola 1: riepilogo adempimenti formali per dati residenti su elaboratori elettronici

Adempimenti formali

Persona fisica o giuridica

Modalità/conseguenze

interessata

Censimento delle banche dati.

Sistemi informativi e Comitato SIA

Espletata con il presente documento.

Non necessaria in quanto l’ente non

Notifica al garante

gestisce alcun dato di quelli previsti

all’art

37

comma

1

del

D.lgs.

196/2003

Identificazione

del

titolare

del Il Comune di Pieve di Cento nella

trattamento dei dati.

persona del legale rappresentante, il

Sindaco,

dr.

Sergio

Maccagnani,

affiancato dagli organi dell’ente, siano

essi la Giunta ed il Consiglio.

Identificazione del/dei responsabili del Eseguita

con

trattamento dei dati (colui che è responsabile

atti

di

nomina

trattamenti:

a Nomina per iscritto riconfermata con

Benati il presente atto.

preposto al trattamento dei dati e che è Antonella, Mantarro Antonella, Serra

soggetto alla vigilanza del titolare).

Pierangela, Tosi Fabrizio con decreti

del Sindaco in data 30/12/2010. La

loro nomina è confermata con il

presente atto

Amministratore

di

sistema

(è

il Emanuele

soggetto cui è conferito il compito di delibera

Tonelli,

di

sovrintendere alle risorse del sistema 15/12/2009

operativo di un elaboratore o di un organizzative,

Giunta

con

altri

nominato

N.

47

con Nominato per iscritto riconfermato

del con il presente atto

funzioni

operatori

del

sistema di base dati e di consentirne servizio nominati con determina CED

l’utilizzazione).

n. 55 del 15/12/2009

Auditor per attività amministratore di ____________, nominata con delibera Nominato per iscritto riconfermato

sistema

di Giunta N. ______ del _______

con il presente atto

________________________________________________________________________________________________________________________

02/06/17

12

Adempimenti formali

Persona fisica o giuridica

Modalità/conseguenze

interessata

Attività

di

auditing

eseguita

il

27/11/2010.

Auditor per il Comune di Pieve di

Cento è Tosi Fabrizio

Il custode delle chiavi - o password Non è previsto

(persona fisica che opera in costante

contatto con gli incaricati e che ha il

compito di custodire la password da

essi stabilita ed annotata in busta

chiusa conservata in armadio sotto

chiave).

Identificazione

(persona

fisica

degli

che

incaricati Tutti gli utenti definiti nel presente È tenuto ad operare secondo le

provvede documento.

quotidianamente al trattamento).

istruzioni e le direttive impartite in

forma

scritta

dal

titolare

e

dal

responsabile.

Interessato (è la persona fisica o Tutti coloro che vengono in contatto Deve dare l’assenso al trattamento dei

giuridica alla quale si riferiscono i diretto con l’ente

propri dati per iscritto

dati)

________________________________________________________________________________________________________________________

02/06/17

13

Verifica degli adempimenti sostanziali

Occorre innanzitutto ribadire la regola generale che vige all’interno dell’ente per ciò che concerne i dati elettronici, che

consiste nella comunicazione, avvenuta anche attraverso i corsi di formazione istituiti, a tutti gli incaricati del divieto di

archiviare alcun tipo di dato sul proprio posto di lavoro/personal computer, pena l’acquisizione della piena

responsabilità del trattamento di quei dati e le relative conseguenze civili e penali in capo all’incaricato/responsabile in

caso di perdita e trafugamento dei dati medesimi.

Nel d.lgs. n. 196/2003 il legislatore richiede di adottare misure idonee volte a garantire la sicurezza e l’integrità dei dati:

è opinione corrente della giurisprudenza che si debba intendere che tali misure siano scelte in relazione alle conoscenze

acquisite in base al progresso tecnologico. Di conseguenza, per rispettare la normativa in vigore, è necessario

aggiornarsi continuamente alle più recenti misure di protezione degli archivi di dati che siano rese disponibili dal

produttore o dal mercato nel suo complesso.

Il d.lgs. n. 196/2003, Allegato B richiede di adottare misure minime che non si limitano alla protezione in senso tecnico

dei sistemi informatici, ma si estendono: alla predisposizione di impianti antincendio che prevengano la distruzione di

archivi, alla trasmissione degli stessi a società specializzate per l’archiviazione in armadi protetti, alla pianificazione di

regole interne per la disciplina del comportamento degli incaricati (es. non attaccare memo di carta riportanti la

password sul monitor del PC), ecc.

Si prende atto che l’ente dichiara di essere in linea con quanto previsto dalla normativa: di seguito si riepilogano le

azioni poste in essere.

________________________________________________________________________________________________________________________

02/06/17

14

Adempimenti sostanziali dati elettronici

Tavola 2 : riepilogo adempimenti sostanziali per dati residenti su elaboratori elettronici

Adempimenti sostanziali

a)

Password per l’accesso ai dati con dovere per l’utente di cambiarla.

b) Emanuele Tonelli è nominato amministratore di sistema

c)

Uno user-id per ogni incaricato, user-id che deve essere cancellato entro tre mesi dal termine dell’incarico.

d) Programma antivirus sia lato server che lato personal computer che è aggiornato ogni volta che il produttore

rilascia la disponibilità di un aggiornamento. Il prodotto adottato è dato dalla suite Sophos.

e)

Sistema di sicurezza che prevenga l’azione degli hackers (pirati informatici), anti intrusione e volto ad evitare

accessi non autorizzati.

f)

Redazione del documento programmatico sulla sicurezza dei dati.

g) È stato approvato un disciplinare contenente le istruzioni per gli incaricati che comprende:

1.

Indicazioni nell’utilizzo della posta elettronica

2.

Indicazioni nell’utilizzo della navigazione internet

3.

Indicazione nell’utilizzo della postazione di lavoro, gestione della password, profilo di responsabilità

individuale

4.

Indicazione nell’utilizzo degli applicativi

5.

Le istruzioni per l’utilizzo dei supporti magnetici.

6.

Altre eventuali specifiche istruzioni.

h) Almeno una volta all’anno il titolare, o se designato, il responsabile, devono verificare la correttezza di tali

informazioni e, se necessario, provvedere alla loro modifica

________________________________________________________________________________________________________________________

02/06/17

15

Verifica degli adempimenti formali

Dati residenti su archivi cartacei

Tavola 3 : riepilogo adempimenti formali per dati residenti su archivi cartacei

Adempimenti formali

Persona fisica o giuridica

Modalità/conseguenze

interessata

Censimento delle banche dati.

Responsabili dei trattamenti

Espletata con il presente documento.

Notifica al garante

Identificazione

Non necessaria.

del

titolare

trattamento dei dati.

del Il Comune di Pieve di Cento nella

persona del legale rappresentante,

affiancato dagli organi dell’ente, siano

essi la Giunta ed il Consiglio

Identificazione del/dei responsabili del Eseguita

con

trattamento dei dati (colui che è responsabile

atti

di

nomina

trattamenti:

a Nomina per iscritto riconfermata con

Benati il presente atto.

preposto al trattamento dei dati e che è Antonella, Mantarro Antonella, Serra

soggetto alla vigilanza del titolare).

Pierangela, Tosi Fabrizio con decreti

del Sindaco in data 30/12/2010

La loro nomina è confermata con il

presente atto

Identificazione

(persona

fisica

degli

che

incaricati Tutti gli utenti definiti nel presente È tenuto ad operare secondo le

provvede documento.

quotidianamente al trattamento).

istruzioni e le direttive impartite in

forma

scritta

dal

titolare

e

dal

responsabile.

Interessato (è la persona fisica o Tutti coloro che vengono in contatto Deve dare l’assenso al trattamento dei

giuridica alla quale si riferiscono i diretto con l’ente

propri dati per iscritto

dati)

________________________________________________________________________________________________________________________

02/06/17

16

Adempimenti sostanziali dati cartacei

Tavola 4: riepilogo adempimenti sostanziali per dati residenti su archivi cartacei

Adempimenti sostanziali

a)

Definizione dei rapporti con i soggetti esterni che si configurano come responsabili del trattamento dei dati.

b) Almeno una volta all’anno il titolare, o se designato, il responsabile, devono verificare la correttezza di tali

informazioni e, se necessario, provvedere alla loro modifica.

________________________________________________________________________________________________________________________

02/06/17

17

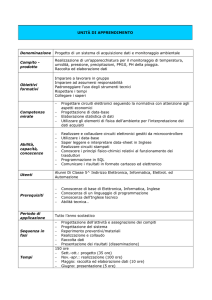

Piano formativo degli incaricati: regola 19.6 dell’Allegato B al Codice

In ottemperanza all’Allegato B del “Codice in materia di protezione dei dati” sono previsti interventi formativi degli

incaricati del trattamento per renderli edotti dei rischi che incombono sui dati, delle misure disponibili per prevenire

eventi dannosi, delle responsabilità che ne derivano e delle modalità per aggiornarsi sulle misure minime adottate dal

titolare. La formazione è prevista a partire dal primo ingresso nell’ente e procede per l’intera vita lavorativa, divenendo

particolarmente significativa in occasioni di mutamenti di mansione e di introduzione di nuovi significativi strumenti ai

fini del trattamento dei dati.

Può non essere superfluo ricordare che un mirato e programmato processo di formazione favorisce una condivisione di

regole e valori che permettono all’ente di operare in condizioni di efficacia ed efficienza.

Il piano di formazione degli incaricati può riguardare tre diverse tipologie di utenti:

Utenti in pianta organica.

Neoassunti.

Utenti in revisione di incarico.

Utenti in pianta organica.

Per questa prima tipologia di utenti sono previsti due livelli di attività formativa:

1.

2.

una sessione iniziale volta a far apprendere le seguenti conoscenze:

lo spirito e i contenuti della legge;

le istruzioni impartite nel manuale degli incaricati;

le informazioni specifiche inerenti il trinomio incarico/profilo/unità-organizzativa o gruppo.

una sessione periodica di aggiornamento volta a spiegare:

le eventuali novità di legge;

le novità tecnologiche introdotte volte ad aumentare il livello di sicurezza secondo lo spirito

di “adeguamento tecnologico” suggerito dalla normativa.

Utenti neoassunti.

Per questa seconda tipologia di utenti sono previsti due livelli di attività formativa:

1.

una sessione iniziale prevista all’interno del percorso formativo del dipendente e da tenersi sotto la

________________________________________________________________________________________________________________________

02/06/17

18

responsabilità del dirigente di settore al quale afferisce il neoincaricato volta a far apprendere:

2.

lo spirito e i contenuti della legge;

le istruzioni impartite nel manuale degli incaricati;

le informazioni specifiche inerenti il trinomio incarico/profilo/unità-organizzativa o gruppo.

la partecipazione alle sessioni periodiche di aggiornamento (come sopra indicato).

Utenti in revisione di incarico

Per questa ultima tipologia di utenti sono previsti due livelli di attività formativa:

1.

una sessione iniziale prevista all’interno del percorso formativo del dipendente e da tenersi sotto la

responsabilità del dirigente di settore al quale afferisce il neoincaricato volta a far apprendere:

2.

le differenze nella gestione dei dati relative al nuovo incarico, rispetto al precedente;

istruzioni impartite nel manuale degli incaricati.

la partecipazione alle sessioni periodiche di aggiornamento (come sopra indicato).

Le modalità di erogazione dell’attività formativa possono avvenire attraverso lezioni frontali o dialogate in aula, nonché

attraverso le più moderne tecnologie di e-learning. Nel caso si scegliesse quest’ultima modalità, si consiglia di

prevedere una fase di verifica dell’apprendimento delle conoscenze e competenze oggetto del percorso formativo.

________________________________________________________________________________________________________________________

02/06/17

19

Tavola 5: piano di formazione degli utenti

Corso di formazione

Descrizione sintetica

Classi di

Numero di

Numero di

incarico

incaricati

incaricati già

interessate

interessati

formati/ da

Calendario

formare

nell'anno

Il nuovo Codice sulla

Iniziazione

al

sistema

Tutti i

Tutela dei dati

informativo

e

riassunto

gruppi

personali ed il

legislativo e spiegazione del

manuale utente

disciplinare con attività in

Tutti

Tutti

Previsti per la

seconda metà

del 2011

aula, presso le postazioni di

lavoro o tramite e-learning

Disciplinare uso

Al momento dell’assunzione

dei dipendenti viene inviato il

disciplinare

Data aggiornamento: 15/03/2011

________________________________________________________________________________________________________________________

02/06/17

20

Il censimento delle banche dati dell’ente

In questa sezione del documento censiamo tutti le banche dati, personali e sensibili che sono oggetto di trattamento

all’interno dell’ente.

Regola 19.1 dell’Allegato B al Codice: elenco dei trattamenti di dati personali, sensibili,

giudiziari.

________________________________________________________________________________________________________________________

02/06/17

21

Tavola 6 Elenco dei trattamenti: informazioni di base

IDENTIF.

NATURA

DEI STRUTTURA DI

STRUM.

BANCA

DATI

E

ALTRE STRUTTURE

TRATTA- DESCRIZIONE SINTETICA

DATI TRATTATI RIFERIMENTO/

UTILIZZAT APPLICATIVO

(anche esterne)

MENTO

sensibili/giudiziari

RESPONSABILE

I

SOFTWARE

Predisposizione di documenti finanziari relativi

alle

01

dinamiche

delle

voci

economiche,

Settore

Finanziario

patrimoniali e finanziarie di bilancio (bilanci,

SERRA

allegati, piano esecutivo di gestione/budget,

PIERANGELA

Personale altri settori/servizi + società cartacei/

incaricata manutenzione applicativa

elettronici

Oracle

conto consuntivo)

02

03

Contabilità Generale - fatture pssive,incassi,

pagamenti,ruoli coattivi

Contabilità Fiscale - accesso al credito, gestione

fonti finanziarie e impieghi

Settore

Sensibili

SERRA

PIERANGELA

Settore

Sensibili

Analisi dati finanziari

Personale altri settori/servizi + società cartacei/

Oracle + file inviati dalla

incaricata manutenzione applicativa

tesoreria

Finanziario

SERRA

Tutto il personale + Fiscalista esterno

PIERANGELA

Settore

04

Finanziario

Sensibili

Finanziario

SERRA

PIERANGELA

Raccolta e Gestione Delibere

Sensibili/Giudiziari

Generale/Direzione

TOSI FABRIZIO

cartacei/

elettronici

Tutto il personale + Fiscalista esterno + cartacei/

società manut.appl.

Segreteria

05

elettronici

Tutti gli altri settori dell'Ente

elettronici

cartacei/

elettronici

Oracle

Oracle

Oracle

________________________________________________________________________________________________________________________

02/06/17

22

Segreteria

06

Raccolta e Gestione Determine

Sensibili/Giudiziari

Generale/Direzione

Tutti gli altri settori dell'Ente

TOSI FABRIZIO

07

Elenchi Composizione Consiglio e Giunta Raccolte richieste e loro evasione

Segreteria

Sensibili/Giudiziari

Generale/Direzione

Partito di appartenenza

TOSI FABRIZIO

Segreteria

08

Archivio Albo dei beneficiari ex DPR 118/2000

Sensibili

09

del

contenzioso

in

sede

legale/civile/amministratva

Archivio degli amministratori + Archivio Generale Sensibili/Giudiziari

elettronici

TOSI FABRIZIO

cartacei/

Generale/Direzione

elettronici

TOSI FABRIZIO

Appalti e contratti - Gestione e controllo dei

11

requisiti di persone fisiche o giuridiche per Casellario Giudiziale

l'aggiudicazione di appalti e concessioni in base carichi pendenti

alla normativa vigente

Segreteria

Generale/Direzione

TOSI FABRIZIO

elettronici

cartacei/

Generale/Direzione

Segreteria

10

cartacei/

elettronici

Segreteria

Sensibili/Giudiziari

elettronici

cartacei/

Generale/Direzione

TOSI FABRIZIO

Archivio

cartacei/

Tribunale

Oracle

File

File

File

File

cartacei/

elettronici

________________________________________________________________________________________________________________________

02/06/17

23

Ordinanze

12

e

decreti(loro

numerazione

e

raccolta), cessione fabbricati, anagrafe canina,

Segreteria

abusi edilizi (inserimento e aggiornamento, Sensibili

Generale/Direzione

registro albo pretorio, registro notifiche, gestione

TOSI FABRIZIO

cartacei/

elettronici

cimiteri

Segreteria

13

Protocollo Generale

Sensibili/Giudiziari

cartacei/

Generale/Direzione

elettronici

TOSI FABRIZIO

Assegno

14

Maternità,

nucleo

Oracle

Settore Servizi alla

familiare,

associazionismo e volontariato, osservatorio dei Sensibili

bisogni, piano di zona, cultura e sport, biblioteca,

Persona

cartacei/

BENATI

elettronici

Tabelle Word, Excel, Access

ANTONELLA

Certificazione medica

Podologia, supporto genitori, tematiche femminili, riguardante

la

servizi socio-assistenziali, interventi disabili, situazione di disabilità, Settore Servizi alla

15

interventi assistenziali diversi, interventi di documenti

relativi Persona

integrazione multietnica,interventi di tutela, RMI- all'eventuale

BENATI

Altri

Settori

competente

dell'Ente

+

medico cartacei/

elettronici

Tabelle Word, Excel, Access

ISEE, inserimenti e formazione lavorativa, situazione di disagio ANTONELLA

contributi e

psico-sociale,

sanitario, familiare.

________________________________________________________________________________________________________________________

02/06/17

24

Vendita

alloggi

di

edilizia

residenziale

pubblica in base al

16

Piano di vendita

vigente

paino

di

vendita adottato ai

sensi

della

legge

Settore Servizi alla

Persona

BENATI

Altri Settori dell'Ente

cartaceo

Tabelle Word, Excel, Access

Medico competente

cartaceo

Tabelle Word, Excel, Access

Medico Competente/Autorità Giudiziaria

cartaceo

Tabelle Word, Excel, Access

ANTONELLA

560/93

Settore Servizi alla

Certificazione

17

Utenti refezione scolastica con diete

sanitaria culti religiosi

e ministro di culto

Persona

BENATI

ANTONELLA

Certificazione medica

18

Richiedenti riduzione rette scolastiche

attestante

la Settore Servizi alla

situazione

di Persona

disabilità/provvedimen BENATI

ti

dell'autorità ANTONELLA

giudiziaria

Registro Carte d'identità, validazione codice

fiscale, anagrafe popolazione residente e AIRE,

19

lista di leva, gestione elenco rilevatori, famiglie Sensibili

estratte campioni per ISTAT, cartella consulenti,

fascicoli gare, indagini e rilevazioni ISTAT

Settore

Servizi

Amministrativi

-

Servizi Demografici

ISTAT

cartacei/

elettronici

Oracle

TOSI FABRIZIO

________________________________________________________________________________________________________________________

02/06/17

25

Settore

20

Servizi

Sensibili/Tipologia di Amministrativi

Polizia Mortuaria

sepoltura

-

Servizi Demografici

Altro Ente

cartacei/

elettronici

TOSI FABRIZIO

Settore

21

Elettorato attivo e passivo, albi presidenti e

scrutatori

Giudiziari

Servizi

Amministrativi

- Cause ostative all'elettorato/partito di cartacei/

Servizi Demografici appartenenza

elettronici

Oracle

TOSI FABRIZIO

Settore

22

Registri di stato civile

Sensibili/Giudiziari

Servizi

Amministrativi

- Cambiamento di sesso, culti religiosi e

Servizi Demografici ministro di culto

cartaceo

Oracle

TOSI FABRIZIO

Settore

23

Servizi

Sensibili/certificazione Amministrativi

Contrassegni Portatori Handicap

medica

-

Servizi Demografici

Medico competente

cartaceo

TOSI FABRIZIO

24

Deposito certificazioni, messa a norma impianti,

Settore

pratiche

Programmazione

edilizie

ed

urbanistiche,

cartello

segnaletico di passo carrabile, certificazioni

amministrative, concessione per le occupazioni

Sensibili/Giudiziari

Gestione

Territorio

di suolo pubblico, ascensori e montacarichi,

ANTONELLA

commissione qualità arc

MANTARRO

e

del Tutti gli altri settori dell'Ente - Polizia cartacei/

- Municipale - ARPA

elettronici

________________________________________________________________________________________________________________________

02/06/17

26

Settore

Programmazione

25

Tutela della salute dei lavoratori

Gestione

Sensibili/Giudiziari

e

del

Territorio

Medico competente - INPS - INAIL

cartacei/

elettronici

File

ANTONELLA

MANTARRO

Settore

Programmazione

Appalti - controllo dei requisiti delle società,

26

Gestione

imprese e consorzi per la verifica della regolarità Giudiziari

e

del

Territorio

gestionale

Casellario Giudiziale carichi pendenti

cartacei/

elettronici

File

ANTONELLA

MANTARRO

Settore

Dati

27

Abbattimento Barriere architettoniche

attinenti

condizione

la

socio-

sanitaria del disabile

Programmazione

Gestione

Territorio

e

del

Medico competente

cartaceo

ANTONELLA

MANTARRO

________________________________________________________________________________________________________________________

02/06/17

27

Tavola 7 Elenco dei trattamenti: cessioni a terzi di dati

NATURA

DESCRIZIONE SINTETICA

DEI

SOGGETTO

ALTRE STRUTTURE STRUM.

TERZO

(anche esterne)

DATI TRATTATI

UTILIZZATI

sensibili/giudiziari

Si tratta perlopiù

Medico

Unione

di dati personali, a

Gestione

del

personale

-

(D.Lgs.626), INPDAP,

Galliera Settore

volte

assunzioni,

di

dati

mobilità,

Ragioneria

sensibili forniti sia

su

richiesta

sia

lavoro

-

rapporto

di Inserimento

SERVIZIO

ASSOCIATO

spontaneamente

del

Generale cartacei/

Risorse Umane -

cessazioni, concorsi .

Gestione

competente

Reno

Stato, elettronici

Dipartimento

Funz.

Pubbl.

dei

Medico

inserimento dati personali o

competente

(D.Lgs.626), INPDAP,

Unione

anagrafiche su software di sensibili

dello

Reno

in

Ragioneria

Generale

Galliera Settore

controllo presenze, denunce relazione

alle

dello

Stato, cartacei/

Dipartimento

Funz. elettronici

Risorse Umane periodiche (Mod.770, CUD), varie

infortuni sul lavoro, gestione modificazioni

rapporto

personale

o

comune specificazioni del

con unione

SERVIZIO

Pubbl. , Agenzia delle

ASSOCIATO

Entrate,

rapporto di lavoro

Gestione

del

rapporto

lavoro:

inserimento

Ministero

delle Finanze

di

Medico

dati

competente

(D.Lgs.626), INPDAP,

Unione

Reno

relativi al rapporto di lavoro e

Ragioneria

Generale

Galliera Settore

ai relativi riflessi economici

Giudiziari

(retribuzioni,

compensi

indennità,

vari,

recuperi

stipendiali, aspettative, part-

dello

Stato, cartacei/

Dipartimento

Funz. elettronici

Risorse Umane SERVIZIO

Pubbl. , Agenzia delle

ASSOCIATO

Entrate,

time

Ministero

delle Finanze

Unione

Reno

Consultazione Bilanci degli

Galliera Settore Servizi

Enti per controllo imputazioni

Risorse Umane - Comuni

contabili voci di paga

SERVIZIO

Finanziari

dell'Unione Elettronici

RG

ASSOCIATO

Unione

Gestione

Reno

Anagrafica

Galliera Settore

trasgressori e responsabili in

Polizia

solido

relativi

ai

verbali Sensibili

Cartaceo

Municipale

Codice della Strada e altre

sanzioni amministrative .

SERVIZIO

ASSOCIATO

-

Gestione notizie di reato, atti

giudiziari, incidenti stradali,

Unione

cessioni

fabbricato,

Galliera Settore

anagrafici,

Polizia

di

accertamenti

accertamenti

Reno

commerciali, Sensibili/Giudiziar Municipale

+

occupazioni suolo pubblico, i

SUAP

edilizia, accertamenti sanitari,

Gestione COSAP

accesso

-

ai

documenti

amministrativi,attività

cartacei/

per

elettronici

SERVIZIO

ASSOCIATO

sanzionato

Unione

Reno

Galliera Settore

Sistemi

cartacei/

Informativi-

elettronici

Richieste di Help Desk

SERVIZIO

ASSOCIATO

Unione

Reno

Galliera Settore

Sistemi

Directory Utenti

elettronico

InformativiSERVIZIO

ASSOCIATO

Unione

Reno

Galliera Settore

SIT

Sistemi

Uffici

Informativi-

Tributi

Tecnici/Uffici cartacei/

Sensibili

SERVIZIO

ASSOCIATO

elettronici

Il censimento dei beni che rientrano nel piano di sicurezza

In questa sezione del documento censiamo tutti gli strumenti informatici che hanno una qualche interferenza con il

piano di sicurezza dell’ente e che contengono delle banche dati. In primo luogo presentiamo l’elenco delle sedi

interessate dal progetto.

Tavola 8 riepilogo delle sedi dell’ente

Progressivo

1.

2.

3.

Denominazione sede

Tipo di collegamento

Sede Municipale

Lepida

Piazza A.Costa, 17 – Pieve di Cento

Ufficio Tecnico –

Lepida

Via Borgo Vecchio, 1 – Pieve di Cento

Biblioteca -

Lepida

Piazza A.Costa, 10 – Pieve di Cento

Data di aggiornamento: 15/03/2011

Di seguito presentiamo l’elenco dei beni informatici che sono atti a contenere banche dati o a permetterne in un

qualunque modo l’utilizzo.

Nel presente documento si farà riferimento anche al Servizio Informatico Associato dell’Unione Reno Galliera, sito

presso il Municipio di Argelato, Via Argelati 4.

Tavola 9 Riepilogo del censimento dei beni informatici che rientrano nel piano di sicurezza dell’ente

Tavola 10 - Elenco server fisici, aggiornato al 28/02/2011,(indirizzi IP non sono dettagliati per motivi di

sicurezza)

Num

server

IP

Descrizione

SO

Luogo /armadio

RG-FARM

Armadio 1

RG-FARM

Armadio 1

RG-FARM

Armadio 1

RG-FARM

Armadio 1

RG-FARM

Armadio 1

RG-FARM

Armadio 1

RG-FARM

Armadio 1

RG-FARM

Armadio 2

RG-FARM

Armadio 2

1

antispam

antispam appliance

Sonic

2

NetApp_1

storage NetApp testa 1

Ontap

3

NetApp_3

storage NetApp testa 2

Ontap

4

hvml-i11

linux

5

xen013

vmware (asp + lettura

marcatempo)

xen server pool 2

6

xen010

xen server pool 2

xen

7

vmwaredmz1

host vmware dmz

linux

8

xenfr01

xen server pool 1

xen

9

xen015

xen server pool 2

xen

xen

Pool

XEN

pool 2

pool 2

pool 1

pool 2

10

xenplt01

xen server pool 1

xen

11

xenplt02

xen server pool 1

xen

12

xenfr01

xen server pool 2

xen

13

xen019

xen server pool 2

xen

14

rgsrv042

backup server

win

15

rgsrv040

backup server

win

16

hvml-i12

linux

17

rgced041

disco J + backup vmware

i11

archivio posta

18

xen190

xen server posta

xen

19

rgced043

win

20

rgdmz06

disco L: + macchina backup

posta

server PM Auto attrezzata

21

22

23

pc-centralino

cmxen008

w2003-srv

linux

xen

win

24

w2003-srv3

win

CM Amendola

25

26

win

win

CM Piazza Pace

RG-PM

win

RG-PM

Videosorveglianza server 2

win

RG-PM

Videosorveglianza server 3

win

RG-PM

Videosorveglianza server 4

win

RG-PM

31

fax-cm

Server_Master_

Windows_2003

Server_1_Windo

ws_2003

Server_2_Windo

ws_2003

Server_3_Windo

ws_2003

Server_4_Windo

ws_2003

server video CM

server gestione centralino

Server Xen

Application Server e DB

Sicra

Application Server

Datagraph, Domino2

Fax server

Videosorveglianza server

master

Videosorveglianza server 1

RG-FARM

Armadio 2

RG-FARM

Armadio 2

RG-FARM

Armadio 2

RG-FARM

Armadio 2

RG-FARM

Armadio 2

RG-FARM

Armadio 2

RG-FARM

Armadio 2

RG-FARM

Armadio 3

RG-FARM

Armadio 3

RG-FARM

Armadio 3

RG-FARM

minitower

PC saletta server

CM Amendola

CM Amendola

win

32

Host_Linux

CM Amendola

PM

SP saletta server

33

xencmbib

Videosorveglianza Castel

Maggiore

Host vmware SP Halley

Messi

Host Xen per sunray

27

28

29

30

win

win

linux

linux

pool 1

pool 1

pool 2

pool 2

RG-FARM -->

biblio cm

Tavola 11 - Elenco server virtuali, aggiornato al 28/02/2011, ( indirizzi IP non sono dettagliati per motivi di

sicurezza)

Nu

m

Nome

1

2

3

4

ctx04

ctx05

ctx06

ctx07

IP

Descrizione

SO

Host / Pool

server Citrix XenApp

server Citrix XenApp

server Citrix XenApp

server Citrix XenApp

Win srv 2003

Win srv 2003

Win srv 2003

Win srv 2003

RGPool1

RGPool1

RGPool1

RGPool1

5

6

7

8

9

10

11

12

13

ADSDBPC

ADSDBSG

ADSDBSG

ADSDBAR

ADSDBBE

ADSDBSP

gvmwrgdomain2

cargile

gvml-jb

14

15

16

17

18

RGSRV081

RGSRV082

sapignoli

W2K-SRV2

oraclesoftech

19

20

gvmw-ctxweb

gaced102

21

22

23

24

26

27

28

29

hobbit

hobbitlog

wifibiblio

rgdmz020

ARFINCBO

SGFINCBO

SPFINCBO

serverweb

30

31

32

webiis

CTX03

gvmwapp

37

38

xjcprox2

jsign

39

40

41

42

43

44

45

46

47

48

49

50

51

52

gvmwrgdomain

Webmail

mailtest

BEAMMPRC

SGAMMPRT

PCAMMPRT

SPAMMPRT

ARAMMPRT

CAAMMPRT

CMAMMPRT

GAAMMPRT

contab4

Intranet

revproxy

53

54

dbasp

servercart

55

Server_Notes_

server Orcale ADS Pieve

server Orcale ADS san Giorgio

server Orcale ADS Reno Galliera

server Orcale ADS Argelato

server Orcale ADS Bentivoglio

server Orcale ADS San Pietro

Domain Controller 2, Antivirus

Linux

Linux

Linux

Linux

Linux

Linux

Win

RGPool1

RGPool1

RGPool1

RGPool1

RGPool1

RGPool1

RGPool1

database server Argile Kibernetes

Applicatione server Jboss garsia

We

Server lotus SP CED

SQL 2005 Express

Database server appl. Oracle PM

Concilia PM CM (server SQL)

Database server appl. Oracle Asp,

SP, RG

Licenze Citrix. DB SQL

server Gallliera Serpico e

immagini Pindaro

Monitoraggio rete

log antispam

server hot spot biblioteche

dns esterno per wirega

Business Object Argelato

Business Object San Giorgio

Business Object San Pietro

oneri (web e dati), infoweb, trib.

CM , Anagr. CM

Citrix Gatway esterno

server Citrix XenApp

Application server ADS

Demografici

proxy navigazione web

controllo firma digitale su

applicazioni ads

domain controller

Linux

Linux

RGPool1

RGPool1

Win

Win

Win

Win

Linux

RGPool1

RGPool1

RGPool1

RGPool1

RGPool1

Win

RGPool1

RGPool1

Linux

Linux

Linux

RGPool2

RGPool2

RGPool2

RGPool2

RGPool2

RGPool2

RGPool2

RGPool2

Win XP

Win XP

Win XP

web mail di produzione

mailtest

Porta Comnunicazione SAIA BE

Porta Comnunicazione SAIA SG

Porta Comnunicazione SAIA PC

Porta Comnunicazione SAIA SP

Porta Comnunicazione SAIA AR

Porta Comnunicazione SAIA CA

Porta Comnunicazione SAIA CM

Porta Comnunicazione SAIA GA

Contabilità Argile nuova

Server Plone di produzione

reverse proxy (usato da tutte le applicazioni

pubbliche)

database asp

Linux

server cartellini (collegamento

Windows

marcatempo)

server messi Halley

win

RGPool2

RGPool2

RGPool2

RGPool2

RGPool2

RGPool2

xen 190

RGPool2

RGPool2

RGPool2

RGPool2

RGPool2

RGPool2

RGPool2

RGPool2

RGPool2

RGPool2

RGPool2

vmwaredmz1

hvml-i11

hvml-i11

Host_Linux

56

57

58

59

60

Windows_200

0

server sunray

W2K-SRVTS1

CMVXP076

VPX01

W2K-SRV

(Domino)

in corso di realizzazione

(cambierà IP)

DB Softech

linux

PC per biblioteca

PC per biblioteca

server Domino CM

win xp

win xp

Win

xencmbib

cmxen008

cmxen008

cmxen008

cmxen008

Apparati di

rete

Firewall

Firewall backup

marca

Sonicwall

4060

Sonicwall

4060

O.S.

Servizio

Per gestione CED e comune di Argelato

(tutte le VPN)

Servizi di gestione

Servizi di gestione

Firewall Pieve

Firewall

Cisco

Servizi di gestione

Switch

Varie

Servizi di gestione

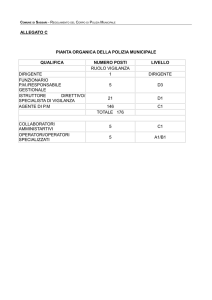

Analisi organizzativa dell’ente

Figura 10 L’organigramma del Comune di Pieve di Cento

Da una semplice lettura si può comprendere chi nell’organizzazione del Comune di Pieve di Cento, con la sua attività e

con le sue decisioni, può influire sulla sicurezza nella gestione dei dati. Tali persone sono state oggetto di percorsi di

motivazione e di processi formativi, circa l’argomento.

Presentiamo a questo punto l’elenco degli incaricati, il gruppo di appartenenza ed il profilo ad essi associato.

Tavola 12 riepilogo degli incaricati – per sede rif.tav.8

COGNOME

NOME

SERVIZIO

Comunicazione,

TOSI

Fabrizio

Tiberio

Antonella

Claudio

Enrico

Anna

Maria

Lucia

Patrizia

Roberta

centralino

Marta

Anna

Giliola

Cristina

Sede Municipale

Normale

Sede Municipale

Normale

Sede Municipale

Normale

Sede Municipale

Normale

Sede Municipale

Normale

Sede Municipale

Normale

Sede Municipale

Alto

Sede Municipale

Normale

Sede Municipale

Normale

Tributi

Finanziario Personale -

FILIPPINI

Normale

Tributi

Finanziario Personale -

FANTONI

Sede Municipale

Cultura, Sviluppo locale

Finanziario Personale -

DINELLI

Normale

Cultura, Sviluppo locale

Comunicazione,

ZIOSI

Sede Municipale

Cultura, Sviluppo locale

Comunicazione,

UFFICIO URP

Normale

Cultura, Sviluppo locale

Comunicazione,

FREGONESE

Sede Municipale

Cultura, Sviluppo locale

Comunicazione,

BALBONI

Normale

Cultura, Sviluppo locale

Comunicazione,

GASPERONI

Sede Municipale

Cultura, Sviluppo locale

Comunicazione,

TASINI

Normale

Cultura, Sviluppo locale

Comunicazione,

TADDIA

Sede Municipale

Cultura, Sviluppo locale

Comunicazione,

TADDIA

Alto

Cultura, Sviluppo locale

Comunicazione,

CAVICCHI

Sede Municipale

Cultura, Sviluppo locale

Comunicazione,

CARLETTI

PROFILO

Cultura, Sviluppo locale

Comunicazione,

ARTIOLI

SEDE

Tributi

________________________________________________________________________________________________________________________

02/06/17

36

Finanziario Personale GOTTI

Silvia

Annalisa

Sede Municipale

Normale

Tributi

Finanziario Personale -

SERRA

Pierangela

Tributi

BORSARI

Luca

Amministratori

Mario

Normale

Tributi

Finanziario Personale -

GOVONI

Sede Municipale

Segretario

Segretario

Generale

CRISO

PC BE SP

Direzione Generale

PIRANI

Alessandro

Amministratori

SINDACO

Sede Municipale

Alto

Sede Municipale

Normale

Sede Municipale

Normale

Sede Municipale

Normale

Sede Municipale

Normale

MACCAGNANI

SERGIO

Amministratori

BALBONI

Laura

Servizi alla Persona

Sede Municipale

Normale

BELTRAMI

Eleonora

Servizi alla Persona

Sede Municipale

Normale

BENATI

Antonella

Servizi alla Persona

BORGATTI

Carla

Servizi alla Persona

Sede Municipale

Normale

BUSI

Maria

Servizi alla Persona

Sede Municipale

Normale

DURANTI

Oreste

Servizi alla Persona

Sede Municipale

Normale

MANICARDI

Paola

Servizi alla Persona

Sede Municipale

Normale

PARMEGGIANI

Gloria

Servizi alla Persona

Sede Municipale

Normale

MANTARRO

Antonella

Territorio

GOVONI

Fabrizio

Territorio

Sede Municipale

Normale

LAMBERTI

Angela

Territorio

Sede Municipale

Normale

CAMPANINI

Anna

Territorio

Sede Municipale

Normale

TADDIA

Luciano

Territorio

Sede Municipale

Normale

VOLONNINO

Michela

Territorio

Sede Municipale

Normale

BACCILIERI

Diego

Servizi alla Persona

Sede Municipale

Normale

Sede Municipale

Sede Municipale

Alto

Alto

Data di aggiornamento 15/03/2011

________________________________________________________________________________________________________________________

02/06/17

37

Tavola 13: riepilogo dei profili

GRUPPO

Tutti i gruppi

PROFILO

Normale

CARATTERISTICHE DEL PROFILO

Sono consentite tutte e sole le operazioni di

lettura e scrittura dei dati (quindi di modifica)

per

l’ordinario

svolgimento

della

propria

mansione

Tutti i gruppi

Minimo

Sono consentite tutte e sole le operazioni di

lettura per l’ordinario svolgimento della propria

mansione

Tutti i gruppi

Alto

Sono consentite tutte e sole le operazioni di

lettura e scrittura (quindi di modifica) per

l’ordinario svolgimento della propria mansione

e la possibilità di modificare i diritti degli altri

membri del gruppo

________________________________________________________________________________________________________________________

02/06/17

38

Rapporti con professionisti ed incaricati non dipendenti dell’ente

Allo scopo di assicurare il rispetto del codice sulla tutela dei dati personali, anche coloro che entrano in qualche modo

in rapporto con l’ente senza diventarne dipendenti a tempo indeterminato, sono tenuti ad un comportamento corretto.

Per essere sicuri di ciò, il comune, nella sottoscrizione dell’incarico, ha aggiunto i seguenti punti:

L’incaricato è autorizzato ad intervenire sui dati e sui sistemi informativi gestiti dal comune solo con atti

strettamente necessari alla prestazione dei servizi oggetto di contratto, ed è fatto esplicito divieto di consultare,

copiare, cancellare e fare qualunque operazione sui dati oggetto di trattamento, a meno di diversa autorizzazione

scritta da parte del responsabile del trattamento dei dati.

Il titolare si riserva di fare controlli sull’operato del responsabile esterno in qualunque momento e con qualunque

mezzo consentito dalla legge.

Il soggetto cui le attività sono affidate dichiara:

o

di essere consapevole che i dati che tratterà nell'espletamento dell'incarico ricevuto, possono essere

dati personali e, come tali sono soggetti all’applicazione del codice per la protezione dei dati

personali;

o

di ottemperare agli obblighi previsti dal Codice per la protezione dei dati personali;

o

di adottare le istruzioni specifiche ricevute per il trattamento dei dati personali attraverso il manuale

degli incaricati;

o

di impegnarsi a relazionare ogni volta che è reputato necessario sulle misure di sicurezza adottate e di

allertare immediatamente il proprio committente in caso di situazioni anomale o di emergenze;

o

di riconoscere il diritto del committente a verifìcare periodicamente l'applicazione delle norme di

sicurezza adottate.

Le suddette dichiarazioni sono oggetto di specifica firma di accettazione da parte dell’incaricato.

________________________________________________________________________________________________________________________

02/06/17

39

Distribuzione dei compiti e delle responsabilità (regola 19.2 dell’Allegato B al Codice)

In questa sezione è costruita una mappa che associa ad ogni struttura (o reparto, dipartimento, ufficio) i trattamenti da

questa effettuati, descrivendo sinteticamente l'organizzazione della struttura medesima e le relative responsabilità. Ci si

può riferire anche ad analoghe documentazioni già predisposte dal titolare (ordinamenti, ordini di servizio, regolamenti

interni.

________________________________________________________________________________________________________________________

02/06/17

40

Tavola 14 distribuzione dei compiti e delle responsabilità (i riferimenti ai trattamenti sono quelli della tavola 6)

Settore

Responsabile

Trattamenti operati

Compiti della struttura

dalla struttura

Segreteria

Tosi Fabrizio

Generale/Direzione/Demog

–

05,06,07,08,09,10,11,12,

Acquisizione

caricamento

e

13,19,20,21,22,23

cancellazione dati – consultazione –

comunicazione a terzi – stampa

rafici

Finanziario

Serra Pierangela

01,02,03,04,

Acquisizione

–

caricamento

e

cancellazione dati – consultazione –

comunicazione a terzi – stampa

Servizi alla Persona

Benati Antonella

14,15,16,17,18,

Acquisizione

–

caricamento

e

cancellazione dati – consultazione –

comunicazione a terzi – stampa

Programmazione

Sviluppo

e

Mantarro Antonella

24,25,26,27

Acquisizione

–

caricamento

e

cancellazione dati – consultazione

Territorio/

tecnico

Data di aggiornamento 15/03/2011

________________________________________________________________________________________________________________________

02/06/17

41

L’accesso alle strutture fisiche dell’ente

Vogliamo ora mettere in evidenza chi ha le “chiavi” per poter accedere alle strutture dell’ente: lo facciamo con la

seguente tabella riepilogativa.

Tavola 15: assegnazione delle chiavi di accesso ai locali dell’ente

COGNOME

NOME

SERVIZIO

STRUTTURA DI CUI SI

POSSIEDE LA CHIAVE

DI ACCESSO

Comunicazione,

TOSI

Fabrizio

Sviluppo locale

Comunicazione,

ARTIOLI

Tiberio

Antonella

Claudio

Enrico

Anna

Maria

Lucia

Patrizia

Roberta

Cultura,

Ingresso e Uffici

Cultura,

Ingresso e Uffici

Cultura,

Ingresso

e

Uffici

-

Pinacoteca

Cultura,

Ingresso e Uffici

Cultura,

Sviluppo locale

Comunicazione,

FREGONESE

Ingresso e Uffici

Sviluppo locale

Comunicazione,

BALBONI

Cultura,

Sviluppo locale

Comunicazione,

GASPERONI

Ingresso e Uffici

Sviluppo locale

Comunicazione,

TASINI

Cultura,

Sviluppo locale

Comunicazione,

TADDIA

Ingresso e Uffici Teatro

Sviluppo locale

Comunicazione,

TADDIA

Cultura,

Sviluppo locale

Comunicazione,

CAVICCHI

Ingresso e Uffici

Sviluppo locale

Comunicazione,

CARLETTI

Cultura,

Ingresso e Uffici

Cultura,

Sviluppo locale

Ingresso e Uffici

Chiavi dei piani e copie

Comunicazione,

UFFICIO URP

centralino

Cultura,

Sviluppo locale

Comunicazione,

di tutte le chiavi eslcuso

UT

Cultura,

ZIOSI

Marta

Sviluppo locale

Ingresso e Uffici

TONI

Federico

Direzione Tracce Teatro

BARBIERI

Maria Elena

collaboratore Tracce

ingresso

DAL POZZO

Luca

collaboratore teatro

Ingresso e Ufficio Urp

________________________________________________________________________________________________________________________

02/06/17

42

Finanziario - Personale DINELLI

Anna

Tributi

Ingresso e Uffici

Finanziario - Personale FANTONI

Giliola

Tributi

Ingresso e Uffici

Finanziario - Personale FILIPPINI

Cristina

Tributi

Ingresso e Uffici

Finanziario - Personale GOTTI

Silvia

Tributi

Ingresso e Uffici

Finanziario - Personale GOVONI

Annalisa

Tributi

Ingresso e Uffici

Finanziario - Personale SERRA

Pierangela

Tributi

Ingresso e Uffici

BORSARI

Luca

Amministratori

Ingresso

Mario Segretario

Segretario

CRISO

PC BE SP

Direzione Generale

Ingresso

PIRANI

Alessandro

Amministratori

Ingresso

MACCAGNANI

SERGIO

Amministratori

Ingresso

BACCILIERI

Diego

Servizi alla Persona

Ingresso e Uffici

BALBONI

Laura

Servizi alla Persona

Ingresso

BELTRAMI

Eleonora

Servizi alla Persona

Ingresso e Uffici

BENATI

Antonella

Servizi alla Persona

Ingresso e Uffici

BORGATTI

Carla

Servizi alla Persona

Ingresso e Uffici

BUSI

Maria

Servizi alla Persona

Ingresso e Uffici

DURANTI

Oreste

Servizi alla Persona

Ingresso e Uffici

MANICARDI

Paola

Servizi alla Persona

Ingresso e Uffici

PARMEGGIANI

Gloria

Servizi alla Persona

Ingresso e Uffici

MANTARRO

Antonella

Territorio

Ingresso e Uffici

GOVONI

Fabrizio

Territorio

Ingresso e Uffici

LAMBERTI

Angela

Territorio

Ingresso e Uffici

CAMPANINI

Anna

Territorio

Ingresso e Uffici

VOLONNINO

Michela

Territorio

Ingresso e Uffici

TADDIA

Luciano

Territorio

Ingresso e Uffici

Generale-

SINDACO

Data di aggiornamento 15/03/2011

________________________________________________________________________________________________________________________

02/06/17

43

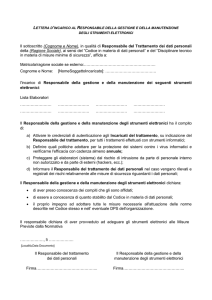

Analisi tecnologica dei dati elettronici

Presentiamo il disegno sintetico della rete del Comune di Pieve di Cento avente lo scopo di rappresentare a colpo

d’occhio la rete dell’ente per capirne i punti critici e porre in essere le analisi successive.

Lo schema generale della rete

________________________________________________________________________________________________________________________

02/06/17

44

172.16.131..x/24

172.16.133..x/24

172.16.152.x/24

IN

Cisco Pix 515E

100 Mbps

SG

(condivisa con SG)

100 Mbps

RG

FIBRA

FIBRA

172.18…xx/24

100 Mbps

FIBRA

GA

10.97.x.x/16

FIBRA

FIBRA

IN

FIREWALL

SonicWall

2040 E

FIBRA

OUT

FIBRA

100 Mbps

CM

OUT

FIBRA

LEPIDA

IN

SonicWall NSA

2400

FIREWALL

SonicWall

2040E

10.90.x.x/16

OUT

(condivisa con RG)

OUT

IN

Server

videosorveglianza

IN

OUT

SP

SEDE – CED ARGELATO

Router LePida

172.16.121..x/24

195.62.168.x /24

192.168.254.X /24

IN

Cisco PIX 515

OUT

2 Mbps

CA

.18

172.16.132.x/24

OUT

IN

FIREWALL

SonicWall

2040 E

DMZ

.17

.254

.1

FIREWALL

SonicWALL 4060

100 Mbps

OUT

BE

.253

REVERSE

PROXY

172.16.?..x/24

IN

Cisco PIX 515

OUT

PC

IN

172.20.X.X /16

172.16.130.X /24

IN

2 Mbps

Descrizione

RenoGalliera_WAN.ppt

Unione Reno Galliera

Figura 1: La WAN dell’Unione Reno Galliera

Data

Rif.

31/12/10

Dal punto di vista tecnologico il censimento dei beni da proteggere si identifica in un’attenta analisi della struttura

informativa nel suo complesso partendo dal mezzo fisico per arrivare al trasporto ed allo stoccaggio dei dati. L’analisi

sarà ripartita in sei aree di intervento:

Analisi ambientale.

Analisi del sistema di cablaggio.

Analisi dell’architettura LAN e WAN.