Documento Programmatico sulla Sicurezza

v.tbm.0.2

DOCUMENTO PROGRAMMATICO

SULLA SICUREZZA

Redatto ai sensi del D.LGS 196/03 “Nuovo Codice della Privacy” in materia di protezione dei dati personali.

CONTENUTI:

1. Individuazione ed elenco dei trattamenti di dati personali

2. Distribuzione dei compiti e delle responsabilità nell’ambito delle strutture preposte al trattamento dei

dati.

3. Analisi dei rischi che incombono sui dati

4. Misure da adottare per garantire l’integrità e la disponibilità dei dati nonché la protezione delle aree e

dei locali, rilevanti ai fini della loro custodia e accessibilità.

5. Descrizione dei criteri e delle modalità per il ripristino della disponibilità dei dati in seguito a

distruzione o danneggiamento.

6. Previsione di interventi formativi degli incaricati del trattamento.

7. Descrizione dei criteri da adottare per garantire l’adozione delle misure minime di sicurezza anche

per il trattamento di dati affidati a strutture esterne.

Documento Programmatico sulla Sicurezza

v.tbm.0.2

PREMESSA

Scopo di questo documento è di delineare il quadro delle misure di sicurezza, organizzative, fisiche e

logiche, da adottare per il trattamento dei dati personali effettuato da Avis Provinciale con sede in Modena

(MO), via Livio Borri 40. Codice fiscale 80008350367 (nel seguito del documento indicato come Titolare).

Il presente documento è redatto e firmato in calce dal Titolare nella persona del legale rappresentante, i cui

dati sono i seguenti:

-

Nome e Cognome Ferrari Maurizio

Premesso che nell’ambito della propria attività effettua trattamento di dati personali, come di seguito

elencati, con il presente documento raccoglie e fornisce le informazioni utili per l’identificazione delle misure

di sicurezza, organizzative, fisiche e logiche, previste per la tutela dei dati trattati.

Dettaglio composizione del documento:

Il presente documento è costituito dal corpo principale e dagli allegati qui di seguito indicati () che si

intendono costituirne parte integrante:

N.ro Allegato

Sezione

1.n

2.n

3.n

4.n

5.n

6.n

7.1n

7.2n

A

B

C

1

2

3

4

5

6

7

8

9

10

Documento Programmatico sulla Sicurezza

19.1

v.tbm.0.2

- Individuazione ed elenco dei trattamenti di dati personali

1.1 Tipologie di dati trattati

A seguito dell’analisi compiuta si sono identificati i seguenti trattamenti:

Dati relativi al personale dipendente, con rapporto libero professionale, con rapporto di

collaborazione coordinata e continuata, con rapporto occasionale o ai canditati per assumere tali

ruoli, di natura anche sensibile;

Dati relativi ai soci di natura anche sensibile

Dati comuni relativi a clienti e fornitori

Dati relativi allo svolgimento di attività amministrative, associative, informatiche di supporto alle Avis

Comunali od equiparate della provincia di Modena

Dati anche sensibili indispensabili allo svolgimento dell’attività professionale per assolvere a obblighi

normativi e contrattuali

Gli archivi elettronici e cartacei contenenti dati di pertinenza del decreto legislativo 196/03 sono

dettagliati negli allegati n. 1 e 2

1.2 Aree, locali e strumenti con i quali si effettuano i trattamenti

Il trattamento dei dati avviene nella sede e luogo di lavoro sita in via Livio Borri 40, nei locali che si

distribuiscono su 4 piani oltre ad un sottotetto. Nel dettaglio, gli spazi sono suddivisi come segue:

piano seminterrato: sono presenti una sala emoteca nella quale è situato un pc per la

gestione dei dati associativi ed amministrativi relativi alle donazioni ed ai soci (il cui accesso

è protetto da parola d’ordine) protetta da una porta in laminato dotata di serratura; uno

spazio adibito ad archivio dove sono conservate documentazioni amministrative e sanitarie

relative ai soci, materiale di propaganda, materiale amministrativo e contabile protetta da una

porta in ferro dotata di serratura e da una porta a vetri che dà sul cavedio dotata di serratura;

una autorimessa dove trovano riparo i mezzi dell’associazione alla quale si può accedere dal

portone comandato da un dispositivo elettronico, da una porta pedonale dotata di serratura,

da una porta in ferro che dà accesso al corridoio di collegamento con il resto dell’edificio. ;

un magazzino dove trova ricovero il materiale sanitario è d’uso corrente protetto da porta in

ferro.

piano rialzato: sono presenti 3 ambulatori dotati del necessario materiale sanitario e da un

pc collegato in rete con il server dell’avis provinciale. Ogni ambulatorio è protetto da porta in

laminato dotata di serratura. Una sala prelievi nella quale oltre alle necessarie attrezzature si

trova un pc collegato in rete con il server dell’avis provinciale (protetto da parola d’ordine).

Documento Programmatico sulla Sicurezza

v.tbm.0.2

La sala prelievi è protetta da una porta a vetri; un’area amministrativa per l’accettazione dei

donatori e per fornire informazioni a semplici cittadini. In tale zone sono presenti le cartelle

cliniche dei donatori e degli aspiranti donatori dellì’Avis comunale di Modena che sono

riposte in appositi armadi in laminato dotati di serratura. Sono inoltre presenti due Pc

collegati in rete con il server dell’Avis provinciale ciascuno protetto da parola d’ordine.

L’accesso al piano è protetto da porta in ferro dotata di serratura. Sulla facciata esterna sono

presenti finestre dotate di vetri.

Piano primo. E’ presente un ufficio di competenza dell’Avis Comunale di Modena nel quale

trovano collocazione due Pc collegati in rete con il server dell’avis provinciale ciascuno dei

quali protetto da parola d’ordine. Sono poi custodite cartelle cliniche di donatori per i quali

sono previste registrazioni amministrative

o sanitarie che sono collocate all’interno di

armadi dotati di serrature. E’ poi presente un ufficio CED nel quale trovano collocazione due

pc protetti da parole d’ordine collegati con il server dell’Avis provinciale. Un ufficio segreteria

dell’Avis Provinciale nel quale trovano collocazione due pc collegati in rete con il server

dell’Avis provinciale e protetti da parola d’ordine. All’interno dell’ufficio vengono stampate e

temporaneamente conservate documentazioni sanitarie di donatori di sangue della provincia

di Modena e sono gestiti documenti riguardanti il normale funzionamento dell’Avis

provinciale. E’ inoltre presente un ufficio amministrativo deputato alla gestione della

contabilità dell’Avis Provinciale, alla gestione del personale dipendente, del personale a

rapporto professionale, con contratto di collaborazione coordinata o continuata

o con

rapporto occasionale, ai rapporti con i fornitori, alla tenuta della contabilità delle Avis

comunali od equiparate della provincia di Modena, Un ufficio di direzione con un pc, protetto

da parola d’ordine, collegato al servre dell’avis provinciale, due uffici di presidenza ed una

saletta riunioni. L’accesso all’intero piano è protetto da porta di ferro dotata di serratura.

Piano secondo. Sono presenti gli uffici Aido, archivi di materiale pubblicitario e sala riunioni.

L’accesso al piano è porotetto da porta di ferro dotata di chiave.

Sottotetto. In esso sono depositati materiali edili, sanitari. L’accesso al sottotetto è protetto

da porte in laminato dotate di serratura. Esso da accesso al terrazzo dove sono presenti

apparecchiature frigorifere. L’accesso è protetto da una porta a vetri dotata di serratura.

L’intero edificio, ad esclusione del sottotetto, è protetto da un sistema di allarme.

Per l’accesso dall’esterno è presente un videocitofono.

Gli schedari e gli altri supporti cartacei sono custoditi come da Allegato Tecnico A.

Ove il trattamento di dati personali venga effettuato con strumenti elettronici viene allegata

descrizione della infrastruttura informatica utilizzata per la memorizzazione ed il trattamento dei dati

come Allegato Tecnico B.

- Distribuzione dei compiti e delle responsabilità nell’ambito delle strutture

preposte al trattamento dei dati.

19.2

L’Associaizone titolare ha deliberato di incaricare al trattamento dei dati e porre in atto tutte le procedure e

adempimenti richiesti al fine di ottemperare al disposto di cui al dlgs.vo 30.6.2003 n.196 - Codice in materia

dei dati personali il legale rappresentante Ferrari Maurizio quale “Titolare” del trattamento dei dati.

Documento Programmatico sulla Sicurezza

v.tbm.0.2

Vedi Allegato 2.1

Per l’accesso ai dati contenuti nelle diverse procedure informatiche è prevista una parola chiave (password)

ad ogni incaricato del trattamento con la possibilità di prevederne la sostituzione. Le parole chiave sono

inserite in distinte buste chiuse intestate ad ogni dipendente incaricato e conservate in cassaforte a cura del

custode della password.

Il titolare del trattamento dei dati ha designato quale custode della password Lanieri Milazzo Silvia

Vedi Allegato 2.2

Il titolare del trattamento dei dati ha designato quale vice-custode della password Bellini Barbara

Vedi Allegato 2.2

Il titolare designa gli incaricati del trattamento dei dati acconsentendo al trattamento degli stessi per lo

svolgimento dei compiti istituzionali e in misura strettamente necessaria per tali adempimenti.

Vengono individuati quali incaricati del trattamento dei dati personali contenuti negli archivi informatici che

definiscono i diversi ambiti di trattamento dei dati, i seguenti dipendenti:

Vedi Allegato 2.5

Sono altresì indicati quali incaricati del trattamento dei dati sia personali che sensibili contenuti nei suddetti

archivi i seguenti dipendenti:

Vedi Allegato 2.6

Documento Programmatico sulla Sicurezza

19.3

v.tbm.0.2

- Analisi dei rischi che incombono sui dati

Si notifica che questa azienda usufruisce del servizio di interconnessione alla rete internet per consentire

l'accesso ai servizi di navigazione internet e posta elettronica da una o più postazioni. Essa inoltre

usufruisce di un collegamento informatico, attuato attraverso un server presente presso la sede Avis

Provinciale, con le sedi Avis presenti nella provincia di Modena con le quali vengono scambiati i dati

relativi alle donazioni di sangue e sue componenti ed ai soci.

A seguito dell’analisi delle modalità di memorizzazione e trattamento dei dati, sono stati individuati i seguenti

fattori di rischio per i dati:

Trattamento con strumenti informatici.

1. Accesso non autorizzato ai dati riservati contenuti nei singoli PC ed eventuali server collegati in rete

sia dalla console che dalla rete.

Rischio:

Alto

Medio

Basso

2. Eventualità che venga lasciato incustodito lo strumento elettronico durante una sessione di

trattamento e si rendano accessibili a terzi dati riservati;

Rischio:

Alto

Medio

Basso

3. Possibile alterazione dei dati e/o loro proiezione/trasferimento verso soggetti non autorizzati ad

opera di virus che attaccano le reti e i personal computer;

Rischio:

Alto

Medio

Basso

4. Possibile alterazione dei dati e/o loro proiezione/trasferimento da parte di soggetti non autorizzati

tramite vulnerabilità riconosciute dei sistemi informatici utilizzati;

Rischio:

Alto

Medio

Basso

5. Eventualità di un’ intrusione esterna sulla rete informatica tramite internet, reti wireless, inserimento

abusivo sulla infrastruttura cablata;

Rischio:

Alto

Medio

Basso

6. Perdita accidentale o distruzione o alterazione di dati;

Rischio:

Alto

Medio

Basso

7. Accesso alle copie di back up e alle credenziali di accesso agli elaboratori e programmi.

Rischio:

Alto

Medio

Documento Programmatico sulla Sicurezza

v.tbm.0.2

Basso

8. Comportamento non conforme nell’affidamento, trasferimento, trattamento verso e da parte di terzi

autorizzati finalizzati all’erogazione di servizi al titolare.

Rischio:

Alto

Medio

Basso

Trattamento con strumenti cartacei.

1. Accesso ai dati riservati contenuti nei fascicoli cartacei tenuti presso l’azienda

Rischio:

Alto

Medio

Basso

2. Eventualità che vengano lasciati incustoditi dati contenuti nei fascicoli e materiale cartaceo durante

una sessione di trattamento e si rendano accessibili o visibili a terzi i dati riservati;

Rischio:

Alto

Medio

Basso

3. Perdita accidentale o distruzione o alterazione di dati e documenti.

Rischio:

Alto

Medio

Basso

Documento Programmatico sulla Sicurezza

v.tbm.0.2

19.4

- Misure da adottare per garantire l'integrità e la disponibilità dei dati, nonché la

protezione delle aree e dei locali, rilevanti ai fini della loro custodia e accessibilità

Al fine di affrontare i rischi di cui al paragrafo precedente “Analisi dei Rischi” sono state individuate le

seguenti procedure atte a raggiungere i requisiti minimi di sicurezza del trattamento dei dati.

I manuali operativi relativi alle seguenti procedure vengono allegati al presente documento così come

dettagliato nel paragrafo 6. “ Previsione di interventi formativi degli incaricati del trattamento”.

Trattamento con strumenti informatici (ove applicabile).

1. Rischio di accesso non autorizzato ai dati ed alla rete:

Il trattamento di dati personali con strumenti elettronici è permesso agli incaricati dotati di

credenziali di autenticazione che consentano il superamento di una procedura di autenticazione

relativa a uno specifico trattamento o a un insieme di trattamenti. Ad ogni incaricato al trattamento

dei dati sono attribuite delle credenziali di autenticazione che consistono in un codice per

l'identificazione dell'incaricato per l’uso dell’elaboratore associato a una parola chiave riservata,

conosciuta solamente dal medesimo. Ogni incaricato è tenuto ad adottare le necessarie cautele per

assicurare la segretezza della componente riservata della credenziale e la diligente custodia dei

dispositivi in possesso ad uso esclusivo dell'incaricato. La parola chiave del sistema di

autenticazione è composta da almeno sei caratteri oppure, nel caso in cui lo strumento elettronico

non lo permetta, da un numero di caratteri pari al massimo consentito; essa non può contenere

riferimenti agevolmente riconducibili all'incaricato ed è modificata da quest'ultimo al primo utilizzo e,

successivamente, almeno ogni tre mesi. Uno stesso codice per l'identificazione non potrà essere

assegnato ad altri incaricati, neppure in tempi diversi. Le credenziali di autenticazione che non siano

utilizzate da almeno sei mesi devono essere disattivate, salvo quelle preventivamente autorizzate

per soli scopi di gestione tecnica. Le credenziali verranno disattivate anche in caso di perdita della

qualità che consente all'incaricato l'accesso ai dati personali. Le credenziali per l’autenticazione

sono riportate in distinte buste chiuse intestate ad ogni dipendente incaricato e conservate in

cassaforte a cura del custode della password designato con proprio atto dal titolare del trattamento

dei dati; in alternativa esse vengono gestite tramite opportuni strumenti elettronici (password policies

del server) che garantiscano il rispetto delle suddette norme e che permettano al custode delle

password di reimpostare le medesime in caso di necessità. Le procedure installate per la gestione

dell'Azienda che trattano dati personali consentono l'attribuzione e la gestione di codici di accesso

univoci e password autonomamente personalizzate. L'accesso per effettuare il trattamento dei dati

sensibili è assegnato a particolari dal titolare. Il trattamento potrà essere effettuato dai diversi

elaboratori collegati in rete mediante l'introduzione del codice identificativo personale e password.

2. Eventualità che venga lasciato incustodito lo strumento elettronico:

Gli incaricati sono tenuti a non lasciare incustodito e accessibile lo strumento elettronico durante una

sessione di trattamento.

Nel caso dovessero temporaneamente assentarsi dalla postazione di lavoro, al fine di ridurre il

rischio di accesso od alterazione non autorizzata dei dati i singoli elaboratori devono essere

configurati in modo tale da bloccare la sessione di trattamento al trascorrere di un lasso di tempo

ragionevolmente breve, costringendo al reinserimento delle credenziali di autenticazione per

permettere il proseguimento della sessione di trattamento medesima.

3. Possibile alterazione dei dati esistenti ad opera di virus:

Un programma di controllo antivirus dovrà essere installato su tutti gli elaboratori e su eventuali

server. Il programma non dovrà mai essere disattivato e l’aggiornamento (automatico o manuale)

effettuato con cadenza settimanale (meglio se giornaliera). Particolare importanza riveste il controllo

continuo della posta elettronica in entrata ed uscita.

4. Aggiornamento dei sistemi tramite applicazione degli aggiornamenti.

Il sistema di aggiornamento automatico del sistema dovrà essere implementato ove presente. Se il

Documento Programmatico sulla Sicurezza

v.tbm.0.2

sistema non è in grado di autoaggiornarsi, il personale incaricato all’utilizzo del sistema o personale

tecnico qualificato dovranno provvedere periodicamente alla verifica degli aggiornamenti disponibili

ed alla loro installazione.

5. Eventualità di un’ intrusione esterna sulla rete informatica:

L’accesso alla rete dall’esterno dovrà essere filtrato e limitato alle sole porte indispensabili alla

fruizione dei servizi necessari allo svolgimento delle attività aziendali. Sui computer non dovranno

per alcun motivo essere installati programmi non autorizzati che effettuino condivisione di materiale

elettronico sulla rete. L’accesso alle pagine web dovrà essere limitato a quelle ritenute sicure e

l’esecuzione di scripts e controlli activex sul computer client limitato il più possibile. Tali misure di

sicurezza dovranno essere in prima battuta implementate dai dipendenti tramite adeguato

comportamento, potrà poi essere implementato un sistema informatizzato di blocco delle porte e dei

contenuti indesiderati (firewall). Eventuali reti di tipo wireless sono protette tramite autenticazione e

crittografia così come permesso dalle attuali tecnologie. Le prese di rete predisposte negli uffici sono

collegate solo se utilizzate e collocate in uffici normalmente presidiati. L’armadio contenente le

apparecchiature di rete è munito di serratura e ad accesso controllato. I sistemi operativi vengono

aggiornati almeno annualmente dagli incaricati o da personale tecnico qualificato tramite

l’installazione delle correzioni rilasciate dal produttore.

6. Perdita accidentale o distruzione o alterazione di dati:

Deve essere effettuato un backup su supporto magnetico o ottico rimovibile con cadenza almeno

settimanale, manualmente od in automatico.

7. Accesso alle copie di back up e alle credenziali di accesso agli elaboratori e programmi:

Le copie di backup devono essere accessibili solamente al personale incaricato al trattamento dei

dati in essi contenuto ed a eventuali collaboratori tecnici che debbano provvedere al ripristino dei

medesimi. A tal fine i supporti rimovibili non contenuti nell’unità di scrittura devono essere conservati

sotto chiave; per garantire la sicurezza dei supporti inseriti nell’unità di backup, in assenza di

chiusura a chiave sull’elaboratore deve essere prevista la chiusura a chiave del locale in cui esso è

contenuto.

Poichè l'accesso ai dati e agli strumenti elettronici è consentito esclusivamente mediante uso della

componente riservata della credenziale per l'autenticazione (password) il titolare può assicurare la

disponibilità di dati o strumenti elettronici in caso di prolungata assenza o impedimento

dell'incaricato che renda indispensabile e indifferibile intervenire per esclusive necessità di

operatività e di sicurezza del sistema mediante accesso alle credenziali di autenticazione. A tal fine

deve essere effettuata la custodia delle copie delle credenziali garantendo la relativa segretezza e

individuando preventivamente per iscritto il soggetto incaricato della loro custodia, il quale sarà

tenuto ad informare tempestivamente l'incaricato dell'intervento effettuato.

8. Comportamento non conforme nell’affidamento, trasferimento, trattamento verso e da parte di terzi

autorizzati finalizzati all’erogazione di servizi al titolare.

Per diminuire il rischio di trattamenti non conformi alla legge dei dati affidati a terzi con titolarità

autonoma viene richiesto documento attestante il rispetto dei requisiti minimi come da disciplinare

tecnico. La comunicazione dei dati a tali soggetti è limitata a quelli strettamente necessari alla

fornitura del servizio. La comunicazione dei dati avviene con procedure concordate tra le parti atte a

garantire la necessaria riservatezza e integrità dei dati.

-------------------------------------------------------------------------------------------------- -------------------------------Conclusioni ANALISI (da rimuoversi a cura del redattore una volta risolti tutti i punti):

Si rende noto che l’infrastruttura così come dettagliata nel capitolo 1. “Individuazione ed elenco dei

trattamenti di dati personali” è necessaria e sufficiente a supportare tecnicamente i provvedimenti qui

sopra elencati di cui ai punti (marcare ciò che si applica):

1.

2.

3.

4.

5.

6.

7.

8.

Documento Programmatico sulla Sicurezza

v.tbm.0.2

Per i punti tecnicamente non supportati si propongono adeguamenti tecnico/strutturali come da

allegato tecnico 4.1

Per i punti tecnicamente supportati dalla infrastruttura sono state opportunamente predisposte le

configurazioni e verifiche tecniche, le procedure interne e la formazione del personale atti al

soddisfacimento dei requisiti minimi per i seguenti punti:

1.

2.

3.

4.

5.

6.

7.

8.

Per i restanti punti sono previsti interventi tecnici come da allegato 4.4 e formazione operativa come

da paragrafo 6. “ Previsione di interventi formativi degli incaricati del trattamento”.

----------------------------------------------------------------------------------------------------------------------------- -----

Conclusioni:

Il Titolare rende noto che l’infrastruttura così come dettagliata nel capitolo 1. “Individuazione ed

elenco dei trattamenti di dati personali” è necessaria e sufficiente a supportare tecnicamente tutti i

provvedimenti qui sopra elencati e che sono state opportunamente predisposte le configurazioni e

verifiche tecniche, le procedure interne e la formazione del personale atti al soddisfacimento dei

requisiti minimi.

In caso di intervento di tecnici qualificati esterni all’azienda viene allegato relativo certificato di

conformità (allegato C.1).

Documento Programmatico sulla Sicurezza

v.tbm.0.2

Trattamento con strumenti non informatici.

1. Tutti gli atti e i documenti devono essere contenuti e conservati in archivi ad accesso selezionato.

I dati idonei a rivelare lo stato di salute e la vita sessuale devono essere conservati separatamente

da altri dati personali trattati per finalità che non richiedono il loro utilizzo. Tutti gli incaricati e il

titolare del trattamento devono avere accesso a tali archivi, chiusi in contenitori muniti di serratura. I

contenitori si devono trovare in stanze di norma chiuse a chiave. Le chiavi devono essere riposte in

cassaforte. In tal senso si raccomandano tutti gli incaricati di attenersi a quanto sopra specificato.

2. I titolari del trattamento non devono lasciare incustoditi i fascicoli e devono altresì riporre i fascicoli

medesimi immediatamente dopo il termine della sessione di trattamento.

3. Ove necessario è conservata copia fotostatica e/o elettronica dei documenti presenti in archivio e/o i

dati vengono conservati in armadio antincendio.

4. Lo smaltimento di documenti non più necessari contenenti dati personali avviene previa distruzione

(consigliata tramite apposita macchina tritadocumenti).

----------------------------------------------------------------------------------------------------------------------------- ----Conclusioni ANALISI (da rimuoversi a cura del redattore una volta risolti tutti i punti):

Si rende noto che l’infrastruttura così come dettagliata nel capitolo 1. “Individuazione ed elenco dei

trattamenti di dati personali” per la parte trattata con strumenti non informatici è necessaria e

sufficiente a supportare tecnicamente i provvedimenti qui sopra elencati di cui ai punti (marcare ciò

che si applica):

1.

2.

3.

4.

Per i punti tecnicamente non supportati si propongono adeguamenti tecnico/strutturali come da

allegato tecnico 4.3

Per i punti tecnicamente supportati dalla infrastruttura sono state opportunamente predisposte le

procedure interne e la formazione del personale atti al soddisfacimento dei requisiti minimi per i

seguenti punti:

1.

2.

3.

4.

Per i restanti punti sono previsti interventi tecnici come da allegato 4.4 e formazione operativa come

da paragrafo 6. “ Previsione di interventi formativi degli incaricati del trattamento”.

----------------------------------------------------------------------------------------------------------------------------------

Conclusioni:

Il Titolare rende noto che l’infrastruttura così come dettagliata nel capitolo 1. “Individuazione ed

elenco dei trattamenti di dati personali” per la parte trattata con strumenti non informatici è

necessaria e sufficiente a supportare tecnicamente tutti i provvedimenti qui sopra elencati e che

sono state opportunamente predisposte le procedure interne e la formazione del personale atti al

soddisfacimento dei requisiti minimi.

Documento Programmatico sulla Sicurezza

v.tbm.0.2

19.5

- Descrizione dei criteri e delle modalità per il ripristino della disponibilità dei

dati in seguito a distruzione o danneggiamento.

In seguito a distruzione o danneggiamento dei dati è possibile recuperare l’accesso ai dati tramite

ripristino di copia dei suddetti dai supporti di salvataggio.

La procedura di ripristino viene effettuata con le seguenti modalità:

Nel caso di documenti informatici in forma di files è sufficiente ripristinare l’ultima copia

disponibile tramite il programma di backup o copiando i dati dal supporto di memorizzazione dei

salvataggi alla posizione originale sul server o sul client sul quale risiedevano i dati perduti.

In caso di dati contenuti nell’archivio gestionale si rende necessario l’intervento di personale

tecnico per il ripristino dell’archivio, il suo caricamento nel programma di gestione del database e

il recupero dei dati andati perduti.

I passi dettagliati per il ripristino sono strettamente dipendenti dal tipo di backup utilizzato (si veda la

sezione relativa nell’Allegato Tecnico B del presente documento).

Il personale dipendente è addestrato per effettuare le procedure di ripristino autonomamente ove

possibile oppure a contattare il servizio di assistenza tecnica per ottenere il ripristino da parte di

personale tecnico qualificato entro i termini previsti dalla legge.

Periodicamente vengono effettuate prove di lettura e ripristino dei dati dal supporto di salvataggio.

Documento Programmatico sulla Sicurezza

19.6

v.tbm.0.2

- Previsione di interventi formativi degli incaricati del trattamento.

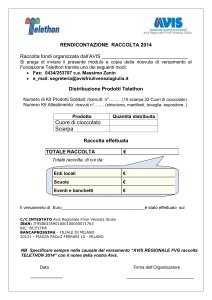

A seguito della messa in opera delle procedure necessarie al trattamento dei dati personali e della

conseguente modifica delle modalità operative e delle politiche aziendali, il responsabile del trattamento ha

ravvisato la necessità di offrire momenti di formazione degli incaricati.

Le modalità di formazione sono diverse (seminari, distribuzione di manuali operativi cartacei, pubblicazione

sulla intranet).

Il calendario degli interventi pianificati è stabilito come da allegato 6.1

I manuali operativi, ove predisposti sono allegati come 6.2 e successivi.

(1)

(2)

(3)

Destinatario

incaricati

incaricati

Argomento

Trattamento dei dati in conformità con il “nuovo codice della

privacy”

Diffusione di apposito manuale operativo (allegato 6.4)

Modalità operative di gestione autonoma delle password in

accordo con gli obblighi di legge.

Diffusione di apposito manuale operativo (allegato 6.2)

Modalità operative per la custodia e la gestione delle password.

Custode delle password

Diffusione di apposito manuale operativo (allegato 6.3)

Controllo del backup e modalità operative di ripristino dei dati.

Incaricato

Incaricato

Formazione con personale tecnico.

Verifica aggiornamento protezione antivirus ed attivazione

supporto tecnico.

Formazione con personale tecnico

(1) adottati (2) pianificati (3) effettuati

Documento Programmatico sulla Sicurezza

v.tbm.0.2

- Descrizione dei criteri da adottare per garantire l’adozione delle misure minime

di sicurezza anche per il trattamento di dati affidati a strutture esterne.

19.7

A seguito della adozione da parte della presente azienda delle procedure necessarie al rispetto delle

normative vigenti in materia di trattamento dei dati personali si richiede a tutti i fornitori di servizi che per loro

natura possano portare personale esterno a contatto con dati personali trattati dall’azienda stessa di

sottoscrivere un documento in cui si impegnano a rispettare anch’essi le suddette norme di tutela.

Modello di tale documento è messo agli atti allegato 7.1

In particolare in tale documento i fornitori di servizi che implicano l’accesso e interventi sugli strumenti

elettronici dovranno dichiarare che ai fini del nuovo DLGS 196/03 l’accesso al sistema informativo

dell’azienda cliente sarà limitato al solo fine di erogare i servizi richiesti dalla medesima e che in tutti i casi

non opereranno nessun intervento che possa far venire meno le garanzie minime di sicurezza in termini di

salvaguardia dei dati personali custoditi dalla azienda secondo le regole imposte dal DLGS 196/03.

Modello di tale documento è messo agli atti allegato 7.2

Le dichiarazioni saranno allegate al presente come 7.3 e segg.

8 - Dichiarazione d’impegno e firma

Il presente documento redatto in data ……………… viene firmato in calce da………………. In qualità di

titolare, e verrà aggiornato periodicamente entro il 31 marzo di ogni anno.

L’originale del presente documento è custodito presso la sede della società, per essere esibito in caso di

controllo.

Una copia verrà consegnata ai responsabili di determinati trattamenti di dati appositamente nominati.

Data e luogo 30/6/2004

Firma del Titolare