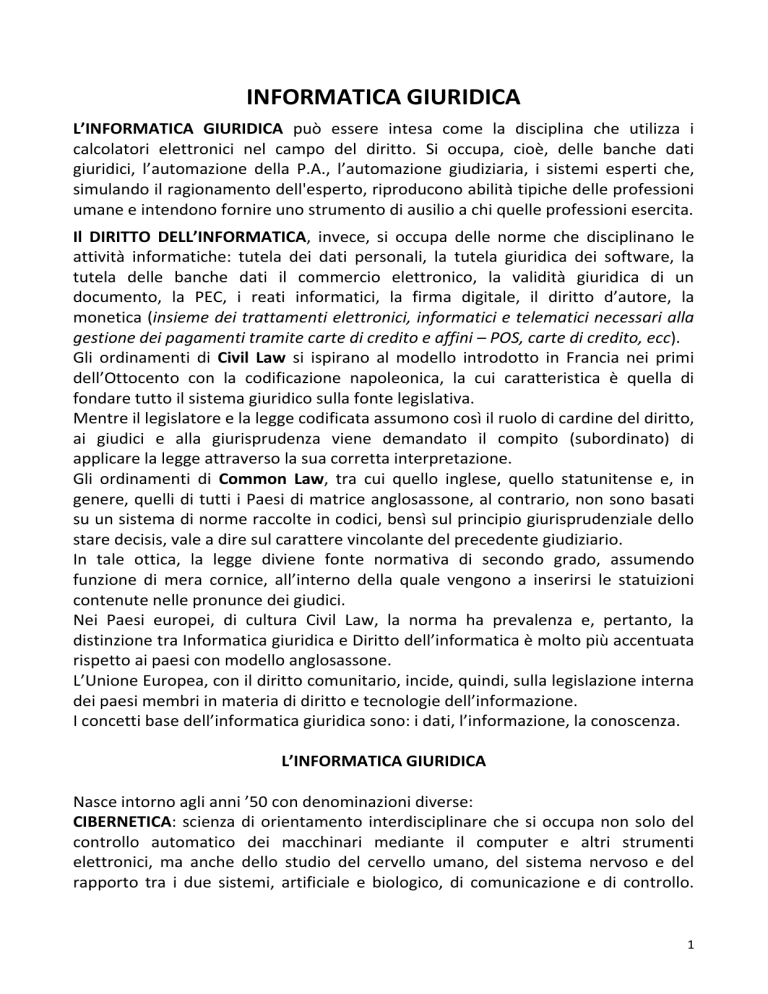

INFORMATICA GIURIDICA

L’INFORMATICA GIURIDICA può essere intesa come la disciplina che utilizza i

calcolatori elettronici nel campo del diritto. Si occupa, cioè, delle banche dati

giuridici, l’automazione della P.A., l’automazione giudiziaria, i sistemi esperti che,

simulando il ragionamento dell'esperto, riproducono abilità tipiche delle professioni

umane e intendono fornire uno strumento di ausilio a chi quelle professioni esercita.

Il DIRITTO DELL’INFORMATICA, invece, si occupa delle norme che disciplinano le

attività informatiche: tutela dei dati personali, la tutela giuridica dei software, la

tutela delle banche dati il commercio elettronico, la validità giuridica di un

documento, la PEC, i reati informatici, la firma digitale, il diritto d’autore, la

monetica (insieme dei trattamenti elettronici, informatici e telematici necessari alla

gestione dei pagamenti tramite carte di credito e affini – POS, carte di credito, ecc).

Gli ordinamenti di Civil Law si ispirano al modello introdotto in Francia nei primi

dell’Ottocento con la codificazione napoleonica, la cui caratteristica è quella di

fondare tutto il sistema giuridico sulla fonte legislativa.

Mentre il legislatore e la legge codificata assumono così il ruolo di cardine del diritto,

ai giudici e alla giurisprudenza viene demandato il compito (subordinato) di

applicare la legge attraverso la sua corretta interpretazione.

Gli ordinamenti di Common Law, tra cui quello inglese, quello statunitense e, in

genere, quelli di tutti i Paesi di matrice anglosassone, al contrario, non sono basati

su un sistema di norme raccolte in codici, bensì sul principio giurisprudenziale dello

stare decisis, vale a dire sul carattere vincolante del precedente giudiziario.

In tale ottica, la legge diviene fonte normativa di secondo grado, assumendo

funzione di mera cornice, all’interno della quale vengono a inserirsi le statuizioni

contenute nelle pronunce dei giudici.

Nei Paesi europei, di cultura Civil Law, la norma ha prevalenza e, pertanto, la

distinzione tra Informatica giuridica e Diritto dell’informatica è molto più accentuata

rispetto ai paesi con modello anglosassone.

L’Unione Europea, con il diritto comunitario, incide, quindi, sulla legislazione interna

dei paesi membri in materia di diritto e tecnologie dell’informazione.

I concetti base dell’informatica giuridica sono: i dati, l’informazione, la conoscenza.

L’INFORMATICA GIURIDICA

Nasce intorno agli anni ’50 con denominazioni diverse:

CIBERNETICA: scienza di orientamento interdisciplinare che si occupa non solo del

controllo automatico dei macchinari mediante il computer e altri strumenti

elettronici, ma anche dello studio del cervello umano, del sistema nervoso e del

rapporto tra i due sistemi, artificiale e biologico, di comunicazione e di controllo.

1

Padre della cibernetica fu Wiener che indicò come il diritto regola la società e le

situazioni critiche.

GIURIMETRICA: Loevinger fu il primo a proporre esplicitamente di sfruttare i

vantaggi offerti dalle tecniche elettroniche per studiare e risolvere i problemi

giuridici; Baade definì tre aree di analisi e applicazioni: previsione dei

comportamenti dei giudici attraverso l’analisi delle loro sentenze, utilizzo del

computer per la costruzione delle banche dati giuridici, applicazione al diritto

GIUSCIBERNETICA: Mario Losano, in Italia, nel 1968, propose di sostituire il termine

giurimetria con il termine Giuscibernetica e di abbandonare lo schema loevingeriano

suddividendo l’intera materia in quattro approcci fondamentali per accostarsi ai

rapporti tra cibernetica e diritto: il diritto come sottosistema del sociale, cibernetica

a retroazione (applicazione informatiche al diritto, adattamento), applicazione della

logica alle tecniche di formulazione del diritto, uso dell’elaboratore nel settore

giuridico.

GIURITECNICA: Frosini introduce il termine come tecnologia giuridica cioè trovare

metodologie operative attraverso l’uso di strumenti tecnologici.

LE BANCHE DATI GIURIDICI ED I SISTEMI ESPERTI GIURIDICI

Le prime banche dati giuridici sono nate intorno agli anni ’60 e sono di tipo BATCH

(controllo automatico senza intervento dell’utente).

Negli anni ‘80 nasce presso l’Istituto di Documentazione giuridica del CNR

(attualmente L'Istituto di Teoria e Tecniche dell'Informazione Giuridica (ITTIG), un

sistema che opera non basandosi sul ragionamento formale, ma impiegando una

conoscenza selezionata da esperti umani ed organizzata deterministicamente,

denominato "Automa infortunistico" - esperimento di consulenza automatica sulla

determinazione e valutazione dei danni derivanti da incidenti stradali-.

Tra gli anni ’70 e ’80 nascono programmi di recupero dati (information retrieval) in

molti Paesi del mondo con denominazioni diverse (es. in Italia “FIND”, in Francia

“MISTRAL”, ecc).

I sistemi esperti (expert systems) sono dei programmi che tendono a fornire

all’operatore la soluzione di problemi specifici. Si tratta di meccanismi diretti alla

riproduzione di attività intellettuali proprie dell’uomo in macchine automatiche ed,

in particolare, per il reperimento intelligente di una documentazione, parere,

consulenza o decisione oltre che per la produzione di un documento amministrativo,

giudiziario o professionale o di ausilio della decisione.

In essi il procedimento è, per così dire, inverso rispetto a quello che si segue

nell’informatica giuridica documentale. Mentre in quest’ultima è l’operatore che

pone interrogazioni al sistema informatizzato, nei sistemi esperti è il calcolatore che

interroga l’operatore e che, sulla base delle sue risposte, sfrutta le «conoscenze» di

cui dispone nelle sue banche dati. Un sistema esperto è dunque composto da due

elementi essenziali:

2

a. una o più banche dati

b. un «motore inferenziale», cioè da un meccanismo che dialoga con l’utente,

fornendo informazioni man mano che esso riceve delle risposte

dall’operatore.

Un esempio assai banale e diffuso di sistema esperto, che conosciamo e

frequentiamo quotidianamente quasi tutti, è dato dalla funzione di correzione

ortografica (e, nelle versioni più recenti, anche grammaticale) di Word per Windows,

così come di ogni altro importante programma di trattamento testi.

Una volta terminata la redazione del testo da noi elaborato, possiamo infatti

sottoporlo al controllo di questo particolare sistema esperto.

Più esattamente, il sistema opera nel modo seguente:

a) esso verifica innanzi tutto la corrispondenza di ognuna delle parole trovate nel

testo con quelle inserite nel data base posto al suo interno (nella specie un

thesaurus contenente migliaia di termini nelle varie forme, ivi comprese quelle

declinate e coniugate);

b) di fronte a situazioni di non corrispondenza o comunque di «dubbio», interroga

l’utente, fornendo una serie di scelte alternative;

c) come avviene in molti sistemi esperti, poi, è prevista anche una funzione di

«apprendimento»: i termini ignoti al sistema gli possono essere «insegnati»

semplicemente inserendoli nel suo data base, di modo che la volta successiva essi

non saranno più segnalati come errati o «sospetti».

L’INFORMATICA GIURIDICA COME DISCIPLINA AUTONOMA

Si suddivide in:

Informatica giuridica documentaria

Informatica parlamentare

Informatica giudiziaria

Informatica per l’automazione delle PP.AA. e di e-government

E-learning per il Diritto

INFORMATICA GIURIDICA DOCUMENTARIA

Studia la classificazione, l’immagazzinamento e il reperimento a mezzo strumenti

elettronici (hardware e software) di quei documenti che sono propri dei quattro

campi di maggiore interesse per il giurista e, più precisamente:

- il campo normativo

- il campo giurisprudenziale

- il campo dottrinale

- il campo bibliografico

L’immagazzinamento di questi documenti avviene in apposite banche dati

elettroniche cioè «insieme di dati organizzati e omogenei concernenti uno o più

3

argomenti affini, gestite da un calcolatore e messe a disposizione degli utenti non

informatici mediante un linguaggio di interrogazione appropriato».

INFORMATICA PARLAMENTARE –LEGIMATICA E LEGISTICAUno dei principali problemi che affliggono il nostro sistema normativo è dato dalla

qualità della tecnica legislativa, che sembra scadere di anno in anno:

leggi che contengono ormai null’altro che una lunga serie di rinvii ad altre

disposizioni, a loro volta emendate, abrogate, modificate, ecc

correttezza sul piano linguistico

l’impiego di termini vaghi e generici

Il degrado della tecnica legislativa è provato spesso dall’imprecisione dei termini

impiegati dal Legislatore. Ciò si verifica spesso per ignoranza, ma anche per via

dell’ambiguità che caratterizza svariati termini – giuridici e non – che, a seconda del

contesto o dell’epoca, possono esprimere contemporaneamente idee assai

differenti. Vi sono due tipi di contributo che l’informatica giuridica può fornire alla

soluzione dei problemi di tecnica legislativa

il primo è dato dall’informatica giuridica documentale,

il secondo dall'informatica giuridica dai sistemi esperti

Il primo obiettivo è dunque quello di avere un sistema che permetta a chi ha la

funzione di determinare il contenuto di una certa legge di rendersi conto di tutti i

diversi significati, ivi comprese le nuances (sfumature), dei termini che si intendono

impiegare per esprimere questa o quell’altra realtà. Dopo tale indagine non resterà

che scegliere le espressioni più appropriate per designare questa o quell’altra

situazione, questo o quell’altro concetto giuridico, cercando di servirsi sempre delle

stesse locuzioni per indicare le medesime situazioni o i medesimi concetti.

La verifica dell’efficacia, dell’analisi di fattibilità, degli iter procedurali parlamentari

ecc. fanno parte della “LEGIMATICA”. Nella dottrina tedesca si è distinto tra

“LEGISTICA” che si riferisce alla sola produzione delle leggi e “LEGIMATICA” che

comprende la verifica di fattibilità ed efficacia.

INFORMATICA GIUDIZIARIA

In tale branca l’informatica si occupa dell’automazione del processo e delle decisioni

dei giudici.

L’informatica giudiziaria (o giuridico-gestionale, o di gestione) è infatti quella

disciplina che si occupa dell’informatizzazione delle procedure giudiziarie. Essa

tende dunque a consentire la gestione informatizzata di tutti gli atti e gli

adempimenti che siano espressione di attività procedurali giudiziarie , nel campo

civile, come in quello penale, come in quello amministrativo, con particolare

riguardo:

ai servizi di cancelleria (informazioni sullo stato del processo, le date

d’udienza, i provvedimenti emessi, rilascio certificati, ecc.);

4

alla stesura, alla conservazione e al reperimento degli atti del processo (testo

dei procedimenti verbali, delle relazioni di periti e consulenti, degli eventuali

provvedimenti emessi in corso di causa, ecc.).

L’informatica giudiziaria viene dunque definita (anche) come «automazione

dell’intero processo giurisdizionale».

Il sistema Italgiure-Find della Cassazione comprende un thesaurus, vale a dire un

vero e proprio dizionario, nel quale circa 50.000 parole sono repertoriate, con

l’indicazione, per ogni lemma, dei sinonimi e delle espressioni correlate.

Non è da confondere con, ad esempio, la legge 48/08 che recepisce la Convenzione

di Budapest sul crimine informatico ha modificato il codice penale e quello di

procedura penale riconoscendo implicitamente il ruolo dell'informatica forense nel

processo penale

INFORMATICA PER L’AUTOMAZIONE DELLE PP.AA. E DI E-GOVERNMENT

Si occupa dell’automazione delle PP.AA., dei servizi ai cittadini e delle politiche di eGovernment (innovazioni di servizio e di processo realizzate dalle Pubbliche

Amministrazioni mediante l'utilizzo di tecnologie ICT). Creazione di reti telematiche

tra Pubbliche amministrazioni anche tra quelle dei diversi Paesi U.E. Creazione e

fruibilità dei siti web delle P.A.

E-LEARNING PER IL DIRITTO

Didattica giuridica al fine di portare conoscenza. Lezioni telematiche di diritto

(tutoraggio in rete).

5

Il DIRITTO DELL’INFORMATICA

Il DIRITTO DELL’INFORMATICA si occupa di:

a) legislazione in materia di informatica, telematica, internet

b) dottrina in materia di diritto e tecnologie dell’informazione

c) giurisprudenza relativa all’informatica

Si parla di diritto positivo (insieme delle norme esistenti in una società e in un

determinato momento storico; qualunque norma giuridica promulgata è diritto

positivo: il codice civile, il codice penale, decreti legge, ecc) dell’’informatica ed in

particolare:

comunicazioni elettroniche

tutela giuridica del software, delle banche dati e di diritto d’autore in internet

reati informatici;

tutela dei dati personali;

commercio elettronico;

validità giuridica dei documenti informatici;

firme elettroniche;

telelavoro;

monetica;

e-banking;

contratti telematici;

processi amministrativi;

Esso si sviluppa con la nascita dei personal computer e le innovazioni tecnologiche

collegate.

Il Diritto comunitario ha inciso fortemente sulla normativa presente nei singoli Paesi

membri attraverso l’emanazione di numerose Direttive (la Direttiva vincola lo Stato

membro cui è rivolta per quanto riguarda il risultato da raggiungere, salva restando

la competenza degli organi nazionali in merito alla forma e ai mezzi) già a partire dal

1988.

La “SOCIETÀ DELL’INFORMAZIONE” si può definire come la società:

“dell’accesso” cioè come possibilità di fruizione delle reti di comunicazione

elettronica, del commercio elettronico,

della “tecnologia avanzata” cioè la possibilità di operare in rete per il

trasferimento di dati

di “servizi di reti” per l’acquisizione di dati ed informazioni o per l’acquisto di

beni e servizi

di “economia digitale” come la moneta elettronica

di “interrelazione digitale” per le operazioni di qualsiasi natura tra soggetti

privati o tra privati e soggetti pubblici

6

di “natura globale” poiché capace di interagire senza barriere

di “e-government” cioè il governo elettronico, la burocrazia senza carta, l’uso

delle firme digitali, i documenti digitali come atti amministrativi cartacei, ecc.

Con la “SOCIETÀ DELL’INFORMAZIONE” l’U.E. si pone degli obiettivi che possono

essere sintetizzati in tre punti specifici:

1. riduzione degli adempimenti normativi per le imprese fornitrici di servizi.

2. possibilità per i clienti di accedere ai servizi fondamentali con costi accessibili.

3. incentivazione della concorrenza al fine di smantellare i monopoli riguardanti la

gestione dei servizi ad alta velocità.

Il termine “Società dell’Informazione” venne usato per la prima volta nel 1993

proprio all’interno di un documento dell’Unione Europea, il LIBRO BIANCO su

crescita, competitività e occupazione. In esso si suggeriva di sostituire il concetto di

“autostrade dell’informazione”, in uso negli Stati Uniti, con quello di “Società

dell’Informazione”, più orientato sia a rispecchiare le trasformazioni sociali, oltre

che economiche, in corso a livello mondiale determinate dalla diffusione delle ICT,

sia a nascondere un certo “determinismo tecnologico” insito nel concetto nordamericano. Al centro di questo nuovo sistema di pensiero, vi è dunque l'attività di

raccolta, elaborazione e trasferimento delle informazioni.

Sulla base di una proposta contenuta all’interno del Libro Bianco, il Consiglio

Europeo nel dicembre 1993 convocò un gruppo di esperti di alto livello affinché

redigesse un rapporto sulla Società dell’Informazione, suggerendo misure concrete

per la sua implementazione: il cosiddetto “Rapporto Bangemann” del 1994. Alcune

delle dieci proposte d’azione contenute in questo rapporto sono tutt’ora al centro

del dibattito, come la diffusione del telelavoro, lo sviluppo dell’e-learning, la

creazione di una rete transeuropea delle Pubbliche Amministrazioni e per

l’assistenza sanitaria, la gestione informatizzata del traffico stradale e aereo.

Le norme intese dall’UE sono da considerarsi generali e di coordinamento. Ogni

stato membro le applica in accordo con la propria normativa nazionale.

I DIRITTI DELLA SOCIETA’ DELL’INFORMAZIONE

Il diritto all’informazione è stabilito da DICHIARAZIONI, CARTE DEI DIRITTI,

CONVENZIONI e in Italia è riconducibile alla nostra COSTITUZIONE.

Le prime tre stabiliscono la libera comunicazione di pensiero e di opinione, per cui

ogni cittadino e libero di parlare, scrivere, stampare le proprie idee a meno che le

stesse non siano contrarie alla legge; ogni cittadino ha il diritto di non essere

molestato per le proprie opinioni nonché ad avere la protezione dei dati di carattere

personale.

La nostra Costituzione riconosce e garantisce i diritti inviolabili dell’uomo:

art. 21 libertà di manifestare il proprio pensiero con ogni mezzo di diffusione

anche con le tecnologie della società dell’informazione

7

art. 3 stabilisce che la Repubblica deve rimuove ogni ostacolo di ordine

economico e sociale che, di fatto, limitano le libertà del cittadino

promuovendo azioni positive

tali azioni comprendono anche l’accesso alla società dell’informazione

art. 14 il domicilio e inviolabile

è inviolabile anche il domicilio elettronico

art. 15 la libertà e la segretezza della corrispondenza sono inviolabili

lo è anche la posta elettronica

art. 4 e 35 la Repubblica riconosce il diritto al lavoro e rimuove gli ostacoli

anche attraverso il telelavoro

art. 38 i minorati ed i disabili hanno diritto all’educazione e all’avviamento al

lavoro

anche attraverso le tecnologie della società dell’informazione

8

DIRETTIVE SULLE TELECOMUNICAZIONI/COMUNICAZIONI ELETTRONICHE

nn. 88/301- 90/387 – 90/388- 96/19 e nel 2002 ( 19-20-21-22 e 77 che raccoglie le

precedenti)

Trasmissione di segnali su reti di telecomunicazione, ivi compreso qualunque

servizio interattivo anche se relativo a prodotti audiovisivi, esclusa la diffusione di

programmi radiofonici e televisivi

Liberalizzazione del mercato e dei servizi delle telecomunicazioni.

Direttiva 301 del 1988

Crea per la prima volta la condizione di liberalizzazione delle reti e dei servizi con

l’eliminazione dei vincoli tecnologici esistenti per il libero accesso alle reti ed ai

servizi.

Direttiva 387 del 1990

Stabilisce i principi per la creazione di una “rete aperta”. Con essa vengono aboliti i

regimi di monopolio del settore. Gli Stati membri devono garantire ad ogni

operatore economico il diritto di fornire servizi di comunicazione.

Vengono elencati i settori interessati:

linee affittate

rete integrata dei servizi (ISDN)

servizi di telefonia vocale

servizi telex

servizi mobili

Per ogni rete o servizio la direttiva stabilisce le condizioni per l’accesso:

il tempo massimo di fornitura

la qualità del servizio

la manutenzione

l’uso condiviso

l’interconnessione con reti pubbliche e private

l’accesso a determinate frequenze

ecc.

Il processo di liberalizzazione termina nel 2002 con un pacchetto di direttive

che vanno a sostituire/integrare le precedenti.

Da quest’anno, infatti, il termine telecomunicazioni viene sostituito da

“comunicazioni elettroniche” ossia tutti i servizi e reti che intervengono nella

trasmissione di segnale via cavo, via radio, fibre ottiche, reti fisse, radiomobili, reti

televisive via cavo o satellitari.

9

La Direttiva n. 19 del 2002 - DIRETTIVA DELL’ACCESSO

Stabilisce una serie di diritti ed di obblighi nonché di obiettivi sulla comunicazione

elettronica.

Fissa i criteri cui devono attenersi gli operatori e le imprese che intendono

interconnettersi o avere accesso alle reti.

Definisce i poteri e le competenze dei governi nazionali di regolamentazione in

materia di accesso e interconnessione.

Definisce gli obblighi degli operatori e le procedure di riesame del mercato anche

attraverso il controllo dei prezzi e di contabilità dei costi. Le tariffe di

interconnessione devono rispettare i principi della trasparenza e dell'orientamento

dei costi. L'organismo che garantisce l'interconnessione alle proprie strutture deve

dimostrare che le tariffe applicate siano basate su costi effettivi incluso un

margine di profitto ragionevole sugli investimenti. Le autorità nazionali di

regolamentazione possono chiedere ad un organismo di giustificare

dettagliatamente le tariffe di interconnessione applicate e, se del caso, provvedere

ad adeguarle.

La direttiva comprende due allegati:

1. condizioni di accesso ai servizi di televisione digitale e radio per il

telespettatori dei paesi membri

2. elenco minimo di voci da includere per l’offerta per l’accesso

La Direttiva 20/2002 – DIRETTIVA SULLE AUTORIZZAZIONI

Per autorizzazione generale si intende l’insieme delle norme dello Stato che:

garantiscono i diritti d’uso dei frequenze radio e dei numeri

l’elenco minimo dei diritti derivanti dall’autorizzazione

l’obbligo di osservanza delle condizioni poste dall’autorizzazione

stabilisce i diritti amministrativi e i contributi per la concessione di diritti d’uso

regolamenta le autorizzazioni già esistenti

Pertanto per ”autorizzazione generale", si intende un’autorizzazione che è

ottenuta su semplice denuncia di inizio attività ovvero mediante l’applicazione

dell’istituto del silenzio-assenso

Tale autorizzazione, in Italia, «consegue alla presentazione» al Ministero per le

comunicazioni da parte degli interessati di una apposita dichiarazione «contenente

l'intenzione di iniziare la fornitura di reti o servizi di comunicazione elettronica,

unitamente alle informazioni strettamente necessarie per consentire al Ministero di

tenere un elenco aggiornato dei fornitori di reti e di servizi di comunicazione

elettronica». La dichiarazione costituisce denuncia di inizio attività, e «l'impresa è

abilitata ad iniziare la propria attività a decorrere dall'avvenuta presentazione della

dichiarazione»; il Ministero può solo disporre, entro il termine di sessanta giorni,

«se del caso, con provvedimento motivato da notificare agli interessati entro il

10

medesimo termine, il divieto di prosecuzione dell'attività» laddove verifichi d'ufficio

la mancanza dei requisiti richiesti.

Licenze individuali (es. installazione di reti di telecomunicazioni)

Devono essere espressamente rilasciate dall’autorità e conferiscono ad un’impresa

diritti specifici o l’assoggettano ad obblighi specifici

Autorizzazioni generali (es. fornitura di servizi telecomunicazioni)

Consentono l’esercizio dei diritti da esse derivanti indipendentemente da una

decisione esplicita dell’autorità (denuncia di inizio o silenzio assenso)

La Direttiva 21/2002 – DIRETTIVA QUADRO

Definisce il quadro normativo comune per le reti ed i servizi della comunicazione

elettronica delle risorse e dei servizi correlati.

In particolare la direttiva definisce, all’articolo 8, le funzioni delle Autorità nazionali

di regolamentare e vigilare sulla corretta applicazione della normativa comunitaria

in materia.

La stessa definisce, inoltre, principi in materia di separazione contabile e rendiconti

finanziari. Gli operatori possono essere sottoposti all’obbligo di predisporre

contabilità separate e/o di istituire un sistema di contabilità dei costi.

L’imposizione di tali obblighi ha l’obiettivo di rendere più trasparenti le transazioni

tra operatori e/o di determinare i costi effettivi dei servizi forniti.

La Direttiva contiene due allegati.

La Direttiva 22/2002 – SERVIZIO UNIVERSALE

La liberalizzazione del settore delle telecomunicazioni, l'intensificazione della

concorrenza e la più ampia scelta di servizi di comunicazione implicano un'azione

volta a istituire un quadro normativo armonizzato che garantisca la prestazione di

un servizio universale. Con la direttiva in argomento si vuole assicurare un servizio

universale (ossia la fornitura di un insieme minimo definito di servizi a tutti gli

utenti finali a prezzo abbordabile) senza distorsioni di concorrenza. Per prezzo

abbordabile si intende un prezzo definito a livello nazionale dagli Stati membri in

base alle specifiche circostanze nazionali, che può comprendere la definizione di una

tariffa comune indipendente dall'ubicazione geografica o formule tariffarie speciali

destinate a rispondere alle esigenze degli utenti a basso reddito. Dal punto di vista

del consumatore, l'abbordabilità dei prezzi è legata alla possibilità di sorvegliare e

controllare le proprie spese.

Una delle esigenze fondamentali del servizio universale consiste nel garantire a tutti

gli utenti che ne fanno richiesta un allacciamento alla rete telefonica pubblica in

postazione fissa. I cittadini devono poter disporre di un adeguato numero di

apparecchi telefonici pubblici a pagamento, e debbono poter chiamare

gratuitamente i numeri d'emergenza e in particolare il numero d'emergenza unico

europeo (112) a partire da qualsiasi apparecchio telefonico, compresi i telefoni

pubblici a pagamento, senza dover utilizzare mezzi di pagamento.

11

Vengono, altresì, stabiliti diritti del consumatore quali:

trasparenza del contratto stipulato con l’operatore

poter continuare a fruire di un accesso ai servizi di assistenza tramite

operatore, a prescindere dall'organismo che fornisce l'accesso alla rete

telefonica pubblica

portabilità del numero

numeri non geografici

selezione del vettore e preselezione del vettore

La Direttiva 77/2002

Con tale direttiva, che racchiude in sé le 4 direttive pregresse, viene stabilito un

nuovo quadro generale in materia di concorrenza nei mercati delle reti e dei servizi.

Vengono fissate le condizioni per l'accesso e l'uso libero ed efficace delle reti

pubbliche e, laddove applicabile, dei servizi pubblici di telecomunicazioni. Le

condizioni sono intese ad agevolare la fornitura di servizi tramite l'utilizzazione di

reti e/o servizi pubblici di telecomunicazioni negli e tra gli Stati membri e, in

particolare, la fornitura di servizi da parte di società o persone fisiche.

Gli Stati membri:

devono abolire i diritti esclusivi o speciali per l’installazione di e/o la fornitura

di reti di comunicazione (articolo 2, comma 1)

devono adottare i provvedimenti necessari per garantire a qualunque impresa

il diritto di prestare servizi di comunicazione elettronica (articolo 2, comma 2)

l’autorizzazione generale deve basarsi su principi di imparzialità e trasparenza

(articolo 2, comma 3)

le parti interessate devono poter impugnare decisioni contrarie alla

liberalizzazione dei servizi (articolo 2, comma 5)

le imprese pubbliche non possono attuare nessuna politica che favorisca la

loro attività di fornitori di servizi pubblici (articolo 3)

Le norme intese dall’UE sono da considerarsi generali e di coordinamento. Ogni

stato membro le applica in accordo con la propria normativa nazionale.

Tali direttive sono state recepite in Italia attraverso il “CODICE DELLE

COMUNICAZIONI ELETTRONICHE” il d.lgs 259/2003 e s.m.i.

Nel 2007 e poi nel 2009 l’UE ha stabilito di semplificare ulteriormente le norme e di

affidare la funzione regolatrice ad un’agenzia unica denominata BEREC (Organismo

dei regolatori europei delle comunicazioni elettroniche) nata nel 2009. Il BEREC

contribuisce al funzionamento del mercato interno delle reti e dei servizi di

comunicazioni elettronica.

12

DIRETTIVE SUL DIRITTO D’AUTORE

Con la Direttiva 91/250 (recepita con d.lgs 518/1992)- 96/9/CE (recepita con d.lgs

169/1999) e 2001/29 sono state emanate norme sulla tutela giuridica dei

programmi per elaboratori. I programmi per elaboratore sono tutelati dal legislatore

mediante il diritto d’autore, ossia il copyright, a cui si aggiungono norme speciali

inerenti la copia di backup, la decompilazione (percorrere a ritroso le fasi attraverso

le quali viene creato il software) e il debugging (correzione dell’errore).

Il software, dal punto di vista giuridico, è annoverato come creazione intellettuale e

pertanto, nell’ordinamento italiano, la sua tutela giuridica viene ricondotta a 2

categorie:

proteggibilità come invenzione industriale tutelata attraverso il brevetto;

tutela tramite il diritto d’autore o copyright come opera dell’ingegno di

carattere creativo.

Il brevetto e il diritto d’autore sono due modi differenti di garantire la tutela

giuridica delle creazioni intellettuali. Implicano differenti modi di acquisizione dei

diritti, differente durata del diritto e differenti strumenti di difesa da eventuali

violazioni del diritto stesso. In particolare, il brevetto permette lo sfruttamento della

creazione con riguardo al suo contenuto (infatti, la moka serve a preparare il caffè

indipendentemente dal suo design); il diritto d’autore, invece, protegge la forma

dell’espressione creativa, a prescindere dal contenuto in essa racchiuso (pertanto,

non rileva che un quadro raffiguri un paesaggio, una persona o una natura morta)

Il frutto di tali sforzi è la Direttiva CEE del 14 maggio 1991 n. 250 concernente “i

programmi per elaboratore espressi in qualsiasi forma, anche se incorporati

nell’hardware, nonché i lavori preparatori di progettazione per realizzarli”. Viene

loro estesa la tutela riconosciuta dal diritto d’autore alle opere letterarie,

determinando i diritti esclusivi dei quali i soggetti titolari possono avvalersi e la

relativa durata. Principi cardine di tale riforma sono i seguenti:

1. i programmi per elaboratori sono qualificati come opere letterarie e tutelati in

base al diritto d’autore, purché originali;

2. la tutela non si estende ai principi, alla logica, agli algoritmi e al linguaggio di

programmazione, nonché alle interfacce;

3. i diritti spettano a chi ha creato il programma. Se questo è realizzato nel corso di

lavoro subordinato o di un contratto d’opera spettano al datore di lavoro o al

committente;

4. i diritti esclusivi comprendono: la riproduzione in qualsiasi forma, l’adattamento,

la distribuzione sotto qualsiasi veste giuridica;

5. costituisce violazione dei diritti esclusivi il possesso e il commercio di copie

illecite.

Con la Direttiva 2001/29 CE sono trattati 3 temi:

il diritto di riproduzione,

il diritto di comunicazione,

13

il diritto di distribuzione.

Per quanto riguarda il diritto di riproduzione disciplinato all’art 2, si afferma che “Gli

stati membri riconoscono agli autori il diritto esclusivo di autorizzare o vietare la

riproduzione diretta o indiretta, temporanea o permanente, in qualunque modo o

forma, in tutto o in parte”.

Gli Stati membri riconoscono, quindi, agli autori il diritto esclusivo di autorizzare o

vietare qualsiasi comunicazione al pubblico, su filo o senza filo, delle loro opere,

compresa la messa a disposizione del pubblico delle loro opere in maniera tale che

ciascuno possa avervi accesso dal luogo e nel momento scelti individualmente.

L’articolo 3 prende in considerazione anche il diritto di mettere a disposizione del

pubblico materiali protetti.

Il testo chiarisce che il diritto di distribuzione “non si esaurisce nella Comunità,

tranne nel caso in cui la prima vendita o il primo altro trasferimento di proprietà

nella Comunità sia effettuata dal titolare del diritto o con il suo consenso”.

Non da ultimo la Direttiva 2006/116/CE del Parlamento europeo e del Consiglio, del

12 dicembre 2006, concernente la durata di protezione del diritto d'autore e di

alcuni diritti connessi, ha prolungato i termini di durata dei diritti d’autore.

In Italia la normativa europea è stata recepita con il d.lgs 518/92 che modifica la

L.633/41 e dalla legge 248/2000, che rende penalmente sanzionabile la duplicazione

di software non solo quando viene duplicato ai fini della vendita con conseguente

“profitto” da parte del duplicatore.

La normativa, infatti, prevede che può essere punito “chiunque abusivamente

duplica, per trarne profitto, programmi per elaboratore o ai medesimi fini importa,

distribuisce, vende, detiene a scopo commerciale o imprenditoriale o concede in

locazione programmi contenuti in supporti non contrassegnati dalla Società italiana

degli autori ed editori (SIAE)".

Prima della riforma, la norma richiedeva il dolo di lucro, non quello di profitto e,

pertanto, il semplice “risparmio di spesa” non costituiva reato. Oggi, invece, la

duplicazione di software, se posta in essere ai fini di “risparmio” integra gli estremi

dell’illecito penale, con conseguente estensione a macchia d’olio dell’applicabilità

della fattispecie.

14

I REATI INFORMATICI

Già nel 1989 il Consiglio d'Europa emanò una Raccomandazione sulla Criminalità

Informatica dove venivano discusse le condotte informatiche abusive.

Con la L. 547/1993 sono stati definiti in Italia i “reati informatici” :

la frode informatica viene associata alla frode "tradizionale" con la differenza

che viene realizzata per mezzo di uno strumento informatico;

la falsificazione di documenti informatici. I documenti informatici sono

equiparati a tutti gli effetti ai documenti tradizionali e l’art. 491-bis del codice

penale prevede l’applicabilità delle disposizioni sulla falsità in atti pubblici e

privati;

le aggressioni all’integrità dei dati (virus)

le aggressioni alla riservatezza dei dati e delle comunicazioni informatiche,

riguardo alle forme di intrusione nella sfera privata altrui;

Nei casi di pirateria informatica, viene punita l’appropriazione indebita dell’idea

originale.

Nel 2008 è stata approvata la legge 48/2008 che ratifica ed esegue quanto stabilito

nella Convenzione del Consiglio d’Europa sulla criminalità informatica, fatta a

Budapest il 23 novembre 2001. Con tale legge sono previste:

- nuove definizioni dei reati informatici;

- maggiori sanzioni per chi commette reati informatici;

- maggiore tutela dei dati personali;

- sanzioni a carico delle società, nei casi di colpa organizzativa, sui reati informatici.

TUTELA DEI DATI PERSONALI

L’Italia nel 1981 sottoscrisse la convenzione n.108 di Strasburgo ma solo nel 1989

l’Italia ratificò la sottoscrizione con la L. 98/1989

La protezione dei dati personali viene nuovamente disciplinata dalla direttiva

95/46/CE, che mira a trovare un equilibrio tra un elevato livello di tutela della

privacy e la libera circolazione dei dati personali all'interno dell'Unione europea

(UE). A tal fine, la direttiva fissa limiti precisi per la raccolta e l'utilizzazione dei dati

personali e chiede a ciascuno Stato membro di istituire un organismo nazionale

indipendente incaricato della protezione di tali dati. In Italia viene recepita con la

legge 675/1996. La direttiva si applica ai dati trattati con mezzi automatici (ad

esempio la banca di dati informatica di clienti) e ai dati contenuti o destinati a

figurare in archivi non automatizzati (archivi tradizionali in formato cartaceo).

La direttiva non si applica al trattamento di dati:

effettuato da una persona fisica per l'esercizio di attività a carattere

esclusivamente personale o domestico;

15

effettuato per l'esercizio di attività che non rientrano nel campo di

applicazione del diritto comunitario come la pubblica sicurezza, la difesa, la

sicurezza dello Stato.

Mentre la direttiva si occupa sia della tutela dei dati personali sia della libera

circolazione dei dati, la legislazione italiana che l’ha recepita si attiene

esclusivamente alla tutela delle persone fisiche e giuridiche.

La direttiva è intesa a proteggere i diritti e le libertà delle persone in ordine al

trattamento dei dati personali stabilendo i principi relativi alla legittimazione del

trattamento dei dati. Tali principi riguardano:

la qualità dei dati: i dati personali, in particolare, devono essere trattati lealmente e

lecitamente e rilevati per finalità determinate, esplicite e legittime. Essi devono

inoltre essere esatti e, se necessario, aggiornati;

la legittimazione del trattamento di dati: il trattamento dei dati personali può

essere effettuato solo con il consenso esplicito della persona interessata o se il

trattamento è necessario per:

l'esecuzione di un contratto di cui è parte la persona interessata

adempiere un obbligo legale al quale è soggetto il responsabile del

trattamento

salvaguardare l'interesse vitale della persona interessata

l'esecuzione di una funzione di interesse pubblico

il perseguimento di un interesse legittimo del responsabile del trattamento;

le categorie particolari di trattamenti: è vietato il trattamento di dati personali che

rivelino l'origine razziale o etnica, le opinioni pubbliche, le convinzioni religiose o

filosofiche, l'appartenenza sindacale, nonché il trattamento di dati riguardanti la

salute e la vita sessuale. Sono previste deroghe a questa disposizione, ad esempio

nel caso in cui il trattamento è necessario per salvaguardare un interesse vitale della

persona interessata o, in ambito medico, per finalità di prevenzione e diagnosi;

l'informazione delle persone interessate dal trattamento dei dati: il responsabile

del trattamento deve fornire all'interessato determinate informazioni (identità del

responsabile del trattamento, finalità del trattamento, destinatari dei dati, ecc.);

il diritto di accesso ai dati: ogni persona interessata ha il diritto di ottenere dal

responsabile del trattamento:

la conferma dell'esistenza o meno di trattamenti di dati che la riguardano e la

comunicazione dei dati, oggetto del trattamento;

la rettifica, la cancellazione o il blocco dei dati il cui trattamento non è conforme

alla direttiva, in particolare a causa del carattere incompleto o inesatto dei dati,

nonché la notificazione di queste modifiche ai terzi a cui sono stati comunicati i dati;

le deroghe e limitazioni: i principi relativi alla qualità dei dati, all'informazione della

persona interessata, al diritto di accesso e alla pubblicità dei trattamenti possono

essere limitati per salvaguardare, tra l'altro, la sicurezza dello Stato, la difesa, la

sicurezza pubblica, il perseguimento di infrazioni penali, un rilevante interesse

16

economico o finanziario di uno Stato membro o dell'UE o la protezione della

persona interessata;

il diritto di opposizione ai trattamenti di dati: la persona interessata ha il diritto di

opporsi, per ragioni legittime, al trattamento di dati che la riguardano, di opporsi, su

richiesta e gratuitamente, al trattamento dei dati a fini di invio di materiale

pubblicitario, nonché di essere informata prima che i dati siano comunicati a terzi a

fini di invio di materiale pubblicitario e di essere informata della possibilità di

opporsi a tale comunicazione;

la riservatezza e la sicurezza dei trattamenti: l'incaricato del trattamento e

chiunque agisca sotto la sua autorità o sotto quella del responsabile del trattamento

non deve elaborare i dati personali ai quali ha accesso, se non dietro istruzione del

responsabile del trattamento. Il responsabile del trattamento deve inoltre adottare

misure appropriate per proteggere i dati personali dalla distruzione accidentale o

illecita, dalla perdita accidentale, dall'alterazione, dalla diffusione o dall'accesso non

autorizzato;

la notificazione dei trattamenti ad un'autorità di controllo: il responsabile del

trattamento deve inviare una notificazione all'autorità di controllo nazionale prima

di procedere alla realizzazione del trattamento. Una volta ricevuta la notificazione,

l'autorità di controllo effettua esami preliminari volti ad accertare l'esistenza di

rischi per i diritti e le libertà delle persone interessate. Deve essere garantita la

pubblicità dei trattamenti e le autorità di controllo devono tenere un registro dei

trattamenti notificati.

Chiunque può disporre di un ricorso giurisdizionale in caso di violazione dei diritti

garantiti dalle disposizioni nazionali applicabili al trattamento in questione. Chi

subisce un danno cagionato da un trattamento illecito dei propri dati personali ha

inoltre il diritto di ottenere il risarcimento del pregiudizio subito.

Sono autorizzati i trasferimenti di dati personali da uno Stato membro verso un

paese terzo avente un livello di protezione adeguato. Per contro, non sono

autorizzati i trasferimenti verso i paesi terzi che non garantiscono tale livello di

protezione, fatte salve talune deroghe.

La direttiva è intesa a favorire l'elaborazione di codici di condotta nazionali e

comunitari destinati a contribuire alla corretta applicazione delle disposizioni

nazionali e comunitarie.

Ciascuno Stato membro dispone che una o più Autorità pubbliche indipendenti

siano incaricate di sorvegliare, nel suo territorio, l'applicazione delle disposizioni di

attuazione della direttiva adottate dagli Stati membri.

È istituito un gruppo per la tutela delle persone con riguardo al trattamento dei dati

personali, composto da rappresentanti delle autorità di controllo nazionali, da

rappresentanti delle autorità di controllo create per le istituzioni e gli organismi

comunitari, nonché da un rappresentante della Commissione.

Sulla stessa linea si pone la Direttiva 97/66/CE che prevede quale suo obiettivo

l’armonizzazione di quelle disposizioni degli Stati membri dell’Unione Europea,

17

idonee a garantire un livello equivalente di tutela dei diritti e delle libertà

fondamentali, ed in particolare del diritto alla vita privata, con riguardo al

trattamento dei dati personali nel settore delle telecomunicazioni:

sicurezza, riservatezza delle comunicazioni, dati sul traffico e sulla fatturazione,

identificazione della linea chiamante, blocco del trasferimento automatico della

chiamata, elenco abbonati, chiamate indesiderate.

La Direttiva 2002/58/CE istituisce un quadro normativo armonizzato per la

regolamentazione delle reti e dei servizi di comunicazione elettronica, i cui precetti

ed obiettivi - che, in virtù dell’orientamento elaborato dalla Corte di Giustizia, hanno

efficacia diretta negli Stati membri dell’Unione a prescindere dai provvedimenti di

attuazione - sono stati recepiti nel nostro nuovo Codice della privacy approvato con

d.lgs. n. 196/2003.

IL DECRETO LEGISLATIVO 196/2003

IL CODICE IN MATERIA DI TUTELA DEI DATI PERSONALI

Il d.lgs 196/2003 è suddiviso in tre Parti – (VEDASI ANCHE CAPITOLO SUCCESSIVO

CON LE MODIFICHE DEL 2011):

Parte I- DISPOSIZIONI GENERALI (artt. 1 – 45)

Parte II - DISPOSIZIONI RELATIVE A SPECIFICI SETTORI (artt. 46 –140)

Parte III - TUTELA DELL'INTERESSATO E SANZIONI (artt. 141 – 172)

- DISPOSIZIONI DI MODIFICA e ABROGAZIONI (artt. 172 –186)

Definizioni inserite nelle Disposizioni generali

"trattamento", qualunque operazione o complesso di operazioni, effettuati

anche senza l'ausilio di strumenti elettronici, concernenti la raccolta, la

registrazione, l'organizzazione, la conservazione, la consultazione,

l'elaborazione, la modificazione, la selezione, l'estrazione, il raffronto,

l'utilizzo, l'interconnessione, il blocco, la comunicazione, la diffusione, la

cancellazione e la distruzione di dati, anche se non registrati in una banca di

dati;

"dato personale", qualunque informazione relativa a persona fisica, persona

giuridica, ente od associazione, identificati o identificabili, anche

indirettamente, mediante riferimento a qualsiasi altra informazione, ivi

compreso un numero di identificazione personale;

"dati identificativi", i dati personali che permettono l'identificazione diretta

dell'interessato;

"dati sensibili", i dati personali idonei a rivelare l'origine razziale ed etnica, le

convinzioni religiose, filosofiche o di altro genere, le opinioni politiche,

18

l'adesione a partiti, sindacati, associazioni od organizzazioni a carattere

religioso, filosofico, politico o sindacale, nonché i dati personali idonei a

rivelare lo stato di salute e la vita sessuale;

"dati giudiziari", i dati personali idonei a rivelare provvedimenti in materia di

casellario giudiziale, di anagrafe delle sanzioni amministrative dipendenti da

reato e dei relativi carichi pendenti, o la qualità di imputato o di indagato ai

sensi del codice di procedura penale;

"titolare", la persona fisica, la persona giuridica, la pubblica amministrazione

e qualsiasi altro ente, associazione od organismo cui competono, anche

unitamente ad altro titolare, le decisioni in ordine alle finalità, alle modalità

del trattamento di dati personali e agli strumenti utilizzati, ivi compreso il

profilo della sicurezza;

"responsabile", la persona fisica, la persona giuridica, la pubblica

amministrazione e qualsiasi altro ente, associazione od organismo preposti

dal titolare al trattamento di dati personali;

"incaricati", le persone fisiche autorizzate a compiere operazioni di

trattamento dal titolare o dal responsabile;

"interessato", la persona fisica, la persona giuridica, l'ente o l'associazione cui

si riferiscono i dati personali;

"comunicazione", il dare conoscenza dei dati personali a uno o più soggetti

determinati diversi dall'interessato, dal rappresentante del titolare nel

territorio dello Stato, dal responsabile e dagli incaricati, in qualunque forma,

anche mediante la loro messa a disposizione o consultazione;

"diffusione", il dare conoscenza dei dati personali a soggetti indeterminati, in

qualunque forma, anche mediante la loro messa a disposizione o

consultazione;

"dato anonimo", il dato che in origine, o a seguito di trattamento, non può

essere associato ad un interessato identificato o identificabile;

"blocco", la conservazione di dati personali con sospensione temporanea di

ogni altra operazione del trattamento;

"banca di dati", qualsiasi complesso organizzato di dati personali, ripartito in

una o più unità dislocate in uno o più siti;

"Garante", l'autorità Garante per la protezione dei dati personali; è

un’autorità amministrativa indipendente

"comunicazione elettronica", ogni informazione scambiata o trasmessa tra un

numero finito di soggetti tramite un servizio di comunicazione elettronica

accessibile al pubblico;

19

"chiamata", la connessione istituita da un servizio telefonico accessibile al

pubblico, che consente la comunicazione bidirezionale in tempo reale;

"reti di comunicazione elettronica", i sistemi di trasmissione, le

apparecchiature di commutazione o di instradamento e altre risorse che

consentono di trasmettere segnali via cavo, via radio, a mezzo di fibre ottiche

o con altri mezzi elettromagnetici, incluse le reti satellitari, le reti terrestri

mobili e fisse,compresa Internet, le reti utilizzate per la diffusione circolare dei

programmi sonori e televisivi, i sistemi per il trasporto della corrente elettrica,

nella misura in cui sono utilizzati per trasmettere i segnali, le reti televisive via

cavo, indipendentemente dal tipo di informazione trasportato;

"rete pubblica di comunicazioni", una rete di comunicazioni elettroniche

utilizzata interamente o prevalentemente per fornire servizi di comunicazione

elettronica accessibili al pubblico;

"servizio di comunicazione elettronica", i servizi consistenti esclusivamente o

prevalentemente nella trasmissione di segnali su reti di comunicazioni

elettroniche, compresi i servizi di telecomunicazioni e i servizi di trasmissione

nelle reti utilizzate per la diffusione circolare radiotelevisiva, nei limiti previsti

dall'articolo 2, lettera c), della direttiva 2002/21/CE del Parlamento europeo e

del Consiglio, del 7 marzo 2002;

"abbonato", qualunque persona fisica, persona giuridica, ente o associazione

parte di un contratto con un fornitore di servizi di comunicazione elettronica

accessibili al pubblico per la fornitura di tali servizi, o comunque destinatario

di tali servizi tramite schede prepagate;

"utente", qualsiasi persona fisica che utilizza un servizio di comunicazione

elettronica accessibile al pubblico, per motivi privati o commerciali, senza

esservi necessariamente abbonata;

"dati relativi al traffico", qualsiasi dato sottoposto a trattamento ai fini della

trasmissione di una comunicazione su una rete di comunicazione elettronica o

della relativa fatturazione;

"dati relativi all'ubicazione", ogni dato trattato in una rete di comunicazione

elettronica che indica la posizione geografica dell'apparecchiatura terminale

dell'utente di un servizio di comunicazione elettronica accessibile al pubblico;

"servizio a valore aggiunto", il servizio che richiede il trattamento dei dati

relativi al traffico o dei dati relativi all'ubicazione diversi dai dati relativi al

traffico, oltre a quanto e' necessario per la trasmissione di una comunicazione

o della relativa fatturazione;

"posta elettronica", messaggi contenenti testi, voci, suoni o immagini

trasmessi attraverso una rete pubblica di comunicazione, che possono essere

20

archiviati in rete o nell'apparecchiatura terminale ricevente, fino a che il

ricevente non ne ha preso conoscenza.

"misure minime", il complesso delle misure tecniche, informatiche,

organizzative, logistiche e procedurali di sicurezza che configurano il livello

minimo di protezione richiesto in relazione ai rischi previsti nell'articolo 31;

"strumenti elettronici", gli elaboratori, i programmi per elaboratori e

qualunque dispositivo elettronico o comunque automatizzato con cui si

effettua il trattamento;

"autenticazione informatica", l'insieme degli strumenti elettronici e delle

procedure per la verifica anche indiretta dell'identità;

"credenziali di autenticazione", i dati ed i dispositivi, in possesso di una

persona, da questa conosciuti o ad essa univocamente correlati, utilizzati per

l'autenticazione informatica;

"parola chiave", componente di una credenziale di autenticazione associata

ad una persona ed a questa nota, costituita da una sequenza di caratteri o

altri dati in forma elettronica;

"profilo di autorizzazione", l'insieme delle informazioni, univocamente

associate ad una persona, che consente di individuare a quali dati essa può

accedere, nonché i trattamenti ad essa consentiti;

"sistema di autorizzazione", l'insieme degli strumenti e delle procedure che

abilitano l'accesso ai dati e alle modalità di trattamento degli stessi, in

funzione del profilo di autorizzazione del richiedente.

"scopi storici", le finalità di studio, indagine, ricerca e documentazione di

figure, fatti e circostanze del passato;

"scopi statistici", le finalità di indagine statistica o di produzione di risultati

statistici, anche a mezzo di sistemi informativi statistici;

"scopi scientifici", le finalità di studio e di indagine sistematica finalizzata allo

sviluppo delle conoscenze scientifiche in uno specifico settore.

Gli scopi del d. lgs. 196/03 mirano al riconoscimento del diritto del singolo sui propri

dati personali e, conseguentemente, alla disciplina delle diverse operazioni di

gestione (tecnicamente "trattamento") dei dati, riguardanti la raccolta,

l'elaborazione, il raffronto, la cancellazione, la modificazione, la comunicazione o la

diffusione degli stessi

Il titolare dei dati (ossia il soggetto cui si riferiscono i dati) vede garantito il proprio

diritto di accesso a tutte le informazioni pertinenti la sua persona detenute e

trattate da terzi. Tutto ciò è garantito dall'art. 7 del d. lgs. 196/03 il quale

ricomprende la possibilità di sapere:

21

l'autore del trattamento, come e con quali fini avviene il trattamento,

i soggetti a cui detti dati possono essere ceduti (previo consenso preventivo,

altrimenti si avrebbe il classico esempio di trattamento scorretto).

L'interessato ha facoltà di verificare che i propri dati detenuti da terzi corrispondano

al vero in virtù del diritto d'accesso, potendo altresì richiedere l'aggiornamento o la

cancellazione a seconda dei casi. Nel caso in cui si accorga che gli stessi sono trattati

in maniera difforme dalla legge, l'interessato può chiederne la cancellazione o il

blocco.

In caso di lesione nei diritti sui propri dati a norma del d. lgs. 196/03 (ad esempio:

raccolta dei dati senza il consenso, consenso acquisito senza fornire la preventiva

informativa di legge, trattamento dei dati oltre i limiti del consenso dato, negazione

o limitazione al diritto di accesso) si può ricorrere al Garante per la protezione dei

dati personali (con una procedura piuttosto rapida e costi contenuti) o al giudice

civile (con costi e tempi maggiori). Se invece si è addirittura subito un danno per

trattamento dei dati non conforme alla legge (non necessariamente economico) il

risarcimento può essere concesso in via esclusiva solo dal giudice civile.

Il codice disciplina il trattamento dei dati personali anche detenuti all’estero

(art.5,comma 1); si applica al trattamento dei dati effettuato da parte di chiunque si

trovi in uno stato non appartenente all’Unione europea e impiega strumenti situati

nel territorio italiano (art.5,comma 2).

I diritti dell’interessato (art.7)

Il soggetto interessato alla tutela dei dati personali può esercitare il diritto di

accesso ai dati che lo riguardano ed avere conferma o meno dell’esistenza degli

stessi dati.

Sui dati personali che lo riguardano il soggetto interessato ha il diritto di ottenere

l’indicazione dell’origine de di dati personali,delle finalità e modalità del

trattamento,della logica applicata in caso di trattamento con strumenti

elettronici,degli estremi identificativi del titolare,del responsabile,degli incaricati,dei

soggetti ai quali i dati possono essere comunicati o che possono venire a conoscenza

in qualità di rappresentante designato nel territorio dello Stato.

L’interessato ha il diritto di ottenere:

l’aggiornamento, la rettifica,l’integrazione,la cancellazione,la trasformazione

in forma anonima,il blocco dei dati personali;

l’attestazione che le operazioni sopra indicate sono state portate a

conoscenza di coloro ai quali i dati sono stati comunicati o diffusi.

L’interessato ha il diritto di opporsi in tutto o in parte per motivi legittimi al

trattamento dei dati personali che lo riguardano “e al trattamento di dati

personali che lo riguardano a fini di invio di materiale pubblicitario o di vendita

diretta o per il compimento di ricerche di mercato o di comunicazione

commerciale” (abrogato con la legge 106/2011)

22

La richiesta rivolta al titolare o al responsabile può essere trasmessa anche mediante

lettera raccomandata, telefax, posta elettronica o altro idoneo sistema,stabilito dal

Garante anche in riferimento all’evoluzione tecnologica.

Il titolare è tenuto a dare riscontro all’interessato per garantire l’esercizio dei propri

diritti garantendo ed agevolando l’accesso ai dati personali che riguardano

l’interessato e semplificando le modalità di accesso e riducendo i tempi di

riscontro(art.10).

Regole per il trattamento dei dati

I dati devono essere trattati in modo lecito e secondo correttezza.

I dati devono essere raccolti e registrati secondo scopi determinati, espliciti e

legittimi.

I dati devono essere esatti ed aggiornati.

I dati devono essere pertinenti,completi e non eccedenti alle finalità per le quali

sono raccolti o trattati.

I dati devono essere conservati in una forma che consenta l’identificazione

dell’interessato per un periodo non superiore a quello necessario per gli scopi per

cui è stato trattato.

Quindi i dati trattati in violazione della normativa sui dati personali non possono

essere utilizzati.

Codici di deontologia e di buona condotta (art.12)

I codici di deontologia e di buona condotta contribuiscono alla conoscenza della

legge sulla tutela dei dati personali e alla corretta applicazione della stessa

nell’ambito dei relativi settori di riferimento.

Informativa (art.13)

L’interessato o la persona presso la quale sono raccolti i dati personali sono

previamente informati oralmente o per iscritto circa:

le finalità e le modalità del trattamento cui sono destinati i dati;

la natura obbligatoria o facoltativa del conferimento dei dati;

le conseguenze di un eventuale rifiuto di rispondere;

i soggetti o le categorie di soggetti ai quali i dati personali possono essere

comunicati o che possono venirne a conoscenza in qualità di responsabili o

incaricati,e l‘ambito di diffusione dei medesimi dati;

i diritti che può esercitare il soggetto interessato;

gli estremi identificativi del titolare.

Definizione di profili e della personalità dell’interessato (art.14)

Il codice stabilisce il principio in base al quale nessun atto o provvedimento

giudiziario o amministrativo che implichi una valutazione del comportamento

umano può essere fondato unicamente su un trattamento automatizzato di dati

personali volto a definire il profilo o la personalità dell’interessato.

Danni cagionati per effetto del trattamento dei dati personali (art.15)

Chiunque cagiona danno ad altri per effetto del trattamento di dati personali è

tenuto al risarcimento ai sensi dell’articolo 2050 del codice civile.

23

Quindi, il trattamento è considerato come un’attività “pericolosa”e chi produce il

danno è tenuto a provare di avere adottato tutte le misure idonee a non arrecare

danno ad altri(inversione dell’onere della prova).

Il trattamento da parte di soggetti pubblici (art.18)

Il trattamento dei dati personali da parte di soggetti pubblici,esclusi gli enti pubblici

economici, è consentito solo per lo svolgimento delle funzioni istituzionali.

Il trattamento è possibile solo se stabilito da leggi o regolamenti.

Il trattamento dei dati sensibili è consentito solo se autorizzato da espressa

disposizione di legge nella quale sono specificati i tipi di dati che possono essere

trattati e di operazioni eseguibili e le finalità di rilevante interesse pubblico

perseguite (art.20).

Il trattamento di dati giudiziari da parte di soggetti pubblici è consentito solo se

autorizzato da espressa disposizione di legge o provvedimento del Garante che

specifichino le finalità di rilevante interesse pubblico del trattamento, i tipi di dati

trattati e di operazioni eseguibili.

I principi applicabili al trattamento dei dati sensibili e giudiziari sono stabiliti

dall’art.22.

Il trattamento da parte dei privati e di enti pubblici economici (art.23 e ss.)

Il trattamento dei dati personali da parte di privati o di enti pubblici economici è

ammesso solo con il consenso dell’interessato,che può riguardare l’intero

trattamento o un parte dello stesso.

Il consenso è validamente prestato

-solo se è espresso liberamente

-e specificamente in riferimento ad un trattamento chiaramente individuato

-se è documentato per iscritto

-e se sono state rese all’interessato le informazioni di cui all’art.13(informativa).

Il consenso deve essere espresso in forma scritta quando il trattamento riguarda

dati sensibili.

Ci sono deroghe a questo principio(cioè il consenso non è richiesto) (art.24),tra le

quali in particolare rileviamo quelle relative a:

all’adempimento di obblighi previsti da leggi, da regolamenti o da normative

comunitarie;

all’esecuzione di un contratto;

dati archiviati e provenienti da pubblici registri,elenchi,atti o documenti

conoscibili da chiunque;

allo svolgimento di attività economiche per le quali vale il segreto aziendale

ed industriale;

alla salvaguardia della vita o dell’incolumità di un terzo.

Divieti di comunicazione e diffusione(art.25)

La comunicazione e la diffusione sono vietate nei casi:

di divieto disposti dal Garante o dall’autorità giudiziaria;

in cui è stata disposta la cancellazione dei dati;

24

quando è decorso il periodo indicato per il trattamento;

per finalità diverse da quelle indicate nella notificazione del trattamento.

Garanzie per i dati sensibili e giudiziari

I dati sensibili possono essere oggetto di trattamento solo con il consenso scritto

dell’interessato e previa autorizzazione del Garante (art.26)

I dati sensibili possono essere trattati anche senza consenso previa autorizzazione

del Garante nei casi previsti dall’art.26,comma 4.

I dati idonei a rilevare lo stato di salute non possono essere diffusi (art.26,comma 5).

Il trattamento dei dati giudiziari da parte di privati o di enti pubblici economici

(art.27) è consentito soltanto da espressa disposizione di legge o provvedimento del

Garante che specifichino

- le rilevanti finalità di interesse pubblico del trattamento,

- i tipi di dati trattati

- di operazioni eseguibili.

Il titolare,il responsabile e l’incaricato del trattamento (art.28)

Il titolare del trattamento può essere una persona fisica,una persona giuridica,un

ente,un’associazione,un organismo.

Nel caso di persona giuridica,una pubblica amministrazione,un ente,un’associazione

od organismo,il titolare del trattamento è l’entità nel suo complesso o l’unità od

organismo periferico che esercita un potere decisionale del tutto autonomo sulle

finalità e sulle modalità del trattamento,ivi compreso il profilo della sicurezza.

La titolarità del trattamento nei sistemi organizzativi è strettamente legata

all’autonomia decisionale

alle finalità del trattamento

alle modalità del trattamento

alla sicurezza dei dati.

Il responsabile (art.29) è designato dal titolare tra soggetti capaci,affidabili,con

esperienza. Il responsabile si occupa dei trattamenti di competenza e della sicurezza.

Il responsabile viene incaricato per iscritto;i compiti sono dettagliatamente indicati

nel documento.

Il responsabile deve attenersi alle istruzioni impartite dal titolare,che vigila sul

responsabile con verifiche periodiche.

Nei sistemi organizzativi complessi è prevista la figura dell’incaricato del trattamento

(art.30) che opera su trattamenti indicati per iscritto dal titolare o dal responsabile.

La sicurezza dei dati e dei sistemi (art.31 e ss.)

I dati personali devono essere custoditi e controllati in modo da ridurre al minimo i

rischi

- di distruzione o perdita,anche accidentale,dei dati stessi;

- di accesso non autorizzato;

- o di trattamento non consentito o non conforme alle finalità della raccolta.

25

Nel caso di fornitori di servizi di comunicazione elettronica accessibile al pubblico

(art.32) il titolare del trattamento adotta misure tecniche ed organizzative adeguate

al rischio esistente per

la salvaguardia della sicurezza dei suoi servizi;

l’integrità dei dati relativi al traffico,dei dati relativi all’ubicazione e delle

comunicazioni elettroniche rispetto ad ogni forma di utilizzazione o cognizione

non consentita.

Le misure minime di sicurezza sono di tipo tecnico, informatico, organizzativo,

logistico, procedurale (art.4,comma 3).

I titolari di trattamento sono tenuti ad adottare le misure minime per assicurare un

livello minimo di protezione dei dati personali (art.33).

Nel caso di trattamenti automatizzati (art 34) le misure di sicurezza sono definite

nell’allegato B e sono:

autenticazione informatica;

adozione di procedure di gestione delle credenziali di autenticazione;

utilizzazione di un sistema di autorizzazione;

aggiornamento periodico degli addetti alla sicurezza e dei singoli incaricati;

protezione de dati e dei sistemi informatici rispetto a trattamenti illeciti,ad

accessi non consentiti e a determinati programmi informatici;

adozione di procedura per la custodia di copie di sicurezza, il ripristino della

disponibilità dei dati e dei sistemi;

tenuta ed aggiornamento del documento programmatico di sicurezza;

adozione di speciali misure tecniche per dati relativi alla sfera sessuale e alla

salute.

Nel caso di trattamento di dati senza strumenti elettronici (art.35) è necessario

adottare le seguente misure di sicurezza:

aggiornamento periodico dell’individuazione dell’ambito del trattamento

consentito ai singoli incaricati e alle unità organizzative;

previsione di procedure per un’idonea custodia di atti e documenti affidati agli

incaricati per lo svolgimento dei relativi compiti;

previsione di procedure per la conservazione di determinati atti in archivi ad

accesso selezionato e disciplina delle modalità di accesso finalizzata

all’identificazione degli incaricati.

Notificazione del trattamento (art.37)

Rispetto alla legge 675/96 l’obbligo di notificazione è stato significativamente

limitato ad alcuni specifici casi.

Vi è obbligo di notificare al Garante che il titolare intende procedere al trattamento

dei dati personali se riguarda:

dati genetici,biometrici o dati che indicano la posizione geografica di persone

od oggetti mediante una rete di comunicazione elettronica;

26

-

dati idonei a rilevare lo stato di salute e la vita sessuale;

dati idonei a rilevare la vita sessuale o la sfera psichica;

dati trattati elettronicamente per definire il profilo o la personalità

dell’interessato;

dati sensibili registrati in banche dati a fin di selezione del personale per conto

terzi o dati sensibili per sondaggi di opinione,ricerche di mercato e altre

ricerche campionarie;

dati registrati in banche dati e relative al rischio sulla solvibilità economica,allo

stato patrimoniale,ecc.

La notificazione deve essere presentata prima dell’inizio del trattamento ed una sola

volta. La notificazione è validamente effettuata solo se è trasmessa per via

telematica(art.38).

Il trasferimento dei dati all’estero (art.42 e ss.)

Il trasferimento dei dati ad altri Paesi membri segue le norme indicate all’art.42; per

altri Paesi le norme sono indicate all’art.43.

Tutela dell’interessato (art.141 e ss.)

L’interessato per tutelare i propri dati personali può rivolgersi al Garante:

mediante reclamo;

mediante segnalazione;

mediante ricorso.

L’art. 142 definisce i contenuti del reclamo e le modalità di presentazione al

Garante.

L’art.143 definisce il procedimento per i reclami.

L’art.144 definisce i provvedimenti che si possono adottare a seguito di

segnalazione.

Il ricorso è regolato dagli articoli 145 e ss.

I diritti dell’interessato possono essere fatti valere dinanzi all’autorità giudiziaria o

con ricorso al Garante. Il ricorso al Garante non può essere proposto se, per il

medesimo oggetto e tra le stesse parti, è stata già adita l’autorità giudiziaria.

Prima della presentazione è previsto l’interpello preventivo (art.146).

La presentazione del ricorso viene proposto secondo quanto stabilito dall’art.147.

L’art.148 definisce i casi di inammissibilità del ricorso.

L’art.149 definisce il procedimento relativo al ricorso.

L’art. 150 stabilisce i provvedimenti a seguito del ricorso.

L’art.151 stabilisce il principio di opposizione ai provvedimenti del Garante.

La tutela giurisdizionale è regolata dagli art.152 e ss.

L’autorità garante per la protezione dei dati personali (art.153)

Il Garante opera in piena autonomia e con indipendenza di giudizio e valutazione.

Il Garante è un organo collegiale costituito da 4 componenti,due eletti dalla Camera

e due dal Senato. Il presidente è eletto tra i componenti.

I componenti durano in carica 4 anni e non possono essere confermati piu’ di una

volta.

27

I compiti del Garante sono:

controllare se i trattamenti sono effettuati nel rispetto della disciplina

applicabile e in conformità alla notificazione;

esaminare i reclami e le segnalazioni e provvedere sui ricorsi;

prescrivere anche d’ufficio ai titolari del trattamento le misure necessarie o

opportune al fine di rendere il trattamento conforme alle disposizioni vigenti;

adottare tutti i provvedimenti utili e necessari per garantire un trattamento in

linea con la norma;

segnalare al Parlamento e al Governo gli opportuni interventi normativi;

esprimere pareri nei casi previsti;

denunciare i fatti configurabili come reati perseguibili d’ufficio;

preparare una relazione annuale da presentare al Parlamento entro il 30

aprile dell’anno successivo a quello di riferimento.

Le sanzioni (art.161)

Il d.lgs prevede violazioni amministrative (art.161 e ss.),illeciti penali (art.167).

Le violazioni amministrative riguardano:

omessa o inidonea informativa all’interessato (art.161);

altre fattispecie (art.162);

omessa o incompleta notificazione (art.163);

omessa informazione o esibizione al Garante(art.164);

pubblicazione del provvedimento del Garante(art.165).

Gli illeciti penali sono:

trattamento illecito dei dati (art.167);

falsità nelle dichiarazioni e notificazioni al Garante (art.168);

misure di sicurezza (art.169);

inosservanza di provvedimenti del Garante (art.170);

altre fattispecie (art.171);

pene accessorie (art.172).

LE NUOVE NORME DOPO L'APPROVAZIONE DELLA LEGGE 12 LUGLIO 2011 N. 106

In estrema sintesi le modifiche riguardano questi aspetti:

•

disapplicazione della normativa in materia di dati personali ai trattamenti

relativi a dati di persone giuridiche per finalità amministrative e contabili: la

protezione della riservatezza dei dati personali è limitata ai cittadini (cioè alle

persone fisiche)

All’art. 5 “Oggetto e ambito di applicazione”, viene aggiunto il seguente

comma:

“3-bis. Il trattamento dei dati personali relativi a persone giuridiche, imprese,

enti o associazioni effettuato nell’ambito di rapporti intercorrenti

esclusivamente tra i medesimi soggetti per le finalità amministrativocontabili, come definite all’articolo 34, comma 1-ter, non è soggetto

all’applicazione del presente codice.”

28

•

•

•

Il Codice della privacy continua allora ad operare nel caso in cui:

a) il titolare del trattamento o l’interessato è una persona fisica;

b) il trattamento, anche se effettuato nell’ambito dei rapporti tra persone

giuridiche, imprese, enti, associazioni, persegue finalità diverse da quelle

amministrativo-contabili (si pensi ad esempio alle ricerche di mercato).

Per specificare cosa debba intendersi per “finalità amministrativo-contabili”:

“1-ter. Ai fini dell’applicazione delle disposizioni in materia di protezione dei

dati personali, i trattamenti effettuati per finalità amministrativo-contabili

sono quelli connessi allo svolgimento delle attività di natura organizzativa,

amministrativa, finanziaria e contabile, a prescindere dalla natura dei dati

trattati. In particolare, perseguono tali finalità le attività organizzative interne,

quelle funzionali all’adempimento di obblighi contrattuali e precontrattuali,

alla gestione del rapporto di lavoro in tutte le sue fasi, alla tenuta della

contabilità e all’applicazione delle norme in materia fiscale, sindacale,

previdenziale-assistenziale, di salute, igiene e sicurezza sul lavoro.”

semplificazione delle regole relative al trattamento dei curriculum inviati

spontaneamente alle aziende: esonero dell'obbligo di consenso per i dati

sensibili contenuti nei curriculum. L’esonero dall’obbligo del consenso

riguarda anche i dati sensibili contenuti nei curricula.

semplificazione degli obblighi legati alla stesura del Documento

Programmatico sulla Sicurezza (DPS): la tenuta di un aggiornato DPS - è

sostituita da un obbligo di autocertificazione in relazione ai soggetti che, come

unici dati “sensibili” e giudiziari, trattano quelli dei propri dipendenti e

collaboratori: anche se extracomunitari, compresi quelli relativi al coniuge e ai

parenti.

Si tratta, ad esempio, dai dati relativi: allo stato di salute o di malattia;

all’adesione a organizzazioni sindacali o a carattere sindacale; a precedenti

penali.

Tale autocertificazione: è resa dal titolare del trattamento, ai sensi dell’art. 47

del DPR 445/2000 e attesta di trattare tali dati in osservanza delle altre misure

minime di sicurezza previste dalla normativa sulla privacy.

estensione del regime dell'opt out agli indirizzi estratti dagli elenchi telefonici

per l'invio di messaggi postali

Un esempio eclatante di questa tendenza è offerto dall'evoluzione delle

norme che in Italia regolano il trattamento dei dati personali per finalità

commerciali. Per molti anni per poter inviare messaggi indirizzati ai

consumatori era richiesto il consenso espresso dell'interessato. Nel corso del

tempo questo principio chiaro che rappresenta la massima forma di tutela per

l'interessato, rendendo illecite tutte le attività di trattamento delle quali non è

stato preventivamente informato e che ha espressamente autorizzato, ha

conosciuto diverse deroghe fino a giungere all'ultima clamorosa riforma

relativa all'uso dei dati presenti nell'elenco telefonico (prima i numeri di

29

telefono e ora, con questa riforma anche gli indirizzi postali) per effettuare

telefonate commerciali, ricerche di mercato o per promuovere l'invio di

materiale pubblicitario. Tale riforma ha sostanzialmente sovvertito le regole

consolidate rendendo legittimo l'uso di questi dati in assenza di esplicito

dissenso da parte del cittadino. Quindi chi non vuole che i suoi dati di recapito

presenti in elenco telefonico siano usati per contattarlo a fini pubblicitari o

commerciali ha l'onere di iscriversi nel Registro delle Opposizioni

(www.registrodelleopposizioni.it).

La riforma introdotta in Italia attribuisce di fatto valore legale al silenzio,

intendendo che la mancata opposizione rende possibile il trattamento dei dati

per svolgere attività di comunicazione commerciale.

IL COMMERCIO ELETTRONICO

Il commercio elettronico viene affrontato dalla CE con la Direttiva sulla tutela dei

consumatori nei contratti a distanza (recepita in Italia con il d.lgs 185/99) e con la

Direttiva 31/2000 dedicata al commercio elettronico e i contratti telematici (recepita

con d.lgs 70/2003).

Il significato del termine "commercio elettronico" è mutato col passare del tempo.

All'inizio indicava il supporto alle transazioni commerciali in forma elettronica,

generalmente ricorrendo a una tecnologia introdotta alla fine degli anni settanta per

inviare documenti commerciali come ordini d'acquisto o fatture in formato

elettronico.

In seguito vennero aggiunte delle funzioni che possono venire denominate in modo

più accurato come "e-commerce" -- l'acquisto di beni e servizi attraverso il World

Wide Web ricorrendo a server sicuri con servizi di pagamento on-line, come le

autorizzazioni per il pagamento con carta di credito.

La Direttiva 31/2000 si basa sugli orientamenti contenuti nella comunicazione della

Commissione Europea sul commercio elettronico ed ha come obiettivo l'istituzione

di un quadro giuridico coerente a livello europeo per il commercio elettronico.

L'approccio seguito mira ad evitare un numero eccessivo di norme, basandosi sulle

libertà del mercato interno, tenendo conto delle realtà commerciali e garantendo