Il controllo e la sicurezza

dei sistemi informativi

degli Organismi Pagatori

G.P.Trovesi, CIA

L’IT si è trasformato da strumento di efficienza a

parte integrante dei processi. Questa integrazione

ha originato una forte domanda di controllo e sicurezza.

IT

economicità

PROCESSI

IT

efficienza

processi

IT

parte integrante

del business

PROCESSI

PROCESSI

IT

IT

IT

Controllo e

Sicurezza delle Informazioni

Il filo conduttore per la comprensione dell’IT è

il SISTEMA DEI CONTROLLI INTERNI,

dal quale traggono origine le regole di funzionamento,

di sicurezza e di monitoraggio.

IL CONTROLLO INTERNO E’ UN PROCESSO

CHE SI PREFIGGE DI FORNIRE UNA RAGIONEVOLE GARANZIA

CHE GLI OBIETTIVI RIENTRANTI FRA LE SEGUENTI CATEGORIE

SIANO RAGGIUNTI:

• efficacia ed efficienza delle attività operative,

• attendibilità delle informazioni

• conformità alle leggi ed ai regolamenti

• protezione del patrimonio

Il SISTEMA DEI CONTROLLI INTERNI

prende avvio dagli obiettivi assegnati e intende

favorirne il raggiungimento

MISSIONE dell’ IT

obiettivi comuni

Assicurare coerenza

tra gli obiettivi informatici

e quelli dell’Organismo

Mettere a disposizione le

risorse informatiche

Assicurare la continuita’

del servizio

Assicurare la sicurezza

delle informazioni

obiettivi specifici

Obiettivi tipici del singolo OP

riguardanti i servizi informatici

attesi in termini di procedure,

livelli di servizio, propagazione

dell’informatica, ecc.

Il SISTEMA DEI CONTROLLI INTERNI

opera altresì per mitigare i RISCHI

AUDITABILITY

CONTROLLO

PROTEZIONE

RISCHI

SISTEMI DI GESTIONE

NORMATIVA – REGOLE TECNICHE

OBIETTIVI ISTITUZIONALI

Il disegno strategico fa riferimento ad alcuni

requisiti

NORMATIVA

ORGANIZZAZIONE

OP dispone solo di principi

TECNICISMI

PROTEZIONE

PREVENZIONE

VERIFICA

INDIVIDUAZIONE

RICOSTRUZIONE

CONTROLLO

PREVENZIONE

RISCONTRO

CORREZIONE

La PROTEZIONE è indirizzata a preservare il

patrimonio da qualsiasi danno che possa avere

riflessi negativi sulle operazioni

AMBITO DI APPLICAZIONE

Protezione riferita alle persone

Protezione riferita ai dati

Protezione riferita ai beni

Sicurezza logica sistemi informatici

Protezione delle

installazioni

e degli impianti

tecnologici

Continuità delle operazioni in caso

di incidente o di disastro

Il CONTROLLO è rivolto ad assicurare

il governo degli ambienti IT e ad evidenziare

situazioni anomale

ad esempio

. controllo sugli impianti tecnologici (mirante ad ottenere il

mantenimento dei servizi indispensabili);

. controllo sugli ambienti informatici (mirante ad ottenere il

dominio delle risorse informatiche);

. controllo sui sistemi informatici ai diversi livelli (operativi,

applicativi, individuali), dipendenti sia dalla tecnologia sia da

scelte manageriali, la cui strutturazione influisce il modo di

elaborare/archiviare/ trasferire le informazioni e fare del

reporting;

. procedure di controllo operativo presenti nei processi

elaborativi (commisurate alla tipologia delle operazioni

aziendali interessate).

La VERIFICA riguarda gli strumenti per accertare

l’adeguatezza e la funzionalità dei provvedimenti,

l’integrità degli ambienti e degli strumenti

La linea manageriale deve mettersi nella

condizione di conoscere l'efficacia delle misure

adottate e di procedere ad eventuali fasature.

La “verifica" deve permettere la ricostruibilità

delle operazioni/eventi e dei dati, e di rendersi

conto se i processi informatici, nel loro insieme,

operano secondo le aspettative

Traccia di audit

Documentazione tecnica/applicativa

Riconciliazioni/quadrature automatiche

Rapportistica

L’intensità del controllo serve per mitigare

i RISCHI dell’IT

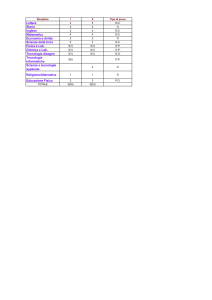

fattori di rischio

ORGANIZZAZIONE

Scenario informatico in

continua evoluzione:

coordinamento centrale

autonomie funzionali

regole/politiche di

Sicurezza

Profilo operativo dei

collaboratori

Propagazione dei mezzi

informatici

AMBIENTE (locali)

Aree con informazioni

critiche

Libera circolazione delle

informazioni

Accessi agli ambienti

CORREZIONI FINANZIARIE

MEZZI INFORMATICI

DATI

Efficacia degli strumenti e

supporto da organizzazione

Complessità del controllo

accessi

Visibilità delle criticità e

delle soluzioni

Collegamenti con l'esterno

Classificazione dati /

informazioni

Propagazione delle misure

di Sicurezza dal centro

verso la periferia

RISCHI

DIFFICOLTA’ A RAGGIUNGERE GLI OBIETTIVI

Importanza degli archivi

di dati

Ampia diffusione e

disponibilità

Forte concentrazione di

informazioni vitali

BLOCCO ATTIVITA'

BASSA QUALITA' DEL SERVIZIO

INFORMAZIONI FRAUDOLENTE

ALTERAZIONE/DIVULGAZIONE/SOTTRAZIONE

DEL PATRIMONIO

PERDITE ECONOMICO/FINANZIARIE

Il sistema dei controlli interni propone

sei obiettivi di controllo specifici

Governo delle Informazioni e dei mezzi

utilizzati per il loro trattamento

Disponibilità

Riservatezza

Controllabilità

Integrità

Verificabilità

Riservatezza : Proteggere le informazioni importanti da diffusioni non autorizzate or intercettazioni intelligibili

Integrità:

Protezione della correttezza e completezza delle informazioni e del software

:

Disponibilità

Assicurare che le informazioni ed i servizi vitali siano disponibili quando richiesti dall’utente

Controllabilità Assicurare alla linea manageriale il governo delle informazioni, dei processi e degli ambienti operativi

Verificabilità Assicurare che le informazioni e i processi informatici che le trattano siano verificabili

Governo

Assicurare che le operazioni informatiche siano conformi alle direttive

Uno dei fattori primari da puntualizzare è

l’ACCOUNTABILITY

ad esempio:

Chi è responsabile della sicurezza ?

• Io

• il mio Dirigente

• il Direttore OP

• la Direzione Sistemi Informativi

• il Serv. Controllo Interno

•Altri organismi

•Non lo so ………..

Le principali figure operative sono

rappresentate dal PROPRIETARI figurativi

che assumono il compito di mitigare i rischi

Proprietario

di dati e

logiche

applicative

E’ la Funzione utente che acquisisce, origina, o dispone dei dati.

Il loro trattamento è coerente con il valore per le attività OP e

con i requisiti imposti dalla tipologia di operazioni.

Il Proprietario definisce il livello di classificazione (valore) dei

dati e richiede modalità e misure di protezione adeguate.

Stabilisce le regole di utilizzo e chi/ come usa la risorsa.

Il Proprietario dei dati e delle logiche applicative è responsabile

per il risultato finale della procedura informatica.

Proprietario

delle

risorse

È la Funzione specialistica che dispone delle risorse

informatiche hardware e software e che assicura la custodia dei

dati e l’integrità dei processi elaborativi, secondo le indicazioni

emesse dal Proprietario dei dati.

Sceglie ed attiva i meccanismi più adeguati al valore della

risorsa. Rispetta i livelli di servizio concordati.

La separazione dei compiti richiede la

parcellizzazione delle attività ed una attenta

precisazione delle mansioni

Vincoli: separazione tra ...

ambito

Origine delle informazioni

UTENTE

Aggiornamento dei dati

Immissione dei dati

Approvazione dei dati

Cancellazione

Autorizzazione delle transazioni

Sistemisti sw base e sottosistemi

ambito

AMBIENTE

INFORMATICO

Gestione librerie

Sviluppo/modifica programmi applicativi

Collaudo e validazione nuovi programmi

Produzione/operatori

Gestione rete

QUALI CONTROLLI SONO NECESSARI ?

MECCANISMI CHE ASSICURANO

LA CORRETTEZZA, LA COMPLETEZZA, L’INTEGRITA’

DEI DATI E DEI SISTEMI E DELLE INFRASTRUTTURE

SICUREZZA

DELLE

INFORMAZIONI

comprende la

Sicurezza informatica

PREVENIRE

STRUTTURA

OPERATIVA

DELL’IT

comprende le risorse

le operazioni e lo sviluppo

CORREGGERE

PROCEDURE

INFORMATICHE

comprende le procedure

su host, lan, rete, pc

PREVENIRE

INTERCETTARE

SICUREZZA

DELLE

INFORMAZIONI

IL SISTEMA DI SICUREZZA SI

ARTICOLA IN DIVERSI

PROGRAMMI SPECIALISTICI

comprende la

Sicurezza informatica

Componenti del Sistema di Sicurezza

Normativa di sicurezza

Sicurezza del personale

Standard di

sicurezza

Sicurezza fisica

Protezione delle informazioni

Processi di

sicurezza

SICUREZZA DELLE INFORMAZIONI

Protezione IT

SICUREZZA INFORMATICA

Programmi

di revisione

Piani di emergenza

QUADRO

LEGISLATIVO

Gestione incidenti

Un settore della Sicurezza è rappresentato

dalla SICUREZZA FISICA

Obiettivi:

• approntare un ambiente sicuro per l’azienda e per i suoi

dipendenti

• impedire la perdita di beni fisici (risorse informatiche)

• prevenire interruzioni dell’attività dovute al danneggiamento di

risorse

Regole e

responsabilità

ripartite su

tutta la

struttura

Misure di

protezione

Classificazione degli spazi

Identificazione e controllo

accessi

Accesso agli uffici controllato

tramite badge

Aree ristrette, fisicamente

separate, ad accesso

controllato

esterno

spazio

pubblico

uffici

Sala

macchine

Nell’IT la Sicurezza Fisica intende proteggere le

risorse informatiche in modo differenziato

secondo il peso dei rischi

Il livello di controllo è basato sull’importanza del servizio che il sistema

eroga e sul valore economico del sistema/apparecchiatura.

Caratteristiche dell’area

Alta protezione

Bassa protezione

Sistema/componente

Tutti i sistemi che forniscono servizi “vitali” e/o quelli

con alto valore economico (mainframe, unità disco,

canali, unità accessorie, unità nastro, console, governo

linea, etc.)

Tutti i sistemi che non forniscono servizi “vitali” e/o con

valore economico minore (LSX, PC adibiti a Server,

Router, Permutatori di rete, etc.)

la SICUREZZA LOGICA è costituita da meccanismi

organizzativi e tecnici che consentono di:

• individuare gli utenti dei dati e delle risorse info.,

• concedere, o negare, l'accesso a dati e risorse,

• tenere le tracce di attività espletate dai sistemi

e dagli utenti.

• identificazione ed autenticazione degli utenti

• controllo degli accessi

• riservatezza

• integrità dei dati e delle informazioni, dei sistemi,

e delle operazioni

• gestione tecnica del sistema di sicurezza

• gestione amministrativa della sicurezza

• log e reportistica

• vigilanza (auditing)

e i dati.. ? Siete consapevoli delle conseguenze

derivanti da una potenziale perdita di integrità dei

dati che vengono trattati?

INTEGRITA’ DEI DATI E DEI PROCESSI ELABORATIVI

• Ogni risorsa deve contenere il dato “integro”, quindi corretto, e nessuno

può alterarlo se non chi è esplicitamente autorizzato.

• Evitare gravi danni all’integrità di tutto il sistema, dati compresi, dovuti

alla sua modifica non corretta.

• Consentire l’utilizzo dei dati classificati critici e personali (legge Privacy)

solo da parte di persone e programmi che ne abbiano necessità.

• Consentire solo agli utenti autorizzati la modifica del il Sistema Operativo e

l’alterazione delle funzioni relative alla Sicurezza, secondo modalità

certificate e verificabili.

•processo di autorizzazione all’accesso

•disegno di profili mirati

•regole di gestione risorse tecniche

•utilizzo di strumenti di crittografia

La SICUREZZA LOGICA basa la sua forza

anche sugli strumenti di verifica

Log e reportistica

devono essere conservati i record che registrano gli accessi o i tentativi di accesso al

sistema e/o ad alcune risorse protette e deve essere ottenuta la reportistica

necessaria al controllo e alla rilevazione di eventuali incidenti.

Alcuni esempi di tracce:

• tentativi di logon non consentiti

• tentativi di accesso non consentito alle risorse utente

• tentativi di accesso ai dati classificati “critici”

• tentativi di accesso alle risorse di sistema, secondo la loro protezione

• attività svolte da utenze privilegiate.

Audit sicurezza

sono necessari controlli e verifiche periodiche (manuali o automatiche) per garantire

la corretta attivazione dell’architettura di Sicurezza, e l’aderenza agli standard e ai

processi stabiliti.

Anche le stazioni di lavoro hanno bisogno di

attenzione ….

Attivare lo screen saver quando ci si

allontana dal posto di lavoro.

Protezione attraverso password.

Verifica periodica antivirus

(compresi i dischetti).

Fate uso di software non di dotazione…

o di copie pirata?

La SICUREZZA DELLA RETE COMPRENDE

i collegamenti in Internet che devono

essere assoggettati a specifiche misure

Elevata

rischiosità

• Soluzioni o provvedimenti di tipo

- sw (firewall)

- hw (proxy server)

• Disponibilità del collegamento solo

dietro specifica autorizzazione

• Regole comportamentali:

• riconoscimento delle persone

• siti cui si accede

Gli strumenti di posta elettronica ed e-mail

devono essere utilizzati in modo conforme

alle direttive aziendali

• gli strumenti di posta elettronica devono

essere integrati con quelli di e-mail in Internet

• il firewall deve essere configurato in modo da

aprire logicamente ogni allegato di posta, al

fine di eliminare componenti potenzialmente

pericolosi (virus, macro, Trojan...)

• l’utilizzo della posta elettronica deve essere

conforme alle regole di etica aziendale

(evitare messaggi offensivi, lesivi della dignità

delle persone, ecc.)

La Sicurezza richiede apposite procedure di

gestione per limitare la vulnerabilità

COMPITI

INCIDENTI

1.

2.

3.

4.

5.

danni finanziari, al patrimonio o all’integrità

danni ai dipendenti

perdita di beni o di informazioni

incapacità di continuare le attività operative

impossibilita' di rispettare obblighi di legge o

obblighi assunti nei confronti di terze parti.

PROCEDURE DI

GESTIONE

CAMBIAMENTI

DELLE RISORSE

AZIONI DOLOSE

•azioni violente/ostili, minacce al personale, estorsioni,

•frodi e malversazioni di natura informatica, furti di informazioni,

•alterazione dolosa di dati e/o informazioni, sabotaggio, che determini interruzioni delle attività;

•perdita, o potenziale perdita, di informazioni, a carattere involontario;

•utilizzo non corretto delle risorse;

•appropriazioni indebite che causino la perdita di immagine o perdite economico/finanziarie.

26

STRUTTURA

OPERATIVA

DELL’IT

comprende le risorse

le operazioni e lo sviluppo

La gestione dell’IT deve avvenire

nel rispetto di regole

di controllo interno specifiche

Sviluppo / manutenzione

applicazioni

Formulazione requisiti

Sviluppi interni

Acquisto di pacchetti software

Modifiche ai programmi applicativi

Collaudo

Esercizio

Gestione sistemi

elaborativi

Livelli di servizio

Gestione degli inconvenienti

Gestione dei cambiamenti

Back-up e ripartenze

Ripresa attività in caso di disastro

Gestione delle elaborazioni

Dimensionamento delle risorse

PROCEDURE

INFORMATICHE

comprende le procedure

su host, lan, rete, pc

I meccanismi di controllo interno

devono essere presenti anche

nelle PROCEDURE INFORMATICHE

• controllo: elaborazioni corrette, complete e tempestive

riguardanti tutte le transazioni

• verifica:

trasparenza e visibilità dei dati e

del processo elaborativo

PRINCIPI DI CONTROLLO

I PRINCIPI DEL CONTROLLO

NELLE APPLICAZIONI INFORMATICHE

SEPARAZIONE DELLE RESPONSABILITA’

ACCOUNTABILITY

COPERTURA DEI PUNTI DI RISCHIO

LOGICA CHIUSA: CONSIDERARE TUTTE LE EVENTUALITA’

UTILIZZO DEL CONTROLLO PER LOCALIZZARE I PROBLEMI

E PER PROMUOVERE AZIONI CORRETTIVE

DOCUMENTAZIONE

SEMPLICITA’, EVITARE ECCESSI DI CONTROLLO

DAL PUNTO DI VISTA TECNICO I CONTROLLI

SI RIPARTISCONO IN QUATTRO CATEGORIE

il processo aziendale

controllo preventivo

controllo correttivo

ATTIVITA’ 2

OBIETTIVO

ATTIVITA’ 1

ATTIVITA’ 5

ATTIVITA’ 3

controllo rivelatore

ATTIVITA’ 4

controllo a posteriori

ATTIVITA’ 6

A proposito di auditability…..

Un sistema viene definito verificabile quando:

permette di provare l’efficacia e l’adeguatezza dei controlli

permette di provare l’integrità dei dati e del processo operativo

è dotato di adeguate tracce di audit

IL GOVERNO DEL PATRIMONIO INFORMATICO

AVVIENE ATTRAVERSO UN CONTINUO PROCESSO

DI MESSA A PUNTO DEI MECCANISMI DI

CONTROLLO E SICUREZZA

NORMATIVE

RISK

ANALYSIS

MECCANISMI

ORGANIZZAZIONE

AUDITING

ATTIVAZIONE e

AMMINISTRAZIONE

LE LINEE DIRETTRICI CE FORMULANO DEI

PRINCIPI CHE FANNO PARTE DEL SISTEMA

DEI CONTROLLI INTERNI

unica fonte normativa

SICUREZZA FISICA

SICUREZZA LOGICA

STRATEGIA INFORMATICA

SVILUPPO E MAN. SISTEMI

LINEE D’AZIONE, NORME E PROCEDURE

GESTIONE RISORSE

SEPARAZIONE DELLE FUNZIONI

TELECOMUNICAZIONI

POLITICA DEL PERSONALE

MICROELABORATORI

CULTURA SERV. CONTROLLO INTERNO

IMPREVISTI

CONTROLLI APPLICATIVI

È fondamentale predisporre il

quadro normativo ed organizzativo

coerente con i principi CE

prima di studiare ed attivare le

soluzioni di sicurezza e controllo

più idonee

scelte bilanciate

NO emotività

corretto rapporto costi / benefici

SFORZO FINANZIARIO E TECNOLOGICO DEVE

RIMANERE IN PROPORZIONE ALL’ANALISI DEL

RISCHIO REALE

un importante punto di riferimento è

rappresentato dagli standard internazionali

Governo USA

1992

COMPUTER AT RISK

Internal Control System

Gli standard ISO sono

universalmente

riconosciuti

SAC Standard System Auditability &

IIA

Cobit

Control

Regole di

sicurezza,

controllo e

verifica delle

applicazioni

ISO 7498

ISO 17799

Requisiti di

Controllo

informatico

ISO 15408

Requisiti di sicurezza

per prodotti e sistemi

Requisiti di

sicurezza delle

architetture

Requisiti di

sicurezza

organizzativa/

normativa e

outsourcing

GOVERNANCE

Generally accepted systems security

principles

LE FASI REALIZZATIVE SARANNO

OPPORTUNAMENTE PIANIFICATE

Copyright

Antivirus

Stazioni

Lavoro

Normativa

Internet

. Regolamento

. Standard

. Legislazione

Posta

elettronica

Organismi

Delegati

REGOLE DI BASE

Presidi

.Sistema

gestione

.Compiti

Organiz.

Diffusione

regole

Informativa

a dipendenti

.Rivisitazione

convenzione

.Quadro normativo

.Realizzazione

misure

.Piano Audit

Autovalutazione Collegamenti

Esterni

.Punto

diffusione

. Metodologie

propagazione

.Metodologie

controllo

.Regole

minime

FORMAZIONE E SENSIBILIZZAZIONE

.Protezione ambienti

-Sic.Org.tiva

- Sic. Fisica

-Sic.Rete

-Sic.Logica

Sicurezza

procedure

applicative

.Realizzazione misure

. Progettazione misure

. Classificazione

informazioni

Back-Up

Disaster Recovery

AMBIENTE

INFORMATIVO

Protetto,

controllato

e verificabile

2.5 Una funzione di controllo interna dovrebbe

disporre di competenze e autorità sufficienti (o

essere in grado di ricorrere a consulenze esterne)

per effettuare tutti i controlli inf…….

AZIONE

DI

AUDIT

ATTIVITA’

AUDIT

SULLE INFRASTRUTTURE

TECNOLOGICHE

AUDIT SULLE

PROCEDURE

DI BASE

SPECIALISTICA

COMPETENZE

CHI

QUANDO

SERV.

CONTROLLO INTERNO

NEL

CONTINUO

MERCATO

OGNI 3 O 4 ANNI