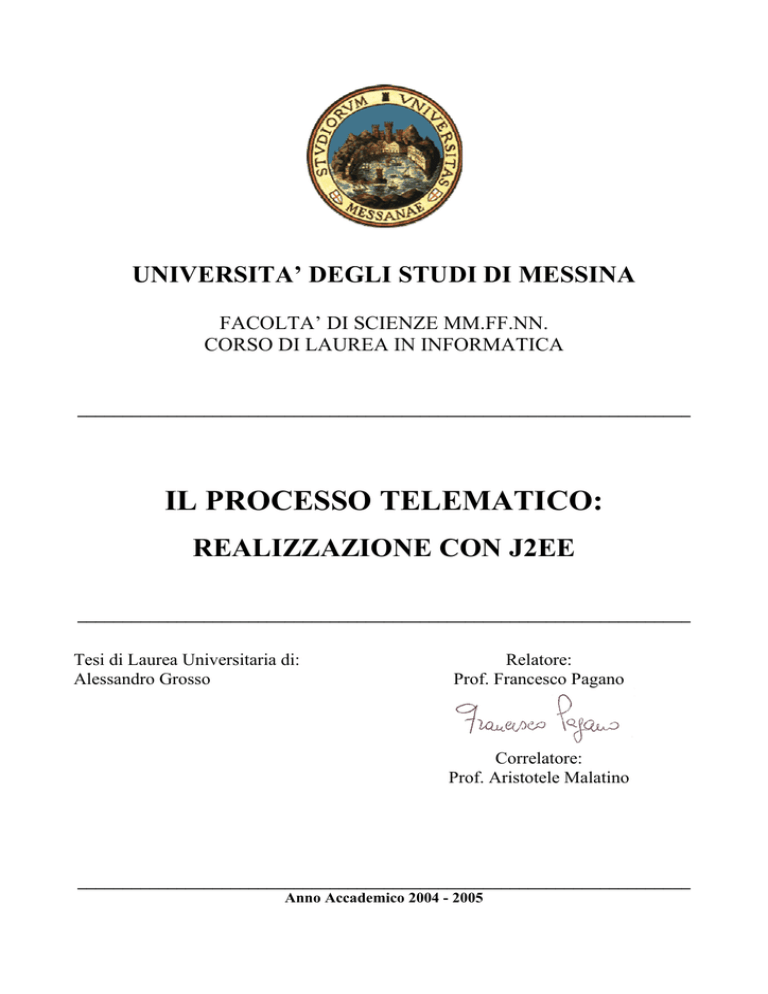

UNIVERSITA’ DEGLI STUDI DI MESSINA

FACOLTA’ DI SCIENZE MM.FF.NN.

CORSO DI LAUREA IN INFORMATICA

____________________________________________________________________

IL PROCESSO TELEMATICO:

REALIZZAZIONE CON J2EE

____________________________________________________________________

Tesi di Laurea Universitaria di:

Alessandro Grosso

Relatore:

Prof. Francesco Pagano

Correlatore:

Prof. Aristotele Malatino

____________________________________________________________________

Anno Accademico 2004 - 2005

INDICE

1. Introduzione Tesi............................................................................................... 2

2. Analisi del problema.............................................................................................3

2.1 Descrizione problema…………………………………………………………. ..3

2.1.2 Contesto…………………………………………………………………….. ..3

2.1.3 Architettura……………………………………………………………...........3

2.2 Flusso informativo……………………………………………………………....8

2.3 Casi d’uso……………………………………………………………….…….. 10

3. Contesto applicativo........................................................................................... 13

3.1 Tecnologie.......................................................................................................... 13

3.1.1 J2EE............................................................................................................... 13

3.1.2 Sicurezza........................................................................................................ 18

3.1.3 Firma digitale................................................................................................. 27

3.2 Strumenti............................................................................................................ 35

3.2.1 WSAD (IDE di sviluppo) .............................................................................. 35

3.2.2 WAS (application server) .............................................................................. 36

3.2.3 Oracle DB e repository (database) ................................................................ 37

3.2.4 OID (directory service) ................................................................................. 37

4. Implementazione Progetto................................................................................ 38

4.1 La web application............................................................................................. 38

4.2 Strutture dati....................................................................................................... 41

4.2.1 l’atto.............................................................................................................. 41

4.2.2 la busta.......................................................................................................... 46

4.2.3 le basi di dati................................................................................................. 49

4.3 Trasmissione busta............................................................................................. 59

4.3.1 upload al PdA................................................................................................ 59

4.3.2 inoltro GC..................................................................................................... 62

4.3.3 inoltro UG..................................................................................................... 65

4.4 Autenticazione.................................................................................................... 67

4.5 Sicurezza............................................................................................................. 73

4.5.1 Architettura.................................................................................................... 73

4.5.2 Smart card..................................................................................................... 74

Riferimenti.............................................................................................................. 79

- bibliografia............................................................................................................. 79

- leggi....................................................................................................................... 81

- risorse web............................................................................................................. 82

-1-

1. INTRODUZIONE

Un ambiente professionale della nostra società che sta attualmente attraversando

una progressiva ma lenta fase di rinnovo degli strumenti adoperati si trova nel

contesto della giustizia italiana. Più precisamente, il processo civile. L’applicazione

delle attuali tecnologie informatiche come la telematica e la crittografia stanno

permettendo di cambiare il modo di operare e lavorare in molti settori. Si ha qui un

passaggio dal processo civile al processo telematico. Il cambiamento non riguarda

le caratteristiche intrinseche o il significato e ruolo di tale strumento giuridico a

disposizione del cittadino, bensì l’innovazione riguarda gli strumenti e il sistema

informativo che sta alla base dello scambio di dati e della comunicazione tra

avvocati e uffici giudiziari.

Questo libro è il risultato finale di un lavoro iniziato quasi un anno fa sul Processo

Civile Telematico. Partendo dalle basi ho attraversato varie fasi per sviluppare un

progetto e arrivare così a questo libro. Infatti, il mio lavoro, dopo uno studio di base

mi ha portato all’approfondimento dell’argomento sotto i vari profili giuridici ma

soprattutto informatici. Partendo da una cultura personale pressoché inesistente sul

processo civile e da una brevissima esperienza di programmazione lato server ho

affrontato man mano i vari scenari che hanno imposto il problema.

Il libro contiene la teoria studiata e l’applicazione della teoria studiata concretizzata

nella web application sviluppata. I vari strumenti usati e le tecnologie adoperate per

sviluppare il progetto vengono descritte e commentate in modo soggettivo

nell’ambito del sistema. I principi e i concetti che fanno parte del progetto sono a

loro volta definiti e spiegati nelle varie sezioni di questo libro. E stata osservata

particolare attenzione agli aspetti prettamente implementativi del progetto.

Il lavoro che ha implicato questo progetto mi ha permesso di sviluppare conoscenze

sul processo civile come strumento giuridico, ma soprattutto di approfondire gli

studi sulle tecnologie offerte dalla piattaforma J2EE.

-2-

2. ANALISI DEL PROBLEMA

•

2.1 – DESCRIZIONE PROBLEMA

2.1.1 CONTESTO

Il progetto Processo Telematico ha per oggetto la realizzazione di un sistema

informativo integrato dell’ufficio giudiziario civile incentrato sulla creazione e

gestione di un fascicolo elettronico, in grado di supportare in modo completo un

processo civile telematico, fondato sul concetto di documento elettronico.

L’archiettettura generale del Processo telematico viene proposta dal Ministero della

Giustizia. Esso è effettivamente un progetto in cui sono coinvolti molti soggetti. Per

la realizzazione di tale progetto, esso riunisce e crea una collaborazione tra figure

professionali quali l’informatico e l’avvocato e chiunque altro sia direttamente o

indirettamente fruitore del futuro servizio.

2.1.2 ARCHITETTURA

Ciò che segue è la descrizione dell’architettura di base prevista dal Ministero della

giustizia, dentro la quale trova posto il progetto sviluppato. Il progetto globale del

Ministero è attualmente in fase di realizzazione.

Il Processo telematico prevede il seguente scenario operativo:

-3-

-4-

Dove:

•

PdA = Punto di accesso

•

GC = Gestore centrale

•

UG = Ufficio Giudiziario

Nella prima fase di sperimentazione, il contesto applicativo, oggetto di analisi e

realizzazione, è limitato al solo Sistema Informativo del Contenzioso Civile (SICC)

presso i Tribunali Ordinari e i Soggetti Abilitati Esterni saranno limitati ai soli

Avvocati.

L’Avvocato può, già a partire dalla prima fase sperimentale:

•

redigere e firmare l’atto di parte: a tal fine si avvale di uno strumento di

redazione (Redattore Atti) integrato con strumenti software per la firma,

cifratura e imbustamento;

•

depositare l’atto di parte (ricevendo la relativa attestazione temporale e

successivamente la ricevuta elettronica di avvenuta presa in carico da parte

dell’Ufficio Giudiziario);

•

ricevere comunicazioni da parte dell’Ufficio Giudiziario nella propria “Casella

di Posta Elettronica del Processo Telematico” (CPEPT);

•

effettuare consultazioni dei fascicoli di propria pertinenza tramite l’evoluzione

del PolisWeb.

L’Avvocato interagisce con il S.I.C. necessariamente per il tramite di un Punto di

Accesso Esterno (PdA), presso cui è registrato come utente nel Registro Locale

degli Indirizzi Elettronici (ReLIndE).

Il PdA è quindi l’unico fornitore dei servizi di interfacciamento del “dominio

giustizia”

per

gli

Avvocati,

autorizzato

ad

operare

su

provvedimento

dell’Amministrazione. Questo in quanto offre ai propri Utenti una schermatura dei

protocolli e dei formati di interfaccia previsti dal PCT per il colloquio con gli Uffici

Giudiziari (UG), salvaguardando i principi di sicurezza e di riservatezza (tramite

autenticazione forte) alla base della specifica problematica applicativa.

-5-

Si precisa che il Punto di accesso è un’entità esterna al S.I.C. (Sistema Informativo

Civile) e non è pertanto fornito dal Ministero della Giustizia, che renderà invece

pubbliche (nelle Regole Tecniche) le relative specifiche. Pertanto il PdA non è

oggetto di fornitura da parte del RTI: il Consiglio dell’Ordine presso ogni sede

pilota indicherà la disponibilità di un PdA per la fase di sperimentazione; in caso

non vi sia questa disponibilità, il RTI renderà comunque disponibile una versione

prototipale in modo da non bloccare la sperimentazione.

Presso il PdA è attivo un Registro Locale degli Indirizzi Elettronici (ReLIndE), che

viene acceduto in fase di autenticazione, in fase di prelievo o consultazione dei

messaggi provenienti dal SIC e in fase di deposito degli atti, per eseguire, se in

possesso dell’albo elettronico del Consiglio dell’Ordine di appartenenza

dell’Avvocato, la certificazione dello status del professionista.

Per quanto attiene alla ricezione di comunicazioni di cancelleria, il PdA fornirà

all’avvocato una casella di posta elettronica certificata in aderenza alle specifiche

dettate dal Centro Tecnico della RUPA, opportunamente adattate per il Processo

Telematico.

Il Gestore Centrale (GC) svolge servizi di cooperazione allo scambio di dati che,

pur non entrando nel merito delle richieste ricevute, consentono di assicurare la

correttezza della composizione delle buste prodotte e di tracciare tutti i flussi

applicativi, verificando il completamento dei relativi cicli logici.

Provvede cioè ad indirizzare le richieste inoltrate dai PdA, e originate dagli

Avvocati, verso gli UG destinatari e viceversa a smistare ai relativi PdA le risposte

o le comunicazioni provenienti dagli UG, sopperendo, grazie ad una architettura

logica e fisica particolarmente robusta, alla eventuale indisponibilità temporanea dei

relativi sistemi di colloquio.

Il GC assolve alla funzione di attestare temporalmente l’evento di ricezione di una

richiesta di deposito di un atto, fornendo in un messaggio di risposta indirizzato alla

CPEPT dell’Avvocato: questa è pertanto da considerarsi la data e l’ora di deposito

dell’atto.

Il GC esegue inoltre, in fase di deposito di un atto, la certificazione sostitutiva del

difensore, nei casi in cui il PdA mittente non sia tenuto, o non sia stato delegato, alla

-6-

gestione dell’albo dell’Ordine professionale di appartenenza dell’Avvocato

mittente. A tal fine è previsto che ciascun Consiglio dell’Ordine inoltri al GC

l’elenco aggiornato dei propri iscritti all’albo.

L’entità rappresentata come Ufficio Giudiziario coincide tecnicamente con il

cosiddetto Gestore Locale, ossia l’insieme di tutti i servizi applicativi del Processo

Telematico esposti sia verso il Gestore Centrale sia verso i soggetti abilitati ed i

sistemi interni.

In particolare all’interno di questa componente vengono realizzati tutti i sottosistemi

per:

• la gestione delle fasi di controllo e accettazione dell’atto di parte;

• l’invio di eventuali eccezioni al mittente;

• la gestione dei diritti di visibilità sui dati;

• l’invio dei biglietti di cancelleria.

Il Gestore Locale gestisce, infine, l’interfacciamento tra il Repository Documentale

(la base dati documentale, contenente tra l’altro il fascicolo informatico) e il SICC

(gestione registri del Contenzioso Civile) per tutto ciò che concerne le operazioni a

disposizione dei soggetti abilitati interni.

L’operatore di cancelleria e il Magistrato si interfacciano alle funzionalità del

Processo Telematico attraverso l’applicativo SICC. Le evoluzioni del SICC

permetteranno infatti l’accesso al fascicolo informatico non più solo come storico

degli eventi, ma anche nel merito del contenuto degli atti di parte.

Il Cancelliere in particolare, potrà intervenire, attraverso componenti specifiche

previste dalle evoluzioni del SICC, per gestire le eventuali situazioni di eccezione

che si possono verificare in fase di ricezione, controllo e accettazione degli atti di

parte.

-7-

•

2.2 – FLUSSO INFORMATIVO

Il presente paragrafo descrive i principali flussi del sistema, rappresentando le

interazioni tra le principali componenti di ciascun sottosistema, seguendo l’iter

logico della redazione e del deposito di un atto. Tengo a sottolineare che questa è la

struttura e il workflow secondo quanto previsto dal Ministero per l’architettura

generale, Il flusso informativo del progettino realizzato viene descritto nel capitolo

quattro dedicato all’implementazione.

I flussi del Processo Telematico possono essere classificati per tipologia in invii

documentali e consultazioni. Dal punto di vista applicativo, la loro principale

differenza è legata all’utilizzo di un differente protocollo di trasporto nella tratta tra

PdA e GC. In particolare, per gli invii documentali, è previsto l’utilizzo di un

meccanismo asincrono, basato sul protocollo SMTP, mentre per le consultazioni, si

prevede l’utilizzo di soli meccanismi sincroni, basati su HTTPS.

Gli avvocati che sono gli attori principali nella generazione del flusso di dati devono

essere muniti di smart card contenente:

•

il certificato per la firma elettronica,

-8-

•

il certificato di autenticazione, per la connessione al Punto di Accesso,

entrambi rilasciati da un certificatore accreditato, in modo da garantire che quelle

determinate credenziali siano riferite ad una persona fisica la cui identità è garantita

dall’insieme dei processi di identificazione attuati dal certificatore stesso.

Allo scopo di mantenere distinte le due funzioni di firma e di autenticazione

(quest’ultima in sostanza necessaria per accedere al Punto di Accesso ed effettuare

operazioni di deposito e consultazione), si è scelto di imporre che ciascun certificato

abbia un PIN di sblocco distinto; pertanto, in pratica, le opzioni sono due:

•

utilizzo di due diverse smart card (una per la firma e l’altra per l’autenticazione);

•

unica smart card purché dotata di due diversi PIN di accesso ai due certificati di

firma e autenticazione.

È opportuno far presente che al momento sul mercato non è ancora disponibile la

seconda possibilità, anche se qualche produttore di smart-card dichiara che la stanno

sperimentando.

Dal punto di vista pratico, dunque, gli Avvocati opereranno su client dotati di

dispositivo di lettura della smart card e, nel momento di connessione al PdA, per il

deposito o la consultazione, inseriranno il proprio PIN (relativo al certificato di

autenticazione) e presenteranno le proprie credenziali con cui verranno autenticati

dal servizio, creando così un canale sicuro basato su protocollo SSLv3.

Gli UG saranno inoltre dotati di chiave e certificati di cifratura1 per consentire che

gli atti depositati vengano cifrati sul client dell’avvocato, con il certificato pubblico

dell’UG destinatario, e che solo quest’ultimo possa procedere a decifrare e leggere

gli atti stessi.

I PdA e il GC sono attestati su rete pubblica (SPC) e specificatamente su

Interdominio RUPA; pertanto l’interazione tra le due entità, tanto in caso di utilizzo

del protocollo sincrono (per le consultazioni dei procedimenti giudiziari) che

asincrono (per gli di invii documentali), fruisce delle garanzie di sicurezza offerta

da tale rete. La tratta GC - UG sfrutta la Rete Unitaria della Giustizia (RUG).

In entrambi i casi si ipotizza comunque di instaurare sui protocolli sincroni una

connessione sicura (SSLv3) mediante mutua autenticazione dei server.

-9-

•

2.3 – CASI D’USO

I diagrammi illustrati in questa sezione definiscono alcune dei contesti applicativi

del sistema.

I diagrammi sono basati sul linguaggio standard UML (Unified Modeling

Language), che è una notazione per analizzare, specificare, visualizzare e

documentare lo sviluppo delle fasi di un progetto sviluppato segendo il paradigma

ad oggetti.

In particolare i diagrammi che seguono sono relativi all’architettura di base proposta

dal Ministero della Giustizia e sono estratti da documenti già esistenti.

La figura che segue è un diagramma di sequenza che evidenzia le varie fasi di

creazione della busta MIME, che contiene l’atto che deve essere trasmesso

attraverso il sistema.

- 10 -

- 11 -

La figura successiva è un diagramma di sequenza che illustra le procedure che

vengono eseguite durante l’inoltro della busta dal Gestore Centrale all’Ufficio

Giudiziario.

- 12 -

3. CONTESTO APPLICATIVO

•

3.1 - TECNOLOGIE

3.1.1 J2EE

La piattaforma di riferimento per la progettazione e lo sviluppo dell’applicazione è

quella offerta dalla SUN, J2EE (Java 2 Enterprise Edition). J2EE non è un

framework, bensi un insieme di specifiche che definiscono un’intera architettura

standard per la progettazione, l’implementazione, il deploy e l’esecuzione di

applicazioni distribuite lato server. L’implementazione di tali specifiche viene fatta

dai vari produttori di piattaforme J2EE.

L’architettura generale della programmazione lato server definita nelle specifiche si

compone di vari elementi strutturali definiti sottostanti ed illustrati nella figura

seguente.

Figura 3.1 Archittetura J2EE

- 13 -

Un application server è un software che, come dice il nome stesso, fornisce l’uso di

applicazioni. Più correttamente è un software atto ad ospitare e quindi ad offrire un

ambiente di esecuzione per programmi sviluppati per il web. In effetti un

application server permette l’installazione (deploy) e la gestione al suo interno di

applicazioni di terzi. Esso è solito essere un back-end per un web server, dal quale

vengono inoltrate le richieste dei client per l’esecuzione di un particolare

programma contenuto in un application server. In quanto un ambiente di runtime

per web applications offre una varietà di servizi generali di cui possono fare uso le

applicazioni ospitate come la gestione sicurezza (es: autenticazione), connessioni a

database, messaging asincrono, servizio di naming, gestione transazione, ecc…

Mentre per il deployer dell’application, offre tools di deployment, di configurazione

e monitoraggio dell’applicazione installata.

Un container è un ambiente d’esecuzione standardizzato per specifici tipi di

componenti come le servlet o gli ejb. Specificatamente si parla di web container per

quelli contenenti servlet e jsp, mentre si parla di ejb container per quelli che

ospitano gli ejb. Uno o più container solitamente si trovano all’interno degli

application server. Il container fornisce vari servizi direttamente ai componenti che

vengono eseguiti e gestiti al suo interno come la gestione del ciclo di vita, sicurezza

e multithreading. I vari container sono standard, descritti quindi nelle specifiche.

Un componente è del codice costruito, strutturato e compilato dallo sviluppatore in

base ad un modello standard definito da una specifica (es: ejb). Esso segue ed

applica i principi della programmazione ad oggetti, in effetti un container è costruito

per funzionare ed eseguire oggetti appartenenti solo ad una super classe, quindi tutti

i componenti per quel specifico container vengono costruiti seguendo uno specifico

modello (da qui il modello a componenti). Ogni oggetto (componente) nel container

deriva dalla super classe per cui è stato realizzato il container. I vari modelli di

componenti sono definiti dalle specifiche.

- 14 -

Un modulo è un raggruppamento di componenti e altre risorse destinati allo stesso

container. Questo raggruppamento rappresenta un’applicazione o parte di essa.

Esso, concretamente, è un archivio compresso (jar) che racchiude al suo interno

oggetti compilati (i componenti), risorse (pagine html, immagini,ecc..) e un

descrittore di deployment. Vi sono definiti tre tipi di moduli nella specifica J2EE,

questi sono: modulo web (.war), modulo ejb (.jar) e modulo client (.jar). Grazie

all’atomicità che si ha con il modulo, si può facilmente trasportarlo, una volta

creato, dall’ambiente di sviluppo all’application server. Ogni modulo può essere

usato come applicazione enterprise stand alone oppure essere aggregato con altri

moduli per formare un applicazione enterprise assemblata da più moduli.

Una applicazione enterprise è un applicazione appunto formata da uno o più moduli

configurati. Essa,a sua volta, ha un suo proprio descrittore di deployment.

L’applicazione enterprise quindi è un altro archivio compresso (.ear) che ingloba i

vari moduli costituenti ed il suo descrittore. La figura 3.2 illustra la struttura di

un’applicazione enterprise J2EE.

Un descrittore di deployment (DD) non è niente altro che un file xml. Il suo

contenuto rappresenta la configurazione per l’installazione in ambiente di runtime

del modulo o dell’applicazione enterprise cui appartiene. Il deployment descriptor,

configurandolo

opportunamente,

permette

di

definire

il

comportamento

dell’applicazione o modulo in fase di runtime. La configurazione riguarda vari

aspetti del deployment come la struttura dell’applicazione, la sicurezza, ecc.. Ad

esempio per quanto riguarda la sicurezza è possibile definire il tipo di

autenticazione richiesta oppure definire quali gruppi di utenti può accedere alle

varie parti dell’applicazioni,ecc.. Le specifiche definiscono la struttura dei

deployment descriptor standard obbligatori con i relativi dtd. Essi sono i seguenti:

application.xml per l’applicazione enterprise, web.xml per un modulo web e ejbjar.xml per un modulo ejb.

- 15 -

Figura 3.2 struttura di un’applicazione J2EE

J2EE delinea anche alcuni ruoli che si trovano coinvolti nell’intera fase di

progettazione, sviluppo e messa in produzione di un’applicazione. Essi sono i

seguenti: Application Component Provider, Application Assembler, Deployer,

Server Provider, Container Provider, System Administrator. E da osservare

comunque che questi ruoli non vengono per forza tutti assegnati a persone distinte

ma alcuni ruoli, specie nelle piccole aziende di sviluppo, possono essere assegnati

ad un’unica persona. Di seguito viene data una breve descrizione del compito di

ciascuna di queste figure.

L’application component provider produce il codice di base all’interno di

un’applicazione J2EE. Esso progetta e scrive il codice dei componenti riusabili

all’interno di diverse applicazioni, solitamente si tratta di uno sviluppatore di EJB e

altri componenti lato server.

L’application Assembler ha il compito di mettere insieme dei componenti

ottenendo così un’applicazione J2EE completa. Egli utilizza dei descrittore

dichiarativi per costruire l’applicazione (i deployment descriptor). Di solito è un

- 16 -

esperto in un determinato dominio applicativo, in maniera tale da fornire soluzioni

per problemi specifici.

Il deployer è colui che si occupa dell’installazione dell’applicazione in uno

specifico ambiente operativo (application server J2EE) del quale è esperto.

Il J2EE Server/Container Provider è il/i venditore/i del database, dell’application

server e del web server. Essi implementano un prodotto J2EE (le specifiche)

fornendo i container dei componenti, le API della piattaforma J2EE e eventuali

interfaccie non definite dalla specifica J2EE. Inoltre fornisce appositi strumenti per

il deployment e la gestione dell’applicazione.

Il System Administrator è il responsabile della configurazione e amministrazione

dell’infrastruttura di rete e di calcolo dell’azienda proprietaria. Egli supervisiona

l’esecuzione delle applicazioni controllandone il comportamento usando strumenti

di supporto.

Lo sviluppo di applicazioni enterprise con la piattaforma J2EE usa il linguaggio

Java come linguaggio di programmazione. Questo permette di sfruttare al massimo

le caratteristiche proprie del linguaggio orientato ad oggetti per sviluppare

applicazioni estendibili e con codice facilmente riusabile. Java è indipendente dalla

macchina su cui viene eseguito, questo perché il codice java viene compilato

(bytecode) per una virtual machine (processore virtuale) che è disponibile per la

quasi totalità dei sistemi operativi. Tutto ciò ha permesso che si sviluppassero

application server uniformi sulle varie architetture di calcolatori il cui sistema

operativo avesse una virtual machine adeguata per Java. Il risultato è il panorama di

oggi, cioè l’esistenza di application server J2EE su Linux, come su Solaris, come su

Windows, ecc.. . Attenzione però, ogni application server non implementa per forza

l’intera specifica J2EE, questo lascia avvolte dei vuoti che fanno la differenza tra un

application server e l’altro. Un altro punto a fare la differenza è l’implementazione

di servizi non definiti nelle specifiche (estensioni proprietarie oppure di standard di

- 17 -

pubblico dominio) ma non per questo non utili. Quest’ultimo fattore è comunque

compromettente al fine della trasportabilità di un applicazione enterprise che ne

faccia uso.

3.1.2 SICUREZZA

La sicurezza ha svolto un ruolo fondamentale nello sviluppo delle soluzioni al

problema. Infatti gran parte del lavoro è stato dedicato alla sicurezza nel contesto

applicativo. In questo luogo la sicurezza non viene affrontata tanto nella sua

componente fisica come architettura dell’intero sistema Processo Telematico, bensì

nelle caratteristiche di alcuni elementi prettamente software oggetto di sviluppo e

gestione.

Infatti la sicurezza nell’ambito del mio progetto ha riguardato sia l’utilizzo, da parte

dell’utente, del sistema, quindi una sicurezza prettamente di interfaccia, sia quella

relativa alla protezione dei dati all’interno dei vari componenti del sistema.

Per quanto riguarda la sicurezza che rappresenta la firma digitale ho preferito

dedicare un paragrafo intero più avanti nel libro. In queste righe vengono affrontati

in particolare modo i concetti di sicurezza in una web application e vengono

illustrati quale è la logica di gestione della sicurezza che le specifiche J2EE

impongono.

La piattaforma J2EE definisce meccanismi di sicurezza per i vari oggetti che la

compongono. Si parla di sicurezza in particolare riferita a due aspetti fondamentali

della programmazione web. Si tratta del controllo degli accessi alle applicazioni e

risorse varie, e della protezione dei dati durante il loro trasporto. Questi due aspetti

globalmente possono essere entrambi affrontati sotto due ottiche: programmatico e

dichiarativo. Programmatico vuol dire che la sicurezza viene gestita direttamente

dallo sviluppatore a livello di codice ed è parte integrante stessa del codice

dell’applicazione. Dichiarativa vuol dire che la politica di sicurezza adottata viene

realizzata al di fuori del codice, più esattamente nei deployment descriptor dove

- 18 -

vengono specificati i requisiti di sicurezza che devono avere i componenti per

essere eseguiti. Nella filosofia dichiarativa i requisiti dichiarati nel deployment

descriptor devono essere soddisfatti dall’application server.

Le due tecniche presentano vantaggi e svantaggi. Il programmatico offre maggior

flessibilità di implementazione dei meccanismi di sicurezza contro una più elevata

complessità per il programmatore nello sviluppo dell’applicazione che deve tener

conto di questo aspetto dato che è lui stesso a dover codificare gli aspetti di

sicurezza

dell’applicazione.

Il

dichiarativo,

al

contrario

presenta

una

semplificazione per lo sviluppatore nella scrittura del codice in quanto egli non deve

preoccuparsi dell’aspetto sicurezza che viene definito configurando appunto i file

esterni. In ogni caso il dichiarativo si affida ai meccanismi di sicurezza

implementati sul application server, quindi la responsabilità della sicurezza viene

trasferita al deployer.

Le due filosofie comunque vengono applicate ai componenti in modo leggermente

diverso in base proprio al tipo di componente trattato. Questo perché ogni modello

di componente ha un ciclo di vita ed una logica di base diversa rispetto ad un altro

(es:una servlet e un ejb). Una cosa molto importante da sottolineare, nella filosofia

dichiarativa, è che i servizi di sicurezza e protezione vengono si implementati e

offerti dai vari application server in modo più vario e diversificato a seconda del

produttore, ma hanno comunque un interfaccia di accesso standard descritta dalle

specifiche. Questo permette a qualsiasi applicazione J2EE di usufruire dei servizi

standard di un application server in modo del tutto trasparente alla loro

implementazione e quindi facilita il porting dell’applicazione tra due application

server J2EE compliant.

La web application realizzata è basata su servlet e pagine JSP, quindi qui di seguito

vengono descritti le possibilità esistenti per garantire un opportuno livello di

sicurezza a questi componenti seguendo la filosofica dichiarativa.

- 19 -

I domini di sicurezza si basano su tre direttive: l'autenticazione dell'utente remoto,

la cifratura dei dati e l'autorizzazione dell’utente all'accesso ai vari servizi.

AUTENTICAZIONE

La specifica SUN prevede, per i servizi a disposizione sull'Application Server, di

poter impostare diversi criteri di sicurezza. Tali criteri sono impostabili nei vari

deployment descriptor che accompagnano le Web Applications o gli Enterprise Java

Beans, oppure in apposite Access Control Lists (ACL) che regolamentano l'accesso

agli altri servizi (ad esempio: uso di un datasource, accesso in lettura o modifica

all'albero JNDI...).

Le modalità a disposizione degli application servers per accertare l'autenticità

dell'utente collegato sono definite nella specifica e si riassumono nelle seguenti 4

parole chiavi definite nel Document Type Descriptor (DTD) della generica Web

Application:

· BASIC

Il server invia una richiesta di autenticazione che viene interpretata dal Browser.

Quest'ultimo presenta all'utente una finestra di popup nella quale inserire username

e password che vengono spediti al server e quest'ultimo può verficarne la

rispondenza con la coppia username/password definita nel proprio registro utenti.

· DIGEST

Questa modalità prevede l'invio della coppia username/password successivamente

ad un procedimento di "Hashing". Questo procedimento consiste nell'applicare un

algoritmo crittografico "one-way" che renda virtualmente impossibile la decodifica.

In questa modalità, simile alla BASIC, si ha il vantaggio di proteggere l'invio della

password.

- 20 -

· FORM

In questo caso il server invia una pagina HTML configurabile contenente una Form

Web dove vengono richieste username e password, la quale va a richiamare, una

volta inviate le informazioni, una servlet di autenticazione fornita dall’application

server e dipendente dal registro utenti configurato sul application server.

Questo metodo è usato quando si vuole presentare all'utente una finestra curata

graficamente realizzata in HTML piuttosto della banale finestrella popup del

browser prevista dalla modalità BASIC

· CLIENT-CERT

In questo caso il server richiede al Browser client l'invio di un certificato digitale

che sarà sottoposto ad opportuno riconoscimento. Il certificato digitale è

sostanzialmente un documento contente la chiave pubblica del client ed i suoi dati

di identificazione (nome,cognome,codice fiscale,ecc..). Esso viene firmato

digitalmente da una Certification Authority riconosciuta e ritenuta fidata

dall’application server cosi essa garantisce che la chiave pubblica corrisponde ai

dati del proprietario dichiarato sul certificato. La certification Authority è un ente

riconosciuto da entrambe le parti come fonte autorevole di validazione della chiave

pubblica; una sorta di "notaio" che certifica (da cui il nome certificato) la validità

della chiave pubblica.

CIFRATURA

Tramite il parametro "transport-guarantee" è possibile impostare il livello di

sicurezza desiderato per la comunicazione tra il client e il server.

I valori ammessi sono i seguenti:

- 21 -

· NONE: la comunicazione avviene in chiaro

· INTEGRAL: viene garantita la non manomissione della comunicazione

· CONFIDENTIAL: viene garantita la riservatezza del dato mediante cifratura

In molti casi, un valore di INTEGRAL o CONFIDENTIAL implica una

Trasmissione su Secure Socket Layer (SSL).

Richiedendo un meccanismo di cifratura, a fronte dei benefici di sicurezza, si

introduce un overhead (sovraccarico) necessario per l'applicazione dell'algoritmo di

cifratura. Questo si traduce con un leggero decadimento delle prestazioni di

comunicazione.

AUTORIZZAZIONI

Nelle Web Applications, i servizi, che siano pagine statiche o dinamiche, possono

essere soggetti ad autorizzazione di accesso su base dichiarativa. Le regole di

accesso vengono definite nel deployment descriptor del modulo che accompagna la

Web Application, come definito dalla specifica Servlet e JSP della SUN.

In tale file è possibile specificare quali "ruoli", possono accedere alla singola URL

(indirizzo univoco di una risorsa). E' anche possibile utilizzare i caratteri jolly per

definire criteri per gruppi di risorse.

Prima di entrare nel dettaglio delle impostazioni di sicurezza relative

all'autorizzazione è opportuno chiarire il concetto di "ruolo".

Nella piattaforma J2EE sono identificati due categorie di servizi principali:

JPS/Servlets e EJB.

Tali servizi, sviluppati spesso da teams diversi e comunque in un arco temporale

significativamente ampio, prevedono spesso la possibilità di accesso da parte di

diverse

categorie

di

utenti

che

prendono

il

nome

di

ruoli.

I servizi di tipo JSP/Servlet o i vari metodi degli EJB possono quindi essere filtrati

- 22 -

dal sistema di gestione della sicurezza che bloccherebbe l'accesso da parte di utenti

non appartenenti ai ruoli ammessi nel deployment descriptor generando una

Security Exception.

Oltre ad aver definito i ruoli autorizzati è però necessario configurare una

equivalenza (mapping) dei ruoli con i relativi utenti o gruppi di utenti definiti

(chiamati "principals") nella piattaforma di accoglienza del componente(gli utenti

del application server). Questo "mapping" avviene nel "custom deployment

descriptor", ovvero un file XML peculiare per l'ambiente J2EE scelto per il

"deployment". La struttura di questo file non è definita secondo uno standard nelle

specifiche e perciò ogni application server ne definisce uno.

Il discorso si amplia nel caso degli Enterprise Java Beans che, essendo dei moduli

software richiamabili remotamente, espongono i diversi metodi necessari

all'implementazione della business logic a differenza delle servlet o delle JSP che

devono

unicamente

gestire

una

HTTP

Request.

Per ciascuno di questi metodi, è pessibile definere, sempre nell'apposito deployment

descriptor, che in questo caso è il file "META-INF/ejb-jar.xml", l'elenco dei "ruoli"

che possono usarli.

I servizi dell'application server che non sono JSP, servlets e EJB, sono invece

generalmente resi disponibili previo controllo da parte dell'application server stesso

tramite delle Access Control Lists (ACL).

Si tratta di liste di utenti o gruppi di utenti che dispongono di determinati permessi

sulle risorse detti "privilegi".

Riassumendo per capire i principi di sicurezza in un application server nei confronti

di una web application bisogna aver ben capito i concetti che vengono usati nel

deployment descriptor dell’applicazione stessa. Essi sono elencati di seguita con

una breve descrizione.

- 23 -

Web resource: componente di un modulo (es: pagina HTML, pagina JSP,

immagine GIF, ecc..)

Web resource collection: insieme di web resource identificate in base ad uno o più

URL pattern (es: /* oppure /index.html) ed uno o più http-method, tipi di accesso

(es: GET, PUT, POST, ecc..) che devono essere protetti.

Security-role: ruolo definito nel deployment descriptor che rappresenta un insieme

di utenti che hanno determinati poteri d’accesso in comune nella web application

Security-constraint: determina quali security-role possono accedere ad una

determinata web resource collection. Viene specificato nel deployment descriptor

del modulo

User-data-constraint: determina come devono essere accedute le web resources

legate ad un security-constraint: confidenzialità, integrità, nessuna protezione (le

prime due indicano che sarà usato SSL o altro protocollo sicuro offerto

dall’application server per la trasmissione delle risorse)

Figura 3.3 utenti e sicurezza in J2EE

- 24 -

SSL

Il protocollo usato per rendere sicuri i canali di comunicazione nell’ambito

dell’intero progetto è l’SSL v3 (Secure Socket Layer versione 3). Mi sembra

doveroso scrivere ciò che è stato appreso su questo protocollo al fine di rendere

completa la descrizione delle tecnologie usate nel progetto.

La descrizione si riferisce alle specifiche della versione 3.0 del SSL di Netscape

Communication Corporation (Società ideatrice del protocollo). E un protocollo che

garantisce la privacy delle comunicazioni su Internet, esso permette infatti alle

applicazioni client/server di comunicare in modo da prevenire le intrusioni, le

manomissioni e le falsificazioni dei messaggi. Il protocollo SSL provvede alla

sicurezza del collegamento garantendo tre funzionalità fondamentali:

• Privatezza del collegamento. La crittografia è usata dopo un handshake iniziale per

definire una chiave segreta. Per crittografare i dati è usata la crittografia simmetrica

(vedi paragrafo sulla Firma digitale).

• Autenticazione. L'identità nelle connessioni può essere autenticata usando la

crittografia asimmetrica, o a chiave pubblica (per es. RSA, DSS, etc.). Così i clients

sono sicuri di comunicare con il corretto server, prevenendo ogni interposizione. E'

possibile la certificazione sia del server che del client.

• Affidabilità. Il livello di trasporto include un check dell'integrità del messaggio

basato su un apposito MAC (Message Authentication Code) che utilizza funzioni

hash sicure (es: SHA, MD5, etc.). In tal modo si verifica che i dati spediti tra client

e server non siano stati alterati durante la trasmissione.

SSL è un protocollo aperto e non proprietario, La versione 3 del protocollo è stato

esaminato

pubblicamente

e

pubblicato

come

Internet

draft

document.

Successivamente, quando è stato raggiunto un ampio consenso per standardizzare il

protocollo (come accade in Internet prima nasce lo "standard de facto" e poi quello

effettivo), è stato formato nell’IETF, il TLS working group, che studia standard

- 25 -

comuni. La prima versione del TLS (1.0) viene vista essenzialmente come una

SSLv3.1, ed è veramente vicino e quindi compatibile alla precedente SSLv3.

Lo scopo primario del SSL Protocol è fornire riserbo ed affidabilità alle

comunicazioni. Il protocollo è composto da due strati (vedi figura 3.4): a livello più

basso, interfacciato su di un protocollo di trasporto affidabile come il TCP, c'è il

protocollo SSL Record. Questo è usato per l'incapsulamento dei vari protocolli di

livello superiore. Sul protocollo SSL Record si interfaccia l'SSL Handshake

Protocol che permette al server ed al client di autenticarsi a vicenda e di negoziare

una cipherSuite (insieme di algoritmi per rendere la comunicazione sicura composta

da: key exchange, bulk encryption e hash) prima che il livello applicazione

trasmetta o riceva il suo primo byte. Un vantaggio del SSL è la sua indipendenza

dal protocollo di applicazione: un protocollo di livello più alto, come HTTP oppure

LDAP può interfacciarsi sul protocollo SSL in modo trasparente.

Figura 3.4 SSL è un protocollo a due strati

Per sfruttare la protezione offerta da SSL è necessario che un sito web disponga di

un server in cui sia integrata la tecnologia SSL. Anche il client deve supportare SSL

per poter stabilire una connessione sicura con un server SSL. Tutti i moderni

browser supportano SSLv3/TLSv1. Con questi mezzi è possibile usare, per

esempio, HTTPS, cioè HTTP con SSL, e scambiare informazioni con un client per

mezzo di HTTPS. Poichè HTTP+SSL e http sono differenti protocolli ed usano

- 26 -

porte diverse, lo stesso sistema server può far girare contemporaneamente sia il

server HTTP+SSL che quello http. Ciò significa che un server può offrire alcune

informazioni a tutti gli utenti senza sicurezza, ed altre solo in modo sicuro: ad

esempio un catalogo può essere "non sicuro" mentre gli

ordini ed i pagamenti devono essere protetti.

Il browser può essere qualunque, purché supporti il protocollo SSL e, quindi, il nuovo

metodo di accesso URL HTTPS per connessioni con un server che usa SSL. Https è il

protocollo che si ottiene interfacciando http su SSL, si dovrà usare "https://" per gli URL

HTTP con SSL, mentre si continuerà adusare "http://" per gli URL senza SSL. La porta di

default per "https" è la numero 443, come stabilito dalla Internet Assigned Numbers

Authority.

3.1.3 FIRMA DIGITALE

In un sistema come quello oggetto di questo studio è fondamentale l’autenticità e

l’integrità dei dati che vengono trasmessi. In altre parole è necessario essere certi

dell’autore dei documenti e garantire che essi non vengano alterati per nessun

motivo pena la non validità del documento. Queste due esigenze vengono

soddisfatte dalla cosiddetta firma digitale. Prima di entrare nel dettaglio di come

essa viene usata nell’ambito del progetto, vengono discussi i concetti generali su i

quali essa si basa e il suo funzionamento, questo per comprendere meglio perché

essa può essere ritenuta affidabile.

La firma digitale è basata sui principi della crittografia, più precisamente della

crittografia a chiave pubblica.

CRITTOGRAFIA

La crittografia è una tecnica attraverso la quale si rendono illeggibili i dati originali,

permettendo al destinatario di recuperarli attraverso un procedimento noto solo a

- 27 -

lui. Si distinguono due forme fondamentali: la crittografia simmetrica, ovvero, a

chiave segreta, e quella asimmetrica, nota meglio come crittografia a chiave

pubblica.

La crittografia simmetrica è quella più semplice da comprendere, e si basa su un

algoritmo che modifica i dati in base a una chiave (di solito una stringa di qualche

tipo), che permette il ripristino dei dati originali soltanto conoscendo la stessa

chiave usata per la cifratura. Per utilizzare una cifratura simmetrica, due persone si

devono accordare sull'algoritmo da utilizzare e sulla chiave. La forza, o la debolezza

di questo sistema, si basa sulla difficoltà o meno che ci può essere nell'indovinare la

chiave, tenendo conto anche della possibilità elaborative di cui può disporre chi

intende spiare la comunicazione.

Figura 3.4 crittografia simmetrica

La crittografia asimmetrica o a chiave pubblica è un metodo molto più complesso,

che però ha il vantaggio di essere più pratico quando riguarda la comunicazione con

molte persone. Il principio di funzionamento si basa sul fatto che esistono due

chiavi complementari, e un algoritmo in grado di cifrare con una chiave e di

decifrare utilizzando l'altra. In pratica, la cifratura avviene a senso unico attraverso

la chiave di cui dispone il mittente di un messaggio, mentre questo può essere

decifrato solo con l'altra che possiede solo il destinatario. Le due chiavi vengono

chiamate chiave pubblica e chiave privata, attribuendogli implicitamente un ruolo

specifico. In pratica, chi vuole mettere in condizioni i propri interlocutori di inviare

dei messaggi, o altri dati cifrati, che poi possano essere decifrati solo da lui o da lei,

dovrà costruire una propria coppia di chiavi, e dovrà distribuire la chiave pubblica.

Chi vuole inviare informazioni cifrate a questa persona, può usare la chiave

- 28 -

pubblica diffusa dal destinatario, e solo chi ha la chiave complementare, ovvero la

chiave privata, può decifrarle. In questa situazione, evidentemente, la chiave privata

deve rimanere segreta a tutti, tranne che al suo proprietario; se venisse trafugata

permetterebbe di decifrare i messaggi che potrebbero essere intercettati.

Figura 3.4 crittografia asimmetrica o a chiave pubblica

La cifratura può anche essere ibrida, utilizzando in pratica entrambe le tecniche.

Per attuarla, di solito si utilizza prima la cifratura simmetrica, utilizzando una

chiave determinata in modo casuale ogni volta, e per questo definita chiave di

sessione. Questa chiave viene allegata al messaggio, o ai dati trasmessi, e viene

cifrata a sua volta (eventualmente assieme agli stessi dati già cifrati) attraverso il

sistema della chiave pubblica, ovvero quello che si basa sulla coppia di chiavi

complementari. Il destinatario di questi dati dovrà fare il percorso inverso,

decifrando la chiave di sessione con la sua chiave privata, e quindi decifrando il

documento utilizzando la chiave di sessione che ha ottenuto dopo il primo

passaggio.

FUNZIONAMENTO FIRMA

A differenza della firma “tradizionale” la firma digitale è diversa per ogni

documento. Essa ha lo scopo di certificare l'autenticità e l’integrità dei dati. Per

ottenere questo risultato occorre garantire, in qualche modo, che l'origine di questi

sia autentica, e che i dati non siano stati alterati dopo l’apposizione della firma. Qui

vengono descritti i passi per firmare un documento. Essi sono due:

•

calcolo di un “riassunto” o “digest” del documento (hash)

- 29 -

•

cifratura dell’hash con chiave privata (firma)

Per dimostrare che un documento elettronico non è stato alterato, si utilizza la

tecnica del codice di controllo (digest), che in pratica è un numero (o una stringa),

che viene calcolata in base al contenuto del documento stesso. Gli algoritmi che

effettuano questo calcolo vengono anche chiamati “funzioni di hash”. L'algoritmo

che genera questo codice di controllo è tanto più buono quanto è minore la

probabilità che due documenti diversi generino lo stesso codice di controllo. Questo

valore è una sorta di “riassunto” matematico del documento elettronico originale, e

può permettere al destinatario di verificare che il documento è giunto intatto,

attraverso il ricalcolo del codice di controllo che deve risultare identico.

La firma elettronica richiede qualcosa in più: si deve poter dimostrare che l'origine è

autentica, e che il codice di controllo non è stato alterato. Evidentemente, per non

creare un circolo vizioso, serve qualcosa in più. Per questo si utilizza di solito la

cifratura del codice di controllo assieme ai dati, oppure solo del codice di controllo,

lasciando i dati in chiaro. Per la precisione, si utilizza la crittografia a chiave

pubblica, chi esegue la firma (cifratura del digest), deve usare la propria chiave

privata (quella segreta), in maniera tale che tutti gli altri possano decifrare il digest

unicamente attraverso la sua chiave pubblica.

Di solito la chiave privata viene usata solo per cifrare il digest, soprattutto perché la

crittografia a chiave pubblica è abbastanza pesante computazionalmente. Per cifrare,

eventualmente, anche il messaggio e garantire così anche la riservatezza dei dati, si

usa la crittografia simmetrica, la cui chiave usata viene comunicata al destinatario

cifrandola con la chiave pubblica di quest’ultimo. La figura 3.5 descrive la firma di

un documento.

- 30 -

Figura 3.5 funzionamento firma digitale applicata ad un documento trasmesso in

chiaro

Naturalmente, una firma elettronica di questo tipo può essere verificata solo se si

può essere certi che la chiave pubblica attribuita al mittente che ha firmato il

documento, appartenga effettivamente a quella persona. In altre parole, un

impostore potrebbe diffondere una chiave pubblica corrispondente a una chiave

privata di sua proprietà, indicandola come la chiave del signor Tizio, e così potrebbe

inviare documenti falsi a nome di questo signor Tizio, che in realtà non

ne è il responsabile. Per risolvere questo problema sono state create le PKI (Public

Key Infrastructure).

Prima di parlare di PKI è bene definire l’oggetto che associa e contiene le

informazioni sul mittente (autore della firma) e la sua chiave pubblica e permette di

pubblicare quest’ultima in un formato standard. Stiamo parlando del certificato

digitale.

Il certificato è il mezzo di cui dispone il destinatario per avere la garanzia

sull’identità del suo interlocutore e per venire in possesso della chiave pubblica di

- 31 -

quest’ultimo. Concretamente esso è un file in uno dei formati standard (es: X.509)

che contiene la chiave pubblica, informazioni sul proprietario (soggetto) della

relativa chiave privata, informazioni sull’intervallo di validità del certificato,

informazioni sull’autorità emittente e firma dell’autorità emittente, oltre ad altri

dati. Il certificato in formato X.509, contiene in uno standard riconosciuto, una serie

di campi per dati obbligatori ai quali possono essere aggiunte ulteriori estensioni per

riportare

informazioni

aggiuntive.

L’autorità

emittente,

anche

chiamata

Certification Authority (CA) è il garante per l’associazione chiave pubblicasoggetto del certificato. In altre parole prova (certifica) che il soggetto dichiarato

nella certificato digitale è il proprietario della chiave pubblica dichiarata nel

certificato, e quindi della relativa chiave privata in suo possesso usata per firmare i

documenti. In termini pratici il certificato del soggetto viene firmato con la chiave

privata dell’autorità di certificazione. Così per un eventuale persona che vuole

verificare la validità e autenticità di una firma, gli è sufficiente verificare l’autorità

emittente del certificato legato alla firma e in base alla fiducia che egli ripone in

questa autorità considerare il certificato, e quindi anche la firma, attendibile oppure

no.

PKI (Publica Key Infrastructure)

Il meccanismo di certificazione appena descritto è alla base di una infrastruttura a

chiave pubblica (PKI). Quindi lo scopo di una PKI è di garantire l’associazione tra

chiave pubblica e soggetto dichiarati nel certificato digitale. Una PKI è un insieme

di apparati, regole di sicurezza, procedure operative e servizi che rendono possibile

la gestione affidabile ed efficiente di applicazioni per la firma digitale,

l’autenticazione, la protezione della riservatezza e la marcatura temporale dei

documenti informatici. Come dice il nome stesso, si basa sulla crittografia

asimmetrica a chiave pubblica e svolge le seguenti funzioni principali.

•

generazione e distribuzione di coppie di chiavi digitali;

•

verifica dell’identità dei richiedenti i certificati;

•

emissione e pubblicazione dei certificati;

- 32 -

•

gestione del ciclo di vita dei certificati (sospensione, revoca, rinnovo)

In ambito pubblico sono le Certification Authority ad implementare una PKI, ma

essa può anche essere implementata per un uso locale come all’interno di una

azienda. Ovviamente implementando una PKI ad uso locale, le operazioni basate su

questa PKI hanno senso e validità solo all’interno dell’azienda stessa. Le CA

pubbliche, in Italia, sono quelle inscritte e pubblicate nel albo dei certificatori tenuto

dal CNIPA (Centro Nazionale per l’Informatica nella Pubblica Amministrazione).

USO DELLA FIRMA DIGITALE

La firma digitale, per essere apposta ad un file, richiede alcuni presupposti. Come è

deducibile da quanto descritto in precedenza è necessario che l’utente sia in

possesso di una coppia di chiave generate secondo un algoritmo di crittografia

asimmetrica (RSA o DH-DSS). Un altro requisito obbligatorio è che l’utente

disponga di un dispositivo hardware o software in grado di usare la chiave privata

per cifrare dei dati con l’algoritmo appropriato. Altro requisito è che la chiave

privata utilizzata per la firma dei documenti informatici venga conservata in

maniera sicura e segreta dal titolare che ne è responsabile. Per ragioni di sicurezza,

la chiave privata si trova nello stesso ambiente dove viene eseguito l’algoritmo di

firma. Per dispositivo software di firma si intende una libreria che implementi

direttamente gli algoritmi di cifratura e che faccia uso della chiave privata

memorizzata, e possibilmente anche protetta da cifratura simmetrica con pwd, in un

file (keystore). Il tutto avviene in un unico PC evitando che la chiave privata venga

trasportata fuori. Per dispositivo hardware di firma si intende un dispositivo come

ad esempio la smart card che contiene la chiave privata ed applica essa stessa

l’algoritmo di cifratura per la firma grazie al suo chip integrato. Anche qui il tutto

avviene in un unico dispositivo senza che sia compromessa la riservatezza della

chiave. La diffusione della chiave pubblica, invece, consente a tutti i possibili

destinatari dei documenti informatici di disporre della chiave necessaria per la

verifica dei documenti. Per individuare in maniera sicura il sottoscrittore del

documento, deve essere legata in maniera certa al titolare della corrispondente

chiave privata.

- 33 -

SMART CARD

Per la normativa italiana con dispositivo di firma si intende "un apparato elettronico

programmabile solo all’origine, facente parte del sistema di validazione, in grado

almeno di conservare in modo protetto la chiave privata e generare al suo interno le

firme digitali".

Uno degli strumenti che è possibile utilizzare come dispositivo di firma è la smart

card crittografica.

La smart card è simile, per forma e dimensioni, ad una tradizionale carta di credito.

A differenza di quest’ultima, incorpora un processore in grado di memorizzare e

elaborare dati ed informazioni, a cui è possibile accedere tramite un codice di

sicurezza riservato e personale (PIN). Il processore della smart card permette

appunto di eseguire gli algoritmi di firma digitale e crittografia usando la chiave

privata memorizzata al suo interno. Inoltre è uno strumento di memorizzazione

molto sicuro, oltre che facilmente portabile e legato al Titolare. La coppia di chiavi

asimmetriche viene generata e memorizzata direttamente al suo interno nella fase di

inizializzazione della carta. Per tutte le ragioni elencate sin qui le smart card

crittografiche, opportunamente protette da PIN di accesso, sono state individuate

come un valido supporto, in quanto oltre a permettere la generazione delle chiavi al

loro interno e l’ applicazione della firma digitale, dispongono di sistemi di sicurezza

che impediscono l’esportazione e la copia della chiave privata, fuori dalla smart

card in cui è stata generata.

La smart card si collega con il computer mediante un apposito lettore ed il relativo

software di interfaccia che le permette di interagire con tutte le applicazioni

realizzate per far uso della smart card. Una descrizione più dettagliata della smart

card adoperata, del suo uso e dei suoi meccanismi di interfacciamento con sistema

operativo

e

software

viene

fatta

nel

l’implementazione del progetto.

- 34 -

capitolo

successivo

riguardante

• 3.2 STRUMENTI

3.2.1 WSAD (IDE di sviluppo)

L’IDE (Integrated Development Environment) usato per sviluppare il progetto di

tesi è il prodotto commerciale offerto dalla IBM, WebSphere Studio Application

Developer v 5.1.2. WSAD (l’abbreviativo) è uno dei prodotti della famiglia

WebSphere Studio che è stato sviluppato sopra il workbench Eclipse.

Il workbenk eclipse è un ambiente di sviluppo progettato dalla IBM e rilasciato alla

comunità degli opensource. E una piattaforma universale che fornisce frameworks,

servizi e strumenti per costruire altri strumenti. WSAD è un ambiente integrato per

lo sviluppo, testing, debugging e deployment delle applicazioni, infatti esso in unico

prodotto fornisce supporto per ogni fasi dello sviluppo dell’applicazione. Esso è

sviluppato in java ed offre tutti i tool e i servizi per sviluppare qualsiasi tipo di

applicazione. I servizi e strumenti che esso mette a disposizione dello sviluppatore

spaziano da quelli dedicati allo sviluppo di applet java allo sviluppo di intere

applicazione J2EE, dalla creazione di file e schemi xml alla gestione di file di

configurazione server, dalla creazione di comandi SQL alla interrogazione di

database direttamente dall’IDE, ecc… Grazie alla possibilità di cambiare la

prospettiva della GUI di WSAD è possibile facilmente passare da un tipo di

sviluppo e prospettiva dati ad un altro. Esso offre molteplici wizard che facilitano e

velocizzano la creazione di codice e permette lo sviluppo organizzato in team grazie

al supporto per CVS (Concurrent Versions System).

Inoltre è uno strumento completo per lo sviluppo di applicazioni web e applicazioni

enterprise. Esso infatti, oltre al supporto per la creazione dei vari componenti come

pagine JSP, servlet, EJB, mette a disposizione un intero ambiente di test

comprendente vari application server tra i quali TomCat v 4.1 e WAS v5.1

(Websphere Application Server), server monitor delle richieste HTTP, strumento di

debug della applicazione enterprise, editor di file di configurazione, strumenti per lo

sviluppo dei web services, ecc…

- 35 -

Tra tutti questi aspetti positivi vi sono anche alcuni lati negativi che tengo a

sottolineare. Essi riguardano la notevole quantità di RAM necessaria e un piuttosto

intenso consumo della risorsa processore che appesantisce parecchio la macchina su

cui è installato l’ambiente di sviluppo. Questi due lati negativi sono comunque

diretta conseguenza che l’intero IDE è sviluppato in java. Un ultimo aspetto

negativo è che nonostante sia un ambiente nato per rendere più veloce e semplice lo

sviluppo di un’applicazione, l’apprendimento iniziale per usare tale strumento non è

così intuitivo e veloce, questo dipende anche dall’immensa mole di servizi e tool

che esso offre.

3.2.2 WAS (application server)

L’application server usato nell’ambito del progetto è WebSphere Application Server

v 5.1. Più correttamente è stato usato quello integrato nell’Application Developer.

Questo per una più veloce fase di sviluppo. Infatti il server integrato nell’IDE

consente allo stesso tempo lo sviluppo, il testing e il debugging delle applicazioni in

fase di sviluppo.

WAS è scritto in java, la virutal machine che mette a disposizione per eseguire le

applicazioni ospitate è un’implementazione della IBM relativa alle specifiche di

J2SE 1.4.1. Il server si basa sull’architettura J2EE 1.3 fornendo e implementando in

modo standard la maggior parte dei servizi descritti nella specifica. Esso, oltre alle

librerie classiche di un ambiente J2EE offre anche delle estensioni per permettere la

gestione di nuovi componenti.

- 36 -

3.2.3 ORACLE DB E REPOSITORY (database)

Il database scelto per l’implementazione del progetto è Oracle 9i (v9.2.0.1). E un

DBMS (DataBase Management System) completo, esso fornisce un sistema di basi

di dati relazionale e anche ad oggetti. Il server Oracle contiene molte funzionalità.

Una JVM è installata per consentire l’esecuzione di procedure sotto forma di classi

Java. Vi è implementato anche un servlet container che permette l’uso di servlet e

JSP direttamente sul Server Oracle.

Inoltre il database fornisce un supporto ai dati XML. Esso in effetti definisce sia un

tipo di dato XML nativo sia una adeguamento dei tipi SQL già esistenti per potere

contenere questo genere di dati. Un’altra caratteristica è che Oracle ha il supporto

come database ad oggetti.

Una delle funzionalità utilizzate all’interno del progetto, oltre le classiche tabelle, è

il repository . Esso permette la conservazione di file e dati in modo simile ad un file

system. Il repository è parte del database XML, infatti esso è ottimizzato per

contenere questo tipo di dati.

L’istanza server Oracle fornisce e controlla l’accesso alle tabelle della sorgente di

dati e anche al repository.

3.2.4 OID (directory service)

Il servizio di directory usato è quello della Oracle, Oracle Internet Directory (OID).

Esso si basa su un architettura standard LDAP e contiene precaricati alcuni dei

schemi standard più usati. Il server viene acceduto secondo il protocollo LDAP v. 2

e 3 ma può anche essere configurato in modalità sicura tramite SSL. Infatti è

possibile creare un ulteriore istanza del server per accettare connessioni in SSL.

Il directory service ha una sua propria istanza server, mentre per conservare i dati fa

uso del database Oracle. Il server LDAP si connette al database server come

normale utente per prelevare e memorizzare dati relativi alla directory. Ovviamente

nel database vi sono tabelle dedicate a contenere i dati del directory service.

- 37 -

4. IMPLEMENTAZIONE PROGETTO

•

4.1 LA WEB APPLICATION

Questo capitolo tratta la parte pratica della tesi. Qui viene discusso il piccolo

progettino realizzato frutto dei vari studi effettuati. La messa in pratica di alcuni

concetti studiati sulla sicurezza è avvenuta con l’implementazione del progetto sotto

forma di web application.

L’applicazione realizzata non è un sistema completo per l’oggetto della tesi, ma

piuttosto un ambiente creato per implementare alcune soluzioni a problematiche

connesse direttamente al sistema Processo Telematico. I paragrafi successivi

descrivono ciò che è stato realizzato con particolare attenzione alla fase di sviluppo

dell’applicazione stessa. Prima di definire a livello generale l’architettura

dell’applicazione, è bene dare una definizione di due concetti che descrivono

l’architettura stessa: Layer e Tier. Ogni applicazione distribuita viene realizzata

effettuando una suddivisione della stessa in layer. Un layer rappresenta uno strato

di suddivisione orizzontale. L’applicazione deve essere vista composta da più layer.

Ciascun di essi ha un ruolo particolare nell’ambito dello sviluppo dell’applicazione

ed all’interno può contenere uno o più componenti. Da notare che i layer sono

semplicemente astrazioni e non corrispondono ad una distribuzione fisica

dell’applicazione. Una tipica separazione in layer in un applicazione web è la

seguente:

•

presentation layer, contiene i componenti che si occupano di gestire

l’interfacciamento dell’applicazione verso l’utente;

•

business logic layer, contiene i componenti che interagiscono tra di loro per

risolvere un determinato problema dell’applicazione;

•

data layer, è utilizzato dal business logic layer per effettuare i salvataggi di

stato in maniera persistente, è costituito essenzialmente da uno o più

database.

- 38 -

Per definire la separazione fisica dei layer si introduce il concetto di Tier. Un tier

rappresenta uno strato di suddivisione fisico. L’applicazione deve essere vista come

un insieme di strati sovrapposti, ognuno dei quali è un tier fisicamente separato

dagli altri.

L’applicazione è stata progettata e sviluppata seguendo un’architettura two-tier. I tre

layer tipici di una web application sono stati suddivisi in due tier. Più esattamente il

presentation layer e il business logic layer sono stati riuniti in un tier e il data layer

nell’altro tier.

L’intera web application è basata su JSP e Servlet. Ovviamente, affiancate da varie

librerie di supporto usate per vari compiti all’interno dell’applicazione. Le pagine

JSP unitamente alla JSTL (Java Standard Tag Library) sono state usate unicamente

per la parte di presentazione (presentation layer). Per quanto riguarda la business

logic è stata implementata interamente in Servlet ed altre classi appositamente

create. Nel data layer troviamo il database, il repository e il servizio di directory.

L’architettura di base del processo telematico è stata riprodotta (simulata) facendo

interpretare i ruoli dei principali componenti (PdA, GC, UG) a delle servlet. A

grandi linee, il flusso informativo principale dell’applicazione trae origine

dall’interazione dell’utente, tramite browser, con le pagine JSP le quali, a loro volta

comunicano con la catena di servlet che infine vanno a inserire e modificare dati

nelle basi di dati.

Gli obiettivi realizzati dall’applicazione sono i seguenti:

•

riprodurre parte del flusso informativo del Processo Telematico

•

realizzazione sistema di autenticazione

•

elaborazione dei dati nei vari componenti principali

•

protezione canali di trasmissione

La web application creata è stata chiamata PTelematWeb, in seguito nel libro verrà

fatto riferimento ad essa anche con il suo nome. Per motivi di semplicità, la web

application simula il flusso dati tra un solo PdA ed un solo UG, questo permettendo

di approfondire e incentrare gli sforzi sugli altri obiettivi come l’autenticazione al

PdA e l’elaborazione dei dati.

- 39 -

- 40 -

• 4.2 STRUTTURE DATI

4.2.1 L’ATTO

L’obiettivo primario della realizzazione del Processo Telematico è la trasmissione

di atti usando le moderne tecnologie informatiche garantendo un elevatissimo

livello di sicurezza nella riservatezza e autenticità dei documenti. Ciò impone come

presupposto la redazione degli atti non più in modo cartaceo bensì in modo digitale.

Questo è realizzato grazie a del software specifico progettato per essere usato

dall’avvocato che vuol fare uso del nuovo sistema di comunicazione. La redazione

dell’atto diventa una procedura che deve essere resa il più possibile user-friendly

per l’utente, questo però garantendo la massima correttezza e validità dei

documenti.

Il formato dati per conservare il contenuto degli atti è l’XML. E stato scelto per le

sue caratteristiche di formato standard, strutturato e testuale che rende agevole la

portabilità tra i vari applicativi software che devono gestire i dati. Inoltre

importantissima caratteristica di XML è la possibilità di rendere un documento xml

validabile rispetto ad un altro documento che ne definisce e ne impone la struttura

dei dati che il file xml deve o può ammettere. Stiamo parlando di un file DTD

(Document Type Definition). Alcuni esempi di atti di cui sono state ufficializzate e

rese pubbliche, da parte del Ministero della Giustizia, le loro strutture sono:

•

atto introduttivo (citazione e ricorso),

•

nota di iscrizione a ruolo,

•

comparsa di costituzione e risposta,

•

memoria generica,

ecc…

Il modello proposto per ciascun atto tiene conto della normativa di riferimento del

codice di procedura civile (cpc). Quindi l’atto diventa composto da più campi e

sezioni (insieme di campi), alcuni obbligatori ed altri opzionali inoltre è importante

sottolineare che la linea-guida seguita in fase di analisi nella definizione di tali

campi, è stata quella di optare comunque per il carattere opzionale di ogni altro

- 41 -

campo e sezione, liberamente componibile dall'avvocato nella successione

argomentativa dallo stesso ritenuta più idonea. La strutturazione dei diversi modelli

DTD (Document Type Definition) è pubblicata con apposito decreto ministeriale.

REDAZIONE ATTO

Lo sviluppo del software per la redazione degli atti e la creazione della busta non è

lo scopo della tesi, ma capire a fondo come l’atto generico viene creato e come la

busta per la trasmissione dello stesso con eventuali allegati viene generata, è

fondamentale ai fini dello sviluppo del progetto. Inoltre qui viene descritta anche

l’operazione di firma degli atti e allegati.

Il software di redazione viene fornito dal Ministero della Giustizia ai soli fini della

sperimentazione, il suo nome è Redattore Atti v1.1. Esso è uno strumento che si

integra in Microsoft Word e che consente la predisposizione dell'atto per la

successiva trasformazione in formato XML. L’atto inizialmente viene redatto

direttamente dall’ambiente del Redattore Atti che propone una serie di wizard

(procedure guidate) che permettono di inserire i dati in base al tipo di atto prescelto.

Successivamente l’atto può essere aperto e modificato attraverso gli strumenti

applicativi disponibili in Word, nelle sue parti obbligatorie ed opzionali. Durante

l’installazione del Redattore Atti, sul sistema viene installato un modulo estensione

per integrare le funzionalità del Redattore Atti direttamente in Word. Le

funzionalità disponibili in fase di redazione nell’ambiente MS Word, sono attivabili

in diversi modi, per esempio attraverso una barra degli strumenti, un menu o

abbreviazioni da tastiera. Le funzionalità native di MS Word sono utilizzate durante

la redazione o modifica dell’atto mentre quelle non consentite sono disabilitate

all'utente. L'ambiente di editing è lo stesso di un normale documento Word, e viene

proposto all'utente dopo un apposito data-entry (wizard) per i dati configurati come

obbligatori nel modello di atto scelto.

Il Sistema, avendo a disposizione un modello (DTD) ed un documento di default

per l'atto che l'utente ha deciso di redigere, presenterà nell'ambiente di redazione un

documento con:

- 42 -

•

una intestazione contenente tutti i dati definiti come obbligatori nel modello

stesso;

•

una serie di sezioni (il cui ordine è definito nel modello, ma può essere

modificato in fase di dataentry iniziale) riempibili opzionalmente a cura

dell'utente Avvocato;

•

una formula testuale pre-determinata per ogni sezione, che potrà essere

modificata e/o cancellata dall'utente solo sull'Atto stesso senza lasciare parti

di testo inconsistenti o righe vuote se non espressamente inserite.

Il Documento Word è, così, organizzato come un insieme gerarchico di Sezioni e

Campi, secondo una struttura ad albero: l'intero documento costituisce il Campo

radice (root, comune a tutti gli Atti) che può contenere testo e/o Campi figli, e così

via, ricorsivamente, esattamente come avviene per i documenti XML. Pertanto ogni

parte del Documento appartiene ad un Campo e ogni Campo ne può contenere altri.

I Campi del Documento corrispondono biunivocamente ai nodi dell'XML.

Il Sistema permette inoltre all'utente Avvocato di inserire all'interno di ciascuna

sezione uno o più campi strutturati (suggeriti dal sistema stesso), e di norma

opzionali, la cui compilazione, nel caso di dati complessi, è guidata tramite una

finestra di inserimento che controlla l'obbligatorietà o l'opzionalità dei dati stessi

contenuti nel campo.

Durante la fase di redazione vera e propria, l'applicativo esercita un costante

controllo sull'attività dell'utente al fine di sincronizzare il contesto alla posizione

corrente di redazione nel Documento: in ogni istante, lo Strumento di Redazione

abilita esclusivamente le funzioni valide nel nodo corrente.

Inoltre, impedisce modifiche alla struttura, al fine di garantire la creazione di file

XML validi rispetto ai requisiti definiti per il singolo Atto con l'ausilio dei DTD.

L'atto in formato XML, conforme ai DTD previsti dall'Amministrazione, è ottenuto

a partire dal formato Word mediante l'esecuzione di procedure di trasformazione

automatica. Il formato dell'Atto XML include, oltre alle marcature “semantiche”,

ove previsto, anche le informazioni di formattazione del testo.

- 43 -

La logica progettuale è “application to application”, ossia mira alla realizzazione di

un'integrazione tra applicazioni in modo tale da consentire loro di interagire e

scambiarsi dati in modo autonomo.

FIRMA ATTO

L'atto redatto ed eventualmente anche alcuni allegati devono essere firmati e cifrati

per l'Ufficio Giudiziario di destinazione. A questa operazione provvede l’utente

tramite l’uso del Redattore Atti e un apposito apparato fisico e logico come la smart

card, il lettore smart card, appositi driver del lettore e librerie dll della smart card.

Le caratteristiche di questo apparato vengono descritte più avanti in questo capitolo

nella sezione riguardante la sicurezza. La firma digitale di un documento generico

viene ampiamente discussa nella sezione “Sicurezza” del capitolo 3 “Contesto

applicativo” di questo libro. Qui viene discussa la struttura della firma applicata

nell’ambito del Redattore Atti. La modalità di apposizione della firma in questo

contesto, denominata firme indipendenti (meccanismo “aggiungi una firma”),

prevede che uno o più soggetti firmano digitalmente lo stesso documento. L'ordine

di apposizione delle firme degli N firmatari non è significativo, ed il file generato si

presenta con un'unica estensione p7m. La struttura è quindi PKCS#7 in cui sono

contenute le N firme che si riferiscono quindi, al medesimo documento. Non è

possibile utilizzare tale meccanismo per stabilire l'ordine in cui le firme stesse sono

state apposte: una alterazione dell'ordinamento delle firme non pregiudica la validità

della busta crittografica PKCS#7.

Tale meccanismo è valido sia per l'apposizione di una firma singola che per

l'apposizione di firme multiple. La figura 4.2 rappresenta la struttura PKCS#7 del

file firmato.

- 44 -

Figura 4.2 struttura PKCS#7 di un file firmato

Tali oggetti vengono aggregati in una struttura MIME (Atto.msg). Di seguito viene

illustrata la struttura del file MIME contenente l’indice dei file contente i riferimenti

ai documenti atto ed allegati (IndiceBusta.xml), l’atto firmato (CorpoAtto.xml.p7m)