“Doctor Web”: rilevati i primi exploit per Mac OS X

Il 10 febbraio 2012

La società “Doctor Web” — uno sviluppatore russo di sistemi di sicurezza informatica —

informa che sono state rilevate vulnerabilità, sfruttando le quali diventa possibile infettare

con cavalli di troia dispositivi gestiti dalla piattaforma Mac OS X. Essa è di diritto

considerata una delle più sicuri nel modo, ma i malintenzionati sono riusciti a sfruttare

certe vulnerabilità Java per diffondere minacce per questa piattaforma.

I primi malintenzionati che hanno deciso di sfruttare vulnerabilità Java per infettare computer

Mas OS X sono stati i creatori del cavallo di troia BackDoor.Flashback che si diffonde, come è

noto, mediante siti infetti. Vi ricordiamo che l’installatore di questo malware di solito si

maschera da un programma-installatore di Adobe Flash Player. All’utente di Mac OS X viene

proposto di scaricare e installare un archivio che contiene il file del nome FlashPlayer-11macos.pkg (il download non è eseguito per altri sistemi operativi). Una volta avviato,

l’installatore cerca di scaricare dal server remoto il modulo principale del trojan, e, se non ci è

riuscito, cessa la sua operazione.

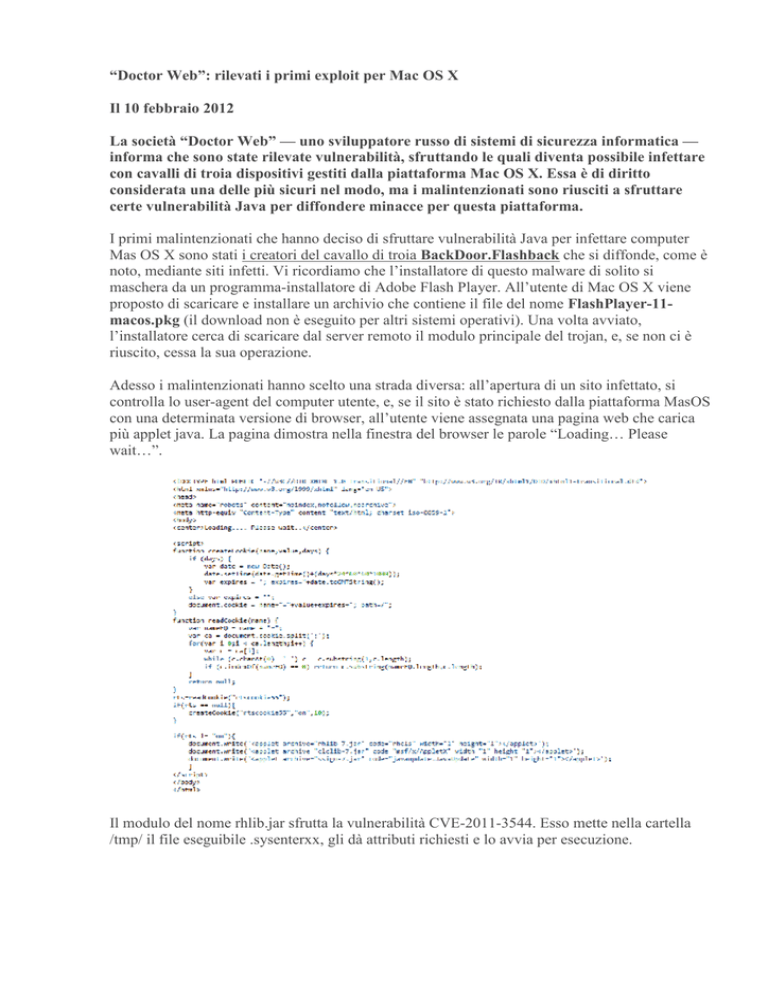

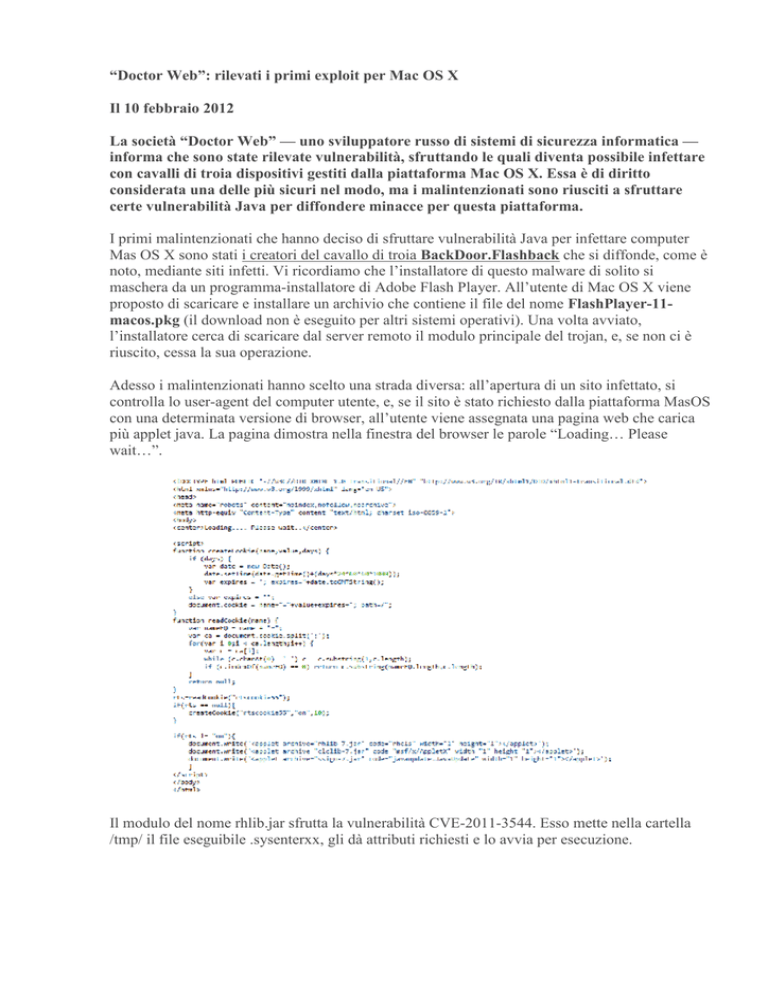

Adesso i malintenzionati hanno scelto una strada diversa: all’apertura di un sito infettato, si

controlla lo user-agent del computer utente, e, se il sito è stato richiesto dalla piattaforma MasOS

con una determinata versione di browser, all’utente viene assegnata una pagina web che carica

più applet java. La pagina dimostra nella finestra del browser le parole “Loading… Please

wait…”.

Il modulo del nome rhlib.jar sfrutta la vulnerabilità CVE-2011-3544. Esso mette nella cartella

/tmp/ il file eseguibile .sysenterxx, gli dà attributi richiesti e lo avvia per esecuzione.

L’applicativo avviato controlla se nel sistema operativo sono presenti i file:

/Library/LittleSnitch

/Developer/Applications/Xcode.app/Contents/MacOS/Xcode

e, se non è riuscito a scoprirli, cerca di scaricare il modulo principale del cavallo di troia

BackDoor.Flashback.26. Altrimenti il loader si rimuove. Il modulo clclib.jar sfrutta la

vulnerabilità CVE-2008-5353, e ssign.jar è un dropper Java.Dropper.8 firmato con una firma

invalida: i malintenzionati sperano che l’utente aggiunga questa firma alla lista di firme affidabili

e così permetta l’esecuzione del codice.

Tali vulnerabilità possono essere pericolose per gli utenti dei computer prodotti dalla casa Apple.

La firma antivirale di questa minaccia è già stata inserita nelle basi di dati dei virus Dr.Web

Antivirus per Mac OS X.