SICUREZZA E TIC

Corso Base

Iti

Galilei

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 1

Premessa

Questa presentazione è stata realizzata con:

Sistema operativo: Ubuntu 15.10

Programma: LibreOffice 5.0.5 Impress

Memorizzata su: Google Drive

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 2

Obiettivo corso base e avanzato

Formazione di personale docente/tecnico in grado

di configurare i dispositivi dei laboratori e

personali e l'infrastruttura di rete di una scuola in

conformità alle necessarie esigenze di sicurezza.

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 3

Contenuti

1 - Utilizzare in sicurezza un sistema informatico

basato su sistemi operativi Windows e Linux

2 - Cenni alla normativa sulla privacy e la

sicurezza dei sistemi e dei dati

3 - Concetti generali di host, rete, connessione ad

Internet e WiFi

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 4

Contenuti

4 - Guida alla conoscenza dei principali servizi di

Internet per un loro uso consapevole e principali

tipologie di minaccia

5 - Tipi di software dannosi e software per la

protezione locale, loro installazione e

configurazione di base

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 5

Contenuti

6 - Norme comportamentali per la sicurezza sul

sistema locale e sulla rete: configurazione di un

browser, scelta e gestione delle password

7 - Concetti generali di certificato digitale e di sito

sicuro, acquisti in rete, cenni alla navigazione

anonima e al deep internet

8 - Sintomi di un sistema "compromesso" e

tecniche di base per la rimozione di software

dannoso

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 6

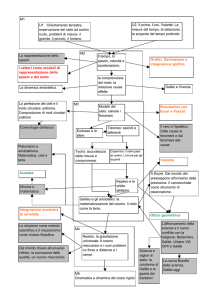

1. Utilizzare in sicurezza un sistema

informatico basato su sistemi

operativi Windows e Linux

Sicurezza informatica

Sistema Operativo

Windows

Linux

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 7

1. Utilizzare in sicurezza un sistema

informatico basato su sistemi

operativi Windows e Linux

Sicurezza informatica

salvaguardia di:

● disponibilità

● integrità

● riservatezza

delle informazioni

salvaguardia da:

● potenziali rischi

● violazioni dei dati

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 8

1. Utilizzare in sicurezza un sistema

informatico basato su sistemi

operativi Windows e Linux

Disponibilità, integrità e riservatezza

disponibilità: una risorsa è accessibile ai

soggetti autorizzati al momento appropriato

● integrità: una risorsa può essere modificata solo

dai soggetti autorizzati e solo nei modi

autorizzati

● riservatezza: solo i soggetti autorizzati possono

avere accesso ad una risorsa

●

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 9

1. Utilizzare in sicurezza un sistema

informatico basato su sistemi

operativi Windows e Linux

Sistema Operativo

OS in inglese "operating system"

un insieme di componenti software

rende operativo il computer, il cellulare, ecc.

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 10

1. Utilizzare in sicurezza un sistema

informatico basato su sistemi

operativi Windows e Linux

Sistemi operativi sui Computer

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 11

1. Utilizzare in sicurezza un sistema

informatico basato su sistemi

operativi Windows e Linux

Sistemi operativi sui cellulari

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 12

1. Utilizzare in sicurezza un sistema

informatico basato su sistemi

operativi Windows e Linux

Windows

Microsoft

sistema più diffuso

sistema operativo proprietario

a pagamento, vulnerabile

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 13

1. Utilizzare in sicurezza un sistema

informatico basato su sistemi

operativi Windows e Linux

Mac OS X

Apple

17% dei computer

sistema operativo proprietario

a pagamento, poco vulnerabile

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 14

1. Utilizzare in sicurezza un sistema

informatico basato su sistemi

operativi Windows e Linux

Linux

2006 0,6% dei computer

2016 1,4 % dei computer

sistema open source

gratuito, difficilmente vulnerabile

esistono molte distribuzioni (Ubuntu, Mint, ...)

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 15

1. Utilizzare in sicurezza un sistema

informatico basato su sistemi

operativi Windows e Linux

Uso di Windows

buon antivirus

● buone pratiche per evitare di attivare virus

● buone password

●

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 16

1. Utilizzare in sicurezza un sistema

informatico basato su sistemi

operativi Windows e Linux

Uso di Linux

non serve antivirus

● buone pratiche per evitare di passare virus a

utenti windows

● buone password

●

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 17

1. Utilizzare in sicurezza un sistema

informatico basato su sistemi

operativi Windows e Linux

Antivirus

aggiornamento periodico

● scansione periodica

●

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 18

1. Utilizzare in sicurezza un sistema

informatico basato su sistemi

operativi Windows e Linux

Buone pratiche

● usa il cloud (Drive, Dropbox, …) per inviare e

memorizzare file

● evitare link e siti non sicuri

● evitare di aprire allegati non sicuri o farli

analizzare da un antivirus

● disabilitare il download automatico nelle email

● mostrare le email in formato testo

● non fornire mai nome utente e password

● se richiesti da una email

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 19

1. Utilizzare in sicurezza un sistema

informatico basato su sistemi

operativi Windows e Linux

Buone Pratiche

non divulgare o lasciare in giro le password

● password difficili da indovinare o dedurre

● non segnare la password vicino al computer

● limitate i tentativi di acceso errato consentiti

● cambiare regolarmente la password

● utilizzare password diverse su computer diversi

●

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 20

1. Utilizzare in sicurezza un sistema

informatico basato su sistemi

operativi Windows e Linux

Buone Pratiche

non segnare la password vicino al computer

● limitate i tentativi di acceso errato consentiti

● cambiare regolarmente la password

● utilizzare password diverse su computer diversi

●

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 21

2. Cenni alla normativa sulla privacy

e la sicurezza dei sistemi e dei dati

Privacy sui contenuti

Privacy: Cookie

Attacchi outsider e insider

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 22

2. Cenni alla normativa sulla privacy

e la sicurezza dei sistemi e dei dati

Privacy sui contenuti

art.66 codice penale

è punito con la reclusione fino ad un anno

chiunque prenda cognizione del contenuto di una

corrispondenza a lui non diretta

legge n. 547/1993 (art. 5)

per "corrispondenza" deve intendersi anche

quella informatica o telematica

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 23

2. Cenni alla normativa sulla privacy

e la sicurezza dei sistemi e dei dati

Privacy sugli indirizzi di posta

To: CC: A: CC:

chi riceve una mail conosce gli indirizzi del

mittente e di tutti i destinatari "in chiaro"

BCC: CCN:

chi riceve una mail conosce gli indirizzi del

mittente, non conosce i destinatari

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 24

2. Cenni alla normativa sulla privacy

e la sicurezza dei sistemi e dei dati

Privacy sugli indirizzi di posta

Garante della privacy: se la rete consente la

conoscibilità degli indirizzi di posta elettronica, è

considerato illegale l'uso di questi dati personali

per scopi diversi da quelli per cui sono presenti

on-line. È quindi obbligatorio, per non violare la

privacy degli utenti, accertarsi del loro consenso

prima di utilizzare il loro indirizzo di posta

elettronica per qualsiasi scopo.

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 25

2. Cenni alla normativa sulla privacy

e la sicurezza dei sistemi e dei dati

Privacy: Cookie

un cookie è simile ad un piccolo file, memorizzato

nel computer da siti web durante la navigazione

in Italia la norma di riferimento relativamente ai

cookie è l'art. 122 del codice della privacy

che nella sua formulazione

a fine maggio 2012 recepisce

la direttiva comunitaria 2009/136/CE E-Privacy

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 26

2. Cenni alla normativa sulla privacy

e la sicurezza dei sistemi e dei dati

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 27

2. Cenni alla normativa sulla privacy

e la sicurezza dei sistemi e dei dati

Attacchi outsiders

fronte di attacco proveniente dall’esterno

● Hackers, crackers, spie industriali

● Contromisure tecnologiche (firewall, password,

IDS - Intrusion Detection Systems, ...)

Attacchi insiders

fronte di attacco proveniente dall’interno

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 28

2. Cenni alla normativa sulla privacy

e la sicurezza dei sistemi e dei dati

Firewall

apparato di rete hardware o software di ingressouscita bidirezionale che, opportunamente

configurato o settato e agendo in maniera

centralizzata, filtra tutti i pacchetti entranti e

uscenti, da e verso una rete o un computer,

secondo regole prestabilite che contribuiscono

alla sicurezza della stessa

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 29

3. Concetti generali di host, rete,

connessione ad Internet e WiFi

Host

Rete

Connessione

WiFi

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 30

3. Concetti generali di host, rete, connessione

ad Internet e WiFi

Host

un nodo ospite (in inglese host o end system)

indica ogni terminale collegato ad una rete

informatica

Rete

un sistema che permette scambio o condivisione

di dati informativi e risorse (hardware e/o

software) tra computer

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 31

3. Concetti generali di host, rete, connessione

ad Internet e WiFi

Connessione a Internet

un computer si dice connesso ad Internet e quindi

host della rete una volta che, dopo

l'autenticazione col provider del servizio di

connettività, ha ottenuto la configurazione IP

manualmente e staticamente da parte di un

amministratore di rete oppure tramite

assegnazione dinamica con DHCP

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 32

3. Concetti generali di host, rete, connessione

ad Internet e WiFi

Provider

Internet Service Provider, ISP, è una struttura

commerciale o un'organizzazione che offre agli

utenti (residenziali o imprese), dietro la

stipulazione di un contratto di fornitura, servizi

inerenti a Internet

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 33

3. Concetti generali di host, rete, connessione

ad Internet e WiFi

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 34

3. Concetti generali di host, rete, connessione

ad Internet e WiFi

Configurazione IP

Internet Protocol è un protocollo di rete

appartenente all'insieme dei protocolli Internet

TCP/IP su cui è basato il funzionamento della rete

Internet.

L'indirizzo IP viene assegnato a ciascun terminale

che ne fa richiesta (cioè si connette alla rete

Internet) univocamente associato all'indirizzo

MAC locale.

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 35

3. Concetti generali di host, rete, connessione

ad Internet e WiFi

Indirizzo MAC

in inglese MAC address, Media Access Control,

detto anche indirizzo fisico, indirizzo ethernet o

indirizzo LAN, è un codice di 48 bit (6 byte)

assegnato in modo univoco dal produttore ad ogni

scheda di rete ethernet o wireless prodotta al

mondo

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 36

3. Concetti generali di host, rete, connessione

ad Internet e WiFi

DHCP

Dynamic Host Configuration Protocol (DHCP)

(protocollo di configurazione IP dinamica) è un

protocollo di rete di livello applicativo che

permette ai dispositivi o terminali di una certa rete

locale di ricevere automaticamente a ogni

richiesta di accesso a una rete IP (quale una

LAN) la configurazione IP necessaria per stabilire

una connessione e operare su una rete più ampia

basata su Internet Protocol

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 37

3. Concetti generali di host, rete, connessione

ad Internet e WiFi

Assegnazione IP

Ad ogni interfaccia di rete di ogni apparato che

utilizza il TCP/IP, sia un router o una scheda di

rete di un PC o qualsiasi altro dispositivo, viene

assegnato un indirizzo logico di dimensione fissa

pari a 4 ottetti (32 bit).

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 38

3. Concetti generali di host, rete, connessione

ad Internet e WiFi

Assegnazione IP

Esistono 2 categorie di indirizzi IP:

Pubblici: sono assegnati univocamente a livello

mondiale dall'ICANN (Internet Corporation for

Assigned Names and Numbers), un ente

internazionale che; ogni ISP (Internet Service

Provider) ha un proprio blocco di indirizzi IP che

vengono messi a disposizione dei propri clienti

Privati: sono quegli indirizzi che possono essere

liberamente configurati senza alcuna

autorizzazione da parte di enti e organismi.

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 39

3. Concetti generali di host, rete, connessione

ad Internet e WiFi

Assegnazione IP

Un'altra distinzione che viene fatta per gli indirizzi

IP è la seguente:

Statico: quando un indirizzo viene assegnato

permanentemente ad un host

Dinamico: quando l'indirizzo viene assegnato

temporaneamente ad un host. In questo caso è

un server DHCP del provider, opportunamente

configurato, che provvede ad inviare un indirizzo

IP tra quelli disponibili all'host del cliente all'atto

della connessione

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 40

3. Concetti generali di host, rete, connessione

ad Internet e WiFi

WiFi

tecnologia ed i relativi dispositivi che consentono

a terminali di utenza di collegarsi tra loro

attraverso una rete locale in modalità wireless

(WLAN)

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 41

3. Concetti generali di host, rete, connessione

ad Internet e WiFi

Modem

un dispositivo elettronico che rende possibile la

comunicazione di più sistemi informatici

(computer, cellulari, ...) utilizzando un canale di

comunicazione sostanzialmente analogico, come

quelli supportati tipicamente da un doppino

telefonico

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 42

3. Concetti generali di host, rete, connessione

ad Internet e WiFi

Router

un instradatore (dall'inglese router) è un

dispositivo elettronico che, in una rete informatica

a commutazione di pacchetto, si occupa di

instradare i dati, suddivisi in pacchetti, fra reti

diverse

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 43

3. Concetti generali di host, rete, connessione

ad Internet e WiFi

un hub (letteralmente in inglese fulcro, mozzo,

elemento centrale) rappresenta un concentratore,

ovvero un dispositivo di rete che funge da nodo di

smistamento dati

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 44

3. Concetti generali di host, rete, connessione

ad Internet e WiFi

uno switch (in inglese: commutatore) è un

dispositivo di rete che si occupa di commutazione

a livello di collegamento

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 45

3. Concetti generali di host, rete, connessione

ad Internet e WiFi

Warriors of the Net (Italian)

https://www.youtube.com/watch?v=A8Vt8NvOEEc

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 46

4. Guida alla conoscenza

dei principali servizi di Internet per un loro uso

consapevole e principali tipologie di minaccia

Posta elettronica

Navigazione

Minacce

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 47

4. Guida alla conoscenza

dei principali servizi di Internet per un loro uso consapevole e

principali tipologie di minaccia

Posta elettronica

L'email rappresenta un canale di ingresso per

virus e altro software malevolo

Navigazione

La navigazione su Internet va fatta in modo da

evitare di collegarsi a siti che possono scaricare

nel computer del software malevolo

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 48

4. Guida alla conoscenza

dei principali servizi di Internet per un loro uso consapevole e

principali tipologie di minaccia

Posta elettronica

● nei testi dei messaggi e negli allegati vi possono

essere link a siti malevoli

● negli allegati vi possono essere software

malevoli

● i messaggi possono ingannare e provenire da

altri mittenti

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 49

4. Guida alla conoscenza

dei principali servizi di Internet per un loro uso consapevole e

principali tipologie di minaccia

Minacce - Malware

è un programma che ha un effetto maligno o

comunque negativo sulla sicurezza del computer

I principali tipi di malware sono:

● Virus

● Worms

● Trojans & Spyware

● Rootkits and Backdoors

● Logicalbombs and Timebombs

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 50

4. Guida alla conoscenza

dei principali servizi di Internet per un loro uso consapevole e

principali tipologie di minaccia

Minacce - Phishing

Attività truffaldina che sfrutta una tecnica di

ingegneria sociale, ed è utilizzata per ottenere

l'accesso a informazioni personali o riservate con

la finalità del furto di identità mediante l'utilizzo

delle comunicazioni elettroniche, soprattutto

messaggi di posta elettronica fasulli o messaggi

istantanei, ma anche contatti telefonici.

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 51

4. Guida alla conoscenza

dei principali servizi di Internet per un loro uso consapevole e

principali tipologie di minaccia

Minacce - Spam

Invio di grandi quantità di messaggi indesiderati

(generalmente commerciali)

Email piramidali

Web bugs / Web beacon

Un oggetto incorporato in una email (pagina web),

generalmente invisibile all’utente, ma che

permette di verificare se l’utente ha visto l’email

(pagina web)

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 52

5. Tipi di software dannosi

e software per la protezione locale, loro

installazione e configurazione di base

Virus

Malware

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 53

5. Tipi di software dannosi

e software per la protezione locale, loro installazione e

configurazione di base

Virus

Un virus é un programma auto-replicante

che si attacca ad un altro programma

ospite o ad un documento ospite.

Il virus va in esecuzione quando si esegue

il programma ospite o si apre il documento

ospite.

I virus sono tra le attacchi piú diffusi e che

causano piú perdite.

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 54

5. Tipi di software dannosi

e software per la protezione locale, loro installazione e

configurazione di base

Tipi di Virus

Boot sector virus

● Executable File Virus

● Polymorphic virus (mutanti)

● Macro virus (attualmente la forma piú diffusa di

virus)

●

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 55

5. Tipi di software dannosi

e software per la protezione locale, loro installazione e

configurazione di base

Il Boot Sector è una regione di spazio di un

supporto magnetico o di una partizione.

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 56

5. Tipi di software dannosi

e software per la protezione locale, loro installazione e

configurazione di base

Worm

un programma che, dopo che é stato attivato, si

replica senza l’intervento umano. Si propaga da

host a host sfruttando servizi di rete non protetti o

insicuri

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 57

5. Tipi di software dannosi

e software per la protezione locale, loro installazione e

configurazione di base

Trojans

un malware che si maschera da software utile o

dilettevole per fare in modo da essere eseguito ed

eseguire azioni avverse

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 58

5. Tipi di software dannosi

e software per la protezione locale, loro installazione e

configurazione di base

Spyware

un malware che si installa surrettiziamente per

carpire informazioni di valore (carta di credito,

web surfing, popup), è specializzato nella raccolta

dati contro le norme della privacy

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 59

5. Tipi di software dannosi

e software per la protezione locale, loro installazione e

configurazione di base

Rootkits & Backdoors

sono malware che creano le condizioni per

mantenere l’accesso ad una macchina

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 60

5. Tipi di software dannosi

e software per la protezione locale, loro installazione e

configurazione di base

Logic & Timebomb

malware che hanno come unico obiettivo

quello di danneggiare i dati

Standalone o parte di virus/worms

● Timebomb sono programmate per rilasciare

il proprio effetto ad un certo istante

(versioni benigne: versioni demo/trial)

● Logicbom sono programmate per rilasciarlo

quando si verifica un certo evento

●

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 61

5. Tipi di software dannosi

e software per la protezione locale, loro installazione e

configurazione di base

Attachments

Le email possono trasportare forme di malware

come virus e trojans sotto forma di attachment

(allegati)

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 62

5. Tipi di software dannosi

e software per la protezione locale, loro installazione e

configurazione di base

Protezioni di un computer

● Personal firewall (quello di Windows va bene)

● Antivirus (comparativa antivirus 2016)

● Antispyware (ADAware, SpyBot)

● Sistema operativo e software sempre aggiornati

● Blocco dei servizi e dei device non necessari

● Attivare la visualizzazione dei file nascosti

● Uso di Linux

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 63

5. Tipi di software dannosi

e software per la protezione locale, loro installazione e

configurazione di base

Buone pratiche

● Visualizzare le estensioni

Estensioni pericolose:

● .exe

.com .pif .doc .html

Estensioni che sembrano innocue:

.jpg .gif .pdf

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 64

5. Tipi di software dannosi

e software per la protezione locale, loro installazione e

configurazione di base

Cattive pratiche

● Se non si visualizzano le estensioni

(impostazioni standard di Windows)

si potrebbe ricever nomefile.txt.exe

visualizzare solo nomefile.txt

sembra innocuo, ma non lo è

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 65

5. Tipi di software dannosi

e software per la protezione locale, loro installazione e

configurazione di base

Nonostante tutto

● Si visualizzano le estensioni (impostazioni

standard di Windows) e si riceve un file .txt

In realtà il file è un .exe (un virus) in cui

l'estensione e' stata cambiata aggiungendo un

CLSID

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 66

5. Tipi di software dannosi

e software per la protezione locale, loro installazione e

configurazione di base

Firewall

è una barriera tra due reti (comunemente si

intende tra il computer e la rete), fa passare solo

alcuni pacchetti, il sistemi operativi più recenti

hanno il firewall

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 67

5. Tipi di software dannosi

e software per la protezione locale, loro installazione e

configurazione di base

Antivirus

un programma il cui scopo è quello di atto a

prevenire, rilevare ed eventualmente rendere

inoffensivi codici dannosi

va aggiornato costantemente

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 68

5. Tipi di software dannosi

e software per la protezione locale, loro installazione e

configurazione di base

Antivirus

1. Windows Essential

http://windows.microsoft.com/it-it/windows/essenti

als

2. AVG free edition

http://free.avg.com/it-it/homepage

3. Malware Bytes

https://it.malwarebytes.org/

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 69

5. Tipi di software dannosi

e software per la protezione locale, loro installazione e

configurazione di base

Antispyware

un programma il cui scopo è quello di cercare ed

eliminare dal sistema, tramite un'apposita

scansione, Spyware, adware, keylogger, trojan e

altri malware

come l'antivirus va aggiornato costantemente

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 70

5. Tipi di software dannosi

e software per la protezione locale, loro installazione e

configurazione di base

Antispyware

1. SpyBot

https://www.safer-networking.org/dl/

2. Ad-aware

http://it.lavasoft.com/products/ad_aware.php

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 71

6. Norme comportamentali

per la sicurezza sul sistema locale e sulla rete:

configurazione di un browser, scelta e gestione

delle password

Buone Password

Configurazione di un Browser

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 72

6. Norme comportamentali

per la sicurezza sul sistema locale e sulla rete:

configurazione di un browser, scelta e gestione delle

password

Buone Password

non possono essere trovate nel dizionario

● non possono essere facilmente indovinate

● contengono numeri, caratteri speciali, lettere

maiuscole e minuscole

● piú “lunghe” sono, piú “forti” sono

●

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 73

6. Norme comportamentali

per la sicurezza sul sistema locale e sulla rete:

configurazione di un browser, scelta e gestione delle

password

Buone Password

● password che appaiono casuali ma che sono

facili da ricordare

bianei7na! (Biancaneve ed i sette nani)

GPLG2g1c (Giovanni, Paola, Lucia, Giorgio,

2 gatti,1 cane: sono i membri della famiglia)

●

ESERCIZIO creare una password che si ricordi

bene e che abbia un punteggio alto su

www.passwordmeter.com

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 74

6. Norme comportamentali

per la sicurezza sul sistema locale e sulla rete:

configurazione di un browser, scelta e gestione delle

password

Configurazione di un Browser

Chrome

Protezione contro phishing e malware

Certificati e impostazioni SSL

Impostazioni relative ai contenuti web

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 75

6. Norme comportamentali

per la sicurezza sul sistema locale e sulla rete:

configurazione di un browser, scelta e gestione delle

password

Configurazione di un Browser

HTTPS

autenticazione del sito web visitato

● protezione della privacy

● integrità dei dati scambiati tra le parti

comunicanti

●

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 76

6. Norme comportamentali

per la sicurezza sul sistema locale e sulla rete:

configurazione di un browser, scelta e gestione delle

password

Configurazione di un Browser

Impostazioni contenuti web

Cookie

Immagini

JavaScript

Plug-in

Popup

Download automatici

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 77

6. Norme comportamentali

per la sicurezza sul sistema locale e sulla rete:

configurazione di un browser, scelta e gestione delle

password

Configurazione del Wifi

nel collegamento senza fili i dati passano su onde

radio e possono essere intercettate, comprese la

password, per cui il livello di protezione deve

essere almento WEP2, il WEP non è sufficiente

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 78

7. Concetti generali di certificato

digitale e di sito sicuro, acquisti in rete, cenni alla

navigazione anonima e al deep internet

Certificato digitale

Certificato di sito sicuro

Navigazione anonima

Deep internet

TOR

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 79

7. Concetti generali di certificato digitale e di sito

sicuro, acquisti in rete, cenni alla navigazione anonima e al

deep internet

Certificato digitale

Sono dei file, con una validità temporale limitata,

usati per garantire l'identità di un soggetto, sia

esso un server o una persona.

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 80

7. Concetti generali di certificato digitale e di sito

sicuro, acquisti in rete, cenni alla navigazione anonima e al

deep internet

Certificato di sito sicuro

Un certificato di sicurezza di un sito web aiuta il

navigatore a determinare se il sito che si sta

visitando sia proprio il sito che dichiara di essere.

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 81

7. Concetti generali di certificato digitale e di sito

sicuro, acquisti in rete, cenni alla navigazione anonima e al

deep internet

Navigazione anonima

Consente di navigare in Internet senza salvare

alcuna informazione sui siti e sulle pagine visitate.

Non garantisce l'anonimato su Internet. Il fornitore

della connessione, il datore di lavoro o gli stessi

siti visitati possono sempre tenere traccia delle

pagine visualizzate.

Inoltre non protegge da eventuali keylogger o

spyware che possono installarsi nel computer in

uso.

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 82

7. Concetti generali di certificato digitale e di sito

sicuro, acquisti in rete, cenni alla navigazione anonima e al

deep internet

Deep internet

una parte di Web “sommersa” in cui vengono

svolte tantissime attività, da quelle più discutibili e

illegali ad altre molto più “tranquille”. Sono dei siti

“nascosti”, che non si trovano facendo delle

normali ricerche in Google e che possono essere

visitati solo sfruttando la rete di anonimizzazione

TOR.

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 83

7. Concetti generali di certificato digitale e di sito

sicuro, acquisti in rete, cenni alla navigazione anonima e al

deep internet

TOR

(acronimo di The Onion Router) un sistema di

anonimizzazione gratuito che permette di

nascondere il proprio indirizzo IP e la propria

identità in Rete “rimbalzando” la connessione fra

vari computer sparsi in tutto il mondo. A dispetto

di quello che si può pensare, è molto facile da

usare.

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 84

8. Sintomi di un sistema

"compromesso"

e tecniche di base per

la rimozione di software dannoso

Sintomi sistema compromesso

Tecniche di rimozione malware

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 85

8. Sintomi di un sistema "compromesso"

e tecniche di base per

la rimozione di software dannoso

Sintomi sistema compromesso

1. sistema lento

2. sistema va in crash

3. l'attività dell'hard disk è eccessiva

4. si aprono finestre strane

5. compaiono messaggi inusuali

6. i programmi non funzionano come dovrebbero

7. l'attività di rete è sempre intensa

8. la casella di posta non funziona bene

9. l'indirizzo IP è stato inserito in una blacklist

10. l'antivirus è stato disattivato

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 86

8. Sintomi di un sistema "compromesso"

e tecniche di base per

la rimozione di software dannoso

Blacklist

Sono principalmente utilizzate per la

pubblicazione di indirizzi IP legati in qualche

modo a spammer. La maggior parte dei mail

server possono essere configurati per rifiutare o

contrassegnare messaggi inviati da host presenti

in una o più liste.

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 87

8. Sintomi di un sistema "compromesso"

e tecniche di base per

la rimozione di software dannoso

Tecniche di rimozione malware

Se si nota un insolito elevato volume di traffico in

uscita, specialmente quando il computer è in

stand-by, il computer potrebbe essere utilizzato

per spedire SPAM o il traffico generato da un

Worm che cerca di replicarsi spedendo copie di

se stesso. E' consigliabile installare un firewall

(tipo Zone Alarm) che risulta molto utile per tenere

sotto controllo il traffico in uscita, le applicazioni

che tenteranno di contattare l'indirizzo IP ed

utilizzare delle porte TCP/IP non usuali.

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 88

Materiale

Verifica password

www.passwordmeter.com

Warriors of the Net (Italian)

https://www.youtube.com/watch?v=A8Vt8NvOEEc

Corso per aspiranti hacker

https://www.youtube.com/watch?v=tNorNNteGC0

Prof. Gabriele Volpi – Sicurezza Informatica – maggio 2016 – ITI Galilei – Livorno

pagina 89