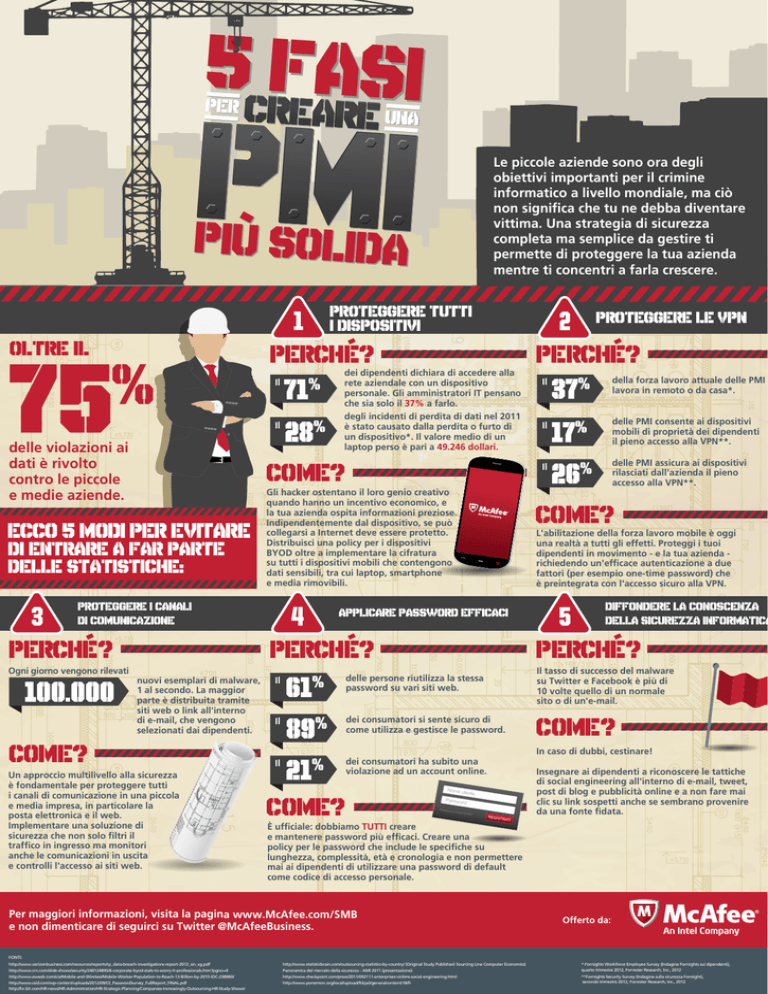

5CRFEAARESI

PMI

PER

UNA

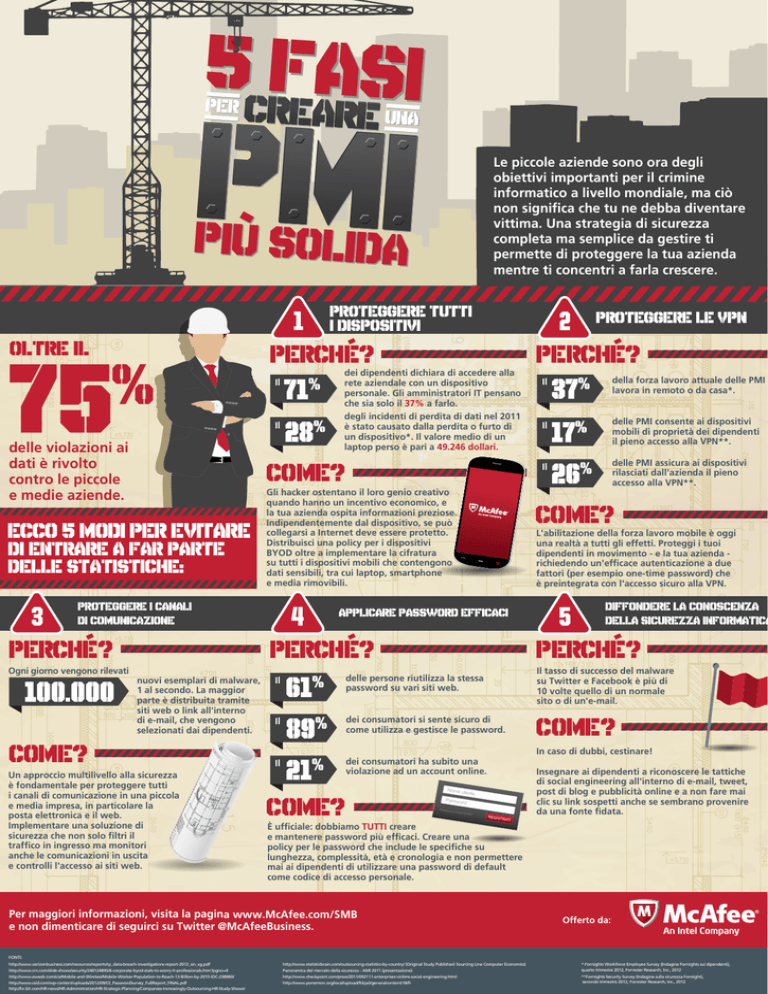

Le piccole aziende sono ora degli

obiettivi importanti per il crimine

informatico a livello mondiale, ma ciò

non significa che tu ne debba diventare

vittima. Una strategia di sicurezza

completa ma semplice da gestire ti

permette di proteggere la tua azienda

mentre ti concentri a farla crescere.

PIÙ SOLIDA

PROTEGGERE

I DISPOSITIVI TUTTI

OLTRE IL

PERCHÉ?

Il

Il

delle violazioni ai

dati è rivolto

contro le piccole

e medie aziende.

DELLE STATISTICHE:

degli incidenti di perdita di dati nel 2011

è stato causato dalla perdita o furto di

un dispositivo*. Il valore medio di un

laptop perso è pari a 49.246 dollari.

Gli hacker ostentano il loro genio creativo

quando hanno un incentivo economico, e

la tua azienda ospita informazioni preziose.

Indipendentemente dal dispositivo, se può

collegarsi a Internet deve essere protetto.

Distribuisci una policy per i dispositivi

BYOD oltre a implementare la cifratura

su tutti i dispositivi mobili che contengono

dati sensibili, tra cui laptop, smartphone

e media rimovibili.

PROTEGGERE I CANALI

DI COMUNICAZIONE

nuovi esemplari di malware,

1 al secondo. La maggior

parte è distribuita tramite

siti web o link all'interno

di e-mail, che vengono

selezionati dai dipendenti.

Un approccio multilivello alla sicurezza

è fondamentale per proteggere tutti

i canali di comunicazione in una piccola

e media impresa, in particolare la

posta elettronica e il web.

Implementare una soluzione di

sicurezza che non solo filtri il

traffico in ingresso ma monitori

anche le comunicazioni in uscita

e controlli l'accesso ai siti web.

della forza lavoro attuale delle PMI

lavora in remoto o da casa*.

Il

delle PMI consente ai dispositivi

mobili di proprietà dei dipendenti

il pieno accesso alla VPN**.

Il

delle PMI assicura ai dispositivi

rilasciati dall'azienda il pieno

accesso alla VPN**.

DIFFONDERE LA CONOSCENZA

DELLA SICUREZZA INFORMATICA

PERCHÉ?

COME?

Il tasso di successo del malware

su Twitter e Facebook è più di

10 volte quello di un normale

sito o di un'e-mail.

Il

delle persone riutilizza la stessa

password su vari siti web.

Il

dei consumatori si sente sicuro di

come utilizza e gestisce le password.

Il

dei consumatori ha subito una

violazione ad un account online.

In caso di dubbi, cestinare!

Nome ut

ente

Passwo

rd

Password

dimentica

ta?

Il

COME?

APPLICARE PASSWORD EFFICACI

COME?

PERCHÉ?

L'abilitazione della forza lavoro mobile è oggi

una realtà a tutti gli effetti. Proteggi i tuoi

dipendenti in movimento - e la tua azienda richiedendo un'efficace autenticazione a due

fattori (per esempio one-time password) che

è preintegrata con l'accesso sicuro alla VPN.

PERCHÉ?

PERCHÉ?

COME? .

dei dipendenti dichiara di accedere alla

rete aziendale con un dispositivo

personale. Gli amministratori IT pensano

che sia solo il 37% a farlo.

COME?

ECCO

5

MODI

PER

EVI

T

ARE

DI ENTRARE A FAR PARTE

Ogni giorno vengono rilevati

PROTEGGERE LE VPN

REGIST

RATI

Insegnare ai dipendenti a riconoscere le tattiche

di social engineering all'interno di e-mail, tweet,

post di blog e pubblicità online e a non fare mai

clic su link sospetti anche se sembrano provenire

da una fonte fidata.

È ufficiale: dobbiamo TUTTI creare

e mantenere password più efficaci. Creare una

policy per le password che include le specifiche su

lunghezza, complessità, età e cronologia e non permettere

mai ai dipendenti di utilizzare una password di default

come codice di accesso personale.

Per maggiori informazioni, visita la pagina www.McAfee.com/SMB

e non dimenticare di seguirci su Twitter @McAfeeBusiness.

Offerto da:

FONTI:

http://www.verizonbusiness.com/resources/reports/rp_data-breach-investigations-report-2012_en_xg.pdf

http://www.crn.com/slide-shows/security/240124895/6-corporate-byod-stats-to-worry-it-professionals.htm?pgno=4

http://www.eweek.com/c/a/Mobile-and-Wireless/Mobile-Worker-Population-to-Reach-13-Billion-by-2015-IDC-238980/

http://www.csid.com/wp-content/uploads/2012/09/CS_PasswordSurvey_FullReport_FINAL.pdf

http://hr.blr.com/HR-news/HR-Administration/HR-Strategic-Planning/Companies-Increasingly-Outsourcing-HR-Study-Shows/

http://www.statisticbrain.com/outsourcing-statistics-by-country/ (Original Study Published: Sourcing Line Computer Economics)

Panoramica del mercato della sicurezza - AMI 2011 (presentazione)

http://www.checkpoint.com/press/2011/092111-enterprises-victims-social-engineering.html

http://www.ponemon.org/local/upload/fckjail/generalcontent/18/fi

* Forrsights Workforce Employee Survey (Indagine Forrsights sui dipendenti),

quarto trimestre 2012, Forrester Research, Inc., 2012

**Forrsights Security Survey (Indagine sulla sicurezza Forrsight),

secondo trimestre 2012, Forrester Research, Inc., 2012