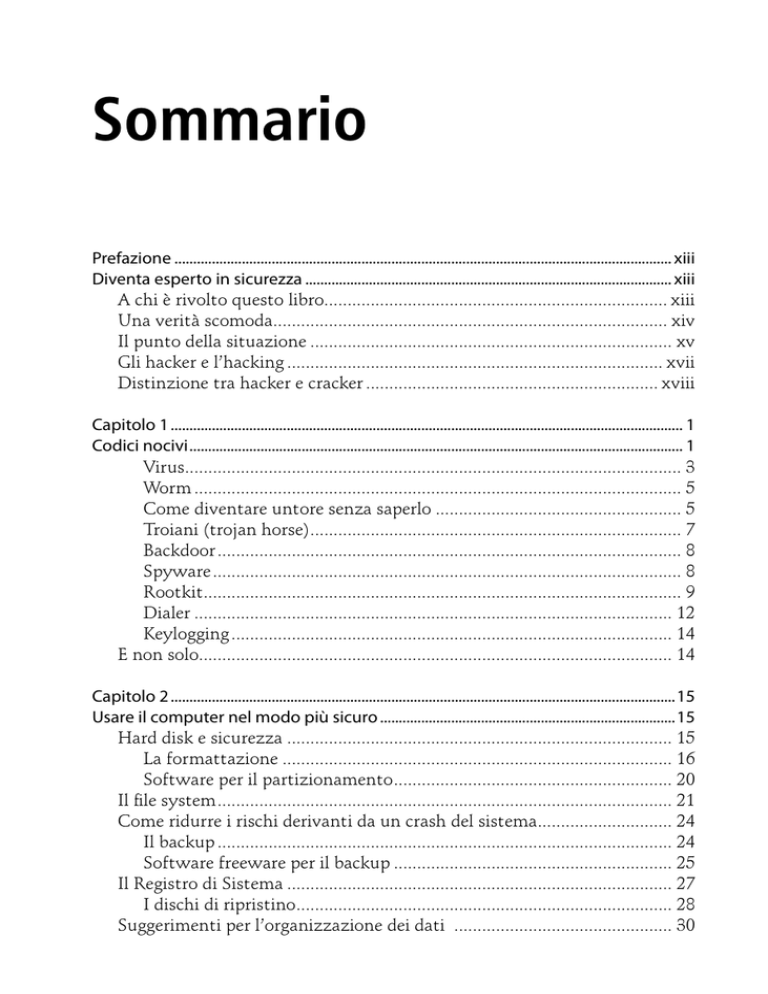

Sommario

Prefazione ..................................................................................................................................... xiii

Diventa esperto in sicurezza .................................................................................................. xiii

A chi è rivolto questo libro.......................................................................... xiii

Una verità scomoda..................................................................................... xiv

Il punto della situazione .............................................................................. xv

Gli hacker e l’hacking ................................................................................. xvii

Distinzione tra hacker e cracker ............................................................... xviii

Capitolo 1 ......................................................................................................................................... 1

Codici nocivi .................................................................................................................................... 1

Virus........................................................................................................... 3

Worm ......................................................................................................... 5

Come diventare untore senza saperlo ..................................................... 5

Troiani (trojan horse) ................................................................................ 7

Backdoor .................................................................................................... 8

Spyware ..................................................................................................... 8

Rootkit....................................................................................................... 9

Dialer ....................................................................................................... 12

Keylogging ............................................................................................... 14

E non solo...................................................................................................... 14

Capitolo 2 .......................................................................................................................................15

Usare il computer nel modo più sicuro ...............................................................................15

Hard disk e sicurezza ................................................................................... 15

La formattazione .................................................................................... 16

Software per il partizionamento ............................................................ 20

Il file system .................................................................................................. 21

Come ridurre i rischi derivanti da un crash del sistema............................. 24

Il backup .................................................................................................. 24

Software freeware per il backup ............................................................ 25

Il Registro di Sistema ................................................................................... 27

I dischi di ripristino ................................................................................. 28

Suggerimenti per l’organizzazione dei dati ............................................... 30

iv Sommario

Capitolo 3 .......................................................................................................................................33

La rete e i suoi rischi ...................................................................................................................33

La rete ............................................................................................................ 33

Reti wireless ............................................................................................ 36

Indirizzi IP .................................................................................................... 41

Indirizzi statici ........................................................................................ 41

Indirizzi dinamici .................................................................................... 42

Porte di comunicazione ............................................................................... 44

L’importanza dell’account utente................................................................ 45

Il controllo dell’account utente in Windows Vista ............................... 46

Creazione di un account standard ......................................................... 49

I firewall ........................................................................................................ 52

Principi generali ....................................................................................... 53

Firewall software .................................................................................... 54

Firewall hardware ................................................................................... 61

Le smart card ........................................................................................... 63

Account utente e Parental Controls ...................................................... 64

I programmi di messaggistica immediata.............................................. 72

Capitolo 4 .......................................................................................................................................75

Navigare sicuri ..............................................................................................................................75

Browser e sicurezza ...................................................................................... 75

Aggiornamento e protezione.................................................................. 76

I COOKIE ............................................................................ 78

REGOLE DI BASE PER LA NAVIGAZIONE SICURA ............. 80

Come riconoscere se un sito web è sicuro ............................................ 81

La pubblicità invadente: pop up, pop over e pop under ............................ 83

Le finestre pop over ................................................................................. 84

Le finestre pop under .............................................................................. 84

Le finestre pop up e lo spyware.............................................................. 84

Le finte finestre di dialogo ...................................................................... 87

Scegliere bene le proprie password .............................................................. 88

Il giusto equilibrio tra protezione e libertà di navigazione ........................ 91

Capitolo 5 .......................................................................................................................................95

Posta protetta ...............................................................................................................................95

Come difendersi dallo Spam e ridurne il livello .......................................... 95

Il mail server e le sue colpe: open relay.................................................. 96

Il mail server chiuso: closed relay .......................................................... 97

Relay Blocking List ................................................................................. 97

Sommario v

Aziende e singoli utenti .......................................................................... 98

Scansione dei contenuti ........................................................................ 100

Software anti-spam gratuiti ................................................................. 101

Sistemi di notifica distribuita ............................................................... 109

Uso di criteri personalizzati a livello di amministrazione .................. 109

La legge .................................................................................................. 109

Educazione dell’utente ......................................................................... 110

Le 7 regole d’oro per difendersi dallo spam ......................................... 111

Utilizzare Windows Mail........................................................................... 113

La scheda Protezione............................................................................. 115

Capitolo 6 .................................................................................................................................... 119

Antivirus....................................................................................................................................... 119

All’origine fu il floppy ................................................................................ 120

Come funziona il dizionario ................................................................ 122

Comportamenti sospetti dei software ................................................ 123

Altre metodologie di analisi ................................................................. 124

Alcuni approfondimenti ....................................................................... 125

La classifica dei software anti-virus gratuiti........................................ 126

Le 10 regole d’oro per difendersi dai virus ........................................... 132

Capitolo 7 .................................................................................................................................... 135

Anti-spyware .............................................................................................................................. 135

Tecniche d’installazione degli spyware ..................................................... 135

Come stabilire se il computer è infetto da spyware ................................. 136

Perché l’attenzione non basta .................................................................... 137

Windows Defender..................................................................................... 138

Tre modi di usare Windows Defender ................................................. 138

Come eseguire un analisi ...................................................................... 139

Le impostazioni ..................................................................................... 141

Anti-spyware Freeware .............................................................................. 144

Capitolo 8 .................................................................................................................................... 149

Keylogging.................................................................................................................................. 149

Alcuni software di anti-keylogging...................................................... 153

vi Sommario

Capitolo 9 .................................................................................................................................... 159

E-commerce ed Internet Banking ...................................................................................... 159

I sistemi di e-commerce ............................................................................. 159

Come si procede con gli acquisti .......................................................... 160

Trovare l’oggetto desiderato al prezzo migliore .................................. 161

Metodi di pagamento ........................................................................... 164

Bonifici .................................................................................................. 165

Altri tipi di trasferimenti elettronici .................................................... 169

Uso delle carte di credito ...................................................................... 169

Pagamento con assegni e contanti ....................................................... 172

Sicurezza delle transazioni online ............................................................. 173

Identificare un server sicuro ................................................................. 173

Internet Banking ........................................................................................ 174

Come attivare il sistema ....................................................................... 175

Operare con l’Internet Banking ........................................................... 176

Controllare l’estratto conto ................................................................. 177

Capitolo 10.................................................................................................................................. 179

Truffe in rete ............................................................................................................................... 179

Phishing: il furto dei dati di accesso .......................................................... 179

Identity theft .............................................................................................. 182

Come avviene il furto d’identità? ........................................................ 182

Chi sono le vittime? ............................................................................. 184

Cosa possono fare i ladri dopo aver rubato l’identità di qualcuno? .. 185

Come si scopre il furto d’identità? ...................................................... 186

Cosa bisogna fare in caso di furto? ...................................................... 186

Effetti collaterali di un furto d’identità ............................................... 187

Come proteggersi dal furto d’identità ................................................. 187

Truffe online: lo SCAM .............................................................................. 188

Truffe famose: il Nigerian Scam .......................................................... 189

La variante romantica ........................................................................... 194

Truffe nelle aste online ......................................................................... 195

Conseguenze dello scam ....................................................................... 198

Capitolo 9 .................................................................................................................................... 201

Crittografia e firma digitale................................................................................................... 201

La chiave pubblica ................................................................................. 202

Crittografia e firma digitale .................................................................. 203

Sommario vii

Appendice A............................................................................................................................... 205

Risorse web................................................................................................................................. 205

Glossario ...................................................................................................................................... 209