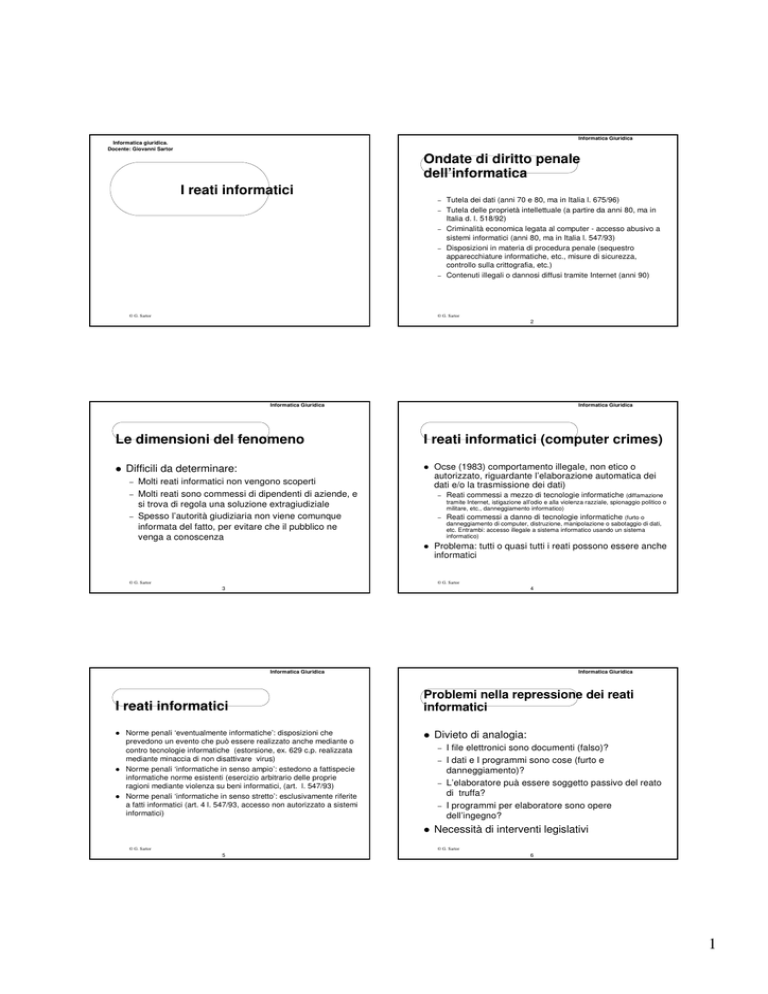

Informatica Giuridica

Informatica giuridica.

Docente: Giovanni Sartor

Ondate di diritto penale

dell’informatica

I reati informatici

–

–

–

–

–

© G. Sartor

Tutela dei dati (anni 70 e 80, ma in Italia l. 675/96)

Tutela delle proprietà intellettuale (a partire da anni 80, ma in

Italia d. l. 518/92)

Criminalità economica legata al computer - accesso abusivo a

sistemi informatici (anni 80, ma in Italia l. 547/93)

Disposizioni in materia di procedura penale (sequestro

apparecchiature informatiche, etc., misure di sicurezza,

controllo sulla crittografia, etc.)

Contenuti illegali o dannosi diffusi tramite Internet (anni 90)

© G. Sartor

2

Informatica Giuridica

Le dimensioni del fenomeno

Difficili da determinare:

–

–

–

Molti reati informatici non vengono scoperti

Molti reati sono commessi di dipendenti di aziende, e

si trova di regola una soluzione extragiudiziale

Spesso l’autorità giudiziaria non viene comunque

informata del fatto, per evitare che il pubblico ne

venga a conoscenza

© G. Sartor

Informatica Giuridica

I reati informatici (computer crimes)

Ocse (1983) comportamento illegale, non etico o

autorizzato, riguardante l’elaborazione automatica dei

dati e/o la trasmissione dei dati)

–

Reati commessi a mezzo di tecnologie informatiche (diffamazione

tramite Internet, istigazione all’odio e alla violenza razziale, spionaggio politico o

militare, etc., danneggiamento informatico)

–

Reati commessi a danno di tecnologie informatiche (furto o

danneggiamento di computer, distruzione, manipolazione o sabotaggio di dati,

etc. Entrambi: accesso illegale a sistema informatico usando un sistema

informatico)

Problema: tutti o quasi tutti i reati possono essere anche

informatici

© G. Sartor

3

4

Informatica Giuridica

I reati informatici

Norme penali ‘eventualmente informatiche’: disposizioni che

prevedono un evento che può essere realizzato anche mediante o

contro tecnologie informatiche (estorsione, ex. 629 c.p. realizzata

mediante minaccia di non disattivare virus)

Norme penali ‘informatiche in senso ampio’: estedono a fattispecie

informatiche norme esistenti (esercizio arbitrario delle proprie

ragioni mediante violenza su beni informatici, (art. l. 547/93)

Norme penali ‘informatiche in senso stretto’: esclusivamente riferite

a fatti informatici (art. 4 l. 547/93, accesso non autorizzato a sistemi

informatici)

Informatica Giuridica

Problemi nella repressione dei reati

informatici

Divieto di analogia:

–

–

–

–

I file elettronici sono documenti (falso)?

I dati e I programmi sono cose (furto e

danneggiamento)?

L’elaboratore puà essere soggetto passivo del reato

di truffa?

I programmi per elaboratore sono opere

dell’ingegno?

Necessità di interventi legislativi

© G. Sartor

© G. Sartor

5

6

1

Informatica Giuridica

Statuto dei lavoratori

ART. 4 - Impianti audiovisivi.

Divieto di schedatura dei lavoratori e di controllo

ad distanza:

–

–

Informatica Giuridica

art 4 l. 300/1970

Art. 8 l. 300/1970

© G. Sartor

È vietato l'

uso di impianti audiovisivi e di altre apparecchiature per

finalità di controllo a distanza dell'

attività dei lavoratori.

Gli impianti e le apparecchiature di controllo che siano richiesti da

esigenze organizzative e produttive ovvero dalla sicurezza del

lavoro, ma dai quali derivi anche la possibilità di controllo a distanza

dell'

attività dei lavoratori, possono essere installati soltanto previo

accordo con le rappresentanze sindacali aziendali, oppure, in

mancanza di queste, con la commissione interna. In difetto di

accordo, su istanza del datore di lavoro, provvede l'

Ispettorato del

lavoro, dettando, ove occorra, le modalità per l'

uso di tali impianti.

© G. Sartor

7

8

Informatica Giuridica

ART. 8. - Divieto di indagini sulle

opinioni

E’ fatto divieto al datore di lavoro, al fini

dell'

assunzione, come nel corso dello

svolgimento del rapporto di lavoro, di effettuare

indagini, anche a mezzo di terzi, sulle opinioni

politiche, religiose o sindacali del lavoratore,

nonché su fatti non rilevanti ai fini della

valutazione dell'

attitudine professionale del

lavoro.

© G. Sartor

Informatica Giuridica

ART. 38. - Disposizioni penali

Le violazioni degli artt. 2, 4, 5, 6, 8 e 15 primo comma,

lett. a), sono punite, salvo che il fatto non costituisca più

grave reato, con l'

ammenda da lire 100.000 a lire un

milione o con l'

arresto da 15 giorni ad un anno…

Quando, per le condizioni economiche del reo,

l'

ammenda stabilita nel primo comma può presumersi

inefficace anche se applicata nel massimo, il giudice ha

facoltà di aumentarla fino al quintuplo.

© G. Sartor

9

Informatica giuridica.

Docente: Giovanni Sartor

L. 23 dicembre 1993, n. 547.

10

Informatica Giuridica

L. 547/547. Il diritto penale

dell’informatica

Riconduce i nuovi reati alle figure esistenti.

(nuove forme di aggressione a beni già

tutelati). Possiamo raggruparli come segue

–

–

–

–

–

© G. Sartor

Danneggiamento informatico

Accesso abusivo a sistema informatico

Turbativa di comunicazioni informatiche

Frode informatica

Falso informatico

© G. Sartor

12

2

Informatica Giuridica

Informatica giuridica.

Docente: Giovanni Sartor

IL DANNEGGIAMENTO

INFORMATICO

© G. Sartor

Il danneggiamento di sistemi

informatici

La nozione di violenza sulle cose (estesa ai

sistemi informatici): art. 392 bis

Il danneggiamento di impianti di utilità (esteso

ai sistemi informatici): art. 420

Il danneggiamento (esteso ai sistemi informatici

e telematici): art. 635 bis)

© G. Sartor

14

Informatica Giuridica

Art. 392 - Esercizio arbitrario delle

proprie ragioni con violenza sulle cose

1. Chiunque, al fine di esercitare un preteso

diritto, potendo ricorrere al giudice, si fa

arbitrariamente ragione da se medesimo,

mediante violenza sulle cose, è punito a

querela della persona offesa, con la multa fino a

lire un milione.

2. Agli effetti della legge penale, si ha "violenza

sulle cose", allorché la cosa viene danneggiata

o trasformata, o ne è mutata la destinazione.

© G. Sartor

Informatica Giuridica

Comma 3, art. 420 cp.

3. Si ha, altresì, violenza sulle cose, allorchè

un programma informatico viene alterato,

modificato o cancellato in tutto o in parte

ovvero viene impedito o turbato il

funzionamento da un sistema informatico o

telematico.

© G. Sartor

15

16

Informatica Giuridica

Informatica Giuridica

Art. 420. Attentato a impianti di

pubblica utilità

Esempi

Dattilografo non pagato introduce password nel

computer del cliente

Programmatrice introduce time-bomb nel

computer del cliente per ottenere un sollecito

pagamento

© G. Sartor

1. Chiunque commette un fatto diretto a danneggiare o

distruggere impianti di pubblica utlità, è punito, salvo

che il fatto costituisca più grave reato, con la reclusione

da uno a quattro anni.

2. La pena di cui al primo comma si applica anche a

chi commette un fatto diretto a danneggiare o

distruggere sistemi informatici o telematici di

pubblica utilità, ovvero dati, informazioni o

programmi in essi contenuti o ad esso pertinenti.

© G. Sartor

17

18

3

Informatica Giuridica

Art. 420. Attentato a impianti di

pubblica utilità (continua)

Se dal fatto deriva la distruzione o il

danneggiamento dell'impianto o del sistema,

dei dati, delle informazioni o dei programmi,

ovvero l'

interruzione anche parziale del

funzionamento dell'

impianto o del sistema,

la pena è della reclusione da tre a otto anni

© G. Sartor

Informatica Giuridica

La caratterizzazione dottrinale

dell’attentato a impianti (informatici

di pubblica utilità)

Reato a consumazione anticipata aggravato

dall’evento

–

–

–

Per la realizzazione del reato non è necessario il

danno, basta il fatto diretto a realizzarlo

Il danno è circostanza aggravante

La fattispecie è limitata all’ipotesi di sistemi

informatici o telematici di pubblica utilità

© G. Sartor

19

20

Informatica Giuridica

Art. 635 Danneggiamento

Chiunque distrugge, disperde, deteriora o

rende, in tutto o in parte, inservibili cose mobili o

immobili altrui è punito, a querela della persona

offesa con la reclusione fino a un anno o con la

multa fino a lire seicentomila.

© G. Sartor

Informatica Giuridica

Art. 635 bis Danneggiamento di sistemi

informatici e telematici

Chiunque distrugge, deteriora o rende, in tutto o in

parte, inservibili sistemi informatici o telematici

altrui, ovvero programmi, informazioni o dati altrui,

è punito, salvo che il fatto costituisca più grave

reato, con la reclusione da sei mesi a tre anni.

Se ricorre una o più delle circostanze di cui al secondo

comma dell'

articolo 635, ovvero se il fatto è

commesso con abuso della qualità di operatore del

sistema, la pena è della reclusione da uno a quattro

anni (1).

© G. Sartor

21

22

Informatica Giuridica

Art. 615 quinquies Diffusione di programmi diretti a danneggiare o

interrompere un sistema informatico

Chiunque diffonde, comunica o consegna un

programma informatico da lui stesso o da altri redatto,

avente per scopo o per effetto

–

–

–

il danneggiamento di un sistema informatico o telematico, dei

dati o dei programmi in esso contenuti o ad esso pertinenti,

ovvero l'

interruzione, totale o parziale,

o l'

alterazione del suo funzionamento,

Informatica Giuridica

Virus

In senso generico

–

–

Programma informatico

Predisposto al fine di operare in un sistema

informatico contro la volontà del titolare

è punito con la reclusione sino a due anni e con la multa

sino a lire venti milioni (1).

© G. Sartor

© G. Sartor

23

24

4

Informatica Giuridica

Virus in senso stretto

Tipologie di virus (I)

Programma informatico che

–

–

–

Informatica Giuridica

Un virus può

si auto-replica (quando viene eseguito produce una

copia di se) e

si diffonde nel sistema informatico (o nella rete

informatica)

attaccandosi quale parassita ad altri oggetti

informatici (messaggi, documenti, programmi, ecc,)

© G. Sartor

–

–

Essere innocuo (limitarsi a occupare spazio e

visualizzare messaggi) o

Compiere azioni nocive al sistema informatico che lo

ospita (cancellare o modificare files, interrompere il

funzionamento del sistema, ecc.)

© G. Sartor

25

26

Informatica Giuridica

Tipologie di virus

Tipologie di virus

Il virus può

–

–

Informatica Giuridica

Essere codificato (crittato) in modo da non essere

riconoscibile ai programmi antivirus

Essere polimorfico (anche la procedura di

decrittazione è codificata, in modo neanch’essa sia

riconoscibile)

Trojan Horse: Programma nocivo che si

camuffa da software innocuo (videoscrittura,

gioco antivirus, ecc.)

–

–

© G. Sartor

Quando viene eseguito, compie un’azione nociva

(diffonde un virus, ruba una password o altre

informazioni)

Il trojan horse non si autoreplica, ma si diffonde

mediante e-mail o scaricamento da internet

© G. Sartor

27

28

Informatica Giuridica

Tipologie di virus

Worms

–

–

–

Programma che si autoreplica autonomamente

A differenza dei virus, non si unisce ad altro oggetto

software, ma vive indipendentemente

Sfrutta spesso l’e-mail (I love you inviava copie di se

stesso a tutti gli indirizzi nell’address book del

computer ospite)

© G. Sartor

Informatica Giuridica

Danneggiamento informatico e

diffusione di virus

Il danneggiamento informatico (635 bis)un reato

qualificato dall’evento (per la realizzazione della

fattispecie è necessario realizzare il danno)

La diffusione di virus (615 quinquies) è invece

un reato a cobnsumazione anticipata (non

occorre il danno)

© G. Sartor

29

30

5

Informatica Giuridica

Informatica giuridica.

Docente: Giovanni Sartor

Le fattispecie

L’ACCESSO ABUSIVO

© G. Sartor

L’accesso abusivo (615 ter)

Detenzione e diffusione abusiva di codici di

accesso a sistemi informatici o telematici (Art.

615-quarter)

L’abusiva intercettazione informatica e

telematica (617-quarter, quinques, sexies)

© G. Sartor

32

Informatica Giuridica

L’accesso abusivo

Hacking

Ipotesi di accesso abusivo

–

–

–

Informatica Giuridica

Ingresso non autorizzato nei locali

Uso non autorizzato di identificativo (password)

Inserimento non autorizzato in una rete informatica

Hacking: accesso ad un sistema informatico senza il

consenso del titolare del sistema. Computer =

armadietto chiuso lasciato in una sala pubblica, che

tutti possono cercare di aprire

Hacker benevolo: vuole provare la propria virtude.

Spesso lascia messaggi

–

–

onere per il system manager che deve effettuare laboriosi

controlli

pericolo di danni involontari

Hacker malevolo (cracker): vuole causare dei danni

© G. Sartor

© G. Sartor

33

34

Informatica Giuridica

Hacking 2

Problema

Che cosa può fare l'

hacker

–

–

–

leggere o copiare informazioni

cancellare o modificare dati o programmi

lasciare messaggi

–

–

Problema: accesso autorizzato per fini non autorizzati

–

–

–

Finalità:

–

Informatica Giuridica

Provare le proprie capacità

Ottenere un profitto

Causare dei danni

© G. Sartor

infermiera accede ai dati sanitari di conoscenti, per soddisfare al

propria curiosità e divulga i dati agli amici

infermiere cambia le ricette (prescrizioni mediche) con

conseguenze letali

medico prescrive a paziente con asma beta-bloccante che

produce attacco di asma mortale. Il medico distrugge i record

che attestano che la paziente soffre di asma

© G. Sartor

35

36

6

Informatica Giuridica

Informatica Giuridica

Domicilio elettronico

Art. 614 - Violazione di domicilio

Chiunque si introduce nell'

abitazione altrui, o in un altro

luogo di privata dimora, o nelle appartenenze di essi,

contro la volontà espressa o tacita di chi ha il diritto di

escluderlo, ovvero vi s'

introduce clandestinamente o

con inganno, è punito con la reclusione fino a tre anni.

Alla stessa pena soggiace chi si trattiene nei detti luoghi

contro l'

espressa volontà di chi ha diritto di escluderlo,

ovvero vi si trattiene clandestinamente o con inganno.

© G. Sartor

Il proprio computer (più in generale, il proprio

spazio informatico), come luogo nel quale

esercitare-sviluppare la propria personalità

© G. Sartor

37

38

Informatica Giuridica

Art. 615-ter. Accesso abusivo ad un

sistema informatico o telematico

Informatica Giuridica

Art. 615-ter

La fattispecie del reato:

–

Chiunque

–

–

abusivamente si introduce in un sistema

informatico o telematico protetto da misure di

sicurezza

ovvero vi si mantiene contro la volontà espressa o

tacita di chi ha il diritto di escluderlo,

è punito con la reclusione fino a tre anni.

(reato a querela di parte, ma seguono

aggravanti)

© G. Sartor

–

–

–

Misure di sicurezza (qualsiasi accorgimento inteso

ad impedire l’accesso a persone non autorizzate:

basta password)

Di pericolo? Rischio che chi accede possa

visionare (o copiare) quanto contenuto nel

computer

Reato comune (può essere commesso da tutti)

Sufficiente dolo generico

© G. Sartor

39

40

Informatica Giuridica

Informatica Giuridica

Art. 615-quater. Detenzione e diffusione abusiva di codici di accesso a

sistemi informatici o telematici

Le aggravanti

1) se il fatto è commesso da un pubblico ufficiale … con

abuso dei poteri o con violazione dei doveri … o con

abuso della qualità di operatore del sistema;

2) se il colpevole … usa violenza sulle cose o alle

persone, ovvero se è palesemente armato;

3) se dal fatto deriva la distruzione o il danneggiamento

del sistema o l'

interruzione totale o parziale del suo

funzionamento, ovvero la distruzione o il

danneggiamento dei dati, delle informazioni o dei

programmi

© G. Sartor

Chiunque,

–

–

–

al fine di procurare a sè o ad altri un profitto, o di arrecare ad

altri un danno,

abusivamente si procura, riproduce, diffonde, comunica o

consegna codici, parole chiave o altri mezzi idonei all'

accesso

ad un sistema informatico o telematico, protetto da misure di

sicurezza,

o comunque fornisce istruzioni idonee al predetto scopo,

è punito con la reclusione sino ad un anno e con la

multa sino a lire dieci milioni.

© G. Sartor

41

42

7

Informatica Giuridica

Detenzione e diffusione abusiva di

codici di accesso

Reato a dolo specifico (fine di procurare a sè o ad

altri un profitto, o di arrecare ad altri un danno)

Informatica giuridica.

Docente: Giovanni Sartor

LA TURBATIVA DELLE

COMUNICAZIONI INFORMATICHE

Non qualificato dall’evento dannoso

© G. Sartor

© G. Sartor

43

Informatica Giuridica

Art. 616 - Violazione, sottrazione e soppressione di

corrispondenza

Chiunque prende cognizione del contenuto di una

corrispondenza chiusa, a lui non diretta, ovvero sottrae

o distrae, al fine di prendere o di farne da altri prendere

cognizione, una corrispondenza chiusa o aperta, a lui

non diretta, ovvero, in tutto o in parte, la distrugge o

sopprime, è punito, se il fatto non è preveduto come

reato da altra disposizione di legge, con la reclusione

fino a un anno o con la multa da lire sessantamila a un

milione.

© G. Sartor

Informatica Giuridica

Art. 616, IV

Agli effetti delle disposizioni di questa

sezione, per «corrispondenza» si intende

quella epistolare, telegrafica, telefonica,

informatica o telematica ovvero effettuata

con ogni altra forma di comunicazione a

distanza.

© G. Sartor

45

46

Informatica Giuridica

Art. 617 - Cognizione, interruzione o impedimento

illeciti di comunicazioni o conversazioni telegrafiche o

telefoniche

Chiunque, fraudolentemente prende cognizione di una

comunicazione o di una conversazione, telefoniche o

telegrafiche, tra altre persone o comunque a lui non

dirette, ovvero le interrompe o le impedisce è punito con

la reclusione da sei mesi a quattro anni.

… la stessa pena si applica a chiunque rivela, mediante

qualsiasi mezzo di informazione al pubblico … il

contenuto delle comunicazioni o delle conversazioni

indicate nella prima parte di questo articolo.

© G. Sartor

Informatica Giuridica

Art. 617 quater - Intercettazione, impedimento o interruzione illecita di

comunicazioni informatiche o telematiche

Chiunque

–

–

fraudolentamente intercetta comunicazioni relative ad un

sistema informatico o telematico o intercorrenti tra più sistemi,

ovvero le impedisce o le interrompe,

è punito con la reclusione da sei mesi a quattro anni.

Salvo che il fatto costituisca più grave reato, la stessa

pena si applica a chiunque

–

rivela, mediante qualsiasi mezzo di informazione al pubblico, in

tutto o in parte, il contenuto delle comunicazioni di cui al primo

comma.

© G. Sartor

47

48

8

Informatica Giuridica

Art. 617 quinquies - Installazione di apparecchiature atte ad

intercettare, impedire od interrompere

comunicazioni informatiche o telematiche

Chiunque,

–

–

–

fuori dai casi consentiti dalla legge,

installa apparecchiature atte ad intercettare, impedire

o interrompere comunicazioni relative ad un sistema

informatico o telematico

ovvero intercorrenti tra più sistemi,

è punito con la reclusione da uno a quattro anni.

© G. Sartor

Informatica Giuridica

Art. 617 sexies Falsificazione, alterazione o soppressione del

contenuto di comunicazioni informatiche o telematiche

Chiunque,

–

–

al fine di procurare a sé o ad altri un vantaggio o di arrecare ad

altri un danno,

forma falsamente ovvero altera o sopprime, in tutto o in parte, il

contenuto, anche occasionalmente intercettato, di taluna delle

comunicazioni relative ad un sistema informatico o telematico o

intercorrenti tra più sistemi,

è punito, qualora ne faccia uso o lasci che altri ne

facciano uso, con la reclusione da uno a quattro anni.

© G. Sartor

49

50

Informatica Giuridica

Art. 621 - Rivelazione del contenuto

di documenti segreti

Chiunque, essendo venuto abusivamente a

cognizione del contenuto, che debba rimanere

segreto, di altrui atti o documenti, pubblici o

privati, non costituenti corrispondenza, lo rivela,

senza giusta causa, ovvero lo impiega a proprio

o altrui profitto, è punito, se dal fatto deriva

nocumento, con la reclusione fino a tre anni o

con la multa da lire duecentomila a due milioni.

© G. Sartor

Informatica Giuridica

Art. 621, II

Agli effetti della disposizione di cui al primo

comma è considerato documento anche

qualunque supporto informatico contenente

dati, informazioni o programmi.

© G. Sartor

51

52

Informatica Giuridica

Informatica giuridica.

Docente: Giovanni Sartor

Art. 640 - Truffa

LA FRODE INFORMATICA

Chiunque,

–

–

–

–

con artifizi o raggiri,

inducendo taluno in errore,

procura a se o ad altri un ingiusto profitto

con altrui danno,

è punito con la reclusione da sei mesi a tre anni

e con la multa da lire centomila a due milioni.

© G. Sartor

© G. Sartor

54

9

Informatica Giuridica

Problema

Informatica Giuridica

Frode informatica

La truffa richiede che si induca qualcuno in

inganno. Puo’ questo “qualcuno” essere un

elaboratore?

Frode informatica: "furto" informatico: uso di un

computer per ottenere in modo disonesto beni,

crediti, o servizi

–

–

© G. Sartor

frode mediante dati

frode mediate programma

© G. Sartor

55

56

Informatica Giuridica

Frode mediante dati

Informatica Giuridica

Program fraud

input fraud: modifica non autorizzata di dati prima che

siano immessi nel computer (l'

autore trasmette moduli

con dati non corretti all'

impiegato che li immette);

data fraud: la persona che effettua l'

input modifica i dati

(impiegato che cancella biglietti venduti per rivenderli);

output fraud: soppressione dell'

output (e.g. distruzione

del printout) e.g. Una cassiera distrugge i rotoli delle

stampanti;

© G. Sartor

Il risultato illecito si ottiene alterando un

programma. Esempi:

–

–

Un programma per la contabilità contiene routine

segreta che elimina certi dati dai reports generati al

fine di ridurre IVA

Programma che raccoglie le frazioni decimali delle

transazioni finanziarie, mettendole in un conto

speciale

© G. Sartor

57

58

Informatica Giuridica

Art. 640-ter. Frode informatica (I)

Chiunque,

–

–

–

alterando in qualsiasi modo il funzionamento di un

sistema informatico o telematico

o intervenendo senza diritto con qualsiasi

modalità su dati, informazioni o programmi

contenuti in un sistema informatico o telematico o

ad esso pertinenti,

procura a sé o ad altri un ingiusto profitto con

altrui danno,

Informatica Giuridica

Art. 640-ter. Frode informatica (II)

La pena della reclusione da uno a cinque anni e

della multa da lire seiicentomila a tre milioni se

–

–

ricorre una delle circostanze previste dal numero 1)

del secondo comma dell'

articolo 640,

ovvero se il fatto è commesso con abuso della

qualità di operatore del sistema.

è punito con la reclusione da sei mesi a tre

anni e con la multa da lire centomila a due

milioni.

© G. Sartor

© G. Sartor

59

60

10

Informatica Giuridica

Il reato di frode informatica

Figura specifica del reato di truffa

La condotta consiste nell’alterazione del

funzionamento del sistema o di dati,

informazioni programmi

L’evento consiste nel procurarsi l’ingiusto

profitto

Reato comune (può essere commesso da tutti)

Aggravante per operatore del sistema

© G. Sartor

Informatica Giuridica

Uso fraudolento delle carte di

credito

Art. 12 legge 197/1991

–

Chiunque, al fine di trarne profitto per sé o per altri,

indebitamente utilizza, non essendone titolare, carte

di credito o di pagamento, ovvero qualsiasi altro

documento analogo che abiliti al prelievo di denaro

contante o all’acquisto di beni o alla prestazione di

servizi, è punito con la reclusione da uno a cinque

anni e con la multa da lire seicentomila a lire tre

milioni

© G. Sartor

61

62

Informatica Giuridica

Informatica giuridica.

Docente: Giovanni Sartor

Art. 476 - Falsità materiale commessa dal

pubblico ufficiale in atti pubblici

IL FALSO INFORMATICO

© G. Sartor

Il pubblico ufficiale, che, nell'

esercizio delle sue

funzioni, forma, in tutto o in parte, un atto falso

o altera un atto vero, è punito con la reclusione

da uno a sei anni.

© G. Sartor

64

Informatica Giuridica

Art. 479 - Falsità ideologica commessa dal

pubblico ufficiale in atti pubblici

Il pubblico ufficiale che, ricevendo o formando

un atto nell'

esercizio delle sue funzioni, attesta

falsamente che un fatto è stato da lui compiuto

o è avvenuto alla sua presenza, o attesta come

da lui ricevute dichiarazioni a lui non rese,

ovvero omette o altera dichiarazioni da lui

ricevute, o comunque attesta falsamente fatti

dei quali l'

atto è destinato a provare la verità,

soggiace alle pene stabilite nell'

articolo 476.

© G. Sartor

Informatica Giuridica

Art. 491-bis Documenti informatici

Se alcuna delle falsità previste dal presente capo

riguarda un documento informatico pubblico o privato, si

applicano le disposizioni del capo stesso concernenti

rispettivamente gli atti pubblici e le scritture private.

A tal fine per documento informatico si intende

qualunque supporto informatico contenente dati o

informazioni aventi efficacia probatoria o programmi

specificamente destinati ad elaborarli.

© G. Sartor

65

66

11

Informatica Giuridica

Informatica giuridica.

Docente: Giovanni Sartor

ALTRI REATI CON POSSIBILI

PROFILI INFORMATICI

© G. Sartor

Art. 629 Estorsione

Chiunque, mediante violenza o minaccia,

costringendo taluno a fare o ad omettere

qualche cosa, procura a sè o ad altri un ingiusto

profitto con altrui danno, è punito con la

reclusione da cinque a dieci anni e con la multa

da lire un milione a quattro milioni (1).

Programmatore immette virus nel computer del

cliente, richiedendo un pagamento per

disattivarlo.

© G. Sartor

68

Informatica Giuridica

Art. 414 - Istigazione a delinquere

Chiunque pubblicamente istiga a commettere

uno o più reati è punito, per il solo fatto

dell'

istigazione:

1) con la reclusione da uno a cinque anni, se

trattasi di istigazione a commettere delitti.

2) con la reclusione fino a un anno, ovvero con

la multa fino a lire quattrocentomila, se trattasi

di istigazione a commettere contravvenzioni.

© G. Sartor

Informatica Giuridica

Esempi di istigazione

La pubblicazione di tecniche per costruire il

virus rappresenta istigazione a delinquere?

L’invio di e-mail contenenti informazioni su

come costruire virus costituisce istigazione (o

concorso)?

© G. Sartor

69

70

Informatica Giuridica

Art. 610 - Violenza privata

Chiunque, con violenza o minaccia, costringe

altri a fare, tollerare od omettere qualche cosa è

punito con la reclusione fino a quattro anni.

© G. Sartor

Informatica Giuridica

Art. 612 - Minaccia

Chiunque minaccia ad altri un ingiusto danno è

punito, a querela della persona offesa, con la

multa fino a lire centomila.

Se la minaccia è grave, o è fatta in uno dei modi

indicati nell'

articolo 339, la pena è della

reclusione fino a un anno e si procede d'

ufficio.

© G. Sartor

71

72

12

Informatica Giuridica

Informatica giuridica.

Docente: Giovanni Sartor

I REATI IN MATERIA DI DIRITTO

D’AUTORE

D.lgs 518/1992

(attuativo di direttiva 259/91/CE)

Modifica la legge sul diritto d’autore (L.

633/1941)

–

Anche i programmi informatici ricadono sotto la

normativa sul diritto d’autore. La repressione penale

la diffusione non a scopo di profitto ricade nell’art. 171 l.

633/1941

la duplicazione e distribuzione abusiva a fini di profitto

ricade nell’art. 171 bis l. 633/1941

© G. Sartor

© G. Sartor

74

Informatica Giuridica

Art. 171

Informatica Giuridica

Art. 171- bis

Salvo quanto disposto dall'

art. 171-bis è punito con la

multa da l. 500 a l. 20.000 chiunque, senza averne

diritto, a qualsiasi scopo e in qualsiasi forma:

a) riproduce, trascrive, recita in pubblico, diffonde,

vende o mette in vendita o pone altrimenti in commercio

un'

opera altrui o ne rivela il contenuto prima che sia

reso pubblico, o introduce e mette in circolazione nel

regno esemplari prodotti all'

estero contrariamente alla

legge italiana;

© G. Sartor

1. Chiunque abusivamente duplica a fini di

profitto, programmi per elaboratore, o, ai

medesimi fini e sapendo o avendo motivo di

sapere che si tratta di copie non autorizzate,

importa, distribuisce, vende, detiene a scopo

commerciale, o concede in locazione i

medesimi programmi, é soggetto alla pena della

reclusione da tre mesi a tre anni e della multa

da L. 1.000.000 a L. 10.000.000

© G. Sartor

75

76

Informatica Giuridica

Informatica giuridica.

Docente: Giovanni Sartor

I REATI IN MATERIA DI

PROTEZIONE DEI DATI

© G. Sartor

Le ipotesi di reato

Non più la mancata notificazione (art. 34) ora illecito

amministrativo)

Trattamento illecito di dati personali (art. 35)

Omessa adozione di misure necessarie alla sicurezza

dei dati (art. 36)

Inosservanza dei provvedimenti del Garante (art. 37)

Falsità nelle dichiarazioni e nelle notificazioni al Garante

(art. 37-bis)

© G. Sartor

78

13

Informatica giuridica.

Docente: Giovanni Sartor

I reati di internet

Ne parliamo in una

prossima lezione

© G. Sartor

14