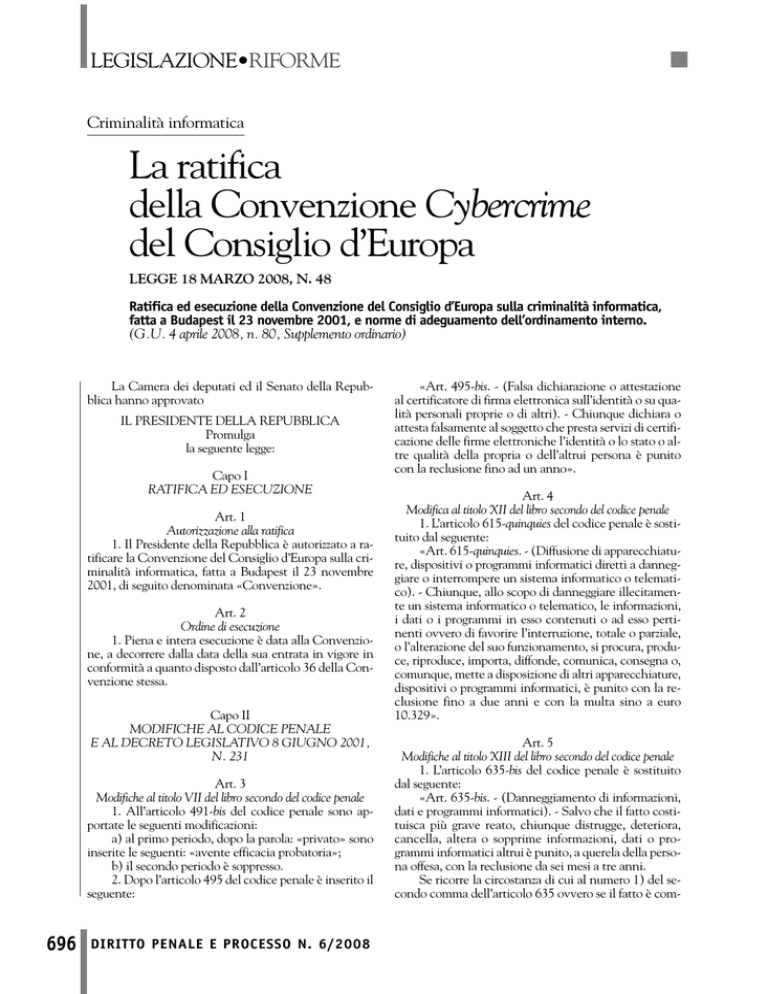

LEGISLAZIONE•RIFORME

Criminalità informatica

La ratifica

della Convenzione Cybercrime

del Consiglio d’Europa

LEGGE 18 MARZO 2008, N. 48

Ratifica ed esecuzione della Convenzione del Consiglio d’Europa sulla criminalità informatica,

fatta a Budapest il 23 novembre 2001, e norme di adeguamento dell’ordinamento interno.

(G.U. 4 aprile 2008, n. 80, Supplemento ordinario)

La Camera dei deputati ed il Senato della Repubblica hanno approvato

IL PRESIDENTE DELLA REPUBBLICA

Promulga

la seguente legge:

Capo I

RATIFICA ED ESECUZIONE

Art. 1

Autorizzazione alla ratifica

1. Il Presidente della Repubblica è autorizzato a ratificare la Convenzione del Consiglio d’Europa sulla criminalità informatica, fatta a Budapest il 23 novembre

2001, di seguito denominata «Convenzione».

Art. 2

Ordine di esecuzione

1. Piena e intera esecuzione è data alla Convenzione, a decorrere dalla data della sua entrata in vigore in

conformità a quanto disposto dall’articolo 36 della Convenzione stessa.

Capo II

MODIFICHE AL CODICE PENALE

E AL DECRETO LEGISLATIVO 8 GIUGNO 2001,

N. 231

Art. 3

Modifiche al titolo VII del libro secondo del codice penale

1. All’articolo 491-bis del codice penale sono apportate le seguenti modificazioni:

a) al primo periodo, dopo la parola: «privato» sono

inserite le seguenti: «avente efficacia probatoria»;

b) il secondo periodo è soppresso.

2. Dopo l’articolo 495 del codice penale è inserito il

seguente:

696

DIRITTO PENALE E PROCESSO N. 6/2008

«Art. 495-bis. - (Falsa dichiarazione o attestazione

al certificatore di firma elettronica sull’identità o su qualità personali proprie o di altri). - Chiunque dichiara o

attesta falsamente al soggetto che presta servizi di certificazione delle firme elettroniche l’identità o lo stato o altre qualità della propria o dell’altrui persona è punito

con la reclusione fino ad un anno».

Art. 4

Modifica al titolo XII del libro secondo del codice penale

1. L’articolo 615-quinquies del codice penale è sostituito dal seguente:

«Art. 615-quinquies. - (Diffusione di apparecchiature, dispositivi o programmi informatici diretti a danneggiare o interrompere un sistema informatico o telematico). - Chiunque, allo scopo di danneggiare illecitamente un sistema informatico o telematico, le informazioni,

i dati o i programmi in esso contenuti o ad esso pertinenti ovvero di favorire l’interruzione, totale o parziale,

o l’alterazione del suo funzionamento, si procura, produce, riproduce, importa, diffonde, comunica, consegna o,

comunque, mette a disposizione di altri apparecchiature,

dispositivi o programmi informatici, è punito con la reclusione fino a due anni e con la multa sino a euro

10.329».

Art. 5

Modifiche al titolo XIII del libro secondo del codice penale

1. L’articolo 635-bis del codice penale è sostituito

dal seguente:

«Art. 635-bis. - (Danneggiamento di informazioni,

dati e programmi informatici). - Salvo che il fatto costituisca più grave reato, chiunque distrugge, deteriora,

cancella, altera o sopprime informazioni, dati o programmi informatici altrui è punito, a querela della persona offesa, con la reclusione da sei mesi a tre anni.

Se ricorre la circostanza di cui al numero 1) del secondo comma dell’articolo 635 ovvero se il fatto è com-

LEGISLAZIONE•RIFORME

messo con abuso della qualità di operatore del sistema, la

pena è della reclusione da uno a quattro anni e si procede d’ufficio».

2. Dopo l’articolo 635-bis del codice penale sono inseriti i seguenti:

«Art. 635-ter. - (Danneggiamento di informazioni,

dati e programmi informatici utilizzati dallo Stato o da altro ente pubblico o comunque di pubblica utilità). - Salvo che il fatto costituisca più grave reato, chiunque commette un fatto diretto a distruggere, deteriorare, cancellare, alterare o sopprimere informazioni, dati o programmi

informatici utilizzati dallo Stato o da altro ente pubblico

o ad essi pertinenti, o comunque di pubblica utilità, è punito con la reclusione da uno a quattro anni.

Se dal fatto deriva la distruzione, il deterioramento,

la cancellazione, l’alterazione o la soppressione delle

informazioni, dei dati o dei programmi informatici, la

pena è della reclusione da tre a otto anni.

Se ricorre la circostanza di cui al numero 1) del secondo comma dell’articolo 635 ovvero se il fatto è commesso con abuso della qualità di operatore del sistema, la

pena è aumentata.

Art. 635-quater. - (Danneggiamento di sistemi

informatici o telematici). - Salvo che il fatto costituisca

più grave reato, chiunque, mediante le condotte di cui

all’articolo 635-bis, ovvero attraverso l’introduzione o la

trasmissione di dati, informazioni o programmi, distrugge, danneggia, rende, in tutto o in parte, inservibili sistemi informatici o telematici altrui o ne ostacola gravemente il funzionamento è punito con la reclusione da

uno a cinque anni.

Se ricorre la circostanza di cui al numero 1) del secondo comma dell’articolo 635 ovvero se il fatto è commesso con abuso della qualità di operatore del sistema, la

pena è aumentata.

Art. 635-quinquies. - (Danneggiamento di sistemi

informatici o telematici di pubblica utilità). - Se il fatto

di cui all’articolo 635-quater è diretto a distruggere, danneggiare, rendere, in tutto o in parte, inservibili sistemi

informatici o telematici di pubblica utilità o ad ostacolarne gravemente il funzionamento, la pena è della reclusione da uno a quattro anni.

Se dal fatto deriva la distruzione o il danneggiamento del sistema informatico o telematico di pubblica

utilità ovvero se questo è reso, in tutto o in parte, inservibile, la pena è della reclusione da tre a otto anni.

Se ricorre la circostanza di cui al numero 1) del secondo comma dell’articolo 635 ovvero se il fatto è commesso con abuso della qualità di operatore del sistema, la

pena è aumentata».

3. Dopo l’articolo 640-quater del codice penale è inserito il seguente:

«Art. 640-quinquies. - (Frode informatica del soggetto che presta servizi di certificazione di firma elettronica). - Il soggetto che presta servizi di certificazione di

firma elettronica, il quale, al fine di procurare a sé o ad

altri un ingiusto profitto ovvero di arrecare ad altri dan-

no, viola gli obblighi previsti dalla legge per il rilascio di

un certificato qualificato, è punito con la reclusione fino

a tre anni e con la multa da 51 a 1.032 euro».

Art. 6

Modifiche all’articolo 420 del codice penale

1. All’articolo 420 del codice penale, il secondo e il

terzo comma sono abrogati.

Art. 7

Introduzione dell’articolo 24-bis del decreto legislativo 8 giugno 2001, n. 231

1. Dopo l’articolo 24 del decreto legislativo 8 giugno 2001, n. 231, è inserito il seguente:

«Art. 24-bis. - (Delitti informatici e trattamento illecito di dati). - 1. In relazione alla commissione dei delitti di cui agli articoli 615-ter, 617-quater, 617-quinquies,

635-bis, 635-ter, 635-quater e 635-quinquies del codice

penale, si applica all’ente la sanzione pecuniaria da cento a cinquecento quote.

2. In relazione alla commissione dei delitti di cui

agli articoli 615-quater e 615-quinquies del codice penale, si applica all’ente la sanzione pecuniaria sino a trecento quote.

3. In relazione alla commissione dei delitti di cui

agli articoli 491-bis e 640-quinquies del codice penale,

salvo quanto previsto dall’articolo 24 del presente decreto per i casi di frode informatica in danno dello Stato o

di altro ente pubblico, si applica all’ente la sanzione pecuniaria sino a quattrocento quote.

4. Nei casi di condanna per uno dei delitti indicati

nel comma 1 si applicano le sanzioni interdittive previste dall’articolo 9, comma 2, lettere a), b) ed e). Nei casi di condanna per uno dei delitti indicati nel comma 2

si applicano le sanzioni interdittive previste dall’articolo

9, comma 2, lettere b) ed e). Nei casi di condanna per

uno dei delitti indicati nel comma 3 si applicano le sanzioni interdittive previste dall’articolo 9, comma 2, lettere c), d) ed e)».

Capo III

MODIFICHE AL CODICE

DI PROCEDURA PENALE E AL CODICE

DI CUI AL DECRETO LEGISLATIVO

30 GIUGNO 2003, N. 196

Art. 8

Modifiche al titolo III del libro terzo del codice

di procedura penale

1. All’articolo 244, comma 2, secondo periodo, del

codice di procedura penale sono aggiunte, in fine, le seguenti parole: «, anche in relazione a sistemi informatici

o telematici, adottando misure tecniche dirette ad assicurare la conservazione dei dati originali e ad impedirne

l’alterazione».

2. All’articolo 247 del codice di procedura penale,

dopo il comma 1 è inserito il seguente:

DIRITTO PENALE E PROCESSO N. 6/2008

697

LEGISLAZIONE•RIFORME

«1-bis. Quando vi è fondato motivo di ritenere che

dati, informazioni, programmi informatici o tracce comunque pertinenti al reato si trovino in un sistema

informatico o telematico, ancorché protetto da misure

di sicurezza, ne è disposta la perquisizione, adottando misure tecniche dirette ad assicurare la conservazione dei

dati originali e ad impedirne l’alterazione».

3. All’articolo 248, comma 2, primo periodo, del

codice di procedura penale, le parole: «atti, documenti

e corrispondenza presso banche» sono sostituite dalle

seguenti: «presso banche atti, documenti e corrispondenza nonché dati, informazioni e programmi informatici».

4. All’articolo 254 del codice di procedura penale

sono apportate le seguenti modificazioni:

a) il comma 1 è sostituito dal seguente:

«1. Presso coloro che forniscono servizi postali, telegrafici, telematici o di telecomunicazioni è consentito

procedere al sequestro di lettere, pieghi, pacchi, valori,

telegrammi e altri oggetti di corrispondenza, anche se

inoltrati per via telematica, che l’autorità giudiziaria abbia fondato motivo di ritenere spediti dall’imputato o a

lui diretti, anche sotto nome diverso o per mezzo di persona diversa, o che comunque possono avere relazione

con il reato»;

b) al comma 2, dopo le parole: «senza aprirli» sono

inserite le seguenti: «o alterarli».

5. Dopo l’articolo 254 del codice di procedura penale è inserito il seguente:

«Art. 254-bis. - (Sequestro di dati informatici presso fornitori di servizi informatici, telematici e di telecomunicazioni). - 1. L’autorità giudiziaria, quando dispone

il sequestro, presso i fornitori di servizi informatici, telematici o di telecomunicazioni, dei dati da questi detenuti, compresi quelli di traffico o di ubicazione, può stabilire, per esigenze legate alla regolare fornitura dei medesimi servizi, che la loro acquisizione avvenga mediante copia di essi su adeguato supporto, con una procedura che

assicuri la conformità dei dati acquisiti a quelli originali

e la loro immodificabilità. In questo caso è, comunque,

ordinato al fornitore dei servizi di conservare e proteggere adeguatamente i dati originali».

6. All’articolo 256, comma 1, del codice di procedura penale, dopo le parole: «anche in originale se così è

ordinato,» sono inserite le seguenti: «nonché i dati, le

informazioni e i programmi informatici, anche mediante copia di essi su adeguato supporto,».

7. All’articolo 259, comma 2, del codice di procedura penale, dopo il primo periodo è inserito il seguente:

«Quando la custodia riguarda dati, informazioni o programmi informatici, il custode è altresì avvertito dell’obbligo di impedirne l’alterazione o l’accesso da parte di

terzi, salva, in quest’ultimo caso, diversa disposizione

dell’autorità giudiziaria».

8. All’articolo 260 del codice di procedura penale

sono apportate le seguenti modificazioni:

a) al comma 1, dopo le parole: «con altro mezzo»

698

DIRITTO PENALE E PROCESSO N. 6/2008

sono inserite le seguenti: «, anche di carattere elettronico o informatico,»;

b) al comma 2 è aggiunto, in fine, il seguente periodo: «Quando si tratta di dati, di informazioni o di programmi informatici, la copia deve essere realizzata su

adeguati supporti, mediante procedura che assicuri la

conformità della copia all’originale e la sua immodificabilità; in tali casi, la custodia degli originali può essere disposta anche in luoghi diversi dalla cancelleria o dalla

segreteria».

Art. 9

Modifiche al titolo IV del libro quinto

del codice di procedura penale

1. All’articolo 352 del codice di procedura penale,

dopo il comma 1 è inserito il seguente:

«1-bis. Nella flagranza del reato, ovvero nei casi di

cui al comma 2 quando sussistono i presupposti e le altre

condizioni ivi previste, gli ufficiali di polizia giudiziaria,

adottando misure tecniche dirette ad assicurare la conservazione dei dati originali e ad impedirne l’alterazione,

procedono altresì alla perquisizione di sistemi informatici o telematici, ancorché protetti da misure di sicurezza,

quando hanno fondato motivo di ritenere che in questi

si trovino occultati dati, informazioni, programmi informatici o tracce comunque pertinenti al reato che possono essere cancellati o dispersi».

2. All’articolo 353 del codice di procedura penale

sono apportate le seguenti modificazioni:

a) al comma 2 sono aggiunte, in fine, le seguenti parole: «e l’accertamento del contenuto»;

b) al comma 3, primo periodo, le parole: «lettere,

pieghi, pacchi, valori, telegrammi o altri oggetti di corrispondenza» sono sostituite dalle seguenti: «lettere, pieghi, pacchi, valori, telegrammi o altri oggetti di corrispondenza, anche se in forma elettronica o se inoltrati

per via telematica,» e dopo le parole: «servizio postale»

sono inserite le seguenti: «, telegrafico, telematico o di

telecomunicazione».

3. All’articolo 354, comma 2, del codice di procedura penale, dopo il primo periodo è inserito il seguente:

«In relazione ai dati, alle informazioni e ai programmi

informatici o ai sistemi informatici o telematici, gli ufficiali della polizia giudiziaria adottano, altresì, le misure

tecniche o impartiscono le prescrizioni necessarie ad assicurarne la conservazione e ad impedirne l’alterazione e

l’accesso e provvedono, ove possibile, alla loro immediata duplicazione su adeguati supporti, mediante una procedura che assicuri la conformità della copia all’originale e la sua immodificabilità».

Art. 10

Modifiche all’articolo 132 del codice in materia

di protezione dei dati personali, di cui al decreto legislativo

30 giugno 2003, n. 196

1. Dopo il comma 4-bis dell’articolo 132 del codice

in materia di protezione dei dati personali, di cui al de-

LEGISLAZIONE•RIFORME

creto legislativo 30 giugno 2003, n. 196, sono inseriti i

seguenti:

«4-ter. Il Ministro dell’interno o, su sua delega, i responsabili degli uffici centrali specialistici in materia

informatica o telematica della Polizia di Stato, dell’Arma dei carabinieri e del Corpo della guardia di finanza,

nonché gli altri soggetti indicati nel comma 1 dell’articolo 226 delle norme di attuazione, di coordinamento e

transitorie del codice di procedura penale, di cui al decreto legislativo 28 luglio 1989, n. 271, possono ordinare, anche in relazione alle eventuali richieste avanzate

da autorità investigative straniere, ai fornitori e agli operatori di servizi informatici o telematici di conservare e

proteggere, secondo le modalità indicate e per un periodo non superiore a novanta giorni, i dati relativi al traffico telematico, esclusi comunque i contenuti delle comunicazioni, ai fini dello svolgimento delle investigazioni preventive previste dal citato articolo 226 delle norme di cui al decreto legislativo n. 271 del 1989, ovvero

per finalità di accertamento e repressione di specifici reati. Il provvedimento, prorogabile, per motivate esigenze,

per una durata complessiva non superiore a sei mesi, può

prevedere particolari modalità di custodia dei dati e l’eventuale indisponibilità dei dati stessi da parte dei fornitori e degli operatori di servizi informatici o telematici

ovvero di terzi.

4-quater. Il fornitore o l’operatore di servizi informatici o telematici cui è rivolto l’ordine previsto dal comma 4-ter deve ottemperarvi senza ritardo, fornendo immediatamente all’autorità richiedente l’assicurazione

dell’adempimento. Il fornitore o l’operatore di servizi

informatici o telematici è tenuto a mantenere il segreto

relativamente all’ordine ricevuto e alle attività conseguentemente svolte per il periodo indicato dall’autorità.

In caso di violazione dell’obbligo si applicano, salvo che

il fatto costituisca più grave reato, le disposizioni dell’articolo 326 del codice penale.

4-quinquies. I provvedimenti adottati ai sensi del

comma 4-ter sono comunicati per iscritto, senza ritardo e

comunque entro quarantotto ore dalla notifica al destinatario, al pubblico ministero del luogo di esecuzione il

quale, se ne ricorrono i presupposti, li convalida. In caso

di mancata convalida, i provvedimenti assunti perdono

efficacia».

tribunale del capoluogo del distretto nel cui ambito ha

sede il giudice competente».

Art. 11

Competenza

1. All’articolo 51 del codice di procedura penale è

aggiunto, in fine, il seguente comma:

«3-quinquies. Quando si tratta di procedimenti per i

delitti, consumati o tentati, di cui agli articoli 600-bis,

600-ter, 600-quater, 600-quater.1, 600-quinquies, 615-ter,

615-quater, 615-quinquies, 617-bis, 617-ter, 617-quater,

617-quinquies, 617-sexies, 635-bis, 635-ter, 635-quater,

640-ter e 640-quinquies del codice penale, le funzioni indicate nel comma 1, lettera a), del presente articolo sono attribuite all’ufficio del pubblico ministero presso il

Art. 14

Entrata in vigore

1. La presente legge entra in vigore il giorno successivo a quello della sua pubblicazione nella Gazzetta Ufficiale.

La presente legge, munita del sigillo dello Stato,

sarà inserita nella Raccolta ufficiale degli atti normativi

della Repubblica Italiana. È fatto obbligo a chiunque

spetti di osservarla e di farla osservare come legge dello

Stato.

Art. 12

Fondo per il contrasto della pedopornografia su internet e

per la protezione delle infrastrutture informatiche di interesse

nazionale

1. Per le esigenze connesse al funzionamento del

Centro nazionale per il contrasto della pedopornografia

sulla rete Internet, di cui all’articolo 14-bis della legge 3

agosto 1998, n. 269, e dell’organo del Ministero dell’interno per la sicurezza e per la regolarità dei servizi di telecomunicazione per le esigenze relative alla protezione

informatica delle infrastrutture critiche informatizzate di

interesse nazionale, di cui all’articolo 7-bis del decretolegge 27 luglio 2005, n. 144, convertito, con modificazioni, dalla legge 31 luglio 2005, n. 155, è istituito, nello

stato di previsione del Ministero dell’interno, un fondo

con una dotazione di 2 milioni di euro annui a decorrere

dall’anno 2008.

2. Agli oneri derivanti dal presente articolo, pari a 2

milioni di euro annui a decorrere dall’anno 2008, si

provvede mediante corrispondente riduzione dello stanziamento iscritto, ai fini del bilancio triennale 20082010, nell’ambito del fondo speciale di parte corrente

dello stato di previsione del Ministero dell’economia e

delle finanze per l’anno 2008, allo scopo parzialmente

utilizzando l’accantonamento relativo al Ministero della

giustizia.

3. Il Ministro dell’economia e delle finanze è autorizzato ad apportare, con propri decreti, le occorrenti variazioni di bilancio.

Capo IV

DISPOSIZIONI FINALI

Art. 13

Norma di adeguamento

1. L’autorità centrale ai sensi degli articoli 24, paragrafo 7, e 27, paragrafo 2, della Convenzione è il Ministro della giustizia.

2. Il Ministro dell’interno, di concerto con il Ministro della giustizia, individua il punto di contatto di cui

all’articolo 35 della Convenzione.

DIRITTO PENALE E PROCESSO N. 6/2008

699

LEGISLAZIONE•RIFORME

PROFILI DI DIRITTO PENALE SOSTANZIALE

Lorenzo Picotti

L’obiettivo di dare piena attuazione alla Convenzione Cybercrime, attraverso la “frettolosa” legge di

ratifica 48/2008, appare solo parzialmente raggiunto sul piano del diritto penale sostanziale. Muovendo dalle incriminazioni già introdotte dalla l.

547/1993 contro la criminalità informatica ed operando alcuni interventi rispondenti a mere esigenze

di riforma del diritto interno - soppressione della definizione di “documento informatico” ai fini penali

(art. 491-bis c.p.), introduzione di due nuovi delitti in materia di firme elettroniche (artt. 495-bis e

640-quinquies c.p.) - il legislatore ha riformulato

soltanto i reati di danneggiamento informatico: dal

delitto-ostacolo concernente i “dispositivi” maligni

(art. 615-quinquies c.p.), alle ben quattro ipotesi

incriminatrici distinte a seconda che riguardino dati “privati” (art. 635-bis c.p.) o di “pubblica utilità” (art. 635-ter c.p.), sistemi informatici “privati” (art. 635-quater c.p.) o di “pubblica utilità”

(art. 635-quinquies c.p.). La novella estende infine

a tutti i reati informatici la responsabilità “amministrativa” delle persone giuridiche (ex d.lgs.

231/2001). Ma il complesso che ne risulta presenta

incongruenze tecniche e sistematiche.

1. Introduzione: iter di approvazione della legge

e sguardo d’insieme dei profili sostanziali

La l. 18 marzo 2008 n. 48, che si commenta, è stata

approvata sul finire della scorsa legislatura (1), dopo il

decreto di scioglimento anticipato delle Camere, in

tempi eccezionalmente rapidi e con il consenso pressoché unanime di maggioranza ed opposizione, che ha reso possibile un’improvvisa accelerazione del suo iter parlamentare. Dopo la presentazione del disegno di legge

governativo nel giugno 2007, che recuperava - con notevoli sviste ed approssimazioni - una parte dei risultati

cui era giunta la precedente commissione interministeriale incaricata di redigerlo (2), ben poco cammino era

invero stato fatto nelle due sole sedute preliminari delle

Commissioni Giustizia ed Affari esteri della Camera, tenutesi nell’autunno di quell’anno (3).

Poi, in un sol giorno (19 febbraio 2008), è stato

concluso l’esame in sede referente e trasmesso il testo all’aula, con un unico emendamento (4); ed il giorno successivo vi è stata l’approvazione e trasmissione al Senato, che a sua volta esauriva in poche ore, fra passaggio

nelle commissioni ed in aula, sia l’esame che il voto finale, intervenuto senza modifiche il 27 febbraio 2008.

Maggior tempo occorreva per la promulgazione definitiva e la pubblicazione nella Gazzetta ufficiale (5).

In tanta fretta, non c’è da stupirsi se - nonostante la

700

DIRITTO PENALE E PROCESSO N. 6/2008

“delicatezza” della materia, sottolineata dal relatore al Senato, nominato peraltro il medesimo giorno ed autorizzato alla sola relazione orale (6) - sono state approvate

norme con formulazioni delle cui “incongruenze” i parlamentari stessi si sono dichiarati consapevoli, salvo trincerarsi dietro l’auspicio che la magistratura le avrebbe sapute superare in sede interpretativa, essendo da tutti

considerata preminente l’esigenza di non apportare modifiche che rallentassero od impedissero l’approvazione

finale, nel condiviso “fine di consentire l’adeguamento dell’ordinamento italiano alla normativa internazionale” (7)

mediante l’autorizzazione alla ratifica della Convezione

Cybercrime del Consiglio d’Europa, aperta alla firma a

Budapest il 23 novembre 2001 e già allora sottoscritta

dall’Italia.

Note:

(1) La legge è stata approvata definitivamente dal Senato della Repubblica nella seduta del 27 febbraio 2008 e quindi pubblicata in Gazz. Uff.

il 4 aprile 2008, n. 80, Suppl. ord., entrando in vigore - ai sensi del suo art.

14 - il giorno successivo. Non risulta tuttora depositato l’atto formale di

ratifica. Va in questa sede segnalata la pessima qualità della traduzione

(non ufficiale)in italiano della Convenzione, allegata al testo legislativo,

che addirittura tradisce il significato di alcuni termini tecnici di fondamentale importanza: quale ad es. il concetto di “traffic data” (nel testo ufficiale inglese) e “données relatives au trafic” (in quello francese), definito

esplicitamente dalla lett. d) dell’art. 1 Convenzione, ma tradotto con la

forviante locuzione “trasmissione di dati” [sic!]; altrettanto dicasi per

quello di “devices” (nel testo ufficiale inglese) e “dispositifs” (in quello francese), il cui complesso contenuto è ricavabile dalla formulazione dell’art.

6 (cfr. infra, par. 3-a), ma tradotto riduttivamente come “apparecchiature”.

(2) Per riferimenti critici al tortuoso cammino dei lavori per la predisposizione del disegno di legge di ratifica si veda già C. Sarzana di Sant’Ippolito, Sicurezza informatica e lotta alla cybercriminalità: confusione di competenze e sovrapposizione di iniziative amministrative e legislative, in Dir. Internet, 2005, n. 5, 437 s., in specie 441-444.

(3) Il d.d.l. governativo n. 2087 è stato presentato alla Camera dei Deputati il 19 giugno 2007 ed assegnato alle Commissioni Giustizia (2^) ed

Affari esteri e comunitari (3^), che ne hanno iniziato l’esame il 25 settembre ed il 3 ottobre 2007, riprendendolo poi solo il 19 febbraio 2008 e

concludendolo in un giorno, quando è stato trasmesso all’aula con tutti i

pareri favorevoli (si veda il relativo resoconto in www.camera.it - A.C.

2807).

(4) Relativo all’art. 4 della legge, portante la nuova formulazione dell’art.

615-quinquies c.p., da cui - su proposta condivisa del “Comitato dei diciotto” - è stato espunto dagli elementi del reato il fine specifico di “profitto”, per lasciare solo lo “scopo di danneggiare illecitamente” così da colpire soltanto chi voglia “assaltare o aggredire un sistema” non anche “le aziende e le altre realtà che producono software per la sicurezza” (intervento dell’on. Pietro Folena in appoggio alla proposta annunciata dal Relatore per

la III Commissione Affari esteri, on. Pietro Zacchera), nel resoconto cit.

(5) Cfr. nota 1.

(6) Cfr. resoconto della seduta del 27 febbraio 2008 (durata dalle 14.10

alle 14.40) delle Commissioni riunite Giustizia (2^) ed Affari esteri (3^)

del Senato, reperibile al sito ufficiale www.senato.it (atto n. 2012).

(7) Cfr. intervento del Relatore sen. Felice Casson in replica ai rilievi del

sen. Centaro, in resoconto della seduta del 27 febbraio 2008 cit. alla nota precedente.

LEGISLAZIONE•RIFORME

Ma la “piena ed intera esecuzione”, che ai sensi dell’art. 2 l. 48/2008 le è stata formalmente data - ed avrà

pieno effetto per i profili di diritto internazionale soltanto dal momento del formale deposito dell’atto di ratifica

- non trova soddisfacente riscontro nelle norme sostanziali e processuali ora introdotte nel nostro ordinamento.

Limitandosi in questa sede alle prime - artt. da 3 a 7

costituenti il Capo II della legge in esame - si riscontra,

in primo luogo, l’inserimento o la modifica di fattispecie

penali che non appaiono affatto esecutive della Convenzione, rispondendo piuttosto ad autonome scelte del legislatore nazionale, il quale sembra aver colto l’occasione della legge in questione per rivedere alcune parti controverse della disciplina già vigente in materia. Emblematica è al riguardo la modifica dell’art. 491-bis c.p.,

contenente la definizione di “documento informatico”

(cfr. infra par. 2-a); ma ancor più autonoma rispetto alle

esigenze di armonizzazione connesse alla ratifica è l’introduzione dei due nuovi delitti di cui all’art. 495-bis c.p.,

che punisce la “falsa dichiarazione o attestazione al certificatore di firma elettronica” (cfr. infra par. 2-b), ed all’art. 640-quinquies c.p., che punisce la “frode informatica del soggetto che presta servizi di certificazione di firma elettronica” (cfr. infra par. 2-c).

In secondo luogo, quanto alle norme di diritto penale sostanziale effettivamente introdotte o modificate

per dare esecuzione alla Convenzione, esse si riducono a

quelle contenute negli artt. 4 e 5 l. 48/2008, che presentano rilevanti manchevolezze tecniche e sistematiche.

La prima disposizione ha sostituito l’originaria formulazione dell’art 615-quinquies c.p., con una nuova tipizzazione del delitto che avrebbe dovuto renderlo più

aderente al testo dell’art. 6 Convenzione Cybercrime secondo cui deve sanzionarsi penalmente il c.d. “abuso

di dispositivi” - punendo più ampiamente la “diffusione

di apparecchiature, dispositivi e programmi informatici

diretti a danneggiare o interrompere un sistema informatico o telematico” (cfr. infra par. 3-a).

La seconda disposizione, composta di numerosi

commi, ha invece riscritto l’intero ‘sistema’ delle fattispecie di danneggiamento informatico, non solo modificando la preesistente incriminazione del “danneggiamento di informazioni, dati e programmi informatici”

(corsivo aggiunto alla rubrica dell’art. 635-bis c.p., su cui

cfr. infra par. 3-b), ma introducendo accanto ad essa addirittura tre nuove ipotesi delittuose, consistenti rispettivamente nel “danneggiamento di sistemi informatici o

telematici” (corsivo aggiunto alla rubrica del nuovo art.

635-quater c.p., su cui cfr. infra par. 3-c) e nei due ‘paralleli’ delitti di “danneggiamento di informazioni, dati e

programmi informatici utilizzati dallo Stato o da altro

ente pubblico o comunque di pubblica utilità” (corsivi aggiunti alla rubrica del nuovo art. 635-ter c.p.), nonché di

“sistemi informatici o telematici di pubblica utilità” (corsivi aggiunti alla rubrica del nuovo art. 635-quinquies c.p.,

su cui cfr. infra par. 3-d).

La novella è completata, sul punto, dalla contem-

poranea abrogazione - ad opera dell’art. 6 l. 48/2008 - dei

commi secondo e terzo dell’art. 420 c.p., che punivano

rispettivamente la fattispecie di “attentato ad impianti

di pubblica utilità” concernente “sistemi informatici o telematici di pubblica utilità, ovvero dati, informazioni o

programmi in essi contenuti o ad essi pertinenti” (corsivi aggiunti), nonché l’ipotesi aggravata dall’effettiva “distruzione o […] danneggiamento […] ovvero […] interruzione anche parziale del funzionamento dell’impianto

o del sistema” (corsivo aggiunto; cfr. infra par. 3-d).

Completa, infine, le modifiche di diritto sostanziale

“punitivo” l’art. 7 l. 48/2008, che in adempimento degli

artt. 12 e 13, par. 2, Convenzione Cybercrime - ed in

conformità con l’art. 9 Decisione quadro UE

2005/222/GAI contro gli attacchi informatici (8), riguardante peraltro i soli delitti di accesso abusivo ad un

sistema informatico ed i danneggiamenti di dati e sistemi informatici - ha aggiunto al d.lgs. 8 giugno 2001, n.

231, un nuovo art. 24-bis che ha esteso la responsabilità

“amministrativa” da reato delle persone giuridiche e degli enti a tutte le nuove fattispecie delittuose in materia

di criminalità informatica introdotte nel nostro codice

penale sia dalla legge di ratifica in esame (con esclusione

del solo art. 495-bis c.p., concernente la falsa attestazione al certificatore), sia dalla precedente l. 547/1993, salva l’anomala esclusione del delitto di frode informatica,

di cui all’art. 640-ter c.p., se non “commesso in danno dello Stato o di altro ente pubblico”, cui tuttora si limita la previsione dell’art. 24 d.lgs. 231/2001, mantenuta stranamente nell’originaria formulazione (cfr. infra par. 4).

2. Le novelle in materia di falsità informatiche

e di certificazioni relative alle firme elettroniche

Il primo gruppo di modifiche riguarda la materia

delle falsità informatiche, cui si deve ricondurre anche la

nuova disciplina penale concernente il sistema di certificazioni delle firme elettroniche. Benché si tratti di disposizioni collocate dal legislatore del 2008 in tre capi diversi del codice penale, ed anzi una addirittura nel titolo

XIII fra i delitti contro il patrimonio - perché configurata come ipotesi di “frode” (art. 640-quinquies c.p.): il che

ha determinato la sua introduzione ad opera dell’art. 5,

anziché dell’art. 2 l. 48/2008 - la loro stretta connessione

concettuale e la comune pertinenza alla tutela della ‘fede pubblica’ ne suggerisce una trattazione ravvicinata.

a) Le modifiche alla definizione di “documento

informatico” ai fini penali (art. 491-bis c.p.).

Il primo intervento concerne l’art. 491-bis c.p., di

cui è stato soppresso (art. 3, comma 1, lett. b) l. 48/2008)

il secondo periodo del comma 1, contenente la definiNota:

(8) Pubblicata in Gazz. Uff. UE del 16 marzo 2005 L 69/67 s., stabiliva il

termine del 16 marzo 2007 per la sua attuazione. Per un veloce raffronto

fra le previsioni della menzionata Decisione quadro e quelle della Convenzione Cybercrime sia consentito rinviare a L. Picotti, Internet e diritto

penale: il quadro attuale alla luce dell’armonizzazione internazionale, in Diritto dell’Internet, 2005, n. 2, 189 s.

DIRITTO PENALE E PROCESSO N. 6/2008

701

LEGISLAZIONE•RIFORME

zione normativa di “documento informatico”, essendosene finalmente riconosciuta la “sopravvenuta inadeguatezza” (9).

La norma era stata introdotta dalla citata l.

547/1993 contro la criminalità informatica, per rendere

più certo l’ambito di estensione applicativa dei delitti di

“falsità documentale” ai nuovi oggetti di tutela, stabilito

dalla prima parte del medesimo comma 1, che richiamava tutte (e sole) le disposizioni “concernenti rispettivamente gli atti pubblici e le scritture private” (art. 491-bis, comma

1, primo periodo, c.p.)

Il legislatore italiano aveva perciò coniato un’“originale” nozione ad hoc, pur in assenza di specifica disciplina ed addirittura di qualsivoglia definizione giuridica

di “documento informatico” ai fini civili od amministrativi, invertendo logicamente i rapporti fra diritto penale

ed ordinamento extrapenale. Ma oggi ha finalmente abbandonato la criticata prospettiva “autonomista” seguita

15 anni or sono, che non trovava riscontro nell’esperienza comparatistica e neppure nelle fonti internazionali, salvo l’indiretto spunto proveniente dalla formulazione delle Raccomandazioni del Consiglio d’Europa del

1989.

Queste infatti richiamavano, a proposito della “falsità informatica” prevista alla lettera b) della c.d. lista minima delle incriminazioni da introdurre, generiche condotte di “ingerenza” in un trattamento informatico, qualificate da una sorta di clausola di equivalenza, per la

quale esse “secondo il diritto nazionale costituirebbero

reato di falso, se riguardassero un oggetto tradizionale di

questo tipo di infrazione” (10).

Ma come già rilevato fin dal primo commento, questa formula era meramente ipotetica, escludendo a contrario la (necessità di) coincidenza effettiva fra documento (tradizionalmente inteso) ed ‘oggetto’ da tutelare

nei casi di falsità informatica (11). In ogni caso, la formulazione introdotta dalla l. 547/1993 si presentava intrinsecamente inadeguata alla realtà da regolare, perché

poneva l’accento sul “supporto” - “informatico” anziché

cartaceo - che avrebbe caratterizzato il “documento

informatico”, concepito in troppo stretta analogia con la

comune nozione di “documento”, elaborato da una risalente tradizione giuridica extrapenale, fino a presupporre addirittura che, al pari di questo, dovesse “incorporare” (o “contenere”, secondo la terminologia del legislatore del 1993), la dichiarazione di volontà o di scienza

che lo costituisce.

Tanto che la giurisprudenza, seguendo un’interpretazione in chiave di accentuata continuità con il passato

- cui non è stata estranea l’esigenza contingente di garantire la punibilità di falsità commesse prima dell’entrata in vigore della nuova disciplina - ha affermato addirittura, a più riprese, che la definizione di documento informatico introdotta ai fini penali nel 1993 non avrebbe

avuto carattere innovativo o costitutivo, ma solo “interpretativo” od esplicativo dell’estensione, anche alle

nuove modalità di formazione e memorizzazione su sup-

702

DIRITTO PENALE E PROCESSO N. 6/2008

porti informatici, della nozione unitaria di “documento”

(12), concepita come categoria perdurante nel tempo, di

cui quello “informatico” rappresenterebbe al più una species, anziché un quid novum in rapporto, piuttosto, di mera analogia con il concetto tradizionale (13).

Quest’approccio, basato sull’argomento dell’eadam

ratio che sorregge l’estensione sostanzialmente analogica

della portata della norma, seppur criticabile per l’erosione dei fondamentali principi di tassatività ed irretroattività in materia penale, ha però anche fatto emergere la

condivisibile esigenza di valorizzare il contenuto funzionale e normativo della nozione di “documento”, che rinviando alle discipline dei diversi rami dell’ordinamento

giuridico in cui si è sviluppato, a partire da quello civile

ed amministrativo, avrebbe dovuto emanciparsi dall’angusto contenuto della formula fissata dal legislatore del

1993 al solo “fine” di rendere applicabili le fattispecie incriminatrici in materia di falsità documentale (14).

Mentre sul piano tecnico, l’imponente sviluppo - rispetto ai primi anni ‘90 - delle comunicazioni telematiche e delle connessioni in rete, in cui i dati non devono

Note:

(9) Così si legge nella Relazione d’accompagnamento al d.d.l. n. 2807, 5.

(10) Conseil de l’Europe, Raccomandation N. R (89) 9 contre la criminalité

informatique (corsivo agg.). Per una più approfondita analisi critica di

questa formulazione ed alcuni spunti di comparazione giuridica, specie

con la nuova legislazione tedesca in materia, si veda L. Picotti, Studi di diritto penale dell’informatica, Verona, 1992, in specie 95 s.; e già Id., Problemi penalistici in tema di falsificazione di dati informatici, in Dir. inf., 1985, 939

s., nonché - con aggiornamenti ed integrazioni - in F. Ferracuti (cur.),

Trattato di criminologia, medicina criminologica e psichiatria forense, vol. X,

Milano, 1988, cap. 10.2, 21 s.

(11) L. Picotti, Commento all’art. 3 L. 23/12/1993 N. 547, in Leg. pen.,

1996, 62 s., in specie 73-74; nonché Id., Reati informatici, in Enc. Giur.

Treccani, vol agg. VIII, Roma 1999, 10 s.; in senso adesivo a tali critiche

G. Pica, Diritto penale delle tecnologie informatiche, Torino 1999, 115 s., in

specie 119-124; Id., voce Reati informatici e telematici, in Dig. pen., vol,

agg. I, Torino 2000, 521 s., in specie 537-539.

(12) Cass., Sez. V, 24 novembre 2003, Russello, in Foro it., 2005, II, c.

324 s., con motivazione e nota di richiami a precedenti sull’asserita natura “interpretativa” e non innovativa, della norma in questione: fra cui

Cass., Sez. V, 14 marzo 2003-12 maggio 2003, Sciamanna, in D&G,

2003, n. 22, 50, con nota di M. Fumo, I database informatici della PA sono

pur sempre pubblici registri. Per un quadro in materia cfr. M. Grotto, Regime giuridico del falso informatico e dubbi sulla funzione interpretativa dell’art.

491-bis c.p., in Dir. inf., 2006, 589 s.

Ma la stessa giurisprudenza ha poi dovuto riconoscere che il concetto

avrebbe quantomeno una seconda “articolazione”, necessariamente innovativa, perché riguardante i “programmi destinati ad elaborare” i dati informatici come tali (Cass., Sez. V, 21 settembre 2005, dep. 14 dicembre 2005, n. 45313/2005, CED Cass. pen. 2005, 232735, edita in

Dir. Internet, 2006, n. 3, 255 s., con nota di G. Pica, Osservazioni sui problemi del falso informatico).

(13) In tal senso si rinvia sinteticamente a L. Picotti, Sistematica dei reati

informatici, tecniche di formulazione legislativa e beni giuridici tutelati, in Id.

(cur.), Il diritto penale dell’informatica nell’epoca di Internet, Padova 2004,

61-65; più di recente M. Grotto, Regime giuridico, cit., 615-619.

(14) Per ulteriori notazioni critiche sui limiti sistematici anche di tale

clausola, che pareva ignorare qualsiasi altra fattispecie di falsità estranea

al Capo III del Titolo VII contenente i delitti contro la fede pubblica (viceversa presenti in molte altre parti del codice e nella legislazione speciale), si veda ancora L. Picotti, Commento all’art. 3, cit., 91 s.

LEGISLAZIONE•RIFORME

e per lo più non sono affatto “incorporati” o “contenuti”

stabilmente in un supporto determinato, ma anzi hanno

lo specifico pregio di poter essere riprodotti, trattati, venir trasmessi a distanza, circolare, ecc. a prescindere dalle

sorti di quello in cui pur siano momentaneamente, parzialmente od anche stabilmente memorizzati (o “contenuti”), hanno dato chiara dimostrazione dell’inidoneità

di una tutela penale concepita come avente ad oggetto i

“supporti” (15), anziché direttamente i contenuti dichiarativi o probatori trattati con le tecnologie informatiche.

Le loro specifiche caratteristiche - specie nel caso di

trasmissioni via internet, satellitari, wireless, ecc. - consentono o richiedono di “recuperare” e “trattare” i contenuti informativi e dichiarativi di dati visualizzabili e riproducibili anche a stampa come atti unitari, da distinti

“supporti”, memorie o fonti, che solo in via elettronica

sono connessi in un’unità logica, escludendo definitivamente che la protezione dei “documenti informatici”, se

così li si vuole continuare a chiamare nel nostro ordinamento, possa ridursi o basarsi su quella dei relativi “supporti”.

In ogni caso, la formulazione dell’art. 7 Convenzione Cybercrime - collocato nel Capitolo I, titolo 2, riguardante le “infrazioni informatiche” per così dire ‘classiche’, che comprendono anche la “frode informatica”

(art. 8) - prescrive l’incriminazione della “falsità informatica” nei seguenti termini: “l’introduzione, l’alterazione, la cancellazione o la soppressione intenzionali e senza diritto di dati informatici, che generino dati non autentici, nell’intenzione che essi siano presi in conto o

utilizzati a fini giuridici come se fossero autentici, che

siano o no direttamente leggibili od intelligibili” (corsivo agg.). Nell’ultima parte della disposizione la Convenzione lascia agli Stati parte di esigere altresì, per la punibilità, un’intenzione “fraudolenta” o “delittuosa similare”.

Dunque, non occorre affatto ricondurre l’oggetto

della “falsificazione” alla nozione giuridica di “documento” tradizionalmente inteso, essendo essenziale soltanto

che sia punita la violazione del requisito dell’“autenticità” dei dati o del loro trattamento, quando abbiano

specifica rilevanza nel traffico giuridico, a prescindere

dalla loro diretta “leggibilità” per l’uomo.

Di conseguenza, appare senz’altro opportuna la definitiva soppressione, da parte del legislatore italiano,

della criticata nozione - esclusivamente ‘penalistica’ - di

“documento informatico”, con logico rinvio alla nozione generale nel frattempo sviluppatasi nell’ordinamento

extrapenale e suscettibile di ulteriore evoluzione, a partire dalla definizione offerta dall’art. 1, lett. a) d.p.r. 10 novembre 1997, n. 513 (cui fa espresso richiamo la Relazione d’accompagnamento al d.d.l. n. 2087 del 2007),

recepita poi nel T.U. in materia di documentazione amministrativa approvato con d.p.r. 28 dicembre 2000, n.

445 e confluita infine nell’art. 1, lett. p) del Codice dell’amministrazione digitale, approvato con d. lgs. 7 marzo

2005, n. 82 e da ultimo modificato dal d.lgs. 4 aprile

2006, n. 159.

Secondo questa definizione è “documento informatico: la rappresentazione informatica di atti, fatti o dati

giuridicamente rilevanti” (corsivi agg.). Due sono gli essenziali elementi elastici, di cui occorre sottolineare la

funzione adeguatrice alla mutevole realtà odierna: quello che rinvia all’evoluzione della tecnologia “informatica” e quello che richiama la pluralità delle diverse fonti

normative, da cui dipende la rilevanza “giuridica” dei

singoli “atti, fatti o dati” oggetto di una siffatta forma di

“rappresentazione, senza che vi sia più alcun richiamo al

relativo supporto.

In tal modo la nozione può costantemente corrispondere alle esigenze dei diversi ambiti dell’ordinamento giuridico, da quello civile (16), a quello amministrativo, fino a quello fiscale, penale, ecc., secondo le specifiche disposizioni rispettivamente rilevanti e modificabili,

nonché l’evoluzione tecnica futura.

Il concetto, di natura squisitamente normativa, trova importante completamento nella disciplina delle “firme elettroniche” (sui cui specifici profili penali si tornerà nel successivo paragrafo), confluita nel medesimo

Codice dell’amministrazione digitale, che stabilisce importanti regole - basate su disposizioni comunitarie - per

l’attribuzione della paternità dei “documenti informatici” al loro autore apparente, condizione decisiva per la

correlativa tutela della loro “autenticità” oltre che “genuinità” (17).

Note:

(15) Nel senso criticato la Relazione d’accompagnamento al d.d.l. n. 2773

presentato alla Camera dei Deputati l’11marzo 1993, 9 (in Atti parlamentari - XI Legislatura), in cui si parla esplicitamente del “supporto informatico” quale “oggetto del reato”. In senso analogo si è orientata anche la

dottrina italiana dell’epoca: C. Sarzana di Sant’Ippolito, Informatica e diritto penale, Milano 1994, 209; M. Petrone, Le recenti modifiche del codice

penale in tema di documento informatico: problemi e prospettive, in Dir. inf.,

1995, 259 s., in specie 262-263; successivamente anche C. Parodi, Il documento informatico nel sistema normativo penale, in questa Rivista, 1998, n.

3, 369 s.; C. Pecorella, Il diritto penale dell’informatica, Padova 2000 (rist.

2006), 145 s.

(16) Ad es. con riferimento al requisito della “forma scritta” nelle diverse specie di atti per cui è richiesta dal codice civile (art. 20, comma 2, con

riferimento all’art. 1350 c.c.), oppure con riferimento al valore delle riproduzioni (art. 2172 c.c., modificato ai sensi dell’art. 23, comma 1, Codice cit.) e copie (art. 23, comma 3, Codice cit., con riferimento agli artt

2714 e 2715 c.c.).

(17) La complessa disciplina introdotta dal d.lgs. 23 gennaio 2002, n.

10, in attuazione della Direttiva 1999/93/CE del 13 dicembre 1999,

porta a distinguere esplicitamente l’efficacia o “valore probatorio” del

documento informatico a seconda della “tipologia” della stessa firma

elettronica (semplice, “digitale” o “qualificata”): cfr. oggi l’art. 20, comma 2, Codice cit., secondo cui “Il documento informatico sottoscritto con

firma elettronica qualificata o con firma digitale, formato nel rispetto delle regole tecniche stabilite ai sensi dell’articolo 71, che garantiscano l’identificabilità dell’autore, l’integrità e l’immodificabilità del documento, si presume riconducibile al titolare del dispositivo di firma ai sensi dell’articolo 21, comma

2, e soddisfa comunque il requisito della forma scritta, anche nei casi previsti,

sotto pena di nullità, dall’articolo 1350, primo comma, numeri da 1 a 12 del

codice civile”; ed il successivo art. 21, in specie commi 1 e 2, secondo cui

(segue)

DIRITTO PENALE E PROCESSO N. 6/2008

703

LEGISLAZIONE•RIFORME

Infatti le “alterazioni” o “contraffazioni” - corrispondenti alla tradizionale nozione di falsità “materiale”

(18) - realizzate o meno con manipolazioni o ‘tecniche’

informatiche, sono chiaramente individuabili e dunque

eventualmente punibili, alla stregua di dette regole, anche in assenza di qualsivoglia intervento fisico sulla res

(supporto) che ‘incorpori’ più o meno stabilmente il

contenuto dichiarativo o rappresentativo e l’eventuale

sottoscrizione, a prescindere dalla formulazione in una

scrittura o linguaggio “direttamente leggibili od intelligibili”

dall’uomo.

Accanto all’opportuna abrogazione del secondo periodo del comma 1 dell’art. 491-bis c.p., l’art. 3, comma

1, lett. a) l. 48/2008 ha invece inteso mantenere in vita

la locuzione “avente efficacia probatoria”, anticipandola

nel primo periodo, dopo la frase d’esordio: “Se alcuna delle falsità previste dal presente capo riguarda un documento

informatico pubblico o privato”.

Si potrebbe ritenere che si tratti di un requisito in

realtà implicito nel concetto stesso di “documento informatico” offerto dall’esaminata definizione extrapenale, o

che addirittura si ponga in contraddizione con questa,

per la diversità della più generica locuzione “giuridicamente rilevanti” ivi contenuta.

Ma proprio la disciplina extrapenale, regolando in

modo differenziato il “valore probatorio” dei documenti

informatici e mantenendo fermo il principio della “libera valutabilità in giudizio” anche in caso di sottoscrizione (art. 21, comma 1, Codice cit.), salvi i casi riconducibili al sistema di presunzioni in materia, ne attesta la differente “efficacia” che ad essi può venir riconosciuta, in

funzione soprattutto delle “caratteristiche oggettive di

qualità, sicurezza, integrità e immodificabilità” (art. 21,

comma 2, Codice cit.) che li connotino, nonché delle

diverse tipologie di firma elettronica di cui siano o meno

muniti (cfr. art. 20, in specie comma 2 Codice dell’amministrazione digitale).

Dato questo articolato contesto di disciplina, che

investe ogni settore del diritto - a partire da quello civile

ed amministrativo - l’elemento dell’“efficacia probatoria” non va inteso in chiave meramente processuale, ma

nel più ampio significato di funzione o rilevanza probatoria

che assumono in concreto i dati ed i trattamenti informatici, rispondonenti - nell’odierna società informatizzata - a quelle medesime esigenze di certezza ed affidamento nella ‘rappresentazione’ (tramite atti, fatti e dati)

dei rapporti rilevanti nel traffico giuridico (19), per cui

meritano una protezione penale del tutto “equivalente” non per questo identica - a quella apprestata ai documenti tradizionalmente intesi.

Il requisito in questione non è dunque superfluo,

dovendo invece guidare l’interprete nella spesso sottile

distinzione fra la molteplicità di dati e trattamenti informatici, che pur possono venire in rilievo anche a specifici fini giuridici, ma senza godere di una siffatta tutela,

perché privi di funzione o rilevanza probatoria, benché

possano eventualmente goderne una diversa, anche pe-

704

DIRITTO PENALE E PROCESSO N. 6/2008

nale, qual è ad es. quella stabilita contro i danneggiamenti informatici (di cui si tratterà infra, par. 3) ovvero

contro le violazioni concernenti la disciplina dei dati

personali, se ne abbiano i requisiti (20).

b) Il nuovo delitto di false dichiarazioni al

certificatore (art. 495-bis c.p.)

Completano le modifiche in materia di tutela penale della fede pubblica “informatica” le due nuove fattispecie incriminatrici, che - senza alcun riferimento alle previsioni della Convenzione Cybercrime - puniscono

comportamenti illeciti consistenti nella violazione di regole relative alla disciplina italiana delle c.d. firme elettroniche (21), concernenti in particolare i rapporti fra

gli utenti ed il soggetto che esercita servizi di certificazione. Si tratta di norme penali che vanno dunque lette

in stretta connessione con le relative disposizioni extrapenali, oggi contenute nel citato Codice dell’amministrazione digitale (in specie nella Sezione II del Capo I,

artt. da 24 a 37).

Da un lato, viene introdotto fra i delitti contro la

fede pubblica, di cui al titolo VII del libro II del codice penale - ma nel capo IV dedicato alla “falsità personale” anziché nel III dedicato alla “falsità in atti” in

cui si collocano quelle “informatiche” appena esaminate - il nuovo delitto di “falsa dichiarazione o attestazione al certificatore di firma elettronica sull’idenNote:

(continua nota 17)

“1. Il documento informatico, cui è apposta una firma elettronica, sul piano

probatorio è liberamente valutabile in giudizio, tenuto conto delle sue caratteristiche oggettive di qualità, sicurezza, integrità e immodificabilità. 2. Il documento informatico, sottoscritto con firma digitale o con un altro tipo di firma

elettronica qualificata, ha l’efficacia prevista dall’articolo 2702 del codice civile. L’utilizzo del dispositivo di firma si presume riconducibile al titolare, salvo che questi dia la prova contraria.”

(18) Come già sottolineato fin dal nostro primo commento all’art. 491bis c.p., non pone invece speciali problemi - ulteriori rispetto a quello dell’individuazione della nozione di documento informatico - la condotta di

falsità ideologica, che offendendo il diverso bene della “veridicità” del

contenuto ideale del documento, non si differenzia essenzialmente da

quella relativa ad un documento tradizionale, avendo come comune parametro di riferimento la realtà oggettiva esterna, che rappresenta il contenuto dell’“attestazione” da parte del soggetto tenuto al relativo obbligo

(L. Picotti, Commento all’art. 3, cit., 94).

(19) Per l’interpretazione in tal senso della locuzione che già compariva

nel secondo periodo del comma 1 art. 491-bis c.p. si rinvia ancora a L. Picotti, Commento all’art. 3, cit., 76 s.

(20) Per più ampi riferimenti al riguardo, che fondano ad es. la differente

repressione del falso per soppressione rispetto al danneggiamento informatico, benché la condotta materiale che li integra possa essere del tutto

identica, sia consentito rinviare a L. Picotti, Studi, cit., 99 s., nonché 64 s.

con riguardo al corrispondente sistema penale tedesco.

(21) Non è questa la sede per analizzare e considerare criticamente le tormentate scelte del legislatore nazionale al riguardo, che secondo alcuni

punti di vista critici avrebbero eccessivamente reso complessa la disciplina, senza nel contempo garantire sufficiente efficienza all’intero sistema.

Per un quadro di sintesi si veda G. Navone, La firma digitale ed il sistema di

certificazione quale nuovo strumento di pubblicità legale, in Diritto dell’Internet, 2008, n. 2, 113 s., cui si rinvia anche per aggiornati richiami bibliografici in materia.

LEGISLAZIONE•RIFORME

tità o qualità personali proprie o di altri” (nuovo art.

495-bis c.p.).

Dall’altro è collocato addirittura fra i “delitti contro

il patrimonio mediante frode” di cui al capo II del titolo

XIII della parte speciale del codice penale, il nuovo reato proprio di “frode informatica del soggetto che presta

servizi di certificazione di firma elettronica” (art. 640quinquies c.p.: cfr. infra sub c).

Nel primo caso, ora in esame, si tratta invece di un

reato comune, realizzabile da chiunque rilasci al certificatore una “dichiarazione” od “attestazione” falsa ideologicamente (perché non veridica) o materialmente (perché non genuina) sull’identità o lo stato o altre qualità

personali, visto che nel “certificato qualificato” - necessario per generare la firma digitale - si devono rilevare,

secondo le regole tecniche stabilite con appositi decreti

ministeriali, oltre alla validità del certificato stesso, “gli

elementi identificativi del titolare” e del certificatore e

gli eventuali limiti d’uso (art. 24, comma 4, Codice dell’amministrazione digitale).

Si deve ritenere che siano oggetto dell’obbligo di

veridica dichiarazione od attestazione penalmente sanzionato non solo tutti i dati elencati come “obbligatori”

dai commi 1 e 2 dell’art. 28 Codice cit., ma anche quelli meramente “facoltativi”, di cui al comma 3, che riguardano informazioni rilevanti, ed anzi assai importanti nel traffico giuridico, quali le qualifiche specifiche del

titolare (appartenenza ad ordini o collegi professionali,

qualifica di pubblico ufficiale, iscrizione ad albi o possesso di altre abilitazioni professionali, poteri di rappresentanza), i limiti d’uso del certificato, i limiti del valore degli atti unilaterali e dei contratti per i quali il certificato

può essere usato (22).

Pur essendo rimessa al titolare od al terzo interessato la facoltà di richiedere che il certificato contenga le

predette informazioni, vi è infatti un generale obbligo di

comunicare tempestivamente al certificatore il modificarsi o venir meno delle circostanze oggetto di tutte le

informazioni di cui all’intero art. 28 cit., siano esse obbligatorie ovvero facoltative. Ed è anzi proprio in relazione a queste ultime che appare importante la previsione sanzionatoria che si commenta, potendo altrimenti

restare la loro falsa attestazione o dichiarazione del tutto

priva di sanzione penale, mentre in relazione alle altre

potrebbe ipotizzarsi anche il delitto di cui all’art. 494

c.p., se non quelli di cui agli artt. 495 e 496, ove si voglia

ritenere sussistente una qualifica pubblicistica del certificatore ai fini penali.

Il nuovo delitto è punito con la sanzione relativamente lieve della “reclusione fino ad un anno”, pari a

quella della menzionata “sostituzione di persona” di cui

all’art. 494 c.p., quindi inferiore a quella della “falsa attestazione o dichiarazione a un pubblico ufficiale sull’identità o qualità personali proprie o di altri”, di cui all’art.

495 c.p., dopo il quale è stato immediatamente inserito

e che sembra costituirne il paradigma normativo, come

emerge anche dalla rubrica di quello nuovo, formulata

in termini identici salvo che per la diversa qualità del destinatario della falsa attestazione: non “pubblico ufficiale”, ma “certificatore di firma elettronica”.

Mentre però il delitto di cui all’art. 495 c.p. si deve

altresì consumare “in un atto pubblico” (comma 1) od

“in una dichiarazione destinata a essere riprodotta in un

atto pubblico” (comma 2 della stessa norma), quello di

nuovo conio prevede soltanto che la dichiarazione o attestazione falsa sia “al soggetto che presta servizi di certificazione delle firme elettroniche”.

Si potrebbe dedurre da questa scelta la volontà legislativa di escludere ogni qualificazione pubblicistica dall’attività di certificazione delle firme elettroniche, che

può essere, ed anzi è di regola esercitata da “soggetti” privati, come testualmente prevede, anche nel caso di certificatori “accreditati”, l’art. 29, comma 3, Codice dell’amministrazione digitale.

Nondimeno qualche dubbio permane, perché essa

appare non solo regolata da “norme di diritto pubblico e

da atti autoritativi” - quali sono ad es. i provvedimenti

dell’autorità di controllo (individuata nel CNIPA: Centro Nazionale per l’Informatica nella Pubblica Amministrazione), che può anche disporre il divieto di prosecuzione dell’attività e la rimozione dei suoi effetti: art. 27,

comma 4, Codice cit. - ma anche caratterizzata dal suo

svolgersi per mezzo di “poteri certificativi” tipici della

Nota:

(22) Ai sensi dell’art. 28 cit. “i certificati qualificati devono contenere almeno le seguenti informazioni: a. indicazione che il certificato elettronico rilasciato è un certificato qualificato; b. numero di serie o altro codice

identificativo del certificato; c. nome, ragione o denominazione sociale

del certificatore che ha rilasciato il certificato e lo Stato nel quale è stabilito; d. nome, cognome o uno pseudonimo chiaramente identificato come tale e codice fiscale del titolare del certificato; e. dati per la verifica

della firma, cioè i dati peculiari, come codici o chiavi crittografiche pubbliche, utilizzati per verificare la firma elettronica corrispondenti ai dati

per la creazione della stessa in possesso del titolare; f. indicazione del termine iniziale e finale del periodo di validità del certificato; g. firma elettronica qualificata del certificatore che ha rilasciato il certificato realizzata in conformità alle regole tecniche ed idonea a garantire l’integrità e la

veridicità di tutte le informazioni contenute nel certificato medesimo”.

In aggiunta alle elencate informazioni (di cui al comma 1), in base al capoverso “fatta salva la possibilità di utilizzare uno pseudonimo, per i titolari residenti all’estero cui non risulti attribuito il codice fiscale, si deve

indicare il codice fiscale rilasciato dall’autorità fiscale del Paese di residenza o, in mancanza, un analogo codice identificativo, quale ad esempio

un codice di sicurezza sociale o un codice identificativo generale”. Infine,

nel comma 3, sono elencate le informazioni facoltative, stabilendosi che

“Il certificato qualificato può contenere (corsivo agg.), ove richiesto dal titolare o dal terzo interessato, le seguenti informazioni, se pertinenti allo

scopo per il quale il certificato è richiesto: a. le qualifiche specifiche del

titolare, quali l’appartenenza ad ordini o collegi professionali, la qualifica

di pubblico ufficiale, l’iscrizione ad albi o il possesso di altre abilitazioni

professionali, nonché poteri di rappresentanza; b. i limiti d’uso del certificato, inclusi quelli derivanti dalla titolarità delle qualifiche e dai poteri di

rappresentanza di cui alla lettera a) ai sensi dell’art. 30, comma 3; c. limiti del valore degli atti unilaterali e dei contratti per i quali il certificato

può essere usato, ove applicabili”. La norma si conclude comunque con

un obbligo generale di comunicazione del seguente tenore: “Il titolare,

ovvero il terzo interessato se richiedente ai sensi del comma 3, comunicano tempestivamente al certificatore il modificarsi o venir meno delle circostanze oggetto delle informazioni di cui al presente articolo” (corsivi agg.).

DIRITTO PENALE E PROCESSO N. 6/2008

705

LEGISLAZIONE•RIFORME

pubblica funzione amministrativa in senso oggettivo, ai

sensi dell’art. 357, comma 2, c.p.

Ed alla stregua della menzionata disciplina giuridica, l’attività dei certificatori presenta chiare finalità di

interesse pubblico, con connotazioni e contenuti pubblicistici, specie se si tratta di quella dei certificatori qualificati ed accreditati che vengono in rilievo nelle incriminazioni in esame, poiché richiede, oltre a requisiti soggettivi per l’esercizio, condizioni organizzative e modalità predeterminate di svolgimento dell’attività, nonché

controlli penetranti da parte della pubblica autorità, cui

competono specifiche funzioni di vigilanza, per l’appunto, sui certificatori qualificati ed accreditati (ex art. 29

Codice dell’amministrazione digitale), fino al potere di

disporre, se del caso, il menzionato divieto di prosecuzione dell’attività e la rimozione dei suoi effetti (art. 27,

comma 4, Codice cit.). Scopo della disciplina, infatti, è

la “pubblicità legale” da garantire alle chiavi pubbliche necessarie per apporre la firma digitale ai documenti

informatici - mediante “certificazione” della loro titolarità in capo ad un determinato soggetto, con tenuta obbligatoria dei relativi elenchi accessibili al pubblico. Per

cui, come è stato rilevato anche da un punto di vista extrapenale, vi è una molteplicità di profili ed interessi da

proteggere, e non si può formulare una risposta unitaria

o monistica al quesito sulla sua natura (23).

In definitiva, non si può escludere che rispetto a

singoli atti e adempimenti, attinenti in particolare al rilascio e alla gestione dei certificati “qualificati”, possano

convergere discipline differenziate anche sotto il profilo

penale.

La nuova fattispecie è del resto punita più gravemente di quella di cui all’art. 496 c.p., che sanziona con la reclusione fino ad un anno ovvero con la sola multa fino

ad euro 516 la “falsa dichiarazione sulla identità o su qualità personali proprie o di altri” da parte di chi - “fuori dei

casi indicati negli articoli precedenti”: e dunque anche fuori

dell’ipotesi speciale in esame - “interrogato” su tali circostanze renda “mendaci dichiarazioni a un pubblico ufficiale o a un incaricato di pubblico servizio, nell’esercizio delle

funzioni o del servizio” (corsivi agg.).

Non si giustificherebbe una punizione più severa di

quella applicabile alla condotta da ultimo richiamata,

che va posta in essere nei confronti di un pubblico ufficiale o di un incaricato di pubblico servizio “nell’esercizio delle funzioni o del servizio”, se la qualifica soggettiva

del certificatore, cui siano rese le false attestazioni o dichiarazioni in esame, o meglio la sua attività, fosse di natura esclusivamente privatistica, pur non richiedendo la

legge, quale elemento del reato, che il certificatore rivesta necessariamente una qualifica pubblicistica.

Sul piano dell’interpretazione sistematica bisogna

del resto considerare anche il menzionato delitto proprio

della “frode” del certificatore, di cui al nuovo art. 640quinquies c.p., che appresso si esaminerà, e che implicitamente esclude, alla stregua del principio di specialità

(art. 15 c.p.), l’applicabilità del delitto di cui all’art. 323

706

DIRITTO PENALE E PROCESSO N. 6/2008

c.p. (abuso d’ufficio che procuri un ingiusto vantaggio

patrimoniale o cagioni un danno ingiusto), peraltro punito in modo solo lievemente più grave della predetta

“frode”.

c) Il nuovo delitto di frode informatica del

certificatore (art. 640-quinquies c.p.)

Già si è visto come l’art. 5, ultimo comma, l.

48/2008 configuri un nuovo reato proprio del “fornitore

dei servizi di certificazione di firma elettronica” nel caso

in cui violi “gli obblighi previsti della legge per il rilascio di un

certificato qualificato”, “al fine di procurare a sé o ad altri

un ingiusto profitto ovvero di arrecare ad altri un danno”.

La sanzione, della reclusione fino a tre anni e della

multa da 51 a 1032 euro, è identica a quella della comune truffa patrimoniale, dopo la quale è collocata, e solo

leggermente meno grave di quella dell’abuso d’ufficio,

con cui il delitto potrebbe apparentemente concorrere.

Sicuramente non può dirsi che il legislatore abbia

realizzato il dichiarato intento di introdurre una nuova

figura di truffa, fondato dalla Relazione d’accompagnamento al d.d.l. n. 2807 sul solo rilievo che non sarebbe

stata sufficiente la fattispecie di frode informatica di cui

all’art. 640-bis c.p., in quanto nel caso dell’attività di certificazione potrebbero non ricorrere le condotte di “alterazione del funzionamento di un sistema” o di “intervento senza diritto su dati, informazioni o programmi” (24).

Non solo un rilievo meramente ‘negativo’ non giustifica la creazione, denominazione e collocazione del

nuovo delitto quale ipotesi qualificata di truffa, di cui

non è comprensibile il fondamento; ma l’intento dichiarato è anche palesemente smentito dal fatto che la

stessa fattispecie legale è priva di qualsiasi requisito di

“fraudolenza”, che dovrebbe invece caratterizzare le

condotte di truffa, consistendo piuttosto nella mera violazione degli obblighi extrapenali, stabiliti in particolare

dall’art. 32, commi 2 ss., Codice dell’amministrazione

digitale (25).

Note:

(23) Per una simile conclusione problematica, al termine di una recente

analisi del sistema, cfr. G. Navone, La firma digitale, cit., 119.

(24) Relazione al d.d.l. 2807, cit., 5.

(25) Estremamente ampio è il ventaglio degli obblighi gravanti sui certificatori, che oltre ad essere tenuti “ad adottare tutte le misure organizzative e tecniche idonee ad evitare danno a terzi” (incorrendo altrimenti nella responsabilità civile aggravata ex art. 30 dello stesso Codice), quando

rilasciano “certificati qualificati” devono altresì: provvedere con certezza

alla identificazione della persona che fa richiesta della certificazione; rilasciare e rendere pubblico il certificato elettronico nei modi o nei casi stabiliti dalle regole tecniche di cui all’art. 71, nel rispetto del d.lgs. 30 giugno 2003, n. 196, e successive modificazioni; specificare, nel certificato

qualificato su richiesta dell’istante, e con il consenso del terzo interessato, i poteri di rappresentanza o altri titoli relativi all’attività professionale

o a cariche rivestite, previa verifica della documentazione presentata dal

richiedente che attesta la sussistenza degli stessi; attenersi alle regole tecniche di cui all’art. 71; informare i richiedenti in modo compiuto e chiaro, sulla procedura di certificazione e sui necessari requisiti tecnici per ac(segue)

LEGISLAZIONE•RIFORME

Se da un lato non è richiesto alcun requisito di artificiosità o di simulazione di una falsa apparenza, dall’altro non è neppure richiesto un qualsivoglia evento consumativo di lesione patrimoniale, come è invece quello

duplice di “ingiusto profitto con altrui danno”, previsto

dal comune art. 640 c.p. e riprodotto anche nelle figure

qualificate di cui all’art. 640-bis (truffa aggravata per il

conseguimento di erogazioni pubbliche), che al medesimo fatto tipico rimanda, nonché all’640-ter (frode informatica), che richiede gli identici eventi consumativi.

La fattispecie di nuovo conio è invece formulata

con la diversa tecnica del dolo specifico, ed il fine di

“procurare a sé o ad altri un ingiusto profitto” è previsto in

termini addirittura alternativi rispetto a quello di “arrecare ad altri di danno”, in nessun caso connotato in termini ‘patrimoniali’.

La mera ‘strumentalità’ della violazione di uno degli

obblighi extrapenali sopra menzionati al perseguimento

di un generico interesse di parte (profitto proprio o di

terzi ovvero danno di altri) è dunque sufficiente alla

consumazione del fatto tipico, con forte anticipazione

della sua soglia di punibilità (26).

Si deve concludere, che al di là della sua formale denominazione e collocazione, e dei dichiarati intenti legislativi, la fattispecie incriminatrice in esame è assai lontana dal paradigma di un delitto patrimoniale ed assai vicina, invece, nella sua struttura, ad un’incriminazione

meramente “sanzionatoria” della violazione di obblighi

extrapenali, gravanti in specie su soggetti qualificati, secondo il paradigma dell’abuso d’ufficio, di cui all’art. 323

c.p. sopra menzionato, che è sì punito con una pena di

poco superiore - solo nel minimo edittale di sei mesi di

reclusione, assente nel delitto in esame, che però richiede una multa congiunta alla pena detentiva, non prevista nel delitto contro la pubblica amministrazione - ma

richiede altresì l’oggettivo verificarsi dell’evento consumativo di “ingiusto vantaggio patrimoniale” o di “danno

ingiusto”.

In altri termini, pur mancando una formale qualifica pubblicistica del certificatore, la realizzazione del descritto “fatto” è assai simile a quella del delitto proprio del

pubblico ufficiale, rispetto a cui anzi “anticipa” la soglia

di punibilità: fermi, dunque, i dubbi sull’effettiva natura,

ai fini penali, dei servizi di certificazione delle firme elettroniche e delle differenti attività in cui si articolano,

emerge la scarsa attenzione del nostro legislatore al contesto sistematico nel quale interviene, moltiplicando fattispecie incriminatrici senza adeguata precisione né piena consapevolezza tecnico-giuridica.

3. Le novelle in materia di delitti

contro la sicurezza e l’integrità di dati e sistemi

La maggior parte delle nuove fattispecie di diritto

penale sostanziale riguarda la materia dei danneggiamenti informatici, bipartiti - in conformità con le scelte

del legislatore sopranazionale - fra danneggiamenti di dati (art. 4 Convenzione Cybercrime, cui corrisponde so-

stanzialmente l’art. 4 Decisione quadro 222/2005/GAI)

e danneggiamenti di sistemi (art. 5 Convenzione Cybercrime, cui corrisponde sostanzialmente l’art. 3 Decisione

quadro 222/2005/GAI). Entrambi, poi, per scelta autonoma del legislatore nazionale, sono distinti anche fra

danneggiamenti su dati e sistemi privati e su dati e sistemi di pubblica utilità. Questa astratta “esigenza di simmetria”, esplicitamente perseguita dai redattori della legge

(27), ha fatto sì che il codice penale italiano conosca ora

ben quattro “nuovi” delitti di danneggiamento informatico, che si aggiungono al danneggiamento comune di

“cose”, assorbendo solo in parte le ipotesi prima delineaNote:

(continua nota 25)

cedervi e sulle caratteristiche e sulle limitazioni d’uso delle firme emesse

sulla base del servizio di certificazione; non rendersi depositari di dati per

la creazione della firma del titolare; procedere alla tempestiva pubblicazione della revoca e della sospensione del certificato elettronico in caso di

richiesta da parte del titolare o del terzo dal quale derivino i poteri del titolare medesimo, di perdita del possesso o della compromissione del dispositivo di firma, di provvedimento dell’autorità, di acquisizione della

conoscenza di cause limitative della capacità del titolare, di sospetti abusi o falsificazioni, secondo quanto previsto dalle regole tecniche di cui all’art. 71; garantire un servizio di revoca e sospensione dei certificati elettronici sicuro e tempestivo nonché garantire il funzionamento efficiente,

puntuale e sicuro degli elenchi dei certificati di firma emessi, sospesi e revocati; assicurare la precisa determinazione della data e dell’ora di rilascio, di revoca e di sospensione dei certificati elettronici; tenere registrazione, anche elettronica, di tutte le informazioni relative al certificato

qualificato dal momento della sua emissione almeno per venti anni anche al fine di fornire prova della certificazione in eventuali procedimenti

giudiziari; non copiare, né conservare, le chiavi private di firma del soggetto cui il certificatore ha fornito il servizio di certificazione; predisporre

su mezzi di comunicazione durevoli tutte le informazioni utili ai soggetti

che richiedono il servizio di certificazione, tra cui in particolare gli esatti

termini e condizioni relative all’uso del certificato, compresa ogni limitazione dell’uso, l’esistenza di un sistema di accreditamento facoltativo e le

procedure di reclamo e di risoluzione delle controversie; dette informazioni, che possono essere trasmesse elettronicamente, devono essere scritte in linguaggio chiaro ed essere fornite prima dell’accordo tra il richiedente il servizio ed il certificatore; utilizzare sistemi affidabili per la gestione del registro dei certificati con modalità tali da garantire che soltanto le persone autorizzate possano effettuare inserimenti e modifiche,

che l’autenticità delle informazioni sia verificabile, che i certificati siano

accessibili alla consultazione del pubblico soltanto nei casi consentiti dal

titolare del certificato e che l’operatore possa rendersi conto di qualsiasi

evento che comprometta i requisiti di sicurezza. Su richiesta, elementi

pertinenti delle informazioni possono essere resi accessibili a terzi che facciano affidamento sul certificato. I certificatori sono inoltre responsabili

dell’identificazione del soggetto che richiede il certificato qualificato di

firma anche se tale attività è delegata a terzi e devono raccogliere i dati

personali solo direttamente dalla persona cui si riferiscono o previo suo

esplicito consenso, e soltanto nella misura necessaria al rilascio e al mantenimento del certificato, fornendo l’informativa prevista dall’art. 13 del

d.lgs. 30 giugno 2003, n. 196. I dati infine non possono essere raccolti o

elaborati per fini diversi senza l’espresso consenso della persona cui si riferiscono.

(26) Sulle caratteristiche strutturali delle fattispecie a dolo specifico, che

determinano una peculiare tipizzazione dello stesso fatto oggettivo costitutivo del reato, incidente sul momento consumativo e sulle caratteristiche dell’offesa al bene giuridico, e solo di riflesso sull’oggetto e l’intensità

dell’elemento soggettivo, sia consentito rinviare a L. Picotti, Il dolo specifico. Un’indagine sugli ‘elementi finalisitici’ delle fattispecie penali, Milano

1993.

(27) Cfr. Relazione al d.d.l. 2807, cit., 5.

DIRITTO PENALE E PROCESSO N. 6/2008

707

LEGISLAZIONE•RIFORME

te dai commi 2 e 3 dell’art. 420 c.p., contestualmente

abrogati.

Prima di esaminare questo insieme di reati, occorre

però considerare la riformulazione della fattispecie prodromica alla tutela della sicurezza ed integrità dei dati e

dei sistemi informatici, rappresentata dal delitto di cui

all’art. 615-quinquies c.p., che completa questo vero e

proprio “microsistema” posto a tutela di tale nuovo bene

giuridico (28), benché le relative fattispecie siano distribuite fra i delitti contro il patrimonio, per quanto concerne le quattro di danneggiamento, e contro l’inviolabilità del domicilio, per quanto concerne quest’ultima.

a) La riformulazione del delitto di diffusione di

dispositivi o programmi diretti a danneggiare o

interrompere un sistema informatico (art. 615-quinquies c.p.)

L’art. 615-quinquies c.p. ha rappresentato una delle

più innovative fattispecie create dal legislatore del 1993,