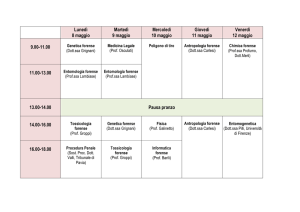

27/05/2015

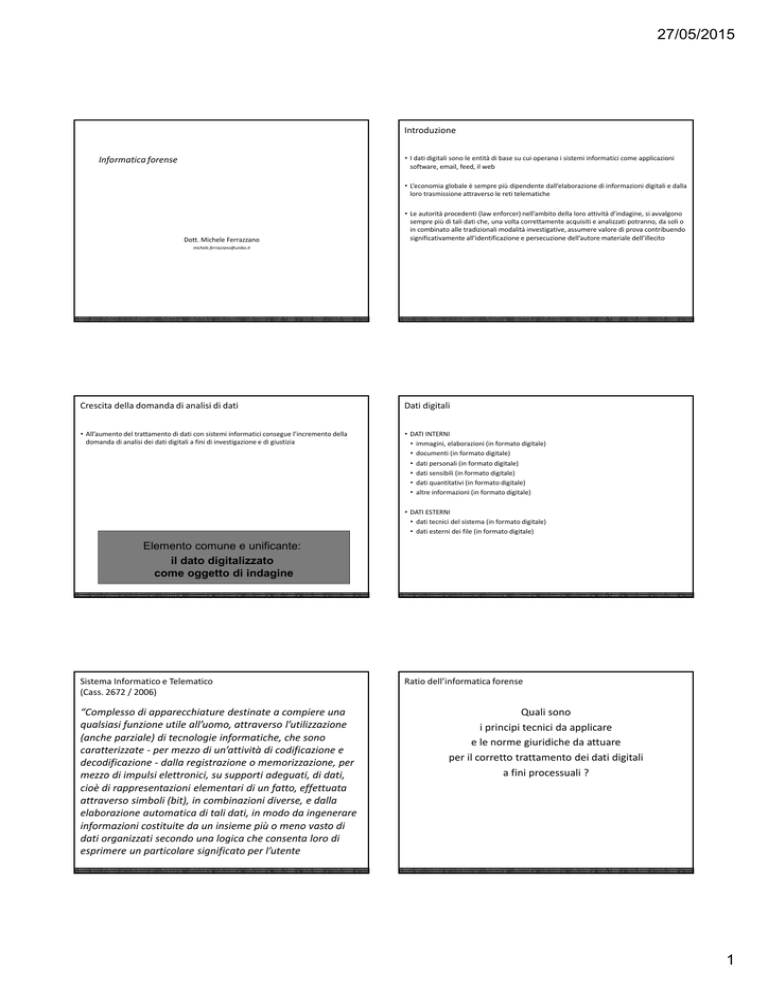

Introduzione

• I dati digitali sono le entità di base su cui operano i sistemi informatici come applicazioni

software, email, feed, il web

Informatica forense

• L’economia globale è sempre più dipendente dall’elaborazione di informazioni digitali e dalla

loro trasmissione attraverso le reti telematiche

Dott. Michele Ferrazzano

• Le autorità procedenti (law enforcer) nell’ambito della loro attività d’indagine, si avvalgono

sempre più di tali dati che, una volta correttamente acquisiti e analizzati potranno, da soli o

in combinato alle tradizionali modalità investigative, assumere valore di prova contribuendo

significativamente all’identificazione e persecuzione dell’autore materiale dell’illecito

[email protected]

Crescita della domanda di analisi di dati

Dati digitali

• All’aumento del trattamento di dati con sistemi informatici consegue l’incremento della

domanda di analisi dei dati digitali a fini di investigazione e di giustizia

• DATI INTERNI

• immagini, elaborazioni (in formato digitale)

• documenti (in formato digitale)

• dati personali (in formato digitale)

• dati sensibili (in formato digitale)

• dati quantitativi (in formato digitale)

• altre informazioni (in formato digitale)

• DATI ESTERNI

• dati tecnici del sistema (in formato digitale)

• dati esterni dei file (in formato digitale)

Elemento comune e unificante:

il dato digitalizzato

come oggetto di indagine

Sistema Informatico e Telematico

(Cass. 2672 / 2006)

“Complesso di apparecchiature destinate a compiere una

qualsiasi funzione utile all’uomo, attraverso l’utilizzazione

(anche parziale) di tecnologie informatiche, che sono

caratterizzate - per mezzo di un’attività di codificazione e

decodificazione - dalla registrazione o memorizzazione, per

mezzo di impulsi elettronici, su supporti adeguati, di dati,

cioè di rappresentazioni elementari di un fatto, effettuata

attraverso simboli (bit), in combinazioni diverse, e dalla

elaborazione automatica di tali dati, in modo da ingenerare

informazioni costituite da un insieme più o meno vasto di

dati organizzati secondo una logica che consenta loro di

esprimere un particolare significato per l’utente

Ratio dell’informatica forense

Quali sono

i principi tecnici da applicare

e le norme giuridiche da attuare

per il corretto trattamento dei dati digitali

a fini processuali ?

1

27/05/2015

Definizione dell’informatica forense

Fasi principali dell’informatica fornese

L’Informatica forense è la disciplina avente ad

oggetto lo studio delle attività di individuazione,

conservazione, protezione, estrazione,

documentazione ed ogni altra forma di trattamento

ed interpretazione del dato digitale memorizzato su

supporto informatico, al fine di essere valutato come

prova nel processo

• Identificazione

• Scelta dei dati che possono essere recuperati e ritrovati elettronicamente tramite l’utilizzo

di strumenti e suite di Informatica Forense

• Acquisizione

• Disponibilità fisica o con strumenti da remoto di computer, dati di log e di traffico e

dispositivi esterni di memorizzazione

• Analisi

• Ricerca ed individuazione dei dati rilevanti

• Valutazione

• Valutazione delle informazioni e dei dati che sono stati recuperati al fine di comprenderli,

classificarli e determinazione se e come possano essere utilizzati per l’incriminazione o il

proscioglimento dell’indagato

• Presentazione

• Raccolta e descrizione degli elementi scoperti in un linguaggio e modo comprensibile a

giuristi, personale non tecnico, e considerabile come elemento di prova secondo le leggi in

vigore

Contesto tecnologico

Informatica forense

• Digital forensics, forensic computing, cyber-forensics sono basate sulla intangibile e spesso

volatile natura dei dati digitali, specialmente in ambienti di rete o nella live forensics

TIC

Sicurezza

Reazione agli Incidenti

FORENSICS

Informatica forense

• Processo di applicazione di tecniche scientifiche e analitiche alle reti di computer, a

dispositivi digitali e ai file per scoprire o recuperare evidenze ammissibili nel procedimento

penale

• La tecnologia rende il processo d’investigazione e raccolta dei dati a fini probatori

estremamente vulnerabile per i diritti delle parti interessate (in particolare la difesa tecnica)

e soggetto al rischio di malfunzionamenti tecnici, danneggiamenti o contraffazioni.

• La carenza di preparazione adeguata inasprisce queste difficoltà

• La pratica operativa si è sviluppata in seguito ai diversi scenari offerti dai casi concreti anche

in maniera casuale e tramite espedienti

Informatica forense

Esempio di trattamento di un dispositivo mobile

1

• Tipologie:

• Disk Forensics

• Network Forensics

• Email Forensics

• Internet Forensics

• Portable Device Forensics (e.g. flash cards, PDAs, Blackberries, email, pagers, cell phones,

IM devices)

• L’insieme dei processi e delle tecniche che divengono quelle effettivamenteutilizzate

vengono definite “pratiche migliori” (best practice)

5

Identificazione del

sospetto

• Riguarda lo studio dei processi tesi all’identificazione, estrazione, documentazione,

conservazione e interpretazione di sistemi digitali all’interno dei quali possono essere

custodite evidenze o elementi di prova

Generazione di un

report (memoria)

4

2

Analisi

dei dati

Sequestro del

reperto (isolamento)

3

Acquisizione

dei dati

• Informatica Forense non vuol dire sicurezza informatica

2

27/05/2015

Caratteristiche inerenti la natura del dato digitale

•

•

•

•

•

Necessità di un supporto (hard disk, floppy disk, flash memory, altri)

Riproducibilità in numero infinito di copie

Volatilità dei dati

Modificabilità (quasi) anonima dei dati

Deteriorabilità dei dati e dei supporti

Esigenze metodologiche

•

•

•

•

•

•

Completezza dell’acquisizione

Integrità dei dati acquisiti

Paternità dei dati (o almeno provenienza)

Esaminabilità dei dati acquisiti

Verificabilità delle procedure seguite

Riproducibilità delle operazioni eseguite

Reati che coinvolgono le tecnologie dell’informazione e della

comunicazione

Trattamento di dati informatici a fini processuali

• Reati tradizionali o comuni in cui il computer assume la qualità di strumento del reato; ad

esempio frodi o falsificazioni e, più in generale, qualsiasi utilizzo di informazioni con

modalità pregiudizievoli e malevole

• Il ricorso all’Informatica Forense può rendersi necessario nei procedimenti aventi ad

oggetto:

• reati informatici propriamente detti ex L. n° 547/93, L. n° 48/08

• Reati relativi a contenuti (content-related offences) in cui si utilizzano le TIC (Tecnologie

dell’Informazione e della Comunicazione) per facilitare la distribuzione di materiali illegali o

illeciti; ad esempio violazioni dei diritti d’autore e la pornografia minorile

• reati commessi con l’impiego di sistemi informatici

• dati (o informazioni) aventi valore di prova o indizio per reati informatici e non

• Reati di danneggiamento volti a danneggiare l’integrità delle componenti tecnologiche dei

sistemi TIC; ad esempio la distribuzione di virus

Il cyberspazio non ha frontiere…

• strumenti (supporti) di archiviazione di dati rilevanti

Difficoltà di ricostruzione dei reati globali

Dislocazione dell’autore: da dove

Indeterminatezza degli autori: quanti

Anonimizzazione dell’autore: chi è, chi sono

Cronologia degli eventi: quando

Modalità esecutive: in che modo

• velocità dell’attività

• volatilità delle tracce

• Movente: perché

• Reiterazione: quante volte

• Offensività: contro chi

•

•

•

•

•

3

27/05/2015

Reati commessi utilizzando tecnologie dell’informazione e della

comunicazione

•

•

•

•

•

•

•

•

Terrorismo

Cracking

Accesso abusivo

Danneggiamento informatico

Pedopornografia

Discriminazione razziale

Ingiuria e diffamazione

Spamming

•

•

•

•

•

•

•

•

•

Bilanci falsi

Riciclaggio

Phishing

Truffe on line

Estorsioni

Violazione della privacy

Violazioni al diritto d’Autore

Frode informatica

“Furto” di dati

Tendenze in atto fino al 2008 (?)

• Attualmente nei processi è molto frequente che il Pubblico Ministero chieda che vengano

considerate "prove”:

• log di server inviati via fax dal provider

• stampe di homepage, sessioni di chat, e-mail senza firma digitale

• contenuti di supporti di memorizzazione utilizzati dagli accertatori prima di apporre i sigilli

• contenuti di supporti sequestrati senza i dovuti sigilli

• "perizie" d'ufficio predisposte da "consulenti" privi di formazione specifica nel settore

della digital evidence e, in qualche caso, nemmeno laureati o laureati in materie non

tecniche

• relazioni di servizio sui contenuti di un sito remoto predisposte da agenti e ufficiali di

polizia giudiziaria privi di competenze specifiche, es. ECDL

• identificazione di un soggetto solo tramite user-id e intestazione della eventuale utenza

telefonica impiegata per il collegamento alla rete

Digital evidence

Digital evidence

• Electronic (digital) evidence is information generated, stored or transmitted using electronic

devices that may be relied upon in court (IOCE, 2000)

• L’aspetto caratteristico dei reperti virtuali delle evidenze è dato dalla volatilità, dalle infinite

possibilità di riproduzione mediante procedure rapide e con assoluta rapidità, dalla

necessaria interpretazione ai fini intellegibili

• Qualsiasi informazione, con valore probatorio, che sia memorizzata o trasmessa in formato

digitale (SWGDE, 1998)

• A livello legislativo non esiste una definizione di prova elettronica o prova digitale in alcuno

Stato europeo (AEEC, 2006)

• Le alterazioni possono intervenire per cause legate alle attività ordinarie del computer o da

un uso incauto degli operatori: è difficile determinare quali siano i cambiamenti effettuati

con la conseguente impossibilità di ristabilire la situazione ex-ante

• L’esame di evidenze digitali può richiedere molto tempo; quindi chi effettua le indagini è di

solito accurato e cauto quando raccoglie gli elementi di prova. Solitamente una copia

primitiva, ‘originale’, intatta è prodotta per il successivo esame e i dispositivi sono restituiti

alle loro applicazioni

Digest e funzioni di hash

Digest e funzioni di hash

Esempio MD5

• Il digest di un file (che è una successione di bit) è una stringa di simboli di lunghezza

predefinita generata dalla applicazione di una funzione di hash sul file stesso

• DPCM 8 febbraio 1999: "l'impronta di una sequenza di simboli binari è una sequenza di

simboli binari di lunghezza predefinita generata mediante l'applicazione alla prima di

un'opportuna funzione di hash"

• Non è possibile dal digest risalire a testo originale

• Collisioni dello stesso valore del digest da due fonti diverse è impossibile

D’accordo

e3e4a48142318596a3160af3129c4825

Sono nato a Foggia

dc342741a78c07f9d56aac42fe98756b

ciao

0e6d7d56c4520756f59235b6ae981cdb

Ciao

870f6dddf00fda887a2d59980ff7ab8e

Ciao.

b3a82770def09bffaec94072d6ca85d3

• Stessa Lunghezza: 32 cifre esadecimali (128 bit - 16 byte)

• Valori dipendenti dal contenuto del documento

• Ad una minima variazione dell’input corrisponde una grande variazione nel digest

4

27/05/2015

Documento informatico

Firma elettronica e certificati

• La rappresentazione informatica di atti, fatti o dati giuridicamente rilevanti

• Firme elettronica: insieme dei dati in forma elettronica, allegati oppure connessi tramite

associazione logica ad altri dati elettronici, utilizzati come metodo di identificazione

informatica (art. 1, comma 1, lett. Q, del D. Lgs. 82/2005)

• Il documento informatico, sottoscritto con firma digitale o con un altro tipo di firma

elettronica qualificata, ha l'efficacia prevista dall'articolo 2702 del Codice Civile

• L'utilizzo del dispositivo di firma si presume riconducibile al titolare, salvo che questi dia

prova contraria

• Firma digitale: un particolare tipo di firma elettronica avanzata basata su un certificato

qualificato e su un sistema di chiavi crittografiche, una pubblica e una privata (c.d.

asimmetriche), correlate tra loro, che consente al titolare tramite la chiave privata e al

destinatario tramite la chiave pubblica, rispettivamente, di rendere manifesta e di verificare

la provenienza e l'integrità di un documento informatico o di un insieme di documenti

informatici; (art. 1, comma 1, lett. s)

• Certificato Qualificato: insieme di informazioni che creano una stretta e affidabile

correlazione fra una chiave pubblica e i dati che identificano il Titolare. Sono certificati

elettronici conformi a specificati rigidi requisiti e rilasciati da certificatori accreditati

Marca temporale e riferimento temporale

Immagine forense / Copia forense

• La marca temporale consiste in una integrazione della firma digitale, applicata da un

certificatore secondo le disposizioni delle regole tecniche, ed è efficace in ogni situazione in

cui un documento deve avere una data certa, oppure per prolungare nel tempo la validità di

un documento informatico, dopo la scadenza del certificato di sottoscrizione

• Per risolvere il problema dell’integrità chi effettua le indagini deve poter ottenere i dati in

modo completo con interferenze minime sui dati originali sotto esame

• Il riferimento temporale è “l’informazione, contenente la data e l'ora in cui viene ultimato il

processo di conservazione digitale, che viene associata ad uno o più documenti digitali,….

L'operazione di associazione deve rispettare le procedure di sicurezza definite e

documentate, a seconda della tipologia dei documenti da conservare, dal soggetto pubblico

o privato che intende o è tenuto ad effettuare la conservazione digitale ovvero dal

responsabile della conservazione nominato dal soggetto stesso”. Si tratta di una

annotazione che attesta il momento in cui viene chiuso il processo di archiviazione ed è

rilevante solo a questo scopo

Immagine forense / Copia forense

• Tali dati possono essere stampati e copiati, anche se questo porta a variazioni nei meta-dati

associati, con la possibilità di creare vulnerabilità

• Pertanto la tecnica più utilizzata per ottenere dati forense è quella dell’imaging

• Una immagine bit-stream di un dispositivo di memorizzazione digitale, ad es. hard disk o

smart card, viene acquisita e creata in modo non invasivo includendovi le parti non

occupate da dati di interesse

Immagine forense / Copia forense

• Il processo genera alcuni dati, come la funzione hash di crittazione, che possono essere

richiesti successivamente per verificare l’autenticità e l’ integrità dei dati dopo il processo di

acquisizione e la generazione di successive copie

• Vengono generate più copie: una master e alcune di lavoro per tutte le parti processuali

coinvolte

Master (sigillato)

• Imaging consente di restituire i dispostivi originali al proprietario che così può continuare

nel suo lavoro su quella risorsa

• Le immagini sono ampiamente accettate nei tribunali come rappresentazioni dei dispostivi

originali

Copia di lavoro

5

27/05/2015

Strumenti per la creazione di una copia di un hard disk

Strumenti per la copia di un hard disk

Problemi dell’informatica forense

Problema dell’identità (identity)

•

•

•

•

•

•

•

Problema dell’identità (identity)

Problema della locazione (location)

Problema dell’integrità (integrity)

Problema della viscosità (stickiness)

Problema del tipo di dati (data type)

Problema della tracciabilità (traceability)

Problema dell’analisi (analysis)

• Stabilire un collegamento forense adeguato tra elemento informativo e identità virtuale di

una persona

• Stabilire un collegamento forense adeguato tra identità virtuale e persona reale

Problema della locazione (location)

Problema dell’integrità (integrity)

• Identificare la localizzazione fisica di un sospettato

• Il processo di acquisizione dei dati forensi è una sfida tecnica significativa per chi effettua le

indagini considerato l’alto rischio di modificabilità degli originali e dei metadati minando ab

origine il valore probatorio del materiale acquisito (ad esempio data e ora)

• Considerare le implicazioni giurisdizionali legate alla transnazionalità del fenomeno

• Distinguere tra dati statici e dati in transito: la corretta distinzione legale tra la perquisizione

di un sistema informatico, il sequestro di dati in esso memorizzati, e l’intercettazione di dati

nel corso della trasmissione permette di delinearne i confini e chiarire la portata applicativa

delle norme di riferimento

• Le modalità con cui tali operazioni vengono condotte creano ulteriori problemi

rappresentati dalla mancanza di procedure uniformi e dal diverso trattamento delle digital

evidence da parte delle legislazioni

6

27/05/2015

Problema della viscosità (stickiness)

Problema del tipo di dati (data type)

• Molte copie degli stessi file sono generate durante i processi di trasmissione

•

•

•

•

•

• Le modalità con cui i dati sono mantenuti o rimossi dai dispostivi elettronici e magnetici di

memorizzazione

Gli elementi di prova digitale comprendono:

il contenuto di una trasmissione

gli attributi o metadati dell’attività di comunicazione

il diritto alla privacy degli utenti delle reti

la gestione di una risorsa informatica

• In generale la viscosità dei dati è un elemento a favore degli investigatori

• Viceversa, la percezione che i dati provenienti da fonti TIC siano soggetti al rischio di

alterazione può essere di aiuto per l’accusato, laddove possano essere sollevati dubbi

sull’esistenza stessa e/o il loro valore forense

• La fonte di base di qualsiasi informazione digitale è data dalla sua rappresentazione

attraverso la codifica binaria

• Le leggi trattano i differenti tipi di dati forensi in maniera diversa ( ad es. intercettazioni,

dati di traffico):a ciò consegue un diverso regime giuridico di trattamento

Problema della tracciabilità (traceability)

Esempio: risoluzione di un dominio

• Fonti molteplici

• dati che l’ indagato ha utilizzato o a lui riconducibili a seguito della sua attività

• dati creati a seguito dell’utilizzo di un sistema di comunicazione da parte di un sospettato

• i contenuti delle attività di comunicazione di una persona

www.repubblica.it

• Identificazione della fonte e della destinazione facendo riferimento a identificazioni

univoche

• Se il dispositivo si trova in un ambiente promiscuo dove può essere utilizzato da più

persone, risulta problematico verificare quale sia concretamente la persona fisica che abbia

utilizzato quel dispositivo o avuto accesso tramite credenziali di riconoscimento a un orario

determinato

Esempio: risoluzione di un dominio

Esempio: risoluzione di un dominio

www.repubblica.it

www.repubblica.it

213.92.16.191

213.92.16.171

7

27/05/2015

Esempio: risoluzione di un dominio

Esempio: risoluzione di un dominio

www.repubblica.it

www.repubblica.it

213.92.16.191

213.92.16.171

213.92.16.191

213.92.16.171

Esempio: risoluzione di un dominio

Esempio: risoluzione di un dominio

www.repubblica.it

www.repubblica.it

Registrato dal 15 maggio 1996

Attualmente a nome del Gruppo Editoriale L'Espresso SPA, Via Po, 12, 00198 Roma.

213.92.16.191

213.92.16.171

213.92.16.191

213.92.16.171

Assegnati a Kataweb S.p.A., Via di Priscilla, 101, 00199 Roma.

Problema dell’analisi (analisys)

Volume dei dati

• Il volume e la natura dei dati che devono essere trattati durante le indagini può essere

proibitivo

• La torre è alta 190 metri.

• I supporti di memorizzazione sono in grado di contenere enormi quantità di dati e i sistemi

di comunicazione di trasmettere smisurati flussi di bit (bit-stream di dati)

• La stampa dei contenuti di 6 Giga byte

• genera una pila più alta della torre !

• Ottenere e memorizzare questi dati è di norma facile e diretto

• Un libro di 300 pagine occupa circa 650 Kilo Byte

• L’abilità di accedere, gestire e analizzare i dati e la successiva presentazione dei risultati in

tribunale presenta problemi legati a meccanismi di protezione, rispetto dei limiti di spesa e

di tempo richiesti dalla legge

• 10 Giga byte contengono circa 15.250 libri

190 m

8

27/05/2015

Capienza dei supporti

Dispositivi di memorizzazione

• I tempi medi di copia sono di circa due gigabyte al minuto: si impiegano quindi circa otto ore

a effettuare una copia bit-stream di un hard disk della capienza di un terabyte

• La memorizzazione nei dispositivi digitali avviene a diversi livelli:

• livello fisico, come le particelle magnetiche e le incisioni creati dal laser

• livello logico, in termini di partizioni, dispositivi, tracce e settori

• Da un verbale:

• Le modalità con cui un dispositivo gestisce i dati a livello logico ha implicazioni dirette su

qualunque analisi forense

“(…)Le attività che il perito e i suoi collaboratori, a partire dalle 16.35, svolgono relativamente

al reperto2 sono le seguenti:

• si predispongono le apparecchiature e si rendono disponibili hd1 e hd2;

• si calcola l’impronta md5 del collo 2 alle ore 17.05;

• si copia il contenuto dell’hard disk del collo 2 su hd1 dalle 17.15 alle 17.33 (vedasi foto 48,

49);

• si verifica l’impronta md5 alle 17.47;

• si copia il contenuto dell’hard disk del collo 2 su hd2 dalle 17.50 alle 18.07;

• si verifica l’impronta md5 alle 18.14.

L’impronta md5 del reperto2 è 491b392e2a9ce11cf60e35016fd80d8c (…)”

Esempio di dati che nessuno crea intenzionalmente

•

•

•

•

•

•

•

•

•

•

File temporanei

Dati in memorie virtuali e file di swap

History file dei browser

History file in Internet

File temporanei nelle reti telematiche

Link di collegamento

File di log

Metadata

File di informazioni

Web based emails

Cancellazione dei dati

• I diversi file system utilizzano lo spazio sui dispositivi di memorizzazione in maniera dissimile

l’uno dall’altro; servono dunque tecniche di analisi diverse per esaminare i dati memorizzati

da essi

• Nei diversi file system i dati non sono necessariamente memorizzati in posizioni continue

ma sono frammentati su più dispositivi, in blocchi che sono logicamente associati tra loro

tramite informazioni di indirizzamento

Identificazione e organizzazione dei dati operativi

• Il software di sistema e quello applicativo utilizzano il file system per identificare e

organizzare i dati su cui operano, in termini di nome dei file, estensioni, cartelle e directory

• Tali informazioni spesso contengono un’ampia varietà di dettagli di interesse forense sugli

attributi dei file, ad es. grandezza e utilizzo

• I dati di utilizzo, come l’orario e il tipo di operazione che è stata eseguita su un insieme di

dati, è una fonte forense di valore ma è altresì molto vulnerabile ad accuse di inaccuratezza,

modifiche e interferenze

• Occorre quindi qualche dato corroborante da fonte diversa (ad es. la data memorizzata su

una fotografia digitale)

Strumenti software per l’analisi forense

Alcuni esempi

• La cancellazione di dati dai supporti digitali può presentarsi in forme diverse:

• Se effettuata da una applicazione standard rimuove solamente l’indirizzo

dell’informazione associata a ogni blocco di dati, che logicamente connette i vari blocchi

che costituiscono i contenuti dei file

• I file che sono cancellati vengono rinominati in un’altra directory (ad es. Cestino, unused

space)

• I dati rimangono sul supporto, e sono recuperabili parzialmente, fintanto che non siano

completamente sovra-scritti da nuovi dati o cancellati tramite appositi strumenti (e.g.

software di wiping)

• La rappresentazione fisica residua dei dati cancellati viene detta permanenza dei dati, ed è

una delle cause del problema della viscosità

• Software commerciali

• Guidance Encase

• Access Data Forensic Tool Kit (FTK)

• Paraben P2Commander

• Live View di Carnegie Mellon University

• Magnet Internet Evidence Analyzer

• Oxygen Foresics Suite

• Distribuzioni Linux

• Helix

• DEFT

• CAINE

• Santoku

9

27/05/2015

Funzionalità dei toolkit

Esempio: raccolta di evidenze

• possibilità di eseguire ricerca veloce sull’intero supporto magnetico (non solo all’interno dei

file, ma anche sulla superficie non utilizzata dei dischi)

• Eseguire copie esatte di tutti i dispositivi e

dischi che utilizzano il software

• Data e ora riportate da ogni file;

utilizzabile per la time-line

• Proteggere il sistema di eleborazione

• Evitare la cancellazione,

danneggiamento, virus e corruzione

• Ritrovare i file

• File normali

• File protetti

• File nascosti

• File crittati

• possibilità di produrre copie dei dischi a basso livello (copia settore per settore)

• utilizzabilità su più tipi di file system

• possibilità di combinare in modi diversi i risultati delle ricerche eseguite

• analisi dei dati secondo varie modalità di codifica (per esempio ASCII ed esadecimale)

• recupero automatico di eventuali file apparentemente cancellati

• Reperire tutti i contenuti dei file nascosti

usati dal sistema operativo e dalle

applicazioni

• Accedere ai contenuti dei file protetti se si

ha l’autorizzazione legale per farlo

• Analizzare i dati

• Utilizzare la consultazione di esperti e di

testimoni

• Stampare l’analisi di

• Sistema di elaborazione

• Tutti i file e dati

• Valutazioni complessive

• stampa e riproduzione, previa scelta dei parametri, delle prove

Pratiche migliori per la gestione del reperto informatico

Validazione della prova digitale

• Prossimità dei reperti (proximity): vanno raccolti nel tempo più prossimo all’accadere di un

evento di interesse

• Iter di formazione

• Congelamento (freezing) delle memorie di massa e di ogni dispositivo di memorizzazione: i

contenuti dei dispositivi non devono essere alterati o inquinati

• Catena di custodia (chain of custody): deve essere garantita la corretta ed ininterrotta

continuità nella gestione e custodia del reperto, dal momento in cui viene sequestrato al

momento in cui viene prodotto in giudizio

• Controllabilità e ripetibilità (accountability) di tutte le operazioni compiute sul reperto:

consulenti e periti devono essere in grado, leggendo i documenti, di ripetere tutte le

operazioni compiute sui reperti

•

•

•

•

•

•

•

•

Perquisizione da parte dell’autorità procedente

Rispetto della catena di custodia

Validazione del dato digitale mediante funzione di hash

Validazione degli strumenti software impiegati

Analisi del dato digitale

Cura della ripetibilità; garanzia di qualità

Redazione di un rapporto coi risultati dell’indagine

Relazione tecnica e sua illustrazione eventuale

Timeline

Catena di custodia

• La capacità di far corrispondere gli eventi temporali memorizzati dai vari dispositivi da cui si

sono ricavati i dati all’orario preciso della loro effettuazione è un elemento critico nelle

indagini forensi

• Identifica i soggetti che hanno in custodia i reperti digitali

• Consente la conoscenza della continuità della custodia

• Prova l’integrità della gestione dei reperti raccolti

• Data e ora del sequestro

• Luogo e persone da cui si è prelevato

• Fabbricazione, modello e numero di serie

• Nome delle persone che hanno raccolto il reperto

• Descrizione del reperto

• Nome e firma delle persone che ricevono i reperti

• Numerazione e classificazione interna del reperto

• Valori del digest

• Dati tecnici pertinenti

• Occorre quindi stabilire un’accurata cronologia degli eventi connessi a un’indagine

• Nel caso di reti, le varie componenti registrano gli orari degli eventi; tuttavia la molteplicità

delle fonti connessa a possibili inaccuratezze locali rende complicata la ricostruzione

• Il problema è reso più critico dal contesto transnazionale e dai diversi fusi orari

10

27/05/2015

Tendenze attuali

• Troppi dati da analizzare con l’informatica forense; raccolta selezionata delle informazioni

necessarie

• Mobile Device Forensics e cloud computing; necessità di robusti metodi di acquisizione e di

analisi per cellulari, iPod, PDA; format e accessi non tradizionali

• Presenza di dati nel cloud

• Criticità della raccolta e analisi di di dati volatili; la acquisizione di dati volatili aiuta ad

affrontare nuove sfide come la crittografia e la acquisizione di elementi di prova che

possono esistere solo per pochi istanti

01

Il dato informatico

Il dato informatico

Successione di bit, cioè di 0 e di 1, registrati all’interno di un dispositivo di memorizzazione di

dati digitali

• É esistito almeno un momento in cui tali bit erano registrati su un dispositivo il cui stato,

impartendo opportuni comandi, poteva essere modificato da un operatore

Esempio

C

i

• Esempio

• Spazio su dispositivo

a

__________________________

o

• Esecuzione di un comando

qlk cmd param

01000011 01101001 01100001 01101111

• Sequenza di bit scritti sul dispositivo

01000011 01101001 01100001 01101111

Il dato informatico

Il dato informatico

Attendibilità

Consideriamo la seguente sequenza di bit

• Un caso di esempio: creazione/modifica/accesso di file impostando una data a scelta

01100100 01110100 01101000 01101010

e poi la seguente sequenza di bit

01000011 01101001 01100001 01101111

Presa una sequenza di bit, non è possibile accertare:

• eventuali modifiche apportate in precedenza a singoli bit

• numero di modifiche intervenute

• autore della modifica

• epoca dell’ultima modifica e delle eventuali modifiche precedenti

11

27/05/2015

Il dato informatico

Il dato informatico

Attendibilità

Attendibilità

Il dato informatico

Il dato informatico

Attendibilità

Attendibilità

Il dato informatico

Il dato informatico

Attendibilità

Attendibilità

12

27/05/2015

Il dato informatico

Il dato informatico

Attendibilità

Attendibilità

Quindi, volendo impostare la data di creazione, ultima modifica e ultimo accesso come

nell’esempio precedente al 24 maggio 2013 alle ore 10:11:55

touch -a –m -c -t 201305241011.55 Esempio.docx

touch –a –m –c -d "2013-05-24 10:11:55.000000000 +0100"

Esempio.docx

Il dato informatico

Il dato informatico

Attendibilità

Attendibilità

Il dato informatico

Il dato informatico

Attendibilità

Attendibilità

13

27/05/2015

Il dato informatico

Il dato informatico

Attendibilità

Attendibilità

Il dato informatico

Il dato informatico

Attendibilità

Attendibilità

Il dato informatico

Il dato informatico

Attendibilità

Attendibilità

From: "Cleopatra" <[email protected]>

To: "Antonio" <[email protected]>

Subject: Festa di Ballo su Nilo

Date: Sun, 7 sep 2003 13:40:24 +0200

MIME-Version: 1.0

Content-Type: multipart/alternative;

boundary="----=_NextPart_000_00AB_01C5C873.E7722960"

X-Priority: 3

X-MSMail-Priority: Normal

X-Unsent: 1

X-MimeOLE: Produced By Microsoft MimeOLE V6.00.2800.1441

This is a multi-part message in MIME format.

------=_NextPart_000_00AB_01C5C873.E7722960

Content-Type: text/plain;

charset="iso-8859-1"

Content-Transfer-Encoding: quoted-printable

Caro Antonio,

sei invitato alla grande festa i mio onore che si terrà domani alle 20.00

Ti aspetto.

Cleopatra

14

27/05/2015

Il dato informatico

Il dato informatico

Attendibilità

Attendibilità

Il dato informatico

Il dato informatico

Attendibilità

Attendibilità

• Quindi il dato informatico è sempre inattendibile?

• Firma digitale

• Marca temporale

• PEC

Il dato informatico

•

•

•

•

•

Il dato informatico

I bit, raccolti in gruppi da 8 detti byte, sono raggrupati in settori

I settori sono raggruppati in cluster

Un file system permette di memorizzare, organizzare e recuperare I dati dai cluster

Un file system è localizzato all’interno di una partizione

Un supporto informatico si può comporre di più partizioni

supporto

partizione

file

cluster

settore

bit

15

27/05/2015

Il dato informatico e i supporti di memorizzazione

Il dato informatico e i supporti di memorizzazione

Tipi di supporti di memorizzazione

SSD vs. HDD

• Supporti magnetici

• Hard disk magnetico (HDD), floppy disk

• Supporti elettronici

• Unità a stato solido (SSD), chiavette USB

• Supporti ottici

• DVD, CD

• Vantaggi

• No parti meccaniche

Hard disk magnetico

Hard disk magnetico (HDD)

http://tekw.org/wp-content/uploads/2012/09/scheletro-hard-disk.jpg

• Silenzioso

• Maggiore resistenza agli urti

• Tempi di accesso inferiori di 50 volte rispetto agli HDD

• La frammentazione non influisce sulle sue prestazioni, poiché il tempo d'accesso a

qualunque cella è identico

• Svantaggi

• Costo per bit superiore

• Tempo di vita del dispositivo

http://www.asmicro.com/Applications/Scanning-Probe-Materials-Analysis.htm

http://upload.wikimedia.org/wikipedia/commons/3/39/Disassembled_HDD_and_SSD.JPG

16

27/05/2015

Unità a stato solido (SSD)

Hard disk - Interfacce

IDE

SCSI

http://upload.wikimedia.org/wikipedia/commons/3/39/Disassembled_HDD_and_SSD.JPG

SATA

Mini IDE

CD vs. HDD

• Vantaggi

• Possibilità di bloccarlo in scrittura

• Resistente agli urti

• No interferenze da campi magnetici

• Tempo di vita superiore (se conservato correttamente)

• Svantaggi

• Tempo di scrittura superiore

• Costo per bit superiore

http://www.nature.com/news/2001/010627/full/news010628-11.html

Supporti ottici

Il dato informatico

File system

http://www.cdmultimedia.fr/consommables/dvd/dvd.php

• File Allocation Table (FAT)

• Microsoft Windows, dispositivi portatili

• New Technology File System (NTFS)

• Microsoft Windows

• Hierarchical File System (HFS)

• Apple Macintosh

• Third Extended File System (EXT3)

• Linux

• Universal Disc Format (UDF)

• Dispositivi ottici (CD, DVD)

17

27/05/2015

File system: allocazione dei file

File system: allocazione dei file

Indice

Indice

A

…

…

Settori

1

2

3

Settori

4

5

AAAAAAAAAA

1

2

AAAAAAAAAA

3

4

5

6

7

8

9

10

6

7

8

9

10

11

12

13

14

15

11

12

13

14

15

16

17

18

19

20

16

17

18

19

20

…

…

File system: allocazione dei file

File system: allocazione dei file

Indice

A

Indice

B

A

B

…

…

Settori

Settori

AAAAAAAAAA

1

2

AAAAAAAAAA

3

4

5

AAAAAAAAAA

1

2

AAAAAAAAAA

3

4

5

6

7

8

9

10

6

7

8

9

10

12

13

14

BBBBBBBBBBB

BBBBBBBBBBB

15

11

12

13

14

BBBBBBBBBBB

BBBBBBBBBBB

15

BBBBBB

17

18

19

20

BBBBBBBBBBB

16

BBBBBB

17

18

19

20

11

BBBBBBBBBBB

16

…

…

File system: allocazione dei file

File system: allocazione dei file

Indice

A

B

Indice

C

A

B

C

…

…

Settori

Settori

CCCCCCCCCCC

1

AAAAA

CCCC 2

A

3

4

5

CCCCCCCCCCC

1

AAAAA

CCCC 2

A

3

4

5

6

7

8

9

10

6

7

8

9

10

11

12

13

14

BBBBBBBBBBB

BBBBBBBBBBB

15

11

12

13

14

BBBBBBBBBBB

BBBBBBBBBBB

15

BBBBBB

17

18

19

20

BBBBBBBBBBB

16

BBBBBB

17

18

19

20

BBBBBBBBBBB

16

…

…

18

27/05/2015

File system: allocazione dei file

File system: allocazione dei file

Indice

A

B

C

A

AAAAA

CCCC 2

A

CCCCCCCCCCC

1

Indice

D

B

C

D

…

…

Settori

Settori

3

4

5

AAAAA

CCCC 2

A

CCCCCCCCCCC

1

SETTORI

ALLOCATI

3

4

5

6

7

8

9

10

6

7

8

9

10

11

DDDDDDDDDD

12

DDDDDDDDDD

13

DDDDDDDDDD

14

DDDDD

15 BBB

11

DDDDDDDDDD

12

DDDDDDDDDD

13

DDDDDDDDDD

14

DDDDD

15 BBB

18

19

20

BBBBBBBBBBB

16

18

19

20

BBBBBBBBBBB

16

BBBBBB

17

BBBBBB

17

…

…

File system: allocazione dei file

File system: allocazione dei file

Indice

A

B

C

Indice

D

A

B

C

D

…

…

SETTORI NON

ALLOCATI

Settori

AAAAA

CCCC 2

A

3

4

5

CCCCCCCCCCC

1

6

7

8

9

10

11

DDDDDDDDDD

12

CCCCCCCCCCC

1

BBBBBBBBBBB

16

AAAAA

CCCC 2

A

3

4

5

6

7

8

9

10

DDDDDDDDDD

12

DDDDDDDDDD

13

DDDDDDDDDD

14

DDDDD

15 BBB

18

19

20

DDDDDDDDDD

13

DDDDDDDDDD

14

DDDDD

15 BBB

11

18

19

20

BBBBBBBBBBB

16

BBBBBB

17

BBBBBB

17

…

…

File system: allocazione dei file

File system: cancellazione di un file

Settori

Indice

Promessi sposi.txt

1

Il Cinque Maggio.txt

7

Quel ramo del lago

di Como che volge a

mezzogiorno

Ei fu. Siccome

immobile, dato il

mortal sospiro

SLACK SPACE

Settori

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

Quel ram

o del la

go di Co

mo che v

olge a m

ezzogior

noX

Ei fu. S

iccome i

mmobile,

dato il

mortal

sospiroX

Settori

Indice

1

1

1

1

1

1

1

1

1

1

1

1

1

0

0

0

0

2

3

4

5

6

7

/

9

10

11

12

13

/

/

/

/

/

Promessi sposi.txt

1

Il Cinque Maggio.txt

7

Ei fu. Siccome

immobile, dato il

mortal sospiro

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

Quel ram

o del la

go di Co

mo che v

olge a m

ezzogior

noX

Ei fu. S

iccome i

mmobile,

dato il

mortal

sospiroX

0

0

0

0

0

0

0

1

1

1

1

1

1

0

0

0

0

2

3

4

5

6

7

/

9

10

11

12

13

/

/

/

/

/

19

27/05/2015

File system: salvataggio di un nuovo file

File system: slack space

Settori

Indice

Divina commedia.txt

1

Il Cinque Maggio.txt

7

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

Nel mezzo del

cammin di nostra

vita

Ei fu. Siccome

immobile, dato il

mortal sospiro

Nel mezz

o del ca

mmin di

nostra v

itaX a m

ezzogior

noX

Ei fu. S

iccome i

mmobile,

dato il

mortal

sospiroX

1

1

1

1

1

0

0

1

1

1

1

1

1

0

0

0

0

2

3

4

5

/

6

7

/

8

9

10

9

10

11

11

12

12

13

/

/

/

/

/

File system: formattazione

A

B

C

Settori

Indice

Divina commedia.txt

1

Il Cinque Maggio.txt

7

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

Nel mezzo del

cammin di nostra

vita

Ei fu. Siccome

immobile, dato il

mortal sospiro

Nel mezz

o del ca

mmin di

nostra v

itaX a m

ezzogior

noX

Ei fu. S

iccome i

mmobile,

dato il

mortal

sospiroX

1

1

1

1

1

0

0

1

1

1

1

1

1

0

0

0

0

2

3

4

5

/

6

7

/

8

9

10

9

10

11

11

12

12

13

/

/

/

/

/

File system: formattazione dopo wiping

Indice

Indice

…

…

D

Settori

Settori

AAAAA

CCCC 2

A

3

4

5

1

2

3

4

5

6

7

8

9

10

6

7

8

9

10

11

DDDDDDDDDD

12

DDDDDDDDDD

13

DDDDDDDDDD

14

DDDDD

15 BBB

11

12

13

14

15

18

19

20

16

17

18

19

20

CCCCCCCCCCC

1

BBBBBBBBBBB

16

BBBBBB

17

…

…

Il dato informatico

Il dato informatico

• Prime caratteristiche emerse

• Ma cosa intendiamo per dato informatico?

Volatilità

Facilità di modifica

Impossibilità di individuare modifiche

• Da cui derivano difficoltà / problematiche legate a

Attendibilità

Paternità

20

27/05/2015

Il dato informatico

Il dato informatico

Il dato informatico

Il dato informatico

Metadati

Metadati: dati che parlano di dati

Facilità di copia: salta lo schema originale-copia

Facilità di alterazione, anche senza intervento umano

Facilità di cancellazione e distruzione

Facilità di riproduzione in numero potenzialmente infinito (leggi, numero molto grande…) di

copie

• Aumento di dati digitali

•

•

•

•

•

• Metadati di Sistema

• Metadati di applicazioni

Il dato informatico

Il dato informatico

Metadati

Metadati

21

27/05/2015

Il dato informatico

Il dato informatico

Metadati

Metadati

From: "Cleopatra" <[email protected]>

To: "Antonio" <[email protected]>

Subject: Festa di Ballo su Nilo

Date: Sun, 7 sep 2003 13:40:24 +0200

MIME-Version: 1.0

Content-Type: multipart/alternative;

boundary="----=_NextPart_000_00AB_01C5C873.E7722960"

X-Priority: 3

X-MSMail-Priority: Normal

X-Unsent: 1

X-MimeOLE: Produced By Microsoft MimeOLE V6.00.2800.1441

This is a multi-part message in MIME format.

------=_NextPart_000_00AB_01C5C873.E7722960

Content-Type: text/plain;

charset="iso-8859-1"

Content-Transfer-Encoding: quoted-printable

Caro Antonio,

sei invitato alla grande festa i mio onore che si terrà domani alle 20.00

Ti aspetto.

Cleopatra

Il dato informatico

Il dato informatico

Metadati

Volatilità

Integrità

Attendibilità

Rigoroso procedimento scientifico e metodologico

Informatica forense

Dato informatico e informatica forense

Informatica forense

Definizione

• Uso di metodi provati scientificamente finalizzati all’identificazione, raccolta, conservazione,

validazione, analisi, interpretazione, documentazione e presentazione delle fonti di prova

digitale al fine di agevolare e promuovere la ricostruzione di fatti [primo DFRWS, 2001]

Raccolta,

conservazione,

trasporto

Identificazione

Acquisizione

Presentazione

Analisi

• Si usano anche altri termini

• digital forensics

• e-forensics

• computer forensics

• forensic computing

• forensic technology

• e-discovery

Valutazione

22

27/05/2015

Informatica forense

Informatica forense

Contenzioso civile e penale

Standard e linee guida

• Violazione e "furto" di proprietà

intellettuale

• Controversie contrattuali

• E-discovery

•

•

•

•

•

•

•

•

Pedopornografia

Illeciti finanziari

Diffamazione, ingiurie, molestie, stalking

Furto di identità

Accesso abusivo a sistema informatico

Truffa

Traffico di droga

Terrorismo

• ISO/IEC 17025:2005

• Requisiti generali per la competenza dei laboratori di prova e di taratura

• ISO/IEC 27037:2012

• Linee guida per identificazione, raccolta, acquisizione e acquisizione di prove digitali

• ISO/IEC 27040:2015

• Sicurezza dello storage

• ISO/IEC 27043:2015

• Principi e processi nell’investigazione di incidenti

rimando alla parte giuridica…

Informatica forense

Informatica forense

Professionisti – Il candidato ideale

Individuazione

• Tradizionalmente, l’esperienza sul campo è considerata sufficiente

• Gli esperti di informatica forense devono possedere competenze multi disciplinari

• Formazione tecnica (laurea in informatica, matematica…)

• Competenze giuridiche

• Formazione specifica (master, dottorati di ricerca, corsi di specializzazione…)

• Certificazione di informatica forense (CCE, CFCE…)

• Certificazione di informatica forense specifica (EnCE, ACE…)

• Comprovata esperienza

• Deve essere esaustiva

• Formazione

• Carenza di formazione pratica qualità

• Occorre formazione anche per giuristi e forze dell’ordine

• Devono essere individuati tutti i dispositivi che possono contenere dati digitali rilevanti

• Qualche esempio

• Computer Hard disk, SSD…

• Notebook Hard disk, SSD…

• Hard disk esterni

• Chiavette usb

• Supporti ottici

• Video camere memorie interne e memorie aggiuntive

• Pagine web

• Server remoti

• Ma anche

• Fax, elettrodomestici, sistemi di antifurto, automobili…

Informatica forense

Informatica forense

Individuazione

Individuazione

?

23

27/05/2015

Informatica forense

Informatica forense

Individuazione

Individuazione

• Dati digitali

• Documenti, fogli di calcolo, presentazioni, database e registri delle transazioni, voci di

calendario

• Comunicazioni

• Posta elettronica, messaggistica istantanea (IM), voicemail, i registri delle chiamate

• Attività di navigazione web

• Cronologia, cookies, cache

• Multimedia

• Immagini, audio e video

• Dati di sistemi operativi

•

•

•

•

Artefatti

Utenti ed eventi

Date di accesso/modifica/creazione file e cartelle

Dispositivi rimovibili collegati

• File di dati cancellati di recente

Informatica forense

Informatica forense

Individuazione

Individuazione

• Computer

• Desktop e notebook

• Dispositivi rimovibili

• Server

• File

• Log

• Database

• Accessi

• Strorage

• …

• Comunicazioni

• Telefoni cellulari, smartphone e PDF

• GPS

• Multifunzioni

• Multimedia

• iPod

• Gaming

• Registratori video e audio

• Social network

• Facebook

• Linkedin

• …

• Content Sharing

• Google docs

• Youtube

• …

• Comunicazioni

• IM

• VOIP

• …

• E-commerce

• Banking

• Ebay

• …

Informatica forense

Informatica forense

Individuazione

Individuazione – Case study

• Luoghi fisici e virtuali

• Sincronizzazione

• Stessi dati in più luoghi

• Possibilità di scelta

• Virtualizzazione

• Difficoltà di accesso

24

27/05/2015

Informatica forense

Informatica forense

Individuazione – Case study

Individuazione – Case study

Invio di email

• da [email protected]

• a [email protected], [email protected], [email protected], [email protected]

Informatica forense

Informatica forense

Individuazione – Case study

Individuazione – Case study

Informatica forense

Raccolta, conservazione, trasporto

Individuazione – Case study

25

27/05/2015

Informatica forense

Informatica forense

Individuazione – In conclusione

Acquisizione

•

•

•

•

Identificare un supporto informatico fisico

Identificare la provenienza/destinazione di un dato

Identificare il luogo fisico in cui un dato è memorizzato

Identificare il luogo virtuale in cui un dato è memorizzato

• Dopo l’identificazione, la prova informatica va raccolta ed analizzata

• Comprendere se i processi di acquisizione sono corretti

• Acquisizione di dati volatile

• Acquisizione di dati non volatili

Informatica forense

Informatica forense

Acquisizione – Come funziona un supporto di memorizzazione di dati digitali?

Acquisizione – Dispositivi di memorizzazione di dati digitali

• La memorizzazione nei dispositivi digitali avviene a diversi livelli

• Livello fisico

• Magnetizzazione, incisioni …

• Livello logico

• Organizzazione di dati in partizioni, tracce e settori

• Le modalità con cui un dispositivo gestisce i dati a livello logico ha implicazioni dirette su

qualunque analisi forense

• I diversi file system utilizzano lo spazio sui dispositivi di memorizzazione in maniera dissimile l’uno

dall’altro; servono dunque tecniche di analisi diverse per esaminare i dati memorizzati da essi

• Nei diversi file system i dati non sono necessariamente memorizzati in posizioni continue ma sono

frammentati su più dispositivi, in blocchi che sono logicamente associati tra loro tramite

informazioni di indirizzamento

Informatica forense

Informatica forense

Acquisizione – Cancellazione dei dati

Acquisizione

• La cancellazione di dati dai supporti digitali può presentarsi in forme diverse

• I file che sono cancellati vengono rinominati in un’altra directory

• Es.: Cestino

• Viene modificata l’informazione relativa all’occupazione di un insieme di settori che

compongono il file

• Vengono sovrascritti i settori nei quali il file è memorizzato

• I dati rimangono sul supporto e sono recuperabili (totalmente? parzialmente?) fintanto che

non siano completamente sovrascritti

• Wiping

• La rappresentazione fisica residua dei dati cancellati viene detta permanenza dei dati ed è

una delle cause del problema della viscosità

Completa

• Mentre accade di vedere:

• Stampa di documenti

• Stampa di email

• Stampa di pagine web

• Stampa di fotografie

• Stampa di proprietà di documenti

• File prodotti con copia e incolla (o drag&drop)

• …

26

27/05/2015

Informatica forense

Informatica forense

Acquisizione

Acquisizione

Accurata

• Va acquisito tutto il supporto di memorizzazione, inteso come sequenza di bit memorizzati

all’interno

• Va impedita qualsiasi forma di contaminazione

• In fase di acquisizione

• In fase di conservazione

• Mediante l’utilizzo di una catena di custodia

• Mentre nei Tribunali si vedono “acquisizioni” di:

• stampa di un file e/o delle proprietà di documento Word

• stampa di una pagina web o (bene che vada…) file generato dalla funzione Salva del

browser

• fax composto di tre frammenti delle istruzioni di un programma “demone” che a detta del

PM è “malvagio” (proprio perché è un demone…)

Informatica forense

Informatica forense

Acquisizione

Acquisizione

• Bit stream image : copia bit a bit di un supporto originale

• Un “copia e incolla” NON è una copia forense

• Un “drag&drop” NON è una copia forense

• Perché?

• Una copia forense include anche lo spazio non allocato

• File cancellati

• Slack space

• Spazio libero

• Alterazione dei dati temporali

Informatica forense

Informatica forense

Acquisizione

Acquisizione

• Deve essere accurata

• Non è necessario acquisire l’intero personal computer, ma solo tutti i singoli bit registrati in

esso

• Utilizzare direttamente la macchina oggetto di indagine solo quando è necessario acquisire

dati dalla RAM, quindi spegnere immediatamente

• Utilizzare write block

• Scrivere su dischi di destinazione vergini (wiped)

• Utilizzare Windows solo con protezioni (write block) oppure fare uso di Forensic CD

• Utilizzare hardware dedicato alla copia

• Va impedita qualsiasi forma di contaminazione

• in fase di acquisizione

• durante la conservazione (archiviazione)

• Va garantita la catena di custodia

27

27/05/2015

Informatica forense

Informatica forense

Acquisizione

Acquisizione

• Va accuratamente documentato il processo di acquisizione

• Strumenti utilizzati, metodologie

• Per dare garanzia del rispetto dei principi esaminati, tutte le operazioni eseguite in fase di

acquisizione vanno accuratamente documentante

• Strumenti tecnici di informatica forense

• Computer

• Copiatori hardware

• Write blocker

• Adattatori e cavi

• Dischi di boot

• Dongle

• Supporti di destinazione wipati

• Strumenti tecnici

• Caccaviti

• Matite, pennarelli, nastro, buste

• Macchina fotografica

• Guanti, batterie, pile

• Trasporto

• Buste per reperti

• Etichette

• Catene di custodia

• Valige e borse

• Meglio utilizzando dispositivi che registrano le operazioni eseguite

Informatica forense

Informatica forense

Acquisizione – Tipi

Acquisizione – Metodi

Immagine forense fisica

Immagine forense logica

Estrazione di una copia di

tutti i dati di un dispositivo

di memorizzazione

• Dati cancellati

• Frammenti di file

• Informazioni riservate

• …

Estrazione di una copia dei

file rilevanti salvati in un

dispositivo di

memorizzazione

• File di word

• Fotografie

• …

Estrazione di file e

cartelle specifiche

• Tutta la cartella

fotografie

• File “clienti”

• …

Integrità

Dati salvati in formato

clone o “imagine”

Verificabile mediante

algoritmi di hash

Dati salvati in formato

“imagine”

Verificabile mediante

algoritmi di hash

Dati salvati così come

sono

Rischio

manipolazione

Perdita di

informazioni

Note

Relativamente lenta

Soluzione idonea

Più veloce dell’imagine

forense logica, ma perdita

di informazione

Tipicamente accettata in

alcuni contesti

Molto rapida

Perdita di

informazione

Alterazione di

informazioni

Scopo

Copia di file

Post mortem

Dati raccolti dopo spegnimento del

sistema

Metodo

1. Spegnimento del Sistema

1. Esecuzione di software di

2. Connessione del dispositivo

acquisizione live

sorgente ad apposite hardware

2. Connessione del dispositivo

forense o uso di distribuzione

destinazione al sistema da

forense

acquisire

3. Copia su dispositivo destinazione 3. Copia su dispositivo destinazione

Note

Soluzione ideale

Perdita di dati volatile

Rischio inaccessibilità con cifratura

Informatica forense

Informatica forense

Acquisizione

Acquisizione live

Computer

acceso

Acquisizione

“live”

Computer

spento

Dati raccolti a sistema in esecuzione

Piccola perdita di dati (non eliminabile)

Supera situazioni critiche

• Alcune verifiche:

• Ora di sistema

• Cifratura

• Registri

• Processi in esecuzione

• Connessioni attive

• Porte aperte

Fotografia

dello schermo

Spegnimento

computer

Live

Scopo

Unplugging o

shutdown?

• Acquisizione della memoria RAM (dump)

Acquisizione

“post mortem”

28

27/05/2015

Informatica forense

Acquisizione post-mortem

Informatica forense

Acquisizione post-mortem

• Copia bit-stream (clone)

• Copia esatta bit per bit da un supporto (originario) ad un altro supporto

• Diversa da una copia di backup

• Una copia di backup include solo alcuni file, tralascia file cancellati e frammenti

• Immagine bit-stream (immagine, immagine forense, copia forense)

• File (o insieme di file) che rappresentano il supporto originario bit per bit

Supporto

Supporto

originario

destinazione

Supporto originario e destinazione diventano

entrambi

originali e indistinguibili

Informatica forense

Informatica forense

Acquisizione – Live boot CD

Acquisizione

Informatica forense

Informatica forense

Acquisizione – Write blocker

Acquisizione – Write blocker

29

27/05/2015

Informatica forense

Informatica forense

Acquisizione – Copiatore hardware

Acquisizione

Informatica forense

Informatica forense

Acquisizione – Dispositivi mobili

Acquisizione post-mortem

Hard disk

destinazione

contenente la copia

forense

Informatica forense

Informatica forense

Acquisizione

Acquisizione

Master

(sigillato)

Workstation con EnCase

Hard disk

sorgente

•Acquisizione

•Calcolo e verifica hash

Writeblocker

Il blocco in scrittura dipende

dal sistema operativo!

• Creazione di una bit-stream image

• “Congelare” il contenuto del supporto calcolandone il digest (impronta matematica) con

un programma di hashing

• Eseguire più di una copia integrale, bit per bit, del supporto su un altro dispositivo di

memorizzazione

• Copie di riserva

• Eventuale dissequestro dei supporti (diritto di terzi)

• Copie per la difesa e le altre parti del processuali (diritto di difesa)

• Applicazione di sigillo elettronico

Copia lavoro

30

27/05/2015

Informatica forense

Informatica forense

Acquisizione – Hash

Acquisizione

• L'algoritmo di hash elabora una qualunque mole di bit e restituisce in output una stringa di

bit di dimensione fissa. L'output è detto digest

• La stringa di output è univoca per ogni documento e ne è un identificatore

• L'algoritmo non è invertibile, ossia non è possibile ricostruire il documento originale a

partire dalla stringa che viene restituita in output

• In realtà, per ogni digest, esistono infiniti input che lo generano (collisioni)!

• DPCM 8 febbraio 1999: “l'impronta di una sequenza di simboli binari è una sequenza di

simboli binari di lunghezza predefinita generata mediante l'applicazione alla prima di

un'opportuna funzione di hash”

Informatica forense

Informatica forense

Acquisizione – Marca temporale

Acquisizione – Catena di custodia

• Single-evidence form

• Un documento per ogni reperto

informatico

• Multi-evidence form

• Un documento per tutti i reperti

informatici di uno stesso caso

• Identifica i soggetti che hanno in custodia i

reperti digitali

• Consente la conoscenza della continuità

della custodia

• Prova l’integrità della gestione dei reperti

raccolti

•

•

•

•

•

•

•

•

•

Data e ora del sequestro

Luogo e persone da cui si è prelevato

Fabbricazione, modello e numero di serie

Nome delle persone che hanno raccolto il

reperto

Descrizione del reperto

Nome e firma delle persone che ricevono i

reperti

Numerazione e classificazione interna del

reperto

Valori del digest

Dati tecnici pertinenti

Informatica forense

Acquisizione – Catena di custodia

Trattamento dei reperti informatici alla luce

dello standard ISO/IEC 27037:2012

Dott. Michele Ferrazzano

[email protected]

31

27/05/2015

ISO/IEC 27037/2012

ISO e IEC

Uno standard internazionale contenente linee guida per

identificazione, raccolta, acquisizione e conservazione di

evidente digitali

• Information technology

• Security techniques

• Guidelines for identification, collection, acquisition, and preservation of digital evidence

ISO/IEC 27037/2012

• International Organization for

Standardization

• La più importante organizzazione a livello

mondiale per la definizione di norme

tecniche

• Fondata il 23 febbraio 1947, quartier

generale a Ginevra

• Membri dell'ISO sono gli organismi

nazionali di standardizzazione di 162 Paesi

del mondo

• ISO coopera strettamente con IEC,

responsabile per la standardizzazione degli

equipaggiamenti elettrici

• International Electrotechnical Commission

• Organizzazione internazionale per la

definizione di standard in materia di

elettricità, elettronica e tecnologie

correlate

• Fondata nel 1906; ed inizialmente aveva

sede a Londra; nel 1948 ha spostato la sua

sede a Ginevra. Ad essa attualmente

partecipano più di 60 paesi.

• Molti dei suoi standard sono definiti in

collaborazione con ISO

• Commissione formata da rappresentanti di

enti di standardizzazione nazionali

ISO/IEC 27037/2012

Altri standard di riferimento

• ISO/TR 15801:2009

• Document management - Information

stored electronically - Recommendations

for trustworthiness and reliability

• ISO/IEC 17020:2012

• Conformity assessment - Requirements

for the operation of various types of

bodies performing inspection

• ISO/IEC 17025:2005

• General requirements for the

competence of testing and calibration

laboratories

• ISO/IEC 27000:2012

• Information technology - Security

techniques - Information security

management systems - Overview and

vocabulary

• ISO/IEC 27041

• Information technology – Security

techniques – Guidance on assuring

suitability and adequacy of incident

investigation methods (DRAFT)

• ISO/IEC 27042

• Information technology – Security

techniques – Guidelines for the analysis

and interpretation of digital evidence

(DRAFT)

• ISO/IEC 27043

• Information technology – Security

techniques – Digital evidence

investigation principles and processes

(DRAFT)

•

•

•

Trattamento del reperto informatico

Definizione linee guida nelle fasi di

• Identificazione (ispezione)

• Raccolta (sequestro)

• Acquisizione (sequestro virtuale)

• Conservazione (conservazione e sigillo)

•

•

•

•

Aspetti legali

• È internazionale, non legata ad un singolo

ordinamento

Analisi

Strumenti tecnici

Redazione di report e presentazione

Trattamento di dati analogici

Integrità della prova informatica e metodologia

al fine di rendere ammissibile la prova in

giudizio

• Per prova informatica si fa riferimento a

dati già in formato digitale

• Esclusi quindi dati in formato analogico

convertiti in formato digitale

ISO/IEC 27037/2012

ISO/IEC 27037/2012

Di cosa si occupa

Persone che trattano reperti informatici

• Per ogni fase

• Documentazione (logging)

• Tracciabilità (chain of custody)

• Priorità di intervento (plan)

• Imballaggio dei reperti (protection)

• Trasporto dei reperti (real/virtual)

• Ruoli nel passaggio dei reperti (who & why)

•

Digital evidence first

responders (DEFRs)

Digital evidence

specialists (DESs)

Incident response

specialists

Operatore che si

approccia per primo

ai sistemi (supporti di

memorizzazione e

dati) di potenziale

interesse

Adeguata esperienza

e competenze

Può avvalersi di

collaboratori

Operatore esperto di

evidenze

informatiche

Operatore che si

occupa del primo

intervento post

incidente informatico

In Italia spesso

coincide (ahimè) con

l’amministratore di

sistema

Forensic laboratory

managers

Operatore

responsabile di

laboratorio

informatico forense

32

27/05/2015

ISO/IEC 27037/2012

ISO/IEC 27037/2012

Persone che trattano reperti informatici e precauzioni - DEFR

Dispositivi di memorizzazione che contengono dati

• Compiti del DEFR

• mettere in sicurezza e proteggere il luogo appena possibile

• controllare l’area che contiene dispositivi di memorizzazione digitale

• individuare il responsabile dell’area

• allontanare le persone dai dispositivi digitali e dall’alimentazione elettrica

• documentare tutti quelli che sono autorizzati ad accedere all’area

• Individuare persone con possibili moventi o persone chiave nell’organizzazione

Dispositivi di

memorizzazione

utilizzati nei

computer quali

dischi rigidi,

floppy disk,

supporti ottici,

supporti

magneto-ottici e

altri dispositivi

con funzioni

simili

• non mutare lo stato delle apparecchiature

• se acceso non spegnere, se spento non accendere

• documentare la scena, componenti, cavi

• fotografie, video, disegni, schemi, planimetrie

• individuare note, appunti, diari, fogli, manuali

• ricerca password, PIN

Glossario

Telefoni cellulari,

Personal Digital

Assistants

(PDAs), Personal

Electronic

Devices (PEDs),

memory cards,

sistemi di

navigazione

mobile (GPS)

Fotocamere e

videocamere

(incluse quelle a

circuito chiuso)

Sistemi

informatici con

connessione di

rete e reti basate

sul protocollo

TCP/IP e su altri

protocolli

Altri dispositivi

assimilabili a

quelli sopra

definiti e

quant’altro verrà

inventato ed

utilizzato in

futuro

La lista è

indicativa e non

esaustiva…

Glossario

CCCCCCCCCCC

1

Apparato elettronico usato

per processare o

memorizzare dati digitali

Dispositivo di

memorizzazione di

dati digitali

Dispositivo che è in grado di

memorizzare dati digitali

[ISO/IEC 10027:1990]

Periferica

Dispositivo che, connesso ad

un dispositivo digitale, ne

estende le funzionalità

Glossario

3

4

5

6

7

8

9

10

11

DDDDDDDDDD

12

DDDDDDDDDD

13

DDDDDDDDDD

14

DDDDD

15 BBB

18

19

20

BBBBBBBBBBB

16

Dispositivo digitale

AAAAA

CCCC 2

A

BBBBBB

17

Spazio allocato

Spazio non allocato

Area di un dispositivo di

memoria che è utilizzata per

memorizzare dati, inclusi

metadati

Area di un dispositivo di

memoria che non è allocato

dal sistema operativo ed è a

disposizione per memorizzare

dati, inclusi metadati

Slack space

Area (compresa tra l’ultimo

bit e la fine del settore) non

utilizzata dal file che ha

allocato lo spazio per ultimo

Glossario

CCCCCCCCCCC

1

AAAAA

CCCC 2

A

3

4

5

CCCCCCCCCCC

1

AAAAA

CCCC 2

A

3

4

5

6

7

8

9

10

6

7

8

9

10

11

DDDDDDDDDD

12

DDDDDDDDDD

13

DDDDDDDDDD

14

DDDDD

15 BBB

11

DDDDDDDDDD

12

DDDDDDDDDD

13

DDDDDDDDDD

14

DDDDD

15 BBB

18

19

20

BBBBBBBBBBB

16

18

19

20

BBBBBBBBBBB

16

BBBBBB

17

Spazio allocato

Area di un dispositivo di

memoria che è utilizzata per

memorizzare dati, inclusi

metadati

Spazio non allocato

Area di un dispositivo di

memoria che non è allocato

dal sistema operativo ed è a

disposizione per memorizzare

dati, inclusi metadati

Slack space

Area (compresa tra l’ultimo

bit e la fine del settore) non

utilizzata dal file che ha

allocato lo spazio per ultimo

BBBBBB

17

Spazio allocato

Area di un dispositivo di

memoria che è utilizzata per

memorizzare dati, inclusi

metadati

Spazio non allocato

Area di un dispositivo di

memoria che non è allocato

dal sistema operativo ed è a

disposizione per memorizzare

dati, inclusi metadati

Slack space

Area (compresa tra l’ultimo

bit e la fine del settore) non

utilizzata dal file che ha

allocato lo spazio per ultimo

33

27/05/2015

Glossario

Spazio allocato vs. non allocato (vs. slack)

File system: allocazione dei file

Indice

01001010011

11101010101

01010100111

10010000110

…

O più comunemente…

Settori

01001010011

1

11101010101

2

3

4

5

01010100111

6

7

8

9

10

10010000110

11

12

13

14

15

16

17

18

19

20

…

File system: allocazione dei file

File system: allocazione dei file

Indice

Indice

A

A

B

…

…

Settori

Settori

AAAAAAAAAA

1

2

AAAAAAAAAA

3

4

5

AAAAAAAAAA

1

2

AAAAAAAAAA

3

4

5

6

7

8

9

10

6

7

8

9

10

11

12

13

14

15

11

12

13

14

BBBBBBBBBBB

BBBBBBBBBBB

15

16

17

18

19

20

BBBBBBBBBBB

16

BBBBBB

17

18

19

20

…

…

File system: allocazione dei file

File system: allocazione dei file

Indice

A

Indice

B

A

B

C

…

…

Settori

Settori

AAAAAAAAAA

1

2

AAAAAAAAAA

3

4

5

CCCCCCCCCCC

1

AAAAA

CCCC 2

A

3

4

5

6

7

8

9

10

6

7

8

9

10

11

12

13

14

BBBBBBBBBBB

BBBBBBBBBBB

15

11

12

13

14

BBBBBBBBBBB

BBBBBBBBBBB

15

BBBBBB

17

18

19

20

BBBBBBBBBBB

16

BBBBBB

17

18

19

20

BBBBBBBBBBB

16

…

…

34

27/05/2015

File system: allocazione dei file

File system: allocazione dei file

Indice

A

B

Indice

C

A

B

C

D

…

…

Settori

AAAAA

CCCC 2

A

CCCCCCCCCCC

1

3

Settori

4

5

AAAAA

CCCC 2

A

CCCCCCCCCCC

1

3

4

5

6

7

8

9

10

6

7

8

9

10

11

12

13

14

BBBBBBBBBBB

BBBBBBBBBBB

15

11

DDDDDDDDDD

12

DDDDDDDDDD

13

DDDDDDDDDD

14

DDDDD

15 BBB

BBBBBB

17

18

19

20

BBBBBBBBBBB

16

18

19

20

BBBBBBBBBBB

16

BBBBBB

17

…

…

File system: allocazione dei file

File system: allocazione dei file

Indice

A

B

C

Indice

D

A

B

C

D

…

…

SETTORI

ALLOCATI

Settori

AAAAA

CCCC 2

A

3

4

5

CCCCCCCCCCC

1

6

7

8

9

10

11

DDDDDDDDDD

12

CCCCCCCCCCC

1

BBBBBBBBBBB

16

AAAAA

CCCC 2

A

3

4

5

6

7

8

9

10

DDDDDDDDDD

12

DDDDDDDDDD

13

DDDDDDDDDD

14

DDDDD

15 BBB

18

19

20

DDDDDDDDDD

13

DDDDDDDDDD

14

DDDDD

15 BBB

11

18

19

20

BBBBBBBBBBB

16

BBBBBB

17

BBBBBB