UNIVERSITÀ DEGLI STUDI DELL’AQUILA

Master di I livello in Computer forensics. La competenza informatica forense negli ambienti di lavoro

1° edizione

Direttore del master: Prof. ssa Mariateresa Gammone

Numero dei posti disponibili: min. 20 max 30.

Durata: un anno

Sede dei corsi Dipartimento MESVA – Piazzale Salvatore Tommasi 1– Coppito - 67100 L’Aquila

Costo: la tassa di iscrizione è di 2.500 euro che può essere corrisposta in 2 rate da 1.250 di cui la prima

da versare all’atto dell’immatricolazione.

Scadenza iscrizione: la scadenza per l’iscrizione verrà resa nota tramite Avviso che sarà pubblicato sul sito

di Ateneo (www.univaq.it ) seguendo il percorso Didattica - Elenco dei master di I e II livello a.a.

2013/2014.

Titolo di studio per l’ammissione : laurea in tutte le discipline, l’ammissione al master è subordinata al

superamento di un test per verificare il possesso delle conoscenze minime di informatica.

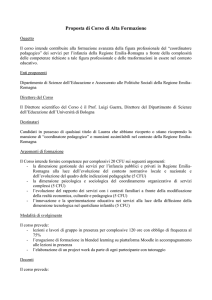

Descrizione

Il corso mira ad offrire particolari competenze informatiche caratterizzate dalla capacità di svolgere il

ruolo di Consulente Informatico Forense, sia nell'ambito pubblico sia nell'ambito privato. In primo luogo

saranno ritenute rilevanti le attività nell’ambito di indagini penali, civili, amministrative ovvero nell'ambito

delle professioni forensi, sia nella fase di prevenzione sia nella fase di contestazione

La progressiva digitalizzazione della P.A. e la dematerializzazione dei documenti in genere e delle

contabilità in particolare, rendono necessaria una professionalità capace sia di dominare giuridicamente

l’acquisizione dei dati informatici sia di fronteggiare indagini penali o amministrative, nell'ambito di un

processo o in altri procedimenti sanzionatori

Scopo del corso è fornire conoscenze idonee a svolgere in maniera tecnicamente e giuridicamente

corretta le fasi di acquisizione, gestione, protezione dei dati provenienti da sistemi informatici, con

particolare attenzione all'applicabilità di un'adeguata metodologia nei più diversi ambiti di lavoro.

In particolare, gli sbocchi professionali previsti sono:

- Consulente Informatico Forense nella P.A. e nelle aziende.

- Consulente Tecnico, Perito, Esperto per autorità e contenzioso in ambito giudiziario.

- Privacy Officer.

- Responsabile sicurezza ICT.

- ICT Manager.

- Giurista specializzato in tematiche informatiche.

- Giurista d’impresa (in particolare per gli appartenenti al Corpo della Guardia di Finanza)

- Cyber criminologo (in particolare per gli appartenenti alle Forze di polizia).

Inoltre, il corso avrà particolare rilevanza come formazione e aggiornamento nelle professioni:

- Avvocatura

- Magistratura

- Dottore Commercialista

- Investigatore privato

- Notariato

- Professioni Mediche e Sanitarie

- Dirigenza d’Azienda

- Attività Libero Professionale

- Imprenditoria

- Informatica

UNIVERSITÀ DEGLI STUDI DELL’AQUILA

La frequenza del Master è obbligatoria. Si prevede una valutazione formativa alla fine di ciascun modulo e

un esame finale per valutare le capacità progettuali e applicative acquisite, al superamento del quale verrà

rilasciato un Diploma di «Master di I Livello in ”COMPUTER FORENSICS. LA COMPETENZA INFORMATICA

FORENSE NEGLI AMBIENTI DI LAVORO”». E’ previsto, per ogni CFU, un numero di ore di lezioni (in aula e in

streaming) pari a 8. L’acquisizione dei CFU attribuiti a ciascun modulo avviene con il superamento del

relativo esame. Verranno acquisiti n. 60 CFU che potranno essere spendibili in tutto o in parte in altri

percorsi didattico formativi in base alla congruità dei contenuti

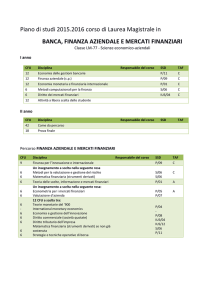

Prospetto analitico delle attività formative:

Il Master ha una durata di un anno accademico e si articola in moduli formativi per un impegno

complessivo di n. 60 crediti formativi universitari (CFU) ripartiti come segue:

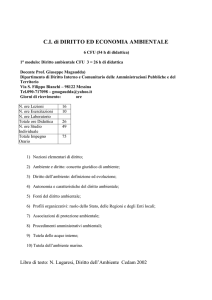

Modulo 1: INTRODUZIONE ALL’INFORMATICA FORENSE (CFU 7)

SSD

SOTTOMODULI

CFU

1

INF/01

Informatica e calcolatori.

La rappresentazione delle informazioni

1

2

INF/01

Architettura hardware degli elaboratori

1

3

INF/01

Il sistema operativo. Analisi delle principali famiglie

1

4

INF/01

Tecnologie Biometriche per la sicurezza informatica

2

5

SPS/12

La scena del crimine informatico: principi criminologici e investigativi.

1

6

INF/01

Criptoanalisi e crittografia; l'intelligence informatica.

1

TOTALE

7

Modulo 2: TUTELA DEI DATI PERSONALI (CFU 12)

SSD

1

IUS/10

2

IUS/10

3

ING/INF 05

4

ING/INF 05

5

IUS/10

SOTTOMODULI

Esame della normativa vigente (D.Lgs 196/2003):

Adempimenti, Classificazione, Misure minime da adottare

Documento programmatico sulla sicurezza

Conservazione della documentazione

Applicazione dei criteri tecnici ed organizzativi per la protezione delle aree

e dei locali interessati

Criteri e procedure atte ad assicurare l'integrità dei dati

Criteri e procedure atte a garantire la sicurezza nella trasmissione dei dati

Introduzione alla sicurezza informatica

Attaccare una rete

Mantenere la sicurezza nel tempo

CFU

Caso concreto: applicazione della privacy

2

TOTALE

2

2

3

3

12

Modulo 3: COMPUTER FORENSICS (CFU 10)

SSD

1

IUS/17

SOTTOMODULI

Stato dell'arte dei reati informatici e telematici.

Panoramica sulle Best Practices nell’attività della Computer forensics.

L’immodificabilità della fonte di prova ed il metodo scientifico.

Analisi live e post mortem.

Identicità della prova.

CFU

3

UNIVERSITÀ DEGLI STUDI DELL’AQUILA

2

IUS/17

3

IUS/17

Calcolo hash, cosa sono ed il problema della collisione.

Catena di custodia.

Ripetibilità delle operazioni.

Digital profiling e social engineering.

Gli strumenti della C.F. - open source vs commerciale.

I vantaggi dell’Open source.

Write blocker ed hardware forense.

Efficacia dei Block-writer.

Attrezzature hardware e software per gli accertamenti

Le quattro fasi della Computer Forensics:

Identificazione, acquisizione, analisi, reporting

3

4

TOTALE

10

Modulo 4: LABORATORIO DI COMPUTER FORENSICS (CFU 5)

1

2

3

SSD

IUS/17

INF/01

INF/01

SOTTOMODULI

Uso della Windows side delle live distro (Tools: Wintaylor,ecc.).

Attività su pc spento.

La checklist delle operazioni da compiere.

Preview & acquisizione (imaging).

Attività d’analisi con i tools a disposizione.

Acquisizione di un supporto tramite Linux su disco destinazione:

(DC3DD, AIR, GUYMAGER, DD) ;

Acquisizione di un supporto tramite Linux via rete. (dc3dd, dd, netcat).

Acquisizione di un supporto tramite Windows con FTK Imager.

Il data carving e come risalire al nome file dal numero di settore.

Analisi tramite Autopsy e Sleuthkit su un supporto:

(browsing il filesystem, ricerca per stringhe, recupero dei file cancellati,

timeline ecc..).

Ricostruzione degli headers tramiter editor esadecimale.

Analisi dei registri di Windows.

Analisi dei metadati dei file multimediali.

Panoramica su altri tools Open Source/Freeware.

Scrivere dei bash scripts.

Alcune tecniche di anti-forensics.

Cenni sulla steganografia

TOTALE

CFU

1

3

1

5

Modulo 5: MOBILE E LIVE FORENSICS (CFU 10)

1

SSD

IUS/17

2

IUS/17

TOTALE

SOTTOMODULI

Live forensics

Antiforensics

Approfondimenti – Windows Forensics e file di registro

Mobile Forensics

CFU

5

5

10

Modulo 6: METODOLOGIE DI INDAGINE AMBITO PENALE, AMBITO AMMINISTRATIVO -PROTEZIONE DEL

DIRITTO D’AUTORE E DISCIPLINA DEI MEZZI DI PAGAMENTO ATTRAVERSO STRUMENTI ELETTRONICI

(CFU 6)

1

SSD

IUS/16

2

IUS/04

TOTALE

SOTTOMODULI

Questioni preliminari

Disciplina diritto d’autore

Watermark e rimozione del watermark

Carte di credito bancomat e moneta elettronica

CFU

4

2

6

UNIVERSITÀ DEGLI STUDI DELL’AQUILA

Modulo 7: REATI INFORMATICI (CFU 5)

1

2

SSD

IUS/16

IUS/17

SOTTOMODULI

La nozione di crimini informatici (cosa si intende, breve

carrellata sui dati del fenomeno per farne capire la

portata, la storia della normativa l.547/1993, la l.

48/2008, la convenzione di Budapest e la direttiva

europea 2005)

I reati informatici in senso stretto: modifiche introdotte al

c.p. e al dlgs 196/2003- “615-ter, 615-quater, 615quinquies, 617-bis, 617-ter, 617-quater, 617-quinquies,

617-sexies, 635-bis, 635-ter, 635-quater, 640-ter e 640quinquies”.

I computer crimes: crimini comuni commessi con l'uso del

mezzo informatico

Gli strumenti di contrasto

La giurisdizione del web (la giurisdizione naturale, la

responsabilità dell'operatore, il giudice penale)

L'utilizzo dello strumento informatico per la perpetrazione

di altri reati (riciclaggio)

l'uso della firma digitale, alla sua funzione, ed alla sua

valenza giuridica

la corretta manipolazione/storage/mantenimento

/comunicazione dei dati sensibili

TOTALE

CFU

3

2

5

Modulo 8: L’INFORMATICA NEL PROCEDIMENTO E PROCESSO PENALE (CFU 2)

1

2

SSD

IUS/17

IUS/15

SOTTOMODULI

C.T. per il PM (come, quando, perchè e come si agisce)

CTP per la parte (sia nel penale sia nel civile)

Perito del giudice nel penale

CTU nel civile

Artt. 359 e 360 c.p.p., la L. 48/2008 ed il DPR 115/02

TOTALE

Prova finale: 3 CFU

Contatti

Direttore scientifico: Prof.ssa Mariateresa Gammone.

Tel. 0862433411.

E-mail: [email protected]

Segreteria amministrativa Master: 0862432732 - 432097

CFU

1

1

2