Corso di Informatica

Reti di Computer

Ing Pasquale Rota

Argomenti

Reti di computer

•

•

•

•

•

Elementi fondamentali delle reti

Tipi di rete

Protocolli di comunicazione

Protocolli Internet

Caratteristiche generali di Internet

Informatica

Reti di computer - Ing. Pasquale Rota

2

Sistemi di Comunicazione

• Le telecomunicazioni assumono il ruolo di tessuto

connettivo all’interno della Società dell’Informazione.

• Le nuove infrastrutture di rete sono essenziali per

l’innesco e la diffusione dei processi innovativi, sia

direttamente nell’ambito del settore ICT (Information and

Communication Technology) che, indirettamente, come

fattore abilitante per l’innovazione di prodotto e processo

nelle imprese utilizzatrici.

Le tecnologie dell’informazione e della comunicazione sono l’insieme

delle regole, dei metodi e delle tecnologie che permettono ai sistemi di

elaborazione di riceve ed inviare dati.

L’infrastruttura di rete è il mezzo attraverso il quale è possibile

rendere disponibili le risorse informatiche.

Informatica

Reti di computer - Ing. Pasquale Rota

3

Trasmissione dati

I sistemi di elaborazione possono inviare e riceve dati effettuandone

il trasferimento attraverso una infrastruttura costituita da cavi,

sistemi radio e/o altri sistemi (rete di trasmissione dati).

La trasmissione dati si occupa delle tecnologie e dei metodi per

permettere la comunicazione fra 2 o più utenti.

La trasmissione dati permette

quindi di trasferire informazioni

tra 2 apparati elettronici

attraverso un opportuno canale

di trasmissione.

I dati vengono trasformati in

gruppi di piccoli impulsi

elettromagnetici, detti pacchetti

e trasferiti sulle linee di

trasmissione.

Informatica

Reti di Computer – Ing Pasquale Rota

4

Reti di computer

La combinazione di elaboratori e sistemi di telecomunicazione ha

permesso ad un grande numero di elaboratori autonomi di essere

interconnessi fra loro in modo da consentire lo scambio di informazioni,

condividere risorse ed applicazioni.

Un sistema così fatto è detto rete di elaboratori (computer network).

Informatica

Reti di computer - Ing. Pasquale Rota

5

Tipi di reti di computer

Le reti possono avere dimensioni molto differenti: possono

essere limitate ad una singola struttura(edificio) o avere

estensioni molto vaste fino all’intero globo.

In funzione delle dimensioni abbiamola suddivisione in 3

tipi di reti:

LAN

Local Area Network

MAN Metropolitan (Medium) Area Network

WAN Wide Area Network

Informatica

Reti di computer - Ing. Pasquale Rota

6

Reti LAN

Una rete LAN e' l’infrastruttura che consente

l'interazione e lo scambio di dati tra risorse di calcolo

eterogenee, in un ambito geografico limitato, mediante

un supporto trasmissivo comune (canale) ad alta

velocità e basso tasso di errore

Informatica

Reti di Computer – Ing Pasquale Rota

7

Rete MAN

Rete MAN (Metropolitan Area Network) definisce

tipologie di reti che interconnettono reti locali che

operano all’interno di una area metropolitana. Il

sistema di trasmissione adotta tecnologie

differenti come quelle di tipo a commutazione di

pacchetto

Informatica

Reti di computer - Ing. Pasquale Rota

8

Reti WAN

Per WAN (Wide Area Network) si intende un’infrastruttura in

grado di collegare un gruppo di dispositivi o di reti

nell'ambito di una vasta area geografica in tutto il mondo.

Contrariamente alle LAN le reti WAN attraversano aree

pubbliche ed i servizi di collegamento vengono forniti da

società di telecomunicazioni (provider)

La tecnologia utilizzata per

la consegna dei messaggi

viene definita a

commutazione di pacchetto.

Informatica

Reti di Computer – Ing Pasquale Rota

9

I vantaggi del networking

LAN

- E' possibile condividere periferiche.

- E' possibile inoltrare dati tra utenti, trasferendo file

attraverso la rete.

- E' possibile centralizzare programmi informatici.

- E' possibile istituire sistemi di backup automatico dei file.

WAN

- È possibile inviare e ricevere messaggi in tutto il mondo.

- È possibile scambiare i file con i colleghi situati in altri

luoghi o accedere da casa alla rete aziendale.

- È possibile accedere alla vaste risorse di Internet e del

World Wide Web.

Informatica

Reti di computer - Ing. Pasquale Rota

10

Topologia di rete LAN

La topologia di rete indica la modalità con cui

vengono scambiati dati e caratterizza

l’architettura fisica con cui vengono costruite le

reti.

• Rete a BUS

• Rete ad anello

• Rete a stella

Informatica

Reti di computer - Ing. Pasquale Rota

11

Rete a stella

Tipica struttura a gestione accentrata o gerarchica. Tutte

le stazioni di lavoro convergono verso un unico

dispositivo (concentratore) che controlla e governa il

traffico dei dati verso gli altri nodi. E’ una rete di tipo

broadcast

Quando in una rete, di tipo

BROADCAST, un dispositivo

trasmette dati, tutti gli altri

componenti attivi della rete

sono in ascolto e solo il

destinatario li preleva.

Informatica

Reti di computer - Ing. Pasquale Rota

12

Cablaggio strutturato

Il Cablaggio e’

l’insieme insieme

delle opere e delle

componenti

passive necessarie

per il collegamento.

I cablaggi conformi

a normative

internazionale si

definiscono

strutturati

Informatica

Reti di computer - Ing. Pasquale Rota

13

Canale trasmissivo e larghezza di banda

Il termine “canale trasmissivo” è utilizzato per indicare il tipo

di mezzo cablato (linea di trasmissione, doppino, guida

d'onda, fibra ottica) che collega il/i trasmettitore e il

ricevitore per la trasmissione dati, o in generale l'ambiente

fisico (etere) in cui questi si propagano come nel caso di

una radiocomunicazione.

• La larghezza di banda determina la quantità di dati che

un canale di trasmissione è in grado di trasportare.

• La larghezza di banda è legata alla tecnologia utilizzata

e alle specifiche dei sistemi di comunicazione.

• La velocità di trasmissione si misura in bit per secondo

(bps)

1 Kbps1000 bps; 1 Mbps1000 Kbps; 1 Gbps1000 Mbps

Informatica

Reti di computer - Ing. Pasquale Rota

14

Standard Ethernet

È la tecnologia più utilizzata per il collegamento di

apparati mediante cavo in rame.

Ethernet funziona a 10 Megabit per secondo (o Mbps).

Fast Ethernet funziona a 100Mbps.

Lo standard Ethernet è regolato dalle norme IEEE 802.32003.

Lo standard Giga Bit ETHERNET funziona a 1Gbit/ sec

Informatica

Reti di computer - Ing. Pasquale Rota

15

Componenti per il networking

•

•

•

•

•

•

NIC

HUB

Switch

Modem

Router

Cavo o Mezzo

trasmissivo

Informatica

Reti di computer - Ing. Pasquale Rota

16

Dispositivi

• Hub

Gli hub, o ripetitori, sono semplici apparecchiature che collegano fra

loro gruppi di utenti. Ogni pacchetto di dati proveniente da un

qualsiasi PC viene ricevuto dall'hub su una porta e trasmesso a tutte

le altre. Tutti i PC condividono la stessa larghezza di banda.

• Switch

Gli switch sono più intelligenti degli hub e offrono una larghezza di

banda dedicata più grande. Uno switch invia i pacchetti di dati alle

porte specifiche dei destinatari, sulla base delle informazioni

contenute nell'header (intestazione) di ogni pacchetto.

• Router

i router utilizzano un "indirizzo" di pacchetto più completo per

determinare il router o il PC che deve ricevere il pacchetto. Si basano

su una mappa di rete denominata "tabella di routing", i router

possono fare in modo che i pacchetti raggiungano le loro destinazioni

attraverso percorsi più idonei. Se cade la connessione tra due router,

per non bloccare il traffico, il router sorgente può cercare un percorso

alternativo.

Informatica

Reti di computer - Ing. Pasquale Rota

17

Wireless- rete senza cavi

Il Wireless é la tecnologia che permette la comunicazione

tra computers mediante trasmissioni radio, microonde e

infrarossi senza l’uso di cavi.

La domanda di tecnologia wireless nasce dal crescente

utilizzo di dispositivi di mobile computing, come i

notebook e i PDA (Personal Digital Assistant).

Vantaggi:

• Libertà di movimento

• Installazione semplice

• Apparecchiature portatili

• Facilità di espansione

Informatica

Svantaggi:

• Velocità di trasm. inferiore

• Sicurezza dati

• Gestione LAN

• Interferenze esterne

Reti di computer - Ing. Pasquale Rota

18

Reti locali Wi-Fi

Uno degli standard più diffusi di rete wireless è il Wi-Fi (Wireless

Fidelity)

Si tratta di una rete di telecomunicazioni interconnessa tramite

dispositivi di ricetrasmissione radio detti access point (AP) (Hot Spot)

che fungono da punto di accesso verso altre reti e di collegamento.

Esistono varie classi di wi-fi con prestazioni diverse,le principali sono:

classe b a 11 Mb/s

classe g a 54 Mb/s

classe n a 450 Mb/s

Per la realizzazione delle reti locali Wireless (WLAN) si deve utilizzare

lo standard IEEE 802.11 che definisce l’insieme di specifiche per il

livello fisico (Phisical Layer) e per il livello MAC (Medium Access

Control).

Informatica

Reti di Computer – Ing Pasquale Rota

19

Access point e wireless terminal

Gli access point possono essere utilizzati come:

• ricevitori/trasmettitori fissi;

• ripetitori di segnale;

• bridge o router verso il mondo cablato

I wireless terminal sono i

terminali dei dispostivi che

usufruiscono dei servizi di

rete.

La distanza massima tra

Access Point e Wireless

terminal non può essere

maggiore di 100 m.

Informatica

Reti di computer - Ing. Pasquale Rota

20

BlueTooth

La tecnologia Bluetooth è stata progettata per realizzare la

comunicazione senza fili per apparecchi di piccole dimensioni.

Diversamente da una lan i dispositivi interconnessi non si limitano ai

computer ma a molteplici apparecchi elettronici come proiettori, scanner,

cellulari,cuffie, videocamere, fotocamere, elettrodomestici vari.

Informatica

Reti di computer - Ing. Pasquale Rota

21

Accesso remoto e WAN

Per "accesso remoto"

s'intende un semplice

collegamento,

generalmente

attivato

mediante linee telefoniche,

tra un singolo utente e la

rete centrale. L'utente

singolo

può

chiamare

l'Internet Service Provider

(ISP) attraverso un modem

o un router, che a sua

volta collega l'utente alla

rete.

Informatica

Reti di computer - Ing. Pasquale Rota

22

Tecnologie di trasmissione

Il collegamento ad una WAN può avvenire:

Linee analogiche

Linee ISDN

Linee dedicate

Linee DSL (a banda larga)

Informatica

Reti di computer - Ing. Pasquale Rota

23

Tecnologia ADSL

La tecnologia ADSL (Asymmetric Digital Subscriber Line) è

un servizio ad alta velocità che opera attraverso i normali

cavi telefonici. È una tecnologia asimmetrica, ovvero la

capacità di trasmettere dati è maggiore da Internet verso

l’utente (fino a 24 Mbps), molto inferiore quando è l’utente

a inviare dati verso Internet (1 Mbps).

La tecnologia ADSL consente di gestire simultaneamente

l’invio di dati che la gestione del traffico voce su un unico

doppino telefonico;

Questa asimmetria rende l’ADSL ideale per la navigazione

in Internet, per applicazioni quali il Video-on-Demand e per

l’accesso remoto di reti locali (LAN)

Informatica

Reti di computer - Ing. Pasquale Rota

24

Protocolli di comunicazione

• Per ottenere una comunicazione organizzata e

formalmente eseguita in modo corretto servono una

serie di procedure che specifichino come debba avvenire

lo scambio dei dati (protocolli di rete).

• Per protocollo di rete si intende la definizione formale

delle regole o meccanismi che due sistemi elettronici

devono rispettare per instaurazione una efficace

comunicazione.

• Un protocollo definisce il linguaggio che permette lo

scambio dei messaggi, come devono essere costruiti e

come devono essere interpretati.

Informatica

Reti di computer - Ing. Pasquale Rota

25

Modelli ISO-OSI

L'OSI (Open Systems Interconnection) fornisce il modello di riferimento

per la descrizione di implementazioni di reti informatiche.

Il modello OSI (Open System

Interconnection) suddivide le attività di

trasferire i dati (pacchetti) da un punto

all’altro della rete, in sette compiti diversi

(livello). I compiti sono organizzati

gerarchicamente. Ogni strato

contribuisce alla

frammentazione\assemblaggio e

invio\ricezione del pacchetto dati.

La trasmissione e la gestione del traffico

dati sono impostati con una struttura a

più livelli, in cui ciascun livello si

preoccupa di un aspetto della

comunicazione.

Informatica

Reti di computer - Ing. Pasquale Rota

26

Livelli

• I diversi protocolli sono organizzati con un sistema

detto "a livelli”: a ciascun livello viene assegnato uno

specifico compito. L'insieme dei livelli e dei relativi

protocolli definisce un’architettura di rete a strati.

• La divisione in livelli è fatta in modo tale che ciascuno

di essi utilizzi i servizi offerti dal livello inferiore, e

fornisca servizi più "ricchi" a quello superiore. Ogni

livello parla solo con quello immediatamente

superiore e con quello immediatamente inferiore.

Informatica

Reti di computer - Ing. Pasquale Rota

27

Protocollo TCP/IP

A partire dagli anni 80 si è sviluppata una architettura

/infrastruttura di rete per consentire la connessione fra loro

di diversi sistemi di elaborazione e intere reti sviluppate con

tecnologie costruttive e software differenti (internetwork).

La suite di protocolli Internet è l’insieme delle regole e degli

standard di rete su cui si basa il funzionamento della rete

Internet.

L'architettura divenne, più tardi, nota coi nomi di Internet

Protocol Suite, architettura TCP/IP e TCP/IP reference

model.

Informatica

Reti di computer - Ing. Pasquale Rota

28

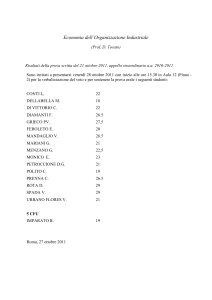

TCP/IP

Il protocollo TCP/IP a differenza dello standard OSI ha solo 4/5 livelli

OSI

Application

Tcp/IP

Application

Presentation

Session

Tranport

Network

Transport

Internet Protocol

Data Link

Fisico

Informatica

Host - to - Network

Reti di computer - Ing. Pasquale Rota

29

Livello Host to Network

Livello HOST to Network

• In molti casi si considera invece di un unico livello 2 livelli separati:

Livello DATA LINK (Collegamento) e livello FISICO.

• Il compito principale in trasmissione è quello di raggruppare in

pacchetti chiamati frame (framing) i bit provenienti dallo strato

superiore e destinati al livello fisico; in ricezione controllare e gestire

gli errori di trasmissione (controllo di errore); Regolare il flusso della

trasmissione fra sorgente e destinatario (controllo di flusso).

• Il livello fisico in trasmissione riceve la sequenza di bit pacchettizzata

da trasmettere sul canale e la converte in segnali (impulsi) adatti al

mezzo trasmissivo.

Informatica

Reti di computer - Ing. Pasquale Rota

30

Livello Transport

• Livello Transport o (TCP UDP)

E' progettato per consentire la conversazione degli host sorgente e

destinazione (end-to-end). L’obiettivo è quello di definire una

connessione tra l’applicazione sorgente e quella di destinazione.

Sono definiti due protocolli in questo livello:

- TCP (Transmission Control Protocol): è un protocollo connesso

ed affidabile (ossia tutti i pacchetti arrivano nell'ordine giusto).

Frammenta il flusso in arrivo dal livello superiore in messaggi separati

che vengono passati al livello IP.

In arrivo, i pacchetti vengono riassemblati (ordinatamente) in un

flusso di output per il livello superiore. Il protocollo consente di

verificare e controllare gli errori e i pacchetti errati o mancati vengono

richiesti e reinviati al destinatario.

- UDP (User Datagram Protocol): è un protocollo non connesso e

non affidabile, i pacchetti possono arrivare in ordine diverso o non

arrivare affatto.

Informatica

Reti di computer - Ing. Pasquale Rota

31

Livello Application

• Livello Application

Sopra il livello transport c'è direttamente il livello application, che

contiene tutti i protocolli di alto livello che vengono usati dalle

applicazioni reali o direttamente dall’utente

I primi protocolli ad essere implementati permettevano l’intereazione

da riga di comando:

- Telnet: terminale virtuale;

- FTP (File Transfer Protocol): file transfer;

- SMTP (Simple Mail Transfer Protocol) e POP (Post Office

Protocol): posta elettronica.

Successivamente se ne sono aggiunti altri, fra cui:

- DNS (Domain Name Service): mapping fra nomi di host e indirizzi

IP numerici;

- NNTP (Network News Transfer Protocol): trasferimento di articoli

per i newsgroup;

- HTTP (HyperText Transfer Protocol): alla base del Word Wide

Web.

Informatica

Reti di computer - Ing. Pasquale Rota

32

Livelli Internet Protocol

• Livello Internet Protocol

E' il livello che tiene insieme l'intera architettura.

Il suo ruolo è permettere ad un host di indirizzare i pacchetti verso

una qualunque rete. I pacchetti sono trasferiti in modo indipendente

gli uni dagli altri fino alla destinazione. E' definito un formato ufficiale

dei pacchetti ed un protocollo, IP (Internetworking Protocol).

Viene definito un piano di indirizzamento a cui tutte le sottoreti

devono sottostare “Indirizzo IP”. All’interno di una rete IP ad ogni

interfaccia viene assegnato un indirizzo univoco.

Le funzioni principali sono:

– Individuare sulla rete l’host di destinazione

– Instradare i pacchetti dal sorgente al destinatario.

Informatica

Reti di computer - Ing. Pasquale Rota

33

Indirizzi IP

• Un Indirizzo IP è un numero che identifica univocamente un

dispositivo collegato a una rete che utilizza il protocollo TCP/IP

come protocollo di comunicazione.

• Più esattamente l'indirizzo IP viene assegnato ad una singola

interfaccia (scheda di rete) che identifica un sistema di elaborazione

(attenzione! un host può contenere più di una interfaccia).

• L’indirizzamento IP permette di interconnettere i terminali di una

sottorete con quelli di altre sottoreti mediante protocolli di

instradamento definiti nel protocollo di rete (TCP/IP), l’indirizzo MAC

invece è utilizzato per interconnettere direttamente i sistemi host

all’interno di una singola sottorete (MAC è un indirizzo a 48 Bit).

• Gli indirizzi IP sono rilasciati e regolamentati dall'ICANN tramite una

serie di organizzazioni internazionali.

Informatica

Reti di computer - Ing. Pasquale Rota

34

Composizione indirizzo IP

Nella versione del protocollo definita IPv4 l'indirizzo IPv4 è costituito da

32 bit (4 byte) suddiviso in 4 gruppi da 8 bit , separati ciascuno da un

punto.

192 . 168 .

0

. 1

11000000 . 10101000 . 00000000 . 00000001

L’assegnazione di un indirizzo IP ad un host viene effettuata dal

provider e può essere statica o dinamica.

Ciascun numero deve essere compreso tra 0 e 255.

Ogni indirizzo IP è suddiviso in due parti:

La prima parte che identifica la rete (network)

La seconda parte che identifica l'host ed è utilizzato per l'instradamento

a livello locale dell'host.

Informatica

Reti di computer - Ing. Pasquale Rota

35

Maschera di rete

• la "maschera di sottorete" (subnet mask) è il metodo utilizzato per

definire l’intervallo di appartenenza di un host all'interno di una

sottorete IP, permette di dividere la sottorete dal indirizzo dell’host

all’interno della rete stessa, e si ottiene indicando con 32 bit di cui i

primi devono essere tutti 1 e gli altri tutti zeri (maschera di rete).

11111111.11111111.11111111.00000000 255.255.255.0

Esistono tre tipi di maschere, denominate classi:

–

–

–

Classe A 255.0.0.0

Classe B 255.255.0.0

Classe C 255.255.255.0

Un indirizzo IP 192.168.1.222 con maschera 255.255.255.0 indica

una rete 192.168.1.0 ed un host con indirizzo 192.168.1.222

Informatica

Reti di computer - Ing. Pasquale Rota

36

Indirizzo IP privato

• Gli indirizzi IP privati sono alcune classi di indirizzi IPv4 riservate

alle reti locali.

• Gli host con tali indirizzi non possono indirizzare e instradare dati

verso rete pubblica di Internet

• Il loro utilizzo su altre reti locali, riduce il numero di indirizzi IP senza

generare conflitti con analoghi indirizzi posti su altre reti locali.

• Le classi private sono

10.0.0.0 /(255.0.0.0)

172.16.0.0/(255.240.0.0)

192.168.0.0/(255.255.0.0)

Per accedere ad Internet da una rete locale privata si deve ricorrere al

Network Address Translation (NAT) il quale mappa più indirizzi IP

privati su un solo indirizzo IP pubblico.

Informatica

Reti di computer - Ing. Pasquale Rota

37

Indirizzo IP pubblico

• un indirizzo IP pubblico è un indirizzo IP della rete

internet che è allocato univocamente e potenzialmente

accessibile da qualsiasi altro indirizzo IP pubblico

presente sulla rete.

• Gli indirizzi IP pubblici sono teoricamente intorno ai 4

miliardi (precisamente 232) di host.

Tutti gli indirizzi che non appartengono ad una classe

privata o speciale appartengono alla classe di indirizzi

pubblici es 151.12.134.56

Informatica

Reti di computer - Ing. Pasquale Rota

38

Comandi di rete

In ambiente windows il comando che permette di verificare la

configurazione di rete è ipconfig in ambiente linux/unix ifconfig.

Il comando che permette di verificare le connessioni instaurate

sull’interfaccia di rete è netstat (netstat /? per la verifica dei

parametri di configurazione e delle funzioni).

Informatica

Reti di computer - Ing. Pasquale Rota

39

VPN

Una rete privata virtuale (VPN - Virtual Private Network) permette di

collegare fra loro utenti e reti dislocate sul territorio come se

appartenessero ad una rete locale.

Grazie a una rete VPN i dati viaggiano tra computer attraverso una rete

pubblica (Internet) in modo protetto mediante l'incapsulamento dei dati

con un'intestazione contenente informazioni per il recapito degli stessi.

Una rete privata virtuale (VPN) è l'estensione di una rete privata che

comprende i collegamenti tramite reti pubbliche o condivise, come ad

esempio Internet.

Informatica

Reti di computer - Ing. Pasquale Rota

40

Caratteristiche Rete VPN

Generalmente una VPN comprende due parti: una interna alla rete, e

quindi protetta, e una meno affidabile e sicura esterna alla rete privata,

ad esempio via Internet.

Le reti VPN utilizzano collegamenti che necessitano di autenticazione

in modo da garantire l'accesso ai soli utenti autorizzati; per garantire la

sicurezza che i dati inviati in Internet non siano intercettati o utilizzati da

altri non autorizzati, le reti utilizzano sistemi di crittografia.

Le Secure VPN utilizzano protocolli crittografici a tunnel per offrire

l’autenticazione del mittente e l’integrità del messaggio.

I protocolli che implementano una VPN sicura più conosciuti sono:

• IPsec (IP security), comunemente usate su IPv4.

• PPTP (point-to-point tunneling protocol), sviluppato da Microsoft.

• SSL/TLS, utilizzate sia per il “Tunneling” dell’intera rete, progetto

OpenVPN

Informatica

Reti di computer - Ing. Pasquale Rota

41

I vantaggi della VPN

Maggiore convenienza

Gli utenti remoti possono collegarsi alle risorse di rete centralizzate

senza utilizzare le costose linee ad accesso dedicato.

Maggiore flessibilità

I nuovi utenti vengono aggiunti con facilità senza nuove

apparecchiature o linee dedicate. Le VPN semplificano anche la

creazione di una extranet.

Maggiore affidabilità

Le VPN sfruttano i mezzi delle vaste infrastrutture della rete pubblica e

l'esperienza delle aziende che le controllano.

Maggiore sicurezza

Le VPN utilizzano il "tunneling" e i sistemi di cifratura per proteggere il

traffico privato. Il tunneling crea una connessine peer-to-peer

temporanea tra l'utente remoto e quello centrale, bloccando l'accesso a

chiunque si trovi all'esterno.

42

Protocolli di sicurezza (HTTPS)

• I protocolli di sicurezza garantiscono l’integrità e la segretezza dei

dati e delle comunicazione nei diversi strati TCP/IP e possono

operare sia a livello di applicazione che a livello di trasporto

• I protocolli a livello applicativo sono pochi, l’HTTPS (SHTTP)

permette di eseguire transazioni sicure sul web e serve per garantire

la sicurezza dei messaggi trasmessi tramite protocollo HTTP

consente la firma, l’autenticità e la crittografia dei messaggi .

• Il protocollo permette di coordinare diversi meccanismi per la

gestione delle chiavi di criptazione (certificati) e delle relative

funzioni.

Informatica

Reti di computer - Ing. Pasquale Rota

43

Protocolli di sicurezza (SSL/TLS)

• I protocolli di sicurezza a livello di trasporto rendono sicuro lo strato

di trasporto consentendo la segretezza, l’autenticazione e l’integrità

dei dati.

• Il protocollo SSL è un protocollo aperto per la sicurezza dei dati ed

opera ad un livello intermedio tra il protocollo applicativo e quello di

trasporto TCP/IP.

• Lo scopo principale del SSL/TLS è di garantire segretezza e

affidabilità fra due applicazioni in comunicazione fra loro e permette

una comunicazione sicura dal sorgente al destinatario (end-to-end)

su reti TCP/IP.

• Il protocollo TLS è l’evoluzione del protocollo SSL

Informatica

Reti di computer - Ing. Pasquale Rota

44

Protocolli di sicurezza (SSH)

• Il protocollo di sicurezza SSH è un protocollo per reti non sicure

permette di stabilire una sessione remota cifrata tramite interfaccia a

riga di comando con un altro host di una rete informatica.

• Il client SSH ha una interfaccia a riga di comando simile a quella di

telnet e rlogin, ma l'intera comunicazione (ovvero sia

l'autenticazione che la sessione di lavoro) avviene in maniera

cifrata.

Informatica

Reti di computer - Ing. Pasquale Rota

45

Protocolli di sicurezza dello strato di rete

• La sicurezza dello strato di rete è l’insieme dei protocolli che

operano a livello più basso (livello rete)

• IPsec è una collezione di protocolli formata da: protocolli che

implementano lo scambio delle chiavi per realizzare il flusso

crittografato e protocolli che forniscono la cifratura del flusso di dati.

• IPsec è utilizzato principalmente per la creazione di reti VPN.

• In realtà normalmente il protocollo utilizzato per la creazione di VPN

sicure è L2TP/IPsec, inizialmente IPsec crea una connessione

sicura, successivamente L2TP crea un tunnel sfruttando la

connessione sicura IPsec.

(Altri protocolli sicuri per la creazione di VPN sono PPTP e L2F).

Informatica

Reti di computer - Ing. Pasquale Rota

46

Sicurezza reti

Internet oltre ad essere uno strumento in grado di fornire servizi, è anche

un mezzo che facilità la possibilità a malintenzionati di danneggiare

computer, violare la privacy, rendere inutilizzabili i servizi stessi.

La sicurezza delle reti informatiche si occupa del modo con cui rendere

sicuri i nostri PC e i servizi ed è una delle principali preoccupazioni di chi

utilizza una rete

Devono essere prese misure atte a:

• definire una politica di sicurezza adeguata

per impedire agli utenti non autorizzati di

accedere a risorse private;

• permettere l’accesso alla risorse disponibili

su internet solo agli autorizzati;

• garantire i servizi informatici disponibili

sulla rete.

Informatica

Reti di computer - Ing. Pasquale Rota

47

Attacchi alla rete (malware)

Esistono molti tipi di attacchi alcuni dei più comuni rientrano nella

categoria dei Malware.

I malware sono programmi che vengono inviati attraverso i normali

canali di comunicazione, posta elettronica, navigazione pagine web, ecc,

il cui obiettivo e penetrare nei nostri dispositivi ed infettarli, e nella prima

fase si diffondono dopodiché nella seconda fase attuano le diverse

operazioni come cancellare file, installare spyware, fornire punti di

appoggio per attacchi ad altri PC ecc.

Rientrano tra i malware i virus

(richiedono interazione con l’utente)

, i worm (non hanno bisogno di

interazione con l’utente) e i

Trojan software che spesso si

nascondono all’interno di altri

programmi.

Informatica

Reti di Computer - Ing. Pasquale Rota

48

Attacchi alla rete (DoS, Sniffer)

DoS (Denial of Service)

Un attacco DoS ha l’obiettivo di rendere una rete o un servizio

inutilizzabile. Esistono diversi attacchi tra cui:

• Attacchi di vulnerabilità, alcuni sistemi operativi e servizi a volte

presentano dei bug (bachi) quindi opportune sequenze di dati

inviati dalla possono bloccare il servizio stesso

• Floading di banda e di connessione, invio di un enorme numero

di pacchetti che formalmente sono corretti ma che bloccano la

ricezione dei pacchetti legittimi di raggiungere il server (es. Spam

di posta).

Packet sniffer

Le reti Internet funzionano grazie all’invio e la ricezione di pacchetti, a

seconda della tipologia di rete è possibile che un ricevitore passivo

possa copiare ed analizzare ciascun pacchetto che transita nella rete

(packet sniffer), il problema è presente in tutti i tipi di rete anche se è

particolarmente sentito nel caso di reti wireless.

Informatica

Reti di Computer - Ing. Pasquale Rota

49

Sicurezza informatica

Con il termine sicurezza informatica si intende l’insieme dei sistemi,

dei software e delle procedure che si occupa dell'analisi delle

vulnerabilità, del rischio, delle minacce e della successiva protezione

di un sistema informatico e dei dati in esso contenuti o scambiati in

una comunicazione con un utente.

Numerosi sono i software necessari per ottenere un livello di

sicurezza adeguato che operano sia a livello personale (PC) che ad a

livello di rete, tra questi abbiamo:

•Antivirus,

•Antispyware,

•Firewall,

•Sistemi di firma e criptazione digitale,

•Sistemi di Intrusion Detection (IDS)

Etc etc.

Informatica

Reti di Computer - Ing. Pasquale Rota

50