fotocomposizione finotello – r:/Wki/Durante/III_bozza/00-romane/sommario.3d

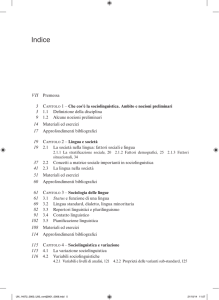

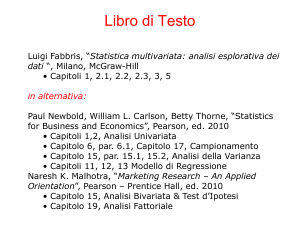

INDICE SOMMARIO

Introduzione di Massimo Durante e Ugo Pagallo . . . . . . . . . .

pag. XVII

Parte Prima

TECNOLOGIA

Capitolo Primo

TECNOLOGIE DELL’INFORMAZIONE E DELLA COMUNICAZIONE

Nicola Lucchi

1. Introduzione . . . . . . . . . .

2. Stato dell’arte . . . . . . . . . .

3. Il dilemma digitale . . . . . . . .

3.1. Le nuove regole dell’informazione

4. Scenari futuri . . . . . . . . . .

5. Conclusioni . . . . . . . . . .

Riferimenti bibliografici . . . . . .

Riferimenti normativi . . . . . . .

Riferimenti giurisprudenziali . . . . .

. . .

. . .

. . .

digitale

. . .

. . .

. . .

. . .

. . .

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

»

»

»

»

»

»

»

»

»

3

5

7

8

11

14

15

16

17

. .

reti’’

. .

. .

. .

. .

. .

. .

. .

. .

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

»

»

»

»

»

»

»

»

»

»

20

20

21

23

26

32

33

38

42

44

Capitolo Secondo

RETE E RETI

Giancarlo Ruffo

1. Introduzione: la complessità della Internet e delle reti . .

2. Stato dell’arte: dalla rete telefonica a Internet, la ‘‘rete delle

2.1. Dai ‘‘circuiti’’ ai ‘‘pacchetti’’ . . . . . . . . . .

2.2 L’interconnessione tra reti e il trasporto affidabile . .

2.3. Il modello a livelli delle reti . . . . . . . . . .

2.4. Il ‘‘cuore pulsante’’ della Rete: il DNS . . . . . . .

3. Internet come ecosistema: la complessità delle reti . . .

4. Scenari futuri. Controllare o govenare la complessità? . .

5. Conclusioni. Ritorno alla Griglia . . . . . . . . . .

Riferimenti bibliografici . . . . . . . . . . . . . .

V

fotocomposizione finotello – r:/Wki/Durante/III_bozza/00-romane/sommario.3d

indice sommario

Capitolo Terzo

IL PROBLEMA DELLA GOVERNANCE INTERNAZIONALE DELLA RETE

Alberto Oddenino

1. Introduzione: la Rete e il tema della sua governabilità . . . . . . . .

2. Stato dell’arte: le radici tecniche del controllo della Rete e la funzione di

ICANN . . . . . . . . . . . . . . . . . . . . . . . . . .

3. Il ruolo della sovranità statale . . . . . . . . . . . . . . . . .

4. La dimensione internazionale della governance di Internet . . . . . . .

5. Scenari futuri: l’agenda per la governance internazionale di Internet . . .

6. Conclusioni: la governance di Internet come modello regolativo e specchio

dell’ordinamento giuridico internazionale contemporaneo . . . . . .

Riferimenti bibliografici . . . . . . . . . . . . . . . . . . . .

»

45

»

»

»

»

48

51

55

58

»

»

62

65

»

»

»

»

»

»

»

»

»

»

69

73

77

77

79

80

85

86

88

88

»

»

»

91

95

96

»

»

»

»

»

»

»

»

96

101

101

102

102

103

104

106

»

108

»

»

109

110

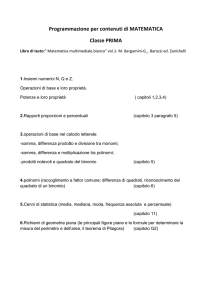

Capitolo Quarto

IL WORLD-WIDE WEB

Alessandro Mazzei

1. Introduzione . . . . . . . . . . . . . .

2. Stato dell’arte . . . . . . . . . . . . . .

3. I pilastri del palcoscenico e i due attori principali

3.1. Il primo pilastro: URI . . . . . . . . .

3.2. Il secondo pilastro: HTTP . . . . . . .

3.3. Il terzo pilastro: HTML . . . . . . . .

3.4. Gli attori principali: il Client e il Server . .

4. Scenari futuri . . . . . . . . . . . . . .

5. Conclusioni . . . . . . . . . . . . . .

Riferimenti bibliografici . . . . . . . . . .

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

Capitolo Quinto

L’INTELLIGENZA ARTIFICIALE

NELLA PROSPETTIVA DELL’INFORMATICA GIURIDICA

Massimo Durante

1. Introduzione . . . . . . . . . . . . . . . . . . . . . . . .

2. Stato dell’arte. Sistemi di intelligenza artificiale e modelli del diritto . . .

3. L’intelligenza artificiale applicata al mondo del diritto . . . . . . . .

3.1. La struttura dei programmi informatici di IA e i limiti della loro applicazione al diritto . . . . . . . . . . . . . . . . . . . . .

3.1.1. La formalizzazione . . . . . . . . . . . . . . . .

3.1.2. L’assenza di un contesto di riferimento . . . . . . . . .

3.1.3. L’assenza d’interfenza con il linguaggio naturale . . . . .

3.1.4. L’acquisizione di esperienza e la revisione delle credenze . .

3.2. Applicazioni attuali dei sistemi di IA al diritto . . . . . . . . .

3.2.1. I sistemi di aiuto alla decisione . . . . . . . . . . . .

3.2.2. I sistemi basati sui casi . . . . . . . . . . . . . . .

3.2.3. I sistemi per il reperimento intelligente di informazioni giuridiche . . . . . . . . . . . . . . . . . . . . . .

3.2.4. I sistemi di aiuto alla redazione e di produzione automatica di documenti . . . . . . . . . . . . . . . . . . . . .

4. Scenari futuri . . . . . . . . . . . . . . . . . . . . . . . .

VI

fotocomposizione finotello – r:/Wki/Durante/III_bozza/00-romane/sommario.3d

indice sommario

5. Conclusioni . . . . . . . . . . . . . . . . . . . . . . . .

Riferimenti bibliografici . . . . . . . . . . . . . . . . . . . .

»

»

112

113

Capitolo Sesto

AGENTI SOFTWARE E SISTEMI MULTI-AGENTE:

PROFILI TECNICO-GIURIDICI

Claudia Cevenini

1.

2.

3.

4.

5.

6.

Introduzione . . . . . . . . . . . . . . . .

Il concetto di agente . . . . . . . . . . . . .

Classificazione degli agenti . . . . . . . . . .

Stato dell’arte . . . . . . . . . . . . . . . .

I sistemi multi-agente . . . . . . . . . . . .

Tassonomia delle principali problematiche giuridiche

6.1. Agenti e proprietà intellettuale . . . . . . .

6.2. Sicurezza e protezione dei dati personali . . . .

6.3. Reati informatici . . . . . . . . . . . . .

6.4. Commercio elettronico e contratti on-line . . .

6.5. La responsabilità . . . . . . . . . . . . .

7. Scenari futuri . . . . . . . . . . . . . . . .

8. Conclusioni . . . . . . . . . . . . . . . .

Riferimenti bibliografici . . . . . . . . . . . .

Riferimenti normativi . . . . . . . . . . . . .

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

»

»

»

»

»

»

»

»

»

»

»

»

»

»

»

117

118

121

122

124

126

126

128

130

131

133

134

136

136

138

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

»

»

»

»

»

»

»

»

141

143

146

146

148

150

152

153

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

»

»

»

»

»

»

»

159

162

165

167

170

172

173

Capitolo Settimo

ROBOTICA

Ugo Pagallo

1. Introduzione . . . .

2. Stato dell’arte . . . .

3. Problemi attuali . . .

3.1. Robotica militare

3.2. Robotica civile .

4. Scenari futuri . . . .

5. Conclusioni . . . .

Riferimenti bibliografici

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

Parte Seconda

DIRITTO

Capitolo Primo

PRIVACY DIGITALE

Alessandro Mantelero

1. Introduzione . . . . . . . . . . . . . .

2. Stato dell’arte: modelli europeo e nordamericano

3. La forza espansiva del modello europeo . . . .

3.1. La privacy fra diritto e società . . . . . .

4. Scenari futuri: le sfide della globalizzazione . .

5. Conclusioni . . . . . . . . . . . . . .

Riferimenti bibliografici . . . . . . . . . .

VII

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

fotocomposizione finotello – r:/Wki/Durante/III_bozza/00-romane/sommario.3d

indice sommario

Capitolo Secondo

IL COPYRIGHT DIGITALE

Giuseppe Mazziotti

1. Introduzione . . . . . . . . . . . . . . . . . . . . . . . .

2. Stato dell’arte . . . . . . . . . . . . . . . . . . . . . . . .

3. La tutela del diritto d’autore nel mondo digitale . . . . . . . . . .

3.1. L’oggetto dei diritti esclusivi di riproduzione e comunicazione al pubblico

3.2. La tutela delle misure tecnologiche di protezione . . . . . . . .

3.3. Eccezioni e limitazioni al diritto d’autore . . . . . . . . . . .

4. Scenari futuri . . . . . . . . . . . . . . . . . . . . . . . .

5. Conclusioni . . . . . . . . . . . . . . . . . . . . . . . .

Riferimenti bibliografici . . . . . . . . . . . . . . . . . . . .

Riferimenti normativi . . . . . . . . . . . . . . . . . . . . .

»

»

»

»

»

»

»

»

»

»

175

177

178

179

182

186

189

196

197

198

»

»

»

»

»

»

»

»

»

»

201

203

204

206

208

211

216

217

218

218

»

»

»

»

»

»

»

»

»

»

219

221

224

226

228

232

238

241

244

245

»

247

»

249

Capitolo Terzo

LE LICENZE CREATIVE COMMONS

Massimo Travostino

1. Introduzione . . . . . . . . . . . . . . . . . . . . . . . .

2. Stato dell’arte . . . . . . . . . . . . . . . . . . . . . . . .

3. Le sei principali tipologie di licenze Creative Commons e il loro funzionamento

3.1. Le peculiarità della ‘‘licenza pubblica’’ e alcuni aspetti problematici .

3.2. La versione 3.0 delle licenze . . . . . . . . . . . . . . . .

4. Scenari futuri . . . . . . . . . . . . . . . . . . . . . . . .

5. Conclusioni . . . . . . . . . . . . . . . . . . . . . . . .

Riferimenti bibliografici . . . . . . . . . . . . . . . . . . . .

Riferimenti normativi . . . . . . . . . . . . . . . . . . . . .

Riferimenti giurisprudenziali . . . . . . . . . . . . . . . . . . .

Capitolo Quarto

I REATI INFORMATICI

Carlo Blengino

1.

2.

3.

4.

Introduzione . . . . . . . . . . . . . . . . . . .

Stato dell’arte. Dalla protezione dei dati ai net-crimes . . .

I reati necessariamente informatici ed i beni giuridici tutelati

La tipicizzazione dei reati informatici . . . . . . . . .

4.1. Sistema informatico o sistema di informazione . .

4.2. Il dato informatico . . . . . . . . . . . .

4.3. L’operatore di sistema . . . . . . . . . . . . . .

5. Scenari futuri: la difesa della rete . . . . . . . . . . .

6. Conclusioni . . . . . . . . . . . . . . . . . . .

Riferimenti bibliografici . . . . . . . . . . . . . . .

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

Capitolo Quinto

INFORMATICA FORENSE

Monica Senor

1. Introduzione . . . . . . . . . . . . . . . . . . . . . . . .

2. Stato dell’arte: la reale portata delle modifiche procedurali post Convenzione

di Budapest . . . . . . . . . . . . . . . . . . . . . . . .

VIII

fotocomposizione finotello – r:/Wki/Durante/III_bozza/00-romane/sommario.3d

indice sommario

3. Le indagini informatiche: ricerca e acquisizione della prova . . . . . .

3.1. Ispezioni . . . . . . . . . . . . . . . . . . . . . . . .

3.2. Perquisizioni . . . . . . . . . . . . . . . . . . . . . .

3.3. Sequestri . . . . . . . . . . . . . . . . . . . . . . . .

3.4. Intercettazioni . . . . . . . . . . . . . . . . . . . . .

4. La prova informatica . . . . . . . . . . . . . . . . . . . . .

4.1. L’inadeguata costrizione nel giusto processo . . . . . . . . . .

4.2. Le prove tipiche: documento e perizia . . . . . . . . . . . .

4.3. Il calderone della prova atipica . . . . . . . . . . . . . . .

4.4. I confini incerti della prova illegittimamente acquisita . . . . . .

5. La valutazione della prova: la cultura tecnico-giuridica come scongiuro della

prova legale . . . . . . . . . . . . . . . . . . . . . . . .

6. Scenari futuri: tra esigenze di sicurezza e garanzie di libertà . . . . . .

7. Conclusioni . . . . . . . . . . . . . . . . . . . . . . . .

Riferimenti bibliografici . . . . . . . . . . . . . . . . . . . .

»

»

»

»

»

»

»

»

»

»

252

254

256

258

261

266

266

267

270

272

»

»

»

»

274

277

279

281

.

.

.

.

.

.

»

»

»

»

»

»

»

»

»

»

»

»

»

»

»

»

»

»

»

»

»

»

283

284

284

288

289

291

292

292

292

293

294

294

295

297

299

302

303

305

308

309

310

311

1. Introduzione . . . . . . . . . . . . . . . . . . . . . . . .

2. Stato dell’arte. Il processo civile e il nuovo formalismo digitale . . . . .

3. La gestione del processo civile telematico . . . . . . . . . . . . .

»

»

»

313

314

315

Capitolo Sesto

AMMINISTRAZIONE DIGITALE

Andrea Maggipinto

1. Introduzione . . . . . . . . . . . . . . . . . . . . . .

2. Stato dell’arte. Il ‘‘sistema e-government’’ . . . . . . . . . . . .

2.1. Il Sistema Pubblico di Connettività e Cooperazione . . . . .

2.2. Perché un nuovo modello architetturale . . . . . . . . . .

2.3. Cooperazione applicativa . . . . . . . . . . . . . . .

2.4. Modelli cooperativi . . . . . . . . . . . . . . . . . .

2.5. Una visione d’insieme (tra norma e tecnica) . . . . . . . .

3. Profili specifici . . . . . . . . . . . . . . . . . . . . .

3.1. Il documento informatico e la firma digitale . . . . . . . .

3.1.1. Premesse: l’atto giuridico e la sua forma . . . . . . .

3.1.2. Elaborazione elettronica e rappresentazione informatica .

3.1.3. Validità e rilevanza giuridica del documento informatico .

3.1.4. La sottoscrizione informatica di documenti . . . . . .

3.1.5. Definizioni. . . . . . . . . . . . . . . . . . .

3.1.6. Validità ed efficacia probatoria del documento informatico

3.1.7. Documento informatico e documento amministrativo . .

3.2. Il Procedimento amministrativo informatico . . . . . . . .

3.3. La Posta Elettronica Certificata . . . . . . . . . . . . .

4. Scenari futuri. Dialoghi telematici . . . . . . . . . . . . . .

5. Conclusioni. Quale governance? . . . . . . . . . . . . . .

Riferimenti bibliografici . . . . . . . . . . . . . . . . . .

Riferimenti normativi . . . . . . . . . . . . . . . . . . .

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

Capitolo Settimo

PROCESSO CIVILE TELEMATICO

VERSO IL NUOVO FORMALISMO DIGITALE

Alessandra Villecco

IX

fotocomposizione finotello – r:/Wki/Durante/III_bozza/00-romane/sommario.3d

indice sommario

3.1. Gli atti processuali informatici . . . . . . . . . . .

3.2. L’iscrizione a ruolo della causa. . . . . . . . . . . .

3.3. Il fascicolo informatico . . . . . . . . . . . . . .

3.4. Le comunicazioni e le notificazioni telematiche . . . . .

3.5. La procura alle liti . . . . . . . . . . . . . . . .

3.6. L’istruzione probatoria . . . . . . . . . . . . . .

3.7. Il processo verbale . . . . . . . . . . . . . . . .

3.8. La relazione telematica del consulente tecnico d’ufficio . .

3.9. La sentenza telematica . . . . . . . . . . . . . .

4. Scenari futuri. Le prospettive di realizzazione del processo civile

in Italia . . . . . . . . . . . . . . . . . . . . . .

5. Conclusioni . . . . . . . . . . . . . . . . . . . .

Riferimenti bibliografici . . . . . . . . . . . . . . . .

Riferimenti normativi . . . . . . . . . . . . . . . . .

. . . .

. . . .

. . . .

. . . .

. . . .

. . . .

. . . .

. . . .

. . . .

telematico

. . . .

. . . .

. . . .

. . . .

»

»

»

»

»

»

»

»

»

317

319

319

320

323

325

328

329

331

»

»

»

»

333

334

335

336

»

»

»

337

340

342

»

»

»

»

»

»

345

348

353

356

358

359

»

»

»

»

»

»

361

363

367

376

378

378

»

»

383

384

Capitolo Ottavo

SICUREZZA GIURIDICA E SICUREZZA INFORMATICA

Pierluigi Perri

1. Introduzione . . . . . . . . . . . . . . . . . . . . . . . .

2. Stato dell’arte . . . . . . . . . . . . . . . . . . . . . . . .

3. La sicurezza informatica nel Codice Privacy: le misure di sicurezza . . .

3.1. I differenti regime sanzionatori per l’omessa adozione delle misure di sicurezza . . . . . . . . . . . . . . . . . . . . . . . .

3.2. La sicurezza informatica nell’Allegato B) . . . . . . . . . . . .

3.3. Il Documento Programmatico sulla Sicurezza (D.P.S.) . . . . . . .

4. Scenari futuri . . . . . . . . . . . . . . . . . . . . . . . .

5. Conclusioni . . . . . . . . . . . . . . . . . . . . . . . .

Riferimenti bibliografici . . . . . . . . . . . . . . . . . . . .

Capitolo Nono

CONTRATTI E COMMERCIO ELETTRONICO

Renato Clarizia

1.

2.

3.

4.

5.

Introduzione . . . . . .

Stato dell’arte . . . . . .

Le problematiche giuridiche

Scenari futuri . . . . . .

Conclusioni . . . . . .

Riferimenti bibliografici . .

. .

. .

della

. .

. .

. .

. . . . . .

. . . . . .

contrattazione

. . . . . .

. . . . . .

. . . . . .

. . . . .

. . . . .

informatica

. . . . .

. . . . .

. . . . .

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

Parte Terza

SOCIETÀ

Capitolo Primo

UN NUOVO CONCETTO DI ‘‘AUTO-DETERMINAZIONE

INFORMAZIONALE’’ COME BUSSOLA CONCETTUALE

PER NAVIGARE IL NUOVO MONDO DIGITALE

Andrea Glorioso

1. Introduzione . . . . . . . . . . . . . . . . . . . . . . . .

2. Stato dell’arte . . . . . . . . . . . . . . . . . . . . . . . .

X

fotocomposizione finotello – r:/Wki/Durante/III_bozza/00-romane/sommario.3d

indice sommario

3. Una nuova visione dell’auto-determinazione

4. Scenari futuri . . . . . . . . . . . .

5. Conclusioni . . . . . . . . . . . .

Riferimenti bibliografici . . . . . . . .

informazionale

. . . . . . .

. . . . . . .

. . . . . . .

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

»

»

»

»

388

392

393

393

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

»

»

»

»

»

»

395

398

401

409

414

416

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

»

»

»

»

»

»

»

419

420

422

427

430

432

433

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

»

»

»

»

»

»

»

»

»

»

»

»

»

»

»

»

»

»

»

»

437

437

438

439

440

441

443

443

446

447

451

454

454

456

456

457

458

461

463

464

Capitolo Secondo

OPEN DATA, TRASPARENZA ELETTRONICA

E CODICE APERTO

Barbara Coccagna e Giovanni Ziccardi

1.

2.

3.

4.

5.

Introduzione . . . . . . . . . . . . . . .

Lo stato dell’arte nel settore pubblico . . . . .

L’open data . . . . . . . . . . . . . . . .

Scenari futuri: apertura, accessibilità e disponibilità

Conclusioni . . . . . . . . . . . . . . .

Riferimenti bibliografici . . . . . . . . . . .

.

.

.

dei

.

.

. .

. .

. .

dati

. .

. .

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

Capitolo Terzo

FIDUCIA ON-LINE: RISCHI E VANTAGGI

Mariarosaria Taddeo

1. Introduzione . . . . . . . . . . . . . .

2. Stato dell’arte: fiducia e affidabilità . . . . .

2.1. Lo stato dell’arte: fiducia e affidabilità on-line

3. La natura della fiducia . . . . . . . . . .

4. Scenari futuri: il ruolo della fiducia on-line . . .

5. Conclusioni . . . . . . . . . . . . . .

Riferimenti bibliografici . . . . . . . . . .

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

Capitolo Quarto

L’ETICA DELL’INFORMAZIONE

Luciano Floridi

1. Introduzione . . . . . . . . . . . . . . . . . . . . .

2. Stato dell’arte . . . . . . . . . . . . . . . . . . . . .

2.1. L’etica dell’informazione come risorsa . . . . . . . . .

2.2. L’etica dell’informazione come prodotto . . . . . . . .

2.3. L’etica dell’informazione come obiettivo . . . . . . . .

2.4. I limiti di ogni approccio microetico all’etica dell’informazione

3. L’etica dell’informazione come macroetica . . . . . . . . .

3.1. L’etica dell’informazione . . . . . . . . . . . . . . .

3.2. I livelli di astrazione . . . . . . . . . . . . . . . .

3.3. L’agente morale nella prospettiva dell’EI . . . . . . . .

3.4. Il paziente morale nella prospettiva dell’EI . . . . . . . .

3.5. Le responsabilità degli agenti morali nella prospettiva dell’EI .

3.6. I principi fondamentali dell’EI . . . . . . . . . . . .

4. Scenari futuri . . . . . . . . . . . . . . . . . . . . .

4.1. Infosfera e reontologizzazione del mondo . . . . . . . .

4.2. L’infosfera e la frizione ontologica . . . . . . . . . . .

4.3. L’infosfera come ecosistema . . . . . . . . . . . . .

4.4. L’evoluzione antropologica: gli inforg . . . . . . . . . .

5. Conclusioni . . . . . . . . . . . . . . . . . . . . .

Riferimenti bibliografici . . . . . . . . . . . . . . . . .

XI

fotocomposizione finotello – r:/Wki/Durante/III_bozza/00-romane/sommario.3d

indice sommario

Capitolo Quinto

I SOCIAL NETWORK

Giuseppe Riva

1. Introduzione . . . . . . . . . . . . . . . . . . . . . . .

2. Stato dell’arte. La storia dei social network . . . . . . . . . . .

2.1. I primi social network: da Sixdegrees.com a Friendster . . . . .

2.2. I social network oggi: My Space, Facebook e Twitter . . . . . .

3. Le caratteristiche dei social network . . . . . . . . . . . . . .

3.1. La gestione della rete sociale . . . . . . . . . . . . . . .

3.2. La gestione dell’identità sociale . . . . . . . . . . . . . .

3.3. Interrealtà: la fusione di mondo reale e mondo virtuale all’interno

social network . . . . . . . . . . . . . . . . . . . .

4. Scenari futuri. I paradossi dei social network . . . . . . . . . . .

4.1. Il primo paradosso dei social network . . . . . . . . . . . .

4.2. Il secondo paradosso dei social network . . . . . . . . . . .

4.3. Il terzo paradosso dei social network . . . . . . . . . . . .

5. Conclusioni . . . . . . . . . . . . . . . . . . . . . . .

Riferimenti bibliografici . . . . . . . . . . . . . . . . . . .

.

.

.

.

.

.

.

dei

.

.

.

.

.

.

.

»

»

»

»

»

»

»

467

468

468

471

473

475

476

»

»

»

»

»

»

»

477

478

479

480

481

483

484

Capitolo Sesto

PEER-TO-PEER

Ugo Pagallo e Giancarlo Ruffo

1. Introduzione . . . . . .

2. Stato dell’arte . . . . . .

3. Problemi attuali . . . . .

3.1. I crociati del copyright

3.2. I nodi del business . .

4. Scenari futuri . . . . . .

5. Conclusioni . . . . . .

Riferimenti bibliografici . .

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

»

»

»

»

»

»

»

»

487

489

495

496

499

502

505

507

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

»

»

»

»

»

»

»

»

»

»

»

»

»

»

»

509

510

515

516

517

517

518

519

520

521

522

525

527

530

531

Capitolo Settimo

LIBERTÀ DI ESPRESSIONE ONLINE

Corrado Druetta

1. Introduzione. Libera fuori, libera dentro?

2. Stato dell’arte. La tutela delle espressioni:

3. Per una protezione adeguata . . . . .

3.1. Automatica, indiretta, privata . . .

3.1.1. Censura ‘‘automatica’’ . . .

3.1.2. Censura ‘‘indiretta’’ . . . .

3.1.3. Censura ‘‘privata’’ . . . . .

3.2. Nuova libertà o libertà rinnovata? .

3.3. Le specificità della Rete . . . . .

3.4. Le analogie analogiche . . . . .

3.4.1. Internet e stampa . . . . .

3.4.2. Internet e televisione . . .

4. Scenari futuri. Prove tecniche di libertà .

5. Conclusioni . . . . . . . . . . .

Riferimenti bibliografici . . . . . . .

.

da

.

.

.

.

.

.

.

.

.

.

.

.

.

XII

. . .

off-line

. . .

. . .

. . .

. . .

. . .

. . .

. . .

. . .

. . .

. . .

. . .

. . .

. . .

. . . .

a on-line .

. . . .

. . . .

. . . .

. . . .

. . . .

. . . .

. . . .

. . . .

. . . .

. . . .

. . . .

. . . .

. . . .

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.