A cura di Mario Luciano

• Introduzione

• Storia delle reti

• Le reti

• Topologia di rete

• Cablaggi

• Tipi di trasmissione

• Trasmissione

• Reti lan

• Internet

Home

• Le reti dei calcolatori

• Perché implementare

la rete

Indice

Le reti dei calcolatori

• Una rete di calcolatori è

costituita da un insieme di

computer collegati tra loro

mediante un’infrastruttura

che permette lo scambio

reciproco di informazioni.

• L’infrastruttura è costituita

da componenti hardware

(cablaggi, ripetitori, hub) e

componenti

software

(sistemi operativi di rete)

che forniscono gli strumenti

per la gestione della rete

stessa.

Introd

…

Perché implementare una rete?

Motivazioni

Per permettere

lo scambio

di informazioni

tra i calcolatori

In modo rapido

ed efficace

Per condividere

risorse, quali

potenza di

elaborazione,

memoria e

periferiche

Per consentire

una gestione

centralizzata

delle risorse

Per aumentare la

sicurezza del

sistema

Introduzione

• Le origini

• Arpanet

• Personal Computer

• Le reti lan

• Le reti wan

Indice

Le origini

•

L’era delle reti del calcolatore elettronico inizia nei primi anni ’60 quando vennero prodotti i primi esemplari di

mainframe, elaboratori per l’epoca velocissimi ma decisamente complessi e costosi. Le dimensioni di questi prodigi

della scienza erano sicuramente ragguardevoli poiché un mainframe occupava quasi sempre uno spazio notevole,

spesso una o più stanze.

•

L’elaborazione avveniva tipicamente all’interno della struttura principale ed era esclusivamente di tipo batch :i calcoli

venivano eseguiti rispettando sequenze di istruzioni predefinite che venivano memorizzate su schede perforate

senza nessuna interazione tra utente e macchina.

•

Questo tipo di gestione della potenza elaborativa risultava spesso inefficiente.

•

Per ovviare a questo tipo di problema e sfruttare a pieno le potenzialità del calcolatore venne sviluppato il concetto di

multielaborazione. Si pensò di distribuire la potenza di calcolo su diverse attività che venivano eseguite in modo tale

da suddividersi il tempo di elaborazione. In questo modo i tempi di attesa dovuti alle operazioni di Input/Output

venivano drasticamente ridotti; poiché il calcolatore poteva eseguire i calcoli relativi a una determinata attività mentre

venivano caricati in memoria i dati necessari alle altre.

•

Il concetto di partizione del tempo portò alla nascita di una nuova generazione di sistemi operativi in grado di

gestire i meccanismi che ne regolavano il funzionamento

•

Il primo sistema operativo di questo tipo venne ideato verso la fine degli anni ’60 e divenne noto con il nome di

MULTIX. Proprio uno dei ricercatori che svilupparono il MULTIX, Ken Thompson, sviluppò qualche anno più tardi,

con l’aiuto di Daniel Richie, la prima versione di un nuovo sistema operativo capace di gestire il concetto di

multielaborazione in maniera efficiente: lo UNIX.

L’avvento di nuovi sistemi operativi capaci di gestire la partizione del tempo portò a una sostanziale modifica delle

modalità con cui venivano immessi i dati nella memoria dell’elaboratore poiché ora era possibile per gli utenti

interagire direttamente con la macchina mediante l’utilizzo di terminali collegati al computer principale chiamato

HOST.

•

•

I terminali non disponevano né di memoria né di capacità di elaborazioni locali, ma permettevano l’inserimento dei

dati, attraverso una tastiera, che venivano inviati all’unità centrale che elaborava le informazioni e restituiva i risultati

sugli schermi dei terminali. Era nato il concetto di Rete.

Storia

…

• Mainframe: computer molto costosi che

permettono agli utenti che vi accedono

(centinaia o migliaia) di eseguire molti processi.

Questi speciali computer sono molto veloci

nell'elaborazione dei dati poiché possono

eseguire più processi in parallelo. Diversamente

i supercomputer, realizzati anche con migliaia di

processori, sono più potenti e più costosi dei

mainframe, ed eseguono generalmente una sola

applicazione alla volta.

Le

origini

• Batch: (ingl. lett.) lotto, gruppo. Insieme di job (lavori)

che necessitano generalmente di scarsa interazione.

Una elaborazione si dice BATCH quando viene eseguita

sequenzialmente, comando dopo comando. Tipicamente

si tratta di operazioni a livello di sistema operativo non

presidiate (senza l'ausilio dell'operatore). Per converso

un file BATCH (*.bat) è un file di comandi di sistema

operativo che permettono di eseguire sequenzialmente

una serie di operazioni richiamando il solo file BATCH e

non i singoli comandi. Ad esempio in DOS e WIN9X (cfr.

Windows) una serie di copie ripetitive può essere

automatizzata scrivendo un file di testo con i singoli

comandi di copia e salvando il file con estensione .BAT

Le

origini

Arpanet

• Negli anni ’70 l’Advanced Research Projects Agency del Ministero

della Difesa degli Stati Uniti finanzia un progetto per una rete che

deve consentire il collegamento tra i computer dell’università e i

laboratori di ricerca del paese e lo scambio di informazioni militari:

nasce Arpanet.

• Grazie ad Arpanet i computer host sono in grado di comunicare e

condividere dati. Ciascun host viene identificato attraverso un

indirizzo univoco che consente l’instradamento verso il computer di

destinazione dei pacchetti contenenti le informazioni.

• Da Arpanet è nata la rete che oggi conosciamo come Internet.

Storia

…

Personal Computer

•

Più o meno nello stesso periodo in cui si sviluppava Arpanet, un’altra

rivoluzione stava per sconvolgere il mondo dell’informatica.

•

Nel 1975 nasce il MITS Altair, un calcolatore dalle dimensioni ridotte dotato

di memoria locale in grado di elaborare dati binari e produrre risultati in

maniera autonoma:il Personal Computer ( PC)

In questo periodo nasce anche il primo esempio di software

standardizzato per il calcolatore. Bill Gates e Paul Allen, che più tardi

formeranno il colosso dell’informatica Microsoft, svilupparono un linguaggio

di programmazione da utilizzare con l’Altair: il BASIC.

•

•

In poco tempo l’Altair viene sostituito da versioni sempre più avanzate di

PC; tra queste si impone all’attenzione generale un computer prodotto da

una nuova azienda chiamata Apple Computer: l’Apple 2. Poco dopo, nel

1981, è la volta di IBM che lancia sul mercato la sua linea di PC

•

In breve, il PC entra prepotentemente nel mondo degli affari dando inizio a

quella che successivamente venne definita come rivoluzione informatica.

Storia

…

Le reti Lan

•

L’importanza del computer risulta evidente soprattutto nel mondo degli affari

quando ci si rende conto che per aumentare la potenzialità delle aziende

diventa indispensabile disporre di strumenti che agevolino la condivisione

delle informazioni. In un primo periodo lo scambio di dati fra gli utenti

avviene o stampando il documento utilizzando floppy disk o consentendo a

più utenti di accedere allo stesso calcolatore. Poiché le soluzioni non si

dimostrano efficienti si rende necessario un approccio diverso al problema:

nascono le LAN.

•

Le prime LAN (Local Area Network) si sviluppano negli anni ’70, ma si

diffondono su larga scala solo nell’intervallo temporale a cavallo tra gli anni

’80 e ’90. Le LAN sono costituite da gruppi di calcolatori distribuiti su

un’area limitata, collegati tra loro mediante cavi e schede di rete.

•

Grazie all’introduzione delle LAN, i calcolatori sono in grado non solo di

comunicare, ma anche di condividere risorse come spazio di memoria o

stampanti

Storia

…

Le reti Wan

•

In maniera graduale, le reti utilizzate dalle aziende per condividere e scambiare

informazioni cominciano ad espandersi arrivando a coprire aree di dimensioni

sempre maggiori con calcolatori distribuiti tra vari uffici in filiali distanti centinaia ci

chilometri.

•

Grazie allo sviluppo delle tecnologie informatiche pian piano risulta possibile

realizzare reti di calcolatori che si estendono su aree di grandi dimensioni: le

cosiddette WAN.

•

Attraverso le WAN, costituite da più LAN collegate tra loro in vario modo, le

aziende riescono a condividere informazioni con i propri collaboratori a livello

globale e scambiare dati in tempo reale tra filiali che si trovano da un capo

all’altro del pianeta.

•

Con il passare del tempo le tecnologie WAN si sono sempre più evolute e

consolidate permettendo la creazione di reti a livello globale. Nel mondo moderno

con il termine Internet Work ci si riferisce solitamente ad una WAN costituita da

un insieme di LAN fisicamente distinte collegate fra loro in vario modo.

Storia

…

• Reti Centralizzate

• Reti Peer-to-Peer

• Reti Client Server

Indice

Reti centralizzate

• Le reti centralizzate sono costituite da uno o più

unità centrali chiamate mainframe e da una serie

di terminali collegati direttamente al computer

principale.

• L’elaborazione dei dati avviene totalmente (o

quasi) all’interno dell’unità centrale.

• Le reti centralizzate utilizzano tipicamente

hardware dedicato e piuttosto costoso e non sono

molto flessibili e scalabili.

Le reti

Reti Peer-to-Peer

• Le reti Peer-to-Peer sono costituite da un gruppo ridotto

di calcolatori (tipicamente non più di 10) generalmente

non molto potenti che devono condividere dati e

periferiche. In una rete di questo tipo non c’è un

elaboratore centrale che funge da riferimento per gli altri

ma tutti i calcolatori sono sullo stesso piano ed operano

sia come client che come server.

• Dal punto di vista amministrativo non esiste una figura

amministrativa centralizzata che gestisca gli utenti, le

password e le impostazioni di sicurezza dell’intera rete

ma ogni calcolatore ha un amministratore locale che

decide quali sono le risorse da mettere a disposizione

degli altri e con quali permessi.

Vantaggi e svantaggi

Le reti

• I vantaggi della rete Peer-to-Peer sono collegati

essenzialmente:

- la riduzione dei costi di installazione: non si ha la

necessità di acquistare un sistema operativo di tipo

server per la gestione della rete ma si può lavorare con

sistemi operativi non particolarmente costosi come ad

esempio Windows 98 o Windows 2000 Professional.

- la semplicità di amministrazione: la gestione di un

sistema operativo di tipo server risulta sicuramente più

complessa e richiede quasi sempre competenze

specifiche e personale tecnico appositamente preparato.

• Gli svantaggi sono legati al fatto che il

sistema Peer-to-Peer non è adatto

per reti di grandi dimensioni.

Peer-toPeer

Reti Client-Server

•

•

•

•

•

•

•

Le reti client server sono costituite da una o più macchine server che

fungono da punto di riferimento per gli altri calcolatori della rete: i client.

Un server è un computer che mette a disposizione le proprie risorse

(memoria, potenza di elaborazione, periferiche) a disposizione per gli altri

PC della rete.

I client sono computer dotati di memoria e capacità elaborativi locale che

utilizzano le risorse che i server mettono a loro disposizione.

La gestione di un server di questo tipo richiede necessariamente

l’implementazione di un sistema operativo di tipo server, come ad esempio

Windows 2000 Server o Linux.

Dal punto di vista amministrativo, le reti client-server, tipicamente basano il

oro funzionamento sul concetto di dominio.

Un dominio è un insieme di calcolatori che viene amministrato in maniera

centralizzata in cuoi un utente superpartes ha il controllo completo

sull’intera rete. Questo utente, detto amministratore del dominio, è in

grado di creare account per gli altri utenti, gestirne le password,

configurarne l’ambiente di lavoro, distribuire software ed impostare

permessi.

Di solito l’architettura client-server rappresenta la soluzione migliore quando

il numero di PC che devono essere collegati in rete è elevato.

Vantaggi e svantaggi

Le reti

• I vantaggi di questo tipo di modello consistono

- nella scalabilità del sistema

- nella possibilità di gestire le impostazione di sicurezza

in maniera centralizzata

- nella possibilità di ottimizzare l’utilizzo delle risorse con

conseguente incremento delle prestazioni generali della

rete

• Lo svantaggio principale deriva dal fatto che

l’implementazione e l’amministrazione del sistema

richiedono maggiori competenze tecniche e personale

specializzato.

Client

Server

• Topologie a bus

• Topologie a stella

• Topologia ad anello

• Topologie miste o

ibride

Indice

Topologia a Bus

La topologia a bus, rappresenta la struttura più

semplice da implementare. E’ costituita da un

singolo cavo cui sono collegati da tutti i PC che

costituiscono i nodi della rete.

Funzionamento

Top.

di rete

Funzionamento topologia a bus

•

•

•

•

•

Quando un calcolatore deve inviare dati a un altro computer

trasmette le informazioni sul cavo servendosi della propria scheda

di rete. Le informazioni viaggiano sul supporto fisico fino a

raggiungere tutti i computer della rete ma solo il destinatario o i

destinatari del messaggio processano e leggono i messaggi

inviati.

La trasmissione dei dati in una struttura di questo tipo è limitata a

un solo PC alla volta mentre tutti gli altri restano semplicemente in

ascolto. Quando più calcolatori inviano dati contemporaneamente

sul supporto fisico si generano conflitti che vengono risolti in

modo diverso a seconda della modalità con cui viene gestito

l’accesso alla rete.

In una rete di questo tipo i dati viaggiano sul supporto fisico in

entrambe le direzioni fino a raggiungere l’estremità del cavo dove

vengono posizionati degli oggetti chiamati “terminatori”.

I terminatori assorbono il segnale in arrivo e ne impediscono la

riflessione che impedirebbe l’utilizzo del supporto da parte degli

altri calcolatori in quanto il cavo risulterebbe impegnato proprio

dal segnale riflesso.

Svantaggi

Topol.

a bus

Svantaggi:

Lo svantaggio principale di questo tipo di struttura deriva

dal fatto che se il cavo viene danneggiato o interrotto in un

punto qualsiasi, nel punto di interruzione viene generata

una riflessione che spesso impedisce l’utilizzo del mezzo

per la trasmissione dei dati mettendo di fatto fuori uso

l’intera rete.

Funzion

.

a bus

Topologia a stella

• In una rete a Stella i

calcolatori sono tutti

collegati ad un

componente centrale

chiamato HUB.

• Quando un

calcolatore deve

inviare un messaggio

sulla rete, il

messaggio giunge

all’HUB centrale e

quindi tutti gli altri PC

direttamente collegati.

• Vantaggi

Top.

di rete

Vantaggi

Il principale vantaggio della tipologia a stella consiste nel

fatto che quando si interrompe il collegamento tra uno dei

PC e l’HUB centrale, solo il PC in questione non riesce più

a inviare e ricevere dati, tutti gli altri continuano a lavorare

senza problemi.

Topol.

a stella

Topologia ad anello

•

In una rete che utilizza la topologia ad anello tutti i PC sono collegati tramite un

unico cavo che rappresenta un anello logico. Il segnale viaggia attraverso

l’anello in una sola direzione attraverso i computer che

costituiscono i nodi della rete fino

a raggiungere il PC di destinazione.

Ogni nodo funge da ripetitore del

segnale che viene amplificato di

passaggio in passaggio.

• Nelle reti ad anello il metodo

utilizzato per la trasmissione dei

dati è basato sul concetto di TOKEN.

• Un TOKEN è un insieme di BIT che viaggiano sull’anello contenente

informazioni di controllo.

• Quando un PC deve inviare dati si impossessa del TOKEN, lo modifica e lo invia

insieme al messaggio. I dati viaggiano fino a che non arrivano al computer di

destinazione, che, una volta confrontato il proprio indirizzo con quello

contenuto nel messaggio, elabora i dati ricevuti,

Top.

e se necessario, crea un nuovo TOKEN per ritrasmettere dati

di rete

sulla rete.

Topologia Ibride o Miste

•

In una rete mista, due più topologie vengono

combinate insieme per formare una rete di dimensione

maggiore.

•

Le due tipologie ibride comunemente utilizzate sono:

- Topologia a Stella-Bus

- Topologia Stella-Anello

Top.

di rete

Topologia Stella-Bus

Due o più reti che utilizzano tipologie a stella vengono

collegate attraverso un BUS

Topol.

miste

Topologia Stella-Anello

in cui due o più reti che utilizzano la tipologia a stella vengono

collegate in modo da formare un anello

Topol.

miste

• Cavo coassiale

• Cavo a doppini

intrecciati

• Fibra ottica

• Connessioni wireless

Indice

Cavo coassiale

• Il cavo coassiale è stato per molti anni il sistema di cablaggio più utilizzato

per l’implementazione di una rete perché combina costi relativamente molto

limitati a caratteristiche di leggerezza e flessibilità che ne rendono agevole

l’istallazione.

• La struttura base di un cavo coassiale è costituita da un conduttore interno

in rame rivestito da uno strato di materiale isolante avvolto in una calza

metallica flessibile in rame o alluminio il tutto circondato da una guaina

isolante esterna.

• La schermatura, costituita da una calza metallica intrecciata, serve per

isolare i dati che viaggiano all’interno del cavo dalle interferenze

elettromagnetiche esterne, i disturbi, ed impedire la conseguente distorsione

del segnale che porta le informazioni. L’anima del conduttore centrale può

essere costituita da un filo pieno o da conduttori intrecciati.

• Rispetto al cavo a doppini intrecciati il cavo coassiale offre una migliore

protezione ai disturbi e una minore attenuazione del segnale in

propagazione. L’attenuazione consiste nella diminuzione della potenza del

segnale che viaggia lungo il supporto fisico.

• Esistono 2 tipologie principali di cavi coassiali:

Cavi coassiali sottili (Thinnet)

Cablagg

Cavi coassiali spessi (Thicknet)

i

Struttura base

Cavo

Coassiale

Cavi coassiali sottili

• I cavi coassiali di tipo Thinnet ha un diametro contenuto (circa ¼ di

pollice), risulta flessibile e facile da istallare; per questo è stato

largamente utilizzato in passato in moltissime implementazioni di rete.

• Le caratteristiche principali del cavo Thinnet sono legate a:

- lunghezza massima del cavo che è di circa 185 metri

- impedenza caratteristica del cavo pari a 50 ohm

• Quando la lunghezza del cavo eccede il limite massimo l’attenuazione e

le interferenze elettromagnetiche rendono il segnale trasmesso

inutilizzabile.

• Il Thinnet appartiene alla famiglia degli RG58 i cui membri si

differenziano tra loro sostanzialmente per la struttura del conduttore

interno che può essere:

- Pieno: come nel caso dell’ RG58/U

- Costituito da fili intrecciati: come nel caso dell’ RG58/AU

• Il cavo Thinnet può essere collegato direttamente alla scheda di rete del

PC per mezzo di un apposito connettore: il BNC.

• Esistono diversi tipi di connettori BNC:

- Connettori semplici

Cablagg

- Connettori a T

i

- Connettori cilindrici

- Connettori terminatori Struttura degli attacchi BNC

Struttura degli attacchi BNC

Cavo

Coass.Sott

.

Cavi coassiali spessi

• I cavi coassiali Thicknet , definito a volte Ethernet standard, ha un

diametro maggiore rispetto al Thinnet, circa ½ pollice, è

relativamente rigido e risulta meno flessibile rispetto al Thinnet.

Grazie allo spessore maggiore del conduttore interno, il cavo

thicknet è in grado di trasferire segnali a distanze superiori rispetto

al Thinnet, arrivando a coprire tratti di lunghezza pari a 500 metri.

• Per questa sua caratteristica, il cavo Thicknet, più costoso rispetto al

Thinnet, viene in genere utilizzato come dorsale a corto raggio per

collegare reti minori basati su cavi Thinnet.

• Per connettere un cavo coassiale Thinnet a un cavo Thicknet viene

utilizzato un dispositivo chiamato: trasmettitore-ricevitore. Questo

dispositivo utilizza un connettore noto come Vampire Tap o

Piercing Tap così chiamato per la sua capacità di penetrare lo

strato isolante e stabilire una connessione diretta con il conduttore

interno.

• Per collegare il trasmettitore-ricevitore alla scheda di rete del PC

viene utilizzato un cavo trasmettitore-ricevitore Drop Cable che và

inserito nel connettore della porta AUI (Attachment Unit Interface)

noto anche come connettore DB15.

Cablagg

i

Cavo a doppini intrecciati

• La struttura base di un cavo a doppini intrecciati

è composta da due fili di rame isolati intrecciati.

• Spesso in un unico cavo sono raggruppati più

doppini intrecciati il cui numero può variare in

base al tipo specifico di cavo protetti da una

guaina isolante. Il cavo a doppini intrecciati è

disponibile in 2 versioni principali:

- Cavo a doppini intrecciati non schermato UTP

- Cavo a doppini intrecciati schermato STP

Cablagg

i

Cavo a doppini intrecciati non

schermato UTP

• Il cavo UTP rappresenta senz’altro il cavo a doppini

intrecciati più utilizzato nell’implementazione delle LAN

per le seguenti caratteristiche:

- Leggerezza e flessibilità

- Semplicità di installazione

- Costi relativamente contenuti

• Un cavo UTP consiste di varie coppie di fili di rame

intrecciati e isolati. Il numero delle coppie, nonché il

numero degli intrecci necessari per ogni metro di cavo,

varia in base all’uso specifico.

• Le caratteristiche dei cavi UTP sono definite nella

specifica 568 dello standard relativo agli impianti di

cablaggio per gli edifici commerciali

Cavo

definito dall’ EIA/TIA. Le specifiche

Doppini

prevedono 5 categorie base di cavi UTP.

Cavo a doppini intrecciati schermato

STP

• La struttura di un cavo STP è costituito da una

serie di doppini intrecciati con una guaina isolante

protettiva che racchiude le singole coppie e le

mantiene opportunamente separate dalle altre in

modo da ridurre il problema della diafonia.

• Il tutto racchiuso da una calza metallica in rame di

qualità elevata e che garantisce la schermatura

verso le interferenze esterne.

• Grazie a questo tipo di struttura, i cavi schermati,

consentono una sostanziale riduzione dei disturbi

di tipo elettromagnetico e supportano velocità di

trasmissione più elevate e su distanze superiori

rispetto ai cavi UTP

Cavo

Doppini

Fibra

ottica

sono di norma

•

Le fibre ottiche

composte da un nucleo in vetro

ricoperto da un rivestimento anche

esso in vetro, il tutto protetto da una

guaina esterna isolante.

•

Le

fibre

ottiche

permettono

la propagazione del segnale sotto

forma di impulsi luminosi.

•

Poiché non utilizza segnali elettrici la

fibra risulta particolarmente indicata per

l’utilizzo in ambienti

elettromagneticamente inquinati.

•

Le caratteristiche di sicurezza del

mezzo, che non permette derivazioni

non autorizzate, la notevole velocità di

trasmissione supportata dell’ordine di

Gigabit/s per secondo e l’attenuazione

decisamente ridotta, rendono la fibra

ottica una soluzione ideale per le

connessioni su lunghe distanze e nei

sistemi che richiedono livelli di

sicurezza elevati.

Cablagg

i

Connessioni Wireless

In particolari situazioni non è possibile collegare tra loro i PC di una LAN utilizzando i

sistemi di cablaggio standard. Per ovviare a questo tipo di inconvenienti sono state

sviluppate tecnologie alternative basate su dispositivi a raggi infrarossi, radio e laser, che

permettono lo scambio dei dati tra calcolatori fisicamente non collegati tra loro.

In una rete LAN di tipo Wireless, nota anche con il nome W-LAN, la comunicazione

avviene tramite per mezzo di radiotrasmettitori e ricevitori che possono essere mobili o

fissi.

In una rete W-LAN di tipo Peer-to-Peer ogni calcolatore è dotato di un apparecchio trasmettitore-ricevitore che

gli permette di comunicare con gli altri PC della rete. A volte la rete W-LAN deve fisicamente collegarsi ad

una rete cablata esistente: in questi casi la tecnologia

Wireless non viene utilizzate per sostituire la

Tecnologia tradizionale ma per estenderne le

potenzialità. In ambienti di questo tipo l’accesso alla

rete avviene per mezzo di radiotrasmettitori fissi

collegati direttamente con la rete cablata chiamati

“punti di accesso”.

La portata di una rete Wireless può variare da

qualche centinaio di metri a diversi Km

quando la tecnologia senza fili viene utilizzata

per collegare reti LAN fisicamente distanti attraverso un ponte radio.

Le tecnologie maggiormente utilizzate per le comunicazioni Wireless sono:

- Trasmissioni a raggi infrarossi

- Trasmissioni Radio a banda stretta

- Trasmissioni radio ad ampio spettro

Cablagg

i

• Unicast

• Broadcast

• Multicast

Indice

Unicast

• In una trasmissione Unicast i dati vengono inviati

dal computer di origine direttamente a quello di

destinazione. Quando più PC devono ricevere

gli stessi dati questo tipo di trasmissione non

risulta efficiente perché vengono inviate sulla

rete copie multiple ognuna diretta a uno

specifico destinatario.

Tipi di

Trasmis

.

Broadcast

• In una trasmissione di tipo Broadcast una

singola copia dei dati viene inviata a tutti i PC

che appartengono alla stessa sottorete del

computer di origine. Questo tipo di trasmissione

non fornisce buone prestazioni perché ogni

pacchetto inviato sulla rete deve essere

processato su tutti i calcolatori presenti

indipendentemente dai reali destinatari delle

informazioni.

Tipi di

Trasmis

.

Multicast

• In una trasmissione di tipo Multicast una unica

copia dei dati viene inviata a tutti i PC che ne

fanno richiesta. Poiché non vengono inviate

copie multiple dello stesso dato, questo tipo di

trasmissione risulta particolarmente efficace

quando le informazioni devono essere inviate a

più destinatari.

• Molti servizi internet usano il Multicasting per

videoconferenze, streaming audio e video,

ecc…

Tipi di

Trasmis

.

• Teoria della trasmissione

Indice

•

•

•

•

•

•

•

•

Teoria

delle

trasmissioni

Quando un gruppo di dati viaggia attraverso lo stack di protocolli TCP/IP

ogni protocollo aggiunge ai dati veri e propri una serie di informazioni di

controllo.

Il pacchetto, comprensivo delle informazioni addizionali, assume diverse

denominazioni a seconda del livello cui fa riferimento di stack di protocolli

TCP/IP.

Il segmento rappresenta l’unità di trasmissione base del protocollo TCP,

contiene l’informazione TCP e i dati delle applicazioni

Il messaggio costituisce l’unità base di trasmissione dei protocolli non

orientati alla connessione come: ICMP, UDP, IGMP. Esso contiene

l’intestazione del protocollo e dati di livello applicazione o protocollo.

Il datagramma è l’unità di trasmissione base del protocollo IP, è formato da

un’intestazione IP e dati di livello trasporto.

Il frame rappresenta l’unità di trasmissione collegata al livello di interfaccia

di rete. È composto da un’intestazione relativa all’interfaccia di rete e da dati

di livello IP.

Le informazioni non vengono trasmesse sulla rete in un unico blocco ma

vengono suddivise in pacchetti che possono arrivare a destinazione

seguendo percorsi diversi e in tempi diversi.

Una volta giunti a destinazione, vengono poi

riassemblati in modo tale da ottenere la

Trasmis

struttura originale.

.

• Hardware reti LAN

• Driver

• Standard

• Hub

• Protocolli LAN

• Software

Indice

Hardware reti LAN

Le reti LAN utilizzano una struttura basati su cavi e concentratori che permette il trasferimento

di informazioni. In un’ottica di questo tipo, i computer che prendono parte allo scambio dei dati

possono ricoprire vari ruoli:

• alcuni calcolatori mettono in tutto o in parte le loro risorse a disposizione degli altri calcolatori

della rete: sono i cosiddetti SERVER.

• I PC che invece accedono ai server e ne utilizzano le risorse in spazio di memorizzazione,

potenza di calcolo, applicazioni e periferiche costituiscono i CLIENT.

• In alcuni casi i calcolatori possono operare contemporaneamente sia come client che come

server: un tipico esempio è quello costituito da un gruppo di PC che formano un gruppo di

lavoro o workgroup.

• Il collegamento fisico tra un PC e il cavo di rete avviene attraverso un componente specifico

che è la scheda di rete nota anche come NIC (Network Interface Card).

• Ogni scheda di rete viene identificata in modo univoco attraverso l’indirizzo fisico o indirizzo

MAC (Media Access Control) assegnato in fase di costruzione dal produttore del componente.

Ogni produttore ha a sua disposizione un intervallo (range) determinato di indirizzi fisici, unico

e diverso da quello di tutti gli altri in modo che a livello mondiale non esistano 2 schede di rete

con indirizzo fisico identico.

• Esistono diverse tipologie di schede di rete che si differenziano tra loro per aspetto,

dimensioni e prestazioni.

• Le schede PCMCIA, ad esempio, che vengono tipicamente utilizzate con i calcolatori portatili,

sono decisamente piccole ed hanno un aspetto molto simile a quello di una carta di credito.

• Alcune ad esempio dispongono di una banda passante particolarmente elevata

o di un microprocessore incorporato che ne incrementa le prestazioni, altre

addirittura di uscite multiple per il collegamento contemporaneo di più

Reti

cavi di rete.

Lan

• I principali produttori di schede di rete sono: Cisco Systems, 3Com,

Intel Corporation.

Driver

• Perché una periferica installata su un calcolatore possa

effettivamente funzionare c’è bisogno di un componente software

che permetta l`interfacciamento tra il sistema operativo e la

periferica stessa.

• Il driver e` un software che permette alla periferica di scambiare

informazioni con il sistema operativo utilizzando un linguaggio

comprensibile per entrambi.

• Risulta evidente che per ogni periferica e le schede di rete esistono

diversi driver a seconda del sistema operativo che gestisce il

calcolatore sul quale il dispositivo andra` installato.

• Il driver e` molto importante non solo perché permette alla periferica

di funzionare in maniera corretta, ma anche perché molto spesso

influisce in maniera determinante sulle prestazioni complessive del

prodotto.

• Infatti le aziende che producono periferiche sviluppano

continuamente driver aggiornati che permettono di migliorare le

prestazioni dei loro dispositivi ottimizzandone per quanto possibile il

funzionamento.

• I driver in questione di norma possono essere

Reti

scaricati direttamente dal sito del produttore.

Lan

Standard (NDIS e ODI)

• Per quanto riguarda le schede di rete nel corso degli

anni sono stati sviluppati diversi standard che

definiscono le specifiche da rispettare nella

creazione di driver che siano in grado di operare con

diversi sistemi operativi e diversi protocolli.

• Queste regole individuano dei punti di collegamento

standard tra i vari livelli dell’architettura,

permettendo l’utilizzo di più protocolli su un’unica

scheda di rete.

• I 2 più importanti sono senza dubbio gli standard:

- NDIS (Network Device Interface Specification)

sviluppato da Microsoft e 3Com

Reti

- ODI (Open Data-Link Interface)

Lan

sviluppato da Novell e Apple

HUB

• Gli HUB sono dispositivi che permettono il collegamento

del computer in strutture che utilizzano una topologia a

stella.

• Sono dotati di un numero variabile di porte alle quali

vengono collegati, tipicamente attraverso un cavo

intrecciato, i vari PC della rete.

• Se uno dei cavi si rompe solo il computer direttamente

connesso al cavo danneggiato risulta scollegato dalla

rete, tutti gli altri continuano a comunicare normalmente.

• Esistono 2 tipi differenti di HUB:

- HUB PASSIVI che si limitano a trasmettere il segnale

ricevuto su tutte le porte senza amplificarlo

- HUB ATTIVI chiamati ripetitori multiporte che invece

ritrasmettono il segnale dopo averlo processato

Reti

e amplificato

Lan

Protocolli LAN

• Un protocollo di rete è un insieme di regole che definisce gli

standard che devono essere rispettati perché due calcolatori

possano scambiare dati tra loro.

• Esistono diversi tipi di protocollo che si differenziano per diverse

caratteristiche. Alcuni sono protocolli aperti cioè non di proprietà di

uno specifico produttore, altri sono protocolli proprietari.

• Alcuni sono instradabili cioè in grado di far viaggiare le

informazioni attraverso i router, altri invece sono utilizzabili a livello

locale.

• Protocolli comunemente utilizzati:

TCP/IP

NetBEUI

IPX/SPX (NWlink)

AppleTalk

DLC

IrDA

Reti

Lan

TCP/IP

•

Il TCP/IP è:

- Protocollo aperto (non proprietario)

- Instradabile (può essere utilizzato per inviare dati attraverso router)

- Molto utilizzato a livello di LAN

- E’ il protocollo standard che viene utilizzato su internet e nelle reti basate

su sistemi operativi Microsoft di ultima generazione.

•

Utilizzando le regole del TCP/IP

- Ogni calcolatore viene identificato sulla rete mediante un indirizzo a 32

bit (4byte)

[in linguaggio decimale, un indirizzo IP è costituito da 4 numeri compresi

tra 0 e 255 separati da un punto]

- Ad ogni indirizzo IP viene associata una sottomaschera (subnet mask)

anch’essa rappresentata in notazione decimale di 4 numeri compresi tra 0 e

255 separati da un punto che serve per determinare la parte dell’indirizzo IP

che identifica la sottorete di appartenenza del calcolatore e la parte che

invece identifica il calcolatore stesso in quella particolare sottorete.

•

•

Esempio:

Indirizzo IP: 192.168.1.2

Subnet mask: 255.255.255.0

Protoc.

di rete

NetBEUI

• E’ un protocollo sviluppato da IBM verso la metà

degli anni ‘80 molto utilizzato in passato perché

è estremamente semplice da installare; infatti,

poiché basa il proprio funzionamento sui

BroadCast, praticamente non richiede alcuna

configurazione.

• NetBEUI è un protocollo leggero e veloce e

destinato a LAN di dimensioni ridotte. Il suo

limite principale consiste nel fatto che non

supporta l’instradamento dei messaggi e quindi

non può essere utilizzato in ambito WAN.

• NetBEUI era il protocollo utilizzato nelle reti

basate su sistemi operativi Microsoft di

Protoc.

vecchia generazione come Windows for

di rete

WorkGroup.

IPX/SPX

• E’ un protocollo proprietario Novell e viene utilizzato

nelle reti basate sul sistema operativo Novell NetWare.

• E’ un protocollo veloce e di dimensioni ridotte

• Può essere instradato (a differenza del NetBEUI)

• NWlink è l’implementazione Microsoft di IPX/SPX e

viene installato sui calcolatori che utilizzano sistemi

operativi Microsoft che si devono connettere a macchine

Novell

• In realtà, poiché le ultime versioni del sistema operativo

Novell supportano il protocollo TCP/IP, l’IPX/SPX viene

esclusivamente utilizzato in ambienti Novell di non

ultimissima generazione.

Protoc.

di rete

Apple Talk

• Protocollo di rete utilizzato in ambiente

Macintosh

• Può essere instradato

Protoc.

di rete

DLC

• Protocollo utilizzato per la gestione di alcune

stampanti di rete: quelle che lavorano appunto

con il protocollo DLC

• La maggior parte dei nuovi modelli lavora con il

TCP/IP

Protoc.

di rete

IrDA

• Protocollo veloce

• Molto usato nelle reti Wireless (“senza fili”) per

fornire connettività bidirezionale

• Utilizzando IrDA i calcolatori della rete possono

scambiare dati e condividere risorse, quali file e

stampanti, senza il bisogno di essere

fisicamente collegati

Protoc.

di rete

Software

• Il sofware costituisce senza dubbio un

componente essenziale per il funzionamento

della rete in quanto senza un software con

funzionalità di rete adeguate la rete stessa

risulterebbe non utilizzabile.

• I componenti sofware che costituiscono la

struttura portante di una rete di calcolatori sono:

- Sistemi operativi di rete

- Strumenti amministrativi

- Altri software di tipo Server (per la

Reti

gestione di particolari servizi)

Lan

- Software Client

• Cenni teorici

• Struttura di internet

Indice

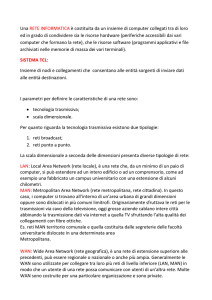

Cenni teorici

• Nata su progetto del ministero della difesa statunitense nei primi

anni ’60 con il nome di ARPANET per consentire lo scambio di

informazioni tra le università americane e le istituzioni militari, nel

corso degli anni INTERNET ha subito profonde modifiche che

l’hanno portata a sviluppare ben oltre gli obiettivi cui era stata

originariamente progettata.

• Partita come struttura essenzialmente militare, Internet si è pian

piano trasformata fino a diventare il più grande mezzo di

comunicazione esistente a livello mondiale.

• Il vero boom di Internet si ha con l’avvento del World Wide Web.

Nato su progetto del CERN di Ginevra, il WWW definisce l’insieme

di regole che rendono più agevole l’utilizzo della rete grazie

all’introduzione del concetto di LINK (collegamento ipertestuale) che

rende la navigazione più semplice e intuitiva.

• Con il WWW diventa possibile scambiare attraverso la rete

dati non solo in formato testo ma anche immagini, filmati,

suoni e musica.

Internet

Struttura di Internet

• Dal punto di vista della struttura, Internet si presenta

come una ragnatela di calcolatori che si estende a livello

globale costituita da una miriade di piccole reti collegate

tra loro utilizzando le tecnologie più disparati:

- Cavi in rame

- Ponti radio

- Fibre ottiche

- Satelliti

• Le informazioni sono memorizzate in una serie di Server,

chiamati HOST, ai quali gli utenti possono collegarsi

sfruttando la normale linea telefonica.

•

• Il protocollo di comunicazione standard utilizzato su

Internet è il TCP/IP.

• Ogni server è identificato attraverso un indirizzo IP

composto da 4 numeri compresi tra 0 e 255

Internet

separati da punti.

• Esempio: 98.36.21.223