Produzione automatizzata nel settore

alimentare e farmaceutico

Introduzione alle normative

AMBITO

Il settore alimentare e farmaceutico deve rispettare numerose norme e linee guida; queste possono produrre molte

nuove domande sull'hardware e il software utilizzati. Questo white paper offre un'introduzione generale alle norme e al

modo in cui i prodotti Omron possono soddisfare questi requisiti, con particolare attenzione al software e alla produzione

automatizzata. Si presuppone che il lettore sia già in possesso di conoscenze tecniche di base sul software e sull'hardware

Omron. Non è richiesta una conoscenza preesistente delle normative alimentari e farmaceutiche.

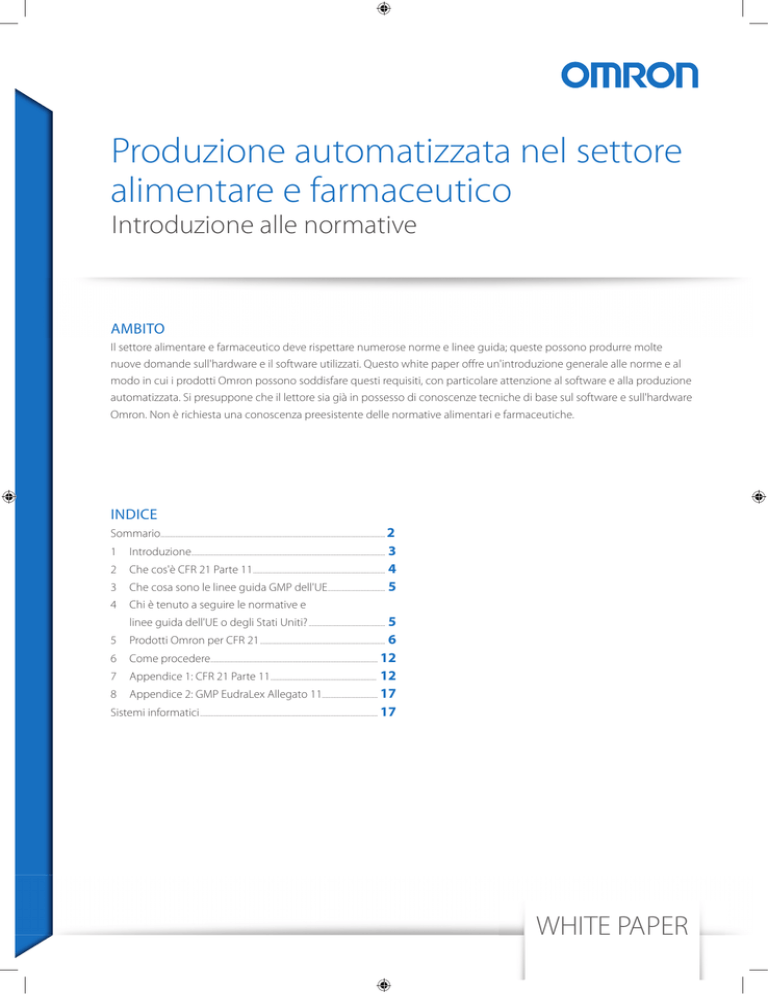

INDICE

Sommario......................................................................................................................................................... 2

1

Introduzione.................................................................................................................................... 3

2

Che cos'è CFR 21 Parte 11 .......................................................................................... 4

3

4

Che cosa sono le linee guida GMP dell'UE ....................................... 5

Chi è tenuto a seguire le normative e

linee guida dell'UE o degli Stati Uniti? .................................................... 5

5

Prodotti Omron per CFR 21 ..................................................................................... 6

6

Come procedere.................................................................................................................. 12

12

8 Appendice 2: GMP EudraLex Allegato 11...................................... 17

Sistemi informatici ......................................................................................................................... 17

7

Appendice 1: CFR 21 Parte 11 ........................................................................

Direct Power Control | 1

WHITE PAPER

Sommario esecutivo

Al fine di ridurre il numero di incidenti e infortuni causati da prodotti alimentari o farmaceutici contaminati o prodotti

in modo inadeguato, la maggior parte dei paesi è oggi dotata di norme rigorose che i produttori devono seguire e

prevedono anche sanzioni severe per coloro che non possono garantire che i prodotti rilevanti siano sicuri e privi di

contaminazione al punto di consumo.

Negli Stati Uniti esiste la normativa nota come CFR 21: questo è forse l'insieme più noto di normative per il settore

farmaceutico, che viene spesso utilizzato come parametro di riferimento in tutto il mondo, soprattutto dove la catena

logistica coinvolge o termina negli Stati Uniti. In Europa esistono alcune linee guida note come GMP e GAMP, utilizzate

nella fabbricazione di prodotti per l'industria farmaceutica, che vengono recepite nelle leggi e nelle norme dei singoli Stati

membri dell'UE.

La mancata conformità alle normative locali può comportare l'arresto della produzione, costose controversie legali e i costi

dovuti al richiamo di prodotti potenzialmente pericolosi dal mercato. In questo senso, mantenere una documentazione

accurata può ridurre l'impatto sulle attività di un eventuale problema.

I singoli prodotti e fornitori non possono essere "conformi" a questi standard o normative. La soluzione finale deve essere

conforme e convalidata in base al modo in cui è stata sviluppata e alle decisioni di progettazione adottate durante il suo

sviluppo. Questo white paper riassume le normative più note, analizzandone le implicazioni legate all'uso di hardware e

software Omron nel settore medico e farmaceutico.

industrial.omron.it/packaging

industrial.omron.eu

Produzione automatizzata nel settore alimentare e farmaceutico | 2

1 Introduzione

Le norme di gran lunga più conosciute nel settore alimentare e farmaceutico sono quelle degli Stati Uniti, note come

CFR 21. Il Titolo 21 del CFR (Code of Federal Regulations) è un ampio gruppo di norme rivolte specificamente ai prodotti

per il consumo umano. Queste normative sono mantenute e vigilate dalla FDA (Food and Drug Agency) negli Stati Uniti e

nel resto del mondo quando i prodotti sono destinati al mercato statunitense. Le normative coprono una vasta gamma di

prodotti, da alimenti, bevande e medicinali agli arti artificiali e alle norme sulla sperimentazione dei farmaci, i trapianti di

tessuti e perfino il marketing dei prodotti.

I fornitori di soluzioni di automazione per il mercato alimentare e farmaceutico sono sottoposti a pressioni sempre

maggiori perché comprendano e siano in grado di conformarsi alla normativa CFR 21. Questo è particolarmente

importante se si lavora con prodotti applicabili negli Stati Uniti, ma queste norme e e altre norme analoghe emesse da

altre autorità sono utilizzate in tutto il mondo, e spesso non solo nel settore alimentare e farmaceutico.

Una sezione della specifica FDA, nota come CFR 21 Parte 11, si riferisce alla conservazione e alla sicurezza delle registrazioni

elettroniche create durante il processo di produzione, e in particolare ai metodi per garantirne l'affidabilità e l'attendibilità.

Altre sezioni di CFR 21 stabiliscono esattamente ciò che deve essere registrato per uno specifico prodotto; la Parte 11

stabilisce le modalità per garantirne l'affidabilità.

Nell'Unione Europea esiste un elenco di norme noto come EudraLex. Queste norme sono poi recepite nella legislazione

degli Stati membri insieme alle altre normative locali eventualmente applicabili. Le norme UE si sovrappongono

ampiamente alla normativa CFR degli Stati Uniti, ma il fatto di essere conformi alle normative di un paese non garantisce

necessariamente la conformità a quelle di un altro. Le norme relative ai sistemi informatici per uso farmaceutico e

veterinario si trovano in EudraLex GMP (Good Manufacturing Practice), Volume 4, Allegato 11 (vedere Appendice 2:

EudraLex GMP Allegato 11).

Nel presente documento ci concentreremo sulle normative CFR 21 Parte 11 della FDA, poiché hanno causato molta

confusione da quando sono state introdotte. Inoltre, in quanto fornitore per l'industria farmaceutica, la Parte 11 è un'area

in cui Omron può veramente aiutare i clienti.

Questo documento ha lo scopo di spiegare che cos'è CFR 21 Parte 11, come si riflette sugli utenti finali, gli OEM e i fornitori

di soluzioni e come Omron può fornire prodotti specifici che aiutano i progettisti di sistemi a creare sistemi conformi alle

normative CFR 21 pertinenti.

L'intero testo di CFR 21 Parte 11 è riportato nell'Appendice 1: CFR 21 Parte 11. La normativa in sé non è lunga, ma questo

può creare molta confusione circa i dettagli della sua implementazione. Questo è ulteriormente complicato dalle linee

guida farmaceutiche dell'Unione Europea, che si applicano a tutti i clienti Omron che lavorano in Europa: le linee guida per

i sistemi informatici sono riportate nell'Appendice 2: GMP EudraLex Allegato 11.

Come fornitore, è nostro dovere nei confronti dei nostri clienti e potenziali clienti acquisire una comprensione

approfondita dei loro oneri normativi e assisterli ove possibile con conoscenze, comprensione e la fornitura di prodotti in

grado di facilitare la conformità alle normative.

industrial.omron.it/packaging

Produzione automatizzata nel settore alimentare e farmaceutico | 3

2 Che cos'è CFR 21 Parte 11

CFR 21 Parte 11 è un elenco di normative (Code of Federal Regulations, codice delle norme federali) riguardanti l'uso della

memorizzazione elettronica delle registrazioni relative alla fabbricazione di alimenti e farmaci. Questo titolo è scritto in

molti modi, tra cui CFR 21 11 e CFR 21 Parte 11. Nel presente documento useremo la forma "CFR 21 Parte 11".

L'obiettivo principale di queste norme è garantire che tutti i dati salvati nel corso del processo di produzione siano sicuri

e affidabili. Per molti anni i produttori sono stati costretti a mantenere una prolissa documentazione cartacea firmata

per consentire la tracciabilità di un processo di produzione. L'automazione di questi processi e le maggiori possibilità di

memorizzazione elettronica hanno reso necessaria la creazione di un nuovo standard.

CFR 21 Parte 11 non definisce ciò che deve essere memorizzato elettronicamente; definisce semplicemente il livello

di sicurezza e affidabilità richiesto per gli eventuali registri elettronici. Le informazioni che devono essere salvate o

memorizzate sono definite nella sezione di CFR 21 che si applica ad ogni specifico prodotto: ad esempio, CFR 21 Parte 211

contiene le norme per la produzione di "medicinali finiti", che comprendono la necessità di mantenere un audit trail dei

dati chiave; quando questo viene mantenuto elettronicamente, l'applicazione rientra nell'ambito della Parte 11.

Il produttore è tenuto a garantire che siano state rispettate le norme rilevanti. L'applicazione di CFR 21 nel suo complesso è

controllata e garantita da verifiche a campione della FDA, e se viene rilevata una mancanza di conformità il produttore ha

l'opportunità di risolvere il problema o di rispondere, oppure, in alcuni casi gravi, la produzione viene interrotta e possono

essere imposti richiami dei prodotti.

La maggior parte delle sezioni di CFR 21 richiede un cosiddetto audit trail, ossia prove documentate di tutte le modifiche

significative a una macchina, alla sua configurazione o a informazioni chiave relative ai singoli prodotti fabbricati.

Questo audit trail è necessario per consentire all'azienda o agli organismi di controllo, in caso di problemi, di verificare le

registrazioni per garantire che gli eventuali richiami vengano applicati ai lotti corretti e che qualcuno possa essere ritenuto

responsabile dei problemi e, se necessario, ricevere ulteriore formazione.

Poiché i dati memorizzati negli audit trail possono contenere informazioni importanti che potrebbero determinare quali

prodotti vengono richiamati, o altre informazioni importanti sulla sicurezza, è essenziale che essi non possano essere

modificati o manomessi in alcun modo. L'integrità dei dati è fondamentale.

La memorizzazione elettronica delle registrazioni è soggetta a modifiche accidentali o intenzionali, soprattutto tenendo

conto del fatto che le informazioni possono risultare incriminanti. Di conseguenza, un obiettivo di CFR 21 Parte 11 è

cercare di rendere le registrazioni e le firme elettroniche affidabili quanto le vecchie versioni cartacee, che una volta create

erano quasi impossibili da modificare senza lasciare tracce rilevabili.

È possibile evitare l'applicazione di alcune norme di CFR 21 Parte 11 assicurandosi che tutte le registrazioni e i registri

vengano creati sotto forma di copie cartacee, anche se è sempre più difficile garantire che questa sia la copia "originale" se

il sistema informatico memorizza anche registri elettronici.

Le norme di CFR 21 Parte 11 richiedono che tutti i dati importanti per la tracciabilità di un sistema vengano salvati in un

file che non può essere modificato dopo la creazione del registro; tipicamente questo può essere un database o, in alcuni

sistemi, un file crittografato sviluppato su misura. Questi requisiti costituiscono gran parte delle disposizioni di CFR 21 Parte

11, e sono disponibili nell'Appendice 1: CFR 21 Parte 11, Sottoparte B - Registrazioni elettroniche (in particolare 11.10 e).

industrial.omron.it/packaging

Produzione automatizzata nel settore alimentare e farmaceutico | 4

Le norme richiedono anche che sia possibile garantire il livello di sicurezza del sistema, e quindi che i registri non possano

essere modificati o eliminati. Questo significa che all'utente deve essere consentito solo di fare ciò che è tenuto a fare;

quindi ciascun utente ha accesso a un livello specifico di funzionalità e non è in grado di accedere alle altre parti del

sistema o del computer su cui viene eseguito il processo. Gli utenti che accedono al sistema informatico devono disporre

di password sicure, che rimangono valide per un periodo di tempo stabilito prima di dover essere reimpostate (vedere

Appendice 1: CFR 21 Parte 11, 11.10 - Controlli per sistemi chiusi (g, i) e Sottoparte C - Firme elettroniche, 11.300 - Controlli

per codici di identificazione/password.

È particolarmente importante proteggere i PC o dispositivi simili il cui sistema operativo di fondo (ad esempio Windows)

potrebbe consentire agli utenti di manomettere la macchina senza che questa violazione venga registrata in alcun modo.

In Windows, ad esempio, potrebbe essere necessario disattivare tutti i tasti di scelta rapida e le barre degli strumenti del

sistema operativo, in modo che un normale utente possa controllare solo il software di superficie richiesto per il processo

di produzione. Vedere Appendice 1: CFR 21 Parte 11, 11.10 - Controlli per sistemi chiusi (d, g, i).

3 Che cosa sono le linee guide GMP dell'UE

Nell'UE esistono linee guida per i computer utilizzati nella produzione che sono simili alla norma CFR 21 Parte 11, benché

le normative della FDA siano molto più esplicite rispetto a quelle dell'UE (vedere l'Appendice 2 per le linee guida GMP,

Volume 4, Allegato 11 dell'UE sui sistemi informatici). La Parte 10 delle linee guida dell'UE riguarda la necessità di un "audit

trail" di tutte le modifiche apportate al sistema, mentre la Parte 13 mira a garantire che i dati memorizzati non possano

essere manomessi accidentalmente o intenzionalmente. La Parte 8 dell'allegato intende assicurare che solo gli utenti

autorizzati possano lavorare con un sistema. Tutti questi punti hanno disposizioni equivalenti nelle normative di CFR 21

Parte 11.

È importante notare che i documenti dell'UE sono "linee guida", mentre i documenti di CFR 21 sono "norme"; i documenti

UE vengono convertiti in leggi dagli Stati membri. Questo è evidenziato dall'uso frequente di forme condizionali come ad

esempio "dovrebbe" nelle linee guida UE.

4 Chi è tenuto a seguire le norme e le linee guida dell'UE o degli Stati Uniti?

Per legge, chiunque produca alimenti o di farmaci negli Stati Uniti deve avere seguito le sezioni appropriate di CFR 21,

compresa la Parte 11 se appropriata. La conformità a CFR 21 è richiesta anche ai produttori di alimenti e farmaci fuori dagli

Stati Uniti che hanno attività o mettono in commercio i propri prodotti negli Stati Uniti; sempre più aziende alimentari e

farmaceutiche in tutto il mondo seguono queste normative anche quando non è richiesto dalle leggi statunitensi.

Nell'UE il cliente deve seguire le norme per lo specifico Stato membro in cui opera e mette in commercio i propri prodotti.

Queste norme possono contenere disposizioni più severe rispetto alle linee guida GMP dell'UE, quindi è necessario fare

attenzione per comprendere esattamente gli obblighi applicabili.

La comprensione e il rispetto di queste linee guida e delle norme diventeranno sempre più necessari con la crescita delle

nostre attività con clienti del settore farmaceutico.

Come fornitore degli OEM, Omron deve offrire prodotti che consentano loro di creare sistemi in grado di garantire la

conformità alle normative pertinenti, e deve inoltre saper evidenziare in che modo sia possibile raggiungere questo

risultato. Omron deve anche essere in grado di fornire i dettagli dei nostri sistemi di qualità nel caso in cui il cliente dovesse

richiederne un audit.

industrial.omron.it/packaging

Produzione automatizzata nel settore alimentare e farmaceutico | 5

Qualsiasi azienda utilizzi e provveda alla manutenzione di una macchina che produce un prodotto soggetto a queste

norme è responsabile della conformità a tali norme; queste aziende sono normalmente gli "utenti finali" di Omron. Se

Omron fornisce prodotti a questi clienti, dobbiamo comprendere le pressioni dovute alle norme a cui è sottoposto il

cliente. Come avviene in altri settori industriali, la competenza chiave di Omron rimane la collaborazione con gli OEM, che

sono i fornitori degli utenti finali; questo tra l'altro solleva Omron da alcuni degli oneri di conformità.

Tracciabilità e registrazioni affidabili stanno diventando sempre più importanti anche al di fuori del settore alimentare e

farmaceutico, soprattutto dove sono a rischio la sicurezza, la redditività o le risorse di terze parti. Le registrazioni storiche

possono inoltre essere utilizzate per migliorare i processi di produzione e per evidenziare i problemi, sia quelli fisici del

processo, sia le aree in cui l'efficienza o la formazione dei dipendenti possono essere migliorate.

5 Prodotti Omron per CFR 21

Ogni applicazione che viene creata deve essere conforme a tutte le norme pertinenti di CFR 21, compresa, ove applicabile,

la Parte 11. I singoli componenti software o hardware non possono essere "certificati" come conformi, e non ci sono in

effetti norme da rispettare per l'hardware o per il software, se non quando ciò viene specificato da un particolare cliente o

se le macchine saranno utilizzate in un'area "pulita".

Di solito Omron fornisce ai clienti prodotti piuttosto che applicazioni complete, quindi l'obiettivo è fornire, all'interno dei

prodotti rilevanti, funzionalità che consentano ai nostri clienti o agli OEM di conformarsi alle normative CFR 21 per le loro

applicazioni finali.

In generale, per quanto riguarda l'hardware, la nostra assistenza è limitata a collaborare con il cliente per aiutarlo a creare

la propria applicazione: le normative di CFR 21 Parte 11 difficilmente sono applicabili all'interno di un PLC o dei suoi

programmi. Dobbiamo essere sempre consapevoli dell'onere normativo a cui sono sottoposti i nostri clienti. Ad esempio,

un semplice aggiornamento del firmware o una piccola modifica a un programma PLC potrebbe generare molte ore

di documentazione e valutazione dei rischi semplicemente per la gestione del cambiamento. In mancanza di queste

operazioni, eventuali problemi risultanti dalla "piccola" modifica potrebbero portare a procedimenti penali per negligenza

contro i nostri clienti, e potenzialmente cause civili contro Omron!

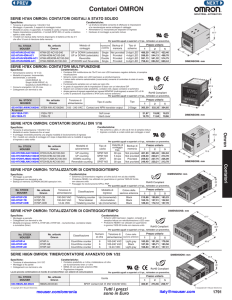

5.1 CX-Supervisor v3.1

A partire dalla versione 3.1, CX-Supervisor dispone di una funzionalità che facilita la conformità delle applicazioni finali a

CFR 21 Parte 11 e che è disponibile come aggiornamento gratuito per gli utenti della versione 3.0.

Questa funzionalità è composta da tre parti, che possono essere utilizzate separatamente come richiesto dalle applicazioni;

tuttavia, la realizzazione di un'applicazione conforme a CFR 21 Parte 11 richiede un'attenta pianificazione e riflessione. Il

semplice uso di pacchetto software valido non rende automaticamente conforme l'applicazione risultante.

5.1.1 Audit trail in un database

CX-Supervisor ora ha la capacità di creare un dettagliato audit trail in un database sicuro, utilizzando MS Access o

un database SQL. La scelta del database dipende dalla dimestichezza degli sviluppatori di applicazioni con i diversi

database, e anche dal funzionamento dei sistemi correlati. Molti sistemi conformi a CFR 21 Parte 11 utilizzano SQL

per la memorizzazione dell'audit trail, ma Microsoft Access è molto più facile da impostare e configurare per disporre

rapidamente di un sistema funzionante, e i file di MS Access sono automaticamente protetti con password da CXSupervisor, salvaguardandoli da tutte le violazioni della sicurezza a eccezione delle peggiori.

industrial.omron.it/packaging

Produzione automatizzata nel settore alimentare e farmaceutico | 6

Ogni punto in CX-Supervisor può essere configurato per la creazione di un audit trail, in modo che quando il valore del

punto cambia, vengano registrate informazioni che includono i valori prima e dopo la modifica, l'utente attualmente

collegato, la data e l'ora della modifica e un ID che può mostrare un numero di lotto o simile. Un'attenta selezione dei

punti di cui creare un audit trail in un progetto può fornire una buona visuale di ciò che sta accadendo in un sistema. Lo

sviluppatore deve fare attenzione ad assicurarsi che i punti destinati all'audit trail non vengano aggiornati con frequenza

tale da rallentare il sistema a causa della quantità di registrazioni dei dati, e da produrre così tanti dettagli da renderli

difficili da usare. Ovviamente, tali decisioni devono essere prese in conformità con i requisiti di un progetto in base alla

sezione pertinente di CFR 21.

È possibile configurare gli allarmi in modo che vengano registrati nello stesso database dell'audit trail oltre che inviati al

normale registro degli allarmi in formato testo. Gli allarmi che vengono registrati nell'audit trail possono essere selezionati

singolarmente, oppure lo sviluppatore può scegliere di registrare tutti gli allarmi nell'audit trail. Questo è importante per

formare un quadro di ciò che è accaduto a un sistema.

I revisori della FDA potrebbero richiedere a un utente finale di dimostrare che tutti i rischi noti che potrebbero

compromettere l'audit trail siano stati affrontati. Questi rischi comprendono utenti malintenzionati e modifiche accidentali

delle registrazioni. Un sistema basato su PC presenta problemi di sicurezza intrinseci, e con il tempo e la volontà necessari

qualcuno potrebbe modificare i dati. Il compito dell'utente finale è comprendere questi rischi e ridurli a un livello

accettabile per il suo sistema.

La soluzione con Microsoft Access è ottima, perché nessuno conosce la password per modificare i dati, tuttavia esiste il

rischio che utenti dotati di strumenti sofisticati possano modificare il database e, con un accesso in scrittura sufficiente,

eliminarlo completamente. Al fine di ridurre questo rischio è importante che solo utenti affidabili siano in grado di

accedere al file, e che vengano predisposte e documentate procedure di backup adeguate.

5.1.2 Accesso con le credenziali di Windows

La gestione delle password di Microsoft Windows consente agli utenti di aggiungere regole per la scadenza e la

complessità delle password. Queste regole possono essere applicate in tutti i sistemi informatici di un'organizzazione,

compresa l'univocità degli ID utente, che non può essere conseguita con un gestore password autonomo. Tutti questi

elementi sono essenziali quando si seguono le norme di CFR 21 Parte 11 (vedere Appendice 1: CFR 21 Parte 11, 11.300 Controlli per codici di identificazione/password).

CX-Supervisor ora consente di configurare la verifica della password dell'utente in base alle password di Microsoft

Windows. In questo modo si garantisce che nemmeno lo sviluppatore dell'applicazione sia in grado di vedere la password

di accesso, e che le politiche sulle password dell'organizzazione siano riflesse in CX-Supervisor.

CX-Supervisor ha sempre offerto diversi livelli di utenti, livelli che possono essere utilizzati nell'applicazione per attivare e

disattivare funzioni, ad esempio pagine o pulsanti del progetto.

5.1.3 Garantire che l'utente faccia solo ciò che deve fare

Vedere Appendice 1: CFR 21 Parte 11, 11.10 - Comandi per sistemi chiusi (d, g, i). Se si utilizza un terminale "touch" senza

tastiera e mouse, è molto più facile garantire che l'utente non possa accedere al computer in background. CX-Supervisor

può essere configurato come applicazione a tutto schermo, e solo uscendo (operazione che può essere disabilitata)

l'utente può accedere al sistema operativo e potenzialmente danneggiare i registri dell'audit trail.

industrial.omron.it/packaging

Produzione automatizzata nel settore alimentare e farmaceutico | 7

Se si utilizza una tastiera, è necessario tenere conto di più elementi, dato che la tastiera di solito può attivare ad esempio il

menu 'Start' di Windows o il menu di Ctrl-Alt-Canc.

I vari menu e tasti di scelta rapida di Windows possono essere disattivati mediante varie modifiche al registro di sistema e

alle policy del computer locale. A seconda delle esigenze è anche possibile fare in modo che Windows avvii CX-Supervisor

al posto di Esplora risorse.

5.1.4 Considerazioni speciali quando si utilizza CX-Supervisor per generare un audit trail

La quantità di dati generati da un audit trail dipende dalla quantità di elementi sottoposti ad audit e dalla velocità con cui

la macchina crea prodotti. Ad esempio, una macchina che riempie 10 bottiglie/s potrebbe generare numerosi punti di

audit ogni 100 ms.

Le comunicazioni di dati a questa velocità escludono in pratica tutti i tipi di rete diversi da Ethernet; anche con Ethernet è

necessario fare attenzione a non sovraccaricare il sistema, in base alla velocità di trasmissione dei dati e al tempo di ciclo

del PLC. Ulteriori informazioni su questo argomento sono disponibili nel manuale dell'utente di CX-Supervisor.

Il progettista del sistema deve assicurarsi che la creazione dell'audit trail non comprometta la stabilità del sistema o la

velocità di trasmissione della rete; si consiglia di seguire queste linee guida:

• Includere nell'audit solo quello che serve al momento: limitare al minimo assoluto gli elementi con audit frequente.

• Mantenere i punti per ogni "audit" in un'area di memoria contigua

- Ad esempio, se vengono generati più audit quando è stato realizzato un articolo, assicurarsi che siano memorizzati

in d1-10, o preferibilmente memorizzati come array.

• Mantenere più lenta possibile la frequenza di aggiornamento per i punti inseriti nell'audit, per garantire che tutti i dati

vengano acquisiti senza sovraccaricare il sistema.

• Prendere in considerazione la possibilità di memorizzare più audit nel PLC e inviare un trigger a CX-Supervisor per

scaricarli ed elaborarli tutti in un singolo messaggio.

• Prendere in considerazione la possibilità di utilizzare la SPU se sono richieste velocità e precisione elevate al di là della

capacità di una rete Ethernet. (Vedere la sezione 5.3: "SPU" per ulteriori informazioni).

5.2 Xpectia

Anche sistema di visione Xpectia di Omron ha implementato le funzionalità necessarie per garantire che un sistema finale

possa essere conforme a CFR 21 Parte 11.

Le seguenti voci vengono scritte in un registro per essere recuperate in una fase successiva:

• Dati di configurazione: i dati di configurazione con la cronologia delle modifiche consentono di vedere il metodo di

ispezione in un determinato momento.

• Registrazione immagine: l'immagine acquisita dal sistema di visione viene salvata con time-stamp per mostrare

l'aspetto di ogni singolo prodotto.

• Registrazione dati: la registrazione dei dati con time-stamp mostra il risultato dell'ispezione di ogni singolo prodotto

La configurazione di Xpectia è consentita solo agli utenti autorizzati, e l'accesso ai file di configurazione è protetto da

manomissioni accidentali o intenzionali. Ogni modifica apportata alla configurazione è registrata con un time-stamp e la

versione precedente viene conservata. Il numero di versione della configurazione è visualizzato.

Xpectia supporta anche la creazione di rapporti per lotto dei seguenti dati:

• N. lotto

• Data e ora di inizio

• ID dell'utente che ha avviato il lavoro

• Data e ora di fine

• ID dell'utente che ha terminato il lavoro

• Conteggi "PASS/FAIL" per ogni fotocamera

• Dati di configurazione

industrial.omron.it/packaging

Produzione automatizzata nel settore alimentare e farmaceutico | 8

Durante la produzione di un lotto, Xpectia accetta un segnale di attivazione per eseguire un'ispezione. Al termine della

lavorazione di un lotto, l'utente può esportare il rapporto corrispondente, a cui vengono allegati anche, per completezza,

le immagini e i dati registrati.

L'integrità dei record salvati è ottenuta assicurando che l'esportazione e l'importazione siano possibili solo utilizzando un

file criptato, che può essere visualizzato e stampato utilizzando un'applicazione di visualizzazione dati su un PC. Nulla può

modificare i record.

5.3 SPU

A volte la quantità di dati da registrare e la precisione temporale richiesta superano le possibilità di gestione affidabile di

CX-Supervisor e della rete che lo collega al PLC.

In queste situazioni, Omron dispone di un modulo PLC CJ chiamato SPU, ossia Storage and Processing Unit (unità di

memorizzazione ed elaborazione). La SPU è un dispositivo ad alta velocità fisicamente collegato al PLC. La SPU può

registrare i dati a una velocità estremamente elevata su una scheda di memoria interna. È disponibile un software separato,

detto EDMS, che può leggere i dati memorizzati nella SPU e trasferirli in un database SQL sicuro; è possibile utilizzare

lo stesso database SQL utilizzato da CX-Supervisor se è richiesta una combinazione di registrazione dettagliata della

visualizzazione e registrazione ad alta velocità a livello di PLC.

5.3.1 Come funziona la SPU

La SPU consente semplicemente di registrare punti o aree di memoria del PLC a intervalli regolari (fino a una frequenza di

7 ms) o quando viene azionata. Queste aree di memoria potrebbero essere valori che il PLC ha misurato, oppure elementi

impostati da un utente all'interno di un pacchetto di visualizzazione come CX-Supervisor o su un HMI come un terminale

NS.

La SPU è collegata fisicamente al PLC, quindi non ha problemi di rete quando recupera informazioni direttamente dalla

memoria del PLC: i dati sono disponibili istantaneamente.

La SPU è dotata di una porta Ethernet che consente a un PLC esterno di recuperare le informazioni dalla memoria della

SPU ed elaborarle. Il software EDMS consente di eseguire questa operazione automaticamente.

5.3.2 Sicurezza della SPU

La SPU contiene alcune funzioni che consentono di sfogliare la scheda di memoria interna e di visualizzare e

potenzialmente modificare i file di registro che crea da un normale PC Windows. Questa funzione può essere un problema

per gli utenti che intendono utilizzarla per un'applicazione conforme a CFR 21 Parte 11, poiché rappresenta un rischio

per la sicurezza. La SPU può essere configurata per disattivare questa funzione, in modo che non sia possibile sfogliare

o scrivere nella SPU utilizzando questo metodo. Tuttavia, per attivare e disattivare questa funzione non è richiesta una

password. Al fine di attenuare questo rischio, nelle situazioni che richiedono livelli elevati di sicurezza e integrità dei

dati (ossia qualsiasi applicazione per il settore farmaceutico, specialmente quando viene seguito CFR 21 Parte 11) è

consigliabile osservare le seguenti precauzioni:

• Assicurarsi che SPU e PLC si trovino in un armadietto chiuso a chiave

- La scheda Compact Flash nella SPU contiene dati modificabili, quindi deve essere protetta

• Utilizzare EDMS per trasferire i dati dalla SPU a un database SQL sicuro alla massima velocità possibile tenendo conto

dei dati

- Una volta che i dati si trovano nella SQL, sono gestiti e protetti da modifiche intenzionali o accidentali: il periodo di

tempo tra la raccolta dei dati e la loro memorizzazione nella SQL è un potenziale rischio per l'integrità.

• Disattivare la possibilità di accedere alla memoria interna della SPU

- È possibile farlo disattivando la funzione Sfoglia.

industrial.omron.it/packaging

Produzione automatizzata nel settore alimentare e farmaceutico | 9

•

•

•

Per maggiore sicurezza la SPU e il software EDMS dovrebbero trovarsi su una rete chiusa, in modo che non siano

possibili la navigazione e la modifica.

L'"utility" "SPU Console" non è protetta da password, quindi se è possibile ottenere accesso tramite la rete, la SPU può

essere modificata

Il PC di EDMS potrebbe avere 2 schede di rete, una per la SPU e una per la rete normale; questo permetterebbe al PC di

raccogliere i dati dalla rete chiusa e registrarli in un server SQL protetto situato altrove.

- Se la SPU e il PC in cui viene eseguito EDMS si trovano nello stesso luogo sicuro, il rischio di manomissione

accidentale o intenzionale è virtualmente eliminato.

5.4 NJ con servizio di connessione al database

La gamma di machine controller NJ non utilizza un modulo aggiuntivo per eseguire l'accesso al database ad alta velocità;

modelli NJ sono in grado di supportare le comunicazioni ad alta velocità direttamente con un database Oracle o MS SQL

Server dall'interno del controller. Questi modelli di NJ sono noti come 1320, 1420 e 1520.

Il controller NJ con servizio di connessione al database utilizza "Function Block" disponibili all'interno di Sysmac Studio

per comunicare con il database, e Sysmac Studio consente di configurare le impostazioni del database, senza necessità di

acquistare software aggiuntivo.

5.4.1 Come funziona NJ con servizio di connessione al database

Per la versione del controller NJ con funzioni di connessione al database, Sysmac Studio ha una sezione di configurazione

aggiuntiva per configurare una connessione a un database. Una volta immessa e trasferita al controller, la connessione può

essere verificata.

Sysmac Studio fornisce allo sviluppatore un insieme di "Function Block" da utilizzare nel progetto. Questi comprendono

la capacità di connettersi, scrivere e leggere nel database configurato. Le chiamate a queste funzioni possono trovarsi

ovunque all'interno del programma. Per un progetto relativo a CFR 21 Parte 11, probabilmente la maggior parte

dell'utilizzo del database sarà costituita da operazioni di scrittura (cioè per l'audit trail).

Se il database non è disponibile o la rete non riesce a tenere il passo con le operazioni di scrittura, il controller NJ

scrive i comandi SQL in uno spool all'interno della memoria non volatile, che scriverà nel database quando questo sarà

disponibile. Il numero di comandi SQL che può essere memorizzato nello spool varia a seconda della lunghezza del

comando SQL; è disponibile 1 MB di memoria riservato a questo scopo. Questa memoria è interna al controller NJ, quindi

non può essere compromessa dalla rimozione della scheda SD.

5.4.2 Sicurezza di NJ con servizio di connessione al database

Una volta che il progetto è stato sincronizzato con il controller NJ, è importante assicurarsi che nessun utente non

autorizzato possa caricare il progetto e (importante) i dettagli delle impostazioni e delle password dal controller. Questo

potrebbe consentire a un utente di creare un proprio programma di NJ per cancellare dati compromettenti dal database.

Per impedirlo, è possibile impostare l'autorità per le operazioni sul controller NJ e garantire che solo le persone autorizzate

abbiano un'autorità superiore a 'Operatore' o 'Osservatore'. (Vedere la sezione 8.3 del manuale dell'operatore di Sysmac

Studio).

Quando è configurata l'autorità per le operazioni, il controller non è un punto debole e un utente che ottiene accesso al

dispositivo non rappresenta un problema, in quanto questo non consente di modificare i dati. Tuttavia il funzionamento

affidabile del controller NJ fa parte dell'integrità del sistema, quindi è consigliabile mantenerlo sotto chiave!

industrial.omron.it/packaging

Produzione automatizzata nel settore alimentare e farmaceutico | 10

La sicurezza della configurazione del database dipende da quella degli utenti e delle password che hanno accesso ai

dati. Microsoft SQL Server consente all'utente amministratore di configurare criteri che devono essere rispettati dai nomi

utente e dalle password, tra cui scadenza e complessità delle password. Si noti che se una password scade e deve essere

modificata, anche il programma del controller NJ dovrà essere aggiornato per poter continuare a utilizzare il database. Gli

utenti dei dati del database dovranno ricevere esclusivamente l'accesso in lettura ai dati, per evitare che possano essere

manomessi.

5.5 Combinazione di prodotti e audit trail

A volte, quando si crea una soluzione completa, questa può comprendere più parti, ed è possibile che punti diversi siano

sottoposti alle normative di CFR 21 Parte 11 o ad altri standard.

È importante pianificare queste aree di sovrapposizione quando si progetta il sistema, e prenderne in considerazione gli

effetti su questioni come gli audit trail.

Alcune cose da prendere in considerazione:

• Tempo di clock

- Se in un sistema si utilizzano componenti multipli come il software CX-Supervisor, l'HMI NS, il PLC, il machine

controller NJ, il sistema di visione Xpectia o il modulo SPU, e potenzialmente si registrano dati da tutte queste fonti,

è importante che i clock siano sincronizzati tra i diversi dispositivi in modo che i registri di audit possano essere

confrontati tra loro. Alcuni dispositivi, come la SPU, eseguono automaticamente la sincronizzazione con il clock del

PLC. È importante capire come e quando viene effettuata questa operazione (vedere l'Appendice G del manuale

dell'operatore di SPU Console per ulteriori informazioni sulla sincronizzazione della SPU)

• Supporto di memorizzazione

- CX-Supervisor offre l'opzione di scrivere in un database MS Access o SQL. Quando si scrive in un database Access,

i diritti di scrittura sono bloccati e noti solo a CX-Supervisor. Se è necessario inviare l'audit di più sorgenti di dati

allo stesso database, è importante sceglierne uno che sia sicuro ma in cui possano scrivere tutti i componenti che

devono inviare gli audit.

• Sicurezza

- La sicurezza di un sistema è determinata dal suo componente più debole. Se CX-Supervisor è completamente

sicuro, ma l'uso di un altro componente apre una falla che consente a un PC o a un altro componente di essere

compromesso, l'intero sistema è vulnerabile.

- I cavi di rete tra dispositivi rappresentano sempre un rischio. Il sistema più sicuro è contenuto in una custodia sicura.

Gli effetti dell'aggiunta di un ulteriore dispositivo al sistema (ad esempio un computer portatile dotato di software

di configurazione Omron) devono essere sottoposti a valutazione dei rischi e se necessario devono essere adottate

misure adeguate.

industrial.omron.it/packaging

Produzione automatizzata nel settore alimentare e farmaceutico | 11

6 Come procedere

Omron non è in grado di realizzare hardware o software "conforme" a una o più norme, ma possiamo aiutare i clienti a

rendere le proprie soluzioni conformi alle norme a cui sono sottoposte.

Omron può aiutare anzitutto il cliente a comprendere quanto pesano le norme, nonché nello stabilire situazioni in cui

queste si applicano o meno; mostrando questa conoscenza possiamo renderci utili ai clienti, e questa conoscenza può

diventare un fattore di differenziazione nella nostra offerta.

Omron può anche comprendere meglio i clienti per quanto riguarda l'impatto del nostro modo di lavorare sul modo

di lavorare del cliente, ad esempio con il controllo del cambiamento o essendo pronti a rispondere alle domande dei

potenziali clienti sui nostri processi di controllo qualità.

I clienti di Omron del settore farmaceutico e medico e i clienti target sono soggetti a un enorme onere normativo. In

questo campo noi, in quanto fornitori, possiamo aiutarli.

7 Appendice 1: CFR 21 Parte 11

Questa appendice contiene l'intero testo delle normative CFR 21 Parte 11. Altre parti delle normative CFR 21 e ulteriori

informazioni sono disponibili sul sito Web della FDA:

http://www.fda.gov/

Autorità: 21 U.S.C. 321–393; 42 U.S.C. 262.

Fonte: 62 FR 13464, 20 marzo 1997, se non diversamente specificato.

Sottoparte A: Disposizioni generali

• 11.1 Ambito.

• 11.2 Attuazione.

• 11.3 Definizioni.

Sottoparte B: Registrazioni elettroniche

• 11.10 Controlli per sistemi chiusi.

• 11.30 Controlli per sistemi aperti.

• 11.50 Manifestazioni delle firme.

• 11.70 Collegamento tra firme e registrazioni.

Sottoparte C: Firme elettroniche

• 11.100 Requisiti generali.

• 11.200 Componenti e controlli della firma elettronica.

• 11.300 Controlli per codici di identificazione/password.

Sottoparte A: Disposizioni generali

11.1 Ambito

(a) Le norme contenute nella presente Parte definiscono i criteri in base ai quali registrazioni elettroniche, firme

elettroniche e firme scritte a mano su registrazioni elettroniche sono considerate dall'Agenzia attendibili, affidabili e

generalmente equivalenti alle registrazioni su carta e alle firme manoscritte su carta.

(b) La presente Parte si applica alle registrazioni in forma elettronica che vengono create, modificate, conservate,

memorizzate, recuperate o trasmesse in conformità ai requisiti di registrazione definiti nelle normative dell'Agenzia.

La presente Parte si applica anche alle registrazioni elettroniche presentate all'Agenzia in conformità ai requisiti

stabiliti dal Federal Food, Drug, and Cosmetic Act e del Public Health Service Act, anche se tali registrazioni non sono

specificamente identificate nelle normative dell'Agenzia. Tuttavia, la presente Parte non si applica alle registrazioni

cartacee che vengono trasmesse, o sono state trasmesse, con mezzi elettronici.

industrial.omron.it/packaging

Produzione automatizzata nel settore alimentare e farmaceutico | 12

(c) Ove le firme elettroniche e le registrazioni elettroniche ad esse associate soddisfino i requisiti di questa parte, l'Agenzia

considererà le firme elettroniche equivalenti a firme manoscritte complete, iniziali e altri tipi generali di firma richiesti

dalle normative dell'Agenzia, se non esplicitamente escluso da normative in vigore a partire dal 20 agosto 1997.

(d) Le registrazioni elettroniche che soddisfano i requisiti della presente Parte possono essere usate al posto delle

registrazioni cartacee, in conformità al punto 11.2, a meno che i record cartacei siano esplicitamente richiesti.

(e) I sistemi informatici (hardware e software), i controlli e la documentazione correlata mantenuti in conformità alla

presente Parte devono essere prontamente disponibili e soggetti a ispezione da parte della FDA.

(f ) La presente Parte non si applica alle registrazioni la cui creazione o conservazione è richiesta ai punti 1.326 - 1.368 del

presente capitolo. Le registrazioni che soddisfano i requisiti di cui alla Parte 1, sottoparte J del presente capitolo, ma che

sono richieste anche ai sensi di altre norme o disposizioni di legge, restano soggette alla presente Parte.

[62 FR 13464, 20 marzo 1997, modificata in 69 FR 71655, 9 dicembre 2004]

11.2 Attuazione

(a) Per le registrazioni che devono essere conservate, ma non presentate all'Agenzia, è possibile utilizzare registrazioni

elettroniche al posto delle registrazioni su carta o firme elettroniche al posto delle firme tradizionali, completamente o

in parte, a condizione che siano soddisfatti i requisiti della presente Parte.

(b) Per le registrazioni presentate all'Agenzia, è possibile utilizzare registrazioni elettroniche al posto delle registrazioni su

carta o firme elettroniche al posto delle firme tradizionali, completamente o in parte, a condizione che:

(1) I requisiti di questa Parte siano soddisfatti;

(2) Il documento o le parti di un documento da presentare siano stati identificati nel Public Docket (registro pubblico)

n. 92S-0251 come corrispondenti al tipo di presentazione che l'Agenzia accetta in forma elettronica. Questo

registro pubblico identificherà esplicitamente i tipi di documenti o le parti di documenti per i quali è accettabile

la presentazione in forma elettronica senza registrazioni cartacee, e le unità riceventi dell'Agenzia (ad esempio lo

specifico centro, ufficio, divisione, filiale) a cui tali documenti possono essere presentati. I documenti presentati a

unità riceventi dell'Agenzia non specificate nel registro pubblico non saranno considerati ufficiali se sono presentati

in forma elettronica; le versioni cartacee di tali documenti saranno considerate ufficiali e dovranno accompagnare

ogni eventuale registrazione elettronica. Sarà necessario rivolgersi all'unità ricevente dell'Agenzia in questione per

i dettagli sulla possibilità e la modalità (ad esempio, metodo di trasmissione, supporti, formati dei file e protocolli

tecnici) dell'invio elettronico.

11.3 Definizioni.

(a) Le definizioni e interpretazioni dei termini contenuti nella sezione 201 della Legge si applicano a tali termini quando

vengono utilizzati nella presente Parte.

(b) Le seguenti definizioni dei termini si applicano anche alla presente Parte:

(1) "Legge" indica il Federal Food, Drug, and Cosmetic Act (sezioni 201-903 (21 U.S.C. 321-393)).

(2) "Agenzia" indica la Food and Drug Administration.

(3) "Biometria" indica un metodo di verifica dell'identità di un soggetto in base alla misurazione di singole

caratteristiche fisiche o azioni ripetibili del soggetto stesso, ove tali caratteristiche e/o azioni appartengano in modo

univoco a tale soggetto e siano misurabili.

(4) "Sistema chiuso" indica un ambiente in cui l'accesso al sistema è controllato da persone che sono responsabili per il

contenuto delle registrazioni elettroniche contenute nel sistema.

(5) "Firma digitale" indica una firma elettronica basata su metodi crittografici di autenticazione dell'autore, calcolati

utilizzando un insieme di regole e un insieme di parametri tali da consentire di verificare l'identità del firmatario e

l'integrità dei dati.

industrial.omron.it/packaging

Produzione automatizzata nel settore alimentare e farmaceutico | 13

(6) "Registrazione elettronica" indica qualsiasi combinazione di informazioni sotto forma di testo, grafica, dati, audio,

simboli o altre rappresentazioni digitali che viene creata, modificata, conservata, archiviata, recuperata o distribuita

da un sistema informatico.

(7) "Firma elettronica" indica una compilazione informatica di dati di qualsiasi simbolo o insieme di simboli eseguita,

approvata o autorizzata da un soggetto come equivalente giuridicamente vincolante della firma manoscritta del

soggetto stesso.

(8) "Firma manoscritta" indica il nome corsivo o marchio legale di un soggetto scritto a mano da tale soggetto ed

eseguito o adottato con l'intenzione immediata di autenticare una scrittura in forma permanente. L'atto della firma

con uno strumento di scrittura o marcatura, come una penna o uno stilo, viene conservato. Il nome corsivo o

marchio legale, benché convenzionalmente applicato alla carta, può essere applicato anche ad altri dispositivi che

consentono di acquisire il nome o il marchio.

(9) "Sistema aperto" indica un ambiente in cui l'accesso al sistema non è controllato da persone che sono responsabili

per il contenuto delle registrazioni elettroniche contenute nel sistema.

Sottoparte B: Registrazioni elettroniche

11.10 Controlli per sistemi chiusi

Le persone che fanno uso di sistemi chiusi per creare, modificare, conservare o trasmettere registrazioni elettroniche

dovranno avvalersi di procedure e di controlli intesi a garantire l'autenticità, l'integrità e, quando appropriato, la

riservatezza delle registrazioni elettroniche e garantire che il firmatario non possa facilmente contestare la registrazione

firmata come non autentica. Tali procedure e controlli dovranno comprendere quanto segue:

(a) Convalida dei sistemi per garantire precisione, affidabilità, conseguimento coerente delle prestazioni previste e la

capacità di individuare le registrazioni non valide o alterate.

(b) Capacità di generare copie accurate e complete delle registrazioni, sia in forma leggibile sia in forma elettronica, adatte

per l'ispezione, la revisione e la copia da parte dell'Agenzia. L'Agenzia dovrà essere contattata in caso di dubbi sulla

capacità dell'Agenzia stessa di effettuare la revisione e la copia delle registrazioni elettroniche.

(c) Protezione delle registrazioni per consentirne il recupero pronto e accurato in tutto il periodo di conservazione delle

registrazioni.

(d) Limitazione dell'accesso al sistema ai soggetti autorizzati.

(e) Utilizzo di audit trail sicuri, generati da computer e contrassegnati con data e ora per registrare indipendentemente

la data e l'ora delle immissioni e delle azioni dell'operatore che creano, modificano o eliminano le registrazioni

elettroniche. Le modifiche alle registrazioni non devono oscurare informazioni registrate in precedenza. Tale

documentazione dell'audit trail dovrà essere conservata per un periodo almeno pari a quello richiesto per le

registrazioni elettroniche che ne sono oggetto e dovrà essere disponibile per la revisione e la copia da parte

dell'Agenzia.

(f ) Utilizzo di controlli del sistema operativo per garantire l'applicazione della sequenza consentita dei passaggi e degli

eventi, secondo necessità.

(g) Utilizzo di controlli dell'autorità per garantire che solo i soggetti autorizzati possano utilizzare il sistema, firmare

elettronicamente una registrazione, accedere al dispositivo di input o output del sistema informatico o operativo,

modificare una registrazione o eseguire l'operazione in corso.

(h) Utilizzo di controlli del dispositivo (ad esempio il terminale) per determinare, secondo necessità, la validità della fonte

dell'immissione di dati o delle istruzioni operative.

(i) Verifica del fatto che le persone che sviluppano, conservano o utilizzano i sistemi di registrazione/firma elettronica

dispongano dell'istruzione, della formazione e dell'esperienza necessarie per eseguire i compiti assegnati.

(j) Creazione e applicazione di criteri scritti che stabiliscano la responsabilità dei soggetti per le azioni svolte con l'avallo

delle loro firme elettroniche, al fine di scoraggiare la falsificazione di registrazioni e firme.

(k) Uso di controlli adeguati sulla documentazione dei sistemi, che devono comprendere:

industrial.omron.it/packaging

Produzione automatizzata nel settore alimentare e farmaceutico | 14

(1) Controlli adeguati sulla distribuzione, l'accesso e l'uso della documentazione per il funzionamento e la

manutenzione del sistema.

(2) Procedure di revisione e controllo dei cambiamenti per mantenere un audit trail che documenti la sequenza

temporale dello sviluppo e della modifica della documentazione dei sistemi.

11.30 Controlli per sistemi aperti

Le persone che fanno uso di sistemi aperti per creare, modificare, conservare o trasmettere registrazioni elettroniche

dovranno avvalersi di procedure e di controlli intesi a garantire l'autenticità, integrità e, quando appropriato, la riservatezza

delle registrazioni elettroniche dal momento della loro creazione al momento della loro ricezione. Tali procedure e controlli

dovranno comprendere quelli identificati al punto 11.10, secondo necessità, nonché misure aggiuntive come la crittografia

dei documenti e l'uso di norme appropriate per la firma digitale per garantire, in base alle circostanze, l'autenticità,

l'integrità e la riservatezza delle registrazioni.

11.50 Manifestazioni delle firme.

(a) Le registrazioni elettroniche firmate dovranno contenere informazioni associate alla firma che indichino chiaramente

tutti i seguenti elementi:

(1) Il nome stampato del firmatario;

(2) La data e l'ora in cui la firma è stata eseguita;

(3) Il significato associato alla firma (ad esempio revisione, approvazione, responsabilità o titolarità).

(b) Gli elementi identificati nei paragrafi (a)(1), (a)(2) e (a)(3) della presente sezione dovranno essere soggetti agli

stessi controlli previsti per le registrazioni elettroniche e dovranno essere inclusi in qualsiasi formato leggibile delle

registrazioni elettroniche (come visualizzazione elettronica o stampa).

11.70 Collegamento tra firme e registrazioni

Le firme elettroniche e le firme manoscritte eseguite su registrazioni elettroniche dovranno essere collegate alle rispettive

registrazioni elettroniche per garantire che le firme non possono essere rimosse, copiate o in altro modo trasferite per

falsificare una registrazione elettronica con mezzi ordinari.

Sottoparte C: Firme elettroniche

11.100 Requisiti generali

(a) Ogni firma elettronica deve appartenere esclusivamente a un singolo soggetto e non deve essere riutilizzata o

riassegnata a qualsiasi altro soggetto.

(b) Prima di stabilire, assegnare, certificare o in altro modo sanzionare la firma elettronica di un soggetto, o qualsiasi

elemento di tale firma elettronica, un'organizzazione deve verificare l'identità del soggetto.

(c) Le persone che utilizzano firme elettroniche dovranno, anticipatamente o al momento di tale uso, certificare all'Agenzia

che le firme elettroniche nel proprio sistema, utilizzate a partire dal 20 agosto 1997, sono intese come equivalenti

giuridicamente vincolanti delle tradizionali firme autografe.

(1) La certificazione dovrà essere presentata, in forma cartacea e firmata con una tradizionale firma manoscritta,

all'Office of Regional Operations (HFC-100), 5600 Fishers Lane, Rockville, MD 20857.

(2) Le persone che utilizzano firme elettroniche dovranno, su richiesta dell'Agenzia, fornire una testimonianza o

certificazione supplementare del fatto che una determinata firma elettronica è l'equivalente giuridicamente

vincolante della firma manoscritta del firmatario.

industrial.omron.it/packaging

Produzione automatizzata nel settore alimentare e farmaceutico | 15

11.200 Componenti e controlli della firma elettronica

(a) Le firme elettroniche non basate sulla biometria devono:

(1) Impiegare almeno due distinti elementi di identificazione, come un codice di identificazione e una password.

(i) Quando un soggetto esegue una serie di firme durante un unico periodo continuo di accesso controllato al sistema,

la prima firma deve essere eseguita utilizzando tutti i componenti della firma elettronica; le firme successive devono

essere eseguite utilizzando almeno un componente della firma elettronica che possa essere eseguito solo dal

soggetto e sia progettato per essere utilizzato esclusivamente dal soggetto.

(ii) Quando un soggetto esegue una o più firme non eseguite durante un unico periodo continuo di accesso

controllato al sistema, ogni firma deve essere eseguita utilizzando tutti i componenti della firma elettronica.

(2) Essere utilizzate solo dai loro autentici proprietari;

(3) Essere amministrate ed eseguite in modo da garantire che il tentativo di utilizzare la firma elettronica di un soggetto da

parte di qualunque persona diversa dal suo autentico proprietario richieda la collaborazione di due o più soggetti.

(b) Le firme elettroniche basate su biometria devono essere progettate in modo da garantire che non possano essere

utilizzate da persone diverse dai loro autentici proprietari.

11.300 Controlli per codici di identificazione/password

Le persone che utilizzano firme elettroniche basate sull'uso di codici di identificazione in combinazione con password

devono impiegare controlli per garantirne la sicurezza e l'integrità. Tali controlli devono comprendere:

(a) Mantenere l'unicità di ogni combinazione di codice di identificazione e password, in modo tale che non esistano due

soggetti con la stessa combinazione di codice di identificazione e password.

(b) Garantire che le emissioni di codici di identificazione e password vengano periodicamente controllate, ritirate o

rivedute (ad esempio per gestire gli eventi come la scadenza delle password).

(c) Seguire procedure di gestione delle perdite per revocare elettronicamente l'autorizzazione di token, schede e altri

dispositivi che recano o generano informazioni dei codici di identificazione o delle password che risultino perduti,

rubati, mancanti o in altro modo potenzialmente compromessi e per emettere dispositivi sostitutivi temporanei o

permanenti utilizzando opportuni e rigorosi controlli.

(d) Uso di protezioni delle transazioni per impedire l'uso non autorizzato di password e/o codici di identificazione e per

rilevare e segnalare in modo immediato e urgente all'unità di sicurezza del sistema e, se appropriato, al management

dell'organizzazione qualsiasi tentativo di uso non autorizzato.

(e) Prove iniziali e periodiche dei dispositivi, come token o schede, che recano o generano informazioni dei codici di

identificazione o delle password, per verificare che funzionino correttamente e non sono stati alterati in modo non

autorizzato.

industrial.omron.it/packaging

Produzione automatizzata nel settore alimentare e farmaceutico | 16

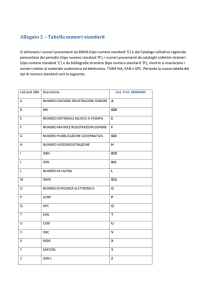

8 Appendice 2 GMP EudraLex Allegato 11

Questa appendice contiene le linee guida GMP EudraLex Volume 4 Allegato 11 dell'UE per i sistemi informatici. Altre parti

delle linee guida EudraLex e ulteriori informazioni sono disponibili sul sito Web dell'Unione europea dedicato alla sanità

pubblica:

http://ec.europa.eu/health/documents/eudralex/vol-4/index_en.htm

Il volume 4 delle norme che disciplinano i medicinali nell'Unione europea contiene orientamenti per l'interpretazione dei

principi e delle linee guida delle buone prassi di produzione dei prodotti medicinali per uso umano e veterinario definite

nelle direttive della Commissione 91/356/CEE, modificate rispettivamente dalla direttiva 2003/94/CE e 91/412/CEE.

SISTEMI INFORMATICI

Principio

L'introduzione di sistemi informatici nei sistemi di produzione, compresi memorizzazione, distribuzione e controllo qualità,

non altera la necessità di osservare i principi pertinenti descritti altrove nella presente Guida. Dove un sistema informatico

sostituisce un'operazione manuale, non ne dovrebbe risultare alcuna riduzione nella qualità del prodotto o nella garanzia

della qualità. È necessario prendere in considerazione il rischio di perdita di alcuni aspetti del sistema precedente che

potrebbe derivare da una riduzione del coinvolgimento degli operatori.

Personale

1. È essenziale che vi sia la massima cooperazione tra il personale chiave e quelli che si occupano dei sistemi informatici.

Le persone che ricoprono ruoli di responsabilità dovranno avere una formazione adeguata per la gestione e l'uso dei

sistemi entro il loro campo di responsabilità che utilizzano computer. Questo dovrà comprendere la responsabilità di

assicurare che le competenze appropriate siano disponibili e vengano utilizzate per fornire consulenze sui vari aspetti

della progettazione, della convalida, dell'installazione e del funzionamento dei sistemi informatici.

Convalida

2. La portata della convalida necessaria dipenderà da vari fattori, tra cui l'uso al quale deve essere adibito il sistema, se

la convalida dovrà essere anticipata o retrospettiva e se siano o meno incorporati elementi innovativi. La convalida

dovrà essere considerata parte del ciclo di vita completo di un sistema informatico. Questo ciclo comprende le fasi di

pianificazione, specifica, programmazione, collaudo, messa in opera, documentazione, funzionamento, monitoraggio e

modifica.

Sistema

3. Dovrà essere prestata attenzione all'ubicazione delle attrezzature in condizioni adatte, in cui fattori estranei non

possano interferire con il sistema.

4. Dovrà essere prodotta e mantenuta aggiornata una descrizione dettagliata del sistema in forma scritta (compresi

diagrammi, se appropriato). Questa dovrà descrivere i principi, gli obiettivi, le misure di sicurezza e il campo di

applicazione del sistema, nonché le caratteristiche principali del modo in cui viene utilizzato il computer e delle sue

interazioni con altri sistemi e procedure.

5. Il software è un componente fondamentale di un sistema informatico. L'utente di tale software deve adottare tutte le

misure ragionevoli per garantire che sia stato prodotto in conformità a un sistema di garanzia della qualità.

6. Il sistema dovrà comprendere, ove opportuno, verifiche incorporate della corretta immissione ed elaborazione dei dati.

industrial.omron.it/packaging

Produzione automatizzata nel settore alimentare e farmaceutico | 17

7. Prima di essere messo in uso, un sistema che utilizza un computer dovrà essere accuratamente collaudato per

confermare che sia in grado di raggiungere i risultati desiderati. Se viene sostituito un sistema manuale, i due

dovrebbero funzionare in parallelo per un certo periodo come parte del collaudo e della convalida.

8. I dati dovranno essere inseriti o modificati esclusivamente da persone autorizzate a farlo. I metodi idonei a limitare

l'immissione non autorizzata di dati comprendono l'uso di chiavi, badge, codici personali e limitazione dell'accesso

ai terminali del computer. Dovrà essere definita una procedura per il rilascio, la cancellazione e la modifica

dell'autorizzazione a immettere e modificare dati, compresa la modifica delle password personali. Dovranno essere

presi in considerazione sistemi che consentano la registrazione dei tentativi di accesso da parte di persone non

autorizzate.

9. Quando dati di importanza critica vengono immessi manualmente (ad esempio il peso e il numero di lotto di

un ingrediente durante l'erogazione), dovrà essere presente un controllo supplementare sulla precisione della

registrazione effettuata. Questo controllo potrà essere eseguito da un secondo operatore o mediante mezzi elettronici

convalidati.

10. Il sistema dovrà registrare l'identità degli operatori che immettono o confermano i dati di importanza critica.

L'autorità di modificare i dati immessi dovrà essere limitata a soggetti specificamente identificati. Qualsiasi modifica a

un'immissione di dati di importanza critica dovrà essere autorizzata e registrata con il motivo per la modifica. Dovrà

essere presa in considerazione la possibilità di integrare nel sistema la creazione di una registrazione completa di tutte

le immissioni e di tutte le modifiche (un "audit trail").

11. Le modifiche a un sistema o a un programma informatico dovranno essere effettuate solo in conformità a

una procedura definita, che dovrà comprendere disposizioni per la convalida, il controllo, l'approvazione e

l'implementazione della modifica. Tale modifica dovrà essere implementata solo con il consenso del soggetto

responsabile della parte del sistema interessata e dovrà essere registrata. Ogni modifica significativa dovrà essere

convalidata.

12. Ai fini del controllo della qualità, dovrà essere possibile ottenere chiare copie stampate dei dati memorizzati

elettronicamente.

13. I dati dovranno essere protetti con mezzi fisici o elettronici dai danni volontari o accidentali, in conformità al punto

4.9 della Guida. Dovranno essere verificate l'accessibilità, la longevità e la precisione dei dati memorizzati. Se vengono

proposte modifiche alle apparecchiature informatiche o ai loro programmi, i controlli sopra menzionati dovranno

essere eseguiti con una frequenza appropriata al supporto di memorizzazione utilizzato.

14. I dati dovranno essere protetti da backup a intervalli regolari. I dati di backup dovranno essere conservati per tutto il

tempo necessario in un luogo sicuro e separato.

15. Dovranno essere predisposte soluzioni alternative adeguate per i sistemi che devono essere attivati in caso di guasti.

Il tempo richiesto per mettere in funzione le soluzioni alternative dovrà essere correlato alla potenziale urgenza della

necessità di utilizzarle. Ad esempio, le informazioni necessarie per eseguire un richiamo dovranno essere disponibili con

breve preavviso.

16. Le procedure da seguire in caso di malfunzionamento o guasto del sistema dovranno essere definite e convalidate. Gli

eventuali guasti e le azioni correttive adottate dovranno essere registrati.

17. Dovrà essere istituita una procedura per registrare e analizzare gli errori e per consentire di intraprendere le opportune

azioni correttive.

18. Quando vengono utilizzate agenzie esterne per la fornitura di un servizio informatico, dovrà esistere un accordo

formale comprendente una chiara dichiarazione delle responsabilità di tale agenzia esterna (vedere il capitolo 7).

19. Quando il rilascio dei lotti per la vendita o per la fornitura viene effettuato utilizzando un sistema informatico, il sistema

dovrà consentire solo a un soggetto qualificato di rilasciare i lotti e dovrà identificare e registrare chiaramente il

soggetto che rilascia i lotti.

industrial.omron.it/packaging

Produzione automatizzata nel settore alimentare e farmaceutico | 18

Omron Corporation

• Da 50 anni nel settore

dell'automazione industriale

• • Oltre 35.000 dipendenti

• Assistenza in tutti i paesi

europei

• Più di 1,800 impiegati in

19 paesi europei

• 800 tecnici specializzati sul

campo

• Il 7% del fatturato investito in

ricerca e sviluppo

• Oltre 200.000 prodotti

• Oltre 6.950 brevetti registrati ad

oggi

industrial.omron.it/packaging

Omron Industrial Automation

OMRON Corporation, con sede principale a Kyoto, Giappone, è uno dei leader

mondiali nel settore dell'automazione. Fondata nel 1933, sotto la guida del

presidente Hisao Sakuta, Omron conta oltre 35.000 dipendenti in più di 35

Paesi impegnati nella fornitura ai propri clienti di prodotti e servizi in una

vasta gamma di settori, tra cui l'automazione industriale, la componentistica

elettronica e i presidi medicali. La società è divisa in cinque aree geografiche,

con sedi principali in Giappone (Kyoto), Asia-Pacifico (Singapore), Cina (Hong

Kong), Europa (Amsterdam) e Stati Uniti (Chicago). L'organizzazione europea

dispone di propri centri di sviluppo e produzione e fornisce assistenza ai clienti

in tutti i Paesi europei. Per ulteriori informazioni, visitare il sito Web di Omron

all'indirizzo www.omron.com.

AUTORE

Andy Avery

Product Engineer Software

• Omron Europe B.V.

Reparto Product Marketing

Automation

• Fareham

Regno Unito

• Tel. +44 (0)1489 563 804

• [email protected]

• industrial.omron.eu

industrial.omron.it/packaging

Andy Avery è entrato in Omron nel 2005 come esperto progettista di

software, principalmente nel campo del software di visualizzazione, come CXSupervisor. Nel 2007 Andy è diventato specialista di prodotto, concentrandosi

sul software di visualizzazione, l'hardware HMI e IPC.

Il ruolo del software nell'automazione è enorme e continua a crescere. Questo

ha offerto ad Andy l'opportunità di utilizzare la sua esperienza passata per

effettuare ricerche su alcune delle aree che richiedono maggiore attenzione,

come quella del settore farmaceutico. Andy ha lavorato a stretto contatto con

grandi case farmaceutiche per contribuire a sviluppare soluzioni compatibili

con le norme pertinenti. Ha inoltre lavorato con i team di sviluppo Omron per

garantire che il software di visualizzazione Omron sia in grado di supportare

i requisiti richiesti di questo settore. Questo white paper è una sintesi della

ricerca e sulle attuali e future implicazioni per l'hardware e il software in

questo settore particolarmente impegnativo.