E-PAPER

Tendenze in

materia di

sicurezza

dei dati

Le società stanno rivolgendo sempre più

l'attenzione su crittografia, monitoraggio dei

database e sistemi di prevenzione di fughe

di dati a protezione di informazioni sensibili.

DICEMBRE 2015

UBM TECH •• TENDENZE IN MATERIA DI SICUREZZA DEI DATI

I

ricercatori e i professionisti della sicurezza

sono sempre più propensi ad ammettere che

è quasi impossibile per le imprese riuscire a

bloccare tutti gli attacchi sferrati contro di esse.

Data la natura altamente persistente e mirata

dei più moderni attacchi informatici, molti

ritengono che una violazione dei dati sia un

fatto quasi inevitabile per la maggior parte delle

organizzazioni. Le motivazioni addotte sono che

non importa quanto bene ci si sia protetti; un

nemico determinato troverà sempre un modo

per intrufolarsi all’interno del vostro perimetro,

per il semplice fatto che le reti moderne sono

talmente grandi, complesse e interconnesse

che è quasi impossibile proteggere sempre

ogni singolo punto di entrata.

Di conseguenza, le società stanno rivolgendo

sempre più l'attenzione su tecnologie come

la crittografia, il monitoraggio dei database

e sistemi di prevenzione di fughe di dati a

protezione di informazioni sensibili. Invece di

affidarsi unicamente a strumenti per impedire

l'accesso a dati sensibili, gli sforzi sono indirizzati

ad alleviare i danni nel caso in cui gli attacker

riescano a trovare un modo per accedere ai dati.

In molti casi, gli sforzi per la protezione

dei dati sono guidati da requisiti normativi.

Ad esempio, 129 dei 185 professionisti della

tecnologia aziendale che lavorano in società

medio-grandi, intervistati nel sondaggio di

ottobre 2015 di UBM Tech, ha indicato nella

conformità normativa il principale promotore

dei loro sforzi per la protezione dei dati. Ma

questa non è l'unica ragione.

Il 65% degli intervistati ha indicato come

causa la paura di vedersi sottrarre i dati e di

perderli. Un altro 49% ha detto che i propri

sforzi per il controllo dei dati erano incentivati

dal desiderio di rispettare le best practice,

mentre un 40% ha dichiarato che era il modo

più efficace di proteggersi dal furto di dati.

Gli strumenti di protezione dei dati sono

disponibili in varie forme e capacità. La

crittografia continua a essere l'approccio più

comune e quello ampiamente raccomandato

per proteggere i dati. Numerose normative

sulla protezione dei dati e standard del

settore come PCI DSS richiedono addirittura

alle organizzazioni di crittografare i dati sia

quando sono a riposo che in transito. Le

regole forniscono in genere un porto sicuro

per le organizzazioni che implementano la

crittografia dei dati.

Malgrado ciò, molte organizzazioni

continuano a tergiversare sull'applicazione

della crittografia, spesso con conseguenze

disastrose. Ad esempio, oltre 80 milioni di

numeri della previdenza sociale sono stati

esposti quando gli attacker sono riusciti ad

accedere a un database appartenente alla

compagnia di assicurazioni Anthem Inc. che

conservava i dati senza crittografarli1. La società

non è l'unica colpevole per questa omissione.

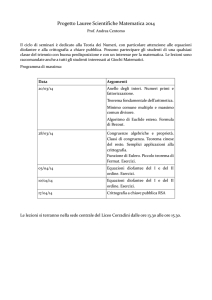

Conformità con i requisiti del settore/normativi

71%

Paura di perdita/furto di dati

65%

Osservanza delle best practice

49%

Modo più efficace per proteggersi da furti di dati

40%

Quali sono stati i maggiori promotori degli sforzi per la sicurezza a livello

di dati compiuti dalla vostra organizzazione?

A

Nota: Sono consentite risposte multiple

Dati: Sondaggio UBM Tech fra 185 professionisti della tecnologia aziendale di società con 500 dipendenti o più, ottobre 2015

Maggiori informazioni all’indirizzo hpe.com

1

2

3

4

UBM TECH •• TENDENZE IN MATERIA DI SICUREZZA DEI DATI

60%

delle organizzazioni

prese in esame usa

la crittografia per

proteggere i dati

in transito.

Non sorprende sapere che, nel sondaggio

UBM, la crittografia è risultata essere il controllo

preferito dagli intervistati per proteggere i

dati. Il 60% delle organizzazioni rappresentate

usa la crittografia per proteggere i dati in

transito da un punto all'altro, mentre il 54% ha

dichiarato di usarla per proteggerli quando

sono a riposo. Entrambe le percentuali sono

risultate piuttosto superiori alle previsioni, dato

il numero dei recenti incidenti di violazione che

hanno interessato dati non crittografati.

Anche così, significa che oltre 4 organizzazioni

su 10 conservano nei propri database dati

sensibili senza proteggerli e li trasmettono non

protetti. Non si sottolineerà mai abbastanza

l'esposizione a cui si prestano le organizzazioni

che continuano a non crittografare i propri dati.

Molte class-action intentate dai consumatori

contro organizzazioni che hanno subito

violazioni di dati hanno invocato la mancanza di

crittografia come segnale che l'organizzazione

non avesse aderito alle best practice consigliate

per la sicurezza.

La crittografia è solo una delle opzioni

disponibili per proteggere i dati. Altri approcci

includono strumenti di monitoraggio

dell'attività sui database, sistemi di prevenzione

di fughe/perdite di dati e la tokenizzazione.

Ognuna di queste tecnologie opera in modi

diversi per proteggere i dati da un'esposizione

involontaria o malevola.

Ad esempio, gli strumenti di monitoraggio

dei database tengono sotto osservazione tutta

l'attività a livello di database ed emettono

alert quando rilevano modifiche, aggiunte,

cancellazioni o accessi imprevisti. Gli strumenti

sono disponibili da oltre un decennio e spesso

sono considerati una componente critica del

profilo di conformità di una società.

I prodotti di prevenzione della perdita di

dati monitorano il traffico in rete alla ricerca di

elementi di dati, come i numeri di previdenza

sociale e delle carte di credito, e avvisano gli

amministratori quando dati proibiti tentano

di uscire da una rete. Gli strumenti DLP sono

spesso usati per monitorare abusi da parte di

insider ma possono svolgere un ruolo vitale

nel monitoraggio di esfiltrazioni di dati da

parte di pirati informatici.

La tokenizzazione è un approccio in cui il

numero di una carta di credito, SSN, o qualsiasi

parte importate di dati viene sostituita con

un token costituito da numeri o caratteri

alfanumerici generati in modo casuale. Il token

funge da surrogato per il numero effettivo

durante tutte le transazioni, proteggendo

così il numero o l'elemento dati da rischi.

Il nostro sondaggio ha mostrato che le

organizzazioni usano in varia misura tutte

queste tecnologie. Ad esempio, il 49%

Maggiori informazioni all’indirizzo hpe.com

1

2

3

4

6

UBM TECH •• TENDENZE IN MATERIA DI SICUREZZA DEI DATI

43%

Intervistati che

hanno in programma

di aumentare la

spesa per strumenti

di protezione

dei dati

delle organizzazioni prese in esame usa

strumenti di monitoraggio del database

per proteggere i dati, facendone il secondo

prodotto più diffuso in questa categoria

dopo la crittografia. Poco meno della metà

(46%) degli intervistati usa prodotti DLP per

proteggersi da fughe di dati malevole e

involontarie, mentre il 31% ha dichiarato di

usare la tokenizzazione.

Dato l'uso crescente di servizi cloud a cui

ricorrono le imprese per ospitare le proprie

applicazioni e i propri dati, fra le strategie

determinanti di protezione dei dati aziendali

sono emersi i gateway di crittografia cloud. Circa

il 29% degli intervistati da UBM ha dichiarato di

far affidamento su gateway di crittografia cloud

per proteggere i propri dati sul cloud.

I numeri rappresentano un quadro alquanto

variegato dell'adozione di tecnologie di

protezione dei dati da parte delle aziende.

Da una parte, le società sembrano far uso di

uno spettro abbastanza ampio di prodotti per

evitare che vengano compromessi dati sensibili.

Dall'altro, solo una percentuale relativamente

piccola di esse si sta impegnando a farlo.

Un barlume di speranza viene dai piani

di spesa delle società per strumenti

di protezione dei dati. La percentuale

degli intervistati che ha in programma

di aumentare la spesa per strumenti di

protezione dei dati (43%) è superiore a quella

di coloro che hanno detto che la spesa

rimarrà invariata nei prossimi 12 mesi (33%).

Solo il 6% prevede che l'anno prossimo la

spesa per questo settore diminuirà.

http://www.wsj.com/articles/investigators-eye-china-in-anthemhack-1423167560

1

Maggiori informazioni all’indirizzo hpe.com

1

2

3

4

6

© 2015 UBM LLC. Tutti i diritti riservati.