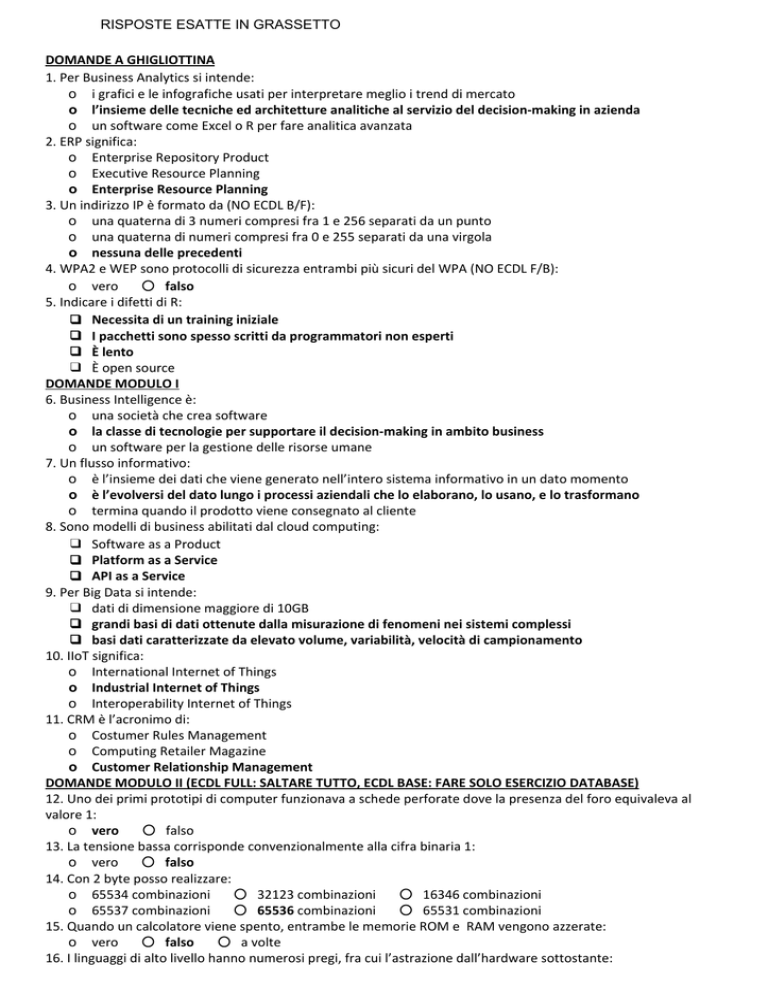

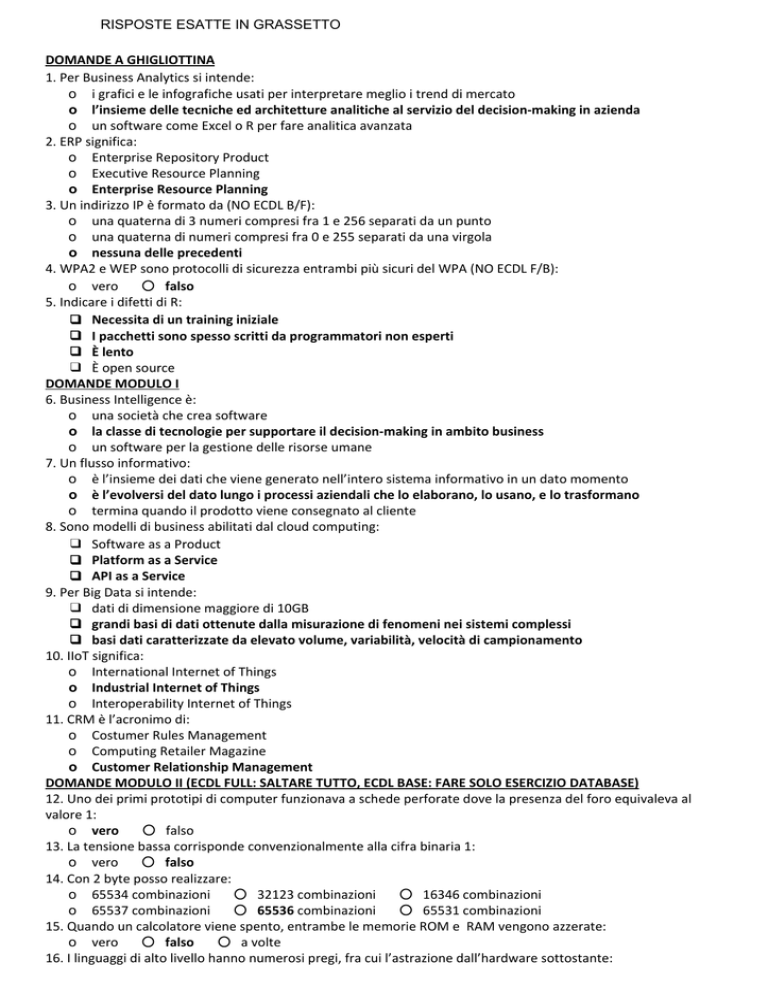

RISPOSTE ESATTE IN GRASSETTO

DOMANDE A GHIGLIOTTINA

1. Per Business Analytics si intende:

o i grafici e le infografiche usati per interpretare meglio i trend di mercato

o l’insieme delle tecniche ed architetture analitiche al servizio del decision-making in azienda

o un software come Excel o R per fare analitica avanzata

2. ERP significa:

o Enterprise Repository Product

o Executive Resource Planning

o Enterprise Resource Planning

3. Un indirizzo IP è formato da (NO ECDL B/F):

o una quaterna di 3 numeri compresi fra 1 e 256 separati da un punto

o una quaterna di numeri compresi fra 0 e 255 separati da una virgola

o nessuna delle precedenti

4. WPA2 e WEP sono protocolli di sicurezza entrambi più sicuri del WPA (NO ECDL F/B):

o vero

○ falso

5. Indicare i difetti di R:

❑ Necessita di un training iniziale

❑ I pacchetti sono spesso scritti da programmatori non esperti

❑ È lento

❑ È open source

DOMANDE MODULO I

6. Business Intelligence è:

o una società che crea software

o la classe di tecnologie per supportare il decision-making in ambito business

o un software per la gestione delle risorse umane

7. Un flusso informativo:

o è l’insieme dei dati che viene generato nell’intero sistema informativo in un dato momento

o è l’evolversi del dato lungo i processi aziendali che lo elaborano, lo usano, e lo trasformano

o termina quando il prodotto viene consegnato al cliente

8. Sono modelli di business abilitati dal cloud computing:

❑ Software as a Product

❑ Platform as a Service

❑ API as a Service

9. Per Big Data si intende:

❑ dati di dimensione maggiore di 10GB

❑ grandi basi di dati ottenute dalla misurazione di fenomeni nei sistemi complessi

❑ basi dati caratterizzate da elevato volume, variabilità, velocità di campionamento

10. IIoT significa:

o International Internet of Things

o Industrial Internet of Things

o Interoperability Internet of Things

11. CRM è l’acronimo di:

o Costumer Rules Management

o Computing Retailer Magazine

o Customer Relationship Management

DOMANDE MODULO II (ECDL FULL: SALTARE TUTTO, ECDL BASE: FARE SOLO ESERCIZIO DATABASE)

12. Uno dei primi prototipi di computer funzionava a schede perforate dove la presenza del foro equivaleva al

valore 1:

o vero ○ falso

13. La tensione bassa corrisponde convenzionalmente alla cifra binaria 1:

o vero

○ falso

14. Con 2 byte posso realizzare:

o 65534 combinazioni

○ 32123 combinazioni

○ 16346 combinazioni

o 65537 combinazioni

○ 65536 combinazioni

○ 65531 combinazioni

15. Quando un calcolatore viene spento, entrambe le memorie ROM e RAM vengono azzerate:

o vero

○ falso ○ a volte

16. I linguaggi di alto livello hanno numerosi pregi, fra cui l’astrazione dall’hardware sottostante:

○ vero ○ falso

17. Un “peer” è un computer che si comporta prevalentemente da server:

o vero

○ falso

18. HTML è un linguaggio:

o lato client ma non di programmazione

o lato server

o lato server ma non di programmazione

o di programmazione lato client

19. Nel suo senso più generale, un attacco di tipo DDOS serve per:

o procurare un disservizio agli utenti di Facebook

o scopi didattici

o testare la sicurezza di router e firewall

o saturare di richieste un server web

o saturare di richieste i server dell’Unife

20. Quando si usa la crittografia a chiave pubblica il messaggio viene codificato dal mittente con la chiave pubblica

del destinatario mentre il destinatario decodifica il messaggio con la propria chiave privata:

o vero ○ falso

21. SQL injection è una tecnologia d’avanguardia che permette di effettuare interrogazioni multiple e istantanee in

un database relazionale:

o vero

○ falso

22. ESERCIZIO DATABASE: Un Istituto di ricerca è composto da varie sezioni. Ogni sezione è caratterizzata da un

nome. Un ricercatore è caratterizzato dal nome e la sezione di appartenenza. Ogni progetto ha un nome diverso e

per ogni progetto possono parteciparvi molti ricercatori, ma solo uno di essi può essere il capo progetto. Progettare

lo schema ER e tradurlo in tabelle, popolarle con pochi dati ma sensati

DOMANDE MODULO III

23. Indicare l’operatore di assegnamento in R:

o “<-” ○ “->”

○ “!=”

24. Dato il file prova.csv con carattere separatore “;”, indicare la funzione R in grado di leggerlo correttamente:

❑ read.csv(‘prova.csv’, sep=‘;’)

❑ read.csv2(‘prova.csv’)

❑ read.csv2(prova.csv)

25. Indicare l’argomento da specificare nella funzione write.csv() per non inserire nel file i nomi delle righe:

o row.names=F

○ col.names=F

○ header=F