Allegato B al Capitolato Speciale d’Appalto

Sistemi di Autenticazione di Ateneo

Attualmente è possibile utilizzare due distinti servizi di autenticazione di Ateneo. Il primo è basato sul protocollo

RADIUS, il secondo su tecnologia Microsoft Active Directory.

SERVIZIO DI AUTENTICAZIONE RADIUS DI ATENEO (SARA)

Attraverso questo servizio il Centro Sistemi Informativi e Comunicazione (S.I.C.) fornisce alle strutture di Ateneo che

ne richiederanno l’attivazione un sistema armonizzato per accedere alle banche dati contenenti informazioni per

l’autenticazione.

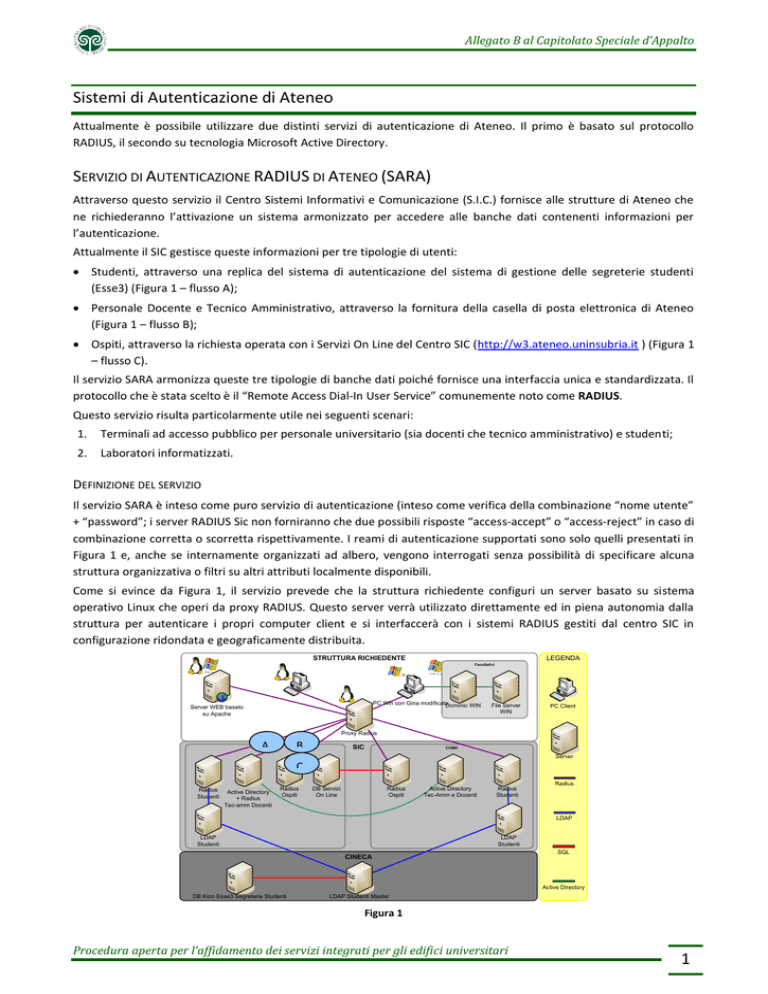

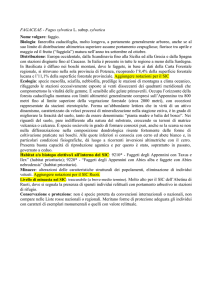

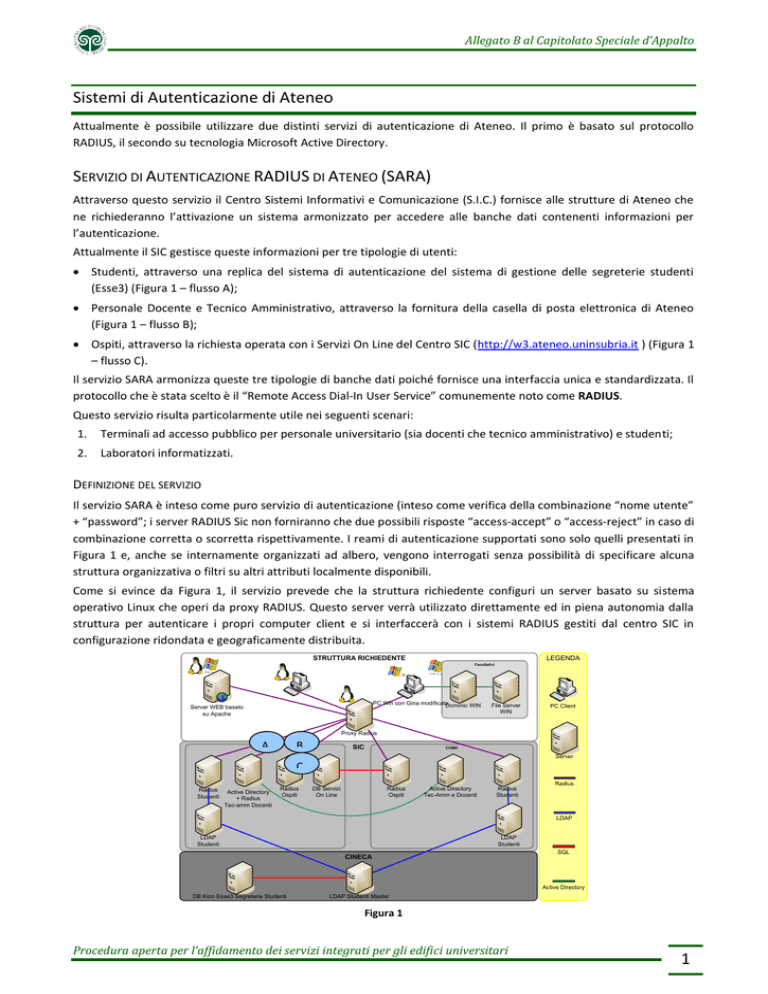

Attualmente il SIC gestisce queste informazioni per tre tipologie di utenti:

Studenti, attraverso una replica del sistema di autenticazione del sistema di gestione delle segreterie studenti

(Esse3) (Figura 1 – flusso A);

Personale Docente e Tecnico Amministrativo, attraverso la fornitura della casella di posta elettronica di Ateneo

(Figura 1 – flusso B);

Ospiti, attraverso la richiesta operata con i Servizi On Line del Centro SIC (http://w3.ateneo.uninsubria.it ) (Figura 1

– flusso C).

Il servizio SARA armonizza queste tre tipologie di banche dati poiché fornisce una interfaccia unica e standardizzata. Il

protocollo che è stata scelto è il “Remote Access Dial-In User Service” comunemente noto come RADIUS.

Questo servizio risulta particolarmente utile nei seguenti scenari:

1.

Terminali ad accesso pubblico per personale universitario (sia docenti che tecnico amministrativo) e studenti;

2.

Laboratori informatizzati.

DEFINIZIONE DEL SERVIZIO

Il servizio SARA è inteso come puro servizio di autenticazione (inteso come verifica della combinazione “nome utente”

+ “password”; i server RADIUS Sic non forniranno che due possibili risposte “access-accept” o “access-reject” in caso di

combinazione corretta o scorretta rispettivamente. I reami di autenticazione supportati sono solo quelli presentati in

Figura 1 e, anche se internamente organizzati ad albero, vengono interrogati senza possibilità di specificare alcuna

struttura organizzativa o filtri su altri attributi localmente disponibili.

Come si evince da Figura 1, il servizio prevede che la struttura richiedente configuri un server basato su sistema

operativo Linux che operi da proxy RADIUS. Questo server verrà utilizzato direttamente ed in piena autonomia dalla

struttura per autenticare i propri computer client e si interfaccerà con i sistemi RADIUS gestiti dal centro SIC in

configurazione ridondata e geograficamente distribuita.

STRUTTURA RICHIEDENTE

LEGENDA

Facoltativi

PC Win con Gina modificataDominio WIN

Server WEB basato

su Apache

File Server

WIN

PC Client

Proxy Radius

A

B

VARESE

SIC

COMO

Server

C

Radius

Studenti

Active Directory

+ Radius

Tec-amm Docenti

Radius

Ospiti

DB Servizi

On Line

Radius

Ospiti

Active Directory

Tec-Amm e Docenti

Radius

Studenti

Radius

LDAP

LDAP

Studenti

LDAP

Studenti

CINECA

SQL

Active Directory

DB Kion Esse3 Segreterie Studenti

LDAP Studenti Master

Figura 1

Procedura aperta per l’affidamento dei servizi integrati per gli edifici universitari

1

Allegato B al Capitolato Speciale d’Appalto

Oltre alla funzione di interfacciamento tra i sistemi SIC e i client, il server proxy RADIUS gestito dalla struttura dovrà

contenere anche tutti i registri (log) delle richieste di autenticazione (con indicazione della risposta di accettazione o

rifiuto da parte dei server SIC), l’ora e l’utente richiedente. In base alla vigente normativa potrebbe essere necessario

archiviare queste informazioni per eventuali controlli su attività dei propri utenti.

La lista dei sistemi operativi client e le versioni dei software supportati sono specificati nella sezione “Informazioni

tecniche”, nel paragrafo “Implementazione e configurazione server” sono presentate le configurazioni supportate per

l’implementazione della parte server e nelle sezioni seguenti sono riportati dei suggerimenti operativi per configurare

i client.

FASI PER L’ATTIVAZIONE DEL SERVIZIO

Per attivare il servizio SARA le fasi sono, sinteticamente, le seguenti:

N.

Fase

Attore

1

Pianificazione architettura

Struttura richiedente

2

Richiesta al SIC attivazione servizio

Struttura richiedente

3

Attivazione eventuali IP server

Centro SIC

4

Configurazione server SIC

Centro SIC

5

Implementazione e configurazione server proxy Radius

Struttura richiedente

5a

Installazione sistema operativo Linux

Struttura richiedente

5b

Installazione e configurazione demone Freeradius

Struttura richiedente

6

Test di connessione

SIC/Struttura richiedente

7

Configurazione client RADIUS

Struttura richiedente

Nei prossimi paragrafi verranno analizzate le fasi non di pertinenza SIC. La fase 5 con relativi sottotask sono

parallelizzabili con le fasi 3 e 4.

Pianificazione architettura e richiesta al SIC di attivazione server Proxy

Per permettere una rapida attivazione del servizio da parte del Centro SIC, la struttura richiedente, normalmente

attraverso un suo tecnico informatico, deve pianificare attentamente gli aspetti relativi alla configurazione degli

aspetti di rete.

Il servizio SARA risulta infatti utile soprattutto nei seguenti scenari:

3.

Terminali ad accesso pubblico per personale universitario (sia docenti che tecnico amministrativo) e studenti;

4.

Laboratori informatizzati.

In base a queste considerazioni è chiaro che gli aspetti di raggiungibilità IP tra server e client, magari distribuiti

geograficamente e quindi molto probabilmente su sottoreti differenti (caso 3) o su sottoreti dotate di indirizzamento

privato non ruotato (caso 4), rappresentano il primo punto da chiarire.

Inoltre il processo server proxy RADIUS dovrà essere eseguito su un calcolatore dotato di una interfaccia di rete con IP

statico (preferibilmente privato ruotato); ogni richiesta RADIUS verso i server SIC dovrà essere operata attraverso la

fornitura di una password condivisa. È consigliato, anche se non necessario, l’utilizzo di questa tecnica anche per lo

scambio di richieste RADIUS tra client e server proxy.

Le informazioni da fornire durante la richiesta di attivazione del servizio SARA al SIC sono quindi:

Indirizzo IP Statico e nome host del/i server proxy

Shared secret verso i server SIC (password condivisa)

Lista completa delle sottoreti dei client nella forma di range IP (dal primo indirizzo all’ultimo)

Il servizio deve essere richiesto secondo le modalità indicate nella sezione “Modalità di richiesta del servizio”.

IMPLEMENTAZIONE E CONFIGURAZIONE SERVER

Installare una distribuzione GNU/Linux Debian ver.4.0. Si consiglia di scaricare una immagine minimale per creare un

Procedura aperta per l’affidamento dei servizi integrati per gli edifici universitari

2

Allegato B al Capitolato Speciale d’Appalto

CD autoavviante dal sito www.debian.com/CD e portare a termine una installazione minimale utilizzando magari i

proxy http messi a disposizione dal GARR. Non è necessario installare alcun pacchetto software per la gestione grafica

del S.O. (X) o altri pacchetti di produttività personale (es. OpenOffice).

Una volta installato il sistema operativo e operando da una shell con i diritti di amministrazione (root) lanciare il

seguente comando che installa il demone freeradius

apt-get install freeradius

Ora bisogna modificare alcuni file di configurazione del demone freeradius affinché posso operare da proxy come

richiesto. Operare nel seguente modo (negli esempi utilizzeremo l’editor di testo vi):

cd /etc/freeradius

vi proxy.conf

Editare il file di configurazione file proxy.conf come indicato sotto – la configurazione si riferisce ad un proxy per la

sede di Varese (per Como sostituire i relativi CNAME).

#utenti del dominio

realm uninsubria.it {

type

authhost

accthost

secret

}

= radius

= rad-ateneo-01.uninsubria.it:1812

= rad-ateneo-01.uninsubria.it:1813

= 1

#studenti

realm studenti.uninsubria.it {

type

= radius

authhost

= rad-studenti-01.uninsubria.it:1812

accthost

= rad-studenti-01.uninsubria.it:1813

secret

= 1

}

#ospiti

realm ospiti {

type

authhost

accthost

secret

= radius

= rad-ospiti-01.uninsubria.it:1812

= rad-ospiti-01.uninsubria.it:1813

= 1

}

#se non è specificato niente redirigo su ateneo

realm NULL {

type

= radius

authhost

= rad-ateneo-01.uninsubria.it:1812

accthost

= rad-ateneo-01.uninsubria.it:1813

secret

= 1

}

Confermare la scrittura delle modifiche utilizzando la combinazione di tasti classica di del vostro editor di testi (:wq

per vi). A questo punto editare il file clients.conf:

1

da sostituire con la shared secret concordata con i tecnici SIC

Procedura aperta per l’affidamento dei servizi integrati per gli edifici universitari

3

Allegato B al Capitolato Speciale d’Appalto

vi clients.conf

e inserire i propri client magari in forma di sottorete (es. /24 corrisponde ad una subnet 255.255.255.0) e la shared

secret condivisa tra i vostri client e il vostro proxy server RADIUS.

Ora configurare il logging delle richieste di autenticazione sul file di configurazione principale del demone freeradius

ovvero radiusd.conf modificando l’opportuno parametro log_auth e impostarlo a = yes;

De-commentare suppress nella sezione “detail” per l’attributo User-Password per evitare di salvare le password degli

utenti nei log. Copiare questa sotto-sezione “suppress” anche all’interno delle altri sezioni di detaglio. Che quindi si

presenterà più o meno così:

detail auth_log {

detailfile = ${radacctdir}/%{Client-IP-Address}/auth-detail-%Y%m%d

#

# This MUST be 0600, otherwise anyone can read

# the users passwords!

detailperm = 0600

suppress {

User-Password

}

}

Attivare il log dettagliato sulle attività di autenticazione de-commentando la sezione “detail auth_log”, “detail

reply_log”,“detail pre_proxy_log” e “detail post_proxy_log” sempre nel file radiusd.conf

Istanziare i moduli sopra configurati de-comentando:

“auth_log” nella sezione “authorize”

“reply_log” nella sezione “post-auth”

“pre_proxy_log” nella sezione “pre-proxy”

“post_proxy_log” nella sezione “post-proxy”

A questo punto far ripartire il demone freeradius con il comando:

/etc/init.d/freeradius restart

Verificare che il demone sia configurato per essere eseguito automaticamente all’avvio della macchina per il runlevel

configurato (nel nostro esempio runlevel 2)

cd /etc/rc2.d

ls –al | grep freeradius

se il commando ls non fornisce alcun risultato creare un link simboli a /etc/init.d/freeradius in questa directory.

Infine è conveniente sincronizzare l’orologio del vostro server con i server Network Time Protocol dell’Università. Per

la sede di Como il server predefinito è “ntp.co.uninsubria.it” e per Varese “ntp.va.uninsubria.it”. Per allineare

l’orologio con quello dei server NTP sopra citati usare il comando ntpdate “nome server”. Se il comando “ntpdate”

non dovesse essere installato installarlo con apt-get install ntpdate con i permessi di root. Se i client ricevono

l’indirizzo IP dinamicamente anche i log del server DHCP dovranno essere salvati per poter ricostruire la relazione

Procedura aperta per l’affidamento dei servizi integrati per gli edifici universitari

4

Allegato B al Capitolato Speciale d’Appalto

utente/IP – IP/Calcolatore per tutti i tentativi di autenticazione.

MODALITÀ DI RICHIESTA DEL SERVIZIO

Il servizio si può richiedere da qualsiasi utente dell’Università degli Studi dell’Insubria dotato di un indirizzo di posta

elettronica di Ateneo attraverso il sistema “Servizi On Line” del Centro SIC raggiungibile all’indirizzo

http://w3.ateneo.uninsubria.it.

Il sistema permetterà di scaricare un modulo da compilare e, una volta firmato dal responsabile di struttura, spedito in

originale alla sede del Centro SIC di Via Valleggio, 11 – Como. Per problemi con la procedura utilizzare il supporto

telefonico per i Servizi On Line del Centro SIC al numero (031 – 238 9777 o 0332 – 21 9777

NOTE IMPORTANTI

La gestione dei client è a pieno carico della struttura richiedente;

Il salvataggio e l’archiviazione dei log del demone FreeRadius è a carico della struttura richiedente;

Il Centro SIC assicura il funzionamento del servizio esclusivamente per quanto riguarda la configurazione

supportata indicata nell’apposito paragrafo;

Il paragrafo Configurazioni hardware/software testate non vuole rappresentare una indicazione di

configurazioni supportate bensì un semplice aiuto all’implementazione del servizio nelle sue varie parti.

INFORMAZIONI TECNICHE

Configurazione software supportata

Server

Sistema Operativo

Linux Debian 4.0

Demone RADIUS

Freeradius versione 1.1.3

Tabella 1

CONFIGURAZIONI HARDWARE/SOFTWARE TESTATE

Server

Hardware

Dual Intel Xeon - i386 con estensioni AMD64 bit –

2 GB RAM - Dischi RAID 1

SUN Sparc2 – 400 MHz - 768 MB RAM - SCSI

Sistema Operativo

Linux Debian 4.0

Demone RADIUS

Freeradius versione 1.1.3

Client

Hardware

Intel Pentium 3 – 800 MHz

Sistemi Operativi

Linux con supporto PAM-Radius

MS Windows XP SP2/2000 Server/2003 Server

GINA

GNU portable GINA (pGINA) www.pgina.org

(Graphical Identification aNd Authentication)

con plug-in RADIUS versione modificata SIC

2

Tabella 2

SCHEMA CONVENZIONALE DEI REAMI DI AUTENTICAZIONE

Il server Proxy RADIUS gestito dalla struttura richiedente dovrà interrogare i server RADIUS SIC in base ad una precisa

convenzione relativa al reame di autenticazione. Questo parametro viene in pratica definito da un suffisso aggiunto

allo username. Quello sotto riportato rappresenta lo schema standard che deve essere come minimo supportato ma

2

i sistemi devono essere configurati con una libreria dinamica per l’autenticazione modificata

Procedura aperta per l’affidamento dei servizi integrati per gli edifici universitari

5

Allegato B al Capitolato Speciale d’Appalto

può essere esteso liberamente dalla struttura richiedente.

Reame

Personale Universitario

3

Studenti Insubria

Ospiti da Servizi On Line

Suffisso

Server RADIUS SIC

@uninsubria.it

VA

rad-ateneo-01.uninsubria.it

@studenti.uninsubria.it

VA

rad-studenti-01.uninsubria.it

CO

rad-studenti-02.uninsubria.it

VA

rad-ospiti-01.uninsubria.it

CO

rad-ospiti-02.uninsubria.it

@ospiti

SISTEMA DI AUTENTICAZIONE ACTIVE DIRECTORY DI ATENEO

Active Directory è un servizio di directory che consente di effettuare centralmente la gestione delle risorse di rete.

Consente inoltre di aggiungere, rimuovere o riallocare in modo semplice account per utenti, gruppi e computer, oltre

ad altri tipi di risorse.

Attraverso questo sistema il centro SIC gestisce queste informazioni per tre tipologie di utenti e per una tipologia di

dispositivi:

Studenti, attraverso una replica del sistema di autenticazione dal sistema di gestione delle segreterie studenti

(Esse3). E’ in fase di implementazione l’utilizzo per l’autenticazione al servizio di posta elettronica;

Personale Tecnico Amministrativo afferente all’Amministrazione Centrale per i servizi di posta elettronica e

l’accesso al file server;

Personale Docente e Personale Tecnico Amministrativo non afferente all’Amministrazione Centrale per l’accesso

alla casella di posta elettronica di Ateneo;

Postazioni di lavoro degli utenti dell’Amministrazione Centrale.

Attraverso l’alberatura Active Directory vengono gestite le specifiche profilature e relativi privilegi per gli utenti di

sistema che devono amministrare utenti e postazioni.

3

sia docente che tecnico/amministrativo purché dotato di casella di posta elettronica di Ateneo

Procedura aperta per l’affidamento dei servizi integrati per gli edifici universitari

6