CRITTOGRAFIA ok

10-07-2008

9:18

Pagina 25

INNOVAZIONE

La crittografia quantistica:

stato dell’arte

TOMMASO OCCHIPINTI

L’articolo spiega la distribuzione quantistica delle chiavi crittografiche

QKD (Quantum Key distribution), spesso chiamata genericamente

Crittografia Quantistica. L’argomento è però molto vasto visto che si

dovrebbero conoscere concetti mutuati dal mondo dell’Information

Tecnology, quali trasmissioni numeriche, sicurezza informatica e algoritmi di crittografia, sia conoscenze di meccanica quantistica, ottica e fisica sperimentale. Purtroppo lo spazio per fare ciò è limitato e quindi si è

cercato di introdurre la QKD in maniera assai intuitiva, puntualizzando

fermamente i pregi e i difetti di tale tecnologia. Si conclude poi il lavoro

con una visione più a lungo termine, introducendo i lavori del gruppo di

ricerca dell’Università di Padova, riguardanti la QKD su canale di trasmissione satellitare.

1. Introduzione alla Quantum Information

Con il termine “Informazione Quantistica”, QI

(Quantum Information), si intende il campo di

ricerca, assai diversificato, che, partendo dai concetti classici di bit, elaboratori, trasmissioni e codifiche riesce ad evolvere tali argomenti, introducendo i

principi della meccanica quantistica. Nella QI si parla

allora di qubit (bit quantistico), di gates, porte logiche e più in generale di computer quantistici.

Quale sia stato il motivo che per primo spinse i

ricercatori ad effettuare un’operazione del genere è

di difficile individuazione. Sicuramente si trattò di

un insieme di fattori.

È già da parecchio tempo che si parla del limite

fisico dei sistemi microelettronici: le architetture

classiche sono arrivate a miniaturizzazioni talmente

spinte, che, fra qualche anno, bisognerà tenere in

considerazione gli effetti quantistici dei componenti.

Abbiamo infatti visto che dalle valvole si è passati ai

transistor e con essi ci si sta avvicinando alle

dimensioni dei singoli atomi. Non considerare effetti

quantistici in questi ambiti potrà portare a disfunzioni nei futuri sistemi di elaborazione classica.

Un altro motivo per lo studio dell’Informazione

Quantistica arrivò da un ambito diverso. Nei primi

anni ottanta Richard Feynman [1] osservò che

alcuni effetti descritti dalla meccanica quantistica

non potevano essere simulati efficientemente dai

calcolatori classici. Tale risultato spinse alcuni ad

ipotizzare, rovesciando il problema, che se si fosse

riusciti ad utilizzare le regole quantistiche, si

sarebbe potuto realizzare un calcolatore assai più

efficiente degli attuali. L’idea stimolò la ricerca,

che però si dovette arenare su problemi di natura

realizzativa.

NOTIZIARIO TECNICO TELECOM ITALIA › Anno 17 n. 2 - Agosto 2008

25

CRITTOGRAFIA ok

10-07-2008

9:18

Pagina 26

OCCHIPINTI • La crittografia quantistica: stato dell’arte

La ricerca spense progressivamente il proprio

interesse verso i Quantum Computers (QC), visti i

chiari problemi ingegneristici e visto che nessuno

ancora era riuscito a prospettare un effettivo utilizzo di tali macchine. Ci si poneva una domanda

legittima: speculare su computer basati su regole

quantistiche è appannaggio della sola ricerca

teorica e costituisce solo un interessante spunto

culturale?

La risposta a questa domanda non fu molto

chiara fino ai primi anni novanta. Era il 1994

quando Peter Shor, dei laboratori AT&T, stupì il

mondo con il suo celebre algoritmo. Esso riusciva

a fattorizzare in tempo polinomiale i numeri interi,

supponendo di utilizzare una macchina quantistica.

Questo risultato fece capire che dopo la formalizzazione delle regole di un calcolatore quantistico

si sarebbe potuto effettivamente usare tale macchina in applicazioni importanti ed in ambiti in cui i

calcolatori classici riscontrano maggiori problemi

ed inefficienze.

Shor

dimostrò

che

le

applicazioni

dell’Informazione Quantistica sarebbero state rivoluzionarie [2]. Ad avvalorare l’interesse sempre crescente verso queste problematiche fu la scoperta

dell’effettiva realizzabilità, prima teorica e poi pratica del teletrasporto quantistico. Oggi esistono

diversi laboratori che sperimentano con successo il

trasferimento via canale di trasmissione classica di

stati quantistici. Argomenti come questo sono

molto importanti dal punto di vista concettuale, ma

possiedono il grande pregio di interessare il grande

pubblico. È indubbia la carica di mistero e mistica

attenzione che porta con sé la parola "teletrasporto" sull’opinione pubblica.

Con la nascita di nuovi contesti applicativi e di

palesi vantaggi dei computer quantistici e dell’informazione quantistica, il mondo scientifico si

riavvicinò a queste tematiche con sempre più interesse. Contemporaneamente le tecnologie realizzative migliorarono e le possibilità di implementazione del qubit aumentarono di molto.

La crittografia quantistica, nell’eccezione di

Quantum Key Distribution (QKD), è stata già brevettata in diverse forme e gli esperimenti sono

andati a buon fine, tanto da spingere le grandi e

piccole aziende a investire nella progettazione di

sistemi crittografici di questo tipo.

2. Il qubit e il gatto di Schrödinger

Prima di iniziare la descrizione della crittografia

quantistica, si richiama qui di seguito il concetto di

qubit, tenendo a mente che esso costituisce il mattone fondamentale per la realizzazione di qualsiasi

tecnologia quantistica. Il significato del termine

qubit è abbastanza semplice: esso rappresenta il

"bit quantistico". Tuttavia, capire le proprietà che lo

contraddistinguono è cosa assai più complessa.

Rimanendo a livello intuitivo, però si può definire

l’analogo quantistico del bit come un qualsiasi

sistema quantistico che possa stare in due possibili

stati chiamati stati di base.

26

NOTIZIARIO TECNICO TELECOM ITALIA › Anno 17 n. 2 - Agosto 2008

Per sistema quantistico si intende un qualsiasi

sistema fisico che sia caratterizzato dalle proprietà

tipiche del mondo della meccanica quantistica: per

esempio il qubit può stare in una sovrapposizione

degli stati di base, non può essere copiato (clonato), ma può essere misurato, ottenendo risultati

con una certa probabilità, ed è possibile applicare

su di esso operatori lineari.

Lo scopo di questo lavoro non è descrivere in

dettaglio la matematica e tutte le caratteristiche di

un qubit, tuttavia si ritiene importante averne

almeno dato una definizione informale. Si osservi

inoltre che il bit non è un componente fisico ben

determinato, esso è piuttosto l’unità di misura dell’informazione. Siamo abituati a codificare i bit

attraverso segnali, stati alto o basso di potenziali

elettrici e così via. Il qubit invece viene codificato in

un particolare stato quantistico. Mentre il bit può

assumere solamente i valori 0 o 1, il qubit gode di

tutte le proprietà dei sistemi quantistici, come per

esempio la possibilità di rimanere nell’infinità di

stati intermedi compresi tra 0 e 1. Dalla definizione

di qubit, cioè dalla definizione di stato di un

sistema quantistico si è in grado di capire la grossa

differenza tra bit classici e quantistici. Mentre una

cella di memoria classica (una cella in un registro

di memoria) può rappresentare, in un determinato

istante, il valore 0 oppure il valore 1, il qubit in

sovrapposizione invece assume contemporaneamente (nello stesso istante i valori) 0 e 1.

La teoria matematica sembra scostarsi dalla

realtà fisica delle cose; essa appare anti-intuitiva.

Sembra infatti strano che un qualsiasi sistema

quantistico, che possa stare in due "modi" diversi,

possa rimanere anche e nello stesso istante in tutti

e due contemporaneamente. Celebre a questo proposito è l’esperimento di Schrödinger. Egli pensò

di mettere (speriamo solo attraverso un esperimento mentale!), un gatto vivo in una scatola

assieme ad una boccetta di veleno che, con probabilità uniforme dall’inizio dell’esperimento in poi,

potesse uccidere il gatto. Fino all’istante in cui non

si chiuse il coperchio della scatola, si aveva la certezza assoluta sullo stato di salute del gatto.

Se la scatola invece fosse stata fin da subito

chiusa, non si sarebbe saputo se il gatto fosse vivo

o morto. Portando il discorso al limite, esso si

sarebbe trovato in uno stato di vita/morte, cioè

proprio in una sovrapposizione dello stato di vita e

di quello di morte. L’esempio è chiarificatore.

Qualsiasi sistema fisico che si comporti in questo

modo, prende il nome di gatto di Schrödinger, in

ricordo di questo esperimento mentale. Un esempio può essere lo stato di polarizzazione di un

fotone, che può infatti essere messo in una miscela

"equa" di polarizzazione verticale e orizzontale, per

formare la polarizzazione a 45 gradi rispetto ad una

particolare direzione.

L’esperimento di Schrödinger, inoltre, è interessante perché introduce intuitivamente il concetto di

misura su di un sistema quantistico. Infatti, volendo

accertare la condizione di vita del gatto, l’operazione da fare sarebbe stata quella di aprire la scatola che lo conteneva. Questo modo di operare

CRITTOGRAFIA ok

10-07-2008

9:18

Pagina 27

OCCHIPINTI • La crittografia quantistica: stato dell’arte

altro non è che effettuare una misura sul sistema

gatto-scatola. Al momento della misura, il sistema

cessa di essere nella sovrapposizione dei due stati

e collassa in uno di essi con una certa probabilità

che è possibile calcolare in forma precisa.

3. Dalla crittografia classica alla QKD

Spesso si fa riferimento alla crittografia come

"all’arte" di rendere indecifrabile ad un estraneo la

comunicazione tra due persone. Essa è stata

sviluppata nel corso dei secoli; Giulio Cesare ne è

forse uno dei primi esempi famosi, in un continuo

susseguirsi di scontri riguardo all’effettiva invulnerabilità delle sue varie forme. La storia della crittografia è talmente complicata e spesso sottolineata

da eventi misteriosi e loschi, che ha preso, in un

certo periodo storico, le sembianze di una vera e

propria arte e non di una scienza. Non è dunque il

caso di descrivere approfonditamente tale tematica, ma si ritiene utile riassumere il funzionamento

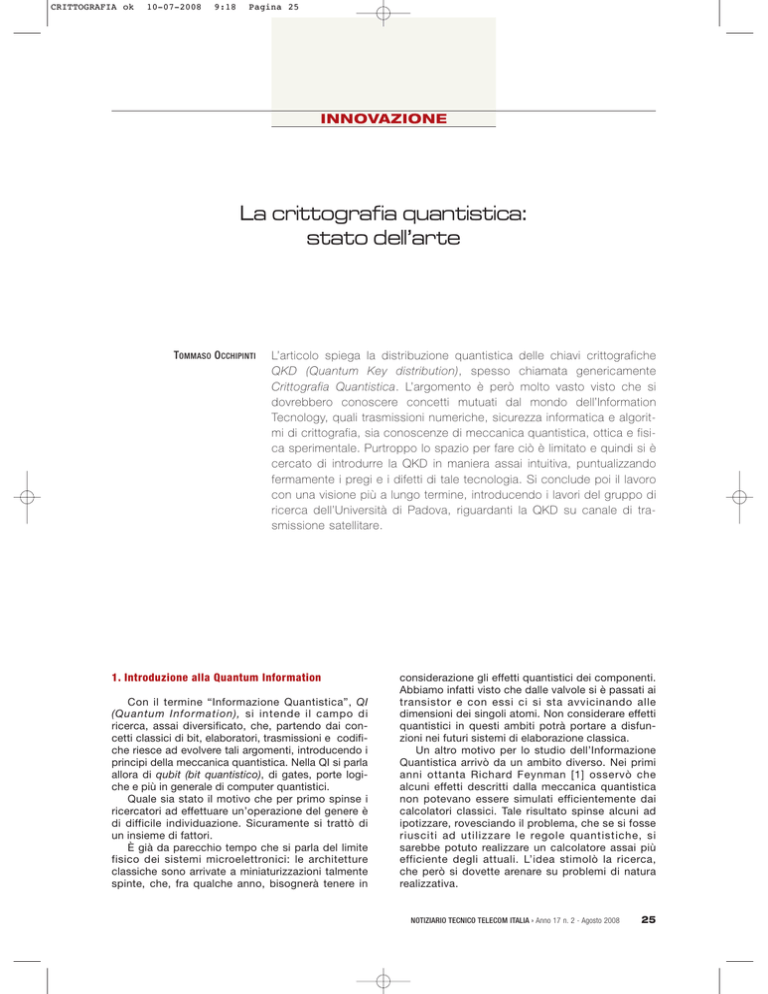

di un qualsiasi sistema di crittografia. Esso si può

ben schematizzare attraverso la figura 1.

(ciphertext). L’operazione di crittazione (encryption)

è sostanzialmente il calcolo di una funzione F

(algoritmo crittografico), che prende come input sia

il messaggio in chiaro, sia la chiave K1, mentre la

decriptazione è l’operazione inversa (mediante la

chiave K2). Esistono molteplici tipologie di criptazione e decriptazione: esse si distinguono per

quanto riguarda le chiavi Ki (se K1 = K2 il sistema si

dice simmetrico) e per le modalità di realizzazione

delle funzioni da calcolare, utilizzando le chiavi e il

messaggio in chiaro. Tuttavia, una caratteristica

accomuna ogni algoritmo moderno di crittografia:

la sicurezza di un sistema crittografico si fonda

sulla complessità computazionale [3].

Con questo si vuole dire che per mantenere un

sistema sicuro, bisognerà costringere Eve a compiere un numero di operazioni talmente elevato da

fargli decidere di abbandonare il suo malvagio

intento. Questa osservazione costituisce il primo

grande problema della sicurezza informatica contemporanea. Avendo a disposizione un calcolatore

molto potente o un apparato di calcolo quantistico

[2, 3], Eve può sempre trovare una strategia per

rompere il codice che cripta i messaggi tra Alice e

Bob. Ma esiste un altro grave problema.

3.1 Distribuzione di chiavi

~

X

Crittoanalista

X

Sorg.

Alg. Crittog.

Y

Y

K1

K1

K2

X

Y

=

=

=

=

~

K

Alg. Decritt.

X

K2

chiave di crittazione

chiave di decrittazione

messaggio in chiaro (plain text)

messaggio cifrato (ciphertext)

FIGURA 1› Sistema crittografico.

Utilizzando la notazione comunemente usata, la

sorgente del messaggio, il trasmettitore, viene

chiamato Alice. La controparte in ricezione Bob,

mentre il soggetto a cavallo dei due, il cosiddetto

crittoanalista o eavesdropper (intercettatore), viene

denominato Eve.

Scopo della crittografia è permettere ad Alice di

comunicare con Bob in maniera sicura: Eve non

deve riuscire a capire cosa si comunicano trasmettitore e ricevitore.

K1 e K2 e sono chiamate chiavi crittografiche e

gran parte della sicurezza di un algoritmo di crittografia dipende da questi due parametri. Come si

nota nella figura 1, X è il messaggio in chiaro (plain

text), mentre Y è lo stesso messaggio cifrato

Come già detto parlando di sicurezza informatica, si può notare come sia impossibile creare l’algoritmo perfetto (funzione di calcolo) a meno di utilizzare risorse estremamente impegnative anche in

fase di criptazione/decriptazione. Tuttavia esiste

anche il problema di gestire un grande numero di

chiavi crittografiche tra più utenti. Esiste infatti un

trade-off tra grado di sicurezza del sistema crittografico, che appunto necessita di chiavi tendenzialmente molto lunghe, e gestione di tali chiavi tra n

utenti1. Più le dimensioni delle chiavi crittografiche

aumentano, più difficile sarà scambiare tali chiavi tra

Alice, Bob e le persone autorizzate a leggere i messaggi cifrati. Il paradosso in questo campo è che per

avere sicurezza assoluta (utilizzando come funzione

di calcolo l’algoritmo più sicuro cioè One Time Pad),

bisognerebbe usare una chiave simmetrica tra Alice

e Bob lunga tanto quanto il messaggio stesso da

scambiare. Ecco perché anche se si utilizzasse l’algoritmo più potente in nostro possesso, avremmo

comunque la necessità di "spartire", di scambiare,

una chiave molto lunga tra Alice e Bob. Ma come è

possibile scambiare una chiave molto lunga in un

sistema di crittografia, sapendo con assoluta certezza che tale chiave non sia stata letta, copiata o

contraffatta? Per rispondere a questa domanda è

stata inventata la Quantum Key Distribution

(1)

Nelle moderne reti di comunicazioni il numero n di utente è

spaventosamente grande. Si pensi quindi al traffico generato

in rete solo per la gestione di chiavi crittografiche sicure tra

un numero elevato di utenti. Il problema della sicurezza

informatica si sposta dal concetto di assicurare la segretezza del messaggio a quello di assicurare l’autenticità delle

chiavi di crittografia.

NOTIZIARIO TECNICO TELECOM ITALIA › Anno 17 n. 2 - Agosto 2008

27

CRITTOGRAFIA ok

10-07-2008

9:18

Pagina 28

OCCHIPINTI • La crittografia quantistica: stato dell’arte

3.2.1 Distribuzione di chiavi per via quantistica

Il piccolo riassunto delle tecniche e del funzionamento generale della crittografia classica dato

nella precedente sezione, porta a concludere che:

• Idea Classica: essa adopera la teoria dell’informazione e dei codici per assicurare l’impraticabilità della decrittazione dei messaggi. Il crittoanalista dovrà assolutamente incontrare una

complessità computazionale talmente alta da

farlo desistere.

Ciò che colpisce chi si avvicina per la prima

volta alla Quantum Key Distribution è la semplicità

del principio che la regola:

• Idea Quantistica: ogni misura su un sistema

quantistico perturba il sistema stesso.

Questa frase costituisce una semplice conferma del principio di indeterminazione di

Heisenberg. Esso è talmente usato ed affermato

che quasi si tende a dimenticarlo o a considerarlo come una limitazione, anzi un problema, per

l’analisi dei sistemi quantistici. Nella crittografia

quantistica va pensato invece come la vera arma

nei confronti di un crittoanalista. Se si codifica in

un qualche modo l’informazione che deve passare da Alice a Bob attraverso stati quantistici

(qubit), l’eventuale azione di Eve introdurrà, per le

proprietà stesse di un sistema quantistico, una

perturbazione. Alice e Bob dunque sono in

grado, ora, di "sentire" se c’è qualcuno (Eve) in

ascolto. Tale idea si schematizza nella seguente

serie di implicazioni:

NO perturbazione ⇒ NO misura ⇒ Eve non è

presente nel canale di comunicazione.

Va effettuata subito un’obiezione. Il meccanismo di sicurezza opera a posteriori. Alice e Bob

possono svelare l’intromissione di Eve con certezza solo dopo essersi trasmessi il messaggio.

Questo modo di operare non è molto utile, in

quanto bisognerebbe in ogni caso preservare la

segretezza dei messaggi tra trasmettitore e ricevitore. Per poter rilevare in anticipo la presenza di

Eve bisognerà operare nel seguente modo: Alice e

Bob utilizzeranno il canale quantistico, e quindi il

protocollo di crittografia quantistica, solo per trasmettersi chiavi private, non per l’effettivo scambio

di informazione.

Se la chiave verrà ricevuta correttamente 2 ,

allora Alice e Bob utilizzeranno questa chiave per

crittografare, attraverso One Time Pad per esempio, il messaggio e spediranno quest’ultimo attraverso un canale numerico classico.

Se la chiave dovesse invece rilevare che c’è

qualcuno in ascolto, Alice non farebbe altro che

rispedire un’altra chiave, fino a quando questa non

subirà alcuna perturbazione. È dunque possibile

riassumere la crittografia quantistica, dicendo che

essa assicura la Rivelazione Automatica del crittoanalista; la QKD diventa cioè una sorta di "sensore"

delle intrusioni.

4. Un protocollo di QKD

Introdotta in maniera informale la QKD appare

quindi interessante analizzare la sua effettiva realizzazione pratica. Partendo dal fatto che il principio fondante la QKD è tutto sommato semplice, si

constata che gli sforzi tecnologici compiuti negli

ultimi anni hanno dimostrato che essa è praticamente realizzabile sia in contesti di laboratori di

ricerca, sia in ambito industriale. Molti protocolli

sono stati inventati e molte sono le tecnologie per

implementare l’effettivo scambio di informazione

per via quantistica (tecnologie di implementazione

pratica del qubit). Inoltre la crittografia quantistica

si suddivide in due grandi aree rappresentative

della tipologia di canale di comunicazione tra il

trasmettitore e il ricevitore: QKD in fibra o QKD

free space (comunicazione in spazio libero). In

questo paragrafo si descrive il primo protocollo di

QKD inventato da C. Bennett e G. Brassard nel

1984, il protocollo BB84.

Il BB84 utilizza forse la più semplice tecnologia

per implementare il qubit: il singolo fotone polarizzato. In effetti un singolo fotone si presta bene a

codificare l’informazione quantistica. È infatti da

notare come sia facile codificare un bit 0 o un bit 1

Qubit

Bit

Qubit

Bit

1

1

0

0

Qubit = bit quantico

TABELLA 1› Basi di trasmissione e ricezione del protocollo BB84.

(di informazione classica) su due differenti stati di

polarizzazione del singolo fotone.

A puro titolo informativo, le basi di trasmissione

e ricezione, chiamate anche alfabeti, del protocollo

BB84 sono descritte nella tabella 1.

(3)

(2)

Per completezza è necessario sottolineare che questa operazione è affidata ad alcuni calcoli probabilistici

28

Si termina questo paragrafo con una precisazione. La crittografia quantistica viene utilizzata

sopratutto per distribuire chiavi crittografiche in

sistemi pubblici: per questo motivo essa spesso3 è

chiamata Quantum Key Distribution, cioé distribuzione quantistica di chiavi. Non si ritiene dunque

che l’espressione crittografia quantistica sia incorretta, è necessario però notare che il termine

inglese QKD esprime meglio il suo effettivo funzionamento.

NOTIZIARIO TECNICO TELECOM ITALIA › Anno 17 n. 2 - Agosto 2008

In realtà questo avviene praticamente sempre nei contesti

applicativi industriali.

CRITTOGRAFIA ok

10-07-2008

9:18

Pagina 29

OCCHIPINTI • La crittografia quantistica: stato dell’arte

Passi

1) K

0

1

1

0

1

1

0

0

1

0

1

1

0

0

1

2)

3)

3) RK

5)

6)

7) SK

OK

OK

OK

OK

OK

OK

1

1

0

1

0

1

K = chiave iniziale

RK = Raw Key (chiave grezza)

SK = Sifted Key (chiave finale)

I simboli cerchio e croce sono, rispettivamente,

l'alfabeto della polarizzazione verticale e orizzontale.

TABELLA 2› Esempio di funzionamento del protocollo BB84.

Stabilite le basi di trasmissione e ricezione è

possibile descrivere l’algoritmo BB84, attraverso

un esempio concreto esplicitato nella tabella 2.

Algoritmo a passi:

1) Alice sceglie la chiave K da spedire, si noti che

K alla fine non costituirà l’effettiva chiave

segreta tra Alice e Bob, in genere una sequenza

casuale.

2) Alice trasmette i bit di K. Ogni volta che ne spedisce uno, deve scegliere di usare uno degli

alfabeti prima descritti. Scelto l’alfabeto, Alice

sa quindi come spedire un 1, piuttosto che uno

0. La scelta dell’alfabeto deve essere completamente casuale.

3) Bob riceve i bit. Per effettuare la rilevazione,

egli deve scegliere una base di misura. Per ques to utilizza i due a lfa be ti, s ceg l i en do l i i n

maniera casuale, ogni volta che riceve un qubit.

4) Ogni volta che Alice e Bob scelgono le stesse

basi sia in trasmissione sia in ricezione, essi

ottengono dei risultati perfettamente correlati.

Le volte in cui le basi sono differenti, ovviamente i risultati saranno non correlati. Bob

dunque, in questo momento possiede una

prima chiave, ancora allo stadio grezzo, chiamata Raw Key, RK. Si dimostra che a questo

punto la RK conterrà un numero pari al 25% di

bit in errore4.

5) Bob trasmette su canale pubblico 5 (annuncia

pubblicamente) le basi utilizzate in ricezione. Si

osservi che non trasmette il risultato della ricezione, e nemmeno le basi nelle posizioni in cui

non riceve alcun fotone6.

6) Alice, quindi, trasmette su canale pubblico

(ammette pubblicamente) in che posizioni la

propria lista di basi e quella ricevuta da Bob

combaciano.

7) La lista di quest’ultime posizioni permette ad

Alice e Bob di costruire la chiave privata, chiamata Sifted Key (SK). Dopo questa finale scrematura si perderà ancora il 50% dei bit trasmessi.

Si dimostra che i protocolli di QKD, come il

BB84, godono della proprietà di Unconditional

Security, con questo si dice che il BB84 è sicuro a

prescindere da qualsiasi ipotesi sulle potenzialità

dell’attaccante (Eve). La dimostrazione di questo

fatto è assai difficile, tuttavia una considerazione

puramente intuitiva può essere di aiuto per accettare il fatto che la QKD sia, in definitiva, il sistema

di scambio di chiavi crittografico più sicuro in

assoluto. Se infatti il crittoanalista Eve effettuasse

misure sui fotoni in arrivo da Alice, oltre a non ricavare alcuna informazione, visto che ciò che viene

trasmesso sul canale quantistico è completamente

casuale, Eve non farà altro che alterare i qubit in

arrivo a Bob. Si ricordi infatti che misure su qubit

alterano permanentemente lo stato del qubit

stesso.

Questo fatto comporterà un innalzamento dell’error-rate al ricevitore. Il conseguente decadimento delle prestazioni (in termini di probabilità

d’errore di canale che in QKD si chiama QBER,

Quantum Bit Error Rate) potrà quindi essere monitorato proprio per assicurarsi che il canale sia

sgombro da intercettatori.

(4)

Ciò è facilmente spiegabile pensando alla probabilità che le

misure sia correlate supponendo che sia Alice che Bob compiono scelte completamente casuali sia nella base di trasmissione sia nella base di ricezione.

(5)

La QKD necessita anche di un canale di comunicazione pubblico, che può essere completamente insicuro.

(6)

Difatti alcuni fotoni potrebbero non arrivare a Bob.

5. QKD, tecnologia realmente applicabile?

Si è cominciato a parlare di QKD fin dai primi

anni ‘80, tuttavia solo gli sviluppi tecnologici dell’ultimo decennio hanno permesso la costruzione

di sistemi di comunicazione basati su questo principio che assomigliassero più ad un apparato professionale di rete, piuttosto che ad un puro esperimento di principio tipico di un laboratorio di ottica.

Non a caso ultimamente si è potuta osservare un

NOTIZIARIO TECNICO TELECOM ITALIA › Anno 17 n. 2 - Agosto 2008

29

CRITTOGRAFIA ok

14-07-2008

8:34

Pagina 30

OCCHIPINTI • La crittografia quantistica: stato dell’arte

ma che non hanno ancora presentato sul

mercato un prodotto completo.

Quantum Channel

A questo punto è necessario sottoliNode Internal Classical

neare

che tutte queste società sfruttano

Channel

una versione di crittografia quantistica

Public Classical Channel

Private Classical Channel

basata su un canale di comunicazione

quantistico su fibra ottica. In molti infatti

Demo-Application or

ritengono che la QKD possa entrare in

Gateway to QAN

maniera tutto sommato trasparente nelle

infrastrutture di rete attuali, sfruttando

Communication Router

QBB-Node 3

fibre ottiche spente (dark fibers) e protocolli classici di criptazione dei messaggi

che utilizzino le chiavi crittografiche prodotte dalla QKD.

QBB-Node Module

Questa scelta porta sicuramente vantaggi, ma non è di immediata e capillare

diffusione proprio perché potrebbero presentarsi casi in cui la fibra ottica spenta

non sia presente e si necessiterebbe dunque di investimenti molto impegnativi per

la messa in opera di apparati di questo

QBB-Node 2

tipo. Per cercare poi di formalizzare uno

standard per la QKD, la comunità euroQBB-Node 1

pea ha finanziato un complesso progetto

chiamato SECOCQ (www.secoqc.net) con

l’intento di creare le basi di sviluppo di un

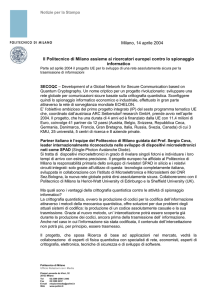

FIGURA 2› Rete di QKD (Quantum Backbone) del progetto SECOCQ.

network europeo di crittografia quantistica. Da poco è stato reso pubblica una

proposta di standard per l’interconnesfenomeno molto interessante. Alcune grandi

sione di vari nodi di crittografia quantistica, chiaaziende del mondo IT hanno investito parecchio

mato Quantum Backbone Link Interface (QBB-LI)

nella QKD, mentre sono nate anche delle realtà

(figura 2) che senz’altro decreterà un successo per

specifiche che hanno come core business la realiztutto il progetto.

zazione e la vendita di apparati di QKD. Ecco le più

famose:

6. La nuova frontiera: QKD nello spazio

• MagiQ: questa azienda è stata fondata con il

particolare obiettivo di costruire un sistema per

Non esiste però solo la QKD su fibra ottica. Se

crittografia quantistica e di venderla ad un merintrodurre la crittografia quantistica su fibra ben si

cato assai eterogeneo. La dirigenza di MagiQ

presta ad essere presentato a grandi operatori di

vede il proprio prodotto applicato a grandi enti

telecomunicazioni nazionali, poiché essi possiepubblici, banche, ma anche società piccole e

dono i backbone di trasporto, non bisogna dimenmedie (www.magiqtech.com);

ticare che i singoli fotoni si propagano bene anche

• B BN Te c hnologie s: grande azienda di

in un cammino libero, in aria per esempio, oppure,

Information Technology che ha sviluppato una

ancor meglio, nel vuoto. Con questa considerapiccola rete di crittografia quantistica assieme

zione si ritiene che una QKD Free Space sia di

ad alcuni enti pubblici statunitensi

grande utilità laddove le fibre ottiche non possano

(www.bbn.com/technology/information_secuessere utilizzate.

rity/quantum_cryptography);

Molti sono stati gli esperimenti che hanno

• IdQuantique: questa realtà pare la più dinamica

dimostrato la realizzabilità pratica di questo tipo di

rispetto alle prime due. IdQuantique propone

QKD. Anche l’Università di Padova, in collaborasoluzioni di crittografia quantistica molto semzione con ASI (Agenzia Spaziale Italiana) e con

plici da utilizzare e che richiedono pochi caml’Università di Vienna, ha testato per la prima volta

biamenti alle infrastrutture di sicurezza di una

il canale Satellitare per la trasmissione di singoli

media azienda interessata alla QKD.

fotoni, caratterizzando le perdite e i problemi, che

IdQuantique, oltre ad aver individuato le potendistinguono la propagazione di singoli fotoni attrazialità della QKD, si è accorta che alcune sue

verso un canale di questo tipo.

componenti possono essere utilizzate anche in

I n p a r t i c o l a re q u e s t o p ro g e t t o , c h i a m a t o

altri contesti, diventando così un buon concorQSpace, è stato la prima dimostrazione sperimenrente nel mondo dei rivelatori di singolo fotone

tale della fattibilità dello scambio di singoli fotoni

(gli SPAD, Single Photon Avalanche Diode)

tra un satellite LEO e una stazione ottica a Terra

(www.idquantique.com);

(ASI-MLRO, Matera), studio finanziato dal

• Toshiba, NEC, Corning: questi sono esempi di

Progetto di Ateneo QSpace dell’Università di

grandi multinazionali interessate alla QKD, che

Padova (figura 3).

la sperimentano quotidianamente in laboratorio,

30

NOTIZIARIO TECNICO TELECOM ITALIA › Anno 17 n. 2 - Agosto 2008

CRITTOGRAFIA ok

10-07-2008

9:18

Pagina 31

OCCHIPINTI • La crittografia quantistica: stato dell’arte

si scambierà realmente una chiave

crittografica quantistica tra il satellite e la stazione di terra ricevente.

Il partner tecnologico di questo

g ran de pro g etto, c hia ma t o

SpaceQ, è Thales Alenia Space

Italia, mentre la stazione di terra

sarà il telescopio di Matera

(MLRO).

Chi scrive è profondamente

convinto che progetti avveniristici

di questo tipo possano costituire

un passo avanti per la diffusione a

scala mondiale della QKD. Un

sistema che distribuisca chiavi

sicure dallo spazio è di sicuro interesse sia per grandi network di

telecomunicazioni, sia per Enti

governativi, come per esempio il

FIGURA 3› Telescopio del MLRO (Matera) e il satellite giapponese AJISAI, uno tra quelli usati negli

Ministero della Difesa. Inoltre, le

esperimenti dell’Università di Padova per il progetto QSpace.

infrastrutture del progetto QSpace

verranno sviluppate con particolare rigore scientifico, ma pure con

L’idea è stata quella di simulare una sorgente di

attenzione alle possibili ricadute in ambito indusingoli fotoni a bordo del satellite, sfruttando la

striale e mediatico. Riteniamo che portare il miglior

retro-riflessione di un debole impulso laser da un

tipo di crittografia nello spazio sia di elevato intecorner-cube7 di un satellite per laser-ranging, sceresse per grandi broadcasters internazionali, come

gliendo i parametri in modo da avere meno di un

anche per enti di governo e controllo europei.

fotone per impulso nel canale dal

satellite a Terra. Mediante un

accurato filtraggio spaziale, temporale e in frequenza, la presenza

di fotoni-segnale è stata rivelata,

pur in presenza di un fortissimo

rumore di background. Oltre al

significato scientifico, tale risultato

ha anche stabilito la possibilità di

utilizzare le infrastrutture di MLRO

(Matera

Laser

Ranging

Observatory) per esperimenti di

comunicazione quantistica a singolo fotone (figura 4).

Il gruppo di Padova collabora

inoltre con l’Università di Vienna

ed il Max-Planck Institut fur

QuantenOptik di Monaco di

FIGURA 4› A sinistra, il banco ottico col ricevitore dell’esperimento QSpace nel MLRO (Matera).

Baviera in uno studio chiamato

A destra, interfaccia tra il telescopio MLRO e il setup sperimentale di QSpace.

QIPS,

finanziato

dall’ E SA

(European Space Agency) per stabilire le fattibilità a medio e lungo

7. Conclusioni

termine della Comunicazione Quantistica dalla

Terra allo Spazio e viceversa.

Il mondo delle tecnologie quantistiche ha già

In questo contesto si comprende poi la fiducia

superato il confine tra ricerca pura, ricerca pre-proche ASI ha riposto nel gruppo dell’Università di

duttiva e industriale. Molti sono gli esempi di

Padova, finanziando la fase A di un grande prosocietà, che hanno investito capitali nella produgetto di comunicazioni quantistiche da satellite a

zione di macchine quantistiche, o che hanno fonterra dove i test di QKD non saranno più prove

dato il loro modello di business unicamente nel

della propagazione di singoli fotoni polarizzati, ma

mondo dell’informazione quantistica. Per questo

(7)

motivo chi scrive è convinto che in un prossimo

futuro tali applicazioni vedranno uno sviluppo

Una specie di specchio che nella sua più semplice e poco

costosa realizzazione costituisce la parte riflettente di tutti i

molto elevato. Soprattutto tecnologie come la QKD

catarifrangenti di biciclette ma che trova utilizzo anche i

si pongono come apripista nel mercato mondiale

misurazioni di distanze con laser (laser ranging).

all’entrata di macchine assai più complicate e di

NOTIZIARIO TECNICO TELECOM ITALIA › Anno 17 n. 2 - Agosto 2008

31

CRITTOGRAFIA ok

10-07-2008

9:18

Pagina 32

OCCHIPINTI • La crittografia quantistica: stato dell’arte

difficile realizzazione, come i computer quantistici,

macchine queste in grado di effettuare calcoli

complicati assai efficientemente, sfruttando grandi

quantità di qubit.

A parere di chi scrive è giusto approcciare il

mercato globale, partendo dallo sviluppo della crittografia quantistica, ma quindi è importante considerare in maniera approfondita due necessità:

• prestare maggiore attenzione allo studio del

mercato possibile di applicazioni come la QKD,

alla sua segmentazione e non pensare che solo

le grandi società e gli enti bancari possano

trarre beneficio dalle tecniche quantistiche;

• ricordare che non esiste solo la QKD. Molti

infatti, tendono ad accomunare la parola quantum a ll’ e spre ssione QKD (Quantum Key

Distribution), ma in realtà molti sono i contesti

applicativi dove i singoli fotoni, o più in generale

i qubit, possono risolvere problemi specifici e

pratici. Ci si riferisce al mondo delle nanotecnologie, dell’indagine tomografica ancora più

accurata e al mondo più ampio della metrologia

ottica.

Si vuole concludere questo lavoro con un riconoscimento. Sia la Comunità Europea, sia gli Stati

Uniti prevedono uno sviluppo enorme delle tecnologie quantistiche 8 . Il SECOCQ 9 (finanziato dal

sesto programma quadro della UE), o i lavori di

grandi Enti di ricerca americani come, ad esempio,

il MIT10 (Massachusset Institute of Technology), o la

s te s s a D AR PA ( E nte di ric e rc a co l l eg ato al

Ministero della Difesa americano), riconoscono

nelle tecnologie quantistiche un mondo capace di

portare grande innovazione e profitto. Per fare questo il progetto SECOCQ cerca anche di formalizzare uno standard internazionale per la QKD: questo è il primo passo per una diffusione a scala

mondiale delle tematiche associate al grande e

complesso mondo della teoria dell’informazione

quantistica.

L’autore desidera ringraziare il Dipartimento di

Ingegneria dell’Informazione dell’Università di Padova

ed in particolare i Professori Giangranco Cariolaro,

Paolo Villoresi e Giampiero Naletto. Inoltre, per la proficua collaborazione e pregevole supervisione desidera ringraziar e il Prof. Cesar e Barbieri del

Dipartimento di Astronomia di Padova.

[email protected]

(8)

Non bisogna nemmeno dimenticare paesi come il Giappone,

l’India e la Cina, dove la presenza di un elefato numero di

giovani ricercatori permette di colmare i gap tecnologici in

tempi molto brevi.

(9)

http://www.secoqc.net

(10)

Ad inizio 2006 il MIT ha inserito la QKD nella top-ten delle

tecnologie innovative.

32

NOTIZIARIO TECNICO TELECOM ITALIA › Anno 17 n. 2 - Agosto 2008

—

[1]

[2]

[3]

•

•

BIBLIOGRAFIA

P. A. M. Dirac, “I Principi Della Meccanica Quantistica”,

Milano, Italia: Bollati Boringhieri, Aprile 2001.

M. A. Nielsen, I. L. Chuang, “Quantum Computation

and Quantum Information”, Cambridge University Press,

Cambridge, 2002.

C. Shannon, “Communication Theory of Secrecy

Systems”, Bell System Technical Journal, vol.28(4),

page 656-715, 1949.

N. Gisin,G. Ribordy, W. Tittel, H. Zbinden, “Quantum

Cryptography”, University of Geneva, X-archive ref.:

http://arxiv.org/abs/quant-ph/0101098

S. J. Lomonaco, “A Quick Glance at Quantum

Cryptography”, Maryland, USA: Dept. of Comp. Sci. &

Elect. Eng, University of Maryland Baltimore County,

www.csee.umbc.edu/~lomonaco

— ACRONIMI

ESA

ASI

MIT

MLRO

QBER

QBB-LI

QC

QKD

QI

RK

SK

European Space Agency

Agenzia Spaziale Italiana

Massachusset Institute of Technology

Matera Laser Ranging Observatory

Quantum Bit Error Rate

Quantum Backbone Link Interface

Quantum Computers

Quantum Key Distribution

Quantum Information

Raw Key

Sifted Key

To m m a s o O c c h i p i n t i laureato in

Ingegneria delle Telecomunicazioni presso

l’Università di Padova nel 2001,presentando

la prima tesi di Quantum Key Distribution

(QKD) all’interno del Dipartimento di

Ingegneria dell’Informazione di Padova. Nel

2002 ha frequentato con successo un master

di secondo livello riguardante la tecnica e

l’economia dei sistemi di telecomunicazioni

organizzato dall’Università di Padova. Ha

conseguito nel 2007 il Dottorato di Ricerca in Ingegneria

Elettronica e delle Telecomunicazioni dell’Università di Padova. Il

tema della sua ricerca di dottorato è stato lo studio approfondito

di sistemi QKD e la realizzazione sperimentale di un dimostratore

di QKD free-space. Durante il programma di dottorato ha

intrapreso anche un altro filone di ricerca riguardante l’Astronomia

Quantistica in stretta collaborazione con il Dipartimento di

Astronomia dell’Università di Padova. Attualmente è membro del

gruppo di ricerca SpaceQ finanziato da ASI per la realizzazione e

messa in orbita di un apparato di QKD per la distribuzione di

chiavi quantistiche tra spazio e Terra. Fa parte anche di un

progetto di ricerca finanziato da GSA (GNSS Supervisory

Authority) per dimostrare l’utilità, a livello scientifico,

dell’informazione tempo e frequenza fornito a terra da Galileo,

sistema di navigazione satellitare europeo.