UNIVERSITÀ DEGLI STUDI DI CAMERINO

FACOLTÀ DI SCIENZE E TECNOLOGIE

Corso di Laurea Specialistica in Informatica

Dipartimento di Matematica e Informatica

VIRTUALIZZAZIONE IN UN CLUSTER AD

ALTA DISPONIBILITÀ IN AMBIENTE

LINUX

Tesi di Laurea Sperimentale

In

Reti di Elaboratori

Laureando

Mirco Perini

Relatore

Prof. F. Marcantoni

_________________

Anno Accademico 2005-2006

h o ri sa li to i l c rep a cc io d ella S ib i lla

h o lo t ta to p er o n o ra re l a mia Mu ta

h o vig i la to su lla g en t e d ell e A ra n c e

h o co mb a ttu to la g u er ra so t to la La n te rn a

h o tra s cin a to a m ic i fu o r i d a l N ive o

h o p u n ta to i p i ed i g u a rd a n d o le S c in t il le

ma i l ve ro co ra g g io lo v ed o in te.. in vo i

n ella d if fi co l tà d e lla vi t a … tu tt i i g io rn i

se ma i d o v rò b e re a n ch ’ io d a q u e sto a ma ro

ca li ce sp e mo d ’a v er i l v o st ro st e sso a rd i re.

forza papà

forza mamma

Ringraziamenti

Vorrei ringraziare il Prof. Fausto Marcantoni per avermi seguito e

consigliato nella realizzazione del progetto e nella stesura della tesi.

Un ulteriore grazie va agli operatori e ai ragazzi della Ripartizione

Servizi Informatici e Statistici dell’Università degli Studi di Perugia, ed

in particolare a Tiziano Micheli per aver ascoltato le mie noiose

spiegazioni, a Giovanni Sabatini e Federico Giorgetti per la disponibilità

e soprattutto a Marco Pallotta colui che mi ha permesso di diventare

l’amministratore di sistema che sono oggi.

Un meritato ringraziamento va al compagno di questa fantastica

avventura Dott. Carlo Manuali, alla Dott.sa Chiara Del Buono e alla sua

crew per aver sopportato il mio nervosismo, a tutti i ―malati‖ di

nolannoparty, agli amici del fù GHS, a Maurino e a tutti i ragazzi della

sua band per essere stati la colonna sonora di questa tesi ed infine a tutti

coloro che con il loro affetto e la loro pazienza mi hanno sopportato ed

hanno permesso per la terza volta che tutto questo si realizzasse.

Grazie.

———————————————————————————————— INDICE

Indice

INTRODUZIONE ....................................................... VI

CAPITOLO 1

SISTEMI DISTRIBUITI: GENERALITÀ ...................... 1

1 .1 A R C H IT E T T U R A ................................ ................................ ..... 3

1 .2 S IS T E M I O P E R A T IV I T I P IC I D E I C L U S T E R ................................ ... 6

1 .3 T IP O L O G IE D I C L U S T E R ................................ ........................... 8

CAPITOLO 2

L'ALTA DISPONIBILITÀ .......................................... 15

2 .1 L IV E L L I D I D IS P O N IB I L I T À ................................ ..................... 1 6

2 .2 I L R E Q U IS IT O D E I C IN Q U E 9 ................................ .................... 2 0

2 .3 L E P R E S T A Z IO N I N E L L ' A L T A D IS P O N IB I L I T À .............................. 2 5

2 .4 T IP O L O G IE D I C L U S T E R IN A L T A D IS P O N IB I L IT À ........................ 2 7

CAPITOLO 3

LA VIRTUALIZZAZIONE ......................................... 32

3 .1 C O N C E T T I GE N E R A L I ................................ ............................. 3 4

I

———————————————————————————————— INDICE

3 .2 A S P E T T I F O N D AM E N T A L I ................................ ....................... 3 6

3 .3 R E Q U IS IT I D I U N A M A C C H IN A V IR T U A L E ................................ .. 4 0

3 .4 V IR T U A L M AC H IN E M O N IT O R ( VM M) ................................ ..... 4 1

3 .4 .1 F U L L V IR T U A L IZ A T IO N E P AR A V IR T U A L IZ A T I O N .............. 4 2

3 .4 .2 B IN A R Y T R A N S L A T I O N E D Y N A M IC R E C O M P I L A T I O N ......... 4 3

3 .4 .3 S T R U T T U R A IN T E R N A D E L L ' H Y P E R V IS O R ........................ 4 4

3 .4 .3 .1 V IR T U A L I Z Z A Z IO N E D E L L A CP U ...................... 4 5

3 .4 .3 .2 V IR T U A L I Z Z A Z IO N E D E L L A M E M O R IA ............... 4 9

3 .4 .3 .3 V IR T U A L I Z Z A Z IO N E D E L L E P E R IF E R IC H E ........... 5 3

3 .5 B E N E F IC I D E L L A V IR T U A L I Z Z A Z IO N E ................................ ....... 5 5

3 .6 P R IN C IP A L I S O F T W AR E D I V IR T U A L I Z Z A Z IO N E ........................... 5 9

CAPITOLO 4

REALIZZAZIONE DEL PR OGETTO ......................... 63

4 .1 A N A L IS I D E L P R O B LE M A ................................ ........................ 6 4

4 .2 I N S T A L L A Z IO N E E C O N F I G U R A Z IO N E D E I D U E N O D I .................... 6 7

4 .2 .1 C H A N N E L B O N D IN G ................................ .................... 6 8

4 .3 C O N F IG U R A Z IO N E D E L L O S T O R A GE C O N D IV IS O ......................... 7 3

4 . 3 .1 T IP O L O G IE D I S T O R A G E ............................................... 7 4

4 . 3 .2 C A R A T T E R IS T IC H E D I DRB D ................................ ........ 8 1

4 .3 .2 .1 I P R O T O C O L L I D I S IN C R O N IZ Z A Z IO N E ................ 8 3

4 . 3 .3 I N S T A L L A Z IO N E E C O N F I G U R A Z IO N E D I D R B D ................ 8 5

4 .3 .3 .1 I L F I L E D I C O N F I G U R A Z IO N E " D R B D . C O N F " ........ 8 8

4 .4 C O N F IG U R A Z IO N E D I H E AR T B E A T ................................ ........... 9 5

4 . 4 .1 L A S T R U T T U R A D I H E AR T B E A T ................................ ..... 9 5

4 .4 .1 .1 I P L U G IN D I H E A R T B E A T ................................ . 9 9

4 .4 .2 I R E S O U R C E G R O U P ................................ .................. 1 0 1

4 . 4 .3 I N S T A L L A Z IO N E E C O N F I G U R A Z IO N E D I H E A R T B E A T ...... 1 0 2

4 .5 C O N F IG U R A Z IO N E D E L L E V IR T U A L M AC H IN E ........................... 1 1 2

4 . 5 .1 I N S T A L L A Z IO N E E C O N F IG U R A Z IO N E D I VM W AR E S E R V E R 1 1 3

4 .5 .2 I N S T A L L A Z IO N E D E L L E V IR T U A L M AC H IN E S ................. 1 1 9

4 .6 I N T E GR A Z IO N E D I T U T T O I L S IS T E M A ................................ ..... 1 2 5

4 .7 T E S T IN G D E L P R O GE T T O ................................ ...................... 1 3 7

II

———————————————————————————————— INDICE

CONCLUSIONI ........................................................ 144

APPENDICE A - I FILE DEL S.O. ............................ 147

APPENDICE B - I FILE DI DRBD ............................ 155

APPENDICE C - I FILE DI HEARTBEAT ................ 161

APPENDICE D - I FILE DI PROGETTO .................. 173

BIBLIOGRAFIA ....................................................... 177

III

——————————————————————————ELENCO DELLE FIGURE

Elenco delle figure

2 .1

P R O B AB I L I C A U S E D I D O W N T IM E ................................ ........... 1 9

2 .2

I C O S T I D E L L ' A L T A A F F ID AB I L IT À ................................ ......... 2 2

2 .3

C L U S T E R IN C O N F IG U R A Z IO N E A C T IV E - S T A N D B Y .................... 2 7

2 .4

C L U S T E R IN C O N F IG U R A Z IO N E A C T IV E - A C T IV E ....................... 2 8

2 .5

C L U S T E R IN C O N F IG U R A Z IO N E L O A D B A L A N C IN G .................... 2 9

3 .1

E S E M P IO D I V IR T U A L IZ Z A Z IO N E ................................ ............ 3 3

3 .2

M U L T IP L A Z IO N E

TEMPORA LE

NEGLI

A M B IE N T I

VIR TUALI

D E G L I A N N I S E S S A N T A ................................ ......................... 3 5

3 .3

S C H E M A A L IV E L L I D E L L A S T R U T T U R A D I U N C A LC O L A T O R E

S E N Z A V IR T U A L M AC H IN E

3 .4

................................ .................... 3 7

SCHEMA

DI

V IR T U A L I

................................ ................................ .......... 3 8

UN

C ALC OLAT ORE

DOTATO

DI

M AC C H I N E

3 .5

S T R U T T U R A D E L V IR T U A L M A C H IN E M O N IT O R ....................... 4 5

3 .6

I N T E R C E T T A Z IO N E D E L L E E C C E Z IO N I D E L D IS P A T C H E R ............. 4 7

3 .7

S IS T E M A D I IN D IR IZ Z AM E N T O D E L L A M E M O R I A N E L VMM ........ 5 2

3 .8

M AS C H E R AM E N T O D E L L I V E L L O H AR D W A R E N E L V MM ............ 5 8

3 .9

T AB E L L A

C O M P AR A T IV A

DEI

P R IN C IP A L I

SOFTWARE

DI

V IR T U A L I Z Z A Z IO N E ................................ ............................. 6 2

4 .1

F O T O D E L N O D O A L P H A ................................ ....................... 6 6

4 .2

F O T O D E L N O D O B R A V O ................................ ....................... 6 6

4 .3

SCHEMA

DEL

PROGETTO

C H AN E L L B O N D IN G

D OPO

L ' IN S T A L L A Z IO N E

DEL

................................ ............................. 7 3

4 .4

I M P O S T A Z IO N E D I D RB D P E R L ' A V V IO A L B O O T ...................... 8 7

4 .5

S C H E M A D E L P R O G E T T O D O P O L ' IN S T A L L A Z IO N E D I DRB D ....... 9 4

4 .6

S C H E M A D E I M O D U L I D I H E AR T B E A T ................................ ..... 9 6

4 .7

M O D U L I E S T E R N I D I H E A R T B E A T ................................ .......... 9 9

4 .8

I M P O S T A Z IO N E D I H E AR T B E A T P E R L ' A V V IO A L B O O T ............. 1 0 4

IV

——————————————————————————ELENCO DELLE FIGURE

4 .9

SCHEMA

DEL

PROGETTO

D OPO

L ' IN S T A L L A Z IO N E

DI

H E AR T B E A T ................................ ................................ ..... 1 1 1

4 .1 0 L A

F IN E S T R A

DI

L O G IN

DI

V M W AR E

MANAGEMENT

I N T E R F AC E ................................ ................................ ...... 1 1 8

4 .1 1 L A S C H E R M A T A IN I Z I A L E D I VM W A R E S E R V E R C O N S O L E ........ 1 2 0

4 .1 2 F A S I IN IZ I A L I D E L L A C O N F IG U R A Z IO N E D I U N A V M C O N

VM W A R E S E R V E R C O N S O L E ............................................... 1 2 1

4 .1 3 C O N F IG U R A Z IO N E H AR D W A R E D I U N A V M C O N VM W A R E

S E R V E R C O N S O L E ................................ ............................. 1 2 3

4 .1 4 I N S T A L L A Z IO N E D E L S IS T E M A O P E R A T IV O IN U N A M AC C H IN A

V IR T U A L E ................................ ................................ ........

123

4 .1 5 L E F A S I D I IN S T A L L A Z I O N E D E I VM W A R E T O O L S IN U N A

M AC C H IN A V IR T U A L E

................................ ........................ 1 2 5

4 .1 6 A V V IO D I H E AR T B E A T E T E S T D I F U N Z IO N A L I T À D E L L O

S C R IP T R E A L I Z Z A T O

................................ .......................... 1 3 4

4 .1 7 S C H E M A F IN A L E D E L P R O G E T T O ................................ .......... 1 3 5

4 .1 8 F O T O D E L C L U S T E R N E L L A C O N F I G U R A Z IO N E D E F I N IT IV A ....... 1 3 6

4 .1 9 L A M UI M O S T R A L O S T A T O D E L L E Q U A T T R O M AC C H IN E

V IR T U A L I S U L N O D O A L P H A ................................ ................

140

4 .2 0 I L C L IE N T K M A I L M O S T R A L A S E Q U E N Z A D I M E S S A G G I D I U P E

D O W N D E L L E M AC C H IN E V IR T U A L I

................................ ...... 1 4 1

4 .2 1 S C H E D A D E L P R O G E T T O A S E G U I T O D E L C R AS H S I M U L A T O ...... 1 4 3

V

————————————————————————————— INTRODUZIONE

Introduzione

Il presente lavoro di tesi è stato svolto presso l’Area Servizi TecnicoSistemistici

della

Ripartizione

Servizi

Informatici

e

Statistici

dell’Università degli studi di Perugia.

Il progetto ha avuto come scopo la ricerca, lo studio e

l’implementazione di una soluzione completamente open-source

finalizzata alla virtualizzazione di alcune macchine, utilizzando come

sistema ospite un Cluster composto da due nodi configurato per

l’erogazione di servizi in alta affidabilità (High Avaiability o HA).

Nella sala macchine dell’Ateneo, come in molte altre aziende, si è

notato che diverse macchine server vengono utilizzate ampliamente al

disotto delle loro potenzialità. Questo significa nella pratica che, per la

maggior parte del tempo, il processore di tali macchine resta inutilizzato,

in attesa che gli venga dato qualcosa da fare.

Di fatto questa situazione rappresenta per l’amministrazione un

inutile spreco di risorse: gli investimenti finanziari effettuati per

l’acquisto di tali macchine e il tempo richiesto ai sistemisti per la loro

gestione, potrebbero essere facilmente recuperati mediante un attento

VI

————————————————————————————— INTRODUZIONE

consolidamento, avente come fine ultimo l’accorpamento in un unico

server delle attività svolte da un insieme di macchine.

Proprio sulla base dei principi appena illustrati, la Ripartizione

Servizi Informatici e Statistici ha deciso attraverso questo lavoro di tesi

di sperimentare la virtualizzazione di alcune delle sue macchine,

ponendosi fondamentalmente due obiettivi: da un lato la minimizzazione

delle spese necessarie alla realizzazione del progetto stesso e dall’altro il

miglioramento della qualità dei servizi offerti con particolare riferimento

alla loro affidabilità.

Nei

capitoli

iniziali

verranno

illustrate

le

caratteristiche

fondamentali delle teorie alla base di questo lavoro. Nel primo capitolo si

affronterà un analisi dei fondamenti e delle tipologie di sistemi

distribuiti,

soffermandosi

in

particolare

sui

sistemi

operativi

maggiormente utilizzati e sulle differenze tra cluster per il calcolo

scientifico e cluster per l’alta affidabilità.

Nel secondo capitolo si proseguirà con una attenta descrizione dei

diversi livelli di disponibilità, dei requisiti fondamentali, delle vari livelli

prestazionali dell’affidabilità e delle varie tipologie che caratterizzano un

cluster in high avaiability.

Nel terzo capitolo verranno affrontati i concetti basilari su cui si

fondano le teorie della virtualizzazione: dagli aspetti fondamentali ai

requisiti indispensabili per la sua attuazione. Nella parte conclusiva del

capitolo verrà infine descritta, in modo dettagliato, l’architettura alla base

VII

————————————————————————————— INTRODUZIONE

della virtualizzazione con particolare riferimento ai benefici introdotti da

questa tecnica ed ai principali software utilizzati.

Nel quarto e ultimo capitolo verrà affrontata la fase di analisi di

questo lavoro di tesi, si cercherà di far capire il percorso logico e le

motivazioni che hanno condotto alle scelte adottate all’interno del

progetto. Si partirà in principio con una panoramica delle potenziali

soluzioni a disposizione, sia dal punto di vista software che da quello

hardware, e si proseguirà poi con un dettagliato studio delle informazioni

raccolte

che

porterà

alla

definizione

delle

scelte

progettuali

effettivamente adottate nella fase realizzativa. La seconda parte del

capitolo è invece incentrato sull’implentazione pratica del lavoro ed in

particolare sull’installazione e la configurazione degli strumenti scelti per

la messa in opera del progetto. Il primo di questi strumenti è il modulo

DRDB che, in combinazione con il meccanismo del channel bonding,

fornisce ai sistemi operativi appartenenti al cluster, un dispositivo di

memorizzazione di massa condiviso realizzato attraverso le partizioni dei

dischi reali. Nei paragrafi seguenti verrà prima configurata la suite

Heartbeat, indispensabile per garantire l’alta disponibilità del sistema, e

successivamente VMWare Server per la virtualizzazione. Nella parte

conclusiva del capitolo verranno infine illustrate le modifiche necessarie

per integrare gli strumenti mostrati e rendere operativo l’intero progetto.

Chiudono il lavoro di tesi una serie di appendici contenenti i file testuali

relativi alla configurazione dei software utilizzati.

VIII

————————————————————— SISTEMI DISTRIBUITI: GENERALITÀ

Capitolo 1

1 Sistemi distribuiti: generalità

Nonostante l’informatica sia una scienza relativamente moderna è

riuscita nel corso del tempo ad invadere ogni strato della società civile.

Il suo sviluppo, avvenuto contestualmente all’invenzione delle

macchine in grado di eseguire calcoli in modo automatico ed in brevi

lassi di tempo, ha consentito agli studiosi di addentrarsi in realtà prima

di allora inesplorate.

I primi computer erano in grado di risolvere solo problemi

elementari, ma grazie alla ricerca e agli investimenti negli ambienti

accademici e in quelli aziendali, la scienza informatica è stata

progressivamente in grado di progettare elaboratori sempre più potenti,

denominati supercomputer, capaci di risolvere problematiche sempre

più evolute.

La crescente richiesta di ingenti capacità elaborative in molti

settori legati alla ricerca e all’analisi di realtà complesse (scientifica,

finanziaria, ecc…) condussero molte aziende a realizzare prodotti

1

————————————————————— SISTEMI DISTRIBUITI: GENERALITÀ

informatici specializzati e progettati appositamente allo scopo ma a

prezzi decisamente elevati.

Il successivo avvento dell’informatica personale e la creazione di

ciò che può esserne ritenuto il suo simbolo, il personal computer (PC),

portarono realtà consolidate come i supercomputer a diminuire la loro

incidenza sul mercato. La diffusione dei PC a prezzi modesti indusse la

richiesta di capacità di calcolo ad orientarsi verso soluzioni a basso

costo; nacquero così software in grado di ―virtualizzare‖ un gruppo di

macchine, creando un unico sistema in grado di redistribuire il carico

operativo su ogni singolo componente.

Un gruppo di computer, uniti allo scopo di risolvere insieme un

problema comune e visibili all’utente come un unica macchina virtuale,

viene definito sistema distribuito o cluster1

Il paradigma alla base del sistema distribuito è assimilabile alla

teoria del ―divide et impera‖, tipica degli studi sugli algoritmi, secondo

la quale ogni problema può essere risolto con una scomposizione in

sottoproblemi più piccoli, la cui risoluzione genera una parte della

soluzione complessiva del problema primario. L’applicazione di questo

schema di ragionamento incorpora il concetto di modularità che

1

Un cluster (dall’inglese grappolo) è un insieme di computer connessi tramite una

rete telematica. Lo scopo di un cluster è quello di distribuire una computazione molto

complessa tra i vari computer componenti il cluster. In sostanza un problema che

richiede molte elaborazioni per essere risolto viene scomposto in sottoproblemi

separati i quali vengono risolti in parallelo. Questo aumenta, ovviamente, la potenza

di calcolo del sistema

2

————————————————————— SISTEMI DISTRIBUITI: GENERALITÀ

caratterizza tutti i moderni sistemi di calcolo, in modo particolare i

sistemi distribuiti.

Un sistema distribuito, infatti, non è altro che un insieme di

calcolatori identici che vengono comunemente definiti ―nodi‖. In un

sistema di questo tipo si ha la possibilità di aggiungere o eliminare nodi

generando rispettivamente un aumento oppure una diminuzione di

potenza di calcolo complessiva dell’intero sistema. Questa particolare

caratteristica prende il nome di scalabilità. In generale un sistema si

definisce scalabile quanto l’aumento delle prestazioni di calcolo

aumenta in modo proporzionale al numero di nodi del sistema.

Secondo la definizione principale, un cluster è un sistema

distribuito composto da un numero non specificato di singoli computer

definiti ―processori‖ o più semplicemente ―nodi‖, interconnessi tra loro

da una rete di comunicazione privata utilizzata esclusivamente per la

sincronizzazione dei dati e l’interscambio di messaggi fra i processi in

esecuzione e che condividono delle risorse locali o remote[1].

1.1 Architettura

In funzione della modalità con cui le risorse utilizzate dai nodi sono

disposte e gestite, un sistema distribuito può essere principalmente

distinto in due categorie[2]:

3

————————————————————— SISTEMI DISTRIBUITI: GENERALITÀ

Sistemi Tightly Coupled o anche definiti Shared Memory, la cui

caratteristica distintiva sta nel fatto che ogni singolo nodo del

cluster condivide la medesima porzione di memoria, utilizzata

anche per scopi di comunicazione e sincronizzazione;

Sistemi Loosely Coupled, si differenziano dai precedenti per il

fatto che ognuno dei nodi utilizza e gestisce autonomamente la

propria memoria principale e lo scambio di informazioni tra i

processi avviene mediante una tecnica denominata di ―Message

Passing‖.

La specializzazione che rivestono i diversi nodi all’interno del cluster,

classifica ulteriormente un sistema distribuito, consentendo di

individuare dei modelli che meglio definiscono la tipologia di

soluzione adottata.

Fanno parte della categoria Tightly Coupled i sistemi definibili

come minicomputer che in realtà non sono altro che sistemi dotati di un

certo numero di processori che condividono le stesse risorse

centralizzate mantenendo al contempo caratteristiche di scalabilità e

modularità. La sincronizzazione delle operazioni e lo scambio di

messaggi tra di essi avviene utilizzando aree della memoria principale

ed ogni operazione d’inserimento dati e consultazione viene realizzata

utilizzando appositi terminali oppure workstation.

Nella categoria Loosely Coupled possiamo individuare i seguenti

modelli [3]:

4

————————————————————— SISTEMI DISTRIBUITI: GENERALITÀ

workstation model: comprendono quei sistemi caratterizzati

dalla presenza di un insieme di workstation che gestiscono

autonomamente le proprie risorse e che sono dotate sia di un

sistema di gestione dei processi locali, sia di un sistema per la

gestione dei processi remoti in grado di spostare i processi sui

nodi meno carichi;

workstation-server model: è un modello caratterizzato dalla

flessibilità del modello workstation model, dato che anch’esso è

costituito da un gruppo di workstation interconnesse, ma eredita

anche i vantaggi del modello a minicomputer. Tale soluzione

permette l’esecuzione di operazioni generiche sulle workstation

e di operazioni particolarmente specializzate sui minicomputer

dedicati. I vantaggi forniti da questo modello possono essere di

importanza

rilevante,

quando

sono

richiesti

livelli

di

performance molto elevati, spesso infatti la scelta risulta

obbligata. Grazie a questo modello, per esempio, è possibile

centralizzare

le

risorse

di

memorizzazione

di

massa

predisponendo un minicomputer come file server, al fine di

fornire

prestazioni

eccellenti

nell’input/output

dei

dati,

semplificare la manutenzione, evitare un traffico eccessivo

nella migrazione dei processi dati ed eseguire elaborazioni

remote attraverso protocolli di tipo client-server;

5

————————————————————— SISTEMI DISTRIBUITI: GENERALITÀ

processor pool model: è caratterizzato dalla presenza di nodi

generici non specializzati che vengono dinamicamente allocati

dal sistema di gestione delle risorse e che vengono rappresentati

esternamente con l’immagine di un sistema singolo. L’utente

che deve utilizzare le risorse di calcolo del cluster, non si

collega in modo diretto ai nodi, ma a terminali specializzati che

non fanno parte del cluster. Pertanto la percezione che ne risulta

è quella di collegarsi direttamente all’interno del sistema. Per le

sue caratteristiche di praticità ed efficacia, questo modello,

risulta essere quello più diffuso tra gli attuali cluster adibiti al

calcolo scientifico.

1.2 Sistemi Operativi tipici dei cluster

Una parte cruciale nel corretto funzionamento dei sistemi distribuiti è

svolta dal sistema operativo che deve essere in grado di consentire e

favorire le operazioni tipiche eseguite da un cluster. Si possono in tal

senso distinguere due classi di sistemi operativi per cluster denominati

Network

Operating System e Distributed Operating System. Le

differenze fra i due possono essere individuate, in particolare,

nell’immagine che l’utente percepisce dell’intero sistema [4].

6

————————————————————— SISTEMI DISTRIBUITI: GENERALITÀ

Un Network Operating System coordina i diversi sistemi operativi

presenti su ogni nodo, demandati alla gestione delle risorse locali,

dando all’utente la possibilità di conoscere quali sono i nodi che

costituiscono il cluster, il loro stato e il nodo sul quale eseguire la

computazione.

Un Distributed Operating System invece si prende in carico la

gestione dell’onere di assegnamento del lavoro ai diversi nodi del

cluster, fornendo all’utente l’immagine di un sistema unico. È evidente,

in questo caso, che i malfunzionamenti di ciascun nodo vengono

nascosti all’utente, dato che egli stesso non conosce come il sistema è

costruito.

Un sistema operativo distribuito è estremamente complesso, sia

perché deve consentire performance, scalabilità e affidabilità nella

gestione dei suoi componenti, ma anche e soprattutto per la sicurezza

che deve garantire sicurezza visto l’utilizzo contemporaneo di diversi

utenti.

La necessità di utilizzare un sistema operativo con le

caratteristiche appena esposte e nel contempo di abbattere i costi del

software, ha fatto si che il sistema operativo GNU/Linux2 giocasse un

2

Si noti la differenza tra le diciture Linux e GNU/Linux. La prima sta ad indicare il

solo kernel del sistema operativo sviluppato originariamente da Linus Torvalds, la

seconda indica invece l'insieme del kernel Linux e di svariati programmi open-source

facenti capo al progetto GNU il cui padre è Richard Stallman. Spesso questo insieme

più o meno esteso può costituire una °distribuzione Linux‖ creata da chiunque ed

eventualmente messa in vendita. A volte si dice ―Linux‖ per riferirsi erroneamente ad

una intera distribuzione quando invece il termine ―Linux‖ sta ad indicare il solo

kernel.

7

————————————————————— SISTEMI DISTRIBUITI: GENERALITÀ

ruolo chiave per la definizione e l’implementazione di modelli di

clustering.

GNU/Linux è un sistema UNIX-Like notoriamente orientato alle

reti e che ha come vantaggio non trascurabile, oltre alla stabilità e

l’efficienza tipica di tutti i sistemi *NIX, il fatto di essere

completamente open-source e quindi generalmente gratuito.

È evidente come la caratteristica open-source di tali prodotti sia

garanzia di trasparenza e stabilità, per il fatto che chiunque può

analizzare, modificare e correggere il codice sorgente.

1.3 Tipologie di cluster

Un cluster può, in generale, essere visto come un insieme di nodi

ognuno dei quali è un fornitore di servizi per tutto l’insieme.

All’interno del cluster si avranno quindi diverse tipologie di nodi

con specifici compiti per la collettività come File Server, Batch Server,

Tape Server o nodi che offrono servizi specializzati come NIS, DNS,

Web, Mail, FTP e così via.

Per passare da un insieme di sistemi interconnessi ad un cluster

sono necessari almeno tre elementi:

un meccanismo di condivisione delle informazioni

amministrative;

8

————————————————————— SISTEMI DISTRIBUITI: GENERALITÀ

un’architettura con forte centralizzazione delle immagini di

sistema (auspicabile ma non essenziale);

un meccanismo di gestione della schedulazione di richieste

delle risorse.

Quest’ultimo punto (insieme alla distribuzione sui vari nodi di tali

richieste) è il primo valore aggiunto che deve essere previsto dopo lo

startup iniziale.

Ovviamente la topologia del cluster e soprattutto la sua architettura

vanno selezionate in base alle diverse esigenze degli utilizzatori ed al

particolare contesto in cui si viene ad operare.

Mentre un responsabile IT (Information Technology) potrebbe

essere interessato al mantenimento della massima affidabilità dei propri

server o alla diminuzione del tempo generale di esecuzione delle

applicazioni e dei servizi di punta della sua organizzazione, un fisico

delle alte energie potrebbe essere interessato alla simulazione su larga

scala o alla disponibilità di enormi quantità di dati sperimentali

fisicamente distribuiti suWAN.

In definitiva la distinzione fondamentale sulle tipologie di cluster è

legata essenzialmente alle finalità cui il cluster è destinato, si possono

quindi individuare almeno quattro categorie distinte [5]:

cluster per l’affidabilità dei servizi;

cluster per l’alta disponibilità dei servizi (High Avaiability

oppure HA)

9

————————————————————— SISTEMI DISTRIBUITI: GENERALITÀ

cluster per il bilanciamento del carico (Load Balancing

oppure LB);

cluster per il calcolo parallelo.

Cluster per l’affidabilità dei servizi

Tale soluzione prevede la predisposizione di un insieme di sistemi che

devono mantenere copie separate dei servizi e che rispondono

comunque ad un unico nome host virtuale con il quale i client

interrogano il singolo servizio.

Essenzialmente, avendo a disposizione un cluster con forte

centralizzazione delle immagini di sistema e di quelle applicative,

diverse tipologie di servizi di rete si prestano per far sì che ogni singolo

nodo del cluster possa, nel caso si renda necessario, diventare un nodoservizio.

Questo permette di avere una scalabilità dei servizi a costi irrisori

rispetto ad un eventuale cambio architetturale (ad esempio da low ad

high level server).

Il punto cruciale di questo modello è il servizio di virtualizzazione

dei nomi macchina a livello DNS (fino ad arrivare a criteri avanzati di

load balancing) e la gestione del carico della rete (attuabile con

l’introduzione di router in grado di effettuarne il bilanciamento del

carico).

10

————————————————————— SISTEMI DISTRIBUITI: GENERALITÀ

Cluster per l’alta disponibilità dei servizi

Se il modello di affidabilità risponde alla domanda di scalabilità, quello

di alta disponibilità risponde alla domanda di continuità di servizio,

puntando sull’eliminazione dei punti deboli del sistema comunemente

definiti single point of failure.

Un cluster per l’alta disponibilità (HA cluster) è costituito

essenzialmente da due (o più) server gemelli, nei quali meccanismi

hardware e software permettono di far sì che se il nodo principale del

cluster HA si blocca, il nodo secondario, fino a quel momento in attesa,

si riconfiguri per apparire come il nodo principale del cluster, con

un’immagine congrua al nodo originale immediatamente prima della

sua indisponibilità (ovvero senza perdite di dati sensibili).

All’utente

finale,

attraverso

complessi

algoritmi

per

la

determinazione delle variazioni di stato dei sistemi, l’intero processo di

riconfigurazione apparirà come una breve indisponibilità temporanea

del servizio.

Tale modello è particolarmente indicato per tipologie di servizi

come File Server, Web Server o Database Server.

Cluster per il bilanciamento del carico

Un load balancing cluster può essere un incomparabile strumento di

produttività. L’idea (che estende il modello di affidabilità) è quella di

introdurre un sotto-sistema di schedulazione delle richieste applicative,

11

————————————————————— SISTEMI DISTRIBUITI: GENERALITÀ

ad esempio un sistema di code che sia in grado di reindirizzare la

richiesta sul nodo più scarico, in grado di far fronte alla richiesta

utente.

I sotto-sistemi di questo tipo solitamente sono dotati di vari

strumenti amministrativi che permettono un controllo molto fine

sull’utilizzo delle risorse e che consentono un monitoraggio avanzato

dello stato del cluster.

L’asintoto attuale di questo modello è rappresentato dalla

possibilità di includere a livello kernel i meccanismi di schedulazione,

la gestione dello spazio globale delle risorse (file system e processi) e la

gestione delle politiche di bilanciamento del carico e della migrazione

dei processi.

Cluster per il calcolo parallelo

La ragione principale per cui molti sforzi si sono concentrati verso lo

sviluppo di architetture cluster per il calcolo parallelo basate su PC

sono i costi.

In questo modo, invece di rincorrere a colpi di milioni di dollari

l’ultimo supercomputer in grado di far fronte alle sempre maggiori

richieste di TeraFlops (trilioni di operazioni in virgola mobile per

secondo), si è sempre più affermata l’idea di assemblare grandi

quantità di processori classe PC con una struttura di comunicazione a

banda larga e bassa latenza, appositamente progettata.

12

————————————————————— SISTEMI DISTRIBUITI: GENERALITÀ

Per mantenere tali caratteristiche a volte viene utilizzato un

protocollo di rete diverso dal TCP/IP (come ad esempio Myrinet), che

contiene

troppo

overhead

rispetto

alle

limitate

esigenze

di

indirizzamento, routing, e controllo nell’ambito di una rete di cui i nodi

siano ben noti a priori.

In alcuni casi viene utilizzato un meccanismo di Direct Memory

Access (DMA) fra i nodi, fornendo una sorta di distribuited shared

memory che può essere acceduta direttamente da ogni processore su

ogni nodo.

È previsto, inoltre, un livello di comunicazione a scambio di

messaggi (message passing) per la sincronizzazione dei nodi, le cui

implementazioni più diffuse sono rappresentate da MPI (Message

Passing Interface), OpenMP (Open Message Passing) e PVM

(Parallel Virtual Machine).

MPI è una API (Application Program Interface) per gli

sviluppatori di programmi paralleli che garantisce una piena astrazione

dell’hardware correntemente utilizzato senza alcuna necessità di

inserire nel codice del programma alcuna direttiva di effettiva

distribuzione dei segmenti di codice fra i nodi del cluster garantendo,

fra l’altro, una buona portabilità del codice prodotto.

PVM permette ad un insieme di computer di essere visto come una

singola macchina parallela; la Parallel Virtual Machine è composta da

13

————————————————————— SISTEMI DISTRIBUITI: GENERALITÀ

due entità principali: il processo PVM daemon su ogni processore e

l’insieme delle routine che ne forniscono il controllo [6].

14

————————————————————————— L’ALTA DISPONIBILITÀ

Capitolo 2

2 L’alta disponibilità

Nel corso del capitolo si cercherà di chiarire in profondità il concetto di

alta disponibilità. Si tenga presente che lo scopo di un sistema in High

Avaiability, o in sintesi HA, è nella pratica quello di fornire la capacità

di fault tolerance3 all’erogazione di un servizio.

Tale funzionalità può ritenersi cruciale ed indispensabile per

servizi di particolare importanza ma, grazie ad un progressivo

abbattimento dei costi di realizzazione derivati dall’utilizzo di

hardware ad ampia diffusione in congiunzione con la nascita di

software open-source e gratuito, si può scegliere di dotare di tale

funzionalità anche servizi che non sono particolarmente critici.

3

Con il termine fault tolerance (letteralmente ―tolleranza ai guasti‖) si intende la

capacità di un sistema di non subire fallimenti ovvero interruzioni di servizio, anche

in presenza di guasti. È importante notare che la tolleranza ai guasti non garantisce

l’immunità da tutti i guasti, ma solo che i guasti per cui è stata progettata una

determinata protezione non causino fallimenti.

15

————————————————————————— L’ALTA DISPONIBILITÀ

2.1 Livelli di disponibilità

La disponibilità di un servizio può essere definita come una serie

stratificata di livelli concentrici, ed ognuno dei quali include il

precedente e lo estende con nuove funzionalità, essi possono essere

schematizzati nel seguente modo [7]:

Livello 1: Disponibilità normale. Rappresenta il livello

minimo di disponibilità. L’unica protezione contro eventuali

interruzioni nell’erogazione del servizio è il backup dei dati,

eseguito secondo una politica decisa e posta in essere

dall’amministratore di sistema. Risulta evidente che in caso di

guasto con il successivo ripristino del sistema e delle

informazioni gestite, potrebbe essere possibile ottenere solo

parte dei dati, che risulterebbero così aggiornati in modo

incompleto (in funzione della frequenza con cui vengono

eseguiti e conservati i backup). È altresì ovvio che l’erogazione

del

servizio

potrà

essere

ripresa

solamente

quando

l’amministratore avrà completato il restore dell’intero sistema e

riterrà sicuro e opportuno riprendere l’erogazione del servizio

agli utenti. Il tempo di ripresa dell’attività è pertanto

inevitabilmente legato ad un fattore umano. Attente analisi,

svolte nell’ambito di questa problematica, hanno dimostrato che

in situazioni critiche, quali il ripristino di un sistema

16

————————————————————————— L’ALTA DISPONIBILITÀ

informativo, l’incidenza dell’errore umano aumenta in modo

esponenziale, dilatando ulteriormente i tempi potenziali per la

ripresa del servizio.

Livello 2: Media disponibilità con protezione dei dati.

Lo scopo di un sistema, in grado di garantire questo livello di

disponibilità, è quello di garantire un miglior livello di

aggiornamento dei dati anche in caso di guasto di uno o più

dischi (in funzione del tipo di tecnologia utilizzata).

Tale obiettivo è raggiunto attraverso la replicazione fisica dei

dati memorizzati sui dischi attraverso una tecnologia definita

RAID4. Anche in questa situazione, come in quella presentata

precedentemente, è possibile mantenere i dati aggiornati anche

nell’eventualità di danni lievi ai dispositivi di memorizzazione

di massa in uso. Tuttavia la ripresa dell’erogazione piena del

servizio dipenderà comunque, seppure in modo minore, dalla

disponibilità

dell’amministratore

di

sistema

che

dovrà

intervenire manualmente per riportare la funzionalità allo stato

normale.

Livello 3: Alta disponibilità con protezione del sistema.

Questo livello garantisce la protezione del sistema e

l’erogazione dei servizi ad esso collegati, anche in caso di

guasto di una porzione particolarmente significativa del

17

————————————————————————— L’ALTA DISPONIBILITÀ

sistema. Risulta evidente come questo livello rappresenti un

notevole salto di qualità rispetto ai quelli appena presentati. In

soluzioni di questo tipo non si è più dipendenti dal livello di

disponibilità dell’amministratore di sistema e soprattutto la

ripresa dell’erogazione del servizio non è più vincolata ad

eventuali errori umani. Un sistema implementato secondo

queste specifiche è costituito da un cluster di almeno due nodi,

configurati in modo che il secondo intervenga automaticamente

prendendo il posto del primo, nel caso in cui quest’ultimo non

fosse più in grado di erogare il servizio per un evento casuale

(rottura di

un

componente hardware) oppure previsto

(manutenzione programmata del sistema).

Livello 4: Disaster Recovery con protezione del sito.

Questo

livello,

che

rappresenta

l’evoluzione

dell’alta

disponibilità, permette di mettere al riparo i dati anche da eventi

che comportino la distruzione dell’intero sito nel quale sono

fisicamente collocate le macchine. Essenzialmente, si procede

con una replicazione dell’intera infrastruttura di sistema e dei

dati in essa contenuti, in un’area dislocata geograficamente

lontano, più o meno distante in funzione del livello di fault

tolerance che si vuole ottenere.

4

RAID: Acronimo di Redundat Array of Inexpensive Disk. Sistema di sicurezza che

consente la registrazione simultanea su più memorie degli stessi dati.

18

————————————————————————— L’ALTA DISPONIBILITÀ

Al fine di comprendere a fondo i motivi che impongono il ricorso

all’alta disponibilità nell’erogazione di un servizio, si riporta una

statistica redatta dall’IEEE5, che mostra le classiche cause di downtime

di un sistema di elaborazione [36][4].

15,00%

10,00%

30,00%

5,00%

40,00%

Malfunzionamenti Software

Downtime Pianificati

Persone

Hardware

Ambiente

Figura 2-1 Probabili cause di downtime.

Come si evince dal grafico, la causa principale di inattività dei sistemi

informatici è un malfunzionamento software che per sua natura è

praticamente impossibile da prevedere in quanto concerne errori di

5

IEEE: acronimo di Institute of Electrical and Electronic Engineers. Organismo

Americano che nasce nel 1963 dalla fusione di due istituzioni precedenti: l’IRE

(Institute of Radio Engineers) e l’AIEE (American Institute of Electic Engineers).

Scopo fondamentale è la promozione, lo sviluppo e l’applicazione di tecnologie e

19

————————————————————————— L’ALTA DISPONIBILITÀ

programmazione che si verificano unicamente in presenza di certe

condizioni ignote a priori.

Sulla base di questa analisi risulta evidente quindi che fornire un

servizio con la probabilità che quattro volte su dieci si interrompa, non

è di certo incoraggiante. Proprio per questo motivo l’adozione di un

cluster in alta disponibilità ben configurato, può ridurre drasticamente

le percentuali indicate nel grafico, eliminando i punti deboli del sistema

definiti SPF (Single Point of Failure).

2.2 Il requisito dei cinque 9

Un sistema in alta disponibilità viene tipicamente classificato sulla base

di tre fattori:

il tempo di disponibilità del servizio;

le prestazioni complessive del sistema;

l’economicità totale del sistema implementato.

È evidente come il tempo di disponibilità del servizio sia quello che

maggiormente caratterizza un sistema ad alta disponibilità. Proprio per

questo motivo uno dei parametri presi generalmente in considerazione

è il tempo di disponibilità garantita [4] definito come il rapporto

scienze per il beneficio dell’umanità attraverso la definizione di standard

internazionali.

20

————————————————————————— L’ALTA DISPONIBILITÀ

percentuale fra il tempo di erogazione effettiva del servizio ed il tempo

di osservazione.

L’obiettivo ideale di ogni sistema ad alta disponibilità è quello di

raggiungere la fatidica soglia dei ―cinque 9‖, ovvero un tempo di

erogazione effettiva del servizio pari al 99,999% del tempo totale di

osservazione.

Se prendiamo in considerazione un tempo di osservazione pari ad

un anno solare, si ricava facilmente che il tempo massimo consentito

per la sospensione del servizio è di soli 5 minuti e 15 secondi, che

equivalgono ad una media settimanale di 6 secondi. Tale valore è un

traguardo estremamente arduo da raggiungere, e sino a pochi anni fa

era raggiungibile solamente con implementazioni ad appannaggio di

grandi aziende specializzate nella creazione di sistemi ad alta

disponibilità e con grande impiego di risorse finanziarie.

Con l’affermarsi negli ultimi anni, in modo sempre più marcato,

della filosofia open-source, ed in particolare con la diffusione dei

sistemi operativi GNU/Linux, sono stati creati diversi strumenti gratuiti

per la realizzazione dell’alta disponibilità in grado di avvicinarsi alla

fatidica soglia del 99,999% di uptime del servizio.

I tempi di sospensione di un servizio, ammissibili secondo la

percentuale di erogazione del servizio stesso, sono riassunti nella

tabella seguente:

21

————————————————————————— L’ALTA DISPONIBILITÀ

Percentuale Uptime

Downtime per anno

Downtime per settimana

98,00%

7,3 giorni

3 ore, 22 minuti

99,00%

3,65 giorni

1 ora, 41 minuti

99,80%

17 ore e 30 minuti

20 minuti, 10 secondi

99,90%

8 ore e 45 minuti

10 minuti, 5 secondi

99,99%

52 minuti, 30 secondi

1 minuto

99,999%

5 minuti, 15 secondi

6 secondi

99,9999%

30,5 secondi

0,6 secondi

Tabella 2-1 Tempi di sospensione in base alla percentuale di erogazione.

Figura 2-2 I costi dell’alta affidabilità [43].

Per ottenere percentuali di uptime sempre più elevate, è

indispensabile analizzare nel dettaglio l’infrastruttura che si desidera

realizzare mirando all’eliminazione progressiva di ogni single point of

failure, ovvero tutti gli elementi la cui compromissione porterebbe ad

un inevitabile collasso dell’intera struttura, interrompendo pertanto

l’erogazione del servizio stesso.

22

————————————————————————— L’ALTA DISPONIBILITÀ

Le possibili soluzioni a questo problema sono essenzialmente di

due tipi: si può procedere con l’introduzione della ridondanza

dell’hardware chiave del sistema, oppure si possono adottare soluzioni

clusterizzate.

L’introduzione di componenti ridondati nel sistema, sebbene

migliori il livello di disponibilità medio del servizio, non pone al riparo

da diverse tipologie di guasto ed implica, se estremizzata, un

incremento smisurato dei costi di realizzazione.

A dimostrazione di quanto esposto si prenda in considerazione la

ridondanza di componenti relativamente economici quali le schede di

rete, gli hard disk o gli alimentatori, questo può portare ad avere

considerevoli vantaggi in termini di disponibilità con un leggero

aggravio in termini finanziari pari solo al 1-2% del costo totale del

sistema. Se si cerca però di ridondare componenti chiave quali CPU,

moduli di memoria RAM o controller RAID del sistema i costi possono

lievitare fino al 200-300% del costo del sistema base.

Come si può facilmente comprendere, un sistema così configurato

diviene poco conveniente in termini economici ed induce alla ricerca di

implementazioni alternative in grado di offrire gli stessi livelli di

disponibilità a costi decisamente più ridotti.

Con il passare degli anni e con l’evoluzione delle tecniche di

programmazione sia nei software che nei sistemi operativi, si sono

creati programmi in grado di trasformare una collezione di due o più

23

————————————————————————— L’ALTA DISPONIBILITÀ

personal computer in un sistema server virtuale in grado di erogare i

suoi servizi con livelli di continuità conformi alla fatidica soglia dei

cinque 9.

Tale tecnica prende il nome di clustering HA (High Avaiability) ed

attualmente è talmente diffusa da essere presente in ogni reparto

dell’Information Tecnology (IT). Aziende del calibro di Google,

Porsche, Sony, Motorola e FedEX stanno utilizzando da anni sistemi

basati sulla tecnologia Linux Virutal Server (ed in particolare LinuxHA) all’interno di diverse sezioni critiche della loro infrastruttura

informatica.

Il segreto di tale diffusione è da ricercarsi, probabilmente, nella

semplicità dell’idea che sta alla base di tale soluzione ad alta

disponibilità. Nell’implementazione più semplice si hanno due

macchine gemelle che sono in grado di erogare in modo

intercambiabile un determinato insieme di servizi e che, attraverso un

software di analisi dello stato dei servizi, sono in grado di commutare

l’erogazione del servizio stesso da un server ad un altro. In questo

modo se una delle macchine viene danneggiata mentre sta fornendo un

servizio, ad esempio a causa della rottura di un componente hardware,

il sistema automaticamente provvede a spostare l’erogazione del

servizio sul server superstite, escludendo dall’intera infrastruttura la

macchina danneggiata.

24

————————————————————————— L’ALTA DISPONIBILITÀ

L’affinamento di questi passaggi ed alcune accortezze in termini di

implementazione del servizio permettono di non far percepire il guasto

all’utente che non noterà discontinuità nell’erogazione del servizio.

2.3 Le prestazioni nell’alta disponibilità

Altra caratteristica non trascurabile di un sistema in alta disponibilità

sono le prestazione complessive nell’erogazione del servizio. In base

ad alcuni studi condotti sull’argomento da diverse aziende, ed in

particolare dal Gartner Group e dalla Forresters6, si evidenzia che il

tempo di attesa tollerabile dagli utenti dopo aver effettuato la richiesta

di un servizio va dai 4 ai 20 secondo in funzione del tipo di

applicazione.

Considerando questi dati, per rendere l’erogazione di un servizio

sufficientemente

continua

è

necessario

che

in

caso

di

malfunzionamenti legati al server, il tempo di recovery non superi di

molto la soglia prefissata. Si consideri inoltre che il tempo di risposta

di una singola transazione comprende, non solo il tempo di

elaborazione effettiva, che è l’unico sul quale si possono fare interventi

6

Gartner Group (www3.gartner.com), Forrester (www.forrester.com), sono enti di

ricerca e analisi che svolgono indagini sui più disparati argomenti: analisi di mercato,

analisi delle tendenze comuni e di comportamento.

25

————————————————————————— L’ALTA DISPONIBILITÀ

diretti, ma anche i tempi legati all’ampiezza di banda del sistema di

comunicazione fra il client e il server, e la latenza dei dispositivi .

Inoltre deve essere garantita una qualità nell’erogazione del

servizio indipendente dal numero degli utenti che contemporaneamente

lo richiedono: in altri termini il sistema deve essere dimensionato in

modo tale da supportare il numero massimo di utenti che

probabilmente possono richiedere il servizio in contemporane. Questo

fattore impone dunque la disponibilità di potenza elaborativa che sia

adeguata e facilmente e velocemente scalabile per far fronte ad

esigenze crescenti nel futuro.

Adottando una soluzione di ridondanza dei componenti, il

problema viene risolto potenziando l’hardware a disposizione,

sostituendo e aggiornando le periferiche che costituiscono il collo di

bottiglia7 del sistema. Questo induce però un aumento dei costi di

installazione oltre che una scarsa adattabilità dell’intera infrastruttura

all’aumento del carico computazionale.

La soluzione cluster, ancora una volta, mostra di poter risolvere il

problema in modo più efficiente ed economico; infatti la scalabilità

delle prestazioni del sistema viene ottenuta aumentando il numero dei

server sui quali è distribuito il carico di lavoro oppure aggiornando i

server utilizzati [4].

7

In ambito informatico con l’espressione ―collo di bottiglia‖ si indica un componente

hardware o software di un sistema di elaborazione che condiziona il resto del sistema

a prestazioni non efficienti.

26

————————————————————————— L’ALTA DISPONIBILITÀ

2.4 Tipologie di cluster in alta disponibilità

Scendendo maggiormente in dettaglio, a seguito di tutte le

considerazioni fatte fin qui, si distinguono due tipologie di cluster ad

alta disponibilità utilizzabili per l’erogazione di servizi:

Cluster Active-Standby (A-S) o Active-Active (A-A);

Cluster a bilanciamento di carico (Load Balancing cluster).

Nella tipologia di cluster Active-Standby i servizi offerti sono tutti

residenti su un solo nodo, vengono poi presi totalmente in carico

dall’altro nodo, precedentemente in standby, nel momento in cui il

nodo principale dovesse cadere.

ACTIVE

STANDBY

Web Server

Database Server

ACTIVE

Web Server

Database Server

ACTIVE

Web Server

Database Server

Figura 2-3 Cluster in configurazione Active-Standby.

27

————————————————————————— L’ALTA DISPONIBILITÀ

Nel modello Active-Active i servizi sono invece distribuiti su entrambi i

nodi, i quali si compensano a vicenda nel caso uno dei due dovesse

bloccarsi, prendendo in carico il lavoro di quel nodo in difficoltà.

ACTIVE

Web Server

ACTIVE

Web Server

ACTIVE

Database Server

ACTIVE

Database Server

Web Server

Figura 2-4 Cluster in configurazione Active-Active.

Il software che realizza queste configurazioni fra i nodi è in grado di

riconoscere lo stato dell’erogazione dei servizi e del funzionamento dei

nodi e quindi agire di conseguenza per far passare i servizi da un nodo

all’altro attraverso la migrazione dello storage, degli eventuali indirizzi

IP e la riattivazione degli stessi sull’altro nodo. Il tutto avviene in

maniera del tutto trasparente per l’amministratore che interviene

solamente per riportare il cluster nello stato di funzionamento standard,

28

————————————————————————— L’ALTA DISPONIBILITÀ

ma senza che il servizio erogato abbia subito interruzioni di qualsiasi

tipo.

Un cluster per il bilanciamento del carico è costituito, a differenza

dei precedenti, da un pool di nodi opportunamente configurati per

consentire la suddivisione dinamica e bilanciata del carico di lavoro

computazionale.

Load Balancing

LAN / WAN

Web Server 1

Web Server 3

Web Server 2

Figura 2-5 Cluster in configurazione Load Balancing.

In tale configurazione uno dei nodi assume un ruolo specializzato, in

quanto assolve alla funzione di dispatcher e ha quindi la facoltà di

ripartire tra i nodi generici il lavoro. Esso infatti è costantemente

consapevole del carico presente su ogni nodo e, in base alla politica

29

————————————————————————— L’ALTA DISPONIBILITÀ

scelta per la ripartizione, distribuisce i processi da elaborare in modo

opportuno.

Il trasferimento dei pacchetti dalla macchina che funge da load

balancer agli altri nodi incaricati di una certa elaborazione può avviene

con tecniche diverse che comprendono il Direct-Redirect, il NAT

(Network Address Translation) o l’IP-Tunneling.

E’ evidente che un cluster di questo tipo offre oltre che il

bilanciamento del carico e la scalabilità, per via della possibilità di

aggiungere nodi generici in ogni momento, la caratteristica di faulttolerance in quanto se uno dei nodi generici dovesse per qualunque

problema

rendersi

non

disponibile

verrebbe

automaticamente

trascurato e indirettamente verrebbe messo fuori dal cluster.

L’alta disponibilità viene realizzata completamente utilizzando per

il nodo dispatcher un cluster del tipo Active-Standby, eliminando così

il single point of failure.

Naturalmente un servizio di questo tipo si rende necessario solo

nel caso in cui il carico al quale viene sottoposto il server è

decisamente elevato, come può accadere per un web server aziendale.

In definitiva dunque l’architettura cluster è molto vantaggiosa per

realizzare l’alta disponibilità dei servizi erogati, è in grado di fornire

scalabilità nelle prestazioni se si utilizza la tipologia di cluster che

consente il load balancing e non ultimo risulta essere molto più

economica rispetto a soluzioni diverse che offrono le stesse

30

————————————————————————— L’ALTA DISPONIBILITÀ

caratteristiche, soprattutto in considerazione del fatto che il software

che ne permette l’implementazione può essere reperito in modo

gratuito oltre che open-source.

31

—————————————————————————— LA VIRTUALIZZAZIONE

Capitolo 3

3 La virtualizzazione

Il concetto di virtualizzazione è uno dei più pervasivi e utilizzati in

informatica. In [8] la virtualizzazione viene definita come:

[…] a framework or methodology of dividing the resources of a

computer into multiple execution environments, by applying one

or more concepts or technologies such as hardware and software

partitioning,

time-sharing,

partial

or

complete

machine

simulation, emulation, quality of service, and many others.

In particolare, la virtualizzazione definisce e implementa un livello di

astrazione rispetto alle risorse del computer: questo livello di astrazione

media tra le risorse fisiche del computer e il software che le utilizza.

Questa strategia permette di creare, all’interno della stessa macchina

fisica, più ambienti di esecuzione virtuali (le macchine virtuali) che

emulano il comportamento della macchina reale sottostante, mettendo a

32

—————————————————————————— LA VIRTUALIZZAZIONE

disposizione dei livelli superiori l’interfaccia esportata dall’hardware

della macchina.

Negli ultimi anni questa tecnologia è stata rivalutata, soprattutto

perché dà la possibilità di eseguire simultaneamente sulla stessa

macchina fisica diverse istanze di sistemi operativi. Ad esempio, è

possibile eseguire Linux, Windows e Solaris in concorrenza sulla stessa

macchina, sfruttando l’esistenza di diverse macchine virtuali all’interno

delle quali è possibile eseguire sistemi operativi (vedi fig. 3-1).

LINUX

CPU

MEM

WINDOWS

DISCO

MACCHINA VIRTUALE

CPU

MEM

DISCO

MACCHINA VIRTUALE

SOFTWARE DI VIRTUALIZZAZIONE

CPU

MEMORIA

DISCO

MACCHINA REALE

Figura 3-1 Esempio di virtualizzazione.

Il software di virtualizzazione è in grado di tenere traccia dello stato di

ogni sistema operativo in esecuzione nelle macchine virtuali, in maniera

simile a quella con cui un sistema operativo tradizionale tiene traccia

dello stato dei processi e, inoltre, fornisce protezione e isolamento tra le

macchine virtuali [9].

33

—————————————————————————— LA VIRTUALIZZAZIONE

Non solo si hanno benefici in termini economici, per cui, ad

esempio, è possibile consolidare su una macchina fisica diversi server,

ma altresì si hanno benefici in termini di controllo centralizzato degli

ambienti virtuali. È possibile salvare lo stato delle macchine virtuali o

sospendere l’esecuzione per poi ripristinarla successivamente, oppure si

può migrare una macchina virtuale tra diverse macchine fisiche.

3.1 Concetti generali

Le prime macchine virtuali furono implementate negli anni sessanta dalla

IBM con lo scopo di creare più ambienti di lavoro su un unico

calcolatore. Ogni macchina virtuale era una copia del sistema ospitante.

Istanziando più macchine virtuali si avevano a disposizione diversi

calcolatori (virtuali) pronti all’uso. L’obiettivo di questo meccanismo era

ottimizzare l’utilizzo del calcolatore reale (all’epoca molto oneroso)

permettendo allo stesso tempo il suo utilizzo da parte di più utenti in

contemporanea. Le risorse del calcolatore venivano condivise fra gli

ambienti virtuali creati attraverso una forma di multiplazione temporale

simile a quella che avviene nei moderni sistemi operativi tra i processi

(vedi fig. 3.2).

Esistono anche altri tipi di macchine virtuali che non sono incentrate

sull’utilizzo condiviso di un calcolatore. Esse hanno lo scopo di

34

—————————————————————————— LA VIRTUALIZZAZIONE

effettuare il porting, cioè l’adattamento, di applicazioni e sistemi

operativi tra calcolatori con architetture diverse.

Sistema

Operativo

1

Sistema

Operativo

2

Sistema

Operativo

3

Sistema

Operativo

1

Sistema

Operativo

2

t

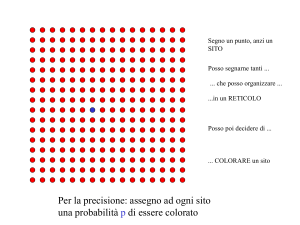

Figura 3-2 Multiplazione temporale negli ambienti virtuali degli anni sessanta.

Ogni architettura hardware risponde a determinate specifiche descritte

dalle ISA (Instruction Set Architecture) che possiamo descrivere come

l’interfaccia di presentazione dell’architettura verso i propri utilizzatori. I

sistemi operativi e le applicazioni che devono lavorare con una

determinata architettura conoscono e rispettano solo quella determinata

ISA. Questo rende praticamente impossibile la portabilità dei sistemi

operativi fra le diverse architetture [10].

Per ovviare a questo problema esistono quindi particolari macchine

virtuali in grado di imitare architetture diverse da quella del sistema

operativo. Interponendo queste macchine virtuali fra il calcolatore

ospitante ed il sistema operativo impossibilitato a girare su tale

architettura si crea una nuova interfaccia in grado di tradurre le istruzioni

tra le due ISA.

Riepilogando, esistono due grandi famiglie di macchine virtuali con

obiettivi ben diversi:

35

—————————————————————————— LA VIRTUALIZZAZIONE

Condivisione delle risorse hardware di un calcolatore;

Emulazione di architetture hardware diverse da quelle in

possesso.

In generale un obiettivo esclude l’altro poiché, come sarà possibile

vedere, emulare totalmente una architettura diversa è molto dispendioso

eliminando di fatto la possibilità di prevedere altre macchine virtuali

istanziate contemporaneamente. Allo stesso modo, la ricerca di

prestazioni elevate in modo da poter avviare simultaneamente più

macchine virtuali implica l’introduzione di macchine virtuali che

emulano solo in parte un calcolatore fisico, che di conseguenza devono

essere simili.

3.2 Aspetti fondamentali

La progettazione di un sistema complesso è facilitata da un approccio a

livelli di astrazione. In questo modo è possibile progettare una parte del

sistema senza considerare i dettagli delle altre parti. Ogni livello di

astrazione è rappresentato ai livelli superiori attraverso una interfaccia

che ne rappresenta il funzionamento senza scendere nei dettagli

implementativi e costrutti del livello, si può pertanto dividere la struttura

di un calcolatore in tre livelli di astrazione (vedi fig. 3.3).

36

—————————————————————————— LA VIRTUALIZZAZIONE

Applicazione Utente

Applicazione Utente

API

Sistema Operativo

ISA

Hardware

Figura 3-3 Schema a livelli della struttura di un calcolatore senza virtual machine.

Il livello hardware comprende la parte fisica del calcolatore (CPU,

memoria, dispositivi di I/O, ecc…). Esso viene interfacciato ai livelli

superiori attraverso le ISA (Instruction Set Architecture) cioè un insieme

di istruzioni macchina proprie di una architettura con cui è possibile

interagire con il livello hardware stesso.

I livelli successivi sono di tipo software ovvero non hanno nessun

tipo di rappresentazione tangibile. Il primo di questi è il sistema

operativo che possiamo definire come l’applicazione che sta a più vicino

contatto con il livello hardware e che permette il funzionamento di tutte

le applicazioni. Il sistema operativo interagisce con il livello hardware

attraverso le istruzioni che fanno parte dell’ISA relativa all’hardware del

calcolatore. L’interfaccia superiore del sistema operativo è detta API

(Application Programming Interface) che è un insieme di regole e

metodologie che i livelli superiori devono utilizzare per interagire con le

librerie del sistema operativo.

37

—————————————————————————— LA VIRTUALIZZAZIONE

L’ultimo livello di astrazione è quello delle applicazioni utente che

rappresenta tutti i programmi (processi) che interagiscono direttamente

con l’utilizzatore del calcolatore attraverso l’interfaccia grafica o altri

metodi di input e output.

La virtualizzazione di un sistema operativo comporta l’introduzione

di un nuovo livello posto tra l’hardware e il sistema operativo. Il nuovo

livello viene chiamato Virtual Machine Monitor o Hypervisor (vedi fig.

3.4). Ha il compito di fornire delle repliche del sistema hardware del

calcolatore attraverso la suddivisione temporale delle risorse. Si può

infatti affermare che il cuore, l’elemento chiave della virtualizzazione è

proprio il virtual machine monitor (VMM). La sua attività principale è il

controllo, da effettuare in modo trasparente, sulle istanze virtuali di

sistema da esso create. Ogni istanza virtuale prende il nome di virtual

machine o domain.

Dominio 1

Applicazione

Utente

Dominio 2

Applicazione

Utente

Applicazione Utente

Sistema Operativo

Sistema Operativo

Virtual Machine Monitor

Hardware

Figura 3-4 Schema di un calcolatore dotato di macchine virtuali.

38

—————————————————————————— LA VIRTUALIZZAZIONE

I livelli che si trovano al di sopra della virtualizzazione prendono il

nome di sistemi ospiti (Guest Systems) mentre i livelli su cui si appoggia

il virtual machine monitor sono chiamati sistemi ospitanti (Host

Systems).

Le CPU attualmente in commercio prevedono almeno due modalità

di funzionamento: una privilegiata (identificata con diversi nomi: kernel

mode, monitor mode, supervisor mode oppure system mode) in cui è

possibile invocare qualsiasi istruzione macchina e una modalità utente

(user mode) in cui, per questioni di sicurezza e protezione dell’hardware,

è possibile invocare solo alcune istruzioni macchina, generalmente quelle

ritenute non pericolose. In un sistema privo di macchine virtuali le

applicazioni lavorano in modalità utente e il sistema operativo (o parte di

esso: il kernel) lavora in modalità privilegiata. È possibile vedere le due

modalità come due livelli gerarchici, infatti, le applicazioni che lavorano

in user mode non possono in alcun modo influire sul sistema operativo

che lavora in modo privilegiato; viceversa, il sistema operativo riesce a

controllare l’attività delle applicazioni grazie alla possibilità di lavorare

in modalità privilegiata. Lo scheduling dei processi, ad esempio, avviene

in modalità privilegiata, in questo modo, nessuna applicazione (processo)

che sta lavorando in modalità utente può impedire il cambio di contesto e

di processo.

In un’architettura basata su macchine virtuali, il virtual machine

monitor deve appartenere ad un livello gerarchico più alto di quello dei

39

—————————————————————————— LA VIRTUALIZZAZIONE

sistemi operativi, poiché deve avere il controllo su di loro . La maggior

parte delle CPU prevede due soli livelli8 e dunque, se il VMM lavora

nella modalità privilegiata, i sistemi operativi devono forzatamente

utilizzare solo la modalità utente come le applicazioni che vi girano.

3.3 Requisiti di una macchina virtuale

Il virtual machine monitor deve in generale rispondere ai seguenti

requisiti [10]:

Compatibilità: l’utilizzo delle macchine virtuali non deve

richiedere

modifiche

ai

livelli

superiori;

sarebbe

infatti

improponibile al mercato una macchina virtuale che richieda

modifiche agli applicativi. Per questo motivo è necessario che le

macchine virtuali imitino completamente i comportamenti della

macchina che vanno a virtualizzare;

Performance: l’introduzione di un livello tra il sistema operativo

e l’hardware comporta l’introduzione di un certo overhead9. Il

raggiungimento di performance simili a quelle di una macchina

8

In realtà l’architettura x86 a 32 bit e a 64 bit prevedono quattro modalità di

funzionamento ma i sistemi operativi moderni utilizzano solo le due poste agli estremi.

9

Con il termine overhead si intende il tempo impiegato in attività accessorie

all’esecuzione di un compito. In questo caso al tempo strettamente necessario per

eseguire una certa interazione tra sistema operativo e hardware va aggiunto il tempo

speso nella gestione di questa interazione da parte del virtual machine monitor.

40

—————————————————————————— LA VIRTUALIZZAZIONE

reale

copre

buona

parte

degli

studi

sull’ottimizzazione

dell’attività di virtualizzazione;

Semplicità: le macchine virtuali possono essere utilizzate per

aumentare la sicurezza e l’affidabilità dei server. Per garantire

ciò, anche il virtual machine monitor deve essere affidabile. In

generale una architettura semplice è anche caratterizzata da un

certo grado di affidabilità e robustezza;

Isolamento: ogni macchina virtuale deve essere isolata da ogni

altra, quindi sia da attacchi accidentali che malintenzionati. Non

deve essere possibile consentire che una macchina virtuale

interferisca con un’altra macchina e che siano violati i

meccanismi di protezione implementati dal VMM.

3.4 Virtual Machine Monitor (VMM)

Il Virtual Machine Monitor (VMM) anche definito Hypervisor è il

software vero e proprio che permette l’esecuzione multipla di sistemi

operativi, sullo stesso computer e nello stesso momento.

Il VMM è il componente primario della virtualizzazione che abilita

la suddivisione delle risorse base di un PC, come ad esempio il

partizionamento della CPU, della memoria e dell’I/O. Con l’evolversi

delle tecnologie di virtualizzazione ed il miglioramento dell’hardware, le

41

—————————————————————————— LA VIRTUALIZZAZIONE

funzionalità base del VMM possono risiedere in uno strato software a sé

stante, che può trovarsi direttamente sull’hardware della macchina

oppure essere implementato in una parte del sistema operativo.

3.4.1 Full virtualization e paravirtualization

Esiste una distinzione tra le tipologie di virtualizzazione che vengono

fornite. Si ha virtualizzazione completa (full virtualization) quando un

sistema operativo può essere eseguito nella macchina virtuale creata

dall’hypervisor senza che sia necessario modificare il codice. Invece, nel

caso della paravirtualizzazione (paravirtualization) sono necessarie

alcune modifiche al codice del sistema operativo per ―portarlo‖, cioè per

permettergli di essere eseguito da una macchina virtuale.

In questo ultimo caso, il VMM presenta un’interfaccia di astrazione,

tramite la macchina virtuale, non uguale ma simile all’interfaccia

esportata dall’hardware sottostante. Sono quindi necessarie delle

modifiche al codice del sistema operativo, ma non alle applicazioni che

vengono eseguite sul sistema operativo.

Uno dei vantaggi della paravirtualizzazione è una performance

migliore. Infatti, non è necessario effettuare la traduzione dinamica delle

istruzioni. Uno svantaggio, invece, è che il numero di sistemi operativi

che possono essere eseguiti con questa tecnologia è minore, in quanto

42

—————————————————————————— LA VIRTUALIZZAZIONE

possono essere eseguiti nelle macchine virtuali, solo quei sistemi

operativi dei quali è possibile modificare il codice.

3.4.2 Binary translation e dynamic recompilation

Tra le varie tecniche utilizzate per implementare la virtualizzazione

completa è possibile citare quella della binary translation, tra gli altri

utilizzata da VMware [11] e da Virtual PC della Microsoft [12]. Questa

tecnica prevede una traduzione a tempo di esecuzione del codice

destinato all’architettura hardware. In pratica, visto che il codice del

sistema operativo non viene modificato, tutte le parti di codice che

contengono operazioni privilegiate, e che quindi richiedono l’intervento

del VMM, devono essere interpretate a tempo di esecuzione per inserivi

un

trap

al

VM.

Questa

soluzione,

rispetto

a

quella

della

paravirtualizzazione, ha però un overhead più elevato.

Un’altra tecnica per implementare la virtualizzazione completa è la

dynamic recompilation. Questo termine viene usato per indicare il fatto

che un sistema operativo, progettato per essere eseguito su una

particolare classe di CPU e quindi con un determinato linguaggio

macchina, viene eseguito da una macchina virtuale che emula un altro

tipo di CPU, con un differente insieme di istruzioni. Di conseguenza, a

tempo di esecuzione parti di codice vengono ricompilate per essere

43

—————————————————————————— LA VIRTUALIZZAZIONE

eseguite sulla nuova architettura. È un esempio pratico di questa filosofia

PearPC [13] che permette l’esecuzione di MacOS, noto sistema per

processori PowerPC su macchine con architettura x86.

Nella binary translation esiste il classico ciclo di prelievo-decodificaesecuzione dell’istruzione, e quindi ogni istruzione viene emulata per la

nuova architettura. Nel caso della dinamyc recompilation, invece,

durante l’esecuzione vengono riscritte in blocco sezioni di codice, ad

esempio la prima volta che si entra in una determinata sezione di codice.

Successivamente, se le stesse istruzioni dovessero essere rieseguite, si

utilizzerà nuovamente la sezione ricompilata. Un’altra differenza è

dovuta al fatto che, nel caso della binary translation le istruzioni vengono

eseguite direttamente dalle macchine virtuali e non vengono tradotte,

invece, nel caso della dynamic recompilation tutte le istruzioni devono

essere emulate.

3.4.3 Struttura interna dell’hypervisor

La struttura centrale del Virtual Machine Monitor (VMM), è la parte che

esegue la virtualizzazione vera e propria, può essere suddivisa in tre

moduli che gestiscono la virtualizzazione (o in alcuni casi l’emulazione)

della CPU, della memoria e delle periferiche di input e di output.

44

—————————————————————————— LA VIRTUALIZZAZIONE

Nei prossimi paragrafi verranno descritte nel dettaglio le

implementazioni di ognuno di questi moduli [10].

Macchina Virtuale

Macchina Virtuale

Sistema Operativo

Sistema Operativo

CPU

Virtuale

Memoria

Virtualizzata

Periferiche

Virtuali

CPU

Virtuale

Memoria

Virtualizzata

Periferiche

Virtuali

Virtual Machine Monitor

Macchina Reale

CPU

Periferiche

I/O

Memoria

Figura 3-5 Struttura del Virtual Machine Monitor.

3.4.3.1

Virtualizzazione della CPU

La gran parte dei microprocessori presenti nei calcolatori moderni

presentano un istruction set (l’insieme delle istruzioni macchina con cui

vengono scritti i programmi) non adatto alla virtualizzazione. La

virtualizzazione

della

CPU

passa

attraverso

la

risoluzione

o

l’aggiramento di questo problema.

MODALITÀ DI FUNZIONAMENTO DELLA CPU

La famiglia di CPU x86 presenta due soli modi di funzionamento che in

un sistema non virtualizzato sono assegnati al sistema operativo e alle

applicazioni. Il virtual machine monitor deve però utilizzare un modo di

funzionamento più privilegiato rispetto a quello del sistema operativo.

45

—————————————————————————— LA VIRTUALIZZAZIONE

Per questo motivo si sceglie di assegnare al virtual machine monitor il

livello privilegiato mentre sistema operativo e applicazioni girano in

modalità utente. In questo modo l’hypervisor riesce a mantenere il

controllo della CPU.

Eseguendo il sistema operativo in modalità utente, le istruzioni